Как включить или отключить протокол SMBv1 в Windows

Компьютер подвержен вирусным атакам, нередко выводящим его из строя. Для обеспечения безопасности используются антивирусные программы, а разработчики операционных систем снабжают свои продукты защитными компонентами, обеспечивающими базовую защиту. Кроме защитных инструментов, в системе имеются и «проблемные» компоненты, которыми злоумышленники могут воспользоваться с целью выполнения мошеннических операций. Об одном из инструментов такого класса, а именно о его надёжности и соответствии требованиям времени по защите устройств, пойдёт речь в этом повествовании. В этой статье расскажем, что собой являет протокол SMBv1, входящий в состав операционной системы Windows, проанализируем потребность в нём, актуальность его работы, и методы его включения или отключения.

Потребность в поддержке SMBv1 в ОС Windows

Для многих пользователей ПК словосочетание «Протокол SMBv1» является непонятным и непонятно, нужен ли этот компонент в системе для выполнения конкретных задач. Протокол SMB первой серии является по умолчанию системным компонентом ОС Windows, независимо от её версии, отвечает за файлообменные процессы на ПК, причём его «возраст» составляет около тридцати лет. Естественно, по меркам компьютерных технологий, согласно возрасту протокола, его можно смело назвать устаревшим, но поддержка SMBv1 по непонятным причинам, применяется не только в седьмой или восьмой версии ОС, но и в Windows 10. Причина этого кроется далеко не в некомпетентности разработчиков Microsoft, а в банальном применении файловых продуктов в обиходе, с которыми невозможно будет работать без этого протокола.

Протокол SMB первой серии является по умолчанию системным компонентом ОС Windows, независимо от её версии, отвечает за файлообменные процессы на ПК, причём его «возраст» составляет около тридцати лет. Естественно, по меркам компьютерных технологий, согласно возрасту протокола, его можно смело назвать устаревшим, но поддержка SMBv1 по непонятным причинам, применяется не только в седьмой или восьмой версии ОС, но и в Windows 10. Причина этого кроется далеко не в некомпетентности разработчиков Microsoft, а в банальном применении файловых продуктов в обиходе, с которыми невозможно будет работать без этого протокола.

ВНИМАНИЕ. На базе этой информации возникает логичный вопрос, почему тогда есть смысл рассуждать о необходимости отключения поддержки, если она до сих пор используется, и даже необходима в определённой сфере компьютерной деятельности? Вирусная атака, несколько лет назад парализовавшая работу компьютерных систем, под именем Petya, внедрилась в ПК именно через уязвимую область. Этим «слабым звеном» и выступал протокол SMB.

Этим «слабым звеном» и выступал протокол SMB.

Через аналогичную лазейку попадают на ПК и не менее известные программы-вымогатели, к примеру, WannaCry, Satana и подобные им вирусы, способные полностью парализовать функционирование компьютерного устройства. Суть заражения заключается в полной блокировке работоспособности системы, что предусматривает возможную переустановку ОС, в то время как для глобальных компаний такой метод является недопустимым.

Разобравшись в сути проблемы, стоит переходить к вопросу, нужен ли протокол SMB, отвечающий за файлообменные процессы в локальной сети и возможность работы с файлами, надо ли его деактивировать или включить на своём ПК поддержку SMBv1. Если пользователь эксплуатирует приложения, для работы с которыми необходим протокол SMBv1, тогда поддержку надо активизировать, так как в ином случае работать с ними будет невозможно. На официальном сайте Microsoft пользователь самостоятельно может изучить список приложений, для работы с которыми необходима поддержка этого протокола. Если вашим программам не нужна поддержка этого протокола, тогда его нужно отключить, при этом можно оставить в рабочем состоянии последующие версии поддержки класса SMB. Рассмотрим метод включения и отключения протокола SMBv1, различающуюся по процессу выполнения, в зависимости от версии установленной ОС.

Если вашим программам не нужна поддержка этого протокола, тогда его нужно отключить, при этом можно оставить в рабочем состоянии последующие версии поддержки класса SMB. Рассмотрим метод включения и отключения протокола SMBv1, различающуюся по процессу выполнения, в зависимости от версии установленной ОС.

Как включить протокол SMBv1

Потребность в SMBv1 очень сомнительна, так как файлов в сети, для работы с которыми требуется этот формат всё меньше, с прогрессивным их сведением практически к нулю. Соответственно, более актуальной считается потребность в блокировании протокола, о чём будет рассказано позже.

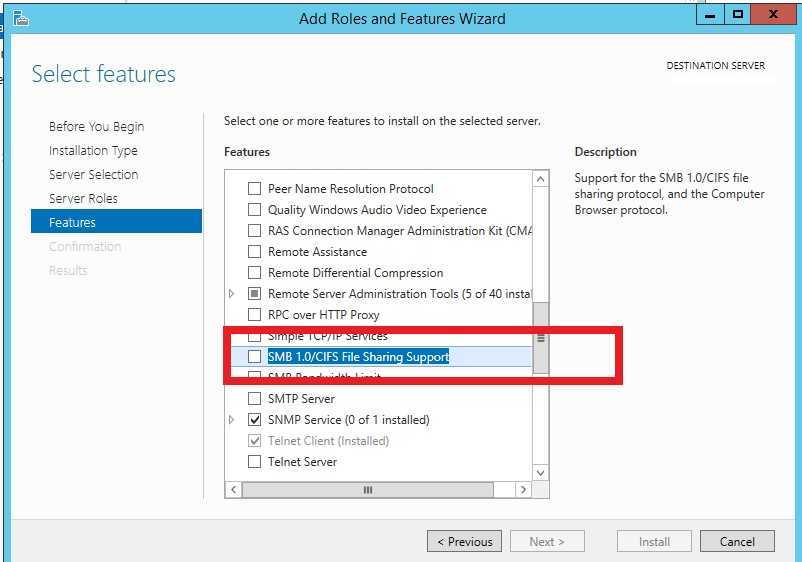

Стоит отметить, что формат SMBv1 активирован во всех версиях ОС начиная с Windows 7. Исключением из правил является Windows 10, 1709 версии и выше, в которых убрана поддержка SMBv1. Иногда возникает потребность включить SMBv1 в Windows 10, при необходимости эксплуатации такого модуля для выполнения конкретных задач, в частности, снятия запрета на доступ к сетевым папкам. Для осуществления активации протокола потребуется зайти в Windows Features (Компоненты Windows), отыскать в каталоге SMB 1.0/CIFS File Sharing Support, развернуть папку, и проставить галочки напротив пунктов SMB 1.0/CIFS Client, SMB 1.0/CIFS Automatic Removal и SMB 1.0/CIFS Server. Активировать все позиции одновременно, можно, проставив флажок напротив названия каталога. После подтверждения изменений потребуется перезапустить ПК.

Иногда возникает потребность включить SMBv1 в Windows 10, при необходимости эксплуатации такого модуля для выполнения конкретных задач, в частности, снятия запрета на доступ к сетевым папкам. Для осуществления активации протокола потребуется зайти в Windows Features (Компоненты Windows), отыскать в каталоге SMB 1.0/CIFS File Sharing Support, развернуть папку, и проставить галочки напротив пунктов SMB 1.0/CIFS Client, SMB 1.0/CIFS Automatic Removal и SMB 1.0/CIFS Server. Активировать все позиции одновременно, можно, проставив флажок напротив названия каталога. После подтверждения изменений потребуется перезапустить ПК.

Сняв ограничение по протоколу, пользователю стоит понимать, что риск заражения системы в этом случае значительно повышается.

Метод деактивации протокола SMBv1

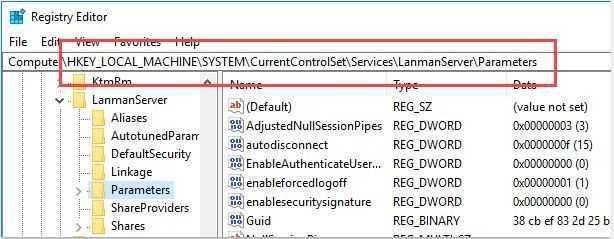

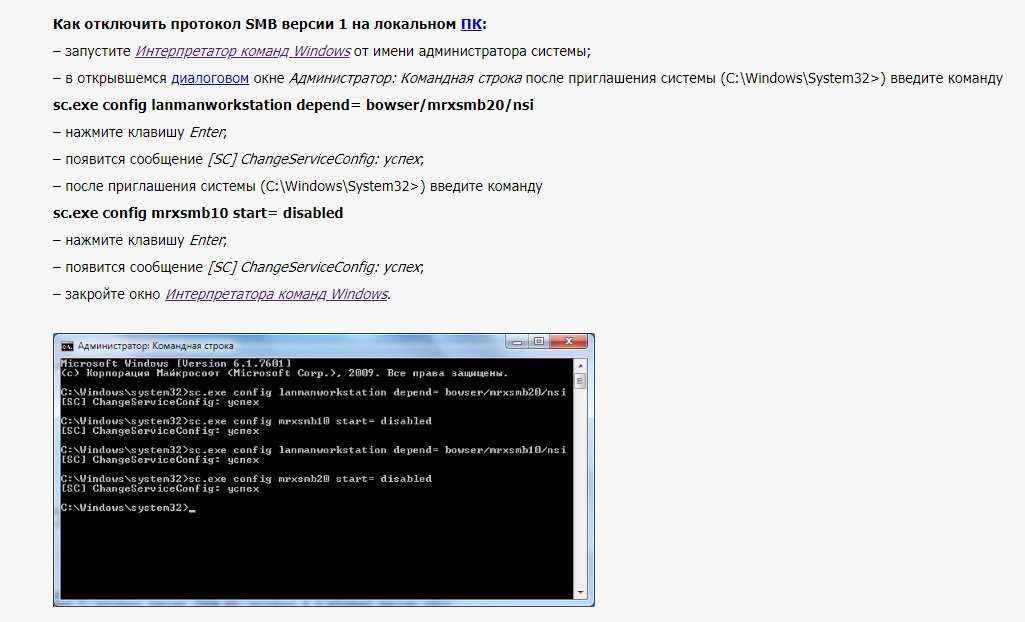

Если работа с файловыми приложениями, требующими поддержки SMBv1, не предусматривается, то необходимо его деактивировать. Отключение SMBv1 – это не очень сложный процесс. Отключить протокол SMBv1 в Windows 7 можно внесением изменений в реестр. При работе с реестром стоит быть очень внимательным, так как некорректные операции в его структуре могут стать причиной нарушения целостности системы, с последующим выходом её из строя или же существенным нарушением работоспособности. Чтобы отключить протокол SMBv1 потребуется пошагово выполнить следующие манипуляции:

При работе с реестром стоит быть очень внимательным, так как некорректные операции в его структуре могут стать причиной нарушения целостности системы, с последующим выходом её из строя или же существенным нарушением работоспособности. Чтобы отключить протокол SMBv1 потребуется пошагово выполнить следующие манипуляции:

- Для начала необходимо найти в «Редактор реестра», через меню «Пуск», или введением команды Regedit в поисковой строке.

- Запустить «Редактор реестра» от имени «Администратора», щёлкнув правой кнопкой мышки по его названию.

- В левой области открывшегося окна потребуется найти пункт с названием HKEY_LOCAL_MACHINE в папку SYSTEM, где перейти CurrentControlSet/Services/LanmanServer.

- Развернув папку LanmanServer, пользователь получит доступ к подразделу Parameters, в котором потребуется создать новый компонент. Для этого щелчком правой кнопки мышки по папке Parameters разворачивается выпадающий список, дальше выбрать команду «Создать», выбрать «Параметр DWORD (32 бит)».

- Созданному элементу необходимо присвоить имя SMB1. По умолчанию, компонент формируется с нулевым значением, что сбрасывает необходимость редактирования параметра: цифра «0» в этом случае интерпретируется как «отключение протокола».

Дальше перезагружаем ПК, посредством чего активируем выполненные изменения, и тем самым отключаем SMBv1 в Windows 7. В деактивированном режиме модуль больше не будет выступать уязвимым местом для вирусных атак, использующих для внедрения в систему первый протокол связи категории SMB.

Для Windows 8 и последующих версий регламент операции отключения поддержки SMBv1, выглядит следующим образом:

- Через «Панель управления» необходимо зайти в пункт «Программы», с последующим переходом в конфигурацию «Программы и компоненты», где выбрать задачу «Включение и отключение компонентов Windows».

- В открывшемся окне потребуется отыскать компонент под названием «SMB 1.0 GIFS…», удалить напротив него «галочку», и подтвердить изменение нажатием кнопки ОК внизу экрана.

После подтверждения изменений система «предложит» перезагрузить ПК, чтобы внесённые обновления активизировались.

Подведение итогов

В статье дан метод отключения протокола SMBv1 для Windows 7, 8 и 10. При потребности обезопасить несколько компьютеров одновременно, работающих по сетевому принципу, потребуется описанные манипуляции выполнить посредством групповой политики безопасности. Помните, безопасность системы должна выступать приоритетным критерием для пользователя ПК, а так как отключение конфигурации рекомендуется даже разработчиками ОС, то игнорировать этот процесс не стоит.

Samba – настройки сервера Самба и Windows 7, 8, 10, перезапуск сервера и добавление пользователей на сетевом файловом сервере, графический интерфейс

Операционные системы Прикладное ПО КомментироватьЗадать вопросНаписать пост

При работе в локальной сети часто возникает необходимость в передаче файлов между компьютерами. В таких случаях незаменимым решением станет программа Самба, которая поможет в настройке общедоступных директорий. Однако настройка Samba имеет ряд особенностей.

В таких случаях незаменимым решением станет программа Самба, которая поможет в настройке общедоступных директорий. Однако настройка Samba имеет ряд особенностей.

Настройка через терминал

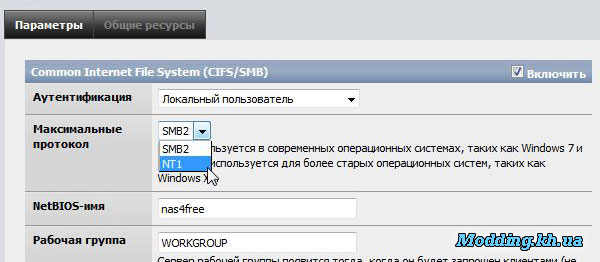

Сама Samba – это программа, которая предназначена для обращения к различным сетевым интерфейсам, в том числе принтерам, с помощью особого протокола «SMB/CIFS». Состоит из серверной (работающей на Linux, MAC и других Unix-подобных OS) и клиентской части, которую можно установить даже на Windows 7, 8, 10.

Поскольку серверная часть программы предназначена для ОС Ubuntu, рассмотрим порядок ее настройки, а также затронем настройки Windows для обеспечения доступа.

Настройки Windows

Для того, чтобы программа работала корректно, нужно убедиться в том, что все компьютеры сети подключены к одинаковой рабочей группе. Обычно, в поле «Название группы» внесено значение «WORKGROUP». Чтобы определить, в какую группу входит используемый ПК, необходимо использовать командную строку:

- Нажать на клавиатуре комбинацию клавиш «WIN+R».

В открывшемся окне ввести «cmd».

В открывшемся окне ввести «cmd». - Далее, в окне консоли ввести «net config workstation».

Следует обратить внимание на пункт «Домен рабочей станции».

- Если на ПК с ОС Ubuntu выставлен статический ip-адрес, следует указать его в файле «hosts». Найти его можно в папке «etc», которая, в свою очередь хранится в папке «

- После последнего адреса в списке написать нужный IP-адрес.

Настройка Виндоус окончена.

Настройка серверной части Самба

Теперь можно перейти к настройке операционной системы Samba на Ubuntu. В процессе будет использоваться консоль. Сам процесс настройки Samba Server несложен, но требует внимательности к деталям:

- По окончании инсталляции необходимо используя консоль вписать следующую команду, которая установит недостающие модули Самбы:

sudo apt-get install -y samba python-glade2

- Вслед за этим нужно сделать бэкап существующего файла конфигурации:

sudo mv /etc/samba/smb.

conf /etc/samba/smb.conf.bak

conf /etc/samba/smb.conf.bak - Создать новый файл конфигурации:

sudo gedit /etc/samba/smb.conf

- В открывшийся документ нужно внести следующую информацию:

[global] workgroup = WORKGROUPE netbios name = gate server string = %h server (Samba, Ubuntu) dns proxy = yes log file = /var/log/samba/log.%m max log size = 1000 map to guest = bad user usershare allow guests = yes

- Сохранить изменения кликом по кнопке в правом верхнем углу.

Также следует откорректировать файл «limits.conf»:

- Открыть его с помощью текстового редактора:

sudo gedit /etc/security/limits.conf

- Прокрутить вниз и перед последней строчкой в документе добавить следующее:

* - nofile 16384 root - nofile 16384

- Сохранить изменения.

Результат:

Создание общих папок

Затем следует создать общие папки на сетевом файловом сервере Samba:

- Сперва следует создать обычную директорию, название которой может быть абсолютно любым. Команда для консоли:

sudo mkdir -p /*выбранный путь*/share

- Задать права для того чтобы все пользователи смогли проводить операции над вложенными файлами. При этом следует указать точный путь:

sudo chmod 777 -R /*…*/share

- Открыть конфигурационный файл, чтобы добавить в него некоторые данные:

sudo gedit /etc/samba/smb.conf

- После блока «Global» добавить следующее:

[Share] comment = Full Share path = *…*/share guest ok = yes browsable = yes writable = yes read only = no force user = user force group = users

- Сохранить изменения.

В результате должно получиться следующее:

В результате должно получиться следующее: - Перезапустить Самбу:

sudo service smbd restart

Найти созданную директорию на ПК с Windows можно через «Проводник» — «Сеть».

Неизменяемые папки

Если есть нужда в директории, над которой нельзя будет проводить операции редактирования – создается таковая с правами «Для чтения». Процедура идентична, за исключением некоторых параметров:

- Создать папку, назвать ее, например, «readonly». В терминале ввести:

sudo mkdir -p /readonly

- Дать папке необходимые права:

sudo chmod 777 -R readonly

- Следующей командой открыть конфигурацию:

sudo gedit /etc/samba/smb.conf

- Вновь добавить фрагмент текста в конец файла:

[Read] comment = Only Read path = /readonly guest ok = yes browsable = yes writable = no read only = yes force user = user force group = users

- Сохранить документ.

Папки с закрытым доступом

Для создания папки с аутентификацией и проверкой разрешений нужно:

- Создать папку, к примеру «Auth»:

sudo mkdir -p /Auth

- Задать права:

sudo chmod 777 -R /Auth

- Задать группу пользователей на свой выбор, а затем и пользователя, которому дать права доступа по авторизации.

- Добавить пользователя, например, «teacher»:

sudo useradd -g smbuser teacher

- Задать пароль для авторизации:

sudo smbpasswd -a teacher

- Внести изменения в файл конфигурации, добавив фрагмент:

[Pasw] comment = Only password path = /auth valid users = teacher read only = no

Графический интерфейс System Config Samba

Установка интерфейса

Для удобства управления настройками файлового сервера Samba можно подключить графический интерфейс:

- Для установки нужно ввести в консоли следующую команду:

sudo apt install system-config-samba

- Вместе с этим установить все сопутствующие компоненты Самба:

sudo apt-get install -y samba samba-common python-glade2 system-config-samba

- Перейти к запуску и настройке.

Запуск

Запустить System Config Samba из терминала:

- Нажать сочетание клавиш «CTRL+ALT+T».

- В окне консоли ввести:

sudo system-config-samba

- Нажать «Enter».

- Ввести системный пароль.

Добавляем пользователей

Перед настройкой папок нужно создать пользователей:

- На верхней панели выбрать вкладку «Настройка».

- Выбрать пункт «Пользователи Samba».

- В следующем окне выбрать пункт «Добавить пользователя».

- В выпадающем списке выбрать имя пользователя, которому может быть предоставлен доступ.

- Ввести имя пользователя в Windows.

- Ввести пароль с подтверждением.

- Нажать «ОК».

Настраиваем сервер

Настройка сервера упрощается через графический интерфейс:

- Выбрать вкладку «Настройки».

- Далее «Параметры сервера».

- Вкладка «Основной», ввести название группы в поле «Рабочая группа».

- Параметр описания не влияет ни на что, поэтому его значение можно не изменять.

- Перейти к вкладке «Безопасность».

- Выбрать режим аутентификации — «Пользователь».

- Выбрать в пункте «Шифровать пароли» вариант «Да».

- Выбрать учетную запись гостя.

- Нажать «ОК».

Создаем папки

Если папки не были созданы ранее, главное окно будет пустым. Для создания нужно провести ряд действий:

- Кликнуть по кнопке в виде плюса. Произойдет переход к окну создания.

- Нажать «Обзор» в открывшемся окне.

- Указать папку, к которой будет предоставлен общий доступ.

- Отметить галочками пункты «Виден» и «Общедоступен».

- Перейти к вкладке «Доступ».

- На данной вкладке выбрать пользователей, которые получат доступ к папке.

- Для создания общедоступной папки выбрать «Предоставить доступ всем».

- Нажать на «ОК».

В главном окне отобразится созданная директория.

Файловый менеджер Nautilus

Также эти операции можно провести в популярном файловом менеджере Nautilus.

Установка

Прежде всего необходимо выполнить установку:

- Открыть «Nautilus» кликом по иконке на панели задач .

- Перейти в расположение с директорией для общего доступа. Нажать правой кнопкой мыши и выбрать пункт «Свойства».

- Перейти на вкладку «Общедоступная папка локальной сети».

- Выбрать пункт «Опубликовать эту папку».

- Откроется окно, в котором кликнуть по кнопке «Установить службу» для начала установки Самбы.

- Будет открыто окно, в котором можно просмотреть описание устанавливаемых пакетов. Нажать «Установить».

- Ввести пароль пользователя для продолжения установки.

Дождаться завершения установки и перейти к настройке.

Основные настройки

Настройка Самба из Наутилуса намного упрощается, в сравнении с предыдущими способами.

Для добавления общедоступности директории нужно:

- Перейти на вкладку «Права».

- Определить права для всех типов пользователей.

- Для ограничения доступа какой-либо группе выбрать из списка «Нет».

- Далее перейти в меню «Изменить права на вложенные файлы».

- Точно также, как и во втором пункте определить права на взаимодействие с файлами.

- Нажать «Изменить», затем перейти к вкладке «Общедоступная папка локальной сети».

- Отметить галочкой вариант «Опубликовать эту папку».

- Ввести название папки.

- Поставить, либо убрать галочки, позволяющие проводить операции и предоставлять общий доступ пользователю без учетной записи.

- Нажать «Применить».

Стоит отметить, что без настройки Самбы папки могут не стать общедоступными.

Расширенный блок сообщений сервера для устранения неполадок (SMB)

Редактировать Твиттер LinkedIn Фейсбук Электронная почта- Статья

Попробуйте наш виртуальный агент. Он поможет вам быстро выявить и устранить распространенные проблемы с SMB.

Блок сообщений сервера (SMB) — это сетевой транспортный протокол для операций с файловыми системами, позволяющий клиенту получать доступ к ресурсам на сервере. Основная цель протокола SMB — обеспечить удаленный доступ к файловой системе между двумя системами через TCP/IP.

Устранение неполадок SMB может быть чрезвычайно сложным. Эта статья не является исчерпывающим руководством по устранению неполадок. Вместо этого она является кратким пособием по основам эффективного устранения неполадок SMB.

Инструменты и сбор данных

Одним из ключевых аспектов качественного устранения неполадок SMB является передача правильной терминологии. Поэтому в этой статье представлена основная терминология SMB, чтобы обеспечить точность сбора и анализа данных.

Примечание

Сервер SMB (SRV) относится к системе, на которой размещена файловая система, также известная как файловый сервер. Клиент SMB (CLI) относится к системе, которая пытается получить доступ к файловой системе, независимо от версии или выпуска ОС.

Например, если вы используете Windows Server 2016 для доступа к общему ресурсу SMB, размещенному в Windows 10, Windows Server 2016 является клиентом SMB, а Windows 10 — сервером SMB.

Сбор данных

Перед устранением проблем с SMB рекомендуется сначала собрать трассировку сети как на стороне клиента, так и на стороне сервера. Применяются следующие рекомендации:

В системах Windows для сбора трассировки сети можно использовать netshell (netsh), сетевой монитор, анализатор сообщений или Wireshark.

Сторонние устройства обычно имеют встроенный инструмент для захвата пакетов, такой как tcpdump (Linux/FreeBSD/Unix) или pktt (NetApp). Например, если клиент SMB или сервер SMB является хостом Unix, вы можете собрать данные, выполнив следующую команду:

# tcpdump -s0 -n -i any -w /tmp/$(hostname)-smbtrace.pcap

Остановите сбор данных, нажав Ctrl+C с клавиатуры.

Чтобы обнаружить источник проблемы, вы можете проверить двусторонние трассировки: CLI, SRV или где-то посередине.

Использование netshell для сбора данных

В этом разделе приведены шаги по использованию netshell для сбора сетевой трассировки.

Важно

Средство Microsoft Message Analyzer устарело, и мы рекомендуем Wireshark для анализа файлов ETL. Для тех, кто загрузил этот инструмент ранее и ищет дополнительную информацию, см. раздел Установка и обновление Message Analyzer.

Примечание

Трассировка Netsh создает файл ETL. Файлы ETL можно открыть в Message Analyzer (MA), Network Monitor 3.4 (установите для синтаксического анализатора значение Network Monitor Parsers > Windows) и Wireshark.

На сервере SMB и клиенте SMB создайте папку Temp на диске C . Затем выполните следующую команду:

запуск трассировки netsh, захват = да, отчет = да, сценарий = уровень NetConnection = 5, максимальный размер = 1024 файл трассировки = c:\\Temp\\%computername%\_nettrace.etl**

Если вы используете PowerShell, выполните следующие командлеты:

New-NetEventSession -Name trace -LocalFilePath "C:\Temp\$env:computername`_netCap.

etl" -MaxFileSize 1024

Add-NetEventPacketCaptureProvider - Трассировка SessionName - TruncationLength 1500

Трассировка Start-NetEventSession

etl" -MaxFileSize 1024

Add-NetEventPacketCaptureProvider - Трассировка SessionName - TruncationLength 1500

Трассировка Start-NetEventSession

Воспроизведите проблему.

Остановите трассировку, выполнив следующую команду:

остановка трассировки netsh

Если вы используете PowerShell, выполните следующие командлеты:

Трассировка Stop-NetEventSession Трассировка Remove-NetEventSession

Примечание

Вы должны отслеживать только минимальный объем передаваемых данных. При возникновении проблем с производительностью всегда используйте как хорошую, так и плохую трассировку, если это позволяет ситуация.

Анализ трафика

SMB — это протокол прикладного уровня, использующий TCP/IP в качестве сетевого транспортного протокола. Таким образом, проблема с SMB также может быть вызвана проблемами с TCP/IP.

Проверьте, возникают ли с TCP/IP какие-либо из следующих проблем:

Трехстороннее рукопожатие TCP не завершается.

Обычно это указывает на блокировку брандмауэра или на то, что служба сервера не запущена.

Обычно это указывает на блокировку брандмауэра или на то, что служба сервера не запущена.Происходят повторные передачи. Это может привести к медленной передаче файлов из-за сложного регулирования перегрузки TCP.

Пять повторных передач с последующим сбросом TCP могут означать, что соединение между системами было потеряно или что одна из служб SMB вышла из строя или перестала отвечать.

Окно приема TCP уменьшается. Это может быть вызвано медленным хранением или какой-либо другой проблемой, препятствующей извлечению данных из буфера Winsock драйвера вспомогательных функций (AFD).

Если заметных проблем с TCP/IP нет, ищите ошибки SMB. Для этого выполните следующие действия:

Всегда проверяйте ошибки SMB на соответствие спецификации протокола MS-SMB2. Многие ошибки SMB неопасны (не опасны). Обратитесь к следующей информации, чтобы определить, почему SMB вернул ошибку, прежде чем сделать вывод, что ошибка связана с любой из следующих проблем:

В статье о синтаксисе сообщений MS-SMB2 подробно описывается каждая команда SMB и ее параметры.

В статье «Обработка клиента MS-SMB2» подробно описано, как клиент SMB создает запросы и отвечает на сообщения сервера.

В статье об обработке сервера MS-SMB2 подробно описано, как сервер SMB создает запросы и отвечает на запросы клиентов.

Проверьте, отправляется ли команда сброса TCP сразу после команды FSCTL_VALIDATE_NEGOTIATE_INFO (проверить согласование). Если это так, обратитесь к следующей информации:

Сеанс SMB должен быть завершен (сброс TCP), если процесс проверки согласования завершается сбоем на клиенте или сервере.

Этот процесс может завершиться ошибкой, поскольку оптимизатор глобальной сети модифицирует пакет согласования SMB.

Если соединение прервалось преждевременно, определите последний обмен данными между клиентом и сервером.

Анализ протокола

Просмотрите фактические сведения о протоколе SMB в трассировке сети, чтобы понять, какие именно команды и параметры используются.

Сравните команды и операции со спецификацией протокола, чтобы убедиться, что все работает правильно. Если это не так, соберите данные, которые находятся ближе или на более низком уровне, чтобы найти дополнительную информацию о первопричине. Для этого выполните следующие действия:

Соберите стандартный захват пакетов.

Запустите команду netsh , чтобы отследить и собрать сведения о наличии проблем в сетевом стеке или сбоях в приложениях Windows Filtering Platform (WFP), таких как брандмауэр или антивирусная программа.

Если все другие варианты не помогли, соберите t.cmd, если вы подозреваете, что проблема возникает в самом SMB, или если других данных недостаточно для определения основной причины.

Например:

Медленная передача файлов на один файловый сервер.

Двусторонние трассировки показывают, что SRV медленно отвечает на запрос READ.

Удаление антивирусной программы устраняет медленную передачу файлов.

Вы обращаетесь к производителю антивирусной программы для решения проблемы.

Примечание

При желании вы можете или временно удалить антивирусную программу во время устранения неполадок.

Журналы событий

И SMB-клиент, и SMB-сервер имеют подробную структуру журнала событий, как показано на следующем снимке экрана. Соберите журналы событий, чтобы найти основную причину проблемы.

В этом разделе перечислены системные файлы, связанные с SMB. Чтобы системные файлы всегда обновлялись, убедитесь, что установлен последний накопительный пакет обновления.

Двоичные файлы клиента SMB, перечисленные в %windir%\system32\Drivers :

RDBSS.sys

MRXSMB.sys

MRXSMB10.sys

MRXSMB20.sys

MUP.sys

SMBdirect.sys

Двоичные файлы сервера SMB, перечисленные в %windir%\system32\Drivers :

Предложения по обновлению

Перед устранением проблем с SMB рекомендуется обновить следующие компоненты:

Для файлового сервера требуется хранилище файлов.

Если в вашем хранилище есть компонент iSCSI, обновите эти компоненты.

Если в вашем хранилище есть компонент iSCSI, обновите эти компоненты.Обновите сетевые компоненты.

Для повышения производительности и стабильности обновите Windows Core.

Ссылка

Сценарий обмена пакетами протокола Microsoft SMB

Обратная связь

Просмотреть все отзывы о странице

Прекратите использовать SMB1 — Microsoft Community Hub

Впервые опубликовано на TECHNET 16 сентября 2016 г.

Привет, ребята, Нед снова здесь, и сегодняшняя тема короткая и приятная:

Прекратите использовать SMB1. Прекратить использование SMB1 . ПРЕКРАТИТЕ ИСПОЛЬЗОВАТЬ SMB1!

В сентябре 2016 г. выпущено обновление для системы безопасности MS16-114, предотвращающее отказ в обслуживании и удаленное выполнение кода. Если вам нужен этот патч безопасности, у вас уже есть гораздо более серьезная проблема: вы все еще используете SMB1.

Исходному протоколу SMB1 почти 30 лет, и, как и большая часть программного обеспечения, созданного в 80-х годах, он был разработан для мира, которого больше не существует. Мир без злоумышленников, без огромных наборов важных данных, без почти повсеместного использования компьютеров. Откровенно говоря, ее наивность поражает современными глазами. Я виню образ жизни хиппи Западного побережья :).

Если вам все равно, почему, и вы просто хотите узнать, как это сделать, я рекомендую вам просмотреть:

- Как удалить SMB1

- Информационная служба SMB1

- SMB1 удаляется из Windows и Windows Server

В противном случае, позвольте мне объяснить, почему этот протокол должен попасть на свалку.

SMB1 небезопасен

При использовании SMB1 вы теряете ключевые средства защиты, предлагаемые более поздними версиями протокола SMB:

- Целостность до аутентификации (SMB 3.1.1+). Защищает от атак с понижением безопасности.

- Безопасное согласование диалектов (SMB 3.0, 3.02). Защищает от атак с понижением безопасности. Шифрование

- (SMB 3.0+). Предотвращает проверку данных в сети, атаки MiTM. В SMB 3.1.1 производительность шифрования даже выше, чем у подписи!

- Небезопасная блокировка гостевой аутентификации (SMB 3.0+ в Windows 10+). Защищает от атак MiTM.

- Улучшенная подпись сообщений (SMB 2.02+). HMAC SHA-256 заменяет MD5, так как алгоритм хеширования в SMB 2.02, SMB 2.1 и AES-CMAC заменяет алгоритм SMB 3.0+. Производительность подписи увеличивается в SMB2 и 3.

Неприятно то, что независимо от того, как вы защищаете все эти вещи, если ваши клиенты используют SMB1, то посредник может сказать вашему клиенту игнорировать все вышеуказанные . Все, что им нужно сделать, это заблокировать SMB2+ на себе и ответить на имя или IP вашего сервера. Ваш клиент с радостью будет работать на SMB1 и делиться всеми своими самыми темными секретами, если только вам не потребуется шифрование на этом ресурсе, чтобы предотвратить SMB1 в первую очередь. Это не теория — мы это видели. Мы так сильно в это верим, что когда представили Scaleout File Server, мы явным образом запретили доступ SMB1 к этим общим ресурсам!

Это не теория — мы это видели. Мы так сильно в это верим, что когда представили Scaleout File Server, мы явным образом запретили доступ SMB1 к этим общим ресурсам!

Как владелец SMB в MS, я не могу не подчеркнуть, насколько я хочу, чтобы все перестали использовать SMB1 https://t.co/kHPqvyxTKC

— Нед Пайл (@NerdPyle) 12 апреля 2016 г. Security-Best-Practices

SMB1 не является современным или эффективным

При использовании SMB1 вы теряете ключевую производительность и оптимизацию производительности для конечных пользователей.

- Большие операции чтения и записи (2.02+) — более эффективное использование более быстрых сетей или глобальных сетей с большей задержкой. Поддержка большого MTU.

- Одноранговое кэширование свойств папок и файлов (2.02+) — клиенты сохраняют локальные копии папок и файлов через BranchCache

- Прочные дескрипторы (2.02, 2.1) — позволяют прозрачно переподключаться к серверу в случае временного отключения

- Модель аренды клиентских блокировок (2.

02+) — ограничивает объем данных, передаваемых между клиентом и сервером, повышает производительность в сетях с высокой задержкой и увеличивает масштабируемость сервера SMB

- Multichannel & SMB Direct (3.0+) — агрегация пропускной способности сети и отказоустойчивости, если между клиентом и сервером доступно несколько путей, а также использование современной сверхвысокой скорости во всей инфраструктуре RDMA

- Directory Leasing (3.0+) — сокращает время отклика приложений в филиалах за счет кэширования

Запускать SMB1 — это все равно, что водить бабушку на выпускной: у нее хорошие намерения, но она больше не может двигаться. Кроме того, это жутко и отвратительно

— Нед Пайл (@NerdPyle) 16 сентября 2016 г. Некоторые уважительные причины:

- Вы все еще используете XP или WS2003 в соответствии с индивидуальным соглашением о поддержке.

- У вас есть старое программное обеспечение для управления, которое требует, чтобы администраторы просматривали главный список браузеров так называемой «сети», также известной как «сетевое окружение».

- Вы запускаете старые многофункциональные принтеры со старой прошивкой, чтобы «сканировать для совместного использования».

Они повлияют на средний бизнес или пользователя, только если вы позволите им. Поставщики переходят к обновлению своей поддержки SMB2 — см. здесь: https://aka.ms/stillneedssmb1 Для тех, кто этого не делает, их конкуренты. У вас здесь есть рычаги воздействия. У тебя есть кошелек.

Мы тщательно сотрудничаем с партнерами в области хранения данных, принтеров и приложений по всему миру, чтобы гарантировать, что они обеспечивают по крайней мере поддержку SMB2, и сделали это на ежегодных конференциях и форумах в течение шести лет. Samba поддерживает SMB 2 и 3. То же самое делают OSX и MacOS. Как и EMC, NetApp и их конкуренты. Как и наши лицензированные поставщики услуг малого и среднего бизнеса, такие как Visuality и Tuxera, которые также помогают производителям принтеров присоединиться к современному миру.

Однако настоящий ИТ-специалист всегда из Миссури.

Мы обеспечиваем аудит использования SMB1 в Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 и Windows Server 2008 R2 (последние два были получены с помощью функции резервного копирования в ежемесячных обновлениях несколько лет назад), а также их клиентские эквиваленты, просто чтобы быть уверенными. Таким образом, вы можете настроить свои серверы Windows, чтобы увидеть, не сломает ли кого-то отключение SMB1:

Set-SmbServerConfiguration –AuditSmb1Access $true

В Windows Server 2008 R2 и Windows 7 необходимо отредактировать реестр непосредственно для этого значения DWORD, нет SMB PowerShell:

Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services \ЛанманСервер \Parameters» AuditSmb1Access -Type DWORD -Value 1 –Force

Затем просто просмотрите журнал событий SMBServer\Audit в системах. Если у вас более старые серверы, чем WS2012 R2, самое время поговорить об обновлении.

Хорошо, это немного вымогательство — сейчас самое время поговорить с вашими синими командами, сетевыми командами и другими специалистами по безопасности о том, видят ли они использование SMB1 в сети и где. Если у них нет идеи, они должны получить ее. Если вы все еще не знаете, потому что это небольшой магазин, запустите свой собственный сетевой захват на образце ваших серверов и клиентов и посмотрите, появится ли SMB1. 9&%# сеть

— Нед Пайл (@NerdPyle) 13 сентября 2016 г.

Обновление от 7 апреля 2017 г.: Отличная статья об использовании DSC для отслеживания машин с установленным или включенным SMB1: https://blogs .technet.microsoft.com/ralphkyttle/2017/04/07/discover-smb1-in-your-environment-with-d…Обновление от 19 июня 2017 г. — групповая политика для отключения SMB1: https ://blogs.technet.microsoft.com/secguide/2017/06/15/disabling-smbv1-through-group-policy/

Обновление от 30 июня 2017 г.

— Вы, наверное, видели, как я объявляю об этом в Твиттере и в других публичных местах: Windows 10 RS3 (обновление Fall Creators) и Windows Server 2016 RS3 имеют удаленный SMB1 по умолчанию в большинстве случаев: https://aka.ms/smb1rs3. Полное удаление началось. Убедитесь, что вы проверили https://aka.ms/stillneedssmb1 для продуктов, которые могут потребовать обновлений или замены для использования без необходимости использования SMB1.

9Обновление 0051 от 7 июля 2017 г.: , если ваш поставщик требует отключения SMB2 для принудительного использования SMB1, они также часто требуют отключения оплоков. Отключение Oplocks не рекомендуется Microsoft, но требуется для некоторых старых программ, часто из-за использования устаревшей технологии баз данных. В Windows 10 RS3 и Windows Server 2016 RS3 теперь для этих сценариев предусмотрен специальный обходной путь отмены блокировок — см. https://twitter.com/NerdPyle/status/8768803908661

. Это всего лишь обходной путь — точно так же, как отключение оппозиционной блокировки SMB1 — это только обходной путь, и ваш поставщик должен обновить его, чтобы он не требовался. Многие уже установили (по крайней мере, я разговаривал с некоторыми), и их клиенты, возможно, все еще используют устаревшую версию — позвоните своим поставщикам.

Удаление SMB1 несложно

Начиная с Windows 8.1 и Windows Server 2012 R2 удаление функции SMB1 стало возможным и тривиально простым.

На сервере: подход диспетчера сервера:

На сервере: подход PowerShell (Remove-WindowsFeature FS-SMB1):

На клиенте добавление и удаление программ подход (appwiz.cpl):

На клиенте подход PowerShell (Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol)

В устаревших операционных системах:

При использовании операционных систем старше Windows 8.

1 и Windows Server 2012 R2, вы не можете удалить SMB1, но можете его отключить: KB 2696547 — Как включить и отключить SMBv1, SMBv2 и SMBv3 в Windows Vista, Windows Server 2008…

Ключевой момент: когда вы начинаете проект удаления, начните с меньшего масштаба и двигайтесь вверх. Никто не говорит, что вы должны закончить это за день.

Просмотр сети в проводнике

Служба обозревателя компьютеров использует SMB1 для заполнения сети проводника Windows (также известной как «сетевое окружение»). Этот устаревший протокол давно устарел, не выполняет маршрутизацию и имеет ограниченную безопасность. Поскольку он не может работать без SMB1, он одновременно удаляется.

1.

Однако некоторые клиенты по-прежнему используют Explorer Network в домашних условиях и в рабочих группах малого бизнеса для обнаружения компьютеров Windows. Чтобы продолжить использование Explorer Network, вы можете выполнить следующие шаги на компьютерах с Windows, которые больше не используют SMB1:Запустите службы «Хост поставщика функций обнаружения» и «Публикация ресурсов обнаружения функций» и установите для них отложенный запуск.

2. Когда пользователь открывает сеть, ему будет предложено включить сетевое обнаружение. Сделай так.

3. Теперь все устройства Windows в этой подсети, на которых установлены эти настройки, появятся в сети для просмотра. При этом используется протокол WS-DISCOVERY. Обратитесь к другим поставщикам и производителям, если их устройства по-прежнему не отображаются в этом списке просмотра после появления устройств Windows; скорее всего, у них этот протокол отключен или поддерживается только SMB1.

Примечание. Мы настоятельно рекомендуем вам подключить диски и принтеры для ваших пользователей вместо включения этой функции, которая по-прежнему требует поиска и просмотра их устройств. Сопоставленные ресурсы им легче найти, они требуют меньше обучения и более безопасны в использовании, особенно если они предоставляются автоматически через групповую политику.

В открывшемся окне ввести «cmd».

В открывшемся окне ввести «cmd». conf /etc/samba/smb.conf.bak

conf /etc/samba/smb.conf.bak

В результате должно получиться следующее:

В результате должно получиться следующее:

etl" -MaxFileSize 1024

Add-NetEventPacketCaptureProvider - Трассировка SessionName - TruncationLength 1500

Трассировка Start-NetEventSession

etl" -MaxFileSize 1024

Add-NetEventPacketCaptureProvider - Трассировка SessionName - TruncationLength 1500

Трассировка Start-NetEventSession

Обычно это указывает на блокировку брандмауэра или на то, что служба сервера не запущена.

Обычно это указывает на блокировку брандмауэра или на то, что служба сервера не запущена.

Если в вашем хранилище есть компонент iSCSI, обновите эти компоненты.

Если в вашем хранилище есть компонент iSCSI, обновите эти компоненты.

02+) — ограничивает объем данных, передаваемых между клиентом и сервером, повышает производительность в сетях с высокой задержкой и увеличивает масштабируемость сервера SMB

02+) — ограничивает объем данных, передаваемых между клиентом и сервером, повышает производительность в сетях с высокой задержкой и увеличивает масштабируемость сервера SMB

Мы обеспечиваем аудит использования SMB1 в Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 и Windows Server 2008 R2 (последние два были получены с помощью функции резервного копирования в ежемесячных обновлениях несколько лет назад), а также их клиентские эквиваленты, просто чтобы быть уверенными. Таким образом, вы можете настроить свои серверы Windows, чтобы увидеть, не сломает ли кого-то отключение SMB1:

Мы обеспечиваем аудит использования SMB1 в Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 и Windows Server 2008 R2 (последние два были получены с помощью функции резервного копирования в ежемесячных обновлениях несколько лет назад), а также их клиентские эквиваленты, просто чтобы быть уверенными. Таким образом, вы можете настроить свои серверы Windows, чтобы увидеть, не сломает ли кого-то отключение SMB1: Хорошо, это немного вымогательство — сейчас самое время поговорить с вашими синими командами, сетевыми командами и другими специалистами по безопасности о том, видят ли они использование SMB1 в сети и где. Если у них нет идеи, они должны получить ее. Если вы все еще не знаете, потому что это небольшой магазин, запустите свой собственный сетевой захват на образце ваших серверов и клиентов и посмотрите, появится ли SMB1. 9&%# сеть

Хорошо, это немного вымогательство — сейчас самое время поговорить с вашими синими командами, сетевыми командами и другими специалистами по безопасности о том, видят ли они использование SMB1 в сети и где. Если у них нет идеи, они должны получить ее. Если вы все еще не знаете, потому что это небольшой магазин, запустите свой собственный сетевой захват на образце ваших серверов и клиентов и посмотрите, появится ли SMB1. 9&%# сеть — Вы, наверное, видели, как я объявляю об этом в Твиттере и в других публичных местах: Windows 10 RS3 (обновление Fall Creators) и Windows Server 2016 RS3 имеют удаленный SMB1 по умолчанию в большинстве случаев: https://aka.ms/smb1rs3. Полное удаление началось. Убедитесь, что вы проверили https://aka.ms/stillneedssmb1 для продуктов, которые могут потребовать обновлений или замены для использования без необходимости использования SMB1.

— Вы, наверное, видели, как я объявляю об этом в Твиттере и в других публичных местах: Windows 10 RS3 (обновление Fall Creators) и Windows Server 2016 RS3 имеют удаленный SMB1 по умолчанию в большинстве случаев: https://aka.ms/smb1rs3. Полное удаление началось. Убедитесь, что вы проверили https://aka.ms/stillneedssmb1 для продуктов, которые могут потребовать обновлений или замены для использования без необходимости использования SMB1.  Это всего лишь обходной путь — точно так же, как отключение оппозиционной блокировки SMB1 — это только обходной путь, и ваш поставщик должен обновить его, чтобы он не требовался. Многие уже установили (по крайней мере, я разговаривал с некоторыми), и их клиенты, возможно, все еще используют устаревшую версию — позвоните своим поставщикам.

Это всего лишь обходной путь — точно так же, как отключение оппозиционной блокировки SMB1 — это только обходной путь, и ваш поставщик должен обновить его, чтобы он не требовался. Многие уже установили (по крайней мере, я разговаривал с некоторыми), и их клиенты, возможно, все еще используют устаревшую версию — позвоните своим поставщикам. 1 и Windows Server 2012 R2, вы не можете удалить SMB1, но можете его отключить: KB 2696547 — Как включить и отключить SMBv1, SMBv2 и SMBv3 в Windows Vista, Windows Server 2008…

1 и Windows Server 2012 R2, вы не можете удалить SMB1, но можете его отключить: KB 2696547 — Как включить и отключить SMBv1, SMBv2 и SMBv3 в Windows Vista, Windows Server 2008… Запустите службы «Хост поставщика функций обнаружения» и «Публикация ресурсов обнаружения функций» и установите для них отложенный запуск.

Запустите службы «Хост поставщика функций обнаружения» и «Публикация ресурсов обнаружения функций» и установите для них отложенный запуск.