Dns прямая и обратная зона

Что такое обратная зона в DNS. Что такое PTR запись.

Что такое обратная зона в DNS. Что такое PTR запись.

Добрый день, уважаемые читатели и постоянные подписчики, IT блога Pyatilistnik.org. В прошлый раз мы разобрали, что такое DNS-сервер, его принципы работы, основные записи и много другое. Кто пропустил заметку, советую ознакомиться. В сегодняшней публикации я хочу рассмотреть вопрос, о обратных зонах и их применении.

Обратный запрос DNS — особая доменная зона, предназначенная для определения имени узла по его IPv4-адресу c помощью PTR-записи. Адрес узла AAA.BBB.CCC.DDD переводится в обратной нотации и превращается в DDD.CCC.BBB.AAA.in-addr.arpa. Благодаря иерархической модели управления именами появляется возможность делегировать управление зоной владельцу диапазона IP-адресов. Для этого в записях авторитетного DNS-сервера указывают, что за зону CCC.BBB.AAA.in-addr.arpa (то есть за сеть AAA.BBB.CCC.000/24) отвечает отдельный сервер.

PTR-запись (от англ. pointer – указатель) связывает IP хоста с его каноническим именем. Запрос в домене in-addr.arpa на IP хоста в обратной форме вернёт имя данного хоста. Например, (на момент написания), для IP адреса 192.0.34.164: запрос записи PTR 164.34.0.192.in-addr.arpa вернет его каноническое имя referrals.icann.org.in-addr.arpa

in-addr.arpa — специальная доменная зона, предназначенная для определения имени хоста по его IPv4-адресу, используя PTR-запись. Адрес хоста AAA.BBB.CCC.DDD транслируется в обратной нотации и превращается в DDD.CCC.BBB.AAA.in-addr.arpa. Благодаря иерархической модели управления именами появляется возможность делегировать управление зоной владельцу диапазона IP адресов. Для этого в записях авторитативного DNS-сервера указывают, что за зону CCC.BBB.AAA.in-addr.arpa (то есть за сеть AAA.BBB.CCC/24) отвечает отдельный сервер.

Использование

В целях уменьшения объёма нежелательной почтовой корреспонденции (спама) многие серверы-получатели электронной почты могут проверять наличие PTR записи для хоста, с которого происходит отправка. В этом случае PTR запись для IP адреса должна соответствовать имени отправляющего почтового сервера, которым он представляется в процессе SMTP сессии.

В этом случае PTR запись для IP адреса должна соответствовать имени отправляющего почтового сервера, которым он представляется в процессе SMTP сессии.

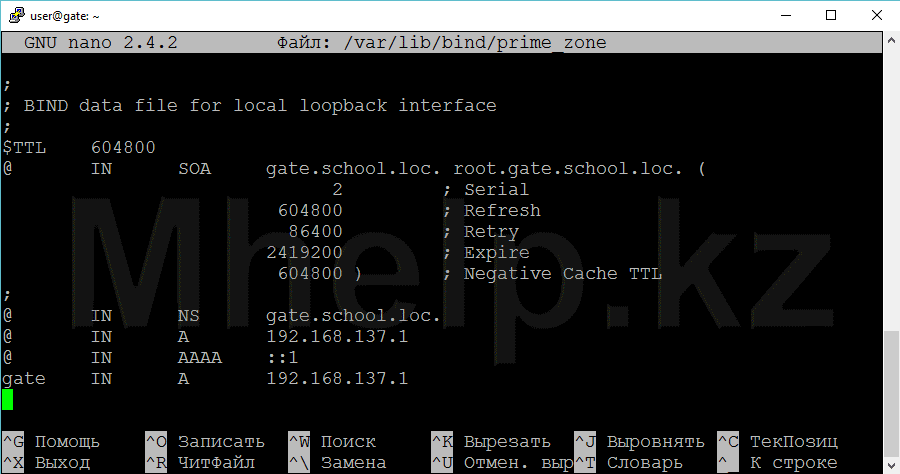

В данном материале мы рассмотрим конфигурацию программы named при организации сервера домена, чьи хосты распределены по двум физическим IP-сетям класса C (в нотации CIDR x.x.x.x/24). Основное внимание будет уделено «обратным» зонам, т.к. «прямая» зона в этом случае не имеет существенных отличий от зоны, рассмотренной при описании небольшого корпоративного домена.

Ситуация, рассматриваемая в данном случае, характерна для организаций, которые имеют более одной сети класса C, где необходимо развернуть корпоративный домен. Если быть более точным, то речь идет не только о сетях класса C.

Предположим, что адресные пулы, которые выделены организации и ее подразделениям, представляют из себя не единое адресное пространство, а нарезку из нескольких блоков адресов. При этом эти блоки нарезаны таким образом, что адреса оказываются из разных областей, если рассматривать адресное пространство с точки зрения нотации CIDR х. х.х.х/24. Например:

х.х.х/24. Например:

192.168.0.0/24 и 192.168.10.0/24

С точки зрения описания соответствия между доменным именем и IP-адресом в «прямой» зоне здесь проблем нет:

$ORIGIN ru.

test IN SOA ns.test.ru. hostmaster.test.ru (

233 3600 300 9999999 3600 )

;

IN NS ns.test.ru.

IN NS ns.privider.ru.

IN A 192.168.10.1

IN MX 10 mail.test.ru.

IN MX 20 mail.provider.ru.

;

ns IN A 192.168.10.1

mail IN A 192.168.0.1

www IN A 192.168.10.2

ftp IN A 192.168.0.2

Из примера видно, что адресные записи могут прекрасно «перемешиваться» в описании зоны. Таким образом, прямую зону можно определить на любом множестве наборов адресов, которые могут быть, как угодно разбросаны по адресному пространству.

Конечно, есть адреса, которые нельзя мешать. Например, нельзя мешать маршрутизируемые и немаршрутизируемые адреса. Собственно, в примере мы используем именно последние (подробнее о немаршрутизируемых адресах см. RFC 1918).

Если запросить из Интернет IP-адрес по доменному имени и в ответ получить адрес из немаршрутизируемого пула, то не понятно, что с ним делать. Даже если вы сами находитесь внутри немаршрутизируемой сети полученный снаружи адрес из этой же сети, скорее всего, не является искомым адресом.

Даже если вы сами находитесь внутри немаршрутизируемой сети полученный снаружи адрес из этой же сети, скорее всего, не является искомым адресом.

На самом деле, один и тот же сервер доменных имен может поддерживать как маршрутизируемые соответствия, так и немаршрутизируемые, но этот случай для простоты изложения лучше оставить до отдельного разбора в другом материале.

И так, в «прямой» зоне мы можем «мешать» адреса, но вот как поддерживать обратные соответствия? Ведь в случае «обратных» зон мы имеем дело тоже с доменными именами, хотя они и образованы инверсией IP-адресов. Разделителем в иерархии именования доменов является символ «.», следовательно, границы байтов в адресе будут соответствовать границам вложенности доменов.

Выход простой – создать две обратных зоны 0.168.192.in-addr.arpa и 10.168.192.in-addr.arpa. Выглядеть это будет примерно так:

$TTL 3600

$ORIGIN 168.192.in-addr.arpa.

10 IN SOA ns.test.ru. hostmaster.test.ru. (

75 3600 300 9999999 3600 )

IN NS ns. test.ru.

test.ru.

IN NS ns.privider.ru.

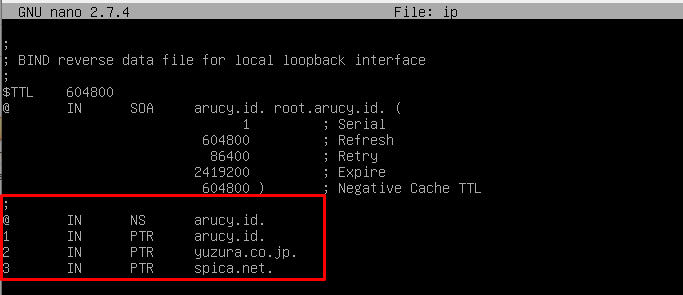

1 IN PTR ns.test.ru.

2 IN PTR www.test.ru.

И для 0.168.192.in-addr.arpa. соответственно:

$TTL 3600

$ORIGIN 168.192.in-addr.arpa.

0 IN SOA ns.test.ru. hostmaster.test.ru. (

75 3600 300 9999999 3600 )

IN NS ns.test.ru.

IN NS ns.privider.ru.

1 IN PTR ns.test.ru.

2 IN PTR www.test.ru.

На master сервере должно быть объявлено две «обратных» зоны. В BIND 4.x в файле named.boot это будет выглядеть примерно так:

directory /etc/namedb

primary test.ru test.ru

primary localhost localhost

primary 127.in-addr.arpa localhost.rev

primary 10.168.192.in-addr.arpa 10.168.192.in-addr.arpa

primary 0.168.192.in-addr.arpa 0.168.192.in-addr.arpa

xfrnets 192.168.20.1&255.255.255.255

cаche . named.root

options no-recursion no-fetch-glue fake-iquery

Собственно, важным с точки зрения контекста данного материала являтся наличие среди директив управления двух директив primary для соответствующих обратных зон.

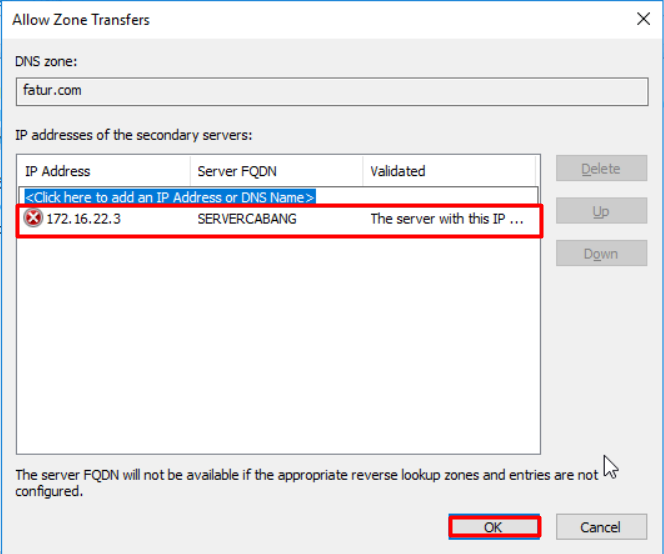

Здесь стоит только пояснить, что в данном случае адрес 192.168.20.1 – это адрес slave сервера, которому разрешено копировать зону. Назначение остальных директив управления подробно рассмотрено в «Небольшой корпоративный домен в домене ru. Описание «прямых» зон. Описание «обратных» зон. Настройки BIND.».

Что же касается файла named.conf версий BIND 8.х и 9.х, то его содержание будет выглядеть примерно так:

options <

directory «/etc/namedb»;

allow-query ;

recursion no;

fake-iquery yes;

fetch-glue no;

use-id-pool yes;

>;

//Root server hints

zone «.» < type hint; file «named.root»; >;

// Forward Loopback

zone «localhost» <

type master;

file «localhost»;

>;

// Reverse Loopback

zone «0.0.127.in-addr.arpa» <

type master;

file «localhosr.rev»;

>;

// Corporative domain

zone «test.ru» <

type master;

file «test.ru»;

allow-transfer < 192. 168.20.1; >;

168.20.1; >;

>;

// Reverse corporative domain

zone «0.168.192.in-addr.arpa» <

type master;

file «0.168.192.in-addr.arpa»;

allow-transfer < 192.168.20.1; >;

>;

// Reverse corporative domain

zone «10.168.192.in-addr.arpa» <

type master;

file «10.168.192.in-addr.arpa»;

allow-transfer < 192.168.20.1; >;

>;

Это описание также содержит две директивы для обратных зон, на которые отображаются имена. Описание несколько более длинное, чем для BIND 4.х в силу иного формата файла конфигурации, но суть его та же.

Здесь следует отметить, что несколько обратных зон появляются, например, и для сетей типа x.x.x.x/23. Вся штука в том, что, адресный пул, например, 192.168.0.0.23, объединяет два смежных блока 192.168.0.0/24 и 192.168.1.0/24. Соответствующих обратных зон, следовательно, будет две: 0.168.192.in-addr.arpa и 1.168.192.in-addr.arpa. Объединить их стандартным образом можно только на уровне 168. 192.in-addr.arpa, но никак не ниже.

192.in-addr.arpa, но никак не ниже.

Из выше сказанного, следует, что владелец зоны 168.192.in-addr.arpa должен делегировать ответственность за управления двумя обратными зонами своему клиенту, если не хочет управлять ими самостоятельно.

Аналогичные замечания справедливы и для адресных пулов x.x.x.x/16 и для адресных пулов x.x.x.x.8, т.е. сетей классов B и A соответственно. Пространство доменных имен «обратных» зон построено с учетом старой классификации адресов, в то время, когда нотация CIDR широко еще не использовалась.

В документе RFC 1519 подробно разбирается отображение адресного пространства CIDR на «суперсети» сетей класса C, т.е. пулов адресов, которые составлены из подсетей сетей класса B и A. Провайдер в этом случае должен делегировать соответствующие обратные зоны клиентам, а те обеспечить их поддержку способом, похожим на случай 192.168.0.0/23, рассмотренный выше.

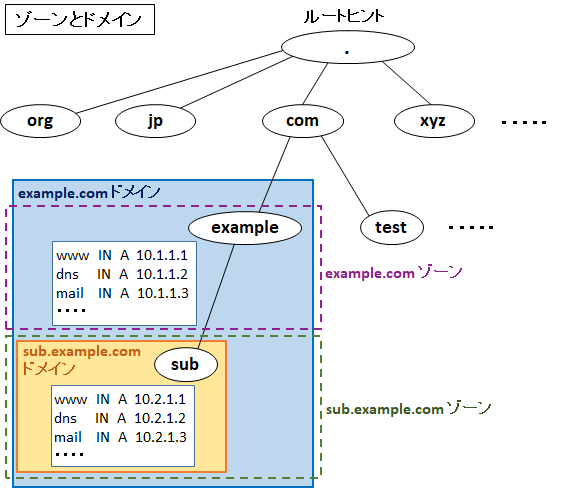

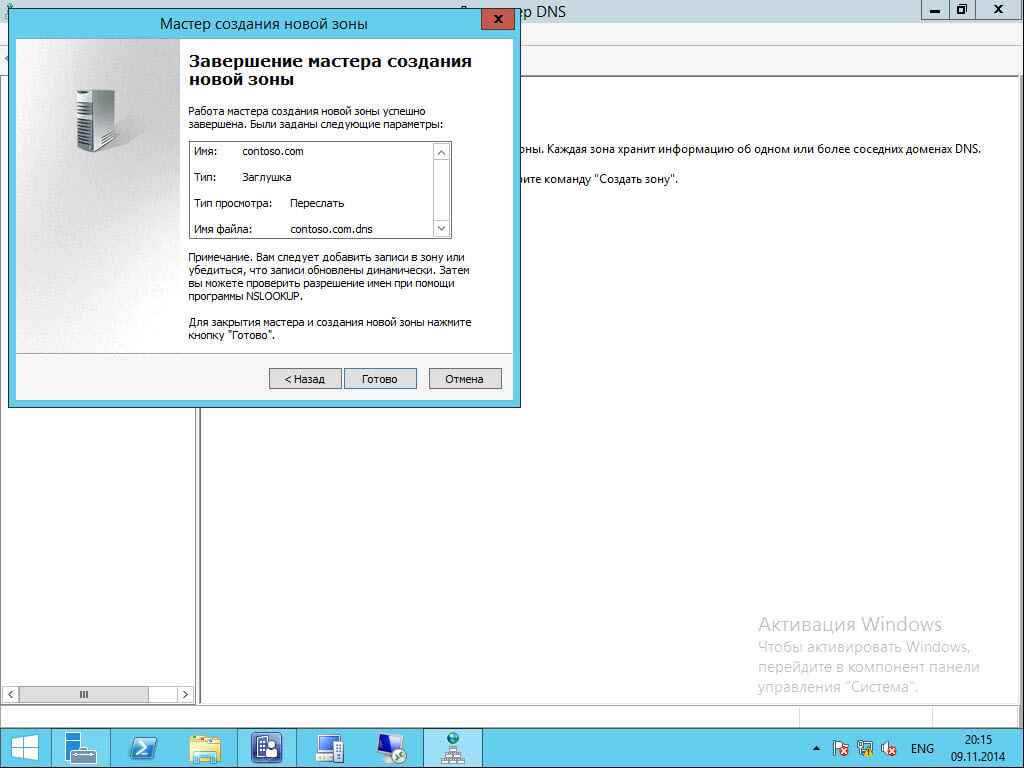

Зоной (zone) в DNS называется часть пространства имен DNS, за управление которой отвечает определенный сервер или группа серверов DNS. Она является в DNS основным механизмом для делегирования полномочий и применяется для установки границ, в пределах которых определенному серверу разрешено выполнять запросы. Любой сервер, который обслуживает какую-то определенную зону, считается полномочным или ответственным за эту зону; исключением являются разве что зоны-заглушки.

Она является в DNS основным механизмом для делегирования полномочий и применяется для установки границ, в пределах которых определенному серверу разрешено выполнять запросы. Любой сервер, который обслуживает какую-то определенную зону, считается полномочным или ответственным за эту зону; исключением являются разве что зоны-заглушки.

Важно понимать, что любой раздел или подраздел DNS может существовать внутри единой зоны. Например, организация может поместить все пространство имен домена, поддоменов и подподдоменов в единую зону или же разделить какие-то разделы этого пространства имен на отдельные зоны. На самом деле даже целое пространство имен Интернета может представляться в виде единого пространства имен с корнем . и множеством отдельных зон.

Сервер, на котором устанавливается DNS, но не конфигурируется ни одна зона, называется только кэширующим (caching-only) сервером. Установка такого сервера может быть выгодной в некоторых сценариях с дочерними офисами, поскольку помогает сократить объем трафика клиентских запросов по сети и устранить необходимость в репликации целых зон DNS в удаленные места.

Зоны прямого просмотра

Зоны прямого просмотра (forward lookup zone), как не трудно догадаться по их названию, создаются для выполнения прямого просмотра в базе данных DNS. Другими словами, зоны этого типа предусматривают реализацию преобразования имен в IP-адреса и предоставление информации о ресурсах. Например, если пользователь пожелает обратиться к серверу del.company.com и запросит его IP-адрес в зоне прямого просмотра, DNS возвратит ему значение 172.16.1.11, т.е. IP-адрес данного ресурса.

Ничто не мешает присвоить одному ресурсу несколько записей ресурсов. На самом деле этот прием часто используется во многих ситуациях. При определенных обстоятельствах может быть удобнее, чтобы сервер был способен откликаться на более чем одно имя. Обычно подобная функциональность достигается путем создания записей CNAME, которые позволяют создавать для ресурса псевдонимы.

Зоны обратного просмотра

Зоны обратного просмотра (reverse lookup zone) выполняют прямо противоположную операцию той, что выполняют зоны прямого просмотра. Они предусматривают сопоставление IP-адресов с обычным именем. Эта похоже на поиск телефонного номера, когда сам номер известен, а имя того, кому он принадлежит, нет. Зоны обратного просмотра обычно создаются вручную и вовсе необязательно присутствуют в каждой реализации. За счет применения мастера настройки сервера DNS (Configure a DNS Server), как описывалось ранее в главе, процесс создания такой зоны может быть автоматизирован. Как правило, зоны обратного просмотра заполняются записями PTR, которые служат для указания запросу обратного просмотра на соответствующее имя.

Они предусматривают сопоставление IP-адресов с обычным именем. Эта похоже на поиск телефонного номера, когда сам номер известен, а имя того, кому он принадлежит, нет. Зоны обратного просмотра обычно создаются вручную и вовсе необязательно присутствуют в каждой реализации. За счет применения мастера настройки сервера DNS (Configure a DNS Server), как описывалось ранее в главе, процесс создания такой зоны может быть автоматизирован. Как правило, зоны обратного просмотра заполняются записями PTR, которые служат для указания запросу обратного просмотра на соответствующее имя.

- Вторичные зоны DNS для особого преобразования именВ некоторых ситуациях в Active Directory.

«>Вторичные зоны в среде AD DS – 25/01/2013 04:36

«>Зоны интегрированные в Active Directory – 24/01/2013 04:18

Первичные зоны В традиционной DNS (не интегрированной в Active Directory) какой-то один сервер.

- Копирование базы данных DNSКопирование базы данных DNS с одного сервера на другой производится с.

«>Выполнение переносов зон DNS – 22/01/2013 04:31

Концепция зон-заглушекКонцепция зон-заглушек является уникальной и встречается только в DNS.

«>Создание зоны заглушки DNS – 22/01/2013 04:29

Первичные зоны В традиционной DNS (не интегрированной в Active Directory) какой-то один сервер.

- Ключевые записи ресурсовВ иерархии DNS объекты идентифицируются за счет применения так называемых.

«>Записи ресурсов DNS – 22/01/2013 04:16

«>Дополнительное конфигурирование DNS – 21/01/2013 05:53

Установка DNS с помощью мастера добавления ролейХотя существует несколько различных способов для.

Настройка DNS-сервера на Windows Server 2012 и старше

Необходимые понятия:

DNS – часть сетевой инфраструктуры, реализующая механизм преобразования IP-адреса в доменное имя

DNS сервер – специальная служба в сети, поддерживающая работу протокола DNS

Алгоритм настройки DNS-сервера:

- Подготовка адаптера сети для DNS-сервера

- Определение роли DNS-сервера

- Реализация зоны прямого просмотра

- Реализация зоны обратного просмотра

- А-запись

- Новые функции Domain Name System

Подготовка адаптера сети для DNS-сервера

В первую очередь, создайте частную сеть, подключите к этой сети виртуальные машины. Два адаптера – один основной, имеет доступ в интернет, другой – нет, ибо требует настройки (дополнительный).

Два адаптера – один основной, имеет доступ в интернет, другой – нет, ибо требует настройки (дополнительный).

Network 3 – подключенная сеть. Далее, правой кнопкой нажмите на кнопку меню «пуск», выберите пункт «сетевые подключения». Нажмите на нужный адаптер и посмотрите свойства. В новом окне найдите строку IPv4, также откройте свойства. Заполните поля необходимыми значениями.

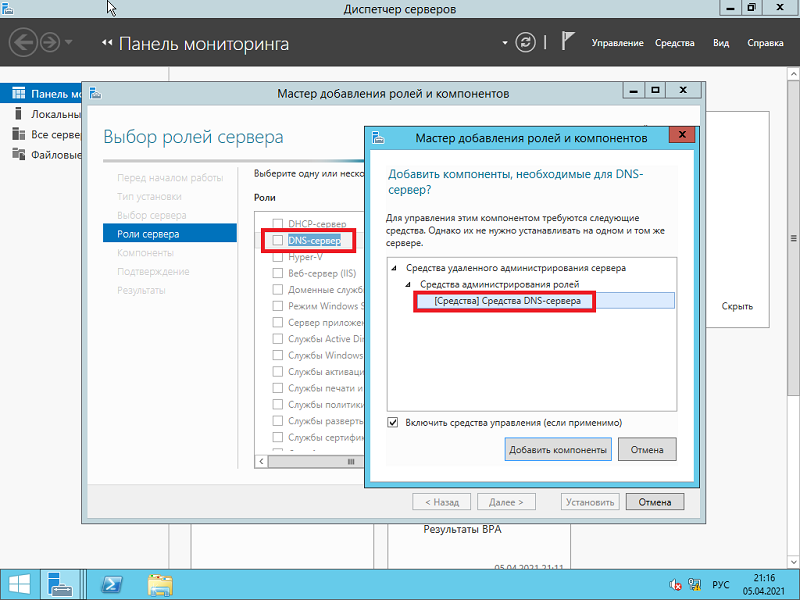

Мастер добавления ролей и компонентов необходимо найти в Диспетчере сервера. Верхняя панель, меню управлении, выберите пункт «добавить роли и компоненты».

Окно, которое открылось – окно мастера. Убедитесь в том, что профиль администратора (учётная запись) надёжно защищен сильным паролем, все параметры настроены, новые обновления установлены и отлажены. Нажмите далее — далее

Перед вами появился пул серверов, выберите нужный и продолжите настройку командой «далее»

Окно выбор ролей. В нём найдите «DNS Server» и отметьте галочкой.

Перепроверьте компоненты для установки

Ещё раз сверьте желаемые настройки и подтвердите

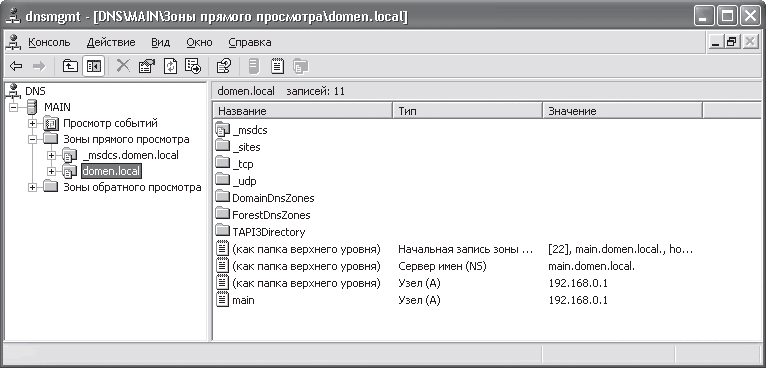

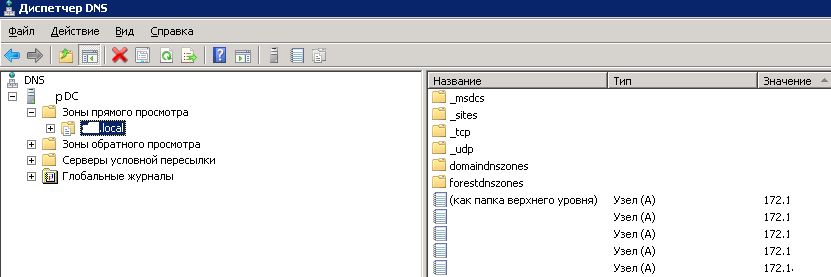

Зоны прямого и обратного просмотров

Доменная зона – группа имён в пределах определённого домена

Зона прямого просмотра необходима для сопоставления доменного имени с IP

Зона обратного просмотра сопоставляет IP с доменным именем

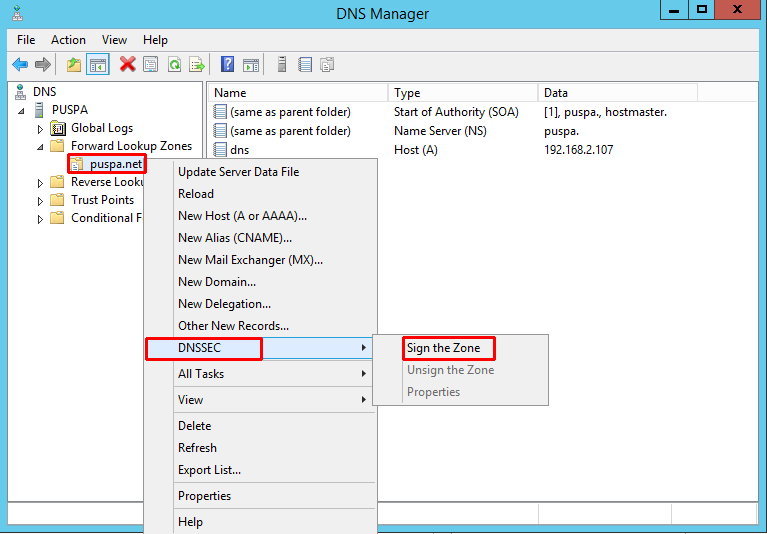

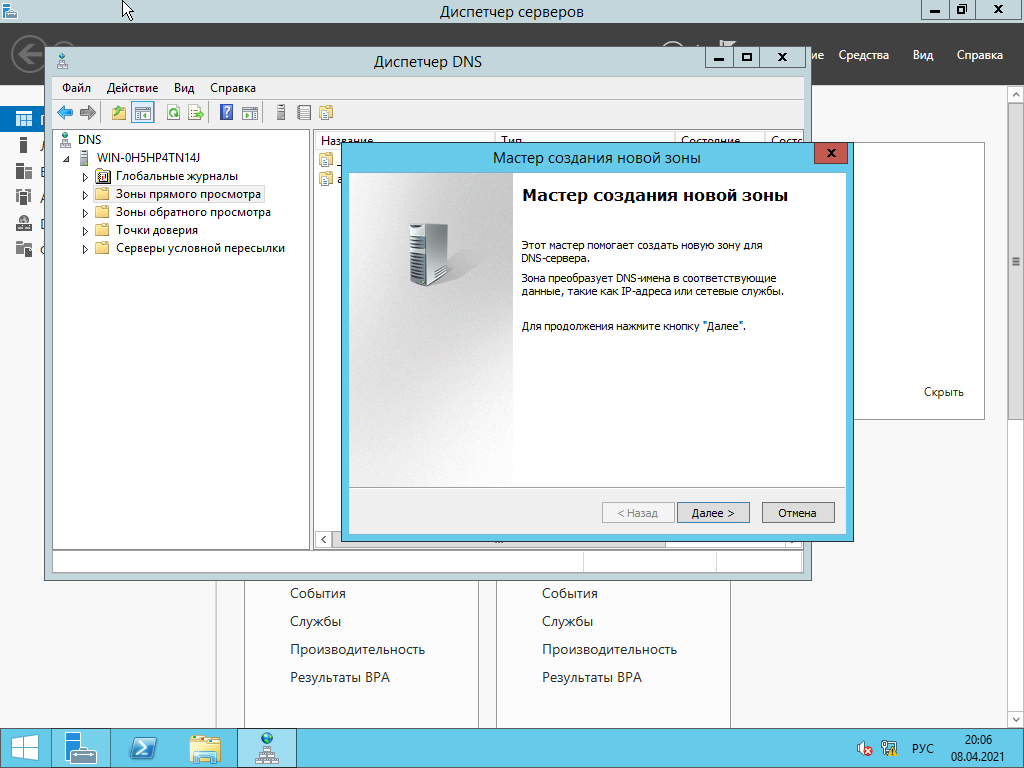

Распоряжение зонами, их гибкое управление реализуется с помощью «Диспетчер DNS» (правая верхняя часть панели – Средства – DNS).

Открытие зоны прямого просмотра

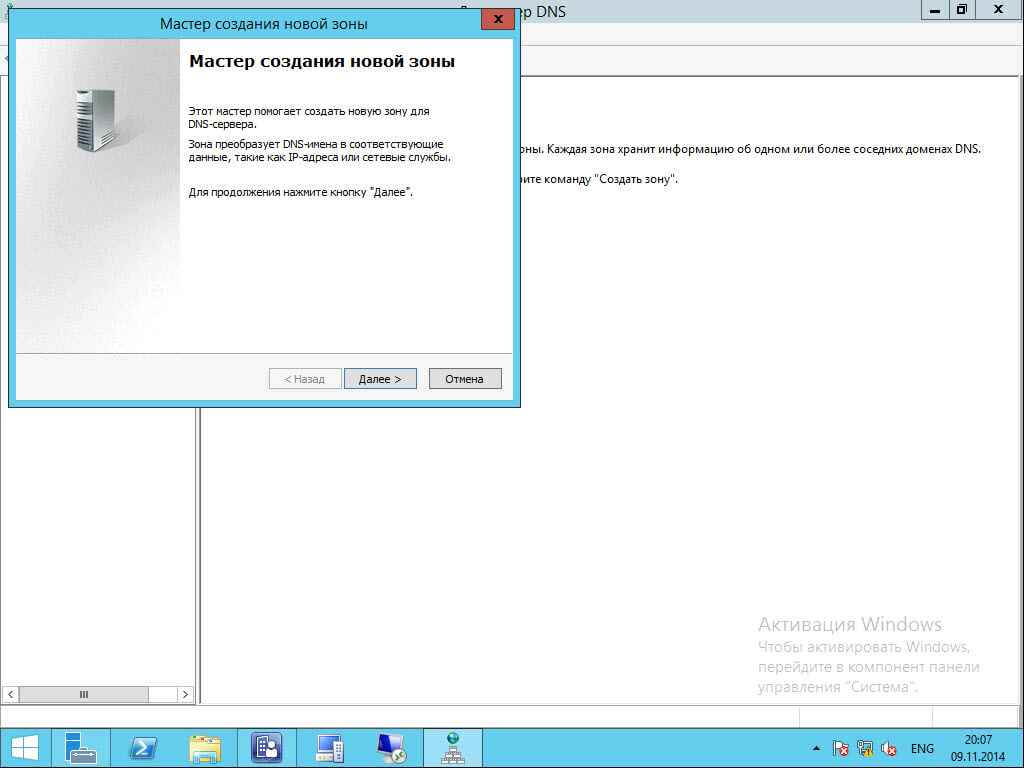

Для этого нужно выделить папку зоны прямого просмотра, запустить мастер создания новой зоны кнопкой «Новая зона».

Необходимо выбрать основный тип зоны

Назначьте имя для зоны

Если нужно, измените имя будущего файла конфигурации зоны

Отключите опцию динамического обновления, ибо это делает систему более уязвимой

Проверьте установленную конфигурацию и завершите создание зоны прямого просмотра

Открытие зоны обратного просмотра

Найдите в диспетчере DNS папку с названием «обратная зона», также запустите менеджер по созданию новой зоны.

Тип зоны также основной

Выберите IPv4:

Необходимо указать ID Network (первые три цифры сетевого адреса)

Отключите опцию динамического обновления, ибо это делает систему более уязвимой

Проверьте установленную конфигурацию и завершите создание зоны прямого просмотра

А-запись

Ресурсная запись — единица хранения и передачи информации в DNS, заключает в себе сведения о соответствии какого-либо имени с определёнными служебными данными.

Запись A — запись, позволяющая по доменному имени узнать IP-адрес.

Запись PTR — запись, обратная A записи.

Увидите окно для создания нового узла, заполните все необходимые поля. Нажмите галочку для того, чтобы создать RTF запись.

Если оставить поле IP пустым, то адрес будет связан с именем доменной зоны. Дополнительно, можно создавать записи для других серверов.

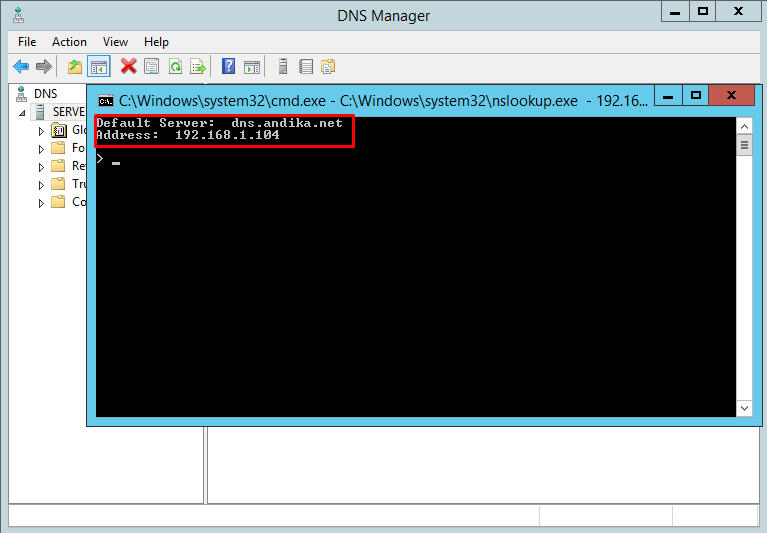

Запустите командную строку, командой nslookup проверьте состояние DNS

Отправьте несколько запросов по домену и IP, чтобы убедиться в корректности работы настроенных зон.

Возможна отправка запроса на какой-нибудь внешний ресурс:

DNS Windows Server 2016

Политика DNS-серверов

Теперь доступно управление трафиком на основе гео

DNS отправляет более интеллектуальные ответы, собирая информацию в зависимости от времени суток

Гибкая фильтрация DNS запросов

Сбалансированное распределение нагрузки

Проще говоря, сервер сможет рационально распределить ресурсы, чтобы работать эффективнее.

ГЕО управление трафиком

Разрешение первичным и вторичным DNS-серверам отвечать на запросы DNS-клиентов на основе географического положения

Возможность настройки сортировки клиентов (внешние или внутренние) по областям зоны

Новые возможности позволяют защищать систему от вредоносных клиентов. Защита воспроизводится с помощью перенаправления потенциальных злоумышленников на несуществующий адрес.

Ограничение скорости отклика PRL

Теперь возможна настройка PRL. Это нужно, чтобы обезвредить атаки типа DOS. Ограничитель можно поставить на кол-во ответов в секунду, кол-во ошибок в секунду, окно между запросами, скорость утечки, максимум откликов, белые домен, белые подсети.

DANE

Алгоритм, решающий довольно весомую проблему – опасность фиктивной выдачи сертификатов CA. Вероятность атаки MITM сводится к минимальному значению.

Неизвестные записи

Гибкость обработки информации. Записи нестандартных неизвестных типов могут быть обработаны.

Подсказки IPv6

Запросы имен в Интернете теперь могут использовать корневые серверы IPv6 для разрешения имен.

Доработанный PowerShell

Список новых команд:

Add-DnsServerRecursionScope — Этот командлет создает новую область рекурсии на DNS-сервере. Области рекурсии используются политиками DNS для указания списка серверов пересылки, которые будут использоваться в запросе DNS.

Remove-DnsServerRecursionScope — Этот командлет удаляет существующие области рекурсии.

Set-DnsServerRecursionScope — Этот командлет изменяет параметры существующей области рекурсии.

Get-DnsServerRecursionScope — Этот командлет извлекает информацию о существующих областях рекурсии.

Add-DnsServerClientSubnet — Этот командлет удаляет существующие подсети DNS-клиентов.

Set-DnsServerClientSubnet — Этот командлет изменяет параметры существующей подсети DNS-клиента.

Get-DnsServerClientSubnet — Этот командлет извлекает информацию о существующих подсетях DNS-клиентов.

Add-DnsServerQueryResolutionPolicy — Этот командлет создает новую политику разрешения запросов DNS. Политики разрешения запросов DNS используются для указания того, как и следует ли отвечать на запрос на основе различных критериев.

Remove-DnsServerQueryResolutionPolicy — Этот командлет удаляет существующие политики DNS.

Set-DnsServerQueryResolutionPolicy — Этот командлет изменяет параметры существующей политики DNS.

Get-DnsServerQueryResolutionPolicy — Этот командлет извлекает информацию о существующих политиках DNS.

Enable-DnsServerPolicy — Этот командлет включает существующие политики DNS.

Disable-DnsServerPolicy — Этот командлет отключает существующие политики DNS.

Add-DnsServerZoneTransferPolicy — Этот командлет создает новую политику передачи зоны DNS-сервера. Политики передачи зоны DNS определяют, следует ли отклонять или игнорировать передачу зоны на основе различных критериев.

Remove-DnsServerZoneTransferPolicy — Этот командлет удаляет существующие политики передачи зон DNS-сервера.

Set-DnsServerZoneTransferPolicy. — Этот командлет изменяет параметры существующей политики переноса зоны DNS-сервера.

Get-DnsServerResponseRateLimiting — Этот командлет извлекает параметры RRL.

Set-DnsServerResponseRateLimiting — Этот командлет изменяет настройки RRL.

Add-DnsServerResponseRateLimitingExceptionlist — Этот командлет создает список исключений RRL на DNS-сервере.

Get-DnsServerResponseRateLimitingExceptionlist — Этот командлет извлекает списки исключений RRL.

Remove-DnsServerResponseRateLimitingExceptionlist — Этот командлет удаляет существующий список исключений RRL.

Set-DnsServerResponseRateLimitingExceptionlist — Этот командлет изменяет списки исключений RRL.

Add-DnsServerResourceRecord — Этот командлет был обновлен для поддержки неизвестного типа записи.

Get-DnsServerResourceRecord — Этот командлет был обновлен для поддержки неизвестного типа записи.

Remove-DnsServerResourceRecord — Этот командлет был обновлен для поддержки неизвестного типа записи.

Set-DnsServerResourceRecord — Этот командлет был обновлен для поддержки неизвестного типа записи.

Попробовать бесплатно Заказать сопровождение

Настройка dhcp-клиентов

Клиентом DHCP может быть практически любое сетевое устройство, настроенное на автоматическое получение IP-адреса. Из операционных систем корпорации Microsoft клиентом DHCP могут быть все системы, имеющие стек TCP/IP (вплоть до системы MS-DOS).

Клиенты посылают запрос на аренду IP-адреса при своей первой загрузке, при смене настройки получения IP-адреса со статической на динамическую, а также с помощью команд ipconfig /release (освобождение арендованного IP-адреса) и ipconfig /renew (запрос на новую аренду).

Сервер DHCP обязательно должен иметь статические IP-адреса на всех установленных в нем сетевых адаптерах.

При отсутствии

в сети DHCP-сервера клиенты,

настроенные на автоматическую настройку

IP-адреса будут самостоятельно

назначать себе IP-адреса

из подсети класса B — 169. 254.0.0/16. Данная технология называется автоматической IP-адресацией (APIPA, Automatic Private IP

Addressing) и поддерживается операционными

системами Microsoft, начиная

с Windows 98..

254.0.0/16. Данная технология называется автоматической IP-адресацией (APIPA, Automatic Private IP

Addressing) и поддерживается операционными

системами Microsoft, начиная

с Windows 98..

(слайд №23)

Установка DNS-сервера.

Установить DNS-сервер можно из Панели управления (Control Panel) или при преобразовании рядового сервера в контроллер домена, как показано на изображении A. Во время преобразования, система, не обнаружив DNS-сервер, предложит установить его.

Изображение A. Контроллер домена

Изображение B. Раскройте вкладку и выберите объект Роли (Roles)

(слайд №24)

Изображение C. Роль: DNS-сервер

Изображение D. Установка DNS

Консоль DNS и настройка

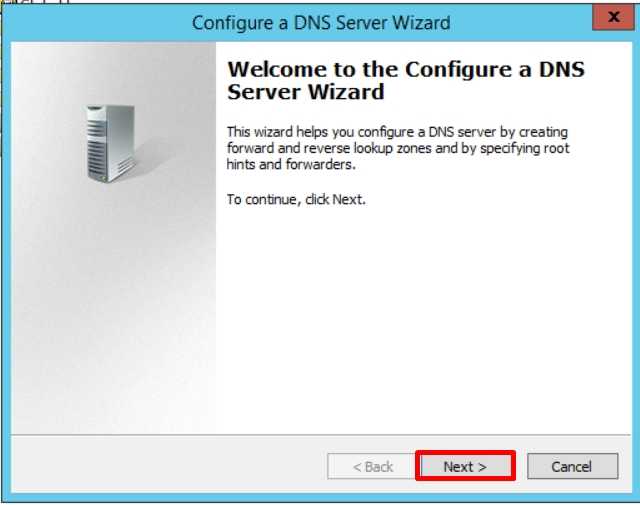

По завершению

консоль управления DNS-сервером можно

будет найти в меню Пуск (Start) | Программы

(All Programs) | Администрирование (Administrative

Tools) | DNS. В Windows 2008 встроен мастер настройки

DNS-сервера.

В Windows 2008 встроен мастер настройки

DNS-сервера.

Для конфигурирования DNS-сервера понадобятся узнать значения следующих терминов:

1…Зона прямого просмотра (Forward lookup zone) 2…Зона обратного просмотра (Reverse lookup zone) 3…Типы зон (Zone types)

Зона прямого просмотра отвечает за преобразование имён хостов в IP-адреса. Зона обратного просмотра отвечает за распознавание DNS-сервером DNS-имени хоста, то есть, по сути, это антипод зоны прямого просмотра. Наличие зоны обратного просмотра не обязательно, но она легко настраивается и обеспечивает полную функциональность DNS в Windows Server 2008 Server.

При выборе

типа зоны DNS даны следующие варианты:

Active Directory (AD) Integrated (Интегрированная в AD), Standard Primary (Основная), и Standard

Secondary (Дополнительная). Зона «AD

Integrated» хранит информацию о распределённой

базе данных в AD и позволяет осуществлять

безопасное обновление файла базы данных.

Эта опция доступна только при

соответствующей настройке AD. Если

выбрать её, AD будет хранить и тиражировать

файлы зоны.

Если

выбрать её, AD будет хранить и тиражировать

файлы зоны.

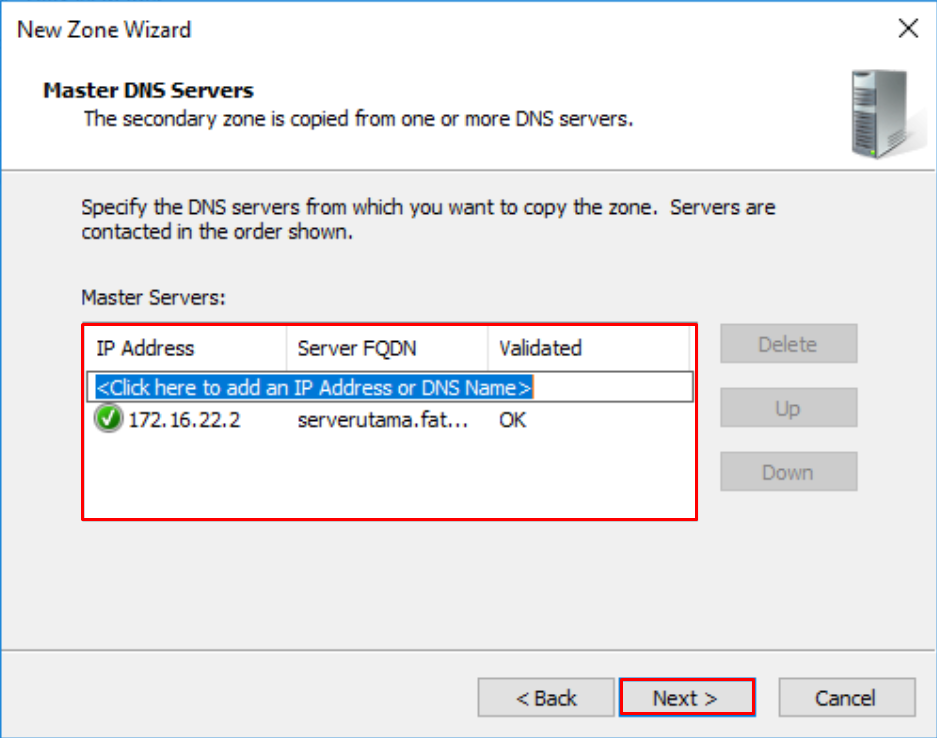

Основная зона (Standard Primary) хранит базу данных в текстовом файле, доступ к которому могут получить другие DNS-серверы, также хранящие информацию в текстовых файлах. Наконец дополнительная зона (Standard Secondary) создаёт копию существующей базы данных другого DNS-севера. Это нужно для выравнивания нагрузки.

Чтобы открыть мастера настройки DNS-сервера:

1…Выберите

объект DNS из папки Администрирование

(Administrative Tools), чтобы открыть консоль

управления DNS-сервером.

2…Выделите

имя вашего компьютера и нажмите Действие

(Action) | Конфигурация DNS-сервера (Configure a

DNS Server), чтобы запустить Мастера настройки

DNS-сервера.

3…Нажмите Далее (Next) и

выберите объект настройки: зона прямого

просмотра (forward lookup zone), зоны прямого и

обратного просмотра (forward and reverse lookup

zone ), только корневые ссылки (root hints only)

(изображение E). (слайд

№25) 4…Нажмите Далее (Next) и потом

Да (Yes) для того, чтобы создать зону

прямого просмотра (изображение F). (слайд

№25) 5…Отметьте желаемый тип

зоны (изображение G). (слайд

№26) 6…Нажмите Далее (Next) и

введите имя создаваемой зоны.

7…Нажмите

Далее (Next) и потом Да (Yes) для того, чтобы

создать зону обратного просмотра.

8…Повторите

шаг 5.

9…Выберите протокол зоны

обратного просмотра: IPv4 или IPv6 (изображение

H).

(слайд

№25) 5…Отметьте желаемый тип

зоны (изображение G). (слайд

№26) 6…Нажмите Далее (Next) и

введите имя создаваемой зоны.

7…Нажмите

Далее (Next) и потом Да (Yes) для того, чтобы

создать зону обратного просмотра.

8…Повторите

шаг 5.

9…Выберите протокол зоны

обратного просмотра: IPv4 или IPv6 (изображение

H).

Изображение E. Настройка

Изображение

F. Зона прямого просмотра

Зона прямого просмотра

Изображение G. Желаемая зона

Изображение H. IPv4 или IPv6

Изображение I. Зона обратного просмотра

Изображение J. Новый или существующий файл DNS

Изображение K. Окно «Перенаправление»

Изображение L. Завершение

Управление записями DNS

(слайд №29)

После установки и настройки DNS-сервера можно добавлять записи в созданную зону(ы). Существует несколько типов записей DNS. Ниже перечислены основные:

Запись SOA (Start of Authority) — Начальная запись зоны

Запись NS (Name Server) — Сервер имён

Запись A (Host) — Запись узла

Запись PTR (Pointer) — Указатель

Запись CNAME (Canonical Name) или Alias — Каноническая запись имени (Псевдоним)

Запись MX (Mail Exchange) — Почтовый обменник

Начальная запись зоны (SOA)

Запись SOA

является первичной в любой стандартной

зоне. На вкладке Начальная запись зоны

(Start of Authority) при необходимости можно

произвести любые настройки, например,

сменить первичный сервер, на котором

хранится запись SOA или выбрать лицо,

ответственное за управление SOA. И,

наконец, главной особенностью Windows 2008

является возможность изменить конфигурацию

DNS-сервера без его повторного создания

и удаления зон (изображение M).

На вкладке Начальная запись зоны

(Start of Authority) при необходимости можно

произвести любые настройки, например,

сменить первичный сервер, на котором

хранится запись SOA или выбрать лицо,

ответственное за управление SOA. И,

наконец, главной особенностью Windows 2008

является возможность изменить конфигурацию

DNS-сервера без его повторного создания

и удаления зон (изображение M).

Серверы имён (name servers)

Записи Серверов имён (Name Servers) определяют имена серверов для конкретного домена. С их помощью устанавливаются все имена первичных и вторичных серверов.

Чтобы создать запись NS:

Выберите объект DNS из папки Администрирование (Administrative Tools), чтобы открыть консоль управления DNS-сервером.

Раскройте вкладку Зоны прямого просмотра (Forward Lookup Zone).

Щёлкните правой кнопкой на требуемом домене и выберите пункт меню Свойства (Properties) (изображение N).

Перейдите на вкладку Серверы имён (Name Servers) и нажмите Добавить (Add).

Введите Имя FQDN-сервера (FQDN Server name) и IP-адрес (IP address) добавляемого DNS-сервера.

Изображение N. Сервер имён

А-запись

(слайд №31)

Запись A связывает имя хоста с IP-адресом. С их помощью серверы распознаются в зоне прямого просмотра, а выполнение запросов в средах с несколькими зонами происходит значительно лучше. Также можно создать запись указателя (PTR), которая связывает IP-адрес хоста с его именем.

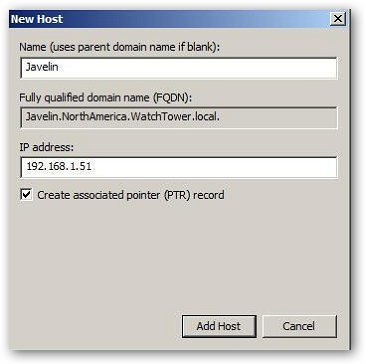

Чтобы создать новый хост:

Выберите объект DNS из папки Администрирование (Administrative Tools), чтобы открыть консоль управления DNS-сервером.

Раскройте вкладку Зоны прямого просмотра (Forward Lookup Zone) и щёлкните на папке, представляющей ваш домен.

Из меню Действие (Action) выберите команду Создать узел (New Host).

Введите имя и IP-адрес создаваемого узла (изображение O).

Отметьте параметр Создать соответствующую PTR-запись (Create Associated Pointer (PTR) Record), если параллельно хотите создать запись указателя (PTR). Либо вы можете создать её позже.

Нажмите кнопку Добавить узел (Add Host).

Изображение O. Запись A

Обратная запись (PTR).

Для выполнения обратных запросов указатели (PTR) создают соответствующие входящие сообщения в зоне обратного просмотра. Как видно на изображении H, при создании хоста можно также создать и запись PTR. Если вы не воспользовались этой опцией в тот момент, создать указатель можно будет в любое время.

Для создания записи PTR:

Выберите объект DNS из папки Администрирование (Administrative Tools), чтобы открыть консоль управления DNS-сервером.

Выберите зону обратного просмотра, где будет создан указатель.

Из меню Действие (Action) выберите команду Новый указатель (New Pointer) (изображение P).

Введите IP-адрес узла (Host IP Number) и Имя узла (Host Name).

Нажмите OK.

Изображение P. Новый указатель

Каноническое имя (CNAME) или псевдоним

Каноническое имя (CNAME) или псевдоним позволяет DNS-серверу назначать множество имён одному узлу. Например, псевдоним может содержать несколько записей, указывающих на один сервер в среде. Это часто применяется в том случае, если веб-сервер и почтовый сервер находятся на одной машине.

MX-запись

Данная запись указывает почтовые серверы обмены почтой в базе данных DNS внутри зоны. С её помощью можно назначить приоритеты и отслеживать размещение всех почтовых серверов.

23

Зона прямого просмотра DNS | Зона прямого просмотра

Что такое зона прямого просмотра DNS?Есть два запроса DNS —

Прямой поиск DNS и обратный поиск DNS. Оба поиска возвращают либо IP, либо домен, в зависимости от того, что вы вводите в систему.

В прямом DNS доменное имя используется для получения соответствующего IP-адреса. Такой тип DNS работает в основном в текстовой форме электронной почты или любого другого подобного сообщения. Набранный текст сначала отправляется на DNS-сервер. DNS-сервер проверит свою запись и вернет IP-адрес домена. Если сервер не может найти IP-адрес, запросы перенаправляются на другой сервер и продолжают пересылаться до тех пор, пока IP-адреса не будут получены. Как только IP-адрес будет определен, связь может быть продолжена.

Обратный поиск DNS используется для извлечения доменного имени из IP-адреса. Обратный и прямой DNS работают вместе, а не по отдельности, потому что прямой поиск всегда сопровождается обратным просмотром и наоборот. Когда вы вводите веб-адрес в браузере, браузер находит его по IP-адресу, а затем связывает IP-адрес с доменным именем.

Рассмотрим изображение выше. На изображении вверху показано доменное имя, передаваемое в DNS (система доменных имен). DNS, в свою очередь, возвращает свой IP-адрес. Когда вы устанавливаете это соединение, вы устанавливаете DNS FORWARD DNS LOOKUP ZONE.

DNS, в свою очередь, возвращает свой IP-адрес. Когда вы устанавливаете это соединение, вы устанавливаете DNS FORWARD DNS LOOKUP ZONE.

На изображении ниже показано, как доменное имя извлекается после того, как IP-адрес был передан на DNS-сервер. В этом случае DNS возвращает пользователю доменное имя для последующей работы. Когда вы устанавливаете это соединение, считается, что вы создали ЗОНУ ОБРАТНОГО ПРОСМОТРА DNS.

Что делает зона обратного и прямого просмотра DNS делать?

Зона прямого просмотра облегчает прямой просмотр DNS, сопоставляя домен с его IP-адресом. С другой стороны, зона обратного просмотра сопоставляет IP-адрес с его доменным именем.

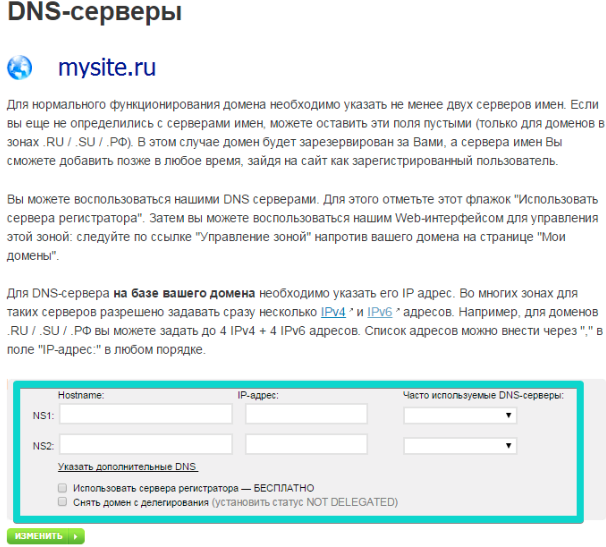

Как создать Зона прямого просмотра DNS?

Зона прямого просмотра — это зона DNS, в которой хранятся отношения имени хоста к IP-адресу. Когда компьютер запрашивает IP-адрес определенного имени хоста, проверяется зона прямого просмотра и возвращается желаемый результат.

Для создания нового прямого поиска Зона:

Вы должны запустить оснастку DNS. Для того же нажмите «Пуск», выберите «Администрирование», а затем нажмите «DNS».

Выберите объект DNS-сервера для вашего сервера в левой панели консоли, а затем разверните объект сервера, чтобы развернуть дерево.

Затем щелкните правой кнопкой мыши Зоны прямого просмотра и выберите Новая зона. Запустится мастер создания новой зоны. Нажмите Далее, чтобы продолжить.

Появится мастер создания новой зоны. Нажмите кнопку Далее, чтобы продолжить.

Выберите «Основная зона», чтобы создать копию зоны, и нажмите «Далее», чтобы продолжить.

Совет: Вы можете установить флажок в нижней части Мастера создания новой зоны на контроллере домена (DC), чтобы сохранить информацию о зоне в Active Directory (AD ) .

В диалоговом окне «Область репликации зоны Active Directory» выберите один из параметров круговой кнопки или примите значение по умолчанию «Все контроллеры домена в домене Active Directory Name. Com и нажмите «Далее».

Com и нажмите «Далее».

Из «Вперед или назад В диалоговом окне «Зона просмотра» выберите «Зона прямого просмотра» и нажмите «Далее».

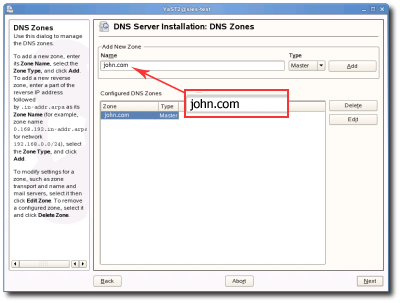

В поле «Имя зоны» введите имя зоны (например, введите newzone.com) и нажмите «Далее».

( ПРИМЕЧАНИЕ. Это имя обычно совпадает с DNS-суффиксом хост-компьютеров, для которых вы хотите создать зону.)

В диалоговом окне «Динамическое обновление» выберите один из параметров круговой кнопки или примите значение по умолчанию. «Разрешить только безопасные динамические обновления (рекомендуется для Active Directory)» и нажмите «Далее», чтобы завершить задачу.

Зоны прямого просмотра DNS и зоны обратного просмотра DNS

Чтобы понять разницу, давайте сначала разберемся, что такое зоны DNS. Зоны DNS содержат все записи для домена. Например, зона для домена mybusiness.com может содержать такие записи, как www.mybusiness.com, mail.mybusiness. com, support.mybusiness.com и т. д.

com, support.mybusiness.com и т. д.

Зона DNS несет административную ответственность за пространство доменных имен на сервере доменных имен (DNS). Зоны DNS могут быть зонами прямого просмотра DNS или зонами обратного просмотра DNS. Зона прямого просмотра преобразует имя в IP-адрес. Излишне говорить, что в этой зоне есть записи всех доменных имен вместе с их соответствующими IP-адресами. В этой зоне вы можете создать запись о том, как имя сопоставляется с IP-адресом.

Таким образом, когда компьютер запрашивает IP-адрес, предоставляя доменное имя, запрос достигает этой зоны, поскольку он имеет IP-адрес для данного имени. Например, если вы введете www.mywebsite.com в своем веб-браузере, будет запрошена зона переадресации, и будет возвращен IP-адрес сайта.

Когда прямой поиск достигает DNS-сервера , он ищет ресурс типа A, связанный с доменным именем. Если запись найдена, она будет возвращена, иначе запрос будет перенаправлен на любой другой DNS.

Зона обратного просмотра, наоборот, преобразует IP-адрес в доменное имя. Когда компьютер предоставляет IP-адрес и запрашивает доменное имя, эта зона запрашивается, чтобы найти доменное имя для данного IP-адреса. Эта зона содержит записи ресурсов PTR, которые указывают на IP-адрес, соответствующий доменному имени, во время обратного поиска.

Когда компьютер предоставляет IP-адрес и запрашивает доменное имя, эта зона запрашивается, чтобы найти доменное имя для данного IP-адреса. Эта зона содержит записи ресурсов PTR, которые указывают на IP-адрес, соответствующий доменному имени, во время обратного поиска.

Для получения дополнительной информации о службах зоны прямого просмотра DNS напишите нашему эксперту по облачному хостингу по адресу [email protected]

Был ли этот ответ полезен? 11 5

Связанные вопросы

Как создать зоны прямого просмотра для привязки

Обзор

Зоны прямого просмотра размещают домены и представляют собой плоские базы данных с записями, которые используются для преобразования имен хостов в IP-адреса. Каждая зона может использоваться в качестве границы управления, например, для одного домена или домена и всех его дочерних доменов. Зона может быть даже одним дочерним доменом другого домена, поэтому зона не обязательно должна содержать родительский домен и все его дочерние элементы.

На приведенном выше рисунке показаны три различные зоны прямого просмотра, связанные с serverlab.intra. В первом размещены все записи как для serverlab.intra, так и для forum.serverlab.intra. Второй содержит записи только для pub.serverlab.intra. И, наконец, третий содержит все записи для sales.serverlab.intra. Все четыре домена могли бы поместиться в одну зону, но по административным причинам их иногда проще разделить. В противном случае вы получите чрезвычайно большой файл зоны, которым будет трудно управлять.

В этом руководстве мы сосредоточимся на создании однодоменной зоны прямого просмотра.

Создать новую зону прямого просмотра

- Откройте файл конфигурации Bind в текстовом редакторе.

нано /etc/named.conf

- Определите новый домен. В нашем примере мы создадим домен с именем serverlab.intra.

зона "serverlab.intra" В { тип мастер; файл "serverlab.intra.db"; разрешить запрос { любой; }; }; - Параметры, установленные в приведенной выше конфигурации, выполняют следующие действия:

тип Определяет роль этого сервера для зоны.  Я установил Master, что означает, что этот сервер является полномочным владельцем зоны. Если бы это был второй сервер для размещения зоны, он был бы настроен как ведомый. Подчиненному устройству разрешено размещать базу данных зоны, но только в режиме чтения.

Я установил Master, что означает, что этот сервер является полномочным владельцем зоны. Если бы это был второй сервер для размещения зоны, он был бы настроен как ведомый. Подчиненному устройству разрешено размещать базу данных зоны, но только в режиме чтения.файл Имя файла базы данных зоны. Если не указан абсолютный путь, файл должен находиться в каталоге, установленном с помощью параметра каталога в верхней части файла конфигурации Bind. По умолчанию все файлы для CentOS хранятся в /var/named. разрешить запрос Этот параметр определяет, каким хостам или подсетям разрешено запрашивать у этого сервера зону. Я установил любой, который, как следует из названия, позволяет любому запрашивать эту зону. - Сохраните изменения и выйдите из текстового редактора.

- Следующим шагом является создание файла базы данных. Следуйте инструкциям в следующем разделе, чтобы узнать, как это сделать.

Создать файл базы данных зоны

Файл зоны привязки — это обычный текстовый файл ASCII с письменными записями для домена или всей зоны. Начало зоны содержит так называемую запись начала полномочий (SOA). Эта запись содержит сведения о том, какой DNS-сервер владеет (имеет полномочия) домена, а также определяет версию, параметры времени жизни по умолчанию и кто является основным контактным лицом. Описание настраиваемых значений, установленных в записи SOA, приведено в таблице ниже.

- Создайте файл базы данных зоны. В нашем примере имя файла будет serverlab.intra.db.

нано /var/named/serverlab.intra.db

- В верхней части файла мы устанавливаем то, что называется Start of Authority. Добавьте следующие строки.

@ В SOA ns01.serverlab.intra. admins.contoso.intra. ( 2014030801 ; сериал 1D ; обновить 1Н; повторить попытку 1 Вт ; истекает 3Н); минимумМы делаем следующее.

@ Первое значение — это полное доменное имя зоны. Символ «@» — это псевдоним для доменного имени, который был определен в файле конфигурации Bind, чтобы избавить администраторов от необходимости вводить полное имя. В Устанавливает смежный тип записи как Интернет. СОА Это запись домена для начала полномочий зоны. Он определяет, кто является полномочным сервером имен, контактную информацию администратора и некоторые другие значения. ns01.serverlab.intra. Полное доменное имя авторитетного сервера имен для зоны. admin.serverlab.intra. Учетная запись электронной почты администратора зоны. Символ @ заменяется точкой. Серийный номер Серийный номер версии файла зоны. Это значение важно для вторичных DNS-серверов, которые хранят реплику зоны и должны знать, были ли внесены изменения.

Обновление Как часто ведомый (вторичный) DNS-сервер Bind должен выполнять передачу зоны с главного (первичного) сервера. Повторить Как часто ведомое устройство должно повторять неудачную передачу зоны. Срок действия Время, в течение которого подчиненный (вторичный) сервер должен отвечать на запросы клиентов после потери связи с главным (первичным) сервером. Минимум Значение времени жизни по умолчанию, которое будет иметь каждая запись, если в записи не указано иное. - Добавьте записи сервера имен для домена. Для каждой зоны требуется как минимум один сервер имен.

@ NS ns01.serverlab.intra.

@ Символ «@» является псевдонимом доменного имени, которое было определено в файле конфигурации Bind. Для записи NS требуется это или полностью введенное доменное имя зоны.

НР Устанавливает запись как запись сервера имен/ ns01.serverlab.intra. Полное доменное имя сервера имен. - Для каждой записи сервера имен требуется запись узла. Это требуется клиентам для разрешения IP-адреса сервера имен. Добавьте следующую строку в файл.

ns01 В А 192.168.1.20

- Сохраните изменения и выйдите из редактора fext.

- Убедитесь, что Bind имеет разрешение на чтение файла зоны.

chown с именем: с именем serverlab.intra.db

- Используйте named-checkzone, чтобы убедиться, что в файле зоны нет ошибок.

name-checkzone serverlab.intra serverlab.intra.db

- Либо перезапустите Bind, либо попросите его перезагрузить файлы конфигурации и базы данных зон.

служба с именем перезапуск

Регистрация записей хостов в домене

С нашим первым доменом, определенным в зоне прямого просмотра, которую мы создали выше, теперь мы можем начать заполнять его записями.

- Откройте файл базы данных зоны в текстовом редакторе.

нано /var/named/serverlab.intra.db

- После записей SOA и NS добавьте записи Address (Host) для ваших серверов. В качестве примера мы собираемся добавить три сервера.

сервер1 В 172.30.1.101 сервер2 В 172.30.1.102 server3 IN A 172.30.1.103

- Сохраните изменения и выйдите из текстового редактора.

- Попросите Bind перезагрузить зону.

перезагрузка привязки службы

Заключение

Мы создали зону прямого просмотра для размещения одного из наших доменов. Любой клиент, указывающий на сервер имен, на котором размещен домен, теперь может разрешать зарегистрированные в нем имена.

Учебники этой серии

- Как развернуть DNS-сервер CentOS 6 BIND

- Как добавить зоны прямого просмотра для привязки

- Регистрация записей DNS в домене привязки

- Как добавить зоны обратного просмотра в Bind

- Как настроить вход в Bind

Поиск DNS — проверка записей DNS

Средство поиска DNS находит все записи DNS для данного доменного имени.

Записи включают, помимо прочего, A, AAAA, CNAME, MX, NS, PTR, SRV, SOA, TXT, CAA, DS, DNSKEY.

Записи включают, помимо прочего, A, AAAA, CNAME, MX, NS, PTR, SRV, SOA, TXT, CAA, DS, DNSKEY.Введите любой действительный URL-адрес:

DNS-сервер

GoogleCloudflareOpendnsQuad9YandexAuthoritative DNS

Тип записи:

ВСЕ А АААА CNAME МХ NS PTR СРВ СОА ТЕКСТ САА ДС DNSKEY

Введите URL-адрес домена и выберите тип записи DNS выше или выберите «ВСЕ», чтобы получить все записи DNS.

Дополнительные инструменты

О средстве поиска DNS

DNS означает систему доменных имен. Система отвечает за преобразование имени хоста (dnschecker.org) в удобный для компьютера IP-адрес.

Когда конечный пользователь вводит домен или URL-адрес в строку поиска браузера, DNS-серверы обрабатывают запрос и преобразовывают их в соответствующий IP-адрес, чтобы помочь браузерам загрузить соответствующие результаты.

Рассматривайте поиск DNS как карту или телефонную книгу, чтобы найти соответствующие поисковые запросы для лучшего понимания.

Вы все знаете, что нам нужен правильный адрес, чтобы добраться до определенного пункта назначения. То же и с миром интернета. Все смарт-устройства, телефоны, ноутбуки, планшеты, телевизоры и т. д. обмениваются данными через Интернет с помощью ряда номеров, называемых IP-адресом. DNS-серверы избавляют людей от необходимости запоминать сложные числовые IP-адреса. Разрешение DNS включает в себя преобразование удобного для человека доменного имени в удобный для компьютера IP-адрес. DNS-серверы берут на себя всю ответственность за доставку релевантных результатов пользователю.

Как обсуждалось ранее, люди не могут запоминать длинные строки чисел (IP-адрес). Поэтому, просто набрав имя веб-сайта (www.amazon.com), DNS-сервер предоставит IP-адрес, связанный с этим доменом.

DNS-сервер может находиться либо у поставщика услуг Интернета, либо в вашей локальной сети. К преобразованному домену (в IP-адрес) обращаются другие устройства, такие как маршрутизаторы, для передачи результатов поиска.

Узнав, как работает DNS Lookup, давайте обсудим его два основных типа …

- Прямой поиск DNS

Поиск доменного имени для определения его IP-адреса называется переадресацией DNS-поиска. Типичный тип позволяет пользователям указывать доменное имя для получения соответствующих IP-адресов.

- Обратный поиск DNS

В отличие от прямого поиска DNS, обратный просмотр DNS идентифицирует доменное имя с помощью IP-адреса. Серверы электронной почты используют этот метод поиска для определения действительных получателей.

Что такое запись DNS?

DNS-записи — это файлы сопоставления, содержащие инструкции по предоставлению следующей информации, относящейся к домену.

- IP-адрес (IPV4/IPv6) связан с этим доменом.

- Как обрабатывать запросы DNS для этого домена.

Средство поиска DNS извлекает все записи DNS для домена и сообщает о них в списке приоритетов.

Используйте параметры для выполнения поиска DNS в Google, Cloudflare, OpenDNS или авторитетных серверах имен домена. Поэтому, если вы измените свой веб-хостинг или записи DNS, эти изменения должны отразиться мгновенно.

Чтобы убедиться, что вы настроили правильные записи DNS для своего домена, используйте инструмент поиска DNS, чтобы проверить записи DNS, чтобы избежать простоев. Записи DNS включают A, AAAA, CNAME, MX, NS, PTR, SRV, SOA, TXT, CAA, DS, DNSKEY и т. д.

Выберите любую запись для поиска или выберите «ВСЕ» , чтобы получить все общие записи DNS для домена.

Различные типы записей DNS

- Запись A: самый простой тип записи, , также известный как адресная запись, предоставляет IPv4-адрес доменному имени или имени поддомена. Эта запись указывает доменное имя на IP-адрес.

- Запись AAAA: сопоставляет имя хоста со 128-битным адресом IPv6.

Долгое время 32-битные IPv4-адреса служили для идентификации компьютера в Интернете. Но из-за нехватки IPv4 был создан IPv6. Четыре буквы «А» (AAAA) являются мнемоническими обозначениями, обозначающими, что IPv6 в четыре раза больше по размеру, чем IPv4.

Долгое время 32-битные IPv4-адреса служили для идентификации компьютера в Интернете. Но из-за нехватки IPv4 был создан IPv6. Четыре буквы «А» (AAAA) являются мнемоническими обозначениями, обозначающими, что IPv6 в четыре раза больше по размеру, чем IPv4. - Запись CNAME: , также известная как Запись канонического имени , создает псевдоним одного доменного имени. Домен или поддомен с псевдонимом получает все записи DNS исходного домена и обычно используется для связывания поддоменов с существующим основным доменом.

- Запись MX: , также известная как Записи почтового обмена , сообщает, какие серверы почтового обмена отвечают за маршрутизацию электронной почты в правильное место назначения или на почтовый сервер. Для подробного анализа используйте поиск записей MX.

- NS-запись: , также известная как записи сервера имен, указывает на серверы имен, которые имеют полномочия на управление и публикацию записей DNS этого домена.

Это DNS-серверы, уполномоченные обрабатывать любые запросы, связанные с этим доменом. Используйте NS Lookup Tool, чтобы копнуть глубже.

Это DNS-серверы, уполномоченные обрабатывать любые запросы, связанные с этим доменом. Используйте NS Lookup Tool, чтобы копнуть глубже. - Запись PTR: , также известная как запись указателя , указывает адрес IPv4 или IPv6 на имя хоста своей машины. Он обеспечивает обратную запись DNS, также известную как запись rDNS, указывая IP-адрес на имя хоста сервера.

- Запись SRV: , также известная как Запись службы, указывает, какие конкретные службы работают в домене, а также номера портов. Для некоторых интернет-протоколов, таких как Extensible Messaging and Presence Protocol (XMPP) и Session Initiation Protocol (SIP), часто требуются записи SRV.

- Запись SOA: , также известная как Записи начала полномочий, предоставляет важную информацию о домене, такую как идентификация главного узла полномочного сервера имен домена, адрес электронной почты администратора домена, серийный номер зоны DNS и т.

д.

д. - Запись TXT: позволяет администратору веб-сайта вставлять любой произвольный текст в запись DNS.

- Запись CAA: , также известная как Запись авторизации центра сертификации , отражает общедоступную политику в отношении выдачи цифровых сертификатов для домена. Если для вашего домена нет записи CAA, любой центр сертификации может выдать SSL-сертификат для вашего домена. Однако, используя эту запись, вы можете ограничить, какой ЦС уполномочен выдавать цифровые учетные данные для вашего домена.

- DS-запись: , также известная как запись подписавшего делегацию, , и она состоит из уникальных символов вашего открытого ключа и связанных с ним метаданных, таких как тег ключа, алгоритм, тип дайджеста и криптографическое хеш-значение, называемое дайджестом.

- Запись DNSKEY: , также известная как запись ключа DNS, , содержащая общедоступные ключи подписи, такие как Ключ подписи зоны (ZSK) и Ключ подписи ключа (KSK) .

- Прямой поиск DNS

Я установил Master, что означает, что этот сервер является полномочным владельцем зоны. Если бы это был второй сервер для размещения зоны, он был бы настроен как ведомый. Подчиненному устройству разрешено размещать базу данных зоны, но только в режиме чтения.

Я установил Master, что означает, что этот сервер является полномочным владельцем зоны. Если бы это был второй сервер для размещения зоны, он был бы настроен как ведомый. Подчиненному устройству разрешено размещать базу данных зоны, но только в режиме чтения.

Записи включают, помимо прочего, A, AAAA, CNAME, MX, NS, PTR, SRV, SOA, TXT, CAA, DS, DNSKEY.

Записи включают, помимо прочего, A, AAAA, CNAME, MX, NS, PTR, SRV, SOA, TXT, CAA, DS, DNSKEY.

Долгое время 32-битные IPv4-адреса служили для идентификации компьютера в Интернете. Но из-за нехватки IPv4 был создан IPv6. Четыре буквы «А» (AAAA) являются мнемоническими обозначениями, обозначающими, что IPv6 в четыре раза больше по размеру, чем IPv4.

Долгое время 32-битные IPv4-адреса служили для идентификации компьютера в Интернете. Но из-за нехватки IPv4 был создан IPv6. Четыре буквы «А» (AAAA) являются мнемоническими обозначениями, обозначающими, что IPv6 в четыре раза больше по размеру, чем IPv4. Это DNS-серверы, уполномоченные обрабатывать любые запросы, связанные с этим доменом. Используйте NS Lookup Tool, чтобы копнуть глубже.

Это DNS-серверы, уполномоченные обрабатывать любые запросы, связанные с этим доменом. Используйте NS Lookup Tool, чтобы копнуть глубже. д.

д.