Как включить smbv1 в windows 7

Как отключить поддержку по протоколу SMBv1 в windows 7, 8, 10?

SMBv1 является устаревшим протоколом, который подвергается атакам вирусов вымогателей, например, WannaCry. Рассмотрим, как отключить протокол SMBv1 в windows и полностью его заблокировать.

Зачем нужна поддержка SMBv1 в windows

SMBv1 это устаревший протокол обмена файлами, которому уже приблизительно 30 лет. В связи с чем может быть использоваться различными видами вирусов, как калитка, предоставляющая доступ к нашему компьютеру. Нашумевшим подтверждением этому является вирус вымогатель WannaCry, который заразил десятки тысяч операционных систем, зашифровал на них файлы и требовал оплату за расшифровку данных.

Проблемы можно было избежать, если бы протокол был выключен на компьютере. И все-таки, стоит его отключить. Несмотря на то, что Майкрософт выпустил патчи для устранения уязвимости даже для старых систем, неизвестно что через некоторое время не появится еще одна итерация вируса WannaCry, который использует дырявый протокол SMBv1 иным образом. Рассмотрим, как полностью отключить протокол в windows XP, 7, 8, 8.1 и 10?

Выключение SMBv1 в windows 7, Server 2008, Server 2008 R2

Откройте меню Пуск, а затем с помощью поисковой системы найдите программу PowerShell. В списке результатов поиска кликните на нее правой кнопкой мыши и выберите «запуск от имени администратора».

В окне PowerShell введите следующую команду для отключения SMBv1:

Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB2 -Type DWORD -Value 0 -Force

После выполнения команды перезапустите windows. Таким образом можно блокировать проникновение вирусов полностью отключив поддержку smbv1.

Выключение SMBv1 в windows 8 и выше

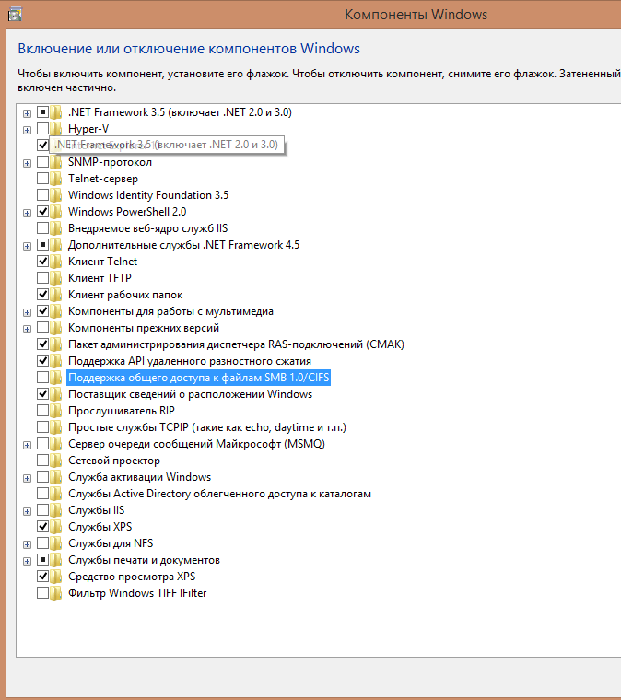

Зайдите в Панель управления, а затем в «Программы – Удаление Программ». Откроется список программ, установленных в системе. В левом меню кликните на кнопку «Включение или отключение компонентов windows».

Отобразится окно, в котором у нас появляется возможность управлять отдельными функциями windows. Здесь нужно найти SMBv1 и отключить его.

Поддержка общего доступа к файлам SMB1.0/CIFS

По умолчанию напротив этой записи установлен флажок, это означает, что функция активирована. Снимите его и нажмите на ОК, чтобы ее отключить.

Появится индикатор хода выключения функции. Затем нажмите на кнопку «Перезагрузка», чтобы завершить отключение через перезапуск компьютера. После перезагрузки протокол будет полностью отключен.

Дополнительная блокировка портов с помощью Брандмауэра

Если хотите обезопасить себя еще больше хорошей идеей является блокирование портов, которые использует SMBv1. Это 445 TCP и 137-139 UDP. Их можно легко отключить с помощью встроенного в систему Брандмауэра.

С помощью системного поиска в меню Пуск найдите инструмент «Брандмауэр windows». В окне брандмауэра кликните правой кнопкой мыши на поле «Правила для входящих подключений» и выберите пункт «Новое правило».

Здесь укажите тип «Port» и нажмите «Далее». В следующем шаге нужно указать тип. Выберите «TCP», а затем в поле «Определенные локальные порты» введите 445.

Нажмите на кнопку «Далее». В следующем окне нужно выбрать действие с указанным портом. Установите флажок «Блокировать подключение».

Нажмите «Далее» и все остальные настройки оставьте без изменений. На последнем шаге введите название для созданного правила – например, «Блокировка 445» и нажмите «Готово».

Созданное правило будет блокировать порт 445. Теперь создайте правило для блокировки UDP-портов в диапазоне 137-139. Все сделайте точно также только тип укажите UDP, а поле «Определенные локальные порты» введите 137-139.

Таким образом, созданы два правила, которые блокируют соединение по портам и тем самым вирусные атаки, проникающие через этот протокол.

InstComputer.ru

Почему и как необходимо отключить SMB1 в windows 10/8/7

SMB или Server Message Block это протокол обмена по сети, предназначенный для совместного использования файлов, принтеров и других различных устройств. Существует три версии SMB – SMBv1, SMBv2 и SMBv3. Из соображений безопасности Microsoft рекомендует отключить SMB версии 1, так как он устарел и использует технологию, которой почти 30 лет. Чтобы избежать заражения вирусами-вымогателями типа WannaCrypt нужно отключить SMB1 и установить обновления для операционной системы. Этот протокол используется windows 2000, windows XP, windows Server 2003 и windows Server 2003 R2 – поэтому сетевой файловый доступ к данным версиям ОС будет не доступен. Тоже самое относится к некоторым сетевым хранилищам, сканерам и т.п.

Отключение SMB1 из Панели управления

Пуск -> Панель управления -> Программы и компоненты -> Включение и отключение компонентов windows

Отключаем ‘Поддержка общего доступа к файлам SMB 1.0/CIFS’

Отключение SMB1 через Powershell

Откройте консоль Powershell с правами администратора и введите следующую команду:

Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters» SMB1 -Type DWORD -Value 0 –ForceОтключить SMB1 с помощью реестра windows

Также можно отключить SMBv1 запустив regedit.exe и перейдя к следующему разделу:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\ParametersСоздайте в этом разделе DWORD SMB1 со значением 0.

Значения для включения и отключения SMB1:

- 0 = Выключено

- 1 = Включено

После этого необходимо установить обновление MS17-010. Обновление вышло подо все версии windows, включая не поддерживаемые больше windows XP и windows Server 2003.

И в заключении хочется сказать, что, не смотря на установленный антивирус и регулярные обновления операционной системы, если Вам дороги ваши данные, необходимо в первую очередь думать о резервном копировании.

admin812.ru

Поддержка SMB 1.0 в windows Server 2012 R2

В windows Server 2012 R2 была представлена новая версия протокола SMB 3 (технически это SMB 3.02, т.к. версия SMB 3.0 появлялась еще в windows Server 2012), а драйвер устаревшего протокола SMB 1.0 теперь по-умолчанию отключен и его компоненты не загружаются. Вследствие отсутствия поддержки SMB 1.0 устаревшие (windows XP, Server 2003 и ) и совместимые клиенты (Mac OSX 10.8 Mountain Lion, Snow Leopard, Mavericks, старые версии Linux) не смогут получить доступ к файлам, расположенным файловом сервере под управлением windows 2012 R2.

Различные версии протокола SMB появлялись в следующих версиях windows:

- CIFS — windows NT 4.0

- SMB 1.0 — windows 2000

- SMB 2.0 — windows Server 2008 и WIndows Vista SP1

- SMB 2.1 — windows Server 2008 R2 и windows 7

- SMB 3.0 — windows Server 2012 и windows 8

- SMB 3.02 — windows Server 2012 R2 и windows 8.1

При сетевом взаимодействии по SMB между клиентом и сервером используется максимальная версия протокола, поддерживаемая одновременно клиентом и сервером.

Сводная таблица о совместимости версии SMB на стороне клиента и сервера выглядит так:

| Операционная система | windows 8.1, Server 2012 R2 | windows 8, Server 2012 | windows 7, Server 2008 R2 | windows Vista, Server 2008 | windows XP, Server 2003 и ниже |

| windows 8.1 , Server 2012 R2 | SMB 3.02 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| windows 8 , Server 2012 | SMB 3.0 | SMB 3.0 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| windows 7, Server 2008 R2 | SMB 2.1 | SMB 2.1 | SMB 2.1 | SMB 2.0 | SMB 1.0 |

| windows Vista, Server 2008 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 2.0 | SMB 1.0 |

| windows XP, 2003 и ниже | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 | SMB 1.0 |

Так, например, при подключении клиентского компьютера с windows 7 к файловому серверу с windows Server 2012 будет использоваться протокол SMB 2.1

Согласно таблице windows XP, windows Server 2003 для доступа к общим файлам и папкам могут использовать только SMB 1.0, который по-умолчанию в windows Server 2012 R2 отключен. Таким образом, если в вашей инфраструктуре одновременно оказались машины с windows XP (снятой с поддержки), windows Server 2003 / R2 и сервера с windows Server 2012 R2 нужно понимать, что устаревшие клиенты не смогут получить доступ к файлам и папкам на файловом сервере с новой ОС. А в том случае, если в windows 2012 R2 используется в качестве контроллера домена, то это означает, что клиенты на windows XP / Server 2003 не смогут выполнить логон скрипты (NETLOGON) и некоторые групповые политики, хранящиеся в сетевых папках на контроллерах домена (например, при использовании централизованного хранилища adm-шаблонов). На клиентах при попытке подключится к ресурсу на файловом сервере появляется ошибка

The specified network name is no longer availableЕсли посмотреть набор установленных по-у

как отключить протоколы SMB на локальном ПК?

Вирусы-шифровальщики, обнаружив ПК, на которых открыты порты 139 и 445, пытаются инфицировать компьютеры, используя широко известную уязвимость в протоколе SMB (MS17-10).

В качестве превентивной меры можно отключить протоколы SMB (Server Message Block) на локальном ПК.

***

Как отключить протокол SMB версии 1 на локальном ПК:

– запустите Интерпретатор команд Windows от имени администратора системы;

– в открывшемся диалоговом окне Администратор: Командная строка после приглашения системы (C:\Windows\System32>) введите команду

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

– нажмите клавишу Enter;

– появится сообщение [SC] ChangeServiceConfig: успех;

– после приглашения системы (C:\Windows\System32>) введите команду

sc.exe config mrxsmb10 start= disabled

– нажмите

клавишу

Enter;– появится сообщение [SC] ChangeServiceConfig: успех;

– закройте окно Интерпретатора команд Windows.

***

Как отключить протоколы SMB версии 2 и 3 на локальном ПК:

– запустите Интерпретатор команд Windows от имени администратора системы;

– в открывшемся диалоговом окне Администратор: Командная строка после приглашения системы (C:\Windows\System32>) введите команду

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsi

– нажмите

клавишу

Enter;– появится сообщение [SC] ChangeServiceConfig: успех;

– после приглашения системы (C:\Windows\System32>) введите команду

sc.exe config mrxsmb20 start= disabled

– нажмите

клавишу

Enter;– закройте окно Интерпретатора команд Windows.

***

Как включить протокол SMB версии 1 на локальном ПК:

– запустите Интерпретатор команд Windows от имени администратора системы;

– в открывшемся диалоговом окне Администратор: Командная строка после приглашения системы (C:\Windows\System32>) введите команду

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

– нажмите

клавишу

Enter;– появится сообщение [SC] ChangeServiceConfig: успех;

– после приглашения системы (C:\Windows\System32>) введите команду

sc.exe config mrxsmb10 start= auto

– нажмите

клавишу

Enter;– появится сообщение [SC] ChangeServiceConfig: успех;

– закройте окно Интерпретатора команд Windows.

***

Как включить протоколы SMB версии 2 и 3 на локальном ПК:

– запустите Интерпретатор команд Windows от имени администратора системы;

– в открывшемся диалоговом окне Администратор: Командная строка после приглашения системы (C:\Windows\System32>) введите команду

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi

– нажмите

клавишу

Enter;– появится сообщение [SC] ChangeServiceConfig: успех;

– после приглашения системы (C:\Windows\System32>) введите команду

sc.exe config mrxsmb20 start= auto

– нажмите

клавишу

Enter;– появится сообщение [SC] ChangeServiceConfig: успех;

– закройте окно Интерпретатора команд Windows.

***

Примечания

1. После внесения этих изменений (включение или отключение протоколов SMB) компьютер необходимо перезагрузить.

2. При включении или отключении протокола SMB версии 2 в Windows также происходит включение или отключение протокола SMB версии 3. Это связано с использованием общего стека для этих протоколов.

3. Отключение протокола SMB версии 2 приведет к отключению некоторых функциональных возможностей ОС Windows.

4. Софтверный гигант не рекомендует отключать протокол SMB версии 2 или 3. Отключать протокол SMB версии 2 или 3 следует только в качестве временной меры устранения неполадок. Не оставляйте протокол SMB версии 2 или 3 надолго в отключенном

состоянии.

5. Для устранения уязвимости в протоколе SMB v1 (MS17-010 – CVE-2017-0144, CVE-2017-0145, CVE-2017-0146, CVE-2017-0148) установите патч MS17-010.

На компьютеры с устаревшими ОС Windows XP и Windows 2003 необходимо установить патчи безопасности вручную, скачав их по прямым ссылкам (Windows XP SP3, Windows Server 2003 x86, Windows Server 2003 x64).

Как включить и отключить протоколы SMB версии 1, 2 и 3 в Windows и Windows Server

Для отключения клиента SMB версии 1 ключ службы раздела реестра необходимо обновить для отключения запуска MRxSMB10, и затем зависимость в MRxSMB10 должна быть удалена из записи для LanmanWorkstation, чтобы она могла быть запущена стандартным способом без запроса MRxSMB10 при первом запуске.

Это обновление заменяет значения по умолчанию в следующих двух элементах реестра

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControl

Параметр: Пуск REG_DWORD: 4 = отключено

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControl

Параметр: DependOnService REG_MULTI_SZ: “Bowser”,”MRxSmb20″,”NSI”

Примечание. По умолчанию содержит MRxSMB10, который в настоящее время исключен как зависимость

Для настройки с использованием групповой политики:

- Откройте Консоль управления групповыми политиками. Щелкните правой кнопкой мыши «Объект групповой политики (GPO)», который должен содержать новый предпочтительный элемент, затем нажмите Изменить.

- В дереве консоли в разделе Конфигурация компьютераразверните папку Настройки, затем разверните папку Параметры Windows.

- Щелкните правой кнопкой мыши узел Реестр, нажмите Новыйи выберите Элемент реестра.

В диалоговом окне Новые свойства реестра выберите следующее:

- Действие: Обновление

- Куст: HKEY_LOCAL_MACHINE

- Путь к разделу: SYSTEM\CurrentControlSet\services\mrxsmb

10 - Имя параметра: Start

- Тип значения: REG_DWORD.

- Значение данных: 4

Затем удалите зависимость в MRxSMB10, которая была отключена

В диалоговом окне Новые свойства реестра выберите следующее:

- Действие: Замените

- Куст: HKEY_LOCAL_MACHINE

- Путь к разделу:SYSTEM\CurrentControlSet\Services\Lanman

Workstation - Имя параметра: DependOnService

- Тип парамтера REG_MULTI_SZ

- Значение данных:

Примечание. У эти трех строк, не будет маркеров (см. ниже)

Значения по умолчанию содержат MRxSMB10 в большом количестве версий Windows, поэтому замена их многозначной строкой приведет к удалению MRxSMB10 как зависимости для LanmanServer и переходу от четырех значений по умолчанию к только трем значениям, описанным выше.

Примечание. При использовании Консоли управления групповыми политиками не нужно использовать кавычки или запятые. Просто введите каждую запись отдельной строкой, как указано выше

Требуется перезагрузка:

После применения политики и ввода параметров реестра SMB версия 1 будет отключена после перезагрузки системы.

Аннотация

Если все параметры находятся в одном Объекте групповой политики (GPO), то Управление групповыми политиками отобразит параметры ниже.

Тестирование и проверка

После настройки дайте разрешение политике выполнить репликацию и обновление. Поскольку это необходимо для тестирования, запустите gpupdate /force из строки CMD.EXE и затем просмотрите целевые машины, чтобы параметры реестра были применены правильно. Убедитесь, что SMB версия 2 и SMB версия 3 работают для всех систем в среде.

Внимание! Не забудьте перезагрузить целевые системы.

Samba-сервер в локальной сети с Linux и Windows

В инструкции описан процесс настройки общего файлового сервера для всех пользователей локальной или виртуальной сети с операционными системами Linux и Windows.

Что это такое?

Файловый сервер работает по протоколу SMB/CIFS и позволяет предоставить доступ к общим ресурсам в локальной сети, например, текстовым файлам или сетевым принтерам. Для его развертывания на Windows используются штатные средства ОС, на Linux используется файловый сервер Samba.

В инструкции рассмотрена настройка файлового сервера на серверах с операционными системами Linux и Windows. На сервере будет находиться 2 каталога — публичный и приватный. К файловому серверу подключение будет происходить как с операционной системы Windows, так и с Linux, т.к. в виртуальной или физической локальной сети могут находиться серверы с разными ОС.

Создание и настройка частной сети

Для начала в панели управления должны быть созданы все необходимые для сети серверы.

После создания необходимо объединить все машины в единую локальную сеть через панель управления в разделе Сети. В результате серверы получат локальные IP-адреса.

После создания частной сети необходимо настроить сетевые адаптеры на каждом сервере. Об этом можно прочитать в наших инструкциях:

- Настройка сетевого адаптера в Ubuntu и Debian

- Настройка сетевого адаптера в CentOS

- Настройка сетевого адаптера в Windows

Настройка файлового сервера

Прежде всего, необходимо определиться, на сервере с какой операционной системой будет находиться общий каталог.

Настройка файлового сервера на Linux (Debian/Ubuntu)

Для развертывания файлового сервера на системах Linux используется инструмент SAMBA. Ниже перечислены действия по его установке и настройке.

Прежде всего следует обновить локальную базу пакетов:

apt-get updateДалее установите пакеты из главного репозитория:

apt-get install -y samba samba-clientСоздайте резервную копию файла конфигурации Samba:

cp /etc/samba/smb.conf /etc/samba/smb.conf.bakСоздайте или выберете директорию, к которой все пользователи будут иметь общий доступ:

mkdir -p /samba/publicПерейдите к этому каталогу и измените режим доступа и владельца:

cd /samba

chmod -R 0755 publicСоздайте или выберете каталог, к которому иметь доступ будут ограниченное число пользователей:

mkdir /samba/privateСоздайте группу пользователей, которые будут иметь доступ к приватным данным:

groupadd smbgrpСоздайте нужных пользователей с помощью команды useradd:

useradd user1Добавьте созданных пользователей в группу:

usermod -aG smbgrp user1Измените группу, которой принадлежит приватная директория:

chgrp smbgrp /samba/privateЗадайте пароль, с помощью которого пользователь будет подключаться к каталогу:

smbpasswd -a user1Откройте файл конфигурации на редактирование с помощью текстового редактора, например nano:

nano /etc/samba/smb.confЗамените содержимое файла на следующие строки:

[global]

workgroup = WORKGROUP

security = user

map to guest = bad user

wins support = no

dns proxy = no[public]

path = /samba/public

guest ok = yes

force user = nobody

browsable = yes

writable = yes[private]

path = /samba/private

valid users = @smbgrp

guest ok = no

browsable = yes

writable = yes

Сохраните внесенные изменения, нажав CTRL+X, затем Enter и Y.

Значения параметров выше:

- global — раздел с общими настройками для Samba сервера

- workgroup — рабочая группа Windows, WORKGROUP — значение по умолчанию для всех Windows машин, если вы не меняли самостоятельно

- security — режим безопасности, значение user означает аутентификацию по логину и паролю

- map to guest — задает способ обработки запросов, bad user — запросы с неправильным паролем будут отклонены, если такое имя пользователя существует

- wins support — включить или выключить поддержку WINS

- dns proxy — возможность запросов к DNS

- public — название общего каталога, которое будут видеть пользователи сети, может быть произвольным и не совпадать с именем директории

- path — полный путь до общего каталога

- browsable — отображение каталога в сетевом окружении

- writable — использование каталога на запись, инверсия read only

- guest ok — авторизация без пароля

- force user — пользователь по умолчанию

- valid users — список пользователей, у которых есть доступ к каталогу, через @ указывается unix-группа пользователей

Проверить настройки в smb.conf можно с помощью команды:

testparm -sЧтобы изменения вступили в силу, перезапустите сервис:

service smbd restartДалее нужно настроить firewall, открыв порты, которые использует SAMBA. Настоятельно рекомендуем разрешить только подключения из локального диапазона IP-адресов или виртуальной частной сети. Адресное пространство вашей частной сети вы можете увидеть в панели управления 1cloud.

Замените значение параметра –s в правилах ниже для соответствия адресному пространству вашей частной сети. Как правило префикс сети /24, если вы явно не подразумеваете иного:

iptables -A INPUT -p tcp -m tcp --dport 445 –s 10.0.0.0/24 -j ACCEPT

iptables -A INPUT -p tcp -m tcp --dport 139 –s 10.0.0.0/24 -j ACCEPT

iptables -A INPUT -p udp -m udp --dport 137 –s 10.0.0.0/24 -j ACCEPT

iptables -A INPUT -p udp -m udp --dport 138 –s 10.0.0.0/24 -j ACCEPTТеперь необходимо сделать так, чтобы указанные выше правила фаервола iptables были сохранены после перезагрузки машины. Для это установим пакет iptables-persistent:

apt-get install iptables-persistentПосле установки откроется окно с предложением последовать запомнить текущие правила iptables для IPv4 и IPv6. Подтвердите это действие.

Проверить актуальные правила iptables можно командой:

iptables -LВ выводе команды вы должны увидеть ранее добавленные разрешающие политики (Accept).

Настройка общего публичного каталога на Windows

Для общего доступа к файлам по сети в Windows используются стандартные средства ОС.

Чтобы пользователи локальной сети могли без пароля подключаться к общему ресурсу, необходимо в панели управления снять ограничения защиты. Откройте панель управления и перейдите в раздел Сеть (Network and Internet) -> Центр управления сетями и общим доступом (Network and Sharing Center) -> Расширенные настройки общего доступа (Advanced sharing settings). В разделе Все сети (All Networks) выберете опцию Отключить доступ с парольной защитой (Turn off password protected sharing) и сохраните изменения.

Далее, чтобы настроить общий доступ к каталогу на Windows необходимо создать или выбрать нужный и открыть его свойства. В свойствах перейдите во вкладку Доступ (Sharing) и нажмите Расширенная настройка (Advanced Sharing).

В открывшемся окне отметьте галочкой Открыть общий доступ к этой папке (Share this folder), для того чтобы она стала общедоступной. В поле Имя общего ресурса (Share name) введите имя, которое будет видно всем пользователям. Далее нажмите Разрешения (Permissions) для настройки прав доступа.

Выберете нужные права доступа для всех пользователей (Everyone). Нажмите Применить (Apply), чтобы изменения вступили в силу.

Теперь в свойствах каталога нажмите Общий доступ (Share).

В поле поиска введите Все пользователи (Everyone) и нажмите Добавить (Add). Для полного доступа выберете права Read/Write и нажмите Поделиться (Share).

Теперь ваш каталог Windows доступен всем пользователям локальной сети без пароля.

Настройка общего приватного каталога на Windows

Для настройки общего каталога, который будет доступен только определенным пользователям, необходимо, чтобы данные пользователи существовали на сервере с общей папкой и на Windows машине с которой будет происходить подключение (наличие пользователя на Linux сервере не требуется), причем логин и пароль пользователей должны полностью совпадать. О том как создать нового пользователя читайте в нашей инструкции.

Чтобы пользователи локальной сети могли без пароля подключаться к общему ресурсу, необходимо в панели управления снять ограничения защиты. Откройте панель управления и перейдите в раздел Сеть (Network and Internet) -> Центр управления сетями и общим доступом (Network and Sharing Center) -> Расширенные настройки общего доступа (Advanced sharing settings). В разделе Все сети (All Networks) выберете опцию Отключить доступ с парольной защитой (Turn off password protected sharing) и сохраните изменения.

Далее, чтобы настроить общий доступ к каталогу на Windows необходимо создать или выбрать нужный и открыть его свойства. В свойствах перейдите во вкладку Доступ (Sharing) и нажмите Расширенная настройка (Advanced Sharing).

Так как каталог будет доступен только определенным пользователям, необходимо удалить группу Все пользователи (Everyone) с помощью кнопки Удалить (Remove).

Далее с помощью кнопки Добавить (Add) добавьте пользователей для управления каталогом.

Введите имя и нажмите Проверить имена (Check Names), выберете полное имя пользователя и нажмите OK.

Установите нужные права и нажмите Применить (Apply).

Теперь в свойствах каталога нажмите Поделиться (Share).

В поле поиска введите имя пользователя и нажмите Добавить (Add). Для полного доступа выберете права Чтение/Запись (Read/Write) и нажмите Поделиться (Share).

В итоге каталог стает общедоступным для определенных пользователей.

Подключение к общему каталогу с помощью Linux

Чтобы подключиться к общему каталогу, необходимо установить клиент для подключения:

sudo apt-get install smbclientДля подключения используйте следующий формат команды:

smbclient -U <Пользователь> \\\\<IP-адрес>\\<Общий каталог>Также можно выполнить монтирование общего каталога, для этого установите дополнительный пакет утилит:

sudo apt-get install cifs-utilsДля монтирования используйте следующий формат команды:

mount -t cifs -o username=<Пользователь>,password= //<IP-адрес>/<Общий каталог> <Точка монтирования>Где <ip-адрес> — адрес машины, на которой расположена общая директория, а <Общий каталог> — путь до общей директории.

Например:

mount -t cifs -o username=Everyone,password= //10.0.1.2/Win /root/shares/publicЕсли общий каталог находится на Windows Server?

Если общий каталог находится на сервере с операционной системой Windows, то для публичного каталога используйте имя пользователя Everyone, а в качестве пароля просто нажмите Enter. Например:

smbclient -U Everyone \\\\10.0.1.2\\Win

Enter Everyone's password:

OS=[Windows Server 2016 Standard 14393] Server=[Windows Server 2016 Standard 6.3]

smb: \> Для приватного каталога используйте имя пользователя и пароль, которому разрешен доступ.

Если общий каталог находится на Linux?

Если общий каталог находится на сервере с операционной системой Linux, то для публичного каталога используйте имя пользователя nobody, а в качестве пароля просто нажмите Enter. Например:

smbclient -U nobody \\\\10.0.1.2\\public

Enter nobody's password:

OS=[Windows Server 2016 Standard 14393] Server=[Windows Server 2016 Standard 6.3]

smb: \> Для приватного каталога используйте имя пользователя и пароль, которому разрешен доступ.

Подключение к общему каталогу с помощью Windows

Для подключения используйте Проводник Windows, в адресную строку введите строку в следующем формате:

\\<Локальный IP-адрес>\<Название общего каталога>

Если общий каталог находится на Windows Server?

Если вы подключаетесь к приватному каталогу, то он откроется автоматически, а если подключаетесь к публичному, то перед вами вами появится окно для ввода данных для входа. Введите логин Everyone и пустой пароль, нажмите OK. В результате вы будете подключены к общему каталогу.

Если общий каталог находится на Linux?

Для подключения к публичной папке не требуется вводить логин или пароль, достаточно в адресную строку ввести нужный ip-адрес без ввода дополнительной информации. Для подключения к приватному каталогу введите логин и пароль пользователя в появившееся окно.

P. S. Другие инструкции:

Спасибо за Вашу оценку! К сожалению, проголосовать не получилось. Попробуйте позже

Как включить или отключить протокол SMBv1 в Windows

Компьютер – кажется, что это устройство, прошедшее модернизацию, является практически доскональным, если бы не огромная его подверженность вирусным атакам, нередко выводящим ПК из строя. Для обеспечения безопасности лэптопов ответственные пользователи используют сторонние антивирусные приложения, а разработчики операционных систем снабжают рабочие профили защитными компонентами встроенного класса, обеспечивающими базовую защиту лэптопа на фоне его корректного функционирования и выполнения требуемых операций. Кроме защитных инструментов, в системе имеются и так званые «проблемные» компоненты, которыми злоумышленники могут воспользоваться с целью выполнения мошеннических операций. Об одном из инструментов такого класса, а именно о его надёжности и соответствии требованиям времени по защите устройств, пойдёт речь в этом повествовании. В статье расскажем, что собой являет протокол SMBv1, входящий в состав операционной системы Windows, проанализируем потребность в нём согласно времени, актуальность его работы, и исходя из этих параметров, методологию включения или отключения инструмента.

Работа с протоколом SMBv1 в Windows.

Потребность в поддержке SMBv1 в ОС Windows

Для многих пользователей ПК, не имеющих специфических, профессиональных знаний в области компьютерных технологий, словосочетание «Протокол SMBv1» является непонятным, что обуславливает потребность, прежде чем решить, нужен ли этот компонент в системе для выполнения конкретных задач, разобраться в предназначении такого рода поддержки. Протокол SMB первой серии является по умолчанию системным компонентом ОС Windows, независимо от её вариации, отвечает за файлообменные процессы на ПК, причём его «возраст» составляет около тридцати лет. Естественно, по меркам компьютерных технологий, согласно возрастной категории протокола, его можно смело назвать устаревшим, однако, поддержка SMBv1 по непонятным пользователю причинам, применяется не только в седьмой или восьмой версии ОС, но и в новой десятке. Причина такого прецедента кроется далеко не в некомпетентности разработчиков Microsoft, а в банальном применении файловых продуктов в обиходе, с которыми невозможно будет работать без обусловленного протокола.

ВНИМАНИЕ. На базе этой информации возникает логичный вопрос, почему тогда есть смысл рассуждать о необходимости отключения обусловленной поддержки, если она до сих пор используется, и даже необходима в определённой сфере компьютерной деятельности? В качестве ответа, выступает информация, о которой наслышан, наверное, каждый человек: вирусная атака, несколько лет назад парализовавшая работу компьютерных систем, под именем Petya, внедрилась в ПК именно через уязвимую область. Этим «слабым звеном» и выступал обусловленный протокол.

Через аналогичную лазейку попадают на ПК и не менее известные программы-вымогатели, к примеру, WannaCry, Satana и подобные им вирусы, способные полностью парализовать функционирование компьютерного устройства. Суть заражения лэптопа заключается в полной блокировке работоспособности системы, что предусматривает, в качестве ликвидации проблемы для среднестатистического, обычного пользователя ПК, переустановку ОС, в то время как для глобальных компаний такой метод является недопустимым, с потребностью соглашаться на условия вымогателей или искать варианты деактивации вредоносного обеспечения.

Разобравшись в сути проблемы, стоит переходить к вопросу, нужен ли обусловленный протокол, отвечающий за файлообменные процессы в локальной сети и возможность работы с файлами, что предполагает принятие решения, деактивировать или включить на своём ПК поддержку класса SMBv1. Этот вопрос предполагает ответ, зависящий от разновидности приложений, используемых пользователем в процессе работы на ПК. Если пользователь эксплуатирует приложения, для работы с которыми необходим протокол SMBv1, тогда поддержку потребуется активизировать, так как в ином случае работать с ними будет невозможно. На официальном сайте Microsoft пользователь самостоятельно может изучить реестр приложений, для работы с которыми необходима обусловленная поддержка. Если файлы из списка не эксплуатируются владельцем ПК, тогда потребуется, с целью «закрытия» уязвимой области в системе, отключить протокол, при этом можно, и даже необходимо, оставить в рабочем состоянии защищённые последующие версии поддержки класса SMB. Рассмотрим методологию включения и деактивации протокола, различающуюся по процессу выполнения, в зависимости от версии установленной ОС.

Как включить протокол SMBv1

Потребность в эксплуатации портов связи конфигурации SMBv1 очень сомнительна, так как файлов в сети, для работы с которыми требуется обусловленный формат всё меньше, с прогрессивным их сведением практически к нулю. Соответственно, вопросы, которые касаются включения поддержки доступа SMB первой версии, крайне редки в сети, более актуальной считается потребность в блокировании протокола, о чём будет рассказано позже.

Стоит отметить, что формат SMBv1 активизирован во всех версиях ОС начиная с Windows 7, изымая автоматически вопрос подключения протокола связи на ПК с обусловленными операционными системами. Исключением из правил являются обновлённые ОС Windows 10, 1709 вариации и выше, которые подверглись модернизации посредством деактивации поддержки SMB в первой версии разработчиками. У пользователей, компьютер которых работает на одной из обновлённых систем, предполагает иногда потребность разбираться, как включить SMBv1 в Windows 10, при необходимости эксплуатации такого модуля для выполнения конкретных задач, в частности, снятия запрета на доступ к сетевым папкам. Для осуществления активизации протокола потребуется зайти в Windows Features, отыскать в каталоге SMB 1.0/CIFS File Sharing Support, развернуть папку, и проставить галочки выборочно напротив пунктов SMB 1.0/CIFS Client, SMB 1.0/CIFS Automatic Removal и SMB 1.0/CIFS Server. Активизировать все позиции одновременно, можно, проставив флажок напротив названия каталога. После подтверждения изменений потребуется перезапустить ПК.

Сняв ограничение по протоколу, пользователю стоит понимать, что риск заражения системы в этом случае значительно повышается.

Методология деактивации протокола

В ситуации, когда владельцем ПК не предусматривается работа с файловыми приложениями, требующими поддержки SMBv1, необходима деактивация инструмента. Отключение SMBv1 – это не очень сложный процесс, который выполним в домашних условиях любым пользователем, при знании регламента, как осуществить операцию. Вопрос, как отключить протокол, имеет несколько ответов, так как процедура разнится в зависимости от версии установленной операционной системы на ПК, что должен учитывать пользователь при изучении регламента выполнения задачи. Решение проблемы, как отключить протокол SMBv1 на ОС Windows 7, заключается во внесении изменений в параметры реестра. При применении в качестве рабочего инструмента реестр, пользователю стоит быть очень внимательным, так как некорректные операции в его структуре могут стать причиной нарушения целостности системы, с последующим, абсолютным её выходом из строя или же существенным нарушением работоспособности. Чтобы отключить протокол SMBv1 потребуется пошагово выполнить следующие манипуляции:

- Для начала необходимо найти «Редактор реестра», через меню «Пуск», с введением директивы Regedit в поисковой строке.

- Для получения доступа к реестру, потребуется зайти в него от имени «Администратора», щёлкнув правой клавишей манипулятора по его названию.

- В левой области открывшегося окна потребуется проложить путь от пункта с названием HKEY_LOCAL_MACHINE в папку SYSTEM, где проследовать по маршруту CurrentControlSet/Services/LanmanServer.

- Развернув папку LanmanServer, пользователь получит доступ к подразделу Parameters, в котором потребуется создать новый компонент. Для этого щелчком правой клавиши манипулятора по папке Parameters разворачивается ниспадающий список, дальше выбирается команда «Создать», с последующим переходом в подпункт меню «Параметр DWORD (32 бит)».

- Созданному элементу необходимо присвоить имя SMB1. По умолчанию, компонент формируется с нулевым значением, что сбрасывает необходимость редактирования параметра: цифра «0» в этом случае интерпретируется как «отключение протокола».

Дальше перезагружаем ПК, посредством чего активизируем выполненные изменения, и тем самым отключаем SMBv1 в Windows 7. В деактивированном режиме модуль больше не будет выступать уязвимым местом для вирусных атак, использующих для внедрения в систему первый протокол связи категории SMB.

Для восьмой, и последующих вариаций операционных систем от Microsoft, регламент операции, как отключить поддержку SMBv1, выглядит следующим образом:

- Через «Панель управления» необходимо зайти в пункт «Программы», с последующим переходом в конфигурацию «Программы и компоненты», где выбрать задачу «Включение и отключение компонентов Windows».

- В открывшемся окне потребуется отыскать компонент под названием «SMB 1.0 GIFS…», удалить напротив него «галочку», и подтвердить изменение нажатием кнопки ОК внизу экрана.

После подтверждения изменений система «предложит» перезагрузить ПК, чтобы внесённые обновления активизировались.

Подведение итогов

В статье высветлены методы отключения протокола SMB первой вариации для разных операционных систем. При потребности обезопасить несколько компьютеров одновременно, работающих по сетевому принципу, потребуется описанные манипуляции выполнить посредством групповой политики безопасности, пошаговый регламент осуществления которых детально описан на сайте Microsoft. Помните, безопасность системы должна выступать приоритетным критерием для пользователя ПК, а так как отключение конфигурации рекомендуется даже разработчиками ОС, то игнорировать этот процесс не стоит, с ориентировкой на безотлагательное его осуществление.

Файловый сервер SAMBA на базе Linux CentOS 7 / Habr

Привет Хабр!

После активности шифровальщика Petya 27.06.2017, я отключил SMB1 он же CIFS, и получил производственное оборудование и сетевые МФУ которые не умеют работать на «новых» версиях SMB протокола.

Как тогда получать данные с «старых» устройств? Как показала практика, отдельная «машина» с Windows не выход, во время атаки кроме доменных «машин» пострадали также не включенные в домен, по этому, а также по лицензионным соображениям я решил использовать Linux.

Под катом находится пошаговая инструкция по установке и настройке файлового сервера SAMBA на базе CentOS 7:

— Анонимный доступ

— Аутентификация и авторизация

— Интеграция с Active Directory

Установка CentOS 7

Сервера работают под управлением VMware ESXi, и по этому я установил CentOS 7 1611 на VM, выделив 1 CPU, 1GB RAM и 3GB HDD.

LVM я не использую, SWAP раздел не создаю, на загрузочный раздел выделяю 500MB, а все остальное отдаю под корень файловой системы. В качестве файловой системы использую ext4.

Процесс установки описывать я не буду, даже если вы этого никогда не делали, это не сложно, у вас все получится. Предполагаю что вы уже все установили, тогда можно приступать.

Если вы новичок в линукс, делайте копии оригинальных файлов с конфигами, используйте команду cp.

cp /etc/somefile.conf /etc/somefile.conf.bakПолучение ip адреса по DHCP

Если по какой-то причине в сети нету DHCP сервера, вам стоит его поднять. Работать с большим количеством VM без DHCP не удобно.

Для принудительного обновления или получения ip адреса выполните команду

dhclientПоказать ip адрес

ifconfig

или

nmcli device showYUM

CentOS 7 использует пакетный менеджер YUM. Шпаргалка по yum находится тут.

Если выход в интернет организован через прокси сервер, добавьте адрес прокси в файл конфигурации /etc/yum.conf, используйте редактор vi или следующую команду

echo proxy=http://your.proxy:8888 >> /etc/yum.confВ случае использования логина и пароля для доступа к прокси серверу, добавьте следующие параметры:

proxy_username=yum-user

proxy_password=qwerty

Установка на VM агентов для взаимодействия с хост сервером

Для VMware ESXi необходимо установить open-vm-tools

yum install open-vm-toolsДля Hyper-V, hyperv-daemons

yum install hyperv-daemonsУстановка обновлений

Очень важно установить все доступные обновления

yum updateMidnight Commander

Редактировать файлы без нормального редактора очень не удобно, и я предлагаю использовать mc и mcedit

yum install mcНастройка сети

Для настройки статического ip адреса и имени хоста можно использовать утилиту nmtui

В командной строке список сетевых адаптеров можно получить командой

nmcli device statusСтатический ip и gateway задается следующей командой, где «ens192» это имя сетевого адаптера

nmcli connection modify “ens192” ipv4.addresses “192.168.1.100/24 192.168.1.1”Настройка FQDN

Пусть полное имя хоста будет ls01.fqdn.com, выполняем команду

hostnamectl set-hostname ls01.fqdn.comПерезагружаем службу имен

systemctl restart systemd-hostnamedПроверить результат можно следующими командами

hostnamectl status

hostname

hostname -s

hostname -fipv6

Если протокол ipv6 не используется, логично его отключить, для этого нужно добавить два параметра в файл /etc/sysctl.conf, выполните следующие команды или используйте редактор mcedit

echo net.ipv6.conf.all.disable_ipv6 = 1 >> /etc/sysctl.conf

echo net.ipv6.conf.default.disable_ipv6 = 1 >> /etc/sysctl.confПерезагрузите службу сети

service network restartSELINUX

На данном этапе службу SELINUX необходимо отключить, проверить статус службы SELINUX можно командой

sestatusИзмените значение SELINUX в файле /etc/selinux/config на SELINUX=disabled затем перезагрузите сервер.

rebootВернусь к SELINUX в конце статьи.

SAMBA

Установка

yum install sambaДобавление службы в автоматический запуск

chkconfig smb onЗапуск службы и проверка состояния

service smb start

smbstatusfirewallD

По умолчанию CentOS 7 использует брандмауэр firewallD, состояние службы можно узнать командой

firewall-cmd --stateДля получения списка правил и сервисов используйте

firewall-cmd --list-all

firewall-cmd --list-servicesОбратите внимание на список сервисов, если вы отключили протокол ipv6, логично также поступить и с dhcpv6-client

firewall-cmd -–permanent -–remove-service=dhcpv6-clientСоздаем правило для SAMBA и перезагружаем

firewall-cmd --permanent --add-service=samba

firewall-cmd --reloadОбщий ресурс с анонимным доступом

Создаем папку для ресурса /samba/guest

mkdir /samba

mkdir /samba/guestМеняем владельца и назначаем права

chown nobody:nobody /samba/guest

chmod 777 /samba/guestРедактируем файл конфигурации SAMBA /etc/samba/smb.conf

mcedit /etc/samba/smb.confМеняем содержание оригинального файла на следующее

[global]На всякий случай я указал минимальную версию протокола SMB=NT1. Если вы укажите SMB2 или SMB3, клиенты с Windows XP и ниже не смогут получить доступ к ресурсам.

workgroup = WORKGROUP

security = user

map to guest = bad user

min protocol = NT1[guest]

path = /samba/guest

guest ok = Yes

writable = Yes

Проверка параметров и перезагрузка службы

testparm

service smb restart

smbstatusПоздравляю вас, достигнут первый уровень посвящения. Общий ресурс с анонимным доступом настроен, будет работать долго и надежно. Но можно и нужно настроить еще несколько вещей.

Бантики

По умолчанию лог файлы находятся в папке /var/log/samba. При необходимости получить подробные логи, в раздел [global] необходимо добавить параметр log level = 2 или 3. По умолчанию используется значение 1, значение 0 отключает ведение логов.

[global]Как вы можете знаете, предоставление доступа к файлам это только часть функционала SAMBA. Если на сервере будут только файловые ресурсы, службу печати логично отключить. В разделе [global] добавьте следующие параметры

log level = 2

[global]

load printers = no

show add printer wizard = no

printcap name = /dev/null

disable spoolss = yes

Конфигурация SAMBA находиться в каталоге /etc/samba, а логи в каталоге /var/log/samba

Мне удобней все инструменты держать по рукой, по этому я монтирую необходимые мне каталоги в /samba

Создаем каталоги, в которые будет все монтироваться

mkdir /samba/smbconf

mkdir /samba/smblogsРедактируем конфиг файл /etc/fstab, я предполагаю что вы знаете за что отвечает fstab.

mcedit /etc/fstabДобавляем следующие строки

/etc/samba /samba/smbconf none bind 0 0

/var/log/samba /samba/smblogs none bind 0 0

Монтируем без перезагрузки

mount -aПодключение диска

Держать ресурс с общим доступом на системном диске без квоты, не лучший выбор. С квотами я решил не связываться, мне проще подключить отдельный «физический» диск.

Для получения списка устройств можно использовать команду lsblk

lsblkСоздание таблицы разделов на диске /dev/sdb

parted /dev/sdb mklabel msdosили

parted /dev/sdb mklabel gptПодробную информация про gpt можно прочитать тут

Создание раздела на весь диск sdb, в лучших традициях жанра я решил сделать отступ 1MiB в начале диска.

parted /dev/sdb mkpart primary ext4 1MiB 100%Создаем файловую систему ext4

mkfs.ext4 /dev/sdb1Редактируем fstab

mcedit /etc/fstabДобавляем еще одну строку

/dev/sdb1 /samba/guest ext4 defaults 0 0

Монтирование

mount –aПроверяем результат

df -hНазначение прав

chmod 777 /samba/guestПодключение образа диска

Если вам не нужны большие объемы, и достаточно ресурса размером ххх мб, можно подключить образ диска из файла.

Создаем каталог для хранения образов

mkdir /samba/smbimg Создаем файл образа размером 100 мб

dd if=/dev/zero of=/samba/smbimg/100M.img bs=100 count=1MПро команду dd много интересного можно прочитать тут

В варианте с образом я решил не создавать таблицу разделов, просто создаем файловую систему ext4.

mkfs.ext4 /samba/smbimg/100M.imgРедактируем fstab

mcedit /etc/fstabКонфиг для монтирования образа

/samba/smbimg/100M.img /samba/guest ext4 defaults 0 0

Монтирование

mount -aПроверяем результат

df -hНазначение прав

chmod 777 /samba/guestПодключение RAM диска

Для временных ресурсов где не нужен большой объем, как мне кажется RAM диск это наилучший вариант, очень быстро и просто настраивается, а скорость работы поражает воображение.

Редактируем fstab

mcedit /etc/fstabКонфиг для RAM диска

none /samba/guest tmpfs defaults,size=100M 0 0

Монтирование

mount -aПроверяем результат

df -hУдаление старых файлов

В случае «файлопомойки» ресурсы нужно как-то освобождать, для этого можно использовать планировщик задач crontab

Просмотр заданий

crontab –lРедактирование заданий

crontab –e Пример конфига:

SHELL=/bin/bash

PATH=/sbin:/bin:/usr/sbin:/usr/bin

MAILTO=“”

HOME=/#удалять файлы и каталоги каждый час

* 0-23 * * * rm –R /samba/guest/*#Удалить только файлы старше 1 дня, запуск команды каждые 10 минут

0-59/10 * * * * find /samba/guest/* -type f -mtime +1 -exec rm –f {} \;#удалить файлы старше 50 минут, запуск команды каждые 10 минут

0-59/10 * * * * find /samba/guest/* -type f -mmin +50 -exec rm -f {} \;

Выход из vi

<ESC>

:wqЛоги службы crontab находятся в файле /var/log/cron

Ограничение доступа к SAMBA по ip адресам

Если вам нужно ограничить доступ ко всем ресурсам SAMBA, добавьте ваши списки доступа в разделе global, а если необходимо ограничить только на определенный ресурс, в разделе этого ресурса.

Пример:

[global]

hosts allow = 192.168.1.100, 192.168.1.101

hosts deny = ALL[guest]

hosts allow = 192.168.0.0/255.255.0.0

hosts deny = 10. except 10.1.1.1

Аутентификация и авторизация пользователей

Ограничение доступа по ip адресам не всегда удобно или возможно, тогда можно использовать логины и пароли.

Сначала необходимо создать локального пользователя в системе

adduser user1Если пользователь будет работать только с SAMBA ресурсами, задавать ему пароль для системы нет необходимости. Пароль для системы и для SAMBA хранятся в разных файлах и могут отличаться.

Затем необходимо добавить системного пользователя в пользователи самбы и задать ему пароль

smbpasswd -a user1По умолчанию для хранения паролей используется файл формата tdb, которые расположен в каталоге /var/lib/samba/private/

Изменить каталог расположения файла можно глобальным параметром passdb backend

[global]

passdb backend=tdbsam:/etc/samba/smbpassdb.tdb

tdb файлы были созданы для замены «устаревших» текстовых, если вы хотите использовать текстовые файлы, для этого используйте параметр passdb backend=smbpasswd в разделе global

passdb backend=smbpasswd:/etc/samba/smbpasswd

Затем укажите списки пользователей и групп для доступа к ресурсам

[guest]

path = /samba/guest

writable = no

read list = user1, @group2

write list = user2, user3

Интеграция с Active Directory

Также есть возможность получать информацию о пользователей из LDAP, но мне этот вариант не интересен и я сразу перехожу к AD. Подробная инструкция от Microsoft находится тут.

Для AD очень важна синхронизация времени, по этому стоит начать с этого.

Установка соответствующей службы

yum install ntpДобавляем в конфиг файл /etc/ntp.conf сервера выполняющих роль домен контроллеров

mcedit /etc/ntp.confПример:

server 192.168.1.10

server 192.168.1.20

server someserver.contoso.com

Добавляем службу ntp в автоматический запуск

chkconfig ntpd onЗапускаем службу

service ntpd startПроверяем синхронизацию времени

ntpq –pwinbind

Для получения информации о пользователях из AD необходимо установить пакет samba-winbind

yum install samba-winbindДобавляем службу в автоматический запуск

chkconfig winbind onЗапускаем службу

service winbind startДобавление хоста в AD

Напомню что в начале даной инструкции задали имя хоста ls01.fqdn.com. Будем считать что полное имя домена fqdn.com, а короткое пусть будет fqdn_com

Для внесения всех необходимых параметров в конфигурационные файлы можно воспользоваться утилитой authconfig-tui, установите флажок Use Winbind, затем перейдите на следующее окно

Выберите модель безопасности ADS и укажите имена вашего домена. В поле домен контролер укажите “*”, это необходимо для автоматического поиска доступного домен контроллера. Затем нажмите ОК и закройте утилиту.

Для добавления хоста в AD используйте команду net ads join –U %username%, пользователь должен обладать правами на создание учетной записи ПК в домене

net ads join –U youruserЕсли машина не добавляется в домен, добавьте FQDN имя хоста в файл /etc/hosts.

Я несколько раз все проверял, и в файл hosts я вносил изменения когда на этапе настройки сети задавал не полное имя хоста.

Для того чтобы вывести хост из домена используйте команду net ads leave –U %username%

Что делает утилита authconfig-tui?

Утилита добавляет параметры для подключения к AD в следующие файлы, параметров не много и при желании можно забить все руками.

/etc/krb5.conf

[libdefaults]

Default_realm = FQDN.COM[realms]

FQDN.COM = {

kdc = *

}

/etc/nsswitch.conf

passwd: files sss winbind

shadow: files sss winbind

group: files sss winbind

/etc/samba/smb.conf

[global]

workgroup = FQDN_COM

password server = *

realm = FQDN.COM

security = ads

idmap config *: range = 16777216-33554431

template shell = /sbin/nologin

kerberos method = secrets only

winbind use default domain = false

winbind pffline logon = false

Вы могли заметить что данная утилита вносит заметно меньше параметров чем написано в инструкции от Microsoft или других инструкциях, но если так работать – то почему бы и нет?

Из инструкции Microsoft я добавляю следующие параметры в конфиг

[global]

domain master = no

local master = no

preferred master = no

os level = 0

domain logons = no

Настройка прав доступа на ресурс

В качестве примера и для наглядности рекомендую настроить ресурсы с разными правами на одну папку

[domain users read only]

path = /samba/guest

read list = «@fqdn_com\domain users»

force create mode = 777

directory mask = 777[domain users writable]

path = /samba/guest

read list = «@fqdn_com\domain users»

write list = «@fqdn_com\domain users»

force create mode = 777

directory mask = 777

Перезапускаем службу samba

service smb restartПроверяем

smbstatusНа скриншоте видно пользователя домена который находится в одной из общих папок

THE END

Список полезных ссылок:

Боремся с вирусами и инфраструктурой, или отключение SMB v1

Критическая уязвимость SambaCry: как защититься

How to Fix SambaCry Vulnerability (CVE-2017-7494) in Linux Systems

Yum, шпаргалка

Команда dd и все, что с ней связано

Using Samba, 2nd Edition

Включение Samba-сервера на базе Ubuntu в домен AD

Setting Up Samba and Configure FirewallD and SELinux to Allow File Sharing on Linux/Windows Clients

SELinux — описание и особенности работы с системой. Часть 1

SELinux — описание и особенности работы с системой. Часть 2

P.S.

Вернемся к SELINUX, чтобы SAMBA сервер мог предоставить доступ к любым каталогам необходимо выполнить следующие команды

setsebool -P samba_export_all_ro=1

setsebool -P samba_export_all_rw=1К сожалению я так и не смог настроить работу winbind при включенном SELINUX, если подскажете как, я буду благодарен.

Безопасно ли SMB windows 7? — Хабр Q&A

Я хотел предоставить общий доступ себе самому, обращаясь к домашнему компу (win7) с работы или откуда либо ещё. Долгое время пользовался и продолжаю встроенным VPN в teamviewer. Там схема следующая, создаем подключение VPN, после чего заходим на расшаренные папки. Недостаток, как раз поднятие этого подключения VPN каждый раз. Тут вдруг осенило, что папки можно расшарить не только в локалке, но и по интернету. Собственно всё, что для этого потребовалось, это добавить пару правил в виндовом файрволле, и проброс портов в роутере. Статический ip есть. Всё работает, всё прекрасно. Но вот я стал лазить по инету, по поводу безопасности всего этого, и тут и там, пишут что samba в интернет открывают совсем отчаянные и полоумные, что то страшное ждёт всех и каждого кто это сделает. Но что конкретно, я так и не понял, и не нашёл. Здесь вот встретил мнение, что данные перехватываются. Что правда кто-то сидит в интернете, и ждёт, пока кто-то откроет доступ по samba и начнет копировать файл с именем «банковская_карта_и_пинкод.txt» чтобы его перехватить?

Может мне кто нибудь объяснить, чем плох вариант предоставления общего доступа посредством доступа по smb на windows 7 x64. Доступ дан только одному админу с паролем. И вообще какие есть недостатки, и аналоги, если нужно обращение к файлам посредством проводника или total commander. Как это сделать без запуска какой либо софтины перед каждым обращением.

Кстати, добавлю, доступ к рабочим файлам моя фирма, довольно крупная, предоставляет всем сотрудникам вообщем то так же, по smb, но там правда, это поднято средствами NAS, а значит, скорее всего, на линукс.

- Вопрос задан

- 788 просмотров