Как обнаруживать, включать и отключать SMBv1, SMBv2 и SMBv3 в Windows

- Статья

- Чтение занимает 9 мин

Область применения: Windows Server 2022, Windows 10, Windows 8.1, Windows 8, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

В этой статье описывается, как включить и отключить блок сообщений сервера (SMB) версии 1 (SMBv1), SMB версии 2 (SMBv2) и SMB версии 3 (SMBv3) на клиентских и серверных компонентах SMB.

При отключении или удалении SMBv1 могут возникнуть некоторые проблемы совместимости со старыми компьютерами или программным обеспечением, SMBv1 имеет значительные уязвимости системы безопасности, и мы настоятельно рекомендуем не использовать его.

Отключение SMBv2 или SMBv3 для устранения неполадок

Рекомендуется включить SMBv2 и SMBv3, но может оказаться полезным отключить его временно для устранения неполадок. Дополнительные сведения см. в разделе «Обнаружение состояния, включение и отключение протоколов SMB» на сервере SMB.

В Windows 10 Windows 8.1 Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 и Windows Server 2012 отключение SMBv3 отключает следующие функции:

- Прозрачная отработка отказа — клиенты повторно подключались к узлам кластера во время обслуживания или отработки отказа

- Scale Out — одновременный доступ к общим данным на всех узлах файлового кластера

- Multichannel — агрегирование пропускной способности сети и отказоустойчивости при наличии нескольких путей между клиентом и сервером

- SMB Direct — добавляет поддержку сети RDMA для обеспечения высокой производительности, с низкой задержкой и низким потреблением ЦП

- Шифрование — обеспечивает сквозное шифрование и защищает от перехвата в ненадежных сетях

- Аренда каталогов — улучшение времени отклика приложений в филиалах с помощью кэширования

- Оптимизация производительности — оптимизация для небольших случайных операций чтения и записи ввода-вывода

В Windows 7 и Windows Server 2008 R2 отключение SMBv2 деактивирует следующие функции:

- Соединение запросов — позволяет отправлять несколько запросов SMBv2 в виде одного сетевого запроса.

- Более крупные операции чтения и записи — лучшее использование более быстрых сетей

- Кэширование свойств папок и файлов — клиенты хранят локальные копии папок и файлов.

- Устойчивые дескрипторы — разрешить прозрачное повторное подключение к серверу при временном отключении

- Улучшенное подписывание сообщений — HMAC SHA-256 заменяет MD5 в качестве алгоритма хэширования

- Улучшенная масштабируемость для общего доступа к файлам — количество пользователей, общих папок и открытых файлов на сервер значительно увеличилось

- Поддержка символьных ссылок

- Модель аренды oplock клиента — ограничивает данные, передаваемые между клиентом и сервером, повышая производительность в сетях с высокой задержкой и увеличивая масштабируемость сервера SMB.

- Поддержка больших MTU — для полного использования 10 Гигабит Ethernet (GbE)

- Улучшенная энергоэффективность — клиенты, имеющие открытые файлы на сервере, могут спянуть

Протокол SMBv2 появился в Windows Vista и Windows Server 2008, в то время как протокол SMBv3 появился в Windows 8 и Windows Server 2012. Дополнительные сведения о возможностях SMBv2 и SMBv3 см. в следующих статьях:

Дополнительные сведения о возможностях SMBv2 и SMBv3 см. в следующих статьях:

- Общие сведения о протоколе SMB

- Новые возможности SMB

Удаление SMBv1

Вот как удалить SMBv1 в Windows 10, Windows 8.1, Windows Server 2019, Windows Server 2016 и Windows 2012 R2.

Методы PowerShell

Ниже приведены действия по обнаружению, отключению и включению клиента и сервера SMBv1 с помощью команд PowerShell.

Примечание

Компьютер перезагрузится после выполнения команд PowerShell, чтобы отключить или включить SMBv1.

Обнаружить:

Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Отключите:

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Включите параметр

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Windows Server 2012 Windows Server 2012 R2, Windows Server 2016, Windows Server 2019: метод диспетчер сервера

Чтобы удалить SMBv1 с сервера Windows, выполните приведенные далее действия.

- На панели мониторинга диспетчер сервера сервера, на котором требуется удалить SMBv1, в разделе «Настройка этого локального сервера» выберите «Добавить роли и компоненты

- На странице «Перед началом работы » выберите «Запустить мастер удаления ролей и компонентов«, а затем на следующей странице нажмите кнопку «Далее«.

- На странице «Выбор целевого сервера » в пуле серверов убедитесь, что выбран сервер, из которого требуется удалить эту функцию, и нажмите кнопку «Далее«.

- На странице «Удаление ролей сервера » нажмите кнопку «Далее«.

- На странице «Удалить компоненты » снимите флажок для поддержки общего доступа к файлам SMB 1.0/CIFS и нажмите кнопку «Далее«.

- На странице «Подтверждение удаления» убедитесь, что эта функция указана, а затем нажмите кнопку «Удалить«.

Windows 8.1 и Windows 10: метод добавления или удаления программ

Чтобы отключить SMBv1 в Windows 8.1 и Windows 10, выполните приведенные ниже действия.

- Откройте Панель управления, выберите раздел Программы и компоненты.

- В разделе панель управления «Главная» выберите «Включить или отключить функции Windows«, чтобы открыть поле «Компоненты Windows«.

- В поле Windows Функции прокрутите список вниз, снимите флажок для поддержки общего доступа к файлам SMB 1.0/CIFS и нажмите кнопку «ОК«.

- После Windows применения изменения на странице подтверждения нажмите кнопку «Перезапустить».

Для Windows 8.1, Windows Server 2012, Windows Server 2012 R2, Windows 10 и Windows Server 2019

Windows 8 и Windows Server 2012 появился новый командлет Set-SMBServerConfiguration Windows PowerShell. Этот командлет позволяет включить или отключить протоколы SMBv1, SMBv2 и SMBv3 на сервере.

Этот командлет позволяет включить или отключить протоколы SMBv1, SMBv2 и SMBv3 на сервере.

Примечание

Если включить или отключить SMBv2 в Windows 8 или Windows Server 2012, SMBv3 также включен или отключен. Это происходит потому, что эти протоколы используют один и тот же стек.

После запуска командлета Set-SMBServerConfiguration не нужно перезагрузить компьютер.

SMBv1 на сервере SMB

Обнаружить:

Get-SmbServerConfiguration | Select EnableSMB1Protocol

Отключите:

Set-SmbServerConfiguration -EnableSMB1Protocol $false

Включите параметр

Set-SmbServerConfiguration -EnableSMB1Protocol $true

Дополнительные сведения см. в разделе «Хранилище сервера» в Корпорации Майкрософт.

SMB версии 2/v3 на SMB-сервере

Обнаружить:

Get-SmbServerConfiguration | Select EnableSMB2Protocol

Отключите:

Set-SmbServerConfiguration -EnableSMB2Protocol $false

Включите параметр

Set-SmbServerConfiguration -EnableSMB2Protocol $true

Для Windows 7 Windows Server 2008 R2, Windows Vista и Windows Server 2008

Чтобы включить или отключить протоколы SMB на сервере SMB, работающем под управлением Windows 7, Windows Server 2008 R2, Windows Vista или Windows Server 2008, используйте редактор Windows PowerShell или реестра.

Методы PowerShell

Примечание

Для этого метода требуется PowerShell 2.0 или более поздняя версия PowerShell.

SMBv1 на сервере SMB

Обнаружить:

Get-Item HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters | ForEach-Object {Get-ItemProperty $_.pspath}

Конфигурация по умолчанию = включено (не создается именованное значение реестра), поэтому не будет возвращено значение SMB1.

Отключите:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 -Force

Включите параметр

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 1 -Force

Примечание После внесения этих изменений необходимо перезагрузить компьютер. Дополнительные сведения см. в разделе «Хранилище сервера» в Корпорации Майкрософт.

SMBv2/v3 на сервере SMB

Обнаружить:

Get-ItemProperty HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters | ForEach-Object {Get-ItemProperty $_. pspath}

pspath}

Отключите:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 0 -Force

Включите параметр

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 1 -Force

Примечание

После внесения этих изменений необходимо перезагрузить компьютер.

Редактор реестра

Важно!

Внимательно выполните действия, описанные в этом разделе. Неправильное изменение реестра может привести к серьезным проблемам. Перед внесением изменений создайте резервную копию реестра для его восстановления в случае возникновения проблем.

Чтобы включить или отключить SMBv1 на сервере SMB, настройте следующий раздел реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Registry entry: SMB1 REG_DWORD: 0 = Disabled REG_DWORD: 1 = Enabled Default: 1 = Enabled (No registry key is created)

Чтобы включить или отключить SMBv2 на сервере SMB, настройте следующий раздел реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Registry entry: SMB2 REG_DWORD: 0 = Disabled REG_DWORD: 1 = Enabled Default: 1 = Enabled (No registry key is created)

Примечание

После внесения этих изменений необходимо перезагрузить компьютер.

Вот как определить состояние, включить и отключить протоколы SMB на клиенте SMB, работающем под управлением Windows 10, Windows Server 2019, Windows 8.1, Windows Server 2016, Windows Server 2012 R2 и Windows Server 2012.

Примечание

Если включить или отключить SMBv2 в Windows 8 или в Windows Server 2012, SMBv3 также включен или отключен. Это происходит потому, что эти протоколы используют один и тот же стек.

SMBv1 на клиенте SMB

Определение

sc.exe qc lanmanworkstation

Отключите:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi sc.exe config mrxsmb10 start= disabled

Включите параметр

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi sc.exe config mrxsmb10 start= auto

Дополнительные сведения см. в разделе «Хранилище сервера» в Корпорации Майкрософт

SMBv2/v3 в клиенте SMB

Обнаружить:

sc.exe qc lanmanworkstation

Отключите:

sc.

exe config lanmanworkstation depend= bowser/mrxsmb10/nsi

sc.exe config mrxsmb20 start= disabled

exe config lanmanworkstation depend= bowser/mrxsmb10/nsi

sc.exe config mrxsmb20 start= disabled

Включите параметр

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi sc.exe config mrxsmb20 start= auto

Примечание

- Эти команды необходимо выполнить в командной строке с повышенными привилегиями.

- После внесения этих изменений необходимо перезагрузить компьютер.

Отключение SMBv1 с помощью групповая политика

В этом разделе описывается использование групповая политика для отключения SMBv1. Этот метод можно использовать в разных версиях Windows.

Отключение сервера SMBv1

Эта процедура настраивает следующий новый элемент в реестре:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

- Запись реестра: SMB1

- REG_DWORD: 0 = отключено

Чтобы использовать групповая политика для настройки, выполните следующие действия.

Откройте Консоль управления групповыми политиками. Щелкните правой кнопкой мыши объект групповой политики (GPO), который должен содержать новый элемент настройки, а затем щелкните Изменить.

В дереве консоли в разделе «Конфигурация компьютера» разверните папку «Параметры«, а затем разверните папку Windows Параметры.

Щелкните правой кнопкой мыши узел реестра , наведите указатель мыши на пункт «Создать» и выберите пункт реестра.

В диалоговом окне «Новые свойства реестра» выберите следующее:

- Действие: обновление

- Hive: HKEY_LOCAL_MACHINE

- Путь к ключу: SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

- Имя значения: SMB1

- Тип значения: REG_DWORD

- Данные значения: 0

Эта процедура отключает компоненты сервера SMBv1. Эта групповая политика должна применяться ко всем необходимым рабочим станциям, серверам и контроллерам домена в домене.

Эта групповая политика должна применяться ко всем необходимым рабочим станциям, серверам и контроллерам домена в домене.

Примечание

Фильтры WMI также можно задать для исключения неподдерживаемых операционных систем или выбранных исключений, таких как Windows XP.

Важно!

Будьте внимательны при внесении этих изменений на контроллерах домена, на которых устаревшие Windows XP или более старые системы Linux и сторонних систем (которые не поддерживают SMBv2 или SMBv3) требуют доступа к SYSVOL или другим общим папкам, в которых отключен SMB версии 1.

Отключение клиента SMBv1

Чтобы отключить клиент SMBv1, необходимо обновить раздел реестра служб, чтобы отключить запуск MRxSMB10 , а затем зависимость от MRxSMB10 должна быть удалена из записи для LanmanWorkstation , чтобы она запускала нормально, не требуя MRxSMB10 для первого запуска.

Это руководство обновляет и заменяет значения по умолчанию в следующих двух элементах реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\mrxsmb10

Запись реестра: запуск REG_DWORD: 4= отключено

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation

Запись реестра: DependOnService REG_MULTI_SZ: «Bowser», «MRxSmb20», «NSI»

Примечание

Значение по умолчанию включало MRxSMB10, которое теперь удаляется как зависимость.

Чтобы настроить это с помощью групповая политика, выполните следующие действия.

Откройте Консоль управления групповыми политиками. Щелкните правой кнопкой мыши объект групповой политики, который должен содержать новый элемент предпочтения, и нажмите кнопку «Изменить«.

В дереве консоли в разделе «Конфигурация компьютера» разверните папку «Параметры«, а затем разверните папку Windows Параметры.

Щелкните правой кнопкой мыши узел реестра , наведите указатель мыши на пункт «Создать» и выберите пункт реестра.

В диалоговом окне «Новые свойства реестра» выберите следующее:

- Действие: обновление

- Hive: HKEY_LOCAL_MACHINE

- Путь к ключу: SYSTEM\CurrentControlSet\services\mrxsmb10

- Имя значения: Start

- Тип значения: REG_DWORD

- Данные значения: 4

Затем удалите зависимость от отключенного MRxSMB10 .

В диалоговом окне «Новые свойства реестра» выберите следующее:

- Действие: замена

- Hive: HKEY_LOCAL_MACHINE

- Путь к ключу: SYSTEM\CurrentControlSet\Services\LanmanWorkstation

- Имя значения: DependOnService

- Тип значения: REG_MULTI_SZ

- Данные значения:

- Баузер

- MRxSmb20

- NSI

Примечание

Эти три строки не будут содержать маркеры (см. следующий снимок экрана).

Значение по умолчанию включает MRxSMB10 во многих версиях Windows, поэтому, заменив их этой строкой с несколькими значениями, она фактически удаляет MRxSMB10 как зависимость для LanmanWorkstation и переходя от четырех значений по умолчанию до только этих трех значений выше.

Примечание

При использовании групповая политика консоли управления вам не нужно использовать кавычки или запятые.

Просто введите каждую запись в отдельных строках.

Просто введите каждую запись в отдельных строках.Перезапустите целевые системы, чтобы завершить отключение SMB версии 1.

Аудит использования SMBv1

Чтобы определить, какие клиенты пытаются подключиться к серверу SMB с помощью SMBv1, можно включить аудит на Windows Server 2016, Windows 10 и Windows Server 2019. Вы также можете выполнять аудит на Windows 7 и Windows Server 2008 R2, если установлено ежемесячное обновление за май 2018 года, а также на Windows 8.1 и Windows Server 2012 R2, если установлено ежемесячное обновление за июль 2017 года.

Включите параметр

Set-SmbServerConfiguration -AuditSmb1Access $true

Отключите:

Set-SmbServerConfiguration -AuditSmb1Access $false

Обнаружить:

Get-SmbServerConfiguration | Select AuditSmb1Access

Если включен аудит SMBv1, событие 3000 отображается в журнале событий Microsoft-Windows-SMBServer\Audit, идентифицируя каждый клиент, который пытается подключиться к SMBv1.

Сводка

Если все параметры находятся в одном объекте групповой политики, групповая политика Management отображает следующие параметры.

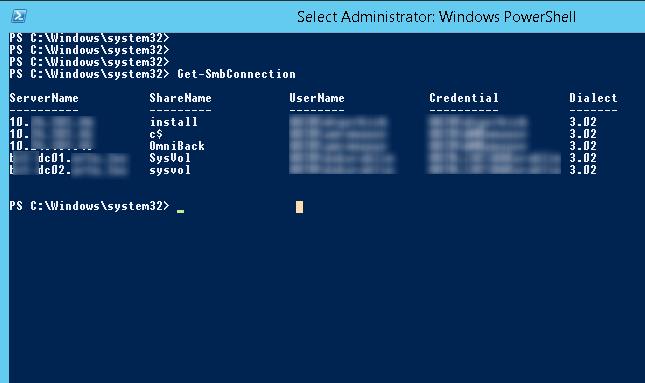

Тестирование и проверка

После выполнения действий по настройке, описанных в этой статье, разрешите политике репликацию и обновление. При необходимости для тестирования запустите gpupdate /force в командной строке, а затем просмотрите целевые компьютеры, чтобы убедиться, что параметры реестра применены правильно. Убедитесь, что SMBv2 и SMBv3 работают для всех других систем в среде.

Примечание

Не забудьте перезапустить целевые системы.

Samba – настройки сервера Самба и Windows 7, 8, 10, перезапуск сервера и добавление пользователей на сетевом файловом сервере, графический интерфейс

Операционные системы Прикладное ПО КомментироватьЗадать вопросНаписать пост

При работе в локальной сети часто возникает необходимость в передаче файлов между компьютерами. В таких случаях незаменимым решением станет программа Самба, которая поможет в настройке общедоступных директорий. Однако настройка Samba имеет ряд особенностей.

В таких случаях незаменимым решением станет программа Самба, которая поможет в настройке общедоступных директорий. Однако настройка Samba имеет ряд особенностей.

Настройка через терминал

Сама Samba – это программа, которая предназначена для обращения к различным сетевым интерфейсам, в том числе принтерам, с помощью особого протокола «SMB/CIFS». Состоит из серверной (работающей на Linux, MAC и других Unix-подобных OS) и клиентской части, которую можно установить даже на Windows 7, 8, 10.

Поскольку серверная часть программы предназначена для ОС Ubuntu, рассмотрим порядок ее настройки, а также затронем настройки Windows для обеспечения доступа.

Настройки Windows

Для того, чтобы программа работала корректно, нужно убедиться в том, что все компьютеры сети подключены к одинаковой рабочей группе. Обычно, в поле «Название группы» внесено значение «WORKGROUP». Чтобы определить, в какую группу входит используемый ПК, необходимо использовать командную строку:

- Нажать на клавиатуре комбинацию клавиш «WIN+R».

В открывшемся окне ввести «cmd».

В открывшемся окне ввести «cmd». - Далее, в окне консоли ввести «net config workstation».

Следует обратить внимание на пункт «Домен рабочей станции».

- Если на ПК с ОС Ubuntu выставлен статический ip-адрес, следует указать его в файле «hosts». Найти его можно в папке «etc», которая, в свою очередь хранится в папке «Windows\system32».

- После последнего адреса в списке написать нужный IP-адрес.

Настройка Виндоус окончена.

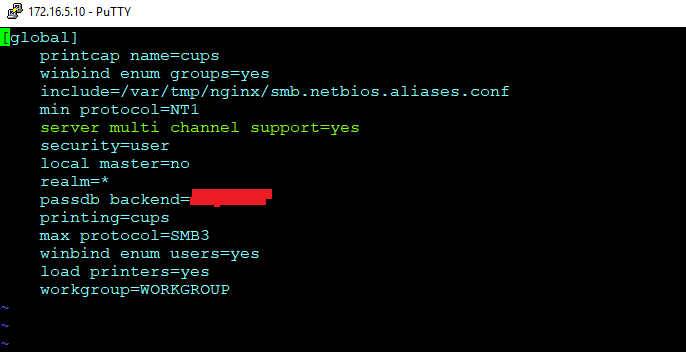

Настройка серверной части Самба

Теперь можно перейти к настройке операционной системы Samba на Ubuntu. В процессе будет использоваться консоль. Сам процесс настройки Samba Server несложен, но требует внимательности к деталям:

- По окончании инсталляции необходимо используя консоль вписать следующую команду, которая установит недостающие модули Самбы:

sudo apt-get install -y samba python-glade2

- Вслед за этим нужно сделать бэкап существующего файла конфигурации:

sudo mv /etc/samba/smb.

conf /etc/samba/smb.conf.bak

conf /etc/samba/smb.conf.bak - Создать новый файл конфигурации:

sudo gedit /etc/samba/smb.conf

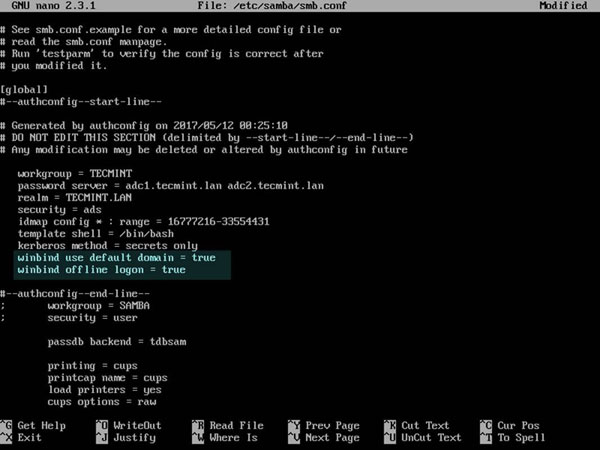

- В открывшийся документ нужно внести следующую информацию:

[global] workgroup = WORKGROUPE netbios name = gate server string = %h server (Samba, Ubuntu) dns proxy = yes log file = /var/log/samba/log.%m max log size = 1000 map to guest = bad user usershare allow guests = yes

- Сохранить изменения кликом по кнопке в правом верхнем углу.

Также следует откорректировать файл «limits.conf»:

- Открыть его с помощью текстового редактора:

sudo gedit /etc/security/limits.conf

- Прокрутить вниз и перед последней строчкой в документе добавить следующее:

* - nofile 16384 root - nofile 16384

- Сохранить изменения.

Результат:

Создание общих папок

Затем следует создать общие папки на сетевом файловом сервере Samba:

- Сперва следует создать обычную директорию, название которой может быть абсолютно любым. Команда для консоли:

sudo mkdir -p /*выбранный путь*/share

- Задать права для того чтобы все пользователи смогли проводить операции над вложенными файлами. При этом следует указать точный путь:

sudo chmod 777 -R /*…*/share

- Открыть конфигурационный файл, чтобы добавить в него некоторые данные:

sudo gedit /etc/samba/smb.conf

- После блока «Global» добавить следующее:

[Share] comment = Full Share path = *…*/share guest ok = yes browsable = yes writable = yes read only = no force user = user force group = users

- Сохранить изменения.

В результате должно получиться следующее:

В результате должно получиться следующее: - Перезапустить Самбу:

sudo service smbd restart

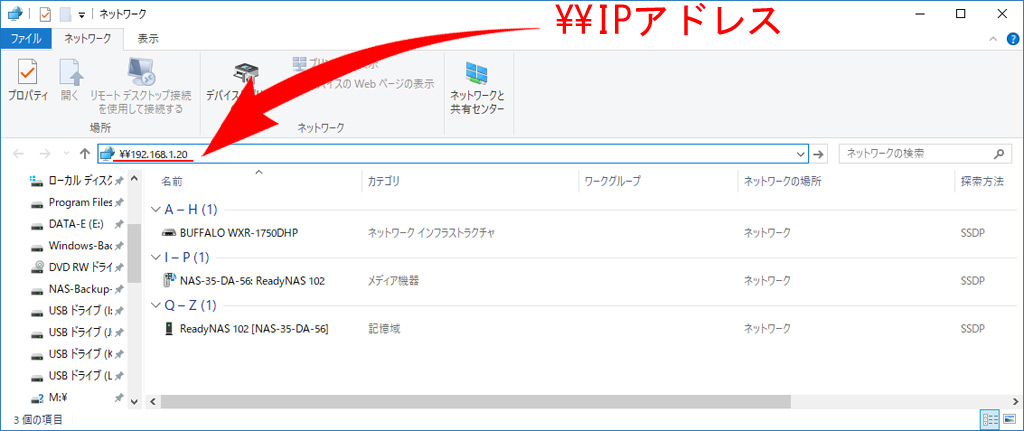

Найти созданную директорию на ПК с Windows можно через «Проводник» — «Сеть».

Неизменяемые папки

Если есть нужда в директории, над которой нельзя будет проводить операции редактирования – создается таковая с правами «Для чтения». Процедура идентична, за исключением некоторых параметров:

- Создать папку, назвать ее, например, «readonly». В терминале ввести:

sudo mkdir -p /readonly

- Дать папке необходимые права:

sudo chmod 777 -R readonly

- Следующей командой открыть конфигурацию:

sudo gedit /etc/samba/smb.conf

- Вновь добавить фрагмент текста в конец файла:

[Read] comment = Only Read path = /readonly guest ok = yes browsable = yes writable = no read only = yes force user = user force group = users

- Сохранить документ.

Папки с закрытым доступом

Для создания папки с аутентификацией и проверкой разрешений нужно:

- Создать папку, к примеру «Auth»:

sudo mkdir -p /Auth

- Задать права:

sudo chmod 777 -R /Auth

- Задать группу пользователей на свой выбор, а затем и пользователя, которому дать права доступа по авторизации.

- Добавить пользователя, например, «teacher»:

sudo useradd -g smbuser teacher

- Задать пароль для авторизации:

sudo smbpasswd -a teacher

- Внести изменения в файл конфигурации, добавив фрагмент:

[Pasw] comment = Only password path = /auth valid users = teacher read only = no

Графический интерфейс System Config Samba

Установка интерфейса

Для удобства управления настройками файлового сервера Samba можно подключить графический интерфейс:

- Для установки нужно ввести в консоли следующую команду:

sudo apt install system-config-samba

- Вместе с этим установить все сопутствующие компоненты Самба:

sudo apt-get install -y samba samba-common python-glade2 system-config-samba

- Перейти к запуску и настройке.

Запуск

Запустить System Config Samba из терминала:

- Нажать сочетание клавиш «CTRL+ALT+T».

- В окне консоли ввести:

sudo system-config-samba

- Нажать «Enter».

- Ввести системный пароль.

Добавляем пользователей

Перед настройкой папок нужно создать пользователей:

- На верхней панели выбрать вкладку «Настройка».

- Выбрать пункт «Пользователи Samba».

- В следующем окне выбрать пункт «Добавить пользователя».

- В выпадающем списке выбрать имя пользователя, которому может быть предоставлен доступ.

- Ввести имя пользователя в Windows.

- Ввести пароль с подтверждением.

- Нажать «ОК».

Настраиваем сервер

Настройка сервера упрощается через графический интерфейс:

- Выбрать вкладку «Настройки».

- Далее «Параметры сервера».

- Вкладка «Основной», ввести название группы в поле «Рабочая группа».

- Параметр описания не влияет ни на что, поэтому его значение можно не изменять.

- Перейти к вкладке «Безопасность».

- Выбрать режим аутентификации — «Пользователь».

- Выбрать в пункте «Шифровать пароли» вариант «Да».

- Выбрать учетную запись гостя.

- Нажать «ОК».

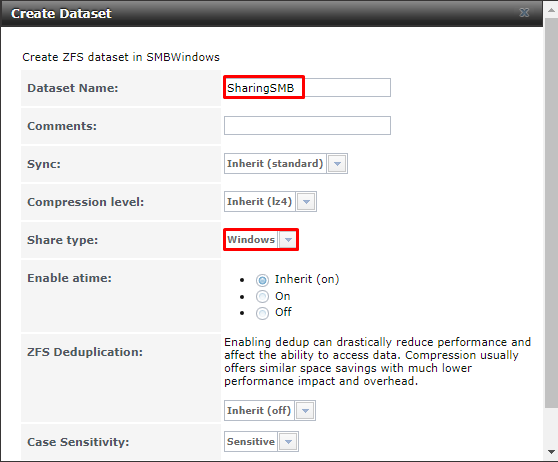

Создаем папки

Если папки не были созданы ранее, главное окно будет пустым. Для создания нужно провести ряд действий:

- Кликнуть по кнопке в виде плюса. Произойдет переход к окну создания.

- Нажать «Обзор» в открывшемся окне.

- Указать папку, к которой будет предоставлен общий доступ.

- Отметить галочками пункты «Виден» и «Общедоступен».

- Перейти к вкладке «Доступ».

- На данной вкладке выбрать пользователей, которые получат доступ к папке.

- Для создания общедоступной папки выбрать «Предоставить доступ всем».

- Нажать на «ОК».

В главном окне отобразится созданная директория.

Файловый менеджер Nautilus

Также эти операции можно провести в популярном файловом менеджере Nautilus.

Установка

Прежде всего необходимо выполнить установку:

- Открыть «Nautilus» кликом по иконке на панели задач.

- Перейти в расположение с директорией для общего доступа. Нажать правой кнопкой мыши и выбрать пункт «Свойства».

- Перейти на вкладку «Общедоступная папка локальной сети».

- Выбрать пункт «Опубликовать эту папку».

- Откроется окно, в котором кликнуть по кнопке «Установить службу» для начала установки Самбы.

- Будет открыто окно, в котором можно просмотреть описание устанавливаемых пакетов. Нажать «Установить».

- Ввести пароль пользователя для продолжения установки.

Дождаться завершения установки и перейти к настройке.

Основные настройки

Настройка Самба из Наутилуса намного упрощается, в сравнении с предыдущими способами.

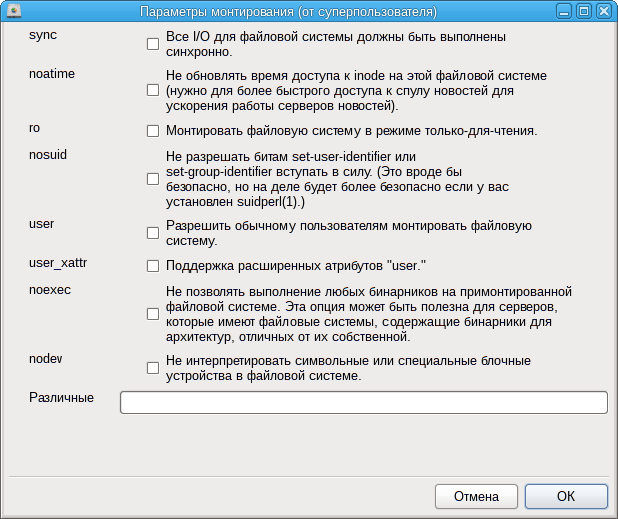

Для добавления общедоступности директории нужно:

- Перейти на вкладку «Права».

- Определить права для всех типов пользователей.

- Для ограничения доступа какой-либо группе выбрать из списка «Нет».

- Далее перейти в меню «Изменить права на вложенные файлы».

- Точно также, как и во втором пункте определить права на взаимодействие с файлами.

- Нажать «Изменить», затем перейти к вкладке «Общедоступная папка локальной сети».

- Отметить галочкой вариант «Опубликовать эту папку».

- Ввести название папки.

- Поставить, либо убрать галочки, позволяющие проводить операции и предоставлять общий доступ пользователю без учетной записи.

- Нажать «Применить».

Стоит отметить, что без настройки Самбы папки могут не стать общедоступными.

Как обнаружить, включить и отключить SMBv1, SMBv2 и SMBv3 в Windows

- Статья

- 10 минут на чтение

Применяется к: Windows Server 2022, Windows 10, Windows 8.1, Windows 8, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

В этой статье описывается, как включать и отключать блок сообщений сервера (SMB) версии 1 (SMBv1), SMB версии 2 (SMBv2) и SMB версии 3 (SMBv3) на клиентских и серверных компонентах SMB.

Хотя отключение или удаление SMBv1 может вызвать некоторые проблемы совместимости со старыми компьютерами или программным обеспечением, SMBv1 имеет серьезные уязвимости в системе безопасности, и мы настоятельно рекомендуем вам не использовать его.

Отключение SMBv2 или SMBv3 для устранения неполадок

Мы рекомендуем оставить SMBv2 и SMBv3 включенными, но может оказаться полезным временно отключить один из них для устранения неполадок. Дополнительные сведения см. в разделе Как определить состояние, включить и отключить протоколы SMB на сервере SMB.

В Windows 10, Windows 8.1, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 и Windows Server 2012 отключение SMBv3 деактивирует следующие функции: отработка отказа

В Windows 7 и Windows Server 2008 R2 отключение SMBv2 деактивирует следующие функции:

- Составление запросов — позволяет отправлять несколько запросов SMBv2 как один сетевой запрос

- Больше операций чтения и записи — лучшее использование более быстрых сетей

- Кэширование свойств папок и файлов — клиенты сохраняют локальные копии папок и файлов

- Надежные дескрипторы — позволяют прозрачно переподключаться к серверу в случае временного отключения

- Улучшенная подпись сообщений — HMAC SHA-256 заменяет MD5 в качестве алгоритма хеширования

- Улучшенная масштабируемость для общего доступа к файлам — количество пользователей, общих ресурсов и открытых файлов на сервер значительно увеличилось

- Поддержка символических ссылок

- Модель лизинга оппортунистической блокировки клиента — ограничивает объем данных, передаваемых между клиентом и сервером, повышает производительность в сетях с высокой задержкой и повышает масштабируемость сервера SMB

- Поддержка большого MTU — для полного использования 10 Gigabit Ethernet (GbE)

- Повышенная энергоэффективность — клиенты, у которых есть открытые файлы на сервере, могут спать

Протокол SMBv2 был представлен в Windows Vista и Windows Server 2008, а протокол SMBv3 — в Windows 8 и Windows Server 2012. Дополнительные сведения о возможностях SMBv2 и SMBv3 см. в следующих статьях:

Дополнительные сведения о возможностях SMBv2 и SMBv3 см. в следующих статьях:

- Обзор блока сообщений сервера

- Что нового в SMB

Как удалить SMBv1

Вот как удалить SMBv1 в Windows 10, Windows 8.1, Windows Server 2019, Windows Server 2016 и Windows 2012 R2.

Методы PowerShell

Ниже приведены шаги для обнаружения, отключения и включения клиента и сервера SMBv1 с помощью команд PowerShell.

Примечание

Компьютер перезагрузится после выполнения команд PowerShell для отключения или включения SMBv1.

Обнаружение:

Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Отключить:

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Включить:

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Windows Server 2012 Windows Server 2012 R2, Windows Server 2016, Windows Server 2019: метод диспетчера серверов

Чтобы удалить SMBv1 из Windows Server:

- под Настройте этот локальный сервер , выберите Добавить роли и функции .

- На странице Прежде чем начать выберите Запустить мастер удаления ролей и компонентов , а затем на следующей странице выберите Далее .

- На странице Выберите целевой сервер в разделе Пул серверов убедитесь, что выбран сервер, с которого вы хотите удалить функцию, а затем выберите Далее .

- На странице Удаление ролей сервера выберите Далее .

- На Удаление функций , снимите флажок SMB 1.0/CIFS File Sharing Support и выберите Next .

- На странице Подтвердить выбор удаления убедитесь, что функция указана в списке, а затем выберите Удалить .

Windows 8.1 и Windows 10: метод «Установка и удаление программ»

Чтобы отключить SMBv1 в Windows 8.1 и Windows 10:

- В панели управления выберите Программы и компоненты .

- В разделе Панель управления Главная выберите Включение или отключение компонентов Windows , чтобы открыть окно Компоненты Windows .

- В поле Компоненты Windows прокрутите список вниз, снимите флажок Поддержка общего доступа к файлам SMB 1.0/CIFS и выберите OK .

- После того, как Windows применит изменение, на странице подтверждения выберите Перезагрузить сейчас .

Для Windows 8.1, Windows Server 2012, Windows Server 2012 R2, Windows 10 и Windows Server 2019

В Windows 8 и Windows Server 2012 появился новый командлет Set-SMBServerConfiguration Windows PowerShell. Командлет позволяет включать и отключать протоколы SMBv1, SMBv2 и SMBv3 на серверном компоненте.

Примечание

При включении или отключении SMBv2 в Windows 8 или Windows Server 2012 также включается или отключается SMBv3. Такое поведение возникает из-за того, что эти протоколы используют один и тот же стек.

Такое поведение возникает из-за того, что эти протоколы используют один и тот же стек.

Вам не нужно перезагружать компьютер после запуска Командлет Set-SMBServerConfiguration .

SMBv1 на сервере SMB

Обнаружение:

Get-SmbServerConfiguration | Выберите Включить протокол SMB1.

Отключить:

Set-SmbServerConfiguration-EnableSMB1Protocol $false

Включить:

Set-SmbServerConfiguration-EnableSMB1Protocol $true

Дополнительные сведения см. в разделе Хранилище сервера в Microsoft.

SMB v2/v3 на SMB-сервере

Обнаружение:

Get-SmbServerConfiguration | Выберите Включить протокол SMB2.

Отключить:

Set-SmbServerConfiguration-EnableSMB2Protocol $false

Включить:

Set-SmbServerConfiguration-EnableSMB2Protocol $true

Для Windows 7, Windows Server 2008 R2, Windows Vista и Windows Server 2008

Чтобы включить или отключить протоколы SMB на сервере SMB под управлением Windows 7, Windows Server 2008 R2, Windows Vista или Windows Server 2008, используйте Windows PowerShell или редактор реестра.

Методы PowerShell

Примечание

Для этого метода требуется PowerShell 2.0 или более поздняя версия PowerShell.

SMBv1 на сервере SMB

Обнаружение:

Get-Item HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters | ForEach-Object {Get-ItemProperty $_.pspath}

Конфигурация по умолчанию = Включено (имя реестра не создается), поэтому значение SMB1 не будет возвращено DWORD-Значение 0-Принудительно

Включить:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 1 -Force

Примечание После внесения этих изменений необходимо перезагрузить компьютер. Дополнительные сведения см. в разделе Хранилище сервера в Microsoft.

SMBv2/v3 на сервере SMB

Обнаружение:

Get-ItemProperty HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters | ForEach-Object {Get-ItemProperty $_.pspath}

Отключить:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 0 -Force

Включить:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 1 -Force

Примечание

После внесения этих изменений необходимо перезагрузить компьютер.

Редактор реестра

Важно

Внимательно следуйте инструкциям в этом разделе. При неправильном изменении реестра могут возникнуть серьезные проблемы. Прежде чем изменять его, создайте резервную копию реестра для восстановления в случае возникновения проблем.

Чтобы включить или отключить SMBv1 на сервере SMB, настройте следующий раздел реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Запись реестра: SMB1 REG_DWORD: 0 = отключено REG_DWORD: 1 = включено По умолчанию: 1 = включено (раздел реестра не создается).

Чтобы включить или отключить SMBv2 на сервере SMB, настройте следующий раздел реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Запись в реестре: SMB2 REG_DWORD: 0 = отключено REG_DWORD: 1 = включено По умолчанию: 1 = включено (раздел реестра не создается).

Примечание

После внесения этих изменений необходимо перезагрузить компьютер.

Вот как определить состояние, включить и отключить протоколы SMB на клиенте SMB под управлением Windows 10, Windows Server 2019, Windows 8.1, Windows Server 2016, Windows Server 2012 R2 и Windows Server 2012.

Примечание

При включении или отключении SMBv2 в Windows 8 или Windows Server 2012 также включается или отключается SMBv3. Такое поведение возникает из-за того, что эти протоколы используют один и тот же стек.

SMBv1 на клиенте SMB

Обнаружение

sc.exe qc lanmanworkstation

Отключить:

Конфигурация sc.exe lanmanworkstation зависит = Bowser/mrxsmb20/nsi Конфигурация sc.exe mrxsmb10 start = отключена

Включить:

sc.exe config lanmanworkstation зависит = Bowser/mrxsmb10/mrxsmb20/nsi Конфигурация sc.exe mrxsmb10 start=auto

Дополнительные сведения см. в разделе Хранилище сервера в Microsoft 9.0016

SMBv2/v3 на клиенте SMB

Обнаружение:

sc.

exe qc lanmanworkstation

exe qc lanmanworkstation

Отключить:

Конфигурация sc.exe lanmanworkstation зависит = Bowser/mrxsmb10/nsi Конфигурация sc.exe mrxsmb20 start = отключена

Включить:

sc.exe config lanmanworkstation зависит = Bowser/mrxsmb10/mrxsmb20/nsi Конфигурация sc.exe mrxsmb20 start=auto

Примечание

- Эти команды необходимо запускать в командной строке с повышенными привилегиями.

- После внесения этих изменений необходимо перезагрузить компьютер.

Отключение SMBv1 с помощью групповой политики

В этом разделе рассказывается, как использовать групповую политику для отключения SMBv1. Вы можете использовать этот метод в разных версиях Windows.

Отключить сервер SMBv1

Эта процедура настраивает следующий новый элемент реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

- Запись реестра: SMB1

- REG_DWORD: 0 = Отключено

Чтобы настроить это с помощью групповой политики, выполните следующие действия:

Откройте консоль управления групповыми политиками .

Щелкните правой кнопкой мыши объект групповой политики (GPO), который должен содержать новый элемент предпочтения, и выберите Изменить .

Щелкните правой кнопкой мыши объект групповой политики (GPO), который должен содержать новый элемент предпочтения, и выберите Изменить .В дереве консоли в разделе Конфигурация компьютера разверните папку Настройки , а затем разверните Папка настроек Windows .

Щелкните правой кнопкой мыши узел Registry , выберите New и выберите Registry Item .

В диалоговом окне Новые свойства реестра выберите следующее:

- Действие : Обновить

- Улей : HKEY_LOCAL_MACHINE

- Ключевой путь : SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

- Имя значения : SMB1

- Тип значения : REG_DWORD

- Значение данных : 0

Эта процедура отключает компоненты сервера SMBv1. Эта групповая политика должна применяться ко всем необходимым рабочим станциям, серверам и контроллерам домена в домене.

Эта групповая политика должна применяться ко всем необходимым рабочим станциям, серверам и контроллерам домена в домене.

Примечание

Фильтры WMI также можно настроить для исключения неподдерживаемых операционных систем или отдельных исключений, таких как Windows XP.

Важно

Будьте осторожны при внесении этих изменений на контроллерах домена, на которых устаревшие системы Windows XP или более ранние версии Linux и системы сторонних производителей (которые не поддерживают SMBv2 или SMBv3) требуют доступа к SYSVOL или другим общим файловым ресурсам, где SMB v1 отключен.

Отключить клиент SMBv1

Чтобы отключить клиент SMBv1, необходимо обновить ключ реестра служб, чтобы отключить запуск MRxSMB10 , а затем необходимо удалить зависимость от MRxSMB10 из записи для LanmanWorkstation , чтобы она могла запускаться в обычном режиме, не требуя MRxSMB10 для первого запуска.

Это руководящие обновления и заменяет значения по умолчанию в следующих двух элементах в реестре:

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlset \ Services \ MRXSMB10

. . HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation  РЕГИСТИКА: Reg_DWORD: 4

РЕГИСТИКА: Reg_DWORD: 4

Запись реестра: DependOnService REG_MULTI_SZ: «Bowser», «MRxSmb20», «NSI»

Примечание

По умолчанию включен MRxSMB10, который теперь удален как зависимость с помощью политики, следуйте

Откройте консоль управления групповыми политиками . Щелкните правой кнопкой мыши объект групповой политики, который должен содержать новый элемент предпочтения, и выберите Изменить .

В дереве консоли под Конфигурация компьютера , разверните папку Настройки , а затем разверните папку Параметры Windows .

Щелкните правой кнопкой мыши узел Registry , выберите New и выберите Registry Item .

В диалоговом окне Новые свойства реестра выберите следующее:

- Действие : Обновление

- Улей : HKEY_LOCAL_MACHINE

- Ключевой путь : SYSTEM\CurrentControlSet\services\mrxsmb10

- Имя значения : Начало

- Тип значения : REG_DWORD

- Значение данных : 4

Затем удалите зависимость от MRxSMB10 , которая была отключена.

В диалоговом окне Новые свойства реестра выберите следующее:

- Действие : Заменить

- Улей : HKEY_LOCAL_MACHINE

- Ключевой путь : SYSTEM\CurrentControlSet\Services\LanmanWorkstation

- Имя значения : DependOnService

- Тип значения : REG_MULTI_SZ

- Значение данных :

- Баузер

- MRxSmb20

- НСИ

Примечание

В этих трех строках не будет маркеров (см.

следующий снимок экрана).

следующий снимок экрана).Значение по умолчанию включает MRxSMB10 во многих версиях Windows, поэтому замена их этой многозначной строкой фактически удаляет MRxSMB10 как зависимость для LanmanWorkstation и переходит от четырех значений по умолчанию к этим трем значениям выше.

Примечание

При использовании консоли управления групповыми политиками не нужно использовать кавычки или запятые. Просто введите каждую запись в отдельные строки.

Перезапустите целевые системы, чтобы завершить отключение SMB v1.

Аудит использования SMBv1

Чтобы определить, какие клиенты пытаются подключиться к серверу SMB с помощью SMBv1, можно включить аудит в Windows Server 2016, Windows 10 и Windows Server 2019. Вы также можете проводить аудит в Windows 7 и Windows Server 2008. R2, если установлено ежемесячное обновление за май 2018 г., и в Windows 8.1 и Windows Server 2012 R2, если установлено ежемесячное обновление за июль 2017 г.

Активация:

Set-SmbServerConfiguration-AuditSmb1Access $true

Отключить:

Set-SmbServerConfiguration-AuditSmb1Access $false

Обнаружение:

Get-SmbServerConfiguration | Выберите АудитSmb1Access.

Если аудит SMBv1 включен, в журнале событий «Microsoft-Windows-SMBServer\Audit» появляется событие 3000, определяющее каждого клиента, пытающегося подключиться к SMBv1.

Сводка

Если все параметры находятся в одном объекте групповой политики, управление групповыми политиками отображает следующие параметры.

Тестирование и проверка

После выполнения действий по настройке, описанных в этой статье, разрешите репликацию и обновление политики. При необходимости для тестирования запустите gpupdate /force в командной строке, а затем проверьте целевые компьютеры, чтобы убедиться, что параметры реестра применяются правильно. Убедитесь, что SMBv2 и SMBv3 работают для всех других систем в среде.

Убедитесь, что SMBv2 и SMBv3 работают для всех других систем в среде.

Примечание

Не забудьте перезапустить целевые системы.

Расширенный блок сообщений сервера для устранения неполадок (SMB)

Обратная связь Редактировать

Твиттер LinkedIn Фейсбук Эл. адрес

- Статья

- 5 минут на чтение

Попробуйте наш виртуальный агент. Он поможет вам быстро выявить и устранить распространенные проблемы с SMB.

Блок сообщений сервера (SMB) — это сетевой транспортный протокол для операций файловых систем, позволяющий клиенту получать доступ к ресурсам на сервере. Основная цель протокола SMB — обеспечить удаленный доступ к файловой системе между двумя системами через TCP/IP.

Устранение неполадок SMB может быть чрезвычайно сложным. Эта статья не является исчерпывающим руководством по устранению неполадок. Вместо этого она является кратким пособием по основам эффективного устранения неполадок SMB.

Инструменты и сбор данных

Одним из ключевых аспектов качественного устранения неполадок SMB является передача правильной терминологии. Поэтому в этой статье представлена основная терминология SMB, чтобы обеспечить точность сбора и анализа данных.

Примечание

Сервер SMB (SRV) относится к системе, на которой размещена файловая система, также известная как файловый сервер. Клиент SMB (CLI) относится к системе, которая пытается получить доступ к файловой системе, независимо от версии или выпуска ОС.

Например, если вы используете Windows Server 2016 для доступа к общему ресурсу SMB, размещенному в Windows 10, Windows Server 2016 является клиентом SMB, а Windows 10 — сервером SMB.

Сбор данных

Перед устранением проблем с SMB рекомендуется сначала собрать трассировку сети как на стороне клиента, так и на стороне сервера. Применяются следующие рекомендации:

Применяются следующие рекомендации:

В системах Windows для сбора трассировки сети можно использовать netshell (netsh), сетевой монитор, анализатор сообщений или Wireshark.

Сторонние устройства обычно имеют встроенный инструмент для захвата пакетов, такой как tcpdump (Linux/FreeBSD/Unix) или pktt (NetApp). Например, если клиент SMB или сервер SMB является хостом Unix, вы можете собрать данные, выполнив следующую команду:

# tcpdump -s0 -n -i any -w /tmp/$(hostname)-smbtrace.pcap

Остановите сбор данных, нажав Ctrl+C с клавиатуры.

Чтобы обнаружить источник проблемы, вы можете проверить двусторонние трассировки: CLI, SRV или где-то посередине.

Использование netshell для сбора данных

В этом разделе приведены шаги по использованию netshell для сбора сетевой трассировки.

Примечание

Трассировка Netsh создает файл ETL. Файлы ETL можно открыть только в анализаторе сообщений (MA) и сетевом мониторе 3. 4 (установите синтаксический анализатор на синтаксические анализаторы сетевого монитора > Windows).

4 (установите синтаксический анализатор на синтаксические анализаторы сетевого монитора > Windows).

На сервере SMB и клиенте SMB создайте папку Temp на диске C . Затем выполните следующую команду:

запуск трассировки netsh, захват = да, отчет = да, сценарий = уровень NetConnection = 5, максимальный размер = 1024 файл трассировки = c:\\Temp\\%computername%\_nettrace.etl**

Если вы используете PowerShell, выполните следующие командлеты:

New-NetEventSession -Name trace -LocalFilePath "C:\Temp\$env:computername`_netCap.etl" -MaxFileSize 1024 Add-NetEventPacketCaptureProvider - Трассировка SessionName - TruncationLength 1500 Трассировка Start-NetEventSession

Воспроизведите проблему.

Остановите трассировку, выполнив следующую команду:

остановка трассировки netsh

Если вы используете PowerShell, выполните следующие командлеты:

Трассировка Stop-NetEventSession Трассировка Remove-NetEventSession

Примечание

Вы должны отслеживать только минимальный объем передаваемых данных. При возникновении проблем с производительностью всегда используйте как хорошую, так и плохую трассировку, если это позволяет ситуация.

При возникновении проблем с производительностью всегда используйте как хорошую, так и плохую трассировку, если это позволяет ситуация.

Анализ трафика

SMB — это протокол прикладного уровня, использующий TCP/IP в качестве сетевого транспортного протокола. Таким образом, проблема с SMB также может быть вызвана проблемами с TCP/IP.

Проверьте, возникают ли в TCP/IP какие-либо из следующих проблем:

Трехэтапное рукопожатие TCP не завершается. Обычно это указывает на блокировку брандмауэра или на то, что служба сервера не запущена.

Происходят повторные передачи. Это может привести к медленной передаче файлов из-за сложного регулирования перегрузки TCP.

Пять повторных передач с последующим сбросом TCP могут означать, что соединение между системами было потеряно или что одна из служб SMB вышла из строя или перестала отвечать.

Окно приема TCP уменьшается. Это может быть вызвано медленным хранением или какой-либо другой проблемой, препятствующей извлечению данных из буфера Winsock драйвера вспомогательных функций (AFD).

Если заметных проблем с TCP/IP нет, ищите ошибки SMB. Для этого выполните следующие действия:

Всегда проверяйте ошибки SMB на соответствие спецификации протокола MS-SMB2. Многие ошибки SMB неопасны (не опасны). Обратитесь к следующей информации, чтобы определить, почему SMB вернул ошибку, прежде чем сделать вывод, что ошибка связана с любой из следующих проблем:

В разделе Синтаксис сообщений MS-SMB2 подробно описаны все команды SMB и их параметры.

В разделе Обработка клиента MS-SMB2 подробно описано, как клиент SMB создает запросы и отвечает на сообщения сервера.

В разделе Обработка сервера MS-SMB2 подробно описано, как сервер SMB создает запросы и отвечает на запросы клиентов.

Проверьте, отправляется ли команда сброса TCP сразу после команды FSCTL_VALIDATE_NEGOTIATE_INFO (проверить согласование). Если да, обратитесь к следующей информации:

Сеанс SMB должен быть завершен (сброс TCP), если процесс проверки согласования завершается сбоем на клиенте или сервере.

Этот процесс может завершиться ошибкой, поскольку оптимизатор глобальной сети модифицирует пакет согласования SMB.

Если соединение прервалось преждевременно, определите последний обмен данными между клиентом и сервером.

Анализ протокола

Посмотрите фактические сведения о протоколе SMB в трассировке сети, чтобы понять, какие именно команды и параметры используются.

Примечание

Только анализатор сообщений может анализировать команды SMBv3 и более поздних версий.

Сравните команды и операции со спецификацией протокола, чтобы убедиться, что все работает правильно. Если это не так, соберите данные, которые находятся ближе или на более низком уровне, чтобы найти дополнительную информацию о первопричине. Для этого выполните следующие действия:

Соберите стандартный захват пакетов.

Запустите команду netsh , чтобы отследить и собрать сведения о наличии проблем в сетевом стеке или сбоях в приложениях Windows Filtering Platform (WFP), таких как брандмауэр или антивирусная программа.

Если все другие варианты не помогли, соберите t.cmd, если вы подозреваете, что проблема возникает в самом SMB, или если других данных недостаточно для определения основной причины.

Например:

Медленная передача файлов на один файловый сервер.

Двусторонние трассировки показывают, что SRV медленно отвечает на запрос READ.

Удаление антивирусной программы устраняет медленную передачу файлов.

Вы связываетесь с производителем антивирусной программы для решения проблемы.

Примечание

При желании вы можете также временно удалить антивирусную программу во время устранения неполадок.

Журналы событий

И SMB-клиент, и SMB-сервер имеют подробную структуру журнала событий, как показано на следующем снимке экрана. Соберите журналы событий, чтобы найти основную причину проблемы.

В этом разделе перечислены системные файлы, связанные с SMB.

pspath}

pspath}

exe config lanmanworkstation depend= bowser/mrxsmb10/nsi

sc.exe config mrxsmb20 start= disabled

exe config lanmanworkstation depend= bowser/mrxsmb10/nsi

sc.exe config mrxsmb20 start= disabled

Просто введите каждую запись в отдельных строках.

Просто введите каждую запись в отдельных строках. В открывшемся окне ввести «cmd».

В открывшемся окне ввести «cmd». conf /etc/samba/smb.conf.bak

conf /etc/samba/smb.conf.bak

В результате должно получиться следующее:

В результате должно получиться следующее:

exe qc lanmanworkstation

exe qc lanmanworkstation

Щелкните правой кнопкой мыши объект групповой политики (GPO), который должен содержать новый элемент предпочтения, и выберите Изменить .

Щелкните правой кнопкой мыши объект групповой политики (GPO), который должен содержать новый элемент предпочтения, и выберите Изменить .

следующий снимок экрана).

следующий снимок экрана).