Что такое склеивание доменов и как склейка зеркал влияет на продвижение сайта

Оглавление

- Что такое зеркала

- Индексирование зеркал

- Зачем нужна склейка

- Значение склейки для продвижения сайта

- Как проверить, является ли сайт зеркалом

- Типичные ошибки, мешающие правильной склейке

Склейка доменов — процесс объединения нескольких доменных имен. После его выполнения выделяется один, который будет ранжироваться поисковыми роботами – главное зеркало.

Что такое зеркала

Для того чтобы понять, как происходит склеивание доменов и зачем оно нужно, стоит разобраться, что такое зеркала. Это сайты, которые являются полными копиями друг друга. У них совпадает контент на страницах с одинаковыми адресами (например, example.com/page.html и example1.com/page.html).

Кроме того, сайты могут считаться зеркалами, если со страниц одного настроен серверный редирект (перенаправление) на соответствующие им другого.

Индексирование зеркал

Поисковые роботы обычно склеивают сайты-копии. Индексируется и участвует в поиске только один из них, который и является главным зеркалом.

Зачем нужна склейка

Склейку применяют при наличии дублей сайта, например локальной версии, попавшей в индекс, а также при переезде сайта или переходе на защищенный протокол (SSL протокол, HTTPS-версия), который должен определяться поисковыми роботами как главное зеркало прежнего домена.

Значение склейки для продвижения сайта

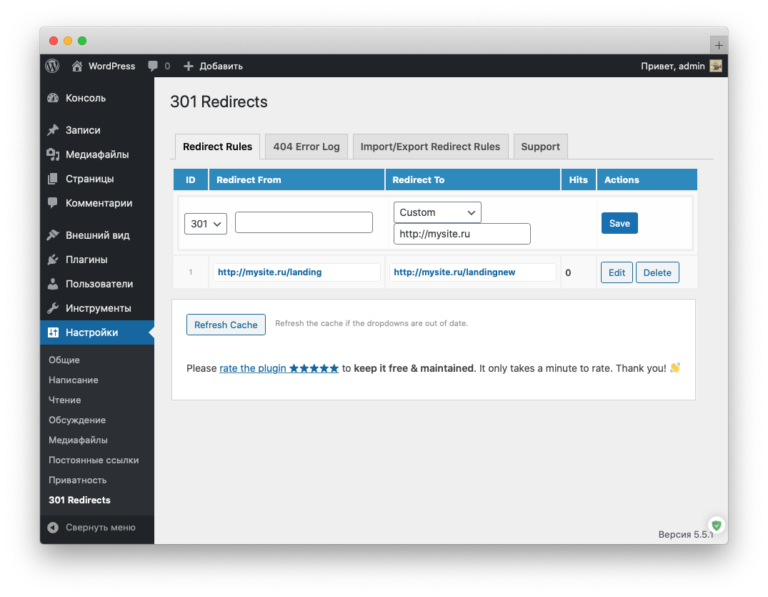

На такие меры можно идти, если ресурс еще не очень прокачен. Когда сайт имеет хорошие позиции и переезжает на другой домен, склейка может навредить. В любом случае при склеивании доменов настраивается 301-редирект.

Как проверить, является ли сайт зеркалом

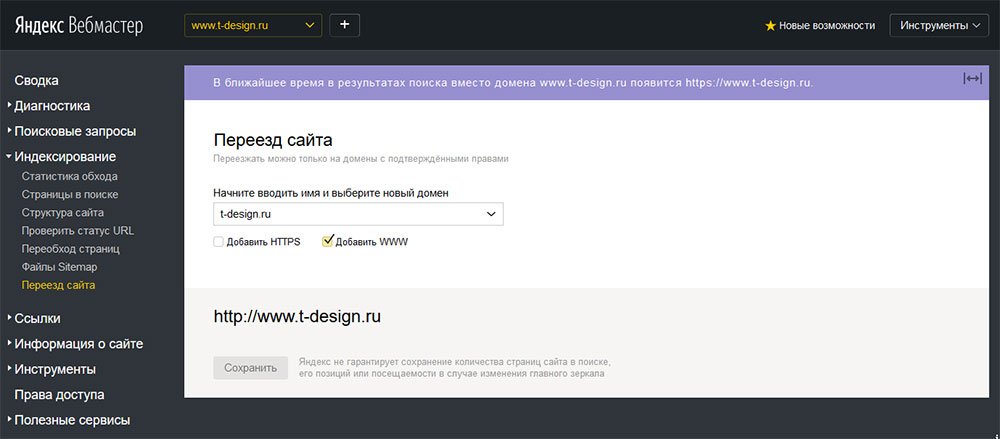

Для этого можно добавить сайт «Яндекс.Вебмастер». Если он будет опознан как неглавное зеркало, то сервис автоматически добавит его вместе с главным. Если у сайта нет зеркала, он будет отображаться в сервисе отдельно.

Если у сайта нет зеркала, он будет отображаться в сервисе отдельно.

Способы проведения склейки доменов

С помощью директивы Host

Простой способ, позволяющий склеить одноименные и разноименные домены. Например, необходимо разместить сайт на адресах сайт.рф и resurs.ru, сделав его доступным по ссылкам с www. Порядок действий следующий:

- определить главное зеркало, которое будет продвигаться в будущем. Пусть это будет сайт.рф;

- настроить склеиваемые домены таким образом, чтобы они возвращали одинаковый контент. Недопустима ситуация, когда обновление данных идет только на одном сайте;

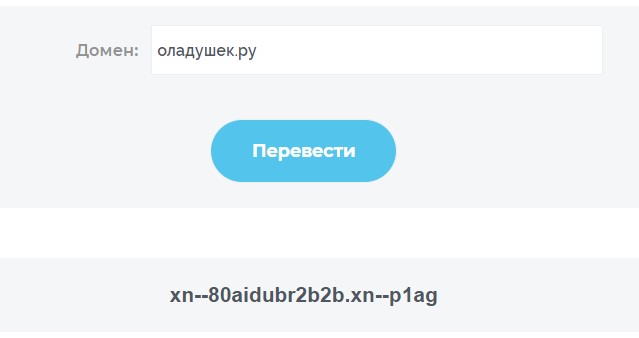

- на каждом домене во всех файлах robots.txt прописать директиву Host и указать адрес главного зеркала. В примере с кириллическим доменом запись выполняется в формате Punycode и выглядит следующим образом: Host: xn--80aswg.xn--p1ai;

- проверить, чтобы на всех адресах содержались одинаковые указания на главное зеркало.

Проверять нужно не только resurs.ru/robots.txt и сайт.рф/robots.txt, но и www. resurs.ru/robots.txt, www.сайт.рф/robots.txt;

Проверять нужно не только resurs.ru/robots.txt и сайт.рф/robots.txt, но и www. resurs.ru/robots.txt, www.сайт.рф/robots.txt; - зайти в «Яндекс.Вебмастер», в раздел «Сообщить о новом сайте», и добавить сайт.рф. Если указанное доменное имя ни с кем не склеено или уже является главным зеркалом, то появится сообщение о добавлении на индексирование. Если система сообщает, что сайт является неглавным зеркалом другого ресурса, то придется подождать переклейки, прежде чем домен начнет участвовать в поиске.

Если склейка осуществляется в паре имен с www и без www, то директиву прописывать не обязательно. Для этого в «Яндекс.Вебмастер» обычно используют инструмент «Главное зеркало».

Склейка и переклейка осуществляются при обновлении поисковых систем. Если домены разноименные, процесс может занять до 6 недель. Обратите внимание, что «Яндексу» для склейки зеркал достаточно директивы Host, а поисковая система Google ее не видит.

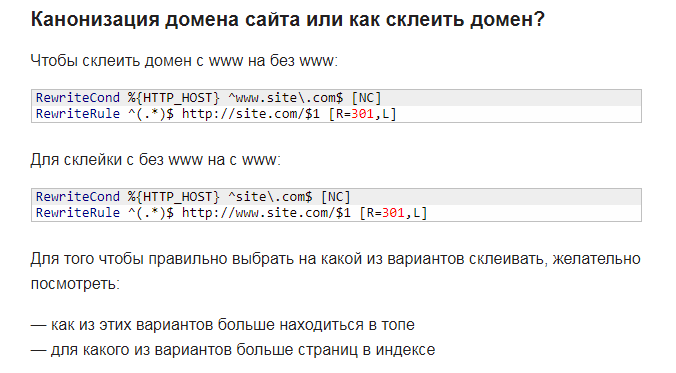

Северный редирект с HTTP-кодом 301

Этот способ подходит и для Google, и для «Яндекса». (.*)$ http://www.site.com/$1 [R=301,L].

(.*)$ http://www.site.com/$1 [R=301,L].

После склеивания информация о переезде ресурса на новый домен поступает в поисковые системы.

При работе с редиректом 301 стоит учесть следующие рекомендации:

- для поисковых систем наличие слеша и аббревиатуры www имеет большое значение. Необходимо выбрать версию с www/без www, со слешем/без слеша, с HTTP/HTTPS и настроить для них HOST и редирект;

- стоит избавиться от всех дублей страниц /index.php;

- ссылочный вес перейдет на новый домен только в том случае, если редирект 301 будет постраничным.

Типичные ошибки, мешающие правильной склейке

- На сайтах размещен разный контент.

- На всех склеенных доменах разная директива Host. В этом случае выбор главного зеркала для робота не очевиден.

- Не обо всех доменах было сообщено. Робот не индексирует неизвестные адреса.

- Одно или несколько доменных имен запрещены к индексированию в robots.

txt.

txt.

Инструкция по склейке доменов в поисковых системах Яндекс и Google

Планируя переезд на новый домен, необходимо выполнить правильную склейку. Она помогает не утратить ранее приобретенные позиции и ссылочный вес, поэтому повторные SEO-оптимизация, наращивание бэклинков и продвижение сайта в ТОП не потребуются. Сегодня мы расскажем о том, как правильно выполнить склейку доменных имен, каких ошибок стоит избегать и на что нужно обратить внимание.

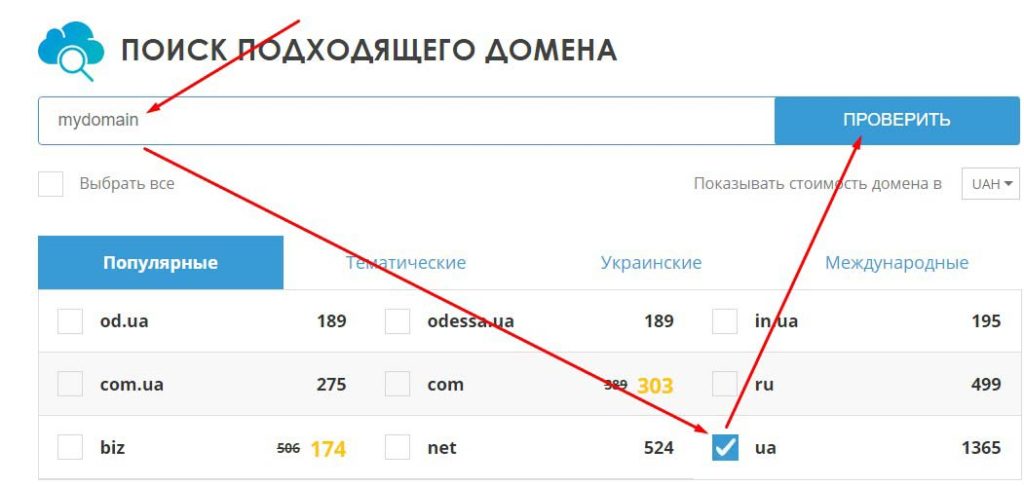

Работа выполнятся в случае наличия дублей ресурса, также она необходима при переходе на защищенный криптографический протокол SSL с расширением HTTPS или отказе от www. Ресурсы, имеющие разные доменные зоны, склейке не подлежат, в этом случае целесообразно настроить редирект.

Особенности и требования

Замена доменного имени может быть выполнена для любого сайта без утраты исходных показателей. Старый и новый адреса объединяются, в результате чего формируется группа зеркал. Зеркалами могут считаться ресурсы, которые имеют идентичное наполнение, но разные доменные имена. После выполнения склейки необходимо указать сайт, который поисковые роботы должны воспринимать как главное зеркало.

Зеркалами могут считаться ресурсы, которые имеют идентичное наполнение, но разные доменные имена. После выполнения склейки необходимо указать сайт, который поисковые роботы должны воспринимать как главное зеркало.

Еще один вариант – настройка серверного редиректа. В этом случае будет выполняться перенаправление со старого адреса site.ru на новый site1.ru. Главное зеркало – ресурс, отображающийся в выдаче. Другие зеркала в ранжировании участия не принимают. Иногда склейка выполняется автоматически в случае, если поисковые алгоритмы определяют наличие идентичного контента на разных ресурсах. Яндекс и Google выдвигают к зеркалам ряд требований, рассмотрим их:

- ресурсы должны иметь одинаковое наполнение – от текстов до изображений;

- обновление контента и содержимого должно выполняться в одно и то же время;

- новый домен нужно расклеить с другими сайтами, исключение – различие только в сертификатах безопасности или www. Также расклейку можно не выполнять в случае, если новая площадка не будет являться главным зеркалом;

- ответ сервера не превышает 10 секунд;

- новый и старый ресурс должны быть добавлены в панель вебмастера Яндекс и Google.

Читайте также:

Настройка редиректа 301: инструкции по ручной и автоматической настройке

#SEO продвижение #Разработка сайтов #Новичкам

Как выполнить правильную склейку в 2020 году?

Совсем недавно при переезде сайта нужно было внести изменения в файл robots.txt, дополнив его стройкой Host: site.ru. После внесенных изменений в течение 2-3 месяцев выполнялась склейка, в результате которой новый домен становился главным зеркалом. Сегодня используется настройка 301 редиректа, с помощью которой исходные показатели старого сайта будут перенаправлены на новый. Рассмотрим на примере:

- на первом этапе проведите проверку нового и старого сайта на предмет соответствия требованиям поисковых роботов: открытость для индексации, идентичный контент, скорость ответа сервера и т. д.;

- внесите изменения в панель вебмастера. Укажите главное зеркало, зайдя в раздел «Переезд сайта» в Яндекс.

Вебмастер. В Google Search Console откройте раздел «Настройки», выберите подраздел «Изменение адреса», настройте новый домен (расставьте галочки), а потом нажмите «Отправить». Осуществив эти действия, вы расскажете Яндекс и Google о том, что переезд выполняется навсегда;

Вебмастер. В Google Search Console откройте раздел «Настройки», выберите подраздел «Изменение адреса», настройте новый домен (расставьте галочки), а потом нажмите «Отправить». Осуществив эти действия, вы расскажете Яндекс и Google о том, что переезд выполняется навсегда; - настройте 301 серверный редирект со страниц старого ресурса на новый, настройте редирект для изображений.

Кириллические доменные имена необходимо переводить. Для корректного перевода целесообразно использовать Punycode-конвертер.

Популярные вопросы

- Покупка старого домена и настройка редиректа на него. Перенос авторитетности с просроченного доменного имени уже не работает. Поисковым роботам потребуется время на оценку нового контента, что особо актуально для доменов, которые имеют плохую репутацию. Если ранее домен использовался для распространения спама и попадал под фильтры поисковых систем, то ботам потребуется неопределенный срок для переоценки, что существенно замедляет процесс продвижения сайта в ТОП.

- Изменение контента и структуры после переноса. Затевать широкомасштабные работы до тех пор, пока боты не выполнят полноценное сканирование нового ресурса, не рекомендуется. После переноса вы получите копию старой площадки, но на новом домене. Если изменения начнут вноситься сразу же, то можно столкнуться с проблемами: трафик, потребность в повторном сканировании и т. д.

- Скорость переноса сигналов на новое доменное имя. Точные сроки назвать достаточно сложно. Поисковые боты, получив сигнал о переезде, начнут проверку ресурсов на схожесть. Если все работы были выполнены правильно, то будет осуществляться перенаправление. Эксперты в области трафика рекомендуют проводить проверку через 1 месяц после переезда.

- Потеря трафика. Представители поисковых систем утверждают, что при соблюдении всех правил и требований (структура, идентичный контент, прочие параметры) потери трафика опасаться не стоит. Если трафик после переезда все же упал, то стоит проверить корректность ранее выполненных настроек.

Проблема может крыться в технической части: боты не видят настроенные редиректы, на ресурс наложены санкции, произошли изменения в правилах, другое.

Проблема может крыться в технической части: боты не видят настроенные редиректы, на ресурс наложены санкции, произошли изменения в правилах, другое.

Как выполнить проверку зеркал в разных поисковых системах?

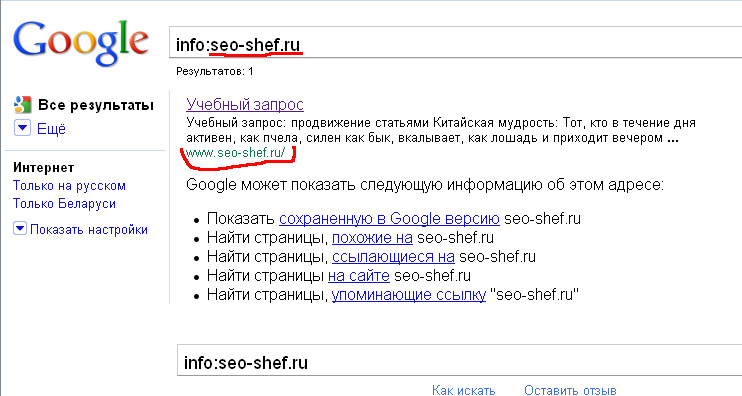

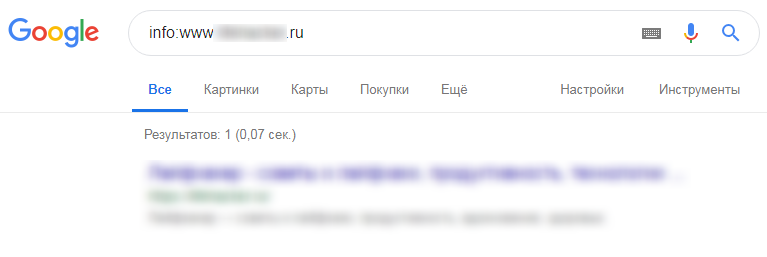

Для проверки введите в строку Google оператор «info:site.ru», после чего отобразится один результат по вашему ресурсу. Введите в строку второй запрос «info:www.site.ru», если отобразится аналогичный результат, то все прошло успешно. В Яндекс используется такая же модель проверки, но info стоит заменить на url.

В заключение

После выполнения вышеперечисленных работ вес будет передан главному зеркалу, а в ранжировании начнет участвовать сайт с новым доменом. Старые пользователи смогут быстро найти его, однако для достижения таких результатов стоит ответственно подойти к вопросам настройки и оценки эффективности. Если вы столкнулись с проблемами при переезде сайта, то можете обратиться к опытным специалистам, которые помогут устранить все технические ошибки и обеспечат корректную склейку.

Читайте также:

Как влияет домен на продвижение сайта?

#Разработка сайтов #SEO продвижение #Новичкам

Как склеить два домена, без вреда для продвижения — Агентство MintClick на vc.ru

Что такое склейка сайтов\доменов и как это сделать без потери трафика. Рассмотрим на примере клиента, который обратился к нам с просьбой объединить два сайта mywpclub.ru и wineproject.ru.

3553 просмотров

Задача усложнилась тем, что клиент так же попросил перед склейкой поменять доменные имена.

В данном случае надо было оставить сайт mywpclub.ru но перенести доменное имя с wineproject.ru. Оба этих сайтов имели посещаемость, поэтому надо было максимально безболезненно для трафика заменить домены и сделать редирект с одного сайта на другой.

1. Формирование плана работ

В первую очередь необходимо выяснить у клиента и четко понять цели. Что нужно сделать, какие есть пожелания у клиента и каким должен быть результат.

Что нужно сделать, какие есть пожелания у клиента и каким должен быть результат.

В нашем случае, если коротко, план был таков:

Надо оставить сайт mywpclub.ru, но перенести доменное имя с wineproject.ru

т.е. после смены домена у wineproject.ru домена не будет и редирект с него настроить мы не сможем. Поэтому мы поменяем местами их доменные имена (т.е. домен mywpclub.ru перенесем на wineproject.ru и наоборот) и после чего настроим редиректы с mywpclub.ru на wineproject.ru.

Что касается смены доменов — оба домена располагаются на 1 регистраторе r01.ru, следовательно необходимо сначала заменить ДНС для обоих доменов. После чего (как пройдет время), поменять привязку доменов в админках тильды и викса.

Далее, после обмена доменами, необходимо будет настроить основной редирект с mywpclub.ru(который ранее был wineproject.ru) на wineproject.ru (который ранее был mywpclub.ru).

После этого уже можно будет настраивать отдельные редиректы, которые предоставит СЕО аналитик.

Далее нужно будет настроить склейку в вебмастере Яндекса и заменить адрес в метрике.

2. Смена ДНС

Первым этапом работ у нас была смена ДНС. А точнее их обмен между доменами. Вообще это делать при обычном склеивании двух доменов не нужно. Но в нашем случае клиент пожелал заменить доменные имена (поменять местами). А чтобы это осуществить – необходимо заменить их ДНС. Что такое ДНС вы можете прочитать тут. (https://mintclickseo.ru/glossarij/chto-takoe-dns-dns)

ДНС домена можно посмотреть на сайте регистраторе. Как было сказано выше, в нашем случае это регистратор r01.ru. В нем ДНС можно посмотреть в разделе Домены

Наши сайты созданы при помощи двух конструкторов – Tilda и Wix. И домены там привязываются по разному.

Сразу возникла проблема. У сайта на тильде в ДНС были непонятные dns1.webdrive.ru и dns2.webdrive.ru. Поэтому не ясно было как прописать А запись, необходимая для тильды. Причем чьи это ДНС ни техподдержка тильды, ни техподдержка r01. ru ответить не смогла. После некоторого количества времени, потраченного на гугл, стало ясно – данные днс принадлежали старой компании в 2000х годов, которой уже нет. Поэтому было принято решение заменить данные днс на днс r01 ns1.r01.ru ns2.r01.ru.

ru ответить не смогла. После некоторого количества времени, потраченного на гугл, стало ясно – данные днс принадлежали старой компании в 2000х годов, которой уже нет. Поэтому было принято решение заменить данные днс на днс r01 ns1.r01.ru ns2.r01.ru.

В итоге для домена mywpclub.ru были изменены ДНС записи с dns1.webdrive.ru dns2.webdrive.ru на ns0.wixdns.net ns1.wixdns.net для подключения на сайте wix

Для домена wineproject.ru произведена замена виксовских ДНС ns1.wix.com ns2.wix.com на ДНС сервера регистратора (ns1.r01.ru ns2.r01.ru)

После этого пришлось ждать обновления ДНС серверов.

3. Привязка новых доменов

После смены ДНС – необходимо было привязать домены к сайтам на тильде и виксе.

У них разные способы привязки.

Для домена wineproject.ru и поддомена www.wineproject.ru была добавлена А запись с ip тильды (185.165.123.36) (что такое ресурсная запись и ознакомится с их списком вы так же можете на странице https://mintclickseo. ru/glossarij/chto-takoe-dns-dns)

ru/glossarij/chto-takoe-dns-dns)

после чего уже можно было указать домен в админке.

С виксом же все проще, после смены ДНС на собственные (ns1.wix.com ns2.wix.com) далее просто можно было указать домен и сохранить изменения.

4. Настройка редиректов

После того, как оба сайта стали открываться без проблем под своими новыми доменными именами – настало время настроить редиректы и сделать из двух сайтов один.

Редирект – это перенаправление, необходимое в случаях, когда при заходе на одну страницу, надо отправить пользователя на другую.

Существует несколько видов редиректов – через .htaccess (является самым быстрым, работает через сервер), PHP-редирект (тоже через сервер, но работает медленнее чем .htaccess), JS-редирект (выполняется уже на стороне клиента, в браузере, поэтому медленнее чем серверные), HTML-редирект (также выполняется на стороне клиента, через мета-тег)

На этом этапе у нас возникла проблема – серверный редирект сделать на хостинге нельзя, а викс запрещает делать редиректы с основной страницы. Поэтому пришлось прибегнуть к костылю в виде скрипта, который был помещен в head на сайте викса

Поэтому пришлось прибегнуть к костылю в виде скрипта, который был помещен в head на сайте викса

Остальные редиректы были сформированы встроенным инструментом викса и проблем там не было.

Там были указаны все самые посещаемые страницы сайта, чтобы не потерять трафик с них.

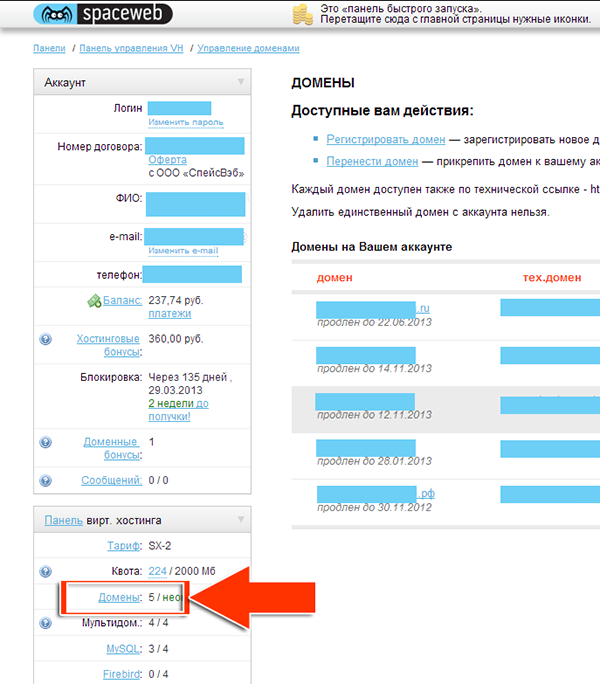

5. Склейка доменов в вебмастере и замена ссылки в метрике.

После того как основная часть склейки завершена – осталось указать поисковым системам о изменениях.

Для этого в Яндекс Вебмастере необходимо выбрать переезд сайта и указать нужный домен. После чего он станет неглавным зеркалом

В итоге у нас получилось так

После этого осталось только заменить ссылку на сайт в метрике.

И переезд был завершен.

Стоит отменить что данный переезд про сайты на конструкторах, поэтому тут не нужно менять такие файлы как robots.txt и sitemap.xml т.к. они там формируются автоматически.

В нашем случае падение трафика была несколько дней, пока менялись ДНС и Яндекс склеивал зеркала, после чего все восстановилось и сайт прекрасно функционирует.

— Что такое клейкая запись?

Ну, это три вопроса:

- Что именно (но вкратце) представляет собой клейкая запись DNS?

- Зачем они нужны и

- как они работают?

Краткий ответ на первый вопрос, скорее всего, будет иметь мало смысла без контекста, учитывая несколько многословный ответ на два последних вопроса. Вот альтернативное объяснение с историческими ссылками на RFC, чтобы дать некоторый контекст терминологии, особенно:

RFC 822 «Стандарт формата текстовых сообщений ARPA в Интернете» 1982 г., https://www.rfc-editor.org/rfc/rfc822.html, в настоящее время устарел;

RFC 5322 «Формат интернет-сообщений» 2008 г., https://www.rfc-editor.org/rfc/rfc5322;

RFC 882 «Доменные имена — концепции и возможности» 1983 г., https://www.rfc-editor.org/rfc/rfc882, который предшествует и устарел;

RFC 1034 «Доменные имена — концепции и возможности» 1987 г., https://www. rfc-editor.org/rfc/rfc1034 и;

rfc-editor.org/rfc/rfc1034 и;

RFC 1035 «Доменные имена — реализация и спецификация» 1987, https://www.rfc-editor.org/rfc/rfc1035; промежуточный

RFC 952 «Спецификация таблицы хостов Интернета Министерства обороны США» 1985 г., https://www.rfc-editor.org/rfc/rfc952.html;

RFC 1123 «Требования к интернет-хостам — применение и поддержка» 1989 г., https://www.rfc-editor.org/rfc/rfc1123.html, особенно;

RFC 2181 «Пояснения к спецификации DNS» 1997 г., https://www.rfc-editor.org/rfc/rfc2181 и;

RFC 2535 «Расширения безопасности системы доменных имен», 1999 г., https://www.rfc-editor.org/rfc/rfc2535.

Теперь, кратко, к первому вопросу: «связующая запись» DNS — это разговорный термин, не определенный в RFC, для типа записи ресурса IP-адреса DNS, записи «A» или записи «AAAA». Запись IP-адреса также является «связующей записью», когда эта запись IP-адреса дает адрес, который связывает путь к общедоступному вторичному серверу протокола DNS делегированной «дочерней зоны»/«доменного имени», где, в частности, эта общедоступная вторичный DNS-сервер «доменное имя» для этой делегированной «дочерней зоны» также равно в и непосредственно в пределах этой дочерней зоны. И здесь — поскольку я не нашел это явно изложенным в RFC — ожидается, что сетевой администратор сделает вывод, что, когда делегированная «дочерняя зона» также находится в этой дочерней зоне и непосредственно находится под ее управлением, тогда родительская зона должна также предоставлять одну или несколько записей IP-адресов, которые, в конце концов, ссылаются на дочернюю зону , полномочные серверы протокола DNS. «Связующие записи» касаются взаимодействия «авторитетных» и «неавторитетных» серверов, где по дизайну , «родительская зона» является , а не авторитетной для «дочерней зоны».

И здесь — поскольку я не нашел это явно изложенным в RFC — ожидается, что сетевой администратор сделает вывод, что, когда делегированная «дочерняя зона» также находится в этой дочерней зоне и непосредственно находится под ее управлением, тогда родительская зона должна также предоставлять одну или несколько записей IP-адресов, которые, в конце концов, ссылаются на дочернюю зону , полномочные серверы протокола DNS. «Связующие записи» касаются взаимодействия «авторитетных» и «неавторитетных» серверов, где по дизайну , «родительская зона» является , а не авторитетной для «дочерней зоны».

И затем есть предостережение, поднятое Лададададой в статье «В чем разница между записями NS и клеевыми записями?», о том, что на практике существует неопределенность, возможно, не вполне проясненная в RFC, относительно того, является ли какой-либо конкретный Клиент протокола DNS будет или не будет следовать по пути, а затем проверит , что связанная дочерняя зона Сервер протокола DNS также является полномочный сервер для этой дочерней зоны, эффективно проверяющий соответствие IP-адресов. Существует вероятность того, что IP-адрес «связующей записи» может привести к полномочному серверу с записью ресурса «Сервер имен», ведущей к различным , таким образом, несогласованным IP-адресам для одного или нескольких авторитетных DNS-серверов протокола для этого дочернего зона. Возможно, адрес сервера проверен. Возможно, адрес сервера не проверен, а IP-адрес устарел, и, возможно, файл зоны этого сервера также «наполовину» устарел, с правильными записями «Name Server», но обслуживает актуальные или иным образом неправильные ответы для других ресурсов. Конечно, это обстоятельство подразумевает административные ошибки DNS, так что это просто предостережение. Такого «не должно» быть на практике.

Существует вероятность того, что IP-адрес «связующей записи» может привести к полномочному серверу с записью ресурса «Сервер имен», ведущей к различным , таким образом, несогласованным IP-адресам для одного или нескольких авторитетных DNS-серверов протокола для этого дочернего зона. Возможно, адрес сервера проверен. Возможно, адрес сервера не проверен, а IP-адрес устарел, и, возможно, файл зоны этого сервера также «наполовину» устарел, с правильными записями «Name Server», но обслуживает актуальные или иным образом неправильные ответы для других ресурсов. Конечно, это обстоятельство подразумевает административные ошибки DNS, так что это просто предостережение. Такого «не должно» быть на практике.

Ответы через RFC на последние два вопроса усложняются, когда от читателя ожидают «общеизвестности» и часто используется «перегруженная» терминология, когда на практике в обычном употреблении один и тот же термин используется в отношении двух , иногда больше, разные вещи или разные абстракции. Еще одна вещь, которую следует признать здесь, — это ранняя ассоциация в развитии обмена сообщениями в Интернете и системы доменных имен, а затем то, как эта ассоциация повлияла на использование терминологии обмена сообщениями в Интернете в RFC системы доменных имен как «общеизвестно» для тех времен.

Еще одна вещь, которую следует признать здесь, — это ранняя ассоциация в развитии обмена сообщениями в Интернете и системы доменных имен, а затем то, как эта ассоциация повлияла на использование терминологии обмена сообщениями в Интернете в RFC системы доменных имен как «общеизвестно» для тех времен.

В частности, это приводит к очень непоследовательному использованию термина «доменное имя» в различных документах RFC, термина, который в различных контекстах может означать либо:

- «имя хост-домена», либо

- «Доменное имя подзоны».

Эти термины могут быть выведены исторически из RFC. Как «общеизвестно», сам «хост» является одновременно 1) машиной с физическим сетевым интерфейсом и 2) интерфейсом IP-сокета операционной системы, которому был назначен IP-адрес. Термин «доменное имя хоста» взят из RFC 1123, в котором этот термин используется явно.

Термин «доменное имя подзоны» может быть получен из нескольких RFC. Мы видим «доменное имя» «дочернего домена», как первоначально в RFC 822, или «дочернюю зону» позже в RFC 2181, или «подзону», «доменное имя подзоны», как подразумевается в других RFC, особенно в RFC 1035. и RFC 2535.

и RFC 2535.

Эти «доменные имена» — две очень разные вещи, обе из которых могут использоваться как:

- значения для «имени владельца» в пакете данных протокола DNS и левая сторона «владелец записи ресурса «Главный файл» или «файл зоны», а также как

- значение «кононического имени» RDATA в записи ресурса NS, MX или CNAME или в качестве «кононического имени» MNAME в записи ресурса SOA, в пакете данных и в правой части файла зоны, как в RFC 1034 и RFC 1035.

Особенно в раннем RFC 952 мы видим, что эти две разные концепции «домена» просто «смешаны вместе»:

СПЕЦИФИКАЦИЯ ТАБЛИЦЫ ГРАММАТИЧЕСКОГО ХОЗЯИНА

А. Разбор грамматики

...

<имя_домена> ::=

<официальное имя хоста> ::=

Другой вероятной областью путаницы является «Запись ресурсов NS», которая также имеет два очень разных значения, в зависимости от контекста. Мы можем прочитать RFC 2181, раздел 6.1, ниже https://www. rfc-editor.org/rfc/rfc2181#section-6:

rfc-editor.org/rfc/rfc2181#section-6:

6.1. Полномочия зоны

Полномочные серверы зоны перечислены в записях NS для источника зоны, которые вместе с записью Start of Authority (SOA) являются обязательными записями в каждой зоне. Такой сервер является авторитетным для всех записей ресурсов в зоне, которые не находятся в другой зоне. Записи NS, указывающие на вырез зоны, являются собственностью созданной дочерней зоны, как и любые другие записи для происхождения этой дочерней зоны или любых ее поддоменов. Сервер для зоны не должен возвращать авторитетные ответы на запросы, связанные с именами в другой зоне, которая включает в себя записи NS и, возможно, A в разрезе зоны, если только он не является сервером для другой зоны.

и обратите особое внимание на фразу «NS записи … являются обязательными записями в каждой зоне» и дополнительно обратите внимание:

За исключением случаев DNSSEC, упомянутых непосредственно ниже, серверы должны игнорировать данные, отличные от записей NS, и необходимые записи A для обнаружения серверов, перечисленных в записях NS, которые могут быть настроены в зоне на срезе зоны.

В то же время мы также читаем в предыдущем Разделе 6:

… Наличие среза зоны указывается в родительской зоне наличием NS-записей, указывающих происхождение дочерней зоны. Дочерняя зона не содержит явных ссылок на родительскую зону.

Таким образом, читателю остается сделать вывод, что в файле зоны существуют два очень разных класса NS Resource Record:

- обязательные записи, имеющие ту же самую «метку», что и домен «исходный» зоны. себя, предоставляя «доменные имена хостов» самоописательных авторитетных общедоступных вторичных серверов протокола DNS. Они относятся к этой зоне и являются авторитетными . И

- те необязательные записи, имеющие метки , а не точно соответствует исходному домену зоны и, таким образом, указывает теперь расширенные исходные домены дочерней зоны и связывает путь к общедоступным вторичным именам серверов протокола DNS для дочерней зоны. Они ссылаются на какую-то другую зону и не являются официальными .

Эти записи являются лишь «наилучшей догадкой», учитывая, в частности, что эта родительская зона не может быть авторитетной для дочерней зоны.

Эти записи являются лишь «наилучшей догадкой», учитывая, в частности, что эта родительская зона не может быть авторитетной для дочерней зоны.

Мы должны воспользоваться моментом и понять, что этот второй класс записей NS может , тогда также требует включения соответствующих адресных записей в качестве «связывающих записей», когда делегированная «дочерняя зона» также находится в этой дочерней зоне и непосредственно находится в ее пределах, как обсуждалось ранее. Мы также должны понимать, что эти точно такие же записи NS и связанные с ними «связующие записи» должны быть включены — можно предположить, что они «включены избыточно» — в файл зоны дочерней зоны для «имя домена подзоны» , как авторитетный выражение общедоступных вторичных серверов протокола DNS домена подзоны и их IP-адресов. Опять же, помните, что «родительская» зона никогда не является авторитетной для «дочерней» зоны, даже если файл родительской зоны включает и уже предоставил точно такую же информацию — никогда для NS-записей дочерней зоны и никогда для любых других. тип записи ресурса дочерней зоны.

тип записи ресурса дочерней зоны.

Итак, теперь ко второму вопросу, « Зачем нужны связующие записи?», мы должны сначала сказать, что, строго говоря, связующих записей не не нужен, совсем не нужен, при условии, что :

- Файл зоны не описывает какое-либо дочернее «доменное имя зоны», включающее NS-записи ранее описанного второго класса, или

- Файл зоны включает записи NS, описывающие дочернее «доменное имя зоны», , а также , общедоступные вторичные серверы протокола DNS для дочерней зоны , а не в и непосредственно под управлением в пределах , которые детская зона.

Если администратор сети не настраивает какую-либо крупную организацию, нуждающуюся в делегированных поддоменах, с собственными серверами DNS-протокола с самостоятельным администрированием, нет необходимости в какой-либо «связующей записи». И даже в этом случае крупная организация вполне может предусмотрительно распределить свои серверы протокола DNS за пределы любого делегированного поддомена, опять же, возможно, избегая необходимости в «связывающих записях», если адреса этих серверов уже будут разрешены в другом месте, возможно, каким-то внешним провайдером. .

.

«Связующие записи», скорее всего, необходимы для «тщеславного» домена или для небольшой организации, которая хочет администрировать оба своих собственных сервера протокола DNS, и файл зоны, используемый вышестоящим провайдером DNS организации, скорее всего их регистратор DNS. И даже в этом случае, скорее всего, только файл зоны регистратора будет иметь «клеевые записи», связанные с собственными DNS-серверами протокола их клиента, которые, вероятно, имеют номер , а не , который также используется клиентом для делегирования доменных имен подзоны.

Но, как будет рассмотрено в следующем ответе на третий вопрос, « как они работают» — « почему » немного сложнее. Работа DNS подразумевает следование по пути через иерархию компонентов домена, как описано в RFC 882, в разделе «Спецификации и терминология пространства имен», что в конечном итоге требует «связующего» IP-адреса от неавторизованного сервера к полномочному серверу, на каждый «вырез зоны». Если не ограничиваться «корневой» зоной, существует всегда режет зону по пути к нужному целевому «доменному имени». «Склеивающие записи» обеспечивают «связывание» зональных разрезов.

Если не ограничиваться «корневой» зоной, существует всегда режет зону по пути к нужному целевому «доменному имени». «Склеивающие записи» обеспечивают «связывание» зональных разрезов.

Здесь следует упомянуть, для исторического контекста, переходный механизм записи NS и записи Address. Обратите внимание, что запись NS содержит «доменное имя подзоны», «владелец» в левой части записи ресурса и «имя хост-домена», «каноническое имя» RDATA, в правой части. . IP-адреса здесь пока нет. Почему это? Мы можем вернуться к «общеизвестным сведениям» из устаревшего RFC 822 в разделе 6.2.3 в разделе https://www.rfc-editor.org/rfc/rfc822.html#section-6.2, в котором четко указано:

6.2.3. УСЛОВИЯ ДОМЕНА

Ссылка на домен должна быть официальным именем реестра, сети или хоста. Это символическая ссылка в поддомене имени. Иногда необходимо обойти стандартные механизмы разрешения таких ссылок, используя более примитивную информацию, такую как адрес сетевого узла, а не связанное с ним имя узла.

…

Доменные литералы, которые относятся к доменам в ARPA Internet, указывают 32-битные интернет-адреса в четырех 8-битных полях, отмеченных десятичным числом, как описано в Запросе комментариев № 820, «Назначенные номера». Например:

[10.0.3.19]Примечание. ИСПОЛЬЗОВАНИЕ ДОМЕННЫХ ЛИТЕРАЛОВ НАСТОЯТЕЛЬНО НЕ РЕКОМЕНДУЕТСЯ. Это допускается только как средство обхода временных системные ограничения, такие как таблицы имен, которые не полный.

Или, перефразируя, «доменное имя» обычно , а не IP-адрес. Таким образом, RDATA записи NS является «доменным именем», а не IP-адресом, и отдельная запись Address связывает это «доменное имя» NS RDATA с записью ресурса «ARPA для Интернета» RDATA, фактическим IP-адресом. И тогда, следовательно, Address-запись в этом контексте тоже можно было бы назвать «клеевой записью», а NS-запись — нет. Этот второй класс записи NS равен 9.0003 всегда требуется , чтобы пометить «разрез зоны» в родительской зоне, но может потребоваться связанная адресная запись или, возможно, , а не , как обсуждалось.

Здесь есть еще одно замечание по терминологии, касающееся записи ресурса SOA и различия между «первичным» сервером протокола DNS и «общедоступным вторичным» сервером. В RFC 1035, раздел 3.3.13 «Формат SOA RDATA», по адресу https://www.rfc-editor.org/rfc/rfc1035#section-3.3.13, есть:

MNAMEсервера имен, который был оригинальный или первичный источник данных для этой зоны. Записи SOA не вызывают дополнительной обработки раздела.

Обратите внимание на прошедшее время: « было первоисточником». Опять же, мы должны воспользоваться моментом и понять, что очень часто ни один из общедоступных серверов протокола DNS не обязательно является также первичным сервером для зоны, а также что «первичный источник данных для этой зоны» даже не обязательно быть в открытом доступе. Обычно первичный сервер общедоступен, но это не обязательно. И при этом также возможно, что первичный сервер является общедоступным и только сервер для зоны, желательно иметь резервные серверы. Для упрощения администрирования нескольких серверов один первичный сервер может выполнить «перенос зоны» или «авторитетный перенос», «AXFR», на группу вторичных серверов. Если быть педантичным, то «первичный» сервер указан в записи SOA MNAME, и, следовательно, серверы, указанные в RDATA требуемого первого класса записей ресурсов NS, являются «общедоступными вторичными» серверами. Тем не менее, может случиться так, что имя SOA MNAME и имя NS RDATA также относятся к одному и тому же серверу.

Для упрощения администрирования нескольких серверов один первичный сервер может выполнить «перенос зоны» или «авторитетный перенос», «AXFR», на группу вторичных серверов. Если быть педантичным, то «первичный» сервер указан в записи SOA MNAME, и, следовательно, серверы, указанные в RDATA требуемого первого класса записей ресурсов NS, являются «общедоступными вторичными» серверами. Тем не менее, может случиться так, что имя SOA MNAME и имя NS RDATA также относятся к одному и тому же серверу.

Наконец, что касается третьего вопроса, « Как работают связующие записи?», полезно подумать о подразумеваемой работе протокола DNS при обмене данными между клиентом и различными серверами, обсуждаемом в RFC 1034, особенно в разделе 5 «Резолверы» в https://www.rfc-editor.org/rfc/rfc1034.html#section-5 и RFC 1035, раздел 7 «Реализация преобразователя», в целом, и, в частности, раздел 7.2, в https: //www.rfc-editor.org/rfc/rfc1035#section-7.2 :

Некоторые тонкости:

Резолвер может столкнуться с ситуацией, когда ни для одного из серверов имен, указанных в SLIST, нет доступных адресов, и когда в списке указаны именно те серверы, которые обычно используются для поиска собственных адресов.

Эта ситуация обычно возникает, когда RR клеевого адреса имеют меньший TTL, чем NS RR, отмечающие делегирование, или когда преобразователь кэширует результат поиска NS. Преобразователь должен обнаружить это условие и перезапустить поиск в следующей зоне-предке или, альтернативно, в корне.

Клиент выполняет последовательность запросов, прокладывая себе путь через иерархию доменных имен, в основном разрешая компоненты поддоменов в IP-адреса, обычно сначала находя «доменное имя» «корневого» сервера, затем его IP-адрес, затем «глобальный домен верхнего уровня» сервер «доменное имя», затем его IP-адрес, затем «доменное имя третьего уровня», «доменное имя подзоны», делегируемое на данный момент родительским глобальным доменом верхнего уровня, и поиск IP Адрес DNS-сервера протокола этой зоны. Сервер для глобального домена верхнего уровня будет авторитетно предоставить «разрез зоны», указав «доменное имя подзоны». И тогда клиенту потребуется IP-адрес для этого сервера протокола DNS «имя домена подзоны» третьего уровня. Однако, как уже говорилось, в каждом «разрезе», следуя иерархии доменных имен, «родительская» зона — это , а не , авторитетный источник для IP-адреса сервера протокола DNS для «дочерней» зоны, по дизайну. . Все-таки клиенту нужен IP-адрес — откуда?

Однако, как уже говорилось, в каждом «разрезе», следуя иерархии доменных имен, «родительская» зона — это , а не , авторитетный источник для IP-адреса сервера протокола DNS для «дочерней» зоны, по дизайну. . Все-таки клиенту нужен IP-адрес — откуда?

Клиент может начать следовать другому пути через иерархию доменных имен, выполняя поиск этого IP-адреса, который заканчивается только тогда, когда клиент идентифицирует сервер с «Источником полномочий» для IP-адреса сервера протокола DNS. указанное для доменного имени этой дочерней подзоны, и любую другую запрашиваемую запись. Но независимо от этого, при каждом «разрезе» из зоны в подзону клиент должен иметь «мост» от неавторитетного источника для IP-адреса сервера к «авторитетному» источнику для этого IP-адреса. Вот почему «связующую запись» можно назвать всего лишь «подсказкой» об IP-адресе сервера. Сервер родительской зоны предлагает «наилучшее предположение», «предложение», перенаправляя клиента с текущего сервера на «следующий» сервер, продолжая поиск клиентом сервера с «Источником полномочий», чтобы окончательно объявить авторитетно что это IP-адрес IP-адрес сервера DNS-протокола «имя хост-домена» для целевого «доменного имени подзоны».

«Связующие записи» обеспечивают этот IP-адрес «мостом» между неавторизованным исходным сервером и, в конечном счете, авторитетным исходным сервером . Позаботится ли клиент о том, чтобы убедиться, что IP-адрес текущего сервера действительно соответствует IP-адресу авторитетного сервера имен DNS для целевого «доменного имени подзоны», остается на усмотрение клиента. Надейтесь на лучшее — или подтвердите вручную. Можно было бы полностью исключить из файла зоны первый класс авторитетных NS-записей с самоописанием и по-прежнему предоставлять клиенту любую другую ресурсную запись, пока клиент просто «надеется на лучшее» и не на самом деле не проверять записи NS и связанные с ними записи Address.

См. также RFC 8499 «Терминология DNS» 2019 г., https://www.rfc-editor.org/rfc/rfc8499.html.

Что такое клейкие записи? | Liquid Web

Что такое Glue Record?

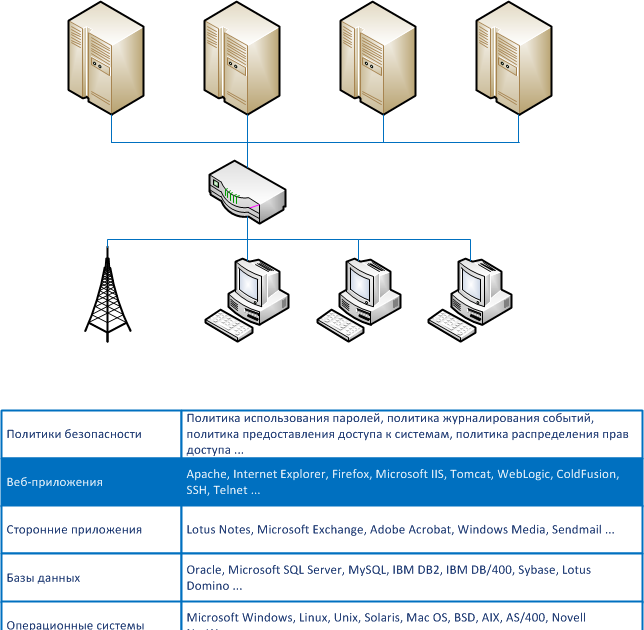

Как мы узнали из нашей статьи Что такое домены?, домен связан с IP-адресом. Этот IP-адрес направляет посетителей в правильное место в Интернете, где размещен ваш веб-сайт и его содержимое. Точно так же склеивающие записи или склеивающие записи серверов имен связывают сервер имен в Интернете с IP-адресом. Когда DNS-запрос делается для IP-адреса определенного домена, он запрашивается у регистратора. Регистратор предоставит любую имеющуюся у него информацию о DNS. Если есть связующая запись, она представлена как место для поиска любых зон DNS.

Этот IP-адрес направляет посетителей в правильное место в Интернете, где размещен ваш веб-сайт и его содержимое. Точно так же склеивающие записи или склеивающие записи серверов имен связывают сервер имен в Интернете с IP-адресом. Когда DNS-запрос делается для IP-адреса определенного домена, он запрашивается у регистратора. Регистратор предоставит любую имеющуюся у него информацию о DNS. Если есть связующая запись, она представлена как место для поиска любых зон DNS.

Склеивающая запись привязывает IP-адрес к статическому кешу, поэтому посетители всегда могут без проблем найти ваш сайт. Эта запись также позволяет избежать проблем с зависимостями для этой зоны DNS. Как правило, ваш регистратор ведет связующие записи для набора серверов имен. Это позволяет направлять трафик без использования типичного процесса поиска DNS. Вы часто будете видеть связующую запись, используемую для серверов имен. Он также может иногда использоваться в других записях, в зависимости от обстоятельств.

Чем клеевая запись отличается от других записей DNS?

Давайте рассмотрим, как работает DNS. Обычно ваш компьютер не знает, как найти веб-сайт в Интернете по доменному имени, которое мы вводим в браузере. Например, если бы мы сказали: «Позвони Бобу домой», мы бы не знали, как с ним связаться. Сначала этот запрос должен быть сделан посреднику. Эта служба обмена информацией называется системой доменных имен или DNS. DNS в основном действует как телефонная книга Интернета и связанных доменных имен с IP-адресами. В этом случае дом Боба будет соответствовать IP-адресу вроде 19.2.168.1.1.

Обычно мы оставляем за кулисами преобразование имен в IP-адреса серверам имен DNS. Несмотря на то, что мы можем обнаружить сервер имен для домена, этот сервер имен по-прежнему является доменным именем. Серверы имен (например, ns1.liquidweb.com) должны быть преобразованы в IP-адрес, прежде чем к ним можно будет получить доступ. Чтобы найти запись ns1.liquidweb.com A, вам нужно знать IP-адрес Liquidweb. com! Поначалу это может показаться ловушкой-22, не так ли? Здесь в игру вступают связующие записи сервера имен.

com! Поначалу это может показаться ловушкой-22, не так ли? Здесь в игру вступают связующие записи сервера имен.

Высшей инстанцией для полного доменного имени (или FQDN) является регистратор доменов. Регистратор — это место, где покупаются домены, и он содержит список серверов имен, связанных с конкретным доменным именем. Точно так же мы можем преобразовать имя сервера имен в IP. Таким образом, мы можем связаться с сервером имен, чтобы получить записи DNS для домена, которым он управляет.

Пример DNS-запроса

В качестве примера снова воспользуемся Liquidweb.com. Мы начинаем в нашем браузере, ничего не зная об IP-адресе домена или даже о том, какие серверы имен он использует. Нашим первым шагом будет поиск в нашем локальном кеше DNS и файле hosts, чтобы узнать, посещали ли мы домен раньше, и если да, то локальная запись кэшируется. В этом примере мы еще не посещали Liquidweb.com.

Затем наш браузер проверяет домен у нашего интернет-провайдера (ISP), чтобы узнать, есть ли у него кэшированная запись сервера имен. Скажем они нет; затем нам нужно перейти вверх по цепочке к следующему поставщику серверов имен, который может быть интернет-провайдером, таким как Level 5 или Cogent. Если у них нет записи сервера имен, мы переходим к одному из 13 мировых корневых серверов имен. Если домен зарегистрирован правильно и разрешается в IP-адрес, на корневых серверах имен будет сохранена запись. Мы используем общедоступный сервис для определения регистратора, а впоследствии и имен серверов имен. Вы можете сделать то же самое, запустив Linux команда whois :

Скажем они нет; затем нам нужно перейти вверх по цепочке к следующему поставщику серверов имен, который может быть интернет-провайдером, таким как Level 5 или Cogent. Если у них нет записи сервера имен, мы переходим к одному из 13 мировых корневых серверов имен. Если домен зарегистрирован правильно и разрешается в IP-адрес, на корневых серверах имен будет сохранена запись. Мы используем общедоступный сервис для определения регистратора, а впоследствии и имен серверов имен. Вы можете сделать то же самое, запустив Linux команда whois :

root@host:~# whois liquidweb.com Доменное имя: LIQUIDWEB.COM Идентификатор домена реестра: 1458046_DOMAIN_COM-VRSN Регистратор WHOIS-сервер: whois.networksolutions.com URL регистратора: http://networksolutions.com Дата обновления: 2020-08-04T12:02:49Z Дата создания: 1997-08-05T04:00:00Z Дата истечения срока действия реестра: 2030-08-04T04:00:00Z Регистратор: ООО «Сетевые решения» Идентификатор IANA регистратора: 2 Контактный адрес электронной почты регистратора злоупотреблений: abuse@web.com Контактный телефон регистратора злоупотреблений: +1.8003337680 Статус домена: clientTransferProhibited https://icann.org/epp#clientTransferProhibited Сервер имен: NS.LIQUIDWEB.COM Сервер имен: NS1.LIQUIDWEB.COM DNSSEC: без знака

Это сообщает нам регистратора домена (сетевые решения) и официальные серверы имен (ns.liquidweb.com и ns1.liquidweb.com), а также значительное количество другой полезной информации.

Поиск DNS-сервера имен

Теперь, когда у нас есть серверы имен для liquidweb.com, мы знаем, к кому обратиться, чтобы получить IP-адрес для домена. Если мы по-прежнему не можем связаться с этими серверами имен; мы не можем сделать для них еще один DNS-поиск, так как записи находятся на самих серверах имен! Итак, мы запрашиваем у регистратора также IP-адреса серверов имен. Вы можете протестировать этот запрос, используя 9Команда 0003 whois .

root@host:~# whois ns.liquidweb.com Имя сервера: NS.LIQUIDWEB.COM IP-адрес: 69.16.222.254 Регистратор: ООО «Сетевые решения» Регистратор WHOIS-сервер: whois.networksolutions.com URL регистратора: http://networksolutions.com >>> Последнее обновление базы данных whois: 2021-02-26T17:11:01Z <<< root@host:~# whois ns1.liquidweb.com Имя сервера: NS1.LIQUIDWEB.COM IP-адрес: 69.16.223.254 Регистратор: ООО «Сетевые решения» Регистратор WHOIS-сервер: whois.networksolutions.com URL регистратора: http://networksolutions.com >>> Последнее обновление базы данных whois: 2021-02-26T17:11:01Z <<<

В нашем примере мы получаем 69.16.222.254 и 69.16.223.254 в качестве IP-адресов сервера имен. Теперь, когда у нас есть IP-адреса, мы можем запросить ns.liquidweb.com и ns1.liquidweb.com об IP-адресе liquidweb.com, и браузер сможет продолжить свой запрос веб-страницы. Мы также можем использовать команду dig для поиска информации DNS. Вы видите, что без настроенных клеевых записей у регистратора мы бы никогда не смогли связаться с серверами имен, и никто не смог бы зайти на Liquidweb. com!

com!

Нужны ли клейкие записи?

Любому, кто использует общий набор серверов имен, таких как ns.liquidweb.com и ns1.liquidweb.com, или службу, подобную CloudFlare, возможно, не придется беспокоиться о связующих записях, поскольку они уже настроены. Но если мы используем собственные серверы имен, например, основанные на нашем доменном имени, или если мы настраиваем новый набор серверов имен для клиента, или если мы перемещаем наши серверы имен с одного набора IP-адресов на другой во время миграции домена , нам нужно будет убедиться, что наши связующие записи настроены правильно.

Как настроить связующие записи сервера имен

Каждый регистратор доменов выполняет различные действия по настройке связующих записей сервера имен для домена. Но вам нужно знать несколько вещей заранее, чтобы добиться успеха.

- Нам потребуется информация для входа к нашему регистратору, у которого был куплен домен. Здесь мы будем настраивать информацию о наших серверах имен.

- Далее нам нужно узнать или выбрать имена наших серверов имен. Большинство клиентов выбирают что-то похожее на ns1 и ns2 или их вариации. Но можно использовать любое обозначение.

- Наконец, нам нужно назначить IP-адреса для каждого из наших серверов имен. Некоторые регистраторы не против использовать один и тот же IP-адрес для обоих серверов имен, однако в соответствии с передовой практикой мы используем разные IP-адреса для каждого используемого сервера имен. Кроме того, наличие географически разрозненных серверов имен является бонусом на случай, если служба DNS выйдет из строя на основном сервере. Это позволяет удаленному серверу имен по-прежнему направлять трафик на главный сервер.

Настройка серверов имен в WHM

Для серверов cPanel и большинства других серверов, на которых работает программное обеспечение сервера имен Berkeley Internet Name Domain (или BIND), все IP-адреса на машине настроены на прослушивание DNS-запросов. Это означает, что мы можем использовать любой из наших IP-адресов для любого из ваших серверов имен. Но мы должны убедиться, что фактические записи A для серверов имен также совпадают с связующими записями, чтобы все разрешалось правильно. Кроме того, программное обеспечение сервера имен (например, BIND) и программное обеспечение веб-сервера (например, Apache или Nginx) прослушивают разные сетевые порты, поэтому вы можете без проблем использовать тот же IP-адрес для своих серверов имен, что и для apache.

Но мы должны убедиться, что фактические записи A для серверов имен также совпадают с связующими записями, чтобы все разрешалось правильно. Кроме того, программное обеспечение сервера имен (например, BIND) и программное обеспечение веб-сервера (например, Apache или Nginx) прослушивают разные сетевые порты, поэтому вы можете без проблем использовать тот же IP-адрес для своих серверов имен, что и для apache.

Если у нас нет прямого доступа к регистратору, мы можем попросить нашего реселлера хоста или доменного имени настроить для нас связующие записи. Если вы приобрели свое доменное имя через Liquid Web, просто отправьте заявку в службу поддержки или пообщайтесь с нами, и мы позаботимся о том, чтобы ваши связующие записи были настроены правильно.

Заключение

Если у вас есть какие-либо вопросы или проблемы, связанные с этой статьей, наши самые полезные люди в хостинге доступны 24 часа в сутки, 7 дней в неделю и 365 дней в году по телефону, через службу поддержки или в чате. .

.

RCSB PDB - 2DX5: The complex structure between the mouse EAP45-GLUE domain and ubiquitin

- Structure Summary

- 3D View

- Annotations

- Experiment

- Sequence

- Genome

- Versions

PreviousNext

Содержание макромолекул

- Общий вес структуры: 24,65 кДа

- Количество атомов: 1410

- Смоделированное количество остатков: 172

- Deposited Residue Count: 215

- Unique protein chains: 2

The complex structure between the mouse EAP45-GLUE domain and ubiquitin

wwPDB Validation 3D Report Full Report

Это версия 1. 2 записи. См. полную историю.0362

2 записи. См. полную историю.0362

Хирано С., Сузуки Н., Слагсволд Т., Кавасаки М., Трамбайоло Д., Като Р., Стенмарк Х., Вакацуки С.

(2006) Nat Struct Biol&nsp 13 : 1031-1032

- PubMed : 17057714 Search on PubMed

- DOI: 10.1038/nsmb1163

- PubMed Abstract:

ESCRT-II, a complex that sorts ubiquitinated membrane proteins к лизосомам, локализуется к эндосомам посредством взаимодействия между доменом GLUE субъединицы Vps36 и фосфатидилинозитидами (PI). У дрожжей убиквитин (Ub)-взаимодействующий домен NZF вставлен в Vps36 GLUE, тогда как его аналог Eap45 GLUE у млекопитающих не имеет домена NZF...

ESCRT-II, комплекс, который сортирует убиквитинированные мембранные белки в лизосомы, локализуется в эндосомах посредством взаимодействия между доменом GLUE субъединицы Vps36 и фосфатидилинозитидами (PI). У дрожжей убиквитин (Ub)-взаимодействующий домен NZF вставлен в Vps36 GLUE, тогда как его аналог Eap45 GLUE у млекопитающих не имеет домена NZF. В структуре комплекса Eap45 GLUE-Ub Ub связывается вдали от предполагаемого PI-связывающего сайта Eap45 GLUE, что указывает на их независимое связывание.

У дрожжей убиквитин (Ub)-взаимодействующий домен NZF вставлен в Vps36 GLUE, тогда как его аналог Eap45 GLUE у млекопитающих не имеет домена NZF. В структуре комплекса Eap45 GLUE-Ub Ub связывается вдали от предполагаемого PI-связывающего сайта Eap45 GLUE, что указывает на их независимое связывание.

Организационная принадлежность :

Исследовательский центр структурной биологии, Фотонная фабрика, Институт структурных наук материалов, Исследовательская организация ускорителей высоких энергий (KEK), Цукуба, Ибараки 305-0801, Япония.

Макромолекулы

Найдите похожие белки по:

(по порогу идентичности) | Трехмерная структура

Идентификатор объекта: 1 | |||||

|---|---|---|---|---|---|

| Молекула | Цепи | Sequence Length | Organism | Details | Image |

| Vacuolar protein sorting protein 36 | A | 139 | Mus musculus | Mutation(s) : 0 Gene Names: Vps36 | |

Ресурсы данных Общего фонда UniProt и NIH | |||||

Найти белки для Q91XD6 (Mus 9 musculus)0372 Explore & NBSPQ91XD6 & NBSP Перейти к UniProtKB: & NBSPQ91XD6 | |||||

IMPC: & NBSPMGI: 1917410 | 96669. | 9410441041041041041041041044109ENTIO | |||

| Sequence Clusters | 30% Identity50% Identity70% Identity90% Identity95% Identity100% Identity | ||||

| UniProt Group | Q91XD6 | ||||

Protein Feature ViewExpand | |||||

| |||||

Найдите похожие белки по:

(по порогу идентичности) | 3D Structure

Entity ID: 2 | |||||

|---|---|---|---|---|---|

| Molecule | Chains | Sequence Length | Organism | Details | Image |

| Ubiquitin | B | 76 | Bos taurus | Mutation(s) : 0 Gene Names: UBC | |

UniProt | |||||

Find proteins for P0Ch38 (Bos taurus) Explore P0Ch38 Go to UniProtKB : P0Ch38 | |||||

Группы объектов | |||||

| Кластеры последовательностей | 30% идентичность50% идентичность70% идентичность90% Identity95% Identity100% Identity | ||||

| UniProt Group | P0Ch38 | ||||

Protein Feature ViewExpand | |||||

| |||||

Experimental Data & Validation

Экспериментальные данные

Элементарная ячейка :

| Длина (Å) | Угол (˚) |

|---|---|

a = 87. 82 82 | α = 90 |

| b = 87.82 | β = 90 |

| c = 49.708 | γ = 90 |

Software Package:

| Software Name | Purpose |

|---|---|

| CNS | refinement |

| ADSC | data collection |

| HKL-2000 | data reduction |

| HKL-2000 | data scaling |

| MOLREP | phasing |

View more in-depth experimental data

Entry History

Deposition Data

- Released Date: 2006-10 -10 Депонирование Автор(ы): Хирано С., Судзуки Н., Слагсволд Т., Кавасаки М., Трамбайоло Д., Като Р., Стенмарк Х., Вакацуки С.

История изменений

(Полная информация и файлы данных)- Версия 1.

Проверять нужно не только resurs.ru/robots.txt и сайт.рф/robots.txt, но и www. resurs.ru/robots.txt, www.сайт.рф/robots.txt;

Проверять нужно не только resurs.ru/robots.txt и сайт.рф/robots.txt, но и www. resurs.ru/robots.txt, www.сайт.рф/robots.txt; txt.

txt.

Вебмастер. В Google Search Console откройте раздел «Настройки», выберите подраздел «Изменение адреса», настройте новый домен (расставьте галочки), а потом нажмите «Отправить». Осуществив эти действия, вы расскажете Яндекс и Google о том, что переезд выполняется навсегда;

Вебмастер. В Google Search Console откройте раздел «Настройки», выберите подраздел «Изменение адреса», настройте новый домен (расставьте галочки), а потом нажмите «Отправить». Осуществив эти действия, вы расскажете Яндекс и Google о том, что переезд выполняется навсегда;

Проблема может крыться в технической части: боты не видят настроенные редиректы, на ресурс наложены санкции, произошли изменения в правилах, другое.

Проблема может крыться в технической части: боты не видят настроенные редиректы, на ресурс наложены санкции, произошли изменения в правилах, другое.

Эти записи являются лишь «наилучшей догадкой», учитывая, в частности, что эта родительская зона не может быть авторитетной для дочерней зоны.

Эти записи являются лишь «наилучшей догадкой», учитывая, в частности, что эта родительская зона не может быть авторитетной для дочерней зоны.

Эта ситуация обычно возникает, когда RR клеевого адреса имеют меньший TTL, чем NS RR, отмечающие делегирование, или когда преобразователь кэширует результат поиска NS. Преобразователь должен обнаружить это условие и перезапустить поиск в следующей зоне-предке или, альтернативно, в корне.

Эта ситуация обычно возникает, когда RR клеевого адреса имеют меньший TTL, чем NS RR, отмечающие делегирование, или когда преобразователь кэширует результат поиска NS. Преобразователь должен обнаружить это условие и перезапустить поиск в следующей зоне-предке или, альтернативно, в корне. com

Контактный телефон регистратора злоупотреблений: +1.8003337680

Статус домена: clientTransferProhibited https://icann.org/epp#clientTransferProhibited

Сервер имен: NS.LIQUIDWEB.COM

Сервер имен: NS1.LIQUIDWEB.COM

DNSSEC: без знака

com

Контактный телефон регистратора злоупотреблений: +1.8003337680

Статус домена: clientTransferProhibited https://icann.org/epp#clientTransferProhibited

Сервер имен: NS.LIQUIDWEB.COM

Сервер имен: NS1.LIQUIDWEB.COM

DNSSEC: без знака  16.222.254

Регистратор: ООО «Сетевые решения»

Регистратор WHOIS-сервер: whois.networksolutions.com

URL регистратора: http://networksolutions.com

>>> Последнее обновление базы данных whois: 2021-02-26T17:11:01Z <<<

root@host:~# whois ns1.liquidweb.com

Имя сервера: NS1.LIQUIDWEB.COM

IP-адрес: 69.16.223.254

Регистратор: ООО «Сетевые решения»

Регистратор WHOIS-сервер: whois.networksolutions.com

URL регистратора: http://networksolutions.com

>>> Последнее обновление базы данных whois: 2021-02-26T17:11:01Z <<<

16.222.254

Регистратор: ООО «Сетевые решения»

Регистратор WHOIS-сервер: whois.networksolutions.com

URL регистратора: http://networksolutions.com

>>> Последнее обновление базы данных whois: 2021-02-26T17:11:01Z <<<

root@host:~# whois ns1.liquidweb.com

Имя сервера: NS1.LIQUIDWEB.COM

IP-адрес: 69.16.223.254

Регистратор: ООО «Сетевые решения»

Регистратор WHOIS-сервер: whois.networksolutions.com

URL регистратора: http://networksolutions.com

>>> Последнее обновление базы данных whois: 2021-02-26T17:11:01Z <<<