Национальная система доменных имен (НСДИ)

dns FeaturedАлексей Добрый

• 2 min read

Национальная система доменных имен (НСДИ) представляет собой совокупность взаимосвязанных программных и технических средств, предназначенных для хранения и получения информации о сетевых адресах и доменных именах. Использование НСДИ осуществляется имеющими номер автономной системы операторами связи, собственниками или иными владельцами технологических сетей связи, организаторами распространения информации в сети «Интернет», пользователями услугами связи, а также иными лицами, которым необходимы сведения, содержащиеся в национальной системе доменных имен.

Для чего? Поддержка корневой зоны на национальном уровне потенциально может защитить от возможного «отключения интернет».Когда корневые зоны, находящиеся за пределами России будут отключены (* по разным причинам). Национальные серверы должны обеспечить функционирование глобальной сети. Можно продолжать использовать любые DNS, но национальные следует всегда держать под рукой. Мало ли…

ВАЖНО! Прежде чем изменять настройки DNS для использования серверов НСДИ, обязательно сохраните текущие настройки в качестве резервных копий на случай, если понадобится вернуться к ним в любое время.

Варианты настройки

- Настройки для копирования корневой зоны с авторитетного сервера корневой зоны НСДИ

- Настройки резолвера для использования авторитетного сервера корневой зоны НСДИ

- Настройки резолверов НСДИ в качестве форвардеров

- Настройки для использования публичных резолверов НСДИ

Bind DNS *пример

options {

...

listen-on {127.0.0.1; <внешний адрес для уведомлений>;};

...

}

server 194.85.254.37;

zone "." {

type slave;

file "<path/to/file>";

masters { 194. 85.254.37; };

};

85.254.37; };

};Bind DNS Forward

options {

forward first;

forwarders {

195.208.4.1;

195.208.5.1;

2a0c:a9c7:8::1;

2a0c:a9c7:9::1;

};

}; DNS серверы НСДИ

# address a.res-nsdi.ru b.res-nsdi.ru # ipv4 195.208.4.1 195.208.5.1 #ipv6 2a0c:a9c7:8::1 2a0c:a9c7:9::1

Любой из указанных адресов может быть использован в качестве основного или дополнительного DNS-сервера.

Приказ Роскомнадзора от 31 июля 2019 г. № 229 «Об утверждении Положения о национальной системе доменных имен, требований к ней, порядка её создания, в том числе формирования информации, содержащейся в ней, а также правил её использования, включая условия и порядок предоставления доступа к информации» (зарегистрирован Минюстом России 07.11.2019, регистрационный № 56453).

Приказом утверждается Положение о национальной системе доменных имен (НСДИ).

НСДИ обеспечивает обработку запросов для предоставления сведений о доменных именах и сетевых адресах, в том числе в целях выявления в сети «Интернет» сетевого адреса, соответствующего доменному имени (так называемого «резолвинга»), проверку достоверности источника информации о сетевых адресах, соответствующих доменным именам, взаимодействие с Центром мониторинга и управления сетью связи общего пользования, актуализацию в автоматическом режиме информации о доменных именах и сетевых адресах не реже 1 раза в сутки, а также резервное копирование автоматическом режиме информации о доменных именах, входящих в российскую национальную доменную зону.

НСДИ также должна иметь защиту от несанкционированного доступа.

Доступ к содержащейся в НСДИ информации лицам, имеющими номер автономной системы, операторам связи, собственникам или иным владельцам технологических сетей связи, а также организаторам распространения информации в сети «Интернет» предоставляется в автоматическом режиме посредством направления запросов в электронном виде.

Указанными субъектами информация, содержащаяся в НСДИ, предоставляется иным лицам, в том числе пользователям услугами связи.

Оригинал на сайте РКН

Национальная система DNS-спуффинга / Хабр

12.06.2022 года, в День России, был взломан и “дефейснут” один из сайтов ВГТРК Smotrim[.]ru. Об этом написали несколько СМИ и, на фоне множества дефейсов с 24 февраля, на это никто особого внимания не обратил. Но тут было на что посмотреть с точки зрения того, что именно было взломано.Сам сайт содержал антивоенные лозунги и выглядел следующим образом (надписи были убраны автором):

Обратили внимание на https?

Да, сертификат не соответствовал домену, почему? В руках атакующих оказался валидный wildcard сертификат, но от *[. ]vgtrk[.]ru. А к smotrim[.]ru он не подходил.

]vgtrk[.]ru. А к smotrim[.]ru он не подходил.

В целом, это очень серьезное подспорье для фишинга, но, видимо, им не смогли в должной степени воспользоваться.

Но, стоп, почему при дефейсе вообще трогали сертификат? А потому что это

При переходе по доменному имени меня отправило в Украину! Ну что ж, похоже, что у ВГТРК поменяли DNS-запись в панели управления регистратора, вот и перебрасывает куда попало. А Google DNS еще об этом не слышал, поэтому и видно вот такую картину:

IP 45.134.174[.]108 — сервер в Украине.

IP 178.248.232[.]222 — настоящий сервер ВГТРК, который прекрасно работал в момент проверки и продолжал вещание.

Было решено попробовать сделать Flush DNS и удостовериться, что Google просто отстает. Сделано, ситуация не изменилась. Google все еще видит правильный IP. DNS Cloudflare (1.1.1.1) тоже.

И сейчас, по прошествии более 1,5 месяцев, в DNS-history (Истории IP адресов домена), нет ничего об украинском IP 45. 134.174.108!

134.174.108!

Для всего интернета вне РФ, такой записи и не было. Так кто же меня тогда отправляет на украинский сервер? DNS провайдера?

Проверяю DNS в различных конфигурациях:

- DNS провайдера МТС в Украину.

- DNS провайдер Йота в Украину.

- DNS провайдер Ростелеком в Украину.

- DNS Google на настоящий сервер.

- ЛЮБОЙ зарубежный DNS на настоящий сервер.

Автору доподлинно неизвестно каким образом была совершена атака по отравлению НСДИ, возможно ли влиять на НСДИ легальным образом через какую-либо панель владельца записи и вручную поменять запись.

Особенно автора статьи удивило то, что никто этого и не заметил, а кто заметил предпочёл об этом умолчать. Это еще повезло, что атаку не смогли эффективно использовать. Или смогли? И об этом тоже умолчали? Так мы явно безопасный рунет не построим.

DNS — система доменных имен

следующий → ← предыдущая Протокол прикладного уровня определяет, как приложения, работающие в разных системах, передают сообщения друг другу.

DNS — это протокол TCP/IP, используемый на разных платформах. Пространство доменных имен разделено на три разных раздела: общие домены, домены страны и инверсный домен. Общие домены

Домен страны Формат домена страны такой же, как и у общего домена, но в нем используются двухсимвольные аббревиатуры стран (например, us для США) вместо трехсимвольных аббревиатур организаций. Обратный доменОбратный домен используется для сопоставления адреса с именем. Когда сервер получил запрос от клиента, а сервер содержит файлы только авторизованных клиентов. Чтобы определить, находится ли клиент в списке авторизованных или нет, он отправляет запрос на DNS-сервер и запрашивает сопоставление адреса с именем. Работа DNS

Следующая темаКомпьютерная сеть FTP ← предыдущая следующий → |

Для видео Присоединяйтесь к нашему каналу Youtube: Присоединяйтесь сейчас

Обратная связь

- Отправьте свой отзыв на [email protected]

Помогите другим, пожалуйста, поделитесь

Изучите последние учебные пособия

Подготовка

Современные технологии

Б.Тех / МСА

Что такое система доменных имен (DNS) и как она работает?

Введение

Благодаря системе доменных имен (DNS) мы можем вводить URL-адреса в браузер и получать доступ к веб-сайту, к которому мы хотим получить доступ. Хотя процесс кажется мгновенным, по пути происходит много коммуникативных шагов. Ключевым игроком в этом процессе является система доменных имен.

Ключевым игроком в этом процессе является система доменных имен.

В этой статье объясняется, что такое система доменных имен (DNS) и как она работает.

Что такое DNS?

Система доменных имен (DNS) — это система, хранящая информацию о домене в распределенной базе данных. Основная функция DNS — преобразовывать доменные имена в IP-адреса и наоборот.

DNS позволяет использовать легко запоминающиеся доменные имена вместо IP-адресов для каждого веб-сайта или сервера.

Пример системы доменных имен

Система доменных имен работает как телефонная книга. Когда мы вводим URL-адрес (например, www.phoenixnap.com ) в браузер, DNS-сервер преобразует имя в адрес.

Разрешенный адрес позволяет браузеру связаться с нужным веб-сервером для получения информации и получить запрошенный веб-сайт.

Как работает DNS?

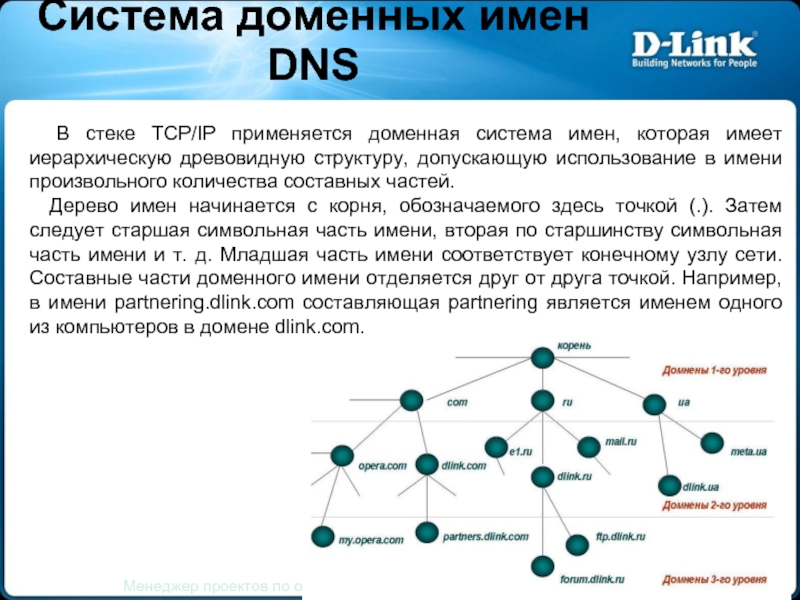

Структура доменного имени является ключевой концепцией в объяснении того, как работает DNS. Доменное имя состоит из двух или более частей, разделенных точками. Например, адрес bmc.phoenixnap.com разбивается на три части:

Доменное имя состоит из двух или более частей, разделенных точками. Например, адрес bmc.phoenixnap.com разбивается на три части:

1. Домен верхнего уровня ( com ).

2. Домен второго уровня ( phoenixnap ).

3. Поддомен ( bmc ).

Пространство DNS использует архитектуру клиент-сервер:

- DNS-серверы имеют иерархическую древовидную структуру. Каждый домен имеет один или несколько авторитетных DNS-серверов, на которых хранится информация о домене. Самые верхние узлы в структуре содержат корневых серверов , которые отвечают за разрешение доменов верхнего уровня.

- Преобразователи DNS — это клиентские компоненты, которые связываются с DNS-сервером, чтобы получить разрешение адреса для доменного имени. Преобразователь — это системный компонент, который используется косвенно (например, через браузер).

Как правило, преобразователь DNS хранит один или два адреса DNS-серверов.

Как правило, преобразователь DNS хранит один или два адреса DNS-серверов.

Процесс поиска DNS

Когда веб-браузер отправляет запрос на преобразование доменного имени в IP-адрес, DNS выполняет процесс поиска. Если примерный адрес — phoenixnap.com , процесс проходит следующие этапы:

1. Клиентский запрос ( phoenixnap.com ) направляется на преобразователь DNS .

2. Преобразователь отправляет запрос на корневой сервер имен , чтобы запросить разрешение домена верхнего уровня.

3. Корневой сервер отвечает IP-адресом сервера домена верхнего уровня для разрешения . com доменов.

4. Резолвер отправляет запрос на сервер домена верхнего уровня .

5. Сервер TLD отвечает IP-адресом полномочного сервера имен (сервер имен домена).

6. Преобразователь отправляет окончательный запрос на полномочный сервер имен .

7. Полномочный сервер имен возвращает IP-адрес для доменного имени ( phoenixnap.com ) для резолвера.

8. Резолвер возвращает клиенту IP-адрес домена .

9. Клиент отправляет HTTP-запрос на предоставленный IP-адрес веб-сервера.

10. Веб-сервер возвращает веб-страницу клиенту.

Шаги процесса поиска различаются в зависимости от уровней кэширования и типа запроса DNS.

Типы DNS-запросов

DNS использует разные методы запросов при разрешении доменного имени. Тип запроса зависит от того, какая информация уже доступна распознавателю DNS, и от типа ответа, предоставляемого DNS-сервером.

Всего существует три различных типа DNS-запросов:

- Рекурсивный . Преобразователь DNS запрашивает DNS-сервер преобразовать IP-адрес в доменное имя. Если у сервера нет адреса, он возвращает ошибку. Резолвер запрашивает другой DNS-сервер и продолжает процесс до тех пор, пока у DNS-сервера не будет возвращаемого IP-адреса.

- Итеративный . DNS-клиент запрашивает у сервера IP-адрес для данного доменного имени. Преобразователь либо получает адрес в качестве ответа, либо IP-адрес другого DNS-сервера, у которого потенциально есть ответ. Преобразователь повторяет процесс до тех пор, пока не произойдет разрешение адреса.

- Нерекурсивный . Преобразователь DNS знает либо IP-адрес, либо полномочный сервер, на котором находится информация. Когда клиентский запрос запрашивает разрешение адреса, преобразователь либо немедленно возвращает IP-адрес из кэша, либо запрашивает запись на полномочном DNS-сервере.

Записи DNS

Записи DNS хранят информацию о доменах и находятся на DNS-серверах или в кэшах. Существует множество различных типов записей DNS. Наиболее распространенные типы:

- Запись содержит IPv4-адрес домена.

- Запись AAAA содержит IPv6-адрес домена.

- Запись CNAME содержит псевдоним домена.

- MX-запись — это адрес почтового сервера для приема писем от имени домена.

- Запись PTR сопоставляет IP-адрес с доменным именем для обратного поиска DNS.

- Запись TXT содержит описательный текст для домена.

Типы DNS-серверов

Различные типы DNS-серверов играют различную роль в преобразовании доменного имени в IP-адрес. Ниже приведен краткий обзор нескольких типов DNS-серверов и их функции в разрешениях DNS.

1. Рекурсивный DNS-сервер

A рекурсивный DNS-сервер (или рекурсивный преобразователь DNS) разрешает DNS-запросы, запрашивая другие DNS-серверы. Рекурсивный сервер выполняет эту задачу до тех пор, пока не обнаружит IP-адрес доменного имени. Сервер действует как посредник между клиентом и другими DNS-серверами.

2. Корневой DNS-сервер

Первой точкой контакта с рекурсивным DNS-сервером является корневой DNS-сервер . Всего существует тринадцать типов корневых серверов, разбросанных по нескольким местоположениям. Корневые DNS-серверы имеют имена [A-M].root-server.net 9.0146, и каждый рекурсивный преобразователь DNS знает все тринадцать типов корневых серверов.

Всего существует тринадцать типов корневых серверов, разбросанных по нескольким местоположениям. Корневые DNS-серверы имеют имена [A-M].root-server.net 9.0146, и каждый рекурсивный преобразователь DNS знает все тринадцать типов корневых серверов.

Корневой DNS-сервер предоставляет IP-адреса для серверов доменов верхнего уровня (TLD) рекурсивному преобразователю DNS на основе последней части запроса имени домена. Интернет-корпорация по присвоению имен и номеров (ICANN) управляет базами данных корневых серверов имен.

3. DNS-сервер TLD (домен верхнего уровня)

Серверы доменов верхнего уровня (TLD) разрешают запросы для доменов верхнего уровня. Например, 9Сервер TLD 0145 .com содержит информацию обо всех веб-сайтах, оканчивающихся на .com . Сервер TLD направляет преобразователь на авторитетный сервер.

Управление по присвоению номеров в Интернете (IANA) — это подразделение ICANN, которое осуществляет надзор за серверами имен TLD. Все домены этой категории делятся на три группы:

Все домены этой категории делятся на три группы:

- Общие домены верхнего уровня являются общими и не имеют географической привязки. Примеры включают .com , .edu , .org , .gov и подобные.

- Домены верхнего уровня с кодом страны относятся к стране или штату. Примеры включают .uk , .us , .ru и другие.

- Домены инфраструктуры — это переходные домены с историческим значением, используемые для обратного просмотра DNS. Домен .arpa .

4. Авторитетный DNS-сервер

Авторитетный DNS-сервер предоставляет ответы на запросы DNS от сервера TLD. Ответ основан на записях DNS, которые он имеет для определенного субдомена. Авторитетный DNS-сервер — это последний шаг перед разрешением DNS.

Несколько доменных имен находятся на авторитетных DNS-серверах, и одно доменное имя может также находиться на нескольких авторитетных серверах.

Что такое кэширование DNS?

DNS-кэширование — это процесс, при котором результаты DNS-запросов временно сохраняются для использования в будущем. Процесс кэширования происходит на разных уровнях, например на клиентском устройстве, в локальной сети и на DNS-серверах.

Преобразователь DNS сначала проверяет кэшированные значения, чтобы найти IP-адрес для доменного имени. Если адрес находится в кеше, преобразователь возвращает IP-адрес без необходимости запрашивать другие DNS-серверы.

Процесс кэширования значительно сокращает время поиска DNS. Кэширование DNS также может вызвать проблемы, если информация устарела или подделана, поэтому рекомендуется очищать кеш DNS.

Браузер

Каждый браузер кэширует информацию DNS для последних поисковых запросов. Если соответствующий IP-адрес для доменного имени найден в кеше браузера, страница загружается немедленно, без необходимости дальнейшей пересылки информации.

Если DNS-кэш браузера не содержит записи, запрос перенаправляется в DNS-кэш операционной системы.

Операционная система

Все операционные системы имеют внутренний кэш DNS. Кэш содержит таблицу со значениями записей DNS и временем хранения записей (TTL). Администратор устанавливает значение TTL для каждого домена, и по истечении времени новый запрос обновляет информацию кэша DNS.

Маршрутизатор и интернет-провайдер

Конечная точка кэширования DNS находится на уровне маршрутизатора. Некоторые маршрутизаторы имеют встроенный кэш DNS, который обычно настраивается поставщиком интернет-услуг (ISP). В качестве альтернативы маршрутизатор использует кеш DNS провайдера для проверки кэшированных значений.

Уязвимости DNS

DNS участвует в большинстве IP-сетей и интернет-коммуникаций. Однако DNS печально известен различными уязвимостями и проблемами. Систему трудно избежать и трудно контролировать, что делает ее серьезной проблемой сетевой безопасности.

Некоторые примеры уязвимостей DNS:

- Отравление кэша DNS — это злонамеренная атака, при которой в кэш добавляется ложная информация.

85.254.37; };

};

85.254.37; };

};

Если DNS-сервер не содержит IP-адреса, связанного с именем хоста, он перенаправляет запрос на другой DNS-сервер. Если IP-адрес пришел к резолверу, который, в свою очередь, завершает запрос по интернет-протоколу.

Если DNS-сервер не содержит IP-адреса, связанного с именем хоста, он перенаправляет запрос на другой DNS-сервер. Если IP-адрес пришел к резолверу, который, в свою очередь, завершает запрос по интернет-протоколу.