Биржа рерайта – заказать рерайт текста в Санкт-Петербурге от 500 руб.

оформить заявку

Преимущества сделать заказ у нас

Вносим исправления

Мы не только помогаем с написанием работы с нуля, но и при необходимости вносим правки, пока действует гарантия.

Работаем над репутацией

98% наших клиентов не просто довольны сотрудничеством с нами, но и возвращаются для повторных заказов.

Обеспечиваем безопасность

После внесения средств автор не получит их до тех пор, пока клиент не останется доволен. Если автор нарушает обязательства, клиент получает обратно 120% внесенной суммы

Устанавливаем прозрачные цены

На калькуляторе вы можете подсчитать автоматический расчет стоимости вашего заказа. Но даже самые легкие и дешевые заказы выполняют в лучшем качестве.

Тщательно отбираем авторов

Все наши сотрудники проходят строгую систему отбора, в итоге остаются только преданные профессионалы своего дела.

Не бросаем на полпути

Мы сопровождаем своих клиентов до самого дня сдачи или защиты заказа, а если нужно – оперативно внесем любые коррективы.

Как это работает

Заполните форму

Во время заполнения важно внести данные по работе – тип, тему, дисциплину, сроки выполнения и другие важные данные.

Внесите оплату

Можно оплатить заказ полностью или внести предоплату в размере 25%.

Ожидайте выполнения

Заказ поступит в работу автору сразу после внесения средств.

Заберите заказ

Как только первоначальный вариант будет готов, автор вышлет вам его для согласования. При необходимости он внесет все правки и доработает в рамках вашего гарантийного срока.

Отзывы наших клиентов

Узнайте почему выбирают нас

Лиза

4

Оценка — Отлично!

Владею интернет-магазином сумок. По совету маркетолога заказала в studavtor рерайтинг карточек товаров. Цена, по-моему, не демократичная, но результат того стоил.

Олег

5

Оценка — Отлично!

Коллега посоветовал СтудАвтор, когда возникла необходимость обновить карточки товаров в интернет-магазине. Тексты получились красивые и грамотные. Спасибо специалистам за профессиональный подход к делу. Обязательно порекомендую вас своим партнерам по бизнесу.

Наши гарантии

Качественного выполнения поставленной задачи

Благодаря сильной команде специалистов, и налаженной системе выполнения задач, мы можем гарантировать качество и своевременность выполнения любого объема работ.

Узнать стоимость за 1 минуту

Защитим ваши деньги

Когда вы выбираете оптимальный гарантийный срок, в течение этого времени вы можете вернуть вложенные средства при неудовлетворительном качестве работы.

Предоставим специалиста по вашей сфере

Огромный штат авторов по любым дисциплинам позволит нам найти специалиста именно по вашей тематике.

Контролируем качество

Готовый заказ проходит сложную и многоуровневую систему проверок на соответствие не только грамматическим и лексическим нормам, но стандартам вуза и ГОСТам, уникальности и т.д.

Храним ваш секрет

Конфиденциальность – важное правило компании, которая понимает всю серьезность и важность оставаться анонимным.

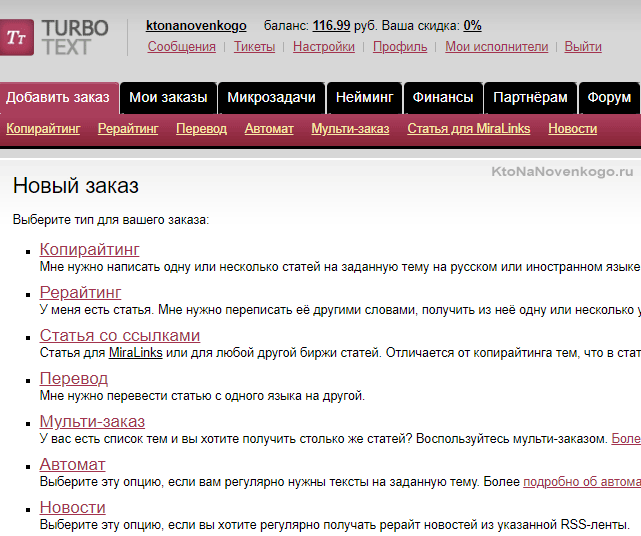

Качественный рерайт текстов для бизнеса и учебы в Питере

Когда людям нужен авторский и уникальный текст с отображением мнения и взглядом на проблему, они заказывают копирайт или авторское написание статьи. Но бывают случаи, когда информация уже вся есть, а нужно только грамотно отобразить ее так, чтобы в итоге вышел качественный и уникальный текст. В этом случае достаточно будет быстрого рерайта текста, который пройдет проверку в программах антиплагиат.

Рерайт – это переписывание текста своими словами без потери смысла.

Профессиональный рерайт: кому это будет полезно?

К услугам рерайта в Санкт-Петербурге прибегают те, у кого есть источники информации и нужно лишь освежить данные, сделав текст уникальным.

Заказать рерайт текста могут и студенты, взявшие за основу чужую работу, которая полностью отвечает на поставленный вопрос. Глупо не воспользоваться этими материалами и писать самому, когда в кармане уже есть готовое решение.

Часто недорогой, но уникальный рерайт нужен владельцам сайтов для наполнения страниц уникальным контентом. Только в этом случае поисковые системы будут воспринимать сайт как серьезный источник и показывать его пользователям.

И специалисты нашей биржи профессионального рерайтинга готовы предоставить вам свои услуги!

Что мы делаем

Итак, качественный рерайтинг – это не только высокий уровень оригинальности текста в разных системах Антиплагиа, но и соблюдение предъявленной структуры и сохранение смысла основного источника.

Заказать рерайт текста на нашей бирже можно тем, кому нужно решить следующие задачи:

- создать большое количество текстов с одинаковым смыслом;

- сделать описания для одинаковых товаров так, чтобы каждое было уникальным;

- доработать текст, сделав его более сильным и интересным;

- обновить старый текст;

- некогда постоянно искать новых авторов для выполнения старых задач и т.д.

Все эти задачи решают наши специалисты – авторы-рерайтеры с многолетним стажем работы с текстами любого уровня сложности и тематики.

Обращаясь к нам, вы можете рассчитывать на следующие гарантии:

- Сильный и грамотный текст.

- Предельная уникальность.

- Работа любой срочности.

- Приемлемые цены.

Сколько стоит рерайт текста в СПб

У нас нет единой стоимости на рерайтинг, потому цена рассчитывается индивидуально с учетом нескольких основных факторов:

- срочность выполнения заказа,

- сложность темы,

- наличие источника, который нужно перерабатывать,

- объем работ,

- дополнительные требования (например, оптимизировать под ключевые запросы).

В любом случае рерайт будет дешевле чем копирайт. А цена всегда рассчитывается за 1000 знаков (символов).

Обращаясь на нашу биржу, вы получаете текст, которому люди верят и которые понимают, который будет продавать и убеждать. Этого удается достигнуть путем мастерского владения словом. Нужен рерайт срочно или дешево? Обращайтесь, мы всегда поможем людям из разных городов. При этом стоимость одна для всех: и для заказчиков из Москвы, и для людей из Ростова, и для студентов из Сызрани – местоположение не имеет значения.

Заказать заказать рерайт — ФРИЛАНС.ру

Фрилансеры

заказать рерайтРекламный копирайтинг. Продающие тексты

Сео SEO копирайтинг, тексты

Посты и продающие тексты для социальных сетей

Коммерческое предложение «Деловые услуги»

Seo-текст для сайта на тему «Недвижимость в Кельне»

Текст для сайта клиники «Левита»

Описание тура лёгким слогом

Бонусы»> Креатив, юмор. БонусыСтатья о технологии. Экспертность + понятный язык

SEO

11 лет в копирайтинге

SEO

Коммерческое предложение на английском языке

Рерайт

Продающий текст

Инвестиции

Счастье из морской пены

Текстовый квест

Прототипы, тексты для лендингов, презентации

Переводы, веб-контент, лонгриды

SEO\LSI-тексты, внутренняя оптимизация

Статьи

SMM

Переводы

Копирайтер Татьяна Мылян

Свадьба за границей

Международные выставки и конгрессы

«> Маркетинг Кит №3.Маркетинг Кит №2.

Продающий текст. Бизнес тематика. 1 вариант.

Отзывы на сайтах

Посты для телеграм канала

Шаблон рекомендательного письма

«Свадебные цветы», или моя тридцатая свадьба

Интернет-магазин Электро-насос

Стимулирующая лотерея или рекламная акция?

Тексты длясайта компании «Витраж-Проект»

Описания к фильмам

Описания к товарам

Описания категорий сайта

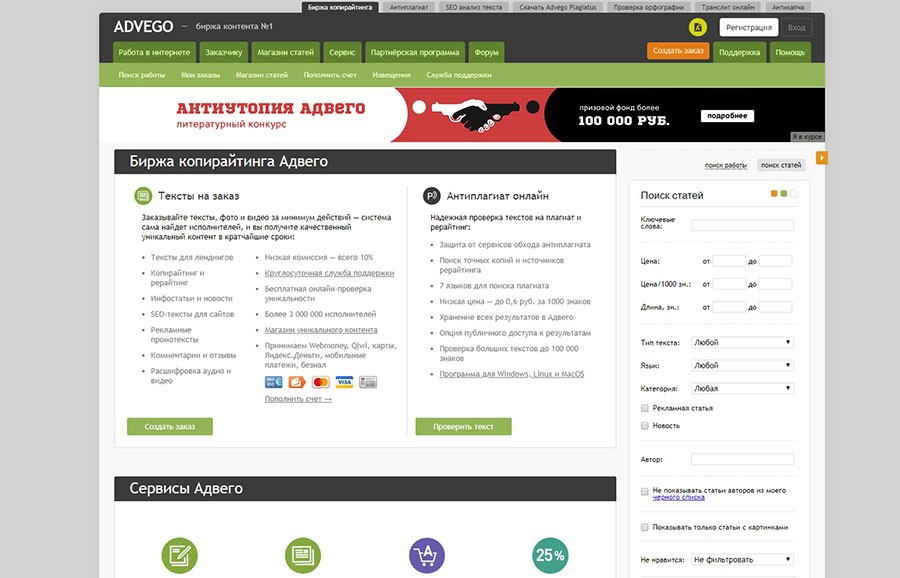

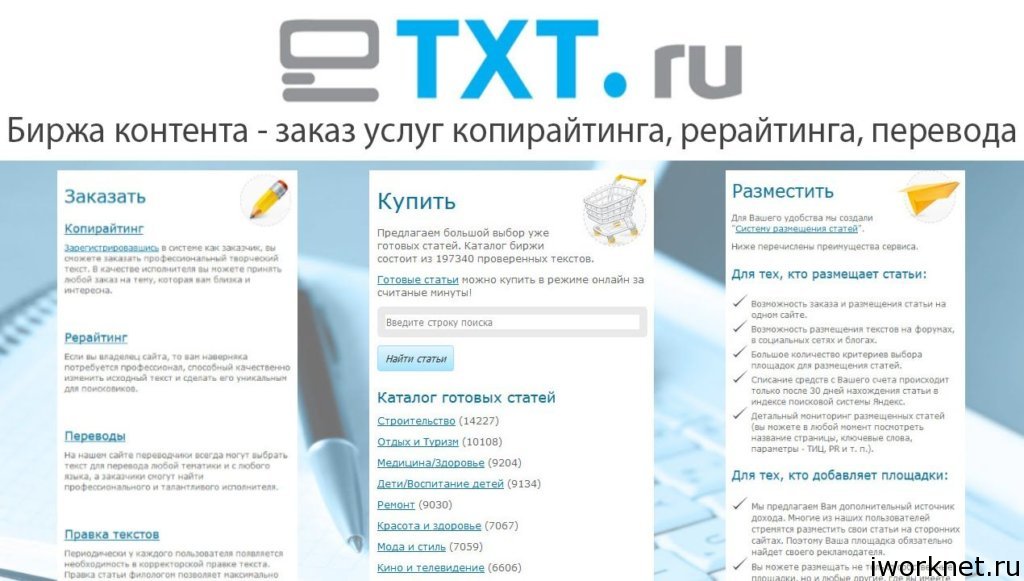

Заказать рерайтинг — Freelance.

Ru

RuРерайтинг — это творческая обработка чужого текста с целью уникализации контента. Все мы в школе писали творческие пересказы художественных произведений. Так вот, рерайтинг по своей сути является чем-то подобным. Рерайтер переписывает чужой текст, меняя структуру предложений, заменяя слова синонимами, иногда меняя структуру текста полностью. делая свой, технически уникальный материал без потери смысла.

Заказать рерайтинг вы можете у фрилансеров, которых видите на этой странице нашего каталога.

В том числе и такие Рерайтинг как заказать рерайт.

Копирайтинг. Рерайтинг.

Напишу статьи, seo-тексты, сделаю качественный рерайт согласно Вашим планам и техническому заданию.

Специализируюсь на различных темах, в особенности направлениях: бизнес и предпринимательство; event, мероприятия праздники; тексты для личных блогов, с…

250 Руб 3 Дня

Рерайт с огоньком

Делаю качественный рерайт текста, занимаюсь разными тематиками, берусь за работу с огоньком в глазах.

400 Руб 2 Дня

Рерайт и копирайт рекламных и новостных текстов

Рерайт и копирайт новостных и рекламных текстов

350 Руб 10 Дней

Качественный рерайтинг с высокой уникальностью

Глубокий рерайт текста с сохранением смысла, грамотностью, высокой уникальностью. Осмысленная ручная работа.

1 500 Руб 1 День

Технические тексты

Коммерческие тексты на любые технические темы: автомобили, строительство, промышленность, спецтехника, логистика, системы безопасности, IT и др.

— Излагаю информацию точно, логично, последовательно

— Без воды и пространных рассуждений

— С цифрами и. ..

..

600 Руб 1 День

Логотипы, баннеры, визитки, макеты сайтов

Вы можете выбрать одну из следующих услуг:

Логотип 1200 руб (3 дня работы)

Баннер 20 руб (1 день работы)

Визитка 150 руб (1 день работы)

Макет сайта 2400 руб (5 дней работы)

Также можно заказать сразу все услуги

Также вы можете предложить свою цену

4 000 Руб 10 Дней

Заказать рерайт текста I Выгодная ценаа за 1000 знаков

Заказать рерайт текста I Выгодная ценаа за 1000 знаковЭкономим ваше время и деньги

Безопасная сделка. Проверенные исполнители

Как работает фриланс-биржа?

Napishem.ru — ваша гарантия безопасности.

Фрилансер не получит деньги пока не выполнит задание

Разместите задание

Заполните форму заказа (укажите, что должен сделать специалист, к какому сроку нужен готовый заказ).

Познакомьтесь с экспертами

На заказ откликнется несколько специалистов. С каждым фрилансером можно пообщаться в чате и задать вопросы.

Оплатите заказ

Выберите понравившегося исполнителя и оплатите заказ удобным для вас способом.

Скачайте готовую работу

Как только заказ будет готов, скачайте его в личном кабинете, а после оставьте отзыв на работу специалиста!

Ищите профессионалов?

От первых предложений вас отделяет всего несколько минут

FAQ

Как заказать услуги специалиста по рерайту?

В первую очередь зарегистрируйтесь и заполните форму оценку на нашем сайте. В ней важно указать все технические требования: объем задания, тему, вид, сроки, необходимый процент уникальности.

Также вы можете приложить к форме любые файлы, вплоть до изображений и презентаций, если это имеет смысл. Далее авторы проанализируют сложность задачи и предложат свои ставки, а вам нужно будет выбрать подходящего исполнителя. После того как вы внесете предоплату в размере 25, 50, 75 или 100% от общей стоимости, автор сразу приступит к работе и затем выложит ее в готовом виде на странице заказа. Если у вас будут претензии к качеству, вы сможете вернуть свои деньги назад. В обратном случае исполнителю будет перечислен его гонорар.

Также вы можете приложить к форме любые файлы, вплоть до изображений и презентаций, если это имеет смысл. Далее авторы проанализируют сложность задачи и предложат свои ставки, а вам нужно будет выбрать подходящего исполнителя. После того как вы внесете предоплату в размере 25, 50, 75 или 100% от общей стоимости, автор сразу приступит к работе и затем выложит ее в готовом виде на странице заказа. Если у вас будут претензии к качеству, вы сможете вернуть свои деньги назад. В обратном случае исполнителю будет перечислен его гонорар.Сколько стоит тексст на «Напишем»?

Как правило, ставка специалиста по рерайту и копирайтингу идет за 1000 символов, однако на нашей бирже стоимость зависит от многих условий задачи: тематики, объема, сроков и других нюансов. Чтобы узнать расценки для вашего ТЗ, просто заполните заявку и дождитесь ставок авторов.

Если хотите сэкономить, выбирайте самый бюджетный вариант.

Если хотите сэкономить, выбирайте самый бюджетный вариант.Как долго будет выполняться рерайт?

В целом, работа специалиста может быть выполнена и за 1 день, и за 5 суток – это напрямую зависит от вашего проекта, количества текстов, их величины и тематики. После отправки заявки и выбора автора вы сможете договориться о конкретном дедлайне. Если материал нужен вам срочно, сразу укажите это в форме оценки.

Как можно оплатить рерайт на заказ?

Внести оплату за услуги специалиста на нашей бирже можно с помощью банковских карт, платежных систем типа Яндекс.Деньги, QIWI-кошелек и других. Обо всех прочих возможностях проведения платежа вы сможете прочесть в вашем личном кабинете, в разделе «Мой счет».

Может ли заказчик общаться с автором напрямую?

Конечно, на «Напишем» вы можете связаться с выбранным исполнителем в режиме онлайн, обсудить подробности технического задания, дать ценные указания или выслать дополнительные материалы. Также вы можете договориться о том, чтобы работу высылали для вас частями.

Что если рерайт статьи необходимо доработать?

Если вам нужно будет откорректировать тексты или исправить какие-то нюансы, вы можете написать об этом автору в течение 15 дней – и он доработает задание бесплатно. По истечении гарантийного срока любые коррективы должны оформляться и оплачиваться отдельно.

Описание предмета

Рерайт статьи выполняют для того, чтобы создать новый уникальный текст на базе уже готовой информации. В отличие от копирайтинга, который всегда начинается с чистого листа и конструируется на основе разных источников, рерайтинг строится на одном тексте, повторяет его структуру, идеи, стилистику, изменяя лишь лексические и синтаксические конструкции.

В отличие от копирайтинга, который всегда начинается с чистого листа и конструируется на основе разных источников, рерайтинг строится на одном тексте, повторяет его структуру, идеи, стилистику, изменяя лишь лексические и синтаксические конструкции.

Ключевая задача – обновить контент и сделать его уникальным, так как это необходимо для успешного продвижения сайта. Сложность заключается в том, что это кропотливая, почти ювелирная работа с каждым словосочетанием: опираясь на исходную статью, нельзя потерять ее смысл и испортить читабельность, красоту и логичность. Главные инструменты специалиста – синонимы, семантические ассоциации и поиск аналогов, имеющих контекстуальное синонимическое значение. При этом важно помнить о правилах стилистики: например, нельзя заменять нейтральные прилагательные словами с ярким экспрессивным смыслом, чтобы не потерять целостность текста.

«Напишем» предлагает вам заказать рерайтинг новостей, обзоров, рекламных статей и прочих текстов на нашей бирже! Опытные специалисты сделают глубокий качественный рерайт в сжатые сроки и учтут все требования технического задания.

Авторы биржи «Напишем» готовы выполнить любую учебную работу, у них можно заказать рецензию или курсовую по правовому государству. Причем сделают они это на самом высоком уровне, быстро и дешево.

Exchange Server: перезапись адресов на пограничных транспортных серверах

- Статья

- 9 минут на чтение

Перезапись адресов в Exchange Server изменяет адреса электронной почты отправителей и получателей в сообщениях, входящих или исходящих из вашей организации через пограничный транспортный сервер. Два транспортных агента на пограничном транспортном сервере обеспечивают функцию перезаписи: входящий агент перезаписи адресов и исходящий агент перезаписи адресов. Основной причиной перезаписи адресов в исходящих сообщениях является предоставление единого согласованного домена электронной почты внешним получателям. Основной причиной перезаписи адресов во входящих сообщениях является доставка сообщений правильному получателю.

Основной причиной перезаписи адресов во входящих сообщениях является доставка сообщений правильному получателю.

Созданная вами запись перезаписи адреса указывает внутренние адреса (адреса электронной почты, которые вы хотите изменить) и внешние адреса (конечные адреса электронной почты, которые вы хотите). Вы можете указать, перезаписываются ли адреса электронной почты во входящих и исходящих сообщениях или только в исходящих сообщениях. Вы можете создавать записи адресов для одного пользователя (от [email protected] до [email protected]), одного домена (от contoso.com до fabrikam.com) или для нескольких поддоменов с исключениями (от *.fabrikam.com до contoso.com, кроме legal.fabrikam.com).

Важно

Независимо от того, как вы планируете использовать переопределение адресов, вам необходимо убедиться, что получающиеся адреса электронной почты уникальны в вашей организации, чтобы избежать дублирования. Перезапись адреса не проверяет уникальность переписанного адреса электронной почты.

Важно

Подписание DKIM не поддерживается для исходящих сообщений электронной почты с использованием перезаписанных адресов, поскольку это происходит до процесса перезаписи адреса. Если вашей организации требуется подпись DKIM для исходящей электронной почты, имейте в виду, что проверка DKIM завершится ошибкой после реализации перезаписи адреса.

Сведения о настройке перезаписи адресов см. в разделе Процедуры перезаписи адресов на пограничных транспортных серверах.

Сценарии перезаписи адресов

Следующие сценарии являются примерами того, как можно использовать переопределение адресов:

Консолидация групп : Некоторые организации делят свой внутренний бизнес на отдельные домены, основанные на деловых или технических требованиях. Эта конфигурация может привести к тому, что сообщения электронной почты будут отображаться так, как будто они исходят от отдельных групп или даже отдельных организаций.

В следующем примере показано, как организация Contoso, Ltd.

может скрыть свои внутренние поддомены от внешних получателей:

может скрыть свои внутренние поддомены от внешних получателей:Исходящие сообщения из доменов northamerica.contoso.com, europe.contoso.com и asia.contoso.com переписаны таким образом, что они выглядят исходящими из одного домена contoso.com. Все сообщения перезаписываются при прохождении через пограничные транспортные серверы, которые обеспечивают SMTP-соединение между всей организацией и Интернетом.

Входящие сообщения получателям contoso.com ретранслируются пограничным транспортным сервером на сервер почтовых ящиков. Сообщение доставляется правильному получателю на основе прокси-адреса, настроенного в почтовом ящике получателя.

Слияния и поглощения : Приобретенная компания может продолжать работать как отдельный бизнес, но вы можете использовать переписывание адресов, чтобы две организации выглядели как одна интегрированная организация.

В следующем примере показано, как компания Contoso, Ltd.

. может скрыть домен электронной почты недавно приобретенной компании Fourth Coffee:

может скрыть домен электронной почты недавно приобретенной компании Fourth Coffee:Компания Contoso, Ltd. хочет, чтобы все исходящие сообщения от организации Exchange компании Fourth Coffee выглядели так, как будто они исходят от contoso.com. Все сообщения от обеих организаций отправляются через пограничные транспортные серверы в Contoso, Ltd., где сообщения электронной почты переписываются с пользователя @fourthcoffee.com на пользователя @contoso.com.

Входящие сообщения пользователю @contoso.com перезаписываются и направляются в почтовые ящики пользователя @fourthcoffee.com. Входящие сообщения, отправленные пользователю @fourthcoffee.com, направляются непосредственно на почтовые серверы Fourth Coffee.

Партнеры : Многие организации используют внешних партнеров для предоставления услуг своим клиентам, другим организациям или своей собственной организации.

Чтобы избежать путаницы, организация может заменить домен электронной почты партнерской организации своим собственным доменом электронной почты.

Чтобы избежать путаницы, организация может заменить домен электронной почты партнерской организации своим собственным доменом электронной почты.В следующем примере показано, как Contoso, Ltd. может скрыть домен электронной почты партнера:

Компания Contoso, Ltd. оказывает поддержку более крупной организации Wingtip Toys. Компания Wingtip Toys хочет, чтобы ее клиенты пользовались единой электронной почтой, и требует, чтобы все сообщения от персонала службы поддержки Contoso, Ltd. выглядели так, как если бы они были отправлены компанией Wingtip Toys. Все исходящие сообщения, относящиеся к Wingtip Toys, отправляются через пограничные транспортные серверы, а все адреса электронной почты contoso.com перезаписываются на адреса электронной почты wingtiptoys.com.

Входящие сообщения для [email protected] принимаются пограничными транспортными серверами Wingtip Toy, переписываются и перенаправляются на адрес электронной почты support@contoso.

com.

com.

Свойства сообщения изменены путем перезаписи адреса

Стандартное сообщение электронной почты SMTP состоит из конверта сообщения и содержимого сообщения. Конверт сообщения содержит информацию, необходимую для передачи и доставки сообщения между серверами обмена сообщениями SMTP. Содержимое сообщения содержит поля заголовка сообщения (вместе именуемые заголовок сообщения ) и тело сообщения. Конверт сообщения описан в RFC 2821, а заголовок сообщения описан в RFC 2822.

Когда отправитель составляет сообщение электронной почты и отправляет его для доставки, сообщение содержит основную информацию, необходимую для соответствия стандартам SMTP, например отправитель, получатель, дата и время составления сообщения, необязательная строка темы и необязательный текст сообщения. Эта информация содержится в самом сообщении и, по определению, в заголовке сообщения.

Почтовый сервер отправителя создает конверт для сообщения, используя информацию об отправителе и получателе, содержащуюся в заголовке сообщения. Затем он передает сообщение в Интернет для доставки на сервер обмена сообщениями получателя. Получатели никогда не увидят конверт сообщения, поскольку он создается в процессе передачи сообщения и на самом деле не является частью сообщения.

Затем он передает сообщение в Интернет для доставки на сервер обмена сообщениями получателя. Получатели никогда не увидят конверт сообщения, поскольку он создается в процессе передачи сообщения и на самом деле не является частью сообщения.

Перезапись адреса изменяет адрес электронной почты путем перезаписи определенных полей в заголовке или конверте сообщения. Перезапись адреса изменяет несколько полей в исходящих сообщениях, но только одно поле во входящих сообщениях электронной почты. В следующей таблице показано, какие поля заголовков SMTP перезаписываются во входящих и исходящих сообщениях.

Переписаны поля исходящих и входящих сообщений

| Имя поля | Местоположение | Исходящие сообщения | Входящие сообщения |

|---|---|---|---|

| ПОЧТА ОТ | Конверт сообщения | Переписано | Не переписано |

| RCPT К | Конверт сообщения | Не переписано | Переписано |

| До | Заголовок сообщения | Не переписано | Переписано |

| Копия | Заголовок сообщения | Переписано | Переписано |

| Из | Заголовок сообщения | Переписано | Не переписано |

| Отправитель | Заголовок сообщения | Переписано | Не переписано |

| Ответить на | Заголовок сообщения | Переписано | Не переписано |

| Уведомление о возврате | Заголовок сообщения | Переписано | Не переписано |

| Распоряжение-Уведомление-Кому | Заголовок сообщения | Переписано | Не переписано |

| Resent-From | Заголовок сообщения | Переписано | Не переписано |

| Повторный отправитель | Заголовок сообщения | Переписано | Не переписано |

Что перезапись адреса не изменяет

Перезапись адреса не изменяет никаких полей заголовков сообщений, которые могут нарушить работу SMTP. Например, изменение определенных полей заголовка может повлиять на обнаружение петли маршрутизации, сделать цифровую подпись недействительной или сделать защищенное сообщение нечитаемым. Таким образом, следующие поля заголовка не изменяются при перезаписи адреса.

Например, изменение определенных полей заголовка может повлиять на обнаружение петли маршрутизации, сделать цифровую подпись недействительной или сделать защищенное сообщение нечитаемым. Таким образом, следующие поля заголовка не изменяются при перезаписи адреса.

Обратный путь

Получено

Идентификатор сообщения

Коррелятор X-MS-TNEF

Content-Type Boundary=string

Поля заголовков, расположенные внутри частей тела MIME

При перезаписи адресов игнорируются домены, которые не контролируются организацией Exchange. Другими словами, домен должен быть настроен как полномочный обслуживаемый домен в организации Exchange. Перезапись неавторизованных доменов вызовет неконтролируемую форму ретрансляции сообщений.

Перезапись адреса также не изменяет поля заголовков сообщений, встроенных в другое сообщение. Отправители и получатели ожидают, что встроенные сообщения останутся неповрежденными и будут доставлены без изменений, если сообщения не инициируют правила потока обработки почты (также известные как правила транспорта), которые реализуются между отправителем и получателем.

Отправители и получатели ожидают, что встроенные сообщения останутся неповрежденными и будут доставлены без изменений, если сообщения не инициируют правила потока обработки почты (также известные как правила транспорта), которые реализуются между отправителем и получателем.

Рекомендации по перезаписи адресов только для исходящих сообщений

Перезапись адресов только для исходящих сообщений на пограничном транспортном сервере изменяет адрес электронной почты отправителя по мере того, как сообщения покидают организацию Exchange. Вы можете настроить перезапись исходящих адресов для одного пользователя (с [email protected] на [email protected]) или для одного домена (с contoso.com на fabrikam.com). Вам необходимо настроить перезапись исходящих адресов для нескольких поддоменов (с *.fabrikam.com на contoso.com).

Переписанный адрес электронной почты необходимо настроить в качестве прокси-адреса для затронутых получателей. Например, если [email protected] заменяется на laura@contoso. com, в почтовом ящике Лоры необходимо настроить прокси-адрес [email protected]. Это позволяет корректно доставлять ответы и входящие сообщения.

com, в почтовом ящике Лоры необходимо настроить прокси-адрес [email protected]. Это позволяет корректно доставлять ответы и входящие сообщения.

Рекомендации по перезаписи входящих и исходящих адресов

Входящие и исходящие или двунаправленные перезаписи адресов на пограничном транспортном сервере изменяют адрес электронной почты отправителя, когда сообщения покидают организацию Exchange, и адрес электронной почты получателя, когда сообщения поступают в организацию Exchange.

Можно настроить двунаправленную перезапись адресов для одного пользователя ([email protected] в [email protected]) и одного домена (contoso.com в fabrikam.com). Вы не можете настроить двунаправленную перезапись адресов для нескольких поддоменов (с *.fabrikam.com на contoso.com).

Рекомендации по перезаписи адресов электронной почты в нескольких доменах

При объединении нескольких внутренних доменов или поддоменов в один внешний домен необходимо учитывать следующие факторы:

Проверка уникальных псевдонимов : Все псевдонимы электронной почты (часть слева от знака @) должны быть уникальными во всех поддоменах.

Например, если есть [email protected], не может быть [email protected], потому что переписанный адрес электронной почты для обоих пользователей будет [email protected].

Например, если есть [email protected], не может быть [email protected], потому что переписанный адрес электронной почты для обоих пользователей будет [email protected].Добавить прокси-адреса : Переписанный адрес электронной почты необходимо настроить в качестве прокси-адреса для всех затронутых отправителей в затронутых доменах. Например, если [email protected] заменяется на [email protected], необходимо добавить прокси-адрес [email protected] в почтовый ящик Джо. Это позволяет корректно доставлять ответы и входящие сообщения.

Почтовые контакты для организаций, не относящихся к Exchange : Если вы переписываете адреса электронной почты из системы электронной почты, отличной от Exchange, вам необходимо создать почтовые контакты в Exchange, чтобы представлять пользователей в системе электронной почты, отличной от Exchange. Эти контакты электронной почты должны содержать исходные адреса электронной почты и переписанные адреса электронной почты.

Например, если [email protected] заменяется на [email protected], необходимо создать почтовый контакт с [email protected] в качестве внешнего адреса электронной почты и [email protected] в качестве прокси-адреса. .

Например, если [email protected] заменяется на [email protected], необходимо создать почтовый контакт с [email protected] в качестве внешнего адреса электронной почты и [email protected] в качестве прокси-адреса. .

Проверка уникальных псевдонимов

При перезаписи адресов электронной почты в нескольких субдоменах необходимо убедиться, что все псевдонимы электронной почты уникальны для всех ваших субдоменов. Например, рассмотрим следующую конфигурацию:

Следующие пользователи находятся в поддоменах sales.contoso.com, marketing.contoso.com и research.contoso.com:

Предположим, вы хотите преобразовать поддомены sales.contoso.com, marketing.contoso. com и research.contoso.com в единый домен contoso.com.

com и research.contoso.com в единый домен contoso.com.

При перезаписи адресов электронной почты в каждом поддомене возникает конфликт между [email protected] и [email protected], так как оба адреса электронной почты переписываются на [email protected]. Чтобы решить эту проблему, вам необходимо изменить адрес электронной почты одного из затронутых получателей. Например, вы можете изменить [email protected] на [email protected], чтобы адрес электронной почты был переписан на [email protected].

Приоритет записей перезаписи адреса

Если адрес электронной почты пользователя совпадает с несколькими записями перезаписи адреса, адрес электронной почты перезаписывается только один раз на основе ближайшего совпадения. В следующем списке описан порядок старшинства записей перезаписи адресов от самого высокого до самого низкого приоритета:

Отдельные адреса электронной почты : запись перезаписи адреса настроена на перезапись адреса электронной почты john@contoso.

com на support@contoso .ком.

com на support@contoso .ком.Сопоставление домена или поддомена : запись перезаписи адреса настроена на перезапись всех адресов электронной почты contoso.com на northwindtraders.com или всех адресов электронной почты sales.contoso.com на contoso.com.

Сведение доменов : запись перезаписи адреса настроена на перезапись адресов электронной почты *.contoso.com в contoso.com.

Например, рассмотрим пограничный транспортный сервер, на котором настроены следующие записи перезаписи исходящих адресов:

Если [email protected] отправляет сообщение электронной почты, адрес заменяется на [email protected], поскольку эта запись наиболее точно соответствует адресу электронной почты отправителя.

Перезапись адреса не должна влиять на большинство подписанных, зашифрованных или защищенных сообщений. Если перезапись адреса должна сделать недействительным или иным образом изменить статус безопасности этих типов сообщений, перезапись адреса не применяется.

Следующие значения могут быть переписаны, поскольку информация не является частью подписывания сообщений, шифрования или защиты прав:

Следующие значения не перезаписываются, так как информация является частью подписывания сообщений, шифрования или защиты прав:

Руководство для клиентов по обнаруженным уязвимостям нулевого дня в Microsoft Exchange Server — Центр реагирования Microsoft Security

MSRC / By msrc / 29 сентября 2022 г. 8 октября 2022 г.

Обновления от 8 октября 2022 г.:

Исправлена строка на шаге 6 и шаге 9.в варианте 3 смягчения правила перезаписи URL-адресов. На шагах 8, 9 и 10 обновлены изображения.

Обновления от 7 октября 2022 г.:

Дальнейшие улучшения были внесены в смягчение правил перезаписи URL-адресов. Клиентам следует просмотреть и использовать один из следующих вариантов:

- Вариант 1. Меры по снижению риска для EEMS обновлены, и обновления будут применяться автоматически.

- Вариант 2. Обновлено средство устранения рисков для EOMTv2.

- Вариант 3: Строка на шагах 6 и 9 изменена. Шаги 8, 9 и 10 обновили изображения.

Обновления от 6 октября 2022 г.:

Выпущена обновленная версия для EOMTv2 с удалением лишнего пробела в сценарии, который не повлиял на функциональность.

Обновления от 5 октября 2022 г.:

Дальнейшие улучшения были внесены в смягчение правил перезаписи URL-адресов. Клиенты должны просмотреть и использовать один из следующих вариантов:

- Вариант 1: правило смягчения последствий для EEMS обновлено, и обновления будут применяться автоматически.

- Вариант 2: Обновлено средство устранения для EOMTv2.

- Вариант 3: Инструкции и изображение на шаге 10 обновляются для изменения ввода условия.

В разделе «Смягчение» добавлено, что клиенты Exchange Server должны выполнить оба рекомендуемых смягчения.

Обновления от 4 октября 2022 г.:

В разделе «Смягчения» были внесены важные обновления, улучшающие правило перезаписи URL. Клиентам следует просмотреть и использовать один из следующих вариантов:

- Вариант 1. Правило EEMS обновляется и применяется автоматически.

- Вариант 2: Предоставленный ранее сценарий EOMTv2 был обновлен, чтобы включить улучшение перезаписи URL.

- Вариант 3. Инструкции по правилу перезаписи URL-адресов обновлены. Строка на шаге 6 и шаге 9был пересмотрен. Шаги 8, 9 и 10 обновили изображения.

Обновления от 2 октября 2022 г.:

- Добавлено в раздел «Смягчение последствий»: мы настоятельно рекомендуем пользователям Exchange Server отключить удаленный доступ к PowerShell для пользователей без прав администратора в вашей организации. Руководство о том, как это сделать для одного или нескольких пользователей, находится здесь.

- Обновлен раздел «Обнаружение» для ссылок с на Анализ атак с использованием уязвимостей Exchange CVE-2022-41040 и CVE-2022-41082.

Обновления от 30 сентября 2022 г.:

- В сводку добавлена ссылка на блог Microsoft Security.

- Корпорация Майкрософт создала сценарий для действий по смягчению последствий перезаписи URL-адресов и изменила шаг 6 в разделе «Смягчения».

- Корпорация Майкрософт выпустила средство устранения этой проблемы Exchange Emergency Mitigation Service (EEMS). Более подробная информация находится в разделе «Метигации».

Сводка

Корпорация Майкрософт расследует две зарегистрированные уязвимости нулевого дня, затрагивающие Microsoft Exchange Server 2013, Exchange Server 2016 и Exchange Server 2019. Первая из них, идентифицированная как CVE-2022-41040, представляет собой подделку запросов на стороне сервера. (SSRF), а вторая, идентифицированная как CVE-2022-41082, делает возможным удаленное выполнение кода (RCE), когда PowerShell доступен злоумышленнику.

(SSRF), а вторая, идентифицированная как CVE-2022-41082, делает возможным удаленное выполнение кода (RCE), когда PowerShell доступен злоумышленнику.

В настоящее время Microsoft известно об ограниченных целевых атаках с использованием этих двух уязвимостей. В этих атаках CVE-2022-41040 может позволить злоумышленнику, прошедшему проверку подлинности, удаленно активировать CVE-2022-41082. Следует отметить, что аутентифицированный доступ к уязвимому серверу Exchange необходим для успешного использования любой уязвимости.

Группы Microsoft Security Threat Intelligence предоставили дополнительный анализ наблюдаемой активности, а также рекомендации по обнаружению и поиску в блоге Microsoft Security.

Мы работаем над ускоренным выпуском исправления. До тех пор мы предоставляем рекомендации по смягчению последствий ниже, чтобы помочь клиентам защитить себя от этих атак.

Microsoft Exchange Online имеет средства обнаружения и устранения для защиты клиентов. Как всегда, Microsoft отслеживает эти обнаружения на предмет вредоносной активности, и мы примем соответствующие меры, если это необходимо для защиты клиентов.

Мы также продолжим предоставлять здесь обновления, чтобы информировать клиентов.

Способы устранения

Клиентам Exchange Online не нужно предпринимать никаких действий.

Клиенты Exchange Server должны выполнить как Правило перезаписи URL-адресов смягчение для CVE-2022-41040, так и Отключить удаленный PowerShell для не-администраторов смягчение для CVE-2022-41082, описанное ниже.

Правило перезаписи URL-адреса

Текущее решение Exchange Server заключается в добавлении правила блокировки в «Диспетчер IIS -> Веб-сайт по умолчанию -> Перезапись URL-адреса -> Действия», чтобы блокировать известные шаблоны атак. Клиенты Exchange Server должны просмотреть и использовать один из этих вариантов.

Вариант 1. Для клиентов, у которых включена служба устранения аварийных ситуаций Exchange (EEMS), корпорация Майкрософт выпустила средство защиты от перезаписи URL-адресов для Exchange Server 2016 и Exchange Server 2019. Это средство защиты включается автоматически и обновляется, чтобы включить улучшения правила перезаписи URL-адресов. Пожалуйста, ознакомьтесь с этой записью в блоге для получения дополнительной информации об этой услуге и о том, как проверить активные средства защиты.

Это средство защиты включается автоматически и обновляется, чтобы включить улучшения правила перезаписи URL-адресов. Пожалуйста, ознакомьтесь с этой записью в блоге для получения дополнительной информации об этой услуге и о том, как проверить активные средства защиты.

Вариант 2. Корпорация Майкрософт создала сценарий EOMTv2 для действий по смягчению последствий перезаписи URL-адресов и обновила его, включив в него улучшения правила перезаписи URL-адресов. Скрипт EOMTv2 будет автоматически обновляться на компьютерах, подключенных к Интернету, и обновленная версия будет отображаться как 22.10.07.2029.. Сценарий следует повторно запустить на любом сервере Exchange без включенной EEMS. https://aka.ms/EOMTv2

Вариант 3. Клиенты могут следовать приведенным ниже инструкциям, включая обновление строки шага 6. Ранее созданное правило для этого средства можно удалить после выполнения описанных ниже шагов.

1. Откройте диспетчер IIS.

2. Выберите Веб-сайт по умолчанию.

Выберите Веб-сайт по умолчанию.

3. В представлении функций нажмите «Переписать URL».

4. На панели «Действия» справа нажмите «Добавить правила»…

5. Выберите «Блокировка запросов» и нажмите «ОК».

6. Добавьте строку « (?=.*autodiscover)(?=.*powershell) » (без кавычек).

7. Выберите Регулярное выражение под Используя .

8. Выберите Отменить запрос в разделе Как заблокировать и нажмите OK.

9. Разверните правило и выберите правило с шаблоном: (?=.*autodiscover)(?=.*powershell) и нажмите Изменить в разделе Условия .

10. Изменить условие введите с {URL} на {UrlDecode:{REQUEST_URI}} и нажмите OK.

ПРИМЕЧАНИЕ. Если вам нужно изменить какое-либо правило, лучше удалить его и создать заново.

Воздействие. Нет известного влияния на функциональность Exchange, если переопределение URL-адресов установлено в соответствии с рекомендациями.

Отключить удаленный доступ к PowerShell для пользователей без прав администратора

Мы настоятельно рекомендуем пользователям Exchange Server отключить удаленный доступ к PowerShell для пользователей без прав администратора в вашей организации. Руководство о том, как это сделать для одного или нескольких пользователей, доступно здесь.

Обнаружение и расширенный поиск

Для получения рекомендаций по обнаружению и расширенному поиску клиенты должны обратиться к разделу Анализ атак с использованием уязвимостей Exchange CVE-2022-41040 и CVE-2022-41082.

Перезапись адресов — Exchange, Office 365 и Azure

Примечание. Позвольте мне начать с небольшой заметки. Эта запись в блоге изначально была составлена так, чтобы включить несколько сценариев сосуществования потока почты между двумя арендаторами Office 365. Пока я писал первый сценарий, я понял, что он настолько обширен, что нет смысла размещать больше сценариев в одном посте. Так что следите за новостями, чтобы не пропустить новые публикации, каждая из которых посвящена своему сценарию, а некоторые больше посвящены корпоративным миграциям между арендаторами и потоку почты в период сосуществования. Наслаждаться!

Наслаждаться!

Миграция электронной почты между арендаторами Microsoft очень распространена в наши дни, и если некоторые из них невелики с точки зрения пользователей, и есть возможность просто переместить их всех одновременно, некоторые из них слишком велики для такого подхода.

Рассматриваете ли вы возможность переноса 50 000 почтовых ящиков пользователей в одном пакете из одного клиента Exchange Online в другой? Возможно нет.

И есть несколько причин не рассматривать его, большинство из них, если не все, учитывают пользовательский опыт. Речь идет не только о том, сколько терабайт вы можете перемещать в день, но и о перенастройке профилей Outlook, переустановке партнерского подключения Exchange на вашем телефоне, всех других рабочих нагрузках Office 365 и т. д.

Таким образом, когда переключение не рассматривается, сосуществование между арендаторами вступает в игру. Самый большой вопрос: , могу ли я использовать один и тот же домен электронной почты в двух арендаторах ? И технически ответ да, вы можете , но вам понадобится служба перезаписи адресов, которая поможет вам это сделать.

В контексте миграции перезапись адресов — это не все, что вам нужно для сосуществования потока почты, но это ключевой компонент.

Существуют и другие компоненты, которые следует учитывать при работе с арендаторами с сосуществованием, но эта серия сообщений в блоге будет посвящена потоку почты.

Давайте сначала рассмотрим требования. Предполагая, конечно, что у вас есть 2 арендатора, источник и получатель или, в некоторых случаях, только два арендатора, от которых вы хотите отправлять и получать электронную почту, используя один SMTP-домен, вам нужно что-то, что вам нужно сделать, это перезаписать адрес (исходящая электронная почта) и условная переадресация или перезапись адреса (входящая электронная почта).

Я буду использовать пограничный сервер Microsoft Exchange. Это надежный сервис, который можно спроектировать и внедрить как высокодоступный и избыточный, и он имеет очень простой в настройке агент двунаправленной перезаписи адресов.

Примечание: , прежде чем читать остальную часть этого сообщения в блоге, я настоятельно рекомендую вам щелкнуть ссылку выше и прочитать все подробности о том, как работает перезапись адресов Exchange.

Теперь давайте рассмотрим, почему вы должны сделать это самостоятельно, а не на хостинге. На самом деле я думаю, что решение остается за вами, но есть две вещи, которые вы должны серьезно рассмотреть:

- Хотите ли вы платить плату за каждого пользователя за размещение услуги либо компании-разработчику программного обеспечения для миграции, либо компании-ретранслятору электронной почты, когда вы можно ли сделать самому за гораздо меньшие деньги?

- Что еще более важно, позволите ли вы сторонней компании участвовать в важной части вашего потока электронной почты?

Эти два вопроса актуальны, особенно второй. Это включает в себя соглашения об уровне обслуживания и другие очень важные вещи, которые следует учитывать, особенно в корпоративном пространстве.

Но если ответ на оба приведенных выше вопроса утвердительный, то вы застрахованы. Если нет, продолжайте читать.

В этой записи блога рассматривается первый сценарий, подробно описывающий простое сосуществование почтового потока с двумя арендаторами, использующими один домен электронной почты. Я обозначил его как сценарий 1, потому что это первая запись в блоге из серии, посвященной другим сценариям.

Я обозначил его как сценарий 1, потому что это первая запись в блоге из серии, посвященной другим сценариям.

Каковы требования?

Для установки описанного выше сценария вам потребуется следующее:

- Два арендатора Exchange Online (конечно же!)

- Один уникальный персональный домен на каждого арендатора Office 365, в моем случае это:

- Tenant1.myexchlab.com

- Tenant2.myexchlab.com

- Один домен тщеславия для совместного использования двумя арендаторами, в моем случае это myexchlab.com

- По крайней мере один пограничный сервер Microsoft Exchange

- SSL-сертификат для шифрования потока почты между клиентами Exchange Online и Microsoft Exchange Edge

Некоторые важные примечания о требованиях:

- персональные домены моего арендатора являются поддоменами общего пользовательского домена, но это не является обязательным требованием. Вы можете использовать разные домены (например, abc.

com и xyz.com) в своей конфигурации.

com и xyz.com) в своей конфигурации. - В этом сценарии весь поток исходящей и входящей почты проходит через пограничный сервер. Настоятельно рекомендуется для производственных целей настроить высокодоступную и избыточную инфраструктуру с несколькими пограничными серверами.

- Мой пограничный сервер размещен в Azure, потому что мне удобно его быстро настроить. Вы можете разместить свой где угодно.

- SSL-сертификат и использование TLS между арендаторами Exchange Online и пограничным сервером являются необязательными, но рекомендуемыми.

Исходящая электронная почта из Office 365

В этом сценарии оба арендатора отправляют всю электронную почту через пограничный сервер. При желании вы можете настроить условную маршрутизацию почты в Exchange Online, если вы хотите, чтобы только группа пользователей перенаправляла свою электронную почту через Edge. Я не буду подробно описывать это здесь, но, пожалуйста, свяжитесь с нами, если вам нужно больше подробностей об этом варианте.

Создание соединителя отправки в Exchange Online

Сначала давайте проверим, как создается соединитель в Office 365. Если вам нужна базовая помощь по настройке коннекторов Exchange Online, прочтите это.

- В сценарии выбора почтового потока выберите в качестве источника «Office 365», а в качестве места назначения — «Партнерская организация»

- Назовите разъем и включите его

- Выберите целевые домены электронной почты. Я выбрал *, что означает, что этот коннектор применяется ко всем внешним доменам электронной почты

Примечание: Опять же, здесь вы можете проявить больше творчества и настроить сценарий, при котором перезапись адресов (а точнее, исходящий поток электронной почты, проходящий через Edge) применяется только к определенным доменам назначения, т. е. вы можете переписать адреса для своих пользователей, но только тогда, когда они отправляют электронное письмо определенной компании-партнеру с определенным доменом тщеславия

- Введите общедоступный IP-адрес вашего пограничного сервера или балансировщика нагрузки перед ним.

- Настройте соединитель так, чтобы он всегда использовал TLS при обмене данными с пограничным сервером. Введите имя субъекта или SAN сертификата, который вы будете использовать (подробнее о настройке сертификата позже)

Вот и все, ваш исходящий соединитель настроен в клиенте Exchange Online. Если вы настраиваете это в производственной среде, сначала убедитесь, что вы настроили его для одного тестового пользователя, пока вы не будете на 100% уверены, что пограничный сервер настроен правильно и в почтовом потоке нет проблем.

Не забудьте создать коннектор в обоих тенантах.

Соединители получения и отправки на пограничных серверах

Теперь, когда мы обратились к соединителям Exchange Online, давайте рассмотрим следующий переход в конвейере обработки почты — пограничный сервер.

Чтобы этот сценарий работал правильно, на пограничном сервере необходимо создать три вещи:

- Соединители получения: это ключ к приему электронной почты, поступающей из EOP/Exchange Online

- Правила перезаписи адресов: должны применяться входящим и исходящим транспортными агентами и перезаписывать адреса

- Соединители отправки: для отправки исходящей или входящей электронной почты после того, как агент выполнит свою работу

Давайте сначала обратимся к разъемам.

Соединитель получения

Существует несколько способов и сценариев настройки соединителя получения, но, в конечном счете, необходимо учитывать следующее: параметр «remoteipranges» при создании коннектора

Примечание. Очень важно заблокировать соединитель для определенного диапазона IP-адресов и защитить связь с помощью сертификата и TLS, поскольку этот соединитель будет принимать анонимную ретрансляцию. В качестве альтернативы, если у вас есть или вы можете установить пограничный сервер в существующей гибридной организации (а не в автономном режиме, как в этом сценарии), который разрешает внутреннюю электронную почту с проверкой подлинности, вам следует сделать это.

В качестве альтернативы, если у вас есть или вы можете установить пограничный сервер в существующей гибридной организации (а не в автономном режиме, как в этом сценарии), который разрешает внутреннюю электронную почту с проверкой подлинности, вам следует сделать это.

Дополнительное примечание. Я добавил дополнительный метод для защиты вашей инфраструктуры Edge и почтового потока от вредоносной ретрансляции от других клиентов Office 365. См. раздел «Защитите свой Edge от вредоносного ретранслятора электронной почты, создав правила транспорта» ниже.

Теперь начнем с создания соединителя получения:

New-ReceiveConnector -Name «From EOP» -RemoteIPRanges [удаленные диапазоны EOP] -Usage custom -AuthMechanism Tls -PermissionGroups AnonymousUsers, ExchangeUsers, ExchangeServers, Partners -Bindings 0.0 .0.0:25

В приведенной выше команде вы должны:

- Изменить имя соединителя в соответствии с вашим соглашением об именах

- Добавьте все удаленные диапазоны EOP, которые вы можете найти здесь

- Определите определенные привязки, если они имеют отношение к вашему сценарию

После создания соединителя необходимо добавить необходимые разрешения AD:

Get-ReceiveConnector "From EOP" | Add-ADPermission -User 'NT AUTHORITY\Anonymous Logon' -ExtendedRights MS-Exch-SMTP-Accept-Any-Recipient

Перед добавлением TLS в коннектор необходимо имя сертификата:

$cert = Get-ExchangeCertificate -Thumbprint [Отпечаток вашего стороннего сертификата Exchange, назначенного службе SMTP]

$tlscertificatename = "$($cert.Issuer)

$($cert.Subject)"

Примечание. Перед настройкой соединителя получения

убедитесь, что вы получили, импортировали и назначили надлежащий сторонний сертификат для пограничного сервера Exchange.Теперь давайте установим все необходимые свойства TLS в коннекторе:

Get-ReceiveConnector "From EOP" | Set-ReceiveConnector -AuthMechanism ExternalAuthoritative, Tls -RequireTls:$true -TlsDomainCapabilities mail.protection.outlook.com:AcceptOorgProtocol -TlsCertificateName $tlscertificatename -fqdn mail.yourdomain.com

Убедитесь, что полное доменное имя соединителя соответствует имени сертификата.

Выше снимок наиболее важных свойств разъема приема.

Соединитель отправки

Опять же, для соединителя отправки у вас может быть несколько сценариев. Что касается меня, то мой пограничный сервер имеет простой коннектор отправки, не привязанный к какому-либо правилу транспорта или адресному пространству, который отправляет исходящую электронную почту для всех доменов. Поскольку этот соединитель отправки предназначен для отправки электронной почты в Интернет, специальные параметры TLS не настраиваются.

Поскольку этот соединитель отправки предназначен для отправки электронной почты в Интернет, специальные параметры TLS не настраиваются.

Я использовал следующую команду:

New-SendConnector -Internet -Name "To Internet" -AddressSpaces *

См. здесь, как создать коннектор отправки и создать свой собственный.

Правила перезаписи адресов Exchange Edge

Прежде чем я объясню, какие правила вы должны создать, я настоятельно рекомендую вам прочитать эту статью Перезапись адресов на серверах Microsoft Edge.

Правила перезаписи адресов могут выполняться для каждого домена или пользователя. Когда вы планируете свой, подумайте, достаточно ли правила типа домена, т. е. хотите ли вы перевести [email protected] в [email protected] или вы хотите перевести [email protected] в JSmith. @ xyz.com, то есть префикс меняется или нет? Если ответ положительный, префикс изменится, тогда вам нужно одно правило для каждого пользователя.

Давайте теперь проверим, что нам нужно сделать для этого конкретного сценария:

- John.

[email protected] находится в первом арендаторе, и нам нужно перевести его адрес на [email protected]

[email protected] находится в первом арендаторе, и нам нужно перевести его адрес на [email protected] - [email protected] принадлежит второму арендатору, и нам нужно перевести ее адрес на [email protected] .

Теперь правила:

New-AddressRewriteEntry -Name "John tenant1.myexchlab.com to myexchlab.com" -InternalAddress [email protected] -ExternalAddress [email protected]

New-AddressRewriteEntry -Name "Mary tenant2.myexchlab.com to myexchlab.com" -InternalAddress [email protected] -ExternalAddress [email protected]

В этом сценарии я создал следующие правила: двунаправленный.

Опять же, вы должны учитывать правила для каждого домена, когда это применимо. Вы также можете импортировать правила через CSV, чтобы убедиться, что вы можете создать все правила с минимальными усилиями.

Защитите свой Edge от вредоносной ретрансляции электронной почты, создав правила транспорта

Когда вы настраиваете соединители для входящей и исходящей ретрансляции электронной почты, несмотря на то, что соединения требуют TLS и принимают электронные письма только из Exchange Online, вы не можете контролировать, что другие клиенты Exchange Online попытаются сделать, и если они попытаются использовать ваш Edge для ретрансляции электронной почты.

Чтобы иметь возможность контролировать это, вам необходимо создать несколько правил транспорта на всех ваших пограничных серверах. Создание правила транспорта на пограничном сервере не такое прямолинейное и не имеет таких доступных опций, как на сервере CAS, но вот что вам нужно сделать:

Сначала исключите домены-получатели, создав по одному правилу транспорта для каждого (или объединив все в одно), которое в основном останавливает обработку правила транспорта, если находит совпадение:

New-TransportRule -Name "Электронные письма извне на myexchlab.com Inside" -FromScope NotInOrganization -AnyOfRecipientAddressContains "myexchlab.com" -StopRuleProcessing $true

New-TransportRule -Name "Электронная почта извне для tenant1.myexchlab.com Inside" -FromScope NotInOrganization -AnyOfRecipientAddressContains "tenant1.myexchlab.com" -StopRulecessProing правда

New-TransportRule -Name "Электронная почта извне на tenant2.myexchlab.com внутрь" -FromScope NotInOrganization -AnyOfRecipientAddressContains "tenant2.myexchlab.com" -StopRuleProcessing $true

И, наконец, правило с меньшим приоритетом, которое будет удалять электронную почту если это не организация:

New-TransportRule -Name "Отбрасывать электронную почту, если за пределами организации" -FromScope NotInOrganization -DeleteMessage $true

Приведенные выше правила должны иметь правильный приоритет, то есть приоритет от 0 до 2 должен быть к правилам, которые прекращают обработку дополнительных правил, если обнаружен внутренний домен.

Затем, если ни у одного из получателей сообщения не обнаружено внутреннего домена, Edge должен удалить сообщение. Это сделано для того, чтобы входящая электронная почта по-прежнему работала, а исходящая не допускала вредоносных подключений для ретрансляции.

В основном то, что вы говорите в последнем правиле, заключается в том, что если отправитель не является внутренним для вашей организации, пограничный сервер просто отбрасывает электронное письмо, если это правило в конечном итоге будет обработано. Я настоятельно рекомендую вам протестировать правило сразу после его реализации и убедиться, что оно разрешает все нужные вам домены.

Я настоятельно рекомендую вам протестировать правило сразу после его реализации и убедиться, что оно разрешает все нужные вам домены.

Давайте покажем правило в действии:

Как вы можете видеть выше, электронная почта, отправленная с непринятого домена, удаляется сервером Edge. Также помните, что правила были обработаны, потому что ни одно другое правило не нашло совпадение домена у всех получателей.

Рассматривайте правила транспорта, хотя, к сожалению, очень ограниченные при применении на пограничных серверах, когда речь идет о доступных действиях и предикатах, как дополнительный и важный уровень безопасности, который вы можете применить к своей инфраструктуре.

Обслуживаемые домены на пограничном сервере

Одна из важных вещей, о которых я упоминал ранее, заключается в том, что пограничный сервер считает исходящие и входящие электронные письма, отправленные в домены и из них, которые вы переводите, как внутренние электронные письма.

В моем сценарии все, с чего мне нужно было начать, это отдельный пограничный сервер без обслуживаемых доменов, что может быть не так для вас, если вы используете пограничный сервер в существующей гибридной инфраструктуре, но если это так, вот что вам нужно нужно знать об обслуживаемых доменах:

- Добавьте домен тщеславия из исходного и целевого клиентов, который вы переводите из (исходящего) и во (входящий)

- Добавьте домен тщеславия, которым пользуются оба арендатора

Вот мой снимок, чтобы вы лучше поняли, что мне нужно для моего сценария.

Записи DNS

Теперь позвольте мне описать, как должны быть настроены мои записи DNS, связанные с электронной почтой. Помните, что это относится к моему сценарию. Также я рассматриваю только DNS-записи MX и SPF. Убедитесь, что вы применяете отраслевые рекомендации для электронной почты при настройке доменов электронной почты (например, DKIM).

Записи MX

Вот как настраиваются записи MX для всех трех доменов в моем сценарии:

- tenant1.myexchlab.com: запись MX указывает на EOP в клиенте Office 365, где домен действителен

- tenant2.myexchlab.com: запись MX указывает на EOP в арендаторе Office 365, где действует домен .

- myexchlab.com: MX указывает на пул пограничных серверов

Объяснение вышеизложенному простое, вам нужно убедиться, что любое электронное письмо за пределами перезаписи адреса может быть отправлено правильному получателю. Например, если кто-то извне отправляет электронное письмо по адресу Peter@tenant1. myexchlab.com, нет причин для того, чтобы электронное письмо проходило через процесс перезаписи адреса или пограничный пул. И это относится к любой внешней связи, идущей к источнику и получателю, идущей непосредственно к этим доменам.

myexchlab.com, нет причин для того, чтобы электронное письмо проходило через процесс перезаписи адреса или пограничный пул. И это относится к любой внешней связи, идущей к источнику и получателю, идущей непосредственно к этим доменам.

Что касается myexchlab.com, то происходит обратное, то есть, если кто-то отправляет электронное письмо [email protected], электронное письмо должно быть отправлено на Edge только для того, чтобы агент входящего транспорта мог преобразовать этот адрес в [email protected]. По этой причине и поскольку Edge является источником полномочий для домена myexchlab.com, который фактически не является SMTP-адресом ни для одного получателя в моем сценарии, MX для этого домена должен указывать на него.

Записи SPF

Здесь я выбрал самый безопасный подход и настроил все записи SPF одинаково для всех трех доменов, чтобы включить отправителей из:

- MX-запись

- Защита Exchange Online

- Пограничный сервер

Давайте разберем это:

- tenant1.

myexchlab.com и tenant2.myexchlab.com: для этих доменов, размещенных в Office 365, разрешение MX и EOP является излишним, но это не вредит, и я разрешил Пограничный сервер по одной простой причине: если по какой-либо причине преобразование адреса не удается, электронная почта все равно может отправляться с исходящего сервера пограничного сервера, а исходный адрес будет находиться на одном из этих доменов, поэтому для таких непредвиденных сценариев вы должны добавить пограничный сервер в SPF. .

myexchlab.com и tenant2.myexchlab.com: для этих доменов, размещенных в Office 365, разрешение MX и EOP является излишним, но это не вредит, и я разрешил Пограничный сервер по одной простой причине: если по какой-либо причине преобразование адреса не удается, электронная почта все равно может отправляться с исходящего сервера пограничного сервера, а исходный адрес будет находиться на одном из этих доменов, поэтому для таких непредвиденных сценариев вы должны добавить пограничный сервер в SPF. . - myexchlab.com: для этого домена в моем сценарии добавление EOP на самом деле не требуется, так как нет момента времени, когда ожидается, что домен будет перемещен в Office 365, но в большинстве сценариев, особенно в сценариях миграции, EOP должен быть в разрешенных отправителях, поэтому я добавил его. Edge и MX снова избыточны, но у вас должен быть хотя бы один из них.

Вот как будет выглядеть SPF:

v=spf1 mx ip4:[Edge IPV4 Public address] include:spf. protection.outlook.com ~all

protection.outlook.com ~all

Как все работает

Пришло время протестировать сценарий. Вот что я сделаю:

- Отправлю исходящее электронное письмо от обоих арендаторов

- Ответ на исходящие письма

- Отправить входящее электронное письмо обоим арендаторам

Результаты, которые мы проанализируем:

- Проверка исходного и конечного адресов «от» и «до», просмотрев электронную почту в пункте назначения

- Убедитесь, что TLS используется

- Увидеть транспортных агентов в действии

Я не хочу доказывать свой сценарий скриншотами, так как я не думаю, что это актуально, и мне все равно пришлось бы затенить большую часть информации, но ниже вы можете найти некоторые фрагменты того, как это работало, просто так мы четко понимаем, чего вам следует ожидать, а также как устранять любые проблемы.

Исходящая электронная почта от обоих арендаторов

Электронная почта, отправленная источником, от Джона:

И от Мэри:

Теперь давайте посмотрим, что произойдет, когда электронная почта попадет на сервер Edge:

Я использовал журнал отслеживания сообщений, и, как вы можете видеть в отправленном мной сообщении, событие агента «SETROUTE» переводит адрес.

Давайте посмотрим на сообщение в пункте назначения:

… и теперь давайте действительно посмотрим на сообщение 🙂 (только один из них сейчас)

Оригинальный адрес почты:

. Оригинальный адрес почты:

. Адрес переведен: И используется TLS: Для ответа я буду использовать только одного пользователя в качестве примера, так как поведение одинаково для обоих. Итак, давайте посмотрим, что происходит в Edge: Как вы можете видеть выше, есть два сообщения, адресованные Мэри, одно является ответом, а другое совершенно новым сообщением, в обоих случаях вы можете видеть что получатель получил перевод. В отличие от исходящей электронной почты, вы не увидите идентификатор события, связанный с транспортным агентом, но вы можете проверить в столбце получателей, выполнил ли он свою работу. И, наконец, внешняя электронная почта во внутреннем почтовом ящике: Вот и все. Достаточно скриншотов. Надеюсь, вы поняли, как все работает и как вы можете устранить неполадки. Надеемся, что после прочтения этого сообщения в блоге вы сможете лучше понять, как можно обеспечить сосуществование потока почты. На самом деле это был простой сценарий, но в следующих постах будет больше. Если вы хотите, чтобы я описал и написал в блоге о конкретном сценарии, который у вас есть, или если вам нужна помощь, чтобы лучше понять его, напишите мне. Я работаю в сфере миграции уже более 5 лет, и я видел много партнеров и клиентов, которым требуется сосуществование потока почты между двумя арендаторами. Поскольку для Microsoft не так просто решить эту проблему и разрешить такие вещи, как один и тот же домен тщеславия в двух арендаторах, некоторые компании создали продукты и услуги, которые пытаются заполнить этот пробел, но, как я уже говорил ранее в этом посте, передача вашего конвейера потока почты это непростое решение, и предприятия готовы его принять, особенно когда вам не так уж сложно сделать это самостоятельно, и я уверен, что создание и обслуживание высокодоступной инфраструктуры почтового потока (например, пограничных серверов) дешевле, чем платить за абонентскую плату, чтобы получить эту функциональность. Ответ на исходящие электронные письма

Также вы можете приложить к форме любые файлы, вплоть до изображений и презентаций, если это имеет смысл. Далее авторы проанализируют сложность задачи и предложат свои ставки, а вам нужно будет выбрать подходящего исполнителя. После того как вы внесете предоплату в размере 25, 50, 75 или 100% от общей стоимости, автор сразу приступит к работе и затем выложит ее в готовом виде на странице заказа. Если у вас будут претензии к качеству, вы сможете вернуть свои деньги назад. В обратном случае исполнителю будет перечислен его гонорар.

Также вы можете приложить к форме любые файлы, вплоть до изображений и презентаций, если это имеет смысл. Далее авторы проанализируют сложность задачи и предложат свои ставки, а вам нужно будет выбрать подходящего исполнителя. После того как вы внесете предоплату в размере 25, 50, 75 или 100% от общей стоимости, автор сразу приступит к работе и затем выложит ее в готовом виде на странице заказа. Если у вас будут претензии к качеству, вы сможете вернуть свои деньги назад. В обратном случае исполнителю будет перечислен его гонорар. Если хотите сэкономить, выбирайте самый бюджетный вариант.

Если хотите сэкономить, выбирайте самый бюджетный вариант.

может скрыть свои внутренние поддомены от внешних получателей:

может скрыть свои внутренние поддомены от внешних получателей: может скрыть домен электронной почты недавно приобретенной компании Fourth Coffee:

может скрыть домен электронной почты недавно приобретенной компании Fourth Coffee: Чтобы избежать путаницы, организация может заменить домен электронной почты партнерской организации своим собственным доменом электронной почты.

Чтобы избежать путаницы, организация может заменить домен электронной почты партнерской организации своим собственным доменом электронной почты. com.

com. Например, если есть

Например, если есть  Например, если

Например, если  com на support@contoso .ком.

com на support@contoso .ком.

com и xyz.com) в своей конфигурации.

com и xyz.com) в своей конфигурации.

Issuer)

Issuer)

com внутрь" -FromScope NotInOrganization -AnyOfRecipientAddressContains "tenant2.myexchlab.com" -StopRuleProcessing $true

com внутрь" -FromScope NotInOrganization -AnyOfRecipientAddressContains "tenant2.myexchlab.com" -StopRuleProcessing $true  myexchlab.com и tenant2.myexchlab.com: для этих доменов, размещенных в Office 365, разрешение MX и EOP является излишним, но это не вредит, и я разрешил Пограничный сервер по одной простой причине: если по какой-либо причине преобразование адреса не удается, электронная почта все равно может отправляться с исходящего сервера пограничного сервера, а исходный адрес будет находиться на одном из этих доменов, поэтому для таких непредвиденных сценариев вы должны добавить пограничный сервер в SPF. .

myexchlab.com и tenant2.myexchlab.com: для этих доменов, размещенных в Office 365, разрешение MX и EOP является излишним, но это не вредит, и я разрешил Пограничный сервер по одной простой причине: если по какой-либо причине преобразование адреса не удается, электронная почта все равно может отправляться с исходящего сервера пограничного сервера, а исходный адрес будет находиться на одном из этих доменов, поэтому для таких непредвиденных сценариев вы должны добавить пограничный сервер в SPF. .