Как перенести сайт на HTTPs. Пошаговая инструкция — Devaka SEO Блог

Многие серьезные проекты использовали HTTPS ещё в 2000х, часть перешли на защищенный протокол в 2010-2011, когда был большой бум из-за утилит иранского хаккера Марлинспайка Firesheep и SSLStrip, позволяющих воровать персональные данные с незащищенных сайтов. Совсем недавно правительство США поручило всем федеральным сайтам перейти в срочном порядке на HTTPS до конца 2016 года. И уже совсем скоро Mozilla Firefox перестанет поддерживать небезопасные HTTP-соединения в браузере. В связи с этим, предвидится новый бум и массовый переход на HTTPS. Рано или поздно вам тоже придется с этим столкнуться.

Чтобы сильно не рисковать незначительным снижением трафика, как раз летом, в отсутствие сезона, у вас есть время заняться переносом сайта с HTTP на HTTPS. Тем более, что Яндекс прекратил обновлять выдачу, а Google обещает давать приоритеты защищенным сайтам.

Как же перенести свой сайт на HTTPs? Ниже представлена пошаговая инструкция.

1. Подготовка сайта

Исправить некоторые моменты в коде сайта лучше до перехода на HTTPS, чтобы избавиться от возможных технических проблем.

— Смена ссылок внутренней перелинковки с абсолютных на относительные.

Относительные ссылки бывают двух типов:

1. Относительные вне зависимости от домена

https://devaka.ru/about/ — абсолютная.

/about/ — относительная.

2. Относительные вне зависимости от протокола.

https://devaka.ru/about/ — абсолютная

//devaka.ru/about/ — относительная

Необходимо использовать ссылки последнего вида, когда вы исключаете название протокола. Таким образом, не важно, на HTTP ваш сайт или на HTTPS, он будет всегда ссылаться на страницы с тем же протоколом. Обратите внимание, что мы говорим про внутренние ссылки, так как внешние сайты могут вовсе не поддерживать HTTPS, поэтому ссылки на них мы оставляем как и были.

Если у вас несколько связанных проектов или поддоменов одного сайта, и все из них вы переводите на HTTPS, то относительная структура ссылок поможет правильной индексации поисковыми системами и верному перенаправлению пользователей.

— Исправление вложений медиа-контента

Проверьте, какой медиа-контент (изображения, видео, презентации, и др.) вы используете у себя на сайте и по какому протоколу его запрашиваете. Здесь необходимо тоже все перевести в относительные адреса, и тогда при переходе на HTTPS у вас медиа-контент также будет подгружаться с защищенных сайтов. Но стоит убедиться, что он действительно доступен по HTTPS.

Если используемые вами картинки хранятся на вашем сайте, то просто используйте относительные адреса //site.ru/img/mega-image.jpg. Если вы подгружаете картинки с внешних ресурсов (CDN или других сайтов), то они также должны поддерживать HTTPS, иначе стоит отказаться от этих вложений.

Популярные сервисы, которые позволяют внедрять свой контент, типа YouTube, SlideShare, виджеты VK или Facebook, и другие, уже давно поддерживают HTTPS, поэтому с ними проблем не возникнет. Но если вы используете медиа-контент с непопулярных сервисов, то уточните, будет ли этот контент работать/отображаться, если вы смените протокол.

— Исправление подключений внешних скриптов

Во внешних скриптах также нужно использовать относительные URL. Например, для библиотеки jQuery, вместо кода:

<script src=»http://ajax.googleapis.com/ajax/libs/jquery/1.11.3/jquery.min.js»></script>

Нужно использовать:

<script src=»//ajax.googleapis.com/ajax/libs/jquery/1.11.3/jquery.min.js»></script>

Также и с другими скриптами: Яндекс.Метрика, LiveInternet, Google Analytics, Яндекс.Директ, различные javascript библиотеки и др. Здесь принцип тот же: популярные сервисы и библиотеки поддержкивают HTTPS, а вот с непопулярными могут возникнуть проблемы (как например, у ПриватБанка или Корреспондента с сетью MediaTraffic, которые до сих пор её использует по небезопасному соединению).

Подготовительная работа может занять много времени, поэтому все эти исправления лучше делать до полного переноса сайта с HTTP на HTTPS. Если для некоторых проектов стоимость переноса зависит в большей степени от стоимости SSL-сертификата и 1 часа программиста, то у других проектов стоимость переноса как раз заключается в подготовительных работах, так как не все партнеры, которые помогают этим проектам монетизироваться, могут поддерживать защищенный HTTPS протокол.

2. Установка SSL-сертификата

После того, как вы сделали все внутренние и внешние ссылки относительными, проверили доступность медиа-контента и скриптов по протоколу HTTPS, можно заняться установкой и настройкой SSL-сертификата.

— Выбор и приобретение подходящего SSL-сертификата

Существует несколько видов SSL-сертификатов. В зависимости от специфики вашего проекта, нужно выбрать наиболее подходящий сертификат.

1. Обычные сертификаты подходят физическим и юридическим лицам, выдаются на один домен и их выпуск занимает несколько минут. Здесь происходит лишь проверка принадлежности домена тому, кто запрашивает сертификат.

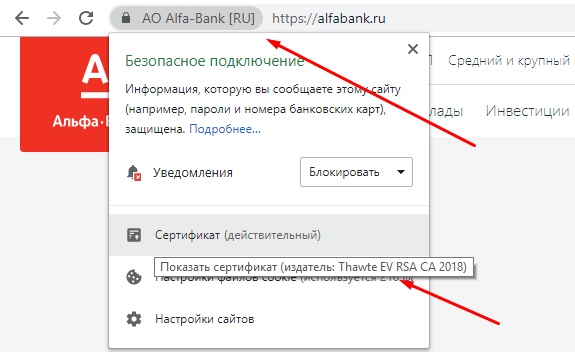

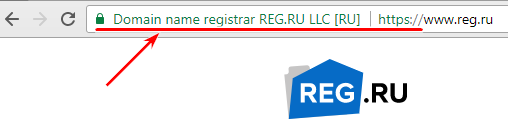

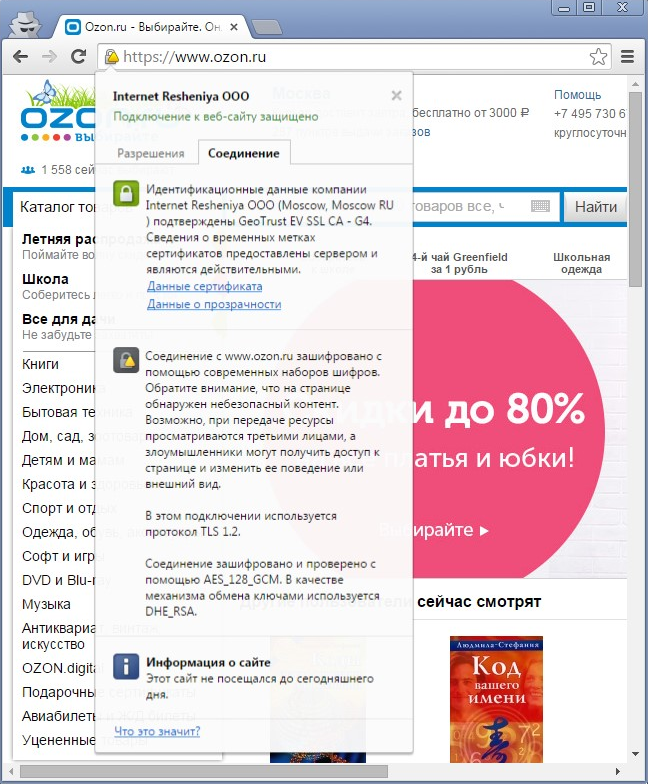

2. EV (Extended Validation). Сертификаты с расширенной проверкой компании. Помимо принадлежности домена тому, кто запрашивает сертификат, здесь также проверяются наличие организации, свидетельство о государственной регистрации, наличие названия компании в whois домена, проверочные звонки и многое другое. EV-сертификат дает возможность получить зеленую строку в адресной строке браузера с названием компании (как вы уже заметили это у Твиттера или на других сайтах).

3. Wildcard. Сертификаты, которые выдаются на все поддомены одного домена. Если у вас много региональных или других поддоменов, то обязательно нужно брать wildcard-сертификат.

4. С поддержкой IDN. Не все сертификаты поддерживаются для кириллических доменов. Если у вас кириллический домен, то нужно искать сертификаты с поддержкой IDN.

Подробнее о видах сертификатов можно ознакомиться в этой статье:

http://habrahabr.ru/company/tuthost/blog/150433/

— Установка сертификата на сервере

Большинство хостеров предоставляют возможность через панель управления быстро установить выданный сертификат. Если у вас возникнут с этим проблемы, обратитесь в тех-поддержку хостинга или наймите на 1 час программиста. Установка обычно происходит пару минут, но при этом сам сервер должен поддерживать SSL протокол. Если у вас не популярный хостинг, то уточните у хостера, поддерживают ли они SSL и как вам можно установить сертификат.

Сертификат не привязывается к IP или хостингу, поэтому, его можно установить на любой выбранный вами хостинг, но конечно там, где вы размещаете свой сайт. Если текущий хостер не поддерживает SSL, то придется перейти к другому.

— Проверка доступности сайта через HTTPS-протокол

Установив ssl-сертификат, убедитесь, что теперь сайт доступен по двум адресам, с http:// и https://. Если по какому-то адресу он оказался недоступным, то нужно срочно искать причину и решать эту проблему.

3. Настройка сайта

После успешной настройки сертификата на сервере можно заняться настройкой сайта. Здесь тоже придется попотеть.

— Настройка директивы Host в файле robots.txt

Сайт на http и https для поисковых систем это два совершенно разных ресурса. Если вы не позаботитесь о том, чтобы поисковые системы оставили лишь один сайт в поиске, то можете потерять значительную часть трафика.

Яндекс требует для новой версии сайта указать директиву Host в файле robots.txt, где явно прописать используемый протокол. Например, в моем robots это выглядит так:

Host: https://devaka.ru

Теперь Яндекс будет знать, что среди всех зеркал, указанное вами с протоколом HTTPS – самое главное.

— Установка 301 редиректа с http на https

Раньше (еще в начале года) требовалось ждать, пока Яндекс переклеит зеркала, и уже потом перенаправлять пользователей. Это могло плохо повлиять на трафик из Google. Сейчас не обязательно ждать работу зеркальщика Яндекса, а можно сразу настраивать 301 редирект с HTTP версии на HTTPS.

Для большинства серверов подойдут такие строчки кода в .htaccess-файле:

RewriteCond %{SERVER_PORT} !^443$

RewriteRule ^(.*)$ https://site.ru/$1 [R=301,L]

Если этот код не сработает, то обратитесь в техподдержку хостинга за консультацией.

— Исправление найденных ошибок

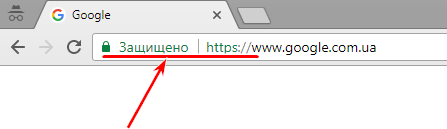

Проверьте все свои ссылки, доступность сайта, корректность перенаправлений, наличие замочка в адресной строке браузера, все должно работать идеально. Исправьте, если что-то работает не так.

4. Сообщение поисковикам о переносе

Чтобы снизить риски потери поискового трафика, обо всей проделанной вами работу нужно сообщить поисковикам. Но для этого не надо писать им на почту 🙂 здесь нужно использовать панель для вебмастеров.

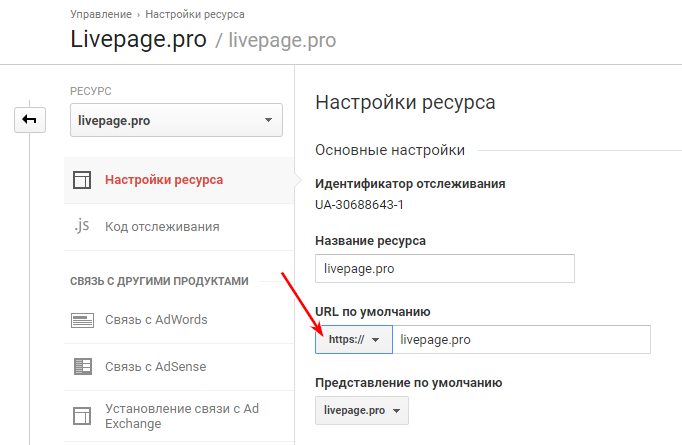

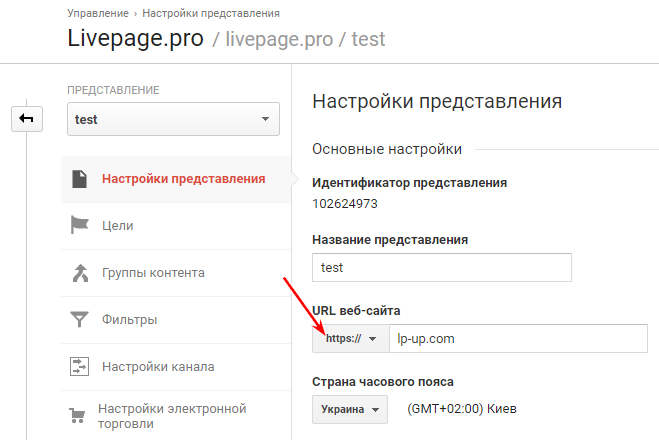

— Добавление https-версии сайта в панель для вебмастеров

И в Google и в Яндексе необходимо добавить и подтвердить новый сайт, указав версию https. Теперь у вас в списке сайтов будет и та и другая версии. Для Google дополнительных настроек больше делать не надо, достаточно присутствия 301 редиректов.

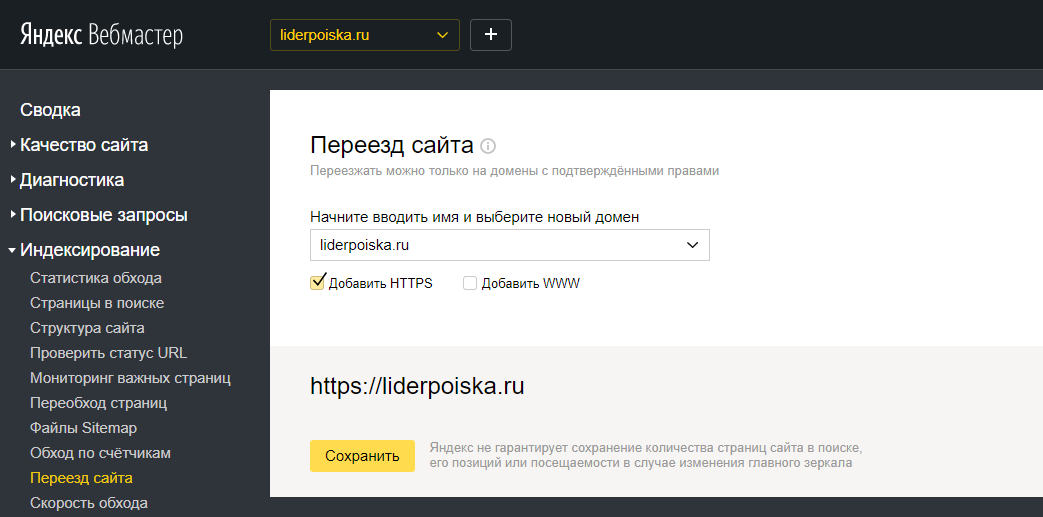

— Изменение адреса в панели для Яндекса

Для Яндекса необходимо у HTTP-сайта указать главное зеркало HTTPS. Делается это в панели для вебмастеров в меню “Настройка индексирования” — “Главное зеркало” — “Установить протокол HTTPS”.

— Перенос дополнительных настроек в панели для вебмастеров со старого хоста на новый

Если для старой версии сайта в панели у вас присутствовали дополнительные настройки, то их нужно перенести на новую версию, чтобы она воспринималась аналогично. Например, одни из важных настроек, которые надо проверить и перенести, это:

– Настройки региона (геотаргетинг)

– Файлы Sitemap.xml

– Список ссылок в Disawov Tool для Google

– Исключенные параметры URL для Google

5. Ожидание переиндексации

На этом все, ваш сайт и ваши пользователи защищены. Google и Яндекс со временем поменяют адрес вашего сайта в поиске.

Смотрите также мой вебинар про особенности перехода на https и возможные проблемы и их решение.

Переход на HTTPS в Яндексе и Google

При всех видимых преференциях HTTPS — от защиты самого сайта до возможного улучшения ранжирования — не все владельцы ресурсов спешат переходить на защищённый протокол. Многих вебмастеров пугает возможная потеря трафика во время склейки зеркал: для поисковиков HTTP и HTTPS-версии одного домена представляют собой разные сайты, а значит понадобится некоторое время, чтобы разобраться что же выдавать на запрос пользователя.

Почему надо перевести сайт на HTTPS?

Уже несколько лет Google активно продвигает технологию защищённого подключения HTTPS. Ещё в 2014 наличие у сайта SSL-сертификата было названо одним из факторов ранжирования в Google, а с 1 января 2017 года все сайты, работающие по протоколу HTTP, стали помечаться в Google Chrome как небезопасные с предупреждением Не защищено.

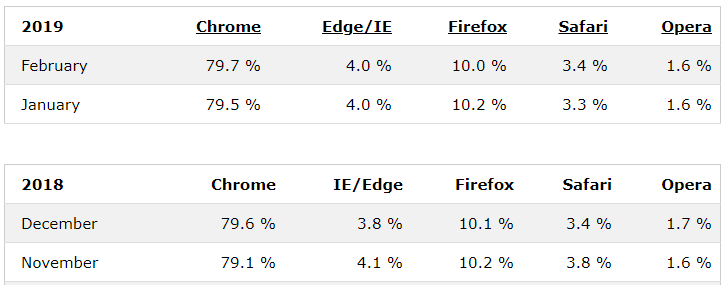

К нему также присоединился браузер FireFox, помечающий безопасные сайты, замочком зелёного цвета в адресной строке. Chrome и FireFox несколько лет подряд удерживают топовые позиции среди других браузеров на мировом рынке.

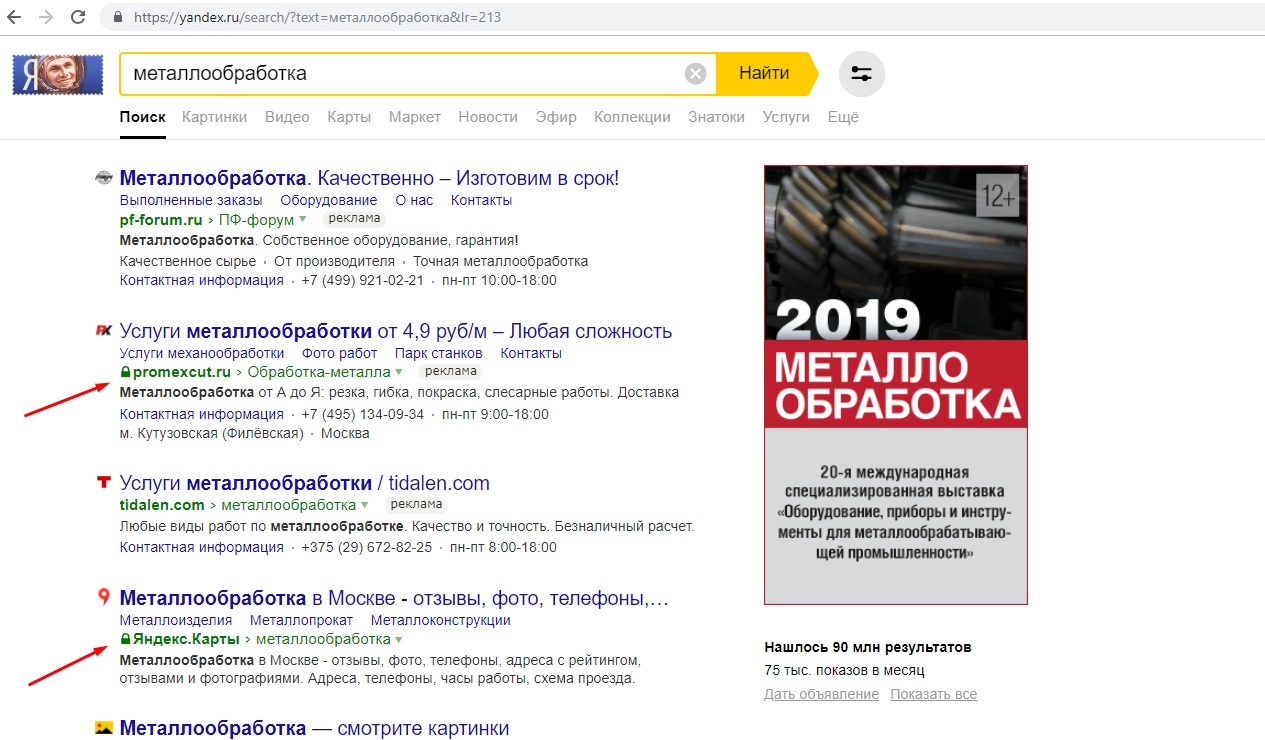

К настоящему моменту Яндекс не подтвердил, что протокол влияет на ранжирование, но подтверждает, что наличие HTTPS учитывается при оценке качества сайта. Яндекс также планирует внедрить предупреждения о безопасности по примеру Chrome в свой браузер и проводит эксперименты со сниппетами поисковой выдачи.

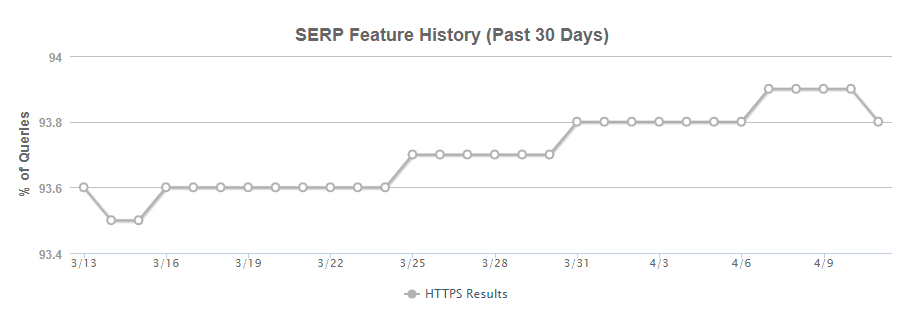

Эти меры должны стимулировать дальнейший переход с HTTP на HTTPS для всех веб-сайтов. Статистика подтверждает, что доля сайтов с HTTPS в топе неуклонно возрастает.

Переход на HTTPS без потери позиций

- Выбор и установка SSL

- Подготовка сайта к переезду

- Редирект 301

- HTTPS и поисковые системы

- P.S. После переезда на HTTPS

В настоящее время, когда безопасность поиска всячески стимулируется поисковыми системами, достаточно от нескольких дней до недели, чтобы версия с протоколом HTTPS заменила в поиске HTTP-сайт, хотя раньше этот же процесс мог растянуться на пару месяцев.

Чтобы минимизировать возможные риски, выбирайте самый низкий по трафиковой нагрузке месяц и день для внедрения защищённого протокола. Многие бизнесмены прекрасно знают свой «несезон», остальные же могут проанализировать статистику из Метрики или Аналитики за последние несколько лет.

Шаг 1. Выбор и установка SSL сертификата

Для передачи защищённых данных в HTTPS используется криптографический протокол SSL/TLS. Этот протокол использует сертификат для проверки принадлежности ключа шифрования владельцу. Получить SSL-сертификат, который гарантирует подлинность цифровой подписи ресурса, можно в удостоверяющем центре (Certification authority).В крупнейших мировых центрах сертификации Sectigo (ребрендинг Comodo) и DigiCert можно купить SSL на определённый срок (тарифный план на 1-2 года). Как правило, купить или получить SSL-сертификат бесплатно можно и у своего хостинг-провайдера.

Бесплатный SSL также можно получить в Let’s Encrypt или FreeSSL, и хотя они имеют свои ограничения, для большинства сайтов таких сертификатов часто достаточно.

Как понять, что установить на ваш сайт? Есть три разных типа протокола SSL:

- Domain Validation (DV SSL) подтверждают доменное имя.

- Organization Validation (OV SSL) подтверждают доменное имя и организацию.

- Extended Validation (EV SSL) — расширенная валидация, самая надёжная защита.

Об уровне компании и надёжности защиты данных можно судить, в том числе, по установленному на её официальном сайте сертификату.

Кроме того, SSL-сертификаты отличаются своими свойствами:

- Single Certificate действует только на один домен, указанный при его покупке.

- Wildcard защитит не только основной домен, но и все его поддомены, но стоит значительно дороже.

- Unified Communications/SAN — сертификаты для одной компании с несколькими доменами.

- Если ваш домен в кириллической зоне, то важна поддержка IDN.

Для большинства своих клиентов мы устанавливаем бесплатные SSL-сертификаты от центра сертификации Let’s Encrypt. Помимо бесплатности у них есть еще одно преимущество: автоматическая пролонгация — один раз настроил и забыл. Для установки сертификата Вам понадобятся: доступ к панели управления хостингом, консоль и знание нескольких команд nginx. По ссылке пошаговая инструкция по настройке SSL, которую мы используем в своей работе.

Отдельно отметим, что на виртуальном хостинге собственными силами автопролонгирование не настроить, так как нужен root-доступ. Однако некоторые хостеры могут предоставить такую услугу, например, SpaceWeb любезно предложил настроить автопрологнацию и сделал это за пару часов после обращения к поддержке через тикет-систему.

Шаг 2. Подготовка сайта к переезду

Замените абсолютные внутренние ссылки на относительные. Сюда относятся не только текстовые ссылки, но также ссылки на изображения, видео, подключаемые файлы.

Коды ремаркетинга, различные скрипты нужно заменить на относительные с доменным именем, но без протокола HTTP (пр. //site.ru/script.js).

Сгенерируйте новый файл sitemap.xml с HTTPS-адресами.

Внесите правки в robots.txt, указав верную ссылку на sitemap.xml с HTTPS-адресом. Если вы ещё используете в robots.txt директиву Host, то самое время её удалить.

Не забудьте исправить внутренние ссылки в тегах rel=canonical, rel=alternate и др., если используете их на своём сайте.

Используйте тестовый домен для разработки — разверните и отладьте HTTPS сначала на нём, потратив на это столько времени, сколько потребуется. Если же такой возможности нет, то немедля приступайте к шагу 3.

Шаг 3. Редирект 301

Настройте 301 редиректы с HTTP на HTTPS. Страницы старого сайта должны выполнять редирект именно на аналогичные страницы нового сайта. Если же структура сайта при переезде изменилась, Вы можете установить редирект со страниц старого сайта на аналогичные страницы нового, а с них установить редирект на нужные адреса.

Однако, чтобы не создавать себе лишних трудностей, постарайтесь по возможности избегать совмещения смены протокола с любыми другими работами по сайту. Сделайте их до или после переезда.

Файлы robots.txt и XML-карта сайта должны быть доступны и по HTTP, и по HTTPS.

Содержимое версий должно совпадать, чтобы робот мог обращаться по одинаковым адресам при проверке зеркал.

Ссылку на файл sitemap.xml в обоих robots.txt лучше указать по адресу нового главного зеркала с HTTPS.

Не на всех системах управления есть возможность реализовать разные файлы robots.txt, поэтому допустим 301-й редирект на robots.txt HTTPS-версии.

- Проверьте серверные ответы и убедитесь, что все зеркала в группе выполняют редирект на желаемое главное зеркало. Если у сайта есть поддоменная структура, не забудьте про редиректы для поддоменов.

Это также относится к версиям «с www» или «без www». Важно настроить склейку вида HTTP://www.поддомен.домен.ru → HTTPS://поддомен.домен.ru

, если приобретенный сертификат SSL действует только на поддомены первого уровня. В этом случае при обращении к www-зеркалу поддомена будет возникать ошибка безопасности.

Если нет возможности прописать редиректы, добавьте на каждую страницу старого сайта каноническую ссылку rel=»canonical» на эту же страницу нового сайта с HTTPS.

Шаг 4. HTTPS и поисковые системы

Не забудьте произвести необходимые настройки, чтобы иметь доступ к аналитике нового HTTPS-зеркала.

- Добавьте HTTPS-сайт в Google Search Console и подтвердите права на него.

- Добавьте HTTPS-сайт и подтвердите права на него, а затем произведите переезд на HTTPS в Яндекс.Вебмастер.

Теперь можно ожидать скорейшей склейки зеркал. Приблизительный срок перехода на приоритетное ранжирование защищённой версии 1-2 недели. При этом старая версия HTTP может еще некоторое время показываться в поиске — вы увидите это в статистике переходов.

P.S. После переезда на HTTPS…

Не расслабляйтесь сразу после отправки заявки на переезд. Помните, что поисковики не дают никаких гарантий, поэтому особенно внимательно отслеживайте ранжирование и индексирование сайта сразу после переезда. Не стесняйтесь обращаться в службу поддержки Яндекса или отправлять страницы на переобход вручную через тот же Вебмастер.

Используйте инструменты для анализа внутренней структуры сайта (мы, например, очень любим Netpeak Spider). Так вы сможете найти абсолютные внутренние ссылки, которые пропустили на первом шаге, и выявить возникшие цепочки редиректов. Исправив их, вы упростите обход сайта роботами, а значит ускорите его переиндексацию, и отправите сигнал поисковикам, что следите за актуальностью информации на своём сайте.

Также не забудьте актуализировать адрес сайта в Яндекс.Справочнике и Google Maps — так вы получите свои первые «хорошие» ссылки на HTTPS-зеркало.

инструкция по переезду на защищенный протокол https за 4 шага

Вчера решил, что хватит это терпеть и пора перевести свой сайт с http на https. По случаю решил описать весь процесс, как я его делаю. Честно говоря преследую этим еще одну цель — когда меня в очередной раз попросят помочь переехать на https, я просто дам ссылку на подробное руководство.

HTTP, HTTP/2, HTTPS, SSL — о чем речь?

Hypertext Transfer Protocol (HTTP) — это основном протокол связи, который используется на любом сайте для установки соединения.

HTTP/2 — более современный протокол, в котором добавлены увеличивающие производительность и безопасность.

HTTPS — расширение протокола HTTP, которое поддерживает шифрование.

Secure Sockets Layer (SSL) — криптографический протокол для безопасной связи.

Переход на https — зачем мне это?

Я бы выделил 4 причины:

- Забота о безопасности данных: сейчас по этой теме сходят все с ума (раньше все клали с пробором, но теперь…). Для сайтов работающих с деньгами и онлайн оплатой — это острая необходимость, т.к. шифруются все данные. Для простых информационных ресурсов — вас все равно заставят перейти на https, т.ч. выбора особо нет.

- Это фактор ранжирования: и Яндекс и Google открыто об этом говорили. Если раньше только Гугл заставлял переводить сайты на https, то сейчас за это взялось зеркало Рунета и с 24 января 2019 года в вебмастере уже многие увидели предупреждение:

Предупреждение в Яндекс Вебмастере

Т.е. это благотворно скажется на ваших позициях и трафике с поисковых систем (на самом деле нет, чаще вообще никак не скажется 🙂 )

- Больше доверия со стороны пользователей. Когда посетитель видит в браузере метку:

Меня это не пугает и я все равно юзаю сервис 🙂

Это может его отпугнуть/насторожить, особенно если это человек не сильно понимающий сути происходящего.

- Ради HTTP/2 и большей скорости, которая так же является фактором ранжирования. В среднем прирост по скорости достигает 20-30% практически за 20-30 минут работы.

Ну а теперь перейдем к пошаговому плану по переходу с http на защищенный протокол https.

Шаг 1: Подготовка сайта

Многих сложностей может не быть вообще, если изначально за сайтом следили и делали все чисто и без костылей.

Бэкап

Любое вмешательство в жизнь сайта (если это не простые действия с контентом или вы не самоуверенный программист) начинается с бэкапа, т.к. в случае появления проблем — вы быстро восстанавливаете данные и программист уходит все делать на своем серваке.

Относительные ссылки

Когда на сайте абсолютные ссылки вида http://romanus.ru/page-name — это может быть проблемой, т.к. их нужно:

- Либо заменить на относительные вида /page-name;

- Либо в абсолютных заменить протокол на https.

Я бы выбирал 1 вариант, т.к. он более гибкий и пригодится не только в решении текущей задачи. Однако и там есть свои минусы, но это не тема данной статьи.

Уверен, на любом сайте вы найдете волшебную таблетку (пример замены домена в статьях):

Пример замены домена через SQL-запрос: кто-то его проверял?

Почему люди везде это пишут — хз, видимо никто не проверял работоспособность т.к. этот вариант просто не работает. SQL запрос не может заменить домен в ячейке, содержащей целый текст, т.к. это просто замена в лоб (как в Excel). Т.е. вы не можете заменить ячейку, если она не равняется вашему тексту (читай, ячейка = текст и ничего более).

Но у нас же в ячейках текст статей в html формате.

Даю 2 рабочих вариант:

- Для понимающих (хотя им не нужно объяснять). Идем в PhpMyAdmin, экспортируем нашу базу данных (или конкретную таблицу, в которой нужно сделать изменения). Далее открываем редактором типа Sublime или Notepad++ и через замену все меняем. Далее импортируем исправленный вариант обратно в нашу базу данных.

- Чтобы не накосячить. Во многих CMS есть плагины, которые с помощью регулярок могут делать замены (да и без них). Например, для WordPress есть хороший плагин Search Regex — который быстро и без проблем поможет сделать замену в тех местах, в которых это нужно.

Пример работы плагина Search Regex

Все пути к файлам и изображениям также должны быть изменены.

Адрес сайта

В CMS нужно изменить адрес вашего сайта на корректный, в WordPress это делается так:

Замена домена в админке WordPress

Внешние скрипты

Все внешние скрипты должны подключаться строго через https, т.к. в противном случае у вас будет смешанный протокол.

Чтобы убедиться — смотрите страницы через режим исходного кода и проходитесь поиском или любой краулер аля Screaming Frog, Netpeak и т.д.

Robots.txt и Sitemap.xml

В robots.txt чаще всего не нужно никаких изменений вносить (раньше нужно было добавить директиву для Яндекса: host: https://romanus.ru — но теперь это уже не нужно), кроме замены пути для sitemap.xml.

В самой карте сайта нужно изменить все ссылки. Если она у вас выводится автоматом + все ссылки в базе данных вы изменили — чаще всего никаких доработок не понадобится. Но лучше перепроверить:

В sitemap.xml не должно быть ссылок на незащищенный протокол

P.S. Многие рекомендуют делать исключения в .htaccess, чтобы robots.txt открывался по 2 протоколам. Я не делаю этого — проблем не замечал, но держу вас в курсе.

Шаг 2: Покупка SSL сертификата

Прежде чем приобретать SSL нам нужно определиться с нашими потребностями.

Типы ssl

Все сертификаты выдаются для 1 домена:

- С проверкой домена (DV): отлично подойдет для блогов, сайтов-визиток, интернет-магазинов и любых сайтов, для которых важно само наличие SSL. Стоит дешево, выдается быстро., замок показывается в браузере.

- С проверкой компании (OV): вариант для тех, кому важно большее доверие, т.к. центр сертификации проверяет принадлежность компании к домену. Нужно крупным компаниям и магазинам. Делается за 3 дня.

- С расширенной проверкой (EV): максимальное доверие к компании, т.к. выдается только юридическим лицам и центр сертификации проверяет больше данных. Делается за 7-10 дней, стоит дорого, но вы получаете в браузере вывод вашей компании:

Пример отображения в браузере EV сертификата

Если у вас много поддоменов и вы хотите их перевести на https — стоит обратить внимание на сертификаты с пометкой Wildcard (количество поддоменов неограниченно).

Активация https для домена

После того, как вы решили какой тип сертификата вам нужен, купили его (свои сертификаты я покупал на gogetssl.com, а для блога решил потестить бесплатный Let’s Encrypt) и не забыли сохранить все ключи, которые вам были даны — самое время привязать все к вашему домену.

После активации домена он должен пройти валидацию:

Валидация домена пройдена

Все, теперь можно переходить к следующему шагу.

Бесплатный SSL от Let’s Encrypt

Let’s Ecnrypt — это некоммерческий центр сертификации. Вы можете без проблем взять их бесплатный сертификат, если вам важно само наличие https.

Яндекс и Google (а также браузеры) нормально относятся к нему, т.е. никаких трудностей у вас не будет.

У хостеров бесплатный сертификат подключается за 1 минуту

На многих хостингах можно буквально за минуту подключить бесплатный SSL.

Установка SSL на примере FastVPS

У вас есть ключи и все что вам нужно сделать — это добавить их в панели своего хостинга.

Просто вставить в поля свои ключи от центра сертификации

Шаг 3: Оповещаем поисковые системы

После покупки и установки сертификата на подготовленный сайт мы можем оповестить о наших действиях поисковые системы Яндекс и Google в их кабинетах.

Яндекс.Вебмастер

- Добавляем версию с https в панель вебмастера;

- На старом зеркале с http заходим в переезд сайта и ставим галочку;

- Залить новую карту сайта;

- Не забыть поставить регион

Меняем зеркало в Яндекс Вебмастере

По сути в Яндексе переезд на https осуществляется 1 галочкой + перенести свежие данные.

Google Search Console

Самое страшное, что может произойти во время переезда сайта на https в Гугл — забыть перенести Disavow файл, потому краткий чек-лист:

- Добавить новое зеркало с https;

- Если у вас были отклонены ссылки через Disavow Links — нужно обязательно обновить данные;

- Добавить карту сайта;

Шаг 4: 301-редирект с http на https

Здесь все сложно и просто одновременно. Подробная статья о 301 редиректах с примерами, рекомендую изучить.

Скорее всего вам подойдет один из вариантов:

RewriteCond %{SERVER_PORT} !^443$

RewriteRule ^(.*)$ https://site.ru/$1 [R=301,L]или

RewriteEngine on

RewriteCond %{ENV:HTTPS} !on

RewriteRule (.*) https://%{HTTP_HOST}%{REQUEST_URI} [NC,R=301,L]Если варианты не подошли — дергаем программиста с просьбой “склеить 301 редиректом все страницы на http со страницами на https” соответственно.

Шаг 5: Ожидание переиндексации

Если вы нигде не накосячили то склейка происходит довольно быстро: 1-2 недели в Google и 2-4 недели в Яндексе.

Все нормально:

- Если у вас были скрипты репостов — они будут показывать 0, т.к. http и https это 2 разные версии;

- Сайт временно может падать по трафику и позициям в момент склейки. После всей процедуры с большей вероятностью все восстановится;

- Ссылки будут переклеены в среднем от 4 недель до пары месяцев;

Вроде все страхи описал.

Поздравляю, теперь у вас рабочий сайт на https, проверить можно на https://www.ssllabs.com/ssltest/:

Проверка корректности SSL

13 популярных ошибок при переходе сайта на https

Пишу самые популярные моменты, которые знаю из своего опыта или опыта коллег:

- Сделать 302 редирект вместо 301 для склейки версий http с https;

- Сделать редирект всех внутренних страниц на главную;

- Допустить цикличные редиректы;

- Забыл, что твой сайт без www, но склеить с https://www.site.ru;

- Забыл прописать новый путь для sitemap.xml;

- Пропустил этап с заменой абсолютных ссылок;

- Не изменил урлы в скриптах и медиа-контенте;

- В карте сайта указаны урлы на версию с http;

- Описался при наборе домена при получении сертификата;

- Может сломаться 1С, если забыли обновить данные;

- Сайт интегрирован с различными API и вы забыли изменить адреса;

- Косяки с rel=”canonical” на старые страницы;

- Не очистил кэш и начал сам себе выдумывать проблемы.

А с какими косяками вы сталкивались?

Ответы на несколько вопросов

Напоследок несколько популярных вопросов, которые могут всплыть:

Почему сам тянул с переездом на https?

Я все никак не могу взяться за свои проекты (это видно по дате последних постов и съемки видео на канале), ну и решающим моментом стало оповещение Яндекса о том, что уже пора бы.

Могу ли я потерять посещаемость?

Да. Любые действия с сайтом в теории могут негативно повлиять на трафик. Но чаще проблем не бывает, если нигде не напортачил.

После перехода на https упали позиции, что делать?

Это тоже нормально. От момента переезда я обычно засекаю 3-4 недели (примерно) и не обращаю внимания на колебания. По истечении этого срока уже должна произойти склейка (в вебмастере зеркала будут слеплены вместе) и тогда можно делать какие-то выводы. Чаще всего все восстанавливается и иногда даже с плюсом.

Я хочу ЧПУ и SSL — в какой последовательности делать

Очень скользкий вопрос, сродни «Какой рукой открывать дверь: правой или левой?». Я опасный и потому делаю все сразу за 1 раз :). Проблем вроде не было, но склейка была дольше.

рекомендации Google и Яндекс для сайта

25 Октября 2016 | 31548 | 3

Все больше и больше растет ажиотаж вокруг темы переезда сайта на https. Чем же это обусловлено?

В июле 2018 года абсолютно все http страницы будут отмечены как «не защищенные». Но уже сегодня можно посмотреть, как будет выглядеть http сайт для посетителей, просто откройте его в режиме инкогнито (Ctrl+Shift+N).

HTTPS (от англ. HyperText Transfer Protocol Secure) — расширение http-протокола, поддерживающее шифрование данных и обеспечивающий их защиту от прослушивания и изменений.

Зачем он нужен:

- обеспечение безопасности при обмене информацией между сайтом и устройством пользователя

- повышение доверия к сайту и поддержания репутации

- число http-сайтов сокращается

- HTTPS будет включен в список ранжирующих факторов

В августе 2014 Google заявляет о том, безопасность пользователей является главным приоритетом для компании, и поэтому все сайты, обеспечивающие надежную передачу данных (другими словами, использующие протокол https), могут рассчитывать на дополнительный бонус при ранжировании. В заявлении было сказано, что тестовое нововведение затронет порядка 1% поисковых запросов и в будущем планируется увеличение этого процента. Основная цель – дать время вебмастерам и простимулировать их к переходу на безопасный протокол.

Стоит заметить, что пока заметного преимущества при ранжировании наличие защищенного протокола не дает. Однако, Google использует более 200 факторов ранжирования и мы точно знаем, что наличие защищенного протокола – один из них.

В декабре 2015 года Google объявляет, что с этого момента по умолчанию будет индексироваться HTTPS-версия страницы, если сайт доступен для индексации по обоим протоколам: http и https.

В январе 2016 года Google сообщает, что дает преимущество в ранжировании даже тем HTTPS-сайтам, которые неверно реализовали переход на безопасный протокол.

И, самая свежая на данный момент публикация от 8.09.2016 на официальном блоге Google о том, что с января 2017 года браузер Chrome 56 начнет помечать все HTTP-сайты, которые передают личные данные пользователей, как сомнительные (небезопасные). Пока что под это нововведение попадают страницы, где требуется ввод пароля или данных банковской карты, но со временем все сайты, использующие протокол http, будут помечаться как небезопасные.

27 декабря 2016 Google на своей странице в Google+ еще раз напомнил, что с конца января 2017 года с версии Chrome 56, браузер Chrome начнет помечать HTTP-сайты, где требуется ввод пароля или данных кредитной карты, как небезопасные.

В это же время Google начал рассылать в Google Search Console предупреждения для сайтов, на которых есть поля ввода для данных банковских карт и паролей на незащищенных страницах. Примеры таких страниц также прилагаются. Для русскоязычных сайтов уведомления приходят тоже на английском языке.

Уже сейчас вы можете протестировать свой сайт, установив версию Google Chrome для разработчиков, ту самую 56 версию. Скачать ее можно здесь: https://www.google.ru/chrome/browser/canary.html.

После этого откройте в этом браузере свой сайт, нажмите F12, чтобы открыть инструменты разработчика, после чего перейдите на вкладку Console. Там вы увидите, будет ли для вашего сайта выводиться предупреждение в браузере с конца января.

Что касается поисковой системы Яндекс, здесь пока нет особой шумихи — поисковая система лучших позиций не обещает, однако компания показывает на собственном примере надежность своих сервисов, переводя их на https-протокол. Однако, мы считаем, что появление такого фактора ранжирования в Яндекс – лишь вопрос времени.

Что делать сейчас?

Так кому же стоит уже перевести сайт на https, волноваться и думать о риске потери трафика и позиций по запросам?

Критически важно переходить на новый протокол тем сайтам, где есть какая-либо информация, которую могут перехватить (платежные данные, данные доступа к личному аккаунту. В первую очередь, это банки, интернет-магазины, тикет-офисы и онлайн-сервисы – для них переход в списке обязательных рекомендаций.

Однако и обычные сайты должны двигаться в сторону безопасного шифрования, поэтому мы подготовили подробную инструкцию о том, как правильно перевести сайт на https.

Инструкция по переводу сайта на https

Перевод сайта на защищенный протокол в перспективе придется осуществить всем сайтам. К этому будут подталкивать как поисковые системы, так и браузеры. Поэтому, пока вы разбираетесь в теме и выбираете SSL-сертификат, пора подготовить сайт к переходу. Ниже вы найдете несколько полезных блоков информации:

- Виды сертификатов (краткая информация)

- Как подготовить сайт к переходу

- Алгоритм перехода на https, который позволит минимизировать потери поискового трафика и избежать ряда «подводных камней»

Виды SSL-сертификатов

Кратко рассмотрим основные виды сертификатов, не вдаваясь в технические подробности. Тип сертификата зависит от типа проверки.

С проверкой домена (DV или Domain Validated).  Доступен физическим лицам и компаниям. Защищает информацию, но не дает гарантии, что владельцу сайта можно доверять. Требуется подтверждение по электронной почте, находящейся на домене либо на которую зарегистрирован домен. Стоит дешево (либо может выдаваться бесплатно), выдается за несколько минут.

Доступен физическим лицам и компаниям. Защищает информацию, но не дает гарантии, что владельцу сайта можно доверять. Требуется подтверждение по электронной почте, находящейся на домене либо на которую зарегистрирован домен. Стоит дешево (либо может выдаваться бесплатно), выдается за несколько минут.

Кому подойдет: сайту-визитке, личному блогу.

С проверкой организации (Organization Validated или OV).  Такой сертификат доступен только юридическим лицам, коммерческим, некоммерческим или государственным организациям. Проводится проверка документов и существования ИП или юридического лица, а также принадлежность домена. Стоит дороже, выдача занимает 1-3 дня.

Такой сертификат доступен только юридическим лицам, коммерческим, некоммерческим или государственным организациям. Проводится проверка документов и существования ИП или юридического лица, а также принадлежность домена. Стоит дороже, выдача занимает 1-3 дня.

Такой сертификат подойдет интернет-магазинам, сайтам услуг, порталам.

С расширенной проверкой организации (Extended Validation SSL (EV SSL)). Дает заметную зеленую строку с названием организации. Таким сайтам можно доверять больше, так как компания точно существует (проводится тщательная проверка) и домен точно принадлежит ей. Проверка занимает 3-9 дней (если нет заминок с документами). Сертификат самый дорогой.

Дает заметную зеленую строку с названием организации. Таким сайтам можно доверять больше, так как компания точно существует (проводится тщательная проверка) и домен точно принадлежит ей. Проверка занимает 3-9 дней (если нет заминок с документами). Сертификат самый дорогой.

Кто использует: банки, платежные системы, крупные сервисы.

Дополнительные особенности сертификатов, о которых стоит знать:

- Обычный сертификат (на один поддомен). Подойдет для большинства сайтов, стандартный вариант.

- Wildcard (для нескольких субдоменов одного домена). Необходим, если у вашего сайта есть субдомены. Например, site.ru, spb.site.ru, auto.site.ru, m.site.ru (если у вас мобильная версия на субдомене) и пр. Может быть как с проверкой домена, так и проверкой организации. Стоит дороже, чем обычный.

- С поддержкой IDN (для кириллических доменов). Для доменов на кириллице (cайт.рф, сайт.бел и пр.)

- Мультидоменный сертификат. Необходим в том случае, если у вашей организации несколько разных доменов (site.ru, site2.ru, moisait.ru и пр.).

Вот основные поставщики сертификатов:

Как правило, купить сертификат можно сроком 1-3 года. Проще всего будет обратиться за сертификатом к хостеру (либо в центр сертификации). Каждый хостер, идущий в ногу со временем, продает сертификаты и может помочь с процессом их установки.

Решить вопросы с переходом на https на разных этапах могут следующие люди и организации:

| ВОПРОС | К КОМУ ОБРАЩАТЬСЯ |

| Какой сертификат выбрать? | Хостер/центр сертификации, технический специалист/программист |

| Покупка сертификата | Хостер (если он продает сертификаты), центр сертификации |

| Установка сертификата | Хостер, технический специалист/программист |

| Доработка сайта | Программист |

| Контроль выполнения рекомендация, необходимых для минимизации риска потери трафика | SEO-специалист, интернет-маркетолог |

Важно! Обязательно следите за сроками окончания сертификата. Его необходимо будет продлевать, как домен и хостинг.

Как подготовить сайт к переходу на https

Описание алгоритма перехода на защищенный протокол содержит достаточно много технических моментов и специальных терминов. Если вы владелец сайта, то передайте ссылку на эту инструкцию своему техническому специалисту или программисту.

Пока вы решаете вопросы с сертификатом, сайт уже можно начинать готовить к переходу на https. Даже если это будет через полгода-год. Дело в том, что нужно убедиться, что на сайте все ссылки ведут на страницы, доступные по защищенному протоколу либо имеют относительный протокол.

Все ссылки на вашем сайте должны иметь следующий вид:

- Внутренние ссылки — относительные. Например, для перехода на страницу на вашем же сайте site.ru, использовать <a href=»/chastnym_licam/ «> предпочтительнее, чем <a href=» https://www.site.by/chastnym_licam/ «>. Если вы уже переходите на https, можно делать ссылки доступными по протоколу https.

- Внешние ссылки – доступны по https либо используется относительный протокол. Например, не http://www.youtube.com/, а https://www.youtube.com/ — защищенный протокол или //www.youtube.com/ — относительный протокол. Относительный протокол очень удобно использовать, если вы не знаете, доступен ли сайт по защищенному протоколу. В таком случае браузер сам выберет с каким протоколом открыть этот сайт.

Пример ссылки с относительным протоколом:

Важно! Необходимо исправить все ссылки, в том числе на изображения, файлы, видео, внешние скрипты (виджеты, консультанты и прочие внешние сервисы). Чтобы не делать это вручную на многих страницах, можно попросить программиста исправить протокол http:// на относительный в базе данных сразу для всех ссылок.

Далее мы подразумеваем, что вы уже приобрели сертификат и описываем последовательность действий, необходимую для корректного перехода сайта.

Алгоритм перехода на https:

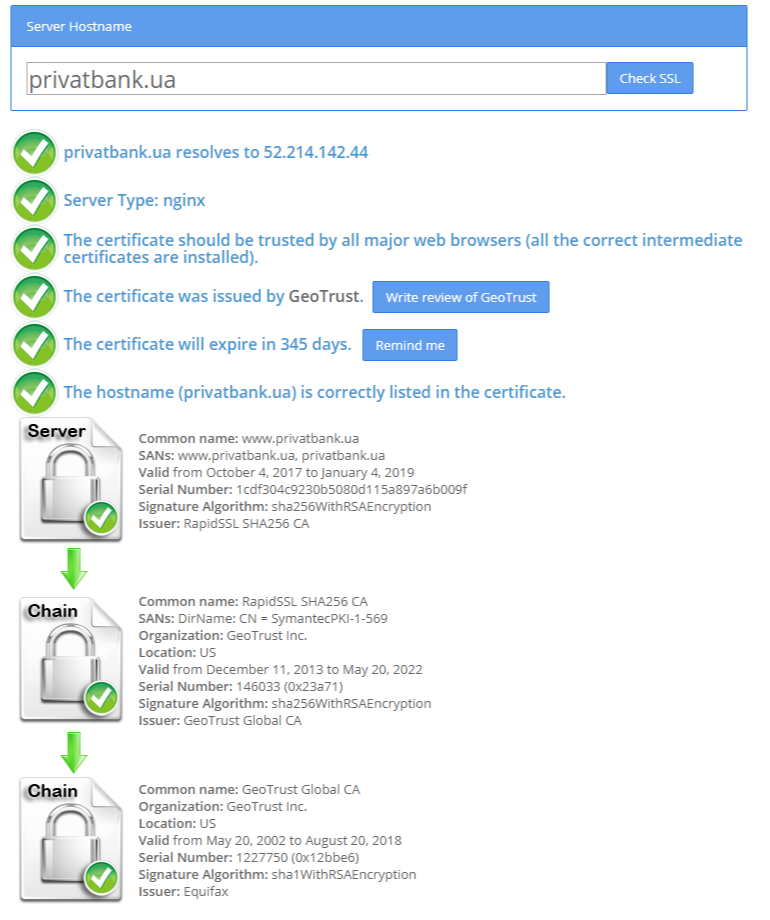

Убедитесь, что SSL-сертификат настроен корректно. Сделать подробный анализ конфигурации SSL можно с помощью этого сервиса:

- Создаем версию сайта с https – она должна быть доступна и работать без ошибок. При этом версия с http также должна быть доступна. Файл robots.txt должен быть одинаков для обеих версий. Составить файл может SEO-специалист.

- Также обязательно проверяем для https-версии:

Вот так будет выглядеть результат, если все хорошо:

и так, если есть проблема:

В данном случае есть проблемы с настройкой сертификата и сайт не открывается в браузере Firefox.

Обязательно протестируйте настройку SSL и проверьте как отображается сайт в разных браузерах, в том числе на мобильных устройствах: отдельно проверьте сайт с iPhone и Android.

Если есть критичные проблемы, обратитесь к техническим специалистам, которые настраивали вам сертификат.

Важно! Ранее в инструкции предполагалось использование двух robots.txt и временное закрытие https-версии от Google на время переклейки в Яндекс. Сейчас это не требуется, мы протестировали вариант без закрытия от Google и обновили инструкцию. Google при доступности обеих версий по умолчанию начинает показывать https-версию в выдаче, в Яндекс – после переклейки.

В robots должна содержаться строчка:

Host: https://site.ru/

Эта строчка означает, что главным зеркалом является https-версия сайта.

Пример robots.txt (обратите внимание (!), что содержимое файла у вас будет свое, это пример для иллюстрации принципа переклейки):

User-agent: *

Disallow: /*?

# Тут ваши текущие директивы

Host: https://site.ru/

Sitemap: https://site.ru/sitemap.xml

- Протокол в rel=”canonical” (используется для указания на каноническую версию страницы)

- Протокол в rel=”alternate” (используется для указания на страницы других языковых версий либо на мобильную версию сайта)

- Протокол ссылок в sitemap.xml

Для https-версии ссылки в них должны быть доступны по https, а не http.

Если домен https был признан зеркалом до переклейки

Если домены http и https были признаны зеркалами ранее (а именно https-версия была признана неглавным зеркалом – такое бывает, но редко), то на данном этапе необходимо сначала расклеить зеркала. Обычно, если https-версия была ранее поклеена на http-версию, это выглядит вот так в Вебмастере Яндекса:

Расклеиваем зеркала, а после расклейки указываем главным зеркалом https-версию. Для этого в Вебмастере заходим в раздел «Переезд сайта» для https-версии и под предложением отклеить сайт нажимаем «Применить».

После этого увидите следующее сообщение:

https://yandex.ru/support/webmaster-troubleshooting/mirrors/change-protocol.xml

Стрелкой указана ссылка на этой странице, по которой можно написать в техподдержку Яндекс при наличии проблем.

Яндекс подтверждает, что в случае, когда https-версия является неглавным зеркалом, это верный порядок действий.

https://webmasters.googleblog.com/2015/12/indexing-https-pages-by-default.html

После начала переклейки вы увидите в Вебмастере Яндекса следующее уведомление в разделе «Уведомления»:

А также увидите, что https-версия стала отбражаться в Яндекс.Вебмастере как основная:

Неглавное зеркало начнет выпадать из индекса Яндекса

А главное зеркало начнет попадать в индекс Яндекса:

Моментально у большого сайта все страницы не переиндексируются, поэтому рекомендуем подождать, пока 90-100% страниц сайта переиндексируются в Яндекс, после чего настроить 301 редирект.

Важно! При переклейке сайта на другое зеркало обнуляется ТИЦ. Он вернется после следующего обновления ТИЦ, которое происходит примерно раз в месяц. (Источник). Не стоит волноваться: никаких последствий для сайта это не имеет, ТИЦ не учитывается при ранжировании сайта в поиске Яндекса.

Цитата справки Яндекса: «тИЦ как средство определения авторитетности ресурсов призван обеспечить релевантность расположения ресурсов в рубриках каталога Яндекса.» (Источник)

Для перенаправления c http:// на https:// в .htaccess добавляем (может работать не во всех случаях, тогда обращаемся к хостеру или программисту):

RewriteCond %{SERVER_PORT} !^443$

RewriteRule ^(.*)$ https://site.ru/$1 [R=301,L]

Альтернативный вариант:

RewriteEngine on

RewriteCond %{ENV:HTTPS} !on

RewriteRule (.*) https://%{HTTP_HOST}%{REQUEST_URI} [NC,R=301,L]

Вот подтверждение от службы поддержки Яндекса. Надеемся, скоро это действие перестанет быть необходимым.

Счетчики шеров и лайков

Еще один важный момент для сайтов, на которых используются счетчики «лайков» — эти данные, к сожалению, будут потеряны. Если до перехода у вас были такие цифры по шерам вашей статьи:

то после перехода счетчики будут выглядеть вот так:

Такая проблема возникает из-за того, что подобные счетчики лайков отображают статистику для конкретного адреса. Так как у страницы меняется протокол, адрес страницы меняется и у новой страницы нет подобной статистики.

Facebook уже решил эту проблему, будем надеяться, что остальные соцсети также подтянутся.

Резюме

Описанный алгоритм перехода на https позволит минимизировать потери трафика. Вместе с тем служба поддержки Яндекса отвечает, что гарантировать сохранение позиций сайта при склейке его зеркал они не могут.

На время переклейки сайта, как правило, временные просадки позиций неизбежны и в Яндекс, и в Гугл. Алгоритм действий, указанный выше, подтвержден Яндексом.

Проблема с реферальным трафиком

Важно! Если пользователь осуществляет переход с сайта на HTTPS на сайт без HTTPS (например, с вашего сайта, на сайт компании, купившей на вашем сайте баннер), то по умолчанию HTTP заголовок referer не передается, если не указано иное правило. Поведение логичное, ведь вы покидаете защищенную зону и отправляетесь в зону риска.

Это означает, что ваш сайт как источник трафика Google Analytics или Яндекс.Метрика определить не сможет и отнесет весь этот трафик к прямому. Поэтому, если вы продаете на сайте баннеры или размещаете информацию о компаниях и их сайтах и вашим клиентам важно отслеживать трафик с вашего сайта.

Чтобы с этим не было проблем, на HTTPS-сайте необходимо добавить на страницах до закрывающего тега </head> мета-тег:

<meta name=»referrer» content=»[директива]»>,

где [директива] — одна из тактик поведения из следующего списка:

none — не передавать;

origin — передавать протокол и домен;

none-when-downgrade — не передавать при переходе с HTTPS-сайта на HTTP-сайт;

unsafe-url — всегда передавать;

Оптимальным вариантом будет следующий:

<meta name=»referrer» content=»origin»>

Проверка смешанного содержимого

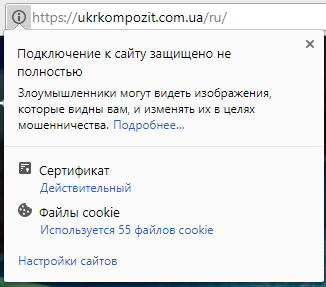

После перехода на https, тем не менее, в браузере может не появиться значок защищенного соединения, а отображаться один из следующих значков в Google Chrome

А в сведениях о подключении может быть одно из следующих изображений

Подробнее о статусах в справке Google.

Это значит, что на странице загружается смешанный контент и небезопасное содержимое. Например, какой-то скрипт или изображение все еще загружаются по незащищенному протоколу http. Необходимо, чтобы все внутренние и внешние ссылки имели протокол https:// либо относительный //. Это же касается и внешних ссылок.

Справка Google для технических специалистов.

Чтобы найти смешанный контент, воспользуйтесь инструментами разработчика, которые вызываются в Google Chrome (Ctrl+Shift+I). Воспользуйтесь вкладкой Security, где будут ссылки на просмотр загрузки незащищенного контента в консоли. Для просмотра полной информации в консоли потребуется перезагрузка страницы.

На примере мы видим, что на странице загружается изображение с другого сайта по незащищенному протоколу http. Такую проверку необходимо провести для всех страниц. Это можно сделать SEO-специалист, например, с помощью программы ScreamingFrog SEO Spider. Либо вы можете самостоятельно походить по страницам сайта и посмотреть, везде ли отображается значок защищенного соединения. Примеры страниц, где соединение не защищено, нужно отправить техническому специалисту, который переводит сайт на защищенный протокол.

Анализ ссылочной массы после переклейки

Обратите внимание, что при анализе ссылочной массы вам будет необходимо выгружать ссылки из Вебмастера Яндекса для каждого зеркала, так как в Вебмастере выгружаются ссылки только для того зеркала, для которого вы их выгружаете. Например, для данного сайта нужно будет выгрузить ссылки для трех зеркал, чтобы увидеть всю ссылочную массу сайта:

Источники

Ниже приведены источники информации касательно защищенного протокола от поисковых систем и полезные сервисы – настоятельно рекомендуется к ознакомлению:

Защитите свой сайт с помощью HTTPS (Справка — Вебмастер Google) —

https://support.google.com/webmasters/answer/6073543?hl=ru

Google опубликовал FAQ по переходу на https для новостных сайтов —

https://www.searchengines.ru/google-opublikoval-faq.html

Переезд сайта на новый домен (Справка Яндекс.Вебмастер) —

https://help.yandex.ru/webmaster/yandex-indexing/moving-site.xml

Индексирование картинок (Советы веб-мастеру от Яндекс) —

http://help.yandex.ru/images/indexing.xml

Деликатный переезд (или рекомендации Яндекса по переезду на HTTPS) —

https://yandex.ru/blog/platon/2778

Сделать подробный анализ конфигурации SSL можно с помощью этого сервиса:

https://www.ssllabs.com/ssltest/analyze.html

Бесплатные SSL-сертификаты — https://letsencrypt.org/

Успешного вам переезда!

Автор: Антон Шабан,

Руководитель группы SEO-специалистов

Artox Media Digital Group

Полное руководство по переходу с HTTP на HTTPS

Настройка HTTPS может быть немного пугающей для неопытного пользователя. Для этого нужно располагать определенными знаниями о шифровании и администрировании сервера.

В этом руководстве я поясню отдельные составляющие процесса, а также подробно рассмотрю этапы настройки.

Протокол передачи гипертекста (HTTP) — это базовый коммуникационный протокол, который используется для взаимосвязи клиентов и серверов.

Он передает информацию между браузером и сервером в виде открытого текста. Это позволяет сети, через которую проходит информация, получать доступ к передаваемым данным.

Чтобы решить эту проблему, был создан протокол HTTP Secure (HTTPS). Он позволяет клиенту и серверу установить зашифрованный канал связи.

Защищенный канал создается с помощью протокола безопасности транспортного уровня (TLS), который ранее назывался Secure Socket Layer (SSL).

SSL это протокол, разработанный Netscape, а TLS — это стандарт IETF. На момент написания статьи все версии SSL (1.0, 2.0, 3.0) устарели. В современных браузерах используются версии TLS (1.0, 1.1, 1.2).

В 1996 году мы получили текущую стабильную версию интернета (HTTP 1.1), которую сегодня использует большинство сайтов. Ранее HTTP применялся для передачи не конфиденциального трафика, а HTTPS — для конфиденциального.

Следующее обновление протокола HTTP — HTTP / 2добавляет новые функции, которые повышают производительность и безопасность.

Большинство разработчиков популярных браузеров заявили, что они будут осуществлять поддержку HTTP / 2 только в сочетании TLS.

- Конфиденциальность. Протокол защищает канал связи между двумя сторонами от третьей стороны. Например, без HTTPS кто-то, имеющий доступ к точке Wi-Fi, может видеть номера банковских карт других пользователей этой сети, когда те совершают покупки в интернете.

- Целостность. Использование этого протокола гарантирует, что информация без изменений достигнет точки назначения.

- Аутентификация. Это гарантирует, что сайт является тем ресурсом, за кого себя выдает. Использование протокола HTTPS гарантирует, что сайт, который утверждает, что он example.com, на самом деле является example.com. Некоторые SSL-сертификаты даже предусматривают юридическую идентификацию ресурса.

Конфиденциальность, целостность и аутентификация не являются специфичными для HTTPS — это основные понятия криптографии. Рассмотрим их подробнее.

Конфиденциальность — это приватность. Она достигается с помощью шифрования данных.

Чтобы две стороны могли конфиденциально общаться, они должны договориться о двух вещах:

- Какой алгоритм шифрования они будут использовать в процессе коммуникации.

- Какие параметры, пароль или правила будут использоваться выбранным методом шифрования.

Существует два основных типа шифрования:

- Симметричные. Обе стороны имеют общий секретный ключ.

- Асимметричные. У одной из сторон есть пара, состоящая из секретного и открытого ключей. Они являются основой PKI (инфраструктура открытых ключей).

Симметричный класс методов полагается на обе стороны, которые имеют общий «секрет», используемый отправителем получателем для шифрования. Проблема симметричного шифрования заключается в том, что для обмена секретом им нужен защищенный канал связи.

Асимметричные методы решают эту проблему. Открытый текст шифруется с использованием одного из ключей и может быть расшифрован только с помощью другого дополнительного ключа.

Предположим, что Алиса и Боб готовы безопасно общаться друг с другом. Они оба имеют пару ключей: закрытый ключ и открытый ключ. Закрытые (секретные) ключи известны только их владельцу. Открытые ключи доступны для всех.

Если Алиса хочет отправить Бобу сообщение, она получит его открытый ключ, зашифрует данные и отправит их Бобу. Затем Боб использует свой собственный секретный ключ для расшифровки текста.

Если Боб захочет отправить Алисе ответ, он получит ее открытый ключ и отправит ей зашифрованный текст. Затем Алиса использует свой собственный секретный ключ, чтобы расшифровать полученный текст.

Асимметричное шифрование используется для обмена секретом между клиентом и сервером. Но оно обеспечивает безопасность информации только при передаче данных от клиента к серверу. Информация, зашифрованная открытым ключом, может быть расшифрована только с помощью закрытого ключа. Следовательно, только сервер может расшифровать ее.

Другое направление не защищено. Информация, зашифрованная с помощью закрытого ключа сервера, может быть расшифрована с помощью публичного ключа любым пользователем.

Симметричное шифрование используется для защиты данных в пути, поскольку оно работает быстрее, чем асимметричное. При этом обе стороны (клиент и сервер) являются единственными, кто может шифровать и расшифровывать информацию.

Чтобы обеспечить успешную передачу информации, используются дайджесты сообщений. Коды аутентификации сообщений (MAC) являются результатом криптографического хеширования.

Проблема применения открытого ключа, заключается в том, что обе стороны не могут узнать, кем на самом деле является другая сторона, так как они физически разделены.

Чтобы доказать личность другой стороны, задействована сторонняя доверенная организация — центр сертификации (ЦС). ЦС выдает сертификат, в котором указано, что имя домена example.com связано с открытым ключом XXX. Эта информация действительна в течение определенного периода времени.

Центрами сертификации (ЦС) являются организации, которым доверяется заверять сертификаты. Операционные системы, такие как Windows, MacOS, iOS и Android, а также браузер Firefox имеют список доверенных центров сертификации.

Вы можете проверить, какие ЦС являются доверенными для браузера или платформы:

- Firefox: «Параметры» → «Дополнительно» → «Сертификаты» → «Просмотр сертификатов» → «Центры сертификации».

- Windows: «Панель управления» → «Свойства браузера» → «Содержание» — «Сертификаты» → «Доверенные корневые центры сертификации».

- Mac: «Приложения» → «Утилиты» → «Доступ к цепочке ключей». В разделе «Категория» выберите «Сертификаты».

Все сертификаты проверяются операционной системой или браузером. После этого становятся доверенными напрямую или через субъект, который их верифицировал. Этот механизм транзитного доверия известен как цепочка доверия:

Существует несколько типов HTTPS-сертификатов. Их можно классифицировать по следующим критериям:

С проверкой домена (DV). DV-сертификат подтверждает, что домен соответствует определенному открытому ключу. Браузер устанавливает безопасное соединение с сервером и отображает иконку закрытого замка. Нажав на нее, вы увидите сообщение типа «Этот сайт не предоставляет информацию о владельце». В браузере не отображается юридическое лицо. Сертификаты DV стоят дешево или предоставляются бесплатно.

С расширенной проверкой (EV). EV-сертификаты подтверждают юридическую организацию. Это самый надежный тип сертификата. Его можно получить только после того, как ЦС проверит юридическое лицо, контролирующее домен, по следующим критериям:

- Право на управление доменом (например, DV сертификат).

- Наличие лицензии у компании.

- Присутствие в бизнес-каталогах (Dunn и Bradstreet, Sales.data.com Salesforce, Yellow Pages и т. д.).

- Проверка валидности через телефонный звонок.

- Право владения доменами, перечисленными в сертификате (для сертификатов EV запрещены wildcard-сертификаты).

При нажатии на иконку сертификата отобразятся сведения об организации (название и адрес). Стоимость таких сертификатов составляет от 150 до 300 долларов США в год.

Валидация организации (OV). OV-сертификаты требуют юридической проверки организации. Но в них не отображается название юридического лица. Из-за этого OV-сертификаты менее популярны. Стоимость: от 40 до 100 долларов США в год.

- Один домен. Наиболее распространенный тип сертификата, действительный для доменных имен example.com и www.example.com.

- Несколько доменов (UCC / SAN) Сертификат унифицированных коммуникаций (UCC) или Subject Alternative Names (SAN), может охватывать ряд доменов. В нем можно указывать разные домены и субдомены. Подобный сертификат рекомендуется использовать для связанных сайтов. С его помощью клиент, проверяющий сертификат любого из сайтов, будет видеть основной домен и все дополнительные.

- Wildcard. Сертификата охватывает основной домен, а также неограниченное количество поддоменов. Ограничение заключается в том, что сертификат распространяется только на субдомены основного домена.

В HTTPS шифрование используется на следующих этапах:

- Первоначальный обмен ключами. Используются асимметричные алгоритмы (закрытый и открытый ключи).

- Сертификация субъекта (HTTPS-сертификат, выданный центром сертификации). Используются асимметричные алгоритмы (закрытый и открытый ключи).

- Шифрование сообщений. Используются симметричные алгоритмы (с общим секретным ключом).

- Расшифровка сообщения. Используются криптографические алгоритмы хеширования.

Каждый из этих компонентов имеет набор поддерживаемых алгоритмов, которые используют разные размеры ключей. Поэтому существует несколько вариантов конфигурации.

Криптографическая библиотека OpenSSL перечисляет поддерживаемые комбинации в порядке надежности. Наиболее безопасные размещаются сверху списка, а самые ненадежные — внизу.

Во время первоначального рукопожатия между клиентом и сервером используемая комбинация согласовывается до тех пор, пока не будет найдено совпадение, которое поддерживается обеими сторонами.

Узнать, какие криптографические методы следует использовать на сервере, поможет сервис Mozilla SSL Configuration Generator.

Сертификаты криптографии с эллиптической кривой (ECC) работают быстрее и используют меньше ресурсов процессора, чем сертификаты RSA. Но некоторые сервисы, такие как Amazon, CloudFront и Heroku, пока еще не поддерживают сертификаты ECC.

256-битный ключ ECC считается достаточно надежным.

Сертификаты Rivest Shamir Adleman (RSA) медленнее, но совместимы с более широким спектром старых серверов. RSA-ключи длиннее, поэтому минимально необходимым считается 2048-битный RSA-ключ.

Сертификаты RSA 4096 и выше могут снизить производительность. Они также могут быть подписаны 2048-битным ключом, что сводит на нет часть дополнительных средств безопасности!

Лучший способ определить влияние сертификатов на производительность – отслеживать нагрузку на сервер, на котором размещен сайт.

Чтобы получить HTTPS-сертификат, необходимо:

- Создать пару, состоящую из закрытого и открытого ключа и подготовить запрос на получение подписи сертификата (CSR), включающий в себя информацию об организации и публичном ключе.

- Обратитесь в центр сертификации и запросите HTTPS-сертификат на основе CSR.

- Получите заверенный HTTPS-сертификат и установите его на своем сервере.

Существует набор файлов, содержащих различные компоненты инфраструктуры открытых ключей (PKI): закрытый и открытый ключи, CSR и заверенный HTTPS-сертификат.

Существует два популярных формата для хранения информации — DER и PEM. Первый (DER) является двоичным, а второй (PEM) — base64-кодированным (текстовым) файлом DER.

По умолчанию Windows напрямую использует формат DER, а операционные системы с открытым исходным кодом (Linux и UNIX) — PEM. Существуют инструменты для преобразования одного формата в другой. Например, OpenSSL.

Файлы, которые мы будем использовать в качестве примера:

- example.com.key — файл в формате PEM, содержит закрытый ключ. Расширение .key не является стандартным, поэтому некоторые могут его использовать, а некоторые — нет. Он должен быть защищен и доступен только администратору.

- example.com.pub — файл в формате PEM, содержит открытый ключ.

- example.com.csr — запрос на получение подписи сертификата. Файл в формате PEM, содержащий информацию об организации. А также публичный ключ сервера, который следует отправить в центр сертификации.

- example.com.crt — HTTPS-сертификат, заверяется центром сертификации. Это файл в формате PEM, включающий в себя открытый ключ сервера, информацию об организации, подпись ЦС, дату начала и дату истечения срока действия и т. д. Расширение .crt не является стандартом. Другими распространенными расширениями являются .cert и .cer.

Закрытый ключ — это случайная строка определенной длины. Мы будем использовать строку длинной 2048 бита:

-----BEGIN RSA PRIVATE KEY----- MIIEowIBAAKCAQEAm+036O2PlUQbKbSSs2ik6O6TYy6+Zsas5oAk3GioGLl1RW9N i8kagqdnD69Et29m1vl5OIPsBoW3OWb1aBW5e3J0x9prXI1W/fpvuP9NmrHBUN4E S17VliRpfVh4aHfPC8rKpv3GvHYOcfOmMN+HfBZlUeKJKs6c5WmSVdnZB0R4UAWu Q30aHEBVqtrhgHqYDBokVe0/h5wmwZEIQTINWniCOFR5UphJf5nP8ljGbmPxNTnf b/iHS/chjcjF7TGMG36e7EBoQijZEUQs5IBCeVefOnFLK5jLx+BC//X+FNzByDil Tt+l28I/3ZN1ujhak73YFbWjjLR2tjtp+LQgNQIDAQABAoIBAEAO2KVM02wTKsWb dZlXKEi5mrtofLhkbqvTgVE7fbOKnW8FJuqCl+2NMh41F1n03l765p4dNF4JmRhv /+ne4vCgOPHR/cFsh5z/0d5CpHMlC7JZQ5JjR4QDOYNOpUG51smVamPoZjkOlyih XGk/q72CxeU6F/gKIdLt6Dx03wBosIq9IAE8LwdMnioeuj18qaVg195OMeIOriIn tpWP4eFya5rTpIFfIdHdIxyXsd6hF/LrRc9BMWTY1/uOLrpYjTf7chbdNaxhwH7k buvKxBvCvmXmd6v/AeQQAXbUkdSnbTKDaB9B7IlUTcDJyPBJXvFS1IzzjN6vV+06 XBwHx5ECgYEAyRZLzwnA3bw8Ep9mDw8JHDQoGuQkFEMLqRdRRoZ+hxnBD9V9M0T6 HRiUFOizEVoXxf6zPtHm/T7cRD8AFqB+pA/Nv0ug6KpwUjA4Aihf5ADp0gem0DNw YlVkCA6Bu7c9IUlE0hwF7RLB7YrryJVJit9AymmUTUUHCQTWW2yBhC8CgYEAxoHS HGXthin5owOTNPwLwPfU2o7SybkDBKyW69uTi0KxAl3610DjyA/cV2mxIcFlPv1y HualGd9eNoeCMBy/AUtjzI0K77yeRpjj321rj6k8c8bYWPHH539SiBXLWTY/WQ0w pxfT3d/Z4QMh5d6p+p5f3UIrXESYQd+fAaG5tNsCgYEAksTdTB4YUT9EsWr6eN9G jPlclFQUKV3OMvq77bfYvg8EJORz32nnDDmWS7SUjoOtemwutBlMeWbaKk25aMp3 5JNMXuV6apeMJ9Dd8GU7qBUqlIvVK31/96XPvzmnYzWZPqRVwO2HPcRFG3YcJmkg JmZQyexJvCQ3wFNxiYUm+y0CgYBXQSMhFnCUg4jWbbDcHlnwRT+LnjHrN2arPE3O eKLfGL6DotmqmjxFaStaRPv2MXMWgAMUsB8sQzG/WEsSaOBQaloAxJJlFIyhzXyE bi1UZXhMD8BzQDu1dxLI/IN4wE6SDykumVuocEfuDxlsWDZxEgJjWD2E/iXK9seG yRa+9wKBgEydVz+C1ECLI/dOWb20UC9nGQ+2dMa+3dsmvFwSJJatQv9NGaDUdxmU hRVzWgogZ8dZ9oH8IY3U0owNRfO65VGe0sN00sQtMoweEQi0SN0J6FePiVCnl7pf lvYBaemLrW2YI2B7zk5fTm6ng9BW/B1KfrH9Vm5wLQBchAN8Pjbu -----END RSA PRIVATE KEY-----

Храните закрытый ключ в безопасности!

Открытый ключ выглядит примерно так:

-----BEGIN PUBLIC KEY----- MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAm+036O2PlUQbKbSSs2ik 6O6TYy6+Zsas5oAk3GioGLl1RW9Ni8kagqdnD69Et29m1vl5OIPsBoW3OWb1aBW5 e3J0x9prXI1W/fpvuP9NmrHBUN4ES17VliRpfVh4aHfPC8rKpv3GvHYOcfOmMN+H fBZlUeKJKs6c5WmSVdnZB0R4UAWuQ30aHEBVqtrhgHqYDBokVe0/h5wmwZEIQTIN WniCOFR5UphJf5nP8ljGbmPxNTnfb/iHS/chjcjF7TGMG36e7EBoQijZEUQs5IBC eVefOnFLK5jLx+BC//X+FNzByDilTt+l28I/3ZN1ujhak73YFbWjjLR2tjtp+LQg NQIDAQAB -----END PUBLIC KEY-----

Запрос на подпись сертификата (CSR) выглядит следующим образом:

-----BEGIN CERTIFICATE REQUEST----- MIICzjCCAbYCAQAwgYgxFDASBgNVBAMMC2V4YW1wbGUuY29tMQswCQYDVQQLDAJJ VDEPMA0GA1UECAwGTG9uZG9uMRIwEAYDVQQKDAlBQ01FIEluYy4xIDAeBgkqhkiG 9w0BCQEWEWFkbWluQGV4YW1wbGUuY29tMQswCQYDVQQGEwJHQjEPMA0GA1UEBwwG TG9uZG9uMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAm+036O2PlUQb KbSSs2ik6O6TYy6+Zsas5oAk3GioGLl1RW9Ni8kagqdnD69Et29m1vl5OIPsBoW3 OWb1aBW5e3J0x9prXI1W/fpvuP9NmrHBUN4ES17VliRpfVh4aHfPC8rKpv3GvHYO cfOmMN+HfBZlUeKJKs6c5WmSVdnZB0R4UAWuQ30aHEBVqtrhgHqYDBokVe0/h5wm wZEIQTINWniCOFR5UphJf5nP8ljGbmPxNTnfb/iHS/chjcjF7TGMG36e7EBoQijZ EUQs5IBCeVefOnFLK5jLx+BC//X+FNzByDilTt+l28I/3ZN1ujhak73YFbWjjLR2 tjtp+LQgNQIDAQABoAAwDQYJKoZIhvcNAQELBQADggEBAGIQVhXfuWdINNfceNPm CkAGv4yzpx88L34bhO1Dw4PYWnoS2f7ItuQA5zNk9EJhjkwK8gYspK7mPkvHDbFa Um7lPSWsm3gjd3pU7dIaHxQ+0AW9lOw5ukiBlO4t3qgt+jTVZ3EhMbR0jDSyjTrY kTgfuqQrGOQSmLb5XviEtCcN0rseWib3fKIl8DM69JiA2AALxyk7DCkS1BqLNChT pnbgvtlUhc4yFXNCtwPGskXIvLsCn2LRy+qdsPM776kDLgD36hK0Wu14Lpsoa/p+ ZRuwKqTjdaV23o2aUMULyCRuITlghEEkRdJsaXadHXtNd5I5vDJOAAt46PIXcyEZ aQY= -----END CERTIFICATE REQUEST-----

Этот пример CSR содержит публичный ключ сервера и сведения об организации ACME Inc., расположенной в Лондоне, Великобритания, и владеющей доменным именем example.com.

Подписанный сертификат HTTPS выглядит следующим образом:

-----BEGIN CERTIFICATE----- MIIDjjCCAnYCCQCJdR6v1+W5RzANBgkqhkiG9w0BAQUFADCBiDEUMBIGA1UEAwwL ZXhhbXBsZS5jb20xCzAJBgNVBAsMAklUMQ8wDQYDVQQIDAZMb25kb24xEjAQBgNV BAoMCUFDTUUgSW5jLjEgMB4GCSqGSIb3DQEJARYRYWRtaW5AZXhhbXBsZS5jb20x CzAJBgNVBAYTAkdCMQ8wDQYDVQQHDAZMb25kb24wHhcNMTYwNDE5MTAzMjI1WhcN MTcwNDE5MTAzMjI1WjCBiDEUMBIGA1UEAwwLZXhhbXBsZS5jb20xCzAJBgNVBAsM AklUMQ8wDQYDVQQIDAZMb25kb24xEjAQBgNVBAoMCUFDTUUgSW5jLjEgMB4GCSqG SIb3DQEJARYRYWRtaW5AZXhhbXBsZS5jb20xCzAJBgNVBAYTAkdCMQ8wDQYDVQQH DAZMb25kb24wggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQCb7Tfo7Y+V RBsptJKzaKTo7pNjLr5mxqzmgCTcaKgYuXVFb02LyRqCp2cPr0S3b2bW+Xk4g+wG hbc5ZvVoFbl7cnTh3mtcjVb9+m+4/02ascFQ3gRLXtWWJGl9Ufdod88Lysqm/ca8 dg5x86Yw34d8FmVR4okqzpzlaZJV2dkHRHhQBa5DfRocQFWq2uGAepgMGiRV7T8f jCbBkQhBMg1aeII4VHlSmEl/mc/yWMZuY/E1Od9v+IdL9yGNyMXtMYwbfp7sQGhC KNkRRCzkgEJ5V586cUsrmMvh5EL/9f4U3MHIOKVO36Xbwj/dk3W6OFqTvdgVtaOM tHa2O2n4tCA1AgMBAAEwDQYJKoZIhvcNAQEFBQADggEBABwwkE7wX5gmZMRYugSS 7peSx83Oac1ikLnUDMMOU8WmqxaLTTZQeuoq5W23xWQWgcTtfjP9vfV50jFzXwat 5Ch4OQUS53d06hX5EiVrmTyDgybPVlfbq5147MBEC0ePGxG6uV+Ed+oUYX4OM/bB XiFa4z7eamG+Md2d/A1cB54R3LH6vECLuyJrF0+sCGJJAGumJGhjcOdpvUVt5gvD FIgT9B04VJnaBatEgWbn9x50EP4j41PNFGx/A0CCLgbTs8kZCdhE4QFMxU9T+T9t rXgaspIi7RA4xkSE7x7B8NbvSlgP79/qUe80Z7d8Oolva6dTZduByr0CejdfhLhi mNU= -----END CERTIFICATE-----

Все части объединены и должны соответствовать друг другу. Окончательный сертификат был создан только для демонстрации. Это самоподписаный сертификат, поскольку он не был заверен признанным центром сертификации.

Далее мы опишем процесс переключения на протокол HTTPS в cPanel, Linux, FreeBSD и Windows. Это универсальный процесс, подходящий для всех видов сертификатов.

В следующих примерах мы будем использовать 2048-разрядные RSA-сертификаты.

- Войдите в cPanel.

- Прокрутите страницу до раздела «Безопасность» и кликните по ссылке «SSL /TLS».

Раздел cPanel «Безопасность»

- Вы находитесь в «Менеджере SSL /TLS». Нажмите кнопку «Закрытые ключи», чтобы создать новый закрытый ключ.

Затем вы будете перенаправлены на страницу, на которой сможете создать, вставить или загрузить новый закрытый ключ. Выберите в раскрывающемся списке «Размер ключа» — «2048-бит» и нажмите кнопку «Сгенерировать».

Затем вы будете перенаправлены на страницу, на которой сможете создать, вставить или загрузить новый закрытый ключ. Выберите в раскрывающемся списке «Размер ключа» — «2048-бит» и нажмите кнопку «Сгенерировать».

Раздел cPanel «Закрытый ключ»

- В результате будет создан новый закрытый ключ:Подтверждение создания закрытого ключа в cPanel

- Если вернетесь на страницу «Закрытые ключи», то увидите там свой новый ключ:Раздел cPanel «Закрытые ключи» с новым сгенерированным ключом

- Вернитесь в «Менеджер SSL/TLS». Нажмите на кнопку «Запросы на подпись сертификата (CSR)», чтобы создать новый запрос.cPanel «Менеджер SSL/TLS»

- В форме «Создать запрос к сервису» выберите сгенерированный закрытый ключ и заполните все необходимые поля. Ответьте на все вопросы правильно. Эти сведения будут добавлены в сертификат. По завершении нажмите кнопку «Создать».Форма cPanel «Создать новый запрос на подпись сертификата»

- В результате будет создан новый CSR, и вы получите подтверждение:Подтверждение CSR cPanel

- Если вернетесь в раздел «Запрос на подпись сертификата», то увидите, что новый CSR уже указан:«Запрос на подпись сертификата» в cPanel

Убедитесь, что у вас установлена библиотека OpenSSL. Это можно проверить с помощью следующей команды:

Если OpenSSL не установлена, откройте командную строку и инсталлируйте ее:

- Debian, Ubuntu и их клоны

sudo apt-get install openssl

- Red Hat, CentOS и их клоны

- FreeBSD

make -C /usr/ports/security/openssl install clean

Затем сгенерируйте закрытый ключ и CSR с помощью одной команды:

openssl req -newkey rsa:2048 -nodes -keyout example.com.key -out example.com.csr

Будет создан закрытый ключ, и вам будет предложена информация для CSR:

Generating a 2048 bit RSA private key ........................+++ ................................................................+++ writing new private key to 'example.com.key' ----- You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter ‘.', the field will be left blank.

Укажите только домен верхнего уровня (example.com). ЦС обычно сам добавляет субдомен www (например, www.example.com):

Country Name (2 letter code) [AU]:GB State or Province Name (full name) [Some-State]:London Locality Name (eg, city) []:London Organization Name (eg, company) [Internet Widgits Pty Ltd]:ACME Inc. Organizational Unit Name (eg, section) []:IT Common Name (e.g. server FQDN or YOUR name) []:example.com Email Address []:[email protected] Please enter the following 'extra' attributes to be sent with your certificate request A challenge password []: An optional company name []:

- Перейдите в меню «Пуск» → «Администрирование» → «Менеджер служб IIS». Кликните по имени сервера. Дважды кликните по пункту «Сертификаты сервера»:

- Нажмите кнопку «Создать запрос сертификата», расположенную в правом столбце.

- Введите данные о своей организации, обратите внимание на поле «Common Name». Его значение должно соответствовать доменному имени. Нажмите «Next».

- Оставьте значение опции «Cryptographic Service Provider» используемое по умолчанию. Установите для «Bit length» значение 2048. Нажмите «Next».

- Выберите место для хранения сгенерированного CSR и нажмите «Finish».

Сначала приобретите HTTPS-сертификат нужного типа (DV, OV, EV или wildcard) у поставщика. После этого предоставьте запрос на подпись сертификата. Вам будет предложено предоставить весь текст CSR, включая строки

—–BEGIN CERTIFICATE REQUEST—–

и

—–END CERTIFICATE REQUEST—-

Если хотите получить EV или OV сертификат, необходимо указать юридическое лицо, для которого запрашивается сертификат. Вас также могут попросить предоставить документы, удостоверяющие вас как представителя этой компании. Затем регистратор проверит ваш запрос и выдаст заверенный HTTPS-сертификат.

Пошаговая инструкция

- Найдите поставщика HTTPS-сертификатов.

- Выберите тип сертификата. Укажите наиболее удобный способ оплаты и осуществите оплату.

- Активируйте новый HTTPS-сертификат для своего домена. Вы можете вставить или загрузить запрос на подпись сертификата. Система извлечет данные сертификата из CSR.

- Вам будет предложено выбрать метод «Проверки управления доменом»: по электронной почте, путем загрузки HTML-файла (с помощью протокола HTTP) или путем добавления TXT- записи в DNS.

- Подождите, пока не будет выполнена проверка. Загрузите заверенный HTTPS-сертификат.

Этот метод рекомендуется использовать для тестирования, потому что криптографически такой сертификат столь же надежен, как и любой другой. Но браузеры не будут ему доверять.

Приведенный в примере выше сертификат является самозаверенным. Его можно использовать его для домена example.com, и он будет работать на протяжении всего срока действия.

Вы можете создать самозаверенный сертификат на любой платформе, для которой доступна библиотека OpenSSL:

openssl x509 -signkey example.com.key -in example.com.csr -req -days 365 -out example.com.crt

После создания сертификата установите его на свой сервер.

- Перейдите в раздел «Менеджер SSL /TLS». Нажмите на кнопку «Сертификаты (CRT)», чтобы импортировать новый сертификат.

- Вы будете перенаправлены на страницу «Вставить, загрузить или сгенерировать новый сертификат». Вставьте содержимое файла сертификата, полученного от регистратора, или загрузите его с помощью кнопки «Обзор».

- При добавлении содержимого HTTPS-сертификата для его подтверждения будут предоставлены текстовые значения. Просмотрите содержимое и нажмите кнопку «Сохранить сертификат».

- В результате HTTPS-сертификат будет сохранен:

- Если вы вернетесь в раздел «Сертификаты (CRT)», то увидите в нем новый HTTPS-сертификат:

- Вернитесь в раздел «Менеджер SSL / TLS». Нажмите кнопку «Установка и управление SSL для вашего сайта (HTTPS)», чтобы установить новый сертификат для существующего сайта.

- В форме «Установить SSL на сайт» нажмите кнопку «Обзор сертификатов» и выберите HTTPS-сертификат. Из раскрывающегося списка выберите домен своего сайта, заполните поля «Сертификат» и «Закрытый ключ».

Проверьте, можете ли вы получить доступ к своему сайту по адресу https://www.example.com. Если все работает нормально, можно перенаправлять трафик с HTTP на HTTPS. Для этого необходимо добавить несколько строк кода в файл .htaccess (если вы используете сервер Apache):

RewriteEngine On

RewriteCond %{HTTPS} off

RewriteRule ^(.*)$ https://%{HTTP_HOST}%{REQUEST_URI} [L,R=301]Если файл .htaccess уже существует, добавьте в него только строки RewriteCond и RewriteRule сразу после директивы RewriteEngine On.

Поместите сгенерированный закрытый ключ (example.com.key), запрос подписи сертификата (example.com.csr) и действительный HTTPS-сертификат (example.com.crt) в соответствующие каталоги:

Чтобы включить HTTPS-версию сайта, нужно:

- убедиться, что на сервере установлен mod_ssl;

- загрузить полученный HTTPS-сертификат (.crt) на сервер;

- отредактировать файлы конфигурации сервера Apache.

Начните с проверки mod_ssl. В зависимости от операционной системы используйте один из вариантов:

apache2 -M | grep ssl or httpd -M | grep ssl

Если mod_ssl установлен, вы должны получить подобный результат:

ssl_module (shared) Syntax OK

Если модуль отсутствует или отключен, попробуйте следующее:

- Debian, Ubuntu и их клоны

sudo a2enmod ssl sudo service apache2 restart

- Red Hat, CentOS и их клоны

sudo yum install mod_ssl sudo service httpd restart

- FreeBSD (выберите вариант SSL)

make -C /usr/ports/www/apache24 config install clean apachectl restart

Измените файл конфигурации Apache (httpd.conf):

- Debian, Ubuntu

/etc/apache2/apache2.conf

Деликатный переезд на https или о чем еще стоит знать. — Платон Щукин

В одном из моих прошлых постов я уже поднимал тему деликатного переезда на протокол https. Сегодня я постараюсь ответить на частые вопросы, которые возникают при переезде.

1. Нужно ли переходить на HTTPS? Поможет ли это улучшить позиции?

В поисковой системе Яндекс сайты по протоколу HTTP/HTTPS индексируются и участвуют в поиске на равных условиях. Принимая решение о подключении SSL-сертификата, ориентироваться стоит на безопасность пользователей. Например, в случаях, если на сайте можно совершать покупки или другие операции с финансами.

2. Планируете ли вы помечать все сайты по протоколу HTTP как небезопасные?

Таких планов в настоящий момент нет.

3. Мой сайт сразу работает по протоколу HTTPS. Нужно ли сначала добавить его по HTTP и дождаться индексирования?

Нет, этого делать не обязательно. Вы можете сразу добавить его в Яндекс.Вебмастер по адресу с HTTPS.

4. Стоит ли ждать, пока сайт HTTPS проиндексируется перед тем, как начинать переезд?

Нет, переезд можно начинать в любой момент.

5. Есть ли разница между 301-м и 302-м редиректом при переезде?

Нет, и в том, и в другом случае переезд будет совершен в обычном режиме.

6. Нужно ли добавлять файл sitemap для HTTPS-сайта?

Да. Для сайта по протоколу HTTPS лучше создать свой файл sitemap и указать в нем ссылки на страницы по протоколу HTTPS. Сделать это можно сразу после начала переезда.

7. Мы захотели подключить SSL-сертификат, добавили https://site.ru в Яндекс.Вебмастер, а выясняется, что он уже неглавное зеркало сайта с HTTP. Нужно ли расклеивать их для смены главного зеркала?

Расклеивать сайты не нужно, вы можете просто сменить главное зеркало в данной группе. Процесс в целом ничем не отличается от склейки, только в этом случае я особенно не рекомендую использовать редирект для переезда: получится, что главное зеркало недоступно из-за редиректа, а цель редиректа — это неглавное зеркало и в поиск попасть не сможет. В результате в поиск страницы не смогут попасть совсем. В такой ситуации устанавливайте директиву «Host: https://site.ru», используйте «Переезд сайта», адрес в поиске будет изменён в течение нескольких недель. УСТАРЕЛО! О том, как сейчас — здесь и здесь .