«Возможно, на сайте используются устаревшие или ненадёжные параметры безопасности протокола TLS»

Автор admin На чтение 4 мин Просмотров 3.6к. Опубликовано

Подключение к некоторым сайтам может сопровождаться появлением уведомления о том, что используемые на сайте параметры безопасности протокола TLS ненадёжны или устарели. Упомянутый протокол нужен для обеспечения безопасного соединения между пользователем и сервером – передаваемые данные зашифровываются, благодаря чему третьим лицам сложнее получить доступ к ним. Рассмотрим порядок действий по устранению ошибки «Возможно, на сайте используются устаревшие или ненадёжные параметры безопасности протокола TLS».

Содержание

- Подробнее о проблемном протоколе

- Исправляем ошибку

- Настраиваем антивирус

- Обновляем «КриптоПро»

- Меняем настройки браузера

- Используем дополнительные варианты

- Видеоинструкция

- Заключение

Подробнее о проблемном протоколе

Используется во многих программах, задействованных в передаче данных – мессенджеры, браузеры, почтовые клиенты и т. п. Ошибка, которая указывает на недостаточную надёжность этого протокола, обычно возникает потому, что браузер неверно определяет необходимые параметры.

Используется во многих программах, задействованных в передаче данных – мессенджеры, браузеры, почтовые клиенты и т. п. Ошибка, которая указывает на недостаточную надёжность этого протокола, обычно возникает потому, что браузер неверно определяет необходимые параметры.Примерный список причин появления сбоя выглядит следующим образом:

- Антивирус блокирует доступ к ресурсу.

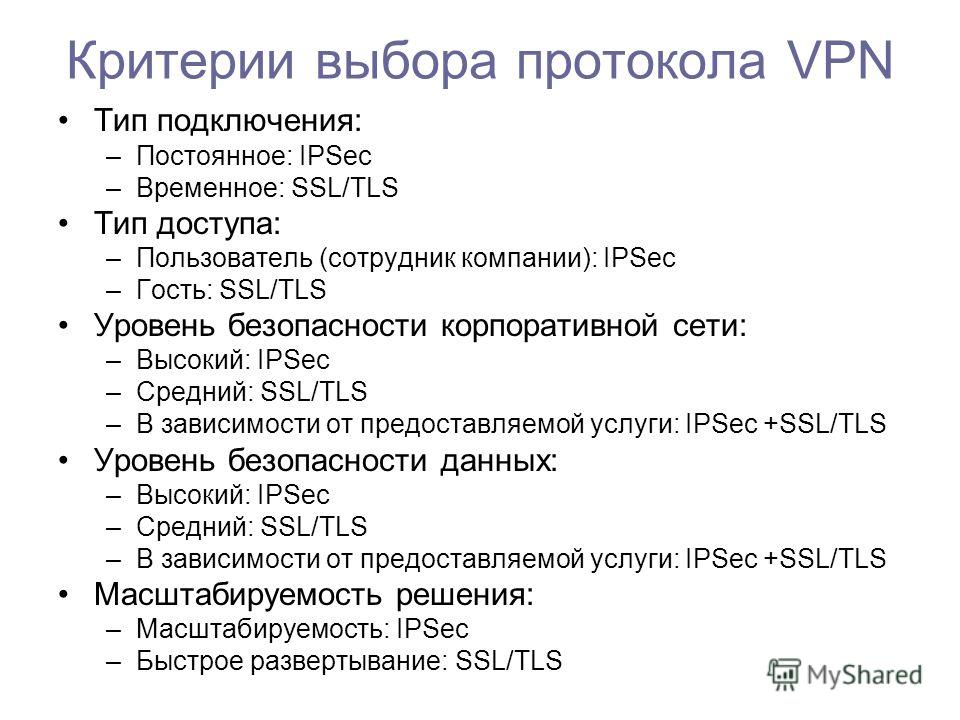

- Используется VPN-расширение для браузера или отдельная соответствующая утилита.

- Вирусная активность делает подключение небезопасным.

- Сайт действительно является небезопасным и имеет проблемы с параметрами TLS – можно так утверждать, если ошибка возникает при подключении исключительно к конкретному сайту.

Как видно, вероятных причин достаточно много, а значит и путей решения проблемы тоже можно выделить несколько. Подробнее об этом – далее.

Исправляем ошибку

В случае, если причина появления проблемы действительно скрывается на стороне сайта, исправить ошибку своими силами не получится. Во всех остальных ситуациях со сбоем можно справиться, приложив некоторые усилия.

Во всех остальных ситуациях со сбоем можно справиться, приложив некоторые усилия.

Настраиваем антивирус

Для начала рекомендуется убедиться в том, что доступ заблокирован не антивирусом. Проверить настройки антивирусного ПО можно по следующей инструкции:

- Avast – переходим в настройки, находим блок «Активная защита», снимаем галочку с пункта «Сканировать веб-трафик», активируем вариант «Включить сканирование HTTPS».

- Kaspersky – находим кнопку «Не проверять защищённое соединение» в разделе «Сканирование»; при его отсутствии переходим в «Дополнительные настройки» и используем вариант «Установить сертификат».

- Любой другой антивирус – находим пункт, указывающий на сканирование Интернет-соединения, и пробуем отключить его.

Мнение эксперта

Дарья Ступникова

Специалист по WEB-программированию и компьютерным системам. Редактор PHP/HTML/CSS сайта os-helper.ru.

Спросить у Дарьи

Если проблема не была решена, функцию сканирования можно вернуть в активное состояние, после чего переходить к другим вариантам действий.

Обновляем «КриптоПро»

Пользователи утилиты «КриптоПро» очень часто жалуются на то, что при попытке перехода на какой-либо сайт браузер выводит уведомление о ненадёжности протокола TLS. Обычно ошибку вызывает именно устаревший выпуск «КриптоПро». Единственное решение – обновить программу для новейшей версии. Загрузить обновлённое приложение можно по этой ссылке.

Меняем настройки браузера

Попробуйте открыть сайт через другой браузер – как бы банально это не прозвучало, но зачастую проблема решается сразу. Если один обозреватель открывает запрашиваемый ресурс без проблем, а второй выдаёт ошибку, нужно:

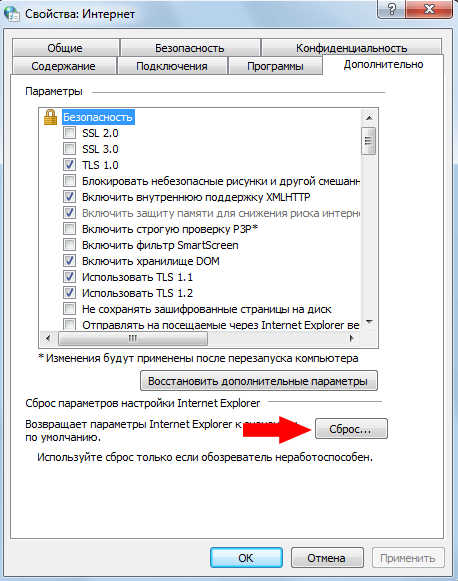

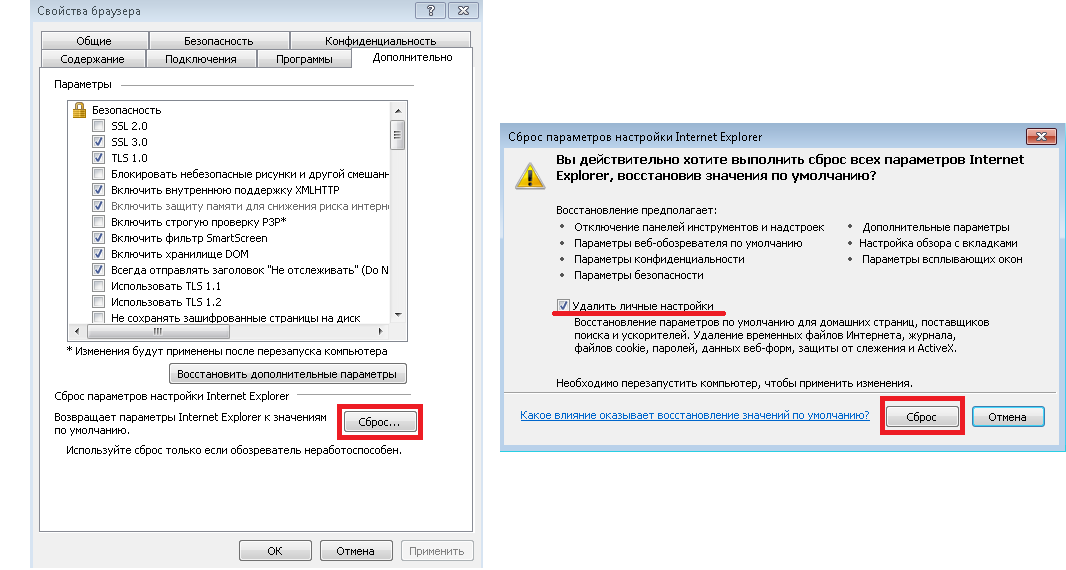

- Для Internet Explorer – перейти в «Сервис», нажать на «Свойства», кликнуть по «Дополнительно», открыть «Безопасность», переместить переключатель с «SSL» на «TLS».

- Для Opera – перейти в «Инструменты», открыть «Общие настройки», в блоке «Расширенные» найти строку «Протоколы безопасности», деактивировать графу «Anonymous DH/SHA-256».

- Для Mozilla Firefox – та же последовательность, что и для IE.

В Google Chrome и других обозревателях нужной нам настройки нет – придётся либо сменить любимый браузер, либо искать причину в другом.

Используем дополнительные варианты

Предлагаем ещё несколько способов, не нуждающихся в подробном описании:

- Полностью отключить защиту антивируса на определённое время.

- Выполнить очистку файлов «cookie» и удалить данные веб-сайтов в используемом браузере.

- Отключить VPN-приложения.

- Провести глубокую проверку файловой системы антивирусом.

Мы предложили наиболее простые и эффективные методы – вероятнее всего, один из них поможет получить доступ к запрашиваемому ресурсу.

Видеоинструкция

Прикрепляем короткий ролик по разобранному вопросу.

Заключение

В качестве дополнительной меры можно проверить, все ли системные обновления были загружены и установлены. Надеемся, что вам удалось справиться с возникшей проблемой.

Надеемся, что вам удалось справиться с возникшей проблемой.

Возможно, на сайте используются устаревшие или ненадежные параметры безопасности протокола TLS

При подключении к некоторым сайтам пользователи встречают ошибку «Возможно, на сайте используются устаревшие или ненадежные параметры безопасности протокола TLS». Это особый интернет-протокол, который был разработан для более безопасного соединения между браузером и сервером. При передаче сигнала в нём данные зашифровываются, не позволяя третьей стороне получить важную информацию. Рассмотрим, что делать в этой ситуации и что эта ошибка означает.

Содержание статьи:

- 1 Подробнее о протоколе TLS

- 2 Причины сбоя в протоколе TLS

- 2.1 Есть и некоторые другие причины такого сообщения:

- 3 Как решить проблему с параметрами безопасности TLS

- 3.1 Необходимо также убедиться, что в вашей версии Windows установлены последние обновления.

- 3.2 Поиск и удаление вирусов на компьютере

- 4 Другие методы устранения ошибки безопасного соединения TLS

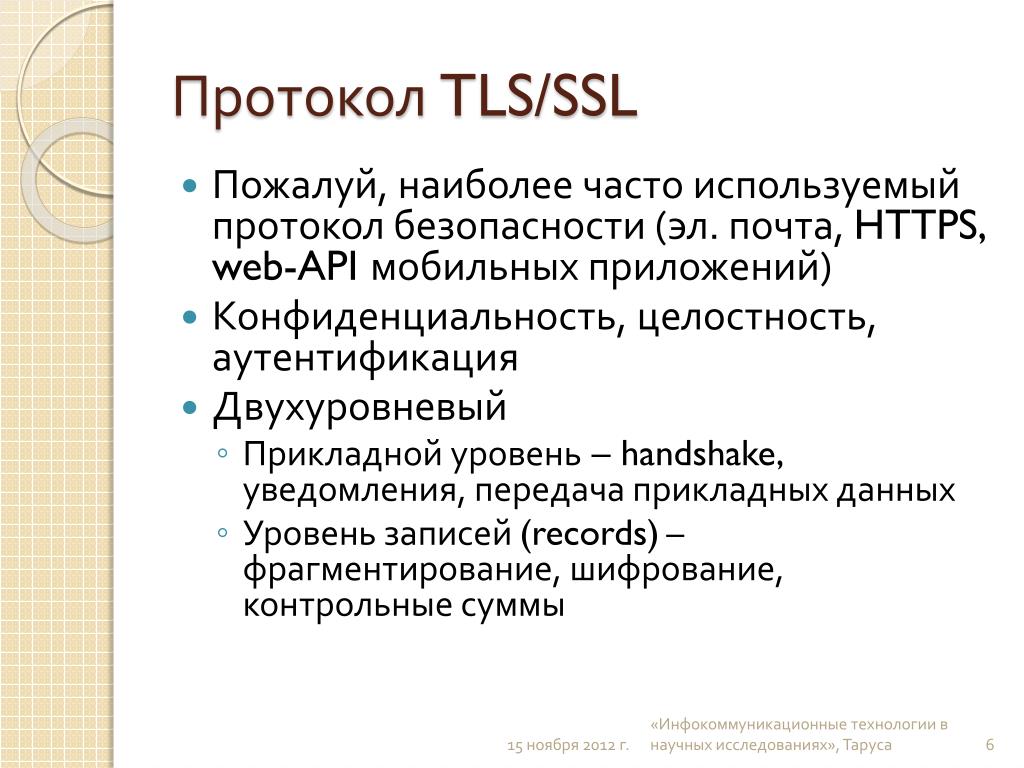

Подробнее о протоколе TLS

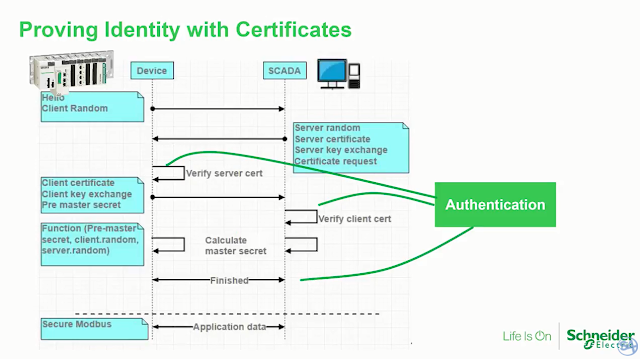

В энциклопедии говорится, что TLS — это особый протокол защиты, который задействован при транспортировке данных по сети. У него был предшественник — SSL. Оба относятся к криптографическим протоколам. При передаче данных используется асимметричное шифрование. Для конфиденциальности используется симметричное шифрование. А для подтверждения целостности одного сообщения задействуются специальные коды.

У него был предшественник — SSL. Оба относятся к криптографическим протоколам. При передаче данных используется асимметричное шифрование. Для конфиденциальности используется симметричное шифрование. А для подтверждения целостности одного сообщения задействуются специальные коды.

TLS применяется сегодня практически во всех приложениях, связанных с передачей данных: интернет-браузер, мессенджер (VoIP), электронная почта. Первая версия протокола (SSL) была разработана компанией Netscape Communication. На данным момент более новой версией и её развитием занимается инженерный совет Интернета (IETF).

Причины сбоя в протоколе TLS

Одной и самой распространенной причиной того, что пользователь видит сообщение о ненадежности TLS — это определение браузером неверных параметров этого протокола. Также довольно часто такую ошибку можно встретить в браузере Internet Explorer. Он применяется для работы с различными государственными интернет службами, которые связаны с формами отчетности. Такие порталы требуют от пользователя именно этот браузер.

Такие порталы требуют от пользователя именно этот браузер.

Есть и некоторые другие причины такого сообщения:

- Блокировка антивирусом интернет-ресурса, из-за чего и возникает подобное сообщение;

- Пользователь использует старую версию «КриптоПро» — программы для создания отчетов и др.;

- В базовой системе ввода-вывода (BIOS) активирован параметр «SecureBoot»;

- У пользователя установлено VPN-приложение или расширение для браузера, из-за чего появляется ошибка;

- На компьютере есть вирусы, которые блокируют безопасное соединение;

- В том случае, если неполадки наблюдаются только при подключении к одному ресурсу, возможно у самого сайта какие-то проблемы с серверами или с настройками TLS;

- Не исключено, что сайт является небезопасным, поэтому лучше его не посещать.

Как решить проблему с параметрами безопасности TLS

Для начала необходимо решить проблему с антивирусом и убедиться, что дело не в нем. Необходимо проверить свои настройки антивирусного ПО. В каждой такой программе есть функция сканирования интернет-соединения. Она может работать неверно.

Необходимо проверить свои настройки антивирусного ПО. В каждой такой программе есть функция сканирования интернет-соединения. Она может работать неверно.

- Для антивируса Avast — откройте настройки, выберите раздел «Активная защита», нужный пункт должен быть возле пиктограммы щитка. Уберите с него галочку и включите HTTP сканирование. Сохраните настройки;

- Для антивируса Kaspersky — найдите раздел «не проверять защищенное соединение». Его можно найти во вкладке «Сканирование». Или в дополнительных настройках найдите «Установить сертификат». Сохраните настройки и перезагрузите ПК.

Необходимо также убедиться, что в вашей версии Windows установлены последние обновления.

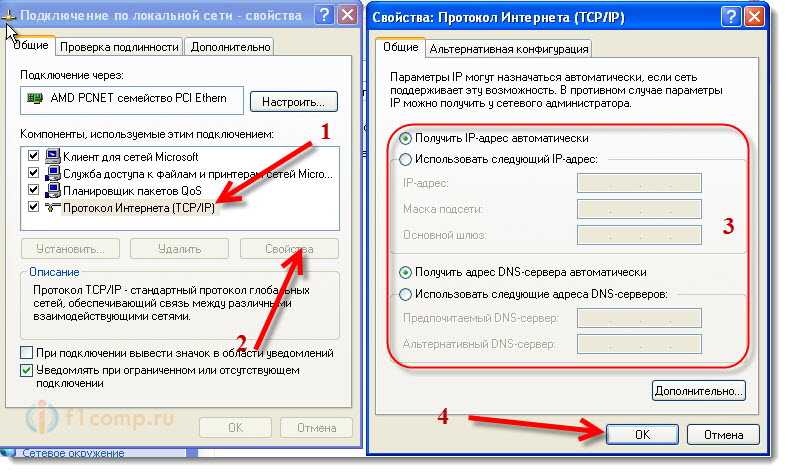

- Для этого нажмите WIN+R и введите команду «services.msc»;

- Нажмите ENTER;

- Найдите в списке служб Windows «Центр обновления»;

- Нажмите правой кнопкой мыши на этой строке и выберите «Свойства»;

- В открывшемся окошке убедитесь, что установлено значение в блоке «Тип запуска» — «Автоматически»;

- Далее выберите кнопку «Пуск», «Панель управления»;

- Выберите «Система и безопасность»;

- Затем «Центр обновления» и нажмите кнопку «Проверить обновления».

Если существуют обновления для вашей операционной системы, они будут найдены и загружены. После этого нужно перезагрузить компьютер и дождаться завершения установки ПО. Затем снова попробуйте проверить, появляется ли сообщение — возможно, на данном сайте используется ненадежные параметры безопасности передачи данных по TLS.

Рекомендуем: Igfxtray в автозагрузке что это за процесс и как удалить?

Поиск и удаление вирусов на компьютере

Теперь рассмотрим, что делать, если в вашем компьютере поселился вирус, который блокирует безопасное соединение. Для начала попробуйте открыть установленный на вашем компьютере антивирус и запустите разные типы сканирования: «Полное сканирование», «Быстрое», «Интеллектуальное» и др. Попробуйте сканировать не только весь жесткий диск, но и отдельные тома и папки. Проверьте папки, в которых находятся файлы вашего браузера.

Утилита Dr.Web-CureIt для сканирования ПК на вирусыЕсли это не дало результатов, воспользуйтесь специальными утилитами, которые предназначены для разового сканирования и поиска вредоносного программного обеспечения. Практически каждый разработчик полноценного антивирусного ПО (Dr.WEB, Kaspersky, ESET и др.) имеет специальную утилиту, которую можно взять на официальном сайте. Это по размеру небольшие программы, которые не нужно устанавливать на диск. Их достаточно запустить и указать путь для сканирования. Обязательно воспользуйтесь этим эффективным инструментом.

Практически каждый разработчик полноценного антивирусного ПО (Dr.WEB, Kaspersky, ESET и др.) имеет специальную утилиту, которую можно взять на официальном сайте. Это по размеру небольшие программы, которые не нужно устанавливать на диск. Их достаточно запустить и указать путь для сканирования. Обязательно воспользуйтесь этим эффективным инструментом.

Другие методы устранения ошибки безопасного соединения TLS

Если вы получили сообщение о сбое в протоколе TLS, работая с программой «КриптоПро», попробуйте загрузить более новую версию. Её можно взять на официальном сайте https://www.cryptopro.ru/downloads. Возможно проблема в самом браузере. Воспользуйтесь другим браузером, хотя-бы для того, чтобы определить, что проблема кроется в нём. Попробуйте также настроить свой браузер.

- Если вы пользуетесь Internet Explorer — откройте «Сервис». Нажмите «Свойства обозревателя», выберите «Дополнительно», затем нажмите вкладку «Безопасность». Здесь нужно найти пункты SSL и TLS.

Если галочка установлена на пункте SSL, уберите её и поставьте на более новую версию протокола. Сохраните настройки и попытайтесь войти на сайт;

Если галочка установлена на пункте SSL, уберите её и поставьте на более новую версию протокола. Сохраните настройки и попытайтесь войти на сайт; - В Opera — нажмите «Инструменты», далее выберите «Общие настройки». Перейдите в «Расширенные», и в разделе безопасности найдите пункт «Протоколы безопасности». Здесь нужно убрать галочки со строк с версиями TLS и оставить те, которые установлены на пунктах, вроде «256 bit…». Обязательно уберите галочку с пункта «Anonymous DH/SHA-256;

- Для Mozilla Firefox — откройте настройки, выберите пункт «Дополнительно» и «Шифрование». Как в IE, нам нужно оставить галочки на TLS и убрать со старого протокола SSL. Другие браузеры (Google Chrome, Safari и т.д.) настроек безопасного соединения не имеют. Поэтому нам приходится либо сменить браузер, либо искать причины в другом месте.

Встречается проблема со сбоем протокола TLS еще в том случае, если в системе время настроено неправильно. Чтобы это исправить:

- Выберите внизу рабочего стола Windows справа время правой кнопкой мыши;

- Нажмите пункт «Настройка даты и времени»;

- Установите правильное значение времени;

- Выберите вкладку «Время по интернету», выберите «Изменить параметры», поставьте галочку на «Синхронизировать с временем по интернету».

Выберите сервер «windows.com» и сохраните настройки.

Выберите сервер «windows.com» и сохраните настройки.

Закройте окна, перезагрузите компьютер и снова попробуйте попасть на сайт, на котором вы встретили ошибку — на этом сайте применяется устаревшие или ненадежные настройки безопасности TLS.

Summary

Обзор включения безопасности транспортного уровня (TLS) 1.2 — Configuration Manager

Обратная связь Редактировать

Твиттер LinkedIn Фейсбук Эл. адрес

- Статья

- 5 минут на чтение

Применяется к: Configuration Manager (Current Branch)

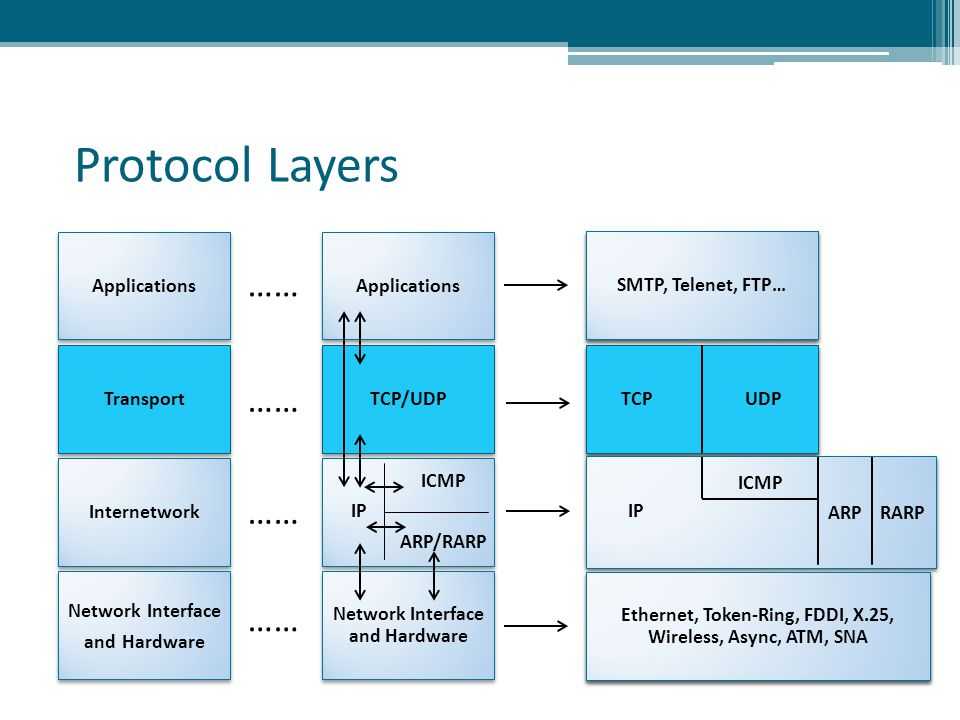

Безопасность транспортного уровня (TLS), как и протокол защищенных сокетов (SSL), представляет собой протокол шифрования, предназначенный для обеспечения безопасности данных при передаче по сети. В этих статьях описываются действия, необходимые для обеспечения того, чтобы для безопасной связи Configuration Manager использовался протокол TLS 1.2. В этих статьях также описываются требования к обновлению для часто используемых компонентов и способы устранения распространенных проблем.

В этих статьях описываются действия, необходимые для обеспечения того, чтобы для безопасной связи Configuration Manager использовался протокол TLS 1.2. В этих статьях также описываются требования к обновлению для часто используемых компонентов и способы устранения распространенных проблем.

Включение TLS 1.2

Configuration Manager использует множество различных компонентов для безопасной связи. Протокол, используемый для данного соединения, зависит от возможностей соответствующих компонентов как на стороне клиента, так и на стороне сервера. Если какой-либо компонент устарел или настроен неправильно, для связи может использоваться более старый и менее безопасный протокол. Чтобы правильно включить в Configuration Manager поддержку TLS 1.2 для всех защищенных соединений, необходимо включить TLS 1.2 для всех необходимых компонентов. Необходимые компоненты зависят от вашей среды и используемых функций Configuration Manager.

Важно

Запустите этот процесс с клиентами, особенно с предыдущими версиями Windows. Перед включением TLS 1.2 и отключением старых протоколов на серверах Configuration Manager убедитесь, что все клиенты поддерживают TLS 1.2. В противном случае клиенты не смогут обмениваться данными с серверами и могут быть потеряны.

Перед включением TLS 1.2 и отключением старых протоколов на серверах Configuration Manager убедитесь, что все клиенты поддерживают TLS 1.2. В противном случае клиенты не смогут обмениваться данными с серверами и могут быть потеряны.

Задачи для клиентов, серверов сайта и удаленных систем сайта Configuration Manager

Чтобы включить TLS 1.2 для компонентов, от которых зависит безопасность связи Configuration Manager, вам потребуется выполнить несколько задач как на клиентах, так и на серверах сайта.

Включить TLS 1.2 для клиентов Configuration Manager

- Обновить Windows и WinHTTP в Windows 8.0, Windows Server 2012 (не R2) и более ранних версиях

- Убедитесь, что TLS 1.2 включен в качестве протокола для SChannel на уровне ОС

- Обновите и настройте .NET Framework для поддержки TLS 1.2

Включить TLS 1.2 для серверов сайта Configuration Manager и удаленных систем сайта

- Убедитесь, что TLS 1.2 включен в качестве протокола для SChannel на уровне ОС

- Обновите и настройте .

NET Framework для поддержки TLS 1.2

NET Framework для поддержки TLS 1.2 - Обновление SQL Server и собственного клиента SQL Server

- Обновление служб Windows Server Update Services (WSUS)

Функции и зависимости сценариев

В этом разделе описаны зависимости для конкретных функций и сценариев Configuration Manager. Чтобы определить следующие шаги, найдите элементы, применимые к вашей среде.

| Функция или сценарий | Обновление задач |

|---|---|

| Серверы сайта (центральный, первичный или вторичный) | — обновить .NET Framework — проверить параметры надежного шифрования |

| Сервер базы данных сайта | Обновление SQL Server и его клиентских компонентов |

| Дополнительные серверы сайта | Обновите SQL Server и его клиентские компоненты до совместимой версии SQL Server Express | .

| Роли системы сайта | — Обновите .NET Framework и проверьте параметры надежного шифрования — Обновите SQL Server и его клиентские компоненты для ролей, которые требуют этого, включая собственный клиент SQL Server |

| Пункт службы отчетности | — Обновите . NET Framework на сервере сайта, серверах служб отчетов SQL Server и любом компьютере с консолью NET Framework на сервере сайта, серверах служб отчетов SQL Server и любом компьютере с консолью — При необходимости перезапустите службу SMS_Executive |

| Точка обновления ПО | Обновление WSUS |

| Шлюз облачного управления | Принудительное использование TLS 1.2 |

| Консоль диспетчера конфигураций | — обновить .NET Framework — проверить параметры надежного шифрования |

| Клиент Configuration Manager с ролями системы сайта HTTPS | Обновление Windows для поддержки TLS 1.2 для связи клиент-сервер с помощью WinHTTP |

| Программный центр | — обновить .NET Framework — проверить параметры стойкого шифрования |

| Клиенты Windows 7 | До версии , когда вы включаете TLS 1.2 на любых серверных компонентах, обновите Windows для поддержки TLS 1.2 для связи клиент-сервер с помощью WinHTTP. Если вы сначала включите TLS 1. 2 на серверных компонентах, вы можете потерять более ранние версии клиентов. 2 на серверных компонентах, вы можете потерять более ранние версии клиентов. |

Часто задаваемые вопросы

Зачем использовать TLS 1.2 с Configuration Manager?

TLS 1.2 более безопасен, чем предыдущие криптографические протоколы, такие как SSL 2.0, SSL 3.0, TLS 1.0 и TLS 1.1. По сути, TLS 1.2 обеспечивает более безопасную передачу данных по сети.

Где Configuration Manager использует протоколы шифрования, такие как TLS 1.2?

Существует пять основных областей, в которых Configuration Manager использует протоколы шифрования, такие как TLS 1.2:

- Связь клиента с ролями сервера сайта на основе IIS, когда роль настроена на использование HTTPS. Примеры этих ролей включают точки распространения, точки обновления программного обеспечения и точки управления.

- Связь точки управления, SMS Executive и поставщика SMS с SQL. Configuration Manager всегда шифрует обмен данными с SQL Server.

- Связь между сервером сайта и WSUS, если WSUS настроен на использование HTTPS.

- Консоль Configuration Manager для служб отчетов SQL Server (SSRS), если службы SSRS настроены на использование HTTPS.

- Любые подключения к интернет-сервисам. Примеры включают шлюз управления облаком (CMG), синхронизацию точки подключения службы и синхронизацию метаданных обновления из Центра обновления Майкрософт.

Что определяет используемый протокол шифрования?

HTTPS всегда будет согласовывать наивысшую версию протокола, поддерживаемую как клиентом, так и сервером в зашифрованном диалоге. При установлении соединения клиент отправляет сообщение серверу с самым высоким доступным протоколом. Если сервер поддерживает ту же версию, он отправляет сообщение, используя эту версию. Эта согласованная версия используется для соединения. Если сервер не поддерживает версию, представленную клиентом, в сообщении сервера будет указана самая старшая версия, которую он может использовать. Дополнительные сведения о протоколе рукопожатия TLS см. в разделе Установление безопасного сеанса с помощью TLS.

Что определяет, какую версию протокола могут использовать клиент и сервер?

Как правило, следующие элементы могут определить, какая версия протокола используется:

- Приложение может указать, какие конкретные версии протокола следует согласовать.

- В соответствии с передовой практикой следует избегать жесткого кодирования конкретных версий протокола на уровне приложения и следовать конфигурации, определенной на уровне компонентов и протоколов ОС.

- Configuration Manager следует этой передовой практике.

- Для приложений, написанных с использованием .NET Framework, версии протокола по умолчанию зависят от версии платформы, в которой они были скомпилированы.

- Версии .NET до 4.6.3 по умолчанию не включали TLS 1.1 и 1.2 в список протоколов для согласования.

- Приложения, использующие WinHTTP для обмена данными по протоколу HTTPS, такие как клиент Configuration Manager, зависят от версии ОС, уровня исправления и конфигурации поддержки версии протокола.

Дополнительные ресурсы

- Технический справочник по криптографическим средствам

- Передовые практики безопасности транспортного уровня (TLS) с .NET Framework

- КБ 3135244: поддержка TLS 1.2 для Microsoft SQL Server

Следующие шаги

- Включить TLS 1.2 на клиентах

- Включить TLS 1.2 на серверах сайта

Обратная связь

Отправить и просмотреть отзыв для

Этот продукт Эта страница

Просмотреть все отзывы о странице

Параметры реестра безопасности транспортного уровня (TLS)

- Статья

- 15 минут на чтение

Применяется к: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows 10 и более ранним версиям, как указано.

В этой статье объясняется поддерживаемая информация о параметрах реестра для реализации Windows протокола Transport Layer Security (TLS) и протокола Secure Sockets Layer (SSL) через поставщика поддержки безопасности SChannel (SSP). Подразделы и записи реестра, описанные в этой статье, помогают администрировать и устранять неполадки поставщика общих служб SChannel, в частности, протоколов TLS и SSL.

Предупреждение

Эта информация предоставляется в качестве справочной информации для устранения неполадок или проверки применения требуемых параметров.

Мы рекомендуем вам не редактировать реестр напрямую, если нет другой альтернативы.

Изменения в реестре не проверяются редактором реестра или операционной системой Windows до их применения.

В результате могут сохраняться неверные значения, что может привести к неисправимым ошибкам в системе.

По возможности вместо непосредственного редактирования реестра используйте групповую политику или другие инструменты Windows, такие как консоль управления Microsoft (MMC). Если вам необходимо отредактировать реестр, будьте предельно осторожны.

Если вы хотите разрешить только TLS 1.2, выберите только наборы шифров, которые поддерживают TLS 1.2 для конкретной платформы.

Если вам необходимо отредактировать реестр, будьте предельно осторожны.

Если вы хотите разрешить только TLS 1.2, выберите только наборы шифров, которые поддерживают TLS 1.2 для конкретной платформы.

Примечание

Отключение компонентов SChannel с помощью параметров реестра не рекомендуется и официально объявлено устаревшим, поскольку вызывает определенное поведение криптографических компонентов.

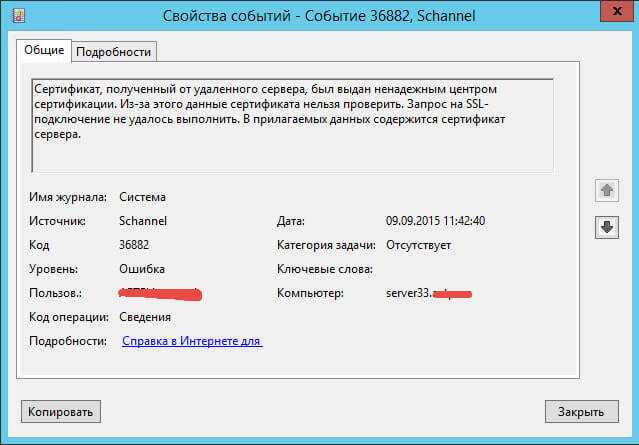

Существует восемь уровней регистрации событий SChannel, сохраняемых в системном журнале событий и доступных для просмотра с помощью средства просмотра событий. Этот путь реестра хранится в HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL в ключе EventLogging со значением DWORD, равным 9.0250 1 .

| Десятичный или шестнадцатеричный | События регистрации SChannel |

|---|---|

| 0 | Нет событий |

| 1 | События ошибок |

| 2 | Предупреждающие события |

| 3 | События ошибок и предупреждений |

| 4 | Информационные и успешные мероприятия |

| 5 | События ошибок, информационных сообщений и успехов |

| 6 | Предупреждения, информационные события и события успеха |

| 7 | Error, Warning, Information и Success Events |

Примечание

После изменения уровня ведения журнала SChannel необходимо перезагрузить устройство.

CertificateMappingMethods

Эта запись не существует в реестре по умолчанию. По умолчанию поддерживаются все четыре метода сопоставления сертификатов, перечисленные ниже.

Когда серверному приложению требуется проверка подлинности клиента, Schannel автоматически пытается сопоставить сертификат, предоставленный клиентским компьютером, с учетной записью пользователя. Вы можете аутентифицировать пользователей, которые входят в систему с помощью клиентского сертификата, создавая сопоставления, которые связывают информацию о сертификате с учетной записью пользователя Windows. После создания и включения сопоставления сертификатов каждый раз, когда клиент представляет сертификат клиента, ваше серверное приложение автоматически связывает этого пользователя с соответствующей учетной записью пользователя Windows.

В большинстве случаев сертификат сопоставляется с учетной записью пользователя одним из двух способов:

- Один сертификат сопоставляется с одной учетной записью пользователя (сопоставление один к одному).

- Несколько сертификатов сопоставлены с одной учетной записью пользователя (сопоставление «многие к одному»).

По умолчанию поставщик Schannel будет использовать следующие четыре метода сопоставления сертификатов, перечисленные в порядке предпочтения:

- Сопоставление сертификатов службы Kerberos для пользователя (S4U)

- Сопоставление основного имени пользователя

- Сопоставление один к одному (также известное как сопоставление субъекта/эмитента)

- Преобразование «многие к одному»

Применимые версии: Как указано в списке «Применимо к » в начале этой статьи.

Путь реестра: HKLM SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL

Шифры

Шифры TLS/SSL следует контролировать, настроив порядок набора шифров. Дополнительные сведения см. в разделе Настройка порядка наборов шифров TLS.

Сведения о порядках наборов шифров по умолчанию, используемых поставщиком общих служб Schannel, см. в разделе Комплекты шифров в TLS/SSL (Schannel SSP).

в разделе Комплекты шифров в TLS/SSL (Schannel SSP).

CipherSuites

Настройка наборов шифров TLS/SSL должна выполняться с помощью групповой политики, MDM или PowerShell. Дополнительные сведения см. в разделе Настройка порядка наборов шифров TLS.

Сведения о порядках наборов шифров по умолчанию, используемых поставщиком общих служб Schannel, см. в разделе Комплекты шифров в TLS/SSL (Schannel SSP).

Время клиентаCacheTime

Эта запись определяет количество времени, которое требуется операционной системе в миллисекундах для истечения срока действия записей кэша на стороне клиента. Значение 0 отключает кэширование безопасного соединения. Эта запись не существует в реестре по умолчанию.

При первом подключении клиента к серверу через поставщика общих служб Schannel выполняется полное рукопожатие TLS/SSL. Когда это завершено, главный секрет, набор шифров и сертификаты сохраняются в кэше сеанса на соответствующем клиенте и сервере.

Начиная с Windows Server 2008 и Windows Vista, время кэширования клиента по умолчанию составляет 10 часов.

Путь в реестре: HKLM SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL

EnableOcspStaplingForSni

Сшивание протокола статуса онлайн-сертификата (OCSP) позволяет веб-серверу, такому как IIS, предоставлять текущий статус отзыва сертификата сервера, когда он отправляет сертификат сервера клиенту во время рукопожатия TLS. Эта функция снижает нагрузку на серверы OCSP, поскольку веб-сервер может кэшировать текущий статус OCSP сертификата сервера и отправлять его нескольким веб-клиентам. Без этой функции каждый веб-клиент пытался бы получить текущий статус OCSP сертификата сервера с сервера OCSP. Это приведет к высокой нагрузке на этот сервер OCSP.

Помимо IIS, этот параметр также может использовать веб-службы через http.sys, включая службы федерации Active Directory (AD FS) и прокси-сервер веб-приложения (WAP).

По умолчанию поддержка OCSP включена для веб-сайтов IIS с простой безопасной привязкой (SSL/TLS). Однако эта поддержка не включена по умолчанию, если веб-сайт IIS использует один или оба следующих типа привязок SSL/TLS:

- Требуется указание имени сервера

- Использовать централизованное хранилище сертификатов

В этом случае ответ приветствия сервера во время рукопожатия TLS по умолчанию не будет включать статус сшивания OCSP. Такое поведение повышает производительность: реализация сшивания Windows OCSP масштабируется до сотен сертификатов сервера.

Поскольку SNI и CCS позволяют масштабировать IIS до тысяч веб-сайтов, потенциально имеющих тысячи сертификатов сервера, включение этого поведения по умолчанию может привести к проблемам с производительностью.

Такое поведение повышает производительность: реализация сшивания Windows OCSP масштабируется до сотен сертификатов сервера.

Поскольку SNI и CCS позволяют масштабировать IIS до тысяч веб-сайтов, потенциально имеющих тысячи сертификатов сервера, включение этого поведения по умолчанию может привести к проблемам с производительностью.

Применимые версии: все версии, начиная с Windows Server 2012 и Windows 8.

Реестр пути: hkey_local_machine \ System \ CurrentControlset \ Control \ SecurityProviders \ Schannel

Добавить следующий ключ:

«EnableOcspstallingforsni» = DWORD: 00000001

TOABLE, SETABLE, STABLE, STABLES VAILDOSCS, QUALLOS, QUALLOS, QUALLOSS, QUALLOSS, QUALLOSSOS. «=dword:00000000

Примечание

Включение этого раздела реестра может повлиять на производительность.

FIPSAlgorithmPolicy

Эта запись управляет соответствием Федеральному стандарту обработки информации (FIPS). По умолчанию 0,

Применимые версии: все версии, начиная с Windows Server 2012 и Windows 8.

Путь реестра: HKLM SYSTEM\CurrentControlSet\Control\LSA

Наборы шифров FIPS для Windows Server: см. Поддерживаемые наборы шифров и протоколы в поставщике общих служб Schannel.

Хэши

Хэш-алгоритмы TLS/SSL должны контролироваться путем настройки порядка набора шифров. Дополнительные сведения см. в разделе Настройка порядка наборов шифров TLS.

IssuerCacheSize

Эта запись управляет размером кэша эмитента и используется при сопоставлении эмитентов. Schannel SSP пытается сопоставить всех издателей в цепочке сертификатов клиента, а не только непосредственного издателя клиентского сертификата. Когда эмитенты не сопоставляются с учетной записью, что является типичным случаем, сервер может пытаться повторно сопоставлять одно и то же имя эмитента, сотни раз в секунду.

Чтобы предотвратить это, сервер имеет отрицательный кэш, поэтому, если имя издателя не сопоставляется с учетной записью, оно добавляется в кеш, и Schannel SSP не будет пытаться снова сопоставить имя издателя, пока не истечет срок действия записи в кеше. Эта запись реестра указывает размер кэша.

Эта запись не существует в реестре по умолчанию.

Значение по умолчанию — 100.

Эта запись реестра указывает размер кэша.

Эта запись не существует в реестре по умолчанию.

Значение по умолчанию — 100.

Применимые версии: Все версии, начиная с Windows Server 2008 и Windows Vista.

Путь реестра: HKLM SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL

IssuerCacheTime

Эта запись определяет продолжительность тайм-аута кэша в миллисекундах. Schannel SSP пытается сопоставить всех издателей в цепочке сертификатов клиента, а не только непосредственного издателя клиентского сертификата. В случае, когда эмитенты не сопоставляются с учетной записью, что является типичным случаем, сервер может попытаться повторно сопоставить одно и то же имя эмитента, сотни раз в секунду.

Чтобы предотвратить это, сервер имеет отрицательный кеш, поэтому, если имя издателя не сопоставляется с учетной записью, оно добавляется в кеш, и поставщик общих служб Schannel не будет пытаться снова сопоставить имя издателя, пока не истечет срок действия записи в кеше. .

Этот кеш сохраняется из соображений производительности, чтобы система не продолжала попытки сопоставить одни и те же эмитенты.

Эта запись не существует в реестре по умолчанию.

Значение по умолчанию — 10 минут.

.

Этот кеш сохраняется из соображений производительности, чтобы система не продолжала попытки сопоставить одни и те же эмитенты.

Эта запись не существует в реестре по умолчанию.

Значение по умолчанию — 10 минут.

Применимые версии: Все версии, начиная с Windows Server 2008 и Windows Vista.

Путь реестра: HKLM SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL

Размеры ключей KeyExchangeAlgorithm

Эти записи, перечисленные ниже, могут не существовать в реестре по умолчанию, и их необходимо создать вручную. Чтобы включить определенный алгоритм, создайте раздел реестра с именем Enabled в соответствующем пути реестра со значением DWORD 1 9.0251 . Это также можно отключить, установив для параметра DWORD значение 0 . рекомендуется использовать 2048 битов минимум для длины ключа клиента и сервера.

- Диффи-Хеллман

- Эллиптическая кривая Диффи-Хеллмана

- ЮАР

Использование алгоритмов обмена ключами должно контролироваться путем настройки порядка набора шифров.

Добавлено в Windows 10 версии 1507 и Windows Server 2016.

Путь реестра: HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\KeyExchangeAlgorithms\Diffie-Hellman

Чтобы указать минимальный поддерживаемый диапазон битовой длины ключа Диффи-Хеллмана для клиента TLS, создайте запись ClientMinKeyBitLength . После того, как вы создали запись, измените значение DWORD на желаемую длину в битах.

Чтобы указать максимальный поддерживаемый диапазон битовой длины ключа Диффи-Хеллмана для клиента TLS, создайте запись ClientMaxKeyBitLength . После того, как вы создали запись, измените значение DWORD на желаемую длину в битах. Максимальная длина в битах не применяется.

Чтобы указать битовую длину ключа Диффи-Хеллмана для сервера TLS по умолчанию, создайте запись ServerMinKeyBitLength .

После того, как вы создали запись, измените значение DWORD на желаемую длину в битах.

Чтобы узнать больше о криптографических алгоритмах наборов шифров TLS/SSL, см.:

- Наборы шифров в TLS/SSL (SChannel SSP)

- Демистификация SChannel (блог)

MaximumCacheSize

Эта запись определяет максимальное количество элементов кэша. Установка для параметра MaximumCacheSize значения 0 отключает кеш сеанса на стороне сервера и предотвращает повторное подключение. Увеличение значения MaximumCacheSize выше значений по умолчанию приводит к тому, что Lsass.exe потребляет дополнительную память. Для каждого элемента кэша сеанса обычно требуется от 2 до 4 КБ памяти. Эта запись не существует в реестре по умолчанию. Значение по умолчанию — 20 000 элементов.

Применимые версии: Все версии, начиная с Windows Server 2008 и Windows Vista.

Путь реестра: HKLM SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL

Обмен сообщениями — анализ фрагментов

Эта запись определяет максимально допустимый размер принимаемых фрагментированных сообщений подтверждения TLS. Сообщения, превышающие разрешенный размер, не будут приняты, и рукопожатие TLS не будет выполнено.

Эти записи не существуют в реестре по умолчанию. 924-1 байт.

Разрешение клиенту или серверу считывать и хранить большие объемы непроверенных данных из сети — плохая идея, поскольку для каждого контекста безопасности потребуется дополнительная память.

Сообщения, превышающие разрешенный размер, не будут приняты, и рукопожатие TLS не будет выполнено.

Эти записи не существуют в реестре по умолчанию. 924-1 байт.

Разрешение клиенту или серверу считывать и хранить большие объемы непроверенных данных из сети — плохая идея, поскольку для каждого контекста безопасности потребуется дополнительная память.

Добавлено в Windows 7 и Windows Server 2008 R2: Доступно обновление, которое позволяет Internet Explorer в Windows XP, Windows Vista или Windows Server 2008 анализировать фрагментированные сообщения установления связи TLS/SSL.

Путь реестра: HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Messaging

Чтобы указать максимально допустимый размер фрагментированных сообщений подтверждения TLS, которые будет принимать клиент TLS, создайте запись MessageLimitClient .

После того, как вы создали запись, измените значение DWORD на желаемую длину в битах. Если не настроено, значение по умолчанию будет 0x8000 байт.

Чтобы указать максимально допустимый размер фрагментированных сообщений рукопожатия TLS, которые сервер TLS будет принимать при отсутствии аутентификации клиента, создайте MessageLimitServer запись. После того, как вы создали запись, измените значение DWORD на желаемую длину в битах. Если не настроено, значение по умолчанию будет 0x4000 байт.

Чтобы указать максимально допустимый размер фрагментированных сообщений подтверждения TLS, которые сервер TLS будет принимать при проверке подлинности клиента, создайте запись MessageLimitServerClientAuth . После того, как вы создали запись, измените значение DWORD на желаемую длину в битах. Если не настроено, значение по умолчанию будет 0x8000 байт.

SendTrustedIssuerList

Эта запись управляет флагом, который используется при отправке списка доверенных эмитентов. В случае серверов, которые доверяют сотням центров сертификации для проверки подлинности клиентов, существует слишком много эмитентов, и сервер не может отправить их всех на клиентский компьютер при запросе проверки подлинности клиента. В этой ситуации можно задать этот раздел реестра, и вместо отправки частичного списка поставщик общих служб Schannel не будет отправлять клиенту никакого списка.

В этой ситуации можно задать этот раздел реестра, и вместо отправки частичного списка поставщик общих служб Schannel не будет отправлять клиенту никакого списка.

Отсутствие отправки списка доверенных издателей может повлиять на то, что клиент отправляет при запросе сертификата клиента. Например, когда Internet Explorer получает запрос на проверку подлинности клиента, он отображает только те клиентские сертификаты, которые связываются с одним из центров сертификации, отправленным сервером. Если сервер не отправил список, Internet Explorer отобразит все клиентские сертификаты, установленные на клиенте.

Такое поведение может быть желательным. Например, когда среды PKI включают перекрестные сертификаты, сертификаты клиента и сервера не будут иметь один и тот же корневой ЦС; поэтому Internet Explorer не может выбрать сертификат, связанный с одним из ЦС сервера. Настроив сервер так, чтобы он не отправлял список доверенных издателей, Internet Explorer будет отправлять все свои сертификаты.

Эта запись не существует в реестре по умолчанию.

Поведение по умолчанию при отправке списка надежных эмитентов

| Версия Windows | Поведение по умолчанию |

|---|---|

| Windows Server 2012 и Windows 8 и более поздние версии | ЛОЖЬ |

| Windows Server 2008 R2 и Windows 7 и более ранние версии | ИСТИНА |

Применимые версии: Все версии, начиная с Windows Server 2008 и Windows Vista.

Путь реестра: HKLM SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL

ServerCacheTime

Эта запись определяет количество времени в миллисекундах, которое требуется операционной системе для истечения срока действия записей кэша на стороне сервера.

Значение 0 отключает кеш сеанса на стороне сервера и предотвращает повторное подключение.

Увеличение ServerCacheTime выше значений по умолчанию приводит к тому, что Lsass. exe потребляет дополнительную память.

Для каждого элемента кэша сеанса обычно требуется от 2 до 4 КБ памяти.

Эта запись не существует в реестре по умолчанию.

exe потребляет дополнительную память.

Для каждого элемента кэша сеанса обычно требуется от 2 до 4 КБ памяти.

Эта запись не существует в реестре по умолчанию.

Применимые версии: Все версии, начиная с Windows Server 2008 и Windows Vista.

Путь реестра: HKLM SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL

Время кэширования сервера по умолчанию: 10 часов SSL-протоколы. Различные выпуски Windows поддерживают разные версии протокола. Набор версий (D)TLS и SSL, доступных для всей системы, может быть ограничен (но не расширен) вызывающими сторонами SSPI, указывающими структуру SCH_CREDENTIALS или SCHANNEL_CRED в вызове AcquireCredentialsHandle. Вызывающим сторонам SSPI рекомендуется использовать системные значения по умолчанию, а не накладывать ограничения версии протокола.

Поддерживаемая версия протокола (D)TLS или SSL может существовать в одном из следующих состояний:

- Включено : Если вызывающая сторона SSPI явно не отключит эту версию протокола с помощью структуры SCH_CREDENTIALS, Schannel SSP может согласовать эту версию протокола с поддерживающий сверстник.

- Отключено по умолчанию : Если вызывающая сторона SSPI явно не запрашивает эту версию протокола, используя устаревшую структуру SCHANNEL_CRED, Schannel SSP не будет согласовывать эту версию протокола.

- Отключено : Schannel SSP не будет согласовывать эту версию протокола независимо от настроек, которые может указать вызывающий SSPI.

Системный администратор может переопределить параметры версии протокола (D)TLS и SSL по умолчанию, создав значения реестра DWORD «Enabled» и «DisabledByDefault». Эти значения реестра настраиваются отдельно для ролей клиента и сервера протокола в подразделах реестра, названных в следующем формате:

Эти подразделы для конкретных версий могут быть созданы по следующему пути реестра:

HKLM SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols

Например, вот некоторые допустимые пути реестра с подразделами для конкретных версий:

HKLM SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.

0\Client

0\Client HKLM SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server

HKLM SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\DTLS 1.2\Client

Чтобы переопределить системное значение по умолчанию и установить поддерживаемую версию протокола (D)TLS или SSL в состояние Enabled , создайте значение реестра DWORD с именем «Включено» с ненулевым значением и значение реестра DWORD с именем «DisabledByDefault» с нулевым значением в соответствующем подразделе для конкретной версии.

В следующем примере показан клиент TLS 1.0, настроенный на Включено Состояние :

Чтобы переопределить системное значение по умолчанию и установить поддерживаемую версию протокола (D)TLS или SSL в состояние Отключено по умолчанию , создайте значения реестра DWORD с именами «Включено» и «DisabledByDefault» с помощью ненулевое значение в соответствующем подразделе для конкретной версии. В следующем примере показано, что для сервера TLS 1.0 установлено состояние Отключено по умолчанию :

В следующем примере показано, что для сервера TLS 1.0 установлено состояние Отключено по умолчанию :

0250 Отключено состояние, создайте параметр реестра DWORD с именем «Включено» со значением ноль в соответствующем подразделе для конкретной версии.

В следующем примере показано, что DTLS 1.2 отключен в реестре:

Переключение версии протокола (D)TLS или SSL на Отключено по умолчанию или Отключено Состояние может вызвать Вызовы AcquireCredentialsHandle терпят неудачу из-за отсутствия версий протокола, включенных для всей системы и в то же время разрешенных определенными вызывающими объектами SSPI. Кроме того, сокращение набора Включенные версии (D)TLS и SSL могут нарушать взаимодействие с удаленными одноранговыми узлами.

После изменения настроек версии протокола (D)TLS или SSL они вступают в силу для соединений, установленных с использованием дескрипторов учетных данных, открытых последующими вызовами AcquireCredentialsHandle.

Если галочка установлена на пункте SSL, уберите её и поставьте на более новую версию протокола. Сохраните настройки и попытайтесь войти на сайт;

Если галочка установлена на пункте SSL, уберите её и поставьте на более новую версию протокола. Сохраните настройки и попытайтесь войти на сайт; Выберите сервер «windows.com» и сохраните настройки.

Выберите сервер «windows.com» и сохраните настройки. NET Framework для поддержки TLS 1.2

NET Framework для поддержки TLS 1.2