Настройка Transmission | TrueNAS Community

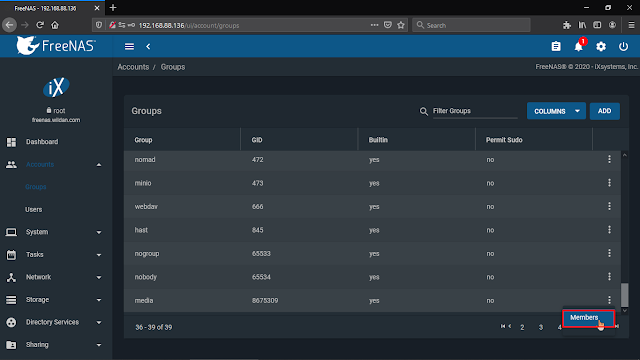

- Status

- Not open for further replies.

strelok

Dabbler

- #1

Привет !

Что-то запутался я в этих jail-ах….

Имеется два раздела, каждый из которых создан на отдельном физическом диске:

tank/wshare

tank2/whare2

Сделаны две CIFS шары с каждого раздела:

tank/wshare/Archive

tank2/wshare2/Movies

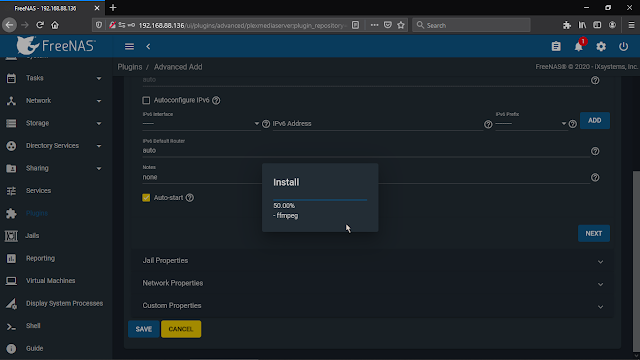

Установлен плагин Transmission.

Добавлен Storage, где указано:

Source: /mnt/tank/wshare

Папка на скачивание (downloads) по умолчанию:

/usr/pbi/transmission-amd64/etc/transmission/home/Downloads

В связи с этим вопросы:

1. Какой надо прописывать плагину Source/Destination и зачем ?

Какой надо прописывать плагину Source/Destination и зачем ?

2. Как сделать так, чтобы Transmission сбрасывал все закачки в раздел

tank2/wshare2/Movies ?

При попытке выбрать другой путь для (downloads) я ограничен корневым каталогом:

/mnt/tank/jails/transmission_1

т.е. я не могу подсунуть каталог ни с раздела tank/wshare, ни с раздела tank2/wshare2…

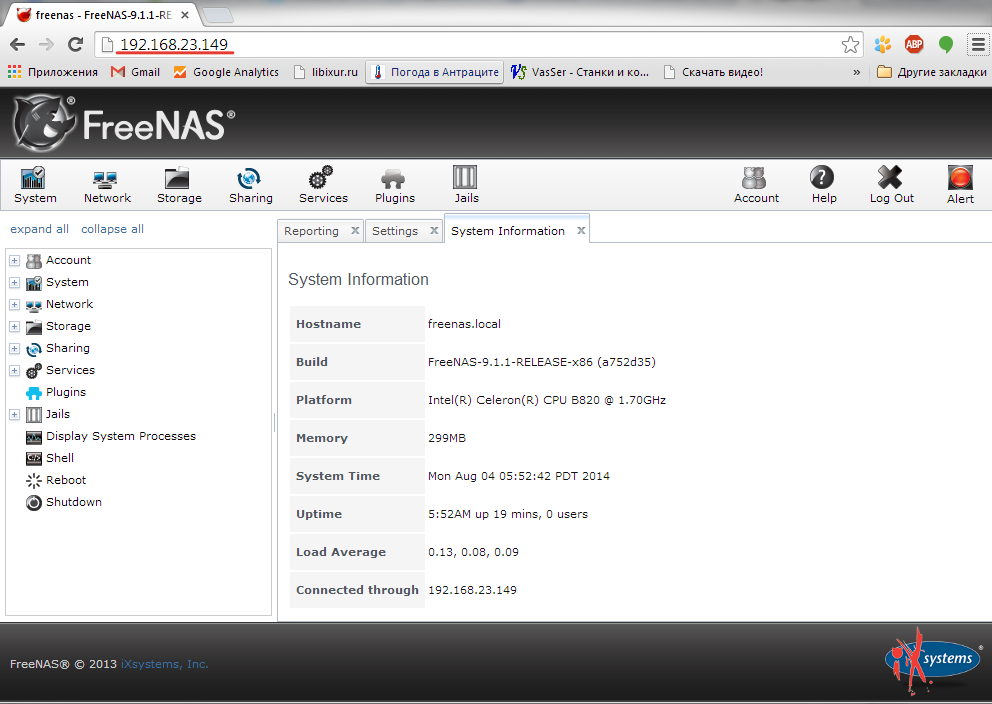

Build FreeNAS-11.3-U5

Platform HP MicroServer Gen8

CPU Xeon E3-1230v2 3.3GHz

Memory 16GB — DDR3 1600 MHz Kingston ECC

Disk WD-Red — 4x2TB

strelok

Dabbler

- #2

В общем, после 2х дневного чтения на меня снизошло озарение.

Особенно в этом помогла статья с англоязычного форума:

https://forums.freenas.org/index.php?threads/how-to-transmission-freenas-shared-mount-points.15962/

Основная идея, в следующем:

Имеется приложение, в моем случае Transmission, которое устанавливается в отдельную песочницу ( jail ), внутри которой создаются рабочие каталоги:

/mnt/incoming

/mnt/incomplete

/mnt/torrents

Также создаются такие же каталоги ВНЕ песочницы:

/mnt/tank/Transmission/incoming

/mnt/tank/Transmission/incomplete

/mnt/tank/Transmission/resume

/mnt/tank/Transmission/torrents

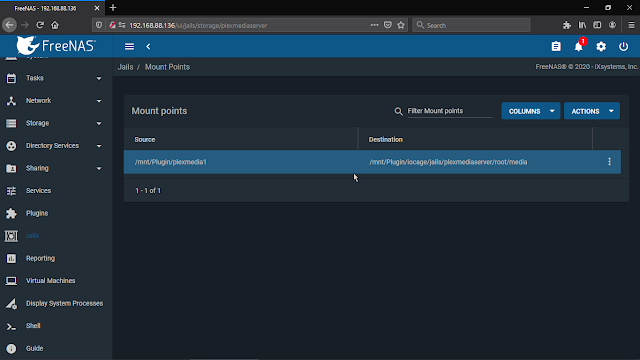

Но, для того, чтобы сам массив информации (скаченные файлы) хранились не в самой песочнице, а в разделе ЗА пределами песочницы, делается логическая линковка между вышеперечисленными каталогами в песочнице и каталогами, созданными ВНЕ песочинцы. Делается это через WEB-GUI с помощью Add Store в разделе Jails, в котором и указывается:

Source: каталог, находящийся ВНЕ песочницы.

Destination: каталог, созданный внутри песочинцы.

Такая логическа линковка каталогов происходит с помощью команды mount_nullfs, которая автоматически выполняется при указании Source/Destination каталогов.

Более подробно о настройке Transmission в песочнице написано по сслыке вверху.

Может кому пригодятся мои поиски.

Build FreeNAS-11.3-U5

Platform HP MicroServer Gen8

CPU Xeon E3-1230v2 3.3GHz

Memory 16GB — DDR3 1600 MHz Kingston ECC

Disk WD-Red — 4x2TB

Maugli88888

Cadet

- #3

cgfспасибо, тебе добрый человек!

В итоге у вас получилось изменить папки в настройках клиента.

В итоге фаилы находятся в более понятном месте, на которое можно установить разграничение прав доступа. (если поставить 2 трансмишшина)

У вас получилось следуя этой инструкции пробросить из песочницы файлы?

strelok

Dabbler

- #4

Maugli88888 said:

cgfспасибо, тебе добрый человек!У вас получилось следуя этой инструкции пробросить из песочницы файлы?

Click to expand.

..

Привет !

Да, все получилось. Я тоже сразу воткнуть не мог как быть с разделами для скачивания файлов. Видел твой пост по поводу установки двух трансмшнов, достаточно установки одного. Вечером напишу подробнее, с мобильника писать не удобно.

Build FreeNAS-11.3-U5

Platform HP MicroServer Gen8

CPU Xeon E3-1230v2 3.3GHz

Memory 16GB — DDR3 1600 MHz Kingston ECC

Disk WD-Red — 4x2TB

Maugli88888

Cadet

- #5

пока не получается. ( пишет Error: No data found! Ensure your drives are connected or use «Set Location». To re-download, remove the torrent and re-add it.

( пишет Error: No data found! Ensure your drives are connected or use «Set Location». To re-download, remove the torrent and re-add it.

нужна пошаговая инструкция, более подробная. может есть у кого?

strelok

Dabbler

- #6

Попробую объяснить поподробнее на своем примере:

У меня есть 4 жестких диска:

диск 1 + диск 2 объединены в зеркало и образуют — volume 1

диск 3 — volum 2

диск 4 — volume 3

Поскольку все Клетки (Jails) у меня установлены по умолчанию на volume 1, то и клетка для Transmission

была создана на volume 1.

Небольшое отступление по поводу клетки (jail): jail — это, условно говоря, матрешка внутри матрешки:

К примеру, имеется основные каталоги самой FreeBSD:

/etc/…

/usr/…

/var/…

/mnt/…

Далее я создаю клетку для Transmission:

/mnt/volume 1/jails/Transmission

Где /mnt/volume 1/jails — является каталогом для всех клеток.

К примеру, клетка для ownCloud будет находиться в разделе

/mnt/volunme 1/jails/ownCloud

И так далее…

Внутренняя структура клетки полностью повторяет основную структуру FreeBSD, с теми же основными каталогами:

/usr, /var/, /etc и так далее.

Общая структура выглядит так:

/mnt/volum 1/jails/Transmission/ -> /etc/…

/mnt/volum 1/jails/Transmission/ ->/usr/…

/mnt/volum 1/jails/Transmission/ ->/var/…

/mnt/volum 1/jails/Transmission/ ->/mnt/…

Далее, при создании клетки для Transmission создается набор папок по умолчанию, которые располагаются внутри клетки:

/mnt/volume 1/jails/Transmission/->/etc/. ..

..

/mnt/volum 1/jails/Transmission/ ->/usr/…

/mnt/volum 1/jails/Transmission/ ->/var/…

/mnt/volum 1/jails/Transmission/ ->/mnt/Incoming/

/mnt/volum 1/jails/Transmission/ ->/mnt/Incomplete/

/mnt/volum 1/jails/Transmission/ ->/mnt/Resume/

Далее, мы хотим, чтобы этот набор каталогов располагался не ВНУТРИ клетки, а снаружи, и даже может быть на другом VOlume, как у меня.

Для этого делается ЛИНКОВКА каталогов через меню Storage в разделе Jails. Другими словами, мы создаем ссылку на набор папок, уже созданных там где нам нужно.

У меня этот набор папок находится на volume 2:

/mnt/volume 2/Downloads/

/mnt/volume 2/Incoming/

/mnt/volume 2/Incomplete/

/mnt/volume 2/Resume/

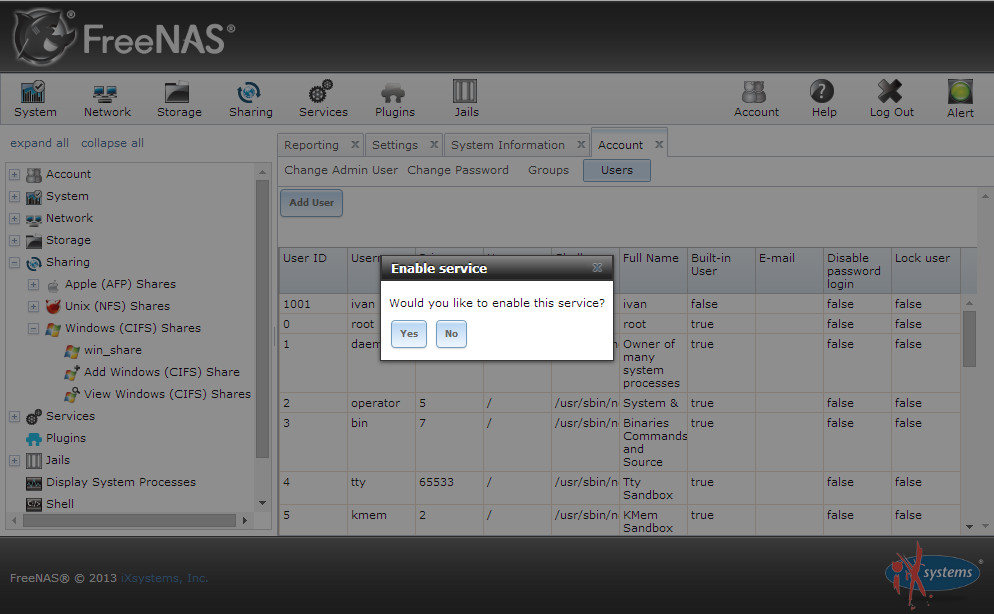

Заходим в раздел Jails -> Transmission -> Storage -> Add Storage ->

Здесь есть параметры Source и Destination,

Source — это раздел снаружи клетки

Destination — это раздел внутри клетки

К примеру, линкуем папке Downloads:

Source: /mnt/volume 2/Downloads/

Destination: /mnt/Downloads/

Таким образом создается ссылка на каталог СНАРУЖИ клетки.

Добавляем через Add storage остальные папки по образу и подобию.

Last edited:

Build FreeNAS-11.3-U5

Platform HP MicroServer Gen8

CPU Xeon E3-1230v2 3.3GHz

Memory 16GB — DDR3 1600 MHz Kingston ECC

Disk WD-Red — 4x2TB

- Status

- Not open for further replies.

from jail to freedom с чистой совестью

- slushay

- Russian — Русский

- Replies

- 15

- Views

- 2K

alexander_ks

Share:

Facebook Twitter Reddit Pinterest Tumblr WhatsApp Email Share Link

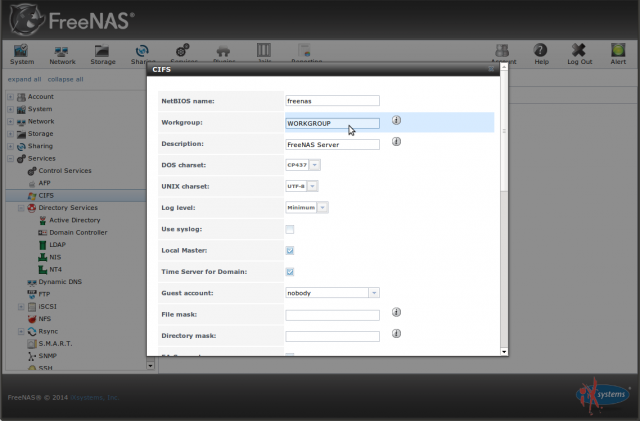

FreeNAS 9.

1.1 — создаем сетевое хранилище. Часть 2. Установка transmission / Хабр

1.1 — создаем сетевое хранилище. Часть 2. Установка transmission / ХабрВ первой части мы установили и частично настроили наш FreeNAS надо двигаться дальше. Почему бы не поставить на него какой то BitTorrent-клиент? например Transmission. Мы не будем использовать встроенные плагины FreeNAS, а немного потренируемся используя консоль, и текстовый редактор vi 🙂

Примечание: Если вы крутой мега гуру юникса, то не думаю что вам стоит читать дальше, в статье я попытался максимально просто описать по шагам что и как, возможно вы увидите много очевидных вещей. Этот топик скорее шпаргалка для новичков на будущее…

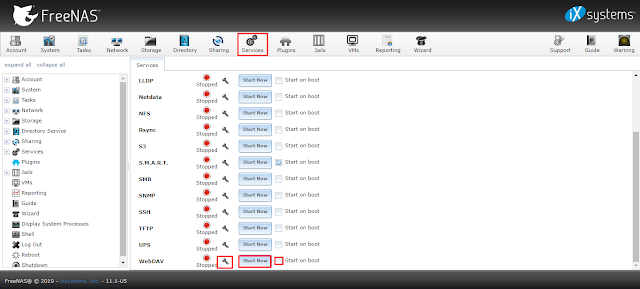

Вервым делом заходим в панель управления FreeNAS и включаем ssh, вкладка service в верхнем меню

Далее нажимаем на гаечный ключ и в настройках временно ставим галочку Login as Root with password

Используя putty заходим на наш сервер под пользователем root и нашим паролем

Установим transmission

Файловая система у нас в read only, исправляем# mount -uw /

Портов скачаных по умолчанию у нас нет, устанавливаем так # pkg_add -r transmission-daemon

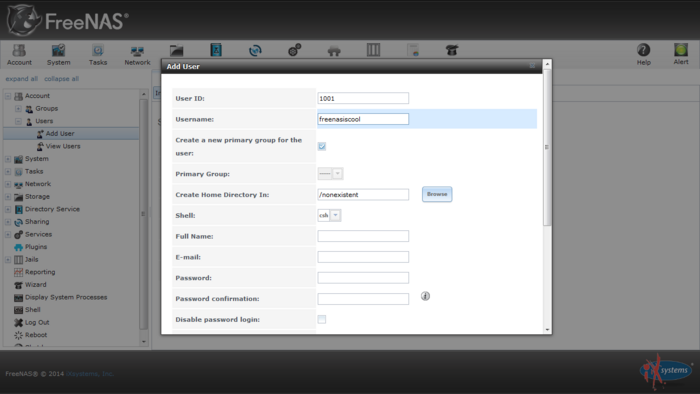

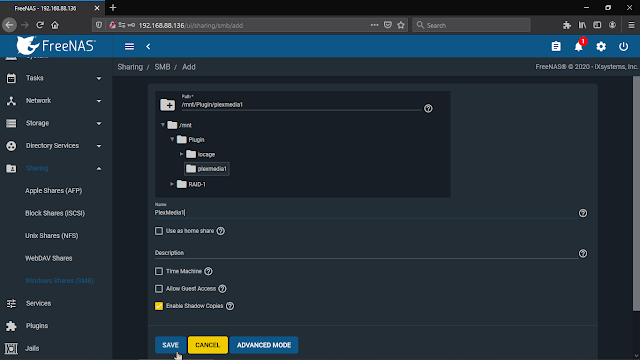

Теперь, не закрывая окно putty, его можно пока минимизировать, идем в Web-интерфейс FreeNAS и создадим новую шару, например Download, не забываем поставить галочку Allow Guest Access

Далее проверяем путь к нашей папке

Возвращаемся к putty# cd /mnt/hdd1/Download

Создаем нужные директории# mkdir transmission watch incomplete finish

4 подкаталога в папке Download

В папке «transmission» мы будем хранить настройки

Если в папку «watch» положить торрент файл Transmission автоматом его подхватит и начнет закачку

В папке «incomplete» хранятся незавершенные закачки

в «finish» — полностью скачанные файлы

Даем пользователю transmission права на эти каталоги:# chown -R transmission:transmission transmission watch incomplete finish

на первое время выставим права 777# chown -R 777 transmission watch incomplete finish

Добавляем transmission в автозагрузку, редактируем файл /conf/base/etc/rc. conf любым редактором, я использую vi

conf любым редактором, я использую vi

на всякий случай вот список команд vi

/str — Поиск строки str вперед. str может быть регулярным выражением

?str — Поиск строки str назад

n — Повторить поиск в том же направлении

N — Повторить поиск в обратном направлении

:[range]s/old/new/[g] — Заменить old на new в указанном диапазоне строк range. new и old могут быть регулярными выражениями, а range задается аналогично диапазону строк в редакторе ed. Например, для диапазона строк с 32 по 64 range будет 32,64, первая строка соответствует 1, последняя задается через символ $. Суффикс g означает заменить все вхождения old в строке, а не только первое.

:e! — перезагрузить текущий файл

:33 — перепрыгнуть на 33ю строку текстового файла

i — перейти в режим редактирования

a — перейти в режим редактирования после текущего символа

u — отменить последнее действие

. — повторить последнее действие

— повторить последнее действие

x — удалить символ под курсором

yy — копировать строку

dd — вырезать строку

p — вставить

J — склеить две строки

:w — сохранить файл на диске

:wq — выход с сохранением файла (shift + ZZ)

:q — выход

:q! — выход без сохранения файла

:r — вставить в документ другой файл

# vi /conf/base/etc/rc.conf

Опускаемся в самый низ файла и добавляем такие строчки:

transmission_enable="YES"transmission_conf_dir="/mnt/hdd1/Download/transmission"transmission_watch_dir="/mnt/hdd1/Download/watch"transmission_download_dir="/mnt/hdd1/Download/finish"transmission_user="transmission"

на всякий случай можно перезагрузить наш freenas, что бы убедится что transmission запускается автоматически# reboot

после перезагрузки используя браузер подключаемся к веб-интерфейсу transmission http://192. 168.4.210:9091/

168.4.210:9091/

у нас появится ошибка…

403: Forbidden

Unauthorized IP Address.

Either disable the IP address whitelist or add your address to it.

If you’re editing settings.json, see the ‘rpc-whitelist’ and ‘rpc-whitelist-enabled’ entries.

If you’re still using ACLs, use a whitelist instead. See the transmission-daemon manpage for details.

Так и должно быть, будем исправлять

Останавливаем transmission, если не остановить то у нас не выйдет изменить конфиг# Service transmission stop# vi /mnt/hdd1/Download/transmission/settings.json

нам нужно добавить нашу подсеть в список разрешенных адресов, строчку:"rpc-whitelist": "127.0.0.1",

Правим на:"rpc-whitelist": "192.168.4.*,127.0.0.1",

Ну а если мы хотим уравлять не только дома то добавляем дополнительно ip адреса через запятую либо вооще отключаем проверку, меняем параметр:"rpc-whitelist-enabled": true,

на:"rpc-whitelist-enabled": false,

Если хотите, чтобы вход в Web-интерфейс был с паролем, то можно указать пользователя и пароль:"rpc-authentication-required": true,"rpc-username": "user","rpc-password": "password",

Ещё нужно исправить правим параметры:"incomplete-dir": "//Downloads","incomplete-dir-enabled": false,

На:"incomplete-dir": ="/mnt/hdd1/Download/incomplete ","incomplete-dir-enabled": true,

Для того что бы файлы которые в процессе закачки лежали в отдельной папке.

Запускаем сервис:# Service transmission start

Теперь можно заходить на нашу web-панель http://192.168.4.210:9091/

И добавлять первый торрент на закачку.

Web панель вроде хорошо но не очень удобно, я предпочитаю использовать клиент под windows, можно найти и под другие операционки.

На этом пожалуй все, возможно я что то упустил, так что жду вопросов, критики, предложений и пожеланий.

upd. большое спасибо AbnormalHead за совет про jails. Сегодня/завтра постараюсь исправлю положение, допишу продолжение в этот пост.

Настройка Transmission daemon в контейнере LXC Proxmox-VE

Автор Gregory На чтение 14 мин Просмотров 11.9к. Опубликовано Обновлено

Приветствую, уважаемые читатели на четвертой части цикла!

В прошлый раз мы установили и настроили локальные доменные имена на базе сервиса BIND9 в LXC контейнере.

Список цикла статей:

- Домашний Сервер: Часть 1 – Предисловие, аппаратная и софтовая начинка

- Домашний Сервер: Часть 2 – Установка системы виртуализации Proxmox

- Домашний Сервер: Часть 3 – Внутренний DNS сервис на BIND9 или свои доменные имена в локальной сети

- Домашний Сервер: Часть 4 – Настройка Transmission daemon в контейнере LXC Proxmox-VE (вы тут)

- Домашний Сервер: Часть 5 – Установка и настройка Plex Media Server в контейнере LXC Proxmox-VE

Содержание

- Предисловие

- Установка и настройка Torrent сервиса Transmission-daemon

- Дополнительная настройка nginx для Transmission

- Удаленное управление Transmission

- Применение Transmission Remote GUI

- Применение приложения на Android, iOS

- Скрипты обработки торрентов для Transmission-daemon

- Скрипт torrentdone.sh

- Скрипт torrentclear

- Ротация логов logrotate.d/transmission

- Заключение

Предисловие

По аналогии с предыдущей статьей, мы установим LXC контейнер и в нем установим и настроим «торрент качалку» Transmission

Официальный сайт: transmissionbt. com

com

Вы спросите: «А чем не устраивает торрент на обычном ПК?»

Так вот тем, что это не удобно при работе с локальным сервером. Да, варианты есть, но если честно… такое себе.

Гораздо удобнее, когда скачивание идет сразу на сервере и более того, я могу подключаться к своей системе не только через Desktop приложение, но и через мобильное приложение.

Т.е. фактически из любого места где есть интернет. А про локальную сеть я уже молчу )

Также в моей топологии сети, при этом, не задействуется Wi-Fi, все скачивание и раздача идет по кабельному каналу. (У меня тариф 500 Мбит/сек)

Это значит, что я также расскажу, как использовать приложение Transmission GUI на ПК и Transmission Remote на Android.

Ну и как бонус покажу немного автоматизации обработки торрентов. Мы ведь не хотим сами создавать все эти папки согласно иерархии хранения? 🙂

Кому стало интересно, приятного чтения !!!

Be careful! Много текста и работы с терминалом!

Установка и настройка Torrent сервиса Transmission-daemon

Процесс установки контейнера я опущу т. к. он разбирался в статье: Домашний Сервер: Часть 3 – Внутренний DNS сервис на BIND9 или свои доменные имена в локальной сети

к. он разбирался в статье: Домашний Сервер: Часть 3 – Внутренний DNS сервис на BIND9 или свои доменные имена в локальной сети

Принцип аналогичен, разве что параметры контейнера можно немного изменить:

Memory — 2.00 GiB

DNS — 192.168.88.7, 192.168.88.1 (помним, что мы запустили свой DNS)

Самый важный момент!

Нам необходимо сохранять файлы на RAID массив, который мы создали в процессе установки и настройки основной хост системы.

Но перед этим необходимо определиться со структурой хранения данных.

Для себя я определил следующую структуру:

rpoolz ├─data | └─media | ├─serials | | ├─serial_name_1 | | | ├─season_1 | | | └─season_2 | | └─serial_name_2 | └─films | ├─2D | | ├─year_2019 | | └─year_2020 | └─3D | ├─year_2019 | └─year_2020 └─root └─backup

Далее будем следовать данной структуре.

Как можно видеть, я создал специальную папку media для хранения всей мультимедиа информации.

И пока мы не запустили наш контейнер вопрос: «Как подключить массив к контейнеру?»

Делается это достаточно просто. Переходим в консоль основного сервера pve1

Основная консоль сервера PVE1

Настройки LXC контейнеров лежат по пути:

/etc/pve/lxc/

А там уже файлы конфигураций согласно номеру контейнера 100.conf, 101.conf и т.д.

Открываем файл настроек нашего контейнера:

nano /etc/pve/lxc/101.conf

Номер 100.conf это наш контейнер под DNS, а новый созданный это 101.conf

Добавляем в него такую строку:

mp0: /rpoolz/data,mp=/mnt/data

Т.е. у нас будет доступ из контейнера в файловую систему хостовой машины через точку монтирования(mp = Mount Point), при этом нам самим не нужно ничего монтировать, система сама обо всем позаботится.

В контейнере файлы мы будем сохранять по пути /mnt/data

Вы можете указать свой путь, как вам нравится.

Я же, создал базовую папку /rpoolz/data в которой будут храниться мои файлы

mkdir -m 777 /rpoolz/data

Финальные настройки LXC контейнера TORRENT

#*) transmission-daemon #*) snmpd arch: amd64 cores: 1 hostname: TORRENT memory: 2048 mp0: /rpoolz/data,mp=/mnt/data nameserver: 192.168.88.7 192.168.88.1 net0: name=eth0,bridge=vmbr0,firewall=1,hwaddr=7A:DD:6F:14:34:5B,ip=dhcp,type=veth onboot: 1 ostype: debian rootfs: local-zfs:subvol-102-disk-0,size=8G searchdomain: gregory-gost.ru swap: 2048 unprivileged: 1

Запустим контейнер и перейдем к установке и настройке Transmission уже непосредственно внутри контейнера

Проверим смонтированную папку

ls -l /mnt/

Создадим базовые папки

mkdir -m 777 -p /mnt/data/media/serials mkdir -m 777 -p /mnt/data/media/films/2D mkdir -m 777 /mnt/data/media/films/3D

Обновим контейнер и установим transmission-daemon

apt update && apt full-upgrade -y

apt install -y transmission-daemon net-tools

Остановим сервис, для изменения настроек

service transmission-daemon stop

Производим настройки transmission-daemon

Открываем файл настроек:

nano /etc/transmission-daemon/settings.json

Файл настроек settings. json при запущенном сервисе не сохраняет изменения. Для корректного редактирования, сервис transmission-daemon должен быть обязательно остановлен!

json при запущенном сервисе не сохраняет изменения. Для корректного редактирования, сервис transmission-daemon должен быть обязательно остановлен!

Файл настроек представлен в формате JSON, необходимо поправить ряд параметров:

settings.json

{

"alt-speed-down": 50,

"alt-speed-enabled": false,

"alt-speed-time-begin": 540,

"alt-speed-time-day": 127,

"alt-speed-time-enabled": false,

"alt-speed-time-end": 1020,

"alt-speed-up": 50,

"bind-address-ipv4": "0.0.0.0",

"bind-address-ipv6": "::",

"blocklist-enabled": false,

"blocklist-url": "http://www.example.com/blocklist",

"cache-size-mb": 100,

"dht-enabled": true,

"download-dir": "/mnt/data/download",

"download-limit": 100,

"download-limit-enabled": false,

"download-queue-enabled": true,

"download-queue-size": 5,

"encryption": 1,

"idle-seeding-limit": 30,

"idle-seeding-limit-enabled": false,

"incomplete-dir": "/mnt/data/download/incomplete",

"incomplete-dir-enabled": true,

"lpd-enabled": false,

"max-peers-global": 200,

"message-level": 1,

"peer-congestion-algorithm": "",

"peer-id-ttl-hours": 6,

"peer-limit-global": 200,

"peer-limit-per-torrent": 50,

"peer-port": 13003,

"peer-port-random-high": 65535,

"peer-port-random-low": 49152,

"peer-port-random-on-start": false,

"peer-socket-tos": "default",

"pex-enabled": true,

"port-forwarding-enabled": false,

"preallocation": 2,

"prefetch-enabled": true,

"queue-stalled-enabled": true,

"queue-stalled-minutes": 30,

"ratio-limit": 2,

"ratio-limit-enabled": true,

"rename-partial-files": true,

"rpc-authentication-required": true,

"rpc-bind-address": "0. 0.0.0",

"rpc-enabled": true,

"rpc-host-whitelist": "",

"rpc-host-whitelist-enabled": false,

"rpc-password": "123456",

"rpc-port": 9091,

"rpc-url": "/transmission/",

"rpc-username": "user",

"rpc-whitelist": "127.0.0.1,192.168.88.*",

"rpc-whitelist-enabled": false,

"scrape-paused-torrents-enabled": true,

"script-torrent-done-enabled": true,

"script-torrent-done-filename": "/etc/transmission-daemon/torrentdone.sh",

"seed-queue-enabled": true,

"seed-queue-size": 5,

"speed-limit-down": 100,

"speed-limit-down-enabled": false,

"speed-limit-up": 100,

"speed-limit-up-enabled": false,

"start-added-torrents": true,

"trash-original-torrent-files": false,

"umask": 0,

"upload-limit": 100,

"upload-limit-enabled": false,

"upload-slots-per-torrent": 14,

"utp-enabled": true

}

0.0.0",

"rpc-enabled": true,

"rpc-host-whitelist": "",

"rpc-host-whitelist-enabled": false,

"rpc-password": "123456",

"rpc-port": 9091,

"rpc-url": "/transmission/",

"rpc-username": "user",

"rpc-whitelist": "127.0.0.1,192.168.88.*",

"rpc-whitelist-enabled": false,

"scrape-paused-torrents-enabled": true,

"script-torrent-done-enabled": true,

"script-torrent-done-filename": "/etc/transmission-daemon/torrentdone.sh",

"seed-queue-enabled": true,

"seed-queue-size": 5,

"speed-limit-down": 100,

"speed-limit-down-enabled": false,

"speed-limit-up": 100,

"speed-limit-up-enabled": false,

"start-added-torrents": true,

"trash-original-torrent-files": false,

"umask": 0,

"upload-limit": 100,

"upload-limit-enabled": false,

"upload-slots-per-torrent": 14,

"utp-enabled": true

}Описание настраиваемых параметров (ENG)

Официальная страница с описанием параметров: github. com/transmission/wiki/Editing-Configuration-Files

com/transmission/wiki/Editing-Configuration-Files

Вот список параметров, которые мне пришлось изменить:

- «cache-size-mb»: 100

- «download-dir»: «/mnt/data/download» — директория, куда будут сохраняться загружаемые файлы

- «download-queue-enabled»: true

- «download-queue-size»: 5

- «incomplete-dir»: «/mnt/data/download/incomplete» — директория, где будут располагаться скачанные файлы не завершенных торрентов

- «incomplete-dir-enabled»: true

- «peer-port»: 13003

- «preallocation»: 2

- «ratio-limit»: 2

- «ratio-limit-enabled»: true

- «rpc-password»: «123456» — пароль для программ удаленного доступа

- «script-torrent-done-enabled»: true

- «script-torrent-done-filename»: «/etc/transmission-daemon/torrentdone.sh» — для чего это нужно читайте в отдельном разделе ниже Скрипты обработки торрентов для Transmission-daemon

- «seed-queue-enabled»: true

- «seed-queue-size»: 5

- «umask»: 0 — Файлы будут сохраняться с маской 777, т.

е. будут доступны для всех (чтение, удаление). Это важно!

е. будут доступны для всех (чтение, удаление). Это важно!

Сохраняем настройки и запускаем transmission-daemon

service transmission-daemon start

Проверяем работу

service transmission-daemon status

netstat -nltp4

Если видим в ответе netstat слова «transmission«, значит сервис точно запущен и работает.

Active Internet connections (only servers) Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name tcp 0 0 0.0.0.0:13003 0.0.0.0:* LISTEN 782/transmission-da tcp 0 0 0.0.0.0:80 0.0.0.0:* LISTEN 9440/nginx: master tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 137/sshd tcp 0 0 127.0.0.1:25 0.0.0.0:* LISTEN 292/master tcp 0 0 0.0.0.0:9091 0.0.0.0:* LISTEN 782/transmission-da

На этом настройку можно считать завершенной.

Дополнительная настройка nginx для Transmission

Стандартно ставим nginx

apt install nginx

Удаляем базовый сайт

rm /etc/nginx/sites-enabled/default

Настраиваем основной файл конфигурации

nano /etc/nginx/nginx.conf

error_log /var/log/nginx/error.log crit;

pid /var/run/nginx.pid;

worker_rlimit_nofile 8192;

timer_resolution 100ms;

include /etc/nginx/modules-enabled/*.conf;

events {

multi_accept on;

accept_mutex off;

use epoll;

}

http {

include /etc/nginx/mime.types;

include /etc/nginx/fastcgi.conf;

default_type application/octet-stream;

sendfile on;

tcp_nopush on;

tcp_nodelay on;

#ssl_session_cache shared:SSL:10m;

#ssl_session_timeout 10m;

include /etc/nginx/conf. d/*.conf;

}

d/*.conf;

}Добавляем отдельную конфигурацию для transmission

nano /etc/nginx/conf.d/transmission.conf

upstream transmission_backend {

server 127.0.0.1:9091;

keepalive 32;

}

server {

listen 80;

server_name torrent.gregory-gost.ru;

send_timeout 100m;

gzip on;

gzip_vary on;

gzip_min_length 1000;

gzip_proxied any;

gzip_types text/plain text/css text/xml application/xml text/javascript application/x-javascript image/svg+xml;

gzip_disable "MSIE [1-6]\.";

client_max_body_size 100M;

proxy_http_version 1.1;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection "Upgrade";

proxy_redirect off;

proxy_buffering off;

location / {

rewrite ^/$ http://$http_host;

proxy_pass http://transmission_backend;

}

}Перезапускаем nginx

service nginx restart

После этого можно обращаться к transmission и rpc по доменному имени.

Теперь перейдем к средствам удаленного управления.

Удаленное управление Transmission

Transmission удобен тем, что работает на сервере в виде службы и потребляет минимум ресурсов. Также основной ПК освобождается от торрента и хранимых медиа файлов )

Для управления можно использовать утилиту для Windows x86, Windows x64, Linux x86, Linux x64, Linux на ARM6L, Linux на ARM7L, MacOS (.dmg пакет)

Для Android и iOS также существуют приложения разработанные сторонними разработчиками

Даже на мощных роутерах таких компаний как Asus иногда можно встретить Torrent качалку на базе Transmission.

Т.е. это говорит о высокой интеграции данного сервиса во все известные системы и эта кроссплатформенность дает нужное удобство.

Рассмотрим приложения на базе Windows и Android. С остальными системами полагаю будет аналогично.

Применение Transmission Remote GUI

Что такое Transmission Remote GUI?

Transmission Remote GUI на Windows 10

Transmission Remote GUI — это многофункциональный кроссплатформенный интерфейс для удаленного управления демоном Transmission через его протокол RPC. Он быстрее и обладает большей функциональностью, чем встроенный веб-интерфейс Transmission.

Он быстрее и обладает большей функциональностью, чем встроенный веб-интерфейс Transmission.

Transmission Remote GUI разработан с использованием Lazarus RAD и компилятора Free Pascal.

Обладает интерфейсом почти как у uTorrent (uTorrent-like interface)

Transmission Remote GUI можно скачать на гитхабе в разделе с релизами:

github.com/transmission-remote-gui/transgui/releases

По той же ссылке располагаются варианты для других систем, они там все скопом.

Установка и настройка выполняется как с обычной программой.

Я скачиваю exe файл, устанавливаю, запускаю и иду в настройки приложения.

Путь к настройкам приложенияНастройки для transmission с настроенным nginx

Далее вы уже можете производить индивидуальные настройки аналогично обычному торрент клиенту по типу того же uTorrent.

И еще, как вы могли заметить программа поддерживает Русский язык, что конечно радует 🙂

Теперь перейдем к мобильной части…

Применение приложения на Android, iOS

Я опишу одно приложение, которым пользуюсь сам и т. к. у меня телефон на дройде, то прошу владельцев iOS не переживать. Полагаю для яблочных систем должно быть аналогично.

к. у меня телефон на дройде, то прошу владельцев iOS не переживать. Полагаю для яблочных систем должно быть аналогично.

Оно так и называется Transmission Remote.

Чтобы не ошибиться, вот ссылка на приложение: Transmission Remote

Вот немного скриншотов

Мне достаточно зайти на нужный сайт, скачать торрент файл и запустить его выбрав это приложение. Сервер далее уже сам все сделает.

Можно спокойно закрыть приложение, по окончании скачивания придет push уведомление об окончании.

За время скачивания можно налить чаю, устроиться поудобнее и запустить кино/сериал на просмотр 🙂

Скрипты обработки торрентов для Transmission-daemon

А теперь настала пора автоматизации.

Скажите, вам ведь не хочется самостоятельно раскладывать каждый файл фильма или сериала по папкам? Если не хочется, то вы можете либо свалить все в кучу и тогда в один прекрасный день будет такая же история, как у многих с музыкой в начале 2000х 🙂

Было бы здорово, чтобы фильмы хранились с определенной иерархией. В начале статьи мы определили иерархию для хранения фильмов в 2D, в 3D и сериалов, но как заставить Transmission самостоятельно их переносить в нужные папки сразу после окончания и при этом не переставать раздавать в самой программе?

В начале статьи мы определили иерархию для хранения фильмов в 2D, в 3D и сериалов, но как заставить Transmission самостоятельно их переносить в нужные папки сразу после окончания и при этом не переставать раздавать в самой программе?

Как заставить торренты удаляться после наступления определенных условий, скажем рейтинг скачал/отдал был бы равен 2, а если рейтинг никогда не доберется до значения 2, то удалить торрент через 7 дней после добавления?

Как видим задач для автоматизации не много. Приступить к созданию автоматической обработки торрентов меня подтолкнула строка в настройках transmission-daemon

«script-torrent-done-filename»: «»

Тут мы можем указать путь к файлу, который transmission-daemon исполнит по окончании загрузки торрента, при этом он передаст скрипту некоторые переменные, чтобы в скрипте ими можно было пользоваться.

Скажу сразу, мой скрипт можно дорабатывать, возможно с некоторыми пунктами в нем вы будете не согласны, но написание красивого кода я своей целью не ставил, целью было выполнение нужных функций и скрипт с этим прекрасно справляется.

Я загрузил файлы на Github. Там вы можете скачать последние версии данных файлов.

Вот ссылка: https://github.com/GregoryGost/Transmission

Кратко опишу, какой файл, что делает:

Скрипт torrentdone.sh

Данный скрипт необходимо поместить в папку /etc/transmission-daemon

cd /etc/transmission-daemon wget https://raw.githubusercontent.com/GregoryGost/Transmission/master/torrentdone.sh

После скачивания разрешаем файл на выполнение.

chmod +x /etc/transmission-daemon/torrentdone.sh

Скрипт определяет, что мы скачиваем, файл или папку с файлами и переносит файл(файлы) по месту их хранения.

Из определений, есть определение сериал это или фильм. И для фильмов есть разделение 2D или 3D фильм.

Скрипт также создает все необходимые пути согласно принятой мной системе хранения.

Замечательно, фильмы и сериалы сами складываются в нужные папки, скачивание идет, мы можем удаленно управлять всем этим.

Осталось сделать так, чтобы торренты сами еще и удалялись, но конечно без удаления самого скачанного файла!

Для этого мы используем старый добрый Cron

Скрипт torrentclear

Файл необходимо положить в папку Cron /etc/cron. hourly, где он будет выполняться каждый час.

hourly, где он будет выполняться каждый час.

cd /etc/cron.hourly wget https://raw.githubusercontent.com/GregoryGost/Transmission/master/torrentclear

После скачивания разрешаем файл на выполнение.

chmod +x /etc/cron.hourly/torrentclear

Проверка каждого торрента проводится с помощью консольной утилиты transmission-remote

У файлов расположенных в папках Cron не должно быть расширений!

Данный скрипт перебирает все активные торренты и проверяет каждый на соответствие рейтинга скачал/отдал >= 2 (двум, т.е. отдал в два раза больше чем скачал), либо прошло ли 7 дней с момента добавления торрента.

Если одно из условий выполнено, торрент удаляется, но при этом сам скачанный файл остается не тронутым.

Вот мы и закончили с автоматизацией обработки торрентов.

Теперь торренты будут удаляться автоматически и у нас не будет болеть голова об этом. Просто добавили и все.

Куда сохраняются сами файлы торрента? Нужно ли их удалять?

Торрент файлы с расширением «. torrent» сохраняются по пути:

torrent» сохраняются по пути:

/var/lib/transmission-daemon/.config/transmission-daemon/torrents/

и удаляются при удалении торрента из программы.

Отдельно контролировать их нет необходимости.

Ротация логов logrotate.d/transmission

Дополнительно можно автоматизировать обработку создаваемых лог файлов. Т.е. обеспечить их ротацию.

Скачиваем файл с настройками

cd /etc/logrotate.d wget https://raw.githubusercontent.com/GregoryGost/Transmission/master/logrotate.d/transmission

logrotate будет следить за тем, чтобы лог файл не превышал размер 10 Mb. А если и превысит, то он создаст отдельный файл со старым логом.

А еще позже будет уже сжимать совсем старые логи в архивы.

Заключение

Что хотелось бы сказать в заключении — а сказать особо и нечего, я все постарался описать в самой статье.

С помощью функционала Proxmox я реализовал торрент качалку в LXC контейнере, в которую можно добавлять торренты по дороге домой с работы, чтобы вечером с женой/детьми/родственниками/друзьями сесть за хороший фильм или сериал.

Такое решение сильно упрощает управление скачиванием и сохранением медиа файлов. Она работает автоматически в том числе на распределение файлов по нужным папкам, чистит торренты, чтобы они не занимали ресурсы системы.

В общем и целом я считаю, что своей цели в этой статье я достиг. Буду ждать от вас интересных идей для развития данной системы, в особенности скриптов по автоматизации 😉

Ну и конечно делитесь своими фишками, хаками, способами использования Transmission в комментариях!

Благодарю за ваше время!

Всего хорошего на просторах Интернета 😉

UPD 21.03.2020:

Изменен раздел «Скрипты обработки торрентов для Transmission-daemon» т.к. были обновлены скрипты.

Выразить благодарность автору

Если Вам не безразлична судьба блога или Вы просто хотите отблагодарить Автора за его труд, смело переходите на страницу Поддержки, там описана вся информация, по тому, как это сделать. Заранее благодарен вам за данную инициативу!

FreeNAS 9.

1.1 — создаем сетевое хранилище. Часть 2. Установка transmission

1.1 — создаем сетевое хранилище. Часть 2. Установка transmissionВ первой части мы установили и частично настроили наш FreeNAS надо двигаться дальше. Почему бы не поставить на него какой то BitTorrent-клиент? например Transmission. Мы не будем использовать встроенные плагины FreeNAS, а немного потренируемся используя консоль, и текстовый редактор vi 🙂

Примечание: Если вы крутой мега гуру юникса, то не думаю что вам стоит читать дальше, в статье я попытался максимально просто описать по шагам что и как, возможно вы увидите много очевидных вещей. Этот топик скорее шпаргалка для новичков на будущее…

Вервым делом заходим в панель управления FreeNAS и включаем ssh, вкладка service в верхнем меню

Далее нажимаем на гаечный ключ и в настройках временно ставим галочку Login as Root with password

Используя putty заходим на наш сервер под пользователем root и нашим паролем

Установим transmission

Файловая система у нас в read only, исправляем# mount -uw /

Портов скачаных по умолчанию у нас нет, устанавливаем так # pkg_add -r transmission-daemon

Теперь, не закрывая окно putty, его можно пока минимизировать, идем в Web-интерфейс FreeNAS и создадим новую шару, например Download, не забываем поставить галочку Allow Guest Access

Далее проверяем путь к нашей папке

Возвращаемся к putty# cd /mnt/hdd1/Download

Создаем нужные директории# mkdir transmission watch incomplete finish

4 подкаталога в папке Download

В папке «transmission» мы будем хранить настройки

Если в папку «watch» положить торрент файл Transmission автоматом его подхватит и начнет закачку

В папке «incomplete» хранятся незавершенные закачки

в «finish» — полностью скачанные файлы

Даем пользователю transmission права на эти каталоги:# chown -R transmission:transmission transmission watch incomplete finish

на первое время выставим права 777# chown -R 777 transmission watch incomplete finish

Добавляем transmission в автозагрузку, редактируем файл /conf/base/etc/rc. conf любым редактором, я использую vi

conf любым редактором, я использую vi

на всякий случай вот список команд vi

/str — Поиск строки str вперед. str может быть регулярным выражением

?str — Поиск строки str назад

n — Повторить поиск в том же направлении

N — Повторить поиск в обратном направлении

:[range]s/old/new/[g] — Заменить old на new в указанном диапазоне строк range. new и old могут быть регулярными выражениями, а range задается аналогично диапазону строк в редакторе ed. Например, для диапазона строк с 32 по 64 range будет 32,64, первая строка соответствует 1, последняя задается через символ $. Суффикс g означает заменить все вхождения old в строке, а не только первое.

:e! — перезагрузить текущий файл

:33 — перепрыгнуть на 33ю строку текстового файла

i — перейти в режим редактирования

a — перейти в режим редактирования после текущего символа

u — отменить последнее действие

. — повторить последнее действие

x — удалить символ под курсором

yy — копировать строку

dd — вырезать строку

p — вставить

J — склеить две строки

:w — сохранить файл на диске

:wq — выход с сохранением файла (shift + ZZ)

:q — выход

:q! — выход без сохранения файла

:r — вставить в документ другой файл

# vi /conf/base/etc/rc. conf

conf

Опускаемся в самый низ файла и добавляем такие строчки:

transmission_enable="YES"transmission_conf_dir="/mnt/hdd1/Download/transmission"transmission_watch_dir="/mnt/hdd1/Download/watch"transmission_download_dir="/mnt/hdd1/Download/finish"transmission_user="transmission"

на всякий случай можно перезагрузить наш freenas, что бы убедится что transmission запускается автоматически# reboot

после перезагрузки используя браузер подключаемся к веб-интерфейсу transmission http://192.168.4.210:9091/

у нас появится ошибка…

403: Forbidden

Unauthorized IP Address.

Either disable the IP address whitelist or add your address to it.

If you’re editing settings.json, see the ‘rpc-whitelist’ and ‘rpc-whitelist-enabled’ entries.

If you’re still using ACLs, use a whitelist instead. See the transmission-daemon manpage for details.

Так и должно быть, будем исправлять

Останавливаем transmission, если не остановить то у нас не выйдет изменить конфиг# Service transmission stop# vi /mnt/hdd1/Download/transmission/settings.json

нам нужно добавить нашу подсеть в список разрешенных адресов, строчку:"rpc-whitelist": "127.0.0.1",

Правим на:"rpc-whitelist": "192.168.4.*,127.0.0.1",

Ну а если мы хотим уравлять не только дома то добавляем дополнительно ip адреса через запятую либо вооще отключаем проверку, меняем параметр:"rpc-whitelist-enabled": true,

на:"rpc-whitelist-enabled": false,

Если хотите, чтобы вход в Web-интерфейс был с паролем, то можно указать пользователя и пароль:"rpc-authentication-required": true,"rpc-username": "user","rpc-password": "password",

Ещё нужно исправить правим параметры:"incomplete-dir": "//Downloads","incomplete-dir-enabled": false,

На:"incomplete-dir": ="/mnt/hdd1/Download/incomplete ","incomplete-dir-enabled": true,

Для того что бы файлы которые в процессе закачки лежали в отдельной папке.

Запускаем сервис:# Service transmission start

Теперь можно заходить на нашу web-панель http://192.168.4.210:9091/

И добавлять первый торрент на закачку.

Web панель вроде хорошо но не очень удобно, я предпочитаю использовать клиент под windows, можно найти и под другие операционки.

На этом пожалуй все, возможно я что то упустил, так что жду вопросов, критики, предложений и пожеланий.

Автор: unix0

Источник

настройка, установка и подключение — ABC IMPORT

Содержание статьи:

- Операционная система FreeNAS

- Правила допуска оборудования

- Выбор процессора материнской платы

- Установка дистрибутива для создания NAS

- Создание цели iSCSI

- Инициатор и экстент сервера

- Возможности Plex Media Server

- Защита конфиденциальности Transmission

- Работа VPN на сервере FreeNas 11.1

- Советы по устранению неполадок

FreeNAS — это дистрибутив, основанный на бесплатной системе UNIX, которая предоставляет сервисы хранения в сети. NAS происходит от аббревиатуры английского языка, что в переводе означает «хранилище, подключенное к сети». Настройка FreeNAS дает новую жизнь старому оборудованию, превращая его в носители данных. В бизнес-среде эта система служит для хранения копий, виртуальных образов и других целей. Что касается домашнего окружения, можно использовать ее для сохранения копий фотографий и музыки, для подключения телевизора и доступа через Сеть к его контенту, позволяя таким образом наслаждаться любимыми сериалами и фильмами, которые были сохранены.

NAS происходит от аббревиатуры английского языка, что в переводе означает «хранилище, подключенное к сети». Настройка FreeNAS дает новую жизнь старому оборудованию, превращая его в носители данных. В бизнес-среде эта система служит для хранения копий, виртуальных образов и других целей. Что касается домашнего окружения, можно использовать ее для сохранения копий фотографий и музыки, для подключения телевизора и доступа через Сеть к его контенту, позволяя таким образом наслаждаться любимыми сериалами и фильмами, которые были сохранены.

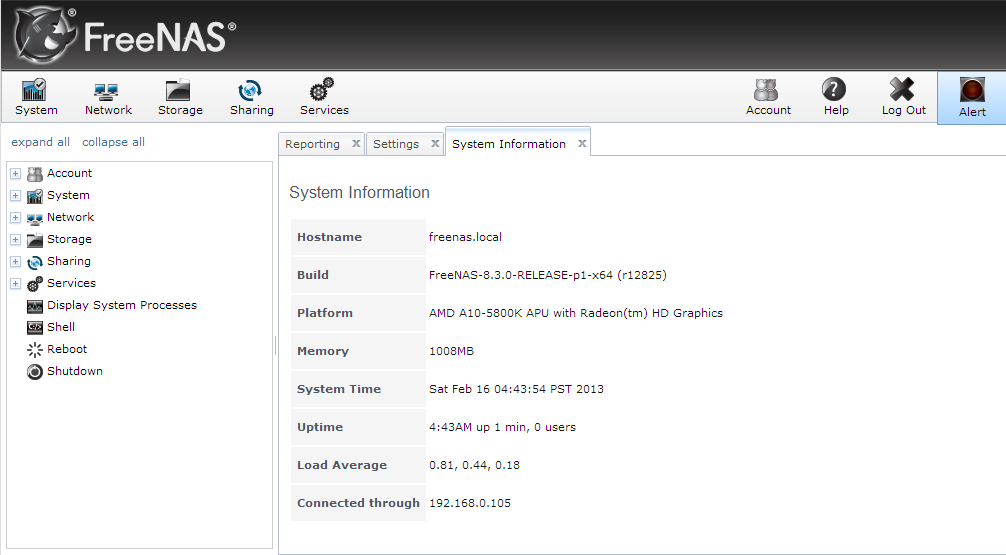

Операционная система FreeNAS

Вам будет интересно:PS2: настройка эмулятора, инструкция и руководство

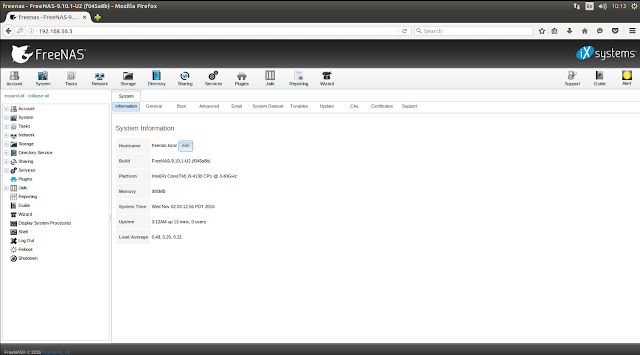

Установка и настройка FreeNAS может быть выполнена практически на любой аппаратной платформе для совместного использования хранилища данных через компьютерную сеть. Он основан на дистрибутиве FreeBSD, отсюда и название. Это бесплатное ПО, поскольку использует лицензии BSD. Проект родился в 2005 году, предназначен для хранения данных без каких-либо затрат и не ограничен лицензиями. За ним стоит зрелое сообщество и команда опытных разработчиков.

За ним стоит зрелое сообщество и команда опытных разработчиков.

Основные характеристики настройки FreeNAS :

Создание томов при настройке FreeNAS 11 и разрешений выполняется простым способом, используя мощную оболочку или командную строку.

Создание томов при настройке FreeNAS 11 и разрешений выполняется простым способом, используя мощную оболочку или командную строку.Вам будет интересно:На компьютере отсутствует d3dx9_43.dll: три способа устранения проблемы

Преимущества настройки FreeNAS 11:

Правила допуска оборудования

Для установки можно использовать любой 32/64 битный ПК с одноядерным или многорядным ЦП. В разных схемах смонтированных NAS используются: Atom 330, Celeron, Athlon XP, Pentium 2, Pentium 3, Pentium 4, AMD64 Socket 939, Intel E8500 и другие аналогичные по производительности устройства. Наиболее чувствительными элементами, обеспечивающими работоспособность системы, является сетевой интерфейс или карта Ethernet и совместимость чипсета материнской платы для контроллера жестких дисков.

В разных схемах смонтированных NAS используются: Atom 330, Celeron, Athlon XP, Pentium 2, Pentium 3, Pentium 4, AMD64 Socket 939, Intel E8500 и другие аналогичные по производительности устройства. Наиболее чувствительными элементами, обеспечивающими работоспособность системы, является сетевой интерфейс или карта Ethernet и совместимость чипсета материнской платы для контроллера жестких дисков.

Вам будет интересно:Пропадает панель задач при открытии браузера и полноэкраном просмотре

Программное обеспечение FreeNAS включает в себя драйверы для наиболее распространенного набора микросхем. При покупке сетевой карты нужно быть осторожным с типом разъема на материнской плате: ISA или PCI. Если у пользователя есть проблемы с контроллерами жесткого диска материнской платы, они повреждены или нужно больше портов для установки дополнительных жестких дисков, можно прибегнуть к внешнему контроллеру, например, Promise SATA300 TX4 с 4 портами SATA. При покупке этих дополнительных компонентов обеспечивают интерфейс сокета на материнской плате.

Для FreeNAS версии 0.7.x достаточно 512 МБ памяти RAM, однако для настройки сетевого хранилища FreeNAS 11, рекомендуется 1 ГБ.

Список необходимых устройств:

Далее для установки и настройки FreeNAS 11 2 выбирают тип конфигурации и загружают версию, соответствующую оборудованию NAS.

Существует две версии операционной системы FreeNAS, которые различаются по типу процессора, используемого компьютером: Intel (i386) или AMD (amd64).

В этих двух ветвях используют две формы: встроенный образ и расширенную версию (LiveCD). Различия между ними заключаются в том, что встроенный образ занимает меньше места в памяти CF или USB NAS, но не позволяет вносить изменения или устанавливать дополнительные программы.

Специалисты рекомендуют работать с расширенной версией, соответствующей модели процессора, используемой материнской платой. Если процессор 32-разрядный, устанавливают версию Intel i386 , а если процессор 64-разрядный — версию amd64.

Чтобы установить расширенный образ, записывают ISO на CD. Для этого лучше использовать CD / DVD-проигрыватель с USB, поскольку в FreeNAS тогда не нужно устанавливать рекордер.

Выбор процессора материнской платы

Прежде чем установить программу и выполнить настройку FreeNAS 11, проводят анализ серверного оборудования. Первым компонентом для анализа на материнской плате является процессор. Для работы не понадобится вся мощность четырехъядерного процессора, наоборот, это приведет к необоснованному увеличению энергопотребления. Оптимизацию работы ПК выполняют путем снижения тактовой частоты ЦП, изменяя значения множителя в BIOS материнской платы, и последующего снижения напряжения питания ЦП, чтобы избежать чрезмерного потребления мощности.

Например, NAS P4 3,0 ГГц с ядром Prescott имеет рассеиваемую мощность 90 Вт. Если размещают NAS, уменьшая множитель ЦП, получают снижение частоты. Напряжение питания может быть снижено на 30 %. При этом рассеиваемая мощность составит всего порядка 33 Вт, что является приемлемым для ЦП с NAS. Если материнская плата поддерживает стандарт ACPI (Advanced Energy Management Interface), операционная система FreeNAS, основанная на FreeBSD, сможет управлять циклами использования ЦП и системы в целом, помогая пользователю оптимизировать потребление.

Установка дистрибутива для создания NAS

Вам будет интересно:Программа для ведения семейного бюджета: обзор. Лучшие программы для домашней бухгалтерии

Для создания собственного настраиваемого NAS создают виртуальную машину, лучше с 4 виртуальными дисками для имитации общей конфигурации NAS. Алгоритм установки:

Настройка сети:

Создание тома займет несколько минут.

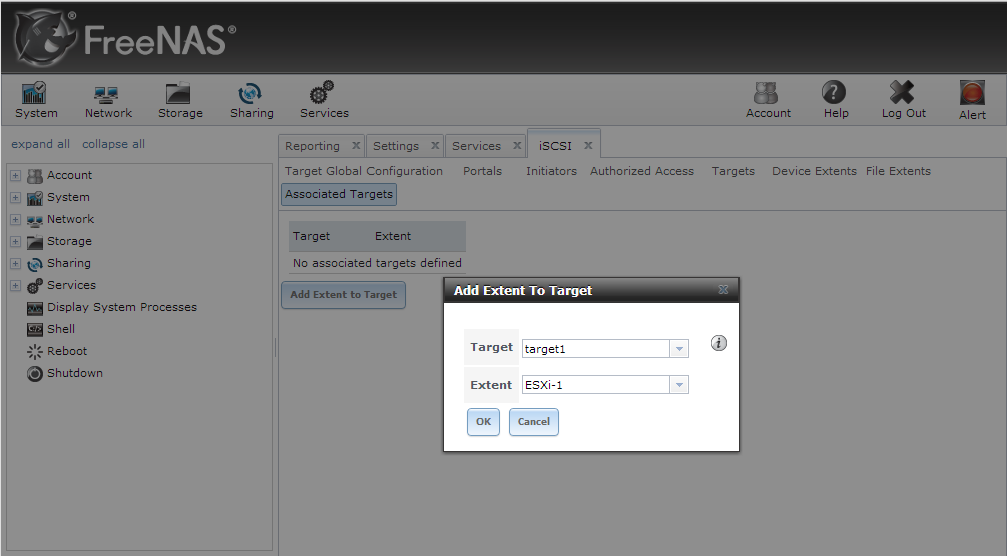

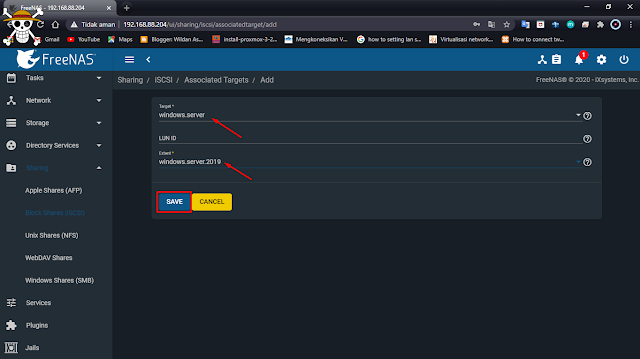

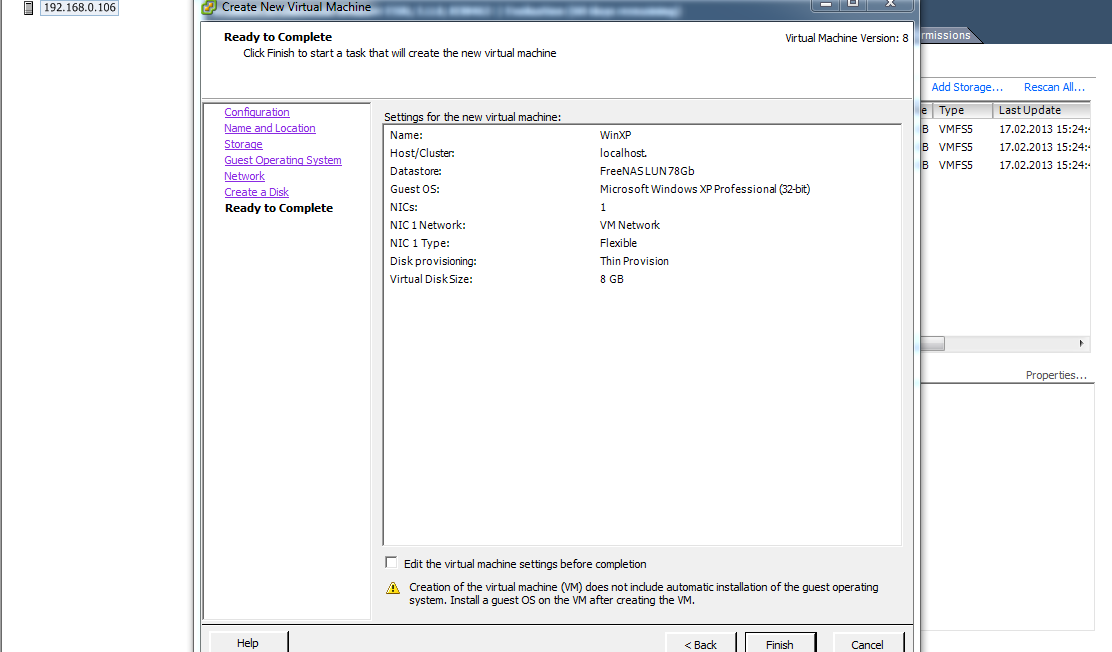

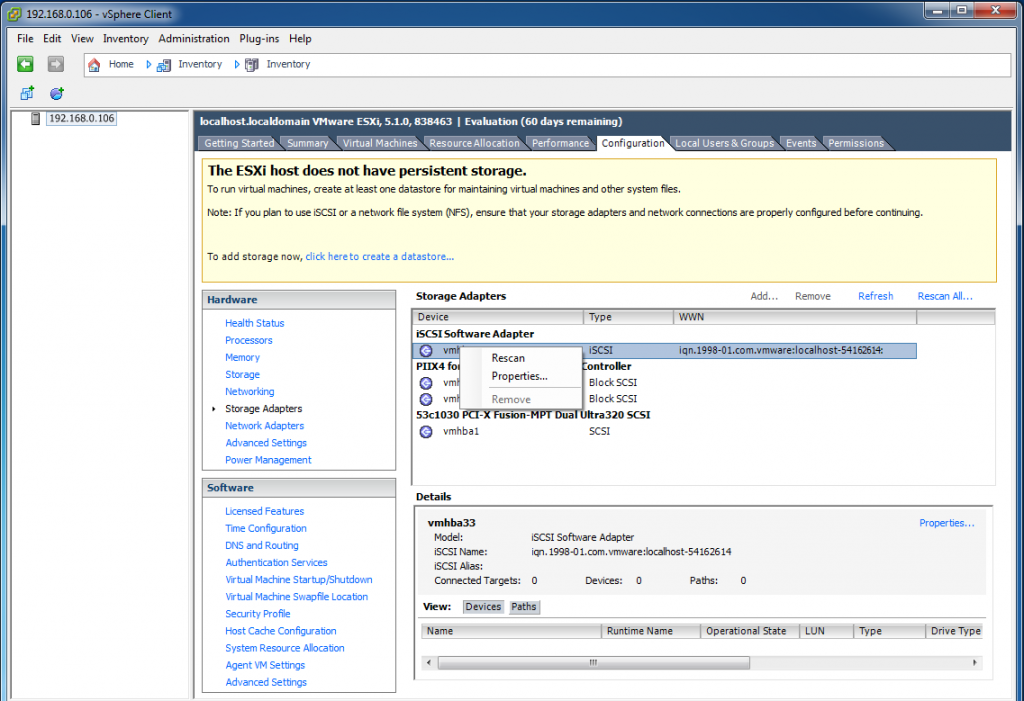

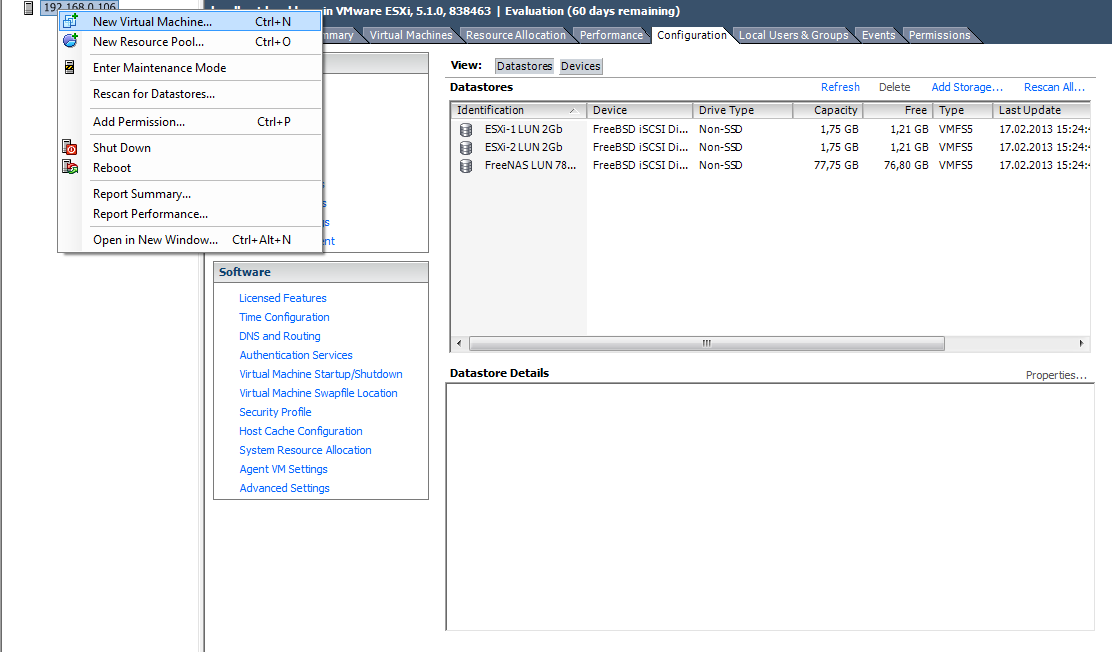

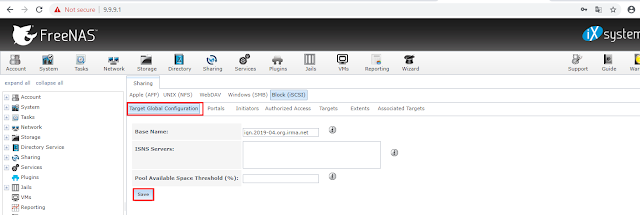

Создание цели iSCSI

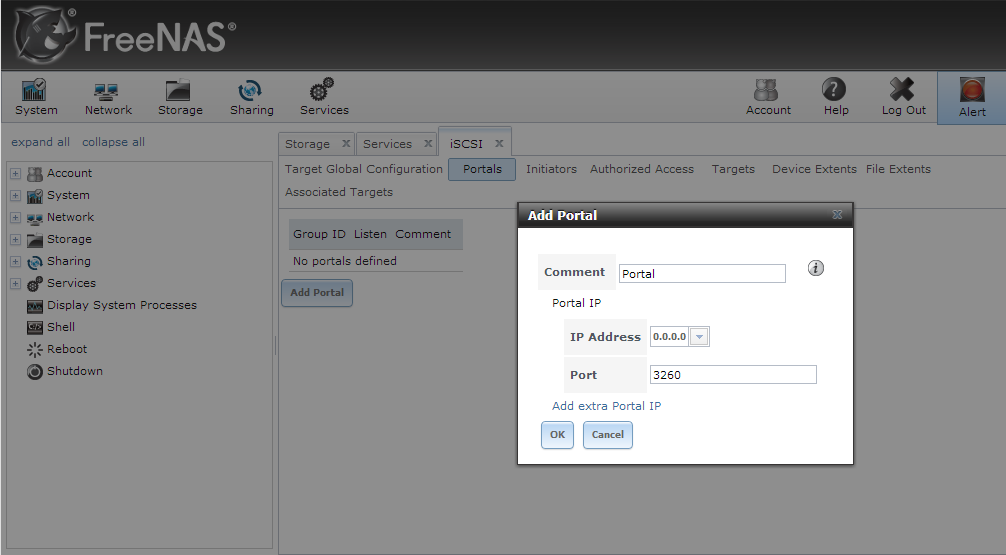

FreeNAS среди многочисленных опций предлагает полную поддержку iSCSI. Настройка FreeNAS ISCSI позволит добиться результата с помощью нескольких простых шагов:

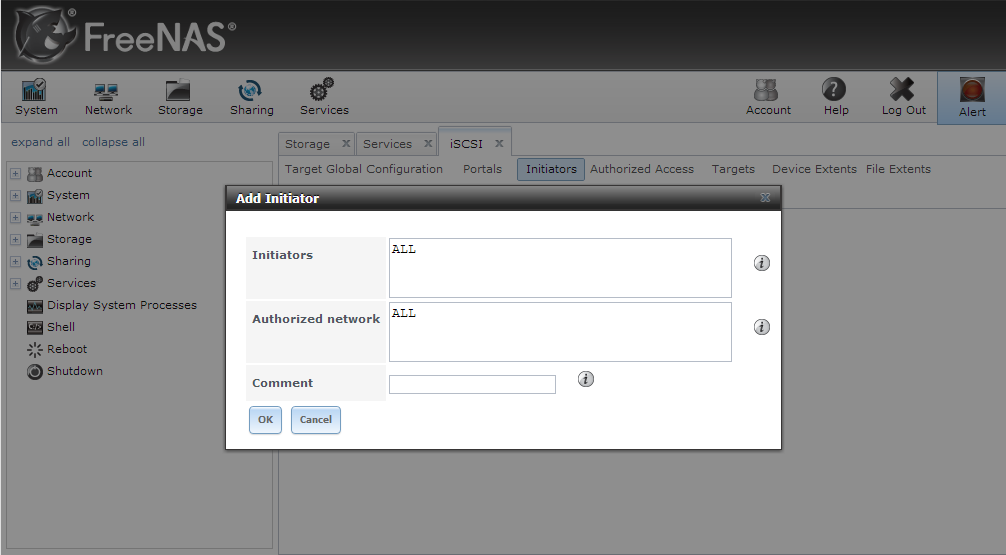

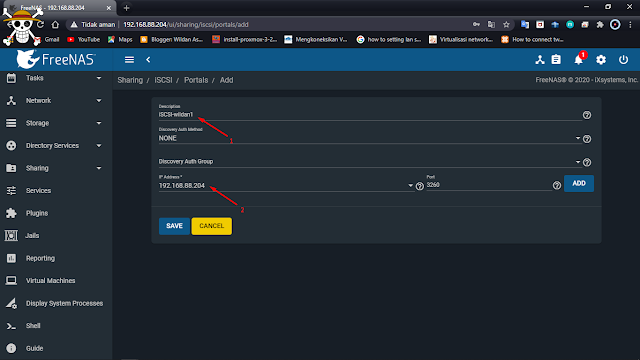

Инициатор и экстент сервера

Для создания портала iSCSI нажимают «Порталы» > «Добавить портал». Чтобы добавить инициатора, нажимают «Инициатор» > «Добавить инициатора». Инициатор служит для ограничения серверов на просмотр LUN. Можно настроить указание IQN или IP-адреса для нескольких, разделяя их запятыми. Чтобы все серверы в одной сети могли использовать LUN, вводят «ALL». Тот же параметр применяется к полю авторизованной сети.

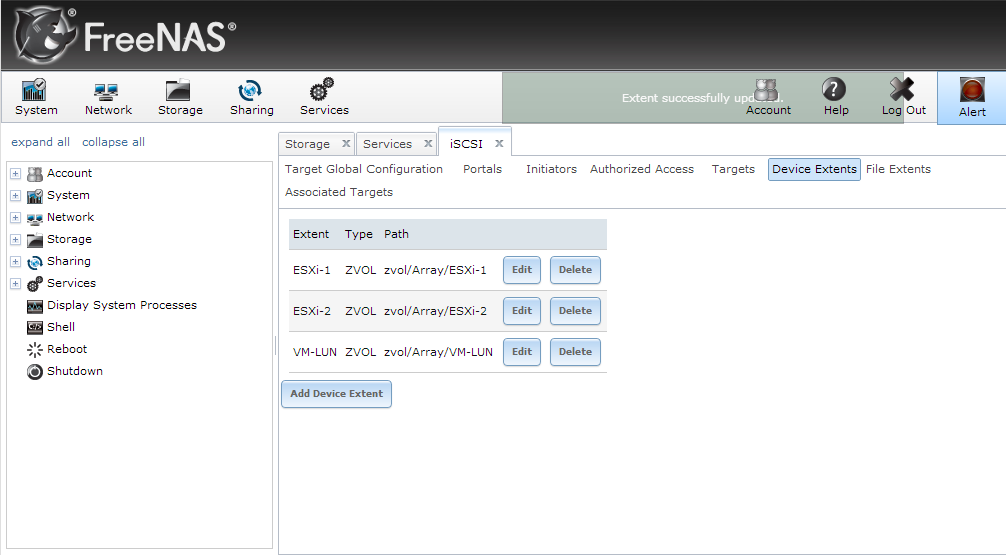

Чтобы узнать, что такое IQN и IP-адрес, проверяют целевой сервер: VMware ESXi, Microsoft Hyper-V и Citrix XenServer. Теперь создают цель и связываются с идентификатором группы портала и группы инициатора. Для этого нажимают «Цели»> «Добавить цель».

Для создания экстента нажимают «Экстенты» > «Добавить экстент». Связывают цель с экстентом, щелкнув «Связать цели» > «Добавить цель / экстент». Параметр LUN ID не завершается автоматически, поэтому специалисты советуют обратить особое внимание на него, чтобы не дублировать идентификаторы LUN.

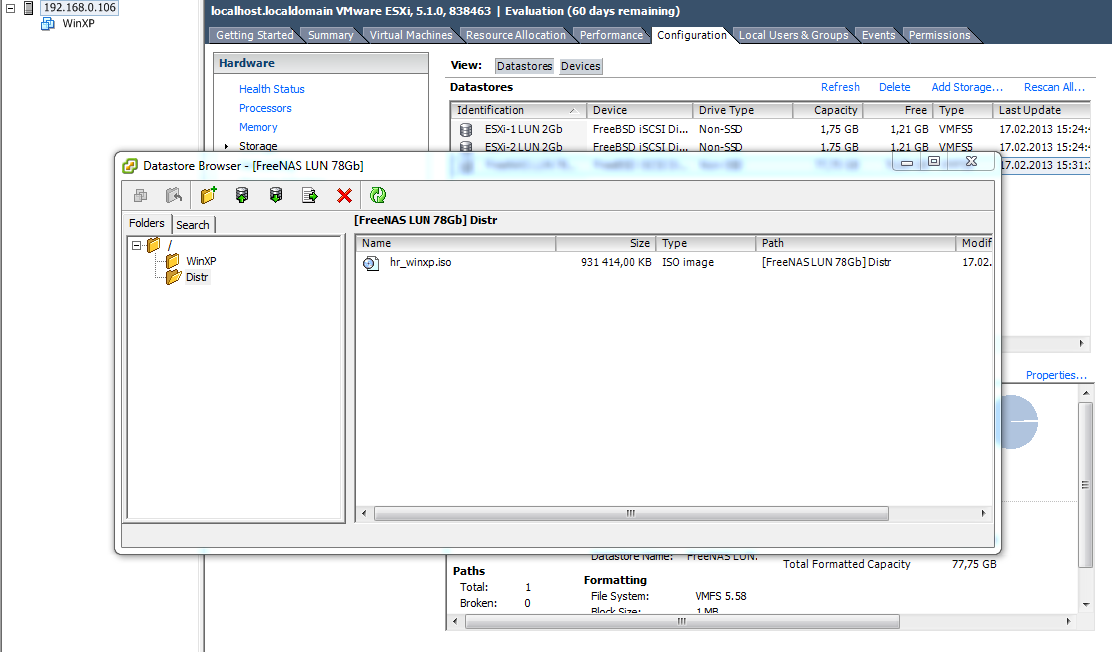

Теперь настраивают ESXi для просмотра LUN во FreeNAS. После того как ESXi распознает FreeNAS LUN, создают новые хранилища данных.

Возможности Plex Media Server

FreeNAS можно использовать для обмена данными по Сети в качестве устройства резервного копирования, а также для потоковой передачи телепередач, музыки или фильмов практически на любое устройство, установив плагин Plex Media Server.

Прежде чем установить Plex в системе FreeNAS, нужно убедиться, что оборудование соответствует следующим минимальным требованиям:

Если требуется новое оборудование, можно создать собственную систему или приобрести существующее устройство NAS, совместимое с FreeNAS.

IP-метод установлен на статический адрес, например, 192.168.1.222. Это облегчает подключение к устройству, так как адрес не изменяется во время перезагрузки.

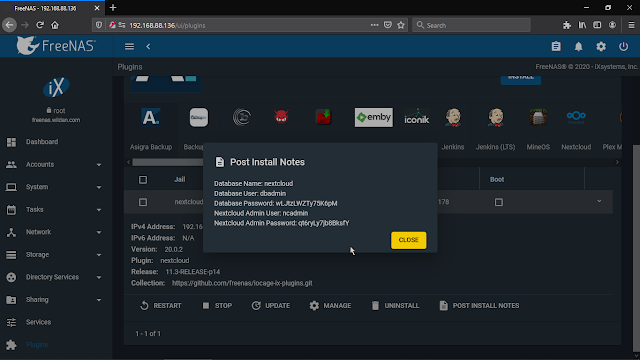

Алгоритм настройки PLEX FreeNAS :

Назначают набор данных «Music» для Plex Media Server, выполнив следующие действия:

Защита конфиденциальности Transmission

В настоящее время целесообразно защитить конфиденциальность при загрузке торрентов в Сети. Известно, что множество исков были поданы компаниями против интернет-провайдеров с требованиями возмещения убытков от пользователей, загружающих нелегальный контент. Многие из этих судебных процессов были направлены на то, чтобы заставить интернет-провайдеров публиковать списки IP-адресов клиентов вместе с соответствующими журналами активности.

Используя плагины Sick Rage, Transmission и Couch Potato, система NAS становится более закрытой, чем когда-либо. Можно без проблем импортировать raid-диски ZFS со старого сервера N4F, легко установив OpenVPN. FreeNAS Transmission гарантирует, что через клиента будет проходить только защищенный трафик.

Работа сервера может быть адаптирована для работы с Torguard и с другими провайдерами VPN. Предполагается, что у пользователя настроен и работает сервер Freenas, а так же плагин Transmission. В настоящее время большинство юзеров применяют Torguard для VPN.

В настоящее время большинство юзеров применяют Torguard для VPN.

Работа VPN на сервере FreeNas 11.1

Вам будет интересно:Драйверы и утилиты: общее понимание

Для того чтобы заставить работать FreeNas на VPN, понадобится поставщик Torguard, SSH, IP- адрес и имя хоста. Устанавливают Bash, система может предложить подтвердить несколько раз решение – отвечают «Y», нажимая каждый раз на ввод. Устанавливают nano и переходят в папку etc. Получают Portsnap через portsnap fetch, загрузка займет некоторое время. Далее извлекают порты в usr / ports и делают чистую установку с опцией файла пароля. Должен появиться синий экран, нажимают стрелку «ВНИЗ» и «ПРОБЕЛ», чтобы убедиться, что рядом с PW Save содержится знак «X».

В последних версиях openvpn нельзя получить опцию 5, как описано выше, но в любом случае программа читает пароли из текстового файла, поэтому можно пропустить этот шаг.

Переходят в корневую директорию, создают каталог для OpenVPN и файлы, которые будут загружаться с Torguard:

conf, чтобы OpenVPN запускался при открытии джейла, используя «Ctrl + о», чтобы записать файл, а «Ctrl + X» — завершит процесс.

conf, чтобы OpenVPN запускался при открытии джейла, используя «Ctrl + о», чтобы записать файл, а «Ctrl + X» — завершит процесс.Разархивация файлов openvpn Torguard в папку Media:

ovpn, затем вводят «Ctrl + X».

ovpn, затем вводят «Ctrl + X».Советы по устранению неполадок

После того как настроен FreeNAS box, он будет нуждаться во внимании пользователя только в случае аппаратного сбоя или обновления. Приборная панель имеет встроенную телеметрию, поэтому есть возможность следить за использованием диска, Сети или процессора.

В качестве альтернативы используют встроенные уведомления для отправки электронного письма в случае сбоя одного из дисков.Тем не менее пользователи при настройке сети FreeNAS могут столкнуться с проблемой, получив сообщение: This is a FreeNAS data disk and can not boot system. System Halted.

Простые рекомендации устранения сбоя:

Пользователь не сможет автоматически обновлять клиента Transmission из графического интерфейса. Чтобы обновить, создают структуру хранилища Transmission jail, удаляют плагин и заново устанавливают в соответствии с руководством.

Алгоритм настройки FreeNAS Transmission:

Таким образом, можно сказать, что бесплатная операционная система с открытым исходным кодом FreeNAS предназначена для создания персонализированного сетевого хранилища NAS с использованием мощной файловой системы ZFS. Ее можно использовать для обмена данными по Сети в качестве устройства резервного копирования, а также для потоковой передачи телепередач, музыки или фильмов на любое устройство, поддерживающее современные стандарты интернета.

Ее можно использовать для обмена данными по Сети в качестве устройства резервного копирования, а также для потоковой передачи телепередач, музыки или фильмов на любое устройство, поддерживающее современные стандарты интернета.

Источник

установка и настройка сетевого хранилища

FreeNAS — операционная система сетевого хранилища, которая имеет множество функций, облегчающих настройку и управление. NAS (Network-Attached Storage) — компьютер, подключенный к сети и предназначенный для хранения данных и обмена файлами. В большинстве случаев он использует урезанную ОС, оптимизированную для обеспечения безопасности и надежности. В отличие от простого файлового сервера установка FreeNAS больше похожа на устройство, чем на сервер, поскольку работает без дисплея, клавиатуры и мыши.

- Особенности сетевого хранилища

- Требования к оборудованию для FreeNAS

- Популярная и стабильная модификация ПО

- Установка программы на жесткий диск

- Запуск загрузочного USB-диска

- Процесс установки

- Конфигурация хранилища

- Система плагинов 11-й модификации

- Создание нового тома

- Настройка услуг и акций

- Установка приложения на виртуальную машину

- Максимизация возможностей Transmission

Особенности сетевого хранилища

Для создания домашнего NAS сначала выбирают платформу для использования из различных сред: OpenMediaVault, XigmaNAS, Openfiler и FreeNAS. Большинство пользователей считает, что последний в списке — лучший для реализации домашнего хранилища. У него отличное сообщество, которое помогает при решении проблем, поддерживает большое количество программного обеспечения и, самое главное, файловую систему OpenZFS.

Большинство пользователей считает, что последний в списке — лучший для реализации домашнего хранилища. У него отличное сообщество, которое помогает при решении проблем, поддерживает большое количество программного обеспечения и, самое главное, файловую систему OpenZFS.

Полезные функции установки FreeNAS:

- Веб-интерфейс. После установки через него можно управлять всей конфигурацией. Нет необходимости подключать клавиатуру или монитор к устройству.

- Поддержка нескольких протоколов, включая CIFS (Samba), FTP, TFTP, NFS, SSH и многие другие.

- Поддержка файловой системы ZFS с открытым исходным кодом. Она включает в себя несколько функций, таких как защита целостности данных, автоматическое восстановление и RAID-Z.

- Удаленный мониторинг, который позволяет управлять устройством и контролировать его. Поддержка системного журнала помогает удаленно пересылать журналы NAS.

- Мониторинг SNMP удаленно опрашивает счетчики производительности и другую информацию.

Оповещения по электронной почте также могут быть настроены для обеспечения дополнительного контроля состояния устройства.

Оповещения по электронной почте также могут быть настроены для обеспечения дополнительного контроля состояния устройства.

Требования к оборудованию для FreeNAS

FreeNAS основан на FreeBSD, поэтому поддерживает то же оборудование, которое указано в списке совместимости. Для создания высокопроизводительного NAS с использованием файловой системы ZFS понадобится компьютер с 64-разрядным процессором и не менее 6 ГБ оперативной памяти.

Основные требования оборудования к установке FreeNAS :

- Компьютер с предпочтительной архитектурой x64.

- Материнская плата, по крайней мере, с 4 портами sata.

- Порт Lan минимум 1 и 1Гбит.

- Превосходный бренд: Intel.

- 1 ГБ в ОЗУ.

- Съемный блок (USB) не менее 8 Гб.

- USB-накопитель объемом не менее 8 ГБ для установки ОС.

- Загрузка последней стабильной версии ОС.

- Etcher – инструмент для установки на флешки FreeNAS из ISO.

Популярная и стабильная модификация ПО

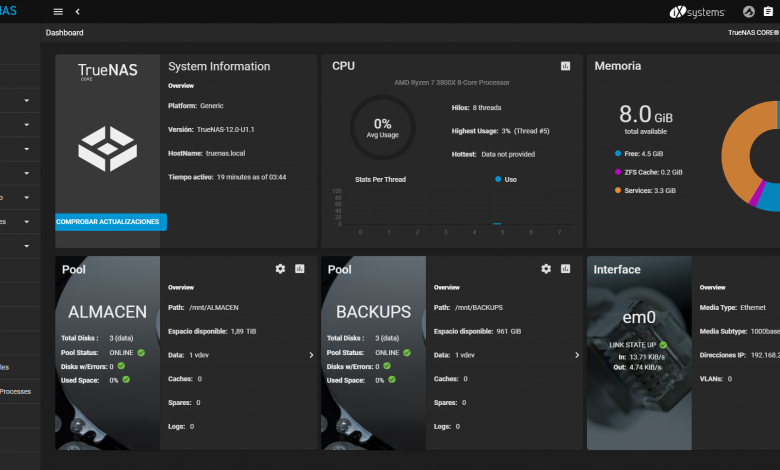

FreeNAS11 является решением Free/Open Source на базе ОС FreeBSD, используемой для хранения данных сети с мощной файловой системой ZFS для хранения и управления пользовательскими данными. ПО выпущен командой разработчиков FreeNAS — решение с открытым исходным кодом, включающее ряд функций корпоративного класса: унифицированное хранилище данных, поддержку плагинов, Jails и управление виртуальными машинами (VM). FreeNAS используется для сайтов, малого бизнеса, крупных компаний с сотнями пользователей.

Базовая модификация ПО была обновлена до новой версии установки FreeNAS 11 с исправлениями безопасности и новыми драйверами для повышения общей производительности компонентов оборудования Intel XEON и AMD Ryzen. Еще одна новая функция, включенная в эту версию — это функция синхронизации в облаке, что позволит перемещать или копировать данные в общедоступные облака, такие как Amazon S3 (Simple Storage Services), Backblaze B2 Cloud, Google Cloud и Microsoft Azure.

Пользователи этой операционной системы для серверов NAS смогут начать использовать контейнеры Docker на серверах для виртуализации приложений и систем. Установка FreeNAS 11, как и предыдущих версий, нуждается в 8 ГБ ОЗУ для работы, в дополнение к 64-битному процессору.

Установка программы на жесткий диск

FreeNAS можно установить на жесткий диск, карту памяти или флэш-накопитель USB. При размещении программного обеспечения на жесткий диск, он должен быть назначен конкретно под ОС и не сможет использоваться для хранения других файлов. Для того чтобы начать, скачивают файл ISO и записывают его на компакт-диск. Если устанавливается FreeNAS в 32-разрядной системе, загружают файл i386, если устанавливается 64-разрядный процессор, используют iso-файл amd64.

Запуск сетевой установки FreeNAS :

- После того как ISO-образ будет записан на диск, его вставляют в компьютер и загружаются с него. После завершения загрузки live cd запустится мастер установки.

- На первом экране выбирают вариант 1 (установить/обновить).

- Выбирают диск для установки FreeNAS.

- Подтверждают выбор диска. Диск назначения будет удален, поэтому нужно выбирать правильно.

- Перезагружают систему и удаляют установочный диск.

- После назначения IP-адреса можно подключиться к FreeNAS с помощью веб-интерфейса. Для подключения открывают веб-браузер и вводят адрес, который назначен для NAS.

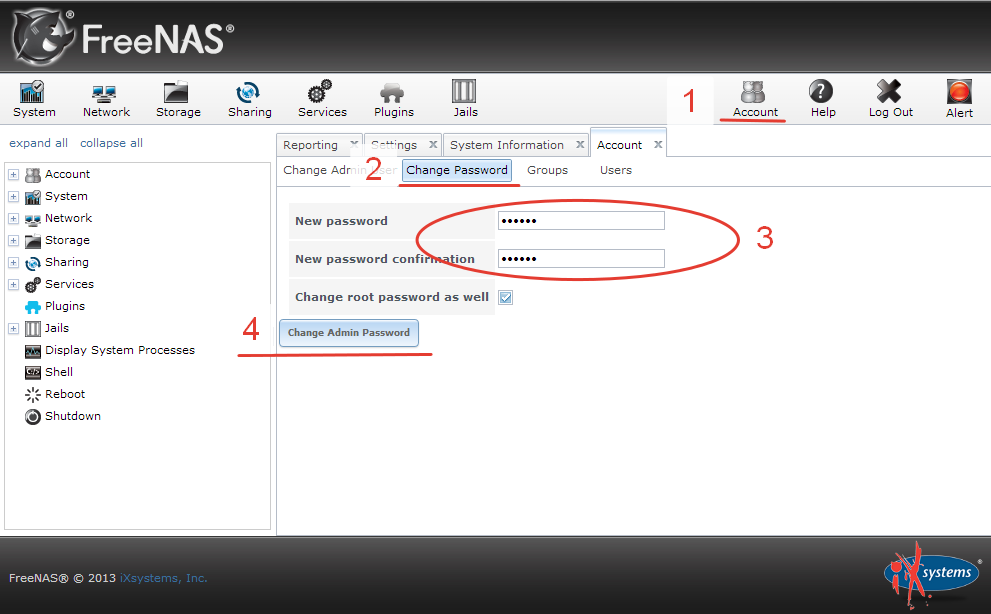

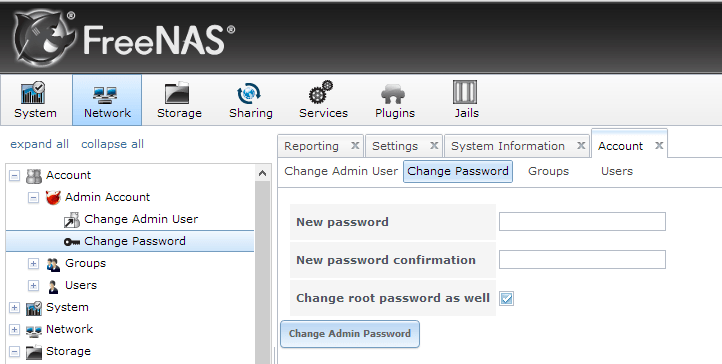

- Имя пользователя и пароль по умолчанию для веб-интерфейса — admin/freenas.

- В веб-интерфейсе можно настроить общие ресурсы, включить или отключить службы, а также получить доступ к отчетам и функциям мониторинга.

Запуск загрузочного USB-диска

Для запуска предварительно готовят USB-флешку со стабильным ISO-образом FreeNAS и Etcher.

Подготовка оборудования к установке и настройке сетевого хранилища FreeNAS:

- Подключают устройства к доступным портам SATA. Чем больше портов, тем больше устанавливают дисков.

- Важно правильно настроить параметры BIOS на материнской плате, чтобы система могла загружаться первой из модуля, в котором распакован образ.

- Жесткие диски для хранения могут быть любого типа, для них нет особой настройки. Рекомендуется, чтобы все они были одинакового размера при хранении. Правила ОЗУ для каждого терабайта — минимум 1 ГБ ОЗУ, а если планируется запускать плагины, то память должна быть больше. Например, при использовании 24 ГБ (2×4 ГБ и 2×8 ГБ).

Процесс установки

FreeNAS поддерживает UEFI для загрузки, поэтому можно выбрать между этим форматом или классическим наследием БИОС.

Процесс установки:

- При запуске выбирают опцию «Установщик FreeNAS» по умолчанию.

- Выбирают вариант 1 Install/Upgrade, который покажет список доступных модулей. Если вы собираетесь использовать USB в качестве загрузочного устройства операционной системы, он всегда будет использовать устройство «ada0».

- Как только устройство будет выбрано, появится предупреждение о том, что содержимое устройства будет удалено, необходимо использовать флэш-носители и нажать «ОК».

- Выбирают пароль для пользователя root — запомните или запишите его. Единственный способ восстановить забытый пароль пользователя root — перезапустить процесс установки, что очень долго и сложно.

- Экран покажет выбор типа Boot для перехода в UEFI или в Boot Bios (legacy), который зависит исключительно от установленного оборудования.

- Нажимают «OK», удаляют установочный USB .

- С этого момента можно отключить монитор и клавиатуру, то есть NAS нужны только точка сети и источник питания.

- На последнем шаге консоль покажет много опций.

- Вводят в качестве пользователя root-пароль, который выбран в процессе установки.

- Затем в меню переходят к параметру «Система» -> «Дополнительно» и снимают флажок с «Показать текстовую консоль без запроса пароля».

- Следующим шагом является рекомендация: изменить порт по умолчанию (который равен 80).

- Настраивают почту с учетной записью Gmail.

Поместив все данные, нажимают «Отправить почту», чтобы увидеть, все ли работает нормально.

Поместив все данные, нажимают «Отправить почту», чтобы увидеть, все ли работает нормально.

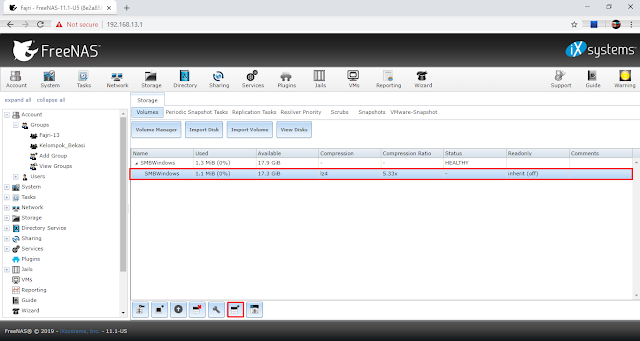

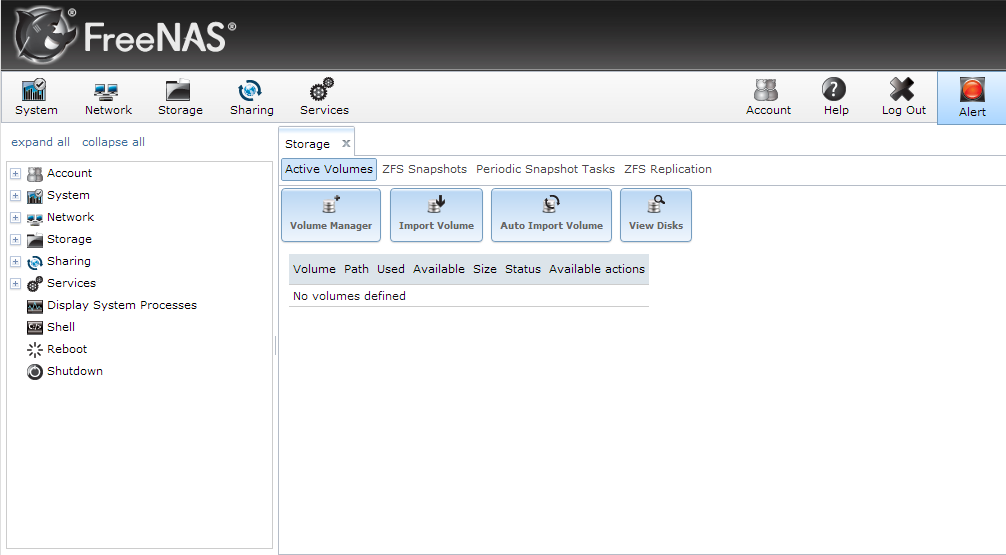

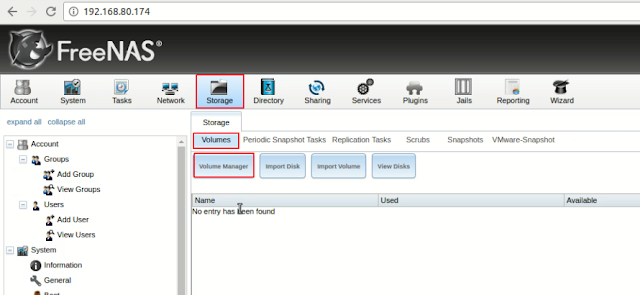

Конфигурация хранилища

Можно изменить конфигурацию хранилища по требованию пользователя. Для этого переходят в меню Storage -> Pools и нажимают на желтую круглую кнопку со знаком «+» в центре, чтобы добавить новый пул. Файловая система ZFS управляется только тогда, когда возникают проблемы — она решает их самостоятельно и заблаговременно предупреждает пользователя, если нужно заменить неисправный модуль. На экране выбирают диски для использования.

После создания пула создают набор данных. Для этого возвращаются к Storage -> Pools. В крайнем правом углу нажимают на три точки, чтобы получить доступ к опции.

Добавление набора данных:

- Выбирают «Добавить набор данных», назначают имя и нажимают «Сохранить».

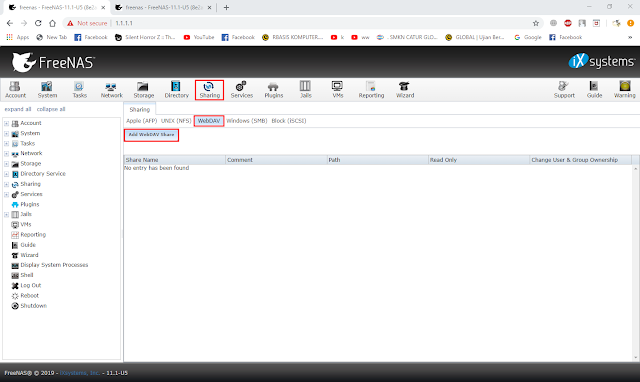

- Нажимают на пункт меню «Доступ к общим ресурсам» (Windows, SMB), предоставляют общий доступ к папке, чтобы любая ОС могла получить его.

- Затем, нажав на желтый значок, получают доступ к параметрам для создания первого общего ресурса или папки и присваивают ей имя.

- Система автоматически активирует сервис SMB, в противном случае можно это выполнить вручную. Переходят в меню «Службы» и включают службу SSH.

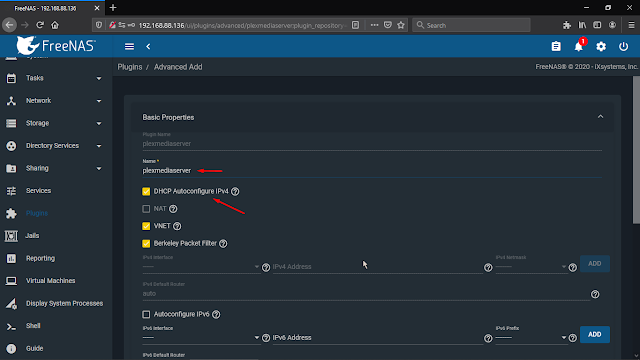

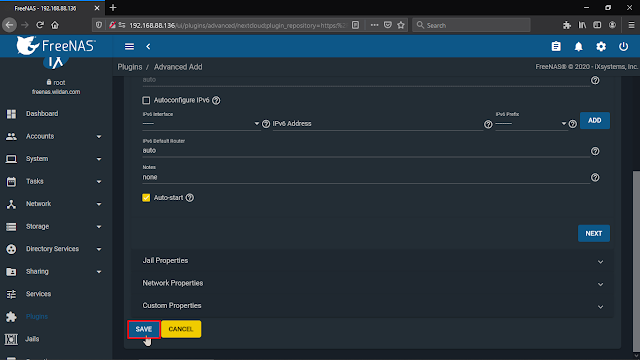

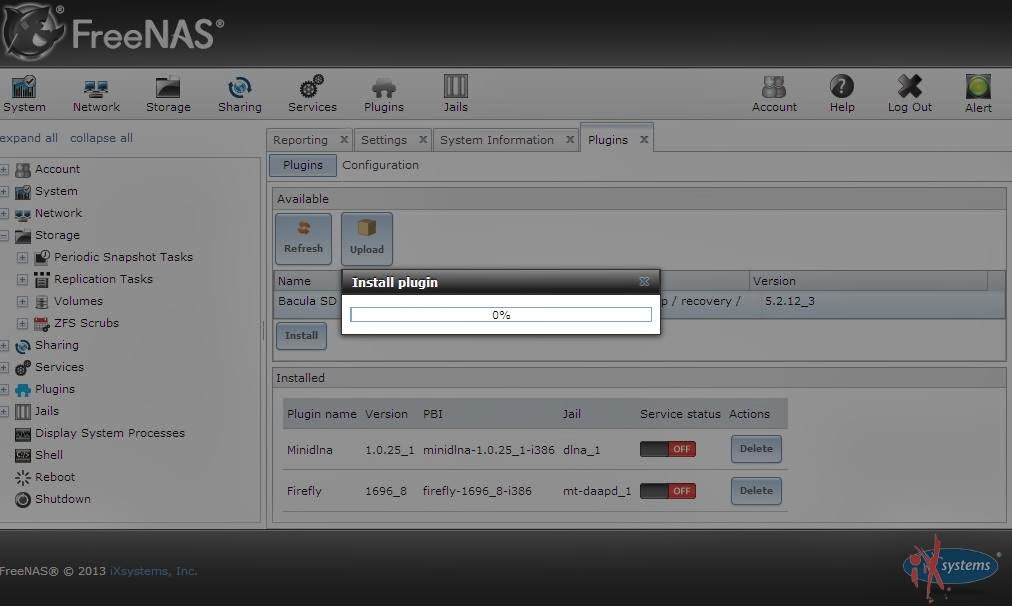

Система плагинов 11-й модификации

Любые плагины, созданные или установленные с помощью предыдущей версии FreeNAS, должны управляться с помощью интерфейса 11-й версии. Плагин служит для автономной установки приложений с интеграцией в веб-интерфейсе, что позволяет выполнять установку и настройку FreeNAS. На странице «Доступные плагины» перечислены имя плагина, описание, текущая версия и его официальная поддержка.

В случае если список не отображается, открывают Shell и убеждаются, что FreeNAS способна пропинговать адреса в сети. В случаях, когда это невозможно, добавляют адрес шлюза по умолчанию или DNS. Глобальная конфигурация установки и настройки сетевого хранилища FreeNAS 11:

- Нажимают (Опции) и устанавливают нужный плагин.

- Настраивают DHCP на автоматическую настройку параметров IP-адреса или вводят адрес вручную IPv4/IPv6.

- Нажимают ADVANCED PLUGIN INSTALLATION, чтобы показать все опции для плагина. Параметры описаны в расширенном разделе.

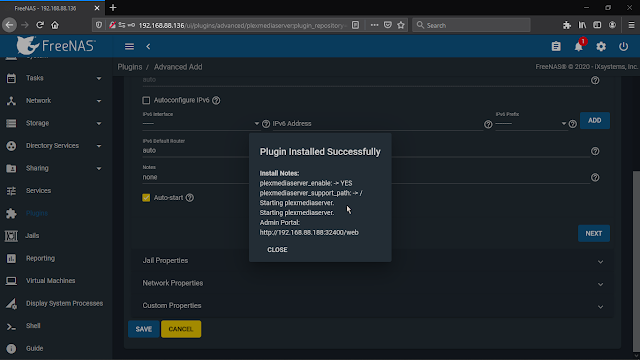

- Нажимают SAVE, когда завершится установка плагина.

- Установка занимает пару минут, потому что система загружает и настраивает джейл. После чего в нижней части монитора появится подтверждающее сообщение.

- Плагины также добавляются в Jails как плагин pluginv2. Он должен быть запущен до того, как приложение станет доступным.

- Для установки плагинов FreeNAS 11 нажимают «Опции» и «Пуск». Статус плагина меняется на up когда он запускается успешно.

- Не все плагины имеют функциональную опцию управления. Они могут быть обновлены путем запуска в командной строке .iocage update PLUGIN.

- Если приложение недоступно как плагин, можно создать новый для FreeNAS. Для этого требуется учетная запись GitHub.

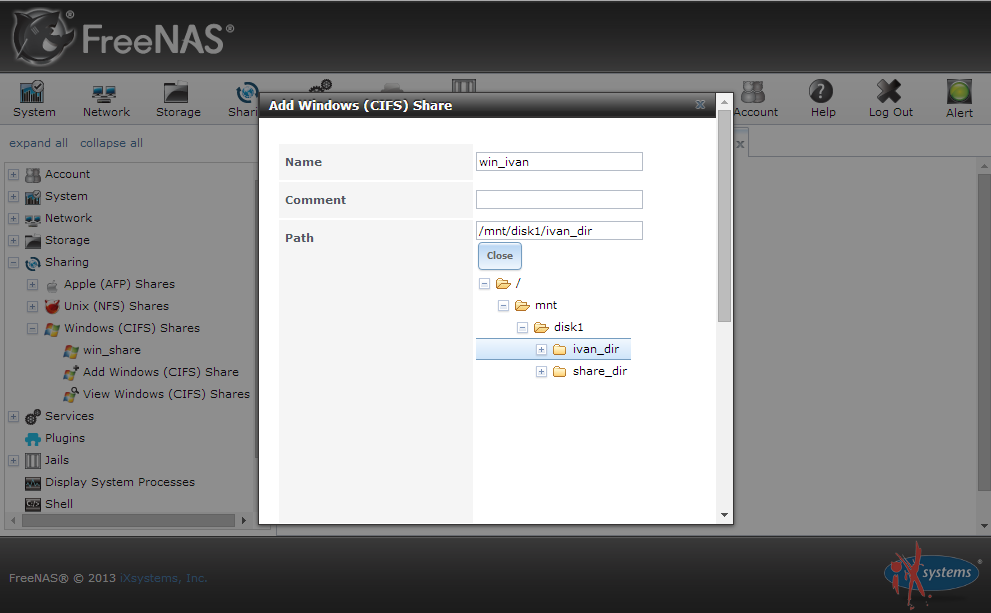

Создание нового тома

Первым шагом в настройке общего файлового ресурса является создание тома. Том состоит из одного или нескольких физических дисков.

Алгоритм создания:

- Для того чтобы создать новый том, нажимают на вкладку «Хранилище», затем на кнопку «Создать том».

- Назначают имя тому и выбирают диски участников. Если выбрать более одного диска, параметры станут доступны.

- Выбирают тип файловой системы ZFS или UFS ZFS — лучшая конфигурация, но для ее работы требуется более мощный компьютер.

- Нажимают «Добавить том», чтобы завершить создание. Этот процесс удалит все файлы на диске, поэтому нужно быть осторожными.

- Нажимают на изображение, чтобы просмотреть в полном размере.

- Первым шагом в добавлении общего файлового ресурса является создание тома, это можно сделать, нажав на вкладку хранилища.

- Нажимают «Создать том», затем выбирают физический диск. После успешного создания он будет указан как активный том.

- Объемы делятся на наборы данных, каждому из которых назначаются разные квоты. Они позволяют применять сжатие к набору данных без необходимости сжатия всего объема, например, можно создать отдельные наборы данных для видео, изображений и музыки с индивидуальными настройками. Это позволяет пользователю контролировать доступ к общим ресурсам на более детальном уровне.

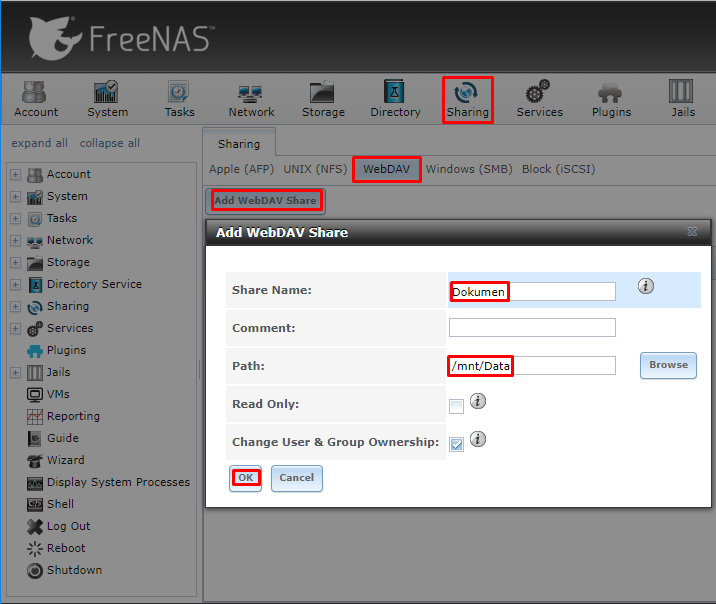

Настройка услуг и акций

FreeNAS поддерживает несколько различных протоколов, которые позволяют клиентам получать доступ к файлам на NAS разными способами. По умолчанию все службы отключены, поэтому рекомендуется включать только те службы, которые планируется использовать, чтобы сохранить системные ресурсы и повысить безопасность.

Для того чтобы включить службы, нажимают вкладку «Службы» в веб-интерфейсе и выбирают любую службу, которую нужно включить. Отдельные можно включить или отключить на вкладке сервисов. После можно начать добавлять общие ресурсы. Чтобы настроить общий доступ, нажимают вкладку «Общие ресурсы», выбирают Apple, Unix или Windows. Путь общего ресурса может указывать на том или набор данных.

Путь общего ресурса может указывать на том или набор данных.

Как платформа с открытым исходным кодом FreeNAS обладает множеством функций, которые пользователь не найдет в большинстве коммерческих продуктов NAS. Документация ПО содержит много полезной информации о том, как настроить различные службы в системах совместного использования.

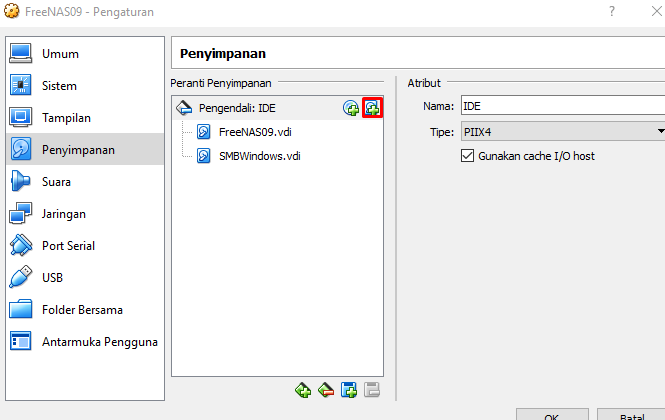

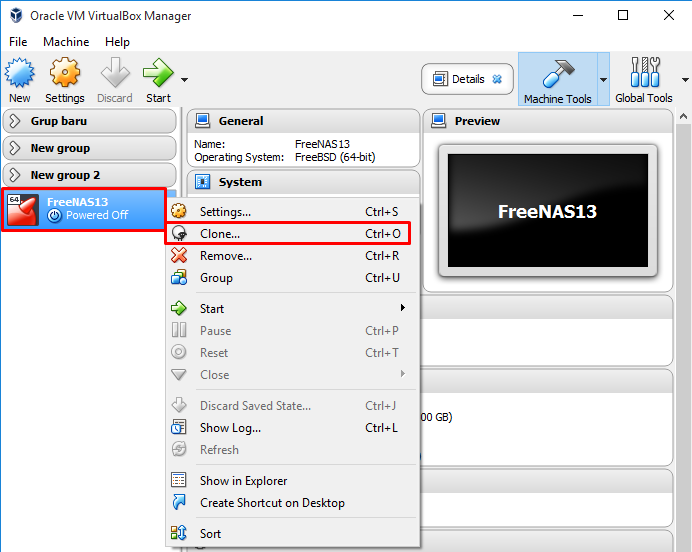

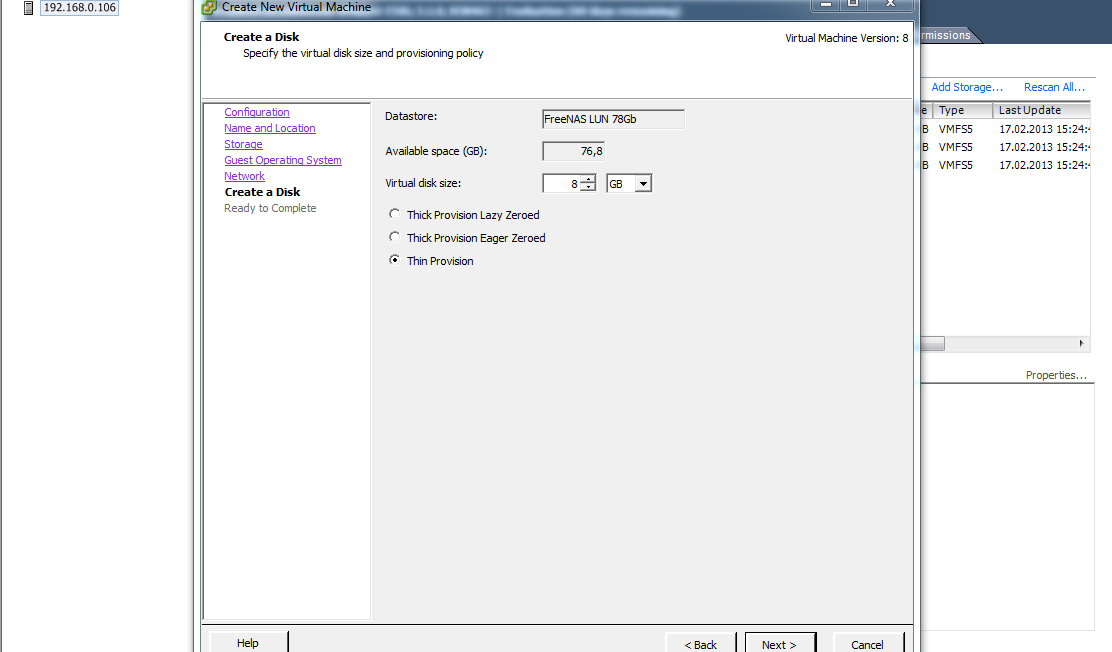

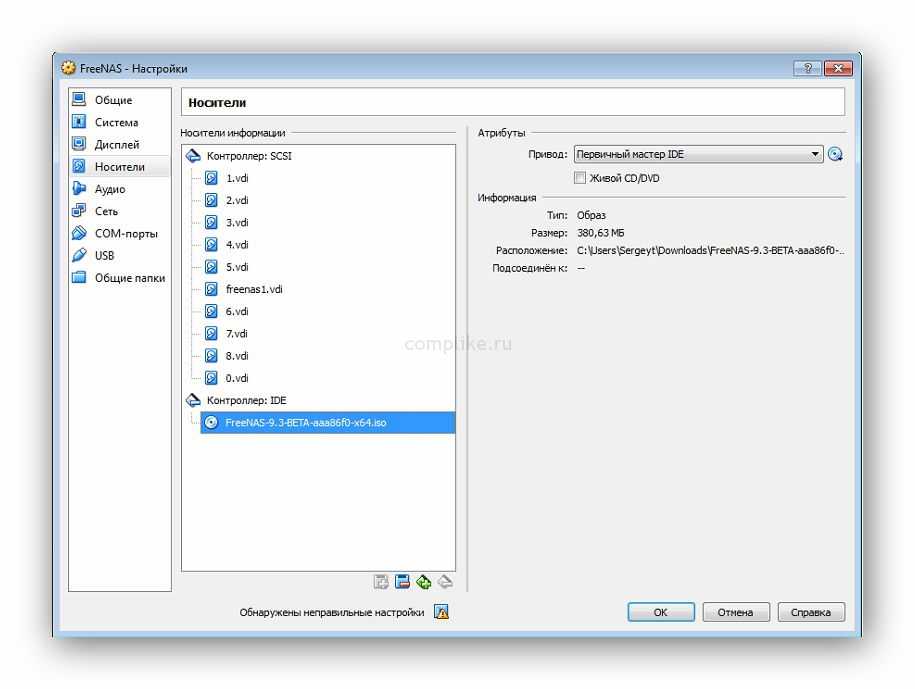

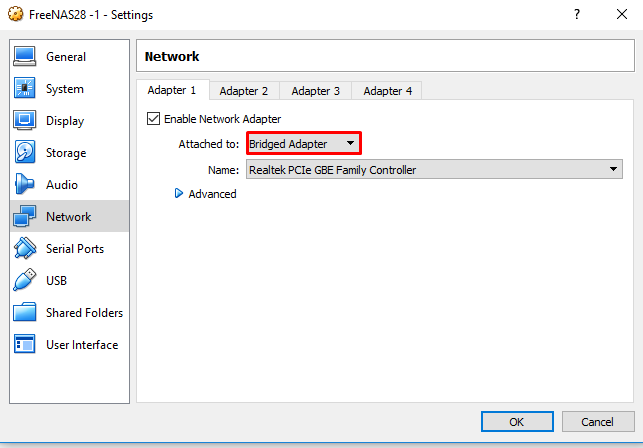

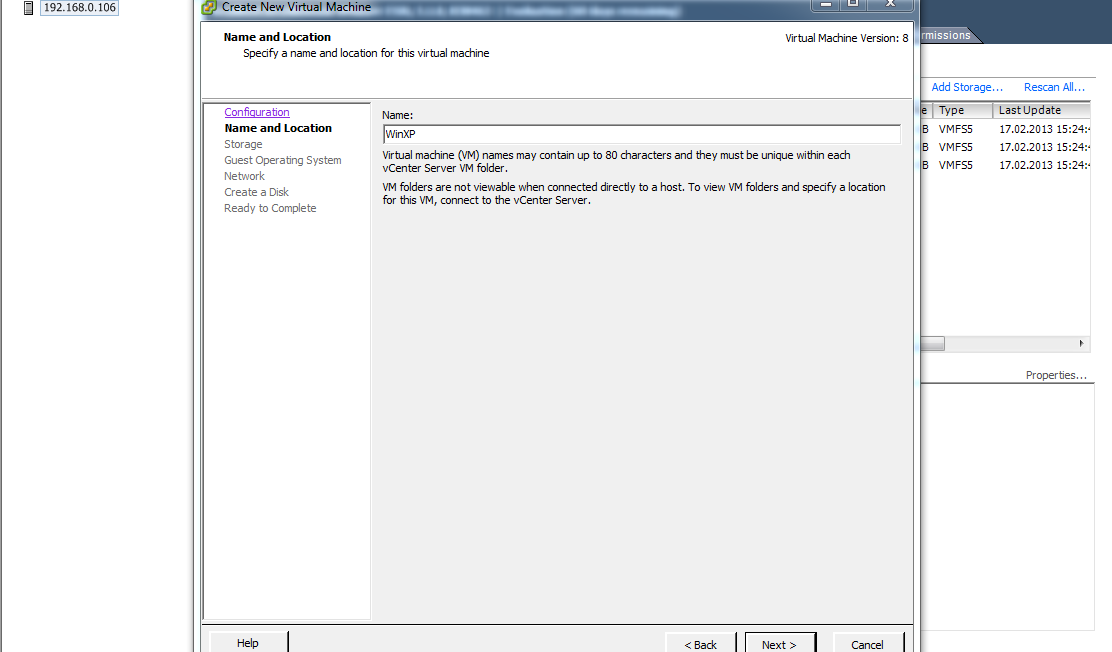

Установка приложения на виртуальную машину

Установка ПО выполняется на виртуальной машине VirtualBox если нет выделенного ПК. Первое, что нужно сделать, это загрузить операционную систему, зайдя на сайт FreeNas, и скачивают ее. Загрузка абсолютно доступная и бесплатная.

Процесс разворачивания виртуального сервера:

- Как только пользователь попадает в меню загрузки, он выбирает переход к Sourceforge.

- Выбирают файл в зависимости от архитектуры, которая есть в системе. Если компьютер старый, нужно выбрать x86. Самое современное оборудование совместимо с 64-битной версией. В зависимости от архитектуры процессора выбирают первый или второй вариант.

- После того как выбор загрузки архитектуры FreeNAS сделан, переходят на страницу, где находятся все загрузки. ISO занимает примерно 100 МБ. Затем загружают и устанавливают VirtualBox в его последней версии и создают виртуальную машину.

- Выбирают количество оперативной памяти. Автоматический размер -128 МБ, но рекомендуется использовать 1 ГБ, чтобы не появлялось предупреждающее сообщение о недостаточности памяти.

- Как только размер оперативной памяти будет выбран, выбирают основной жесткий диск. По умолчанию VDI является правильным для VirtualBox.

- Выбирают фиксированный X ГБ или динамический способ установки размера диска. 2 ГБ будет достаточно.

- В разделе «Конфигурация» и в «Хранилище» помещают ISO (образ), который скачали из FreeNAS и добавляют контроллер SATA и несколько жестких дисков.

- Следующий экран показывает установку и настройку FreeNAS 11 1, завершение процесса, после чего нужно удалить компакт-диск и подтвердить «ОК» для перезагрузки.

Максимизация возможностей Transmission

Теперь, когда FreeNAS запущен, нужно максимизировать машину, то есть выполнить настройку производительности. Можно установить торрент-клиент на него для загрузки любимых торрентов:

- FreeNAS установлен на флешку.

- Настраивается общий доступ к файлам.

- SSH доступ к FreeNAS.

- Ящик FreeNAS имеет доступ к Интернету.

Установка transmission daemon FreeNAS:

- Открывают любимый клиент SSH, например, PuTTY и подключаются к FreeNAS.

- Входят в систему, как root.

- Создают папку загрузок внутри из одного из общих ресурсов с помощью команды: mkdir / mnt /<путь к вашему общему ресурсу> / Загрузки. Путь, который отображается в проводнике Windows, на самом деле не является путем в системе FreeNAS. Все тома, созданные в веб-интерфейсе, находятся в папке /mnt.

Если нужно видеть тома внутри ПО прописывают: cd / mnt. Далее, изменяют владельца папки «Загрузки» с помощью: chown -R www: www / mnt /<путь к вашей папке> / Downloads.

Если нужно видеть тома внутри ПО прописывают: cd / mnt. Далее, изменяют владельца папки «Загрузки» с помощью: chown -R www: www / mnt /<путь к вашей папке> / Downloads. - Установка трансмиссии. Для того чтобы система выжила после перезагрузки, нужно сделать ее доступной для записи: mount -uw /.

- Затем устанавливают передачу: pkg_add -r transmission-daemon.

- Редактируют /conf/base/etc/rc.conf и /conf/base/etc/rc.d/transmission

- С помощью команды выполняют: /conf/base/etc/rc.conf.

- Удаляют все, постоянно нажимайте CTRL + K, чтобы удалить строку за строкой.

- Перезагружают FreeNAS, она необходима для запуска демона передачи и для создания каталогов в папке «Загрузки.

- Для того чтобы получить доступ к веб-интерфейсу Transmission Web GUI, открывают браузер, затем переходят по ссылке freenas: 9091.

Таким образом, можно подвести черту — бесплатное серверное приложение FreeNAS для установки NAS выполняет сверхфункционально все операции по хранению и обмену файлами в сети. Кроме того, систему можно расширить с помощью плагинов или надстроек.

Кроме того, систему можно расширить с помощью плагинов или надстроек.

Установка и настройка плагина Transmission

РедТЖ

Кадет

- #1

Привет всем,

Я следил за несколькими различными руководствами по установке и настройке передачи. Хотя у меня установлен плагин, после начала загрузки я получаю сообщение об отказе в разрешении.

Кто-нибудь знает учебник по фиктивным доказательствам, чтобы все это запустить?

Я использую FreeNas для медиасервера Plex уже более года и просто не могу правильно настроить передачу.

Я готов начать с нуля, если у кого-нибудь есть время, чтобы провести меня через это.

Еще раз спасибо!

Джон Диджитал

Гуру

- #2

jacobblock на github опубликовал ЭТО, что является очень хорошим способом сделать все это. В прошлом я рекомендовал друзьям использовать это в основном с большим успехом.

Редактировать: Теперь я вижу, что передачи нет, потому что мы все пользуемся сетью. Тем не менее, основная часть этого руководства — это то, что вы хотите сделать, он по-прежнему отлично читается, передача легко устанавливается так же, как и все другие программы. Я уверен, что это действительно так же просто, как установить его вот так.

Код:

pkg установить передачу

внутри vimage vanilla jail. Настоящим ключом является запуск передачи от имени пользователя, которому принадлежат рассматриваемые наборы данных.

Последнее редактирование:

TrueNAS-Core | Фрактал Определить XL | Супермикро X10SLH | X10SLL | X10SAE | 32 ГБ Micron ECC | БИС М1015 ИТ | Зеркало загрузки 2x16GB SSD | 2x500GB SSD Джейл с зеркальным отображением | 12×5 ТБ Toshiba X300 в RAIDz3 | блок питания eVGA 850w 80+ Platinum | ИБП Cyberpower AVRLCD1350

Джошуа Паркер Рулиг

Зал Славы

- #3

Вы установили каталог загрузки? по умолчанию он назначен на странное место, которое не будет работать «//Загрузки».

вы можете установить это в веб-интерфейсе передачи или через API передачи

Intel e3-1220v2 / Supermicro X9SCM / 32 ГБ ECC DDR3

Norco RPC-470 / LSI 9210-8i

RAIDZ2 — 10 жестких дисков HGST MegaScale 4 ТБ / ZIL — Intel 313 20 ГБ SLC SSD / L2ARC — Samsung 840 250 ГБ TLC SSD

земун2

Проводник

- #4

У меня такая же ошибка: разрешение отклонено

Микросервер HP Proliant Gen8

Сборка TrueNAS-12. 0-RELEASE

0-RELEASE

Платформа ЦП Intel(R) Xeon(R) E3-1220L V2 @ 2,30 ГГц

Память 16311 МБ

земун2

Проводник

- #5

Я обнаружил, что та часть видео, в которой рассказывается, как изменить права доступа внутри окон, действительно важна.. 🙂

В моей MacOS мне давали возможность читать/писать без проблем, вот что меня выбило из колеи.

Микросервер HP Proliant Gen8

Сборка TrueNAS-12.0-RELEASE

Платформа ЦП Intel(R) Xeon(R) E3-1220L V2 @ 2,30 ГГц

Память 16311 МБ

джеррионе

Кадет

- #6

Привет, ребята, у меня проблема с Transsmision «Отказано в доступе» я много читал, но никто не может правильно ответить на мою проблему. У меня есть строка в лотке в консоли, но это сломало мою установку передачи и не изменило моего владельца, чтобы записать доступ. Помочь можно.

и на FreeNas 11 можно установить Twonky Server.

Большое спасибо!

земун2

Проводник

- #7

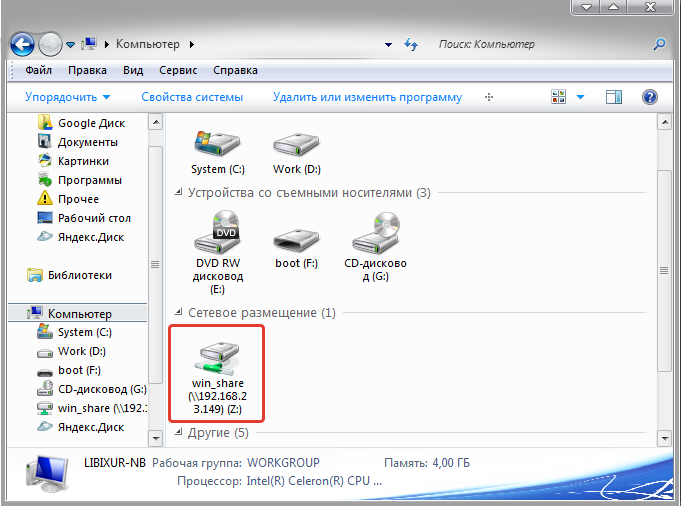

- На карте компьютера Windows место, где вы загружаете файлы в Transmission

- Щелкните правой кнопкой мыши в любом месте окна и выберите свойства, на вкладке «Безопасность» разрешить полный доступ

Это должно помочь с проблемой «Отказано в доступе»

Микросервер HP Proliant Gen8

Сборка TrueNAS-12. 0-RELEASE

0-RELEASE

Платформа ЦП Intel(R) Xeon(R) E3-1220L V2 @ 2,30 ГГц

Память 16311 МБ

джеррионе

Кадет

- #8

zemun2 сказал:

- На карте компьютера Windows место, где вы загружаете файлы в Transmission

- Щелкните правой кнопкой мыши в любом месте окна и выберите свойства, на вкладке «Безопасность» разрешить полный доступ

Это должно помочь с проблемой «Отказано в доступе», с которой вы столкнулись

Нажмите, чтобы развернуть.

..

Привет zemun2! Как я могу получить разрешение на Windows, если моя папка загрузки находится в /media в тюрьме, а после этого он перемещается в /mnt/freenas/nas/download мою общую папку в сети Windows !!! Скачать карту и изменить права доступа к этой папке?

Отправлено с моего A0001 с помощью Tapatalk

земун2

Проводник

- #9

Джеррион сказал:

Привет Земун2! Как я могу получить разрешение на Windows, если моя папка загрузки находится в /media в тюрьме, а после этого он перемещается в /mnt/freenas/nas/download мою общую папку в сети Windows !!! Скачать карту и изменить права доступа к этой папке?

Отправлено с моего A0001 через Tapatalk

Нажмите, чтобы развернуть.

..

Правильно,

Сопоставьте «/mnt/freenas/nas/download» и измените разрешения. Вам также необходимо установить папку назначения при передаче (при добавлении торрента) в «/media»

.

Микросервер HP Proliant Gen8

Сборка TrueNAS-12.0-RELEASE

Платформа ЦП Intel(R) Xeon(R) E3-1220L V2 @ 2,30 ГГц

Память 16311 МБ

джеррионе

Кадет

- #10

Ребята очень легко. Винда не властна над фринасом!!!! Разрешение на монтирование не требуется, просто ПРОБЛЕМА ХРАНЕНИЯ, КОГДА ВЫ ПИШЕТЕ!!!!! ПЕРЕЙДИТЕ В ХРАНИЛИЩЕ ПОД ТЮРЬЯМИ У ВАС ЕСТЬ ПЕРЕДАЧА_1 ДАЙТЕ РАЗРЕШЕНИЕ НА ЗАПИСЬ ВЛАДЕЛЬЦА/ГРУППА/ДРУГОЕ ОТМЕТЬТЕ UNIX И НАЖМИТЕ ИЗМЕНИТЬ

Отправлено с моего A0001 с помощью Tapatalk

джеррионе

Кадет

- #11

Джеррион сказал:

Ребята очень легко. Винда не властна над фринасом!!!! Разрешение на монтирование не требуется, просто ПРОБЛЕМА ХРАНЕНИЯ, КОГДА ВЫ ПИШЕТЕ!!!!! ПЕРЕЙДИТЕ В ХРАНИЛИЩЕ ПОД ТЮРЬЯМИ U HAVE TRANSMISSION_1 ДАЙТЕ РАЗРЕШЕНИЕ НА ЗАПИСЬ ВЛАДЕЛЬЦА/ГРУППА/ДРУГОЕ ОТМЕТЬТЕ UNIX И НАЖМИТЕ ИЗМЕНИТЬ

Отправлено с моего A0001 через Tapatalk

Нажмите, чтобы развернуть…

Небольшой плюс!!! Вам также необходимо изменить разрешение на хранилище, куда перемещаются файлы!!! На моем бывшем /mnt/nas/download, где скачивание должно иметь разрешение на запись!!!

Отправлено с моего A0001 с помощью Tapatalk

земун2

Проводник

- #12

Они также должны совпадать.

Это в тюрьмах