Шаг 1. Настройка базовой инфраструктуры DirectAccess

- Статья

- Чтение занимает 9 мин

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

В этом разделе описывается, как настроить инфраструктуру, необходимую для базового развертывания DirectAccess с использованием одного сервера DirectAccess в смешанной среде с поддержкой IPv4 и IPv6. Прежде чем приступить к развертыванию, убедитесь, что вы выполнили действия по планированию, описанные в разделе «Планирование базового развертывания DirectAccess».

| Задача | Описание |

|---|---|

| Настройка сетевых параметров сервера | Настройте сетевые параметры на сервере DirectAccess. |

| Настройте маршрутизацию в корпоративной сети | Для правильного направления трафика следует настроить маршрутизацию в корпоративной сети. |

| Настройка брандмауэров | При необходимости настройте дополнительные брандмауэры. |

| Настройка DNS-сервера | Настройте параметры DNS для сервера DirectAccess. |

| Настройка Active Directory | Присоедините клиентские компьютеры и сервер DirectAccess к домену Active Directory. |

| Настройка объектов групповой политики | Если необходимо, настройте объекты групповой политики для развертывания. |

| Настройка групп безопасности | Настройте группы безопасности, включающие компьютеры клиентов DirectAccess, а также любые другие группы безопасности, необходимые для развертывания. |

Примечание

В этом разделе приводятся примеры командлетов Windows PowerShell, которые можно использовать для автоматизации некоторых описанных процедур. Дополнительные сведения см. в разделе Использование командлетов.

Дополнительные сведения см. в разделе Использование командлетов.

Настройка сетевых параметров сервера

Для развертывания одиночного сервера в среде, работающей на основе IPv4 и IPv6, необходимо выполнить следующие настройки сетевого интерфейса: Для настройки всех IP-адресов используется пункт Изменение параметров адаптера в разделе Центр управления сетями и общим доступом Windows.

Пограничная топология

Один общедоступный статический IPv4- или IPv6-адрес для Интернета.

Примечание

Для Teredo необходимы два последовательных общедоступных IPv4-адреса. Если вы не используете Teredo, вы можете настроить один общедоступный статичный IPv4-адрес.

Один внутренний статический IPv4- или IPv6-адрес.

За устройством NAT (два сетевых адаптера)

За устройством NAT (один сетевой адаптер)

- Один статический IPv4- или IPv6-адрес.

Примечание

Если сервер DirectAccess оснащен двумя или более сетевыми адаптерами (один указан в доменном профиле, а другой — в публичном или частном), но планируется использование топологии с одной сетевой картой, следует выполнить следующие действия.

Убедитесь, что второй сетевой адаптер и все дополнительные адаптеры определены в профиле домена.

Если второй сетевой адаптер по какой-либо причине не может быть настроен для доменного профиля, следует вручную установить область действия политик IPsec DirectAccess для всех профилей с помощью следующих команд Windows PowerShell.

$gposession = Open-NetGPO -PolicyStore <Name of the server GPO> Set-NetIPsecRule -DisplayName <Name of the IPsec policy> -GPOSession $gposession -Profile Any Save-NetGPO -GPOSession $gposession

Политики IPsec — DirectAccess-DaServerToInfra и DirectAccess-DaServerToCorp.

Настройте маршрутизацию в корпоративной сети

Настройте маршрутизацию в корпоративной сети следующим образом.

Если в организации развернута собственная инфраструктура на основе IPv6, следует добавить маршрут, позволяющий маршрутизаторам, расположенным во внутренней сети, возвращать трафик IPv6 через сервер удаленного доступа.

Вручную настройте маршруты IPv4 и IPv6 на серверах удаленного доступа. Добавьте опубликованный маршрут, чтобы весь трафик с префиксом IPv6 организации (/48) пересылался во внутреннюю сеть Кроме того, следует добавить подробные маршруты для направления IPv4-трафика во внутреннюю сеть.

Настройка брандмауэров

Если вы используете при развертывании дополнительные брандмауэры, примените следующие исключения для трафика удаленного доступа при выходе в Интернет, когда сервер удаленного доступа находится в сети IPv4:

6to4 traffic -IP Protocol 41 inbound and outbound.

IP-HTTPS -TCP-порт назначения 443 и исходящий порт источника TCP 443. Когда сервер удаленного доступа имеет один сетевой адаптер, а сервер сетевых расположений находится на сервере удаленного доступа, тогда также требуется TCP-порт 62000.

Примечание

Это исключение должно быть настроено на сервере удаленного доступа. Все остальные исключения должны быть настроены на пограничном брандмауэре.

Примечание

В отношении трафика Teredo и 6to4 эти исключения должны применяться для обоих последовательных общедоступных IPv4-адресов для выхода в Интернет на сервере удаленного доступа. Для IP-HTTPS исключения необходимо применять к тому адресу, которому соответствует внешнее имя сервера.

Если вы используете дополнительные брандмауэры, примените следующие исключения брандмауэра для трафика удаленного доступа при выходе в Интернет, когда сервер удаленного доступа находится в сети IPv6:

При использовании дополнительных брандмауэров применяйте следующие исключения внутреннего сетевого брандмауэра для трафика удаленного доступа:

Настройка DNS-сервера

Необходимо вручную настроить запись DNS для веб-сайта сервера сетевых расположений внутренней сети в вашем развертывании.

Создание сервера сетевых расположений DNS-записей NCSI-пробы

На DNS-сервере внутренней сети запустите dnsmgmt.msc и нажмите клавишу ВВОД.

В левой области консоли Диспетчер DNS разверните зону прямого просмотра для вашего домена. Щелкните правой кнопкой мыши по домену и выберите Новый узел (A или AAAA).

В диалоговом окне Новый узел в поле

В диалоговом окне Новый узел в поле Имя (если не указано, используется родительский домен) укажите имя DNS для веб-пробы (имя веб-пробы по умолчанию: directaccess-webprobehost). В поле IP-адрес укажите IPv4-адрес веб-пробы и щелкните Добавить узел.

Повторите этот процесс для имени directaccess-corpconnectivityhost и любых средств проверки подключения, созданных вручную. В диалоговом окне DNS щелкните OK.

Повторите этот процесс для имени directaccess-corpconnectivityhost и любых средств проверки подключения, созданных вручную. В диалоговом окне DNS щелкните OK.Нажмите кнопку Done(Готово).

эквивалентные команды Windows PowerShell

Следующие командлеты Windows PowerShell выполняют ту же функцию, что и предыдущая процедура. Вводите каждый командлет в одной строке, несмотря на то, что здесь они могут отображаться разбитыми на несколько строк из-за ограничений форматирования.

Add-DnsServerResourceRecordA -Name <network_location_server_name> -ZoneName <DNS_zone_name> -IPv4Address <network_location_server_IPv4_address> Add-DnsServerResourceRecordAAAA -Name <network_location_server_name> -ZoneName <DNS_zone_name> -IPv6Address <network_location_server_IPv6_address>

Также следует настроить записи DNS для следующих компонентов:

Сервер IP-HTTPS -DirectAccess должен иметь возможность разрешать DNS-имя сервера удаленного доступа из Интернета.

Проверка отзыва списка отзыва сертификатов —DirectAccess использует проверку отзыва сертификатов для подключения IP-HTTPS между клиентами DirectAccess и сервером удаленного доступа, а также для подключения на основе HTTPS между клиентом DirectAccess и сервером сетевого расположения. В обоих случаях у клиентов DirectAccess должна быть возможность разрешения расположения точки распространения CRL и доступа к ней.

Настройка Active Directory

Сервер удаленного доступа и клиентские компьютеры DirectAccess должны принадлежать домену Active Directory. Клиентские компьютеры DirectAccess должны быть членом домена одного из следующих типов:

Домены, принадлежащие к тому же лесу, что и сервер удаленного доступа.

Домены, принадлежащие к лесам, имеющим двустороннее доверие с лесом сервера удаленного доступа.

Домены, имеющие двустороннее доверие с доменом сервера удаленного доступа.

Присоединение сервера удаленного доступа к домену

В диспетчере серверов щелкните Локальный сервер.

В области сведений перейдите по ссылке Имя компьютера.

В области сведений перейдите по ссылке Имя компьютера.В диалоговом окне «Свойства системы » перейдите на вкладку «Имя компьютера «. На вкладке «Имя компьютера » нажмите кнопку «Изменить«.

В поле Имя компьютера введите имя компьютера, если вы меняете имя компьютера при присоединении сервера к домену. В разделе Член групп выберите Домен и введите имя домена, к которому нужно присоединить сервер, например corp.contoso.com, а затем нажмите ОК.

При появлении предложения ввести имя пользователя и пароль введите имя и пароль пользователя с правами присоединения компьютеров к домену, а затем нажмите

При появлении диалогового окна с приветствием домена нажмите кнопку «OK».

При появлении запроса на перезагрузку компьютера нажмите кнопку ОК.

В диалоговом окне Свойства системы нажмите Закрыть.

При появлении запроса на перезагрузку компьютера нажмите кнопку Перезагрузить сейчас.

Присоединение клиентских компьютеров к домену

Запустите explorer.exe.

Щелкните правой кнопкой значок компьютера и выберите Свойства.

На странице Система щелкните Дополнительные параметры системы.

В диалоговом окне Свойства системы на вкладке Имя компьютера щелкните Изменить.

В поле Имя компьютера введите имя компьютера, если вы меняете имя компьютера при присоединении сервера к домену. В разделе Член групп выберите Домен и введите имя домена, к которому нужно присоединить сервер, например corp.contoso.

com, а затем нажмите ОК.

com, а затем нажмите ОК.При появлении предложения ввести имя пользователя и пароль введите имя и пароль пользователя с правами присоединения компьютеров к домену, а затем нажмите ОК.

При появлении диалогового окна с приветствием домена нажмите кнопку «OK».

При появлении запроса на перезагрузку компьютера нажмите кнопку ОК.

В диалоговом окне Свойства системы нажмите кнопку «Закрыть». Щелкните Перезагрузить сейчас, когда появится сообщение о необходимости перезагрузки.

Windows PowerShell эквивалентные команды

Следующие командлеты Windows PowerShell выполняют ту же функцию, что и предыдущая процедура. Вводите каждый командлет в одной строке, несмотря на то, что здесь они могут отображаться разбитыми на несколько строк из-за ограничений форматирования.

Обратите внимание, что после введения команды «Добавить компьютер» необходимо ввести учетные данные домена.

Add-Computer -DomainName <domain_name> Restart-Computer

Настройка объектов групповой политики

Для развертывания удаленного доступа требуется как минимум два объекта групповой политики: один объект групповой политики содержит параметры для сервера удаленного доступа, а один — параметры для клиентских компьютеров DirectAccess. При настройке удаленного доступа мастер автоматически создает необходимый объект групповой политики. Однако если ваша организация применяет соглашение об именовании или у вас нет необходимых разрешений на создание или изменение объектов групповой политики, их необходимо создать перед настройкой удаленного доступа.

Сведения о создании объекта групповой политики см. в статье «Создание и изменение объекта групповая политика».

Важно!

Администратор может вручную связать объект групповой политики DirectAccess с подразделением, выполнив следующие действия:

- Перед настройкой DirectAccess свяжите созданные объекты групповой политики с соответствующими подразделениями.

- Настройте DirectAccess, укажите группу безопасности для клиентских компьютеров.

- У администратора могут как иметься, так и отсутствовать разрешения связывать объекты групповой политики с доменом. В любом из этих случаев объекты групповой политики будут настроены автоматически. Если объекты групповой политики уже привязаны к подразделению, связи не будут удалены, а объекты групповой политики не будут связаны с доменом. Для объекта групповой политики сервера подразделение должно содержать объект-компьютер сервера. В противном случае объект групповой политики будет связан с корневым каналом домена.

- После завершения настройки администратор домена также может связать объекты групповой политики DirectAccess с необходимыми подразделениями, если это не было сделано до запуска мастера DirectAccess. Связь с доменом можно удалить. Инструкции по связыванию объекта групповой политики с подразделением организации см. здесь.

Примечание

Если объект групповой политики был создан вручную, во время настройки DirectAccess объект групповой политики будет недоступен. Объект групповой политики, возможно, не был реплицирован на ближайший контроллер домена на компьютер управления. В этом случае администратор может дождаться завершения репликации или выполнить принудительную репликацию.

Объект групповой политики, возможно, не был реплицирован на ближайший контроллер домена на компьютер управления. В этом случае администратор может дождаться завершения репликации или выполнить принудительную репликацию.

Предупреждение

Использование любых средств, отличных от мастера установки DirectAccess для настройки DirectAccess, таких как изменение объектов DirectAccess групповая политика напрямую или изменение параметров политики по умолчанию на сервере или клиенте, не поддерживается.

Настройка групп безопасности

Параметры DirectAccess, содержащиеся в объектах групповой политики клиентского компьютера, применяются только к компьютерам, которые являются членами групп безопасности, которые указываются при настройке удаленного доступа.

Создание группы безопасности для клиентов DirectAccess

Запустите dsa.msc. В консоли Active Directory — пользователи и компьютеры разверните в левой области домен, к которому будет принадлежать группа безопасности, щелкните правой кнопкой мыши Пользователи, выберите Новые, после чего щелкните Группа.

В диалоговом окне Создать объект — Группа в поле Имя группы укажите имя группы безопасности.

Параметру Область действия группы присвойте значение Глобальная, параметру Тип группы — значение Безопасность, после чего нажмите OK.

Дважды щелкните по группе безопасности, в которую входят компьютеры клиентов DirectAccess, и в диалоговом окне со свойствами откройте вкладку Члены.

На вкладке Члены группы щелкните Добавить.

В диалоговом окне Выбор пользователей, контактов, компьютеров, учетных записей служб или групп выберите клиентские компьютеры, для которых хотите установить DirectAccess, после чего щелкните OK.

Windows PowerShell эквивалентные команды

Следующие командлеты Windows PowerShell выполняют ту же функцию, что и предыдущая процедура. Вводите каждый командлет в одной строке, несмотря на то, что здесь они могут отображаться разбитыми на несколько строк из-за ограничений форматирования.

Вводите каждый командлет в одной строке, несмотря на то, что здесь они могут отображаться разбитыми на несколько строк из-за ограничений форматирования.

New-ADGroup -GroupScope global -Name <DirectAccess_clients_group_name> Add-ADGroupMember -Identity DirectAccess_clients_group_name -Members <computer_name>

- Шаг 2. Настройка базового сервера DirectAccess

API Яндекс.Директа

Здесь мы будем рассказывать о новостях и тонкостях использования нашего API.

Подробное описание API представлено в документации. Также вам может пригодиться раздел с ответами на популярные вопросы.

Чтобы начать работу с API Яндекс.Директа, ознакомьтесь с информацией о доступе. Посмотрите рекомендации и требования к приложениям, если вы хотите написать на основе API свою программу.

Вопросы об API можно задавать через форму обратной связи.

Другие полезные ссылки:

Обучающий онлайн-курс Как начать работать с API

Руководство по переходу с версий 4 и Live 4 на версию 5

Коды ошибок и предупреждений

Форма для отзывов и предложений

Английская версия блога

RSS-канал блога

Команда API Яндекс. Директа

Директа

Новый сервис AdVideos

31 января 2022, 12:00

В API Директа появился сервис AdVideos. Он предназначен для выполнения операций с видео.

Доступные методы:

- add — выполняет синхронную загрузку видео по ссылкам URL или в виде бинарных данных.

- get — возвращает статус обработки загруженных видео.

Подробнее о видеодополнениях читайте:

- В документации API Директа.

- В документации Директа.

новости,api5

Отключение стратегии совместного управления ставками

14 января 2022, 15:48

С 31 января у ручных стратегий перестанут поддерживаться параметры совместного управления ставками для текстово-графических объявлений и для рекламы мобильных приложений.

Отключаемые параметры:

- MAINTAIN_NETWORK_CPC — параметр позволял удерживать среднюю цену клика в сетях ниже средней цены на поиске.

- NETWORK_DEFAULT — параметр позволял устанавливать настройки показов в сетях в зависимости от настроек на поиске.

Пожалуйста, запланируйте обновление своих приложений до конца января 2022 года.

Если у вас появились вопросы, вы можете задать их специалистам службы поддержки.

новости,api5

Новый сервис DynamicFeedAdTargets

24 июня 2021, 16:16

В API Директа появился сервис DynamicFeedAdTargets. Он предназначен для выполнения операций с условиями нацеливания по фидам для динамических текстовых объявлений.

новости,api5

Изменения в управлении приоритетами фраз и условиями нацеливания

11 декабря 2020, 14:39

Примерно через восемь рабочих недель параметр StrategyPriority перестанет поддерживаться в сервисах:

- AudienceTargets — в методах add, get и setBids;

- Bids — get и set;

- DynamicTextAdTargets — add, get и setBids;

- KeywordBids — get и set;

- Keywords — add и get;

- SmartAdTargets — add, get setBids и update.

Пожалуйста, запланируйте обновление своих приложений до конца января 2021 года. Мы напомним вам об изменениях перед тем, как они вступят в силу.

Мы напомним вам об изменениях перед тем, как они вступят в силу.

Если у вас появились вопросы, вы можете задать их специалистам службы поддержки.

новости,api5

Ограничение возможности оптимизации по всем целям

17 июля 2020, 17:37

В сервисе Campaigns, в стратегиях WB_MAXIMUM_CONVERSION_RATE,AVERAGE_ROI и AVERAGE_CPA ограничена возможность оптимизации по всем целям. Теперь в параметре GoalId для этих стратегий необходимо передавать идентификатор конкретной цели Яндекс.Метрики.

новости,api5

Новые стратегии в API

8 июня 2020, 13:18

В сервисе Campaigns появились новые стратегии:

- PAY_FOR_CONVERSION — для кампаний с типом «Текстово-графические объявления» и «Динамические объявления»;

- PAY_FOR_CONVERSION_PER_CAMPAIGN — для кампаний с типом «Смарт-баннеры».

Стратегии принесут конверсии по цене, указанной при настройке стратегии.

новости,api5

Профили организаций в API Директа

25 марта 2020, 14:54

Появилась поддержка профилей организаций из Яндекс. Справочника:

Справочника:

- Добавлен сервис Businesses для получения профилей организаций рекламодателя.

- В методы сервиса Ads добавлен параметр BusinessId для текстово-графических объявлений.

api5,новости

Смарт-баннеры в API Директа

16 марта 2020, 17:10

Смарт-баннеры — красивый и удобный формат Директа для ретаргетинга и генерации продаж, объявления с оплатой за клик и динамическим контентом. Чтобы вам было удобнее автоматизировать работу со смарт-баннерами, мы добавили возможность управлять ими в API Директа.

Какие нововведения появились в API:

- Сервис Feeds для управления фидами — файлами с товарными предложениями.

- Сервис SmartAdTargets для управления фильтрами — условиями нацеливания для смарт-баннеров.

- Поддержка кампаний с типом SMART_CAMPAIGN в сервисе Campaigns.

- Поддержка групп объявлений с типом SMART_AD_GROUP в сервисе AdGroups.

- Поддержка объявлений с типом SMART_AD в сервисе Ads.

- Поддержка креативов с типом SMART_CREATIVE в сервисе Creatives.

- Поддержка корректировок с типом SMART_AD_ADJUSTMENT в сервисе BidModifiers.

Прочитать подробности об управлении смарт-баннерами через API можно в документации.

новости,api5

Таргетинг по интересам для текстово-графических объявлений

19 декабря 2019, 15:41

Добавлен таргетинг по интересам для текстово-графических объявлений:

- В группу с типом TEXT_AD_GROUP можно добавить условие нацеливания на аудиторию, в котором условие ретаргетинга и подбора аудитории имеет тип AUDIENCE и содержит только сегменты по краткосрочным интересам.

- В ответ метода RetargetingLists.get добавлен параметр AvailableForTargetsInAdGroupTypes.

Изменения подробно описаны в документации.

новости,api5

Дневной бюджет общего счета

11 ноября 2019, 17:29

Метод Dictionaries.get возвращает в справочнике Currencies новый параметр MinimumAccountDailyBudget — минимальный дневной бюджет общего счета.

Валютный параметр MinimumPayment, который ранее совмещал два значения — минимальный платеж (без учета НДС) и минимальный дневной бюджет общего счета, используйте только в качестве ограничения минимального платежа.

api5,новости

Изменения в методе Campaigns.get

1 октября 2019, 13:33

Значения возвращаемых параметров SharedAccountFunds.Spend и CampaignFunds.Sum теперь включают НДС.

api5,новости

Метка yclid добавляется по умолчанию

25 сентября 2019, 15:18

В сервисе Campaigns для настройки ADD_METRICA_TAG в структуре Settings значение по умолчанию изменено с NO на YES.

Таким образом, для новых кампаний настройка по умолчанию включена. Это означает, что к ссылкам объявлений автоматически добавляется метка ?yclid= с уникальным номером клика. Необходимо убедиться, что страницы сайта рекламодателя корректно открываются по ссылкам с этой меткой.

новости,api5

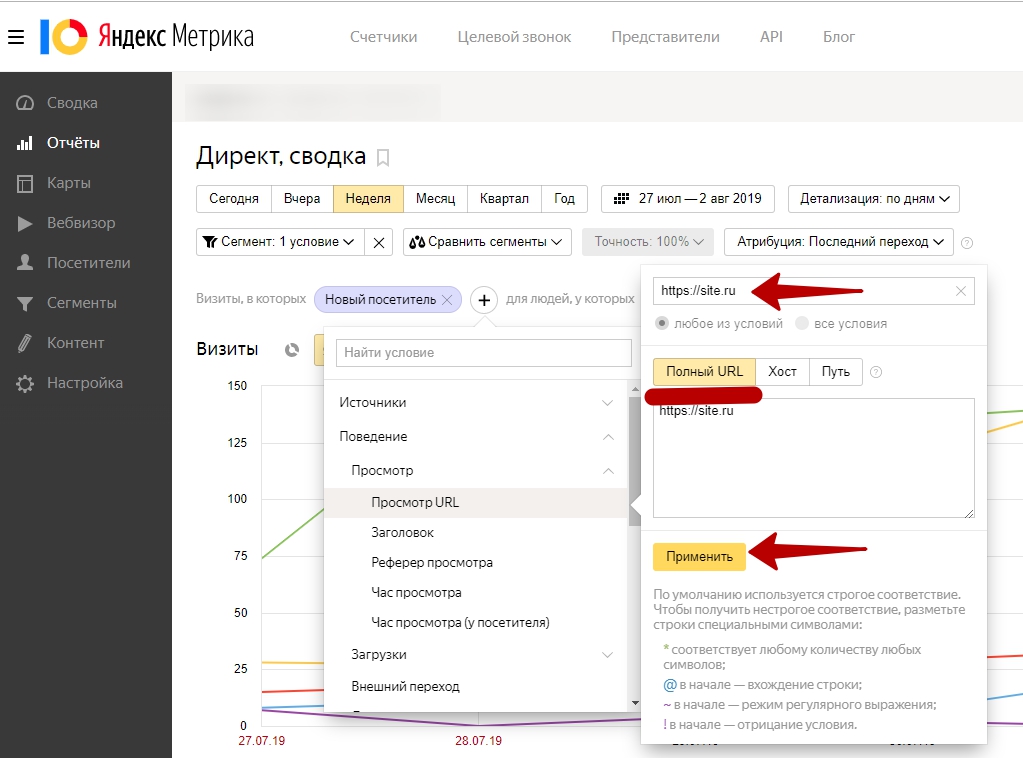

Модели атрибуции в API

17 сентября 2019, 13:57

В методы сервиса Campaigns добавлен параметр AttributionModel для кампаний с типом «Текстово-графические объявления» и «Динамические объявления».

В сервисе Reports для входного параметра AttributionModels добавлено значение LYDC — «Последний переход из Яндекс. Директа». Статистика по новой модели атрибуции доступна за период начиная с 30 июля 2019 г.

Директа». Статистика по новой модели атрибуции доступна за период начиная с 30 июля 2019 г.

новости,api5

8 быстрых ссылок

9 сентября 2019, 14:49

Сервис Sitelinks теперь поддерживает до 8 быстрых ссылок в каждом наборе.

Суммарная длина текстов быстрых ссылок № 1–4 — не более 66 символов. Суммарная длина текстов быстрых ссылок № 5–8 — также не более 66 символов.

api5,новости

Изменены настройки стратегий в сетях

22 августа 2019, 18:12

В сервис Campaigns внесены изменения, о которых мы сообщали ранее:

- Из структуры NetworkDefault исключен параметр BidPercent.

- Параметр LimitPercent в структуре NetworkDefault используется только в случае, если стратегия на поиске — HIGHEST_POSITION.

- Настройка MAINTAIN_NETWORK_CPC в структуре Settings используется только в случае, если стратегия на поиске — HIGHEST_POSITION, а стратегия в сетях — NETWORK_DEFAULT.

Изменения подробно описаны в документации.

новости,api5

Обновление стратегий: что изменится в API

30 июля 2019, 14:02

Хотим предупредить вас, что в середине августа в сервисе Campaigns произойдут изменения, связанные с недавно анонсированным обновлением стратегий. Изменения затронут кампании с типом TEXT_CAMPAIGN и MOBILE_APP_CAMPAIGN.

Если у вас появились вопросы, вы можете задать их специалистам службы поддержки.

новости,api5

Библиотека минус-фраз в API Директа

11 июля 2019, 13:27

В API Директа появилась поддержка наборов минус-фраз:

- Добавлен сервис NegativeKeywordSharedSets для управления наборами минус-фраз.

- В методы сервиса AdGroups добавлен параметр NegativeKeywordSharedSetIds — в нем можно указать до трех идентификаторов наборов. Метод AdGroups.get позволяет отбирать группы объявлений, в которых используются заданные наборы минус-фраз.

Если у вас появились вопросы, вы можете задать их специалистам службы поддержки.

новости,api5

Медийные видеообъявления в API Директа

24 июня 2019, 16:26

Появилась поддержка видеообъявлений в медийных кампаниях:

Подробнее об управлении медийными кампаниями читайте в документации.

новости,api5

Изменения в сервисе RetargetingLists

3 июня 2019, 17:26

- Отменено ограничение на условия ретаргетинга и подбора аудитории, состоящие только из правил с оператором NONE. Теперь в таких условиях можно использовать не только цели Яндекс.Метрики, но и сегменты Яндекс.Метрики, и сегменты Яндекс.Аудиторий.

- Параметр MembershipLifeSpan теперь используется только для целей Яндекс.Метрики. Для сегментов Яндекс.Метрики и сегментов Яндекс.Аудиторий методы add и update игнорируют переданное значение.

- Максимальное количество дней в параметре MembershipLifeSpan увеличено до 540.

api5,новости

Скоро: 8 быстрых ссылок

28 мая 2019, 17:36

Хотим предупредить вас, что скоро к объявлениям в Директе можно будет добавить до восьми быстрых ссылок. Новый лимит начнет применяться в июне.

Изменения затронут сервис Sitelinks — если вы используете его, подготовьте свои приложения.

Любые вопросы вы можете задать специалистам службы поддержки API Директа.

api5,news

Обратная связьВсе блоги сервисов© 2013–2023 «Яндекс»Настройка параметров прокси-сервера устройства и подключения к Интернету

- Статья

- 11 минут на чтение

Применяется к:

- Microsoft Defender для конечной точки, план 2

- Защитник Microsoft 365

Хотите попробовать Defender for Endpoint? Подпишитесь на бесплатную пробную версию.

Для датчика Defender for Endpoint требуется Microsoft Windows HTTP (WinHTTP) для передачи данных датчика и связи со службой Defender for Endpoint. Встроенный датчик Defender for Endpoint работает в контексте системы с использованием учетной записи LocalSystem.

Совет

В организациях, использующих прокси-серверы пересылки в качестве шлюза в Интернет, можно использовать защиту сети для расследования событий подключения, происходящих за прокси-серверами пересылки.

Параметр конфигурации WinHTTP не зависит от параметров прокси-сервера Windows Internet (WinINet) (см. WinINet и WinHTTP). Он может обнаружить прокси-сервер только с помощью следующих методов обнаружения:

Методы автообнаружения:

Ручная настройка статического прокси:

Примечание

Антивирус Defender и прокси EDR можно настроить независимо. В следующих разделах помните об этих различиях.

Настройте статический прокси-сервер на основе реестра для датчика обнаружения и ответа Defender for Endpoint (EDR), чтобы сообщать диагностические данные и обмениваться данными со службами Defender for Endpoint, если компьютеру не разрешено подключение к Интернету.

Примечание

При использовании этого параметра в Windows 10, Windows 11, Windows Server 2019 или Windows Server 2022 рекомендуется иметь следующую (или более позднюю) сборку и накопительный пакет обновления:

- Windows 11

- Windows 10 версии 1809 или Windows Server 2019 или Windows Server 2022 — https://support.

microsoft.com/kb/5001384

microsoft.com/kb/5001384 - Windows 10, версия 1909 — https://support.microsoft.com/kb/4601380

- Windows 10, версия 2004 — https://support.microsoft.com/kb/4601382

- Windows 10, версия 20х3 — https://support.microsoft.com/kb/4601382

Эти обновления улучшают возможности подключения и надежность канала CnC (Command and Control).

Статический прокси-сервер можно настроить с помощью групповой политики (GP), оба параметра в разделе значений групповой политики должны быть настроены на прокси-сервер для использования EDR. Групповая политика доступна в административных шаблонах.

Административные шаблоны > Компоненты Windows > Сбор данных и предварительные сборки > Настройка использования прокси-сервера с проверкой подлинности для службы Connected User Experience и Telemetry Service .

Установите значение Включено и выберите Отключить использование прокси-сервера с проверкой подлинности .

Административные шаблоны > Компоненты Windows > Сбор данных и предварительные сборки > Настройка подключенных пользователей и телеметрии :

Настройте прокси.

| Групповая политика | Ключ реестра | Запись реестра | Значение |

|---|---|---|---|

| Настройка использования прокси-сервера с проверкой подлинности для подключенного пользователя и службы телеметрии | HKLM\Software\Policies\Microsoft\Windows\DataCollection | Дисаблеэнтерпрайзеауспрокси | 1 (РЕГ_DWORD) |

| Настройка подключенных пользователей и телеметрии | HKLM\Software\Policies\Microsoft\Windows\DataCollection | Телеметрический проксисервер | имя_сервера:порт или IP-адрес:порт Например: |

Примечание

Если вы используете параметр «TelemetryProxyServer» на устройствах, которые в противном случае полностью отключены от сети , что означает, что операционная система не может подключиться к онлайн-списку отзыва сертификатов или Центру обновления Windows, рекомендуется добавить дополнительный параметр реестра PreferStaticProxyForHttpRequest со значением 1 .

Путь родительского реестра для «PreferStaticProxyForHttpRequest» — «HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection»

Для вставки значения реестра в правильное место можно использовать следующую команду: Policies\Microsoft\Windows Advanced Threat Protection» /v PreferStaticProxyForHttpRequest /t REG_DWORD /d 1 /f

Приведенное выше значение реестра применимо только начиная с MsSense.exe версии 10.8210.* и выше или версии 10.8049.* и позже.

Облачная защита Microsoft Defender Antivirus обеспечивает почти мгновенную автоматическую защиту от новых и возникающих угроз. Обратите внимание, что подключение требуется для пользовательских индикаторов, когда Defender Antivirus является вашим активным решением для защиты от вредоносных программ. Для EDR в блочном режиме имеет основное решение по защите от вредоносных программ при использовании решения, отличного от Microsoft.

Настройте статический прокси-сервер с помощью групповой политики, доступной в административных шаблонах:

Административные шаблоны > Компоненты Windows > Антивирусная программа Microsoft Defender > Определить прокси-сервер для подключения к сети .

Установите для него значение Включено и определите прокси-сервер. Обратите внимание, что URL-адрес должен иметь либо http://, либо https://. Поддерживаемые версии для https:// см. в разделе Управление обновлениями антивирусной программы Microsoft Defender.

В разделе реестра

HKLM\Software\Policies\Microsoft\Windows Defenderполитика устанавливает значение реестраProxyServerкак REG_SZ.Значение реестра

ProxyServerпринимает следующий строковый формат:<имя или IP-адрес сервера>:<порт> Например: http://10.0.0.6:8080

Примечание

В целях обеспечения отказоустойчивости и обеспечения защиты в режиме реального времени антивирусная программа Microsoft Defender будет кэшировать последний известный работающий прокси-сервер. Убедитесь, что ваше прокси-решение не выполняет проверку SSL. Это нарушит безопасное облачное соединение.

Антивирусная программа Microsoft Defender не будет использовать статический прокси-сервер для подключения к Центру обновления Windows или Центру обновления Майкрософт для загрузки обновлений. Вместо этого он будет использовать общесистемный прокси-сервер, если он настроен на использование Центра обновления Windows, или настроенный внутренний источник обновлений в соответствии с настроенным резервным порядком.

При необходимости можно использовать Административные шаблоны > Компоненты Windows > Антивирусная программа Microsoft Defender > Определить автоконфигурацию прокси-сервера (.pac) для подключения к сети. Если вам нужно настроить расширенные конфигурации с несколькими прокси, используйте Административные шаблоны > Компоненты Windows > Антивирусная программа Microsoft Defender > Определите адреса для обхода прокси-сервера и запретите антивирусной программе Microsoft Defender использовать прокси-сервер для этих назначений.

Вы можете использовать PowerShell с командлетом Set-MpPreference для настройки следующих параметров:

- ProxyBypass

- Проксипакурл

- Прокси-сервер

Примечание

Чтобы правильно использовать прокси-сервер, настройте следующие три разных параметра прокси-сервера:

- Защитник Майкрософт для конечной точки (MDE)

- AV (Антивирус)

- Обнаружение конечной точки и ответ (EDR)

Настройте прокси-сервер вручную с помощью команды netsh

Используйте netsh для настройки общесистемного статического прокси-сервера.

Примечание

- Это повлияет на все приложения, включая службы Windows, которые используют WinHTTP с прокси-сервером по умолчанию.

Открыть командную строку с повышенными привилегиями:

- Перейдите к Начните и введите cmd .

- Щелкните правой кнопкой мыши Командная строка и выберите Запуск от имени администратора .

Введите следующую команду и нажмите Введите :

netsh winhttp установить прокси <прокси>:<порт>

Например:

netsh winhttp установить прокси 10.0.0.6:8080

Чтобы сбросить прокси-сервер winhttp, введите следующую команду и нажмите Enter :

netsh winhttp сбросить прокси

Дополнительные сведения см. в разделе Синтаксис, контексты и форматирование команд Netsh.

Включить доступ к Microsoft Defender для URL-адресов службы конечной точки на прокси-сервере

По умолчанию, если прокси-сервер или брандмауэр по умолчанию блокирует весь трафик и разрешает только определенные домены, добавьте домены, перечисленные в загружаемом листе, в разрешенные домены. список.

список.

В следующей загружаемой электронной таблице перечислены службы и связанные с ними URL-адреса, к которым ваша сеть должна иметь возможность подключаться. Убедитесь, что нет правил брандмауэра или сетевой фильтрации, запрещающих доступ для этих URL-адресов. Необязательно, вам может понадобиться создать разрешить правило специально для них.

| Таблица списка доменов | Описание |

|---|---|

| Microsoft Defender для списка URL-адресов конечной точки для коммерческих клиентов | Электронная таблица конкретных записей DNS для местоположений служб, географических местоположений и ОС для коммерческих клиентов. Загрузите электронную таблицу здесь. Обратите внимание, что Microsoft Defender для Endpoint Plan 1 и Plan 2 используют одни и те же URL-адреса прокси-службы. |

| Microsoft Defender для списка URL-адресов конечной точки для Gov/GCC/DoD | Электронная таблица конкретных записей DNS для сервисов, географических местоположений и ОС для клиентов Gov/GCC/DoD. Загрузите электронную таблицу здесь. |

Если на прокси-сервере или брандмауэре включено сканирование HTTPS (проверка SSL), исключите домены, перечисленные в таблице выше, из сканирования HTTPS.

В брандмауэре откройте все URL-адреса, в которых столбец географии имеет значение WW. Для строк, в которых столбец географии не является WW, откройте URL-адреса для вашего конкретного местоположения данных. Чтобы проверить параметр расположения данных, ознакомьтесь со статьей Проверка места хранения данных и обновление параметров хранения данных для Microsoft Defender для конечной точки. Не исключайте URL *.blob.core.windows.net из любого вида проверки сети.

Примечание

Для устройств Windows с версией 1803 или более ранней требуется settings-win.data.microsoft.com .

URL-адреса, содержащие v20, необходимы только в том случае, если у вас есть устройства Windows с версией 1803 или более поздней. Например, us-v20. требуется для устройства Windows с версией 1803 или более поздней и подключенным к региону хранилища данных США. events.data.microsoft.com

events.data.microsoft.com

Если прокси-сервер или брандмауэр блокирует анонимный трафик в качестве датчика Defender for Endpoint и подключается из системного контекста, чтобы убедиться, что анонимный трафик разрешен в ранее перечисленных URL-адресах.

Примечание

Microsoft не предоставляет прокси-сервер. Эти URL-адреса доступны через настроенный вами прокси-сервер.

Агент мониторинга Microsoft (MMA) — требования к прокси-серверу и брандмауэру для более старых версий клиента Windows или Windows Server

Информация в списке сведений о конфигурации прокси-сервера и брандмауэра требуется для связи с агентом Log Analytics (часто Агент) для предыдущих версий Windows, таких как Windows 7 с пакетом обновления 1 (SP1), Windows 8.1 и Windows Server 2008 R2*.

| Ресурс агента | Порты | Направление | Обход проверки HTTPS |

|---|---|---|---|

*. ods.opinsights.azure.com ods.opinsights.azure.com | Порт 443 | Исходящий | Да |

| *.oms.opinsights.azure.com | Порт 443 | Исходящий | Да |

| *.blob.core.windows.net | Порт 443 | Исходящий | Да |

| *.azure-automation.net | Порт 443 | Исходящий | Да |

Примечание

*Эти требования к подключению относятся к предыдущему Microsoft Defender для конечной точки Windows Server 2016 и Windows Server 2012 R2, для которого требуется MMA. Инструкции по интеграции этих операционных систем с новым унифицированным решением находятся на встроенных серверах Windows или по переходу на новое унифицированное решение в сценариях миграции сервера в Microsoft Defender для конечной точки.

Примечание

В случае облачного решения диапазон IP-адресов может меняться. Рекомендуется перейти к настройке разрешения DNS.

Подтвердите требования к URL-адресу службы Microsoft Monitoring Agent (MMA)

См. следующее руководство, чтобы исключить требование использования подстановочного знака (*) для вашей конкретной среды при использовании Microsoft Monitoring Agent (MMA) для предыдущих версий Windows.

Встроенная предыдущая операционная система с Microsoft Monitoring Agent (MMA) в Defender for Endpoint (дополнительные сведения см. в разделе Встроенные предыдущие версии Windows в Defender for Endpoint и на встроенных серверах Windows).

Убедитесь, что компьютер успешно передает отчеты на портал Microsoft 365 Defender.

Запустите средство TestCloudConnection.exe из «C:\Program Files\Microsoft Monitoring Agent\Agent», чтобы проверить подключение и получить необходимые URL-адреса для конкретной рабочей области.

Проверьте полный список URL-адресов конечных точек в Microsoft Defender для вашего региона (см. Таблицу URL-адресов служб).

Подстановочные знаки (*), используемые в конечных точках URL-адресов *.ods.opinsights.azure.com, *.oms.opinsights.azure.com и *.agentsvc.azure-automation.net, можно заменить вашим конкретным идентификатором рабочей области. Идентификатор рабочей области зависит от вашей среды и рабочей области. Его можно найти в разделе Onboarding вашего клиента на портале Microsoft 365 Defender.

Конечную точку URL-адреса *.blob.core.windows.net можно заменить URL-адресами, показанными в разделе «Правило брандмауэра: *.blob.core.windows.net» результатов теста.

Примечание

В случае подключения через Microsoft Defender для облака можно использовать несколько рабочих областей. Вам нужно будет выполнить процедуру TestCloudConnection.exe на встроенном компьютере из каждой рабочей области (чтобы определить, есть ли какие-либо изменения в URL-адресах *.blob.core.windows.net между рабочими областями).

Проверьте подключение клиента к Microsoft Defender для URL-адресов службы конечной точки

Убедитесь, что настройка прокси-сервера выполнена успешно. Затем WinHTTP может обнаруживать и взаимодействовать через прокси-сервер в вашей среде, а затем прокси-сервер разрешает трафик к URL-адресам службы Defender for Endpoint.

Затем WinHTTP может обнаруживать и взаимодействовать через прокси-сервер в вашей среде, а затем прокси-сервер разрешает трафик к URL-адресам службы Defender for Endpoint.

Загрузите средство Microsoft Defender for Endpoint Client Analyzer на компьютер, на котором работает датчик Defender for Endpoint. Для серверов нижнего уровня используйте последнюю предварительную версию, доступную для загрузки Бета-версии инструмента Microsoft Defender for Endpoint Client Analyzer.

Извлеките содержимое MDEClientAnalyzer.zip на устройство.

Открыть командную строку с повышенными привилегиями:

- Перейдите к Запустите и введите cmd .

- Щелкните правой кнопкой мыши Командная строка и выберите Запуск от имени администратора .

Введите следующую команду и нажмите Введите :

HardDrivePath\MDEClientAnalyzer.

cmd

cmd

Замените HardDrivePath на путь, по которому был загружен инструмент MDEClientAnalyzer. Например:

C:\Work\tools\MDEClientAnalyzer\MDEClientAnalyzer.cmd

Инструмент создает и извлекает MDEClientAnalyzerResult.zip в папке для использования в HardDrivePath .

Откройте MDEClientAnalyzerResult.txt и убедитесь, что вы выполнили действия по настройке прокси-сервера, чтобы обеспечить обнаружение сервера и доступ к URL-адресам службы.

Инструмент проверяет возможность подключения Defender для URL-адресов службы конечной точки. Убедитесь, что клиент Defender for Endpoint настроен для взаимодействия. Инструмент распечатает результаты в файле MDEClientAnalyzerResult.txt 9.0291 для каждого URL-адреса, который потенциально может использоваться для связи со службами Defender for Endpoint. Например:

Тестовый URL: https://xxx.microsoft.com/xxx 1 — прокси-сервер по умолчанию: успешно (200) 2 – Автоматическое обнаружение прокси-сервера (WPAD): успешно (200) 3 - Прокси-сервер отключен: успешно (200) 4 - Именованный прокси: не существует 5 - Прокси-сервер командной строки: не существует

Если какой-либо из параметров подключения возвращает статус (200), клиент Defender for Endpoint может правильно взаимодействовать с проверенным URL-адресом, используя этот метод подключения.

Однако, если результаты проверки подключения указывают на сбой, отображается ошибка HTTP (см. Коды состояния HTTP). Затем вы можете использовать URL-адреса из таблицы, показанной в разделе Включение доступа к Defender для URL-адресов службы конечной точки на прокси-сервере. Доступные для использования URL-адреса будут зависеть от региона, выбранного во время процедуры регистрации.

Примечание

Проверки подключения к облаку с помощью инструмента Connectivity Analyzer несовместимы с правилом сокращения направлений атак Блокировать создание процессов, происходящих из команд PSExec и WMI. Вам нужно будет временно отключить это правило, чтобы запустить инструмент подключения. Кроме того, вы можете временно добавить исключения ASR при запуске анализатора.

Когда TelemetryProxyServer установлен в реестре или с помощью групповой политики, Defender for Endpoint будет отступать, он не сможет получить доступ к определенному прокси-серверу.

- Отключенные среды, прокси-серверы и Microsoft Defender для конечной точки

- Используйте параметры групповой политики для настройки и управления антивирусной программой Microsoft Defender

- Встроенные устройства Windows

- Устранение неполадок с подключением Microsoft Defender для конечной точки

- Встроенные устройства без доступа к Интернету для Microsoft Defender для конечной точки

Шаг 2 Настройка базового сервера DirectAccess

Редактировать

Твиттер LinkedIn Фейсбук Электронная почта

- Статья

- 3 минуты на чтение

Применяется к: Windows Server 2022, Windows Server 2019, Windows Server 2016

В этом разделе описывается, как настроить параметры клиента и сервера, необходимые для базового развертывания DirectAccess. Прежде чем приступить к развертыванию, убедитесь, что вы выполнили шаги по планированию, описанные в разделе Планирование базового развертывания DirectAccess.

| Задача | Описание |

|---|---|

| Установить роль удаленного доступа | Установите роль удаленного доступа. |

| Настройка DirectAccess с помощью мастера начала работы | Новый мастер «Приступая к работе» представляет собой значительно упрощенный процесс настройки. Мастер маскирует сложность DirectAccess и позволяет выполнить автоматическую настройку за несколько простых шагов. Мастер упрощает работу администратора, автоматически настраивая прокси-сервер Kerberos, что устраняет необходимость во внутреннем развертывании PKI. |

| Обновление клиентов с конфигурацией DirectAccess | Чтобы получить параметры DirectAccess, клиенты должны обновить групповую политику при подключении к интрасети. |

Примечание

В этом разделе приведены примеры командлетов Windows PowerShell, которые можно использовать для автоматизации некоторых описанных процедур. Дополнительные сведения см. в разделе Использование командлетов.

Установка роли удаленного доступа

Для развертывания удаленного доступа необходимо установить роль удаленного доступа на сервер в вашей организации, который будет действовать как сервер удаленного доступа.

Чтобы установить роль удаленного доступа

На сервере удаленного доступа, в консоли диспетчера серверов, на панели инструментов щелкните Добавить роли и функции .

Нажмите Next три раза, чтобы перейти к экрану выбора роли сервера.

В диалоговом окне Выберите роли сервера выберите Удаленный доступ и нажмите Далее .

На В диалоговом окне «Выбрать функции» нажмите «Далее» .

Щелкните Далее , а затем в диалоговом окне Выбор служб ролей установите флажок DirectAccess и VPN (RAS) .

Щелкните Добавить компоненты , щелкните Далее , а затем щелкните Установить .

В диалоговом окне Ход установки убедитесь, что установка прошла успешно, а затем нажмите Закрыть .

Эквивалентные команды Windows PowerShell

Следующие командлеты или командлеты Windows PowerShell устанавливают роль удаленного доступа:

Откройте PowerShell от имени администратора.

Установить функцию удаленного доступа:

Install-WindowsFeature RemoteAccess

Перезагрузите компьютер:

Перезагрузка-компьютер

Установить удаленный доступ PowerShell:

Install-WindowsFeature RSAT-RemoteAccess-PowerShell

.В консоли управления удаленным доступом выберите службу роли для настройки в левой панели навигации, а затем щелкните Запустите мастер начала работы .

Щелкните Развернуть только DirectAccess .

Выберите топологию конфигурации вашей сети и введите общедоступное имя, к которому будут подключаться клиенты удаленного доступа. Щелкните Далее .

Примечание

По умолчанию мастер начала работы развертывает DirectAccess на всех ноутбуках и ноутбуках в домене, применяя фильтр WMI к объекту групповой политики параметров клиента.

Нажмите Готово .

Поскольку в этом развертывании не используется PKI, если сертификаты не найдены, мастер автоматически предоставит самозаверяющие сертификаты для IP-HTTPS и сервера сетевых расположений, а также автоматически включит прокси-сервер Kerberos. Мастер также включит NAT64 и DNS64 для преобразования протоколов в среде только для IPv4. После того, как мастер успешно завершит применение конфигурации, нажмите Close .

В дереве консоли управления удаленным доступом выберите Состояние операций . Подождите, пока состояние всех мониторов не отобразится как «Работает». На панели «Задачи» в разделе «Мониторинг» периодически щелкайте Обновлять , чтобы обновлять отображение.

Обновите клиенты с конфигурацией DirectAccess

Чтобы обновить клиенты DirectAccess

Откройте PowerShell от имени администратора.

В окне PowerShell введите gpupdate и нажмите ENTER .

Дождитесь успешного завершения обновления политики компьютера.

Введите Get-DnsClientNrptPolicy и нажмите ENTER

Отображаются записи таблицы политики разрешения имен (NRPT) для DirectAccess. Обратите внимание, что отображается исключение сервера NLS. Мастер «Приступая к работе» автоматически создал эту запись DNS для сервера DirectAccess и подготовил связанный самозаверяющий сертификат, чтобы сервер DirectAccess мог функционировать в качестве сервера сетевого расположения.

Введите Get-NCSIPolicyConfiguration и нажмите ENTER . Отображаются настройки индикатора состояния подключения к сети, развернутые мастером. Обратите внимание на значение DomainLocationDeterminationURL. Всякий раз, когда этот URL-адрес сервера сетевого расположения доступен, клиент определяет, что он находится внутри корпоративной сети, и параметры NRPT не применяются.

Повторите этот процесс для имени directaccess-corpconnectivityhost и любых средств проверки подключения, созданных вручную. В диалоговом окне DNS щелкните OK.

Повторите этот процесс для имени directaccess-corpconnectivityhost и любых средств проверки подключения, созданных вручную. В диалоговом окне DNS щелкните OK.

В области сведений перейдите по ссылке Имя компьютера.

В области сведений перейдите по ссылке Имя компьютера.

com, а затем нажмите ОК.

com, а затем нажмите ОК.

microsoft.com/kb/5001384

microsoft.com/kb/5001384

cmd

cmd