Настройки безопасности FreeBSD. Часть 1

Модификация настроек ОС для повышения внешней и внутренней безопасности.

Меняем алгоритм шифрования

Заменим алгоритм шифрования паролей с md5 на еще более надежный Blowfish.

Делаем исправления в файле /etc/login.conf в секции default:

// заменяем алгоритм шифрования на Blowfish :passwd_format=blf:\ // устанавливаем период устаревания паролей :passwordtime=52d:\ // предупреждаем о том, что пароли должны содержать разные символы :mixpasswordcase=true:\ // задаем минимальную длину пароля :minpasswordlen=9:\

Теперь обновляем базу (login.conf.db):

cap_mkdb /etc/login.conf

Проверим, получилось ли у нас. Cмотрим содержимое /etc/master.passwd. Если зашифрованный пароль теперь начинается с «$2», все ОК. Осталось сделать так, чтобы пароли новых пользователей шифровались алгоритмом Blowfish.

Редактируем файл /etc/auth.conf:

crypt_default=blf

IP-протоколы

Теперь займемся защитой от атак, связанных с недостатками протокола TCP/IP. Начнем с фильтрации SYNFIN-пакетов. Это TCP-пакеты с одновременно установленными флагами начала и завершения соединения, пользы от них практически никакой, зато они часто используются при хакерских атаках. Одновременно займемся и ICMP-протоколом.

Добавляем в /etc/rc.conf:

// отбрасываем SYNFIN-пакеты tcp_drop_synfin="YES" // отключаем прием и отправку переадресовывающих ICMP-пакетов icmp_drop_redirect="YES" // в системном журнале регистрируем переадресовывающие ICMP-пакеты icmp_log_redirect="YES" // предотвращаем springboarding и smurf-атаки icmp_bmcastecho="NO"

Далее прописываем в /etc/sysctl.conf строчки:

net.inet.tcp.blackhole=2 net.inet.udp.blackhole=1

С помощью этих переменных мы превращаем нашу систему в так называемую «черную дыру». Отныне она не будет реагировать на пакеты, поступающие на закрытые порты, и они будут просто пропадать. Этот прием позволяет защититься от флуда и от скрытого сканирования портов.

Огненная стена

Естественно, без фильтрации сетевого трафика никак не обойтись. Встроенный файрвол ipfw позволит нам фильтровать пакеты по заданным критериям и вести учет.

Для его включения нужно добавить в /etc/rc.conf строки:

firewall_enable="YES" firewall_type="open"

Однако тип файрвола «open» подходит для чего угодно, но только не для защищенного сервера. Поэтому для более надежной защиты можно выбрать одну из стандартных конфигураций:

// защита только сервера firewall_type="client" // защита сервера и локальной сети firewall_type="simple"

или же написать свой файл с правилами файрвола. Немного разберемся с созданием правил. Общий формат правила ipfw такой:

Немного разберемся с созданием правил. Общий формат правила ipfw такой:

<действие> <протокол> from <откуда> to <куда> <дополнительные условия>

В качестве выполняемого действия файрвол может разрешить (allow, pass, accept, permit) прохождение пакета или запретить (deny, drop, reject) его, а также посчитать (count), перенаправить по нужному адресу (fwd, forward) или другой программе (divert). Протоколы могут быть ip или all (для всех протоколов стека TCP/IP), а также tcp, udp, icmp и т.д.

Формат поля источника (from) и приемника (to) пакета может быть записан в различных формах: доменное имя, ip-адрес, подсеть в формате IP:MASK (192.168.1.0:255.255.255.0) или IP/LENGTH (192.168.1.0/24), а также в виде специального слова any (любой адрес) или me (все адреса локальной машины). Для tcp и udp протокола после адреса источника или приемника можно через пробел указать еще и порт. И, наконец, из дополнительных условий самыми полезными являются направление пакета (in или out — входящий и исходящий соответственно), интерфейс, через который будет проходить пакет (например, via fxp0), и даже идентификатор пользователя (uid) или группы (gid), для которых это правило будет работать.

deny tcp from any to 192.168.1.0/24 in via fxp0

запрещает прохождение любых входящих tcp-пакетов через интерфейс fxp0 к сети 192.168.1.0/24, а правило

count ip from 192.168.1.0/24 to me uid 1001

будет вести учет трафика, который получит из сети 192.168.1.0/24 пользователь с UID, равным 1001.

Каждое правило файрвола должно иметь свой уникальный номер. Правила проверяются в порядке возрастания своих номеров. Для управления файрволом существует команда ipfw. Чтобы добавить правило, воспользуйся командой:

ipfw add <номер> <правило>

а чтобы его удалить:

ipfw delete <номер>

Для просмотра списка правил есть команда ipfw list, а ipfw show покажет трафик и количество пакетов, обработанных каждым из правил. В качестве примера для настройки файрвола можно посмотреть файл /etc/rc. firewall, а также ознакомиться с руководством по ipfw. Напоследок добавим в /etc/rc.conf строчку:

firewall, а также ознакомиться с руководством по ipfw. Напоследок добавим в /etc/rc.conf строчку:

log_in_vain="YES"

Теперь все попытки подключения к закрытым портам твоего сервера будут занесены в логи.

Демонов — под контроль

Не ко всем службам, запущенным на твоем сервере, стоит давать доступ. Если заблокировать доступ к отдельным портам можно с помощью правильной настройки файрвола, то доступ к службам проще ограничить с помощью файла /etc/hosts.allow. Для примера ограничим доступ по ssh только несколькими сетями:

sshd : localhost : allow sshd : 192.168.1. : allow sshd : 10.1.1.0/255.255.255.240 : allow sshd : ALL : deny

Формат файла достаточно простой. Сначала мы указываем имя службы, затем имя или адрес хоста или сети, затем действие. Правило ALL указывает, как поступать в случаях, не предусмотренных предыдущими правилами.

Теперь займемся демоном inetd, который играет весьма важную роль в обеспечении безопасности системы. Через него работают telnetd, ftpd, talk и прочие службы. Если никакие из демонов, запускаемых из inetd, тебе не нужны, отключи его. Для этого надо указать в /etc/rc.conf:

Через него работают telnetd, ftpd, talk и прочие службы. Если никакие из демонов, запускаемых из inetd, тебе не нужны, отключи его. Для этого надо указать в /etc/rc.conf:

inetd_enable="NO"

Если тебе все же нужен inetd и службы, которые запускаются из него, то стоит включить протоколирование событий и при большой нагрузке увеличить количество одновременных обращений к inetd (по умолчанию это число равно 256). Для этого добавь в /etc/rc.conf строчку

inetd_flags="-l -R 1024"

Последние штрихи

Вот мы и закончили, все изменения в конфигурационные файлы внесены, настройки сделаны. Осталось перезагрузить систему. Посмотрим, чего мы добились.

$ netstat -na | grep LISTEN

Эта команда покажет нам, на каких портах висят сервисы. Чем их меньше, тем лучше. Также попробуй просканить свою машину nmap’ом. Итак, теперь твоя система намного более защищена, чем раньше.

Тэги: blowfish, conf, cron, freebsd, httpd, inetd, ipfw, log, sshd, VDS, безопасность, защита, логи, правила, сервер, службы, файрвол, шифрование

04 Июл 2010 в Администрирование

FreeBSD — MrZagor.ru

Нет ничего проще, чем сравнить два каталога, и показать различия в ОС Linux или FreeBSD

diff -r -q /www/site.ru /www/beta.site.ru/ > /www/beta.site.ru/diff.html

ключи -r рекурсивно, -q — не показывать сами различия, только имена файловв которых есть различия

Автор Pavel ZagorОпубликовано Рубрики FreeBSD, LinuxМетки FreeBSD, Linux, линуксЗдравствуйте уважаемые читатели и почитатели!

Сегодня я опишу способ, с помощью которого можно создать загрузочную флешку с установочным образом FreeBSD и установить ее на компьютер без CD-ROM. Описываю как это сделать под MAC OS, потому что сам именно макось и использую.

И так, сначала качаем дистрибутив с официального FTP FreeBSD, с именем файла memstick, для i386 дистрибутива FreeBSD 8.1 файл будет называться: FreeBSD-8.1-RELEASE-i386-memstick.img

далее, втыкаем флешку объемом 2 гига, и смотрим как она называется в системе, для этого надо запустить Дисковую утилиту, и открыть свойства флешки.

название берем из поля «Идентификатор диска», у меня он называется disk2, значит путь до флешки будет /dev/disk2

все, теперь закрываем окно, выбираем флешку и выбираем пункт «Отключить». Теперь надо от имени root выполнить комманду:

dd if=8.1-RELEASE-i386-memstick.img of=/dev/disk2 bs=10240 conv=sync

Через несколько минут все будет готово. Результат выполнения команды будет такой:

92602+0 records in 92602+0 records out 948244480 bytes transferred in 624.861903 secs (1517526 bytes/sec)Автор Pavel ZagorОпубликовано Рубрики FreeBSD, РаботаМетки FreeBSD, usb memstick

Значениями по умолчанию являются:

для файлов: 644 (-rw-r—r—)

для директорий: 755 (drwxr-xr-x)

Так происходит потому, что флаг «исполнения» по-разному действует на файлы и директории. Для директории он означает возможность войти в него.

Например, можно сделать из командной строки:

Следующая команда выполнит рекурсивное применение правил для всех файлов в текущей директории, а также для всех файлов во всех поддиректориях:

# find . -type f -exec chmod 644 {} \;

Следующая команда выполнит рекурсивное применение правил для всех директорий в текущей директории, а также для всех директорий во всех поддиректориях:

Автор Pavel ZagorОпубликовано Рубрики РаботаМетки FreeBSD, линукс1 комментарий к записи chmod freebsd рекурсивное изменение прав доступа к файлам и каталогам# find . -type d -exec chmod 755 {} \;

Напоминалка тебе идиоту! Чтобы стартанулся рэдмайн надо перезапустить апач! И не забывай стартовать PF.

после ребута на хостинге не забывай поднять ФТП, юзеры рыдают!!!

Сегодня мы будем разбирать настройку WebDAV на FreeBSD 7.0 (работает так же на Linux, Windows и прочих системах)

Строго говоря WebDAV работает на всех системах, где работает Веб Сервер Apache.

Для тех кто незнаком с WebDAV, расскажу чуть подробнее про это.

WebDAV – это Web-based Distributed Authoring and Versioning. Фактически WebDav – это расширение протокола HTTP, для работы с файлами на удаленном сервере по протоколу HTTP. Можно сказать, что WebDAV похож на FTP. Плюсом в использовании этого протокола: доступность откуда угодно при наличии веб доступа, возможность работы с использованием ssl шифрования, простота реализации, кросс-платформенность.

Читать далее «WebDAV Apache 2.0 и проблемы с ним связанные»

Автор Pavel ZagorОпубликовано Рубрики FreeBSD, РаботаМетки apache, FreeBSD, WebDav Центр документов| WebDav Come Creation

- Hub

- /

- Truenas Core And Enterprise

- /

- Учебные пособия по конфигурации

- /

- /

Последнее изменение 07.12.2022 12:08 EST

TrueNAS поддерживает (WebDAV) или распределенную разработку и управление версиями через Интернет.

WebDAV упрощает обмен набором данных TrueNAS и его содержимым через Интернет.

WebDAV упрощает обмен набором данных TrueNAS и его содержимым через Интернет.Чтобы создать новую общую папку, убедитесь, что доступен набор данных со всеми данными для совместного использования.

Общий доступ к конфигурации

Перейдите к Общий доступ > Общие ресурсы WebDAV и нажмите ДОБАВИТЬ .

Введите имя общего ресурса в поле Имя и используйте файловый браузер, чтобы выбрать набор данных для общего доступа. Введите необязательное описание общего ресурса в Описание , чтобы упростить его идентификацию. Чтобы запретить учетным записям пользователей изменять общие данные, выберите Только чтение .

Выбор по умолчанию: Изменить права пользователя и группы . Это изменяет существующее право собственности на все файлы в общем ресурсе на учетные записи пользователей и групп webdav . Выбор по умолчанию упрощает разрешение общего доступа WebDAV.

Это неожиданное изменение приводит к тому, что веб-интерфейс отображает предупреждение:

Это неожиданное изменение приводит к тому, что веб-интерфейс отображает предупреждение:Снятие флажка с надписью Изменить пользователя и группу предотвращает отображение предупреждения. Вы должны вручную установить право собственности на общий файл на webdav или www учетные записи пользователей и групп в этом случае.

По умолчанию новый общий ресурс WebDAV становится активным немедленно. Чтобы создать общий ресурс, но не активировать его сразу, снимите флажок Включить . Нажмите SUBMIT , чтобы создать общий ресурс.

Активация услуги

При создании общего ресурса немедленно открывается диалоговое окно для активации службы WebDAV:

Позже можно включить или отключить системную службу WebDAV. Перейти к Services и щелкните переключатель WebDAV , чтобы остановить службу. Чтобы служба запускалась автоматически при загрузке TrueNAS, выберите Запускать автоматически .

Нажмите изменить , чтобы изменить настройки службы.

Нажмите изменить , чтобы изменить настройки службы.Для лучшей защиты данных выберите HTTPS в качестве протокола . Для этого необходимо выбрать SSL-сертификат. Сертификат freenas_default доступен как опция. Все параметры протокола требуют определения Номер порта . Перед определением номера порта убедитесь, что сервисный порт WebDAV еще не используется в сети.

Выберите либо Basic , либо Digest в качестве метода аутентификации HTTP . Создайте новый пароль Webdav . Это предотвращает несанкционированный доступ к общим данным.

Щелкните СОХРАНИТЬ после внесения любых изменений.

Подключение к общему ресурсу WebDAV

Общие данные WebDAV доступны из веб-браузера. Чтобы просмотреть общие данные, откройте новую вкладку браузера и введите следующее в поле URL-адреса

{PROTOCOL}://{TRUENASIP}:{PORT}/{SHAREPATH}, где элементы в фигурных скобках {} — это выбранные вами настройки из общего ресурса и службы WebDAV. Пример: https://10.2.1.1:8081/newdataset

Пример: https://10.2.1.1:8081/newdataset Если параметр службы Authentication WebDAV настроен либо на Basic , либо на Digest , требуется имя пользователя и пароль. Введите имя пользователя webdav и пароль, определенный в службе WebDAV.

Связанное содержимое

- Экран WebDAV

- Экран служб WebDAV

Совместное использование WebDAV | Сообщество TrueNAS

- Статус

- Закрыто для дальнейших ответов.

Виссам

Дилетант

- #1

Привет ребята!! извините, что беспокою вас, но я жду пошагового руководства по совместному использованию WebDAV?

m0nkey_

Лучший игрок

- #2

Учебника нет, но настройка описана в документации: http://doc.freenas.org/11/sharing.html#webdav-shares

Виссам

Дилетант

- #3

m0nkey_ сказал:

Учебника нет, но настройка описана в документации: http://doc.freenas.org/11/sharing.html#webdav-shares

Нажмите, чтобы развернуть…

Я уже видел, что ищу учебник

ноджонни101

Мастер

- #4

Я не знаю ни одного на этих форумах, попробуйте гуглить. Как отметил @m0nkey_, это достаточно подробно описано в руководстве.

ASRock C226M WS Micro ATX

Intel Xeon E3-1240 v3

Cooler Master Hyper 212 EVO с Noctua NF-F12 PWM для процессорного кулера

Kingston DDR3 ECC без буферизации (KVR16E11/8) 8 ГБ x 4 raidz2)

Sandisk Cruzer CZ33 16gb x 2 (зеркальные) для загрузки

SeaSonic G Series SSR-550RM 550 Вт Modular Plus Gold

Fractal Node 804

Noctua NF-F12 PWM (впуск) и Noctua 140MM Premium Quiet (выпуск) Mini ITX

Четырехъядерный процессор Intel Avoton C2550 2,4 ГГц

Kingston DDR3 ECC без буферизации (KVR16E11/8) 8 ГБ x 1

Seagate Samsung M9T ST2000LM003 2 ТБ 2,5 дюйма x 4 (raidz1)

Samsung 16 ГБ 2,5 дюйма SATA II SSD MMSP-0VAG x5 MMBRE16G (зеркальный) для багажника

Silverstone ST455F 450W Plus Bronze

Фрактальный узел 304

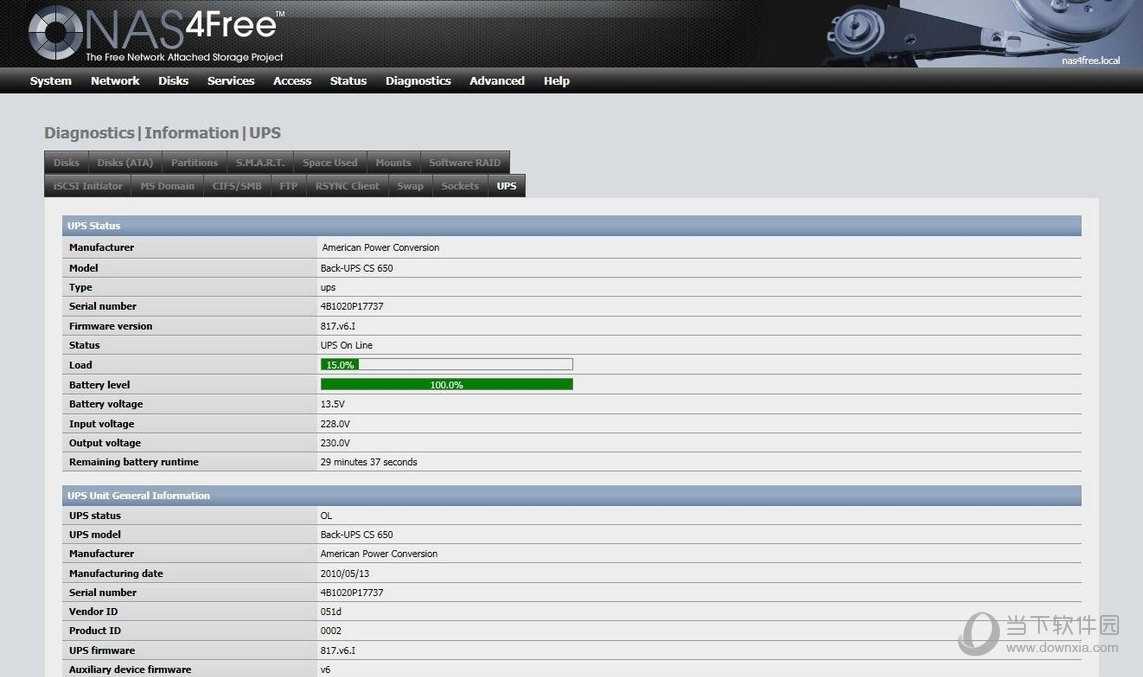

ИБП APC BR1000G 1000 ВА

TrueNAS-12. 0-U2.1

0-U2.1Артикул

Патрон

- #5

Виссам сказал:

Привет ребята!! извините, что беспокою вас, но я жду пошагового руководства по совместному использованию WebDAV?

Нажмите, чтобы развернуть…

Привет, не могли бы вы объяснить, какой шаг руководства вам трудно понять?

Inviato dal mio YD201 с использованием Tapatalk

Это решено? Если это так, рассмотрите возможность редактирования сообщения как Решено. Посмотрите на это или это о том, как это сделать.

Виссам

Дилетант

- #6

Артион сказал:

Привет, не могли бы вы объяснить, какой шаг руководства вам трудно понять?

Inviato dal mio YD201 с использованием Tapatalk

Нажмите, чтобы развернуть…

ищу реальный пример

Артикул

Патрон

- #7

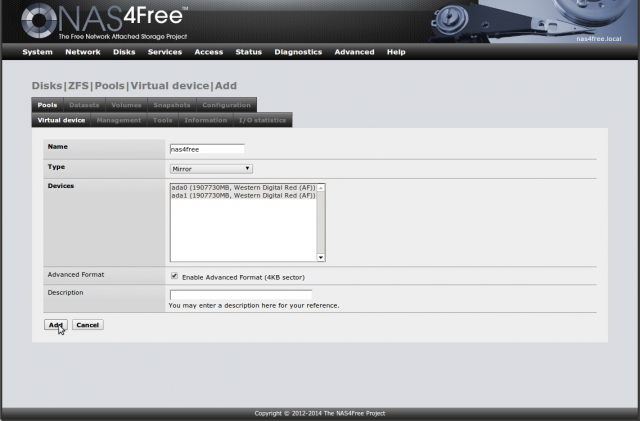

Практически это шаги, как на прикрепленных рисунках:

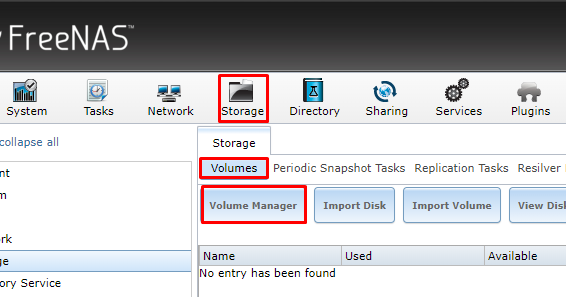

1. Нажмите на Общий доступ

2. Нажмите на вкладку WebDAV

3. Нажмите кнопку Добавить общий ресурс WebDAV

4. Напишите имя общего ресурса; это будет частью адреса. В приведенном ниже примере это MyShare.

5. При желании напишите комментарий.

6. Выберите каталог, которым хотите поделиться. В приведенном ниже примере это /mnt/SPACE/Ludo.

7. Нажмите кнопку «ОК».

8. Нажмите «Службы»

9. Щелкните значок гаечного ключа рядом с WebDAV.

10. Выберите протокол. В приведенном ниже примере используется HTTP

11. Вставьте номер порта для службы. В приведенном ниже примере это 3128. Это будет частью адреса.

12. Введите пароль пользователя webdav. Это необходимо для аутентификации позже.

13. Нажмите кнопку OK.

Когда вы откроете в браузере http://Freenas-IP:port/sharename, вы получите что-то похожее на то, что вы видите на последнем рисунке. В приведенном ниже примере адрес http://10.1.150.210:3128/MyShare

В приведенном ниже примере адрес http://10.1.150.210:3128/MyShareНадеюсь, это то, о чем вы просили.

Это решено? Если это так, рассмотрите возможность редактирования сообщения как Решено. Посмотрите на это или это о том, как это сделать.

m0nkey_

Лучший игрок

- #8

Практически те же действия, что и в руководстве

.Артикул

Патрон

- #9

m0nkey_ сказал:

Практически те же действия, что и в руководстве

Нажмите, чтобы развернуть…

Я скажу то же самое с некоторыми фотографиями… [emoji1]

Inviato dal mio YD201 utilizzando Tapatalk

Это решено? Если это так, рассмотрите возможность редактирования сообщения как Решено. Посмотрите на это или это о том, как это сделать.

Виссам

Дилетант

- #10

Артион сказал:

Я скажу то же самое с некоторыми фотографиями… [emoji1]

Inviato dal mio YD201 utilizzando Tapatalk

Нажмите, чтобы развернуть.

..

..Во-первых, я очень благодарен за то, что вы мне написали

Во-вторых, я хочу получить доступ к совместному использованию в Интернете, но не с пользователем webuser, а со своим логином и паролем. На самом деле, каждый пользователь сможет получить доступ к этому интернет-ресурсу со своим собственным логином и паролем, это то, что я хотел увидеть в учебнике.

Это может показаться простым, но для некоторых это только начало, и это кажется сложным, поэтому я думаю, что это цель вопросов и ответов на форуме 😉Артикул

Патрон

- #11

Виссам сказал:

Во-первых, я очень благодарен за то, что вы мне написали

Во-вторых, я хочу получить доступ к совместному использованию в Интернете, но не с пользователем webuser, а со своим логином и паролем. На самом деле, каждый пользователь сможет получить доступ к этому интернет-ресурсу со своим собственным логином и паролем, это то, что я хотел увидеть в учебнике.

На самом деле, каждый пользователь сможет получить доступ к этому интернет-ресурсу со своим собственным логином и паролем, это то, что я хотел увидеть в учебнике.

Это может показаться простым, но для некоторых это только начало, и это кажется сложным, поэтому я думаю, что это цель вопросов и ответов на форуме 😉Нажмите, чтобы развернуть…

Привет, на данный момент единственным пользователем, которого вы можете использовать, является webdav, как указано в руководстве. Возможно, в будущем появится возможность использовать других пользователей. Но тем временем вы можете использовать плагины в качестве веб-порталов Nextcloud или owncloud, похожих на dropbox.

Что касается доступа к вашим данным из Интернета, вам необходимо настроить маршрутизатор, создав правило переадресации портов, а также настроить службу DDNS, чтобы подключаться к вашему webdav/nextcloud/ownclowd, используя адрес, а не IP-адрес, назначенный вам вашим Интернет-провайдер.

Попробуйте поискать на форуме или в Google, как выполнить эти действия.Это решено? Если это так, рассмотрите возможность редактирования сообщения как Решено. Посмотрите на это или это о том, как это сделать.

- Статус

- Закрыто для дальнейших ответов.

разрешение webdav

- виссам

- Обмен

- Ответы

- 1

- просмотров

- 614

dlavigne

Созданные Webdav файлы должны получить 775 — как?

- Дев

- Обмен

- Ответы

- 2

- просмотров

- 568

Dev

WebDAV недоступен

- J_Mau_5

- Обмен

- Ответы

- 0

- просмотров

- 2К

J_Mau_5

Webdav Изменено разрешение

- Lee Spangler

blackhole=2

net.inet.udp.blackhole=1

blackhole=2

net.inet.udp.blackhole=1 WebDAV упрощает обмен набором данных TrueNAS и его содержимым через Интернет.

WebDAV упрощает обмен набором данных TrueNAS и его содержимым через Интернет. Это неожиданное изменение приводит к тому, что веб-интерфейс отображает предупреждение:

Это неожиданное изменение приводит к тому, что веб-интерфейс отображает предупреждение: Нажмите изменить , чтобы изменить настройки службы.

Нажмите изменить , чтобы изменить настройки службы. Пример: https://10.2.1.1:8081/newdataset

Пример: https://10.2.1.1:8081/newdataset  0-U2.1

0-U2.1

В приведенном ниже примере адрес http://10.1.150.210:3128/MyShare

В приведенном ниже примере адрес http://10.1.150.210:3128/MyShare ..

.. На самом деле, каждый пользователь сможет получить доступ к этому интернет-ресурсу со своим собственным логином и паролем, это то, что я хотел увидеть в учебнике.

На самом деле, каждый пользователь сможет получить доступ к этому интернет-ресурсу со своим собственным логином и паролем, это то, что я хотел увидеть в учебнике.