HTTPS не означает, что сайт безопасный

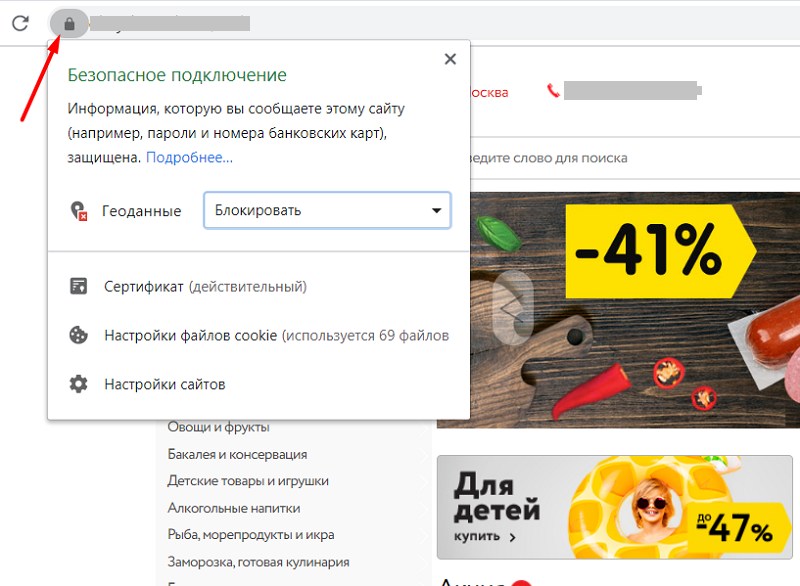

Если в адресной строке браузера слева от адреса сайта вы видите изображение зеленого замочка и надпись «Защищено», это повышает ваше доверие к сайту, не правда ли? В этом случае ссылка начинается с букв HTTPS, а если кликнуть на замочек, вы увидите фразу «сайт использует защищенное соединение». Сейчас все больше и больше сайтов переходят на HTTPS, более того — у сайтов просто не остается выбора, делать это или нет. Казалось бы: ну и прекрасно! Чем больше защищенных сайтов в Интернете — тем лучше!

Но мы сейчас скажем вам то, о чем вы, возможно, не подозревали: все эти символы «защищенности» не гарантируют, что сайт не несет угрозу. Например, что он не фишинговый.

Зеленый замочек означает, что сайту выдан сертификат и что для него сгенерирована пара криптографических ключей. Такой сайт шифрует информацию, передаваемую вами сайту и от сайта к вам. В этом случае адрес страницы будет начинаться с HTTPS, и вот эта последняя «S» значит secure, то есть «безопасный».

Шифрование – это хорошо и полезно. Это значит, что информацию, которой обмениваются ваш браузер и сайт, не смогут заполучить всевозможные третьи лица – провайдеры, администраторы сетей, злоумышленники, решившие перехватить трафик, и так далее. То есть вы можете вбивать на сайте пароль или данные банковской карты и не волноваться, что их подсмотрит кто-то со стороны.

Проблема в том, что зеленый замочек и выданный сертификат ничего не говорят собственно о самом сайте. Фишинговая страница с тем же успехом может получить сертификат и шифровать всю коммуникацию между вами и ней.

Проще говоря, все это означает, что на сайте «с замочком» никто со стороны не сможет подсмотреть и украсть пароль, который вы вводите. Но этот пароль может украсть сам сайт, на котором вы пароль ввели — в том случае, если сайт поддельный.

Этим активно пользуются злоумышленники: по данным Phishlabs, сейчас уже четверть всех фишинговых атак осуществляется на HTTPS-сайтах (а еще два года назад было менее одного процента).

А что, если замочек не зеленый?

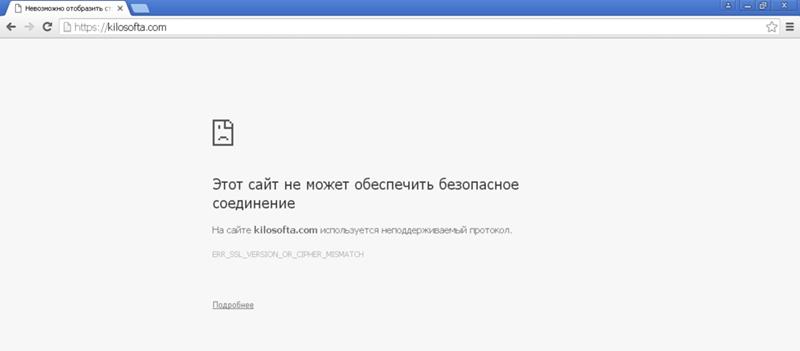

В целом бывает еще два варианта. Если замочка нет вообще – это значит, что сайт не использует шифрование и обменивается с вашим браузером информацией по протоколу HTTP. Браузер Google Chrome с недавних пор маркирует такие сайты как небезопасные. На самом деле они могут быть «белыми и пушистыми» – просто не шифруют коммуникацию между вами и сервером. Поскольку владельцы большинства сайтов не хотят, чтобы Google помечал сайты как небезопасные, все большее число веб-страниц переходит на HTTPS. Ну и вводить чувствительные данные на HTTP-сайтах не стоит – их может кто-нибудь подсмотреть.

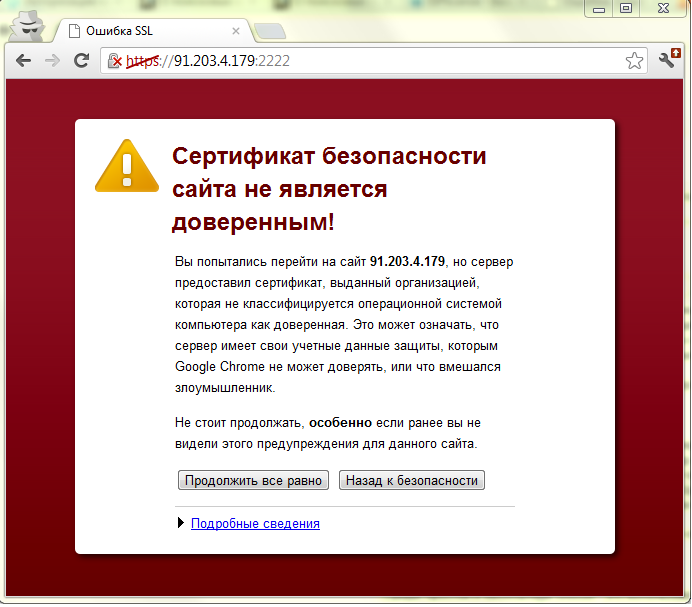

Второй вариант – перечеркнутый замочек и выделенные красным буквы HTTPS. Это значит, что сертификат у сайта есть, но он неподтвержденный или же он устарел. То есть соединение между вами и сервером шифруется, но никто не гарантирует, что домен действительно принадлежит той компании, которая указана на сайте. Это самый подозрительный вариант – обычно такими сертификатами пользуются только в тестовых целях, ну или, как вариант, у сертификата истек срок и владелец его не обновил. Браузеры также отмечают такие страницы как небезопасные, но более наглядно: выводится предупреждение с красным замочком. В любом случае мы бы не советовали ходить на сайты с такими сертификатами и уж тем более вводить на них какие-либо личные данные.

То есть соединение между вами и сервером шифруется, но никто не гарантирует, что домен действительно принадлежит той компании, которая указана на сайте. Это самый подозрительный вариант – обычно такими сертификатами пользуются только в тестовых целях, ну или, как вариант, у сертификата истек срок и владелец его не обновил. Браузеры также отмечают такие страницы как небезопасные, но более наглядно: выводится предупреждение с красным замочком. В любом случае мы бы не советовали ходить на сайты с такими сертификатами и уж тем более вводить на них какие-либо личные данные.

Что нужно помнить, чтобы не попасться на удочку

Резюмируем: наличие cертификата и индикаторов в виде зеленого замочка и надписи «Защищено» означает лишь то, что данные, передаваемые между вами и сайтом, шифруются, а также то, что сертификат выдан доверенным сертификационным центром. При этом HTTPS-сайт вполне может оказаться зловредным — особенно удачно манипулируют этим мошенники, промышляющие фишингом.

Поэтому всегда будьте осторожны, каким бы надежным сам сайт ни показался вам на первый взгляд.

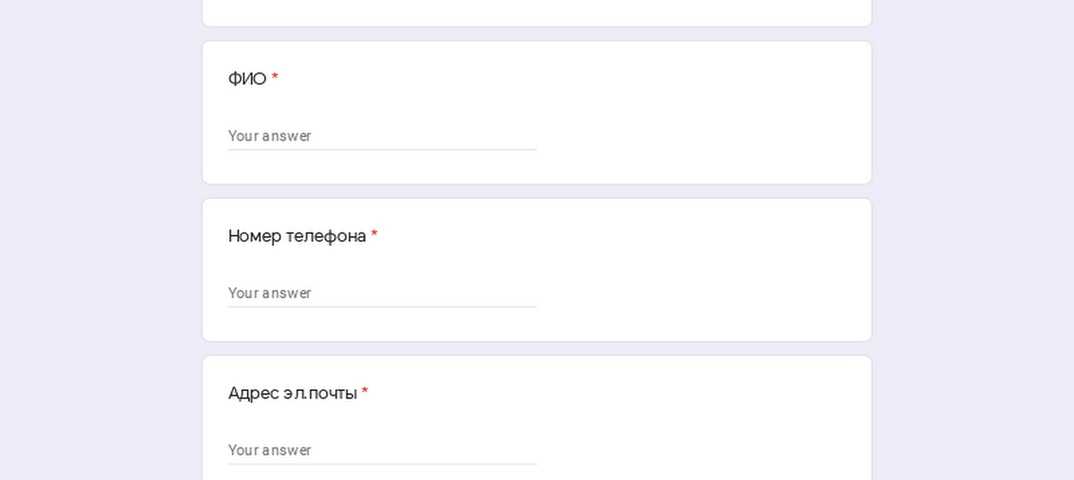

- Никогда не вводите ваши логины, пароли, банковские и другие личные данные на сайте, пока окончательно не удостоверитесь в его подлинности. Для этого всегда проверяйте доменное имя (обязательно очень внимательно, имя сайта мошенников может отличаться всего на один символ!) и переходите только по надежным ссылкам.

- Всегда спрашивайте себя, зачем вам регистрация на том или ином сайте, что он предлагает, не выглядит ли подозрительно.

- Не забывайте о хорошей защите своих устройств: Kaspersky Internet Security сверит адрес страницы с теми, что хранятся в обширной базе данных фишинговых сайтов, и обнаружит мошенников независимо от того, насколько «надежным» выглядит ресурс.

Что не так с зарядками для электрокаров

Число электромобилей быстро растет, расширяется и нужная для них инфраструктура. Но заботятся ли поставщики о ее безопасности?

Советы

Продавцы воздуха в онлайн-магазинах

Рассказываем, как мошенники обманывают пользователей известного маркетплейса с помощью поддельной страницы оплаты товара.

Подпишитесь на нашу еженедельную рассылку

- Email*

- *

- Я согласен(а) предоставить мой адрес электронной почты АО “Лаборатория Касперского“, чтобы получать уведомления о новых публикациях на сайте. Я могу отозвать свое согласие в любое время, нажав на кнопку “отписаться” в конце любого из писем, отправленных мне по вышеуказанным причинам.

Переход на HTTPS-протокол: суть, инструкции и советы

Содержание статьи

- 1 Нужно ли переходить на https?

- 2 В чем разница между http и https: ssl-сертификат

- 3 Как перенести сайт с http на https?

- 4 Push-уведомления и https-протокол

О важности перехода на https-протокол говорят давно. Но если раньше этот вопрос был критичным для отдельных сфер бизнеса (например, платежных сервисов), то сегодня он распространяется на все большее количество веб-ресурсов. Связано это с ужесточением требований к безопасности в сети, о которых мы сегодня поговорим детально. Также в этой статье мы разберемся, как сделать переход с http на https безболезненным и быстрым, рассмотрим все нюансы и детали этой процедуры.

Также в этой статье мы разберемся, как сделать переход с http на https безболезненным и быстрым, рассмотрим все нюансы и детали этой процедуры.

Содержание:

- Почему нужно переходить на https-соединение?

- Что такое ssl-сертификат: отличия между http и https

- Как перейти с http на https-протокол?

- Перенос базы подписчиков

Нужно ли переходить на https?

С 25 мая 2018 года в силу вступает регламент GDPR, который регулирует сбор и обработку данных пользователей из Евросоюза (читайте о новых правилах обработки персональных данных GDPR). Один из основных принципов регламента – конфиденциальность и целостность данных, которые пользователь передает веб-сайту. А это означает, что ресурс, который предоставляет услуги любого характера гражданам ЕС, обязан приложить должные усилия для соблюдения повышенных мер безопасности на своей площадке. В частности, такие веб-сайты должны использовать защищенное соединение для передачи данных. Поскольку сфера применения новых правил достаточно широкая, наверняка каждый пользователь, даже не из стран ЕС, получил уведомления от разных сайтов об изменении политики конфиденциальности. Если учитывать, что любой сайт, который предлагает подписку на новости с помощью, например, email или web push-уведомлений, уже гипотетически может подпадать под действие новых правил, становится понятно, что масштабы реноваций в области защиты данных очень существенные.

Если учитывать, что любой сайт, который предлагает подписку на новости с помощью, например, email или web push-уведомлений, уже гипотетически может подпадать под действие новых правил, становится понятно, что масштабы реноваций в области защиты данных очень существенные.

Что такое web push уведомления

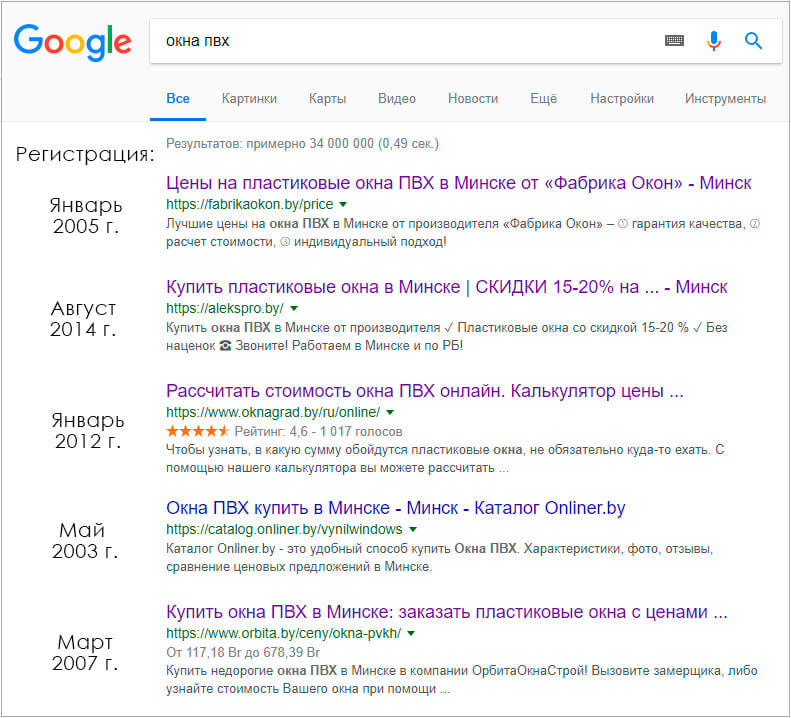

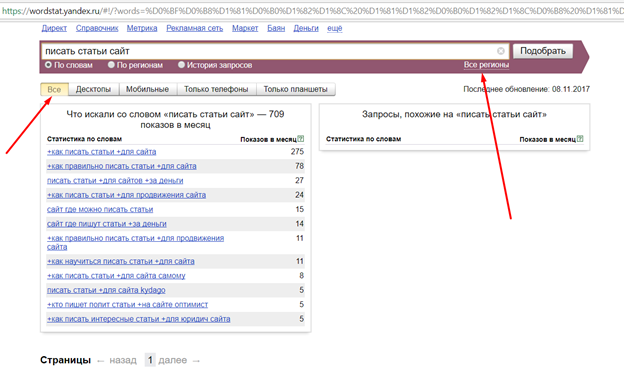

Но даже если веб-ресурс рассчитан исключительно на внутренний рынок Украины, переход на https – это только вопрос времени. В Google не единожды обращали внимание на важность безопасности сайта.

TIP

С 2014 года наличие или отсутствие https-протокола стало одним из факторов ранжирования. Постепенно количество запросов, для которых был применен данный фактор, увеличивалось. Сегодня, согласно статистическим данным, подавляющее число сайтов в ТОП-5 выдачи Google по разным категориям запросов – это https-сайты. К тому же, с июля 2018 в новой версии Chrome-браузера для сайтов без ssl-сертификата будет установлен маркер «не безопасно» (“not secure”) в адресной строке. Эта мера вводится для того, чтобы пользователи избегали незащищенных сайтов, а веб-мастера переходили на https-соединение.

Почему же до сих пор существует большое количество http-сайтов? Связано это либо с качеством веб-ресурса (к примеру, сайты, не рассчитанные на развитие), либо с опаской владельцев приступить к изменениям.

Для того, чтобы решиться на переход, необходимо знать обо всех этапах процедуры. Именно о них и пойдет речь дальше.

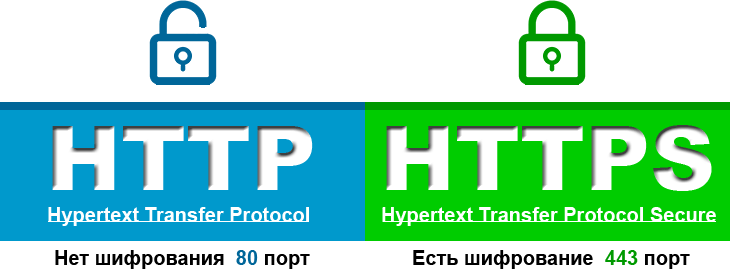

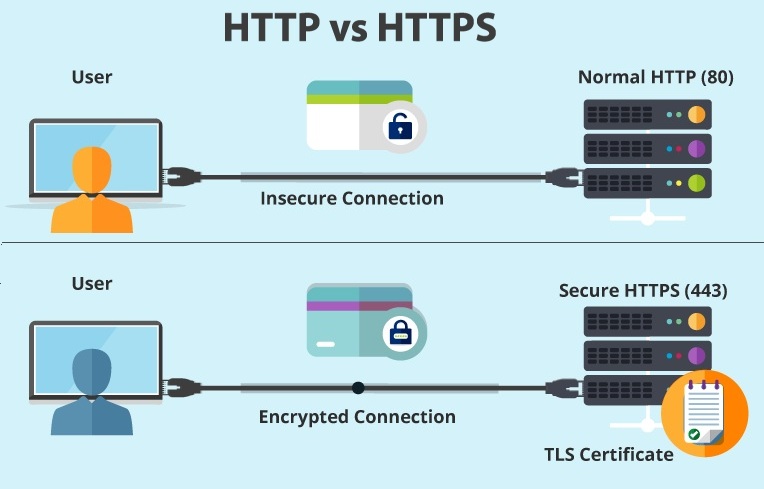

В чем разница между http и https: ssl-сертификат

Http, или HyperText Transfer Protocol – это протокол передачи данных в сети Интернет между веб-ресурсом и сервером. С его помощью пользовательские запросы (через браузер) передаются на сервер, а сервер формирует ответы, которые снова возвращает браузеру (клиенту). Однако обмен данными здесь происходит в незашифрованном виде, что может привести к перехвату информации третьей стороной. Так, к примеру, платежные данные, которые введены на сайте с http-протоколом, во время их передачи серверу могут попасть к злоумышленникам.

Для того, чтобы этого не произошло было создано расширение http-протокола под названием HTTPS (HyperText Transfer Protocol Secure), или «безопасный протокол передачи гипертекста». Расширенный протокол HTTPS позволяет передавать информацию в зашифрованном виде так, чтобы предотвратить считывание данных и некоторые виды атак.

Расширенный протокол HTTPS позволяет передавать информацию в зашифрованном виде так, чтобы предотвратить считывание данных и некоторые виды атак.

Как можно расширить базовый http-протокол до https? В этом поможет ssl-сертификат.

SSL-сертификат – это технология защиты данных, которая работает на основе ключей шифрования. Это своеобразный фильтр, который помещается между протоколом клиента (браузера) и сервером. Так информация, которая передается от пользователя при посещении веб-ресурса (просмотренные страницы, логины, пароли) шифруется и не может быть прочитана посторонними. При каждом новом посещении https-сайта формируется защищенное соединение между клиентом и сервером.

Рассмотрим, как перейти на https-протокол и настроить его.

Как перенести сайт с http на https?

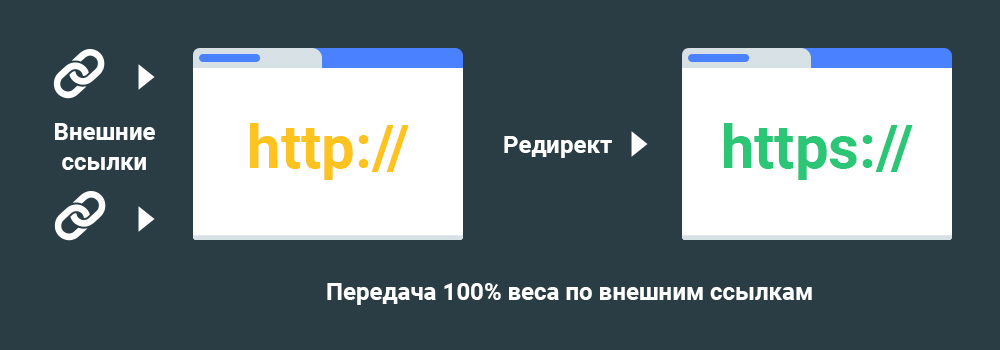

Перед тем, как начинать переход на https, важно проделать подготовительные процедуры на сайте, ведь, по сути, это смена его адреса (url). Соответственно, потребуется изменить адреса внутренних ссылок на сайте с абсолютных (например, http://site. com/articles) на относительные (//site.com/articles). Когда вы убедитесь в том, что контент вашего веб-ресурса (внутренние ссылки, картинки) открываются и отображаются корректно вне зависимости от его протокола, можно приступать к покупке ssl-сертификата.

com/articles) на относительные (//site.com/articles). Когда вы убедитесь в том, что контент вашего веб-ресурса (внутренние ссылки, картинки) открываются и отображаются корректно вне зависимости от его протокола, можно приступать к покупке ssl-сертификата.

Мы задали несколько важных вопросов специалистам компании ssl.com.ua, которая занимается продажей ssl-сертификатов в Украине и странах СНГ.

- Какие предварительные настройки нужно провести на сайте перед установкой ssl-сертификата?

После установки сертификата сайт начнет работать по протоколу https, потому перед установкой нужно проверить ссылки:

- поменять все ссылки внутри сайта на ссылки без http. Ссылку http://docs.google.com нужно поменять на //docs.google.com;

- убедиться, что весь контент загружается не по http-протоколу. Ссылку на изображения вида http://domain.com/image.png нужно поменять на //com/image.png;

- проверить, чтобы все сторонние модули подгружались не по http, а по https.

- Как выбрать ssl-сертификат? Кто их предоставляет? В чем отличие компаний?

TIP

Выбор сертификата зависит от двух вещей:

- от того, какие данные вы собираете: только имена и электронную почту, или принимаете оплату;

- чем занимается компания: блог с формой подписки, интернет-магазин или банк.

Для физических лиц и малого бизнеса с сайтами, которые не принимают оплату, подходят DV SSL. Это самые простые сертификаты. Для их активации не нужны документы, проверяется только владение доменом. Такого сертификата достаточно, если пользователи оставляют на сайте имя и почту.

Для среднего бизнеса — OV SSL. Перед выдачей сертификата проверяют документы компании и, кроме сертификата, дают печать доверия. Ее можно добавить на сайт, чтобы пользователи видели, что их данные не украдут.

Для крупного бизнеса с сайтами, на которых посетители совершают оплату, лучше взять EV SSL. Это сертификаты с зеленой строкой, у них самый высокий уровень доверия.

Это сертификаты с зеленой строкой, у них самый высокий уровень доверия.

Если на сайте много поддоменов, лучше взять Wildcard сертификат, он защищает все поддомены первого уровня: blog.domain.com и mail.domain.com. Для защиты сразу нескольких доменов можно приобрести Multi-Domain SSL-сертификат. Часто это выгоднее, чем покупать по одному сертификату для каждого домена.

Все сертификаты выдают специальные компании — центры сертификации.

Основное различие между центрами сертификации – в цене и количестве браузеров, которое поддерживает их корневой сертификат. Если в браузере пользователя нет сертификата этого центра, то посетитель получит предупреждение при входе на сайт. Большие центры выдают сертификаты, которые официально признаны во всем мире и всегда распознаются веб-браузерами пользователей. Среди больших центров: Comodo, GeoTrust, Thawte, Symantec, VeriSign. Их корневые сертификаты знают все популярные браузеры.

- Есть ли бесплатные сертификаты и можно ли их использовать?

Бесплатные сертификаты существуют и их можно использовать, но у них есть свои минусы:

- браузер может не определить этот сертификат как доверенный и выдать посетителю сайта сообщение об ошибке;

- продлевать бесплатный сертификат нужно чаще, чем платный. Иногда за это нужно платить;

- некоторые бесплатные SSL-сертификаты нельзя использовать в коммерческих целях.

4. Как установить сертификат на сайте: основные этапы

Сначала сертификат нужно выпустить. Условия выпуска отличаются в зависимости от типа сертификата. Например, при выпуске сертификата с проверкой домена нужно:

- выполнить CSR-запрос;

- пройти проверку владения доменным именем;

- для OV и EV сертификатов нужно пройти проверку компании: отправить центру документы для выпуска такого сертификата.

После выпуска сертификат нужно установить на сайт. Установка зависит от хостинга, на котором размещается сайт.

TIP

Для установки сертификата нужны:

- приватный ключ, он же RSA. Ключ генерируется в паре с CSR-запросом;

- файл сертификата и соответствующие корневые сертификаты;

- доступ к хостингу;

- стоит спросить у поддержки хостера, есть ли у них особенности по установке сертификатов.

- Как настроить правильную работу сайта после перехода на https-протокол?

Установка сертификата на новый сайт проще, чем на давно работающий: она не влияет на трафик. Если сайт активно продвигается в поисковых системах, без подготовки к переходу на https, сайт может потерять в трафике.

Чтобы быстрее пережить переход сайта на новый протокол, нужно заново добавить сайт в панели вебмастеров Google и обновить все настройки: перенаправление, геотаргетинг, карту сайта.

Push-уведомления и https-протокол

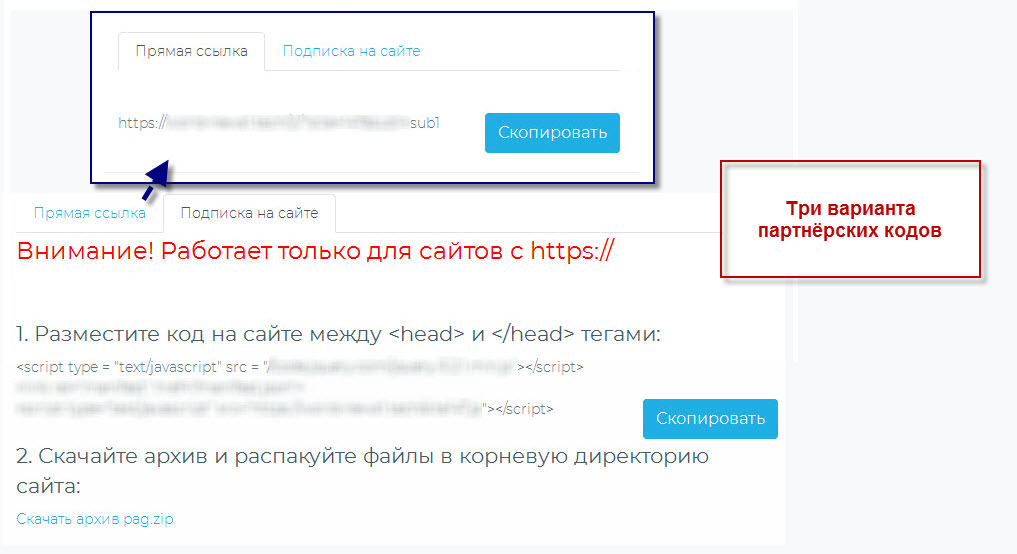

Кроме всех вышеописанных преимуществ https-протокола, есть еще один важный плюс: новые технологии и разработки, которые поддерживаются такими гигантами, как Google, доступны именно для защищенных сайтов. Так, например, обстоят дела с push-уведомлениями. Эта технология поддерживается только для https-сайтов. Потому, чтобы установить push-сервис на сайте с http-протоколом, требуются дополнительные манипуляции, и фактически подписка пользователей на уведомления происходит через субдомен на https. То есть, первое предложение о подписке посетитель видит на странице сайта (в сервисном нативном или дизайнерском окне подписке), а второе – во всплывающем окне субдомена. Такой алгоритм подписки снижает конверсию в 2-3 раза по сравнению с интенсивностью подписки на https-сайтах.

Так, например, обстоят дела с push-уведомлениями. Эта технология поддерживается только для https-сайтов. Потому, чтобы установить push-сервис на сайте с http-протоколом, требуются дополнительные манипуляции, и фактически подписка пользователей на уведомления происходит через субдомен на https. То есть, первое предложение о подписке посетитель видит на странице сайта (в сервисном нативном или дизайнерском окне подписке), а второе – во всплывающем окне субдомена. Такой алгоритм подписки снижает конверсию в 2-3 раза по сравнению с интенсивностью подписки на https-сайтах.

Как же быть, если вы использовали пуш-уведомления на http-сайте, но решили перейти на безопасное соединение? После перехода с http на новый url (с https) базу подписчиков на «пуши» придется собирать заново. Но специалисты Gravitec.net продумали варианты выхода из этой ситуации. Читайте подробнее о том, как перенести базу подписчиков при смене протокола сайта.

Зарегистрироваться и сделать рассылку

Как видим, переход на https-протокол дает массу преимуществ сайту, как с точки зрения безопасности, так и в возможностях продвижения бизнеса. Защита данных пользователей постепенно становится обязанностью веб-мастеров. Следование новой тенденции позволит веб-ресурсам разных категорий не отставать от всемирного прогресса, быть конкурентоспособными в своей нише, соблюдать интересы как своих клиентов, так и своего бизнеса.

Защита данных пользователей постепенно становится обязанностью веб-мастеров. Следование новой тенденции позволит веб-ресурсам разных категорий не отставать от всемирного прогресса, быть конкурентоспособными в своей нише, соблюдать интересы как своих клиентов, так и своего бизнеса.

Предыдущая записьСледующая запись

Как сделать свой сайт надежным: переход на https и виды ssl-сертификатов с иллюстрациями и примерами сайтов | Битрикс

- Главная

- Полезные материалы

- Новости

- Как сделать свой сайт надежным: переход на https и виды ssl-сертификатов

13215

С ростом кибер-преступлений владельцам веб-сайтов крайне важно знать, как предоставить своим клиентам безопасное соединение. Кроме того, Google обещает к июлю 2018 года помечать все сайты, которые работают по протоколу HTTP, как “Незащищенные”. Чтобы пополнить ряды “Надежных” веб-сайтов, необходимо установить SSL-сертификат на свой сайт или интернет-магазин. Но прежде нужно разобраться в том, что такое SSL-сертификат, какие бывают виды сертификатов безопасности, в чем их отличие и как перевести свой сайт на HTTPS.

Кроме того, Google обещает к июлю 2018 года помечать все сайты, которые работают по протоколу HTTP, как “Незащищенные”. Чтобы пополнить ряды “Надежных” веб-сайтов, необходимо установить SSL-сертификат на свой сайт или интернет-магазин. Но прежде нужно разобраться в том, что такое SSL-сертификат, какие бывают виды сертификатов безопасности, в чем их отличие и как перевести свой сайт на HTTPS.

В этой статье мы расскажем о том, что такое SSL-сертификат, какие бывают сертификаты безопасности, и какие у них отличия и особенности.

Что такое SSL-сертификат?

Мы уже рассказывали о SSL-сертификатах и том, что переход на https сегодня скорее необходимость. SSL-сертификаты позволяют предоставить безопасное соединение между сайтом и пользователем. Соединение по протоколу https защищает конфиденциальные данные, такие как данные о транзакциях, номера пластиковых карт или данные для авторизации, которыми пользователи обмениваются в ходе каждой сессии.

Таким образом, SSL-сертификат позволяет использовать протокол https, который гарантирует, что информация останется конфиденциальной, а онлайн-транзакции — под защитой.

Как работает SSL-сертификат?

SSL-сертификат использует криптографию с открытым и закрытым ключом. Ключи представляют из себя длинные последовательностями случайных чисел. Открытый ключ известен вашему серверу и используется для шифрования любого сообщения. Закрытый же ключ используется для дешифровки сообщения.

Сказано — показано.

Если Маша отправит сообщение Тане, она зашифрует его открытым ключом Тани, а единственным способом прочитать сообщение является дешифровка сообщения с помощью закрытого ключа Тани. Таким образом, Таня — единственная, у кого есть закрытый ключ, поэтому она сможет расшифровать сообщение Маши.

Вывод:

Если третье лицо перехватывает сообщение до того, как Таня его расшифрует, все, что получит злоумышленник, — абракадабру, которую нельзя будет взломать даже с помощью специальных программ. Если перевести пример на веб-сайт, то передача сообщений от Маши к Тане — взаимодействие веб-сайта и веб-сервера.

Если перевести пример на веб-сайт, то передача сообщений от Маши к Тане — взаимодействие веб-сайта и веб-сервера.

Зачем нужен SSL-сертификат?

SSL-сертификат защищает вашу конфиденциальную информацию, такую как данные кредитной карты, имена пользователей и пароли. А также:

-

Изменяется статус ресурса в строке браузера, что повышает доверие пользователей

-

Увеличивается вероятность конверсии, так как пользователи уверены, что данные их карт не будут переданы третьим лицам

-

Google увеличивает позиции сайта или интернет-магазина в поисковой выдаче

Сертификат безопасности позволит вашему сайту или интернет-магазину предоставить вашим посетителям защищенное соединение, а также уверенность в том, что данные их кредитных карт и другие персональные данные не будут скомпрометированы. Кроме того, в блоге Google Chrome появилась новость о том, что к июлю 2018 года, с выходом Google Chrome версии 68, все сайты, которые работают по протоколу HTTP будут отмечаться как ненадежные (“Не защищено” в российском варианте)

Кроме того, в блоге Google Chrome появилась новость о том, что к июлю 2018 года, с выходом Google Chrome версии 68, все сайты, которые работают по протоколу HTTP будут отмечаться как ненадежные (“Не защищено” в российском варианте)

Виды SSL-сертификатов

Существует множество различных типов SSL-сертификатов, основанных на количестве принадлежащих им доменов и поддоменов, таких как:

Стандартный SSL-сертификат (Single Domain) — сертификат, который создается для защиты одного уникального домена или поддомена. При условии, что на сайте есть поддомены, которые тоже необходимо защитить шифрованием — такой SSL-сертификат не подойдет. Во всех остальных случаях, для защиты одного уникального доменного имени прекрасно справляется обычный SSL-сертификат.

Пример корректной работы Стандартного SSL-сертификата:

company.ru

Пример, при котором возникает ошибка и Стандартный SSL-сертификат не работает:

отдел1. company.ru

company.ru

отдел2.company.ru

Вайлкард SSL-сертификат (Wildcard SSL)

WildCard SSL — сертификат безопасности, который сохранит вам деньги и время, так как он предоставляет защищенное соединение для основного домена и неограниченного количества поддоменов сайта. И нужно учитывать, что это все — один сертификат. Wildcard SSL работает по такому же принципу, что и обычный SSL-сертификат, позволяя вам предоставлять пользователям защищенное соединение между вашим сайтом и браузером вашего клиента. Отличие лишь в том, что один вайлдкард SSL покрывает все поддомены основного домена сайта. Для примера рассмотрим внедрение wildcard SSL на поддомены сайта *.example.ru:

moscow.example.ru

spb.example.ru

krasnodar.example.ru

Если на вашем сайте большое количество поддоменов, то вы можете сэкономить значительную сумму денег, установив wildcard SSL-сертификат.

Сертификат на несколько доменов (Multi-Domain SSL) — такой сертификат защищает несколько доменных имен. Один мультидоменный SSL-сертификат может предоставить защищенное соединение для 100 уникальных доменных имен, в том числе поддомены.

Примеры:

example.ru

otherexample.ru

mail.example.ru

another.example.net

Резюме

Google стимулирует сайты и интернет-магазины делать интернет безопаснее для рядовых пользователей. Чтобы пополнить ряды “Надежных” сайтов, перейти на HTTPS, повысить позиции вашего ресурса в поисковых системах, необходимо купить SSL-сертификат с установкой на вашем сайте.

NB: При покупке готового шаблона в комплекте с 1С-Битрикс: Бизнес — SSL-сертификат предоставляется в подарок.

ВернутьсяРекомендуем почитать1550

2232

2146

2029

2857

За нами можно следить в социальных сетяхСтандарт только для HTTPS — Стандарт только для HTTPS

Американцы ожидают, что правительственные веб-сайты будут безопасными, а их взаимодействие с этими веб-сайтами — конфиденциальным.

Этот сайт содержит веб-версию меморандума Административно-бюджетного управления Белого дома M-15-13, «Политика, требующая безопасных соединений через федеральные веб-сайты и веб-службы» , а также технические рекомендации и передовой опыт. для оказания помощи в его реализации.

Цель

Настоящий Меморандум требует, чтобы все общедоступные федеральные веб-сайты и веб-службы [1] предоставляли услуги только через безопасное соединение. Самая надежная защита конфиденциальности и целостности, доступная в настоящее время для общедоступных веб-соединений, — это безопасный протокол передачи гипертекста (HTTPS).

Этот Меморандум расширяет материал предыдущего руководства Управления управления и бюджета (OMB), содержащийся в M-05-04, и относится к материалу в M-08-23. В нем содержится руководство для агентств по переходу на HTTPS и крайний срок, к которому агентства должны выполнить требования.

Справочная информация

Незашифрованный протокол HTTP не защищает данные от перехвата или изменения, которые могут подвергнуть пользователей прослушиванию, отслеживанию и изменению полученных данных. Большинство федеральных веб-сайтов используют HTTP в качестве основного протокола для связи через общедоступный Интернет. Незашифрованные HTTP-соединения создают уязвимость конфиденциальности и раскрывают потенциально конфиденциальную информацию о пользователях незашифрованных федеральных веб-сайтов и служб. Данные, отправляемые по протоколу HTTP, могут быть перехвачены, манипулированы и выданы за другое лицо. Эти данные могут включать идентификатор браузера, содержимое веб-сайта, условия поиска и другую информацию, предоставленную пользователем.

Большинство федеральных веб-сайтов используют HTTP в качестве основного протокола для связи через общедоступный Интернет. Незашифрованные HTTP-соединения создают уязвимость конфиденциальности и раскрывают потенциально конфиденциальную информацию о пользователях незашифрованных федеральных веб-сайтов и служб. Данные, отправляемые по протоколу HTTP, могут быть перехвачены, манипулированы и выданы за другое лицо. Эти данные могут включать идентификатор браузера, содержимое веб-сайта, условия поиска и другую информацию, предоставленную пользователем.

Чтобы решить эти проблемы, многие коммерческие организации внедрили HTTPS или реализовали политики только HTTPS для защиты посетителей своих веб-сайтов и служб. Такой же защиты заслуживают пользователи федеральных веб-сайтов и сервисов. Частные и безопасные соединения становятся основой Интернета, что выражается в политике органов стандартизации Интернета, популярных веб-браузеров и интернет-сообщества практиков. Федеральное правительство должно адаптироваться к этому меняющемуся ландшафту и извлечь выгоду, начав преобразование сейчас. Упреждающие инвестиции на федеральном уровне будут способствовать более быстрому внедрению в Интернете и продвижению более высоких стандартов конфиденциальности для всей публики.

Упреждающие инвестиции на федеральном уровне будут способствовать более быстрому внедрению в Интернете и продвижению более высоких стандартов конфиденциальности для всей публики.

Все действия в Интернете должны считаться частными и конфиденциальными.

Стандарт HTTPS-Only устранит непоследовательные, субъективные определения между агентствами относительно того, какой контент или действия в Интернете являются конфиденциальными по своей природе, и создаст более строгий стандарт конфиденциальности для всего правительства.

Федеральные веб-сайты, которые не переходят на HTTPS, не будут соответствовать методам обеспечения конфиденциальности и безопасности, используемым коммерческими организациями, а также текущим и будущим интернет-стандартам. Это делает американцев уязвимыми перед известными угрозами и может снизить их доверие к своему правительству. Хотя некоторые федеральные веб-сайты в настоящее время используют HTTPS, последовательной политики в этой области не существует. Мандат только на HTTPS обеспечит общественность последовательным, конфиденциальным просмотром и сделает федеральное правительство лидером в области интернет-безопасности.

Мандат только на HTTPS обеспечит общественность последовательным, конфиденциальным просмотром и сделает федеральное правительство лидером в области интернет-безопасности.

Что делает HTTPS

HTTPS проверяет подлинность веб-сайта или веб-службы для подключающегося клиента и шифрует почти всю информацию, передаваемую между веб-сайтом или службой и пользователем. Защищенная информация включает файлы cookie, сведения об агенте пользователя, URL-адреса, отправку форм и параметры строки запроса. HTTPS предназначен для предотвращения чтения или изменения этой информации во время передачи.

HTTPS представляет собой комбинацию HTTP и безопасности транспортного уровня (TLS). TLS — это сетевой протокол, который устанавливает зашифрованное соединение с аутентифицированным узлом через ненадежную сеть.

Браузеры и другие HTTPS-клиенты настроены на доверие к набору центров сертификации [2], которые могут выдавать криптографически подписанные сертификаты от имени владельцев веб-сервисов. Эти сертификаты сообщают клиенту, что узел веб-службы продемонстрировал право собственности на домен центру сертификации во время выдачи сертификата. Это предотвращает маскировку неизвестных или ненадежных веб-сайтов под федеральный веб-сайт или службу.

Эти сертификаты сообщают клиенту, что узел веб-службы продемонстрировал право собственности на домен центру сертификации во время выдачи сертификата. Это предотвращает маскировку неизвестных или ненадежных веб-сайтов под федеральный веб-сайт или службу.

Чего не делает HTTPS

HTTPS имеет несколько важных ограничений. IP-адреса и имена доменов назначения не шифруются во время связи. Даже зашифрованный трафик может косвенно раскрывать некоторую информацию, например время, проведенное на сайте, или размер запрошенных ресурсов или предоставленной информации.

HTTPS гарантирует только целостность соединения между двумя системами, а не сами системы. Он не предназначен для защиты веб-сервера от взлома или компрометации, а также для предотвращения раскрытия веб-службой информации о пользователе во время ее нормальной работы. Точно так же, если система пользователя скомпрометирована злоумышленником, эта система может быть изменена таким образом, чтобы ее будущие соединения HTTPS находились под контролем злоумышленника. Гарантии HTTPS также могут быть ослаблены или устранены скомпрометированными или злонамеренными центрами сертификации.

Гарантии HTTPS также могут быть ослаблены или устранены скомпрометированными или злонамеренными центрами сертификации.

Проблемы и соображения

Производительность сайта: Несмотря на то, что шифрование увеличивает вычислительную нагрузку, современное программное и аппаратное обеспечение может справляться с этой нагрузкой без существенного вредного воздействия на производительность или задержку сервера. Веб-сайты с сетями доставки контента или серверным программным обеспечением, поддерживающим протоколы SPDY или HTTP/2, для которых требуется HTTPS в некоторых основных браузерах, могут значительно улучшить производительность своих сайтов в результате перехода на HTTPS.

Server Name Indication: Расширение Server Name Indication для TLS позволяет более эффективно использовать IP-адреса при обслуживании нескольких доменов. Однако эти технологии не поддерживаются некоторыми устаревшими клиентами. Владельцы веб-сервисов должны оценить возможность использования этой технологии для повышения производительности и эффективности.

Смешанный контент: Веб-сайты, обслуживаемые через HTTPS, должны гарантировать, что все внешние ресурсы (изображения, сценарии, шрифты, фреймы и т. д.) также загружаются через безопасное соединение. Современные браузеры отказываются загружать многие небезопасные ресурсы, на которые ссылается защищенный веб-сайт. При переносе существующих веб-сайтов может потребоваться сочетание автоматических и ручных действий по обновлению, замене или удалению ссылок на небезопасные ресурсы. Для некоторых веб-сайтов это может быть наиболее трудоемким аспектом процесса миграции.

API и службы: Веб-службы, которые в основном обслуживают небраузерные клиенты, такие как веб-API, могут потребовать более постепенной и практической стратегии миграции, поскольку не все клиенты могут быть настроены для соединений HTTPS или для успешно следовать редиректам.

Планирование изменений: Протоколы и веб-стандарты регулярно совершенствуются, и могут появляться уязвимости в системе безопасности, которые требуют немедленного внимания. Федеральные веб-сайты и службы должны развертывать HTTPS таким образом, чтобы можно было быстро обновлять сертификаты, варианты шифрования (включая прямую секретность), версии протокола и другие элементы конфигурации. Агентства должны следить за https.cio.gov и другими общедоступными ресурсами, чтобы быть в курсе последних передовых практик.

Федеральные веб-сайты и службы должны развертывать HTTPS таким образом, чтобы можно было быстро обновлять сертификаты, варианты шифрования (включая прямую секретность), версии протокола и другие элементы конфигурации. Агентства должны следить за https.cio.gov и другими общедоступными ресурсами, чтобы быть в курсе последних передовых практик.

Строгая транспортная безопасность: Веб-сайты и службы, доступные через HTTPS, должны включить HTTP Strict Transport Security (HSTS), чтобы браузеры, соответствующие требованиям, предполагали использование HTTPS в будущем. Это уменьшает количество небезопасных перенаправлений и защищает пользователей от атак, которые пытаются перевести соединения на обычный HTTP. После того, как HSTS будет установлен, домены могут быть отправлены в «список предварительной загрузки», используемый всеми основными браузерами, чтобы обеспечить постоянное действие политики HSTS.

Безопасность системы доменных имен (DNSSEC): Новая политика, изложенная в этом Меморандуме, не отменяет и не противоречит M-08-23 «Защита инфраструктуры системы доменных имен федерального правительства». После завершения разрешения DNS DNSSEC не гарантирует конфиденциальность или целостность связи между клиентом и IP-адресом назначения. HTTPS обеспечивает эту дополнительную безопасность.

После завершения разрешения DNS DNSSEC не гарантирует конфиденциальность или целостность связи между клиентом и IP-адресом назначения. HTTPS обеспечивает эту дополнительную безопасность.

Экономически эффективное внедрение

Внедрение стандарта только для HTTPS не обходится без затрат. Значительное количество федеральных веб-сайтов уже внедрили HTTPS. Целью этой политики является увеличение этого принятия.

Административное и финансовое бремя универсального внедрения HTTPS на всех федеральных веб-сайтах включает время разработки, финансовые затраты на приобретение сертификата и административное бремя обслуживания с течением времени. Бремя разработки будет существенно различаться в зависимости от размера и технической инфраструктуры сайта. Сроки соблюдения, изложенные в этом Меморандуме, обеспечивают достаточную гибкость для планирования проекта и распределения ресурсов.

OMB подтверждает, что ощутимые выгоды для американского общества перевешивают затраты для налогоплательщика. Даже небольшое количество неофициальных или вредоносных веб-сайтов, выдающих себя за федеральные службы, или небольшое количество перехватов сообщений с официальными сайтами правительства США могут привести к значительным потерям для граждан.

Даже небольшое количество неофициальных или вредоносных веб-сайтов, выдающих себя за федеральные службы, или небольшое количество перехватов сообщений с официальными сайтами правительства США могут привести к значительным потерям для граждан.

Техническая помощь по телефону https.cio.gov поможет в рентабельной реализации этой политики.

Руководящие указания

В целях содействия эффективному и действенному развертыванию HTTPS сроки соблюдения требований, указанные ниже, являются разумными и практичными.

Этот Меморандум требует, чтобы федеральные агентства развернули HTTPS на своих доменах, используя следующие рекомендации.

- Недавно разработанные веб-сайты и службы во всех доменах или поддоменах федеральных агентств должны придерживаться этой политики при запуске.

- Для существующих веб-сайтов и служб агентства должны определить приоритет развертывания с помощью анализа рисков. Веб-службы, включающие обмен информацией, позволяющей установить личность (PII), содержимое которых однозначно носит конфиденциальный характер или содержимое которых получает высокий уровень трафика, должны получить приоритет и мигрировать как можно скорее.

- Агентства должны обеспечить доступ ко всем существующим веб-сайтам и службам через безопасное соединение [3] (только HTTPS, с HSTS) до 31 декабря 2016 г.

- Использование HTTPS рекомендуется во внутренних сетях [4], но не является обязательным.

Для контроля за соблюдением агентством требований была создана общедоступная информационная панель на сайте pulse.cio.gov.

Сноски

⬑ 1. Общедоступные веб-сайты и услуги определяются здесь как онлайн-ресурсы и услуги, доступные через HTTP или HTTPS в общедоступном Интернете, которые полностью или частично поддерживаются федеральным правительством и управляются агентством, подрядчиком. или другой организации от имени агентства. Они представляют правительственную информацию или предоставляют услуги общественности или определенной группе пользователей и поддерживают выполнение миссии агентства. Это определение включает в себя все веб-взаимодействия, независимо от того, зарегистрирован ли посетитель или анонимно.

⬑ 2. В контексте HTTPS в Интернете центр сертификации — это сторонняя организация или компания, которым браузеры и операционные системы доверяют выпуск цифровых сертификатов от имени владельцев доменов.

⬑ 3. Разрешение HTTP-соединений с единственной целью перенаправления клиентов на HTTPS-соединения допустимо и рекомендуется. Заголовки HSTS должны указывать максимальный возраст не менее 1 года.

⬑ 4. «Интранет» здесь определяется как компьютерная сеть, недоступная напрямую через общедоступный Интернет.

Как HTTPS защищает вас (и как не защищает?)

Мы давно советуем пользователям Интернета искать HTTPS и значок блокировки в адресной строке своего любимого браузера (Firefox!), прежде чем вводить пароли или другую личную информацию на веб-сайте. Это полезные советы, но стоит углубиться в то, что HTTPS делает и чего не делает для защиты вашей онлайн-безопасности, и какие шаги необходимо предпринять, чтобы обезопасить себя.

youtube.com/embed/D6tFXSFFkfY?feature=oembed» frameborder=»0″ allow=»accelerometer; autoplay; clipboard-write; encrypted-media; gyroscope; picture-in-picture» allowfullscreen=»»> Доверие — это больше, чем шифрованиеЭто правда, что поиск значка блокировки и HTTPS поможет вам предотвратить доступ злоумышленников к любой информации, которую вы отправляете на веб-сайт. HTTPS также не позволяет вашему интернет-провайдеру (ISP) видеть, какие страницы вы посещаете за пределами верхнего уровня веб-сайта. Это означает, что они могут видеть, например, что вы регулярно посещаете https://www.reddit.com, но они не увидят, что вы проводите большую часть своего времени на https://www.reddit.com/r/CatGifs/. . Но хотя HTTPS гарантирует, что ваше общение является конфиденциальным и зашифрованным, это не гарантирует, что сайт не попытается вас обмануть.

Дело в том, что любой веб-сайт может использовать HTTPS и шифрование. Это включает в себя хорошие, надежные веб-сайты , а также те, которые не приносят пользы — мошенников, фишеров, создателей вредоносных программ.

Возможно, вы сейчас ломаете голову, задаваясь вопросом, как гнусный веб-сайт может использовать HTTPS. Вы простите меня, если вы спросите большими буквами КАК ЭТО МОЖЕТ БЫТЬ?

Ответ заключается в том, что безопасность вашего подключения к веб-сайту, которую обеспечивает HTTPS, ничего не знает о передаваемой информации или мотивах лиц, передающих ее. Это очень похоже на телефон. Телефонная компания не несет ответственности за то, что мошенники звонят вам и пытаются получить вашу кредитную карту. Вы должны хорошо разбираться в том, с кем разговариваете. Задача HTTPS — обеспечить безопасную линию, а не гарантировать, что вы не будете разговаривать по ней с мошенниками.

Это твоя работа. Жесткая любовь, я знаю. Но подумайте об этом. Мошенники идут на многое, чтобы обмануть вас, и их мотивы в основном сводятся к одному: разлучить вас с вашими деньгами. Это применимо везде в жизни, онлайн и офлайн. Ваша задача не попасться на удочку.

Как распознать мошеннический сайт? Рассмотрим униформу. Как правило, вызывает авторитет и доверие. Если человек в элегантной униформе, стоящая возле вашего банка, говорит, что работает в банке, и предлагает принять ваши наличные и положить их на депозит, вы бы ей поверили? Конечно нет. Вы сами пойдете прямо в банк. Примените тот же скептицизм в Интернете.

Как правило, вызывает авторитет и доверие. Если человек в элегантной униформе, стоящая возле вашего банка, говорит, что работает в банке, и предлагает принять ваши наличные и положить их на депозит, вы бы ей поверили? Конечно нет. Вы сами пойдете прямо в банк. Примените тот же скептицизм в Интернете.

Поскольку мошенники идут на многое, чтобы обмануть вас, вы можете ожидать, что они появятся в виртуальной униформе, чтобы убедить вас доверять им. «Фишинг» — это форма кражи личных данных, когда вредоносный веб-сайт выдает себя за законный веб-сайт, чтобы обманом заставить вас передать конфиденциальную информацию, такую как пароли, данные учетной записи или номера кредитных карт. Фишинговые атаки обычно исходят из сообщений электронной почты, которые пытаются соблазнить вас, получателя, обновить вашу личную информацию на поддельных, но очень реальных веб-сайтах. Эти веб-сайты также могут использовать HTTPS, чтобы повысить свою легитимность в ваших глазах.

Вот что вам нужно сделать.

Однажды я получил сообщение о том, что мой счет в Bank of America был заморожен, и мне нужно было щелкнуть, чтобы исправить это. Это выглядело аутентично, однако у меня нет учетной записи BoFA. Вот что такое фишинг — подбрасывание линии, чтобы заманить кого-то. Если бы у меня была учетная запись BoFA, я мог бы перейти по ссылке и попасться на крючок. Более безопасным подходом было бы перейти непосредственно на веб-сайт Bank of America или позвонить им, чтобы узнать, было ли электронное письмо поддельным.

Если вы получили электронное письмо, в котором говорится, что ваш банковский счет заморожен / в вашем счете PayPal есть несоответствие / у вас есть неоплаченный счет / вы поняли идею, и она кажется законной, обратитесь непосредственно к источнику. Не переходите по ссылке в письме, как бы вы ни были убеждены.

Остановка для предупреждений. Firefox имеет встроенную функцию защиты от фишинга и вредоносных программ, которая предупредит вас, когда посещаемая вами страница будет помечена как злоумышленник. Если вы видите предупреждение, которое выглядит так, нажмите «Вытащите меня отсюда!» кнопка.

Если вы видите предупреждение, которое выглядит так, нажмите «Вытащите меня отсюда!» кнопка.

Большинство крупных веб-сайтов, предлагающих вход в систему, уже используют HTTPS. Подумайте: финансовые учреждения, СМИ, магазины, социальные сети. Но это не универсально. Каждый веб-сайт не использует HTTPS автоматически.

В режиме HTTPS-Only в Firefox браузер заставляет все подключения к веб-сайтам использовать HTTPS . Включение этого режима гарантирует, что все ваши подключения к веб-сайтам будут обновлены для использования HTTPS и, следовательно, безопасны. Некоторые веб-сайты поддерживают только HTTP, и соединение нельзя обновить. Если включен режим «Только HTTPS», а HTTPS-версия сайта недоступна, вы увидите страницу «Безопасное соединение недоступно». Если вы нажмете Перейдите на HTTP-сайт , вы принимаете на себя риск и затем посетите HTTP-версию сайта. Режим HTTPS-Only будет временно отключен для этого сайта.

Сайты конвертировать не сложно. Владелец веб-сайта должен получить сертификат от центра сертификации, чтобы включить HTTPS. В декабре 2015 года Mozilla объединилась с Cisco, Akamai, EFF и Мичиганским университетом, чтобы запустить Let’s Encrypt, бесплатный, автоматизированный и открытый центр сертификации, работающий на благо общества.

Владелец веб-сайта должен получить сертификат от центра сертификации, чтобы включить HTTPS. В декабре 2015 года Mozilla объединилась с Cisco, Akamai, EFF и Мичиганским университетом, чтобы запустить Let’s Encrypt, бесплатный, автоматизированный и открытый центр сертификации, работающий на благо общества.

Использование HTTPS в Интернете полезно для Internet Health, поскольку обеспечивает более безопасную среду для всех. Он обеспечивает целостность, поэтому сайт нельзя изменить, и аутентификацию, чтобы пользователи знали, что они подключаются к законному сайту, а не к какому-то злоумышленнику. Отсутствие любого из этих трех свойств может вызвать проблемы. Чем больше незащищенных сайтов, тем выше риск для всей сети.

Если вы столкнетесь с веб-сайтом, который не использует HTTPS, отправьте ему записку с призывом присоединиться к нему. Опубликуйте в их социальных сетях или отправьте им электронное письмо, чтобы сообщить им, что это важно: @favoritesite Мне нравится ваш сайт, но я заметил, что он небезопасен. Получите HTTPS от @letsencrypt, чтобы защитить свой сайт и посетителей. Если вы управляете веб-сайтом, шифрование вашего сайта сделает его более безопасным для вас и ваших посетителей, а также будет способствовать безопасности в Интернете.

Получите HTTPS от @letsencrypt, чтобы защитить свой сайт и посетителей. Если вы управляете веб-сайтом, шифрование вашего сайта сделает его более безопасным для вас и ваших посетителей, а также будет способствовать безопасности в Интернете.

А пока поделитесь этой статьей со своими друзьями, чтобы они поняли, что HTTPS делает и чего не делает для их онлайн-безопасности.

Этот пост также доступен в: Дойч (немецкий)

Предыдущий пост

Новости от Firefox Focus и Firefox для мобильных устройств

Следующий пост

Взломан! Раскрытие утечки данных

HTTPS не означает, что сайт безопасен

Давайте будем честными, когда большинство людей видят маленький зеленый замок со словом «Безопасный» слева от URL-адреса, они думают, что сайт безопасен. То же самое для обнаружения слов «этот сайт использует безопасное соединение» или URL-адреса, начинающегося с букв «https». В наши дни все больше и больше сайтов переходят на HTTPS. На самом деле у большинства нет выбора. Так в чем проблема? Чем больше безопасных сайтов, тем лучше, верно?

В наши дни все больше и больше сайтов переходят на HTTPS. На самом деле у большинства нет выбора. Так в чем проблема? Чем больше безопасных сайтов, тем лучше, верно?

Мы собираемся раскрыть вам маленький секрет: эти символы «Безопасность» не гарантируют, что веб-сайт защищен от всех угроз. Фишинговый сайт, например, может законно отображать этот успокаивающий зеленый замок рядом со своим https-адресом. Так что же происходит? Давай выясним.

Зеленый замочек означает, что сайту выдан сертификат и для него сгенерирована пара криптографических ключей. Такие сайты шифруют информацию, передаваемую между вами и сайтом. В этом случае URL-адреса страниц начинаются с HTTPS, а последняя буква «S» означает «Безопасный».

Конечно, шифрование передаваемых данных — это хорошо. Это означает, что информация, которой обмениваются ваш браузер и сайт, недоступна для третьих лиц — интернет-провайдеров, сетевых администраторов, злоумышленников и т. д. Он позволяет вводить пароли или данные кредитной карты, не беспокоясь о посторонних глазах.

Но проблема в том, что зеленый замочек и выданный сертификат ничего не говорят о самом сайте. Фишинговая страница может так же легко получить сертификат и зашифровать весь трафик, который проходит между вами и ней.

Проще говоря, зеленый замок гарантирует, что никто другой не сможет подсмотреть введенные вами данные. Но ваш пароль все равно может быть украден самим сайтом, если он поддельный.

Этим активно пользуются фишеры: По данным Phishlabs, четверть всех фишинговых атак сегодня осуществляется на HTTPS-сайты (два года назад было менее 1 процента). Более того, более 80 процентов пользователей считают, что само наличие маленького зеленого замка и слова «Безопасный» рядом с URL-адресом означает, что сайт безопасен, и они не слишком задумываются, прежде чем вводить свои данные.

Что делать, если замок не зеленый?

Если в адресной строке вообще нет блокировки, это означает, что веб-сайт не использует шифрование, обмениваясь информацией с вашим браузером по стандартному протоколу HTTP. Google Chrome начал помечать такие веб-сайты как небезопасные. На самом деле они могут быть безупречно чистыми, но они не шифруют трафик между вами и сервером. Большинство владельцев веб-сайтов не хотят, чтобы Google помечал их веб-сайты как небезопасные, поэтому все больше и больше пользователей переходят на HTTPS. В любом случае вводить конфиденциальные данные на HTTP-сайте — плохая идея — кто угодно может их подсмотреть.

Google Chrome начал помечать такие веб-сайты как небезопасные. На самом деле они могут быть безупречно чистыми, но они не шифруют трафик между вами и сервером. Большинство владельцев веб-сайтов не хотят, чтобы Google помечал их веб-сайты как небезопасные, поэтому все больше и больше пользователей переходят на HTTPS. В любом случае вводить конфиденциальные данные на HTTP-сайте — плохая идея — кто угодно может их подсмотреть.

Второй вариант, который вы можете увидеть, это значок замка, перечеркнутый красными линиями, и буквы HTTPS, отмеченные красным. Это означает, что у веб-сайта есть сертификат, но сертификат непроверен или устарел. То есть соединение между вами и сервером зашифровано, но никто не может гарантировать, что домен действительно принадлежит компании, указанной на сайте. Это самый подозрительный сценарий; обычно такие сертификаты используются только в целях тестирования.

В качестве альтернативы, если срок действия сертификата истек, а владелец не удосужился обновить его, браузеры помечают страницу как небезопасную, но более заметно, отображая предупреждение о красном замке. В любом случае воспринимайте красный цвет как предупреждение и избегайте этих сайтов — не говоря уже о вводе на них каких-либо личных данных.

В любом случае воспринимайте красный цвет как предупреждение и избегайте этих сайтов — не говоря уже о вводе на них каких-либо личных данных.

Как не попасться на удочку? доверенный центр сертификации. Но это не мешает HTTPS-сайту быть вредоносным, и этим фактом наиболее умело манипулируют фишинговые мошенники.

Так что всегда будьте начеку, каким бы безопасным сайт ни казался на первый взгляд.

- Никогда не вводите логины, пароли, банковские реквизиты и любую другую личную информацию на сайте, если не уверены в ее подлинности. Для этого всегда проверяйте доменное имя — и очень внимательно; название поддельного сайта может отличаться всего на один символ. И убедитесь, что ссылки надежны, прежде чем нажимать.

- Всегда учитывайте, что предлагает тот или иной сайт, выглядит ли он подозрительно и действительно ли вам нужно на нем регистрироваться.

- Убедитесь, что ваши устройства хорошо защищены: Kaspersky Internet Security проверяет URL-адреса по обширной базе фишинговых сайтов и выявляет мошенников вне зависимости от того, насколько «безопасным» выглядит ресурс.