| A | Этот тип записи привязывает конкретное доменное имя на определенный, точный IP-адрес. |

| AAAA | Запись AAAA ставит в соответствие доменному имени адрес IPv6. Например имя example.ru может указывать на IPv6-адрес 2001:0db8:11a3:09d7:1f34:8a2e:07a0:765d. У каждого хоста может быть несколько IPv6-адресов, т.е. возможно установить несколько AAAA-записей. |

| NS | Запись NS указывает имена серверов на которых размещена информация для данного домена (сервера имен). |

| TXT | Запись NS указывает имена серверов на которых размещена информация для данного домена (сервера имен). |

| MX | Запись MX предназначена для того, чтобы указывать имя почтового сервера, который принимает почту для данного домена. |

| SOA | Данная запись и ее значение фактически не влияют на работу домена (как А-записи или PTR), SOA содержит административную информацию. |

| CNAME | Запись CNAME позволяет поставить в соответствие одному имени хоста другое. Если для домена www.example.ru установлена запись CNAME на домен example.ru, то запрос пришедший на имя домена www.example.ru будет перенаправлен на example.ru. |

| PTR | Запись нужна для того чтобы было возможно ассоциировать IP адрес с доменным именем. PTR запись всегда добавляется на стороне владельца IP адреса, как правило — это компании, владеющие блоками адресов и предоставляющие эти адреса в аренду. |

| HINFO | Тип записи используемый для хранения информации об архитектуре и операционной системе некоторого хоста. Например, вам может понадобится создать запись для сервера test.example.ru, что он(сервер) есть x86 PC под FreeBSD. Однако, это очень редко применяется, так как такая информация может быть использована злоумышленниками при подготовке атак. |

| CAA | С помощью данной DNS записи владелец домена мог указывать удостоверяющий центр, имеющий право выпускать SSL/TLS-сертификаты для указанного домена. |

| SRV | Запись SRV определяет положение, порт и параметры работы серверов отвечающих за работу определенных служб, например SIP или XMPP (Jabber). |

| NAPTR | NAPTR записи чаще всего используются для приложений интернет-телефонии, например, при отображении серверов и адресов пользователей в протоколе установления сеанса (SIP). |

Что такое DNS простыми словами

Любой сайт в интернете фактически находится на каком-либо устройстве. Отдельный компьютер, подключенный к интернету, имеет индивидуальный номер, который называется IP-адресом. Он представляет собой набор из четырех чисел от 0 до 255. Благодаря этому адресу можно узнать, откуда загружается страница нужного нам ресурса.

Любой сайт в интернете фактически находится на каком-либо устройстве. Отдельный компьютер, подключенный к интернету, имеет индивидуальный номер, который называется IP-адресом. Он представляет собой набор из четырех чисел от 0 до 255. Благодаря этому адресу можно узнать, откуда загружается страница нужного нам ресурса.

IP-адрес устройства можно сравнить с номером мобильного телефона, а DNS — с телефонной книгой. Если говорить конкретнее, DNS — система доменных имен, которая обеспечивает связь между наименованием сайта и его цифровым адресом.

Иными словами, пользователь набирает доменное имя ресурса в адресной строке браузера, а DNS конвертирует его в IP-адрес и передает вашему устройству. После чего компьютер, находящийся по этому адресу, обрабатывает запрос и присылает информацию для открытия необходимой страницы сайта.

Структуру DNS можно сравнить с логическим деревом. Система содержит распределенную базу доменных имен — пространство, которое организовано по принципу иерархии. На верхнем уровне располагается корневой домен, к которому примыкают домены первого уровня. К каждому из них присоединяются домены второго уровня и так далее.

Что такое DNS-сервер

Система доменных имен действует посредством DNS-сервера, который нужен для выполнения двух основных функций:

- хранения данных о соответствии имени домена конкретному IP-адресу,

- кэширования ресурсных записей прочих DNS-серверов.

Если пользователь собирается посетить сайт, находящийся в другой стране, то регулярная передача запросов к первичному серверу занимает много времени и приводит к медленной загрузке страниц. Чтобы избежать подобных неудобств, DNS-сервер, находящийся рядом с вашим устройством, кэширует данные о запрашиваемых ранее IP-адресах и выдает их при следующем обращении.

Источниками хранения ресурсных записей являются исходные DNS-серверы, содержащие начальные связи между доменами и сетевыми адресами узлов.

Как правило, рекомендуют задействовать два сервера: первичный и вторичный. Это гарантирует получение доступа к вашему домену, потому как, если будет недоступен один сервер, ответит другой.

Как работают DNS-серверы

Рассмотрим поэтапно функционирование приложений, предназначенных для ответа на DNS-запросы:

- Браузер получает запрос от пользователя и направляет его DNS-серверу сети, который ищет совпадение доменного имени и сетевого адреса. Если ответ обнаружен, то страница сайта загружается сразу. В противном случае запрос будет отправлен серверу более высокого уровня или корневому.

- Корневой сервер направляет запрос серверу первого уровня, который в свою очередь передает его серверу второго уровня. Это движение продолжается до тех пор, пока не будет найдено совпадение имени и IP-адреса.

- Браузер получает ответ на свой запрос, направляет его к хостингу, и страница открывается.

Также возможна обратная процедура — поиск имени домена в DNS-сервере, соответствующего запрашиваемому IP-адресу. К примеру, это происходит в случае работы с сервером электронной почты.

Где находятся DNS-серверы

Фундаментом для обработки запросов о доменных именах являются корневые серверы, отвечающие за корневую DNS-зону. Ими руководят разные операторы, которые обеспечивают бесперебойное функционирование серверов. Первые корневые серверы появились в Северной Америке, но с течением времени они стали появляться в других странах мира. На сегодня существует 123 корневых сервера, которые располагаются в разных точках мира (в зависимости от интенсивности пользования всемирной паутиной).

Типы записей DNS-сервера

Одному домену могут подходить несколько сетевых адресов, например, интернет-сайт и почтовый сервер. Более того, каждое доменное имя содержит один или несколько поддоменов.

Все соответствия домена и его IP-адресов хранятся в файле на DNS-сервере, содержимое которого называется DNS-зона. Чтобы внести информацию в систему DNS, необходимо прописать ресурсные записи.

Различают несколько ключевых типов ресурсных записей, информация о которых хранится на DNS-сервере:

- А — адрес веб-ресурса, который соответствует введенному имени домена.

- MX — адрес почтового сервера.

- CNAME — указание привязки аналога к собственному доменному имени. Чаще всего используется для прикрепления поддомена. Например, можно привязать веб-адрес www.site.ru к фактическому сайту для домена site.ru.

- NS — адрес DNS-сервера, отвечающего за содержание прочих ресурсных записей.

- TXT — любая текстовая информация о домене.

- SPF — данные с указанием списка серверов, которым позволено отправлять письма от имени указанного домена.

- SOA — исходная запись зоны, в которой указаны сведения о сервере, содержащем образцовую информацию о доменном имени.

Зачем нужно прописывать DNS-серверы

Представьте, что вы только что зарегистрировали домен. Чтобы остальным серверам стала доступна информация о существовании вашего домена, необходимо прописать ресурсные записи. Первым делом нужно произвести настройку и прописать для домена DNS-серверы.Серверы такого формата обновляются до 24 часов, в этот период сайт может не работать. Поэтому необходимо подождать сутки после того, как вы их прописали.

Зачастую такие серверы прописывают парами. У каждого домена существует один первичный и до 12 вторичных серверов. Это нужно для обеспечения надежности работы сайта. Если один из них полетит, то домен и ресурс будут функционировать.

Защита DNS-серверов от атак

В наши дни опасность воздействия хакеров на DNS приобрела глобальные масштабы. Ранее уже были ситуации атак на серверы такого формата, которые приводили к многочисленным сбоям в работе всемирной паутины, в особенности известных социальных сетей.

Наиболее опасными считают нападения на корневые серверы, хранящие данные об IP-адресах. Например, в историю вошла произошедшая в октябре 2002 года DDoS-атака на 10 из 13 серверов верхнего уровня.

Протокол DNS получает результаты по запросам с помощью протокола пользовательских датаграмм UDP. UDP использует модель передачи данных без соединений для обеспечения безопасности и целостности информации. Таким образом, большинство атак производятся на этот протокол с помощью подделки IP-адресов.

Существует несколько схем, настройка которых позволит защитить DNS-сервер от атак хакеров:

- Использование технологии uRPF (Unicast Reverse Path Forwarding).

Суть состоит в том, чтобы определить возможность принятия пакета с конкретным адресом отправителя на указанном устройстве для передачи данных. Пакет проходит проверку и принимается в том случае, когда сетевой интерфейс, с которого он получен, предназначен для обмена информацией с адресатом данного пакета. В обратной ситуации пакет будет отброшен. Этот способ помогает выявить и частично отобрать фальшивый трафик, но не гарантирует надежную защиту от фальсификации. uRPF полагает, что данные отправляются на определенный адрес через неизменный интерфейс. Ситуация усложняется, если появляется несколько провайдеров. - Применение функции IP Source Guard.

В ее основе лежит технология uRPF и проверка DHCP-пакетов. IP Source Guard отслеживает DHCP-трафик в интернете и выясняет, какие IP-адреса получили сетевые устройства. Это позволяет выявить поддельный трафик на некоторых портах установки. После этого данные собираются и записываются в общую таблицу итогов проверки DHCP-пакетов. В дальнейшем IP Source Guard обращается к этой таблице, чтобы осуществить проверку пакетов, полученных коммутатором. Если IP-адрес пакета не совпадает с адресом источника, то пакет откладывается. - Использование утилиты dns-validator.

Эта программа контролирует передачу всех пакетов DNS, соотносит запрос с ответом и в случае расхождения названий отправляет уведомление пользователю.

Вывод

DNS-сервер хранит информацию о соответствии домена IP-адресу, а также содержит сведения об остальных ресурсных записях.

Распределенная система доменных имен была создана в начале 1980-х годов. До настоящего времени она обеспечивает взаимодействие с адресным пространством всемирной паутины. Вместе с тем технологии DNS регулярно совершенствуются. Например, в 2010 году в России был внедрен национальный кириллический домен первого уровня .рф.

Значительное внимание уделяется усилению безопасности системы и снижению чувствительности к перебоям в работе. В наши дни интернет является существенной частью жизни, поэтому стихийные бедствия, перепады напряжения в сети и отключение электроэнергии не должны влиять на его производительность.

Вы можете получить бесплатно первичные и вторичные DNS-серверы с базовой функциональностью при покупке веб-хостинга для сайта. Либо разместить DNS на собственном сервере. О том, как выбрать сервер такого формата, подробно рассказывается в статье «Как выбрать DNS-сервер».

Обратите внимание! Если домен привязан к виртуальному хостингу Former, то настройка DNS-серверов будет производится в личном кабинете панели хостинга. Подробнее о настройках DNS в личном кабинете панели хостинга можно прочитать в статье [Управление DNS записями (A, MX, TXT, CNAME) на хостинге] (ссылка будет позднее).

О том, что такое DNS-хостинг и зачем он нужен, подробно можно прочитать в статье [Что такое DNS-хостинг? DNS-серверы для домена. Определение IP-адреса по имени домена.] (ссылка будет позднее)

Заказ DNS-хостинга

DNS-хостинг предоставляется бесплатно. Для того, чтобы у вас был DNS-хостинг, услугу сначала необходимо активировать.

Если у вас уже активирован DNS-хостинг, сразу переходите к инструкции по настройке зоны и DNS-серверов (см. ниже).

Инструкция для нового интерфейса Панели биллинга

Для того, чтобы заказать DNS-хостинг, следуйте инструкции:

1. Авторизуйтесь в Личном кабинете панели биллинга.

2. Перейдите в раздел «DNS-хостинг». В разделе «DNS-хостинг» вам будет предложено активировать услугу. Для активации DNS-хостинга укажите параметры, представленные ниже, затем нажмите «Активировать» (см. рис. 1).

- Ознакомьтесь с условиями предоставления услуги и примите условия, если согласны.

- Выберите период, на который будет предоставляться DNS-хостинг (услуга предоставляется бесплатно на все периоды).

- Подключите автопродление (рекомендуется). Автопродление также предоставляется бесплатно.

Рисунок 1

Рисунок 1Готово. Услуга «Бесплатный DNS-хостинг» активирована и будет отображаться в разделе «DNS-хостинг» со статусом «Активен».

Обратите внимание! После активации услуги вы получите e-mail с параметрами для входа в DNS-менеджер. DNS-менеджер вам в дальнейшем понадобится для настройки зоны и DNS-серверов для домена.

Инструкция для старого интерфейса Панели биллинга

1. Авторизуйтесь в Личном кабинете панели биллинга.

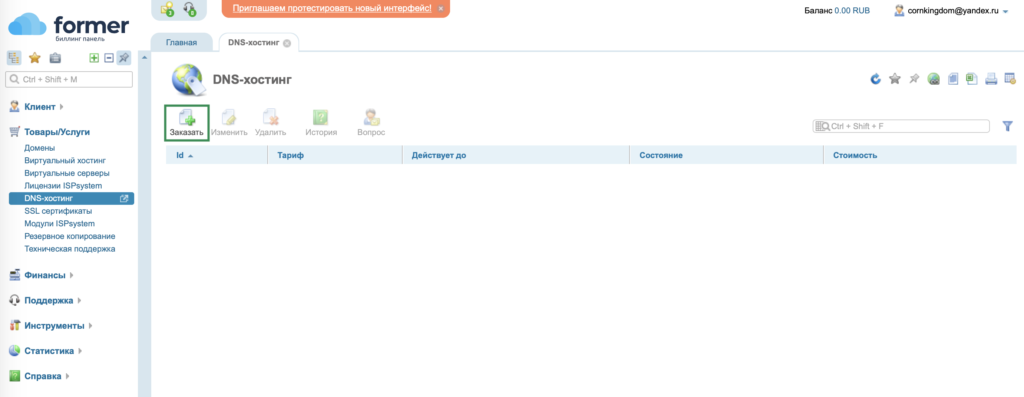

2. Перейдите в подраздел «DNS-хостинг» раздела «Товары и услуги». В разделе «DNS-хостинг» нажмите «Заказать» (см. рис. 2).

Рисунок 2

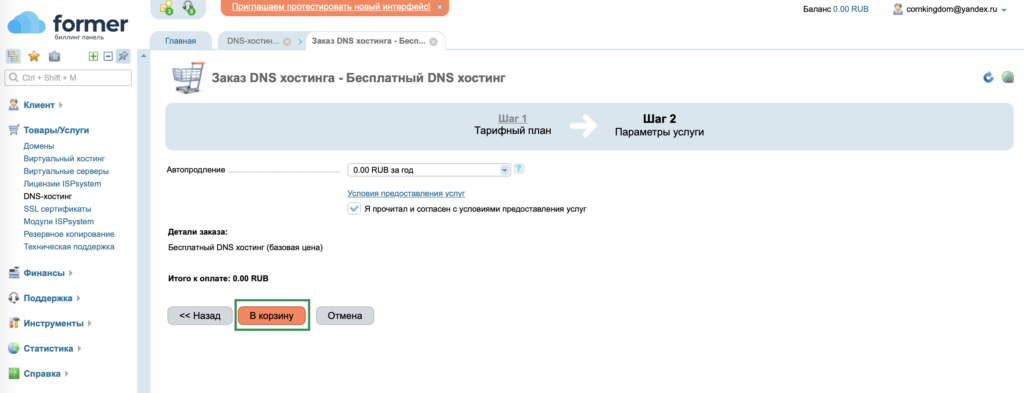

Рисунок 23. Затем, следуя инструкциям мастера заполнения, укажите следующие параметры:

- Выберите период, на который будет предоставляться DNS-хостинг (услуга предоставляется бесплатно на все периоды).

- Ознакомьтесь с условиями предоставления услуги и примите условия, если согласны.

- Подключите автопродление (рекомендуется). Автопродление также подключается бесплатно.

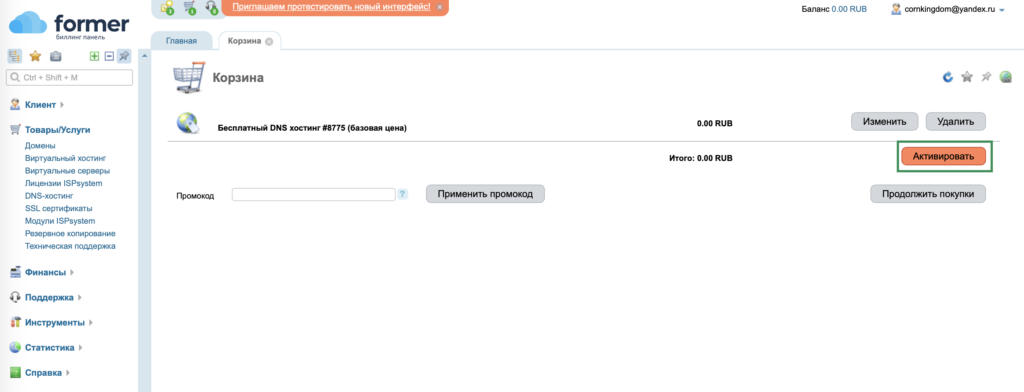

После заполнения параметров нажмите «В корзину» (см. рис. 3). В меню корзины нажмите «Активировать» (см. рис. 4).

Рисунок 3

Рисунок 3

Рисунок 4

Рисунок 4Готово. Услуга «Бесплатный DNS-хостинг» активирована и будет отображаться в разделе «DNS-хостинг» со статусом «Активен».

Обратите внимание! После активации услуги вы получите e-mail с параметрами для входа в DNS-менеджер. DNS-менеджер вам понадобится для настройки зоны и DNS-серверов для домена.

Настройка зоны и DNS-серверов для домена

Настройка DNS-серверов производится в DNS-менеджере. Учетные данные для в хода в личный кабинет DNS-менеджера вам были отправлены на e-mail при активации DNS-хостинга.

Настройка DNS-серверов

Вы можете настроить DNS-параметры для доменов, которые будете добавлять в DNS-менеджер. Для того, чтобы настроить параметры, следуйте инструкции, указанной ниже.

Перейдите в подраздел «Настройки DNS» раздела «Настройки». Откроется меню настройки создания доменов. Настроить DNS возможно по следующим параметрам (см. рис. 5):

- Электронная почта администратора DNS, указывается в SOA вновь создаваемых зон.

- Серверы имён, которые будут ответственными за управление вновь создаваемых доменных зон.

- Серверы почты, на которые будет поступать электронная почта домена.

- Список поддоменов, которые будут автоматически создаваться при создании нового домена.

После ввода параметров для сохранения изменений нажмите ОК.

Рисунок 5

Рисунок 5Настройки будут автоматически применяться к доменам, которые вы добавите в DNS-менеджер. Для того, чтобы настройки применялись к уже существующим доменам, нажмите «Применить к существующим».

Добавление домена в DNS-менеджер

Обратите внимание! Если домен привязан к хостингу в панели хостинга Former, то добавить его в DNS-менеджер не удастся. Для того, чтобы домен стал доступен для добавления в DNS-менеджер, его нужно удалить из панели хостинга.

Для того, чтобы добавить домен в DNS-менеджер, следуйте инструкции, указанной ниже.

1. Перейдите в подраздел «Домены» раздела «Главное». Для добавления домена нажмите «Создать» (см. рис. 6).

Рисунок 6

Рисунок 62. Заполните параметры домена (см. рис. 7):

- Тип домена: master (данный сервер имен отвечает за доменную зону) или slave (данные доменной зоны хранятся на первичном сервере имен).

- Имя домена, который будет обрабатываться данным сервером имён.

- Список IP-адресов, ассоциированных с данным доменом.

- Электронную почту администратора DNS.

Рисунок 7

Рисунок 7После ввода параметров для сохранения изменений нажмите ОК.

Настройка DNS-записей для домена

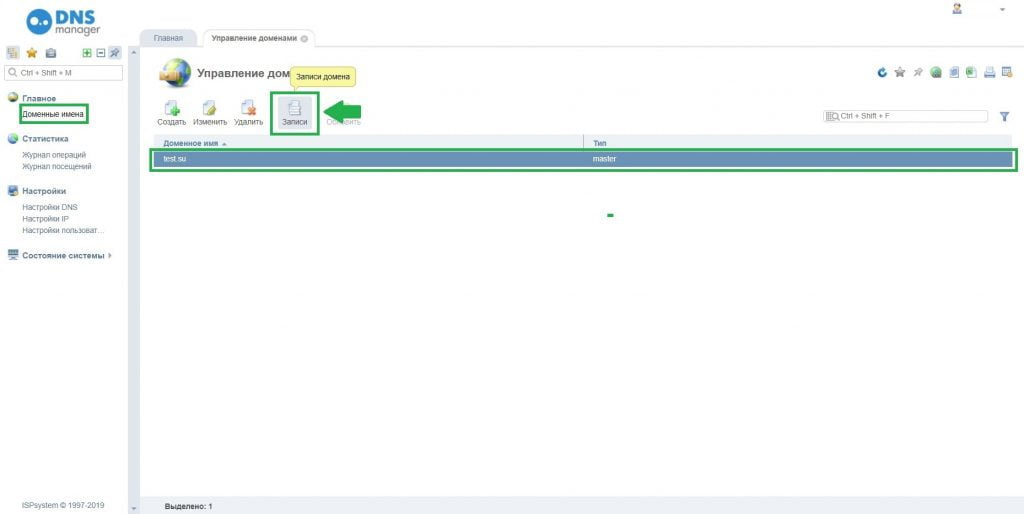

Для создания DNS записи для домена выполните следующие действия:

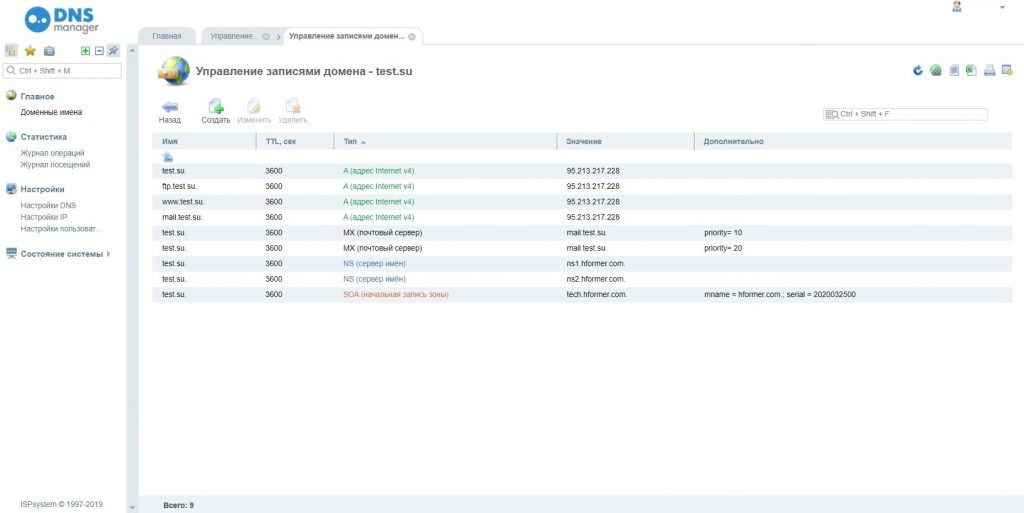

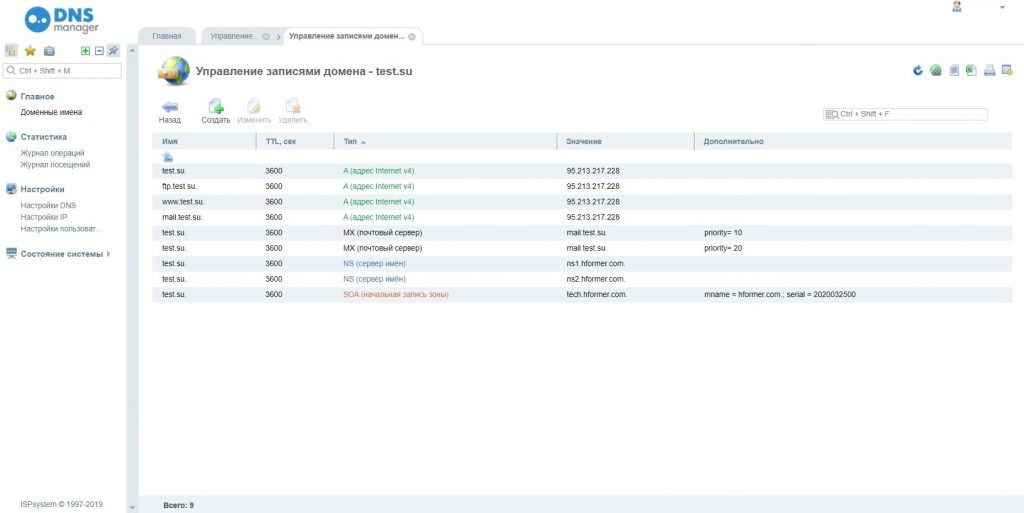

1. Перейдите в подраздел «Домены» раздела «Главное». Выберите домен, для которого хотите создать новую запись, и далее нажмите на вкладку «Записи» (см. рис. 8).

Рисунок 8

Рисунок 8Перед вами откроются ресурсные записи (DNS-записи домена) — это записи в системе доменных имен о соответствии имени и служебной информации о сервере, на которое это имя должно указывать (см. рис. 9).

Рисунок 9

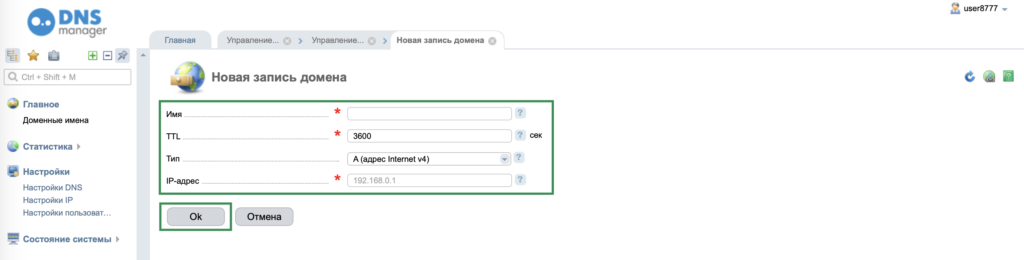

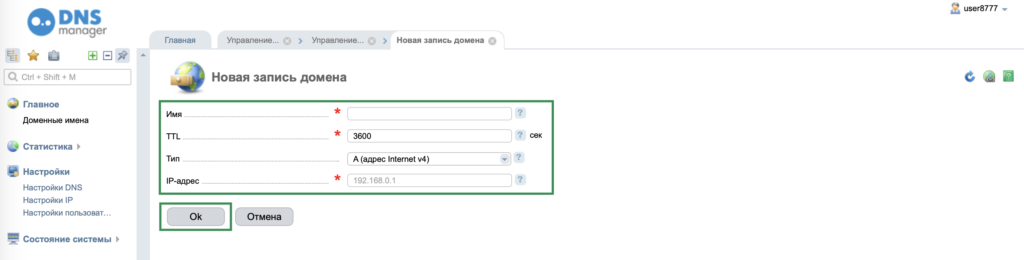

Рисунок 92. В меню управления записями домена нажмите «Создать» и заполните параметры записи (см. рис. 10):

- Имя записи (должно представлять собой поддомен).

- Время обновления информации о записи (по умолчанию 3600 сек).

- Тип записи (A, AAA, NS, MX, TXT, SRV, CNAME, DNAME, PTR, CAA). В зависимости от типа записи меняется ее назначение и набор дополнительных параметров.

- IP-адрес. Указанный IP-адрес будет ассоциирован с доменным именем, заданным в поле «Имя».

Рисунок 10

Рисунок 10После ввода параметров для сохранения изменений нажмите ОК.

Список бесплатных DNS-сервисов / Хабр

Обновляю 4-летний список бесплатных сервисов для управления доменамиPrimary + Secondary

| Сервис | Кол-во NS | Кол-во доменов | Типы записей | TTL | Доп. фичи |

|---|---|---|---|---|---|

| pdd.yandex.ru | 2 | 50 | AAAA и SRV | + | Есть API |

| cloudflare.com | 2 | неограниченное | AAAA, SRV, SPF, LOC | + | |

| 2ns.info | 4 | неограниченное | AAAA и SRV | + | Есть экспорт. Показывает регистратора, дату регистрации домена, дату окончания регистрации, тИЦ. By leonid239 |

| dns.he.net | 5 | 50 | все | + | NS доступны по IPv6. Свой DDNS-сервис |

| www.netbreeze.net/dns | 3 | 1 | AAAA и SRV | + | Есть API |

| entrydns.net | 3 | неограниченное | AAAA и SRV | + | Есть свой DDNS-сервис, REST-api |

| www.dnsever.com | 3 | неограниченное | AAAA и SRV. | + | Есть свой DDNS-сервис |

| www.cloudns.net | 4 | 3 | AAAA, SRV и RP | + | Есть API. NS доступны по IPv6, импорт/экспорт в BIND9 и TinyDNS-формате |

| freedns.afraid.org | 4 | 20 записей на каждый домен | AAAA, SRV, LOC, RP, HINFO | + | NS доступны по IPv6 |

| www.division120.com | 4 | неограниченное | AAAA | + | |

| www.dnspod.com | 3 | неограниченное | AAAA и SRV | + | Есть API |

| www.4freedns.net | ? | 5 | АААА | ? | |

| enabledns.com | 4 | 5 | AAAA | + | |

| www.geoscaling.com | 5 | неограниченное | все | + | Импорт BIND9 |

| system-ns.com | 2 | 5 | AAAA и SRV | + | Импорт BIND9 и через AXFR. Имеются всякие социалочки и Android-клиент. |

| www.pointhq.com | 5 | 1 домен, 10 записей | AAAA, SRV, SSHFP, ALIAS | + | Импорт BIND9. Рисует красивые графики, считает статистику |

| www.sitelutions.com | 5 | неограниченное | AAAA и SRV | + | |

| www.luadns.com | 3 домена, 30 записей | ? | ? | После 50000 запросов в месяц попросят перейти на платный тариф. Управление записями через git(!) и конфигурация на lua(!!). Поддержка Amazon Route 53. | |

| dozens.jp | 4 | неограниченное, всего 12 записей | AAAA и SRV | + | Есть API. Большая часть интерфейса на японском. |

| ypdns.com | 1 | 10 | AAAA и SRV | + | Полуживой-полумертвый сервис, а когда-то был хорошим. NS-серверов-то 5, но работает только 1. |

| prosto.name | 2 | неограниченное | только стандартные | + | |

| freedns.ws | 2 | неограниченное | AAAA и SRV | + | Публичные домены |

| www.xname.org | 3 | неограниченное | AAAA | + | |

| www.netangels.ru | 2 | неограниченное | SRV | + | Есть API |

Secondary Only

2ns.info — 4 NS-сервера, неограниченное количество доменов. Показывает регистратора, дату регистрации домена, дату окончания регистрации, тИЦ. Поддерживает AAAA и SRV.dns.he.net — 5 NS-серверов, 50 доменов. NS доступны по IPv6. Поддерживает все типы записей. Можно установить свой TTL.

freedns.afraid.org — Неограниченное количество доменов, 20 субдоменов для каждого домена. NS доступны по IPv6. Поддерживает AAAA, SRV, LOC, RP, HINFO. NS доступны по IPv6.

www.twisted4life.com

puck.nether.net

system-ns.com — 2 NS-сервера, 10 доменов. Импорт BIND9 и через AXFR. Поддерживает AAAA и SRV. Можно установить свой TTL. Имеются всякие социалочки и Android-клиент.

acc.rollernet.us

secondary.net.ua

ns2.trifle.net

script88 переделал список в markdown и залил на github:

github.com/wavedocs/freedns

Служба доменных имен (DNS) | Microsoft Docs

- Чтение занимает 2 мин

В этой статье

Область применения: Windows Server (Semi-Annual Channel), Windows Server 2016Applies to: Windows Server (Semi-Annual Channel), Windows Server 2016

Служба доменных имен (DNS) — это один из стандартных отраслевых протоколов, включающих TCP/IP, а клиент DNS и DNS-сервер предоставляют службам разрешения имен IP-адресов компьютеров и пользователей.Domain Name System (DNS) is one of the industry-standard suite of protocols that comprise TCP/IP, and together the DNS Client and DNS Server provide computer name-to-IP address mapping name resolution services to computers and users.

Примечание

Помимо этого раздела, доступно следующее содержимое DNS.In addition to this topic, the following DNS content is available.

В Windows Server 2016 DNS является ролью сервера, которую можно установить с помощью диспетчер сервера или команд Windows PowerShell.In Windows Server 2016, DNS is a server role that you can install by using Server Manager or Windows PowerShell commands. При установке нового леса Active Directory и домена служба DNS автоматически устанавливается с Active Directory в качестве глобального сервера каталога для леса и домена.If you are installing a new Active Directory forest and domain, DNS is automatically installed with Active Directory as the Global Catalogue server for the forest and domain.

Службы домен Active Directory Services (AD DS) используют DNS в качестве механизма расположения контроллера домена.Active Directory Domain Services (AD DS) uses DNS as its domain controller location mechanism. При выполнении любой из основных Active Directory операций, таких как проверка подлинности, обновление или поиск, компьютеры используют DNS для поиска контроллеров домена Active Directory.When any of the principal Active Directory operations is performed, such as authentication, updating, or searching, computers use DNS to locate Active Directory domain controllers. Кроме того, контроллеры домена используют DNS для размещения друг друга.In addition, domain controllers use DNS to locate each other.

Служба DNS-клиента входит во все клиентские и серверные версии операционной системы Windows и работает по умолчанию при установке операционной системы.The DNS Client service is included in all client and server versions of the Windows operating system, and is running by default upon operating system installation. При настройке сетевого подключения TCP/IP с IP-адресом DNS-сервера клиент DNS запрашивает DNS-сервер для обнаружения контроллеров домена и разрешает имена компьютеров в IP-адреса.When you configure a TCP/IP network connection with the IP address of a DNS server, the DNS Client queries the DNS server to discover domain controllers, and to resolve computer names to IP addresses. Например, когда пользователь сети с учетной записью пользователя Active Directory входит в домен Active Directory, служба DNS-клиента запрашивает у DNS-сервера поиск контроллера домена для Active Directory домена.For example, when a network user with an Active Directory user account logs in to an Active Directory domain, the DNS Client service queries the DNS server to locate a domain controller for the Active Directory domain. Когда DNS-сервер отвечает на запрос и предоставляет клиенту IP-адрес контроллера домена, клиент связывается с контроллером домена, и процесс проверки подлинности может быть начат.When the DNS server responds to the query and provides the domain controller’s IP address to the client, the client contacts the domain controller and the authentication process can begin.

DNS-сервер Windows Server 2016 и службы DNS-клиента используют протокол DNS, включенный в набор протоколов TCP/IP.The Windows Server 2016 DNS Server and DNS Client services use the DNS protocol that is included in the TCP/IP protocol suite. DNS является частью уровня приложения в модели справочника по протоколу TCP/IP, как показано на следующем рисунке.DNS is part of the application layer of the TCP/IP reference model, as shown in the following illustration.

DNS сервер BIND (теория) / Хабр

Основная цель DNS — это отображение доменных имен в IP адреса и наоборот — IP в DNS. В статье я рассмотрю работу DNS сервера BIND (Berkeley Internet Name Domain, ранее: Berkeley Internet Name Daemon), как сАмого (не побоюсь этого слова) распространенного. BIND входит в состав любого дистрибутива UNIX. Основу BIND составляет демон named, который для своей работы использует порт UDP/53 и для некоторых запросов TCP/53.Основные понятия Domain Name System

Исторически, до появления доменной системы имен роль инструмента разрешения символьных имен в IP выполнял файл /etc/hosts, который и в настоящее время играет далеко не последнюю роль в данном деле. Но с ростом количества хостов в глобальной сети, отслеживать и обслуживать базу имен на всех хостах стало нереально затруднительно. В результате придумали DNS, представляющую собой иерархическую, распределенную систему доменных зон. Давайте рассмотрим структуру Системы Доменных Имён на иллюстрации:

Доменная структура DNS представляет собой древовидную иерархию, состоящую из узлов, зон, доменов, поддоменов и др. элементов, о которых ниже пойдет речь. «Вершиной» доменной структуры является корневая зона. Настройки корневой зоны расположены на множестве серверов/зеркал, размещенных по всему миру и содержат информацию о всех серверах корневой зоны, а так же отвечающих за домены первого уровня (ru, net, org и др). Информация о серверах корневой зоны расположена на данном сайте корневых серверов. Настройки корневой зоны всегда доступны тут. Серверы корневой зоны обрабатывают и отвечают на запросы, выдавая информацию только о доменах первого уровня (то есть отвечают на любые запросы, как на нерекурсивные)! Итак, уже много раз повторилось слово зона. Пора этот термин объяснить.

Зона — это любая часть дерева системы доменных имен, размещаемая как единое целое на некотором DNS-сервере. Зону, для бОльшего понимания, можно назвать «зоной ответственности». Целью выделения части дерева в отдельную зону является передача ответственности (Делегирование) за эту ветвь другому лицу или организации. На иллюстрации, примеры зон выделены синим градиентом (зона name., зона k-max.name. со всем подчиненными ресурсами, www.openoffice.org со всем подчиненными поддоменами и ресурсами). На иллюстрации выделены не все зоны, а лишь некоторые для общего понимания и представления. В каждой зоне имеется, по крайней мере, один авторитетный сервер DNS, который хранит ВСЮ информацию о зоне, за которую он отвечает.

Домен — это именованная ветвь или поддерево в дереве имен DNS, то есть это определенный узел, включающий в себя все подчиненные узлы. Следующая цитата из книги Linux Network Administrators Guide хорошо проясняет картину относительно разницы между зоной и доменом:

Таким образом, пространство имен раздроблено на зоны ( zones), каждая из которых управляется своим доменом. Обратите внимание на различие между зоной (zone) и доменом (domain): домен groucho.edu затрагивает все машины в университете Groucho Marx, в то время как зона groucho.edu включает только хосты, которые работают в непосредственно компьютерном центре, например в отделе математики. Хост в отделе физики принадлежат другой зоне, а именно physics.groucho.edu.

Каждый узел в иерархии DNS отделен от своего родителя точкой. Если провести аналогию с файловой системой Linux, система доменных имен имеет похожую структуру, за тем исключением, что разделитель в файловой системе — слэш, а в DNS — точка. А так же DNS адрес читается справа налево (от корневого домена к имени хоста) в отличии от пути в файловой системе Linux. Доменное имя начинается с точки (корневого домена) и проходит через домены первого, второго и если нужно третьего и т.д. уровней и завершается именем хоста. Т.о. доменное имя полностью отражает структуру иерархии DNS. Часто (я бы сказал — всегда в повседневной жизни), последняя точка (обозначение корневого домена) в доменном имени опускается (то есть в браузере мы вводим не k-max.name., а k-max.name). Итак, разобрав структуру доменного имени, мы незаметно подошли к понятию FQDN.

FQDN (англ. Fully Qualifed Domain Name, полностью определённое имя домена) — это имя домена, однозначно определяющее доменное имя и включающее в себя имена всех родительских доменов иерархии DNS, в том числе и корневого. Своеобразный аналог абсолютного пути в файловой системе. Давайте разберем вышесказанное на примере имени домена mail.k-max.name:

mail.k-max.name. | | | | | | | | | +-корневой домен | | | +---домен первого уровня | | +------точка, разделяющая домены/части FQDN | +---------домен второго уровня +---------------поддомен/домен третьего уровня, возможно - имя хоста

Различие между FQDN и обычным доменным (неFQDN) именем появляется при именовании доменов второго, третьего (и т. д.) уровня. Для получения FQDN требуется обязательно указать в доменном имени домены более высокого уровня (например, mail является доменным именем, однако FQDN имя выглядит как mail.k-max.name.). Максимальный размер FQDN — 255 байт, с ограничением в 63 байта на каждое имя домена.

Поддомены, коротко говоря, это — подчиненные домены. По большому счету, все домены в интернете являются подчиненными за исключением корневого. Например домен k-max является поддоменом домена name, а name, в свою очередь — поддоменом корневого домена.

Итак, на схеме выше мы рассмотрели корневой домен, следующим в иерархии идут домены первого/верхнего уровня, они же TLD, они же Top-Level Domain. К данным доменам относятся национальные домены (ru., ua. и др) и общие домены (com., net., и др). Существуют так же специализированные домены, которые не опубликованы в системе DNS, но используются программами (домен .onion используется анонимной сетью Tor для перехвата и последующей маршрутизации обращений к скрытым сервисам этой сети). Еще есть т.н. зарезервированные доменные имена, определенные в RFC 2606 (Reserved Top Level DNS Names — Зарезервированные имена доменов верхнего уровня) определяет названия доменов, которые следует использовать в качестве примеров (например, в документации), а также для тестирования. К таким именам относятся например example.com, example.org и example.net, а также test, invalid и др. Ниже по иерархии, как видно, идут домены третьего уровня и т.д. Заканчивается доменная иерархия — именами хостов, которые задаются соответствующими ресурсными записями или хостовыми записями.

Ресурсные записи

Ресурсная запись — это то, собственно ради чего в конечном счете и существует DNS. Ресурсная запись — это единица хранения и передачи информации в DNS. Каждая такая запись несет в себе информацию соответствия какого-то имени и служебной информации в DNS, например соответствие имени домена — IP адреса.

Запись ресурса состоит из следующих полей:

- имя (NAME) — доменное имя, к которому привязана или которому «принадлежит» данная ресурсная запись, либо IP адрес. При отсутствии данного поля, запись ресурса наследуется от предыдущей записи.

- Time To Live (TTL) — дословно «время жизни» записи, время хранения записи в кэше DNS (после указанного времени запись удаляется), данное поле может не указываться в индивидуальных записях ресурсов, но тогда оно должно быть указано в начале файла зоны и будет наследоваться всеми записями.

- класс (CLASS) — определяет тип сети, (в 99,99% случаях используется IN (что обозначает — Internet). Данное поле было создано из предположения, что DNS может работать и в других типах сетей, кроме TCP/IP)

- тип (TYPE) — тип записи синтаксис и назначение записи

- данные (DATA) — различная информация, формат и синтаксис которой определяется типом.

При этом, возможно использовать следующие символы:

- ; — Вводит комментарий

- # — Также вводит комментарии (только в версии BIND 4.9)

- @ — Имя текущего домена

- ( ) — Позволяют данным занимать несколько строк

- * — Метасимвол (только в поле имя)

Со всем набором ресурсных записей можно ознакомиться в wikipedia. Наиболее часто применяемые ресурсные записи следующими (далее, мы обязательно рассмотрим их на практике):

- A — (address record/запись адреса) отображают имя хоста (доменное имя) на адрес IPv4. Для каждого сетевого интерфейса машины должна быть сделана одна A-запись. Например, следующая запись отображает доменное имя k-max.name. в IPv4 адрес хоста 81.177.139.65 (поле NAME — k-max.name., поле TTL — 86400, поле CLASS — IN, поле DATA — 81.177.139.65):

k-max.name. 86400 IN A 81.177.139.65

- AAAA (IPv6 address record) аналогична записи A, но для IPv6.

- CNAME (canonical name record/каноническая запись имени (псевдоним)) — отображает алиас на реальное имя (для перенаправления на другое имя), например, следующая запись задает алиас ftp для хоста www.k-max.name.:

ftp 86400 IN CNAME www.k-max.name.

- MX (mail exchange) — указывает хосты для доставки почты, адресованной домену. При этом поле NAME указывает домен назначения, поля TTL, CLASS — стандартное значение, поле TYPE принимает значение MX, а поле DATA указывает приоритет и через пробел — доменное имя хоста, ответственного за прием почты. Например, следующая запись показывает, что для домена k-max.name направлять почту сначала на mx.k-max.name, затем на mx2.k-max.name, если с mx.k-max.name возникли какие-то проблемы. При этом, для обоих MX хостов должны быть соответствующие A-записи:

k-max.name. 17790 IN MX 10 mx.k-max.name. k-max.name. 17790 IN MX 20 mx2.k-max.name.

- NS (name server/сервер имён) указывает на DNS-сервер, обслуживающий данный домен. Вернее будет сказать — указывают сервера, на которые делегирован данный домен. Если записи NS относятся к серверам имен для текущей зоны, доменная система имен их практически не использует. Они просто поясняют, как организована зона и какие машины играют ключевую роль в обеспечении сервиса имен. Например, зону name. обслуживают следующие NS:

name. 5772 IN NS l6.nstld.com. name. 5772 IN NS m6.nstld.com. name. 5772 IN NS c6.nstld.com. name. 5772 IN NS j6.nstld.com. ......

зону k-max.name обслуживают:

k-max.name. 1577 IN NS ns2.jino.ru. k-max.name. 1577 IN NS ns1.jino.ru.

- PTR (pointer) — отображает IP-адрес в доменное имя (о данном типе записи поговорим ниже в разделе обратного преобразования имен).

- SOA (Start of Authority/начальная запись зоны) — описывает основные/начальные настройки зоны, можно сказать, определяет зону ответственности данного сервера. Для каждой зоны должна существовать только одна запись SOA и она должна быть первая. Поле Name содержит имя домена/зоны, поля TTL, CLASS — стандартное значение, поле TYPE принимает значение SOA, а поле DATA состоит из нескольких значений, разделенных пробелами: имя главного DNS (Primary Name Server), адрес администратора зоны, далее в скобках — серийный номер файла зоны (Serial number). При каждом внесении изменений в файл зоны данное значение необходимо увеличивать, это указывает вторичным серверам, что зона изменена, и что им необходимо обновить у себя зону. Далее — значения таймеров (Refresh — указывает, как часто вторичные серверы должны опрашивать первичный, чтобы узнать, не увеличился ли серийный номер зоны, Retry — время ожидания после неудачной попытки опроса, Expire — максимальное время, в течение которого вторичный сервер может использовать информацию о полученной зоне, Minimum TTL — минимальное время, в течение которого данные остаются в кэше вторичного сервера). Ниже в примере приведено 2 одинаковые записи SOA (хотя вторая и записана в несколько строк), но они одинаковы по значению и формат записи второй более понятен в силу его структурированности:

k-max.name. 86400 IN SOA ns1.jino.ru. hostmaster.jino.ru. 2011032003 28800 7200 604800 86400 k-max.name. 86400 IN SOA ns1.jino.ru. hostmaster.jino.ru. ( 2011032003 ; serial (серийный номер) 28800 ; refresh (обновление) 7200 ; retry (повторная попытка) 604800 ; expire (срок годности) 86400) ; minimum TTL (минимум) - SRV (server selection) — указывают на сервера, обеспечивающие работу тех или иных служб в данном домене (например Jabber и Active Directory).

Давайте рассмотрим, что есть Делегирование. Делегирование (корректнее сказать делегирование ответственности) — это операция передачи ответственности за часть дерева доменных имен (зону) другому лицу или организации. За счет делегирования, в DNS обеспечивается распределенность администрирования и хранения зон. Технически, делегирование заключается в выделении какой-либо части дерева в отдельную зону, и размещении этой зоны на DNS-сервере, принадлежащем другому лицу или организации. При этом, в родительскую зону включаются «склеивающие» ресурсные записи (NS и А), содержащие указатели на авторитативные DNS-сервера дочерней зоны, а вся остальная информация, относящаяся к дочерней зоне, хранится уже на DNS-серверах дочерней зоны. Например, на иллюстрации корневой домен делегирует полномочия серверам отвечающим за TLD, TLD же в свою очередь, делегируют полномочия управления зонами — серверам второго уровня, иногда на этом цепочка заканчивается, но бывает, что делегирование простирается до 4 и даже 5 уровней.

Для бОльшего понимания, приведу пример. Делегирование управления поддоменом k-max.name другому лицу (в моем случае — хостеру) приводит к созданию новой зоны, которая администрируется независимо от остального пространства имен (независимо от вышестоящего name.). Зона k-max.name после делегирования полномочий теперь не зависит от name. и может содержать все (вернее сказать — любые имена, которые я захочу) доменные имена, которые заканчиваются на *.k-max.name. С другой стороны, зона name. содержит только доменные имена, оканчивающиеся на *.name., но не входящие в делегированные этой зоны, такие, например, как k-max.name или a-lab.name или любая другая. k-max.name может быть поделен на поддомены с именами вроде mail.k-max.name, ftp.k-max.name и некоторые из этих поддоменов могут быть выделены в самостоятельные зоны, и ответственность за данные зоны может так же быть делегирована. Если ftp.k-max.name будет являться самостоятельной зоной, то зона k-max.name не будет содержать доменные записи, которые заканчиваются на *.ftp.k-max.name.

Т.о. после делегирования ответственности, информация хранимая делегирующей зоной уже не включает информацию по делегированному поддомену и его ресурсным записям хостов, а хранит информацию о серверах имен, являющихся для делегируемого поддомена авторитативными. Это и есть «склеивающие» записи, о чем я выше уже говорил. В таком случае, если у DNS-сервера родительского домена запрашиваются данные об адресе, принадлежащем делегированному поддомену, в ответ предоставляется список DNS-серверов, которые обладают соответствующей информацией.

Серверы DNS

Выше, при рассмотрении типов ресурсных записей я упоминал о первичном и вторичном сервере. Кроме данных типов, существует еще один тип — кэширующий.

Главный сервер DNS (он же первичный, он же master, он же primary) — это авторитетный сервер (иногда называют — авторитативный, как правильнее называть — не знаю), который хранит главную копию файла данных зоны, сопровождаемую администратором системы.

Вторичный сервер — тоже является авторитетным, но он копирует главный файл зоны с первичного сервера. Отличие главного от вторичного лишь в том, что главный загружает свою информацию из конфигурационных файлов зоны, а вторичный — загружает (получает) настройки зон — с главного сервера. Вторичный DNS может получать свои данные и от другого вторичного сервера. Любой запрос относительно хоста в пределах зоны, за которую отвечает авторитетный сервер, будет в конце концов передан одному из этих серверов (главному или вторичному). Вторичных серверов может быть сколько угодно много. В зависимости от настроек, главный сервер может посылать вторичному сигнал о изменении зоны, при этом вторичный, получив сигнал производит копирование. Данное действие называется трансфер зоны (zone transfer). Существует два механизма копирования зоны: полное копирование (AXFR) и инкрементальное (incremental) копирование зоны (IXFR).

Кэширующие серверы НЕ АВТОРИТЕТНЫ, данные серверы хранят в памяти (кэше), ответы на предыдущие запросы, если данный сервер получил запрос, то он сначала просматривает информацию в кэше, и если в кэше не оказалось необходимого ответа, то отправляет запрос вышестоящему серверу DNS.

Возможно так же настроить DNS в режиме stels (т.н. невидимый), информацию о данном сервере невозможно получить используя прямые запросы. Это может быть полезно для организации primary сервера в защищенной среде и тем самым оградить зону от атак на зону.

Клиенты DNS (resolver)

Как же программы на конечных машинах знают куда и в каком виде посылать запросы DNS? Они этого не знают. Для разрешения имен и IP адресов клиентскими приложениями используется библиотека Resolver. Это не какое-то специальное приложение, это функциональность системы (ядра). Т.о. приложения посылают системные вызовы gethostbyname(2) и gethostbyaddr(2), а ядро уже на основании настроек в файле /etc/nsswitch.conf определяет по какому пути ему далее действовать. Данный файл определяет какие сервисы (будь то файл /etc/hosts или DNS) и в каком порядке использовать. В ранних версиях библиотеки Linux — libc, использовался файл /etc/host.conf. Вот фрагмент файла, который нас интересует:

root@DNS:~# cat /etc/nsswitch.conf ...... hosts: files dns networks: files

Две строки данного фрагмента указывают ядру производить преобразование имен хостов в IP (строка hosts: files dns) сначала из файла hosts, затем силами DNS, а так же преобразование имен сетей в IP (строка networks: files) с помощью файла /etc/network.Возможны так же параметры nis или nisplu, определяющие использовать Network Information System (NIS) чтобы найти адрес. Порядок, в котором перечислены сервисы, определяет последовательность их опроса.

Если согласно /etc/nsswitch.conf запрос отправляется DNS, то используются настройки из файла /etc/resolv.conf, который определяет какие серверы DNS использовать. Вот типичный пример файла /etc/resolv.conf:

root@DNS:~# cat /etc/resolv.conf nameserver 192.168.1.1 nameserver 192.168.1.2 domain examle.com

Директива nameserver определяет адрес сервера доменных имен, который будет выполнять рекурсивные запросы resolver. В данном файле указано использовать север имен сначала 192.168.1.1 затем, если первый не смог обработать запрос, 192.168.1.2. Рекомендуется не использовать более 3х параметров nameserver. Если опция nameserver не задана, то резолвер попытается соединиться с сервером на локальном хосте. Параметр domain определяет заданное по умолчанию имя домена, которое будет подставлено, когда DNS не удастся найти имя хоста. Существует так же опция search, которая задает дополнительные домены, в которых необходимо произвести поиск и разрешение имени хоста. Опции search и domain нельзя использовать совместно.

Кроме кэша на ДНС сервере, существуют кэши интернет-браузеров, кэши резолверов. Довольно прозрачную картину предоставляет Wikipedia:

Запросы DNS

В DNS имеются следующие типы запросов: итеративный (он же прямой), обратный и рекурсивный.

Итеративный (он же прямой, он же нерекурсивный) запрос посылает доменное имя DNS серверу и просит вернуть либо IP адрес этого домена, либо имя DNS сервера, авторитативного для этого домена. При этом, сервер DNS не опрашивает другие серверы для получения ответа. Так работают корневые и TLD серверы.

Рекурсивный запрос посылает DNS серверу доменное имя и просит возвратить IP адрес запрошенного домена. При этом сервер может обращаться к другим DNS серверам.

Обратный запрос посылает IP и просит вернуть доменное имя.

Любой DNS-server должен отвечать на итеративные запросы. Возможно настроить DNS отвечать и на рекурсивные запросы. Если DNS не настроен отвечать на рекурсивные запросы, он обрабатывает их как итеративные.

Обычно, провайдер выдает в локальной сети стоит DNS-сервер, обрабатывающий рекурсивные запросы, а так же, скорее всего, он настроен на кэширование запросов, что экономит трафик и снижает нагрузку на сеть. Схему взаимодействия клиента и DNS серверов можно представить следующей картинкой:

Давайте разберем, что тут нарисовано по шагам:

- Клиент (браузер, почтовая программа, либо любое другое приложение) отправляет запрос резолверу, резолвер на основании указанных конфигов определяет адрес настроенного сервера имен.

- Резолвер посылает запрос указанному серверу имен.

- Сервер имен принимает данный рекурсивный запрос и, т.к. не имеет информации ни о домене, ни, возможно, даже о зоне name., отправляет рекурсивный (или нерекурсивный в зависимости от настроек) запрос серверу, отвечающему за корневую зону.

- Сервер корневой зоны не обрабатывает рекурсивные запросы, в результате обрабатывает данный запрос как итеративный и возвращает имя и адрес сервера, авторитетного за зону name.

- Сервер последовательно продолжает опрашивать авторитативные сервера для последующих зон, в порядке убывания уровня зон в имени

- пока не получает удовлетворительный ответ, данных шагов может быть больше, в зависимости от длины доменного имени

- и «вложенности» доменных имен.

- В итоге, сервер получает необходимый ответ от сервера имен, хранящего необходимую ресурсную запись о хосте.

- Сервер

провайдералокальной сети возвращает резолверу клиента запрошенные данные.

Обычно, количество шагов сокращено до минимума, т.к. на пути прохождения запросов встречается кэширующий сервер, который хранит необходимую информацию в кэше. В данной схеме может возникнуть вопрос: каким образом локальный DNS сервер, получивший рекурсивный запрос от резолвера, выбирает DNS-сервер из списка авторитативных? Существует множество корневых DNS-серверов в сети Интернет, какому из корневых серверов наш DNS-сервер отправит запрос?

Для решения данного вопроса DNS-серверы BIND используют метрику, называемую временем отклика (roundtrip time, или RTT), для выбора среди авторитативных DNS-серверов одной зоны. RTT определяет задержку, с которой приходит ответ на запросы от удаленного сервера. Каждый раз, при передаче запроса удаленному серверу, DNS-сервер BIND запускает внутренний таймер. Таймер останавливается при получении ответа, и метрика фиксируется локальным сервером. Если приходится выбирать один из нескольких авторитативных серверов, выбор падает на сервер с наименьшим показателем RTT.

До того как BIND впервые послал запрос какому-либо серверу и получил от него ответ, удаленному серверу присваивается случайное значение RTT, которое меньше, чем все прочие, полученные на основании замеров. Таким образом, DNS BIND гарантированно опросит все авторитативные серверы для определенной зоны случайным образом, прежде чем начнет выбирать предпочтительный на основании метрики.

Ответы DNS сервера

Ответы DNS бывают следующего типа:

- Авторитативный ответ (authoritative response) приходит от серверов, являющихся ответственными за зону.

- Неавторитативный ответ (non authoritative response) приходит от серверов, которые не отвечают за зону (от кэширующих).

Ответ DNS обычно содержит следующую информацию:

- Запись заголовка — служебную информацию о запросе.

- Запись запроса — повторяет отправленный запрос.

- Запись ответа — собственно, сам ответ.

- Записи авторитетных серверов — информацию об авторитетных серверах, хранящих информацию по текущему запросу.

- Дополнительную информацию — дополнительные записи, например адреса NS-серверов.

Вышенаписанное наглядно подтверждается утилитой dig:

root@DNS:~# dig ya.ru ; <<>> DiG 9.7.3 <<>> ya.ru (раздел заголовка) ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 53499 ;; flags: qr rd ra; QUERY: 1, ANSWER: 7, AUTHORITY: 2, ADDITIONAL: 3 ;; QUESTION SECTION: (раздел запроса) ;ya.ru. IN A ;; ANSWER SECTION: (раздел ответа) ya.ru. 4813 IN A 87.250.250.203 ya.ru. 4813 IN A 87.250.251.3 ya.ru. 4813 IN A 93.158.134.3 ya.ru. 4813 IN A 93.158.134.203 ya.ru. 4813 IN A 213.180.204.3 ya.ru. 4813 IN A 77.88.21.3 ya.ru. 4813 IN A 87.250.250.3 ;; AUTHORITY SECTION: (авторитативные сервера) ya.ru. 4813 IN NS ns1.yandex.ru. ya.ru. 4813 IN NS ns5.yandex.ru. ;; ADDITIONAL SECTION: (дополнительная информация - адреса авторитативных name servers) ns5.yandex.ru. 345565 IN A 213.180.204.1 ns1.yandex.ru. 345565 IN A 213.180.193.1 ns1.yandex.ru. 3565 IN AAAA 2a02:6b8::1 ;; Query time: 7 msec ;; SERVER: 192.168.1.1#53(192.168.1.1) ;; WHEN: Sat Jul 2 23:02:45 2011 ;; MSG SIZE rcvd: 238

Обратное преобразование имен

DNS используется в первую очередь для преобразования доменных имён в IP-адреса, но он также может выполнять обратный процесс, называемый Обратное преобразование имен или обратным отображением. Т.к. записи в прямой базе DNS структурированы иерархически по доменным именам, DNS не может эффективно выполнять поиск по IP адресу в такой базе. Для обратного преобразования в DNS используется специальный домен in-addr.arpa. Ресурсные записи в данном домене в поле Name содержат IP-адреса, в поле Type — PTR, а в поле Data — FQDN-имя соответствующее данному IP.

На схеме представлена структура домена arpa. Думаю, что тут все довольно наглядно. Домен arpa. имеет 2 поддомена in-addr и ip6, отвечающие за IPv4 и IPv6 адреса соответственно. Домен in-addr.arpa. имеет от *.0.in-addr.arpa. до *.255.in-addr.arpa. поддоменов, каждый из которых так же имеет по 256 поддоменов.

В целях уменьшения объёма нежелательной корреспонденции (спама) многие почтовые серверы могут проверять наличие PTR записи для хоста, с которого происходит отправка. В этом случае PTR запись для IP адреса должна соответствовать имени отправляющего почтового сервера, которым он представляется в процессе SMTP сессии.

Наглядно приведенную схему можно представить командами:

[root@DNS~]# dig www.ru ... ;; QUESTION SECTION: ;www.ru IN A ;; ANSWER SECTION: www.ru 52119 IN A 194.87.0.50 ... [root@DNS~]# dig -x 194.87.0.50 ... ;; QUESTION SECTION: ;50.0.87.194.in-addr.arpa. IN PTR ;; ANSWER SECTION: 50.0.87.194.in-addr.arpa. 30385 IN PTR www.ru ....

При этом, команду dig -x 194.87.0.50 правильнее будет представить как dig 50.0.87.194.in-addr.arpa., то есть записи в поддоменах *.in-addr.arpa. представлены в так называемой обратной нотации (или reverse форме), то есть хосту с IP 194.87.0.50 будет соответствовать PTR-запись, имеющая FQDN 50.0.87.194.in-addr.arpa., которая в свою очередь указывает на домен www.ru Хочется отметить, что чаще всего за обратную зону и ее редактирование отвечает поставщик интернета.

Как и обещал, описываю ресурсную запись PTR в домене IN-ADDR.ARPA, соответствующая приведенной выше записи А для машины www.ru. будет иметь такой вид:

50.0.87.194 IN PTR www.ru

Имя 50.0.87.194 не заканчивается точкой и поэтому является относительным. Вопрос: относительным относительно чего? Ни в коем случае не относительно «www.ru». Для того чтобы эта запись была FQDN, домен по умолчанию должен называться «IN-ADDR.ARPA.». Этого можно добиться либо поместив записи PTR в отдельный файл, в котором доменное имя зоны по умолчанию — IN-ADDR.ARPA. (заданный в файле начальной загрузки демона named), либо изменив этот домен с помощью директивы $ORIGIN. Если домен по умолчанию определен как 0.87.194.IN-ADDR.ARPA., то запись можно представить так:

80 IN PTR www.ru

Регистрация доменных имен

В двух словах хотел бы затронуть вопрос регистрации доменных имен.

Регистрация доменов — это действие, посредством которого клиент сообщает регистратору, каким DNS-серверам следует делегировать поддомен, и также снабжает регистратора контактной и платежной информацией. Регистратор передает информацию в соответствующий реестр. Чаще всего, это процесс внесения в реестр зоны первого уровня (то есть в TLD зоны ru, com или др.), записи о новом доменном подимени.

Регистратор доменных имён — это организация, имеющая полномочия создавать (регистрировать) новые доменные имена и продлевать срок действия уже существующих доменных имён в домене, для которого установлена обязательная регистрация.

Уровни доменов, для которых необходима обязательная регистрация лица, ответственного за домен, следующие:

- корневой домен

- все домены первого уровня (TLD)

- некоторые домены второго уровня (например, com.ru или co.uk)

Регистратором для корневого домена является организация ICANN. Чтобы стать регистратором доменов в зонах второго уровня (.com .net .org .biz .info .name .mobi .asia .aero .tel .travel .jobs …), необходимо получить аккредитацию ICANN.

Правила регистрации в международных (gTLD — com., org, и др.) доменах устанавливаются ICANN. Правила регистрации в национальных (ccTLD — ru, us и др.) доменах устанавливаются их регистраторами и/или органами власти соответствующих стран, например единые правила для всех регистраторов в доменах .ru, и.рф задаются Координационным центром национального домена сети Интернет. Для многих доменов (в том числе и для ru) регистратор не единственный. При наличии нескольких регистраторов все они должны использовать единую (централизованную или распределённую) базу данных для исключения конфликтов и обеспечения уникальности доменного имени.

Услуга регистрации домена в большинстве случаев платная, цену и условия регистрации определяет регистратор. Для регистрации домена, необходимо выбрать свободное имя и отправить заявку на регистрацию у одного из регистраторов (например nic.ru), оплатить предоставление услуги. После подтверждения регистрации, необходимо в интерфейсе регистратора определить (делегировать) dns сервера, скорее всего это будут DNS вашего хостера.

В завершение статьи хочу отметить так же о таком маркетинговом нюансе, что иногда домены второго уровня называют именами доменов ПЕРВОГО уровня, тем самым «опуская» значение корневого домена и принимая за корневой домен — домены TLD.

Так же хочу отметить, что доменный адрес и IP-адрес не тождественны — один IP-адрес может иметь множество имён, что позволяет поддерживать на одном компьютере множество веб-сайтов (это называется виртуальный хостинг). Обратное тоже справедливо — одному имени может быть сопоставлено множество IP-адресов: это позволяет создавать балансировку нагрузки.

Резюме

Итак, в сегодняшней статье я постарался как можно понятней описать работы доменной системы имен. Надеюсь, это у меня получилось. Мы рассмотрели иерархическую структуру базы данных DNS, а так же рассмотрели процессы взаимодействия клиентов и серверов DNS, а так же разновидности серверов DNS. В следующей статье я рассмотрю практические вопросы установки и настройки DNS сервера BIND на Linux. Буду рад Вашим комментариям.

Что еще почитать:

man (5) resolver: http://www.opennet.ru/man.shtml?topic=resolver&category=5&russian=0

man (3) gethostbyname: http://www.opennet.ru/cgi-bin/opennet/man.cgi?topic=gethostbyname&category=3

Linux Network Administrators Guide v2 Russian: скачать.

RFC882, 1035, 1183

Разместил с разрешения mcsim85, у которого еще нет полноценного аккаунта на хабре, но который за такие качественный статьи безусловно его заслуживает! На всякий случай ссылка на оригинал.

Давайте уже разберемся в DNS / Хабр

Внимательный читатель найдет на этой картинке IPv6

Люди часто озадачены доменами. Почему мой сайт не работает? Почему эта хрень поломана, ничего не помогает, я просто хочу, чтобы это работало! Обычно, вопрошающий или не знает про DNS, или не понимает фундаментальных идей. Для многих DNS — страшная и непонятная штука. Эта статья — попытка развеять такой страх. DNS — это просто, если понять несколько базовых концепций.

Что такое DNS

DNS расшифровывается как Domain Name System. Это глобальное распределенное хранилище ключей и значений. Сервера по всему миру могут предоставить вам значение по ключу, а если им неизвестен ключ, то они попросят помощи у другого сервера.

Вот и все. Правда. Вы или ваш браузер запрашивает значение для ключа www.example.com, и получает в ответ 1.2.3.4.

Базовые штуки

Большой плюс DNS в том, что это публичная услуга, и можно потыкать в сервера если хочется разобраться. Давайте попробуем. У меня есть домен petekeen.net, который хостится на машине web01.bugsplat.info. Команды, используемые ниже, можно запустить из командной строки OS X (ой, то есть macOS, — прим. пер.).

Давайте взглянем на маппинг между именем и адресом:

$ dig web01.bugsplat.info

Команда dig это такой швейцарский армейский нож для DNS-запросов. Крутой, многофункциональный инструмент. Вот первая часть ответа:

; <<>> DiG 9.7.6-P1 <<>> web01.bugsplat.info

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 51539

;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 0

Здесь есть только одна интересная деталь: информация о самом запросе. Говорится, что мы запросили запись и получили ровно один ответ. Вот:

;; QUESTION SECTION:

;web01.bugsplat.info. IN A

dig по-умолчанию запрашивает A-записи. A это address (адрес), и это один из фундаментальных видов записей в DNS. A содержит один IPv4-адрес. Есть эквивалент для IPv6-адресов — AAAA. Давайте взглянем на ответ:

;; ANSWER SECTION:

web01.bugsplat.info. 300 IN A 192.241.250.244

Тут говорится, что у хоста web01.bugsplat.info. есть один адрес A: 192.241.250.244. Число 300 это TTL, или time to live (время жизни). Столько секунд можно держать значение в кэше до повторной проверки. Слово IN означает Internet. Так сложилось исторически, это нужно для разделения типов сетей. Подробнее об этом можно почитать в документе IANA’s DNS Parameters.

Оставшаяся часть ответа описывает сам ответ:

;; Query time: 20 msec

;; SERVER: 192.168.1.1#53(192.168.1.1)

;; WHEN: Fri Jul 19 20:01:16 2013

;; MSG SIZE rcvd: 56

В частности, здесь говорится, как долго сервер откликался, какой у сервера IP-адрес (192.168.1.1), на какой порт стучался dig (53, DNS-порт по-умолчанию), когда запрос был завершен и сколько байтов было в ответе.

Как видите, при обычном DNS-запросе происходит куча всего. Каждый раз, когда вы открываете веб-страницу, браузер делает десятки таких запросов, в том числе для загрузки всех внешних ресурсов вроде картинок и скриптов. Каждый ресурс отвечает за минимум один новый DNS-запрос, и если бы DNS не был рассчитан на сильное кэширование, то трафика генерировалось бы очень много.

Но в этом примере не видно, что DNS-сервер 192.168.1.1 связался с кучей других серверов чтобы ответить на простой вопрос: «куда указывает адрес web01.bugsplat.info?». Давайте запустим трейс чтобы узнать о всей возможной цепочке, которую пришлось бы пройти dig‘у, если бы информация не был закэширована:

$ dig +trace web01.bugsplat.info

; <<>> DiG 9.7.6-P1 <<>> +trace web01.bugsplat.info

;; global options: +cmd

. 137375 IN NS l.root-servers.net.

. 137375 IN NS m.root-servers.net.

. 137375 IN NS a.root-servers.net.

. 137375 IN NS b.root-servers.net.

. 137375 IN NS c.root-servers.net.

. 137375 IN NS d.root-servers.net.

. 137375 IN NS e.root-servers.net.

. 137375 IN NS f.root-servers.net.

. 137375 IN NS g.root-servers.net.

. 137375 IN NS h.root-servers.net.

. 137375 IN NS i.root-servers.net.

. 137375 IN NS j.root-servers.net.

. 137375 IN NS k.root-servers.net.

;; Received 512 bytes from 192.168.1.1#53(192.168.1.1) in 189 ms

info. 172800 IN NS c0.info.afilias-nst.info.

info. 172800 IN NS a2.info.afilias-nst.info.

info. 172800 IN NS d0.info.afilias-nst.org.

info. 172800 IN NS b2.info.afilias-nst.org.

info. 172800 IN NS b0.info.afilias-nst.org.

info. 172800 IN NS a0.info.afilias-nst.info.

;; Received 443 bytes from 192.5.5.241#53(192.5.5.241) in 1224 ms

bugsplat.info. 86400 IN NS ns-1356.awsdns-41.org.

bugsplat.info. 86400 IN NS ns-212.awsdns-26.com.

bugsplat.info. 86400 IN NS ns-1580.awsdns-05.co.uk.

bugsplat.info. 86400 IN NS ns-911.awsdns-49.net.

;; Received 180 bytes from 199.254.48.1#53(199.254.48.1) in 239 ms

web01.bugsplat.info. 300 IN A 192.241.250.244

bugsplat.info. 172800 IN NS ns-1356.awsdns-41.org.

bugsplat.info. 172800 IN NS ns-1580.awsdns-05.co.uk.

bugsplat.info. 172800 IN NS ns-212.awsdns-26.com.

bugsplat.info. 172800 IN NS ns-911.awsdns-49.net.

;; Received 196 bytes from 205.251.195.143#53(205.251.195.143) in 15 ms

Информация выводится в иерархической последовательности. Помните как dig вставил точку . после хоста, web01.bugsplat.info? Так вот, точка . это важная деталь, и она означает корень иерархии.

Корневые DNS-сервера обслуживаются различными компаниями и государствами по всему миру. Изначально их было мало, но интернет рос, и сейчас их 13 штук. Но у каждого из серверов есть десятки или сотни физических машин, которые прячутся за одним IP.

Итак, в самом верху трейса находятся корневые сервера, каждый определен с помощью NS-записи. NS-запись связывает доменное имя (в данном случае, корневой домен) с DNS-сервером. Когда вы регистрируете доменное имя у регистратора типа Namecheap или Godaddy, они создают NS-записи для вас.

В следующем блоке видно, как dig выбрал случайный корневой сервер, и запросил у него A-запись для web01.bugsplat.info. Видно только IP-адрес корневого сервера (192.5.5.241). Так какой именно корневой сервер это был? Давайте узнаем!

$ dig -x 192.5.5.241

; <<>> DiG 9.8.3-P1 <<>> -x 192.5.5.241

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 2862

;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 0

;; QUESTION SECTION:

;241.5.5.192.in-addr.arpa. IN PTR

;; ANSWER SECTION:

241.5.5.192.in-addr.arpa. 3261 IN PTR f.root-servers.net.Флаг -x заставляет dig провести обратный поиск по IP-адресу. DNS отвечает записью PTR, которая соединяет IP и хост, в данном случае — f.root-servers.net.

Возвращаясь к нашему начальному запросу: корневой сервер F вернул другой набор NS-серверов. Он отвечает за домен верхнего уровня info. dig запрашивает у одного из этих серверов запись A для web01.bugsplat.info, и получает в ответ еще один набор NS-серверов, и потом запрашивает у одного из этих серверов запись A для web01.bugsplat.info.. И, наконец, получает ответ!

Уф! Сгенерировалось бы много трафика, но почти все эти записи были надолго закэшированы каждым сервером в цепочке. Ваш компьютер тоже кэширует эти данные, как и ваш браузер. Чаще всего DNS-запросы никогда не доходят до корневых серверов, потому что их IP-адреса почти никогда не изменяются («Наверно все таки речь идет о большом TTL для записей в их базе. Если у DNS сервера IP адрес вообще ни разу не изменялся, то это не означает, что его база навечно закеширована» — прим. от rrrav). Домены верхнего уровня com, net, org, и т.д. тоже обычно сильно закэшированы.

Другие типы

Есть еще несколько типов, о которых стоит знать. Первый это MX. Он соединяет доменное имя с одним или несколькими почтовыми серверами. Электронная почта настолько важна, что у нее есть свой тип DNS-записи. Вот значения MX для petekeen.net:

$ dig petekeen.net mx

; <<>> DiG 9.7.6-P1 <<>> petekeen.net mx

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 18765

;; flags: qr rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 0, ADDITIONAL: 0

;; QUESTION SECTION:

;petekeen.net. IN MX

;; ANSWER SECTION:

petekeen.net. 86400 IN MX 60 web01.bugsplat.info.

;; Query time: 272 msec

;; SERVER: 192.168.1.1#53(192.168.1.1)

;; WHEN: Fri Jul 19 20:33:43 2013

;; MSG SIZE rcvd: 93Заметьте, что MX-запись указывает на имя, а не на IP-адрес.

Еще один тип, который вам скорее всего знаком, это CNAME. Расшифровываетя как Canonical Name (каноническое имя). Он связывает одно имя с другим. Давайте посмотрим на ответ:

$ dig www.petekeen.net

; <<>> DiG 9.7.6-P1 <<>> www.petekeen.net

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 16785

;; flags: qr rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 0, ADDITIONAL: 0

;; QUESTION SECTION:

;www.petekeen.net. IN A

;; ANSWER SECTION:

www.petekeen.net. 86400 IN CNAME web01.bugsplat.info.

web01.bugsplat.info. 300 IN A 192.241.250.244

;; Query time: 63 msec

;; SERVER: 192.168.1.1#53(192.168.1.1)

;; WHEN: Fri Jul 19 20:36:58 2013

;; MSG SIZE rcvd: 86Сразу видно, что мы получили два ответа. Первый говорит, что www.petekeen.net указывает на web01.bugsplat.info. Второй возвращает запись A для того сервера. Можно считать, что CNAME это псевдоним (или алиас) для другого сервера.

Что не так с CNAME

Записи CNAME очень полезны, но есть важный момент: если есть CNAME с каким-то именем, то нельзя создать другую запись с таким же именем. Ни MX, ни A, ни NS, ничего.

Причина в том, что DNS производит замену таким образом, что все записи того места, куда указывает CNAME, также валидны для CNAME. В нашем примере, записи у www.petekeen.net и web01.bugsplat.info будут совпадать.

Поэтому нельзя делать CNAME на корневом домене вроде petekeen.net, потому что обычно там нужны другие записи, например, MX.

Запросы к другим серверам

Давайте представим, что конфигурация DNS испорчена. Вам кажется, что вы исправили проблему, но не хотите ждать когда обновится кэш чтобы удостовериться. С помощью dig можно сделать запрос к публичному DNS-серверу вместо своего дефолтного, вот так:

$ dig www.petekeen.net @8.8.8.8Символ @ с IP-адресом или хостом заставляет dig прозводить запрос к указанному серверу через порт по-умолчанию. Можно использовать публичный DNS-сервер Гугла или почти-публичный-сервер Level 3 по адресу 4.2.2.2.

Типичные ситуации

Давайте рассмотрим типичные ситуации, знакомые многим веб-разработчикам.

Редирект домена на www

Часто нужно сделать редирект домена iskettlemanstillopen.com на www.iskettlemanstillopen.com. Регистраторы типа Namecheap или DNSimple называют это URL Redirect. Вот пример из админки Namecheap:

Символ @ означает корневой домен iskettlemanstillopen.com. Давайте посмотрим на запись A у этого домена:

$ dig iskettlemanstillopen.com

;; QUESTION SECTION:

;iskettlemanstillopen.com. IN A

;; ANSWER SECTION:

iskettlemanstillopen.com. 500 IN A 192.64.119.118

Этот IP принадлежит Namecheap’у, и там крутится маленький веб-сервер, который просто делает перенаправление на уровне HTTP на адрес http://www.iskettlemanstillopen.com:

$ curl -I iskettlemanstillopen.com

curl -I iskettlemanstillopen.com

HTTP/1.1 302 Moved Temporarily

Server: nginx

Date: Fri, 19 Jul 2013 23:53:21 GMT

Content-Type: text/html

Connection: keep-alive

Content-Length: 154

Location: http://www.iskettlemanstillopen.com/

CNAME для Heroku или Github

Взгляните на скриншот выше. На второй строке там CNAME. В этом случае www.iskettlemanstillopen.com указывает на приложение, запущенное на Heroku.

$ heroku domains

=== warm-journey-3906 Domain Names

warm-journey-3906.herokuapp.com

www.iskettlemanstillopen.com

С Github похожая история, но там нужно создать специальный файл в корне репозитория, и назвать его CNAME. См. документацию.

Wildcards

Большинство DNS-серверов поддерживают шаблоны (wildcards). Например, есть wildcard CNAME для *.web01.bugsplat.info указывает на web01.bugsplat.info. Тогда любой хост на web01 будет указывать на web01.bugsplat.info и не нужно создавать новые записи:

$ dig randomapp.web01.bugsplat.info

;; QUESTION SECTION:

;randomapp.web01.bugsplat.info. IN A

;; ANSWER SECTION:

randomapp.web01.bugsplat.info. 300 IN CNAME web01.bugsplat.info.

web01.bugsplat.info. 15 IN A 192.241.250.244

Заключение

Надеюсь, теперь у вас есть базовое понимание DNS. Все стандарты описаны в документах:

Есть еще пара интересных RFC, в том числе 4034, который описывает стандарт DNSSEC и 5321, который описывает взаимосвязь DNS и email. Их интересно почитать для общего развития.

Если вы ищете лучшие DNS-серверы сегодня, мы здесь, чтобы помочь.

DNS (система доменных имен) — это система, которая переводит доменные имена, которые вы вводите в браузере, в IP-адреса, необходимые для доступа к этим сайтам, и лучшие DNS-серверы предоставляют вам наилучший сервис.

Ваш интернет-провайдер будет назначать вам DNS-серверы всякий раз, когда вы подключаетесь к Интернету, но они не всегда могут быть лучшим выбором DNS-сервера.Медленные DNS-серверы могут привести к задержке перед загрузкой веб-сайтов, и если ваш сервер иногда выходит из строя, вы вообще не сможете получить доступ к каким-либо сайтам.

Переключение на бесплатный общедоступный DNS-сервер может существенно изменить ситуацию: более отзывчивый просмотр и длительные 100% времени безотказной работы означают, что вероятность технических проблем значительно ниже.

Некоторые сервисы также могут блокировать доступ к фишинговым или зараженным сайтам, а некоторые предлагают фильтрацию контента, чтобы дети не попадали в худшую часть Интернета.

Вам нужно тщательно выбирать свою услугу — не все поставщики обязательно будут лучше, чем ваш провайдер, — но чтобы помочь вам в правильном направлении, в этой статье будут освещены шесть лучших DNS-серверов.

Получите бесплатный брандмауэр DNS на всю жизнь с Keepsolid VPN Unlimited — всего $ 160 на 5 устройств на всю жизнь

В настоящее времяKeepsolid предлагает бесплатных защит DNS Firewall при покупке подписки VPN Unlimited.Это решение сетевой безопасности, которое перехватывает разрешение DNS для известных вредоносных веб-сайтов и защищает ваши устройства от заражения вредоносным ПО. При единовременной оплате всего 32 долл. США за устройство (при тарифном плане на 5 устройств) вы получаете 256-битное шифрование AES военного уровня, неограниченный трафик и скорость соединения на всю жизнь. Используйте эксклюзивный код VPNUNLIMITED20. Посмотреть предложение

Почему платный DNS лучше, чем бесплатный

Как и в случае с любой услугой, вы получаете то, за что платите, и здесь все по-другому. Бесплатный DNS может быть хорошим, но это ничто по сравнению с платной версией Premium.Конечно, не все хотят платить, и в зависимости от их потребностей они могут не нуждаться, но платный DNS всегда лучший выбор. Помимо повышения производительности и безопасности веб-сайта, вы также получаете дополнительные функции.

Например, динамический DNS и вторичный DNS являются одним из основных продуктов премиум-службы DNS. Динамический DNS работает с динамическими IP-адресами и позволяет пользователям получать доступ к своему домашнему компьютеру из любой точки мира. Вторичный DNS работает как резервная копия, что всегда является плюсом.Это лишь малая часть того, что может делать расширенный DNS, и точное количество функций будет зависеть от поставщика услуг.

Лучшие бесплатные, платные и бизнес-альтернативные серверы доменных имен

- OpenDNS

- Cloudflare

- Google Public DNS

- Comodo Secure DNS

- Quad9

- Verisign DNS

1. OpenDNS

Первичные, вторичные DNS-серверы: 208.67.222.222 и 208.67.220.220

Оператор-ветеран

Фишинговые сайты по умолчанию заблокированы

Дополнительная веб-фильтрация

Основанная в 2005 году и теперь принадлежащая Cisco, OpenDNS является одним из крупнейших имен в общедоступной DNS.

Бесплатный сервис предлагает множество преимуществ: высокая скорость, 100% времени безотказной работы, фишинговые сайты по умолчанию заблокированы, дополнительная веб-фильтрация по типу родительского контроля для блокировки сайтов по типу контента, а также бесплатная поддержка по электронной почте, если что-то пойдет не так.

Коммерческие планы позволяют просматривать историю вашей интернет-активности за последний год и дополнительно могут блокировать вашу систему, предоставляя доступ только к определенным веб-сайтам.Они не будут обязательными для обычного пользователя, но если вам интересно, они могут быть вашими примерно за 20 долларов (14,30 фунтов) в год.

Если вы опытный специалист по обмену DNS, вы можете сразу же начать, перенастроив ваше устройство для использования серверов имен OpenDNS.

Если вы новичок, это тоже нормально, поскольку в OpenDNS есть инструкции по настройке ПК, Mac, мобильных устройств, маршрутизаторов и многое, многое другое.

(Кредит изображения: Cloudflare)2. Cloudflare

Первичные, вторичные DNS-серверы: 1.1.1.1 и 1.0.0.1

Впечатляющая производительность

Строгие уровни конфиденциальности

Форум сообщества поддержки

Самый известный благодаря своей сети доставки контента с самым высоким рейтингом, Cloudflare расширил свой диапазон, включив в него новую общедоступную службу DNS — броскую 1.1.1.1.

Cloudflare уделяет гораздо больше внимания основам. Они начинаются с производительности, и независимое тестирование с сайтов, таких как DNSPerf, показывает, что Cloudflare является самой быстрой общедоступной службой DNS.

Конфиденциальность является еще одним важным событием.Cloudflare не только обещает, что не будет использовать ваши данные для просмотра рекламы; он обязуется никогда не записывать запрашивающий IP-адрес (ваш) на диск. Все существующие журналы будут удалены в течение 24 часов. И эти заявления не просто обнадеживающие слова на сайте. Cloudflare нанял KPMG для ежегодного аудита своей практики и подготовки публичного отчета, подтверждающего, что компания выполняет свои обещания.

На веб-сайте 1.1.1.1 есть некоторые рекомендации по настройке с простыми учебными пособиями по Windows, Mac, Android, iOS, Linux и маршрутизаторам.Они очень общие — например, вы получаете один набор инструкций для всех версий Windows — но есть некоторые плюсы (IPv6, а также детали IPv4), и вы должны быть в состоянии это выяснить. Кроме того, мобильные пользователи могут использовать WARP, который защищает весь интернет-трафик телефона.

Продукт не предлагает блокировку рекламы и не пытается отслеживать, что вы можете получить, а что нет. Единственное предостережение в том, что Cloudflare ввел фильтрацию контента для вредоносных программ и блокировку контента для взрослых, с их 1.1.1.2 / 1.0.0.2 и 1.1.1.3/1.0.0.3 соответственно, но это вариант, который пользователь может выбрать, а не навязывать его.

Если у вас есть какие-либо проблемы, Cloudflare предлагает форум сообщества, на котором вы можете задать вопросы или посмотреть, что делают другие, — приятное дополнительное прикосновение, которое мы хотели бы видеть и другие провайдеры.

(Изображение предоставлено: Google Public DNS)3. Google Public DNS

Первичные, вторичные DNS-серверы: 8.8.8.8 и 8.8.4.4

Надежность в области конфиденциальности

Похвальная прозрачность

Предназначено для опытных пользователей

Google держит свои пальцы в большинстве веб-пирогов, и DNS не является исключением: это бесплатный Public DNS — простая и эффективная замена для серверов имен вашего ISP.

Конфиденциальность не может полностью соответствовать обещаниям Cloudflare «мы ничего не храним», но это неплохо. Служба регистрирует полную информацию об IP-адресе запрашивающего устройства в течение примерно 24-48 часов для устранения неполадок и диагностики. «Постоянные» журналы сбрасывают любую личную информацию и сокращают сведения о местоположении до уровня города, и все, кроме небольшой случайной выборки, удаляются через две недели.

Дополнительное преимущество для опытных пользователей в подробном описании сервиса Google.Например, если вы хотите оценить значимость политики конфиденциальности Google, вы можете прочитать абсолютно все, что содержится в журналах службы, чтобы выяснить это для себя.

Сайт поддержки Google предлагает только самые базовые рекомендации, ориентированные на опытных пользователей, предупреждая, что «только пользователи, которые умеют настраивать параметры операционной системы, [должны] вносить эти изменения». Если вы не уверены, что делаете, проверьте учебные материалы от такого поставщика, как OpenDNS, не забывая заменить его серверы имен на Google: 8.8.8.8 и 8.8.4.4.

(Изображение предоставлено Comodo)4. Comodo Secure DNS

Первичные, вторичные DNS-серверы: 8.26.56.26 и 8.20.247.20

Ориентация на безопасность

Интеллектуальная обработка паркованных доменов

Производительность может быть не такой высокой

Comodo Group — основа множества превосходных продуктов для обеспечения безопасности, поэтому неудивительно, что компания также предлагает собственную общедоступную службу DNS.

Как и следовало ожидать, Comodo Secure DNS уделяет большое внимание безопасности.Он не только блокирует фишинговые сайты, но и предупреждает, если вы пытаетесь посетить сайты с вредоносными, шпионскими программами и даже припаркованными доменами, которые могут перегружать вас рекламой (всплывающие окна, всплывающие окна и т. Д.). Кроме того, вы можете попробовать сервис Comodo Dome Shield, который добавляет дополнительные функции к Comodo Secure DNS.

Comodo утверждает, что его сервис также выше среднего, обнаруживая попытки посещения паркованных или неиспользуемых доменов и автоматически перенаправляя вас туда, куда вы действительно хотите попасть.

Производительность является ключевой, конечно, и компания предлагает свою всемирную сеть серверов и технологию интеллектуальной маршрутизации дать ей преимущество. Статистика DNSPerf Comodo, к сожалению, менее впечатляющая. Как мы пишем, DNSPerf сообщает, что его среднее время запроса составляет около 72 мс.

Тем не менее, Comodo все еще может быть интересным, если вы ищете дополнительный уровень веб-фильтрации, и на веб-сайте поддержки есть несколько коротких, но полезных инструкций по настройке службы на ПК с Windows, Mac, маршрутизаторах и Chromebook.

(Кредит изображения: Quad9)5. Quad9

Первичные, вторичные DNS-серверы: 9.9.9.9 и 149.112.112.112

Уровни быстрой производительности

Блокирует вредоносные домены

Ограниченная помощь в настройке

Quad9 is молодая служба DNS, которая с августа 2016 года предоставляет быструю и бесплатную службу DNS.