Что такое name-серверы NS и DNS?

Содержание

[скрыть][показать]- Определение DNS

- Name-сервер

- Resolver’ы

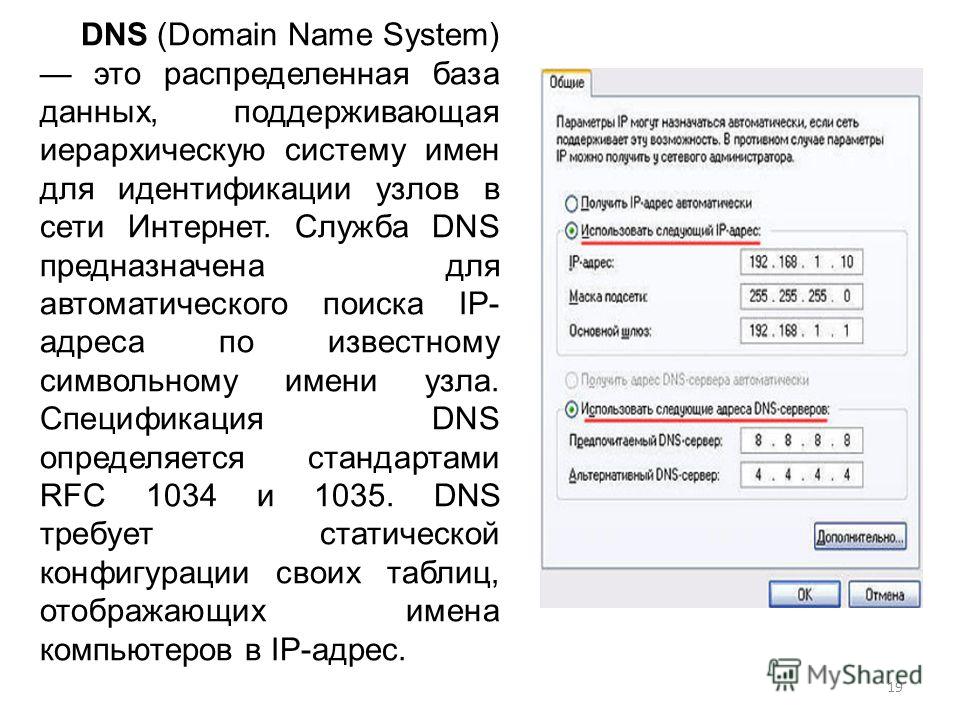

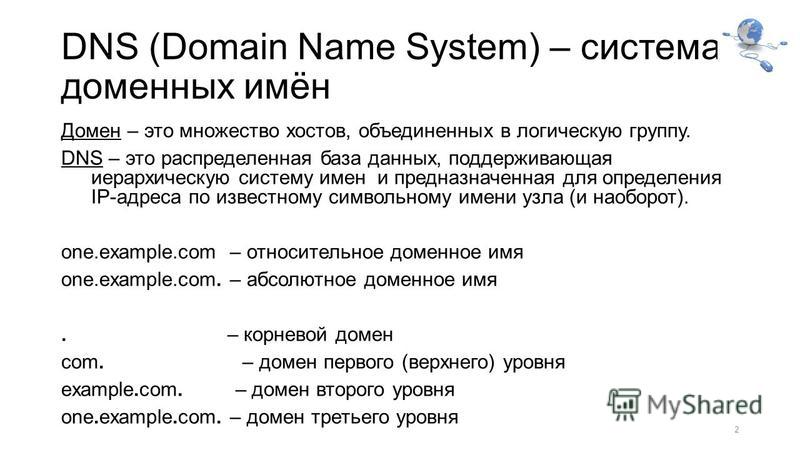

Определение DNS

DNS сервер это сокращение от Domain Name System (или Domain Name Service) — фактически система (или служба) серверов доменных имен.

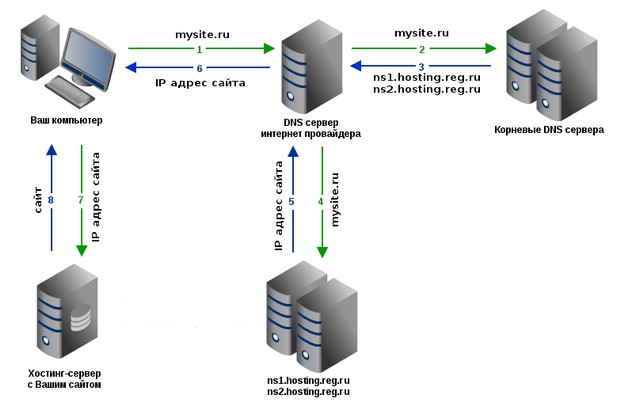

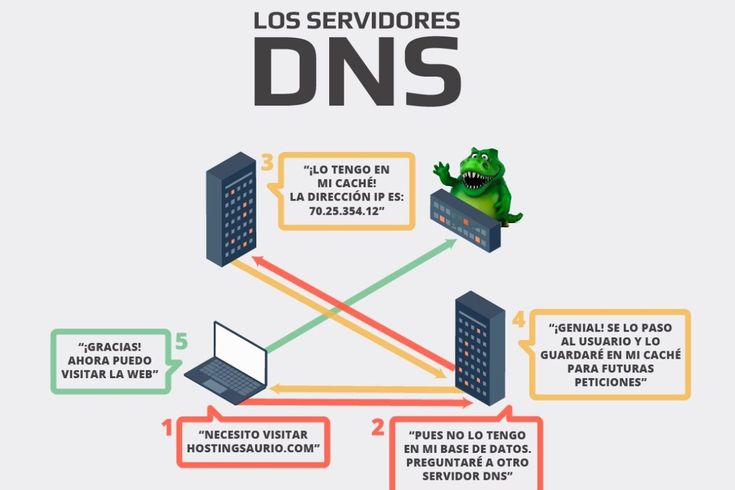

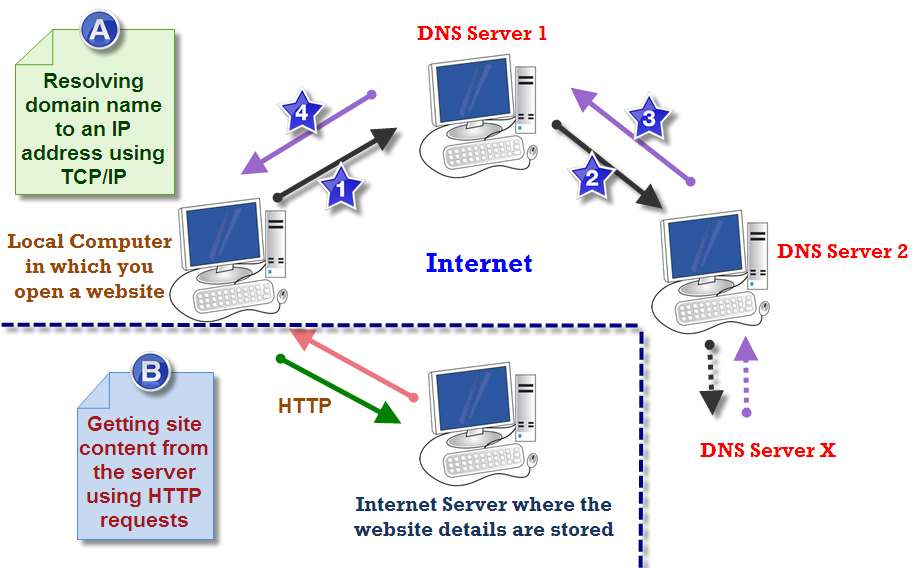

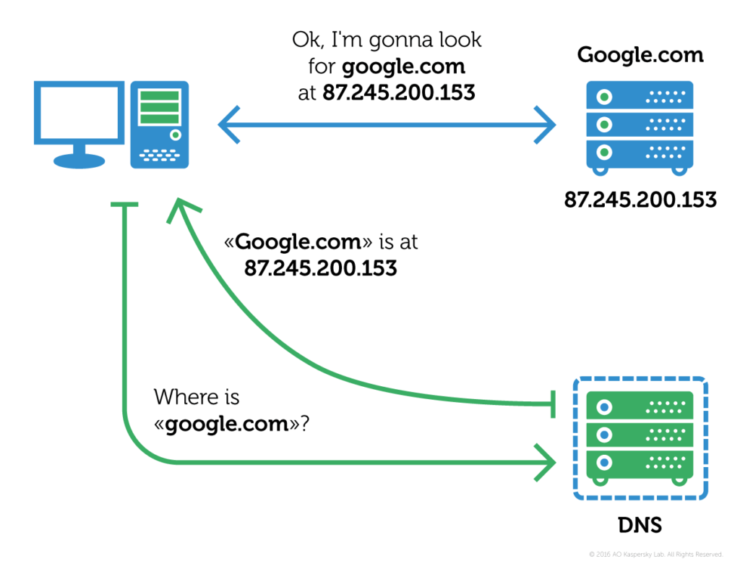

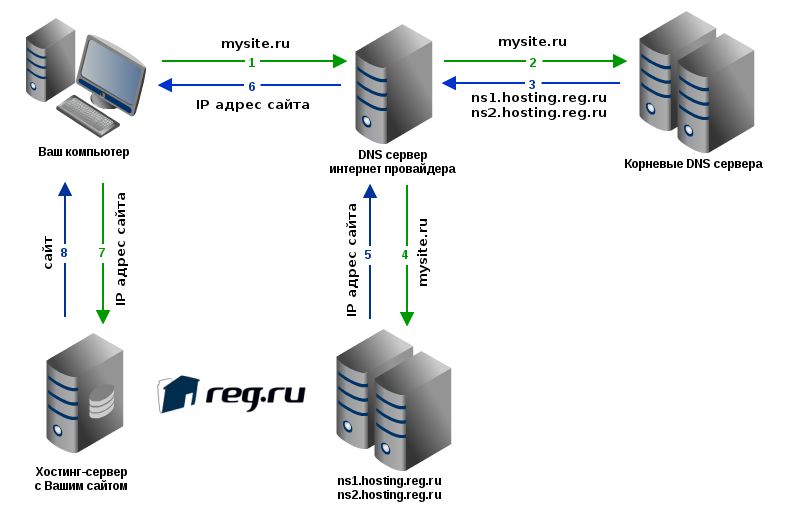

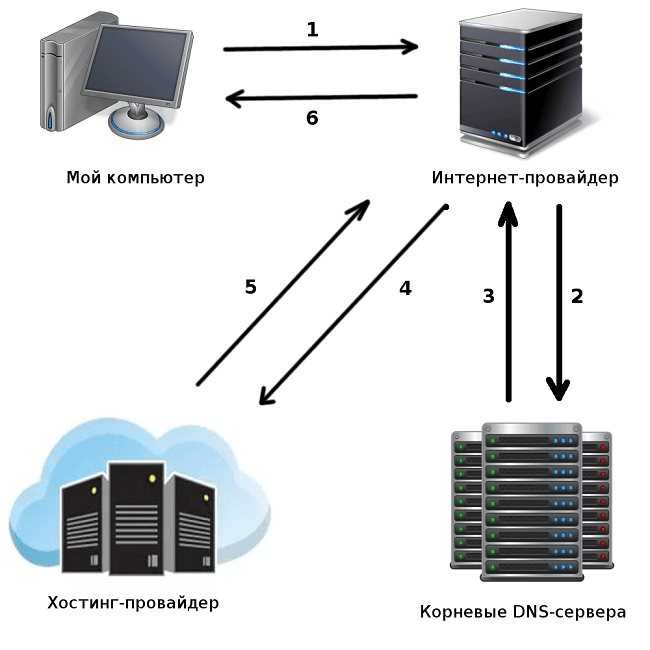

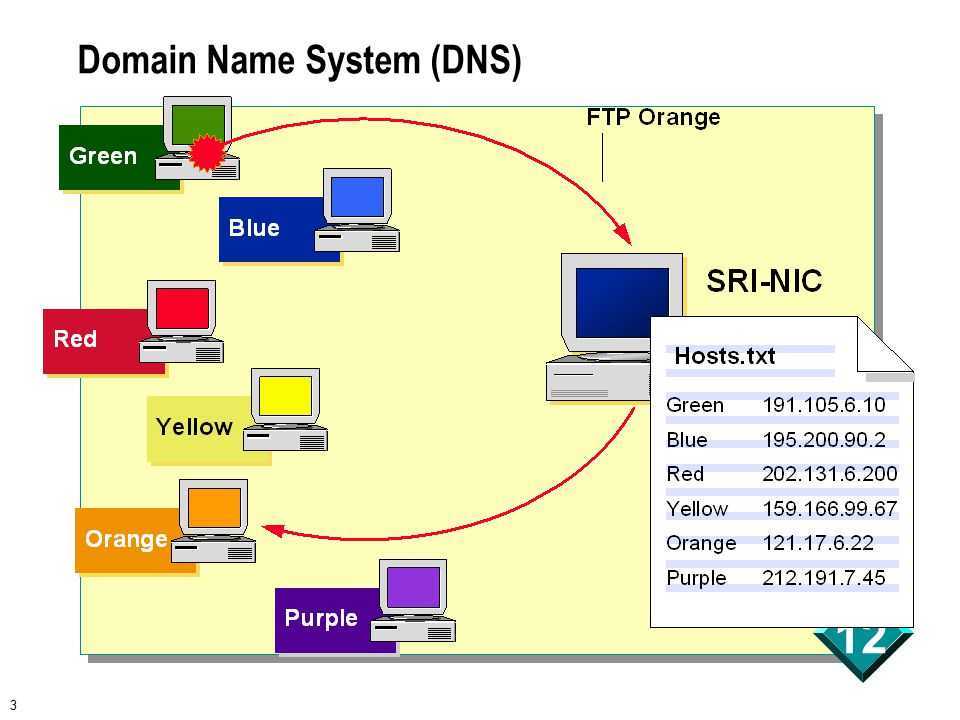

DNS-серверы выполняют функцию преобразования доменных имен в IP-адреса и наоборот. Система DNS представляет собой базу данных, распределенную по всей сети Интернет, и целую сеть серверов. Каждый DNS-сервер знает своих «соседей» и способен быстро и автоматически, по специально разработанной иерархической схеме, опрашивать их, если к нему поступил запрос на установление соответствия «IP — доменное имя» или, наоборот, «доменное имя — IP». Для соединения с web-сервером и получения соответствующей web-страницы браузеру необходим IP-адрес этого имени. Браузер вызывает функцию DNS для получения данной информации. Функция отображения доменных имен в IP-адреса, которую предоставляет DNS, называется name resolution (разрешение имен). Протокол, который используется для выполнения функции разрешения имен, называется DNS-протокол.

Для соединения с web-сервером и получения соответствующей web-страницы браузеру необходим IP-адрес этого имени. Браузер вызывает функцию DNS для получения данной информации. Функция отображения доменных имен в IP-адреса, которую предоставляет DNS, называется name resolution (разрешение имен). Протокол, который используется для выполнения функции разрешения имен, называется DNS-протокол.

«DNS-клиентами» являются практически все сайты, размещенные в сети Интернет. Всякий раз, когда вы при посещении wap или web-страниц набираете доменное имя, служба DNS серверов должна выяснить, какому IP-адресу соответствует данное имя домена. Именно по этой причине правильное задание DNS-серверов является одной из важнейших настроек для работы wap или web-сайтов в сети Интернет.

Интернет представляет собой самую большую компьютерную сеть. С точки зрения пользователя, каждый узел или ресурс в этой сети идентифицируется уникальным именем – так называемым доменным именем. Некоторыми примерами ресурсов Интернет, для которых определяются доменные имена, являются: Web-серверы; Mail-серверы.

Некоторыми примерами ресурсов Интернет, для которых определяются доменные имена, являются: Web-серверы; Mail-серверы.

С точки зрения сетевого оборудования (например, роутера), которое перенаправляет коммуникационные пакеты по Интернет, уникальный ресурс идентифицируется IP-адресом, который представляет собой набор из четырех групп чисел, разделенных точками (например, 123.67.43.245). Для доступа к ресурсам Интернета по доменным именам, понятным пользователям, а не по этим IP-адресам, пользователям нужна система, которая преобразовывает доменные имена в IP-адреса и обратно. Такое преобразование является первоочередной задачей сервисов, называемых Domain Name System (DNS).

Пользователи получают доступ к ресурсам Интернета (например, web-серверу) с помощью соответствующей клиентской программы (например, web-браузера), указывая доменное имя этого ресурса.

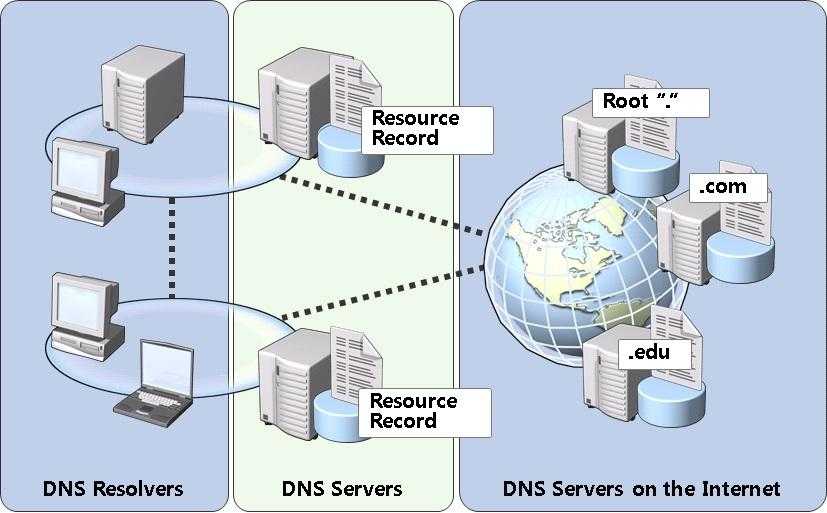

Функция DNS, описанная выше, включает следующие составные части. Во-первых, необходимо иметь репозиторий для хранения доменных имен и соответствующих им IP-адресов. Так как количество доменных имен весьма велико, то основными требованиями являются масштабируемость и эффективность. Также должно существовать ПО, которое управляет этим репозиторием и предоставляет функцию разрешения имен. Эти две функции (управление репозиторием доменных имен и предоставление сервиса разрешения имен) выполняются компонентой DNS, называемой name-сервер. Существует несколько категорий таких серверов – рекурсивный name-сервер и stub resolver, различающиеся по своим возможностям. Коммуникационный протокол, различные компоненты DNS, политики, которые определяют конфигурацию этих компонент, процедуры создания, хранения и использования доменных имен составляют инфраструктуру DNS.

Так как количество доменных имен весьма велико, то основными требованиями являются масштабируемость и эффективность. Также должно существовать ПО, которое управляет этим репозиторием и предоставляет функцию разрешения имен. Эти две функции (управление репозиторием доменных имен и предоставление сервиса разрешения имен) выполняются компонентой DNS, называемой name-сервер. Существует несколько категорий таких серверов – рекурсивный name-сервер и stub resolver, различающиеся по своим возможностям. Коммуникационный протокол, различные компоненты DNS, политики, которые определяют конфигурацию этих компонент, процедуры создания, хранения и использования доменных имен составляют инфраструктуру DNS.

Name-сервер

Name-сервер выполняет следующие функции:

- предоставляет информацию о сервере который отвечает за дочернюю зону;

- предоставляет преобразование доменного имени в IP-адрес или IP-адрес в доменное имя, называемое инверсным преобразованием;

- предоставляет сообщение об ошибке, если запрос сделан для записи DNS, которой не существует.

Двумя основными компонентами ПО DNS являются name-сервер и resolver. Основные функции name-сервера состоят в обслуживании базы данных (называемой зонным файлом), содержащей информацию о зоне, и в предоставлении ответов на запросы разрешения имени посредством авторитетных ответов. Основной функцией ПО resolver’а является запрос или серия запросов разрешения имени. Основными данными DNS является зонный файл; другим типом данных DNS является конфигурационный файл.

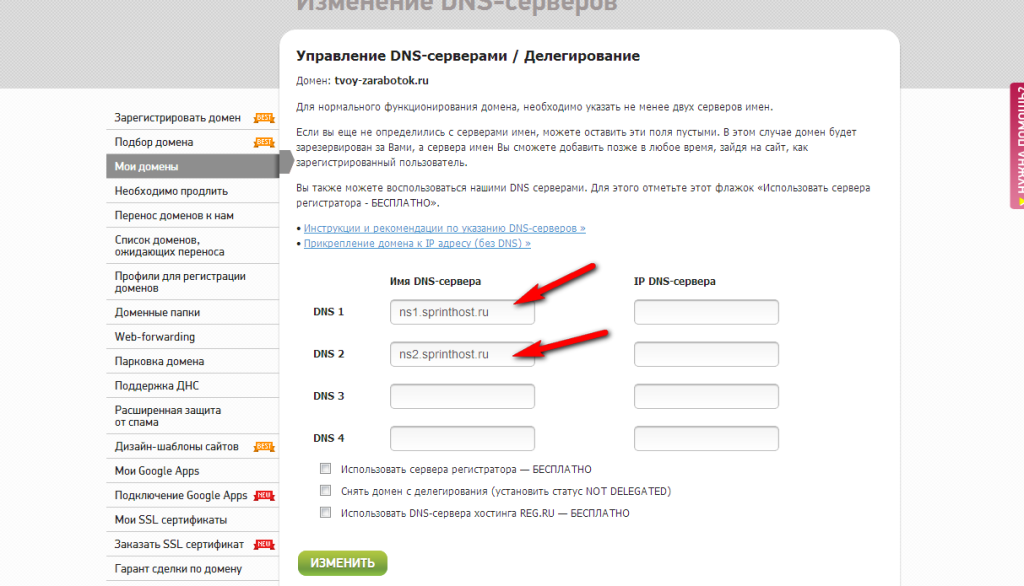

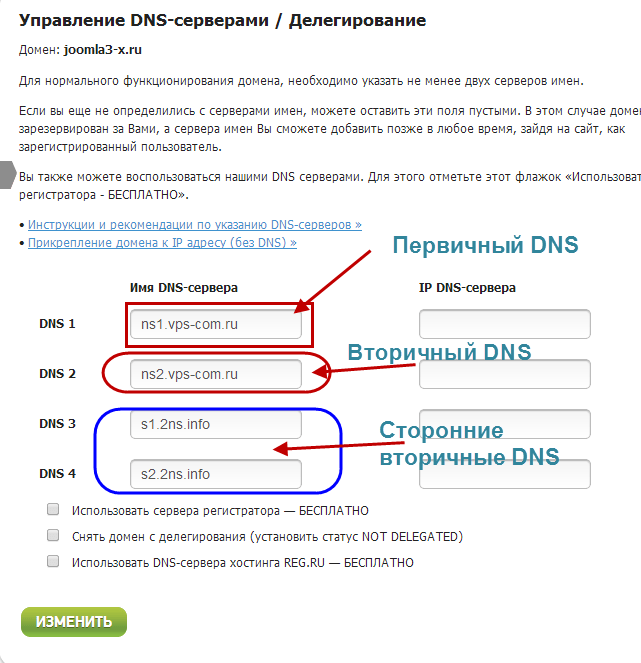

Name-сервер (DNS-сервер, NS-запись) — это сервер, являющийся частью системы DNS. Для парковки домена на хостинг необходимо указывать у регистратора домена значение Primary и Secondary Name-серверов. Для нашего хостинга Name-серверы имеют следующий вид:

NS1.foxcloud.net

NS2.foxcloud.net

Существует два основных типа name-серверов: авторитетные name-серверы и кэширующие name-серверы. Термин авторитетный относится к зоне. Если name-сервер содержит ресурсные записи, касающиеся конкретной зоны, он называется авторитетным name-сервером для данной зоны. Такой сервер предоставляет ответы на запросы разрешения имен для данной зоны, используя ресурсные записи в своем собственном зонном файле. Кэширующий name-сервер, в противоположность предыдущему типу name-сервера, предоставляет ответы посредством серии запросов либо к авторитетным name-серверам, расположенным выше в иерархии доменов, либо из кэша, полученного из ответов на предыдущие запросы.

Такой сервер предоставляет ответы на запросы разрешения имен для данной зоны, используя ресурсные записи в своем собственном зонном файле. Кэширующий name-сервер, в противоположность предыдущему типу name-сервера, предоставляет ответы посредством серии запросов либо к авторитетным name-серверам, расположенным выше в иерархии доменов, либо из кэша, полученного из ответов на предыдущие запросы.

Resolver’ы

Такое ПО, как web-браузеры и e-mail клиенты, которые требуют доступа к ресурсам Интернета, используют DNS-клиент, называемый client resolver или stub resolver. Stub resolver формулирует запрос на разрешение имени для ресурса, который отыскивается в Интернете, и посылает этот запрос кэширующему name-серверу. Как правило, stub resolver сконфигурирован таким образом, чтобы иметь список кэширующих name-серверов для обеспечения большей надежности данной операции. Stub resolver обычно называется просто resolver’ом. Кэширующий name-сервер, который получил запрос от stub resolver’а, также формирует запросы для посылки их авторитетным name-серверам (если он не может ответить на запрос из своего кэша), и, следовательно, также иногда указывается как resolver, потому что он имеет рекурсивную компоненту и компоненту кэширования.

Надеемся, что после прочтения нашей небольшой статьи Вы будете иметь представление о том как работают и для чего нужны DNS и их службы.

Российские DNS-сервера SkyDNS

Российские DNS-сервера ускоряют работу в сети. Кроме того они защищают отечественных пользователей от утечки запросов зарубеж и связанных с этим рисков информационной безопасности. Найти сотни адресов публичных российских ДНС — не проблема. Но вот найти среди них фильтрующий — уже другой вопрос. В этой статье мы сравним преимущества и недостатки 3-х подобных сервисов: Яндекс ДНС, SkyDNS и rejector.

Что такое DNS

ДНС — это адресный справочник всего интернета. Он помогает компьютерам переводить буквенные названия веб-ресурсов в понятные для них IP-адреса.

К примеру, пользователь вводит в браузере запрос «yandex.ru». После этого устройство обращается к DNS-серверу и получает нужный адрес — 213.180.204.11. По сути, сервис помогает компьютерам понимать, какой именно сайт нужно открыть.

Российские ДНС сервера

Услуга предоставления DNS не является чем-то эксклюзивным. Свои сервера есть у всех провайдеров, а также у компаний, которые предоставляют DNS-фильтрацию. Кто-то предоставляет доступ к своим DNS-серверам за деньги, кто-то — открывает к ним бесплатный и публичный доступ.

Существуют специализированные площадки, которые собирают IP-адреса публичных DNS-серверов России. Они прописывают местоположения серверов, названия их владельцев, присваивают статусы надежности, актуальности и даже указывают последнее время проверки. Любой желающий с доступом в интернет может их использовать.

Список dns серверов России с площадки public-dns.

Однако есть одно НО. Мало кто из этих списков осуществляет фильтрацию внутри DNS. Фильтрация позволяет контролировать интернет-трафик, защищать сеть от вирусов, а также блокировать опасный и отвлекающий контент.

На данный момент на российском рынке есть только 3 публичных DNS-сервиса, которые позволяют фильтровать трафик в сети: Яндекс DNS, SkyDNS и rejector.

Яндекс ДНС

Скриншот с сайта сервиса Яндекс ДНС

Яндекс DNS — бесплатный публичный dns-сервис от крупнейшей IT-компании Российской Федерации. На него работают свыше 100 dns-серверов на территории России и стран СНГ. Как следствие — он обеспечивает стабильно высокую скорость по всей территории нашей страны.

У Яндекс ДНС есть три режима работы:

- Базовый режим. Стандартный рекурсивный DNS. В этом режиме не предусмотрена блокировка каких-либо сайтов. Идет обработка запроса без дополнительных проверок.

- Безопасный режим. Блокирует фишинговые и вирусные ресурсы. Также не пропускает обращения устройств к управляющим серверам ботнетов, даже если устройства уже заражены.

- Детский режим. В дополнение к предыдущему уровню включается фильтрация контента для взрослых. База данных с порносайтами обновляется 2-3 раза в неделю. Режим принудительно включает сервисы безопасного поиска от Яндекс и Гугл.

Плюсы:

- Полностью бесплатное использование.

- Стабильная скорость во всех регионах России за счет большого количества рассредоточенных по стране DNS-серверов.

- Постоянно обновляемая база по сайтам из категорий «18+» и вирусным ресурсам.

Минусы:

- Возможность фильтрации интернета только по 2-м категориям: зловреды и «клубничка». Администратор не сможет выбирать и блокировать сайты по нужным ему группам ресурсов.

- Нет личного кабинета и десктопного агента.

- Нет возможности создания собственных черных и белых списков.

- Сервис не позволяет создавать разные права доступа к сайтам для целых групп и отдельных пользователей.

- Невозможно настроить расписание фильтрации.

- Нельзя отследить онлайн-активность пользователей сети.

- Нет техподдержки в онлайне.

- Отсутствует блокировка новых/неизвестных сайтов, которые еще не были категоризированы сервисом.

- Не блокирует онлайн прокси-серверы и анонимайзеры, которые помогают обходить блокировки.

- Нет возможности настроить страницу блокировки.

SkyDNS

Скриншот личного кабинета SkyDNS

SkyDNS — публичный ДНС-сервис. В бесплатном режиме позволяет ограничивать доступ к вирусным сайтам, припаркованным доменам, а также к ресурсам, распространяющим ботнеты и фишинг. В платной версии пользователи смогут фильтровать интернет по 60+ категориям веб-сайтов: социальные сети, новости, онлайн-кинотеатры и так далее.

У SkyDNS есть несколько тарифов:

- SkyDNS.Домашний. Он же — родительский контроль. Помогает защищать детей от опасных и «взрослых» сайтов, задавать доступное время для нахождения в интернете, а также быть в курсе детских интересов в сети.

- SkyDNS.Школа. Позволяет образовательным учреждениям обеспечивать безопасный интернет для учащихся, успешно проходить прокурорские проверки, избегать претензий со стороны надзорных органов и соблюдать законодательство.

- SkyDNS.Бизнес. Тариф позволяет контролировать трафик, управлять интернет-доступом сотрудников и защищать корпоративную сеть компании от вирусных сайтов.

- SkyDNS.Wi-Fi. Решение для фильтрации интернета на публичных точках доступа. Помогает защищать пользователей хотспотов от опасного контента в гостиницах, общественном транспорте, общежитиях и так далее.

Возможности SkyDNS:

- Фильтрация интернета по 60+ категориям сайтов.

- Создание собственных черных и белых списков.

- Сбор статистики онлайн-активности пользователей сети.

- Настройка расписания фильтрации.

- Работа через собственную систему Безопасного поиска

- Блокировка новых/неизвестных сайтов, которые еще не были категоризированы сервисом.

- Создание профилей фильтрации для целых групп и отдельных пользователей.

- Блокировка онлайн прокси-серверов и анонимайзеров, которые помогают обходить блокировки.

- Настройка страницы блокировки.

- Управление ведется в личном кабинете или через десктопный агент.

- Техподдержка в онлайне.

Минусы:

- Платная лицензия за полный функционал DNS-фильтра.

Rejector

Скриншот с сайта сервиса rejector.ru

Rejector — действующий публичный, но не развивающийся ДНС-сервис. Предположительно последний раз он обновлялся в 2011 году. Именно этим годом датированы последние новости на сайте сервиса. К слову, сам сайт rejector.ru на момент написания материала работает на незащищенном протоколе http. Но главный показатель запущенности — это один из двух нерабочих IP-адресов DNS-сервера.

Сервис rejector оснащен следующими режимами фильтрации:

- Без блокировки. Полный доступ к любым сайтам.

- Безопасный. Блокируются сайты мошенников.

- Офисный. В этом режиме будет заблокирован доступ к ресурсам, отвлекающим от работы.

- Детский. Доступ к контенту 16+ ограничен.

- Блокировать все. Блокируются все сайты, кроме отмеченных пользователем в исключениях.

- Блокировать все кроме категорий.

Фильтр всех сайтов, не подходящих под отмеченные категории.

Фильтр всех сайтов, не подходящих под отмеченные категории. - Индивидуальный. Можно применить индивидуальные настройки — для этого есть 55 категорий.

Основные плюсы:

- Полностью бесплатное использование.

- Личный кабинет и десктопный агент.

- Можно создавать собственные черные и белые списки.

- Настраиваемая страница блокировки.

- Есть возможность настроить расписание фильтрации.

- Можно посмотреть статистику запросов, блокировок и ошибочных запросов.

Минусы сервиса:

- Предположительно последний раз сервис обновлялся в 2011 году. За 10 лет база сайтов могла основательно устареть. Никто не может узнать какие ресурсы находятся в режимах «Безопасный», «Офисный» и «Детский».

- Один из указанных IP-адресов DNS-сервера не работает.

- Сервис не позволяет создавать разные права доступа к сайтам для целых групп и отдельных пользователей.

- Нет доступных каналов связи — почты, телефона, соцсетей.

Также мы не получили ответа на вопрос, который задали через форму обратной связи на сайте сервиса. Это означает, что связаться с разработчиками невозможно и решать возникшие с DNS проблемы никто не будет.

Также мы не получили ответа на вопрос, который задали через форму обратной связи на сайте сервиса. Это означает, что связаться с разработчиками невозможно и решать возникшие с DNS проблемы никто не будет. - Не блокирует онлайн прокси-серверы и анонимайзеры, которые помогают обходить блокировки.

Как выбрать DNS-сервер

При выборе отечественного ДНС-сервера стоит руководствоваться несколькими параметрами:

- Скорость работы. Она проверяется при помощи различных спид-тестировщиков. Мы измерили ее при помощи сервиса 2ip. Результаты теста времени отклика оказались следующими: Яндекс ДНС — 89 мс, SkyDNS — 71 мс, rejector — 77 мс.

Отдельно отметим, что скорость отклика мы измеряли в г. Екатеринбурге. В другом месте показатели могут быть иными.

- Стабильность работы. На стабильность, а также скорость работы, влияют общее число серверов и их местоположение. Чем больше серверов — тем лучше. Если один будет недоступен, то запросы с устройства пользователя перенаправятся на другой ближайший к нему сервер.

- Возможность фильтрации. Фильтрация внутри ДНС-сервера позволяет контролировать интернет-трафик, а также защищать сеть от вирусных и фишинговых сайтов. При выборе ДНС-фильтра важно учитывать актуальность и размер базы сайтов каждого сервиса, а также дополнительный функционал.

Для наглядности мы составили таблицу со сравнением публичных российских фильтрующих DNS-сервисов.

Что такое DNS-сервер? Определение, назначение, типы DNS-серверов и их безопасность

« DNS-сервер », также известный как «сервер имен» или «сервер системы доменных имен», представляет собой компьютерный сервер, на котором хранится база данных имен хостов и соответствующих им IP-адресов. адреса и в большинстве случаев разрешает или переводит эти имена в запрошенные IP-адреса. DNS-серверы используют специализированное программное обеспечение и обмениваются информацией друг с другом по специальным протоколам.

Далее мы рассмотрим некоторые из их основных принципов, то, как они работают, какие типы DNS-серверов существуют, их безопасность и почему DNS-сервер играет такую важную роль в процессе использования Интернета, как мы знаем это.

Зачем нужен DNS-сервер?

Проще говоря – это облегчает нашу жизнь. DNS-сервер действует как посредник между людьми и компьютерами.

Все машины, подключенные к Интернету, от наших компьютеров и смартфонов до серверов, которые доставляют контент для крупных веб-сайтов, используют номера для обнаружения и связи друг с другом. Эти номера обозначаются как IP-адреса . DNS-сервер помогает преобразовывать эти числовые адреса в доменные имена, которые мы вводим, когда просматриваем Интернет.

Приведем пример. Если вы хотите получить доступ к heimdalsecurity.com, вы обычно просто вводите этот URL-адрес в адресную строку. А что, если вместо URL-адреса вам придется ввести 52.157.161.254 (фактический IP-адрес веб-сайта). Не так-то просто запомнить, правда? Без DNS-сервера нам пришлось бы запоминать все IP-адреса веб-сайтов, к которым мы хотим получить доступ.

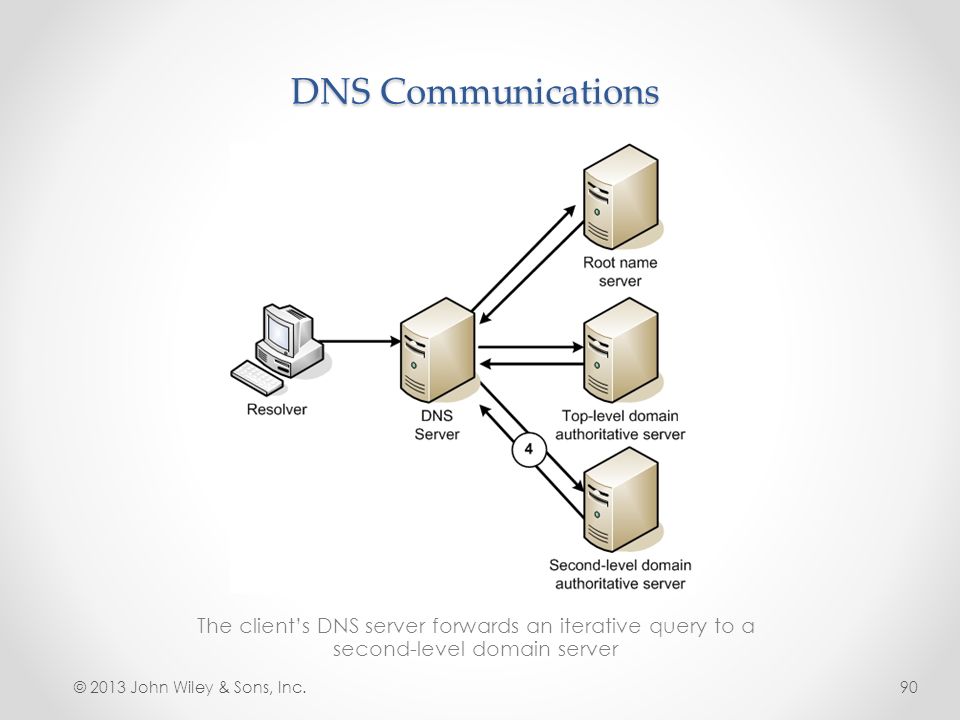

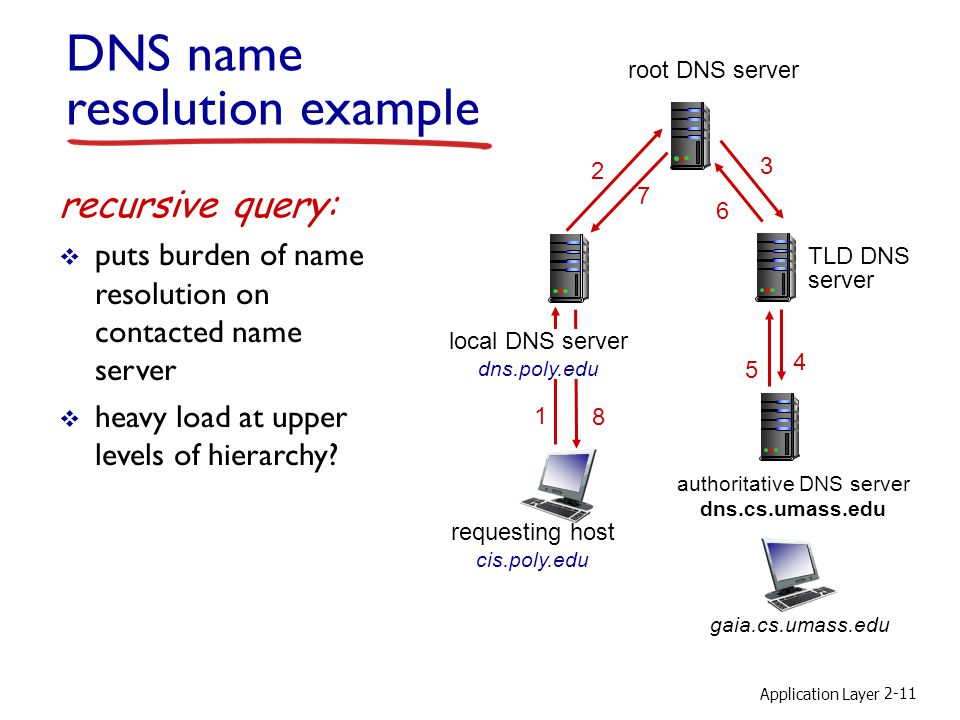

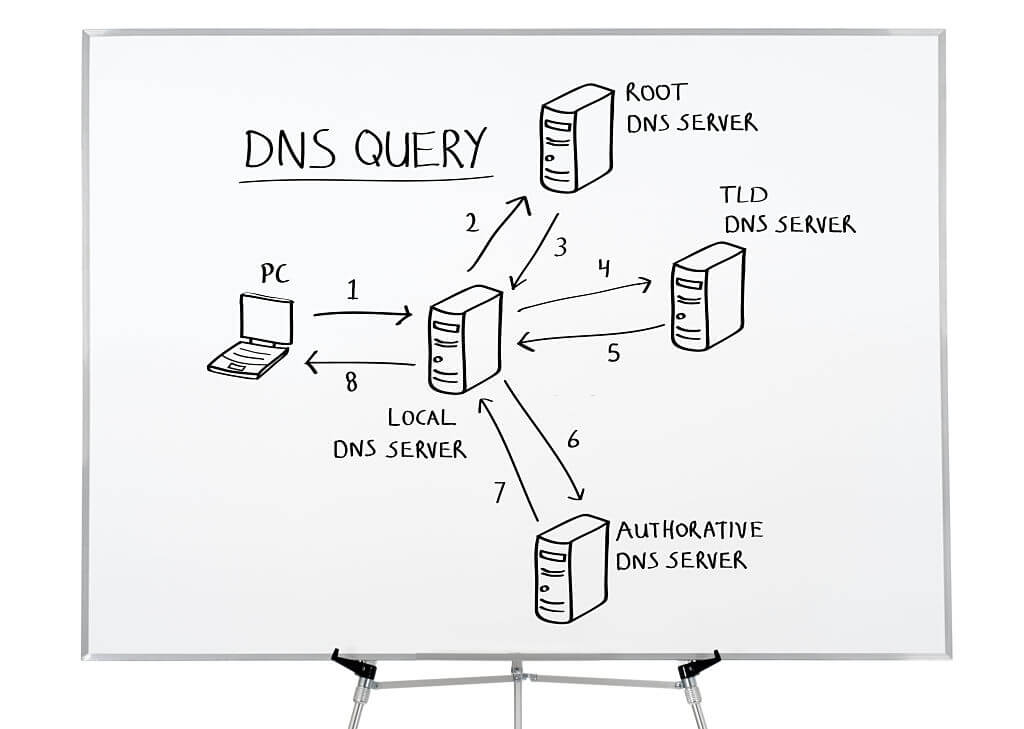

Как это работает? Типы DNS-серверов

Когда вы впервые вводите адрес веб-сайта в адресную строку браузера, DNS-сервер начинает поиск сайта, который вы хотите посетить. Он делает это, отправляя DNS-запрос к нескольким серверам. Каждый сервер переводит свою часть введенного вами доменного имени. Этот процесс перевода и поиска имен также известен как «разрешение DNS». Это серверы, которые опрашиваются в процессе:

Он делает это, отправляя DNS-запрос к нескольким серверам. Каждый сервер переводит свою часть введенного вами доменного имени. Этот процесс перевода и поиска имен также известен как «разрешение DNS». Это серверы, которые опрашиваются в процессе:

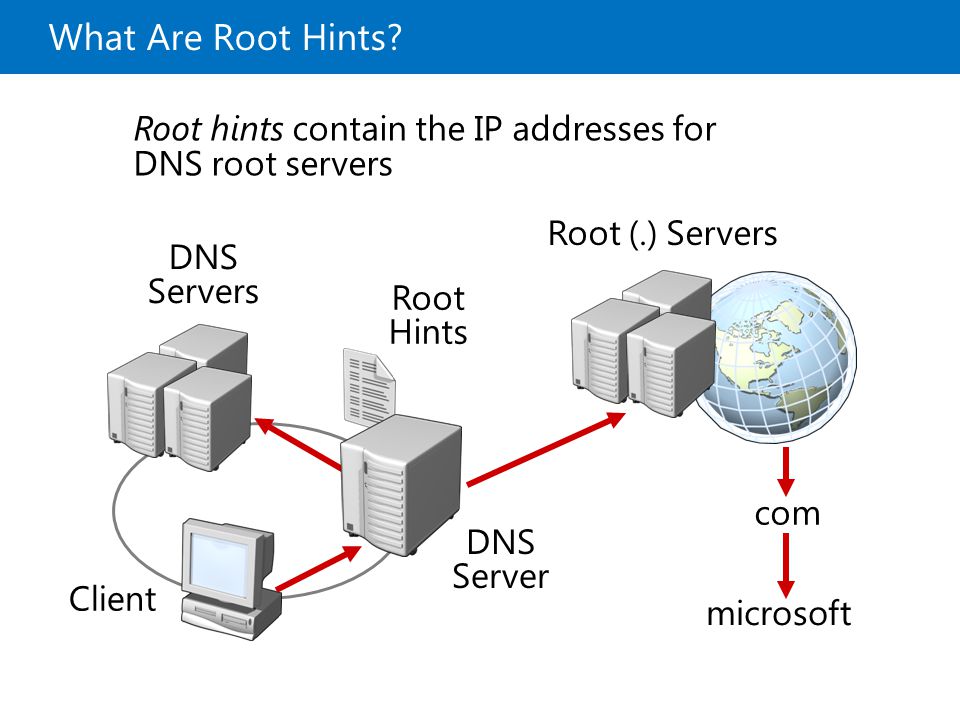

Преобразователь DNS : Получает запрос на поиск IP-адреса для доменного имени. Этот сервер выполняет тяжелую работу по выяснению того, где в Интернете фактически находится сайт, на который вы хотите перейти.

Корневой сервер : Корневой сервер получает первый запрос и доставляет ответ, который информирует преобразователь DNS об адресе сервера домена верхнего уровня (TLD), на котором хранится информация сайта. Домен верхнего уровня — это раздел .com или .net доменного имени, которое вы ввели в адресную строку.

Важно отметить, что 13 основных корневых серверов DNS в мире поддерживают каталог всех доменов и соответствующих им общедоступных IP-адресов. Эти главные DNS-серверы обозначаются первыми 13 буквами алфавита (от A до M). В Соединенных Штатах находится десять таких серверов, а в Лондоне, Стокгольме и Японии — по одному. Корневые серверы управляются компаниями, университетами и государственными учреждениями и назначаются ICANN — Интернет-корпорацией по присвоению имен и номеров. Вы можете ознакомиться с полным списком корневых серверов по всему миру здесь.

В Соединенных Штатах находится десять таких серверов, а в Лондоне, Стокгольме и Японии — по одному. Корневые серверы управляются компаниями, университетами и государственными учреждениями и назначаются ICANN — Интернет-корпорацией по присвоению имен и номеров. Вы можете ознакомиться с полным списком корневых серверов по всему миру здесь.

Сервер TLD : Преобразователь DNS запрашивает сервер TLD, который возвращает авторитетный сервер имен.

Авторитетный сервер имен : Наконец, преобразователь DNS отправит запрос на этот сервер, чтобы определить точный IP-адрес веб-сайта, который вы пытаетесь отобразить.

Пошаговый процесс решения DNS-запроса более подробно описан моей коллегой Алиной в этой статье Что такое DNS.

Хотя это звучит как много работы, весь этот процесс происходит в течение нескольких секунд, и мы даже не замечаем этого. Это может произойти даже в течение нескольких миллисекунд при повторном посещении того же веб-сайта, потому что веб-браузер извлечет информацию, уже сохраненную в его кеше (при условии, что вы не удалили кеш браузера).

Расположение кэша DNS

IP-адреса, которые серверы получают из запросов DNS, могут храниться в кэше в течение определенного периода времени. Кэширование полезно для эффективности, поскольку оно позволяет серверам быстро реагировать, когда в следующий раз кто-то запрашивает тот же IP-адрес. Существует ряд мест, где данные DNS могут кэшироваться. Ниже приведены некоторые распространенные:

- Браузер . Большинство браузеров, таких как Apple Safari, Google Chrome и Mozilla Firefox, по умолчанию хранят данные DNS в течение фиксированного периода времени. Когда делается DNS-запрос, браузер является первым кешем, который проверяется перед отправкой запроса на локальный DNS-сервер.

- Операционная система (ОС). Многие операционные системы имеют встроенные преобразователи DNS, называемые «резольверами-заглушками», которые кэшируют данные DNS и обрабатывают запросы перед их отправкой на внешний сервер. В большинстве случаев ОС запрашивается после запроса браузера или другого приложения.

- Рекурсивный преобразователь. Рекурсивный преобразователь DNS также может кэшировать результат DNS-запроса. Некоторые записи, необходимые для получения ответа, могут быть доступны резолверам, что позволяет им пропустить некоторые шаги в процессе резолвинга DNS 9.0056

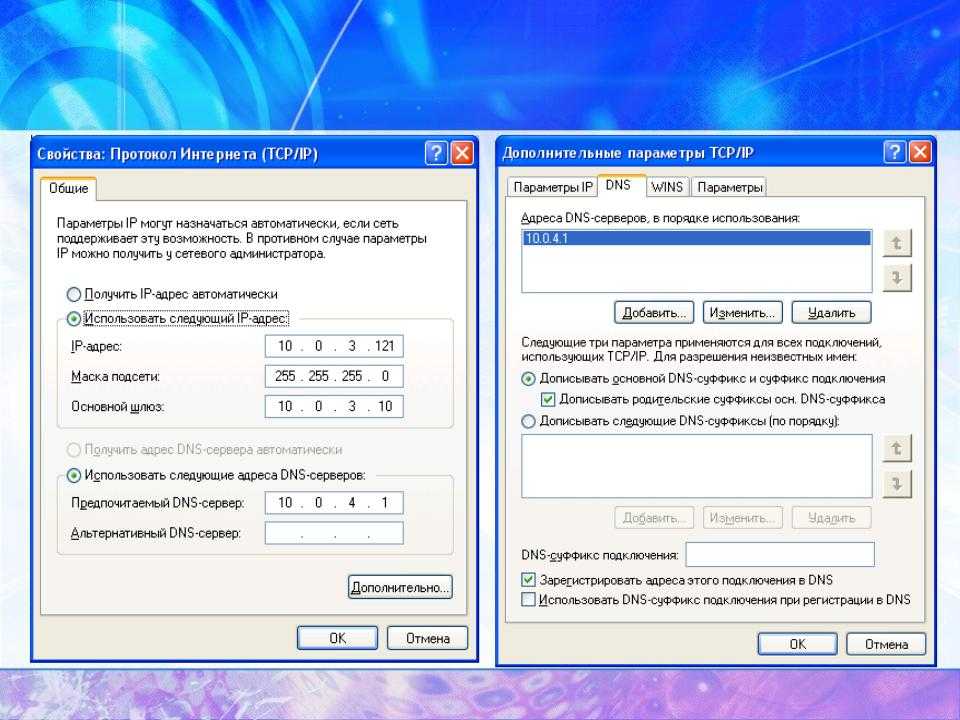

DNS-серверы: первичный и вторичный

Когда вы подписываетесь на услуги своего интернет-провайдера (ISP), ваш маршрутизатор или компьютер обычно настраивается с первичным и вторичным DNS-сервером. В случае сбоя одного DNS-сервера другой будет использоваться для разрешения любых введенных вами имен хостов.

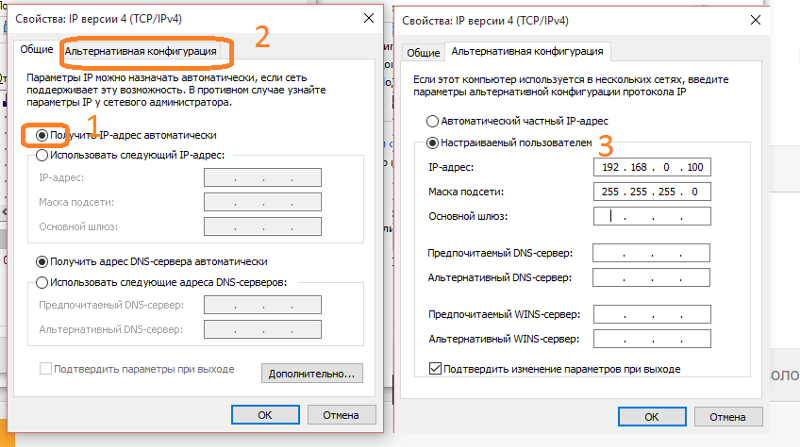

DNS-серверы по умолчанию и альтернативные

Однако в некоторых ситуациях, если вы сталкиваетесь с ошибками DNS-сервера, вы можете рассмотреть возможность замены DNS-серверов, предоставленных вашим интернет-провайдером, на серверы более надежной компании, например, серверы, которые не будут хранить например, отслеживать сайты, которые вы посещаете.

Вы также можете использовать бесплатные и общедоступные DNS-серверы, предоставляемые Google, Quad9, OpenDNS или Cloudfare, и это лишь некоторые из них. Вы можете ознакомиться с полным списком наиболее надежных общедоступных DNS-серверов, а также с руководством по настройке или изменению основных и дополнительных серверов здесь.

Вы можете ознакомиться с полным списком наиболее надежных общедоступных DNS-серверов, а также с руководством по настройке или изменению основных и дополнительных серверов здесь.

Самый большой общедоступный DNS-сервер в мире

Знаете ли вы? В настоящее время Google является крупнейшим общедоступным DNS-сервером в мире, который существует с 2009 года. Чтобы использовать этот DNS-сервер, вам необходимо изменить свои IP-адреса на 8.8.8.8 и 8.8.4.4. Общедоступные DNS-серверы Google размещены в центрах обработки данных по всему миру. Это означает, что когда вы пытаетесь получить доступ к веб-сайту, используя один из двух упомянутых выше IP-адресов, вы будете перенаправлены на ближайший к вам сервер.

Уязвимы ли DNS-серверы для атак?Краткий ответ: ДА. Согласно исследованию, опубликованному Neustar International Security Council в сентябре 2021 года, 72 % предприятий столкнулись как минимум с одной DNS-атакой в прошлом году.

Хотя при разработке DNS безопасность не была приоритетом, с самого начала было опубликовано множество наборов стандартов, призванных обеспечить максимальную безопасность посещения веб-сайтов. Хотя расширения безопасности DNS и другие передовые методы полезны, они имеют свои ограничения.

Хотя расширения безопасности DNS и другие передовые методы полезны, они имеют свои ограничения.

Из-за этих ограничений и изменения технологии DNS-серверы уязвимы для различных атак, таких как спуфинг, усиление, DoS (отказ в обслуживании) и вымогательство частной информации. Поскольку DNS используется почти во всех интернет-запросах, он может стать заманчивой мишенью для злоумышленников.

Три самых распространенных типа DNS-атак:

- DoS-атака. Эта кибератака пытается временно или на неопределенный срок прервать работу служб узла, подключенного к сети. Злоумышленники обычно добиваются этого, заваливая цель, которой обычно является веб-сайт, избыточными DNS-запросами, стремясь предотвратить прохождение законных поисков.

- DDoS-атака. При DDoS-атаке источник избыточного трафика имеет несколько точек происхождения. DDoS-атаки встречаются чаще, чем DoS-атаки. Это происходит потому, что боты и ботнеты широко доступны в даркнете, а объемные атаки имеют более высокий уровень успеха, чем DoS-атаки.

- Перехват DNS . Это кибератака, при которой вредоносный сервер используется для перенаправления трафика от его предполагаемого назначения. Таким образом, хакеры могут обманом заставить посетителей посетить вредоносный веб-сайт. Этот метод имеет несколько разных названий, таких как отравление DNS, перенаправление DNS и так далее.

И хотя такие атаки, как перехват DNS и отказ в обслуживании, основаны на DNS как на средстве киберпреступности, существуют и другие формы атак, которые могут либо использовать DNS в качестве инструмента, либо сами являются инструментами, используемыми хакерами для доступа к DNS. Примеры включают атаки «человек посередине», атаки нулевого дня и атаки ботнетов. Последние три также используются для проведения фишинговых кампаний или операций по краже данных, направленных на увеличение прибыли киберпреступников.

Чем может помочь Heimdal®?

С момента запуска нашего первого продукта в 2014 году мы поставили безопасность DNS на первое место в нашем списке приоритетов. Наша основная услуга, Heimdal® Threat Prevention – Endpoint, представляет собой расширенную версию исходного продукта, которая сочетает в себе передовые технологии машинного обучения с высокоэффективным модулем фильтрации DNS, что позволяет прогнозировать угрозы с точностью 96 %.

Наша основная услуга, Heimdal® Threat Prevention – Endpoint, представляет собой расширенную версию исходного продукта, которая сочетает в себе передовые технологии машинного обучения с высокоэффективным модулем фильтрации DNS, что позволяет прогнозировать угрозы с точностью 96 %.

Heimdal Threat Prevention — Endpoint умело обнаруживает угрозы, которые в противном случае остались бы незамеченными обычными антивирусами, при этом не вызывая прерываний и с минимальным воздействием на ваши ресурсы. Наше решение для конечных точек, автономное от кода, помогает обнаруживать мошеннические URL-адреса и процессы до того, как злоумышленники получат доступ к вашей инфраструктуре.

Антивируса уже недостаточно для обеспечения безопасности систем организации.

Предотвращение угроз Heimdal® — Конечная точка

Наш превентивный щит следующего поколения, который останавливает неизвестно угрозы, прежде чем они достигнут вашей системы.

- Сканирование с помощью машинного обучения для всего входящего онлайн-трафика;

- Предотвращает утечку данных до того, как конфиденциальная информация станет доступной наружу;

- Расширенная фильтрация DNS, HTTP и HTTPS для всех ваших конечных точек;

- Защита от утечки данных, APT, программ-вымогателей и эксплойтов;

Попробуйте БЕСПЛАТНО сегодня

30-дневная бесплатная пробная версия. Предложение действительно только для компаний.

Предложение действительно только для компаний.

Подведение итогов

DNS-сервер творит чудеса ежедневно, каждый раз, когда вы вводите URL-адрес веб-сайта в адресную строку. В процессе поиска нужного веб-сайта работают 4 типа серверов для обмена информацией, которая доставляется вам за считанные секунды. Даже если они обладают скоростью как сверхдержавой, этого недостаточно, чтобы сделать их невосприимчивыми к кибератакам, поэтому мы здесь, чтобы помочь вам защитить их с помощью инновационных, высокоэффективных и надежных решений, вдохновленных нашим стремлением революционизировать безопасность DNS.

Если вы хотите глубже погрузиться в безопасность DNS, ознакомьтесь с нашей бесплатной электронной книгой «Безопасность DNS для чайников» и узнайте больше о защите вашей инфраструктуры DNS или инфраструктуры вашей организации.

Безопасность DNS для чайников

Подробнее

Электронная книга, в которой описывается комплексный подход к обеспечению безопасности на основе ролей и устраняются многочисленные опасности для систем доменных имен (DNS) по мере роста числа кибератак по всему миру.

Скачать электронную книгу

Если вам понравилась эта статья, подпишитесь на нас в LinkedIn , Twitter , Facebook , Youtube и Instagram , чтобы узнать больше новостей и тем по кибербезопасности.

Что такое DNS, как он работает + уязвимости

Содержание

- Рекурсор DNS: Рекурсор DNS — это сервер, который отвечает на запрос DNS и запрашивает адрес у другого DNS-сервера или уже имеет сохраненный IP-адрес сайта.

- Корневой сервер имен :Корневой сервер имен — это сервер имен для корневой зоны. Он отвечает на прямые запросы и может вернуть список авторитетных серверов имен для соответствующего домена верхнего уровня.

- Сервер имен TLD: Доменный сервер верхнего уровня (TLD) — это один из DNS-серверов высокого уровня в Интернете. Когда вы ищете www.varonis.com, сначала ответит сервер TLD для «.com», затем DNS выполнит поиск «varonis».

- Авторитетный сервер имен: Авторитетный сервер имен является конечной остановкой для DNS-запроса. Полномочный сервер имен имеет DNS-запись для запроса.

- Рекурсивный преобразователь DNS: Рекурсивный преобразователь DNS — это DNS-сервер, который отвечает на запрос DNS и ищет полномочный сервер имен или кэшированный результат DNS для запрошенного имени.

- Авторитетный DNS-сервер: Авторитетный DNS-сервер хранит DNS-запрос. Поэтому, если вы запрашиваете у авторитетного DNS-сервера один из его IP-адресов, ему не нужно спрашивать никого другого. Авторитетный сервер имен является окончательным авторитетом в отношении этих имен и IP-адресов.

- Общедоступный DNS: Чтобы сервер был доступен в общедоступном Интернете, ему нужна общедоступная запись DNS, а его IP-адрес должен быть доступен в Интернете.

- Частный DNS : Компьютеры, находящиеся за брандмауэром или во внутренней сети, используют частную запись DNS, чтобы локальные компьютеры могли идентифицировать их по имени. Внешние пользователи в Интернете не будут иметь прямого доступа к этим компьютерам.

- Запрос DNS запускается при попытке доступа к компьютеру в Интернете . Например, вы вводите www.varonis.com в адресную строку браузера.

- Первой остановкой запроса DNS является локальный кэш DNS. Когда вы получаете доступ к разным компьютерам, эти IP-адреса сохраняются в локальном хранилище.

Если вы ранее посещали www.varonis.com, IP-адрес хранится в вашем кеше.

Если вы ранее посещали www.varonis.com, IP-адрес хранится в вашем кеше. - Если у вас нет IP-адреса в локальном кэше DNS, DNS проверит его с помощью рекурсивного DNS-сервера. Ваша ИТ-команда или интернет-провайдер (ISP) обычно предоставляет для этой цели рекурсивный DNS-сервер.

- Рекурсивный DNS-сервер имеет свой кеш, и если у него есть IP-адрес, он вернет его вам. Если нет, он будет запрашивать другой DNS-сервер.

- Следующая остановка — серверы имен TLD, в данном случае сервер имен TLD для адресов .com. У этих серверов нет нужного нам IP-адреса, но он может отправить DNS-запрос в правильном направлении.

- У серверов имен TLD есть расположение уполномоченного сервера имен для запрошенного сайта. Полномочный сервер имен отвечает IP-адресом для www.varonis.com, а рекурсивный DNS-сервер сохраняет его в локальном кэше DNS и возвращает адрес на ваш компьютер.

- Ваша локальная служба DNS получает IP-адрес и подключается к www.

varonis.com, чтобы загрузить весь великолепный контент. Затем DNS записывает IP-адрес в локальный кэш со значением времени жизни (TTL). TTL — это количество времени, в течение которого локальная запись DNS действительна, и по истечении этого времени DNS снова выполнит процесс, когда вы запросите Varonis.com в следующий раз.

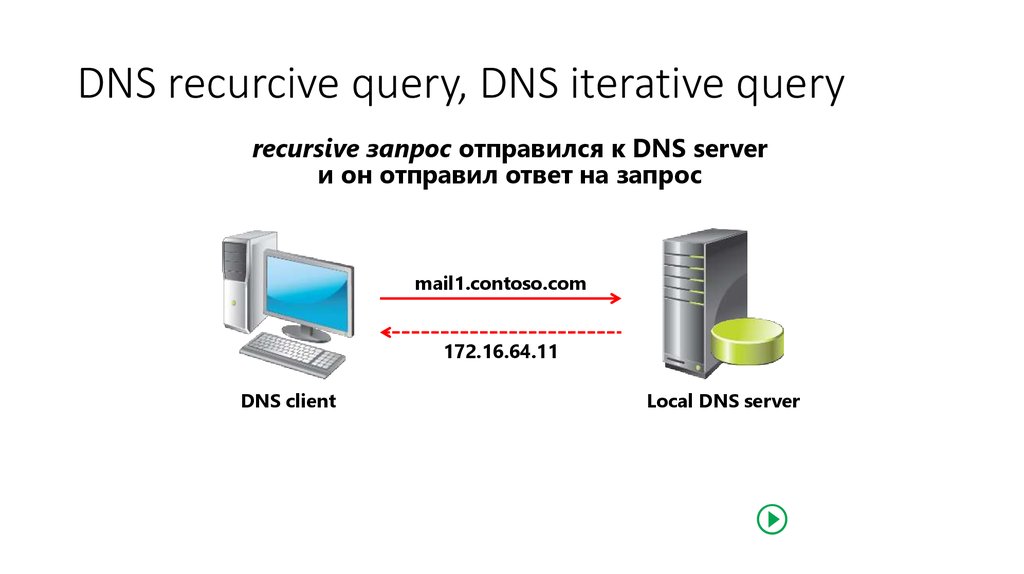

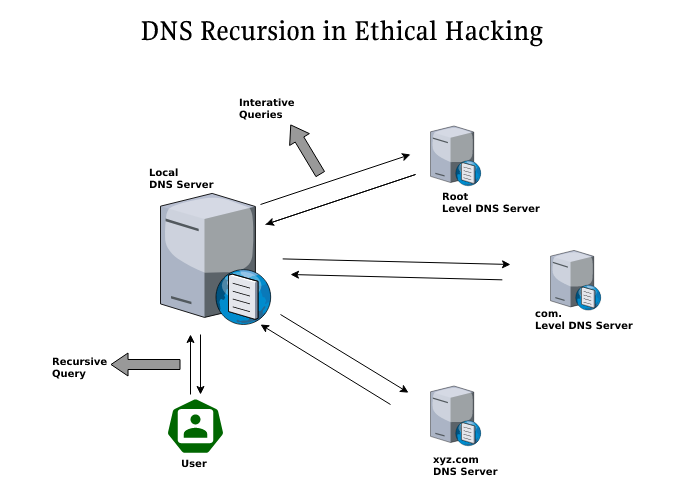

varonis.com, чтобы загрузить весь великолепный контент. Затем DNS записывает IP-адрес в локальный кэш со значением времени жизни (TTL). TTL — это количество времени, в течение которого локальная запись DNS действительна, и по истечении этого времени DNS снова выполнит процесс, когда вы запросите Varonis.com в следующий раз. - Рекурсивный запрос: В рекурсивном запросе компьютер запрашивает IP-адрес или подтверждение того, что DNS-сервер не знает этот IP-адрес.

- Итеративный запрос: Итеративный запрос, который инициатор запроса запрашивает у DNS-сервера лучший ответ, который у него есть. Если у DNS-сервера нет IP-адреса, он вернет полномочный сервер имен или сервер имен TLD.

Запрашивающая сторона продолжит этот итеративный процесс, пока не найдет ответ или не истечет время ожидания.

Запрашивающая сторона продолжит этот итеративный процесс, пока не найдет ответ или не истечет время ожидания. - Нерекурсивный запрос: Преобразователь DNS будет использовать этот запрос для поиска IP-адреса, которого нет в его кеше. Они ограничены одним запросом, чтобы ограничить использование пропускной способности сети.

- Ускорить запросы DNS

- Уменьшить пропускную способность DNS-запросов через Интернет

- Изменения DNS требуют времени для распространения — это означает, что может пройти некоторое время, прежде чем каждый DNS-сервер обновит свой кэш до последних данных IP

- Кэш DNS — потенциальный вектор атаки для хакеров

- Кэширование DNS в браузере: Текущие браузеры примерно 2018 года имеют встроенную функцию кэширования DNS.

Разрешение DNS с помощью локального кеша выполняется быстро и эффективно.

Разрешение DNS с помощью локального кеша выполняется быстро и эффективно. - Операционная система (ОС) Кэширование DNS: Ваш компьютер является DNS-клиентом, и на вашем компьютере есть служба, которая управляет разрешением и запросами DNS. Этот кеш DNS также является локальным и, следовательно, быстрым и не требует полосы пропускания.

- Кэширование DNS с рекурсивным разрешением: Каждый рекурсор DNS имеет кэш DNS и хранит любой IP-адрес, который он знает для использования для следующего запроса

- Внутренние DNS-серверы содержат все имена серверов и IP-адреса для своих доменов и будут делиться ими со всеми, кто попросит. Это делает DNS отличным источником информации для злоумышленников, когда они пытаются провести внутреннюю разведку.

- Кэш DNS не является авторитетным, и им можно манипулировать.

Если ваш DNS-сервер «отравлен» плохими записями, компьютеры могут быть обмануты, заставив их перейти в плохие места.

Если ваш DNS-сервер «отравлен» плохими записями, компьютеры могут быть обмануты, заставив их перейти в плохие места. - DNS ретранслирует информацию о запросах с внутренних рабочих станций на внешние серверы, и злоумышленники научились использовать это поведение для создания «скрытых каналов» для кражи данных.

- Откройте командную строку (наберите Ctrl + esc, буквы «cmd», затем введите).

- Тип ipconfig

- Вы увидите DNS-домен, в котором находитесь (DNS-суффикс для конкретного подключения), ваш IP-адрес и множество других данных. Вы захотите вернуться к этому.

- Введите nslookup [IP-адрес] Вы увидите имя отвечающего DNS-сервера и, если имя известно, запись DNS, содержащую имя и IP-адрес.

- nslookup —type=soa [ваш домен] Эта команда возвращает ваш авторитетный DNS-сервер, разве это не удобно, если вы пытаетесь проникнуть в сеть.

- nslookup —type=MX [ваш домен] Эта команда возвращает все почтовые серверы в вашем локальном домене на тот случай, если вы хотите взломать почтовые серверы и не знаете, где они находятся.

- DNS выполняет очень слабую проверку ответов, поступающих от вышестоящих серверов. Ответы просто должны содержать правильный идентификатор транзакции, который представляет собой просто 16-битное число (0-65536). Точно так же, как оказывается, что вам не нужно так много людей в комнате, чтобы шансы на то, что двое из них имеют одинаковый день рождения, оказывается, что угадать правильный идентификатор легче, чем вы думаете.

- DNS-серверы принимают одновременные (или почти одновременные) ответы на свои запросы , что позволяет злоумышленникам сделать несколько предположений об идентификаторе транзакции (что мало похоже на атаку методом перебора пароля).

- IP-соединения, используемые DNS, легко подделать. Это означает, что злоумышленник может отправить трафик на DNS-сервер с одного компьютера и представить его так, будто он идет с другого компьютера, как с действительного DNS-сервера. Только определенные типы IP-соединений легко подделать — DNS является одним из них.

- nslookup My1secret1.evil-domain.com

- nslookup is1that1I1know.evil-domain.com

- nsllookup как2steal1data.evil-domain.com

- Запланируйте демонстрационный сеанс с нами, где мы можем показать вам, ответить на ваши вопросы и помочь вы увидите, подходит ли вам Варонис.

Система доменных имен (DNS) — это Интернет-версия Желтых страниц. В старые времена, когда вам нужно было найти адрес компании, вы искали его в «Желтых страницах». DNS работает точно так же, за исключением того, что вам не нужно ничего искать: ваш компьютер, подключенный к Интернету, сделает это за вас. Так ваш компьютер узнает, как найти Google, ESPN.com или Varonis.com.

Для связи двух компьютеров в IP-сети протокол требует наличия IP-адреса. Думайте об IP-адресе как об адресе улицы — чтобы один компьютер «обнаружил» другой, ему нужно знать номер другого компьютера. Поскольку большинство людей лучше запоминают имена — www. varonis.com — чем числа — 104.196.44.111, им понадобилась компьютерная программа для преобразования имен в IP-адреса.

varonis.com — чем числа — 104.196.44.111, им понадобилась компьютерная программа для преобразования имен в IP-адреса.

Узнайте о 5 основных угрозах удаленной безопасности для ваших сотрудников с помощью нашего бесплатного технического описания

Программа для преобразования имен в числа и наоборот называется «DNS» или «Система доменных имен», а компьютеры, на которых работает DNS, называются «DNS-серверами». Без DNS нам пришлось бы запоминать IP-адреса любого сервера, к которому мы хотели подключиться — неинтересно.

Как работает DNSDNS настолько неотъемлемая часть Интернета, что важно понимать, как он работает.

Думайте о DNS как о телефонной книге, но вместо того, чтобы сопоставлять имена людей с их уличными адресами, телефонная книга сопоставляет имена компьютеров с IP-адресами. Каждое сопоставление называется «записью DNS».

В интернете много компьютеров, поэтому нет смысла сводить все записи в одну большую книгу. Вместо этого DNS организована в более мелкие книги или домены. Домены могут быть очень большими, поэтому они дополнительно организованы в более мелкие книги, называемые «зонами». Ни один DNS-сервер не хранит все книги — это было бы непрактично.

Вместо этого DNS организована в более мелкие книги или домены. Домены могут быть очень большими, поэтому они дополнительно организованы в более мелкие книги, называемые «зонами». Ни один DNS-сервер не хранит все книги — это было бы непрактично.

Вместо этого существует множество DNS-серверов, на которых хранятся все записи DNS для Интернета. Любой компьютер, который хочет узнать номер или имя, может запросить свой DNS-сервер, а его DNS-сервер знает, как запрашивать — или запрашивать — другие DNS-серверы, когда им нужна запись. Когда DNS-сервер запрашивает другие DNS-серверы, он делает «восходящий» запрос. Запросы для домена могут идти «вверх по течению», пока они не вернутся к авторитету домена или «авторитетному серверу имен».

Полномочный сервер имен — это место, где администраторы управляют именами серверов и IP-адресами своих доменов. Всякий раз, когда администратор DNS хочет добавить, изменить или удалить имя сервера или IP-адрес, он вносит изменения на своем полномочном DNS-сервере (иногда называемом «главным DNS-сервером»). Существуют также «подчиненные» DNS-серверы; эти DNS-серверы содержат копии записей DNS для своих зон и доменов.

Существуют также «подчиненные» DNS-серверы; эти DNS-серверы содержат копии записей DNS для своих зон и доменов.

Четыре DNS-сервера, которые загружают веб-страницу

Типы службы DNS

В Интернете существует два различных типа служб DNS. Каждая из этих служб обрабатывает DNS-запросы по-разному в зависимости от своей функции.

Общедоступный DNS и частный DNS

DNS был создан, чтобы люди могли подключаться к службам в Интернете. Чтобы сервер был доступен в общедоступном Интернете, ему нужна общедоступная запись DNS, а его IP-адрес должен быть доступен в Интернете — это означает, что он не заблокирован брандмауэром. Публичные DNS-серверы доступны всем, кто может к ним подключиться, и не требуют аутентификации.

Публичные DNS-серверы доступны всем, кто может к ним подключиться, и не требуют аутентификации.

Интересно, что не все записи DNS общедоступны. Сегодня, помимо предоставления сотрудникам возможности использовать DNS для поиска информации в Интернете, организации используют DNS, чтобы их сотрудники могли находить частные внутренние серверы. Когда организация хочет, чтобы имена серверов и IP-адреса оставались закрытыми или недоступными напрямую из Интернета, они не указывают их на общедоступных DNS-серверах. Вместо этого организации перечисляют их на частных или внутренних DNS-серверах — внутренние DNS-серверы хранят имена и IP-адреса для внутренних файловых серверов, почтовых серверов, контроллеров домена, серверов баз данных, серверов приложений и т. д. — всего важного.

Следует помнить: как и внешние DNS-серверы, внутренние DNS-серверы не требуют аутентификации. Это потому, что DNS был создан давно, когда безопасность не была такой большой проблемой. В большинстве случаев любой, кто находится внутри брандмауэра — путем проникновения или подключения через VPN — может запрашивать внутренние DNS-серверы. Единственное, что мешает кому-то «извне» получить доступ и запросить внутренние DNS-серверы, — это то, что они не могут подключиться к ним напрямую.

Единственное, что мешает кому-то «извне» получить доступ и запросить внутренние DNS-серверы, — это то, что они не могут подключиться к ним напрямую.

7 шагов поиска DNS

Давайте посмотрим, как именно работает DNS-запрос.

Какие типы DNS-запросов существуют?

DNS-запросы — это компьютерный код, который сообщает DNS-серверам, что это за запрос и какую информацию он хочет получить. В стандартном поиске DNS есть три основных DNS-запроса.

Что такое кэш DNS + функции кэширования

Кэш DNS — это хранилище доменных имен и IP-адресов, которые хранятся на компьютере, поэтому ему не нужно каждый раз запрашивать IP-адрес. Представьте себе, что каждый раз, когда какой-либо пользователь пытается зайти на www.varonis.com, DNS должен запрашивать авторитетный сервер имен в Varonis. Трафик будет огромным! Сама мысль о таком большом трафике является причиной того, что у нас есть кэширование DNS. Кэширование DNS преследует две основные цели:

Однако методология кэширования DNS имеет некоторые проблемы:

В Интернете используется несколько различных типов кэширования DNS:

Слабые места и уязвимости DNS

Существует три основных уязвимости в DNS, которые злоумышленники часто используют для злоупотребления DNS:

Использовать DNS для разведки

Когда злоумышленник находится внутри брандмауэра и получает контроль над компьютером, он может использовать DNS для поиска важных имен серверов. Злоумышленники могут искать имена, связанные с внутренними IP-адресами — почтовые серверы, серверы имен — всевозможные ценные вещи. Если они достаточно сообразительны, они могут даже заставить внутренний DNS-сервер отправлять большое количество информации о зонах своего домена — это называется «атакой передачи зоны DNS».

Если у вас компьютер с Windows, выполните следующие команды как есть; если вы пользователь Linux, вы можете найти соответствующие команды.

Использование DNS для перенаправления трафика

Помните, что когда пользователь пытается перейти на веб-сайт, его компьютер запрашивает у своего DNS-сервера IP-адрес сайта или запись DNS. Если DNS-сервер имеет кэшированную копию записи, он отвечает. Если нет, он запрашивает «вышестоящий» DNS-сервер, передает результаты обратно конечному пользователю и кэширует их для следующего раза.

Если DNS-сервер имеет кэшированную копию записи, он отвечает. Если нет, он запрашивает «вышестоящий» DNS-сервер, передает результаты обратно конечному пользователю и кэширует их для следующего раза.

Злоумышленники нашли способ подделать ответы DNS или сделать так, чтобы ответы выглядели так, как будто они исходят от законных DNS-серверов. Не вдаваясь в технические подробности, злоумышленники используют для этого три слабости DNS:

Если злоумышленник успешно подделывает ответ DNS, он может сделать кеш принимающего DNS-сервера зараженной записью. Как это поможет злоумышленникам?

Вот пример. Допустим, злоумышленник узнает, что ваша организация использует внешнее приложение для чего-то важного, например, для расходов. Если они отравят DNS-сервер вашей организации, чтобы он отправлял каждого пользователя на сервер злоумышленника, все, что им нужно сделать, — это создать легитимно выглядящую страницу входа, и пользователи будут вводить свои учетные данные. Они могут даже ретранслировать трафик на реальный сервер (выступая в роли «человека посередине»), чтобы никто не заметил. Затем злоумышленник может попробовать эти учетные данные в других системах, продать их или просто отпраздновать злобным смехом.

Затем злоумышленник может попробовать эти учетные данные в других системах, продать их или просто отпраздновать злобным смехом.

Использовать DNS в качестве скрытого канала

Допустим, злоумышленнику удалось проникнуть внутрь сети (corp.com), скомпрометировать один или два хоста и найти важные данные, которые он хочет эксфильтровать. Как они могут сделать это без срабатывания сигнализации? Злоумышленники используют для этого технику под названием «DNS-туннелирование». Они настраивают DNS-домен (например, evil-domain.com) в Интернете и создают авторитетный сервер имен. Затем на скомпрометированном хосте злоумышленник может использовать программу, которая разбивает данные на небольшие фрагменты и вставляет их в серию запросов, например:0005

DNS-сервер corp.com получит эти запросы, поймет, что результатов нет в его кеше, и ретранслирует эти запросы обратно на авторитетный сервер имен evil-domain. com. Злоумышленник ожидает этот трафик, поэтому запускает программу на авторитетном сервере имен, чтобы извлечь первую часть запроса (все, что предшествует evil-domain.com) и собрать его заново. Если организация не проверяет запросы, которые делают ее DNS-серверы, она может никогда не понять, что их DNS-серверы использовались для эксфильтрации данных.

com. Злоумышленник ожидает этот трафик, поэтому запускает программу на авторитетном сервере имен, чтобы извлечь первую часть запроса (все, что предшествует evil-domain.com) и собрать его заново. Если организация не проверяет запросы, которые делают ее DNS-серверы, она может никогда не понять, что их DNS-серверы использовались для эксфильтрации данных.

DNS существует уже давно, и каждый компьютер, подключенный к Интернету, полагается на него. Теперь злоумышленники используют DNS как для внешней, так и для внутренней разведки, перехвата трафика и создания скрытых каналов связи. К счастью, благодаря мониторингу DNS-серверов и применению аналитики безопасности многие из этих атак можно обнаружить и предотвратить.

Хотите узнать, как? Присоединяйтесь к нашим семинарам по кибератакам в реальном времени, пока наши инженеры по безопасности проводят атаку в реальном времени, извлекают данные через туннелирование DNS и наблюдайте все это в режиме реального времени!

Что вам следует сделать сейчас

Ниже приведены три способа, которыми мы можем помочь вам начать путь к снижению риска данных в вашей компании:

Фильтр всех сайтов, не подходящих под отмеченные категории.

Фильтр всех сайтов, не подходящих под отмеченные категории. Также мы не получили ответа на вопрос, который задали через форму обратной связи на сайте сервиса. Это означает, что связаться с разработчиками невозможно и решать возникшие с DNS проблемы никто не будет.

Также мы не получили ответа на вопрос, который задали через форму обратной связи на сайте сервиса. Это означает, что связаться с разработчиками невозможно и решать возникшие с DNS проблемы никто не будет.

Если вы ранее посещали www.varonis.com, IP-адрес хранится в вашем кеше.

Если вы ранее посещали www.varonis.com, IP-адрес хранится в вашем кеше. varonis.com, чтобы загрузить весь великолепный контент. Затем DNS записывает IP-адрес в локальный кэш со значением времени жизни (TTL). TTL — это количество времени, в течение которого локальная запись DNS действительна, и по истечении этого времени DNS снова выполнит процесс, когда вы запросите Varonis.com в следующий раз.

varonis.com, чтобы загрузить весь великолепный контент. Затем DNS записывает IP-адрес в локальный кэш со значением времени жизни (TTL). TTL — это количество времени, в течение которого локальная запись DNS действительна, и по истечении этого времени DNS снова выполнит процесс, когда вы запросите Varonis.com в следующий раз. Запрашивающая сторона продолжит этот итеративный процесс, пока не найдет ответ или не истечет время ожидания.

Запрашивающая сторона продолжит этот итеративный процесс, пока не найдет ответ или не истечет время ожидания. Разрешение DNS с помощью локального кеша выполняется быстро и эффективно.

Разрешение DNS с помощью локального кеша выполняется быстро и эффективно. Если ваш DNS-сервер «отравлен» плохими записями, компьютеры могут быть обмануты, заставив их перейти в плохие места.

Если ваш DNS-сервер «отравлен» плохими записями, компьютеры могут быть обмануты, заставив их перейти в плохие места.