Обзор обратной зоны DNS в Azure — Azure DNS

- Статья

- Чтение занимает 4 мин

В этой статье приводятся общие сведения о работе обратной службы DNS и сценарии, для которых обратная служба DNS поддерживается в Azure.

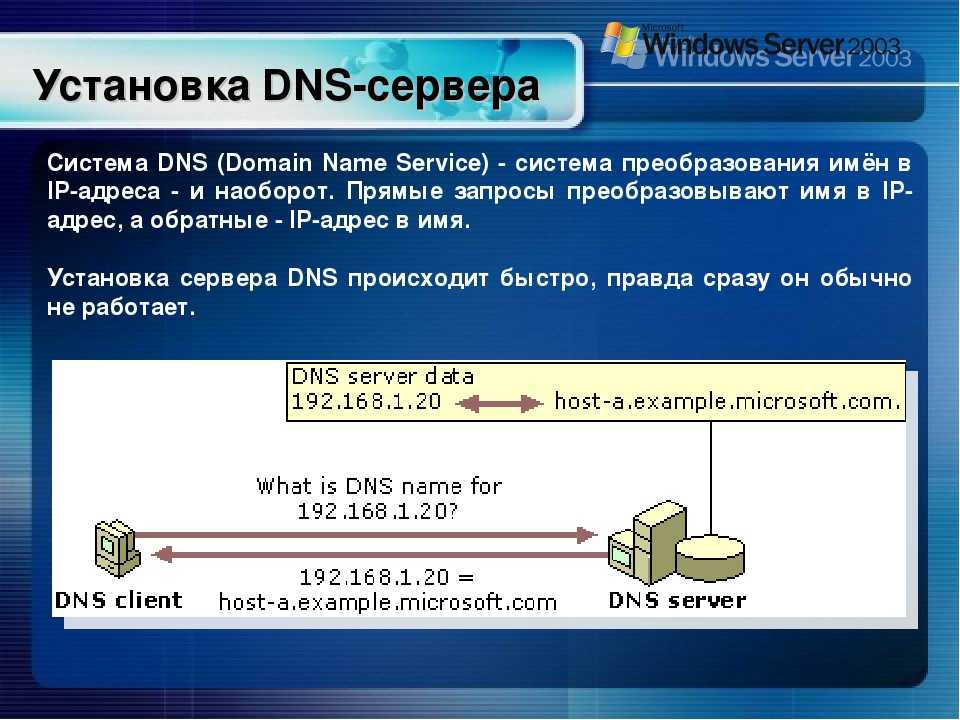

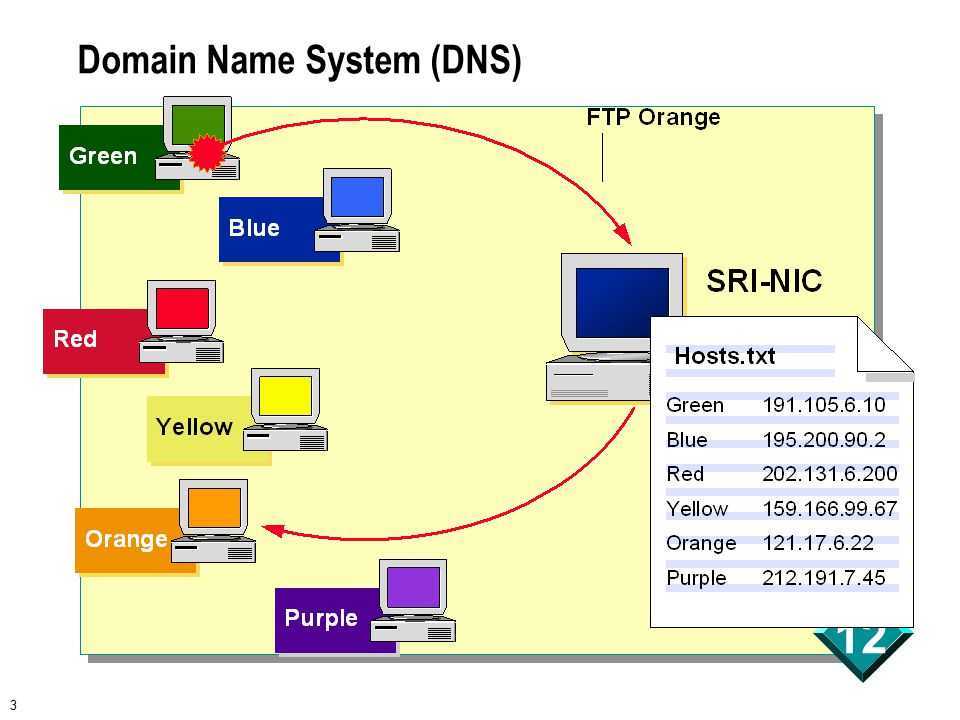

Что такое обратная зона DNS

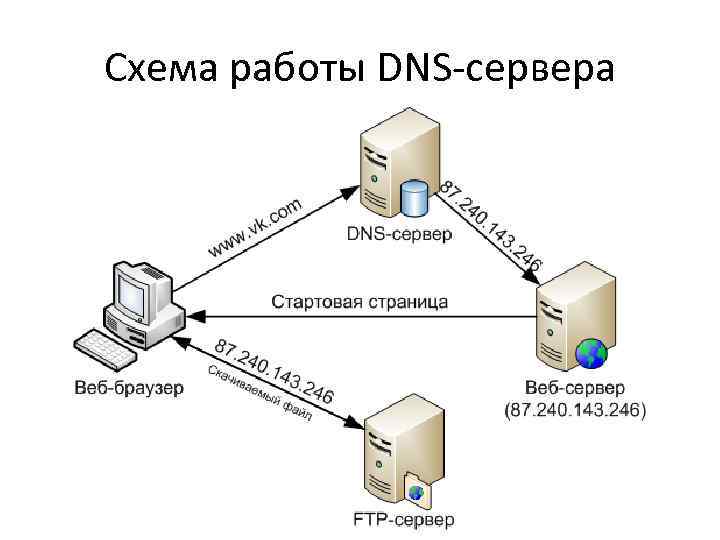

В традиционных записях имя DNS сопоставляется с IP-адресом. Например, www.contoso.com соответствует 64.4.6.100. Обратная служба DNS выполняет противоположное действие, преобразуя IP-адрес обратно в имя. Например, поиск 64.4.6.100 будет соответствовать www.contoso.com.

Записи обратной службы DNS используются в разных ситуациях. Например, записи обратной зоны DNS широко используются для борьбы с нежелательными электронными сообщениями путем проверки отправителя сообщения. Получающий почтовый сервер извлекает обратную запись DNS IP-адреса отправляющего сервера. Затем получающий почтовый сервер проверяет наличие у узла авторизации на отправление электронного сообщения из исходного домена.

Например, записи обратной зоны DNS широко используются для борьбы с нежелательными электронными сообщениями путем проверки отправителя сообщения. Получающий почтовый сервер извлекает обратную запись DNS IP-адреса отправляющего сервера. Затем получающий почтовый сервер проверяет наличие у узла авторизации на отправление электронного сообщения из исходного домена.

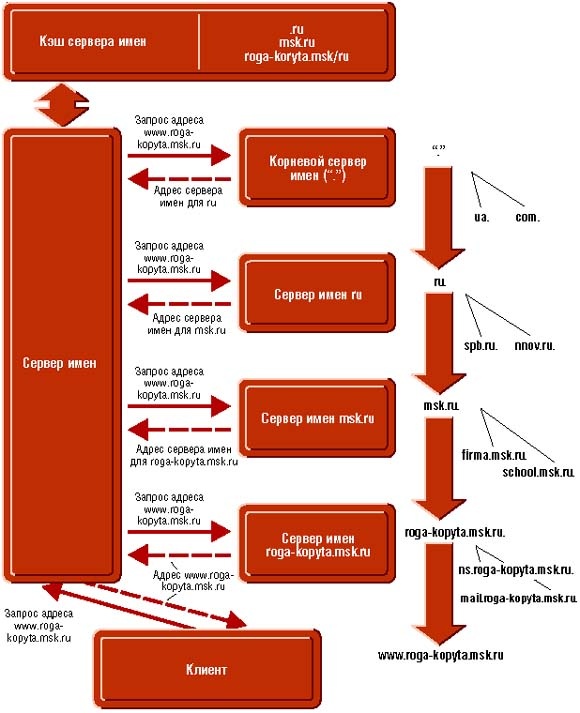

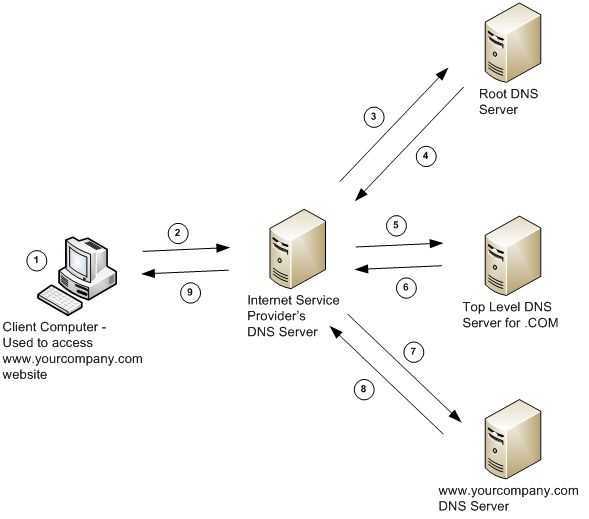

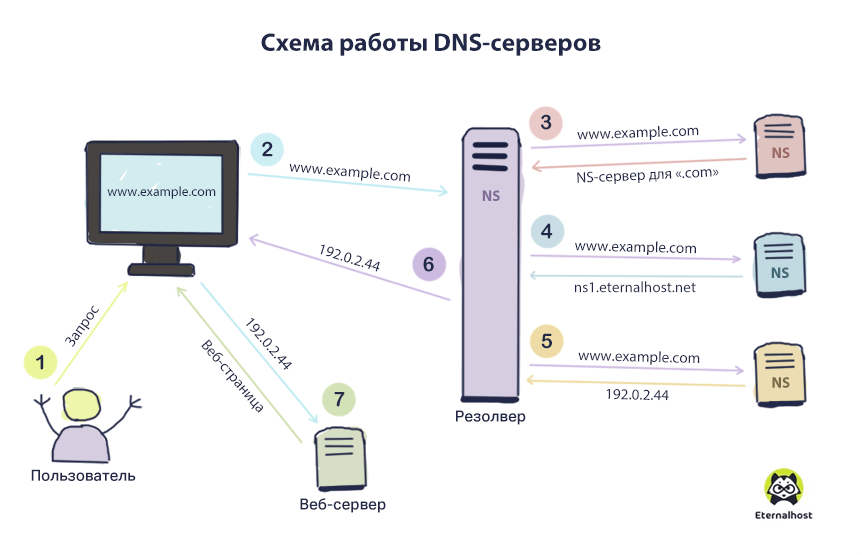

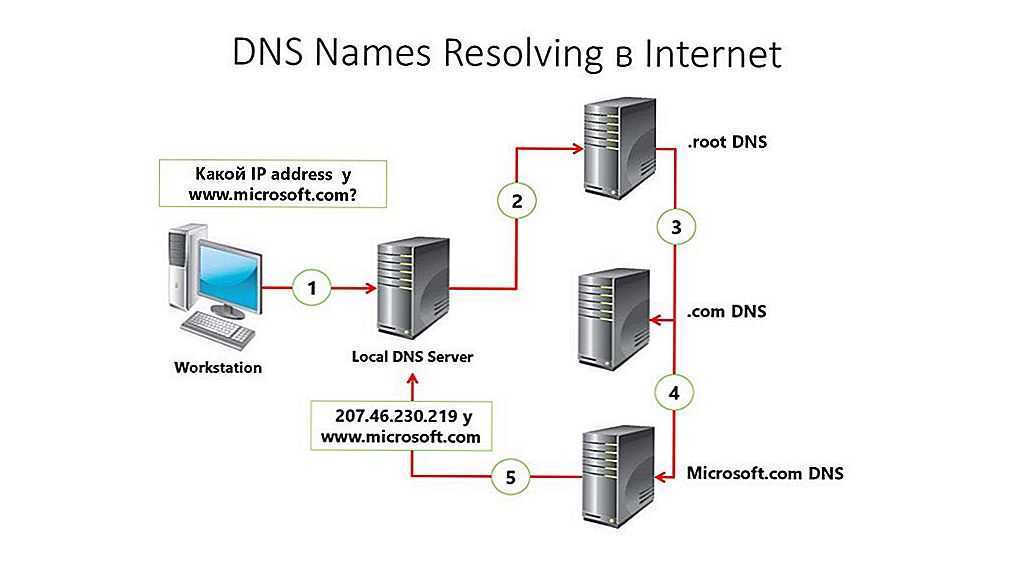

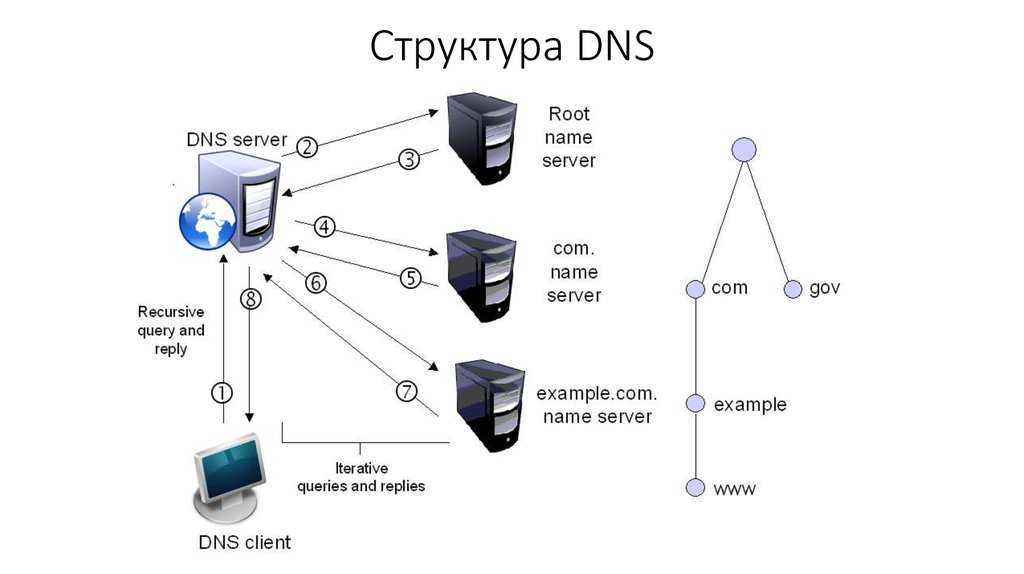

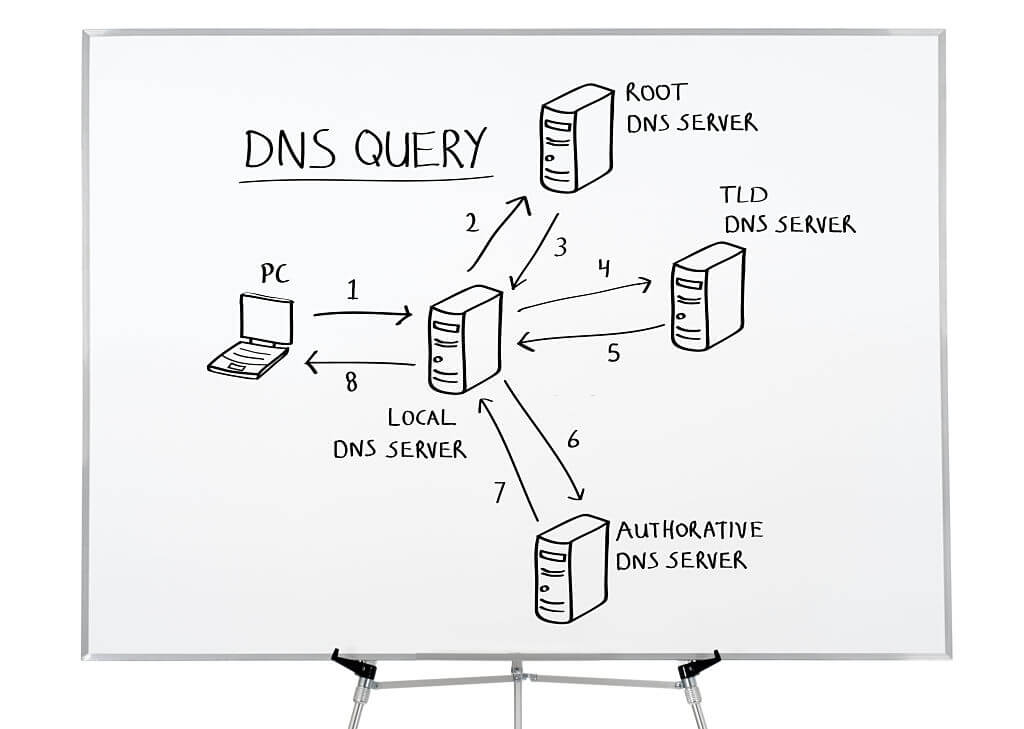

Принцип работы обратной зоны DNS

Записи обратной зоны DNS размещены в специальных зонах DNS, известных как зоны ARPA. Параллельно с обычной иерархией, в которой размещены домены, такие как contoso.com, эти зоны образуют отдельную иерархию DNS, такую как contoso.com.

Например, DNS-запись www.contoso.com получена на основе DNS-записи «А» с именем «www» в зоне contoso.com. Эта запись А указывает на соответствующий IP-адрес. В этом случае — 64.4.6.100. Обратный поиск реализуется отдельно с использованием записи типа «PTR» с именем «100» в зоне «6.4.64.in-addr.arpa». Обратите внимание, что в зонах ARPA для IP-адресов создаются обратные записи. Правильно настроенная запись PTR указывает на имя

Правильно настроенная запись PTR указывает на имя www.contoso.com.

При назначении организации блока IP-адресов она получает права на управление соответствующей зоной ARPA. Корпорация Майкрософт размещает зоны ARPA, соответствующие блокам IP-адресов, используемым Azure, а также управляет ими. Поставщик услуг Интернета может предоставить зону ARPA для IP-адресов, которыми вы владеете. Кроме того, вам может быть разрешено разместить зону ARPА в службе DNS, например в Azure DNS.

Примечание

Прямые и обратные запросы DNS реализуются в отдельной параллельной иерархии DNS. Обратный поиск «www.contoso.com» не размещается в зоне «contoso.com», а размещается в зоне ARPA для соответствующего блока IP-адресов. Для блоков адресов IPv4 и IPv6 используются отдельные зоны.

IPv4

Имя зоны обратного просмотра IPv4 должно быть представлено в формате <IPv4 network prefix in reverse order>.in-addr.arpa.

Предположим, вы создаете обратную зону для записей узлов с IP-адресами в префиксе 192. 0.2.0/24. Чтобы создать имя зоны, вам нужно отделить сетевой префикс адреса (192.0.2), записать его в обратном порядке (2.0.192) и добавить суффикс

0.2.0/24. Чтобы создать имя зоны, вам нужно отделить сетевой префикс адреса (192.0.2), записать его в обратном порядке (2.0.192) и добавить суффикс

| Класс подсети | Сетевой префикс | Обратный сетевой префикс | Стандартный суффикс | Имя обратной зоны |

|---|---|---|---|---|

| Класс A | 203.0.0.0/8 | 203 | .in-addr.arpa | 203.in-addr.arpa |

| Класс B | 198.51.0.0/16 | 51.198 | .in-addr.arpa | 51.198.in-addr.arpa |

| Класс C | 192.0.2.0/24 | 2.0.192 | .in-addr.arpa | 2.0.192.in-addr.arpa |

Бесклассовое делегирование IPv4

Иногда диапазон IP-адресов, выделенных для организации, меньше диапазона класса C (/24). В таком случае диапазон IP-адресов не попадает в границы зоны в иерархии зоны .in-addr.arpa и не может быть делегирован как дочерняя зона.

Для перемещения каждой записи обратного поиска в выделенную зону DNS используется другой метод. В этом случае производится делегирование дочерней зоны каждого диапазона IP-адресов. Затем каждый IP-адрес в данном диапазоне сопоставляется с этой дочерней зоной при помощи записей CNAME.

Предположим, поставщик услуг Интернета предоставил организации диапазон IP-адресов 192.0.2.128/26. В него входят 64 IP-адреса — с 192.0.2.128 по 192.0.2.191. Обратная служба DNS для этого диапазона реализуется следующим образом:

Организация создает зону обратного поиска с именем 128-26.2.0.192.in-addr.arpa. Префикс «128-26» представляет сегмент сети, присвоенный организации в диапазоне класса C (/24).

Поставщик услуг Интернета создает записи NS, чтобы настроить делегирование DNS для вышеуказанной зоны из родительской зоны класса C. Поставщик услуг Интернета также создает записи CNAME в родительской зоне обратного поиска (класса C). Затем они сопоставляют каждый IP-адрес из диапазона IP-адресов с новой зоной, созданной организацией:

$ORIGIN 2.

0.192.in-addr.arpa

; Delegate child zone

128-26 NS <name server 1 for 128-26.2.0.192.in-addr.arpa>

128-26 NS <name server 2 for 128-26.2.0.192.in-addr.arpa>

; CNAME records for each IP address

129 CNAME 129.128-26.2.0.192.in-addr.arpa

130 CNAME 130.128-26.2.0.192.in-addr.arpa

131 CNAME 131.128-26.2.0.192.in-addr.arpa

; etc

0.192.in-addr.arpa

; Delegate child zone

128-26 NS <name server 1 for 128-26.2.0.192.in-addr.arpa>

128-26 NS <name server 2 for 128-26.2.0.192.in-addr.arpa>

; CNAME records for each IP address

129 CNAME 129.128-26.2.0.192.in-addr.arpa

130 CNAME 130.128-26.2.0.192.in-addr.arpa

131 CNAME 131.128-26.2.0.192.in-addr.arpa

; etc

После этого организация управляет отдельными записями типа PTR в дочерней зоне.

$ORIGIN 128-26.2.0.192.in-addr.arpa ; PTR records for each UIP address. Names match CNAME targets in parent zone 129 PTR www.contoso.com 130 PTR mail.contoso.com 131 PTR partners.contoso.com ; etc

При обратном просмотре IP-адреса «192.0.2.129» отправляется запрос на запись типа PTR с именем «129.2.0.192.in-addr.arpa». Этот запрос поступает через CNAME в родительской зоне в запись типа PTR в дочерней зоне.

IPv6

Имя зоны обратного просмотра IPv6 должно быть представлено в формате <IPv6 network prefix in reverse order>. ip6.arpa

ip6.arpa

Например, при создании зоны обратных записей узлов для узлов с IP-адресами, которые находятся в префиксе 2001:db8:1000:abdc::/64. Имя зоны создается путем изоляции префикса сети адреса (2001:db8:abdc::). Далее нужно развернуть сетевой префикс IPv6, удалив сжатие за счет нулей (если оно использовалось для сокращения префикса адреса IPv6 (2001:0db8:abdc:0000::)). Запишите префикс в обратном порядке, используя точку как разделитель между каждым шестнадцатеричным числом, чтобы сформировать обратный сетевой префикс (0.0.0.0.c.d.b.a.8.b.d.0.1.0.0.2

.ip6.arpa.| Сетевой префикс | Развернутый обратный сетевой префикс | Стандартный суффикс | Имя обратной зоны |

|---|---|---|---|

| 2001:db8:abdc::/64 | 0.0.0.0.c.d.b.a.8.b.d.0.1.0.0.2 | .ip6.arpa | 0.0.0.0.c.d.b.a.8.b.d.0.1.0.0.2.ip6.arpa |

| 2001:db8:1000:9102::/64 | 2.0. 1.9.0.0.0.1.8.b.d.0.1.0.0.2 1.9.0.0.0.1.8.b.d.0.1.0.0.2 | .ip6.arpa | 2.0.1.9.0.0.0.1.8.b.d.0.1.0.0.2.ip6.arpa |

Поддержка обратной зоны DNS в Azure

Azure поддерживает два отдельных сценария, касающихся обратной зоны DNS:

Размещение зоны обратного поиска, соответствующей блоку IP-адресов. Azure DNS можно использовать для размещения зон обратного просмотра и управления записями PTR для протоколов IPv4 и IPv6. Процедура создания зоны обратного просмотра (ARPA), настройки делегирования и конфигурирования записей типа PTR будет такой же, как и для обычных зон DNS. Отличие заключается лишь в том, что делегирование настраивается с помощью поставщика услуг Интернета, а не регистратора DNS, при этом должен использоваться только один тип записей PTR.

Настройка обратной записи DNS для IP-адреса, назначенного службе Azure. Azure позволяет настроить обратный поиск IP-адресов, предоставленных службе Azure. Служба Azure настраивает обратный поиск как запись типа PTR в соответствующей зоне ARPA. Эти зоны ARPA, соответствующие всем используемым в Azure диапазонам IP-адресов, размещаются корпорацией Майкрософт.

Эти зоны ARPA, соответствующие всем используемым в Azure диапазонам IP-адресов, размещаются корпорацией Майкрософт.

Дальнейшие действия

- Дополнительные сведения об обратной службе DNS см. в статье Википедии об обратном поиске DNS.

- Узнайте, как разместить зону обратного просмотра для диапазона IP-адресов, присвоенного поставщиком услуг Интернета, в службе Azure DNS.

- Узнайте, как управлять записями обратной зоны DNS для служб Azure.

Что такое обратный DNS? Основные инструменты для выполнения обратного поиска DNS

Что такое обратный DNS (rDNS)?

Мы все знаем, что такое DNS и как он работает. Но даже некоторые IT-ботаники иногда забывают о rDNS, а третьи, которые только что присоединились к клубу, никогда даже не слышали о нем.

На простом языке обратный DNS или rDNS делает противоположное традиционному DNS. То есть, вместо преобразования доменного имени на IP, он преобразует IP к имени хоста.

Разрешение rDNS – это совершенно отдельный механизм от обычного разрешения DNS. Например, если домен “yourcompany.com” указывает на IP 1.2.3.4 (фиктивный IP-адрес), это не обязательно означает, что обратное разрешение для IP является 1.2.3.4.

Например, если домен “yourcompany.com” указывает на IP 1.2.3.4 (фиктивный IP-адрес), это не обязательно означает, что обратное разрешение для IP является 1.2.3.4.

Для хранения записей rDNS существует определенный тип записи DNS, называемый записью PTR. Эта запись также известна как ”запись ресурсов” (RR) и задает IP-адреса всех систем, используя инвертированную нотацию.

Эта конфигурация rDNS позволяет выполнять поиск IP-адреса в DNS, так как inaddr.arpa домен добавляется в инвертированную нотацию IP, превращая IP в доменное имя.

Например: чтобы преобразовать IP-адрес 1.2.3.4 в PTR-запись, нам нужно инвертировать IP и добавить домен inaddr.arpa в результате чего получается следующая запись: 4.3.2.1.in-addr.arpa.

Классическая работа системы DNS заключается в преобразовании или разрешении IP-адресов в имена, но некоторые сценарии требуют обратного, и это означает, что имена подключенных к интернету устройств переводятся с их IP-адресов. Это то, что называется rDNS, или обратное разрешение.

Поддерживают ли все типы IP-адресов rDNS? Безусловно, и IPv4 и IPv6 поддерживают поиск rDNS. В случае адресов на основе IPv4 поисковые запросы используют специальный домен in-addr.arpa, в то время как для IPv6 rDNS поиск специального домена ip6.arpa используется.

Нужен ли мне rDNS? Текущее использование обратного DNS

Насколько важна rDNS тогда? Может ли мой интернет-бизнес жить без него?

Ответ-да…и нет. В то же время.

Если у вас нет настройки rDNS для вашей ИТ-инфраструктуры, она все равно будет работать. Это не является строгим требованием. Однако некоторые вещи могут работать не так, как ожидалось, или могут вызвать трудности. Продолжай читать.

Когда rDNS полезно?

- Если вы хотите, чтобы предотвратить проблемы с электронной почтой. Если вы размещаете свой собственный почтовый сервер, rDNS становится довольно полезным для ваших исходящих писем. Запись rDNS позволяет отслеживать происхождение электронной почты, повышая доверие к почтовому серверу и становясь надежным источником для многих популярных поставщиков услуг электронной почты, таких как Gmail, Yahoo, Hotmail и других.

Некоторые серверы входящей электронной почты даже не позволяют вашей электронной почте поступать на их почтовые ящики, Если у вас нет настройки записи rDNS. Поэтому, если вы используете свой собственный почтовый сервер, вы захотите иметь его в виду.

Некоторые серверы входящей электронной почты даже не позволяют вашей электронной почте поступать на их почтовые ящики, Если у вас нет настройки записи rDNS. Поэтому, если вы используете свой собственный почтовый сервер, вы захотите иметь его в виду. - Когда вы проводите расследование киберпреступности. Еще одно популярное использование обратных записей DNS-это выявление потенциальных угроз и массовые сканеры по всему интернету. Используя обе конечные точки API безопасности или веб-продукты, такие как SurfaceBrowser, вы или ваша команда можете легко идентифицировать авторов и сети, стоящие за массовым сканированием, распространением вредоносных программ или другими видами вредоносных действий — так же, как Трой Мурш показал в нашем блоге, как использовать обратные записи DNS для идентификации массовых сканеров .

Как я могу выполнить обратный поиск DNS?

Выполнение обратного DNS-поиска не является ракетной наукой, но есть много методов и инструментов поиска rDNS, используемых для выполнения противоположной обычной проверки DNS : разрешения данного IP-адреса для хоста.

Некоторые из этих веб-утилит известны как обратные инструменты DNS, и все они делают одно и то же: запрашивают данный IP-адрес для разрешения имени хоста. Давайте сначала рассмотрим некоторые примеры на основе терминалов.

Мощная команда dig приходит на помощь, когда нам нужно выполнить обратный поиск DNS. С помощью параметра-x можно выполнить простой обратный поиск, чтобы сопоставить адрес с именами всего за несколько секунд.

Этот параметр dig автоматически выполняет поиск для традиционного имени IP-адреса, такого как 94.2.0.192.in-addr.arpa, и установите тип запроса и класс в PTR и IN соответственно для адресов IPv6. Поиск rDNS выполняется с использованием формата nibble под IP6.ARPA домен.

Пример вывода:

[research@securitytrails ~]$ dig -x 1.1.1.1 ; <<>> DiG 9.11.10-RedHat-9.11.10-1.fc30 <<>> -x 1.1.1.1 ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 56773 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 2, ADDITIONAL: 7 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 512 ;; QUESTION SECTION: ;1.1.1.1.in-addr.arpa. IN PTR ;; ANSWER SECTION: 1.1.1.1.in-addr.arpa. 1096 IN PTR one.one.one.one. ;; AUTHORITY SECTION: 1.1.1.in-addr.arpa. 69422 IN NS ns3.cloudflare.com. 1.1.1.in-addr.arpa. 69422 IN NS ns7.cloudflare.com. ;; ADDITIONAL SECTION: ns3.cloudflare.com. 86027 IN A 162.159.7.226 ns3.cloudflare.com. 86027 IN A 162.159.0.33 ns3.cloudflare.com. 86027 IN AAAA 2400:cb00:2049:1::a29f:21 ns3.cloudflare.com. 86027 IN AAAA 2400:cb00:2049:1::a29f:7e2 ns7.cloudflare.com. 203 IN A 162.159.6.6 ns7.cloudflare.com. 203 IN A 162.159.4.8 ;; Query time: 13 msec ;; SERVER: 192.168.1.1#53(192.168.1.1) ;; WHEN: Wed Sep 18 11:20:01 -03 2019 ;; MSG SIZE rcvd: 248

Самое интересное заключается в следующем:

1.1.1.1.in-addr.arpa. 1096 IN PTR one.one.one.one.

Вы можете grep выходные данные для более четкого результата.

Хост

Команда host, вероятно, является самой популярной командой, когда речь заходит о выполнении быстрого разрешения rDNS с терминала. Синтаксис довольно прост:

host XX.XX.XX.XX

Где XX. XX. XX. XX-это реальный IP-адрес. Давайте рассмотрим несколько примеров.

Cloudflare поставляется в первую очередь с обратным запросом разрешения DNS против 1.1.1.1:

$ host 1.1.1.1 1.1.1.1.in-addr.arpa domain name pointer 1.1.1.1.in-addr.arpa.

То же самое относится и к любому другому IP-адресу, например DNS-серверу Google:

$ host 8.8.8.8 8.8.8.8.in-addr.arpa domain name pointer dns.google.

Или наши собственные securitytrails.com IP-адрес:

$ host 151.139.243.5 Host 5.243.139.151.in-addr.arpa. not found: 3(NXDOMAIN)

Правильно, для нашего IP-адреса у нас пока нет никакой настройки PTR-записи, это еще одна возможность, которую вы найдете на определенных IP-адресах.

G-Suite Toolbox Dig

Некоторое время назад Google выпустила очень полезный ресурс под названием G-Suite dig , онлайн-утилита, которая позволяет выполнять любой тип DNS-запросов на основе простого, но сложного веб-интерфейса.

В этом случае выберите запись “PTR”, введите свой IP-адрес и получите полный результат rDNS за считанные секунды.

Недостатком этой утилиты является то, что она позволяет получать результаты только для одного IP-адреса, что не удобно, когда вам нужно выполнить массовое сканирование rDNS.

Обратная конечная точка DNS API

Использование нашего мощного API является еще одним отличным источником для запроса нашей пассивной базы данных DNS для любых записей PTR компании.

Конечная точка “/v1/ips/list” позволяет запрашивать домен apex (в этом случае cloudflare.com), так что вы можете легко обнаружить все известные IP-адреса, связанные с Cloudflare.com доменное имя.

Давайте использовать быстрый скрипт python, чтобы увидеть, как это выглядит:

import requests

url = "https://api.securitytrails.com/v1/ips/list"

querystring = {"apikey":"your_api_key_here","page":"1"}

payload = "{\"query\":\"ptr_part = 'cloudflare.com'\"}"

response = requests.request("POST", url, data=payload, params=querystring)

print(response. text)

text)

Пример вывода:

В дополнение к записям PTR, вы также найдете открытые порты для каждого из хостов, возвращенных нашей службой API.

Благодаря нашему полностью основанному на HTTP API, вы также можете выполнить простой запрос CURL из командной строки или использовать любые другие популярные языки, включая Node.js, JavaScript, Ruby, Go и PHP.

Массивная разведка rDNS

Когда мы говорим, что SurfaceBrower – это идеальный инструмент для исследования поверхности атаки “все-в-одном”, мы действительно имеем это в виду. Помимо всех зон DNS, доменных имен, SSL и открытых портов данных он имеет, SurfaceBrowser может быть использован в качестве инструмента массового обратного поиска DNS.

Чтобы изучить данные rDNS от любой компании, просто запустите SurfaceBrowser с консоли вашего аккаунта по адресу: https://securitytrails.com/app/sb/

Выберите любое доменное имя, которое вы хотите изучить, а затем нажмите на опцию “обратный DNS”, как показано ниже:

Как вы, возможно, заметили, разрешение записей rDNS загружается мгновенно благодаря нашей пассивной технологии DNS, позволяя вам изучить все связанные записи rDNS, указывающие на эту организацию.

Первое, что вы увидите при загрузке области PTR-записей, – это сводка по открытым портам и сводка по аналогичным записям, что позволяет легко фильтровать всю текущую информацию rDNS в соответствии с вашими потребностями.

В этом случае, исследуя fbi.gov доменное имя выявило 289 записей. Каждый из них может быть изучен в области результатов, что позволяет исследовать запись PTR, открытые порты и количество связанных IP-адресов. Взглянуть:

Если вам нужно найти связанные IP-адреса, указывающие на любую PTR-запись, просто нажмите число+ для немедленных результатов::

Этот второй PTR-экран данных показывает вам общее количество IP-адресов, а также где они размещены и текущие открытые порты, найденные для каждого из них.

fbi.gov это “маленькая ” организация, когда речь заходит о PTR-записях, хотя мы нашли много полезной информации. Но вот что происходит, когда вы исследуете большую онлайн-компанию, такую как Google:

Ибо … cache.google.com мы нашли около 94 тыс. IP-адресов, связанных с этой записью PTR. Представьте себе выполнение этого поиска с помощью традиционных обратных инструментов DNS. Это может занять целую вечность!

IP-адресов, связанных с этой записью PTR. Представьте себе выполнение этого поиска с помощью традиционных обратных инструментов DNS. Это может занять целую вечность!

Последняя мысль

Сегодня мы узнали, что обратный DNS-это не только отличный способ улучшить ваши исследования кибербезопасности, но и сохранить вашу электронную почту в отличной форме, используя правильные PTR-записи.

Выполнение ручного поиска rDNS отлично, когда вы фокусируетесь на изолированных случаях. Однако, когда вам действительно нужно исследовать сто или тысячу IP-адресов, это становится действительно медленным процессом, который может буквально занять у вас часы или даже дни в некоторых случаях.

Онлайн-инструмент обратного поиска DNS

Обнаружение обратных записей DNS для IP-адреса, диапазона IP-адресов или доменного имени. Обратный поиск DNS на основе IP будет разрешать IP-адреса в режиме реального времени, в то время как поиск доменного имени или имени хоста использует кэшированную базу данных (подробности см.

Удалить ограничения и капчу с членством

Разведка: Поиск имен хостов с помощью обратного поиска DNS

Запись обратного DNS (или PTR запись) — это просто запись, которая преобразует IP-адрес обратно в имя хоста. Большинство людей знают о прямом поиске, также известном как запись A , которая находит IP-адрес по имени хоста, чтобы можно было получить доступ к интернет-службе.

Когда злоумышленник или специалист по тестированию на проникновение оценивают организацию, они обычно пытаются нанести на карту ее след, чтобы найти все слабые места для атаки. Собрав список возможных имен хостов, IP-адресов и блоков IP-сети, связанных с целевой организацией, Поверхность атаки может быть разработана . С помощью этого инструмента обратного DNS вы можете разрешать не только отдельные IP-адреса, но и диапазон IP-адресов или искать все обратные DNS, содержащие доменное имя.

Выполнение запроса с использованием либо одного IP-адреса 8. , диапазона, например  8.8.8

8.8.8 127.0.0.1-10 , либо нотации CIDR 127.0.0.1/27 . Вы также можете искать имена хостов, такие как example.com . Обратное DNS-разрешение диапазона IP-адресов ограничено 254 адресами (/24 или меньшая подсеть).

Обратные пределы поиска DNS

| Запросов/день | Максимальное количество результатов | |

| БЕСПЛАТНЫЙ ПОЛЬЗОВАТЕЛЬ | 50 | 500 |

| Членство | # на основе плана | 500’000 |

Членство позволяет получить до полумиллиона результатов по одному запросу. Золотая жила данных для аналитиков безопасности, сетевых защитников и других специалистов по кибербезопасности.

Обратный поиск DNS

Используйте обратный поиск DNS, чтобы найти все записи обратного DNS для конкретной организации. Просто введите доменное имя организации example.com , чтобы получить результаты. В настоящее время результаты ограничены максимальным количеством 5000 результатов — обычно это проблема только для крупных интернет-компаний и интернет-провайдеров.

В настоящее время результаты ограничены максимальным количеством 5000 результатов — обычно это проблема только для крупных интернет-компаний и интернет-провайдеров.

Большая часть данных, используемых для поиска имени хоста , получена из превосходного проекта scans.io, запущенного в лабораториях Rapid7. База данных обратных DNS-записей охватывает все адресное пространство IPv4. Это равно 43 ГБ незашифрованных записей DNS PTR .

Где используются записи обратного DNS

Многие интернет-службы, сетевые инструменты и серверные журналы используют обратный DNS для заполнения полей IP-адреса более понятным для человека именем хоста. Пример этого можно увидеть в выводе инструмента traceroute.

Настройка обратного DNS

Обратный DNS настраивается и контролируется владельцами блоков IP. Часто обратное DNS-имя хоста настраивается для указания владельца сетевого блока, например интернет-провайдера или провайдера веб-хостинга.

Если вы размещаете сервер с выделенным IP-адресом и хотели бы настроить обратный DNS (требуется, если вы используете почтовый сервер Интернета), запись PTR обычно настраивается через вашего поставщика услуг хостинга с блокировкой IP-адресов (обычно сервер хостинговая компания).

API обратного DNS

В дополнение к веб-форме вы также можете быстро получить доступ к инструменту обратного DNS с помощью API . Вывод будет в виде простого текста и будет включать IP-адрес и обратное DNS-имя хоста с разделяющий их пробел . Получите доступ к API с помощью веб-браузера , curl или любого распространенного языка сценариев.

https://api.hackertarget.com/reversedns/?q=8.8.8.8

Этот запрос отобразит обратный DNS с общедоступного DNS-сервера, предоставленного Google (8.8.8.8).

API прост в использовании и призван служить справочным инструментом; как и во всех наших IP-инструментах, существует ограничение в 50 запросов в день, или вы можете увеличить дневную квоту с членством. Для тех, кому нужно отправлять больше пакетов, у HackerTarget есть планы Enterprise.

Для тех, кому нужно отправлять больше пакетов, у HackerTarget есть планы Enterprise.

Знакомы ли вы с другими нашими бесплатными инструментами для тестирования IP-адресов и сетей?

Открыть. Исследовать. Учиться.

Я хочу провести дополнительную разведку

Тестирование нового уровня с помощью передовых сканеров уязвимостей безопасности.

Надежные инструменты. Хостинг для легкого доступа.

Варианты использования и дополнительная информация

Обратный поиск IP — Обратный просмотр DNS

Средство обратного поиска DNS

Средство проверки обратного DNS запрашивает указанный IP-адрес для преобразования в имя хоста. Имя хоста может быть чем-то вроде обычного домена или поддомена, например, google-public-DNS-a.google.com. Это имя хоста является именем хоста Google по IP-адресу 8.8.8.8, который является общедоступным IP-адресом DNS Google. Если вы введете свой IP-адрес, он может указывать на имя хоста вашего интернет-провайдера, или если вы запросите IP-адрес вашего сервера, он может показать вам ваше доменное имя, на котором он разрешается.

Что такое запись DNS PTR (указатель)?

Запись PTR, известная как запись указателя или обратная запись DNS, представляет собой тип записи системы доменных имен (DNS), используемый для хранения домена или имени хоста для IP-адреса. Он сопоставляет IP-адрес с именем хоста.

Записи PTR, называемые «обратными DNS-записями», используются при обратном просмотре IP-адресов. Вы можете получить связанное доменное имя или имя хоста, используя IP-адрес.

Поиск записи PTR противоположен поиску записи A для адреса IPv4 и поиску записи AAAA для адреса IPv6.

Обычно пользователь хочет установить соединение с сервером с уже известным доменным именем, но у него нет правильного IP-адреса. Когда пользователь вводит доменное имя в браузере, происходит процесс поиска DNS, сопоставляющий доменное имя с IP-адресом.

Обратный поиск DNS или обратный поиск IP-адреса — это противоположный процесс, который начинается с IP-адреса и заканчивается поиском связанного доменного имени или имени хоста. Здесь пользователь уже знает IP-адрес и хочет найти домен или имя хоста, связанное с этим IP-адресом.

Здесь пользователь уже знает IP-адрес и хочет найти домен или имя хоста, связанное с этим IP-адресом.

Как хранятся записи DNS PTR?

Структура записи PTR такая же, как у других типов записей DNS. Различные фрагменты информации располагаются в записи в соответствующих полях.

<имя>

Здесь

- <имя>: Заполняется IP-адресом.

-

: Время жить. Это время в секундах, в течение которого запись действительна. По истечении срока его необходимо активировать снова. - <класс>: Содержит аббревиатуру используемого класса записей DNS.

- <тип>: Имеет тип записи. т. е. ПТР.

-

: Содержит данные ресурса, домен или имя хоста.

Синтаксис аналогичен записи A, но содержимое поля отличается. Здесь важно помнить одну вещь: обратное отображение. Поэтому IP-адрес указывается в обратной последовательности.

В IPv4

An, Запись должна существовать для каждой записи PTR. Запись PTR, хранящаяся в качестве IP-адреса, разбивается на сегменты, а затем переворачивается, после чего следует .in-addr.arpa. (это пространство имен внутри .arpa для обратного поиска DNS в IPv4).

Например, запись PTR IPv4-адреса 8.8.4.4 для домена dns.google будет храниться под 4.4.8.8.in-addr.arpa.

| Имя | ТТЛ | Класс | Тип | рданные |

|---|---|---|---|---|

| 4.4.8.8.in-addr.arpa. | 3600 | В | ПТР | днс.гугл |

В примере выше

- 4.8.8.in-addr.arpa. представляет собой идентификатор записи. Это запись PTR для записи A 8.8.4.4 .

- PTR — это тип записи DNS.

- google — это значение записи. Это домен или имя хоста, связанное с IP-адресом.

- 3600 — это TTL (время жизни).

В IPv6

Адреса IPv6 составлены иначе, чем адреса IPv4, и записи PTR IPv6 существуют в своем отдельном пространстве имен внутри .arpa. Записи PTR для IPv6 хранятся под адресом IPv6, переворачиваются и преобразуются в четырехбитные разделы (в отличие от 8-битных разделов, как в IPv4) плюс .ip6.arpa.

Например, запись PTR IPv6-адреса 2001:4860:4860::8844 для домена dns.google будет храниться под 4.4.8.8.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.6.8.4.0.6.8.4.1.0.0.2.ip6.arpa.

| Имя | ТТЛ | Класс | Тип | рданные |

|---|---|---|---|---|

| 4.4.8.8.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.6.8.4.0.6.8.4.1.0.0.2.ip6.arpa. | 3600 | В | ПТР | днс.гугл |

В приведенном выше примере

- 4.8.8.0.0.0.

0.0.0.0.0.0.0.0.0.0.0.0.0.0.6.8.4.0.6.8.4.1.0.0.2.ip6.arpa. представляет собой идентификатор записи. Это запись PTR для записи A 2001:4860:4860::8844 .

0.0.0.0.0.0.0.0.0.0.0.0.0.0.6.8.4.0.6.8.4.1.0.0.2.ip6.arpa. представляет собой идентификатор записи. Это запись PTR для записи A 2001:4860:4860::8844 . - PTR — это тип записи DNS.

- google — это значение записи. Это домен или имя хоста, связанное с IP-адресом.

- 3600 — это TTL (время жизни).

Как проверить запись PTR или выполнить обратный поиск IP?

1. В Windows, Linux или macOS

Если вы используете Windows, запустите nslookup IP_address в командной строке.

Если вы используете ОС Linux или MAC, запустите dig -x IP_address на консольном терминале Linux или терминале MacOs.

Примечание: Замените IP_address на IP-адрес вашего домена.

2. Используя IP Reverse LookupTool

Просто введите IP-адрес и нажмите кнопку «Отправить». Обратный поиск IP-адреса выполнит обратный поиск IP и предоставит вам результат.

Кроме того, проверьте записи PTR на нескольких DNS-серверах по всему миру с помощью инструмента WhatsMyDNS.

Каково основное использование записей PTR?

Записи PTR используются в обратном поиске IP-адресов . Эти записи являются обязательными для серверов исходящей почты.

Некоторые почтовые серверы, такие как почта Gmail и Yahoo, используют фильтры защиты от спама, чтобы проверить, имеет ли IP-адрес сервера, пытающегося доставить почту, совпадающие прямые и обратные записи DNS. Это помогает проверить домен или имя(я) хоста(ов) адреса(ов) электронной почты и посмотреть, может ли соответствующий IP адрес(а) использоваться законным почтовым сервером.

Поскольку фильтры защиты от спама выполняют эти проверки, проблемы с доставкой электронной почты могут возникать из-за неправильно настроенной или отсутствующей записи PTR. Для отправки почты запись PTR обязательна. Службы электронной почты могут блокировать или отклонять все электронные письма от этого домена, если домен не имеет записи PTR или запись PTR содержит неверный домен или имя хоста. Почтовые серверы используют их, чтобы гарантировать, что электронные письма приходят из того места, откуда они якобы пришли.

Часто задаваемые вопросы

Нужны ли мне записи PTR?

Простой ответ — да. Электронная почта является неотъемлемой частью бизнеса, и использование записей PTR соответствует передовой практике Google.

Вы никогда не захотите, чтобы ваша электронная почта возвращалась обратно или попадала в папку со спамом. Это наносит ущерб вашей надежности и авторитету и заставляет ваших клиентов задуматься, почему ваша электронная почта не доходит до их почтовых ящиков.

Можно ли иметь несколько записей PTR?

Как правило, запись PTR может указывать только на одно имя хоста в процессе обратного поиска IP. Но что, если вам нужно несколько записей PTR для одного IP-адреса, указывающего на разные имена хостов? Это сработает, если у вас зарегистрировано несколько доменов; все они имеют тот же IP-адрес, что и запись DNS A.

Система доменных имен не ограничивает количество записей, но иметь несколько записей PTR вообще не рекомендуется. Потому что программное обеспечение, на котором работают почтовые серверы, часто ожидает только одну запись для каждого IP-адреса: «Один IP — один PTR».

Сервер может случайным образом выбрать один IP-адрес при обратном поиске, если для одного IP-адреса определены различные записи PTR.

Нет доступных функций для определения приоритета записей PTR, таких как записи MX.

Кроме того, добавление нескольких записей PTR для одного IP-адреса не повышает надежность. И это может даже привести к неудачной проверке записей A/PTR и снижению коэффициента доставки электронной почты.

Сколько времени требуется для распространения записи PTR?

Обычно это зависит от того, как часто хостинговая компания обновляет файлы зоны. Даже если вы обновите записи PTR с панели инструментов панели хостинга, хостинговая компания сразу же обновит свои файлы зон после этих обновлений. Тем не менее, это требует времени из-за DNS TTL. Обычно для глобального распространения записей DNS требуется от 24 до 48 часов. Вы можете использовать мою программу проверки DNS, чтобы проверить, распространяются ли ваши записи PTR на все DNS-серверы по всему миру.

0.192.in-addr.arpa

; Delegate child zone

128-26 NS <name server 1 for 128-26.2.0.192.in-addr.arpa>

128-26 NS <name server 2 for 128-26.2.0.192.in-addr.arpa>

; CNAME records for each IP address

129 CNAME 129.128-26.2.0.192.in-addr.arpa

130 CNAME 130.128-26.2.0.192.in-addr.arpa

131 CNAME 131.128-26.2.0.192.in-addr.arpa

; etc

0.192.in-addr.arpa

; Delegate child zone

128-26 NS <name server 1 for 128-26.2.0.192.in-addr.arpa>

128-26 NS <name server 2 for 128-26.2.0.192.in-addr.arpa>

; CNAME records for each IP address

129 CNAME 129.128-26.2.0.192.in-addr.arpa

130 CNAME 130.128-26.2.0.192.in-addr.arpa

131 CNAME 131.128-26.2.0.192.in-addr.arpa

; etc

Некоторые серверы входящей электронной почты даже не позволяют вашей электронной почте поступать на их почтовые ящики, Если у вас нет настройки записи rDNS. Поэтому, если вы используете свой собственный почтовый сервер, вы захотите иметь его в виду.

Некоторые серверы входящей электронной почты даже не позволяют вашей электронной почте поступать на их почтовые ящики, Если у вас нет настройки записи rDNS. Поэтому, если вы используете свой собственный почтовый сервер, вы захотите иметь его в виду. 1.1.1.in-addr.arpa. IN PTR

;; ANSWER SECTION:

1.1.1.1.in-addr.arpa. 1096 IN PTR one.one.one.one.

;; AUTHORITY SECTION:

1.1.1.in-addr.arpa. 69422 IN NS ns3.cloudflare.com.

1.1.1.in-addr.arpa. 69422 IN NS ns7.cloudflare.com.

;; ADDITIONAL SECTION:

ns3.cloudflare.com. 86027 IN A 162.159.7.226

ns3.cloudflare.com. 86027 IN A 162.159.0.33

ns3.cloudflare.com. 86027 IN AAAA 2400:cb00:2049:1::a29f:21

ns3.cloudflare.com. 86027 IN AAAA 2400:cb00:2049:1::a29f:7e2

ns7.cloudflare.com. 203 IN A 162.159.6.6

ns7.cloudflare.com. 203 IN A 162.159.4.8

;; Query time: 13 msec

;; SERVER: 192.168.1.1#53(192.168.1.1)

;; WHEN: Wed Sep 18 11:20:01 -03 2019

;; MSG SIZE rcvd: 248

1.1.1.in-addr.arpa. IN PTR

;; ANSWER SECTION:

1.1.1.1.in-addr.arpa. 1096 IN PTR one.one.one.one.

;; AUTHORITY SECTION:

1.1.1.in-addr.arpa. 69422 IN NS ns3.cloudflare.com.

1.1.1.in-addr.arpa. 69422 IN NS ns7.cloudflare.com.

;; ADDITIONAL SECTION:

ns3.cloudflare.com. 86027 IN A 162.159.7.226

ns3.cloudflare.com. 86027 IN A 162.159.0.33

ns3.cloudflare.com. 86027 IN AAAA 2400:cb00:2049:1::a29f:21

ns3.cloudflare.com. 86027 IN AAAA 2400:cb00:2049:1::a29f:7e2

ns7.cloudflare.com. 203 IN A 162.159.6.6

ns7.cloudflare.com. 203 IN A 162.159.4.8

;; Query time: 13 msec

;; SERVER: 192.168.1.1#53(192.168.1.1)

;; WHEN: Wed Sep 18 11:20:01 -03 2019

;; MSG SIZE rcvd: 248

XX.XX.XX

XX.XX.XX

text)

text)

0.0.0.0.0.0.0.0.0.0.0.0.0.0.6.8.4.0.6.8.4.1.0.0.2.ip6.arpa. представляет собой идентификатор записи. Это запись PTR для записи A 2001:4860:4860::8844

0.0.0.0.0.0.0.0.0.0.0.0.0.0.6.8.4.0.6.8.4.1.0.0.2.ip6.arpa. представляет собой идентификатор записи. Это запись PTR для записи A 2001:4860:4860::8844