Что такое обратный DNS? Основные инструменты для выполнения обратного поиска DNS

Что такое обратный DNS (rDNS)?

Мы все знаем, что такое DNS и как он работает. Но даже некоторые IT-ботаники иногда забывают о rDNS, а третьи, которые только что присоединились к клубу, никогда даже не слышали о нем.

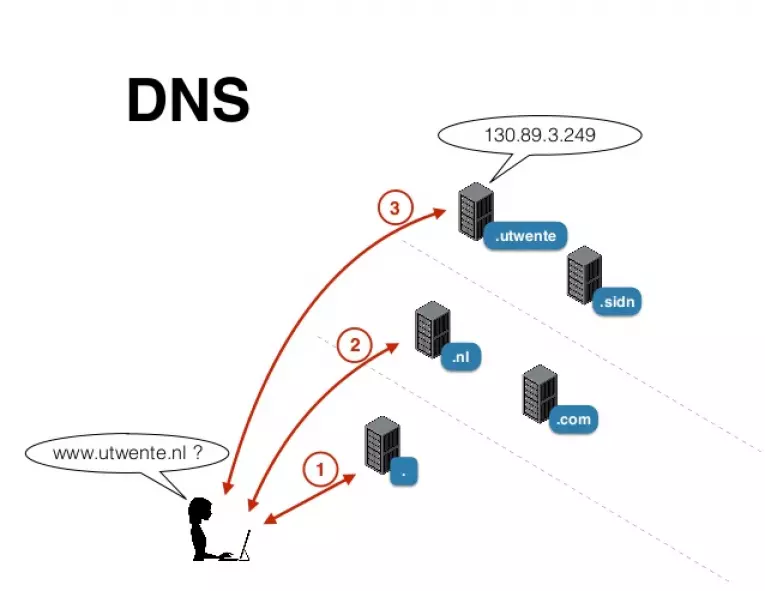

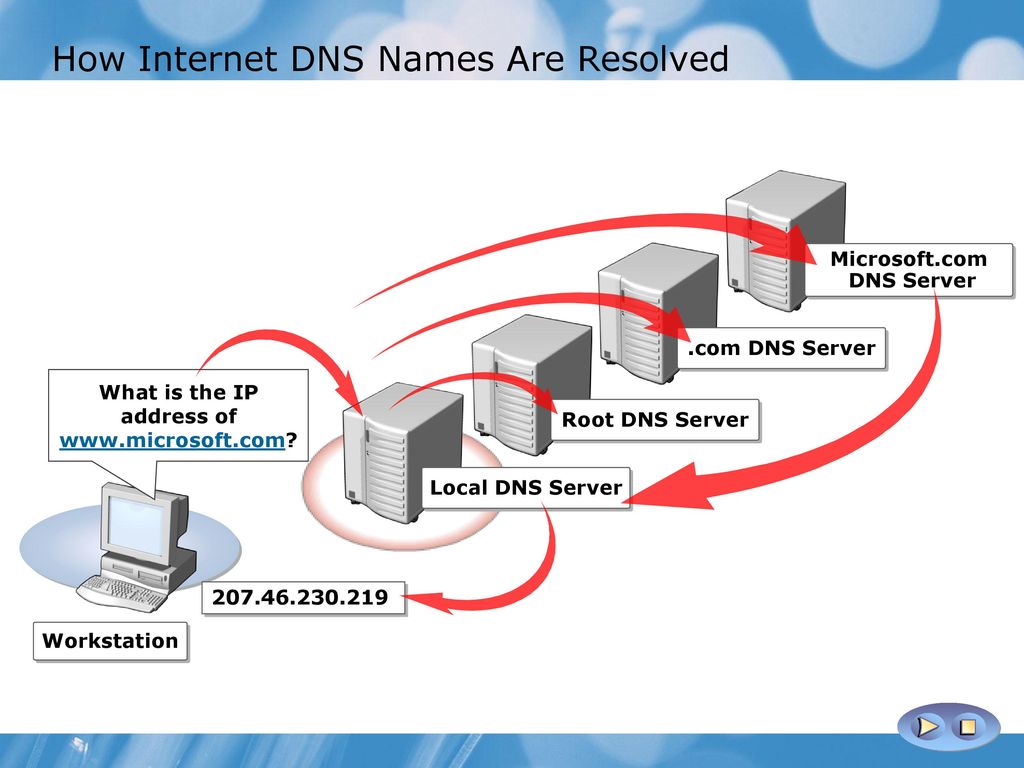

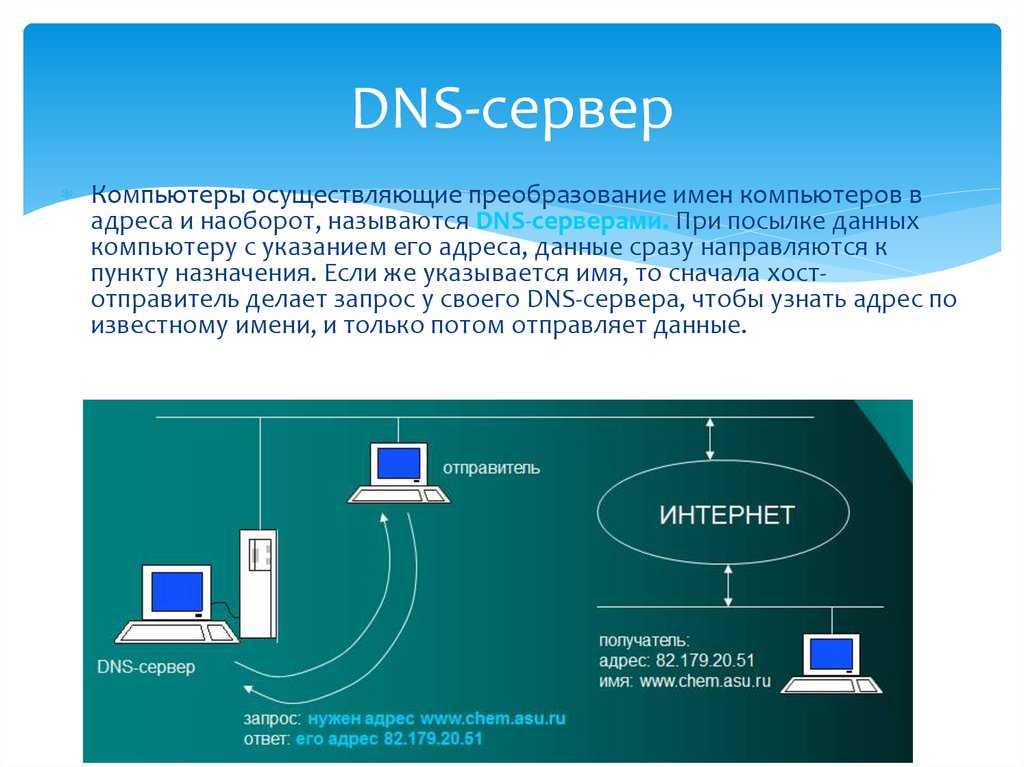

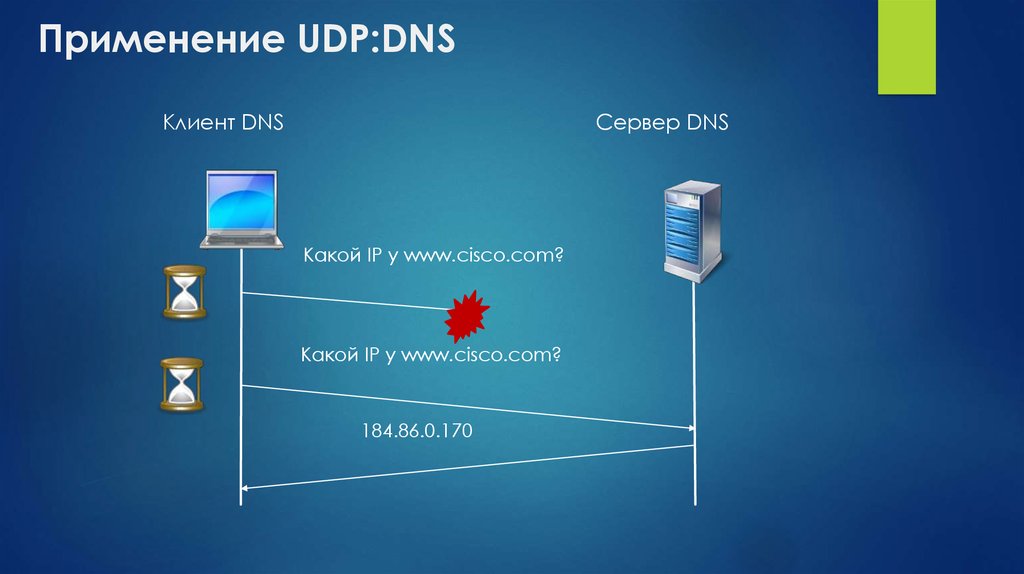

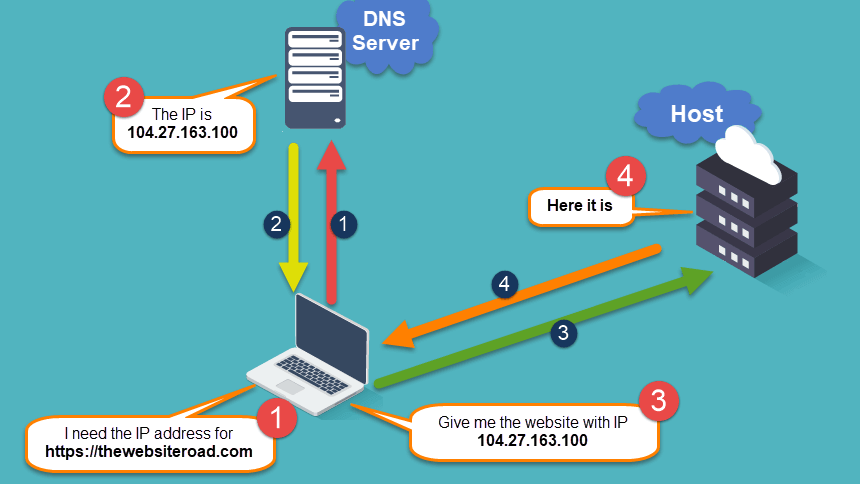

На простом языке обратный DNS или rDNS делает противоположное традиционному DNS. То есть, вместо преобразования доменного имени на IP, он преобразует IP к имени хоста.

Разрешение rDNS – это совершенно отдельный механизм от обычного разрешения DNS. Например, если домен “yourcompany.com” указывает на IP 1.2.3.4 (фиктивный IP-адрес), это не обязательно означает, что обратное разрешение для IP является 1.2.3.4.

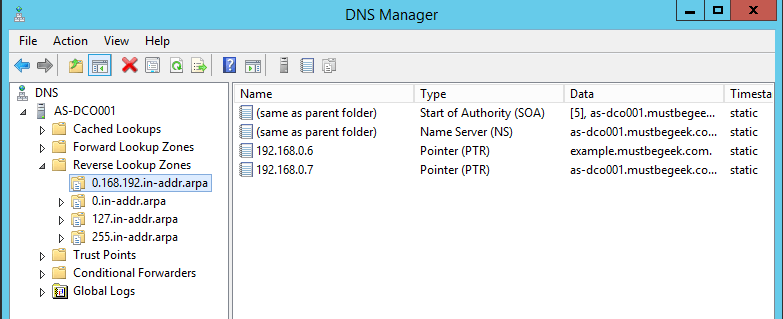

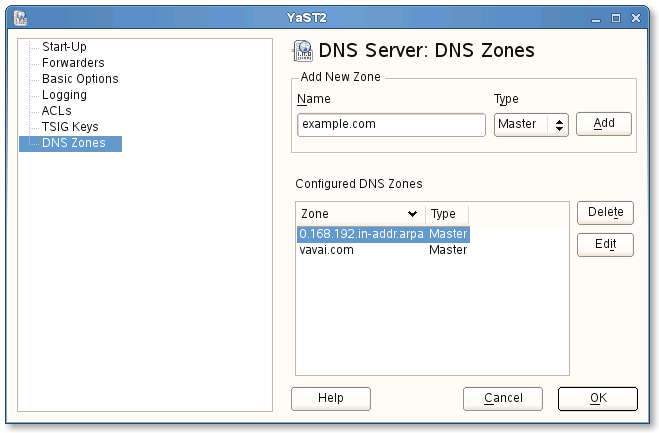

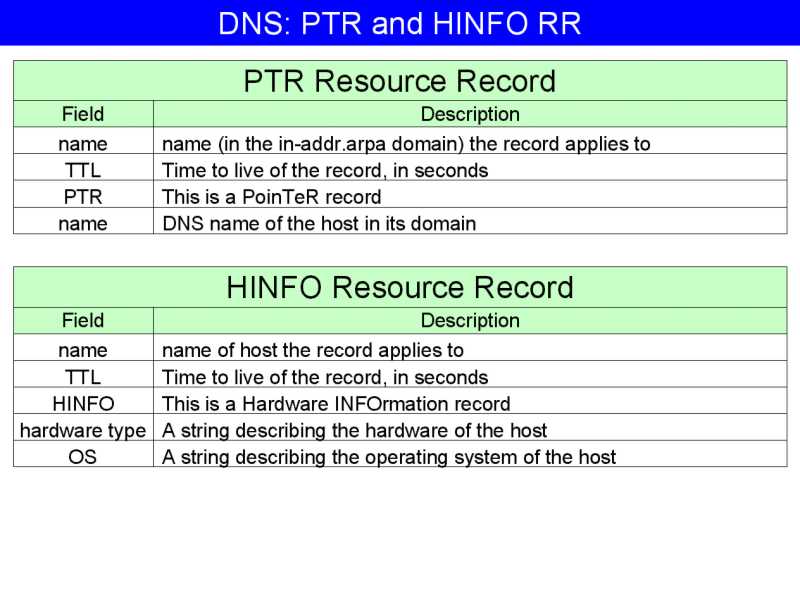

Для хранения записей rDNS существует определенный тип записи DNS, называемый записью PTR. Эта запись также известна как ”запись ресурсов” (RR) и задает IP-адреса всех систем, используя инвертированную нотацию.

Эта конфигурация rDNS позволяет выполнять поиск IP-адреса в DNS, так как inaddr. arpa домен добавляется в инвертированную нотацию IP, превращая IP в доменное имя.

arpa домен добавляется в инвертированную нотацию IP, превращая IP в доменное имя.

Например: чтобы преобразовать IP-адрес 1.2.3.4 в PTR-запись, нам нужно инвертировать IP и добавить домен inaddr.arpa в результате чего получается следующая запись: 4.3.2.1.in-addr.arpa.

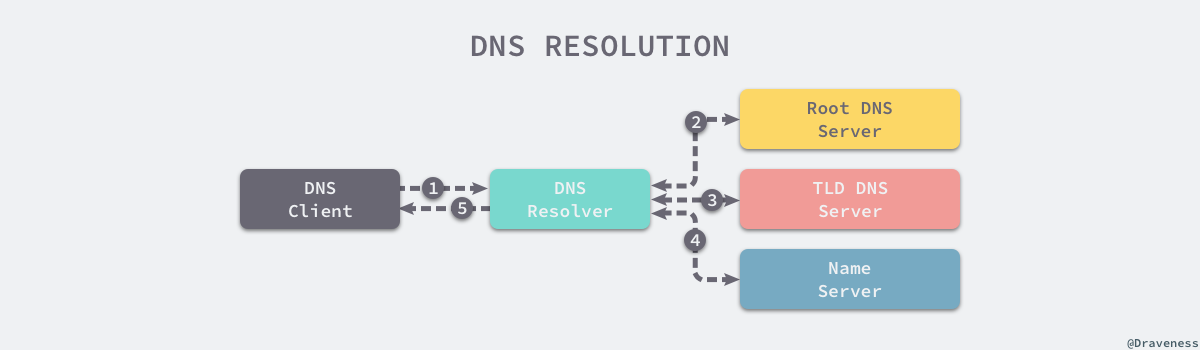

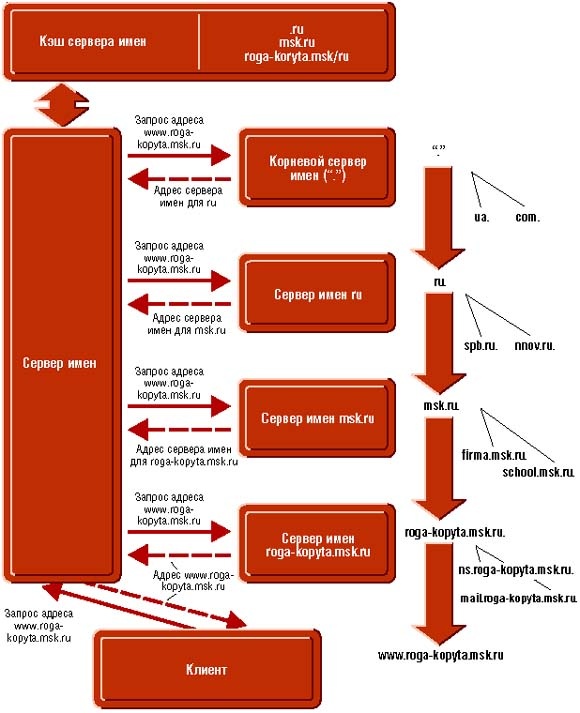

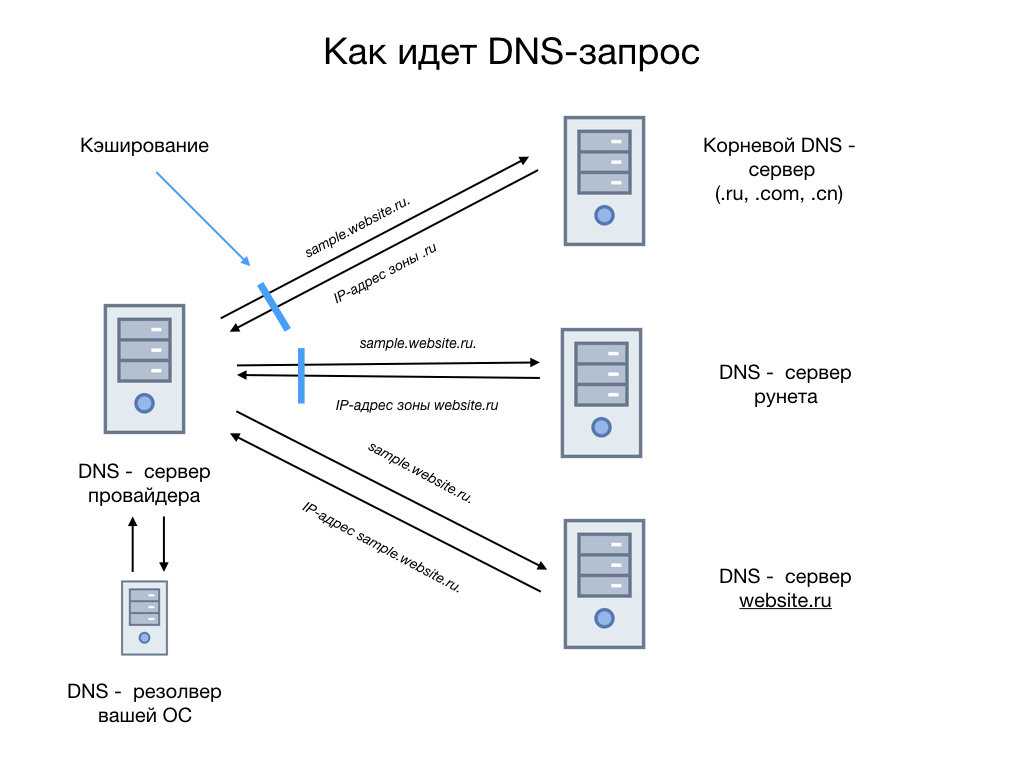

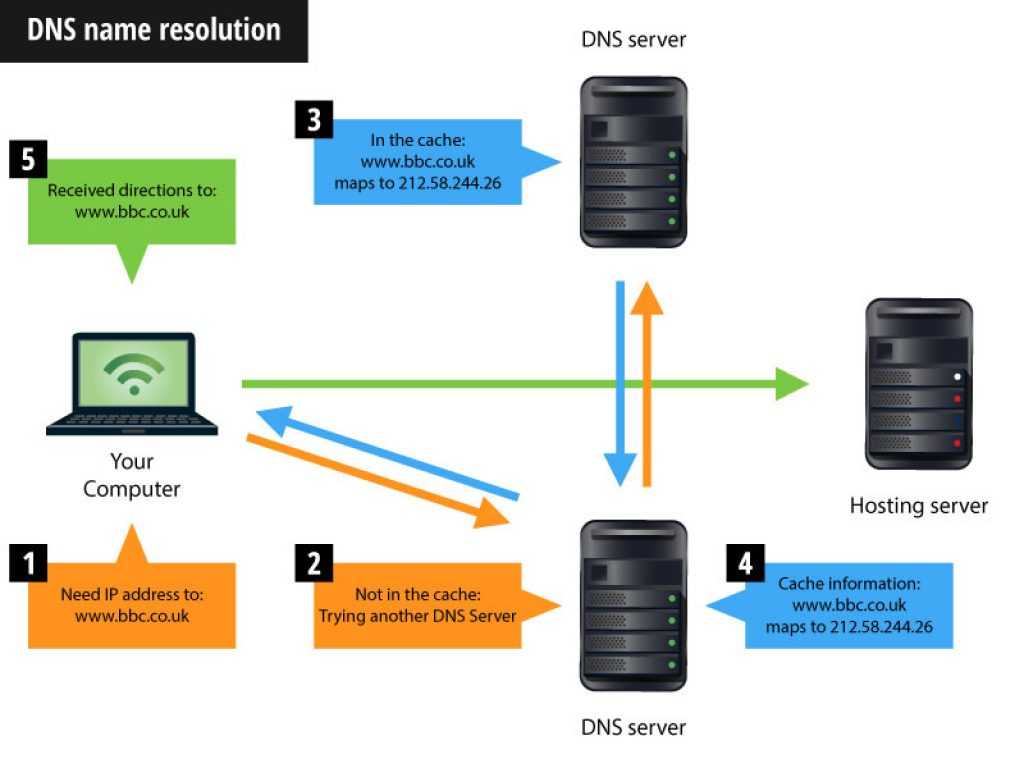

Классическая работа системы DNS заключается в преобразовании или разрешении IP-адресов в имена, но некоторые сценарии требуют обратного, и это означает, что имена подключенных к интернету устройств переводятся с их IP-адресов. Это то, что называется rDNS, или обратное разрешение.

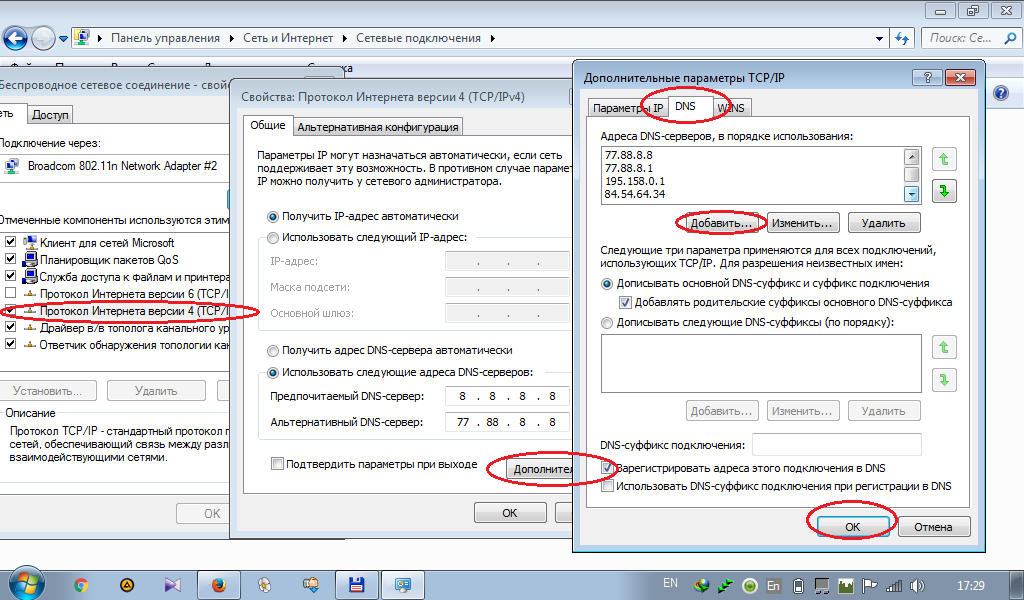

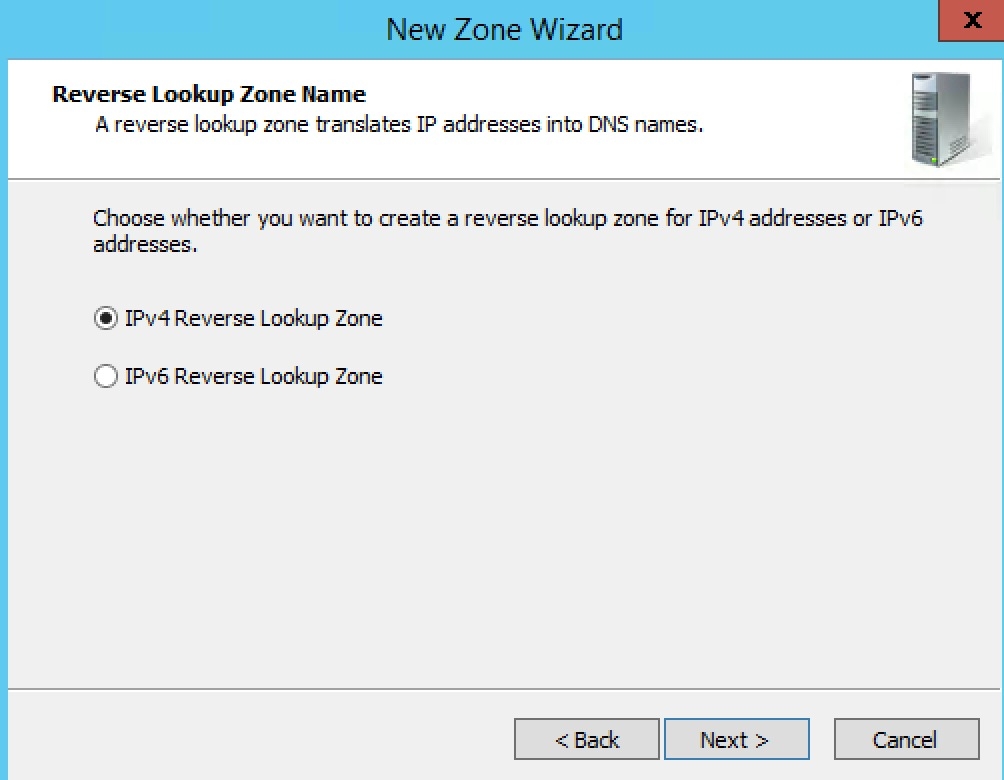

Поддерживают ли все типы IP-адресов rDNS? Безусловно, и IPv4 и IPv6 поддерживают поиск rDNS. В случае адресов на основе IPv4 поисковые запросы используют специальный домен in-addr.arpa, в то время как для IPv6 rDNS поиск специального домена ip6.arpa используется.

Нужен ли мне rDNS? Текущее использование обратного DNS

Насколько важна rDNS тогда? Может ли мой интернет-бизнес жить без него?

Ответ-да…и нет. В то же время.

Если у вас нет настройки rDNS для вашей ИТ-инфраструктуры, она все равно будет работать. Это не является строгим требованием. Однако некоторые вещи могут работать не так, как ожидалось, или могут вызвать трудности. Продолжай читать.

Когда rDNS полезно?

- Если вы хотите, чтобы предотвратить проблемы с электронной почтой. Если вы размещаете свой собственный почтовый сервер, rDNS становится довольно полезным для ваших исходящих писем. Запись rDNS позволяет отслеживать происхождение электронной почты, повышая доверие к почтовому серверу и становясь надежным источником для многих популярных поставщиков услуг электронной почты, таких как Gmail, Yahoo, Hotmail и других. Некоторые серверы входящей электронной почты даже не позволяют вашей электронной почте поступать на их почтовые ящики, Если у вас нет настройки записи rDNS. Поэтому, если вы используете свой собственный почтовый сервер, вы захотите иметь его в виду.

- Когда вы проводите расследование киберпреступности.

Еще одно популярное использование обратных записей DNS-это выявление потенциальных угроз и массовые сканеры по всему интернету. Используя обе конечные точки API безопасности или веб-продукты, такие как SurfaceBrowser, вы или ваша команда можете легко идентифицировать авторов и сети, стоящие за массовым сканированием, распространением вредоносных программ или другими видами вредоносных действий — так же, как Трой Мурш показал в нашем блоге, как использовать обратные записи DNS для идентификации массовых сканеров .

Еще одно популярное использование обратных записей DNS-это выявление потенциальных угроз и массовые сканеры по всему интернету. Используя обе конечные точки API безопасности или веб-продукты, такие как SurfaceBrowser, вы или ваша команда можете легко идентифицировать авторов и сети, стоящие за массовым сканированием, распространением вредоносных программ или другими видами вредоносных действий — так же, как Трой Мурш показал в нашем блоге, как использовать обратные записи DNS для идентификации массовых сканеров .

Как я могу выполнить обратный поиск DNS?

Выполнение обратного DNS-поиска не является ракетной наукой, но есть много методов и инструментов поиска rDNS, используемых для выполнения противоположной обычной проверки DNS : разрешения данного IP-адреса для хоста.

Некоторые из этих веб-утилит известны как обратные инструменты DNS, и все они делают одно и то же: запрашивают данный IP-адрес для разрешения имени хоста. Давайте сначала рассмотрим некоторые примеры на основе терминалов.

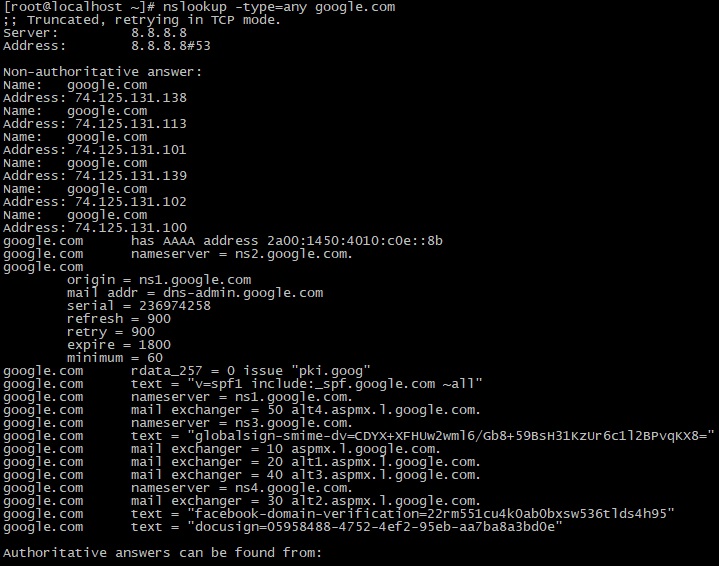

Мощная команда dig приходит на помощь, когда нам нужно выполнить обратный поиск DNS. С помощью параметра-x можно выполнить простой обратный поиск, чтобы сопоставить адрес с именами всего за несколько секунд.

Этот параметр dig автоматически выполняет поиск для традиционного имени IP-адреса, такого как 94.2.0.192.in-addr.arpa, и установите тип запроса и класс в PTR и IN соответственно для адресов IPv6. Поиск rDNS выполняется с использованием формата nibble под IP6.ARPA домен.

Пример вывода:

[research@securitytrails ~]$ dig -x 1.1.1.1 ; <<>> DiG 9.11.10-RedHat-9.11.10-1.fc30 <<>> -x 1.1.1.1 ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 56773 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 2, ADDITIONAL: 7 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 512 ;; QUESTION SECTION: ;1.1.1.1.in-addr.arpa. IN PTR ;; ANSWER SECTION: 1.1.1.1.in-addr.arpa. 1096 IN PTR one.one.one.one. ;; AUTHORITY SECTION: 1.1.1.in-addr.arpa. 69422 IN NS ns3.cloudflare.com. 1.1.1.in-addr.arpa. 69422 IN NS ns7.cloudflare.com. ;; ADDITIONAL SECTION: ns3.cloudflare.com. 86027 IN A 162.159.7.226 ns3.cloudflare.com. 86027 IN A 162.159.0.33 ns3.cloudflare.com. 86027 IN AAAA 2400:cb00:2049:1::a29f:21 ns3.cloudflare.com. 86027 IN AAAA 2400:cb00:2049:1::a29f:7e2 ns7.cloudflare.com. 203 IN A 162.159.6.6 ns7.cloudflare.com. 203 IN A 162.159.4.8 ;; Query time: 13 msec ;; SERVER: 192.168.1.1#53(192.168.1.1) ;; WHEN: Wed Sep 18 11:20:01 -03 2019 ;; MSG SIZE rcvd: 248

Самое интересное заключается в следующем:

1.1.1.1.in-addr.arpa. 1096 IN PTR one.one.one.one.

Вы можете grep выходные данные для более четкого результата.

Хост

Команда host, вероятно, является самой популярной командой, когда речь заходит о выполнении быстрого разрешения rDNS с терминала. Синтаксис довольно прост:

host XX.XX.XX.XX

Где XX. XX. XX. XX-это реальный IP-адрес. Давайте рассмотрим несколько примеров.

Давайте рассмотрим несколько примеров.

Cloudflare поставляется в первую очередь с обратным запросом разрешения DNS против 1.1.1.1:

$ host 1.1.1.1 1.1.1.1.in-addr.arpa domain name pointer 1.1.1.1.in-addr.arpa.

То же самое относится и к любому другому IP-адресу, например DNS-серверу Google:

$ host 8.8.8.8 8.8.8.8.in-addr.arpa domain name pointer dns.google.

Или наши собственные securitytrails.com IP-адрес:

$ host 151.139.243.5 Host 5.243.139.151.in-addr.arpa. not found: 3(NXDOMAIN)

Правильно, для нашего IP-адреса у нас пока нет никакой настройки PTR-записи, это еще одна возможность, которую вы найдете на определенных IP-адресах.

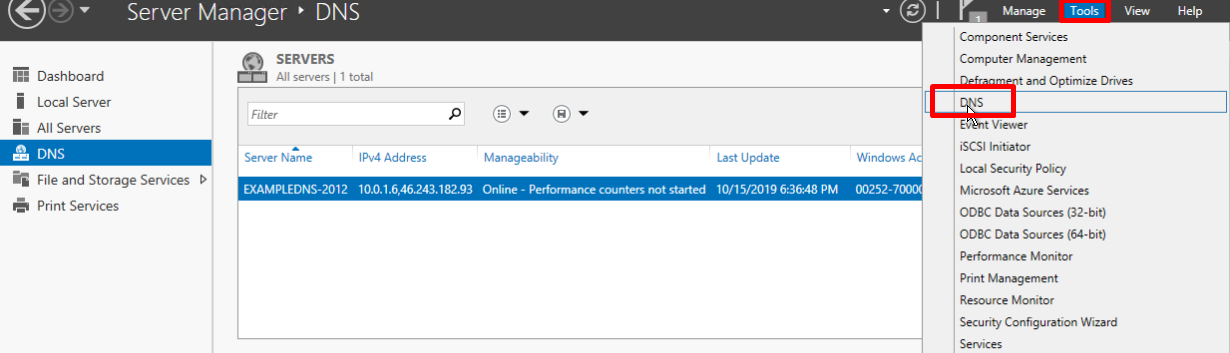

G-Suite Toolbox Dig

Некоторое время назад Google выпустила очень полезный ресурс под названием G-Suite dig , онлайн-утилита, которая позволяет выполнять любой тип DNS-запросов на основе простого, но сложного веб-интерфейса.

В этом случае выберите запись “PTR”, введите свой IP-адрес и получите полный результат rDNS за считанные секунды.

Недостатком этой утилиты является то, что она позволяет получать результаты только для одного IP-адреса, что не удобно, когда вам нужно выполнить массовое сканирование rDNS.

Обратная конечная точка DNS API

Использование нашего мощного API является еще одним отличным источником для запроса нашей пассивной базы данных DNS для любых записей PTR компании.

Конечная точка “/v1/ips/list” позволяет запрашивать домен apex (в этом случае cloudflare.com), так что вы можете легко обнаружить все известные IP-адреса, связанные с Cloudflare.com доменное имя.

Давайте использовать быстрый скрипт python, чтобы увидеть, как это выглядит:

import requests

url = "https://api.securitytrails.com/v1/ips/list"

querystring = {"apikey":"your_api_key_here","page":"1"}

payload = "{\"query\":\"ptr_part = 'cloudflare.com'\"}"

response = requests.request("POST", url, data=payload, params=querystring)

print(response.text)

Пример вывода:

В дополнение к записям PTR, вы также найдете открытые порты для каждого из хостов, возвращенных нашей службой API.

Благодаря нашему полностью основанному на HTTP API, вы также можете выполнить простой запрос CURL из командной строки или использовать любые другие популярные языки, включая Node.js, JavaScript, Ruby, Go и PHP.

Массивная разведка rDNS

Когда мы говорим, что SurfaceBrower – это идеальный инструмент для исследования поверхности атаки “все-в-одном”, мы действительно имеем это в виду. Помимо всех зон DNS, доменных имен, SSL и открытых портов данных он имеет, SurfaceBrowser может быть использован в качестве инструмента массового обратного поиска DNS.

Чтобы изучить данные rDNS от любой компании, просто запустите SurfaceBrowser с консоли вашего аккаунта по адресу: https://securitytrails.com/app/sb/

Выберите любое доменное имя, которое вы хотите изучить, а затем нажмите на опцию “обратный DNS”, как показано ниже:

Как вы, возможно, заметили, разрешение записей rDNS загружается мгновенно благодаря нашей пассивной технологии DNS, позволяя вам изучить все связанные записи rDNS, указывающие на эту организацию.

Первое, что вы увидите при загрузке области PTR-записей, – это сводка по открытым портам и сводка по аналогичным записям, что позволяет легко фильтровать всю текущую информацию rDNS в соответствии с вашими потребностями.

В этом случае, исследуя fbi.gov доменное имя выявило 289 записей. Каждый из них может быть изучен в области результатов, что позволяет исследовать запись PTR, открытые порты и количество связанных IP-адресов. Взглянуть:

Если вам нужно найти связанные IP-адреса, указывающие на любую PTR-запись, просто нажмите число+ для немедленных результатов::

Этот второй PTR-экран данных показывает вам общее количество IP-адресов, а также где они размещены и текущие открытые порты, найденные для каждого из них.

fbi.gov это “маленькая ” организация, когда речь заходит о PTR-записях, хотя мы нашли много полезной информации. Но вот что происходит, когда вы исследуете большую онлайн-компанию, такую как Google:

Ибо … cache.google.com мы нашли около 94 тыс. IP-адресов, связанных с этой записью PTR. Представьте себе выполнение этого поиска с помощью традиционных обратных инструментов DNS. Это может занять целую вечность!

IP-адресов, связанных с этой записью PTR. Представьте себе выполнение этого поиска с помощью традиционных обратных инструментов DNS. Это может занять целую вечность!

Последняя мысль

Сегодня мы узнали, что обратный DNS-это не только отличный способ улучшить ваши исследования кибербезопасности, но и сохранить вашу электронную почту в отличной форме, используя правильные PTR-записи.

Выполнение ручного поиска rDNS отлично, когда вы фокусируетесь на изолированных случаях. Однако, когда вам действительно нужно исследовать сто или тысячу IP-адресов, это становится действительно медленным процессом, который может буквально занять у вас часы или даже дни в некоторых случаях.

Обзор обратной зоны DNS в Azure — Azure DNS

- Статья

- Чтение занимает 4 мин

В этой статье приводятся общие сведения о работе обратной службы DNS и сценарии, для которых обратная служба DNS поддерживается в Azure.

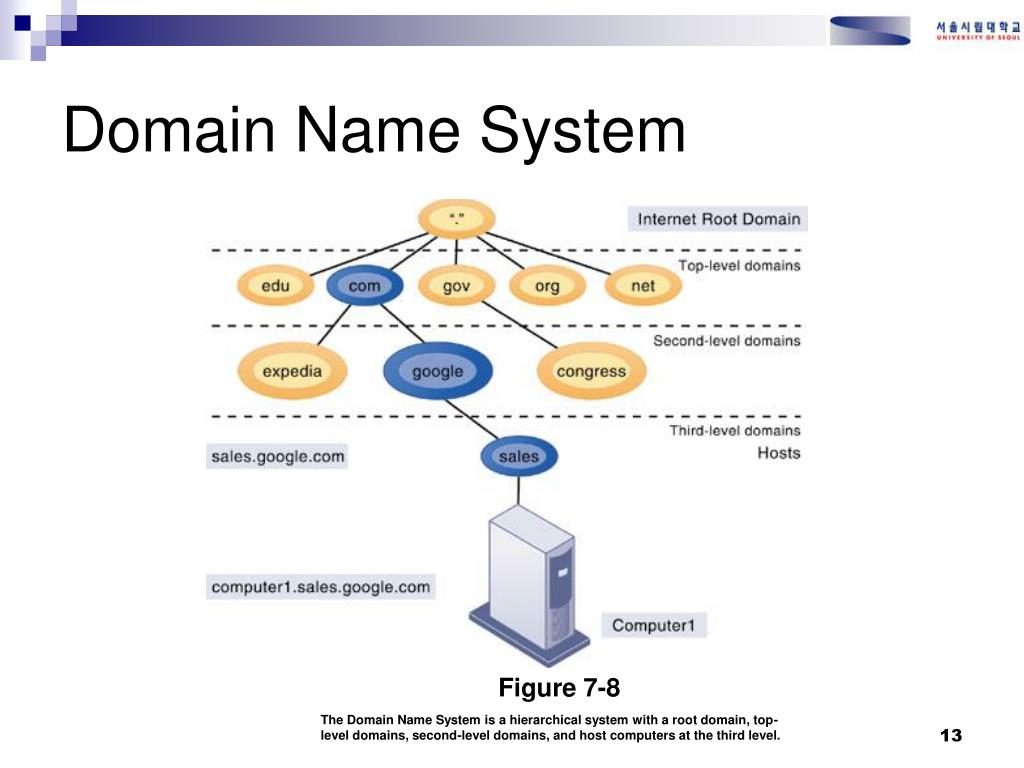

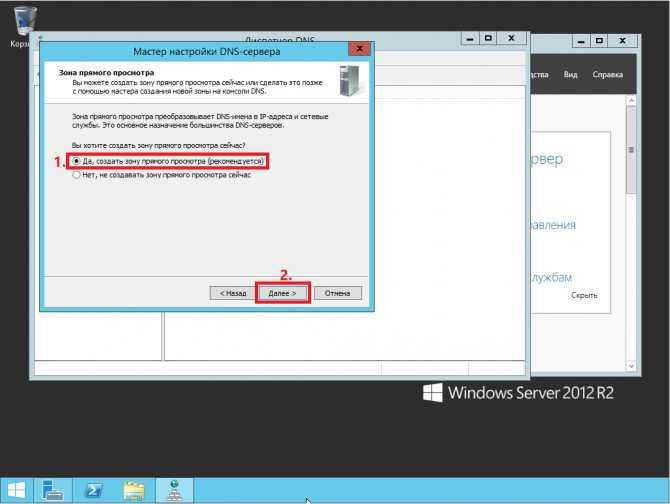

Что такое обратная зона DNS

В традиционных записях имя DNS сопоставляется с IP-адресом. Например, www.contoso.com соответствует 64.4.6.100. Обратная служба DNS выполняет противоположное действие, преобразуя IP-адрес обратно в имя. Например, поиск 64.4.6.100 будет соответствовать www.contoso.com.

Записи обратной службы DNS используются в разных ситуациях. Например, записи обратной зоны DNS широко используются для борьбы с нежелательными электронными сообщениями путем проверки отправителя сообщения. Получающий почтовый сервер извлекает обратную запись DNS IP-адреса отправляющего сервера. Затем получающий почтовый сервер проверяет наличие у узла авторизации на отправление электронного сообщения из исходного домена.

Принцип работы обратной зоны DNS

Записи обратной зоны DNS размещены в специальных зонах DNS, известных как зоны ARPA. Параллельно с обычной иерархией, в которой размещены домены, такие как contoso.com, эти зоны образуют отдельную иерархию DNS, такую как contoso.. com

com

Например, DNS-запись www.contoso.com получена на основе DNS-записи «А» с именем «www» в зоне contoso.com. Эта запись А указывает на соответствующий IP-адрес. В этом случае — 64.4.6.100. Обратный поиск реализуется отдельно с использованием записи типа «PTR» с именем «100» в зоне «6.4.64.in-addr.arpa». Обратите внимание, что в зонах ARPA для IP-адресов создаются обратные записи. Правильно настроенная запись PTR указывает на имя www.contoso.com.

При назначении организации блока IP-адресов она получает права на управление соответствующей зоной ARPA. Корпорация Майкрософт размещает зоны ARPA, соответствующие блокам IP-адресов, используемым Azure, а также управляет ими. Поставщик услуг Интернета может предоставить зону ARPA для IP-адресов, которыми вы владеете. Кроме того, вам может быть разрешено разместить зону ARPА в службе DNS, например в Azure DNS.

Примечание

Прямые и обратные запросы DNS реализуются в отдельной параллельной иерархии DNS. Обратный поиск «www.contoso.com» не размещается в зоне «contoso.com», а размещается в зоне ARPA для соответствующего блока IP-адресов. Для блоков адресов IPv4 и IPv6 используются отдельные зоны.

Обратный поиск «www.contoso.com» не размещается в зоне «contoso.com», а размещается в зоне ARPA для соответствующего блока IP-адресов. Для блоков адресов IPv4 и IPv6 используются отдельные зоны.

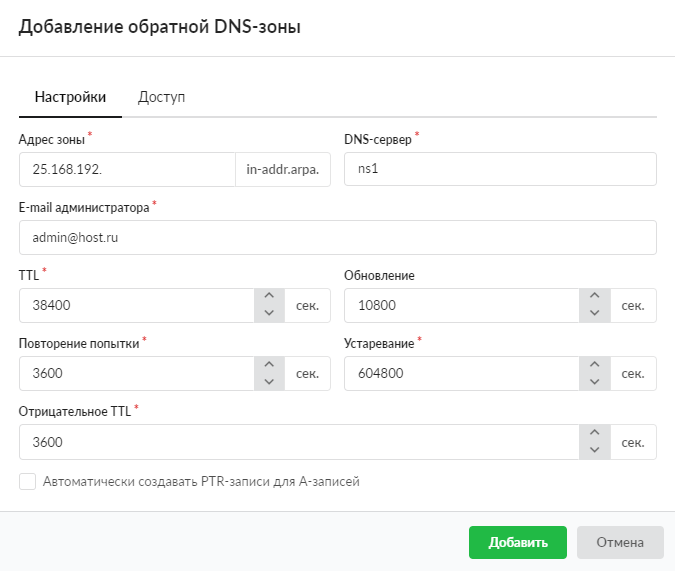

IPv4

Имя зоны обратного просмотра IPv4 должно быть представлено в формате <IPv4 network prefix in reverse order>.in-addr.arpa.

Предположим, вы создаете обратную зону для записей узлов с IP-адресами в префиксе 192.0.2.0/24. Чтобы создать имя зоны, вам нужно отделить сетевой префикс адреса (192.0.2), записать его в обратном порядке (2.0.192) и добавить суффикс .in-addr.arpa.

| Класс подсети | Сетевой префикс | Обратный сетевой префикс | Стандартный суффикс | Имя обратной зоны |

|---|---|---|---|---|

| Класс A | 203.0.0.0/8 | 203 | .in-addr.arpa | 203.in-addr.arpa |

| Класс B | 198.51.0.0/16 | 51.198 | . in-addr.arpa in-addr.arpa | 51.198.in-addr.arpa |

| Класс C | 192.0.2.0/24 | 2.0.192 | .in-addr.arpa | 2.0.192.in-addr.arpa |

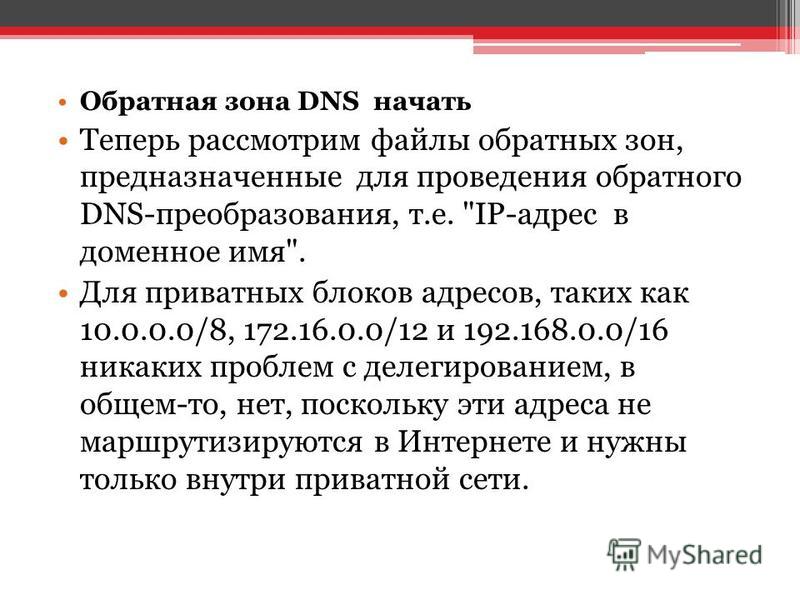

Бесклассовое делегирование IPv4

Иногда диапазон IP-адресов, выделенных для организации, меньше диапазона класса C (/24). В таком случае диапазон IP-адресов не попадает в границы зоны в иерархии зоны .in-addr.arpa и не может быть делегирован как дочерняя зона.

Для перемещения каждой записи обратного поиска в выделенную зону DNS используется другой метод. В этом случае производится делегирование дочерней зоны каждого диапазона IP-адресов. Затем каждый IP-адрес в данном диапазоне сопоставляется с этой дочерней зоной при помощи записей CNAME.

Предположим, поставщик услуг Интернета предоставил организации диапазон IP-адресов 192.0.2.128/26. В него входят 64 IP-адреса — с 192.0.2.128 по 192.0.2.191. Обратная служба DNS для этого диапазона реализуется следующим образом:

Организация создает зону обратного поиска с именем 128-26.

2.0.192.in-addr.arpa. Префикс «128-26» представляет сегмент сети, присвоенный организации в диапазоне класса C (/24).

2.0.192.in-addr.arpa. Префикс «128-26» представляет сегмент сети, присвоенный организации в диапазоне класса C (/24).Поставщик услуг Интернета создает записи NS, чтобы настроить делегирование DNS для вышеуказанной зоны из родительской зоны класса C. Поставщик услуг Интернета также создает записи CNAME в родительской зоне обратного поиска (класса C). Затем они сопоставляют каждый IP-адрес из диапазона IP-адресов с новой зоной, созданной организацией:

$ORIGIN 2.0.192.in-addr.arpa ; Delegate child zone 128-26 NS <name server 1 for 128-26.2.0.192.in-addr.arpa> 128-26 NS <name server 2 for 128-26.2.0.192.in-addr.arpa> ; CNAME records for each IP address 129 CNAME 129.128-26.2.0.192.in-addr.arpa 130 CNAME 130.128-26.2.0.192.in-addr.arpa 131 CNAME 131.128-26.2.0.192.in-addr.arpa ; etc

После этого организация управляет отдельными записями типа PTR в дочерней зоне.

$ORIGIN 128-26.2.0.

192.in-addr.arpa

; PTR records for each UIP address. Names match CNAME targets in parent zone

129 PTR www.contoso.com

130 PTR mail.contoso.com

131 PTR partners.contoso.com

; etc

192.in-addr.arpa

; PTR records for each UIP address. Names match CNAME targets in parent zone

129 PTR www.contoso.com

130 PTR mail.contoso.com

131 PTR partners.contoso.com

; etc

При обратном просмотре IP-адреса «192.0.2.129» отправляется запрос на запись типа PTR с именем «129.2.0.192.in-addr.arpa». Этот запрос поступает через CNAME в родительской зоне в запись типа PTR в дочерней зоне.

IPv6

Имя зоны обратного просмотра IPv6 должно быть представлено в формате <IPv6 network prefix in reverse order>.ip6.arpa

Например, при создании зоны обратных записей узлов для узлов с IP-адресами, которые находятся в префиксе 2001:db8:1000:abdc::/64. Имя зоны создается путем изоляции префикса сети адреса (2001:db8:abdc::). Далее нужно развернуть сетевой префикс IPv6, удалив сжатие за счет нулей (если оно использовалось для сокращения префикса адреса IPv6 (2001:0db8:abdc:0000::)). Запишите префикс в обратном порядке, используя точку как разделитель между каждым шестнадцатеричным числом, чтобы сформировать обратный сетевой префикс (0.), и добавьте суффикс  0.0.0.c.d.b.a.8.b.d.0.1.0.0.2

0.0.0.c.d.b.a.8.b.d.0.1.0.0.2 .ip6.arpa.

| Сетевой префикс | Развернутый обратный сетевой префикс | Стандартный суффикс | Имя обратной зоны |

|---|---|---|---|

| 2001:db8:abdc::/64 | 0.0.0.0.c.d.b.a.8.b.d.0.1.0.0.2 | .ip6.arpa | 0.0.0.0.c.d.b.a.8.b.d.0.1.0.0.2.ip6.arpa |

| 2001:db8:1000:9102::/64 | 2.0.1.9.0.0.0.1.8.b.d.0.1.0.0.2 | .ip6.arpa | 2.0.1.9.0.0.0.1.8.b.d.0.1.0.0.2.ip6.arpa |

Поддержка обратной зоны DNS в Azure

Azure поддерживает два отдельных сценария, касающихся обратной зоны DNS:

Размещение зоны обратного поиска, соответствующей блоку IP-адресов. Azure DNS можно использовать для размещения зон обратного просмотра и управления записями PTR для протоколов IPv4 и IPv6. Процедура создания зоны обратного просмотра (ARPA), настройки делегирования и конфигурирования записей типа PTR будет такой же, как и для обычных зон DNS. Отличие заключается лишь в том, что делегирование настраивается с помощью поставщика услуг Интернета, а не регистратора DNS, при этом должен использоваться только один тип записей PTR.

Отличие заключается лишь в том, что делегирование настраивается с помощью поставщика услуг Интернета, а не регистратора DNS, при этом должен использоваться только один тип записей PTR.

Настройка обратной записи DNS для IP-адреса, назначенного службе Azure. Azure позволяет настроить обратный поиск IP-адресов, предоставленных службе Azure. Служба Azure настраивает обратный поиск как запись типа PTR в соответствующей зоне ARPA. Эти зоны ARPA, соответствующие всем используемым в Azure диапазонам IP-адресов, размещаются корпорацией Майкрософт.

Дальнейшие действия

- Дополнительные сведения об обратной службе DNS см. в статье Википедии об обратном поиске DNS.

- Узнайте, как разместить зону обратного просмотра для диапазона IP-адресов, присвоенного поставщиком услуг Интернета, в службе Azure DNS.

- Узнайте, как управлять записями обратной зоны DNS для служб Azure.

Что такое обратный просмотр DNS и почему эта тема должна вас волновать?

Каждое устройство, подключенное к интернету, имеет свой IP-адрес.

Да. Это означает, что ваш телефон, робот-пылесос, Amazon Echo и — самое главное в мире B2B — рабочие компьютеры имеют свой собственный IP-адрес.

Хотя не у каждого IP-адрес есть обратный отчет DNS, у большинства из них все же есть.

Например, когда вы открыли этот пост в блоге, ваше устройство предоставило ваш IP-адрес нашему серверу, а ваш браузер получил наш IP-адрес. Все благодаря DNS!

Если бы не эта система, вам нужно было бы запомнить IP-адрес любого веб-сайта, который вы хотите посетить. Это было бы проблемой, если бы, как и большинство из нас, вы запоминали имена лучше, чем цифры.

Теперь, когда вы в курсе того, как работает интернет, вы сможете понять, как работает Leadfeeder, чтобы помочь с обратным просмотром DNS.

Leadfeeder — это инструмент, который может помочь определить, какие компании указали, что они заинтересованы в ваших услугах или продуктах, основываясь на том, что их сотрудники посетили ваш веб-сайт.

Запустив обратный DNS, Leadfeeder отслеживает IP-адрес тех, кто посещает ваш сайт, вплоть до их компании.

Это не ракетостроение, но он делает свою работу.

Что такое «ptr-запись» и «in-addr.arpa»?

Извините, но мы еще не закончили с техническим жаргоном понимания обратного просмотра DNS.

DNS определяется зонами. Зона — это отдельная часть пространства доменных имен. Традиционно, DNS управлялся как однофайловая зона.

Чаще всего доменом является одна зона.

Владелец зоны сопоставляет разные адреса с разными доменными именами в своей зоне.

Например, он сопоставляет IP-адрес 23.25.62.12 с именем хоста «www» в зоне «example.com». Это делается с помощью записей DNS.

Это означает, что написание www.example.com направит ваш браузер по адресу 23.25.62.12. Обычно это делается с помощью A (или ALIAS) записи и является обычным прямым DNS.

Но что насчет обратного DNS?

PTR-запись — это запись для обратного DNS.

Итак, владелец зоны просто добавляет какой-либо IP-адрес в свою зону, и все готово? Нет, обратный DNS работает наоборот.

PTR-запись хранится в специальной зоне под названием .in-addr.arpa.

Эта зона управляется тем, кто владеет блоком IP-адресов. В приведенном примере зоной для записи PTR будет являться 12.62.25.23.in-addr.arpa. Владельцем IP-адреса обычно является интернет-провайдер (ISP), и если вы хотите добавить PTR-запись к своему IP-адресу, вам необходимо связаться с вашим провайдером.

Подождите. Боритесь со сном, плавно пробирающимся к вашим глазам! Нам еще предстоит обсудить несколько связанных между собой концепций.

Почему кого-то должно волновать, как сделать обратный просмотр DNS?

Ну, честно говоря, большинству людей все равно.

Но любой, кто управляет B2B бизнесом, должен интересоваться этой темой, потому что не обращать внимания — это все равно что пропускать 100-долларовые купюры через шредер.

Давайте все же разберемся с этой темой:

У вас есть веб-сайт. Это очевидно, потому что вы управляете бизнесом в 21 веке.

Этот веб-сайт постоянно собирает IP-адреса с устройств, которые его посещают.

С помощью инструмента обратного DNS вы можете перевести эти IP-адреса в имена хостов, многие из которых могут привести к значимым лидам.

Но, человек, проводящий первый раунд исследований, вряд ли будет тем же самым человеком, который может принимать решения о покупке для своей компании.

Однако, поскольку бизнес можно идентифицировать с помощью обратного DNS просмотра, Leadfeeder может собирать данные о компании из LinkedIn.

Мы даже предоставим вам необходимую информацию, чтобы вы могли связаться с руководителями, которые будут принимать окончательное решение о покупке. Конечно, это не всегда так. Хотя большинство IP-адресов можно перевести в имена хостов, в большинстве случаев это имя хоста не очень полезно.

Дело в том, что большинство обычных людей не владеют своим IP-адресом.

Это потому, что существует конечное число доступных IP-адресов и, казалось бы, бесконечное число новых мобильных телефонов, ноутбуков, холодильников и других интеллектуальных устройств.

Согласно исследованию Deloitte, проведенному в 2019 году, в среднестатистическом американском доме есть 11 подключённых к интернету устройств.

Таким образом, большинство людей в основном арендуют IP-адрес у своего провайдера. Обычно это относится к мобильным телефонам и домашним широкополосным соединениям. Ваше имя хоста будет выглядеть примерно так — 62.78.145.65.bb.dnainternet.fi.

Удивительно, но в этом IP-адресе все еще скрыто много информации. Вы можете узнать детали об этом с помощью WHOIS.

Например, этот адрес говорит вам, что пользователь из Хельсинки, Финляндия, а его интернет-провайдер — DNA.

Вы даже можете использовать эти данные, чтобы определить более точное местоположение внутри Хельсинки, где было установлено соединение.

Это здорово, но вы все еще не сможете идентифицировать точного человека с этой информацией.

azure-docs.ru-ru/dns-reverse-dns-overview.md at master · MicrosoftDocs/azure-docs.ru-ru · GitHub

| title | description | services | documentationcenter | author | manager | ms. service service | ms.devlang | ms.topic | ms.tgt_pltfrm | ms.workload | ms.date | ms.author | ms.openlocfilehash | ms.sourcegitcommit | ms.translationtype | ms.contentlocale | ms.lasthandoff | ms.locfileid |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

Общие сведения о обратных DNS в Azure — Azure DNS | В этом учебном материале вы узнаете, как работает обратная DNS и как ее можно использовать в Azure. | dns | na | rohinkoul | KumuD | dns | na | article | na | infrastructure-services | 05/29/2017 | rohink | 8af9549efc3e8dab54f55dd404346d87201dee2c | 867cb1b7a1f3a1f0b427282c648d411d0ca4f81f | MT | ru-RU | 03/19/2021 | 94965618 |

Из этой статьи вы узнаете, как работает обратная зона DNS и как ее можно использовать в Azure.

Что такое обратная зона DNS

Обычные записи DNS позволяют сопоставить DNS-имя (например, www.contoso.com) с IP-адресом (например, 64.4.6.100). Обратная же зона DNS преобразовывает IP-адрес (64.4.6.100) в имя (www.contoso.com).

Записи обратной зоны DNS используются в разных ситуациях. Например, записи обратной зоны DNS широко используются для борьбы с нежелательными электронными сообщениями путем проверки отправителя сообщения. Принимающий почтовый сервер извлекает запись обратной зоны DNS из IP-адреса отправляющего сервера и определяет, авторизован ли этот узел для отправки электронной почты из исходного домена.

Принцип работы обратной зоны DNS

Записи обратной зоны DNS размещены в специальных зонах DNS, известных как зоны ARPA. Параллельно с обычной иерархией, в которой размещены домены, такие как contoso.com, эти зоны образуют отдельную иерархию DNS.

Например, DNS-запись www. contoso.com получена на основе DNS-записи А с именем www в зоне contoso.com. Эта запись А указывает на соответствующий IP-адрес. В этом случае — 64.4.6.100. Обратный поиск реализуется отдельно с помощью записи PTR с именем «100» в зоне «6.4.64.in-addr. arpa» (Обратите внимание, что IP-адреса отменяются в зонах ARPA). Эта запись типа PTR, если она была настроена правильно, указывает на имя «www.contoso.com».

contoso.com получена на основе DNS-записи А с именем www в зоне contoso.com. Эта запись А указывает на соответствующий IP-адрес. В этом случае — 64.4.6.100. Обратный поиск реализуется отдельно с помощью записи PTR с именем «100» в зоне «6.4.64.in-addr. arpa» (Обратите внимание, что IP-адреса отменяются в зонах ARPA). Эта запись типа PTR, если она была настроена правильно, указывает на имя «www.contoso.com».

При назначении организации блока IP-адресов она получает права на управление соответствующей зоной ARPA. Корпорация Майкрософт размещает зоны ARPA, соответствующие блокам IP-адресов, используемым Azure, а также управляет ими. Поставщик услуг Интернета может разместить зону ARPA для ваших блоков IP-адресов или разрешить вам разместить зону ARPA в любой службе DNS, например DNS Azure.

[!NOTE] Прямые и обратные запросы DNS реализуются в отдельной параллельной иерархии DNS. Обратный запрос для www.contoso.com размещен не в зоне contoso.

com, а в зоне ARPA для соответствующего блока IP-адресов. Для блоков адресов IPv4 и IPv6 используются отдельные зоны.

IPv4

Имя зоны обратного просмотра IPv4 должно быть представлено в формате <IPv4 network prefix in reverse order>.in-addr.arpa.

Предположим, вы создаете обратную зону для записей узлов с IP-адресами в префиксе 192.0.2.0/24. Чтобы создать имя зоны, вам нужно отделить сетевой префикс адреса (192.0.2), записать его в обратном порядке (2.0.192) и добавить суффикс .in-addr.arpa.

| Класс подсети | Сетевой префикс | Обратный сетевой префикс | Стандартный суффикс | Имя обратной зоны |

|---|---|---|---|---|

| Класс A | 203.0.0.0/8 | 203 | .in-addr.arpa | 203.in-addr.arpa |

| Класс B | 198.51.0.0/16 | 51.198 | .in-addr.arpa | 51.198.in-addr. |

| Класс C | 192.0.2.0/24 | 2.0.192 | .in-addr.arpa | 2.0.192.in-addr.arpa |

Бесклассовое делегирование IPv4

Иногда диапазон IP-адресов, выделенных для организации, меньше, чем диапазон класса C (/24). В таком случае диапазон IP-адресов не попадает в границы зоны в иерархии зоны .in-addr.arpa и не может быть делегирован как дочерняя зона.

Вместо этого используется другой механизм для передачи управления отдельными записями обратного просмотра (записи типа PTR) выделенной зоне DNS. Этот механизм делегирует дочернюю зону для каждого диапазона IP-адресов, а затем отдельно сопоставляет каждый IP-адрес в диапазоне с этой дочерней зоной при помощи записей CNAME.

Предположим, поставщик услуг Интернета предоставил организации диапазон IP-адресов 192.0.2.128/26. В этот диапазон входят 64 IP-адреса — с 192.0.2.128 по 192.0.2. 191. Обратная зона DNS для этого диапазона реализуются следующим образом:

191. Обратная зона DNS для этого диапазона реализуются следующим образом:

- Организация создает зону обратного просмотра с именем 128-26.2.0.192.in-addr.arpa. Префикс «128-26» представляет сегмент сети, присвоенный организации в диапазоне класса C (/24).

- Поставщик услуг Интернета создает записи NS, чтобы настроить делегирование DNS для указанной выше зоны из родительской зоны класса C. Кроме того, в родительской зоне обратного просмотра (класс C) создаются записи CNAME с сопоставлением каждого IP-адреса в диапазоне с новой зоной, созданной в организации.

$ORIGIN 2.0.192.in-addr.arpa ; Delegate child zone 128-26 NS <name server 1 for 128-26.2.0.192.in-addr.arpa> 128-26 NS <name server 2 for 128-26.2.0.192.in-addr.arpa> ; CNAME records for each IP address 129 CNAME 129.128-26.2.0.192.in-addr.arpa 130 CNAME 130.128-26.2.0.192.in-addr.arpa 131 CNAME 131.128-26.2.0.192.in-addr.arpa ; etc

- После этого организация управляет отдельными записями типа PTR в дочерней зоне.

$ORIGIN 128-26.2.0.192.in-addr.arpa ; PTR records for each UIP address. Names match CNAME targets in parent zone 129 PTR www.contoso.com 130 PTR mail.contoso.com 131 PTR partners.contoso.com ; etc

При обратном просмотре IP-адреса «192.0.2.129» отправляется запрос на запись типа PTR с именем «129.2.0.192.in-addr.arpa». Этот запрос поступает через CNAME в родительской зоне в запись типа PTR в дочерней зоне.

IPv6;

Имя зоны обратного просмотра IPv6 должно быть представлено в формате <IPv6 network prefix in reverse order>.ip6.arpa

Предположим, вы создаете обратную зону для записей узлов с IP-адресами в префиксе 2001:db8:1000:abdc::/64. Чтобы создать имя зоны, вам нужно отделить сетевой префикс адреса (2001:db8:abdc::). Далее нужно развернуть сетевой префикс IPv6, удалив сжатие за счет нулей (если оно использовалось для сокращения префикса адреса IPv6 (2001:0db8:abdc:0000::)). Запишите префикс в обратном порядке, используя точку как разделитель между каждым шестнадцатеричным числом, чтобы сформировать обратный сетевой префикс (

Запишите префикс в обратном порядке, используя точку как разделитель между каждым шестнадцатеричным числом, чтобы сформировать обратный сетевой префикс (0.0.0.0.c.d.b.a.8.b.d.0.1.0.0.2), и добавьте суффикс .ip6.arpa.

| Сетевой префикс | Развернутый обратный сетевой префикс | Стандартный суффикс | Имя обратной зоны |

|---|---|---|---|

| 2001:db8:abdc::/64 | 0.0.0.0.c.d.b.a.8.b.d.0.1.0.0.2 | .ip6.arpa | 0.0.0.0.c.d.b.a.8.b.d.0.1.0.0.2.ip6.arpa |

| 2001:db8:1000:9102::/64 | 2.0.1.9.0.0.0.1.8.b.d.0.1.0.0.2 | .ip6.arpa | 2.0.1.9.0.0.0.1.8.b.d.0.1.0.0.2.ip6.arpa |

Поддержка обратной зоны DNS в Azure

Azure поддерживает два отдельных сценария, касающихся обратной зоны DNS:

Размещение зоны обратного просмотра, соответствующей блоку ваших IP-адресов. Службу Azure DNS можно использовать для размещения зоны обратного просмотра и управления записями типа PTR для каждой операции обратного просмотра DNS как для IPv4, так и для IPv6. Процедура создания зоны обратного просмотра (ARPA), настройки делегирования и конфигурирования записей типа PTR будет такой же, как и для обычных зон DNS. Отличие заключается лишь в том, что делегирование настраивается с помощью поставщика услуг Интернета, а не регистратора DNS, при этом должен использоваться только один тип записей PTR.

Процедура создания зоны обратного просмотра (ARPA), настройки делегирования и конфигурирования записей типа PTR будет такой же, как и для обычных зон DNS. Отличие заключается лишь в том, что делегирование настраивается с помощью поставщика услуг Интернета, а не регистратора DNS, при этом должен использоваться только один тип записей PTR.

Настройка записи обратной зоны DNS для IP-адреса, присвоенного вашей службе Azure. Azure позволяет настроить обратный просмотр для IP-адресов, выделенных вашей службе Azure. Служба Azure настраивает обратный просмотр как запись типа PTR в соответствующей зоне ARPA. Эти зоны ARPA, соответствующие всем используемым в Azure диапазонам IP-адресов, размещаются корпорацией Майкрософт.

Дальнейшие действия

Дополнительные сведения см. в статье Википедии об обратном просмотре DNS.

Узнайте, как разместить зону обратного просмотра для диапазона IP-адресов, присвоенного поставщиком услуг Интернета, в службе Azure DNS.

Узнайте, как управлять записями обратной зоны DNS для служб Azure.

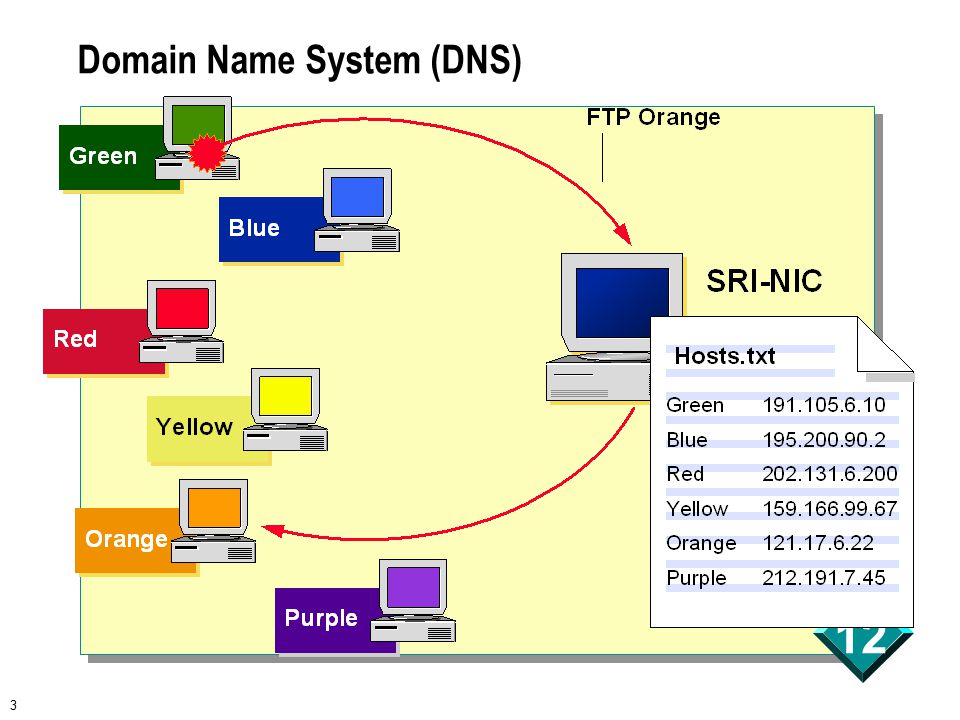

Что такое ресурсные записи DNS

DNS (система доменных имен) – это «телефонная книга» Интернета. В качестве номера телефона в ней выступает IP-адрес, а в качестве наименований контактов — домены. В такую книгу можно внести не только «телефонный номер», но и дополнительную информацию о контакте («е-mail», «место работы» и т.п.).

Узнайте больше о работе DNS в статье: Что такое DNS, принципы работы DNS и почему домены начинают работать не сразу.

Информация о домене хранится на DNS-серверах. Чтобы внести её в систему DNS, нужно прописать ресурсные записи. С их помощью серверы делятся сведениями о доменах с другими серверами. Пока не прописаны ресурсные записи для домена, его нет в «телефонной книге» Интернета. Следовательно, работа сайта или почты на нём невозможна. Прежде чем приступать к указанию ресурсных записей, нужно делегировать домен, то есть прописать для него DNS-серверы. Вы можете сделать это по инструкции: Как прописать DNS-серверы для домена в Личном кабинете. Затем переходите к ресурсным записям. Изменения вступят в силу после обновления DNS-серверов (обычно до 24 часов).

Затем переходите к ресурсным записям. Изменения вступят в силу после обновления DNS-серверов (обычно до 24 часов).

Основные ресурсные записи: записи типа A, CNAME, MX, TXT и SPF. С общей информацией по добавлению ресурсных записей вы можете познакомиться в статье: Настройка ресурсных записей в Личном кабинете.

Запись A

Запись A (address) — одна из ключевых ресурсных записей Интернета. Она нужна для связи домена с IP-адресом сервера. Пока не прописана А-запись, ваш сайт не будет работать.

Когда вы вводите название сайта в адресную строку браузера, именно по А-записи DNS определяет, с какого сервера нужно открывать ваш сайт.

Примеры записи A:

| Имя записи | Тип записи | Значение |

|---|---|---|

| site.ru | A | 123.123.123.123 |

| shop.site.ru | A | 123.123.123.123 |

где 123.123.123.123 — IP-адрес нужного вам сервера.

Запись CNAME

CNAME (Canonical name) — запись, которая отвечает за привязку поддоменов (например, www. site.ru) к каноническому имени домена (site.ru) или другому домену.

site.ru) к каноническому имени домена (site.ru) или другому домену.

Основная функция CNAME — дублирование ресурсных записей домена (A, MX, TXT) для различных поддоменов.

Примеры записи CNAME:

| Имя записи | Тип записи | Значение |

|---|---|---|

| www.site.ru | CNAME | site.ru |

| mail.site.ru | CNAME | webmail.hosting.reg.ru |

Если вы пропишете CNAME для поддомена www.site.ru и укажете значение site.ru, сайт будет открываться с того же IP-адреса, что и site.ru. Если вы пропишете CNAME для mail.site.ru и укажете значение webmail.hosting.reg.ru, то на mail.site.ru будут распространятся те же ресурсные записи, что для webmail.hosting.reg.ru.

Важно

Использование записи CNAME исключает использование других ресурсных записей для данного поддомена, то есть для поддомена mail.site.ru или www.site.ru нельзя одновременно добавить и запись A и запись CNAME.

Запись MX

MX-запись что это? Это запись, отвечающая за сервер, через который будет работать почта. Записи MX критически важны для работы почты. Благодаря им отправляющая сторона «понимает», на какой сервер нужно отправлять почту для вашего домена.

Примеры записи MX:

| Имя записи | Тип записи | Приоритет | Значение |

|---|---|---|---|

| site.ru | MX | 10 | mx1.hosting.reg.ru |

| site.ru | MX | 15 | mx2.hosting.reg.ru |

где mx1.hosting.reg.ru — нужный вам почтовый сервер.

Обычно указывается два почтовых сервера, чтобы в случае недоступности одного из них почта всё же была отправлена на другой. Приоритет записи определяет, на какой сервер нужно отправлять почту в первую очередь. Чем меньше число, тем выше приоритет. Таким образом, для доменного имени site.ru почтовый сервер mx1.hosting.reg.ru является основным, а mx2.hosting. reg.ru выступает второстепенным. Если приоритет одинаковый, сервер выбирается случайным образом.

reg.ru выступает второстепенным. Если приоритет одинаковый, сервер выбирается случайным образом.

Запись TXT

TXT (Text string) — запись, которая содержит любую текстовую информацию о домене. Записи TXT используются для различных целей: подтверждения права собственности на домен, обеспечения безопасности электронной почты, а также подтверждения SSL-сертификата. Часто применяется для проверок на право владения доменом при подключении дополнительных сервисов, а также как контейнер для записи SPF и ключа DKIM. Можно прописывать неограниченное количество TXT-записей, если они не конфликтуют друг с другом.

Запись SPF

SPF-запись (Sender Policy Framework) содержит информацию о списке серверов, которые имеют право отправлять письма от имени заданного домена. Позволяет избежать несанкционированного использования. Настройка SPF прописывается в TXT-записи для домена.

Пример записи SPF:

| Имя записи | Тип записи | Значение |

|---|---|---|

site. ru ru | TXT | v=spf1 include:_spf.hosting.reg.ru ip4:123.123.123.123 a mx ~all |

где 123.123.123.123 — IP-адрес нужного вам сервера.

В этом примере:

- v=spf1 — определяет версию используемой записи SPF;

- include:_spf.hosting.reg.ru — включает в запись SPF значение SPF-записи другого домена. То есть для домена будут действовать все значения записи SPF для домена «_spf.hosting.reg.ru»;

- ip4:123.123.123.123 — разрешает приём почты с IP-адреса 123.123.123.123;

- a — разрешает приём почты с сервера, IP-адрес которого стоит в ресурсной A-записи домена. Проще говоря, с сервера, где размещён сайт;

- mx — разрешает приём почты, если отправляющий сервер указан в одной из записей MX для домена;

- ~all — если письмо пришло с сервера, который не входит в вышеперечисленный список, его стоит проанализировать более тщательно. Также иногда используется -all — в этом случае письмо не проходит дополнительных проверок и сразу отвергается.

Помимо «~» и «-», для параметра «all» существуют ещё ключи:

- «+» — принимать почту,

- «?» — воспринимать письмо нейтрально.

Записи NS, PTR, SOA являются служебными и, как правило, настраиваются автоматически.

Запись NS

NS-запись (Authoritative name server) указывает на DNS-серверы, которые отвечают за хранение остальных ресурсных записей домена. Количество NS записей должно строго соответствовать количеству всех обслуживающих его серверов. Критически важна для работы службы DNS.

Запись PTR

PTR — обратная DNS-запись, которая связывает IP-адрес сервера с его каноническим именем (доменом). PTR-запись применяется для фильтрации почты. Для всех серверов виртуального хостинга REG.RU обратные DNS-записи прописываются автоматически. Если у вас заказан VPS или Dedicated-сервер, прописать PTR-запись можно по инструкции: Как настроить PTR-запись?

Запись SOA

SOA (Start of Authority) — начальная запись зоны, которая указывает, на каком сервере хранится эталонная информация о доменном имени. Критически важна для работы службы DNS. Подробнее о том, что такое SOA-запись и как её проверить, вы можете узнать в статье.

Критически важна для работы службы DNS. Подробнее о том, что такое SOA-запись и как её проверить, вы можете узнать в статье.

Помогла ли вам статья?

Да

86 раз уже помогла

Интеграция портала с обратным прокси или балансировщиком нагрузки—Portal for ArcGIS

Обратный прокси-сервер или балансировщик нагрузки – это устройство, обычно развертываемое в пределах пограничной сети (т.н. демилитаризованной зоны [DMZ] или промежуточной подсети), которое обрабатывает запросы из Интернета и перенаправляет их на компьютеры внутренней сети. Перенаправляя запросы, обратный прокси-сервер маскирует идентичность компьютеров, находящихся за брандмауэром организации, защищая таким образом внутренние компьютеры от прямых атак со стороны пользователей интернета. На обратном прокси-сервере можно реализовать дополнительные функции безопасности, позволяющие еще больше защитить внутреннюю сеть от пользователей извне.

Если вы используете обратный прокси-сервер или балансировщик нагрузки с функцией проверки работоспособности, рекомендуем вам использовать точку доступа проверки работоспособности Portal for ArcGIS, чтобы определить, может ли портал получать запросы. Это используется для быстрого определения наличия на сайте аппаратного или программного сбоя. Дополнительные сведения см. в разделе Проверка работоспособности в ArcGIS REST API.

Это используется для быстрого определения наличия на сайте аппаратного или программного сбоя. Дополнительные сведения см. в разделе Проверка работоспособности в ArcGIS REST API.

Внимание:

Специфические настройки, описанные в этом разделе, должны быть применены перед интеграцией любого сайта ArcGIS Server с вашим порталом ArcGIS Enterprise. Добавление псевдонима DNS или обратного прокси-сервера после интеграции сайта ArcGIS Server с порталом не поддерживается. Если необходимо изменить имя хоста в URL организации, свяжитесь с Esri Professional Services или другой консалтинговой компанией для получения указаний.

Отмена интеграции сайта ArcGIS Server приведет к ряду существенных изменений, отменить это действие будет затруднительно. Для дополнительной информации см. Администрирование интегрированного сервера.

Типы балансировщиков нагрузки

Обратные прокси-серверы иногда называют балансировщиками нагрузки, но, как правило, они предлагают больше, чем простое распределение входящих сообщений по внутренним целям. Многие реализации обратного прокси-сервера могут работать с любой емкостью, описанной ниже, в зависимости от конфигурации.

Многие реализации обратного прокси-сервера могут работать с любой емкостью, описанной ниже, в зависимости от конфигурации.

Действия по балансировке нагрузки часто различаются уровнем модели взаимодействия открытых систем (OSI), на котором они работают. При работе над интеграцией существующей технологии балансировки нагрузки важно определить, какой тип будет реализовываться, поскольку от этого зависит общая архитектура развертывания.

Балансировщики нагрузки уровня 3/4 иногда называют балансировщиками нагрузки на уровне сети или пакетов. Эти балансировщики нагрузки обычно не проверяют входящий трафик, а вместо этого направляют входящие пакеты TCP / UDP к внутренним целям. Новые реализации допускают SSL-терминацию на балансировщике нагрузки, но клиентский сеанс SSL обычно устанавливается с внутренним целевым сервером или серверами.

Балансировщики нагрузки уровня 7 иногда называют балансировщиками нагрузки с поддержкой приложений. Эти балансировщики нагрузки проверяют входящие сообщения и могут принимать решения, связанные с маршрутизацией, учитывая несколько факторов, а также изменять содержимое этих сообщений перед их проксированием на конечную цель или конечные объекты. Балансировщики нагрузки уровня 7, использующие HTTPS, прервут SSL-соединение с клиентом и повторно зашифруют этот трафик перед проксированием запросов к внутренним HTTPS-целям.

Балансировщики нагрузки уровня 7, использующие HTTPS, прервут SSL-соединение с клиентом и повторно зашифруют этот трафик перед проксированием запросов к внутренним HTTPS-целям.

Подготовка обратного прокси-сервера и балансировщика нагрузки

Перед добавлением Portal for ArcGIS к обратному прокси-серверу организации, необходимо выполнить следующие шаги:

- Настройте HTTPS (HTTP и HTTPS или только HTTPS) на обратном прокси-сервере. Portal for ArcGIS по умолчанию выполняет коммуникацию по HTTPS. Обратитесь к документации к прокси-серверу, чтобы узнать о настройке HTTPS.

- Настройте ArcGIS Web Adaptor для работы с порталом, если ваш портал будет использовать Встроенную аутентификацию Windows. Для этого Portal for ArcGIS необходимо использовать ArcGIS Web Adaptor, это позволит обратному прокси-серверу правильно работать с порталом. Подробные инструкции см. в разделе Настройка ArcGIS Web Adaptor.

Portal for ArcGIS не поддерживает протокол SSL-разгрузки через обратный прокси-сервер / балансировщик нагрузки. Поэтому если ваша конфигурация использует обратный прокси-сервер, он должен направить трафик либо к ArcGIS Web Adaptor, либо напрямую к Portal for ArcGIS через HTTPS.

Поэтому если ваша конфигурация использует обратный прокси-сервер, он должен направить трафик либо к ArcGIS Web Adaptor, либо напрямую к Portal for ArcGIS через HTTPS.

Вы должны убедиться, что контекстное имя обратного прокси-сервера переходит только на один уровень URL глубже. Например, у вас может быть адрес URL обратного прокси-сервера, такой как https://proxy.domain.com/enterprise, но у вас не может быть адреса URL обратного прокси-сервера типа https://proxy.domain.com/myorg/enterprise.

Убедитесь, что прокси-сервер поддерживает кодирование gzip и настроен на поддержку заголовка Accept-Encoding. Этот заголовок поддерживает сжатие ответов HTTP 1.1 с помощью кодирования gzip. Например, если заголовок разрешен, запрос загрузки в Map Viewer Classic возвратит в браузер сжатый ответ, имеющий объем, равный 1,4 МБ. Если же заголовок не разрешен или игнорируется, запрос возвратит в браузер несжатый ответ, имеющий объем, равный 6,8 МБ. Если скорость вашей сети невелика, Map Viewer Classic может долго загружаться, если ответы не сжимаются. Esri рекомендует разрешить использование этого заголовка во время настройки обратного прокси-сервера.

Esri рекомендует разрешить использование этого заголовка во время настройки обратного прокси-сервера.

Балансировщик нагрузки уровня 3/4

Балансировщик нагрузки должен прослушивать порт HTTPS по умолчанию и передавать трафик ArcGIS Web Adaptor либо непосредственно на машину Portal for ArcGIS, либо на машины через порт 7443. При завершении клиентских SSL-сеансов на внутреннем веб-сервере Portal for ArcGIS убедитесь, что сертификат SSL, предоставленный этим веб-сервером, действителен как для псевдонима DNS, так и для полного доменного имени компьютера или компьютеров на сайте. Это позволит избежать проблем с доверием к сертификату. Этого обычно можно добиться путем использования альтернативных имен субъекта в сертификате SSL.

При использовании ArcGIS Web Adaptor для сайта можно использовать контекст по умолчанию (/arcgis). При интеграции нескольких сайтов Portal for ArcGIS и ArcGIS Server в один и тот же балансировщик нагрузки уровня 3/4 необходимо использовать уникальную запись DNS для каждого сайта и идентификацию имени сервера (SNI), используемую для маршрутизации трафика к соответствующим конечным объектам.

Балансировщик нагрузки уровня 7

В настройках балансировщика задайте заголовок X-Forwarded-Host для имени хоста псевдонима DNS сайта. Portal for ArcGIS ожидает этот параметр в заголовке, посланном обратным прокси-сервером, и возвращает запросы, соответствующие URL-адресу обратного прокси-сервера. Если вы не используете ArcGIS Web Adaptor с порталом, убедитесь, что установлен заголовок Host в соответствии с именем хоста компьютера, на котором установлен Portal for ArcGIS.

Подсказка:

Вы можете использовать точку доступа machines в ArcGIS Portal Administrator Directory для просмотра имени хоста компьютера, где работает Portal for ArcGIS.

Например, запрос к конечной точке Portal for ArcGIS REST (https://dnsalias.domain.com/arcgis/sharing/rest) будет возвращен клиенту как тот же URL. Если это свойство не задано, Portal for ArcGIS может возвратить URL внутреннего компьютера, на который был направлен запрос (например, https://portal.domain.com/arcgis/sharing/rest вместо https://dnsalias. domain.com/arcgis/sharing/rest). Это проблематично, т.к. клиенты не смогут получить доступ к этому URL-адресу (обычно выглядит как ошибка 404 в браузере). Также, клиент получит доступ к некоторым сведениям о внутреннем компьютере.

domain.com/arcgis/sharing/rest). Это проблематично, т.к. клиенты не смогут получить доступ к этому URL-адресу (обычно выглядит как ошибка 404 в браузере). Также, клиент получит доступ к некоторым сведениям о внутреннем компьютере.

Вместе с заголовком X-Forwarded-Host, балансировщик нагрузки должен иметь возможность отправлять перенаправления (коды ответов HTTP 301 или 302). Все заголовки Location нужно перезаписать в балансировщике нагрузки, чтобы гарантировать, что полное доменное имя (FQDN) и контекст ответа соответствуют значению WebContextURL портала.

Добавление портала

В следующих разделах описывается, как добавить Portal for ArcGIS к обратному прокси-серверу вашей организации.

Балансировщик нагрузки уровня 3/4: Добавление компьютеров ArcGIS Web Adaptor или Portal for ArcGIS к конфигурации балансировщика нагрузки

Поскольку проксирование трафика к внутренним целям будет происходить через TCP, в конфигурацию балансировщика нагрузки должны быть добавлены компьютер или компьютеры для каждого сайта. При использовании ArcGIS Web Adaptor внутренние целевые объекты должны указывать на порт веб-сервера или серверов (обычно 443 или 8443), на которых размещается веб-адаптер или адаптеры. При проксировании трафика напрямую на Portal for ArcGIS серверные цели должны указывать на порт 7443 на каждом компьютере сайта.

При использовании ArcGIS Web Adaptor внутренние целевые объекты должны указывать на порт веб-сервера или серверов (обычно 443 или 8443), на которых размещается веб-адаптер или адаптеры. При проксировании трафика напрямую на Portal for ArcGIS серверные цели должны указывать на порт 7443 на каждом компьютере сайта.

Балансировщик нагрузки уровня 7: добавление компьютеров ArcGIS Web Adaptor и Portal for ArcGIS в директивы прокси-сервера

После настройки ArcGIS Web Adaptor на работу с Portal for ArcGIS, ArcGIS Web Adaptor можно использовать с обратным прокси-сервером вашей организации, добавив эти компоненты непосредственно в директивы прокси. Например, если вы используете Apache в качестве обратного прокси-сервера, вам потребуется добавить ArcGIS Web Adaptor в директивы ProxyPass в файл конфигурации веб-сервера Apache httpd.conf:

ProxyPass /webadaptorname https://webadaptorhost.domain.com/webadaptorname ProxyPassReverse /webadaptorname https://webadaptorhost.domain.com/webadaptorname

Директивы ProxyPass должны соответствовать имени ArcGIS Web Adaptor (/webadaptorname в примере выше). Если перед Portal for ArcGIS не используется ArcGIS Web Adaptor, добавьте следующие директивы, где /context — это выбранный путь верхнего уровня URL:

Если перед Portal for ArcGIS не используется ArcGIS Web Adaptor, добавьте следующие директивы, где /context — это выбранный путь верхнего уровня URL:

ProxyPass /context https://portal.domain.com:7443/arcgis ProxyPassReverse /context https://portal.domain.com:7443/arcgis

Настройка портала с обратным прокси или балансировщиком нагрузки

В следующих разделах описывается, как настраивать портал для использования URL-адреса обратного прокси-сервера, а также обсуждаются административные задачи, которые необходимо выполнить повторно после настройки URL-адреса.

Задание свойства WebContextURL

Свойство портала WebContextURL помогает создать корректные адреса URL для всех ресурсов, которые отправляются конечному пользователю. Чтобы изменить WebContextURL, сделайте следующее:

- Откройте веб-браузер и войдите в ArcGIS Portal Directory в качестве участника с ролью администратора по умолчанию в вашей организации портала. Адрес URL имеет формат https://portal.

domain.com:7443/arcgis/portaladmin.

domain.com:7443/arcgis/portaladmin. - Щелкните Система > Свойства > Обновить свойства.

- В диалоговом окне Обновить свойства системы вставьте следующий JSON, заменив собственный URL-адрес обратного прокси или псевдоним DNS тем, который видят пользователи за пределами брандмауэра вашей организации.

- Щелкните Обновить свойства.

Повторное выполнение административных задач

Теперь, когда настройка обратного прокси сервера с вашим порталом завершена, вы будете входить на свой портал через URL-адрес обратного прокси-сервера, а не по URL-адресу ArcGIS Web Adaptor. Все, что вам будет доступно на веб-сайте портала или в ArcGIS Portal Directory, вы будете получать через URL обратного прокси-сервера.

Следующие административные задачи необходимо повторить, используя URL обратного прокси-сервера:

- Интеграция сайта ArcGIS Server с порталом

- Настройка служебных сервисов

Если ранее вы добавили защищенные сервисы как элементы вашего портала, то исходные элементы необходимо удалить и добавить снова. Это необходимо сделать, потому что исходные элементы используют URL-адрес ArcGIS Web Adaptor, а не URL обратного прокси-сервера. Инструкции см. в разделе Подключение к защищенным сервисам.

Это необходимо сделать, потому что исходные элементы используют URL-адрес ArcGIS Web Adaptor, а не URL обратного прокси-сервера. Инструкции см. в разделе Подключение к защищенным сервисам.

После настройки обратного прокси-сервера на работу с порталом, может потребоваться дополнительная настройка. Например, если операции или запросы в развертывании не работают с возвратом ошибки, указывающей на превышение времени ожидания, возможно значение времени ожидания на прокси-сервере слишком мало. Для исправления этой ошибки, увеличьте время ожидания, что позволит выполняться длительным запросам, например, интегрированного сервера.

Отзыв по этому разделу?

Что такое обратный DNS и как он работает? {Как выполнить поиск rDNS}

Введение

Обратный DNS ( rDNS ) — это процесс, который разрешает IP-адрес обратно в доменное имя, в отличие от прямого DNS-запроса.

В этой статье вы узнаете, что такое обратный DNS и как он работает.

Что такое обратный DNS?

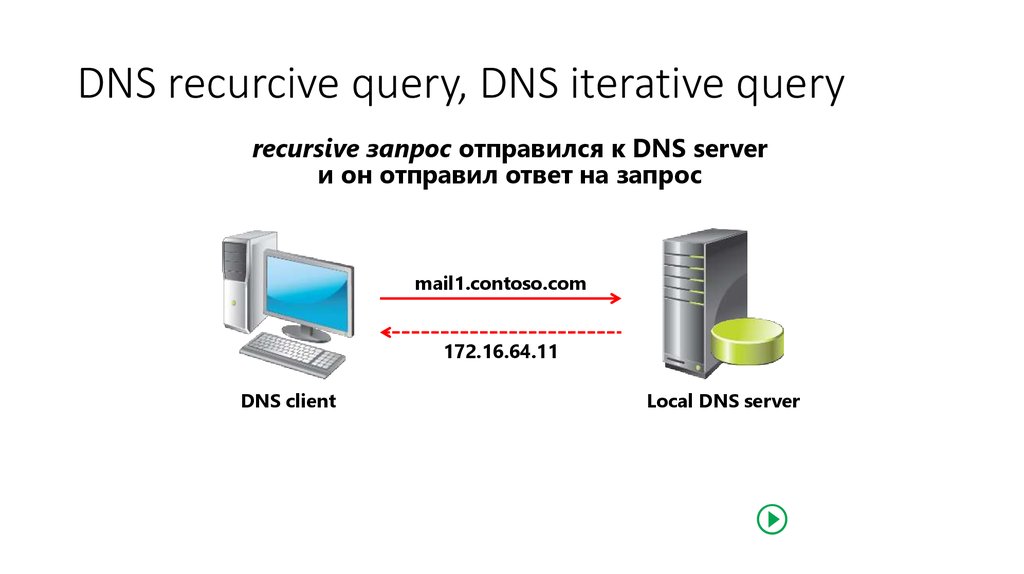

Обратный DNS — это DNS-поиск доменного имени по IP-адресу. В то время как обычный DNS-запрос разрешает IP-адрес из доменного имени, rDNS делает обратное, отсюда и название 9.0005 реверс .

PTR-запись используется для выполнения обратного поиска в DNS. Записи указателей настраиваются в доменах адресов и параметров маршрутизации ( in-addr.arpa ). Если запись PTR не настроена, обратный поиск DNS не удался.

Примечание: Дополнительные сведения о записи PTR и других типах записей см. в нашей статье «Объяснение типов записей DNS».

Для чего используется обратный поиск DNS?

Обратный DNS особенно полезен для тех, кто использует сервер исходящей почты. Помимо почтовых серверов, есть несколько причин для использования rDNS:

- Фильтрация спама . Большинство почтовых серверов используют rDNS для блокировки нежелательной почты, отклоняя сообщения с IP-адресов без rDNS.

Однако rDNS в основном используется в качестве дополнительного уровня защиты, поскольку он ненадежен, поскольку некоторые законные почтовые серверы не имеют должным образом настроенных записей rDNS.

Однако rDNS в основном используется в качестве дополнительного уровня защиты, поскольку он ненадежен, поскольку некоторые законные почтовые серверы не имеют должным образом настроенных записей rDNS. - Аналитика . Обратный DNS помогает предоставлять удобочитаемые данные в аналитике, а не перечислять журналы IP-адресов.

- Отслеживание посетителей сайта . IP-адреса посетителей сайта остаются в журналах посещений и могут помочь вам составить представление об аудитории вашего сайта. Отслеживание посетителей веб-сайта полезно для лидогенерации B2B.

- Беспроблемный сетевой опыт . Обратный DNS предотвращает возникновение проблем с большинством систем управления предприятием, r-командами, SMTP-серверами или сетевыми системами резервного копирования. rDNS также является одним из основных требований для работы некоторых интернет-протоколов.

- Безопасность . Для поиска IP-адреса можно использовать обратный поиск IP-адреса.

0005 A записывает , сопоставляя имя домена с физическим IP-адресом устройства, на котором размещен этот домен. Результаты помогают определить виртуальные хосты, обслуживаемые веб-сервером, и определить уязвимости сервера.

0005 A записывает , сопоставляя имя домена с физическим IP-адресом устройства, на котором размещен этот домен. Результаты помогают определить виртуальные хосты, обслуживаемые веб-сервером, и определить уязвимости сервера.

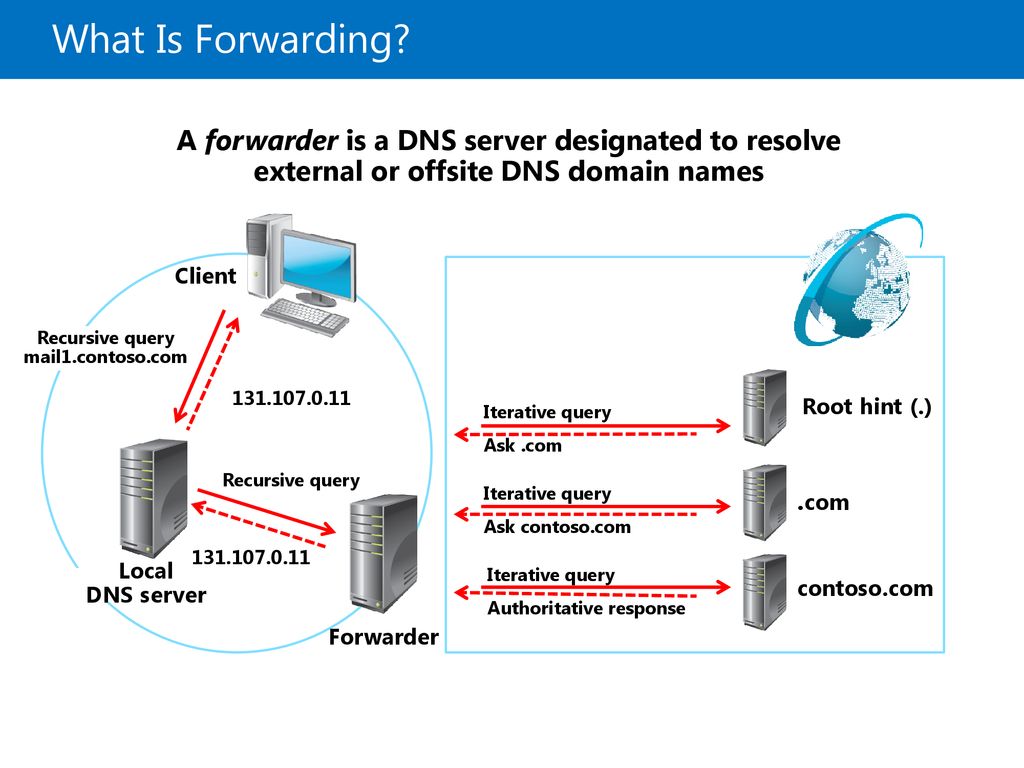

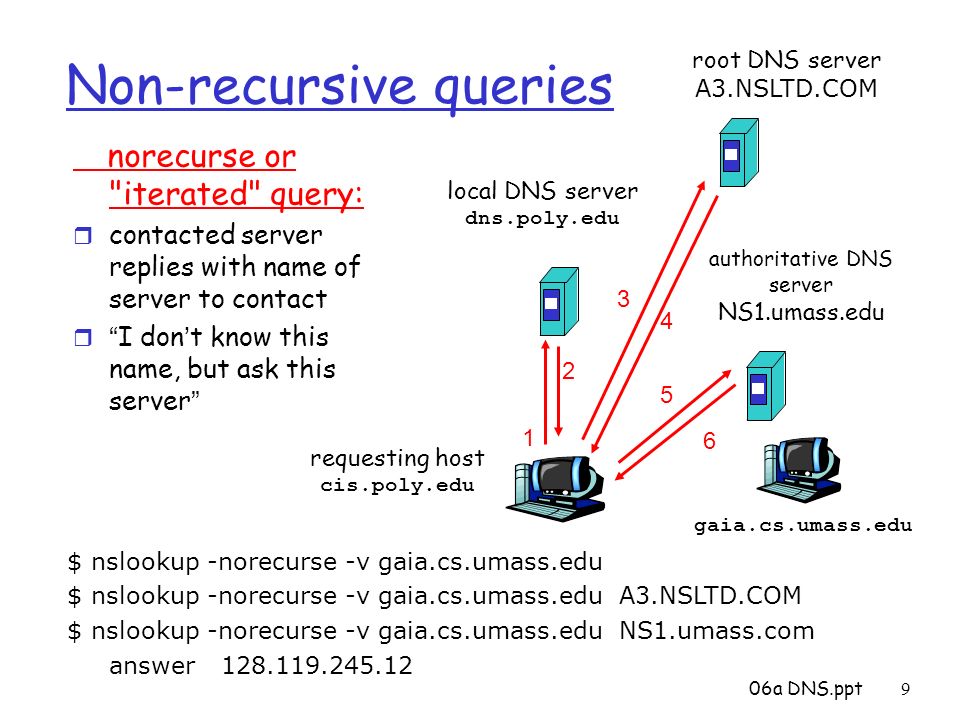

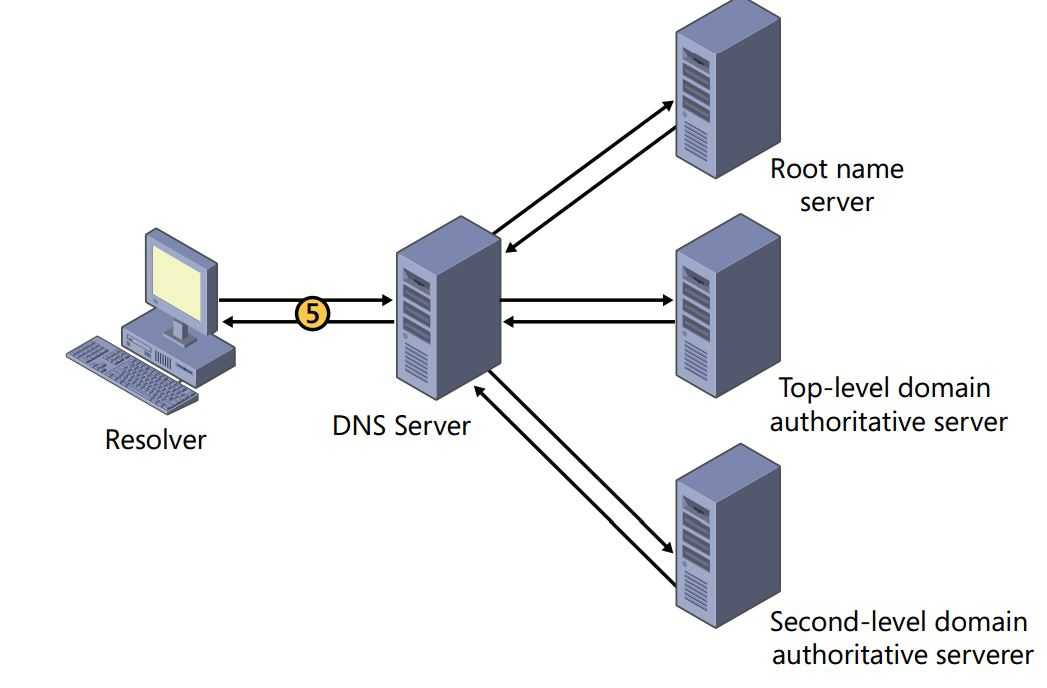

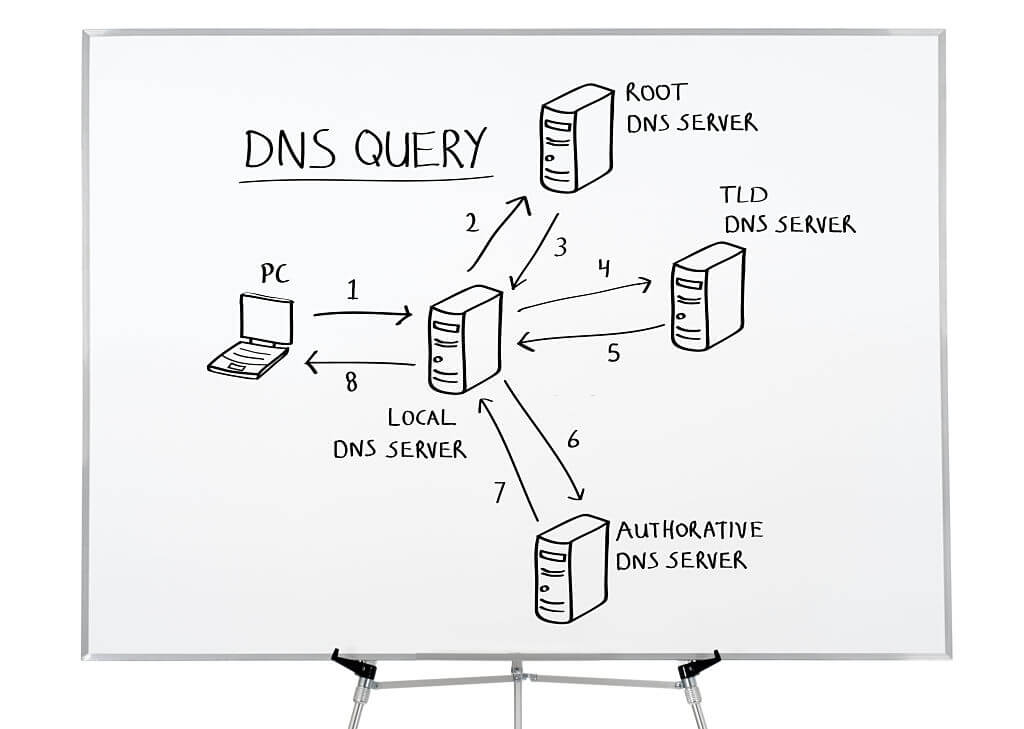

Как работает обратный поиск DNS?

Обратный DNS работает, ища DNS-серверы запросов для записи указателя ( PTR ). Запись PTR сопоставляет адрес IPv4 или IPv6 с каноническим именем хоста. Если на сервере нет записи PTR, он не может разрешить обратный поиск.

Записи PTR хранят обратные записи DNS с перевернутым IP-адресом и добавлением .in-addr.arpa к каждой записи. Например, PTR сохраняет IP-адрес 198.15.93.98 как 98.93.15.198.in-addr.arpa , указывая обратно на назначенное имя хоста.

Рекомендуется правильно настроить обратную запись DNS (PTR), особенно при работе с SMTP/почтовым сервером.

На следующем рисунке показана разница между поиском DNS и rDNS:

В IPv6 записи PTR хранят записи rDNS в домене . вместо  ip6.arpa

ip6.arpa .in-addr.arpa.

Если у доменного имени есть действительный rDNS, вы можете получить к нему доступ, введя его IP-адрес в браузере.

Как сделать обратный DNS?

Есть несколько способов выполнить обратный поиск DNS:

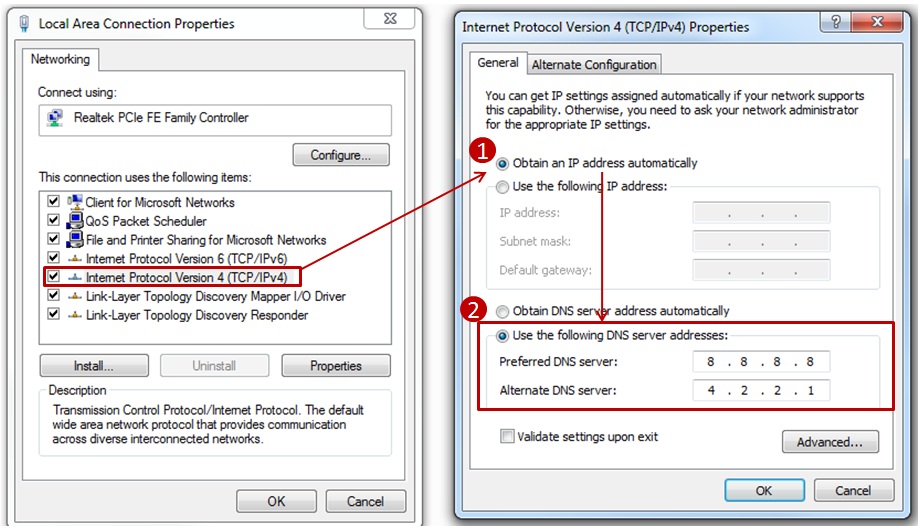

- Используйте командную строку Windows . Выполните ручной поиск rDNS в Windows с помощью команды nslookup.

- Использовать терминал Linux . Команда

digс флагом-xпозволяет выполнять поиск rDNS вручную. В качестве альтернативы используйте командуhost. - Использовать инструменты поиска rDNS . Несколько инструментов предлагают поиск rDNS.

Команда обратного просмотра DNS

В этом разделе рассматривается ручной обратный поиск DNS в Windows или Linux.

Обратный поиск DNS в Windows

Команда для обратного просмотра DNS в Windows:

nslookup [ip_address]

Например:

Выходные данные возвращают доменное имя для указанного IP-адреса.

Если на веб-сайте не настроен rDNS, команда возвращает ошибку. Например:

Обратный поиск DNS в Linux

Существует два способа поиска rDNS в Linux:

1. Команда dig

Используйте команду 9Команда 0005 dig в Linux для выполнения ручного обратного поиска DNS. Синтаксис:

dig -x [ip_address]

Например:

В выходных данных отображается доменное имя для указанного IP-адреса.

2. Команда host

Другая команда для обратного просмотра DNS в Linux:

host [ip_address]

Например:

В выходных данных отображается доменное имя для указанного IP-адреса.

Инструменты обратного DNS

В этом разделе перечислены доступные инструменты для обратного поиска DNS.

Примечание: Каждое перечисленное средство различается по возможностям и уровню доступной информации DNS и подходит для отдельных случаев использования.

1. Онлайн-инструменты

Онлайн-инструменты обратного DNS позволяют искать небольшое количество адресов. Некоторые из них также могут предоставлять API для корпоративных вариантов использования.

- https://dns.google.com/

- https://mxtoolbox.com/ReverseLookup.aspx

- https://www.whatismyip.com/reverse-dns-lookup/

- https://hackertarget.com/reverse-dns-lookup/

- https://whatismyipaddress.com/ip-hostname

2. Инструменты корпоративного класса

Другие инструменты корпоративного уровня позволяют автоматизировать и выполнять поиск rDNS по многим IP-адресам. Вот некоторые из этих инструментов:

- https://reverseip.domaintools.com/ — позволяет найти все домены, размещенные на данном IP-адресе. Поиск бесплатен для личных и корпоративных участников, для IP-адресов с до 2000 размещенных доменов.

- https://reverse-ip.whoisxmlapi.com/ — RESTful API, подходящий для автоматизированных решений, таких как скрипты или программы.

Предоставляет список всех доменов, связанных с IP-адресом через вызовы API, и выводит результаты в форматах JSON и XML.

Предоставляет список всех доменов, связанных с IP-адресом через вызовы API, и выводит результаты в форматах JSON и XML. - https://viewdns.info/ — ряд инструментов, включая поиск по rDNS и API, который позволяет веб-разработчикам интегрировать инструменты на свой сайт. Выходные данные доступны в форматах XML и JSON.

- https://toolbox.googleapps.com/apps/dig/ — сетевой инструмент, предлагающий те же результаты, что и в Linux 9.0005

копатькоманда. - https://dnsinspect.com/ — бесплатный веб-инструмент, который проверяет серверы вашего домена на распространенные ошибки DNS и почты и создает отчет с пояснениями, как их исправить.

Заключение

Теперь вы знаете, что такое обратный DNS и как выполнять поиск rDNS в Windows, Linux и с помощью онлайн-инструментов.

Не стесняйтесь протестировать инструменты, но обратите внимание, что на некоторых веб-сайтах не настроен rDNS, и в этом случае инструменты возвращают ошибку.

Как работает обратный DNS?

- Энциклопедия

- Хостинг

- FTP

- доменов

- DNS

- Электронная почта

- Сценарий

- Каркасы

- Базы данных

- Интернет

- Мультимедиа

- Веб-дизайн

- Видео

- Видеоуроки

Мир Интернета не был бы таким, каким мы его знаем сегодня, если бы не система доменных имен (DNS), которая преобразует легко запоминающиеся доменные имена в удобные для машинной обработки IP-адреса. Процесс назначения определенных DNS-записей доменному имени также известен как «прямой DNS» — это то, что приводит доменное имя к точному серверу. Однако существует и обратный процесс, известный как «Обратный DNS».

Содержание:

- Обратный DNS

- Для чего служит обратный DNS?

- Настройка обратного DNS

- Инструменты обратного поиска DNS

Обратный DNS

Процесс обратного DNS — это только одна сторона поведения системы доменных имен (DNS). Его основная функция заключается в преобразовании числовых адресов веб-сайтов — IP-адресов в имена доменов/узлов, в отличие от процесса Forward DNS. Обратный DNS также относится к определению того, какое доменное имя/хост принадлежит данному IP-адресу, поэтому этот процесс часто называют обратным поиском DNS. Когда у доменного имени есть действующий обратный DNS, к нему также можно получить доступ, просто используя IP-адрес — если вы введете «66.40.65.49″ в вашем браузере вы будете перенаправлены на NTCHosting.com.

Его основная функция заключается в преобразовании числовых адресов веб-сайтов — IP-адресов в имена доменов/узлов, в отличие от процесса Forward DNS. Обратный DNS также относится к определению того, какое доменное имя/хост принадлежит данному IP-адресу, поэтому этот процесс часто называют обратным поиском DNS. Когда у доменного имени есть действующий обратный DNS, к нему также можно получить доступ, просто используя IP-адрес — если вы введете «66.40.65.49″ в вашем браузере вы будете перенаправлены на NTCHosting.com.

Обратное отображение

Для чего служит обратный DNS?

Зачем вам нужна настройка обратного DNS для вашего DNS-сервера? Хотя не так необходимо настраивать обратный DNS для вашего доменного имени, как настроить прямой DNS, вы получите лучшую гарантию того, что все работает без проблем в Интернете с обратным DNS, настроенным для вашего хоста.

Обратный DNS в действии гарантирует, что вы не столкнетесь с какими-либо проблемами с большинством систем управления предприятием, r-командами, вашим SMTP-сервером или вашей сетевой системой резервного копирования. Обратный DNS является одним из основных требований для работы некоторых интернет-протоколов. Он также часто используется в качестве фильтра спама, чтобы определить, соответствует ли IP-адрес входящего сообщения имени домена, прошедшего проверку подлинности, и заблокировать сообщение, если это не так.

Обратный DNS является одним из основных требований для работы некоторых интернет-протоколов. Он также часто используется в качестве фильтра спама, чтобы определить, соответствует ли IP-адрес входящего сообщения имени домена, прошедшего проверку подлинности, и заблокировать сообщение, если это не так.

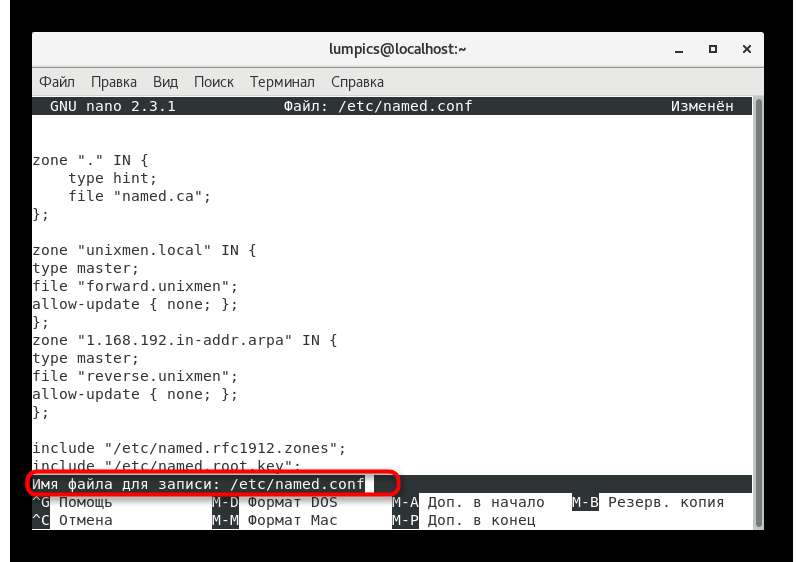

Настройка обратного DNS

Вы можете настроить обратный DNS, определив записи PTR на DNS-сервере. Записи PTR управляются объектом, который контролирует присвоенный вам IP-адрес. Это может быть либо ваш хост, либо вы сами, если хост делегировал вам обратный DNS для вашего IP-пространства (содержащего один или несколько IP-адресов). Запись PTR обычно представляет IP-адрес, введенный в обратном порядке, за которым следует запись in-addr.arpa.

Пример обратного DNS

хост 66.40.65.4949.65.40.66.in-addr.arpa указатель доменного имени www.ntchosting.com.

Обратные записи DNS PTR могут быть установлены как для IP-адресов IPv4, так и для IPv6. Когда для IPv6-адреса выполняется обратный поиск DNS, в записи PTR должен быть указан весь IP-адрес, причем каждая цифра или буква должны быть разделены точкой. Нули, которые обычно не указываются в IPv6-адресе, отображаются в поле обратного просмотра DNS

Когда для IPv6-адреса выполняется обратный поиск DNS, в записи PTR должен быть указан весь IP-адрес, причем каждая цифра или буква должны быть разделены точкой. Нули, которые обычно не указываются в IPv6-адресе, отображаются в поле обратного просмотра DNS

Пример обратного DNS IPv6

хост 4321:0:1:2:3:4:567:89abхост b.a.9.8.7.6.5.0.4.0.0.0.3.0.0.0.2.0.0.0.1.0.0.0.0.0.0.0.1.2. 3.4.ip6.arpa

Инструменты обратного поиска DNS

Инструменты обратного поиска DNS аналогичны обычным инструментам DNS. Для компьютеров с Windows самый простой способ проверить обратные DNS-записи домена — это команда «nslookup».

Обратный поиск DNS в Windows

Microsoft Windows XP [версия 5.1.2600](c) Copyright 1985-2001 Microsoft Corp.

C: \ Documents and Settings \ User> NSLOKUP 66.40.65.49

Адрес: 10.1.0.1

Имя: WWW.NTCHOSTING.

com

com . Адрес: 66.40.65.49

В системах на основе Unix команда «host», которая обычно используется для проверки записи A доменного имени, может также использоваться для проверки того, имеет ли IP-адрес правильную настройку обратного DNS.

Обратный поиск DNS в Linux

хост 66.40.65.4949.65.40.66.in-addr.arpa указатель доменного имени www.ntchosting.com.

Как и обычные инструменты DNS, существуют онлайн-инструменты, которые можно использовать для обратного поиска DNS. Вы можете использовать наш инструмент, расположенный ниже, чтобы проверить, существует ли обратная DNS-запись для любого IP-адреса. Просто введите желаемый IP-адрес, нажмите кнопку подтверждения и нажмите кнопку «Проверить домен».

Обратные записи DNS с хостингом NTC

Все серверы хостинга в сети NTC Hosting настроены с работающими обратными записями DNS, чтобы гарантировать, что все услуги, предлагаемые NTC Hosting, будут доступны в любое время и для всех. По запросу мы также можем настроить запись PTR для любого из ваших доменных имен, но имейте в виду, что для этого у вас должен быть выделенный IP-адрес. Эта услуга доступна как с нашими планами хостинга CMS, так и с нашими недорогими предложениями хостинга.

По запросу мы также можем настроить запись PTR для любого из ваших доменных имен, но имейте в виду, что для этого у вас должен быть выделенный IP-адрес. Эта услуга доступна как с нашими планами хостинга CMS, так и с нашими недорогими предложениями хостинга.

Определение — Обратный DNS

Обратный DNS — это сопоставление IP-адреса с доменным именем — противоположность прямому (обычному) DNS, который сопоставляет доменные имена с IP-адресами.

Обратный DNS поддерживается в отдельном наборе данных от прямого DNS.

Например, прямой DNS для «abc.com», указывающий на IP-адрес «1.2.3.4», не обязательно означает, что обратный DNS для IP «1.2.3.4» указывает на «abc.com».

Обратный DNS в основном используется людьми для таких целей, как отслеживание того, откуда пришел посетитель веб-сайта, откуда пришло сообщение электронной почты и т. д.

Обратный DNS, как правило, не так критичен, как прямой DNS — посетители по-прежнему будут без проблем достигать вашего веб-сайта без какого-либо обратного DNS для IP-адреса вашего веб-сервера или IP-адреса посетителя.

Однако есть одно важное исключение: многие почтовые серверы в Интернете (включая AOL) настроены на отклонение входящих сообщений электронной почты с любого IP-адреса, не имеющего обратного DNS.

Таким образом, если вы используете свой собственный сервер электронной почты, обратный DNS должен существовать для IP-адреса, с которого отправляется исходящая электронная почта.

В большинстве случаев не имеет значения, на что указывает обратная DNS-запись для вашего IP-адреса, если она существует. Если вы размещаете несколько доменов на одном почтовом сервере, просто настройте одну обратную запись DNS, чтобы она указывала на доменное имя, которое вы считаете основным.

(серверы электронной почты, проверяющие обратный DNS, знают, что это нормально размещать много доменов на одном IP-адресе, и было бы невозможно перечислить все эти домены в обратном DNS для IP).

Для хранения обратных записей DNS используется специальный тип PTR-записи.

В Simple DNS Plus зона для обратных записей DNS создается с помощью функции «Новая зона» в окне «Записи DNS».

Обратные записи также можно создавать автоматически, установив флажок «Обновить обратную зону» в диалоговом окне «Свойства записи» при редактировании A-записей или AAAA-записей.

Обратный DNS также отличается от прямого DNS тем, кто указывает (делегирует) зону на ваш DNS-сервер.

При прямом DNS вы делегируете зону своему DNS-серверу, регистрируя это доменное имя у регистратора.

При использовании обратного DNS ваш провайдер подключения к Интернету (ISP) должен делегировать обратную зону вашему DNS-серверу.

Без этого делегирования от вашего интернет-провайдера ваша обратная зона не будет работать.

Особенности IPv4

Для IPv4 именем обратной PTR-записи DNS является IP-адрес с перевернутыми сегментами + «.in-addr.arpa».

Например, обратная запись DNS для IP «1.2.3.4» будет храниться как PTR-запись для «4.3.2.1.in-addr.arpa».

Если вам назначена сеть класса C 1.2.3.X, ваш интернет-провайдер может делегировать полномочия DNS для доменного имени «3. 2.1.in-addr.arpa» вашему DNS-серверу.

2.1.in-addr.arpa» вашему DNS-серверу.

В этом случае ваши DNS-серверы должны иметь зону с именем «3.2.1.in-addr.arpa», содержащую PTR-записи для всех активных IP-адресов в сети класса C (1.2.3.0 — 1.2.3.255).

Simple DNS Plus предоставляет простое в использовании диалоговое окно сопоставления имен и IP-адресов обратной зоны, которое упрощает поддержку обратных зон и записей IPv4 (без работы с «in-addr.arpa», реверсивными IP-адресами и т. д.). Это доступно в нижней части окна «Записи DNS» всякий раз, когда выбрана обратная зона IPv4.

Также возможно делегировать полномочия «in-addr.arpa» менее чем одной сети класса C (256 IP-адресов).

Этого можно добиться разными способами, но обычно следует стилю, описанному в RFC2317.

(Обратите внимание: многие интернет-провайдеры не будут выполнять это субделегирование, если у вас есть только один или несколько IP-адресов. В этом случае ваш интернет-провайдер, вероятно, уже настроил обратный DNS по умолчанию для ваших IP-адресов)

Например, если вам назначена сеть 1. 2.3.24/29(от 1.2.3.25 до 1.2.3.30 маска подсети 255.255.255.248), владелец класса C 1.2.3.X (ваш интернет-провайдер) будет иметь следующие записи DNS на своем DNS-сервере:

2.3.24/29(от 1.2.3.25 до 1.2.3.30 маска подсети 255.255.255.248), владелец класса C 1.2.3.X (ваш интернет-провайдер) будет иметь следующие записи DNS на своем DNS-сервере:

NS 24/29.3.2.1.in -addr.arpa = имя-вашего-dns-сервера1 NS 24/29.3.2.1.in-addr.arpa = имя-вашего-dns-сервера2 CNAME 25.3.2.1.in-addr.arpa = 25.24/29.3.2.1.in-addr.arpa CNAME 26.3.2.1.in-addr.arpa = 26.24/29.3.2.1.in-addr.arpa CNAME 27.3.2.1.in-addr.arpa = 27.24/29.3.2.1.in-addr.arpa CNAME 28.3.2.1.in-addr.arpa = 28.24/29.3.2.1.in-addr.arpa CNAME 29.3.2.1.in-addr.arpa = 29.24/29.3.2.1.in-addr.arpa CNAME 30.3.2.1.in-addr.arpa = 30.24/29.3.2.1.in-addr.arpa

И ваш DNS-сервер будет иметь зону с именем «24/29.3.2.1.in-addr.arpa» со следующими записями:

NS 24/29.3.2.1.in-addr.arpa = your-dns-server- имя1 NS 24/29.3.2.1.in-addr.arpa = имя-вашего-dns-сервера2 PTR 25.24/29.3.2.1.in-addr.arpa = name1.your-domain-name PTR 26.24/29.3.2.1.in-addr.arpa = name2.your-domain-name ПТР 27.24/29.3.2.1.in-addr.arpa = name3.ваше-доменное-имя PTR 28.24/29.3.2.1.in-addr.arpa = name4.your-domain-name PTR 29.24/29.3.2.1.in-addr.arpa = name5.ваше-доменное-имя PTR 30.24/29.3.2.1.in-addr.arpa = name6.your-domain-name

Обратный поиск IP 1.2.3.27 (запись PTR для «27.3.2.1.in-addr.arpa») сначала вернет псевдоним (запись CNAME) для «27.24/29.3.2.1.in-addr. arpa» с DNS-сервера владельца класса C, который затем преобразуется вашим DNS-сервером в «name3.your-domain-name».

Особенности IPv6

Для IPv6 имя обратной PTR-записи DNS представляет собой каждую шестнадцатеричную цифру IP-адреса в обратном порядке, с точками между цифрами и с добавлением «ip6.arpa» в конце.

Например, обратная запись DNS для IP «1234:5678:90ab:cdef:1234:5678:90ab:cdef» будет храниться как запись PTR для «f.e.d.c.b.a.0.9.8.7.6.5.4.3.2.1.f.e.d.c.b.a. 0.9.8.7.6.5.4.3.2.1.ip6.arpa».

Обратные зоны IPv6 можно делегировать на уровне шестнадцатеричных цифр. Таким образом, наименьшее возможное делегирование будет для 16 адресов IPv6, затем 256, затем 409. 6 и т.д.

6 и т.д.

Оставьте первый комментарий на этой странице:

Эл. адрес:

(Никогда не публиковался. Используется для ответов и для отображения значка Gravatar. Никогда не использовался для каких-либо других целей.)

Комментарий:

Отображение вашего бренда в качестве отправителя электронной почты с обратным DNS (rDNS)

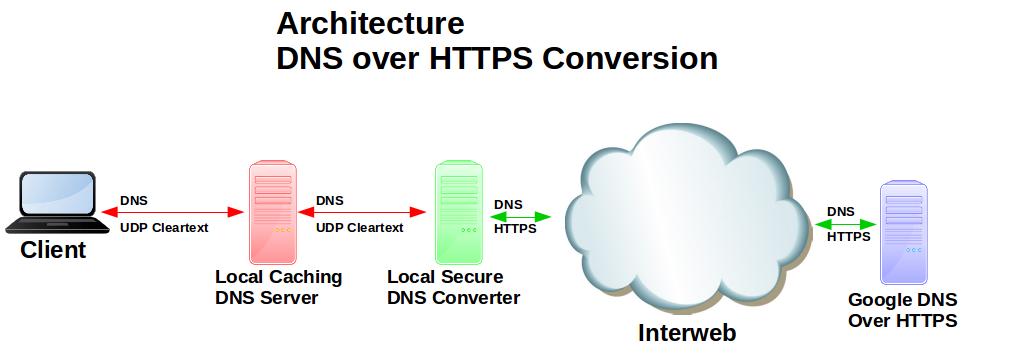

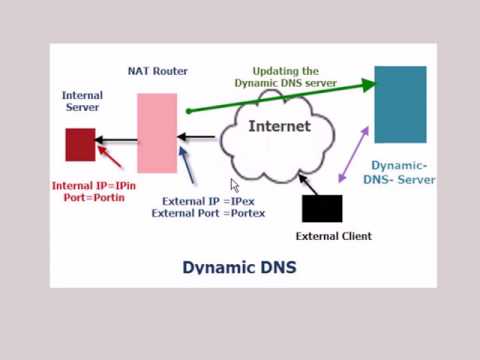

Обратный DNS (rDNS) противоположен обычному DNS-запросу. Вместо того, чтобы запрашивать DNS-сервер или DNS-имя для поиска IP-адреса, обратный поиск DNS запрашивает заданный IP-адрес, чтобы найти имя хоста . Несмотря на то, что между IPv4-адресом и IPv6-адресом существуют некоторые различия, процесс в целом одинаков.

Другими словами, обратный DNS работает путем преобразования IP-адреса отправляющего почтового сервера в его имя хоста, например example.com . Таким образом, rDNS определяет, что IP-адрес связан с аутентичным доменным именем. Это важно: если ваша маркетинговая команда использует ESP, например Mailgun, , вы можете настроить записи rDNS, чтобы ваша компания отображалась в качестве отправителя вместо «Отправлено Mailgun. com». Например, запись rDNS

com». Например, запись rDNS m123-456.yourwebdomain.com покажет отправителя как вас поставщикам услуг входящих сообщений (ISP).

Мы рассмотрели что-то подобное с маскировкой CNAME mailgun.org в вашем DNS, но это немного другое. В данном случае мы говорим только о rDNS вашего выделенного IP-адреса для отправки.

Мы говорили о том, как rDNS может улучшить вашу программу электронной почты, отображая вашу компанию в качестве отправителя для интернет-провайдеров. Теперь давайте разберемся, почему это важно:

Серверы электронной почты могут отклонять входящие сообщения с любого IP-адреса, не имеющего rDNS. Это сделано для того, чтобы отпугнуть спамеров. Как вы можете себе представить, это повлияет на вашу доставляемость, если вы попадете в спам-фильтр.

Вы можете использовать rDNS для повышения узнаваемости своего бренда. Вместо того, чтобы электронное письмо было «Отправлено (вашим ESP)», ваши сообщения будут выглядеть как отправленные от вас напрямую.

Помимо электронной почты, вы можете использовать поиск rDNS для отслеживания посетителей вашей веб-страницы.

Прежде чем мы приступим к настройке записей rDNS, давайте рассмотрим некоторые распространенные ошибки rDNS. В частности, мы сосредоточимся на:

Что все это значит? Давайте погрузимся в каждый из них ниже.

Запись PTR является частью пакета информации (A, MX, CNAME и т. д.), привязанной к вашему IP-адресу и хранимой у вашего хостинг-провайдера. Ваш сервер использует запись PTR, чтобы проверить, соответствует ли почтовый сервер, отправляющий электронное письмо, IP-адресу, с которого, как утверждается, было отправлено сообщение. короче запись PTR облегчает поиск rDNS.

Убедитесь, что ваша запись PTR настроена правильно и возвращает имя хоста для запрашиваемого IP-адреса.

Запрашиваемое имя хоста должно разрешаться обратно в тот же IP-адрес. Цель состоит в том, чтобы IP-адрес указывал на имя хоста, а имя хоста указывало на IP-адрес. Вторую часть легко сделать неправильно , что приведет к сбою поиска rDNS.

Вторую часть легко сделать неправильно , что приведет к сбою поиска rDNS.