Информационная безопасность | Обеспечение информационной безопасности

Научно-технический прогресс превратил информацию в продукт, который можно купить, продать, обменять. Нередко стоимость данных в несколько раз превышает цену всей технической системы, которая хранит и обрабатывает информацию.

Качество коммерческой информации обеспечивает необходимый экономический эффект для компании, поэтому важно охранять критически важные данные от неправомерных действий. Это позволит компании успешно конкурировать на рынке.

Определение информационной безопасности

Информационная безопасность (ИБ) – это состояние информационной системы, при котором она наименее восприимчива к вмешательству и нанесению ущерба со стороны третьих лиц. Безопасность данных также подразумевает управление рисками, которые связаны с разглашением информации или влиянием на аппаратные и программные модули защиты.

Безопасность информации, которая обрабатывается в организации, – это комплекс действий, направленных на решение проблемы защиты информационной среды в рамках компании. При этом информация не должна быть ограничена в использовании и динамичном развитии для уполномоченных лиц.

При этом информация не должна быть ограничена в использовании и динамичном развитии для уполномоченных лиц.

Требования к системе защиты ИБ

Защита информационных ресурсов должна быть:

1. Постоянной. Злоумышленник в любой момент может попытаться обойти модули защиты данных, которые его интересуют.

2. Целевой. Информация должна защищаться в рамках определенной цели, которую ставит организация или собственник данных.

3. Плановой. Все методы защиты должны соответствовать государственным стандартам, законам и подзаконным актам, которые регулируют вопросы защиты конфиденциальных данных.

4. Активной. Мероприятия для поддержки работы и совершенствования системы защиты должны проводиться регулярно.

5. Комплексной. Использование только отдельных модулей защиты или технических средств недопустимо. Необходимо применять все виды защиты в полной мере, иначе разработанная система будет лишена смысла и экономического основания.

6. Универсальной. Средства защиты должны быть выбраны в соответствии с существующими в компании каналами утечки.

7. Надежной. Все приемы защиты должны надежно перекрывать возможные пути к охраняемой информации со стороны злоумышленника, независимо от формы представления данных.

Перечисленным требованиям должна соответствовать и DLP-система. И лучше всего оценивать ее возможности на практике, а не в теории. Испытать «СёрчИнформ КИБ» можно бесплатно в течение 30 дней. Узнать подробности…

Модель системы безопасности

Информация считается защищенной, если соблюдаются три главных свойства.

Первое – целостность – предполагает обеспечение достоверности и корректного отображения охраняемых данных, независимо от того, какие системы безопасности и приемы защиты используются в компании. Обработка данных не должна нарушаться, а пользователи системы, которые работают с защищаемыми файлами, не должны сталкиваться с несанкционированной модификацией или уничтожением ресурсов, сбоями в работе ПО.

Второе – конфиденциальность – означает, что доступ к просмотру и редактированию данных предоставляется исключительно авторизованным пользователям системы защиты.

Третье – доступность – подразумевает, что все авторизованные пользователи должны иметь доступ к конфиденциальной информации.

Достаточно нарушить одно из свойств защищенной информации, чтобы использование системы стало бессмысленным.

Этапы создания и обеспечения системы защиты информации

На практике создание системы защиты информации осуществляется в три этапа.

На первом этапе разрабатывается базовая модель системы, которая будет функционировать в компании. Для этого необходимо проанализировать все виды данных, которые циркулируют в фирме и которые нужно защитить от посягательств со стороны третьих лиц. Планом работы на начальном этапе являются четыре вопроса:

- Какие источники информации следует защитить?

- Какова цель получения доступа к защищаемой информации?

Целью может быть ознакомление, изменение, модификация или уничтожение данных. Каждое действие является противоправным, если его выполняет злоумышленник. Ознакомление не приводит к разрушению структуры данных, а модификация и уничтожение приводят к частичной или полной потере информации.

Каждое действие является противоправным, если его выполняет злоумышленник. Ознакомление не приводит к разрушению структуры данных, а модификация и уничтожение приводят к частичной или полной потере информации.

- Что является

Источники в данном случае это люди и информационные ресурсы: документы, флеш-носители, публикации, продукция, компьютерные системы, средства обеспечения трудовой деятельности.

- Способы получения доступа, и как защититься от несанкционированных попыток воздействия на систему?

Различают следующие способы получения доступа:

- Несанкционированный доступ – незаконное использование данных;

- Утечка – неконтролируемое распространение информации за пределы корпоративной сети. Утечка возникает из-за недочетов, слабых сторон технического канала системы безопасности;

- Разглашение – следствие воздействия человеческого фактора.

Санкционированные пользователи могут разглашать информацию, чтобы передать конкурентам, или по неосторожности.

Санкционированные пользователи могут разглашать информацию, чтобы передать конкурентам, или по неосторожности.

Второй этап включает разработку системы защиты. Это означает реализовать все выбранные способы, средства и направления защиты данных.

Система строится сразу по нескольким направлениям защиты, на нескольких уровнях, которые взаимодействуют друг с другом для обеспечения надежного контроля информации.

Правовой уровень обеспечивает соответствие государственным стандартам в сфере защиты информации и включает авторское право, указы, патенты и должностные инструкции. Грамотно выстроенная система защиты не нарушает права пользователей и нормы обработки данных.

Организационный уровень позволяет создать регламент работы пользователей с конфиденциальной информацией, подобрать кадры, организовать работу с документацией и физическими носителями данных.

Регламент работы пользователей с конфиденциальной информацией называют правилами разграничения доступа.

Технический уровень условно разделяют на физический, аппаратный, программный и математический подуровни.

- физический – создание преград вокруг защищаемого объекта: охранные системы, зашумление, укрепление архитектурных конструкций;

- аппаратный – установка технических средств: специальные компьютеры, системы контроля сотрудников, защиты серверов и корпоративных сетей;

- программный – установка программной оболочки системы защиты, внедрение правила разграничения доступа и тестирование работы;

- математический – внедрение криптографических и стенографических методов защиты данных для безопасной передачи по корпоративной или глобальной сети.

Третий, завершающий этап – это поддержка работоспособности системы, регулярный контроль и управление рисками. Важно, чтобы модуль защиты отличался гибкостью и позволял администратору безопасности быстро совершенствовать систему при обнаружении новых потенциальных угроз.

Виды конфиденциальных данных

Конфиденциальные данные – это информация, доступ к которой ограничен в соответствии с законами государства и нормами, которые компании устанавливаются самостоятельно.

- Личные конфиденциальные данные: персональные данные граждан, право на личную жизнь, переписку, сокрытие личности. Исключением является только информация, которая распространяется в СМИ.

- Служебные конфиденциальные данные: информация, доступ к которой может ограничить только государство (органы государственной власти).

- Судебные конфиденциальные данные: тайна следствия и судопроизводства.

- Коммерческие конфиденциальные данные: все виды информации, которая связана с коммерцией (прибылью) и доступ к которой ограничивается законом или предприятием (секретные разработки, технологии производства и т.

д.).

д.). - Профессиональные конфиденциальные данные: данные, связанные с деятельностью граждан, например, врачебная, нотариальная или адвокатская тайна, разглашение которой преследуется по закону.

Угрозы конфиденциальности информационных ресурсов

Угроза – это возможные или действительные попытки завладеть защищаемыми информационными ресурсами.

Источниками угрозы сохранности конфиденциальных данных являются компании-конкуренты, злоумышленники, органы управления. Цель любой угрозы заключается в том, чтобы повлиять на целостность, полноту и доступность данных.

Угрозы бывают внутренними или внешними. Внешние угрозы представляют собой попытки получить доступ к данным извне и сопровождаются взломом серверов, сетей, аккаунтов работников и считыванием информации из технических каналов утечки (акустическое считывание с помощью жучков, камер, наводки на аппаратные средства, получение виброакустической информации из окон и архитектурных конструкций).

Внутренние угрозы подразумевают неправомерные действия персонала, рабочего отдела или управления фирмы. В результате пользователь системы, который работает с конфиденциальной информацией, может выдать информацию посторонним. На практике такая угроза встречается чаще остальных. Работник может годами «сливать» конкурентам секретные данные. Это легко реализуется, ведь действия авторизованного пользователя администратор безопасности не квалифицирует как угрозу.

Поскольку внутренние ИБ-угрозы связаны с человеческим фактором, отслеживать их и управлять ими сложнее. Предупреждать инциденты можно с помощью деления сотрудников на группы риска. С этой задачей справится «СёрчИнформ ProfileCenter» – автоматизированный модуль для составления психологических профилей.

Попытка несанкционированного доступа может происходить несколькими путями:

- через сотрудников, которые могут передавать конфиденциальные данные посторонним, забирать физические носители или получать доступ к охраняемой информации через печатные документы;

- с помощью программного обеспечения злоумышленники осуществляют атаки, которые направлены на кражу пар «логин-пароль», перехват криптографических ключей для расшифровки данных, несанкционированного копирования информации.

- с помощью аппаратных компонентов автоматизированной системы, например, внедрение прослушивающих устройств или применение аппаратных технологий считывания информации на расстоянии (вне контролируемой зоны).

Аппаратная и программная ИБ

Все современные операционные системы оснащены встроенными модулями защиты данных на программном уровне. MAC OS, Windows, Linux, iOS отлично справляются с задачей шифрования данных на диске и в процессе передачи на другие устройства. Однако для создания эффективной работы с конфиденциальной информацией важно использовать дополнительные модули защиты.

Пользовательские ОС не защищают данные в момент передачи по сети, а системы защиты позволяют контролировать информационные потоки, которые циркулируют по корпоративной сети, и хранение данных на северах.

Аппаратно-программный модуль защиты принято разделять на группы, каждая из которых выполняет функцию защиты чувствительной информации:

- Уровень идентификации – это комплексная система распознавания пользователей, которая может использовать стандартную или многоуровневую аутентификацию, биометрию (распознавание лица, сканирование отпечатка пальца, запись голоса и прочие приемы).

- Уровень шифрования обеспечивает обмен ключами между отправителем и получателем и шифрует/дешифрует все данные системы.

Правовая защита информации

Правовую основу информационной безопасности обеспечивает государство. Защита информации регулируется международными конвенциями, Конституцией, федеральными законами и подзаконными актами.

Государство также определят меру ответственности за нарушение положений законодательства в сфере ИБ. Например, глава 28 «Преступления в сфере компьютерной информации» в Уголовном кодексе Российской Федерации, включает три статьи:

- Статья 272 «Неправомерный доступ к компьютерной информации»;

- Статья 273 «Создание, использование и распространение вредоносных компьютерных программ»;

- Статья 274 «Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей».

Что такое «информационная система» | Директор информационной службы

В статье Николая Михайловского, помещенной в этом номере журнала, справедливо отмечается путаница в ИТ-терминологии.

Эта путаница охватывает не только понятия «информационная система» (ИС) и «архитектура ИС», она вовсе не безобидна и часто мешает на практике четко определить, что же является предметом разработки в конкретном проекте: ИС, только ее КСА (см. далее) или система (АС) целиком?

Эта путаница охватывает не только понятия «информационная система» (ИС) и «архитектура ИС», она вовсе не безобидна и часто мешает на практике четко определить, что же является предметом разработки в конкретном проекте: ИС, только ее КСА (см. далее) или система (АС) целиком?Чтобы попробовать прояснить дело, ниже приводятся ключевые определения из нормативных документов и, для сравнения, из источников более общего назначения. Определения выбраны из рабочих материалов автора данной заметки, которые были дополнением к основным материалам курсов для специалистов и руководителей. (Это объясняет наличие комментариев и свободное расположение материала в данной заметке — все же это не глоссарий!) Вот почему об этом говорится: практика неоднократно показывала, что и глоссария недостаточно. Создание общего «понятийного пространства» — хотя бы у десяти слушателей курса — требует еще от получаса до часа обсуждений для получения одинакового понимания таких вещей, как «система», «ИС» и «КСА». Наконец, с сожалением приходится отметить, что за пределами заметки остался материал, который мог бы прояснить, что такое «System engineering», архитектура ПО и другие важнейшие процессы и предметы конструирования, проектирования и использования систем.

Наконец, с сожалением приходится отметить, что за пределами заметки остался материал, который мог бы прояснить, что такое «System engineering», архитектура ПО и другие важнейшие процессы и предметы конструирования, проектирования и использования систем.

Система:

Комплекс, состоящий из процессов, технических и программных средств, устройств и персонала, обладающий возможностью удовлетворять установленным потребностям или целям ([6]).

Примечание: достаточно близко к определению понятия автоматизированная система (АС) в ГОСТ 34.

Автоматизированная система (АС):

В процессе функционирования автоматизированная система представляет собой совокупность комплекса средств автоматизации, организационно-методических и технологических документов и специалистов, использующих их в процессе своей профессиональной деятельности. (Из методических указаний РД 50-680-88 серии стандартов ГОСТ 34 на автоматизированные системы (АС). )

Комментарий.

Последние годы отмечены качественным расширением значения термина «система», отраженым в документах международных комитетов и профессиональных сообществ, ориентированных на ИТ. Наблюдается переход к толкованию, которое даже шире, чем указано в [6], за счет явного включения компонентов других типов (материалов, методов и др.). В этой связи растет актуальность более широкого применения термина «информационно-управляющая система» (см., например, в [4]) и более узкого применения термина «информационная система» (см. далее).

Наблюдается переход к толкованию, которое даже шире, чем указано в [6], за счет явного включения компонентов других типов (материалов, методов и др.). В этой связи растет актуальность более широкого применения термина «информационно-управляющая система» (см., например, в [4]) и более узкого применения термина «информационная система» (см. далее).

Информационная система (ИС):

1) система, предназначенная для сбора, передачи, обработки, хранения и выдачи информации потребителям и состоящая из следующих основных компонентов:

- программное обеспечение,

- информационное обеспечение,

- технические средства,

- обслуживающий персонал ([5]).

2) Information system — The collection of people, procedures, and equipment designed, built, operated, and maintained to collect, record, process, store, retrieve, and display information ([1]).

Комментарий.

ИС изначально рассматривается как индифферентная конкретным целям пользователей система, аналогичная АТС, библиотеке общего назначения или справочной службе вокзала, которая предоставляет свои информационные услуги в качестве подсистемы или смежной системы более общей системе: предприятию, городу, отрасли, стране и т. д. (см. [3]). Еще раз отметим, что слишком часто под ИС понимают самые разные вещи — от КСА до АС.

д. (см. [3]). Еще раз отметим, что слишком часто под ИС понимают самые разные вещи — от КСА до АС.

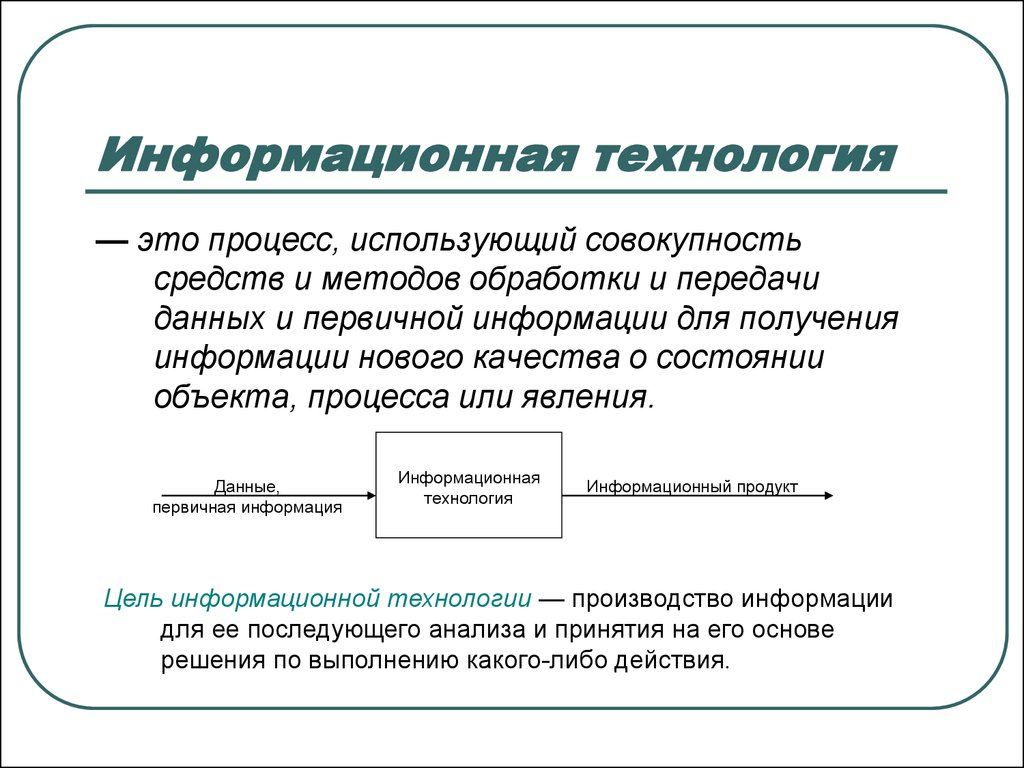

В стандартах присутствует четкое определение технического понятия «ИТ-система», которое часто и требуется использовать вместо ИС. Так в ГОСТ Р ИСО/МЭК ТО 10000-1-99 определяется

Информационно-технологическая система (IT system):

Набор информационно-технологических ресурсов, обеспечивающий услуги по одному или нескольким интерфейсам. (Это близко к понятию «комплекс средств автоматизации» в методических указаниях РД 50-680-88 из ГОСТ 34, где даны основные положения этого комплекса НД.)

Комплекс средств автоматизации автоматизированной системы; КСА AC:

Совокупность всех компонентов АС, за исключением людей ([2]).

Источники (которые не названы непосредственно в тексте)

- Webster?s New World Dictionary of Computer Terms, Fourth edition, 1993.

- ГОСТ 34.003-90. Информационная технология. Комплекс стандартов и руководящих документов на автоматизированные системы.

Термины и определения.

Термины и определения. - Д.Мейстер, Дж.Рабидо, Инженерно-психологическая оценка при разработке систем управления. «Советское радио», М. 1970.

- Большой англо-русский политехнический словарь, М., «Русский язык», 1991.

- Информационные системы в экономике: Учебник / Под ред. Проф. В.В. Дика. — М.: Финансы и статистика, 1996.

- ГОСТ Р ИСО/МЭК 12207-99. Информационная технология. Процессы жизненного цикла программных средств. ГОССТАНДАРТ РОССИИ. Москва, 1999.

Зиндер Евгений Захарович,

главный редактор журнала «ДИС», директор аналитического и конструкторского бюро «Группа 24».

Ему можно написать по адресам: [email protected], [email protected].

ИНФОРМАЦИОННОЕ определение | Кембриджский словарь английского языка

Примеры информационных

информационных

Но информационная потребность здесь не только в деталях события (например, что произойдет, когда, где и с кем).

От TechCrunch

Контент, касающийся юридических вопросов, предназначен только для информационных целей, и на него не следует полагаться при принятии юридических решений или оценке ваших правовых рисков.

От Хаффингтон Пост

Это было частью моего информационного ритуала каждое утро (и в течение рабочего дня) на протяжении более полувека.

Из ВРЕМЕНИ

Настоящее и ожидаемое зрелище информационных достижений ознаменуют общественное признание «информационного века», вероятно, под более символическим названием.

Из Нью-Йоркского обозрения книг

Каждая война, в которой мы когда-либо участвовали, была пропагандистской информационной аспект к нему.

Из ВРЕМЕНИ

Через наши торговые ассоциации мы можем создавать информационных ресурсов и образовательных программ, а также предоставлять отраслевые рекомендации.

Из Лос-Анджелес Таймс

От информационных ресурсов до интерактивных программ психического здоровья — есть из чего выбрать.

От CNN

Встреч с компаниями было информационный только , сказал он.

От OregonLive.com

Это информационное слушание по делу , но оно может стать предвестником более глубокого изучения практики взыскания долгов в штате.

От OregonLive.com

Чтобы узнать больше об истории их романа, изучите эту информационную хронологию ниже.

От Хаффингтон Пост

Следующей задачей является разработка информационного невизуального интерфейса, позволяющего водителю воспринимать окружающую среду и принимать самостоятельные решения.

Из проводного

Все образовательные и информационные усилия должны быть приложены для его устранения.

От Хаффингтон Пост

Эти примеры взяты из корпусов и источников в Интернете. Любые мнения в примерах не отражают мнение редакторов Кембриджского словаря, издательства Кембриджского университета или его лицензиаров.

Любые мнения в примерах не отражают мнение редакторов Кембриджского словаря, издательства Кембриджского университета или его лицензиаров.

Переводы информации

на китайский (традиционный)

含有資訊的,包含資料的…

Подробнее

на китайском (упрощенном)

含有信息的,包含资料的…

Подробнее

на португальском языке

информационный…

Узнать больше

Нужен переводчик?

Получите быстрый бесплатный перевод!

Как произносится информационное ?

Обзор

информационные технологии

теория информации БЕТА

передача информации БЕТА

информационный работник

информационный

познавательный

информированный

информированное согласие

осведомитель

Проверьте свой словарный запас с помощью наших веселых викторин по картинкам

- {{randomImageQuizHook.

copyright1}}

copyright1}} - {{randomImageQuizHook.copyright2}}

Авторы изображений

Пройди тест сейчас

Слово дня

решетка

Великобритания

Ваш браузер не поддерживает аудио HTML5

/ˈɡrɪd.aɪən/

НАС

Ваш браузер не поддерживает аудио HTML5

/ˈɡrɪd.aɪrn/

поле, разрисованное линиями для американского футбола

Об этом

Блог

Валять, бить и колотить: глаголы для прикосновения и удара (2)

Подробнее

Новые слова

супер-нюх

В список добавлено больше новых слов

Наверх

Содержание

EnglishBusinessExamplesTranslations

Что такое информационный текст?

Информационный текст является подмножеством более широкой категории документальной литературы (Duke & Bennett-Armistead, 2003). Его основная цель — информировать читателя о природном или социальном мире. В отличие от художественной литературы и других форм документальной литературы, в информационном тексте не используются персонажи. Кроме того, у него есть специальные языковые характеристики, такие как общие существительные и вневременные глаголы, которые не распространены в других жанрах. Некоторыми примерами этой структуры могут быть: «Собаки лают»; «Некоторые морские змеи довольно смертоносны». или «Яблоки могут быть красными, желтыми и даже зелеными!»

Некоторыми примерами этой структуры могут быть: «Собаки лают»; «Некоторые морские змеи довольно смертоносны». или «Яблоки могут быть красными, желтыми и даже зелеными!»

Авторы информационного текста используют различные структуры, чтобы помочь читателю быстро и эффективно найти информацию. Они могут включать оглавление, предметный указатель, текст, выделенный жирным шрифтом или курсивом, глоссарии специальной лексики, встроенные определения специализированной лексики, реалистичные иллюстрации фотографий, подписи и другие метки, а также графики и диаграммы. В отличие от нарративов, которые линейно рассказывают историю во времени, информационный текст часто (хотя и не всегда) нелинейен. Он популярен среди опытных и неискушенных читателей, поскольку обычно актуален, и читатели могут найти текст практически по любой интересующей теме. Некоторые примеры типов информационного текста включают причинно-следственные книги, книги «все о…», книги вопросов и ответов и большинство справочных текстов.

О качестве информационного текста можно судить по-разному. Для этой награды мы рассмотрим тексты с прицелом на следующие категории.

Точность содержания: Является ли содержание своевременным, точным и прямым? Способен ли этот текст расширить мировоззрение маленького ребенка?

Полномочия Авторства: Какова квалификация автора по этой теме? Консультировались ли с сотрудниками?

Доступность для возрастной группы (от рождения до 8 лет): Хотя текст не обязательно должен быть адресован всему возрастному диапазону, попадает ли основная аудитория в этот диапазон?

Верность жанру: Используются ли в тексте черты информационного текста? Если присутствуют и другие жанры, например, в информационной поэзии, является ли основной целью информирование о природном или социальном мире? Это явный пример информационного текста?

Обращение к детям возрастной группы: Является ли текст по теме интересной для детей младшего возраста? Подходит ли дизайн для маленького ребенка? Поддерживают ли функции взаимодействие маленьких детей с текстом? Помогают ли функции маленьким детям в понимании содержания?

Какой информационный текст НЕ ЯВЛЯЕТСЯ:

- Биография

- Процедурный текст (например, кулинарные книги или инструкции по ремеслу)

- Книга шуток

- Текст с символами

Мы знаем, что при знакомстве с разными жанрами даже очень маленькие дети могут различать их и определять особенности текстов.

Санкционированные пользователи могут разглашать информацию, чтобы передать конкурентам, или по неосторожности.

Санкционированные пользователи могут разглашать информацию, чтобы передать конкурентам, или по неосторожности.

д.).

д.).

Термины и определения.

Термины и определения. copyright1}}

copyright1}}