Псевдонимы | REG.RU

Псевдоним (алиас) домена — отдельный домен, который может использоваться как альтернативное имя сайта. Псевдонимы стоит создавать в случаях, если вы хотите, чтобы ваш сайт открывался не только по основному имени домена, но и по другим схожим комбинациям. Например, имя вашего домена mysite.ru для него можно использовать алиасы/псевдонимы:

- www.mysite.ru;

- mysite.com, mysite.pro и т.п.;

- mysite1.ru, 1mysite.ru и т.п.

Прежде чем использовать какой-то домен в качестве псевдонима другого домена, следует зарегистрировать его.

Как добавить псевдоним для домена

Добавление псевдонима для существующего домена происходит в два этапа (добавление в хостинг-панели и указание соответствующей ресурсной записи на DNS-серверах).

1 этап. Добавление псевдонима в панели управления

Чтобы добавить псевдоним, войдите в панель управления и следуйте инструкции:

-

1.

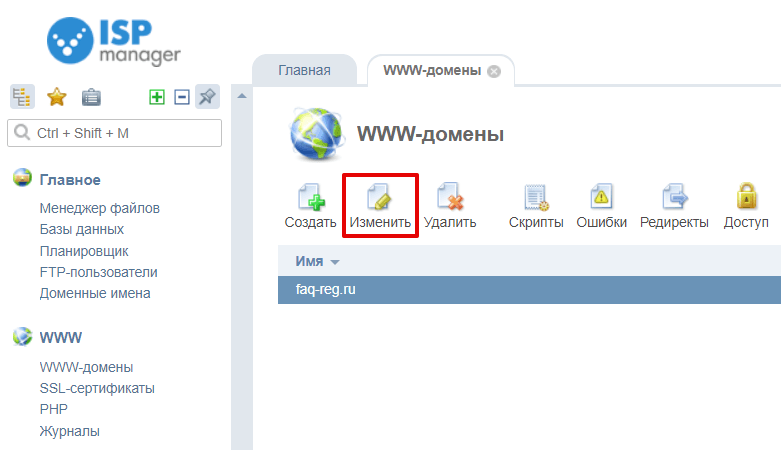

В разделе «WWW-домены» выделите домен, для которого хотите добавить псевдоним, и нажмите Изменить:

-

2.

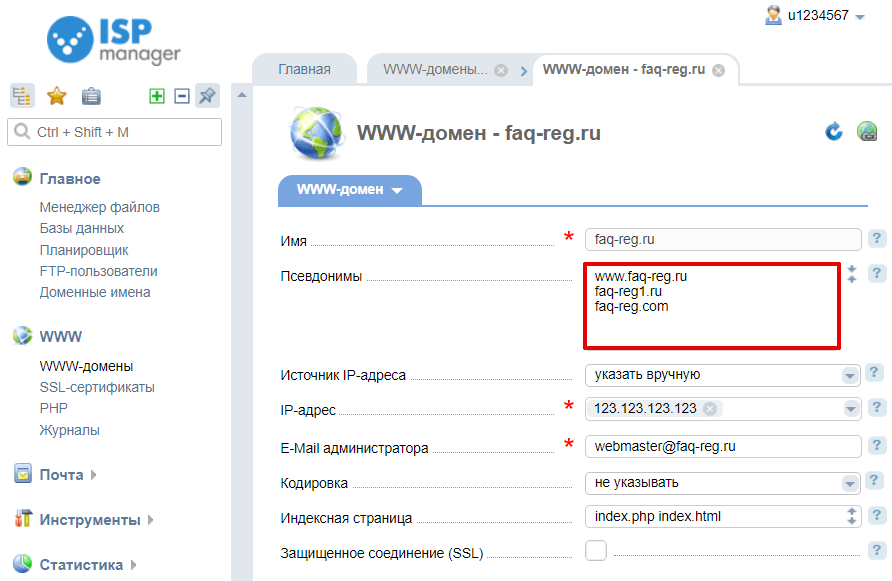

На открывшейся странице в блоке «Псевдонимы» укажите все псевдонимы к вашему домену и нажмите ОК внизу страницы:

-

1.

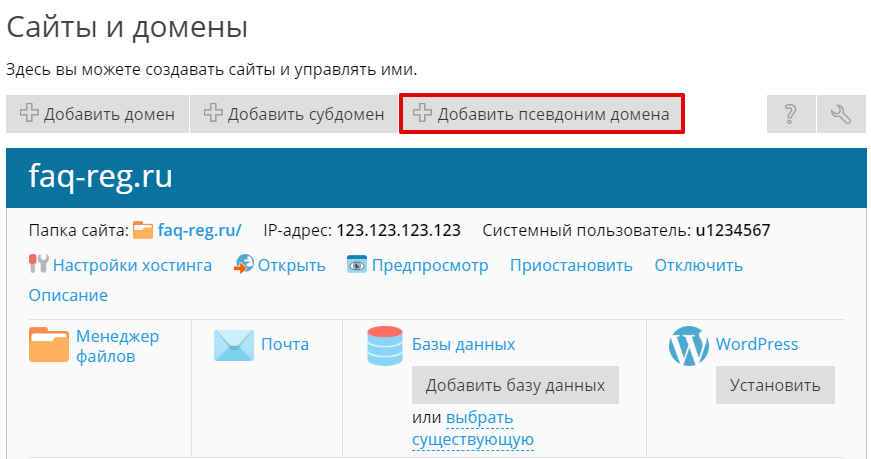

В блоке нужного домена нажмите Добавить псевдоним домена:

-

2.

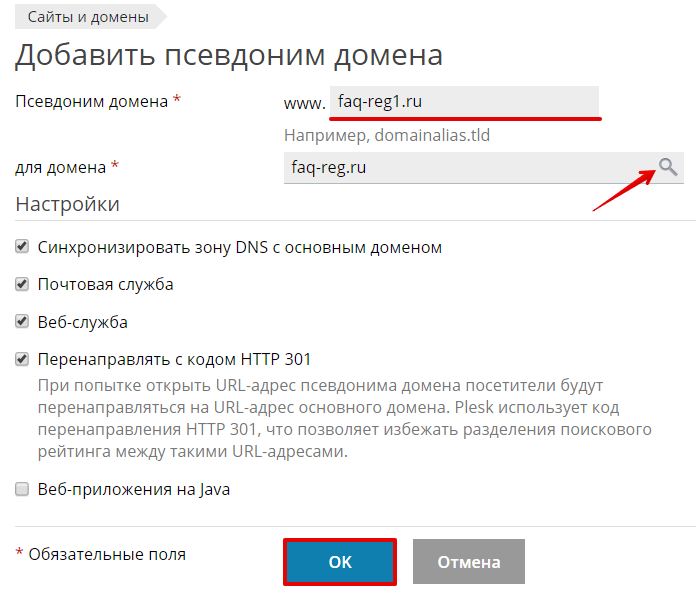

Укажите псевдоним в поле «Псевдоним домена», в выпадающем списке выберите домен, для которого добавляется псевдоним, и нажмите

ОК:

-

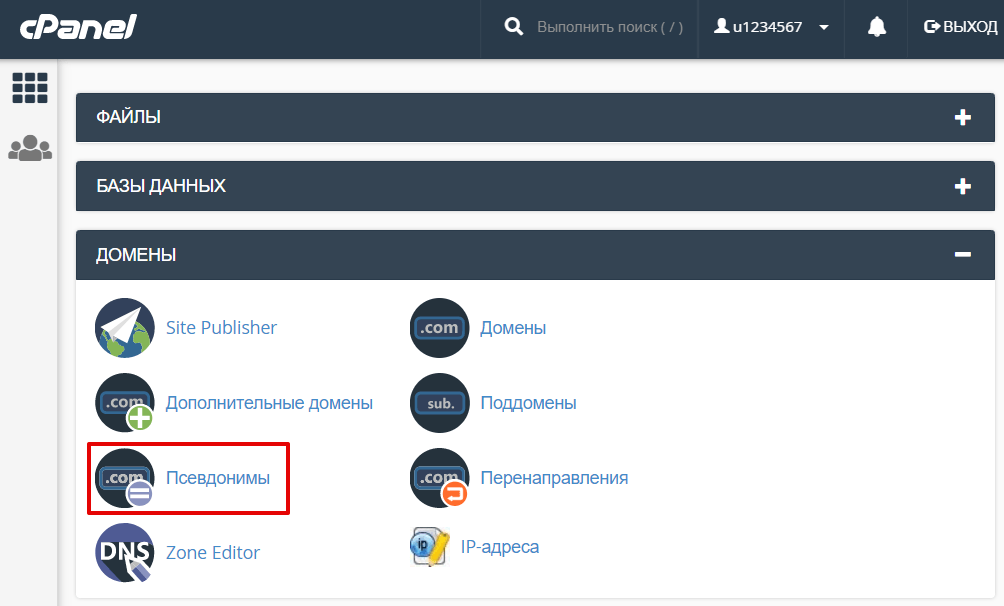

1.

Перейдите в раздел «Псевдонимы»:

-

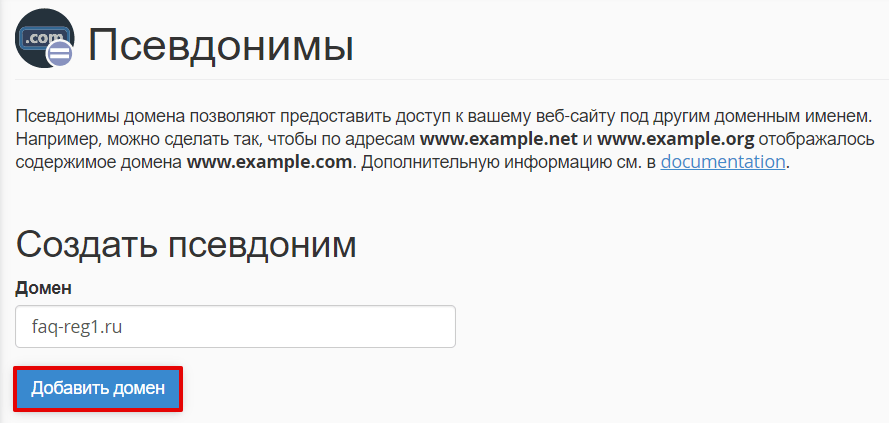

2.

Введите имя псевдонима в указанное поле и нажмите Добавить домен:

-

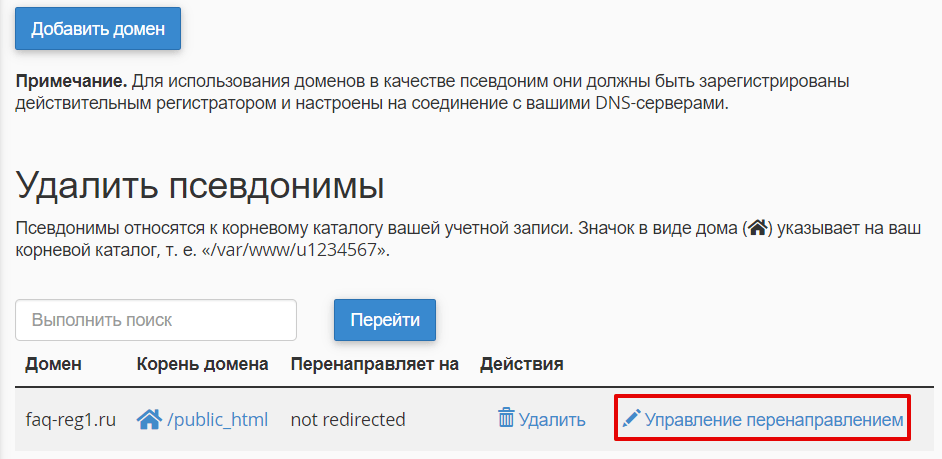

3.

После добавления псевдонима вы можете добавить редирект с него на любой любой другой домен. Для добавления редиректа нажмите

-

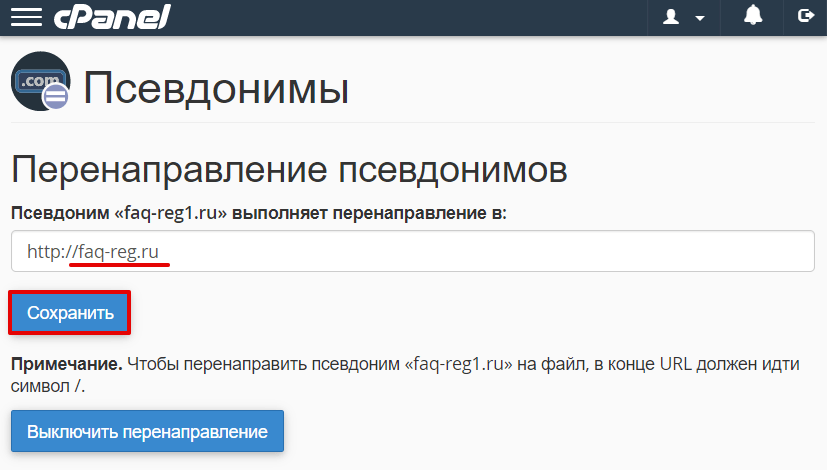

4.

Введите домен на который будет происходить редирект и нажмите Сохранить:

Готово! Повторите действия для других псевдонимов, которые хотите добавить для домена.

2 этап. Добавление записи на DNS-серверы

После того как псевдоним будет добавлен в панели управления веб хостингом, следует направить его на IP-адрес, с которого открывается основной сайт. Настройка зависит от того, какие DNS-серверы используются для домена, который используется в качестве псевдонима: Как узнать, какие DNS указаны для вашего домена.

ns1.hosting.reg.ru и ns2.hosting.reg.ru

Если для домена указаны ns1.hosting.reg.ru и ns2.hosting.reg.ru, запись о псевдониме будет добавлена автоматически. От вас не требуется никаких дополнительных действий. В течение 15 минут по имени псевдонима будет открываться основной сайт.

ns1.reg.ru и ns2.reg.ru

Если для домена (который используется как псевдоним) указаны ns1.reg.ru и ns2.reg.ru:

-

1.

Авторизуйтесь в Личном кабинете REG.RU.

-

2.

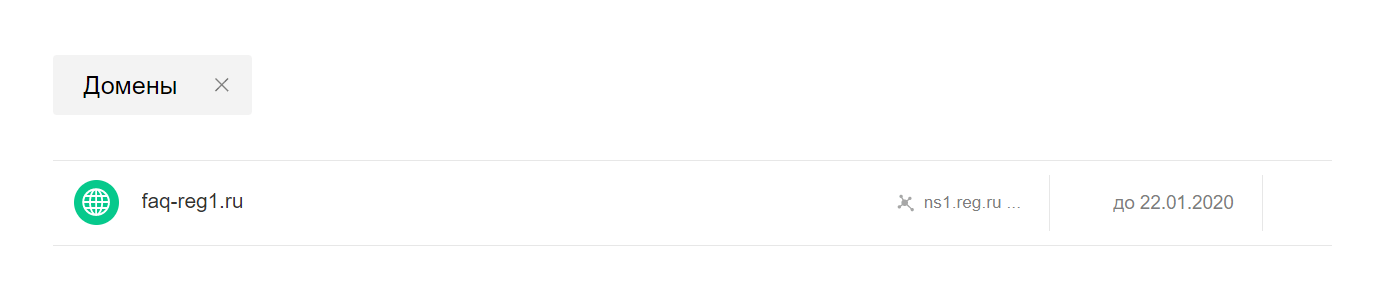

Кликните по имени домена:

Во вкладке «Управление» кликните по пункту «DNS-серверы и зона» или нажмите кнопку Изменить:

-

4.

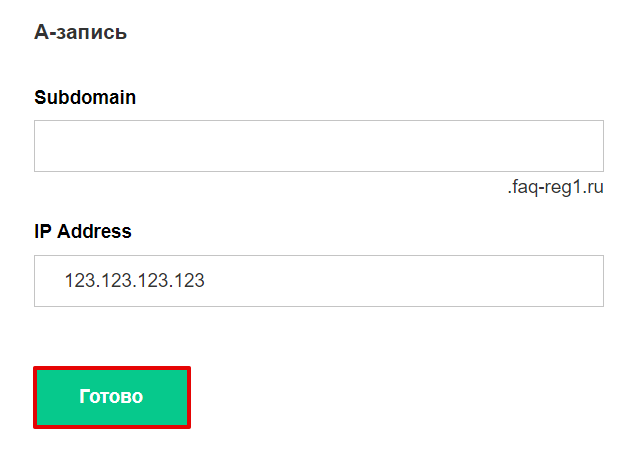

На открывшейся странице нажмите Добавить запись, во всплывающей шторке выберите А. Заполните поле «IP-Address» и нажмите Готово:

«123.123.123.123» — IP-адрес вашей услуги, которую можно узнать по инструкции Как узнать IP-адрес сайта.

Готово! После добавления необходимой записи нужно дождаться обновления зоны DNS-серверов (в течение 15 минут). Если вы предварительно меняли DNS-серверы на ns1.reg.ru и ns2.reg.ru, дождитесь обновления DNS-серверов. Обновление DNS-серверов может занять до 24 часов.

другие DNS-серверы

Если для вашего домена используются отличные от ns1.hosting.reg.ru и ns2.hosting.reg.ru, ns1.reg.ru и ns2.reg.ru, обратитесь к своему DNS-провайдеру с вопросом указания IP-адреса для домена (его можно узнать по инструкции Как узнать IP-адрес сайта), который будет использоваться как псевдоним.Влияние на SEO-продвижение

При индексации вашего сайта поисковыми роботами (Яндекс, Google), в базу данных попадут и основной адрес сайта и все псевдонимы. При этом поисковой робот сам выберет тот адрес, который будет «главным».

Чтобы самостоятельно выбрать главный домен, который будет занесён в базы поисковых систем, необходимо выбрать «главное зеркало» сайта. Например для нашего сайта главным зеркалом является «www.reg.ru», а с адресов «reg.ru» и «рег.рф» настроена переадресация на главное зеркало.

Чтобы узнать, как настроить главное зеркало, воспользуйтесь справкой Яндекса.

Вы можете добавить псевдонимы к домену по инструкции выше, однако мы советуем использовать для склейки алиасов и домена Как склеить сайты?. Этот способ предпочтительней для ранжирования в поисковых системах.

Зарегистрируйте доменЗарегистрируйте домен и получите бесплатно 2 месяца хостинга и SSL-сертификат.

Подробнее Помогла ли вам статья? 106

раз уже

помогла

www.reg.ru

что это такое: синоним домена

Алиасы — это два и более доменных имени, которые ведут на один и тот же сайт. Также существует менее распространенный термин с аналогичным значением — доменный синоним. Традиционно алиасами являются домены вида www.abc.ru и abc.ru.

Основное назначение алиасов — предупредить возможные ошибки пользователя при наборе доменного имени непосредственно в адресной строке браузера. Так, например, сегодня стало нормой, что можно ввести название сайта без www и перейти на него — это и есть пример действия доменных синонимов.

В некоторых случаях алиасы появляются «исторически». К примеру, так сложилось, что домены directory.google.com и dir.google.com ведут на одну и ту же страницу — поисковый сервис.

Алиасы «с ошибками»

Если название сайта достаточно сложно для запоминания, его владелец может завести несколько алиасов, которые будут работать, даже если домен был введен в адресную строку с ошибкой. К примеру, для гипотетического сайта woooooowitsgreat.com могут быть выбраны алиасы с меньшим или большим количеством букв «о» (wooooooowitsgreat.com, woooowitsgreat.com и т. п.) или без «s» (woooooowitgreat.com).

Алиасы в разных доменных зонах

Также доменные синонимы могут регистрироваться в разных доменных зонах. К примеру, если сайт расположен на домене .su, его, скорее всего, многие будут набирать с доменом .ru. Плюс к этому такие алиасы могут иметь «имиджевую составляющую», поскольку традиционно домены в зонах .com или .org выглядят для пользователей более «серьезными».

Алиасы как метод борьбы с нечестной конкуренцией

Другая причина создания алиасов — предупреждение появления сайтов конкурентов, которые хотят быть похожими на веб-ресурс другого, уже раскрученного, бренда. Регистрация таких доменных имен фактически ненаказуема, и добиться их закрытия даже в судебном порядке достаточно сложно, поэтому многие компании предпочитают подстраховаться и предупредить возможные имитации.

Предположим, что есть некий домен prodvizhenie-saitov-prof.ru, на котором размещен сайт известной компании, которая оказывает услуги SEO. При этом ничего не мешает ее конкурентам зарегистрировать домен prodvizhenie-saita-prof.ru или prodvizhenie-saitov-pro.ru и размещать ссылки на него в открытом доступе. Многие пользователи не заметят разницы и попадут на сайт другой компании. Это также может быть способом нанесения ущерба репутации компании — если, к примеру, по фальшивому адресу будет размещено вредоносное ПО.

www.seonews.ru

Различие между DNS-записями А, CNAME, ALIAS и URL

A, CNAME, ALIAS и URL записи существуют для того, чтобы помочь решить задачу с направлением вашего домена (хостнейма) на ваш сайт или сервер. Однако они имеют небольшие отличия в том, как клиент достигнет вашего сайта или сервера.

Прежде чем углубляться в детали нужно знать, что А и CNAME записи это стандартные DNS-записи, в то время как АЛИАС и URL это настраиваемые DNS записи, которые предоставляются вашим DNS-хостингом или регистратором в качестве дополнительной опции.

В чем разница

- А запись направляет hostname или домен на один или несколько IP, когда IP-адрес известен и стабильно работает.

- CNAME запись направляет имя или домен на другое имя или домен. Использовать стоит только в тех случаях если нет других DNS-записей на этом хостнейме или домене в противном случае остальные записи не будут учитываться и отвечать.

- ALIAS направляет имя на другое имя, но в то же время данная запись может сосуществовать с другими записями без конфликта.

- URL перенаправляет запрос к имени на другое имя используя 301 HTTP-редирект.

Правила, которые стоит запомнить:

- Записи A, CNAME и АЛИАС резолвятся и отдают по доменному имени IP-адрес. В тоже время URL запись наоборот переадресовывает запрос по доменному имени к пункту назначения, а именно на другое имя или другой URL. URL запись это эффективный и простой способ перенаправить одно имя на другое, к примеру, www.novall.net на novall.net .

- А запись должна быть направлена на IP-адрес, а CNAME и ALIAS должны быть направлены на другой домен или хост.

Какие записи и в каких ситуациях лучше использовать

- Используйте А запись, в случаях когда вы точно знаете, что определённый IP закреплён за определённой машиной или сервером.

- Используйте CNAME запись в тех случаях когда вам нужно направить доменное имя на другое доменное имя и у вас нет необходимости в других DNS-записях (таких как MX записи для работы почты и т.д.) для этого домена.

- Используйте ALIAS когда вам нужно направить одно доменное имя на другое но при этом вы планируете использовать и другие DNS-записи.

- Используйте URL запись когда вам нужно выполнить редирект (переадресацию или сменить адрес) с одного доменного имени на другое.

И ЗАПОМНИТЕ ВАМ НИКОГДА НЕ СТОИТ ИСПОЛЬЗОВАТЬ CNAME ЗАПИСЬ НА ГЛАВНОМ ДОМЕНЕ (например для такого главного домена как novall.net).

(Просмотрено 8 240 раз, 4 просмотров сегодня)

novall.net

Дополнительный домен для сайта|Что такое субдомен|Что такое алиас

Давайте сегодня поговорим о дополнительных доменах (доменных именах) для сайта.

Наверняка, если вы уже взялись за создание своего собственного веб ресурса, вы заметили, что у некоторых сайтов имеется несколько различных доменов, которые, так или иначе, ведут на один и тот же ресурс.

Даже, если у вас есть свой собственный бесплатный сайт, вам бы также не помешало бы завести алиасы или дополнительные домены. Вы пока еще не знаете, что это такое? Что же, никогда не поздно понять новые термины и начать их использовать.

Тем более, что знания о доменах, необходимы каждому веб мастеру, будь он новичком или профессионалом.

Дополнительные домены необходимы для того, чтобы привлечь к своему сайту, как можно большее количество посетителей. Кроме того, разные доменные имена (адреса) удобно использовать при раскрутке ресурса, размещая ссылки в одном тексте.

Для того чтобы выгодно было иметь дополнительные домены, лучше всего искать вариант дешевого домена. Так, можно сразу занять до 3 – 5 разных имен, выбрать один из них главным, а остальные сделать редиректом на основной.

Вы можете зарегистрировать на свое собственное имя несколько доменных имен. Так же, как основной домен можно использовать субдомен, а на него сделать редиректы из дополнительных доменов второго уровня.

Что такое субдомен

Что такое субдомен? Субдомен или поддомен – это непосредственно доменное имя третьего уровня.

Также, под субдоменом можно понимать совсем иной сайт в зоне доменного имени одного сайта второго уровня. Услуги субдоменства можете предоставлять вы сами в том случае, если ваш ресурс имеет высокую популярность и трафик или же, вы можете стать одним из тех, кто занимает субдомен.

Вы также можете самостоятельно создать субдомены. Это выгодно в том случае, если какие-либо разделы вашего ресурса имеют особое значение или занимают большое дисковое пространство.

Для того чтобы создать субдомен в доменном имени своего сайта, вам необходимо поставить флажок в соответствующих настройках вашего хостинга.

Что такое алиас домена ?

Наконец, самое время поговорить и о том, что такое алиасы. Алиас – зеркало вашего основного домена. Также, правильным было бы назвать его дополнительным доменом.

Часто принято использовать алиасы во время раскрутки своего ресурса, а также для создания нескольких адресов, когда необходимо попасть на один и тот же сайт с одним и тем же контентом.

Для зеркала (алиаса) достаточно взять в аренду дешевый домен, которые сегодня можно зарегистрировать практически повсеместно, как в Рунете, так и в других доменных зонах. Алиас может быть, как одинакового визуального вида с основным адресом сайта, так и совершенно с другим названием.

Самое главное, чтобы все адреса алиасы вели к одному сайту. Для этого в настройках хостинга необходимо указать прикрепленные доменные имена. Теперь вы знаете как работать с доменными именами, с их выборов.

На этом все! Удачи!

Похожие статьи:

web-biznes.net

Подключение алиаса и дополнительного домена к основному аккаунту

Приобретя хостинг в нашей компании, Вы можете подключить на основной домен неограниченное количество алиасов, а также аддоны (дополнительные домены), но их количество ограничено и зависит от выбранного Вами тарифного плана.

Определения:

Алиас (Alias) — это зеркало сайта, тот же самый ресурс, доступный по другому доменному имени. Например, если на свой сайт http://www.domain.ru Вы подключите алиас http://www.domain2.ru, то в браузере будет открываться один и тот же контент;

Аддон (Addon Domain) — позволяет установить на один аккаунт несколько независимых друг от друга доменов. Их количество зависит от выбранного тарифного плана. Аддоны независимы друг от друга. Каждый из них будет иметь собственное содержание, для каждого из них можно создать отдельный ftp-аккаунт и отдельные почтовые ящики, но все они будут использовать одну общую панель управления основного аккаунта и будут ограничены дисковым пространством основного аккаунта.

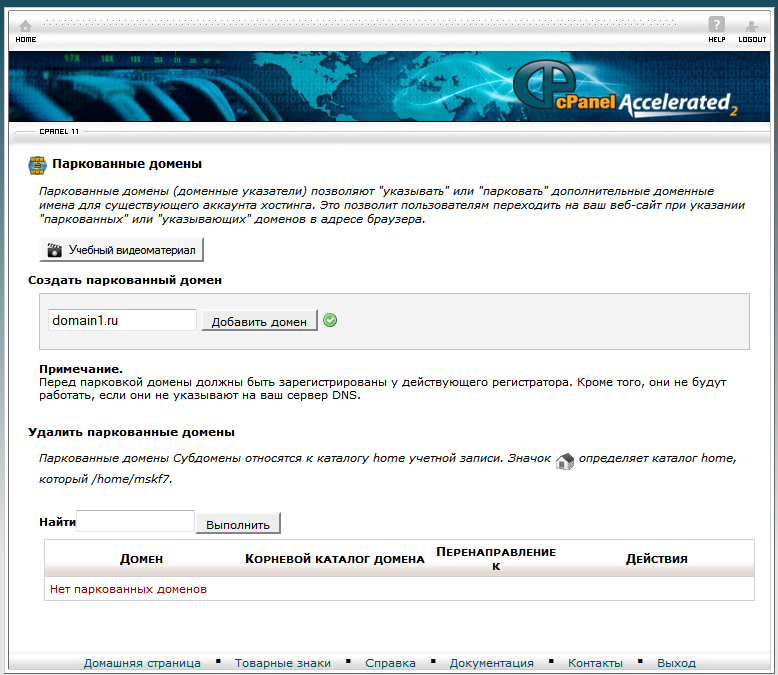

Как подключить алиас?

- Зайдите в панель управления Cpanel Вашим аккаунтом;

- Перейдите в раздел «Домены» — «Паркованные домены» и добавьте алиас.

- Необходимо поменять ns-сервера у регистратора доменного имени. В качестве нс-серверов указывайте те же ns-сервера, что и у основного домена, либо обратитесь к нам.

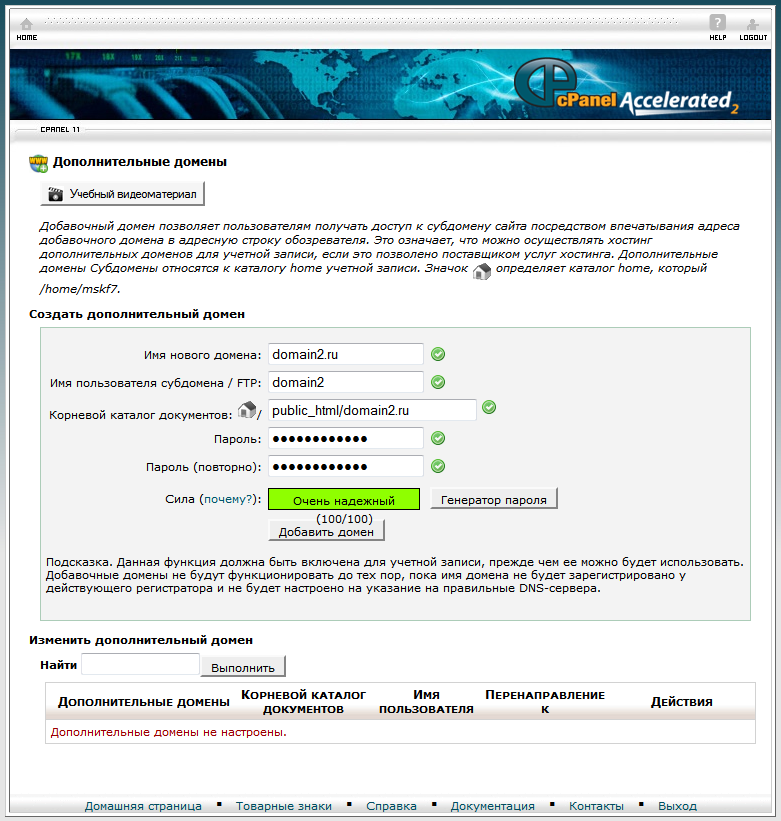

Как подключить аддон (дополнительный домен)?

- Зайдите в панель управления Cpanel Вашим аккаунтом;

- Перейдите в раздел «Домены» — «Дополнительные домены»;

- Подключите дополнительный домен, заполнив необходимые поля;

- Поменяйте ns-сервера у регистратора доменного имени. В качестве ns-серверов указывайте те же ns-сервера, что и у основного домена, либо обратитесь к нам.

Дополнение: если Вы хотите подключить кириллический домен в зоне .рф, то панель управления Cpanel позволяет это сделать только в Punycode. Конвертировать домен в Punycode можно, к примеру, здесь: https://r01.ru/domain/whois/instruments/converter.php

www.atlex.ru

Алиас домена и сайта, настройка алиаса сайта

Алиас является доменным синонимом в случае, когда некоторая область применяется для того, чтобы присвоить сайту целый ряд названий домена. В частности, bite.ru считается главным доменом. Тогда алиас к нему — это www.bite.ru. В результате открывается один и тот же ресурс.

Некоторые особенности

Все перемены, которые происходят на главном домене, зеркальным образом воспроизводятся и на каждом доменном синониме.

Алиас можно применять не только для того, чтобы присваивать дополнительно названия домена главному сайту, но и чтобы регистрировать ресурс в целом ряде доменных областях.

Как правило, для этого их используют солидные фирмы, у которых сайты более популярны. Это осуществляется для того, чтобы аферисты не смогли использовать название фирмы в целях пользовательской дезинформации.

Алиасы также увеличивают шанс того, что посетитель, вводящий наименование сайта неточно, в итоге окажется на необходимом ему сайте.

Сервис по разработке алиаса, как правило, принадлежит hosting-провайдерам.

Подключение алиаса

Как подсоединить алиасы? Для этого необходимо выполнить следующие действия:

— перейти на Cpanel, чтобы начать управлять собственным аккаунтом;

— зайти в подраздел «Паркованные домены» и подключить нужные алиасы;

— для завершения процедуры нужно переменить ЭнЭс-сервера там, где регистрировалось название домена — в виде ЭнЭс-серверов следует писать те же, что и принадлежащие главному домену или обратиться к специализированной ИТ-компании.

Таким образом, в качестве алиасов сайта могут применяться всякие названия, которые не связаны между собой. Всякое наименование домена может быть использовано в качестве алиаса сайта в случае, если это разрешено хостинговыми настройками. Хотя, как правило, для СЕО-продвижения в виде алиаса применяют близкие названия, как было указано выше.

Сертификационный документ SSL главного домена не относится к алиасам. Не распространяется на них и сертификационный документ «Вайлдкард», поскольку он относится лишь к поддоменам.

fairdirect.ru

Зачем и как переносить безопасность корпоративной электронной почты в облако. Часть 2

В первой части данной статьи мы рассказывали про основные проблемы и потребности предприятий, связанные с обеспечением безопасности электронной почты, а также общие преимущества и недостатки SaaS-решений по защите корпоративной почты. Собственно говоря, мы попытались ответить на вопрос «зачем».

Вторая часть статьи уже посвящена сугубо техническому вопросу «как»: здесь мы покажем основные шаги по предварительной настройке SaaS-решения безопасности электронной почты на примере Panda Email Protection. Осуществив предварительную настройку, уже можно будет смело переключать mx-записи домена и наслаждаться «чистой» почтой.

Лицензирование

Panda Email Protection предоставляется как сервис, а потому каждый почтовый ящик, защищенный решением, требует отдельной лицензии из пула лицензий, доступных для пользователя.

Администратор может просмотреть количество доступных и используемых лицензий в Управление → Приборная панель → Состояние подписок.

Учтите следующие моменты при расчете общего количества лицензий, требуемых для Вашей организации:

Алиасы доменов

Если платформа защищает существующий домен (например, «pandatest.ru») с пользователями, уже созданными в рамках данного домена, а у Вас имеется другой домен, который является алиасом существующего домена (например, «pandatest.com»), то алиас домена может быть настроен как первичный домен. Все пользователи, представленные в первичном домене, будут одновременно настроены на алиас домена. Эти пользователи не требуют дополнительных лицензий.

Алиасы почтовых адресов

Каждая лицензия позволяет защитить до 5 алиасов адреса электронной почты, связанных с основным почтовым ящиком, использующим одну лицензию.

Чтобы система могла распознавать алиасы почтового адреса в рамках единой лицензии, необходимо, чтобы эти алиасы были правильно настроены в системе. Алиасы почтовых адресов можно настроить вручную или используя автоматическую авторизацию через LDAP, при условии, что опция Включить обнаружение псевдонима включена. Учтите, что обнаружение алиасов недоступно при использовании автоматической авторизации через SMTP. Таким образом, рекомендуется, чтобы Вы использовали интеграцию с LDAP в том случае, если в Вашей организации имеется большое количество алиасов почтовых адресов.

Если Ваша организация имеет алиасы почтовых адресов, защищенные данным решением, но при этом они не настроены корректно как алиасы в Email Protection, то платформа будет тратить по одной лицензии на каждый такой алиас. В этом случае необходимо будет проверить конфигурацию почтовых ящиков в Email Protection.

Начальная настройка аккаунта Email Protection

Прежде чем обеспечить защиту доменов и пользователей корпоративной электронной почты, необходимо выполнить определенные действия по первоначальной настройке. Все шаги по настройке выполняются из консоли управления. Консоль управления доступна по ссылке mep.pandasecurity.com/admin. Для авторизации необходимо использовать свои уникальные регистрационные данные.

Если первоначальная настройка не будет полностью выполнена до изменения MX-записей в Вашем DNS на Email Protection, то входящие и исходящие письма будут возвращаться назад с постоянным кодом ошибки. В этом случае письма никогда не дойдут до адресата.

Шаги по настройке, описанные при настройке фильтрации исходящей почты необходимо выполнять только в том случае, если Вы хотите, чтобы Email Protection фильтровал исходящие письма.

Итак, основные шаги по первоначальной настройке:

• Настройте домен (-ы), которые должны быть защищены платформой

• Настройте почтовые адреса, которые должны быть защищены платформой

• Настройте платформу, если Вы хотите изменить дизайн пользовательского интерфейса и коммуникации, отправляемые на почтовые адреса, защищаемые решением

• Измените Ваши MX-записи для перенаправления Вашей почты на платформу Panda

Далее мы детально опишем каждый из этих шагов.

Настройка домена

Первый шаг — это настройка домена или доменов, которые должны быть защищены решением Email Protection. Для этого перейдите в Управление → Домены. Для каждого защищаемого почтового домена настройте новый домен, нажав на Создать домен.

Для каждого нового домена требуется следующая информация:

Поставьте галочку у опции Регистрируемый домен это псевдоним, если настраиваемый домен является алиасом существующего домена, который уже настроен в платформе. В поле Имя укажите название защищаемого домена (например, «pandatest.ru»). Укажите контактный адрес почты для получения уведомлений об этом домене (например, уведомлений о процессе синхронизации пользователей или достижении доменом максимально доступного числа лицензий).

Вы можете ограничить максимальное количество лицензий, которое может быть использовано пользователями данного домена.

Кроме того, Вы можете выбрать язык по умолчанию, который будет использоваться для домена. Все уведомления для конечных пользователей, а также консоли управления для пользователей этого домена будут доступны на указанном языке.

Затем Вам необходимо настроить имя хоста или IP-адрес, куда Panda Email Protection будет доставлять входящие письма после их фильтрации. Это должен быть текущий адрес, на котором расположен Ваш сервер электронной почты. Если Вы все еще не перенаправили Ваши MX-записи в DNS на Email Protection, используйте кнопку Получить SMTP для автоматического заполнения полей MX Host. Проверьте, что это поле указывает на текущее местоположение почтового сервера, где находятся почтовые ящики, которые необходимо защитить.

Платформа позволяет Вам настроить несколько серверов, на которые будут доставляться отфильтрованные сообщения. Каждый из них может быть настроен с различным приоритетом. Проверьте, что поле Приоритет содержит ненулевое значение, а также учтите, что MX-хост с самым высоким приоритетом должен минимальное значение.

После того как все необходимые MX-хосты настроены корректно, нажмите на Проверка SMTP для проверки того, что платформа может связаться с указанными MX-хостами.

Если имеются проблемы с соединением, проверьте, что дата-центры Panda Email Protection могут установить SMTP-соединение с Вашими почтовыми серверами. Ниже представлены диапазоны IP-адресов дата-центров:

188.94.13.128/25

92.54.22.0/24

92.54.27.0/24

Здесь Вы можете либо завершить настройку защищаемого домена, либо определить Администратора домена. С помощью предоставленных регистрационных данных администратор домена сможет войти в консоль управления со своими регистрационными данными, чтобы изменить параметры конфигурации домена:

После того как все поля будут настроены, сохраните параметры домена и перейдите на следующий шаг: настройка почтовых адресов.

Настройка почтовых ящиков

Panda Email Protection требует, чтобы Вы настроили каждый почтовый ящик, который должен защищаться платформой. Если Вы не сделаете этого вручную или в режиме автоматической авторизации, Panda Email Protection будет отклонять все входящие и/или исходящие письма, если решение обрабатывает входящую/ исходящую почту Вашей организации.

Существует два способа настройки защищаемых почтовых ящиков:

• Вручную: Администратор вручную регистрирует каждый почтовый ящик (или алиасы почтовых адресов) по отдельности. Администратор также может импортировать список пользователей (в формате .TXT или .CSV).

• Автоматически: Администратор должен настроить защищаемые домены, используя одну из доступных процедур автоматической регистрации: SMTP или LDAP.

Кстати, эти методы не являются взаимоисключающими: администратор может настроить часть ящиков вручную, а остальные – автоматически. Обе процедуры можно использовать параллельно.

Настройка пользователя вручную

Почтовые адреса, которые должны быть защищены решением, могут быть добавлены вручную через консоль управления. Перейдите в Управление → Пользователи. Этот экран позволяет администратору создавать пользователей с первичным адресом почты или алиасом почтового адреса, связанного с первичным почтовым ящиком, уже существующим в системе.

Чтобы создать пользователя с первичным адресом почты, нажмите Создать пользователя:

Для создания нового пользователя в системе необходима следующая минимальная информация:

• Домен: Выберите домен, который будет содержать первичный почтовый ящик защищаемого пользователя.

• Язык: Язык по умолчанию. Он будет использоваться для консоли управления и уведомлений для пользователя. По умолчанию система будет выбирать тот язык, что был выбран при создании защищаемого домена.

• Имя, Фамилия: Данная информация используется для административных целей при составлении списка пользователей с их именами и фамилиями.

• Логин пользователя: Адрес электронной почты, связанный с пользователем в защищаемом домене. Вам необходимо только ввести имя почтового ящика без домена, к которому он принадлежит.

• Пароль: Система требует, чтобы каждый пользователь имел пароль для доступа к пользовательской консоли управления.

В примере выше мы зарегистрировали следующий почтовый ящик, который должен быть защищен платформой: «sergey.kovalev@pandatest.ru». После того как Вы указали все данные защищаемого пользователя, сохраните настройки.

Чтобы настроить алиас почтового адреса, связанного с первичным почтовым ящиком, перейдите в Управление → Пользователи и нажмите Создать алиас пользователя.

Для создания алиаса пользователя необходима следующая информация:

• Домен, в котором будет создан псевдоним: Домен, на котором размещен алиас почтового адреса. Он не должен совпадать с доменом, на котором размещен первичный адрес электронной почты.

• Основной домен: Домен, содержащий первичный адрес электронной почты, с которым Вы хотите связать создаваемый алиас почтового адреса.

• Псевдоним: Название алиаса почтового адреса, который должен быть защищен решением, без «@» и домена.

• Основной аккаунт: Выберите название существующего первичного почтового аккаунта.

После того как введены все данные по алиасу, сохраните настройки.

Импорт почтовых ящиков из списка

Email Protection позволяет администратору вручную импортировать список пользователей из файла. Для этого перейдите к Управление → Пользователи → Импорт.

Прежде чем импортировать список, подготовьте файл, содержащий названия почтовых ящиков (и алиасы), которые должны быть защищены Email Protection. Импортируемый файл должен быть в виде файла .CSV или .TXT в следующем формате:

• ФИО, адрес электронной почты, пароль

• ФИО, адрес электронной почты

• ФИО, адрес электронной почты, пароль, список разделенных запятыми алиасов почтовых адресов.

Пароль и список разделенных запятыми алиасов не обязательны. Если пароля нет, то Email Protection сгенерирует случайный пароль во время импорта пользователей. Пожалуйста, обратите внимание на следующие советы при создании сложных паролей для пользователей:

• Используйте прописные и заглавные буквы от “a” до “z”. Используйте цифры от 0 до 9

• Допустимые символы: _. –

• Длина: От 8 до 64 символов.

Адрес электронной почты, включенный в импортируемый файл, должен быть указан в любом из следующих двух форматов:

• включая домен, к которому принадлежит почтовый ящик:

Michael Perk, mperk@example.com, aras249gt

Anthony Perkins, aperkins@example.com, 32kios5d

Anthony Perkins, aperkins@example.com, aperkins.alias1@example.com, aperkins.alias2@example.com

• не включая домена, к которому принадлежит почтовый ящик:

Michael Perk, mperk, aras249gt

Anthony Perkins, aperkins, 32kios5d

Anthony Perkins, aperkins, aperkins.alias1, aperkins.alias2

Очень важно корректно импортировать файл в зависимости от того, содержит ли импортируемый список почтовых ящиков домен или нет. Если домен присутствует в файле, то Вы должны оставить поле «Домен:» пустым в меню импорта. Иначе импорт не удастся.

Учитывая предыдущие пункты, выберите импортируемый файл и нажмите Импорт. Процесс импорта происходит не сразу. Он может занять несколько минут в зависимости от количества импортируемых пользователей. Email Protection сообщит администратору аккаунта о результатах процесса импорта по электронной почте.

Автоматическая регистрация пользователей через SMTP

Email Protection может быть настроен на автоматическую регистрацию пользователей с использованием SMTP-протокола. Этот автоматический механизм позволяет автоматически инициализировать пользователей, которые еще не представлены в системе, в момент обработки первого сообщения, адресованного на защищаемый почтовый ящик.

Автоматическая регистрация пользователей через SMTP настраивается по домену. Перейдите в Управление → Тип подписки и выберите SMTP, как показано на картинке:

Затем сохраните настройки. После сохранения настроек система попросит администратора указать адрес почты существующего пользователя в домене, которого необходимо защитить.

Это нужно для проверки того, действителен ли сервер электронной почты для автоматической регистрации пользователей через SMTP. Если проверка не пройдет, то Ваш почтовый сервер не пригоден для автоматической регистрации пользователей.

Как правило, это связано с тем, что почтовый сервер не способен отклонять адреса почты у несуществующих пользователей в организации. В Microsoft Exchange эта функция известна как «Recipient Validation» и она должна быть включена для работы автоматической регистрации.

Если эта проверка не пройдет, Email Protection не позволит Вам настроить автоматическую регистрацию пользователей через SMTP.

После настройки автоматической регистрации через SMTP, система будет автоматически инициализировать нового пользователя в момент, когда для него в Email Protection будет получено первое сообщение.

Один важный момент, который необходимо учитывать при включении автоматической регистрации через SMTP: все почтовые адреса в Вашей организации (неважно, это основные почтовые ящики или алиасы почтовых адресов) будут добавлены в Email Protection в виде основного почтового ящика. Это важный аспект при подсчете требуемого количества лицензий для организации. Если Ваша организация активно использует алиасы почтовых ящиков, то мы советуем Вам включить автоматическую регистрацию через LDAP, а также обнаружение алиасов.

Автоматическая регистрация пользователей через LDAP (Active Directory)

Другой механизм автоматической регистрации, предоставляемый платформой, — это использование запросов LDAP к службе каталогов в Вашей организации. Это рекомендуемый механизм регистрации для средних и крупных организаций.

Главное отличие между автоматической регистрацией через SMTP и LDAP заключается в том, что инициализация LDAP позволяет обнаруживать алиасы почтовых ящиков и автоматически связывать их с основными почтовыми ящиками.

Автоматическая регистрация через LDAP может быть включена глобально или для каждого домена. Мы рекомендуем Вам настроить ее глобально, если все защищаемые решением домены регулируются одним и тем же контроллером доменов или службой каталогов LDAP. Настройте автоматическую регистрацию через LDAP для каждого домена, если Ваша организация имеет независимый сервер директорий на каждый домен.

Минимальные требования для настройки автоматической регистрации через LDAP:

• Облачные серверы Panda Security должны быть способны подключиться к Вашей службе каталогов (Active Directory/Lotus/LDAP) по публичному IP-адресув или используя полностью указанное имя домена, доступное в Интернете.

• Облачные серверы Panda Security будут запрашивать Вашу службу каталогов, используя протоколы LDAP или LDAPS.

• Облачные серверы Panda Security могут делать анонимные запросы, хотя мы советуем создать выделенного пользователя для выполнения LDAP-запросов.

• Диапазоны IP-адресов, с которых мы будем отправлять запросы в Вашу службу каталогов:

188.94.13.128/25

92.54.22.0/24

92.54.27.0/24

При интеграции автоматической регистрации через LDAP с Active Directory, Вам необходимо создать пользователя, который принадлежит группе «Domain Users», со своими регистрационными данными. Выполните следующие действия в контроллере основного домена Вашей организации для создания этого пользователя:

1. Создайте пользователя, принадлежащего группе «Domain Users».

2. Пароль, назначенный пользователю, может содержать только буквы, цифры и символы «_» и «-«. Пожалуйста, не используйте другие символы.

3. Укажите, что пароль не может быть изменен пользователем и срок его действия никогда не заканчивается.

После того, как Вы создали пользователя, Вы должны получить путь к уникальному имени (Distinguished Name) пользователя. Для этого откройте окно с командной строкой в Вашем контроллере домена и выполните следующую команду:

dsquery.exe user –name [USER]

Пример: Если пользователь, которого Вы создали для LDAP-запросов, был назван «panda», то запускаемая команда и ее вывод будет следующим:

dsquery.exe user –name pandaCN=panda,CN=Computers,DC=dctest,DC=local

Пользователь для запросов, который должен быть настроен в консоли управления, будет таким же, как возвращается предыдущей командой:

‘CN=panda,CN=Computers,DC=dctest,DC=local’

После того как Вы получили уникальное имя (Distinguished Name) пользователя, настройте автоматическую регистрацию через LDAP в разделе Управление -> Тип подписки -> LDAP [Настроить].

В следующем разделе описываются наиболее распространенные параметры, используемые при настройке автоматической регистрации через LDAP с помощью Microsoft Active Directory:

LDAP сервер

• Active Directory. Если у Вас другая служба каталогов, введите ее здесь.

Соединение

• Хост: IP-адрес службы или FQDN, чтобы иметь возможность подключиться к Вашему контроллеру домена. Пожалуйста, учтите, что этот IP/FQDN должен быть доступен с облачных серверов Panda.

• Порт: 389 (по умолчанию).

• Анонимное подключение: [Не отмечено] Microsoft Active Directory не допускает анонимные соединения. Эта опция должна остаться не отмеченной.

• Имя пользователя: Здесь должен быть введен действующий CN-путь. Введите CN-путь, возвращаемой командой «dsquery.exe», запущенной на контроллере домена: CN=panda,CN=Computers,DC=dctest,DC=local

• Пароль: Укажите пароль, назначенный пользователю, который был создан для LDAP- запросов.

После того как все данные были правильно введены, нажмите кнопку Проверить. Система проверит, могут ли облачные серверы Panda Security подключиться к указанным хосту и порту, а также корректны ли указанные регистрационные данные. Если возникает ошибка, пожалуйста, еще раз проверьте, разрешено ли соединение от облачных серверов Panda Security к Вашей инфраструктуре, и корректны ли регистрационные данные пользователя.

Возможности поиска

• Основное уникальное имя: Стартовая точка в дереве LDAP, из которой Email Protection будет «смотреть» на пользователей в Вашей организации.

Рекомендуется настроить стартовую точку как можно ближе к корню дерева организации, чтобы решение смогло найти всех пользователей вне зависимости от подразделения организации, в котором они настроены. Основное уникальное имя может быть получено из CN пользователя, созданного для LDAP-запросов. При настройке Active Directory, как правило, оно совпадает с той частью CN пользователя, что начинается с DC. В нашем примере это будет: DC=dctest,DC=local

• Уровень: Выберите эту опцию, если все пользователи в Вашей организации размещены в той точке, где осуществляется поиск.

• Поддерево: Выберите эту опцию, чтобы искать пользователей на данном уровне и всех других уровнях, указанных выше в структуре LDAP. Рекомендуется выбрать данную опцию в том случае, когда Основное уникальное имя было настроено близко к корню дерева.

В нашем примере необходимо использовать опцию Поддерево, чтобы была возможность искать пользователей на уровнях, расположенных выше выбранного пути.

Поиск имени пользователя

Эти значения будут заполняться автоматически при выборе типа службы каталогов, используемой в Вашей организации (Active Directory/Open LDAP/Lotus Domino). Если Вы настроили службу Active Directory, то обычно необходимо выбрать опцию Атрибут, который содержит адрес электронной почты.

Затем нажмите кнопку Проверить, чтобы проверить корректность настройки для службы каталогов. Администратора попросят ввести действующий основной адрес электронной почты Вашей организации (не алиас электронного адреса!), а система проверит, может ли она найти его по запросу, чтобы проверить текущие настройки.

Если указанный адрес электронной почты не найден во время проверки, пожалуйста, проверьте еще раз конфигурацию, указанную в этом разделе, с администратором Вашего домена. Схема, используемая в Вашей организации, может отличаться от используемых здесь примеров.

Поиск псевдонимов

Данная функция делает автоматическую регистрацию пользователей через LDAP намного более привлекательной, чем при использовании SMTP. Мы настоятельно рекомендуем Вам включить данную опцию, если Вы настроили регистрацию через LDAP.

• Атрибут, который содержит псевдоним: proxyAddresses. Большинство инсталляций Active Directory + Exchange будут использовать этот аттрибут (proxyAddresses) для указания алиаса электронного адреса данного пользователя.

• Фильтр LDAP: (objectclass=*). Вы можете указать здесь различные опции фильтра, чтобы получать только требуемую информацию.

• Является ли поле многозначным? Нет

• Разделитель псевдонима: Введите ‘:’

• Псевдоним находится в том же объекте, что и почтовый адрес? Да

Эти значения являются обычными для стандартной схемы Active directory. После того как Вы настроили данный раздел, Вы должны проверить настройки, используя кнопку «Проверить». Введите действующий алиас электронной почты в Вашей организации. Система должна вернуть соответствующий основной адрес электронной почты для алиаса. На следующем рисунке показан способ настройки данного раздела, а также результат проверки:

Если проверка не вернула основной адрес электронной почты, связанный с указанным алиасом почтового адреса, пожалуйста, еще раз проверьте значения, указанные в этом разделе, вместе с администратором Вашего домена, т.к. Ваша корпоративная схема может отличаться от стандартной схемы, поставляемой с продуктами Microsoft.

Восстановление данных пользователя

В данном разделе можно указать, какие атрибуты внутри Вашей схемы каталогов содержат полные имена пользователей для того, чтобы было проще его определять при автоматической регистрации в системе. Типичная конфигурация для Microsoft Active Directory выглядит следующим образом:

• Атрибут, который содержит фамилию пользователя: displayName

• Хранит имя и фамилию вместе: Выбрано.

После указания всей необходимой информации, сохраните настройки.

Обратите внимание на следующие моменты при указании необходимой информации для настройки режима регистрации через LDAP.

Вы должны выполнить следующие настройки:

• Проверьте, что соединение с Вашим контроллером домена корректное.

• Проверьте, что Email Protection способен находить пользователей на Вашем сервере каталогов (раздел Поиск имени пользователя).

• Если опция Включить обнаружение псевдонима включена, проверьте, что Email Protection способен возвращать основной адрес электронной почты по алиасу электронного адреса.

Если во время любой из предыдущих проверок возникает ошибка, то сохраните конфигурацию и вернитесь позже к соответствующему разделу, чтобы перенастроить опции после проверки значений вместе с Вашим Администратором домена.

Приведенный пример соответствует службе каталогов Active Directory. Конкретная конфигурация может сильно отличаться в зависимости от схемы, используемой в Вашей организации, или если схема Microsoft Active Directory по умолчанию была изменена.

Персонализация платформы

После выполнения настройки домена и пользователей, платформа готова защищать пользователей, принадлежащих к настроенным доменам. Следующий шаг связан с персонализацией самой платформы с помощью меню Персонализация. Рекомендуется настроить следующие основные параметры:

Сообщение на тему Добро пожаловать

Если был выбран любой из доступных режимов автоматической регистрации (SMTP или LDAP), можно настроить платформу таким образом, чтобы она отправляла пригласительные письма автоматически зарегистрированным пользователям. Данное сообщение будет содержать регистрационные данные, которые позволят пользователю получить доступ к своей пользовательской консоли. Если Вы хотите, чтобы Ваши пользователи знали, что существует панель управления, где они могут управлять своими опциями фильтрации электронной почты и получать доступ к спамовым сообщениям, хранящимся в карантине системы, то включите соответствующую опцию (по умолчанию она отключена).

Логотипы

Администратор может загрузить ее логотип, который будет включен во все системные уведомления для пользователей, которые защищены данным решением, а также в пользовательской консоли управления. Для этого перейдите в раздел Персонализация -> Логотипы.

Учтите, что все настройки персонализации могут быть выполнены глобально или для каждого домена в отдельности. Уровень, на котором будут применены опции персонализации, может быть выбран с помощью опции «Показать настройки» наверху страницы.

Настройка MX-записей Вашего DNS-сервера

После того как все предыдущие шаги были завершены, платформа будет готова защищать входящие письма, предназначенные для Вашей организации. Чтобы интегрировать Email Protection в систему доставки электронной почты в Вашу организацию, измените MX-записи защищаемых доменов, чтобы они указывали на следующие хосты сервиса:

mx01.mep.pandasecurity.com mx02.mep.pandasecurity.com

Указанные здесь MX-записи могут отличаться в зависимости от Вашей конфигурации. Проверьте Ваши текущие MX-записи сервиса, для чего перейдите в Руководства -> Информация о настройках. Проверьте этот раздел до того, как сделаете какие-либо изменения в DNS.

Мы советуем Вам указать одинаковый приоритет (например, «10») у обеих MX-записей для достижения балансировки нагрузки внутри платформы Email Protection.

Учтите, что компания Panda Security не имеет доступа к Вашим MX-записям. Эта задача должна быть выполнена Вами, т.к. DNS-записи доступны только Вам.

После внесения соответствующих изменений Email Protection начнет обрабатывать входящие письма, предназначенные для Вашей организации, блокируя спамовые сообщения и доставляя на Ваши почтовые серверы только «чистые» электронные письма.

Дополнительные настройки безопасности (файервол)

Как только MX-записи доменов, защищаемых данным решением, были изменены, можно ограничить доставку входящих писем на почтовые серверы, защищенные Email Protection, разрешив доставку входящих писем только с определенного диапазона IP-адресов, принадлежащих облачным серверам Panda Security. Ниже приведены диапазоны IP- адресов, с которых осуществляется доставка входящей почты в Вашу организацию:

188.94.13.128/25

92.54.22.0/24

92.54.27.0/24

Настройка фильтрации исходящей почты в Email Protection

Email Protection может быть настроен и для фильтрации исходящей почты, отправляемой из Вашей организации в Интернет. Этот шаг не обязателен. Фильтрация исходящей почты не зависит от фильтрации входящей почты. Впрочем, чтобы фильтрация исходящей почты работала корректно, необходимо правильно настроить фильтрацию входящей почты (домены и пользователи должны быть правильно настроены в Email Protection).

Чтобы настроить фильтрацию исходящей почты через Email Protection, Вам необходимо определить «Smart Host» на почтовом сервере Вашей компании, чтобы все исходящие сообщения доставлялись в облако Panda Security. Email Protection будет фильтровать Ваши исходящие сообщения, отправляя на почтовый сервер получателя только «чистую» почту.

При настройке «Smart Host» используйте следующий hostname сервиса:

smtp.mep.pandasecurity.com

Шаги по настройке хоста сервиса, используемого для отправки исходящей почты, могут отличаться в зависимости от Вашей конфигурации. Используемый Smart Host указан в консоли управления (Руководства -> Информация о настройках). Пожалуйста, проверьте этот раздел до внесения каких-либо изменений в Вашем почтовом сервисе.

SMTP-сессия с Вашим Smart Host должна быть настроена как Authenticated SMTP session. Используйте те же самые регистрационные данные (пользователь и пароль), которые были предоставлены Вам для доступа к консоли управления: mep.pandasecurity.com/admin.

Настройка SPF-записей в Вашем DNS

Вне зависимости от того, настроили ли Вы фильтрацию исходящей почты или настроили только фильтрацию входящей почты в Email Protection, мы рекомендуем Вам изменить SPF-записи Ваших доменов, чтобы включить диапазоны IP-адресов наших дата-центров. Сделайте это, если Ваш исходящий трафик фильтруется через решение Panda Email Protection. Таким образом, Вы сможете предотвратить ситуации, когда почтовые серверы получателей будут отказывать в доставке писем, приходящих с облачных серверов Panda Security. Для этого добавьте в Ваши SPF-записи следующие диапазоны IP-адресов:

ip4:188.94.13.128/25

ip4:92.54.22.0/24

ip4:92.54.27.0/24

Пример SPF-записи, связанной с доменом:

«v=spf1 ip4:188.94.13.128/25 ip4:92.54.22.0/24 ip4:92.54.27.0/24 ip4: [OTHER CUSTOMER IP ADDRESSES] ~all»

Мы рекомендуем, чтобы Вы добавили IP-адреса облачных серверов Panda Security к Вашим текущим SPF-записям в Вашем DNS.

Заключение

Итак, после выполнения всех вышеперечисленных действий Вы сможете осуществить предварительную настройку аккаунта и перенаправить почту через серверы Panda Security. Причем опции Email Protection, настроенные по умолчанию, позволяют сразу же начать фильтрацию почты. Ну а дальше уже наступает самое интересное, когда Вы, обладая уникальными правами «казнить или миловать», сможете настроить все необходимые опции фильтрации для получения оптимального уровня безопасности корпоративной почты.

Email Protection Вам в помощь!

P.S. Если Вы хотите получить бесплатный доступ к сервису в течение месяца, заполните форму на сайте или пришлите данную информацию на адрес.

habr.com