Основные сведения о DNS. Зоны и серверы DNS.

Продолжение. Начало — «Основные сведения о DNS. Введение.«

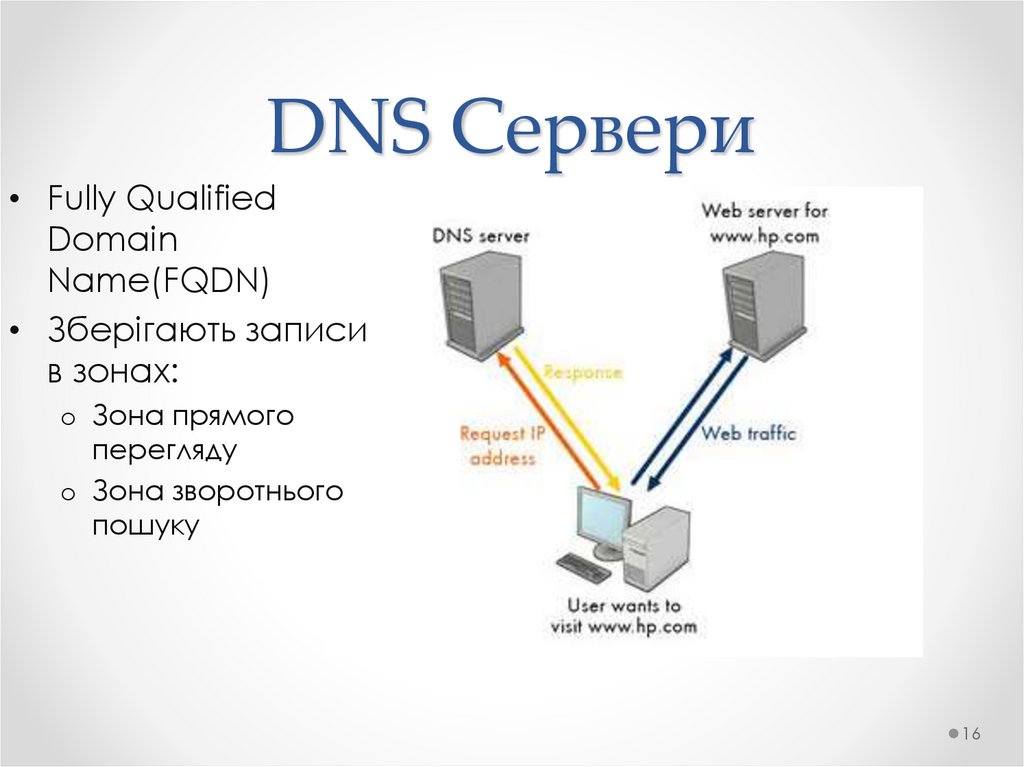

Сервис системы доменных имен строится по стандартной для информационных технологий схеме «клиент-сервер». В качестве клиентской части выступает прикладной процесс, который запрашивает информацию о соответствии имени адресу (или наоборот адреса имени). Это программное обеспечение и называют resolver.

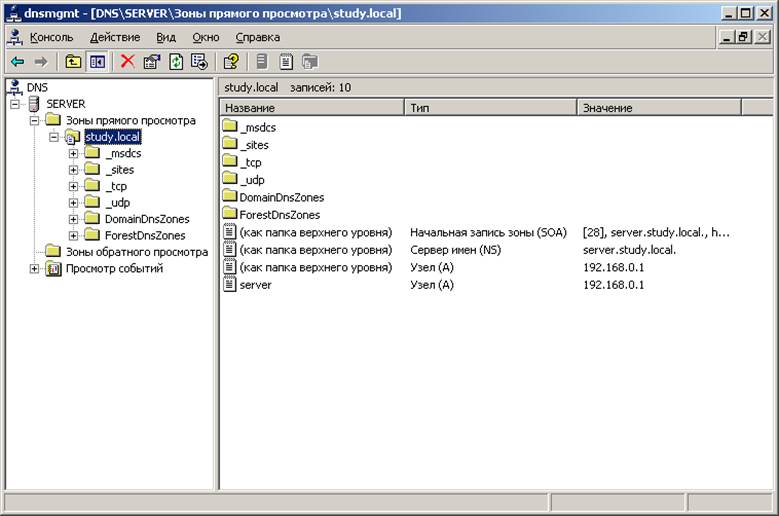

В качестве сервера выступает специализированная программа-сервер DNS. Распределенное хранение таблиц базы данных соответствия доменных имен IP-адресам, поиск по этой распределенной базе данных и формирование ответа осуществляется именно DNS серверами.

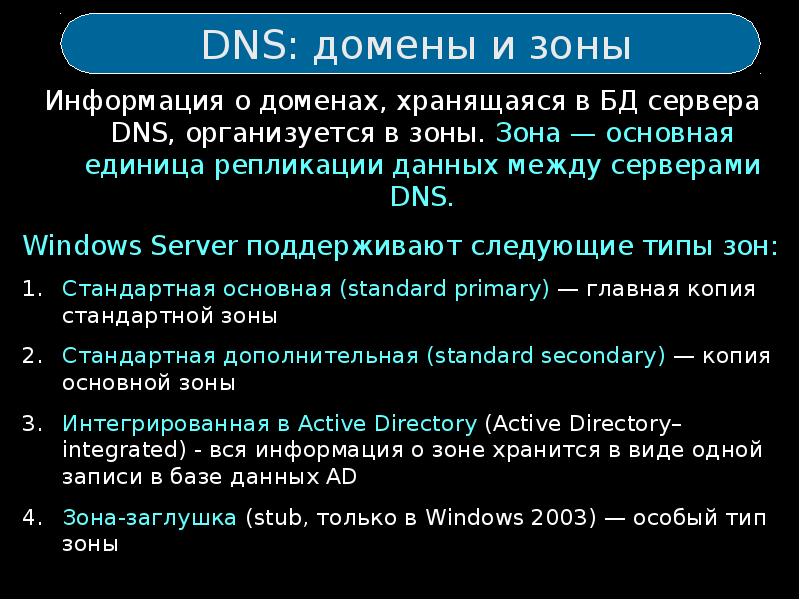

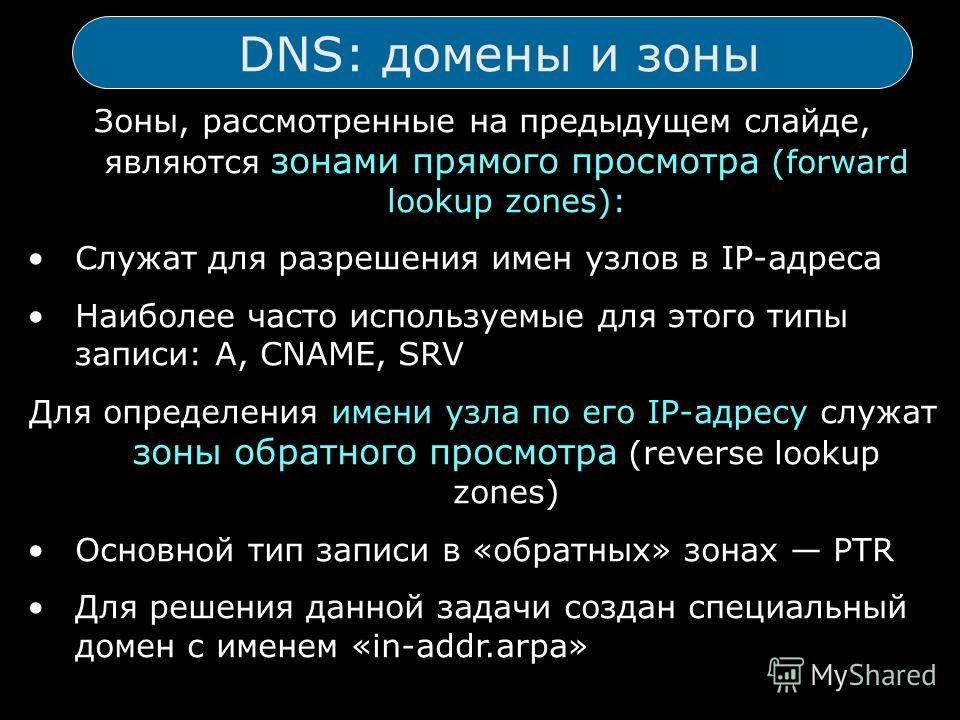

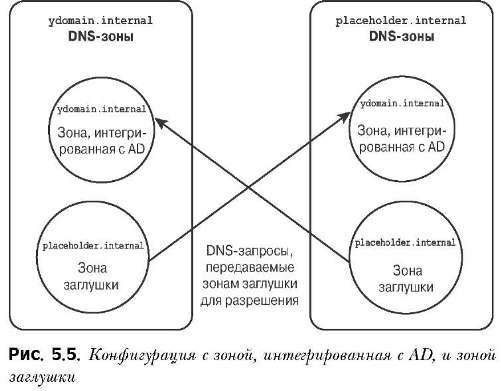

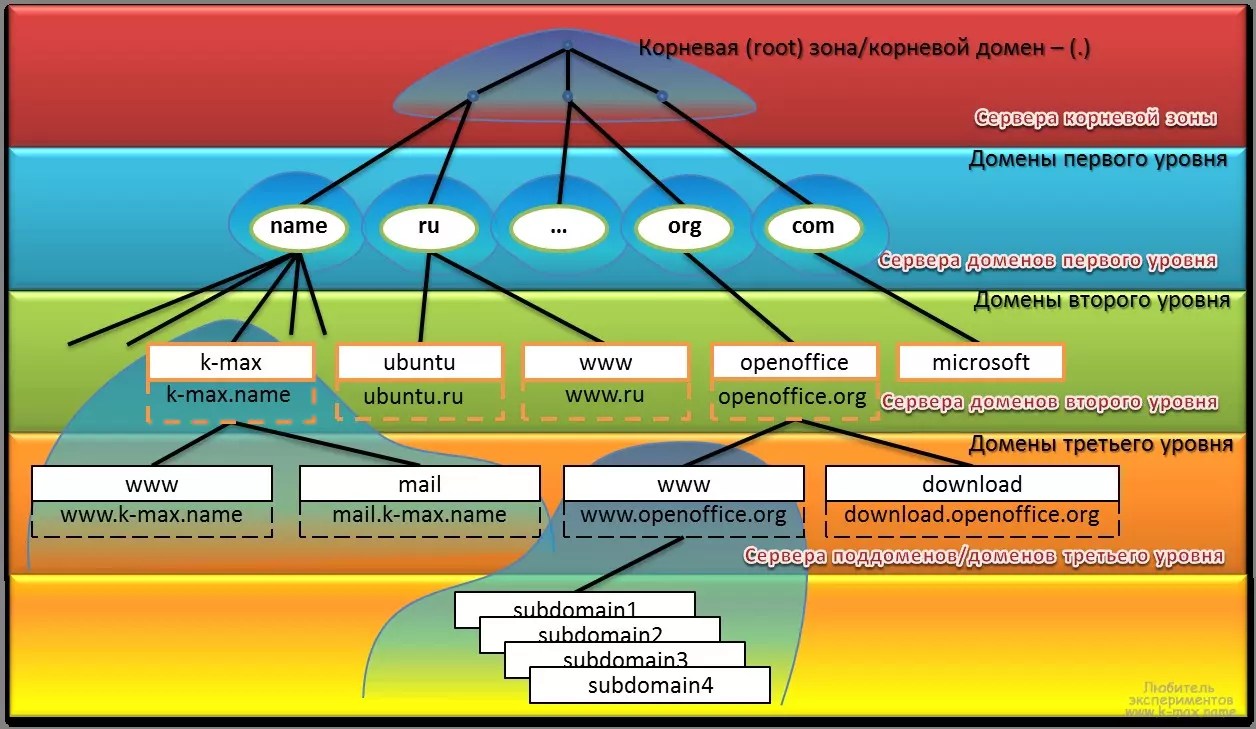

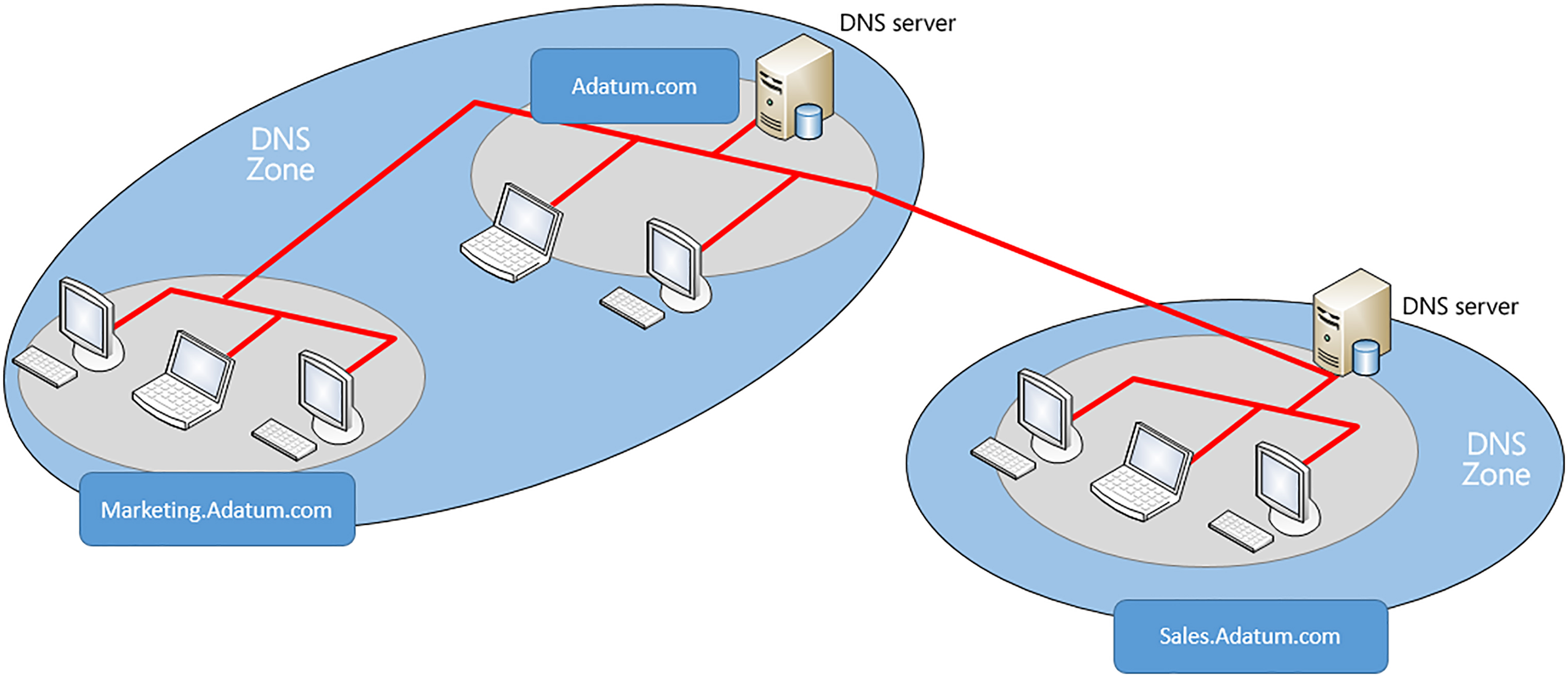

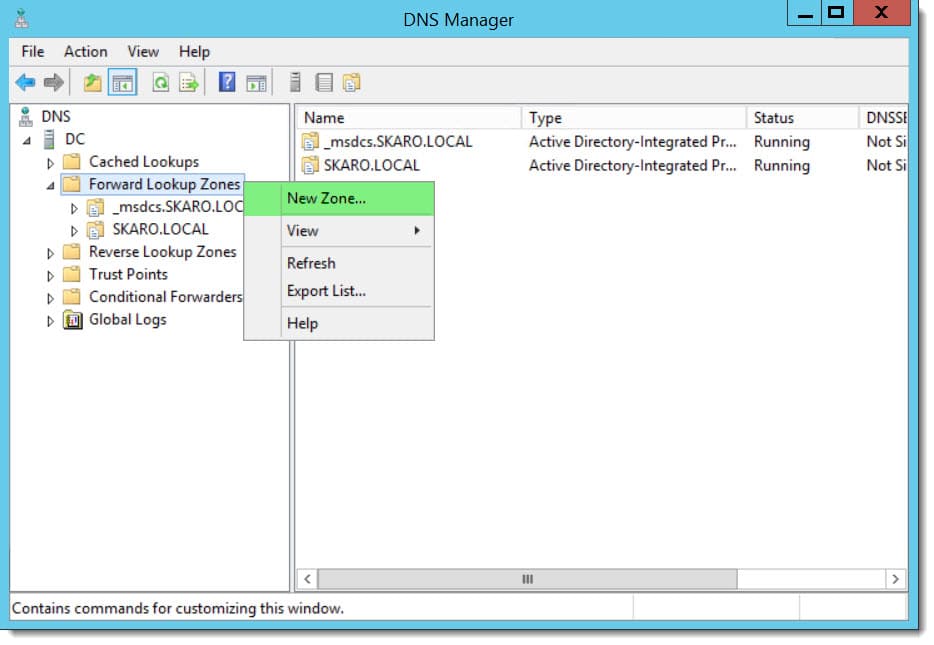

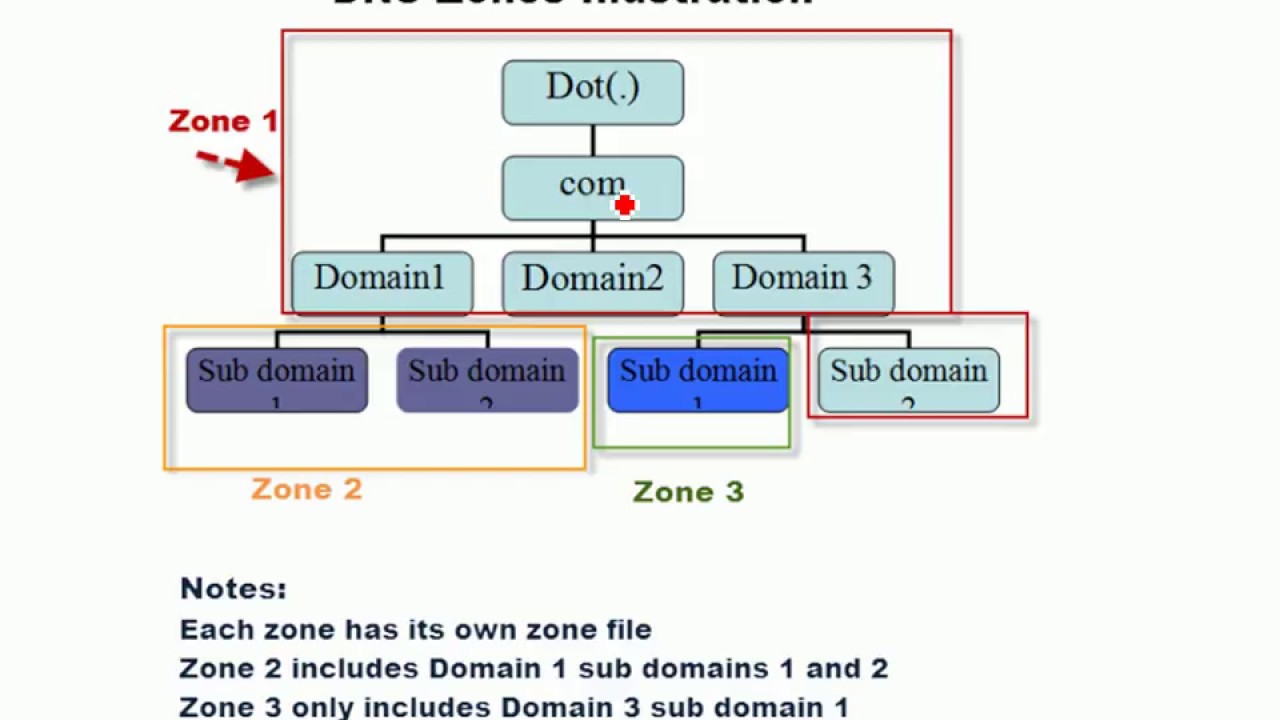

В этой связи в системе доменных имен Интернет существует понятие — «зона». Зоной (zone) называется часть пространства имен DNS, за управление которой отвечает определенный сервер или группа серверов DNS. Она является в DNS основным механизмом для делегирования полномочий и применяется для установки границ, в пределах которых определенному серверу разрешено выполнять запросы.

Зона — это «зона ответственности» конкретного сервера доменных имен, т.е. понятие домена шире, чем понятие зоны. Если домен разбивается на поддомены, то у каждого из них может появиться свой сервер, отвечающий за свою зону — в данном случае поддомен и поддомены более высокого уровня.

При этом зоной ответственности сервера более высокого уровня будет только та часть описания домена, которая не делегирована другим серверам. Разбиение домена на поддомены и организация сервера для каждого из них называется делегирование прав управления зоной соответствующему серверу доменных имен, или просто делегированием зоны.

При заказе своего доменного имени mysite.ru можно делегировать управление им серверам регистратора (благо, что практически все регистраторы предоставляют такую услугу бесплатно), можно поднять свой собственный DNS сервер и делегировать управление доменным именем ему (только поднимать нужно не один, а 2 сервера и на разных физических серверах, о чем говорят регулирующие документы Интернет) или использовать сторонние DNS сервера (например yandex или mail.

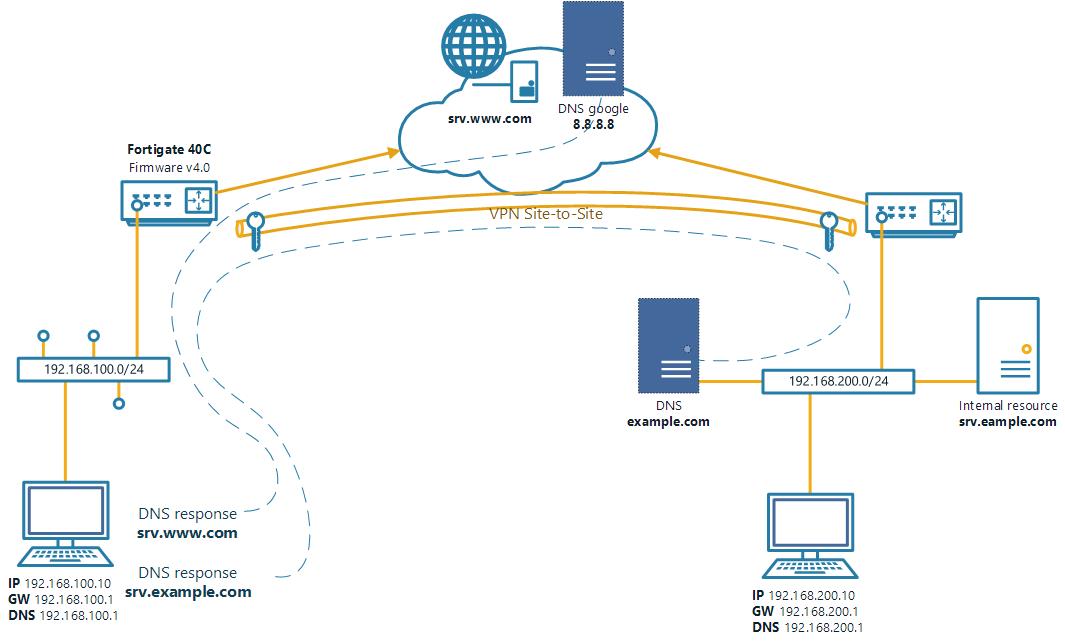

У регистратора нужно только прописать ссылку на эти сервера. То-есть при настройке сервера, в его файлах конфигурации можно непосредственно прописать адреса серверов зон. В этом случае обращения к корневому серверу не производятся, т.к. местный сервер сам знает адреса удаленных серверов зон, которым он же и делегировал права управления этими зонами.

Корневые серверы DNS — DNS-серверы, содержащие информацию о доменах верхнего уровня (TLD), указывающую на DNS-серверы, поддерживающие работу каждого из этих доменов.

Основные корневые серверы DNS размещены в домене root-servers.org и обозначаются латинскими буквами от A до М, IP-адреса которых широко известны. Они управляются различными организациями, действующими по согласованию с ICANN.

Из-за существовавших в прошлом ограничений на размеры DNS-пакета (512 байт) в DNS-ответ могло быть помещено всего 13 серверов (от A до M — тринадцатой буквы в алфавите), сейчас за этими 13 именами стоят более 200 серверов. В частности, российское зеркало сервера F расположено в РосНИИРОС в Москве, сервера K — в Новосибирске, а сервера L — в Ростове-на-Дону.

В частности, российское зеркало сервера F расположено в РосНИИРОС в Москве, сервера K — в Новосибирске, а сервера L — в Ростове-на-Дону.

Ближайший (к пользователю) адрес «зеркала» корневого сервера выбирается автоматически благодаря IP AnyCast. Так, при обращении к K.root-servers.net пользователь из Новосибирска скорее всего обратится к новосибирскому серверу (в NSK-IX).

В качестве серверов доменных имен чаще всего используются различные версии BIND (Berkeley Internet Name Domain). Если сервер реализован на платформе Windows, то тогда используют решение от Microsoft, хотя для этой платформы также существуют версии BIND.

В качестве клиентской части выступает прикладной процесс, который запрашивает информацию о соответствии имени адресу (или наоборот адреса имени). Это программное обеспечение и называют resolver.

Иногда, resolver не является отдельным сервисом или системной компонентой. Это набор процедур из библиотеки прикладного программного обеспечения (например, из библиотеки libc), которые позволяют программе, отредактированной с ними, выполнять запросы к системе доменных имен и получать ответы на них. Эти процедуры обращаются к серверу доменных имен и, таким образом, обслуживает запросы прикладных программ пользователя.

Эти процедуры обращаются к серверу доменных имен и, таким образом, обслуживает запросы прикладных программ пользователя.

В некоторых операционных системах resolver (или его часть, отвечающая за кэширование запросов) является отдельным процессом, и прикладные программы через него реализуют взаимодействие с DNS.

Самостоятельный resolver может быть собран и в BIND версии 9. Это так называемый lightweight resolver. Он состоит из resolver-демона и библиотеки взаимодействия с этим демоном, процедуры которой линкуются с прикладным ПО. Данный resolver позволяет не только посылать запросы к серверу доменных имен, но кэшировать соответствия между доменным именем и IP-адресом.

что это такое, какие функции выполняет

DNS (Domain Name System) – это система доменных имен, предназначенная для связывания доменов (названий сайтов) с IP-адресами компьютеров, обслуживающих их. То есть, данная система предназначена для облегчения поиска веб-сайтов.

Домен, который вы вводите в браузере, не является настоящим адресом сайта. Это равносильно тому, что вы отправите письмо человеку, указав на конверте лишь его Ф.И.О. и город проживания. Но как доставить ему письмо, если почтальон не знает конкретно, где находится адресат? Для этого на конверте и указывают почтовый адрес.

Для чего нужен DNS?

Роль почтового адреса в интернете играет IP-адрес(по рус. Айпи). Он есть у всех устройств в сети, будь то домашняя сеть или Интернет. С его помощью устройства могут общаться между собой, отправляя запросы и отвечая на них по определенным IP-адресам. Они задают, на какое устройство необходимо отправить данные.

Айпи состоит из четырех чисел, начиная от 0 и заканчивая 255. К примеру, один из интернет-адресов сайта компании Google выглядит так: 77.214.53.237. Если вы скопируете данное сочетание цифр и вставите в адресную строку в браузере, то автоматически попадете на страницу google.com. Позже мы расскажем, почему домены могут иметь несколько IP.

Вы спросите: «А зачем вообще усложнять жизнь и почему нельзя оставить только доменные имена»? Суть в том, что любой доступный во Всемирной паутине сайт – это, грубо говоря, тот же компьютер со своим айпи. Все его файлы, папки и прочие материалы хранятся на сервере. Компьютеры способны работать только с цифрами – без DNS они не поймут символьный запрос.

В отличие от компьютеров, человеку тяжело держать в голове уйму цифр. IP-адрес очень похож на длинный мобильный номер. Чтобы не было необходимости запоминать номера телефонов, мы записываем их в «контакты» и называем, зачастую, именами владельцев этих номеров. Например: Иван Сидорович, +7-123-456-78-90. В следующий раз, когда мы захотим позвонить Ивану, нам достаточно ввести его имя, а про номер можно и вовсе забыть.

В Интернете роль подобной телефонной книжки отводится именно DNS. В этой системе прописана и сохранена связь сравнительно легко запоминающихся имен сайтов с тяжелыми к запоминанию цифровыми адресами. Вот только во Всемирной сети такую «книгу» ведут не знакомые Ивана Сидоровича, которые в собственных «контактах» могут назвать его как угодно, а лично он.

Например, чтобы зайти на сайт Ивана с доменным адресом yavanya.com, который он выбрал сам, достаточно ввести его в браузере, после чего DNS отправит компьютеру (через который вы сидите в браузере) необходимый IP-адрес. Допустим, 012.012.012.012 – это айпи, соответствующее сайту yavanya.com. Тогда сервер (компьютер), на котором размещен сайт, с таким адресом проанализирует введенный пользователем запрос и пришлет данные браузеру для отображения запрошенной страницы.

Где находятся записи соответствия доменов IP-адресам?

Система доменных имен владеет собственными DNS-серверами. Именно в них содержится вся информация о принадлежности того или иного домена определенному IP-адресу. Подобных серверов большое количество и они выполняют две важных функции:

- хранение списка айпи и соответствующих им доменов;

- кэширование записей из других серверов системы.

Здесь стоит пояснить суть второй функции – кэширования. При каждом запросе пользователя, серверам приходится находить IP-адрес в соответствии с указанным названием ресурса. И если страница, которую вы запрашиваете, расположена слишком далеко, потребуется «добраться» до стартового DNS-сервера, где хранится эта информация, что значительно замедляет загрузку сайтов.

И если страница, которую вы запрашиваете, расположена слишком далеко, потребуется «добраться» до стартового DNS-сервера, где хранится эта информация, что значительно замедляет загрузку сайтов.

Предотвратить эту проблему призваны, так называемые, вторичные DNS-сервера, расположенные ближе к вашему устройству (как правило, они находятся у ваших провайдеров). Чтобы при повторном запрашивании какого-либо сайта не искать его адрес заново, в своем кэше они сохраняют данные о нем и оперативно сообщают IP.

Важно! Кэширование невозможно без первичных DNS-серверов, содержащих первую связь айпи с доменными именами. В процессе регистрации домена, перед тем, как ваш сайт заработает, необходимо уведомить регистратора о DNS-сервере, где будет храниться вся информация о вашем домене. А какая именно информация, об этом немного позже.

Что такое DNS-зона?

Выше мы привели самый простой пример соответствия IP-адреса домену, которое происходит по такой схеме: одно доменное имя – один ресурс – один адрес. Тем не менее, к единственному домену, кроме сайта, одновременно может относиться и почтовый сервер, адресуемый уже другим айпи. В данном случае нельзя не упомянуть о поддоменах, про которые мы писали раньше. Простой пример поддомена популярного в России почтового сервиса: mail.yandex.ru.

Тем не менее, к единственному домену, кроме сайта, одновременно может относиться и почтовый сервер, адресуемый уже другим айпи. В данном случае нельзя не упомянуть о поддоменах, про которые мы писали раньше. Простой пример поддомена популярного в России почтового сервиса: mail.yandex.ru.

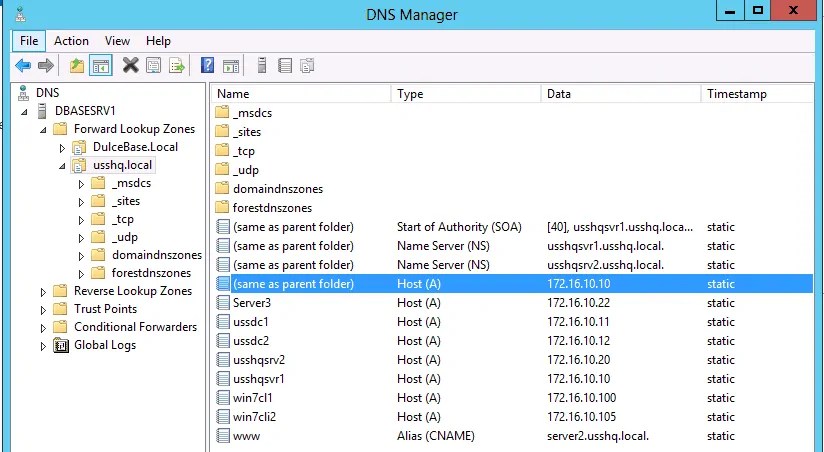

И веб-ресурс, и почта могут иметь по несколько IP-адресов – это делается с целью повышения их надежности и обеспечения быстродействия. DNS-зона – это содержимое файла, в котором прописаны связи между доменами и IP-адресами. Она содержит следующую информацию:

- А – адрес «сайта» домена.

- MX – адрес «почтового сервера» того же домена.

- CNAME – синоним домена. То есть, доменный адрес www.yavanya.com – синоним yavanya.com и, введя в браузере запрос без «www», вас все равно перенаправит на сайт.

- NS – в данной записи содержатся домены DNS-серверов, обслуживающих конкретный домен.

- TXT – тут может содержаться любое примечание в текстовом формате.

Это сокращенный список, включающий в себя основные поля DNS-зоны.

Дополнительная информация

Есть еще множество нюансов, касающихся описания доменов. Но чтобы облегчить для начинающего изучение новой темы, мы избежали их. Однако, для общего понимания тематики рекомендуем вам ознакомиться еще с несколькими важными деталями:

- Мы говорили о доменах с адресами, включающими в себя четыре числа. Они относятся к стандарту IPv4 и могут обслужить ограниченное количество устройств: 4 294 967 296. Да, более четырех миллиардов компьютеров – это немало, но технологический прогресс стремителен и устройства, подключаемые к Интернету, приумножаются с каждым днем. Это привело к нехватке адресов. Во избежание данной проблемы были внедрены новые IPv6 – адреса с шестью числами, которые в DNS-зоне обозначаются, как AAAA. Благодаря новому стандарту, IP-адреса смогут получить значительно больше компьютеров.

- Чтобы повысить продуктивность и надежность сайта, одно доменное имя привязывают к нескольким адресам.

Как правило, при запросе страницы DNS-сервера выдают IP в непроизвольном порядке.

Как правило, при запросе страницы DNS-сервера выдают IP в непроизвольном порядке. - Один и тот же IP-адрес может быть связан с несколькими доменами. Вообще, это никак не отвечает принципам DNS, где предполагается однозначная связь айпи с доменом. Но, как мы уже упоминали выше, адресов IPv4 уже не хватает на все существующие сегодня интернет-устройства, и приходится экономить. На деле это выглядит так: на сервере с определенным IP-адресом размещают несколько мелких веб-ресурсов с разными доменами, но с одинаковыми адресами. Получая запрос, обслуживающий сайты компьютер обрабатывает запрашиваемый домен и отсылает пользователю нужный веб-ресурс.

Подводим итоги

Система доменных имен нужна для того, чтобы облегчить людям поиск сайтов в Интернете. С помощью DNS-серверов можно использовать символьные названия сайтов, которые заменяют сложно запоминающиеся IP-адреса, а также увеличивать быстродействие и надежность доступа к веб-ресурсам за счет их привязки к нескольким компьютерам.

DNS-зоны: редактор — Техническая документация — Помощь

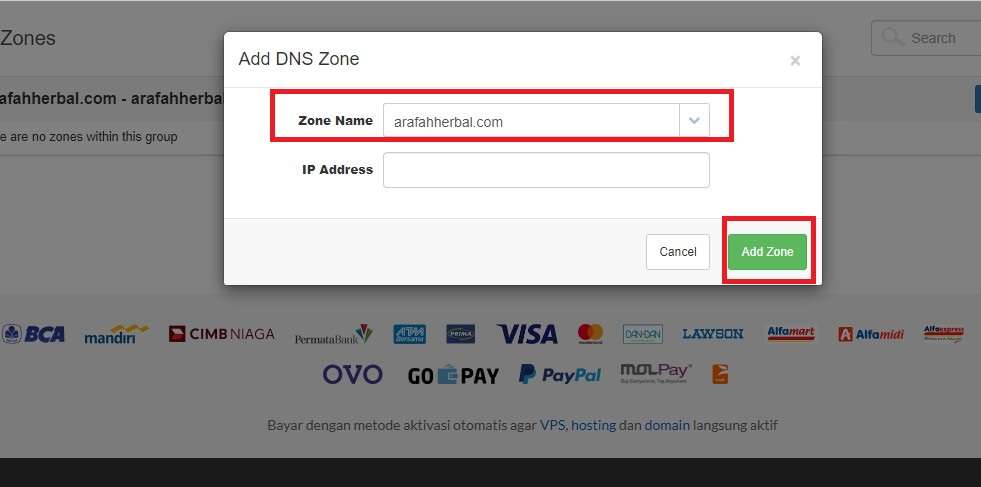

Редактор DNS доступен из Личного кабинета и предназначен для просмотра и редактирования зон, закрепленных за пользователем.

В Личном кабинете на странице DNS-зоны представлен перечень зон, которые вы можете редактировать (изменения, внесенные вами, обновятся на нашем сервере в течение 30-40 минут, однако то, как скоро это будет заметно пользователям — напрямую зависит от настроек сервера интернет-провайдера, через которого производится подключение к сети). При нажатии на имя зоны (пусть в нашем примере это будет domain.tld) открывается страница DNS-редактора. Рассмотрим по отдельности каждое из представленных на этой странице полей.

-

Поле «имя» предполагает несколько вариантов заполнения:

- @ — символ «@» означает, что действие записи будет распространяться на ту зону, на странице редактирования которой вы находитесь.

В нашем случае — это domain.tld.

В нашем случае — это domain.tld. - abc — набор букв и цифр («abc» было выбрано в качестве примера — вы можете указать свое имя) означает, что действие записи будет распространяться на зону более низкого уровня, чем та, на странице редактирования которой вы находитесь. В нашем примере — действие записи будет распространяться на зону abc.domain.tld.

- * — символ «*» означает, что действие записи будет распространяться на все варианты зон ниже той, на странице редактирования которой вы находитесь. В нашем случае — это 123.domain.tld, abc.domain.tld, qwe.rty.domain.tld и т.д.

- @ — символ «@» означает, что действие записи будет распространяться на ту зону, на странице редактирования которой вы находитесь.

-

В поле «тип» вам предлагается несколько вариантов. Рассмотрим по-отдельности каждый из них:

- A — используется для указания соответствия имени хоста IP-адресу.

- MX — используется для указания почтового сервера для домена.

- CNAME — используется для перенаправления имени хоста на другое имя.

- SRV — используется для указания сервера, предоставляющего услуги определенной службы. В грубом приближении это аналог MX-записи, которая указывает, куда должна доставляться электронная почта, которая адресована определенному домену. Штатно поддерживается такими протоколами как XMPP(Jabber), SIP, LDAP. За счет использования этого вида записи можно разместить Jabber-сервер на отдельной машине, а не на той же, куда указывает A-запись DNS.

- TXT — используется для указания дополнительной текстовой информации, которую хочет сообщить владелец домена.

- Поле «MX preference» доступно для заполнения только в случае создания/редактирования записей типа MX. Указанное в этом поле числовое значение определяет приоритет использования почтового сервера. Поскольку для одного домена может быть указано несколько почтовых серверов — то, в какой последовательности на эти серверы будут осуществляться попытки доставить письмо, определяется именно приоритетом соответствующей MX-записи.

Чем меньше число в поле «MX preference» — тем выше приоритет самого сервера.

Чем меньше число в поле «MX preference» — тем выше приоритет самого сервера. -

Поле «значение (IP/host.)» заполняется в зависимости от выбранной записи:

Характерные DNS-записи

Рассмотрим несколько наиболее популярных ситуаций:

A-запись: необходимо, чтобы сайт открывался с другого сервера

-

Если это нужно сделать для домена, указанного в разделе «DNS-зоны», кликните на него мышкой и, в случае если на новой странице существует запись:

- @ IN A <серверы .masterhost>

отключите ее. После того как запись будет отключена, нажмите на ссылку «добавить новую запись» и создайте запись вида:

- имя: @

- тип: A

- значение (IP/host.): IP-адрес сервера

- @ IN A <серверы .masterhost>

- Если это нужно сделать для поддомена домена, указанного в разделе «DNS-зоны», кликните на имя домена мышкой, и добавьте новую запись со следующими параметрами:

- имя: abc («abc» указано в качестве примера.

Работает, если вы хотите создать запись для домена abc.domain.tld в зоне домена domain.tld. В вашем случае будет какое-то другое имя)

Работает, если вы хотите создать запись для домена abc.domain.tld в зоне домена domain.tld. В вашем случае будет какое-то другое имя) - тип: A

- значение (IP/host.): IP-адрес сервера

- имя: abc («abc» указано в качестве примера.

MX-запись: необходимо, чтобы почта домена обслуживалась другим сервером

-

Если вам неизвестно имя сервера, но вы знаете его IP-адрес —необходимо сначала в зоне домена создать новую запись со следующими параметрами:

- имя: mail-server

- тип: A

- значение (IP/host.): IP-адрес почтового сервера

-

Если вы хотите изменить почтовый сервер для домена, указанного в разделе «DNS-зоны», кликните на него мышкой и, в случае если на новой странице существует запись:

- @ IN MX 10 <серверы .masterhost>

отключите ее. После того как запись будет отключена, нажмите на ссылку «добавить новую запись» и создайте запись вида:

- имя: @

- тип: MX

- MX preference: числовое значение, допустим, 10.

- значение (IP/host.): mail-server

- @ IN MX 10 <серверы .masterhost>

- Если вы хотите изменить почтовый сервер для поддомена домена, указанного в разделе «DNS-зоны», кликните на имя домена мышкой, и добавьте новую запись со следующими параметрами:

- имя: abc («abc» указано в качестве примера. Работает, если вы хотите создать запись для домена abc.domain.tld в зоне домена domain.tld. В вашем случае будет какое-то другое имя)

- тип: MX

- MX preference: числовое значение, допустим, 10.

- значение (IP/host.): mail-server

SRV-запись

Для внесения SRV-записи необходимо получить от владельца службы следующие данные:

- Служба (service)

- Протокол (proto)

- Приоритет (priority)

- Вес (weight)

- Порт (port)

- Сервер (target)

* TTL не изменяется, поэтому его указывать не нужно;

Имя записи формируется из имени службы и протокола: _служба. _протокол

_протокол

Значение записи имеет следующий формат: приоритет вес порт сервер. (в конце имени обязательно должна быть точка!)

Пример правильно заполненной формы.

Список NS-серверов поддомена

Если основной домен делегирован на сервера masterhost, то смена NS-серверов поддомена третьего уровня производится через редактор DNS-Зоны.

Если поддержка основного домена оказывается на сторонних серверах, то изменение списка NS-серверов для его поддоменов производится в панели управления этими серверами.

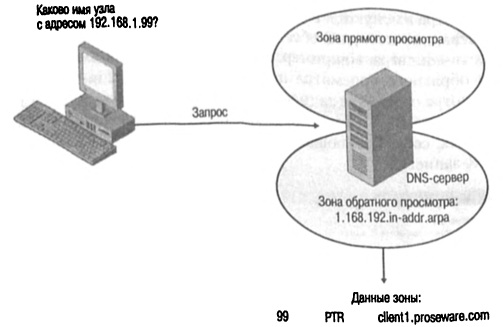

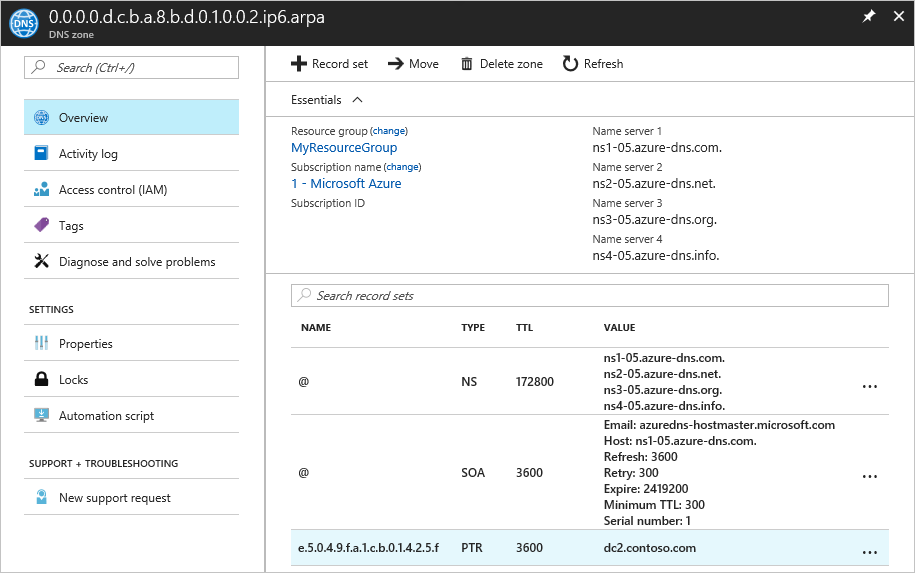

PTR-запись: вы выделили мне IP-адрес, и я хочу установить соответствие между этим IP-адресом и именем определенного хоста

Для этого необходимо зайти в раздел DNS-зоны, выбрать ваш IP-адрес и нажать на кнопку «>>». В поле, доступное для редактирования, ввести имя хоста с точкой на конце и нажать «сохранить».

SPF-запись

Достаточно распространенным приемом, используемым организаторами СПАМ-рассылок, является подделка обратного адреса письма. В этом случае на Ваши почтовые ящики иногда могут приходить служебные сообщения об ошибках (bounce message), если одно или несколько таких СПАМ-писем с обратным адресом Вашего почтового ящика были заблокированы серверами получателей.

В этом случае на Ваши почтовые ящики иногда могут приходить служебные сообщения об ошибках (bounce message), если одно или несколько таких СПАМ-писем с обратным адресом Вашего почтового ящика были заблокированы серверами получателей.

Есть несколько технологий, которые помогут защитить Ваш почтовый домен от использования злоумышленниками: SPF, DKIM, DMARC

В данный момент на наших почтовых серверах поддерживаются технологии SPF и DKIM. Если отправка почты от имени адресов Вашего домена осуществляется только с наших почтовых серверов, мы рекомендуем добавить в DNS зону этого домена следующую TXT-запись с нашим SPF правилом, которое не позволит использовать Ваш домен на сторонних почтовых серверах.

- имя: @

- тип: TXT

- значение: v=spf1 include:_spf.masterhost.ru -all

Это правило заставит серверы получателей блокировать все СПАМ-письма, которые используют в качестве адресов отправителя Ваше доменное имя. Подробнее о технологии SPF.

Уважаемые пользователи, убедительно просим Вас быть особо внимательными при редактировании DNS-зон, некорректная конфигурация DNS-зоны может привести к неработоспособности Ваших ресурсов на достаточно длительный срок!

DKIM

Для защиты от мошеннических действий от имени Вашего домена мы рекомендуем добавить DKIM-запись в DNS-зону. Если Вы используете нашу почту, добавить DKIM можно в Личном кабинете cp.masterhost.ru.

-

Exchange-почта:

Древо услуг – почта (ms exchange) eXXXXX – DKIM (MS Exchange) – добавить

-

Почта, входящая в состав хостинга:

Древо услуг – Ваш домен – DKIM – добавить

CAA-запись

С помощью этой записи вы можете указать удостоверяющие центры, имеющие право выпускать SSL/TLS-сертификаты для данного домена. Запись CAA позволяет избежать несанкционированной выдачи сертификатов по ошибке или с целью мошенничества.

Это только пример, точную информацию по содержанию поля «Значение» следует уточнять у Вашего удостоверяющего центра.

Изменение NS-серверов домена

Для изменения списка DNS-серверов следует:- Зайти в Личный кабинет;

- Указать логин cXXXXX и пароль;

- Открыть раздел «Общие услуги» и нажать «изменить» напротив нужного домена;

- Нажать на ссылку «Изменить настройки делегирования»;

- Чтобы указать сторонние серверы, выберите «Делегировать на сторонние серверы»;

- Впишите адреса DNS серверов по одному на строке;

- Для отмены предварительного тестирования DNS-серверов, отметьте свойство «Без тестирования»;

- Нажмите кнопку «Сохранить».

Если логин cXXXXX и пароль доступа к Личному кабинету утеряны, то для восстановления реквизитов доступа Вы можете воспользоваться ссылкой «Напомнить».

Важно:- Изменение списка DNS-серверов возможно только после завершения мобильной авторизации.

- С момента делегирования домена (изменения его списка NS-серверов) потребуется от 6 до 72 часов прежде чем он будет доступен в сети Интернет.

DNS ▷ Что такое Ресурсные записи DNS? DNS — SOA запись

Что такое DNS?

Доменная система имён (DNS) – собственно, система, привязывающая IP-адрес к символьному имени домена. Система DNS работает по принципу иерархии и использует произвольное количество частей (доменов), разделяемых точкой. Корневые домены или домены верхнего уровня в сети Internet управляются центром InterNIC (Public Information Regarding Internet Domain Name Registration Services).

Каждая страна имеет свои двухбуквенные домены, кроме того существуют домены и для типов организаций (.com — коммерческие организации; .edu — учебные заведения; .gov — правительственные учреждения; .mil — военные учреждения; .org — прочие организации; .net — сетевые ресурсы).

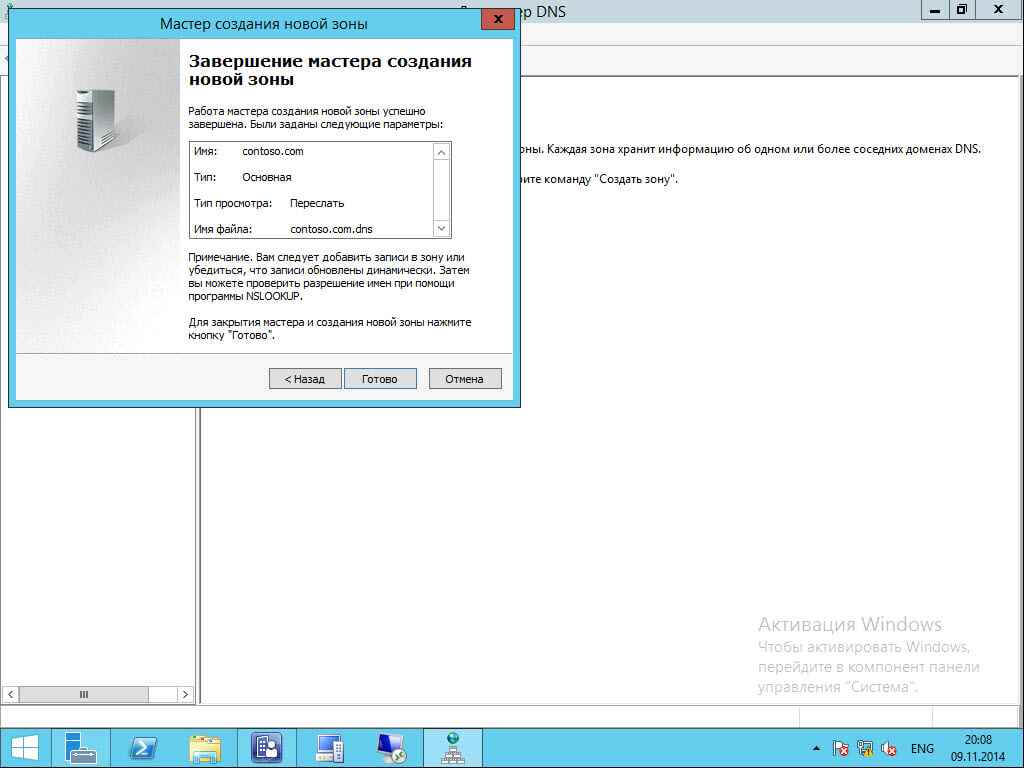

Для нахождения того или иного ресурса в сети система DNS использует DNS-сервера содержащие базу данных типа «IP-адрес – имя домена». Можно сказать, что вся информация о зонах хранится в файлах описания зон, а при запуске сервера она загружается в оперативную память. Поэтому, базой данных сервера называют всю совокупность файлов описания зон сервера.

Можно сказать, что вся информация о зонах хранится в файлах описания зон, а при запуске сервера она загружается в оперативную память. Поэтому, базой данных сервера называют всю совокупность файлов описания зон сервера.

Файлы зон содержат информацию о пространстве имен и могут содержать директивы и записи ресурсов. Директивы указывают серверу доменных имен на выполнение определённых задач или применение специальных настроек в зоне. Ресурсные записи определяют параметры зоны и соотносят пользователей с определёнными хостами. В файле зоны необязательно могут присутствовать директивы, но в нем обязательно должны быть ресурсные записи.

Пример файла зоны:

$TTL 1h @ 86400 IN SOA ns.example.com. hostmaster.example.com. ( 2009092102 ; Serial 10600 ; Refresh 800 ; Retry 3400000 ; Expire 86400 ) ; TTL ) ;;; NS ;;; NS ns1.my-ns-server.com. NS ns.my-secondary-ns.com. ;;; MX ;;; MX 10 mx.example.com. ;;; A ;;; A 192.168.0.1 www CNAME @ mx A 192.168.0.1

Все директивы и ресурсные записи вводятся в отдельной строке, комментарии размещаются после точки с запятой (;).

Директивы начинаются со знака доллара ($), после которого вводится имя директивы. Зачастую директивы пишут в начале файла зоны.

Ниже приведены часто используемые директивы:

$ INCLUDE — Позволяет включить другой файл зоны в этот файл зоны в месте, где появляется директива. Это позволяет хранить дополнительные настройки файла зоны отдельно от основного файла зоны.

$ ORIGIN — Добавляет имя домена к относительному доменному имени. По умолчанию $ORIGIN принимает значение доменного имени, указанного в операторе zone.

$ TTL – Устанавливает значение времени жизни по умолчанию (TTL) для зоны. Это время, на протяжении которого запись ресурса этой зоны действительна в кэше других серверов. Каждая запись ресурса может содержать свое собственное значение TTL , который перекрывает эту директиву.

Основные ресурсные записи DNS

Основополагающая запись DNS — SOA (start of authority record) или начальная запись зоны: запись, указывающая местоположение эталонной записи о данном домене, содержит контактную информацию лица, ответственного за данную зону, тайминги кеширования зонной информации и данные о взаимодействиях DNS-серверов.

Пример записи SOA:

@ IN SOA <primary-name-server> <hostmaster-email> (

<serial-number>

<time-to-refresh>

<time-to-retry>

<time-to-expire>

<minimum-TTL> )

Например:

@ 86400 IN SOA ua.example.com. hostmaster.example.com. ( 2009092102 ; Serial 10600 ; Refresh 800 ; Retry 3400000 ; Expire 86400 ) ; Minimum TTL

Где:

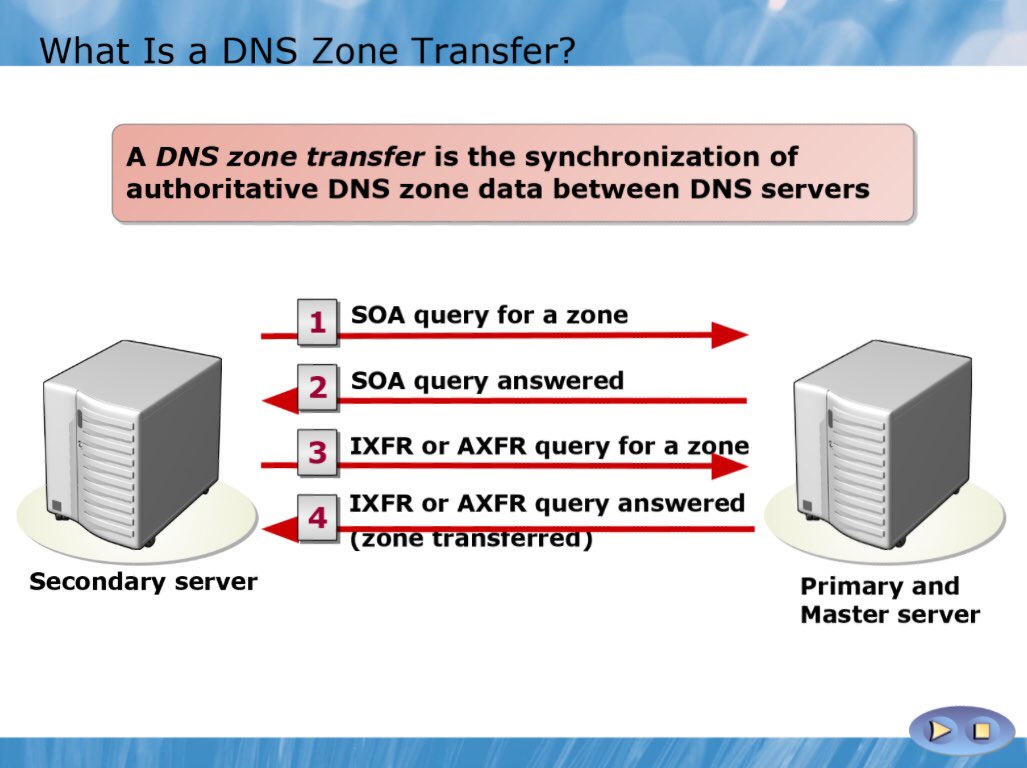

Serial – Серийный номер самого файла зоны. Серийный номер увеличивается каждый раз при изменении данных домена. Когда вторичный сервер проверяет необходимость обновления данных, он проверяет серийный номер записи SOA на первичном сервере.

Когда вторичный сервер проверяет необходимость обновления данных, он проверяет серийный номер записи SOA на первичном сервере.

Refresh — значение времени в секундах. Показывает время, через которое вторичный сервер будет пытаться обновить данные зоны с первичного сервера (читая SOA первичного сервера). Рекомендуется устанавливать значения от 1200 до 43200 секунд. Низкое значение (1200) устанавливается при частой необходимости обновления данных. Высокое 43200 (12 часов), если такой необходимости нет.

Retry — значение времени в секундах. Определяет время между попытками, если вторичный сервер не может связаться с первичным сервером, когда время обновления истекло. Рекомендуемые значения от 180 (3 минуты) до 900 (15 минут) и выше.

Expire — значение времени в секундах. Значение срока. Если попытки обновления данных не привели к успеху, то по истечении срока вторичный сервер перестаёт отвечать на запросы для данного домена и стирает свою копию файла зоны. Если контакт установлен, значения срока и обновления сбрасываются, и цикл начинается снова. Рекомендуется устанавливать значения от 1209600 до 2419200 секунд (2-4 недели).

Если контакт установлен, значения срока и обновления сбрасываются, и цикл начинается снова. Рекомендуется устанавливать значения от 1209600 до 2419200 секунд (2-4 недели).

TTL – Время жизни. Время, на протяжении которого запись ресурса этой зоны действительна в кэше других серверов.

*Обратите внимание, что временные промежутки можно вводить не только в секундах. Возможны варианты ввода данных в других форматах, например: 2w14h(2 недели 14 часов), 1d2h(1 день 2 часа), 4h40m(4 часа 30 минут), 30m45s(30 минут 45секунд), или любые другие варианты при использовании соответствующих букв. Кроме записи SOA, существуют другие ресурсные записи. Мы рассмотрим основные:

Запись А – запись соответствия имени хоста его IP-адресу.

Запись AAAA — запись соответствия имени хоста его IP-адресу для протокола IPv6.

Запись CNAME – запись канонического имени для псевдонима (одноуровневая переадресация). Данная запись используются для перенаправления трафика с субдомена, например почтового сервера, на другой сервер. Создание записи CNAME не нарушает работу электронной почты и других служб.

Создание записи CNAME не нарушает работу электронной почты и других служб.

Запись MX (Mail Exchanger) – запись адреса почтового шлюза для домена. Управляет маршрутизацией почтовых сообщений для протокола SMTP. Запись критически важна для протокола SMTP.

Запись NS (Name Server) – запись адреса узла отвечающего за доменную зону. Указывает на сервера DNS, ответственные за конкретный домен и его поддомены.

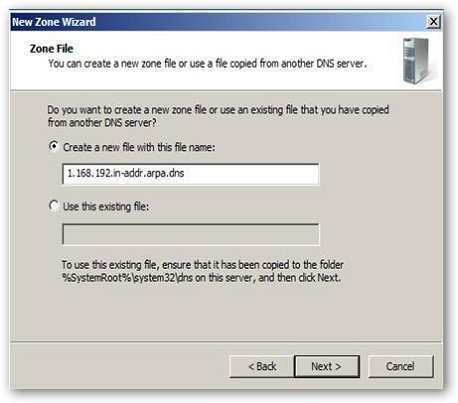

Запись PTR (Domain name pointer) — используется для обратного разрешения IP-адресов в имена узлов в домене in-addr.arpa.

Запись SRV (Service Locator) — указатель на службу. Запись используется для поиска серверов, на которых функционируют определенные службы (Active Directory, Jabber).

DNSSEC – что это такое и почему эта технология так важна?

Интересуетесь протоколом DNSSEC (расширениями безопасности системы доменных имен)? Нажмите на изображение ниже, чтобы изучить нашу инфографику с описанием принципов работы DNSSEC и преимуществ его развертывания.

Краткое описание принципов работы DNS

Для понимания протокола DNSSEC (расширения безопасности системы доменных имен) важно иметь общее представление о системе доменных имен (DNS).

Надлежащее функционирование интернета напрямую зависит от DNS. Посещение веб-страниц, отправка сообщений по электронной почте, получение изображений из соцсетей — во всех этих формах взаимодействия для преобразования понятных человеку доменных имен (например, icann.org) в IP-адреса (например, 192.0.43.7 и 2001:500:88:200::7), необходимые серверам, маршрутизаторам и другим сетевым устройствам для придания трафику в интернете нужного направления, используется DNS.

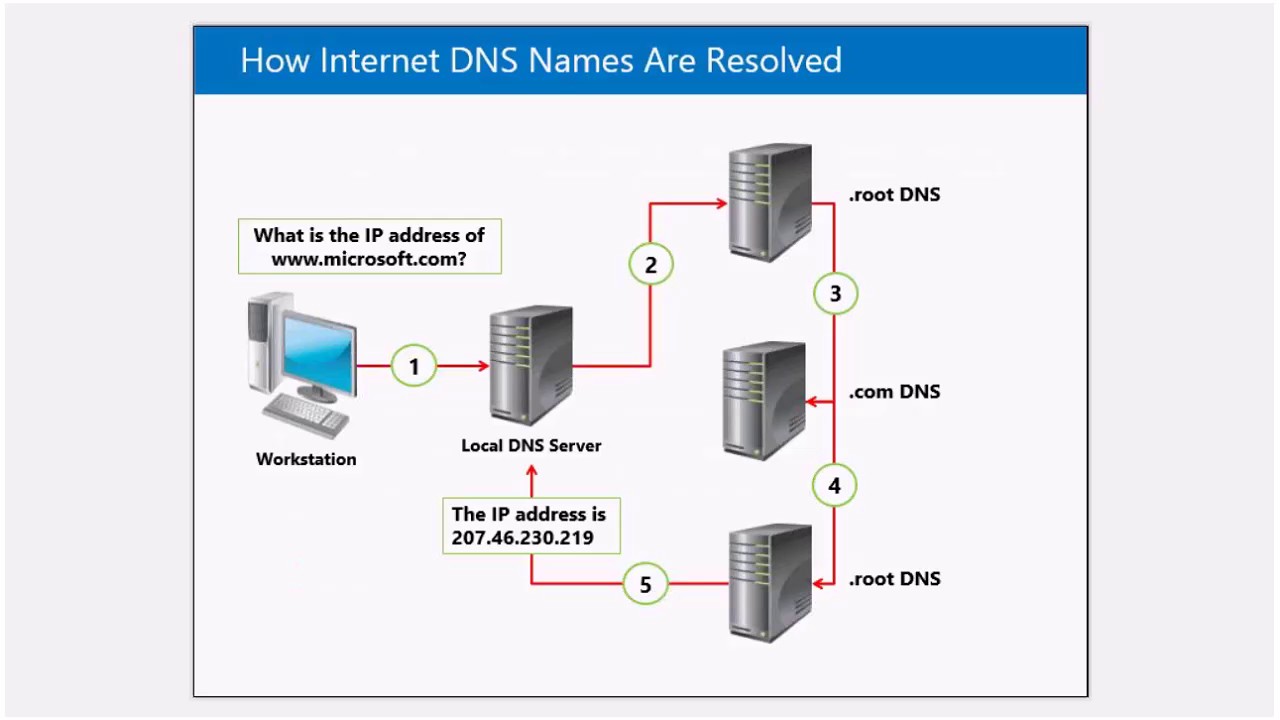

Пользование интернетом на любом устройстве начинается с DNS. Представьте, например, момент ввода пользователем имени сайта в браузер на телефоне. Браузер при помощи stub-резолвера, являющегося частью операционной системы устройства, начинает преобразование доменного имени сайта в адрес интернет-протокола (IP-адрес). Stub-резолвер представляет собой простейший DNS-клиент, передающий запрос данных DNS более сложному DNS-клиенту, называемому рекурсивным резолвером. У многих сетевых операторов есть рекурсивные резолверы для обработки DNS-запросов — или просто запросов — отправляемых устройствами в их сети. (Менее крупные операторы и организации иногда пользуются рекурсивными резолверами других сетей, в том числе предоставляемыми открыто в качестве услуги, такими как Google Public DNS, OpenDNS и Quad9).

Stub-резолвер представляет собой простейший DNS-клиент, передающий запрос данных DNS более сложному DNS-клиенту, называемому рекурсивным резолвером. У многих сетевых операторов есть рекурсивные резолверы для обработки DNS-запросов — или просто запросов — отправляемых устройствами в их сети. (Менее крупные операторы и организации иногда пользуются рекурсивными резолверами других сетей, в том числе предоставляемыми открыто в качестве услуги, такими как Google Public DNS, OpenDNS и Quad9).

Рекурсивный резолвер отслеживает — преобразует — ответ на DNS-запрос, отправленный stub-резолвером. В ходе этого преобразования рекурсивному резолверу требуется отправить собственные DNS-запросы, как правило, нескольким авторитативным DNS-серверам. Данные DNS по каждому доменному имени хранятся на авторитативном DNS-сервере где-то в интернете. Данные DNS по домену называются зоной. У некоторых организаций для публикации своих зон есть собственные DNS-серверы, но обычно для выполнения этой функции привлекаются третьи стороны. Существуют разного рода организации, обеспечивающие хостинг зон DNS. Это, среди прочих, регистраторы, регистратуры, хостинговые компании и провайдеры сетевых серверов.

Существуют разного рода организации, обеспечивающие хостинг зон DNS. Это, среди прочих, регистраторы, регистратуры, хостинговые компании и провайдеры сетевых серверов.

Сама по себе DNS не имеет системы защиты

DNS разрабатывалась в 1980-х годах, когда интернет был гораздо меньше, и безопасность не являлась основным приоритетом при ее разработке. Как следствие, отправляя запрос авторитативному DNS-серверу, рекурсивный резолвер не имеет возможности проверить подлинность ответа. Резолвер может лишь проверить, поступает ли ответ с того же IP-адреса, по которому был отправлен исходный запрос. Но полагаться на IP-адрес источника ответа — это ненадежный механизм проверки подлинности данных, поскольку IP-адрес источника ответного DNS-пакета легко подделать или подменить. Изначально заложенная структура DNS не позволяет с лёгкостью распознать поддельный ответ на один из своих запросов. Злоумышленник легко принимает вид авторитативного сервера, которому резолвером отправлен исходный запрос, путем подмены ответа, поступающего, как кажется, от этого авторитативного сервера. Иначе говоря, злоумышленник может направить пользователя на потенциально вредоносный сайт, а пользователь этого не заметит.

Иначе говоря, злоумышленник может направить пользователя на потенциально вредоносный сайт, а пользователь этого не заметит.

Для ускорения преобразования рекурсивные резолверы хранят данные DNS, получаемые ими от авторитативных DNS-серверов, в кэше. Если stub-резолвер запрашивает данные DNS, находящихся в кэше рекурсивного резолвера, то последний может ответить немедленно, без задержки, связанной с необходимостью сначала отправить запрос одному или нескольким авторитативным серверам. Однако у использования возможностей кэширования есть и обратная сторона: если злоумышленник отправляет поддельный ответ DNS, который принимается рекурсивным резолвером, то это приводит к отравлению кэша. После этого резолвер начинает возвращать мошеннические данные DNS другим запрашивающим эти данные устройствам.

Рассмотрим пример угрозы, которую представляет собой атака типа «отравление кэша». Представим, что пользователь заходит на сайт своего банка. Устройство пользователя запрашивает у заданного рекурсивного DNS-сервера IP-адрес сайта банка. Но некий злоумышленник мог отравить резолвер IP-адресом, который ведет не к настоящему сайту, а к сайту, созданному этим злоумышленником. Этот мошеннический сайт имеет вид сайта банка и выглядит точно так же. Ничего не подозревающий пользователь, вводит свое имя и пароль, как обычно. К сожалению, таким образом пользователь раскрывает свои учетные данные злоумышленнику, который затем может под видом этого пользователя войти в систему на настоящем сайте банка, чтобы перевести средства или совершить другие несанционированные действия.

Но некий злоумышленник мог отравить резолвер IP-адресом, который ведет не к настоящему сайту, а к сайту, созданному этим злоумышленником. Этот мошеннический сайт имеет вид сайта банка и выглядит точно так же. Ничего не подозревающий пользователь, вводит свое имя и пароль, как обычно. К сожалению, таким образом пользователь раскрывает свои учетные данные злоумышленнику, который затем может под видом этого пользователя войти в систему на настоящем сайте банка, чтобы перевести средства или совершить другие несанционированные действия.

Расширения безопасности DNS (DNSSEC)

Члены Инженерной проектной группы интернета (IETF) — организации, ответственной за стандарты протокола DNS — давно осознали проблему недостаточной надежности механизмов проверки подлинности в DNS. Работа над выработкой решения началась в 1990-х годах, и ее результатом стал протокол DNSSEC (расширения безопасности системы доменных имен).

Протокол DNSSEC позволяет повысить надёжность проверки подлинности в DNS при помощи цифровых подписей, основанных на криптографии открытого ключа. При использовании DNSSEC не запросы и ответы DNS подписываются криптографически, а сами данные DNS подписываются владельцем этих данных.

При использовании DNSSEC не запросы и ответы DNS подписываются криптографически, а сами данные DNS подписываются владельцем этих данных.

У каждой зоны DNS есть пара открытых/закрытых ключей. Владелец зоны использует ее закрытый ключ для подписания данных DNS в этой зоне и генерирования цифровых подписей для этих данных. Как следует из названия «закрытый ключ», сведения о нем держатся владельцем зоны в секрете. А вот открытый ключ зоны публикуется в ней свободно, и получить его может каждый. Любой рекурсивный резолвер, производящий поиск данных в зоне, также получает открытый ключ этой зоны и использует его для проверки подлинности данных DNS. Резолвер проверяет подлинность цифровой подписи полученных им данных DNS. Если подлинность подтверждается, то данные DNS считаются настоящими и возвращаются пользователю. Если подпись не проходит проверку подлинности, то резолвер предполагает, что произошла атака, избавляется от данных и сообщает пользователю об ошибке.

Применение DNSSEC позволяет обеспечить две важные функции в DNS:

- Проверка подлинности источника данных позволяет резолверу криптографически проверить, действительно ли полученные данные поступили из той зоны, откуда, как он считает, они произошли.

- Проверка целостности данных позволяет резолверу проверить, не были ли эти данные изменены при передаче, после того как владелец зоны подписал их закрытым ключом этой зоны.

Доверие к ключам DNSSEC

Каждая зона публикует свой открытый ключ, и рекурсивный резолвер получает его для проверки подлинности данных в этой зоне. Но как резолверу проверить подлинность самого этого ключа? Как и все остальные данные в зоне, открытый ключ зоны тоже подписывается. Однако открытый ключ зоны подписывается не ее же закрытым ключом, а закрытым ключом ее родительской зоны. Например, открытый ключ зоны icann.org подписывается зоной org. Родительская зона DNS отвечает как за публикацию списка авторитативных DNS-серверов своей дочерней зоны, так и за подтверждение подлинности ее открытого ключа. Открытый ключ каждой зоны подписывается ее родительской зоной. Исключение составляет корневая зона — ее ключ подписывать некому.

Открытый ключ каждой зоны подписывается ее родительской зоной. Исключение составляет корневая зона — ее ключ подписывать некому.

Таким образом, открытый ключ корневой зоны является важной отправной точкой проверки подлинности данных DNS. Если резолвер доверяет открытому ключу корневой зоны, то он может доверять подписанным ее закрытым ключом открытым ключам зон верхнего уровня, например, открытому ключу зоны org. И поскольку резолвер может доверять открытому ключу зоны org, он может доверять открытым ключам, подписанным ее закрытым ключом, например, открытому ключу зоны icann.org. (На самом деле родительская зона не подписывает ключ дочерней зоны напрямую — реальный механизм более сложен, но конечный результат ничем не отличается от подписания дочернего ключа родительским.)

Последовательность криптографических ключей, используемых для подписания других криптографических ключей, называется цепочкой доверия. Открытый ключ, находящийся в начале цепочки доверия, называется якорем доверия. У резолвера есть список якорей доверия — открытых ключей различных зон, которым резолвер доверяет безоговорочно. Для большинства резолверов задан всего один якорь доверия — открытый ключ корневой зоны. Доверяя этому ключу, занимающему высшее положение в иерархии DNS, резолвер может выстроить цепочку доверия к любому месту в пространстве имен, если все зоны на пути к этому месту подписаны.

У резолвера есть список якорей доверия — открытых ключей различных зон, которым резолвер доверяет безоговорочно. Для большинства резолверов задан всего один якорь доверия — открытый ключ корневой зоны. Доверяя этому ключу, занимающему высшее положение в иерархии DNS, резолвер может выстроить цепочку доверия к любому месту в пространстве имен, если все зоны на пути к этому месту подписаны.

Проверка подлинности и подписание посредством DNSSEC

Для обеспечения в интернете повсеместной безопасности необходимо масштабное внедрение DNSSEC. DNSSEC не включается автоматически: в настоящее время сетевые операторы должны включать его вручную на своих рекурсивных резолверах, а владельцы доменных имен — на авторитативных серверах своих зон. Операторы резолверов и авторитативных серверов имеют разные причины для включения DNSSEC на своих системах, но когда они их включают, на получение подлинных ответов на свои запросы DNS может рассчитывать большее количество пользователей. Иными словами, пользователь может быть уверен, что попадет в интернете в то место, куда желает попасть.

Включить на рекурсивных резолверах DNSSEC-валидацию нетрудно. Собственно говоря, практически все распространенные резолверы поддерживают эту возможность уже много лет. Для ее включения требуется изменить всего несколько строк в файле настройки резолвера. С этого момента, если пользователь запрашивает информацию DNS, поступающую из подписанных зон, и эти данные были изменены, то пользователю данные не возвращаются (намеренно). Применение протокола DNSSEC защищает пользователя от ложных данных из подписанной зоны, так как позволяет обнаружить атаку и мешает получению пользователем измененных данных.

Подписание зон при помощи DNSSEC осуществляется в несколько действий, но свою информацию DNS подписывают миллионы зон, чтобы гарантировать получение правильных данных пользователям валидирующих резолверов. Почти всё распространенное программное обеспечение для авторитативных DNS-серверов поддерживает подписание зон, и многие провайдеры услуг DNS-хостинга тоже поддерживают DNSSEC. Как правило, включить DNSSEC в зоне, где используются услуги хостинг-провайдера, очень легко — зачастую для этого требуется просто отметить опцию.

Как правило, включить DNSSEC в зоне, где используются услуги хостинг-провайдера, очень легко — зачастую для этого требуется просто отметить опцию.

Если говорить о внедрении DNSSEC владельцем зоны путем подписания ее данных, то для обеспечения максимальной эффективности DNSSEC требуется, чтобы родительская зона этой зоны тоже была подписана, как и следующая за ней, и так далее вплоть до корневой зоны. Благодаря непрерывной цепи подписанных зон, начинающейся с корневой зоны, резолвер может выстроить цепочку доверия от корневой зоны для проверки подлинности данных. Например, для эффективного внедрения DNSSEC в зоне icann.org необходимо, чтобы была подписана зона org, а также корневая зона. К счастью, корневая зона DNS подписана с 2010 года, и все gTLD и многие ccTLD тоже.

Для завершения внедрения DNSSEC в зоне требуется совершить еще одно действие: отправить сведения об открытом ключе вновь подписанной зоны родительской зоне. Как уже разъяснялось, родительская зона подписывает открытый ключ дочерней, благодаря чему становится возможным выстроить цепочку доверия от родительской зоны к дочерней.

На сегодняшний день владельцу зоны обычно необходимо сообщать родительской зоне сведения об открытом ключе вручную. В большинстве случаев это сообщение передается через регистратора владельца зоны. Точно так же, как владелец зоны взаимодействует со своим регистратором для внесения разного рода изменений в зону, например, передает список авторитативных DNS-серверов зоны, он взаимодействует с регистратором, чтобы обновлять сведения об открытом ключе зоны. Хотя в настоящее время этот процесс выполняется вручную, в будущем предполагается его автоматизация благодаря недавно разработанным протоколам.

Дальнейшие действия, связанные с DNSSEC

По мере внедрения DNSSEC DNS может стать основой для других протоколов, предполагающих наличие надежного способа хранения данных. Разработаны новые протоколы, опирающиеся на DNSSEC и работающие только в подписанных зонах. Например, DANE (аутентификация именованных объектов на базе DNS) предусматривает публикацию в зонах ключей защиты транспортного уровня (TLS) для таких приложений как почта. DANE предоставляет возможность проверять подлинность открытых ключей, не зависящую от центров сертификации. Новые способы повышения уровня конфиденциальности DNS-запросов также будут предусматривать возможность использования DANE.

DANE предоставляет возможность проверять подлинность открытых ключей, не зависящую от центров сертификации. Новые способы повышения уровня конфиденциальности DNS-запросов также будут предусматривать возможность использования DANE.

В 2018 году ICANN впервые изменила якорь доверия корневой зоны DNS, что позволило извлечь очень полезные уроки относительно DNSSEC. Благодарю этому также повысилась осведомленность о DNSSEC среди операторов резолверов, которые включили валидацию на своем оборудовании, а мир получил более четкое представление о работе системы DNSSEC в целом. В ближайшие годы ICANN надеется на более повсеместное развертывание DNSSEC — как операторами резолверов, так и владельцами зон. Это позволит обеспечить более надежную криптографическую защиту благодаря DNSSEC и гарантировать получение подлинных ответов на запросы к DNS для большего количеста пользователей.

Как управлять файлами зоны DNS | Домены

То, где вы будете добавлять, изменять и удалять записи DNS, зависит от того, где находится ваша система доменных имен. А это, в свою очередь, зависит от адреса, на который указывают ваши DNS-серверы. Есть три возможных варианта:

А это, в свою очередь, зависит от адреса, на который указывают ваши DNS-серверы. Есть три возможных варианта:

- Ваш домен зарегистрирован в GoDaddy и использует наши DNS-серверы. В этом случае вы будете настраивать DNS в своем аккаунте GoDaddy.

- Ваш домен не зарегистрирован в GoDaddy, но использует наши DNS-серверы. В этом случае вы тоже будете настраивать DNS в своем аккаунте GoDaddy. Обычно так происходит, если ваш веб-сайт размещен у нас или вы используете хостинг DNS.

- Ваш домен зарегистрирован в другой компании и не использует наши DNS-серверы. В этом случае вы будете настраивать DNS не у нас, а в компании, где размещена ваша DNS и/или веб-сайт.

Если DNS размещена у нас, вы можете добавлять, изменять и удалять записи, используя диспетчер DNS.

- Запись A. Главная запись DNS, связывающая ваш домен с IP-адресом, который приводит посетителей на ваш веб-сайт. Добавить / Изменить / Удалить

- Поддомен.

Любая запись DNS, используемая в качестве префикса вашего доменного имени, например blog.coolexample.com. Поддомен можно создать с помощью записи A, которая указывает на IP-адрес (самый распространенный вариант), записи CNAME, которая указывает на URL, или даже с помощью записи MX. Добавить / Изменить / Удалить

Любая запись DNS, используемая в качестве префикса вашего доменного имени, например blog.coolexample.com. Поддомен можно создать с помощью записи A, которая указывает на IP-адрес (самый распространенный вариант), записи CNAME, которая указывает на URL, или даже с помощью записи MX. Добавить / Изменить / Удалить - Запись CNAME. Эта запись также выступает префиксом доменного имени и иногда может считаться поддоменом. Запись CNAME не может указывать на IP-адрес, а только на другое доменное имя или URL. Например, вы можете создать запись CNAME для домена store.coolexample.com, которая указывает на другой URL, допустим на магазин, созданный на платформе Shopify. Добавить / Изменить / Удалить

- Запись MX. Управляет вашим адресом электронной почты. Благодаря ей письма попадают в ваш почтовый ящик. Разные почтовые сервисы используют разные записи MX. В почте GoDaddy эти записи настраиваются автоматически. Добавить / Изменить / Удалить

- Запись TXT.

Позволяет подтвердить право собственности на домен и настроить правила для отправителей писем. Добавить / Изменить / Удалить

Позволяет подтвердить право собственности на домен и настроить правила для отправителей писем. Добавить / Изменить / Удалить - Запись SPF. Тип записи TXT, позволяющей настраивать правила для отправителей писем. Это дополнительный тип записи DNS. Добавить / Изменить / Удалить

- Запись NS. Содержит сведения о ваших DNS-серверах. Используйте эти записи, чтобы понять, какие DNS-серверы вам нужно использовать, если ваш домен не зарегистрирован в GoDaddy, но вы хотите настраивать DNS у нас. Это дополнительный тип пользовательской записи DNS. Добавить / Изменить / Удалить

Статьи по теме

Новые возможности сервера DNS в Windows Server

Автор статьи — Андрей Каптелин, участник ИТ-сообщества

С выходом Windows Server Technical Preview 2 многие службы получили обновления. Не обошли обновления стороной и заслуженный сервер имен DNS. Помимо поддержки управления DNS-сервером из PowerShell, появилась новая возможность – DNS policy.

Помимо поддержки управления DNS-сервером из PowerShell, появилась новая возможность – DNS policy.

DNS policy – это расширение DNS-сервера для адаптации его работы в зависимости от содержания приходящих запросов. Благодаря первоочередному применению политик на поступивший запрос, можно существенно облегчить работу сервера, отсеяв заведомо ненужные запросы, либо указав серверу, изменить содержание ответа в соответствии с описанными правилами.

Принцип работы

Политики применяются к трем категориям запросов:

— Запрос на разрешение записи. Все обычные запросы на разрешение имени в IP-адрес, или получение значений TXT-, MX- и SRV-записей.

— Запрос на передачу зон. Запросы от ваших вторичных серверов на обновление информации о зоне. Если такой запрос будет выполнен для чужого сервера, он получит всё содержимое вашей зоны.

— Запрос, для выполнения которого нужно выполнить рекурсивный запрос. Например, клиент запросил имя, находящееся не в ваших зонах. Сервер должен переспросить вышестоящий сервер для получения результата. Для внешних клиентов обрабатывать такие запросы нужно не всегда.

Например, клиент запросил имя, находящееся не в ваших зонах. Сервер должен переспросить вышестоящий сервер для получения результата. Для внешних клиентов обрабатывать такие запросы нужно не всегда.

Область применения политики может быть, как на весь сервер, так и на конкретную зону, если эта зона не интегрирована в Active Directory.

Политики DNS-сервера позволяют реализовать следующие действия:

— Создавать зону с различным набором записей.

— Классифицировать клиента по его IP-адресу и использовать это в правилах применения политик.

— Применять политики на весь сервер и на зоны, не интегрированные в АД.

— Применять различные политики в зависимости от интерфейса, получившего запрос.

— Применять политики в зависимости от времени суток.

— Применять политики по типу запрашиваемых записей.

— Отвечать на запросы данными из различных версий зоны в заданных пропорциях, похоже на управляемый Round Robin.

— Применять политики для пересылки зон.

— Применять нужную политику по фильтру, если для завершения запроса нужно выполнить рекурсию.

— Располагать политики в нужном порядке обработки.

Все созданные политики сохраняются в реестре в следующих разделах:

Заданные подсети, используемые в правилах применения политик, хранятся в разделе реестра

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\DNS Server\ClientSubnets

Политики, применяемые на сервер, хранятся в разделе реестра

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\DNS Server\Policies

Политики, применяемые к конкретной зоне, хранятся в разделе реестра

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\DNS Server\Zones\{имя зоны}\Policies

Зоны, используемые в правилах рекурсивных запросов, хранятся в разделе реестра

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DNS\Parameters\ServerScopes

Значение о состоянии рекурсии для всего сервера (используется зона ". ") хранится в разделе

") хранится в разделе

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DNS\Parameters

Ключ NoRecursion равен «0» - рекурсия включена, «1» - выключена. Переключение из включенного в выключенное состояние, требует перезапуска службы DNS-сервера.

Если для зоны создается альтернативное содержание (Add-DnsServerZoneScope), оно помещается в файле, размещенном в

C:\Windows\System32\dns\{имя зоны}

А конфигурация записывается в реестр

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\DNS Server\Zones\{имя_зоны}\ZoneScopes\

При удалении альтернативной версии зоны, запись в реестре удаляется, а файл альтернативного содержания остаётся на месте.

Несмотря на обилие мест расположения настроек, для их изменений достаточно несколько команд PowerShell.

Для работы с политиками запросов разрешения записи и рекурсивных запросов:Add-DnsServerQueryResolutionPolicy

Get-DnsServerQueryResolutionPolicy

Set-DnsServerQueryResolutionPolicy

Remove-DnsServerQueryResolutionPolicy

Для работы с запросами по передаче зон:Add-DnsServerZoneTransferPolicy

Get-DnsServerZoneTransferPolicy

Set-DnsServerZoneTransferPolicy

Remove-DnsServerZoneTransferPolicy

Действия выполнения политик могут быть следующие:

-Action ALLOW – запрос выполняется сервером DNS

-Action DENY – сервер DNS отвечает отказом

-Action IGNORE – запрос не обрабатывается сервером DNS

Для понимания этапов обработки политик есть следующие схемы прохождения запроса.

Схема обработки запросов разрешения записи и рекурсивных запросов:

Схема обработки запросов на передачу зон:

Примеры

Настройка ограничения выполнения рекурсивных запросов

Есть задача настроить DNS-сервер на выполнение рекурсивных запросов только для внутренних клиентов. Сервер имеет два сетевых интерфейса. У внешнего IP-адрес 1.1.1.1, у внутреннего интерфейса IP-адрес 10.0.0.39. Можно выполнить эту задачу, ограничив выполнение таких запросов только внутренним интерфейсом. Для этого необходимо запретить рекурсивные запросы на уровне сервера и разрешить только для запросов, полученных внутренним интерфейсом.

# Запрещаем рекурсию на область «.» - т.е. на уровне сервера

Set-DnsServerRecursionScope -Name . -EnableRecursion $False

# Добавляем область для внутренних клиентов с разрешением выполнения рекурсивных запросов

Add-DnsServerRecursionScope -Name "InternalClients" -EnableRecursion $True

# Создаём правило, разрешающее рекурсивные запросы

Add-DnsServerQueryResolutionPolicy -Name "SplitBrainRecursionPolicy" -Action ALLOW -ApplyOnRecursion -RecursionScope "InternalClients" -ServerInterfaceIP "EQ,10. 0.0.39"

0.0.39"

Разберём команду создания политики подробнее.

Add-DnsServerQueryResolutionPolicy – командлет создания политики обработки запросов на разрешение записей и рекурсивных запросов.

-Name «SplitBrainRecursionPolicy» – имя политики

-Action ALLOW – действие политики – выполнить запрос

-ApplyOnRecursion – политика обрабатывает только запросы, для которых нужно выполнить рекурсивный запрос

-RecursionScope «InternalClients – получает значение разрешения или запрета рекурсии заданной ранее области

-ServerInterfaceIP «EQ,10.0.0.39» – правило применения политики – только запрос, пришедший на интерфейс сервера с IPv4-адресом равным 10.0.0.39.

Модификация ответа на запрос разрешения имени

В компании есть отказоустойчивый веб-сервер, размещенный на двух площадках – в Европе и в Австралии. Скорость работы обоих площадок всегда одинакова, но в ночные часы стоимость аренды меньше. Компания решила задействовать площадки в зависимости от времени суток. Для этого принято решение распределять запросы клиентов в процентном отношении 80/20 на ночной и дневной датацентр.

Компания решила задействовать площадки в зависимости от времени суток. Для этого принято решение распределять запросы клиентов в процентном отношении 80/20 на ночной и дневной датацентр.

# Создаём версии зоны для Европы и Австралии

Add-DnsServerZoneScope -ZoneName "testzone.z" -Name "EuropeDC"

Add-DnsServerZoneScope -ZoneName "testzone.z" -Name "AustralianDC"

# Создаём запись для веб-сервера в новых зонах с указанием на разные датацентры

Add-DnsServerResourceRecord -ZoneName "testzone.z" -A -Name "www" -IPv4Address "1.1.1.1" -ZoneScope "EuropeDC"

Add-DnsServerResourceRecord -ZoneName "testzne.oz" -A -Name "www" -IPv4Address "2.2.2.2" -ZoneScope "AustralianDC"

# Создаём политики обработки запросов по наших условиям

Add-DnsServerQueryResolutionPolicy -Name "www-6-18" -Action ALLOW -ZoneScope "AustralianDC,4;EuropeDC,1" –TimeOfDay “EQ,06:00-18:00” -ZoneName "testzone. z" –ProcessingOrder 1

z" –ProcessingOrder 1

Add-DnsServerQueryResolutionPolicy -Name "www-0-6" -Action ALLOW -ZoneScope "AustralianDC,1;EuropeDC,4" –TimeOfDay “EQ,00:00-06:00” -ZoneName "testzone.z" –ProcessingOrder 2

Add-DnsServerQueryResolutionPolicy -Name "www-18-24" -Action ALLOW -ZoneScope "AustralianDC,1;EuropeDC,4" –TimeOfDay “EQ,18:00-23:59” -ZoneName "testzone.z" –ProcessingOrder 3

Разберём команду создания политики подробнее.

Add-DnsServerQueryResolutionPolicy – командлет создания политики

-Name «www-6-18» – имя политики

-Action ALLOW – действие политики – выполнить запрос

-ZoneScope «AustralianDC,4;EuropeDC,1» – указывает политике, использовать две версии зоны в пропорциях 4 к 1, получая требуемое соотношение 80% к 20% в выдаче данных из версии зоны для Европы и Австралии

–TimeOfDay “EQ,06:00-18:00” – Время действия политики

-ZoneName «testzone.z» – имя зоны, для которой действует политика

–ProcessingOrder 1 – очередность применения политики, для политик этой зоны

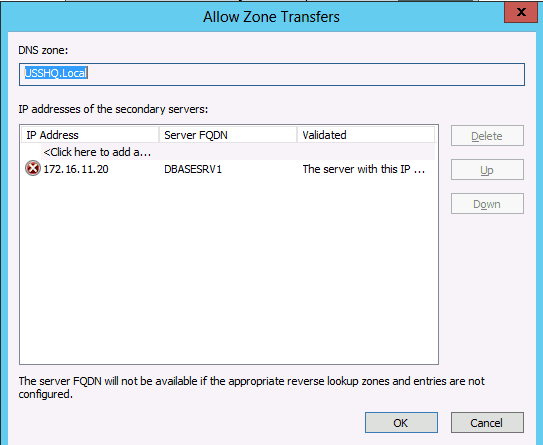

Ограничение запросов на передачу зон

В компания имеется основной DNS-сервер для внешних зон и два вторичных DNS-сервера, размещенных у разных провайдеров. Запретить сетевым экраном обращение к основному серверу по протоколу TCP на 53-й порт не представляется возможным, т.к. зоны имеют записи, превышающие размер пакета UDP. Решено использовать для этих целей DNS policy.

Запретить сетевым экраном обращение к основному серверу по протоколу TCP на 53-й порт не представляется возможным, т.к. зоны имеют записи, превышающие размер пакета UDP. Решено использовать для этих целей DNS policy.

# Создаём диапазоны адресов наших вторичных DNS-серверов

Add-DnsServerClientSubnet -Name "DNSsecondary1" -IPv4Subnet 4.4.4.4/32

Add-DnsServerClientSubnet -Name "DNSsecondary2" -IPv4Subnet 5.5.5.5/32

# Создаём политику обработки запросов на перенос зон

Add-DnsServerZoneTransferPolicy -Name "Allow secondary DNS" -ZoneName "testzone.z" -Action IGNORE -ClientSubnet "ne,DNSsecondary1,DNSsecondary2"

Разберём команду создания политики подробнее.

Add-DnsServerZoneTransferPolicy – командлет создания политики обработки запросов на перенос зон

-Name «Allow secondary DNS» – название политики

-ZoneName «testzone.z» – название зоны, для которой будет действовать политика

-Action IGNORE – действие политики

-ClientSubnet «ne,DNSsecondary1,DNSsecondary2» – условие применения для всех кроме наших серверов

Как видно, для решения многих задач теперь можно использовать DNS policy. Правильно описав правила прохождения запросов к DNS-серверу, можно не только оптимизировать работу сервисов, но и снизить нагрузку на DNS-сервер, отфильтровав ненужные запросы.

Правильно описав правила прохождения запросов к DNS-серверу, можно не только оптимизировать работу сервисов, но и снизить нагрузку на DNS-сервер, отфильтровав ненужные запросы.

Ссылки по теме

DNS Policies Overview

Статьи в блоге Windows Networking Team [MSFT]

DNS-зон объяснены

Что такое зона DNS?

Зона DNS — это отдельная часть пространства имен домена, которая делегируется юридическому лицу — физическому лицу, организации или компании, которые несут ответственность за обслуживание зоны DNS. Зона DNS также является административной функцией, позволяющей детально контролировать компоненты DNS, такие как полномочные серверы имен.

Когда веб-обозревателю или другому сетевому устройству необходимо найти IP-адрес для имени хоста, например, «example.com », он выполняет поиск DNS — по сути, проверку зоны DNS — и передается на DNS-сервер, который управляет зоной DNS для этого имени хоста. Этот сервер называется официальным сервером имен для домена. Затем авторитетный сервер имен выполняет поиск в DNS, предоставляя IP-адрес или другие данные для запрошенного имени хоста.

Затем авторитетный сервер имен выполняет поиск в DNS, предоставляя IP-адрес или другие данные для запрошенного имени хоста.

Уровни зоны DNS

Система доменных имен (DNS) определяет пространство доменных имен, которое определяет домены верхнего уровня (например, «.com»), домены второго уровня (например, «acme.com ») и домены нижнего уровня, также называемые субдоменами (например,« support.acme.com »). Каждый из этих уровней может быть зоной DNS.

Например, корневой домен «acme.com» может быть делегирован корпорации Acme. Acme берет на себя ответственность за настройку авторитетного DNS-сервера, который содержит правильные DNS-записи для домена.

На каждом иерархическом уровне системы DNS имеется сервер имен, содержащий файл зоны, который содержит надежные и правильные записи DNS для этой зоны.

Корневая зона DNS

Корень системы DNS, представленный точкой в конце имени домена, например www.example.com . — это основная зона DNS. С 2016 года за корневой зоной наблюдает Интернет-корпорация по присвоению имен и номеров (ICANN), которая делегирует управление дочерней компании, действующей в качестве Управления по присвоению номеров в Интернете (IANA).

С 2016 года за корневой зоной наблюдает Интернет-корпорация по присвоению имен и номеров (ICANN), которая делегирует управление дочерней компании, действующей в качестве Управления по присвоению номеров в Интернете (IANA).

Корневая зона DNS обслуживается 13 логическими серверами, управляемыми такими организациями, как Verisign, U.С. Исследовательские лаборатории армии и НАСА. Любой рекурсивный DNS-запрос (узнайте больше о типах DNS-запросов) начинается с обращения к одному из этих корневых серверов и запроса сведений для следующего уровня вниз по дереву — сервера домена верхнего уровня (TLD).

Зоны TLD

Существует зона DNS для каждого домена верхнего уровня, например «.com», «.org» или кода страны, например «.co.uk». в настоящее время существует более 1500 доменов верхнего уровня. Большинство доменов верхнего уровня управляется ICANN / IANA.

Доменные зоны

Домены второго уровня, такие как просматриваемый вами домен «ns1.com », определяются как отдельные зоны DNS, управляемые отдельными лицами или организациями. Организации могут запускать свои собственные DNS-серверы имен или делегировать управление внешнему провайдеру.

Организации могут запускать свои собственные DNS-серверы имен или делегировать управление внешнему провайдеру.

Если в домене есть поддомены, они могут быть частью одной зоны. В качестве альтернативы, если поддомен является независимым веб-сайтом и требует отдельного управления DNS, его можно определить как отдельную зону DNS. На приведенной выше диаграмме «blog.example.com» был настроен как зона DNS, тогда как «support.example.com» является частью «example.com »DNS-зона.

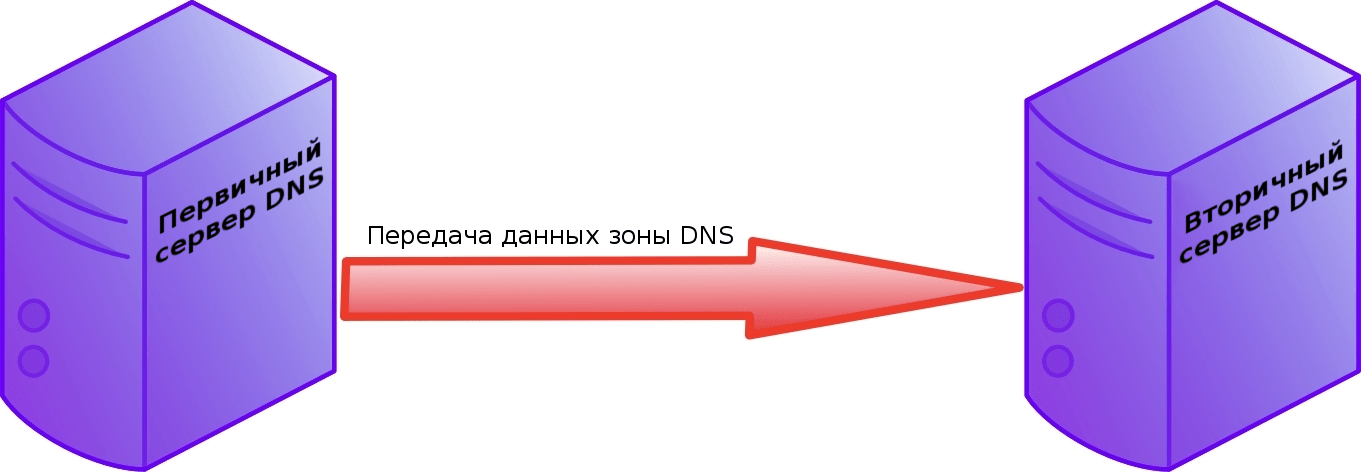

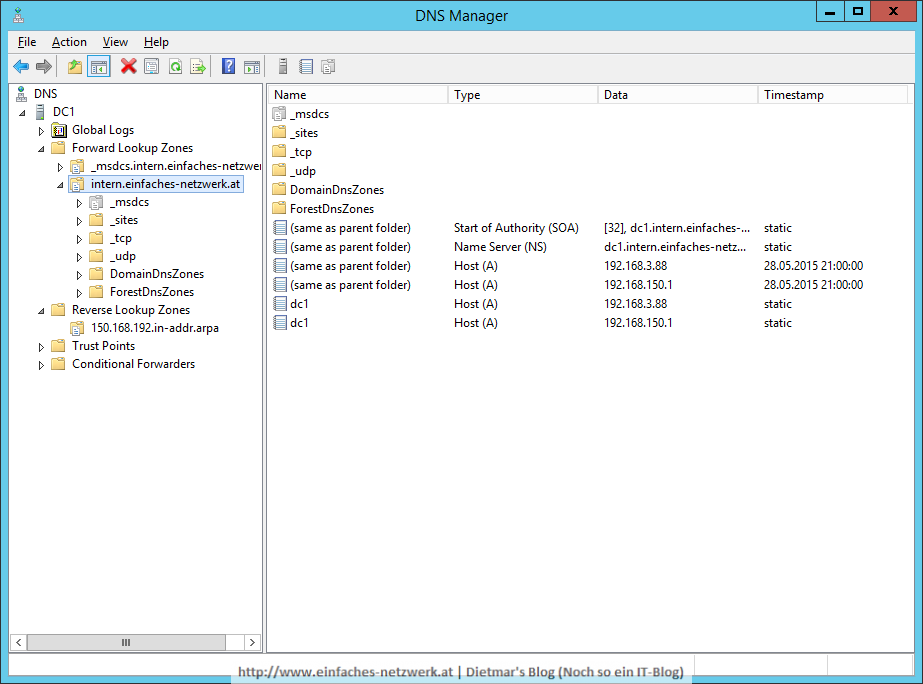

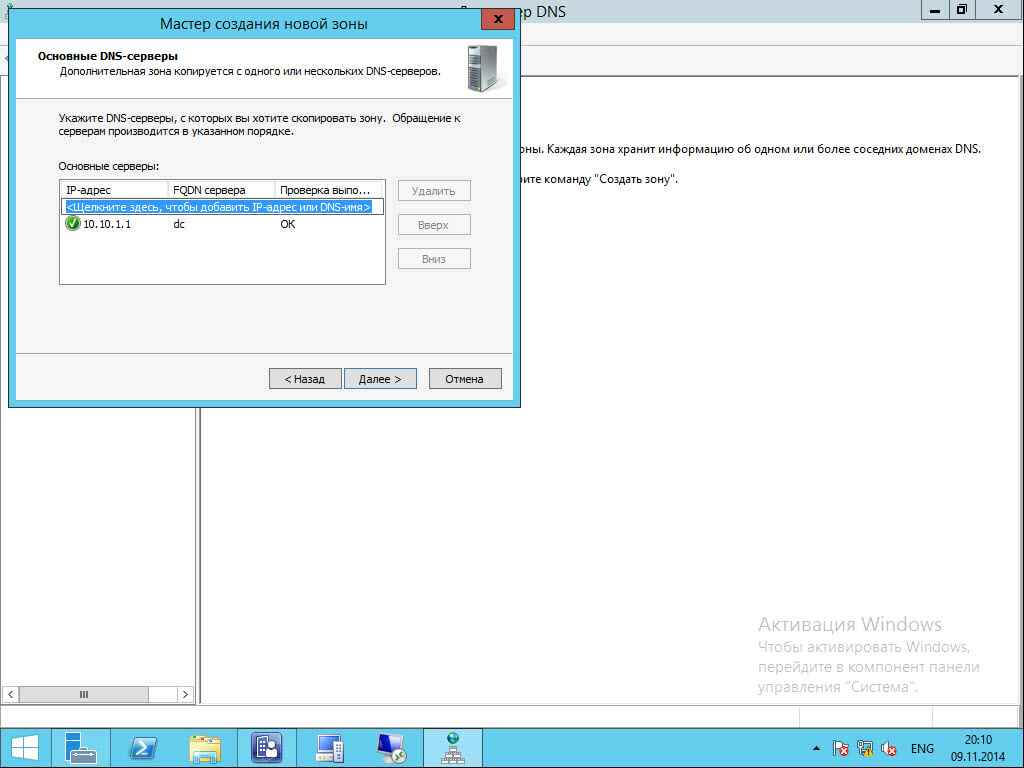

Вторичные зоны DNS

DNS-серверы могут быть развернуты в первичной / вторичной топологии, где вторичный DNS-сервер содержит доступную только для чтения копию DNS-записей первичного DNS-сервера. Первичный сервер содержит файл первичной зоны, а вторичный сервер составляет идентичную вторичную зону ; Запросы DNS распределяются между первичным и вторичным серверами. Перенос зоны DNS происходит, когда файл зоны первичного сервера полностью или частично копируется на вторичный сервер DNS.

Все о файле зоны DNS

Файлы зоны DNS определены в RFC 1035 и RFC 1034. Файл зоны содержит сопоставления между доменными именами, IP-адресами и другими ресурсами, организованные в форме записей ресурсов (RR).

Чтобы увидеть фактический файл зоны для домена и проверить передачу зоны DNS, вы можете выполнить поиск файла зоны с помощью одного из многих инструментов DNS.

Типы зон DNS

Есть два типа файлов зон:

- Первичный файл DNS, авторитетно описывающий зону

- Файл кэша DNS, в котором перечислено содержимое кеша DNS — это только копия авторитетной зоны DNS

Записи зоны DNS

В файле зоны каждая строка представляет запись ресурса DNS (RR).Запись состоит из следующих полей:

имя | ttl | класс записи | тип записи | данные записи |

- Имя является буквенно-цифровым идентификатором записи DNS.

Его можно оставить пустым и унаследовать свое значение от предыдущей записи.

Его можно оставить пустым и унаследовать свое значение от предыдущей записи. - TTL (время жизни) указывает, как долго запись должна храниться в локальном кэше DNS-клиента.Если не указано, используется глобальное значение TTL в верхней части файла зоны.

- Класс записи указывает пространство имен — обычно IN, которое является пространством имен Internet.

- Тип записи — это тип записи DNS — например, запись A сопоставляет имя хоста с адресом IPv4, а CNAME — это псевдоним, который указывает имя хоста на другое имя хоста.

- Данные записи содержат один или несколько информационных элементов, в зависимости от типа записи, разделенных пробелом.Например, запись MX имеет два элемента — приоритет и доменное имя для почтового сервера.

Файловая структура зоны

Файлы зоны DNS начинаются с двух обязательных записей:

- Глобальное время жизни (TTL) , который указывает, как записи должны храниться в локальном кэше DNS.

- Запись начала полномочий (SOA) — указывает основной полномочный сервер имен для зоны DNS.

После этих двух записей файл зоны может содержать любое количество записей ресурсов, в том числе:

- Записи сервера имен (NS) — указывает, что определенная зона DNS, например «example.com »делегируется определенному официальному серверу имен

- Записи сопоставления адресов IPv4 (A) — имя хоста и его IPv4-адрес.

- Записи IPv6-адреса (AAAA) — имя хоста и его IPv6-адрес.

- Записи канонического имени (CNAME) — указывает имя хоста на псевдоним. Это еще одно имя хоста, которое DNS-клиент перенаправляется на

- Запись почтового обменника (MX) — указывает почтовый сервер SMTP для домена.

Советы по файлам зон

- При добавлении записи для имени хоста имя хоста должно заканчиваться точкой (.

)

) - Имена хостов, которые не заканчиваются точкой, считаются относительно основного имени домена — например, при указании записи «www» или «ftp» точка не требуется.

- Вы можете добавить комментарии в файл зоны, добавив точку с запятой (;) после записи ресурса.

Пример файла зоны DNS

$ ORIGIN example.com. ; запуск файла зоны $ TTL 30млн; время истечения срока действия кеша по умолчанию для ресурса recordsexample.com. В SOA ns.example.com. root.example.com. (19901; серийный номер этой зоны file1d; частота обновления вторичного DNS (d = день) 1d; частота обновления вторичного DNS в случае проблемы4w; время истечения срока действия вторичного DNS (w = неделя) 1h; минимальное время кэширования, если разрешение не удалось, пример. com. NS dns1.dnsprovider.com.; существуют два сервера имен, которые могут предоставлять услуги DNS, например, example.comexample.com. NS dns2.dnsprovider.com.example.com. MX 10 mx1.dnsprovider.com; mail serverexample.

com . MX 10 mx2.dnsprovider.comexample.com. A 192.168.100.1; IP-адрес корневого домена www A 192.168.100.1; IP-адрес для субдомена www

Зоны DNS и службы DNS нового поколения

Традиционная инфраструктура DNS имеет свои ограничения. Давным-давно IP-адрес указывал на один сервер. Теперь один IP-адрес может скрыть пул сетевых ресурсов с балансировкой нагрузки, развернутых в разных центрах обработки данных по всему миру. Чтобы эффективно обслуживать эти ресурсы для пользователей, обеспечить высокую производительность и обеспечить быстрое распространение изменений, вам следует рассмотреть возможность предоставления DNS следующего поколения, такого как NS1.

NS1 обеспечивает:

- Managed DNS — служба DNS, основанная на высокопроизводительной глобальной сети DNS с произвольным доступом, с расширенными функциями управления трафиком.

- Выделенный DNS — полностью управляемое развертывание DNS, локально или в облаке, с расширенным управлением трафиком «укажи и щелкни»

Что такое зона DNS и как она работает?

Каждое доменное имя, которое является частью системы DNS, имеет несколько настроек DNS, также известных как записи DNS. Для того, чтобы эти записи DNS были в порядке, была создана зона DNS.

Для того, чтобы эти записи DNS были в порядке, была создана зона DNS.

Зона DNS

Зона DNS относится к определенной части или административному пространству в глобальной системе доменных имен (DNS). Каждая зона DNS представляет собой границу полномочий, находящихся под управлением определенных субъектов. Сумма всех зон DNS, которые организованы в иерархическом древовидном порядке каскадных доменов нижнего уровня, образуют пространство имен DNS.

Полномочия над каждой зоной DNS делегированы юридическому лицу или организации (т.е. реестр доменов верхнего уровня с кодом страны) или компания / физическое лицо, зарегистрированное для использования определенного поддомена в системе. В зависимости от административных прав, делегированных определенному объекту, зоны DNS могут состоять только из одного домена или из множества доменов и поддоменов. При необходимости дополнительные полномочия над подпространством могут быть делегированы другим сторонам.

Файл зоны DNS

Файл зоны DNS представляет собой зону DNS — это фактический файл, который содержит все записи для определенного домена. В файле зоны DNS каждая строка может содержать только одну запись, и каждый файл зоны DNS должен начинаться с TTL (Time to Live), который указывает, как долго записи должны храниться в кэше DNS-сервера. Другой обязательной записью для файла зоны DNS является запись SOA (Start of Authority) — она указывает основной полномочный сервер имен для зоны DNS.

В файле зоны DNS каждая строка может содержать только одну запись, и каждый файл зоны DNS должен начинаться с TTL (Time to Live), который указывает, как долго записи должны храниться в кэше DNS-сервера. Другой обязательной записью для файла зоны DNS является запись SOA (Start of Authority) — она указывает основной полномочный сервер имен для зоны DNS.

После того, как эти две записи указаны, могут быть добавлены дополнительные записи, такие как записи A или NS. При добавлении записи для имени хоста имя хоста должно заканчиваться точкой (.). Имена хостов, которые не заканчиваются точкой, считаются относительно основного доменного имени, для которого была создана зона DNS. Например, при указании записи «www» нет необходимости ставить после нее точку.

Комментарии в файле зоны DNS должны начинаться с точки с запятой (;), а начало многострочного комментария обозначается скобками («(»), а комментарии должны снова начинаться с точки с запятой. Когда несколько строк заканчиваются, они должны быть снова закрыты скобкой («)»), помещенной в одну строку.

Пример файла зоны DNS:

$ ORIGIN example.com. ; обозначает начало этого файла зоны в пространстве имен$ TTL 1h; Срок действия записи ресурса по умолчанию без собственного значения TTL

example.com. В SOA ns.example.com. root.example.com. (

2008120710; серийный номер файла этой зоны

1d; обновление ведомого (1 день)

1d; время повтора ведомого устройства в случае проблемы (1 день)

4w; время истечения срока действия ведомого ( 4 недели)

1 час; минимальное время кеширования в случае неудачных поисков (1 час)

)

пример.com. NS dns1.ntchosting.com. ; ns.example.com — это сервер имен для example.com

example.com. NS dns2.ntchosting.com. ; ns.somewhere.com — это резервный сервер имен для example.com

example.com. MX 10 mx1.ntchosting.

com

com example.com. MX 10 mx2.ntchosting.com; mail.example.com — это почтовый сервер для example.com

example.com. А 209.25.134.47; IP-адрес для example.com

www A 209.25.134.47

Управление зоной DNS

Он включает в себя широкий спектр задач, таких как определение иерархии имен в зоне и процедуры регистрации имен, обеспечивающие правильную работу DNS-серверов.Количество управляющих действий зависит от размера полномочий, стоящих за конкретной зоной DNS. С помощью удобной панели управления веб-хостингом, которую мы, в NTC Hosting, предоставляем вам, вы можете управлять всеми записями в зоне DNS. Управление DNS — это функция, предлагаемая во всех наших планах веб-хостинга.

Как декодировать типы зон DNS

Время чтения: 4 минутыЧто такое зона DNS?

Зона DNS — это часть группы компонентов, составляющих DNS.Эти объекты управляются администратором или организацией на детальной основе. Зоны DNS могут содержать различную информацию о домене и поддоменах. На одном сервере также могут существовать несколько зон. Информация DNS хранится в текстовом файле, который называется файлом зоны DNS.

Зоны DNS могут содержать различную информацию о домене и поддоменах. На одном сервере также могут существовать несколько зон. Информация DNS хранится в текстовом файле, который называется файлом зоны DNS.

Что такое файл зоны DNS?

Файл зоны DNS — это простой текстовый файл, хранящийся на сервере DNS, который содержит все записи для каждого домена в данной зоне. Файлы зоны могут включать более 44 различных типов записей, но всегда должны начинаться с записи SOA (или начала полномочий).

; g33k.fun файл зоны DNS

14400 долларов США

g33k.fun. 86400 В SOA ns1.domain.com. user.mail.com. (

2020081601; Серийный номер

3600; обновить

7200; повторить

1209600; срок действия истекает

86400; минимум

)

g33k.fun. 86400 IN NS ns1.domain.com.

g33k.fun. 86400 IN NS ns2.domain.com.

g33k.fun. 14400 IN A 67.257.187.136

g33k.fun. 14400 IN MX 0 g33k.fun.

mail 14400 IN CNAME g33k.fun.

www 14400 В CNAME g33k.fun.

ftp 14400 IN A 67.257.187.136

g33k.fun. 14400 IN TXT "v = spf1 + a + mx + ip4: 67. 257.187.136 ~ all"

default._domainkey 14400 IN TXT "v = DKIM1; k = rsa; p = MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ;

g33k.fun. 14400 IN TXT google-site-verify = zxIkMo9ruPbMyGMy4KWbc0QkOoN9aF2iFPvDHc0o8Pg

257.187.136 ~ all"

default._domainkey 14400 IN TXT "v = DKIM1; k = rsa; p = MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ;

g33k.fun. 14400 IN TXT google-site-verify = zxIkMo9ruPbMyGMy4KWbc0QkOoN9aF2iFPvDHc0o8Pg Типы записей

Как уже упоминалось, в зоне DNS используется множество типов записей DNS, и все они служат уникальной цели. Ниже приведены несколько примеров наиболее часто используемых типов записей и краткое описание каждого из них.

Начало полномочий (SOA)

Первая запись в любом файле зоны — это запись ресурса SOA. Эта запись является важной частью файла зоны DNS. Он указывает зону домена и основные свойства сервера доменных имен. Каждый файл зоны может содержать только одну запись SOA.

Запись SOA:

Основной сервер имен: ns1.google.com

Адрес электронной почты Hostmaster: dns-admin.google.com

Серийный номер: 329472109

Обновить: 900

Повтор: 900

Срок действия: 1800 30 минут

TTL по умолчанию: 60 Сервер имен (NS)

Записи NS сообщают рекурсивным серверам имен, какие серверы имен являются полномочными для зоны. Рекурсивные серверы имен просматривают авторитетные записи NS, чтобы определить, какой сервер запрашивать следующим при разрешении имени.

Рекурсивные серверы имен просматривают авторитетные записи NS, чтобы определить, какой сервер запрашивать следующим при разрешении имени.

g33k.fun. 86400 IN NS ns1.domain.com.

g33k.fun. 86400 IN NS ns2.domain.com. Примечание

Единственный файл зоны, который имеет значение, — это файл, расположенный на полномочном сервере имен для домена. Вы можете узнать, какие серверы имен будет просматривать Интернет, с помощью поиска whois в домене.Почтовый обмен (MX)

Обычно две записи MX отвечают за определение того, какой почтовый сервер получает сообщения электронной почты для домена.Почтовый клиент устанавливает SMTP-соединение с основным почтовым сервером, указанным в файле зоны. Записи отсортированы по приоритету от самого низкого до самого высокого. Самый низкий приоритет — это основной почтовый сервер, а более высокие номера имеют более низкий приоритет. Если первичный сервер недоступен, указанный ниже почтовый сервер попытается маршрутизировать соединение. Записи MX должны указывать на домен, а не на IP-адрес.

Записи MX должны указывать на домен, а не на IP-адрес.

g33k.fun. 14400 IN MX 0 g33k.fun. Адрес (A)

Запись A используется для поиска IP-адреса, связанного с доменным именем.Эта запись направляет информацию с сервера в веб-браузер клиента.

g33k.fun. 14400 ИН А 67.257.187.136 AAAA

Счетверенная запись A имеет ту же функцию, что и запись A, но используется специально для протокола IPv6.

g33k.fun. 14400 В AAAA 2001: db8: 1 :: ab9: C0A8: 102 Каноническое имя (CNAME)

Эта запись будет связывать имя одного сайта с другим. Затем поиск DNS направит запросы доменного имени на новое имя, содержащееся в записи A.Эти записи должны указывать на полное доменное имя (FQDN).

ftp.g33k.fun. CNAME g33k.fun. Запись псевдонима (ALIAS)

Запись ALIAS функционально аналогична записи CNAME в том, что она используется для указания одного имени на другое. Запись ALIAS используется для ссылки на основной домен или домен Apex (example.com) на поддомен (host.example.com). Полномочные серверы имен для основного домена впоследствии будут разрешать IP-адрес имени хоста, чтобы направлять туда трафик.