Postfix relay yandex | Русскоязычная документация по Ubuntu

Содержание

Postfix relay yandex

Установка необходимых пакетов

Создание конфига

Отправляем почту

Возможные проблемы

Заблокирован порт 25 на стороне провайдера

Возникла необходимость отправки почты с домашнего ПК или с сервера за NAТ для системных оповещений или других нужд? Значит эта статья для вас!

Это не полноценный почтовый сервер, всего лишь способ доставки писем через сервер-посредник

Установка необходимых пакетов

sudo apt-get install postfix mailx

Создание конфига

Заменяем содержимое /etc/postfix/main.cf

relayhost = smtp_sasl_auth_enable = yes smtp_sasl_password_maps = hash:/etc/postfix/private/sasl_passwd smtp_sasl_security_options = noanonymous smtp_sasl_type = cyrus smtp_sasl_mechanism_filter = login smtp_sender_dependent_authentication = yes sender_dependent_relayhost_maps = hash:/etc/postfix/private/sender_relay sender_canonical_maps = hash:/etc/postfix/private/canonical

Создаем папку /etc/postfix/private

sudo mkdir /etc/postfix/private

Создаем файлы для Postfix lookup tables

/etc/postfix/private/canonical

@yandex.ru [email protected]

/etc/postfix/private/sender_relay

@yandex.ru smtp.yandex.ru

/etc/postfix/private/sasl_passwd

[smtp.yandex.ru] [email protected]:********

Создаем Postfix lookup tables

sudo postmap /etc/postfix/private/*

Перезапускаем сервис

sudo service postfix restart

Отправляем почту

Все, можно проверять работу с помощью, например, mutt Отправим тестовое сообщение на наш e-mail

echo "test" | mail -s "test" [email protected]

Чтобы добавить вложение используйте ключ -a

echo "test" | mail -s "test" [email protected] -A file

Возможные проблемы

Если что-то не получается, смотрим логи /var/log/mail.log

Заблокирован порт 25 на стороне провайдера

Столкнулся с такой проблемой:

Nov 3 11:21:22 spektr-pbx postfix/smtp[6821]: connect to mx.yandex.ru[213.180.204.89]:25: No route to host Nov 3 11:21:23 spektr-pbx postfix/smtp[6822]: connect to mx.yandex.ru[213.180.204.89]:25: No route to host Nov 3 11:21:24 spektr-pbx postfix/smtp[6822]: connect to mx.yandex.ru[87.250.250.89]:25: No route to host Nov 3 11:21:24 spektr-pbx postfix/smtp[6822]: connect to mx.yandex.ru[2a02:6b8::89]:25: Network is unreachable Nov 3 11:21:25 spektr-pbx postfix/smtp[6821]: connect to mx.yandex.ru[77.88.21.89]:25: No route to host Nov 3 11:21:25 spektr-pbx postfix/smtp[6821]: connect to mx.yandex.ru[2a02:6b8::89]:25: Network is unreachable Nov 3 11:21:26 spektr-pbx postfix/smtp[6821]: connect to mx.yandex.ru[213.180.193.89]:25: No route to host Nov 3 11:21:27 spektr-pbx postfix/smtp[6822]: connect to mx.yandex.ru[213.180.193.89]:25: No route to host Nov 3 11:21:28 spektr-pbx postfix/smtp[6822]: connect to mx.yandex.ru[93.158.134.89]:25: No route to host

Хотя ping до ресурсов проходит, т.е. заблокирован только 25 порт, причем часто его блокирует провайдер, дабы от клиентов спам не валил в Интернет. Убедиться, что порт заблокирован можно следующим образом

telnet mx.yandex.ru 25

Если видите следующее, значит порт заблокирован

Trying 213.180.193.89... Trying 213.180.204.89... Trying 77.88.21.89... Trying 93.158.134.89... Trying 87.250.250.89... Trying 2a02:6b8::89... telnet: Unable to connect to remote host: Network is unreachable

В ином случае подключение пройдет. Чтобы отключиться нужно нажать Ctrl+] и дать команду quit.

postfix relay yandex

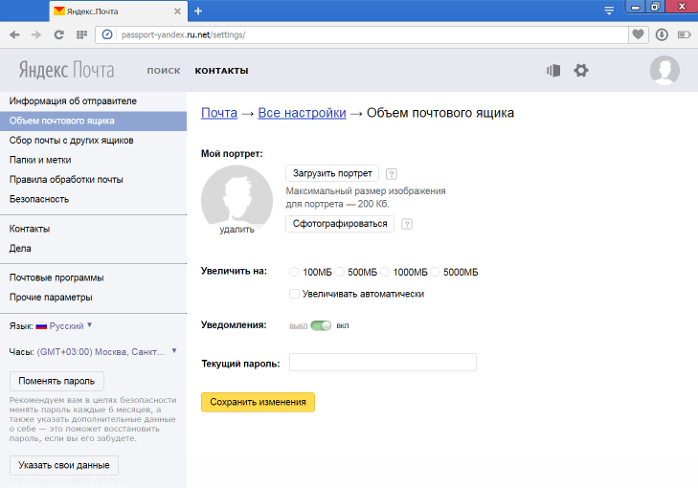

Настройка почты для работы через серверы Yandex

Сегодня мы расскажем, как настроить Яндекс почту для домена. Это позволит отправлять и принимать почту через серверы Yandex. В использовании этого сервиса конечно есть свои плюсы и минусы.

Плюсы: если вы делаете только качественные небольшие рассылки и ведете общение посредством e-mail, то проблем у вас с блокировкой не возникнет, а доставка писем будет на высоком уровне.

Минусы: существующие ограничения сервиса, предназначенные для борьбы со спамом.

Тем не менее, это один из лучших способов для связи сайта с пользователями по e-mail. Перейдем к настройке.

Перейдем к настройке.

Предпочитаете сервисы Mail.ru? Тогда читайте соответствующее руководство для подключения своего домена к инфраструктуре Mail.ru.

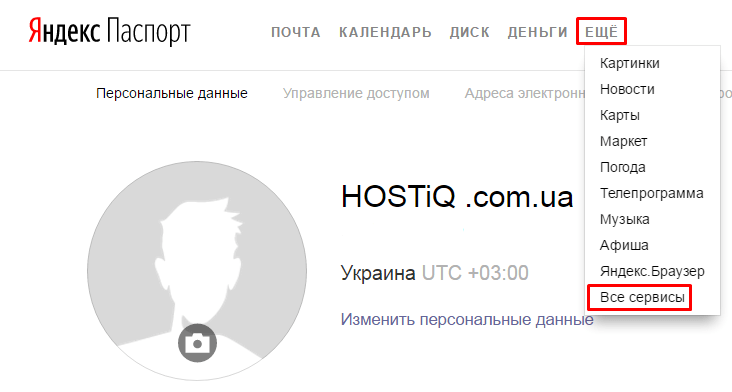

Регистрация аккаунта в Яндексе

Пройдите по ссылке https://passport.yandex.ru/registration для начала регистрации. Введите свои данные в поля формы.

Укажите номер мобильного телефона, если вы хотите получить восстановление доступа к учетной записи и многие другие возможности через свой мобильный телефон. После ввода номера мобильного телефона нажмите на ссылку «Подтвердить номер». Вам придет код в СМС сообщении и его нужно будет ввести в появившемся поле на сайте.

Если вы не собираетесь пользоваться сервисом «Яндекс.Кошелек» и вам не нужна эта услуга, нажмите на пункт «Я соглашаюсь создать Яндекс.Кошелек. Я принимаю условия открытия и использования кошелька «Яндекс.Денег» » , чтобы снять своё согласие. Данный сервис работает только при добавлении номера мобильного телефона.

Если вы не хотите указывать номер мобильного телефона нажмите на ссылку «У меня нет телефона». Выберите контрольный вопрос из выпадающего списка и введите придуманный ответ в строку «Ответ на контрольный вопрос», запомните ответ (по желанию, можете записать, чтобы точно не забыть). В следующей строке введите символы с изображений (которые находятся под строкой).

Выберите контрольный вопрос из выпадающего списка и введите придуманный ответ в строку «Ответ на контрольный вопрос», запомните ответ (по желанию, можете записать, чтобы точно не забыть). В следующей строке введите символы с изображений (которые находятся под строкой).

Нажмите на ссылку «Другой код», если вы не можете разобрать или прочитать символы на изображениях

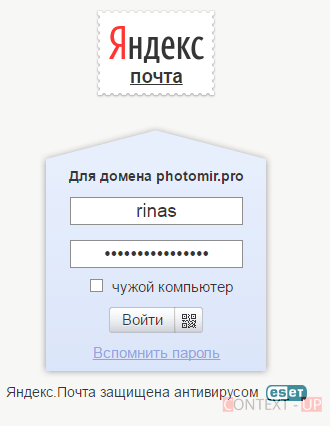

Авторизация под своим аккаунтом в Яндексе

Если у вас уже есть аккаунт в Яндексе, пройдите по ссылке

https://passport.yandex.ru/auth/add для авторизации. Введите имя своего логина и нажмите на кнопку «Войти».

Следующим шагом введите свой пароль, который был указан во время регистрации.

В случае, если вы только что зарегистрировались, вам не нужно будет проходить авторизацию, потому что она будет выполнена автоматически.

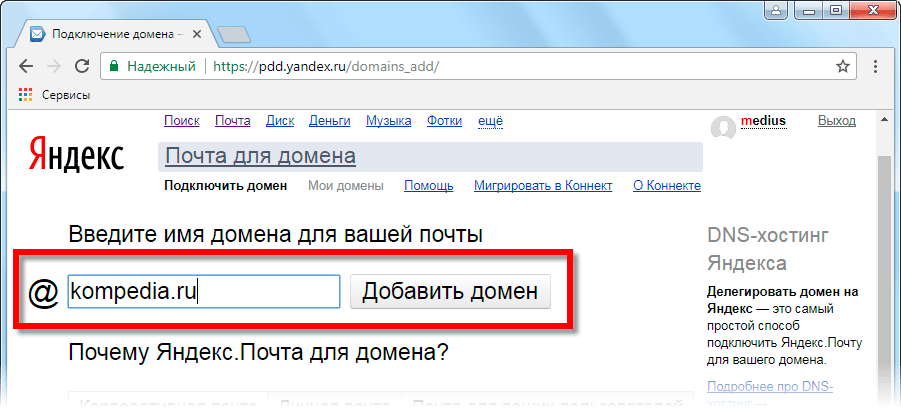

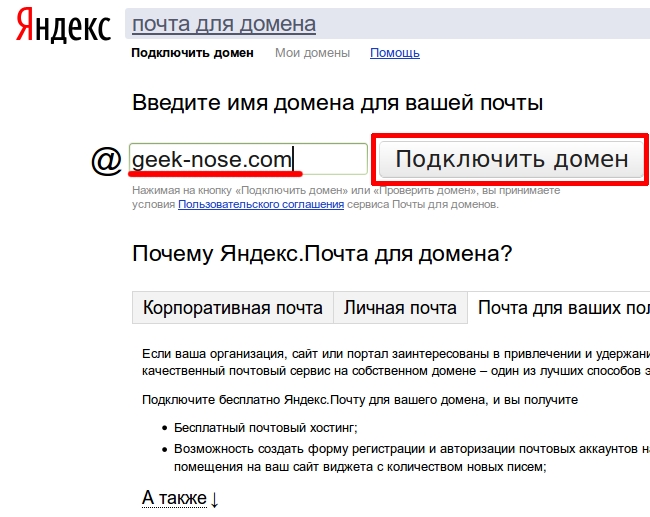

Добавление доменного имени в Яндекс Коннект

Введите в адресной строке браузера ссылку https://connect.yandex.

В пустое поле введите имя вашего домена и нажмите кнопку «Подключить бесплатно».

После добавления домена у вас есть несколько путей для подтверждения владения доменом и активации почтового сервиса, все они отображены в личном кабинете при клике на доменное имя. Нажмите на доменное имя.

Мы выбираем подтверждение созданием записи TXT, как показано на экране. После этого можно нажать кнопку «Запустить проверку». В случае использования TXT, убедитесь, что организация, которая обслуживает домен внесла изменения в зону.

Проверить наличие записи в командной строке Linux можно так:

$ nslookup -q=TXT netpoint-dc.tk Server: 176.120.29.212 Address: 176.120.29.212#53 Non-authoritative answer: netpoint-dc.tk text = "yandex-verification: caece9a86f37a3d1"

Если вы предпочитаете проверку через web, воспользуйтесь инструментом. Как можно видеть, запись есть, значит можно запустить проверку владения:

Как можно видеть, запись есть, значит можно запустить проверку владения:

Подтверждение может занять довольно продолжительное время. Когда домен будет подтвержден, то будет отмечен соответствующим образом.

После подтверждения домена необходимо создать MX запись такого вида в панели управления вашими доменами:

@ MX mx.yandex.net 10 (приоритет)

Теперь все ваши письма будут отправляться через почтовый сервер Яндекса.

После подтверждения владения доменным именем, вы можете (по желанию) делегировать домен на DNS серверы Яндекса: dns1.yandex.net, dns2.yandex.net. И затем управлять DNS записями прямо в Яндекс Коннекте.

Настройка почтового сервера Postfix для работы функции PHP mail()

Воспользуйтесь нашими статьями для правильной настройки почтового сервера Postfix:

- Установка и настройка почтового сервера Postfix в дистрибутиве GNU Linux Debian или GNU Linux Ubuntu

- Установка и настройка почтового сервера Postfix в дистрибутиве GNU Linux Centos 7

- Настройка безопасности в Postfix

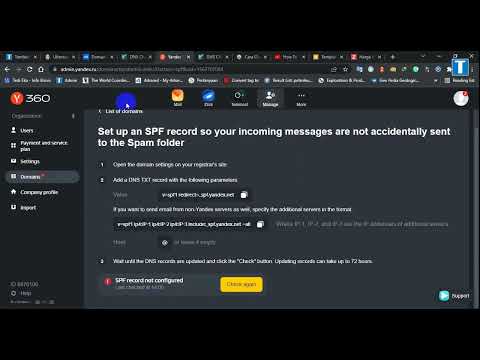

Добавление SPF записи на ваших DNS серверах

Пройдите в раздел DNS

https://connect. yandex.ru/portal/admin/customization/dns в Яндекс Коннекте и скопируйте следующую запись:

yandex.ru/portal/admin/customization/dns в Яндекс Коннекте и скопируйте следующую запись:

@ TXT v=spf1 ip4:0.0.0.0 include:_spf.yandex.net ~all

Вместо 0.0.0.0 укажите IPv4 адрес вашего сервера, с которого вы собираетесь отправлять письма через PHP mail() . Можно указать несколько IPv4 адресов через пробел и если у вас есть IPv6 , их тоже можно указать так ip6: тут ваш IPv6 адрес.

Пример записи — ip4:IP-1 ip4:IP-2 ip4:IP-3 ip6:IP-1 ip6:IP-2 ip6:IP-3

Разберем значения в SPF записи:

v=spf1 — означает версию SPF, указывать обязательно. Других версий не существует.

include — указывает на хосты, разрешенные SPF записью указанного домена.

~all — «мягкое» отклонение (письмо будет принято, но может быть помечено как спам, если ведется «грубая» рассылка или человек ранее помечал письма от отправителя как спам).

-all — отклонить отправку писем с серверов, не перечисленных в ip4 или ip6.

+all — отправлять все письма.

?all — нейтральное отношение.

all — устанавливает правила на то, что делать с письмами, которые были отправлены с неуказанных серверов.

Разместите текстовую запись на DNS серверах вашего домена. Данная запись необходима для правильной доставки ваших писем во входящие, а не в спам. Благодаря SPF почтовый сервер получателя может проверить, не подделан ли домен отправителя.

В случае, если вы будете использовать DNS серверы Яндекса, вам не придется добавлять SPF запись.

Отправка через PHP mail()

Если ваш сайт использует отправку функцией php mail() , то в отправителе обязательно используйте ящик с именем вашего домена [email protected] . Где name – это имя вашего почтового ящика, а domain. – имя вашего домена. Ящик с таким именем обязательно нужно создать в панели управления почтой Яндекса, чтобы была обратная связь на контакт отправителя. ru

ru

Отправка и прием почты через SMTP, IMAP, POP3

SMTP

Про функцию php mail() поговорили, а что же с SMTP настройкой, которая даже указана в заголовке? Настройка отправки почты для сайта по SMTP очень простая, если CMS или разработанный сайт поддерживают эту функцию. Вам остается только ввести нужные данные:

- login – ваш почтовый адрес [email protected] на Яндексе (где name — это имя вашего почтового ящика, а domain.ru — имя вашего домена) ;

- password – пароль от вашего почтового ящика домена на Яндексе;

- адрес почтового сервера — smtp.yandex.ru;

- защита соединения — SSL;

- порт — 465.

IMAP

Для настройки получения почты по протоколу IMAP необходимо указать следующие данные:

- login – ваш почтовый адрес [email protected] на Яндексе (где name — это имя вашего почтового ящика, а domain.

ru — имя вашего домена) ;

ru — имя вашего домена) ; - password – пароль от вашего почтового ящика домена на Яндексе;

- адрес почтового сервера — imap.yandex.ru;

- защита соединения — SSL;

- порт — 993.

POP3

Для настройки получения почты по протоколу POP3 необходимо указать следующие данные:

- login – ваш почтовый адрес [email protected] на Яндексе (где name — это имя вашего почтового ящика, а domain.ru — имя вашего домена) ;

- password – пароль от вашего почтового ящика домена на Яндексе;

- адрес почтового сервера — pop.yandex.ru;

- защита соединения — SSL;

- порт — 995.

На этом настройка почты для домена через серверы Яндекса закончена. Вы можете быть уверены, что теперь ваша почта будет доходить до адресатов всегда.

Как получить бесплатный хостинг электронной почты с собственным доменом: Яндекс Почта | by Hitesh Sisara

Почта Яндекса бесплатно предоставляет хостинг электронной почты с собственным доменом. Это очень полезно, если вы только начинаете или ведете небольшой блог или веб-сайт. Вот руководство для начала работы

Вот руководство для начала работы

Сначала создайте обычную учетную запись Яндекса отсюда (mail.yandex.com)

Затем перейдите по адресу: business.yandex.ru/mail

Выберите бесплатный план и войдите в систему с учетной записью, которую вы создали в первый шаг

После входа в свою учетную запись Яндекса, если вы будете перенаправлены на страницу подтверждения вашего домена, введите свое доменное имя в текстовое поле и нажмите «Принять и подключиться»

Здесь я использую доменное имя LiGo.ml (Link Go URL Shorner), то есть URL-сайт Shortner, который я только что создал, чтобы сделать ссылки более красивыми

Теперь они попросят вас подтвердить ваше доменное имя

3 предоставленных метода проверки

DNS-запись

MetaTag

HTML-файл

Здесь я перейду к проверке DNS-записи, вы можете выбрать любой способ по вашему усмотрению

- На сайте вашего регистратора перейдите в раздел управления зоной DNS и найти свой домен в списке.

- Перейдите в раздел управления DNS-записями и создайте новую TXT-запись.

- Если требуется имя поддомена или хоста, введите символ @.

- В основном поле введите значение записи, которое они предоставили

- Если вам нужно указать TTL, введите 21600.

После добавления записи TXT Нажмите «Подтвердить домен» вперед

Теперь пришло время

Записи MX необходимы для отправки электронных писем из почтовых ящиков, размещенных на вашем домене.

- Удалить существующие записи MX, настроенные для вашего домена

- Удалить записи MX можно в разделе записей DNS панели управления доменом на сайте регистратора.

- Создать новую MX запись в разделе записей DNS

- Значение:

mx.yandex.net.Копировать - Имя сервера должно заканчиваться точкой.

- Приоритет:

10 - Если ваша панель управления не поддерживает приоритет 10, выберите любое значение приоритета, кроме нуля.

- Имя субдомена (хост):

@ - Некоторые регистраторы требуют ваше доменное имя вместо символа @ (например, example.com). Если вы не можете ввести символ @ или ваше доменное имя, оставьте поле пустым.

- Если вам нужно указать TTL, введите 21600.

Вы можете начать использовать свой почтовый ящик после обновления вашей записи MX

Ваша запись MX не будет обновлена сразу. Процесс может занять до 72 часов.

Нажмите «Проверить запись MX», появится сообщение «Ваша запись MX настроена правильно».

Теперь пришло время

. в основном DKIM — это добавить запись TXT со значением mail._domainkey

Создайте запись TXT со следующими значениями полей (названия полей могут отличаться в разных панелях управления):

- Имя субдомена (или хоста) —

mail._domainkey. В некоторых панелях управления DNS общедоступный DKIM также должен быть указан с доменом, напримерmail.._domainkey.yourdomain.tld

- Значение — текст открытого ключа, который вы скопировали из блока Добавить DKIM-подпись в настройках домена.

- Например,

v=DKIM1; к=rsa; т=с; p=MIGfMA0GCSEBtaCOteh5EBqJlKpe...- Если необходимо заполнить поле TTL, укажите

21600.После выполнения всех 3 шагов будет сказано, что ваш домен подключен

Перейдите к списку доменов, и вы увидите там свой домен

Теперь пришло время добавить пользователей и создать электронные письма Не забудьте изменить язык на английский

Здесь я быстро создал 2 пользователей и электронные письма, вы можете создать до 1000 электронных писем бесплатно

Вы можете добавить еще некоторые вещи в настройки

Теперь вы можете войти в каждое электронное письмо на https://mail.yandex.com

Основным преимуществом электронной почты с персональным доменом является то, что вы можете использовать ее в красиво оформленном мобильном приложении.

ООО «Яндекс.Облако» | AbuseIPDB

Проверьте IP-адрес, доменное имя или подсеть

например. 161.97.168.212 , microsoft.com или 5.188.10.0/24

51.250.94.74 найден в нашей базе!Об этом IP сообщили 257 раз. Уверенность в жестоком обращении 100%

: ?

Интернет-провайдер ООО «Яндекс.Облако» Тип использования Центр обработки данных/Веб-хостинг/Транзит Имя домена яндекс.нет Страна Российская Федерация Город Нижний Новгород, Нижегородская область IP-информация, включая интернет-провайдера, тип использования и местоположение, предоставленная IP2Location. Обновляется ежемесячно.

Отчет 51.250.94.74

Whois 51.250.94.74

Отчеты о злоупотреблениях IP для

51.250.94.74 :Об этом IP-адресе сообщили в общей сложности 257 раз из 105 различных источников.

51.250.94.74 впервые было сообщено , а последнее сообщение было .

Последние отчеты: Мы получили сообщения о неправомерных действиях с этого IP-адреса за последнюю неделю. Потенциально он по-прежнему активно занимается оскорбительной деятельностью.

Репортер Дата Комментарий Категории www.blocklist.de 23 января 22:40:28 mail-host sshd [11868]: пользователь AD nagios из 51.250.94,74 23 янв 22:40:28 mail-h … показать еще 23 янв 22:40:28 mail-host sshd[11868]: AD user nagios from 51.250.94.74

250.94.74

23 янв 22:40:28 mail-host sshd[11868 ]: pam_unix(sshd:auth): ошибка аутентификации; logname= uid=0 euid=0 tty=ssh ruser= rhost=51.

23 января 22:40:30 mail-host sshd[11868]: неверный пароль для пользователя AD nagios с порта 51.250.94.74 38028 ssh3

23 января 22:40:30 mail-host sshd[11869]: получено отключение от 51.250.94.74: 11: Bye Bye

23 января 22:45:10 mail-host sshd[12645]: пользователь AD ali от 51.250.94.74

, 23 января, 22:45:10 mail-host sshd[12645]: pam_unix(sshd:auth): ошибка аутентификации; logname= uid=0 euid=0 tty=ssh ruser= rhost=51.250.94.74

23 января 22:45:12 mail-host sshd[12645]: неверный пароль для пользователя AD ali с порта 51.250.94.74 59558 ssh3

23 января 22:45:13 mail-host sshd[12646]: получено отключение от 51.250.94.74: 11: Bye Bye

23 января 22:46:22 mail-host sshd[12728]: пользователь AD david из 51.250.94.74

23 января 22:46:22 почтовый хост sshd[12728]: pam_unix(sshd:auth): ошибка аутентификации; имя_журнала=uid=……..

——————————- показать меньшеПеребор FTP Взлом 23p02732 Атаки на почтовый сервер и почтовый аккаунт

Грубая сила Плохой веб-бот Эксплуатируемый хост Атака веб-приложений Джастин Кателло 51.

26 января 18:27:42 21301 sshd[5729]: Неверный пароль для root с порта 51.250.94.74 60950 ssh3250.94.74 (RU/Россия/-), 5 распределенных атак sshd на учетную запись [root] за последние 3600 секунд; Порт … показать еще51.250.94.74 (RU/Россия/-), 5 распределенных атак sshd на учетную запись [root] за последние 3600 секунд; Порты: *; Направление: 1; Триггер: LF_DISTATTACK; Журналы: 26 января 18:27:40 21301 sshd[5729]: pam_unix(sshd:auth): ошибка аутентификации; logname= uid=0 euid=0 tty=ssh ruser= rhost=51.250.94.74 user=root

26 января 18 :29:24 21301 sshd[5863]: pam_unix(sshd:auth): ошибка аутентификации; logname= uid=0 euid=0 tty=ssh ruser= rhost=165.22.65.151 пользователь=root

, 26 января, 18:28:40 21301 sshd[5799]: pam_unix(sshd:auth): ошибка аутентификации; logname= uid=0 euid=0 tty=ssh ruser= rhost=172.245.79.139 user=root

26 января 18:28:42 21301 sshd[5799]: неверный пароль для root с порта 172.245.79.139 45674 ssh3IP-адреса Заблокировано: показать меньше

Грубая сила SSH www. blocklist.de

23 января 22:40:28 mail-host sshd [11868]: пользователь AD nagios из 51.250.94,74 23 янв 22:40:28 mail-h … показать еще 23 янв 22:40:28 mail-host sshd[11868]: AD user nagios from 51.250.94.74

23 янв 22:40:28 mail-host sshd[11868 ]: pam_unix(sshd:auth): ошибка аутентификации; logname= uid=0 euid=0 tty=ssh ruser= rhost=51.250.94.74

23 января 22:40:30 mail-host sshd[11868]: неверный пароль для пользователя AD nagios с порта 51.250.94.74 38028 ssh3

23 января 22:40:30 mail-host sshd[11869]: получено отключение от 51.250.94.74: 11: Bye Bye

23 января 22:45:10 mail-host sshd[12645]: пользователь AD ali от 51.250.94.74

, 23 января, 22:45:10 mail-host sshd[12645]: pam_unix(sshd:auth): ошибка аутентификации; logname= uid=0 euid=0 tty=ssh ruser= rhost=51.250.94.74

23 января 22:45:12 mail-host sshd[12645]: неверный пароль для пользователя AD ali с порта 51.250.94.74 59558 ssh3

23 января 22:45:13 mail-host sshd[12646]: получено отключение от 51.250.94.74: 11: Bye Bye

23 января 22:46:22 mail-host sshd[12728]: пользователь AD david из 51.250.94.74

23 января 22:46:22 почтовый хост sshd[12728]: pam_unix(sshd:auth): ошибка аутентификации; имя_журнала=uid=……..

——————————- показать меньшеПеребор FTP Взлом Ник 27 января 00:16:06 vulcan sshd[939851]: Неверный пароль для root от 51.250.94.74 порт 33368 ssh3

27 января 00:18:14 vulcan sshd [940401]: pam_unix (sshd: auth): ошибка аутентификации; имя журнала = uid = 0 euid = 0 tty = ssh ruser = rhost = 51.250.94.74 user=root

27 января 00:18:16 vulcan sshd[940401]: Неверный пароль для root с порта 51.250.94.74 41276 ssh3

27 января 00:20:23 vulcan sshd[940981]: pam_unix(sshd:auth): ошибка аутентификации; logname= uid=0 euid=0 tty=ssh ruser= rhost=51.250.94.74 user=root

27 января 00:20:25 vulcan sshd[940981]: Неверный пароль для root с 51.250.94.74 порт 49178 ssh3 показать меньшеГрубая сила SSH Ник 26 января 23:52:16 vulcan sshd[933004]: Неверный пароль для root от порта 51.250.94.74 59440 ssh3

26 января 23:54:21 vulcan sshd[933610]: pam_unix(sshd:auth): ошибка аутентификации; logname= uid=0 euid=0 tty=ssh ruser= rhost=51.250.94.74 user=root

26 января 23:54:24 vulcan sshd[933610]: Неверный пароль для root с порта 51.250.94.74 39096 ssh3

26 января 23 :56:31 вулкан sshd[934201]: pam_unix(sshd:auth): ошибка аутентификации; logname= uid=0 euid=0 tty=ssh ruser= rhost=51.250.94.74 user=root

26 января 23:56:33 vulcan sshd[934201]: неверный пароль для root с 51.250.94.74 порт 47002 ssh3 показать меньшеГрубая сила SSH www.blocklist.de 23 января 22:40:28 mail-host sshd [11868]: пользователь AD nagios с адреса 51.250.94.74 23 янв 22:40:28 mail-h … показать еще 23 янв 22:40:28 mail-host sshd[11868]: пользователь AD nagios из 51.250.94.74

, 23 января, 22:40:28 mail-host sshd[11868]: pam_unix(sshd:auth): ошибка аутентификации; logname= uid=0 euid=0 tty=ssh ruser= rhost=51.250.94.74

23 января 22:40:30 mail-host sshd[11868]: неверный пароль для пользователя AD nagios с порта 51.250.94.74 38028 ssh3

23 января 22:40:30 mail-host sshd[11869]: получено отключение от 51.250.94.74: 11: Bye Bye

23 января 22:45:10 mail-host sshd[12645]: пользователь AD ali от 51.250.94.74

23 января 22:45:10 почтовый хост sshd[12645]: pam_unix(sshd:auth): ошибка аутентификации; имя журнала = uid = 0 euid = 0 tty = ssh ruser = rhost = 51.250.94.74

23 января 22:45:12 mail-host sshd[12645]: неверный пароль для пользователя AD ali с порта 51.250.94.74 59558 ssh3

23 января 22:45:13 mail-host sshd[12646]: получено отключение от 51.250 .94.74: 11: Bye Bye

23 января 22:46:22 mail-host sshd[12728]: пользователь AD david из 51.250.94.74

23 января 22:46:22 mail-host sshd[12728]: pam_unix(sshd: авторизация): ошибка аутентификации; logname= uid=……..

——————————- показать меньшеПеребор FTP Взлом Ник 26 января 23:34:05 vulcan sshd[927316]: Неверный пароль для root от 51.

250.94.74 порт 36590 ssh3

26 января 23:35:43 vulcan sshd[927769]: pam_unix(sshd:auth): ошибка аутентификации; logname= uid=0 euid=0 tty=ssh ruser= rhost=51.250.94.74 user=root

26 января 23:35:45 vulcan sshd[927769]: Неверный пароль для root с порта 51.250.94.74 44528 ssh3

26 января 23:37:23 vulcan sshd[928288]: pam_unix(sshd:auth): ошибка аутентификации; logname= uid=0 euid=0 tty=ssh ruser= rhost=51.250.94.74 user=root

26 января 23:37:26 vulcan sshd[928288]: неверный пароль для root с 51.250.94.74 порт 52450 ssh3 показать меньшеГрубая сила SSH Ларс Леманн Янв 26 23:32:59master01vp sshd[54809]: Неверный пароль для root от 51.

250.94.74 порт 43838 ssh3 26 января 23:34:32 master01vp sshd[55603]: pam_unix(sshd:auth): ошибка аутентификации; logname= uid=0 euid=0 tty=ssh ruser= rhost=51.250.94.74 user=root

26 января 23:34:35 master01vp sshd[55603]: Неверный пароль для root с порта 51.250.94.74 51778 ssh3 показать меньшеГрубая сила SSH Кисмей SSH Brute Force, 5 попыток

Грубая сила SSH Хосимар Лох , 26 января, 19:33:32 fisher sshd[26430]: pam_unix(sshd:auth): ошибка аутентификации; logname= uid=0 euid .

.. показать еще26 января 19:33:32 fisher sshd[26430]: pam_unix(sshd:auth): ошибка аутентификации; имя журнала = uid = 0 euid = 0 tty = ssh ruser = rhost = 51.250.94.74 user=root

26 января 19:33:34 fisher sshd[26430]: Неверный пароль для root с порта 51.250.94.74 52568 ssh3

… свернутьГрубая сила SSH www.blocklist.de 23 января 22:40:28 mail-host sshd [11868]: пользователь AD nagios с адреса 51.250.94.74 23 янв 22:40:28 mail-h … показать еще 23 янв 22:40:28 mail-host sshd[11868]: AD user nagios from 51.250.94.74

23 янв 22:40:28 mail-host sshd[11868 ]: pam_unix(sshd:auth): ошибка аутентификации; имя журнала = uid = 0 euid = 0 tty = ssh ruser = rhost = 51.250.94.74

23 января 22:40:30 mail-host sshd[11868]: неверный пароль для пользователя AD nagios с порта 51.250.94.74 38028 ssh3

23 января 22:40:30 mail-host sshd[11869]: получено отключение от 51.250 .94.74: 11: Bye Bye

23 января 22:45:10 mail-host sshd[12645]: пользователь AD ali из 51.250.94.74

23 января 22:45:10 mail-host sshd[12645]: pam_unix(sshd: авторизация): ошибка аутентификации; logname= uid=0 euid=0 tty=ssh ruser= rhost=51.250.94.74

23 января 22:45:12 mail-host sshd[12645]: неверный пароль для пользователя AD ali от 51.250.94.74 порт 59558 ssh3

23 января 22:45:13 mail-host sshd[12646]: получено отключение от 51.250.94.74: 11: Bye Bye

23 января 22:46:22 mail-host sshd[12728]: пользователь AD david от 51.250.94.74

23 января 22:46:22 mail-host sshd[12728]: pam_unix(sshd:auth): ошибка аутентификации; logname= uid=……..

——————————- показать меньшеПеребор FTP Взлом евгениодев 2023-01-26T15:41:56.

575665box3.nodos.net.arcii.online sshd[10429]: пользователь root из 51.250.94.74 не … показать еще2023-01-26T15:41:56.575665box3.nodos.net .arcii.online sshd[10429]: пользователь root из 51.250.94.74 не разрешен, так как ни одна из пользовательских групп не указана в AllowGroups

2023-01-26T15:44:54.474073box3.nodos.net.arcii.online sshd[13896]: Соединение с 51.250.94.74 порт 47280 на 45.41.205.8 порт 22

2023-01-26T15:44:55.338947box3.nodos.net.arcii.online sshd[13896]: пользователь root из 51.250.94.74 не разрешен, поскольку ни одна из групп пользователя не указана в AllowGroups

… показать меньшеГрубая сила SSH ОХОСТ.БГ , 26 января, 22:33:18 lms sshd [7489]: неверный пароль для root с порта 51.250.94.74 55046 ssh3 янв … показать еще26 янв 22:33:18 lms sshd[7489]: Неверный пароль для root от 51.

ru

ru  ru[213.180.204.89]:25: No route to host

Nov 3 11:21:24 spektr-pbx postfix/smtp[6822]: connect to mx.yandex.ru[87.250.250.89]:25: No route to host

Nov 3 11:21:24 spektr-pbx postfix/smtp[6822]: connect to mx.yandex.ru[2a02:6b8::89]:25: Network is unreachable

Nov 3 11:21:25 spektr-pbx postfix/smtp[6821]: connect to mx.yandex.ru[77.88.21.89]:25: No route to host

Nov 3 11:21:25 spektr-pbx postfix/smtp[6821]: connect to mx.yandex.ru[2a02:6b8::89]:25: Network is unreachable

Nov 3 11:21:26 spektr-pbx postfix/smtp[6821]: connect to mx.yandex.ru[213.180.193.89]:25: No route to host

Nov 3 11:21:27 spektr-pbx postfix/smtp[6822]: connect to mx.yandex.ru[213.180.193.89]:25: No route to host

Nov 3 11:21:28 spektr-pbx postfix/smtp[6822]: connect to mx.yandex.ru[93.158.134.89]:25: No route to host

ru[213.180.204.89]:25: No route to host

Nov 3 11:21:24 spektr-pbx postfix/smtp[6822]: connect to mx.yandex.ru[87.250.250.89]:25: No route to host

Nov 3 11:21:24 spektr-pbx postfix/smtp[6822]: connect to mx.yandex.ru[2a02:6b8::89]:25: Network is unreachable

Nov 3 11:21:25 spektr-pbx postfix/smtp[6821]: connect to mx.yandex.ru[77.88.21.89]:25: No route to host

Nov 3 11:21:25 spektr-pbx postfix/smtp[6821]: connect to mx.yandex.ru[2a02:6b8::89]:25: Network is unreachable

Nov 3 11:21:26 spektr-pbx postfix/smtp[6821]: connect to mx.yandex.ru[213.180.193.89]:25: No route to host

Nov 3 11:21:27 spektr-pbx postfix/smtp[6822]: connect to mx.yandex.ru[213.180.193.89]:25: No route to host

Nov 3 11:21:28 spektr-pbx postfix/smtp[6822]: connect to mx.yandex.ru[93.158.134.89]:25: No route to host yandex.ru 25

yandex.ru 25 ru — имя вашего домена) ;

ru — имя вашего домена) ;

_domainkey.yourdomain.tld

_domainkey.yourdomain.tld  ООО «Яндекс.Облако» | AbuseIPDB

ООО «Яндекс.Облако» | AbuseIPDB 51.250.94.74 впервые было сообщено , а последнее сообщение было .

51.250.94.74 впервые было сообщено , а последнее сообщение было .

250.94.74 (RU/Россия/-), 5 распределенных атак sshd на учетную запись [root] за последние 3600 секунд; Порт … показать еще51.250.94.74 (RU/Россия/-), 5 распределенных атак sshd на учетную запись [root] за последние 3600 секунд; Порты: *; Направление: 1; Триггер: LF_DISTATTACK; Журналы: 26 января 18:27:40 21301 sshd[5729]: pam_unix(sshd:auth): ошибка аутентификации; logname= uid=0 euid=0 tty=ssh ruser= rhost=51.250.94.74 user=root

250.94.74 (RU/Россия/-), 5 распределенных атак sshd на учетную запись [root] за последние 3600 секунд; Порт … показать еще51.250.94.74 (RU/Россия/-), 5 распределенных атак sshd на учетную запись [root] за последние 3600 секунд; Порты: *; Направление: 1; Триггер: LF_DISTATTACK; Журналы: 26 января 18:27:40 21301 sshd[5729]: pam_unix(sshd:auth): ошибка аутентификации; logname= uid=0 euid=0 tty=ssh ruser= rhost=51.250.94.74 user=root  blocklist.de

blocklist.de 250.94.74 59558 ssh3

250.94.74 59558 ssh3  250.94.74 user=root

250.94.74 user=root  250.94.74 user=root

250.94.74 user=root  250.94.74

250.94.74  250.94.74 порт 36590 ssh3

250.94.74 порт 36590 ssh3 250.94.74 порт 43838 ssh3 26 января 23:34:32 master01vp sshd[55603]: pam_unix(sshd:auth): ошибка аутентификации; logname= uid=0 euid=0 tty=ssh ruser= rhost=51.250.94.74 user=root

250.94.74 порт 43838 ssh3 26 января 23:34:32 master01vp sshd[55603]: pam_unix(sshd:auth): ошибка аутентификации; logname= uid=0 euid=0 tty=ssh ruser= rhost=51.250.94.74 user=root  .. показать еще26 января 19:33:32 fisher sshd[26430]: pam_unix(sshd:auth): ошибка аутентификации; имя журнала = uid = 0 euid = 0 tty = ssh ruser = rhost = 51.250.94.74 user=root

.. показать еще26 января 19:33:32 fisher sshd[26430]: pam_unix(sshd:auth): ошибка аутентификации; имя журнала = uid = 0 euid = 0 tty = ssh ruser = rhost = 51.250.94.74 user=root  250.94.74 38028 ssh3

250.94.74 38028 ssh3  575665box3.nodos.net.arcii.online sshd[10429]: пользователь root из 51.250.94.74 не … показать еще2023-01-26T15:41:56.575665box3.nodos.net .arcii.online sshd[10429]: пользователь root из 51.250.94.74 не разрешен, так как ни одна из пользовательских групп не указана в AllowGroups

575665box3.nodos.net.arcii.online sshd[10429]: пользователь root из 51.250.94.74 не … показать еще2023-01-26T15:41:56.575665box3.nodos.net .arcii.online sshd[10429]: пользователь root из 51.250.94.74 не разрешен, так как ни одна из пользовательских групп не указана в AllowGroups