как с ним работать? — Ксарус

- Главная

- Компания

- Блог

- Яндекс.Вордстат: как с ним работать?

Яндекс.Вордстат — бесплатный сервис от Яндекса, позволяющий узнать информацию о том, что ищут пользователи в поисковой системе.

С помощью сервиса можно:

- Собирать семантическое ядро;

- Изучить статистику популярных запросов по устройствам;

- Промониторить наличие сезонности у запросов.

Как работать с сервисом ?

Он доступен только для авторизированных пользователей.

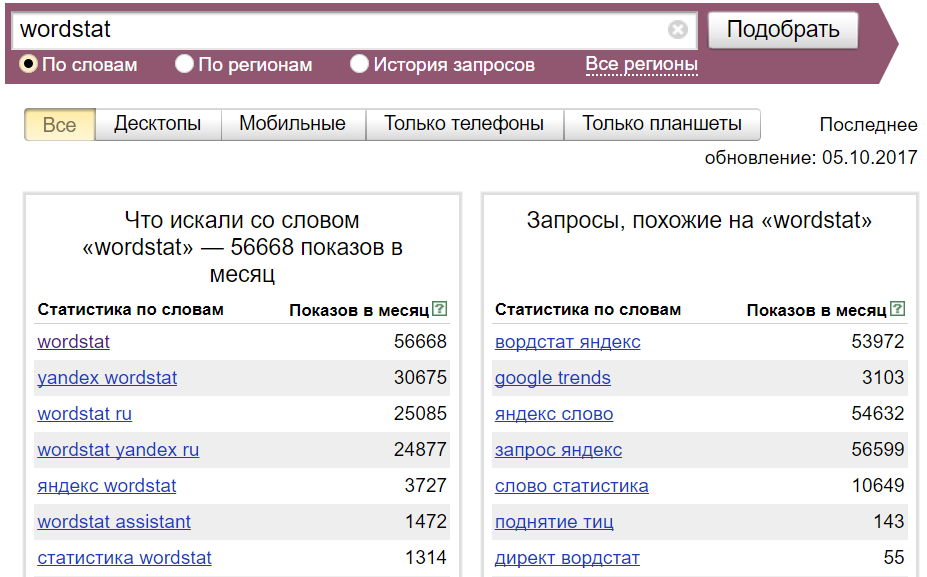

Рисунок 1. Данные и поля в Яндекс.Вордстат

1. Поле для ввода запроса и кнопка «Подобрать» — именно с их помощью происходит работа с сервисом;

2. Регион показа — можно выбрать интересующий вас регион и отслеживать статистику только в нем;

3. Выбор просмотра отображения данных:

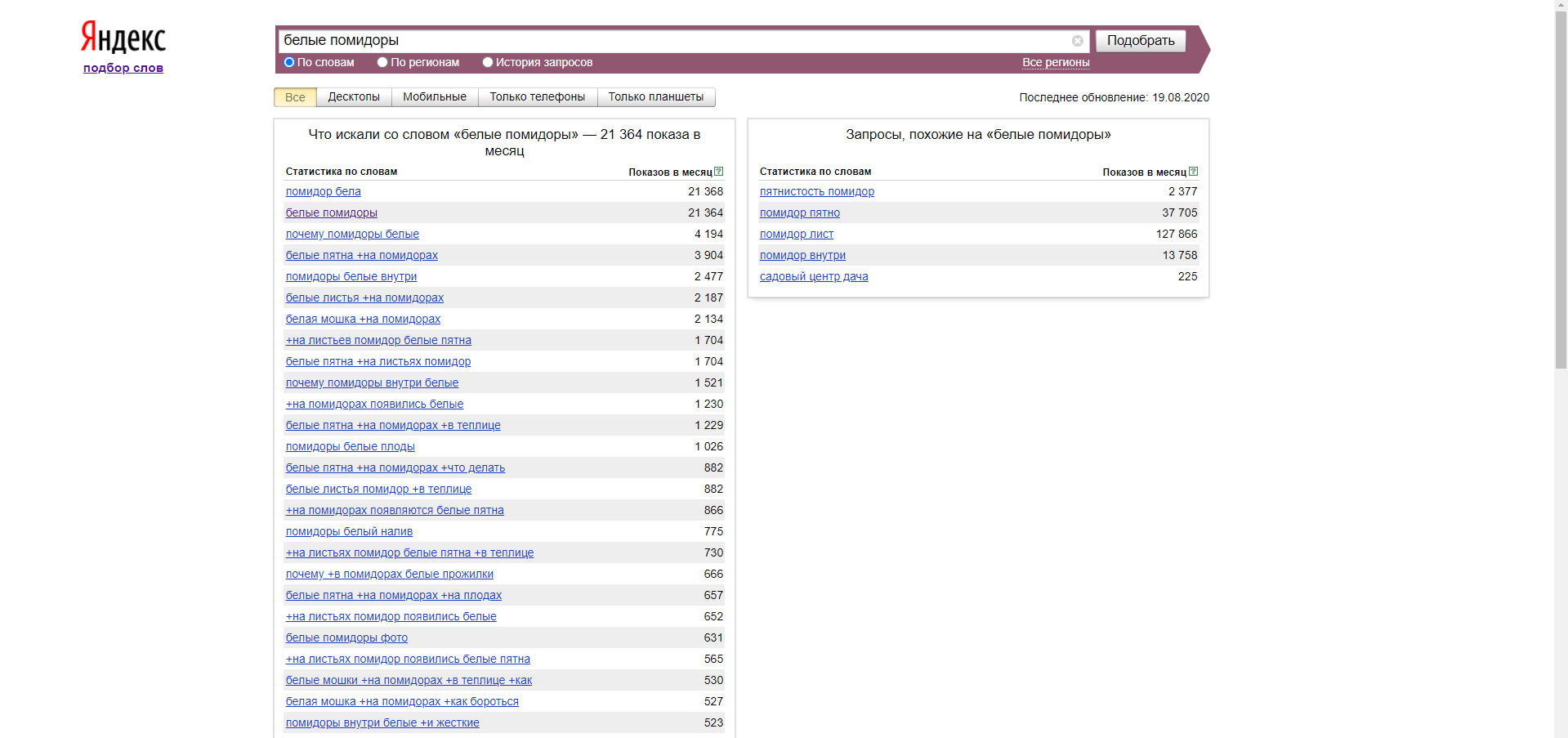

- По словам: показывает число запросов и похожих словосочетаний;

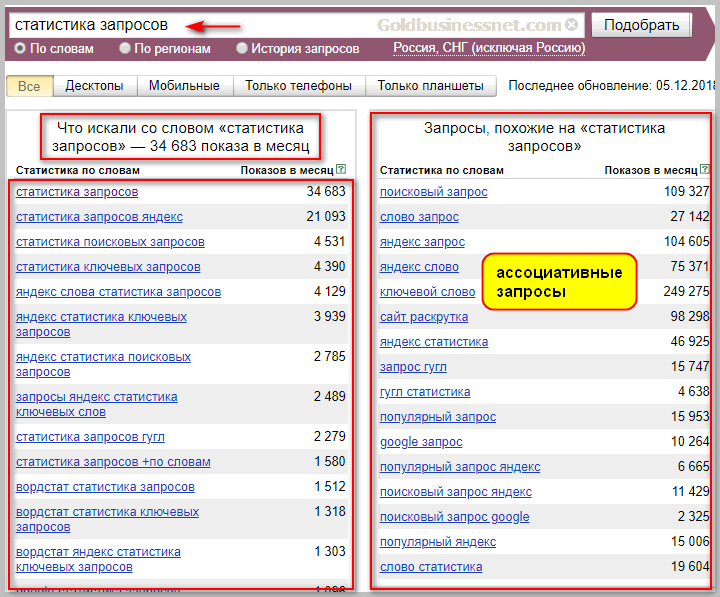

Рисунок 2.

Рисунок 3. Отображение информации по разным городам и регионам на карте.

- По регионам: Отображает информацию по разным городам и регионам, как в виде таблицы, так и виде карты для большей наглядности.

Рисунок 4. Cезонность запросов.

- История запросов: показывает сезонность запросов. Особенно актуально для товаров имеющих сезонный спрос: коньков, вентиляторов.

Данные показываются как в виде графика, так и в виде таблицы с данными;

4. Тип устройства пользователя — позволяет отфильтровать результаты по типу устройства с которого был произведен запрос;

5. Запросы похожие по смыслу на заданную фразу;

6. Запросы, включающие в себя заданную фразу.

Операторы для подбора ключевых слов

Оператор ! : Восклицательный знак фиксирует точную форму слова (падеж, число, форма).

| Запрос | Будет показан запрос? |

| купить !кошку | купить кошку |

| купить корм для кошек | |

| купить !вазу | купить вазу |

| купить ваз |

Оператор + : По умолчанию союзы и предлоги не учитываются при поиске. Но их можно добавить в запрос принудительно. Для этого перед предлогом нужно поставить знак «+» без пробела. Например, «продвижение +в Москве».

| Запрос | Будет показан запрос? |

| крем +для бритья | крем для бритья |

| крем после бритья | |

| сверла +по металлу | сверла по металлу |

| сверла из металла |

Оператор » » : Фиксирует количество слов. Показ по запросам, содержащим фразу без дополнительных слов.

Показ по запросам, содержащим фразу без дополнительных слов.

| Запрос | Будет показан запрос? |

| «купить велосипед» | купить велосипед |

| купить зеленый велосипед | |

| «приложение с картами» | приложение с картами |

| приложение с геологическими картами |

Оператор — : Минус позволяет исключить слово, перед которым он расположен. Для этого знак нужно поставить в начале слова без пробела.

| Запрос | Будет показан запрос? |

| ремонт авто -тверь -москва | ремонт авто бежецк |

| ремонт авто в москве | |

| купить удочку -маховая -зимняя | купить удочку в москве |

| купить удочку маховая |

Оператор ( | ) : Оператор используется для группировки сложных запросов, которые состоят из основного фиксированного слова и нескольких вариантов зависимых.

| Запрос | Будет показан запрос? |

| купить машину (недорого|ваз) | купить машину недорого |

| купить машину ваз | |

| купить (ботинки|кросовки) | купить ботинки |

| купить кросовки |

Оператор [] : Этот оператор закрепляет порядок слов, но при этом учитывает все стоп-слова и словоформы.

| Запрос | Будет показан запрос? |

| билеты [из москвы во владивосток] | билеты из москвы во влидивосток |

| билеты москва владивосток | |

| [школа живописи] | школа живописи маслом |

| живопись школы шишкина |

Анализ ключевых запросов, проверка частотности слов в Яндекс с помощью Labrika

Сентябрь 28, 2017

Основы SEO Инструкции к Labrika

После завершения полной проверки сайта в Labrika рекомендуется проанализировать список ключевых слов, по которым вы планируете осуществлять продвижение. Сделать это можно в разделе » Таблица по ключевым словам». Данный инструмент позволяет эффективно проанализировать продвигаемое слово — сводная таблица отображает информацию на основе статистики поисковых систем и конкурентов из ТОП-10.

Сделать это можно в разделе » Таблица по ключевым словам». Данный инструмент позволяет эффективно проанализировать продвигаемое слово — сводная таблица отображает информацию на основе статистики поисковых систем и конкурентов из ТОП-10.

Выбираем проект → в левом меню выбираем пункт "Ключевые фразы" → "Таблица по ключевым словам"

Данные по Яндекс и Google разделены в силу особенностей ранжирования.

Таблица содержит ряд параметров и список продвигаемых фраз. Перечислим параметры, которые анализируются в данном разделе:

1. Тип слова

- коммерческий

- смешанный

- информационный

Не стоит продвигать коммерческий сайт по смешанным и информационным запросам — из-за низкой вероятности продвижения. Даже если получится войти в ТОП-10 поисковых систем, то конверсия будет минимальной. Эти слова также не рекомендуется использовать для рекламной кампании в контекстной рекламе Яндекс Директ или Google Adwords.

Пример отображения классификации слов по типу:

2.

Количество главных страниц в ТОП-10 поисковиков

Количество главных страниц в ТОП-10 поисковиковЭти данные видим на основе анализа конкурентов в ТОП-10 поисковых систем.

3. Частотность

Так называемая «неточная частотность» — это количество показов по данному слову в месяц, включая различные словоформы и склонения (цифры и история запросов показаны на основе сервиса Wordstat поиска Яндекса или Google Trends).

4. «Частотность»

«Точная частотность» позволяет узнать количество прямых вхождений по этой фразе — статистика запросов в месяц. Различные склонения и словоформы ключей в этом случае не учитываются.

5. Видимость

Этот показатель зависит от количества поисковых запосов в ТОП-10 и их частотности.

6. Позиция

Текущая позиция ключевого слова в поисковых системах.

7. Глубина посадочной страницы

Здесь указываются данные о том, на страницу какой глубины посажено ключевое слово в настоящий момент.

8. Требуемая глубина

С помощью этого значения вы узнаете глубину страницы, на которой следует продвигать запрос. Это будет способствовать более вероятному продвижению в ТОП-10.

Это будет способствовать более вероятному продвижению в ТОП-10.

Таблица по ключевым словам позволяет оценить возможность продвижения ключевых фраз (важно при подборе слов) и показывает сводную информацию по конкурентам в данной тематике.

Читать дальше подобные статьи

- Частотность ключевых слов: высокочастотные и низкочастотные запросы

- Подбор запросов для продвижения сайта в Яндекс и Google

- Оптимизация SEO-текстов и ранжирование страниц: 5 принципов текстового продвижения сайта статьями в интернете

- Проверка текста на переоптимизацию. Переспам страниц на сайте

- Текстовые факторы ранжирования: продвижение сайта статьями (текстами)

Online SEO-инструменты для продвижения сайтов

Веб-приложение— Стоит ли блокировать Яндекс Бота?

У меня есть веб-приложение, к которому паук Яндекса пытается получить доступ несколько раз..png) После этих поисков пауков осталось несколько российских IP-адресов, которые также пытались получить доступ к серверной части, и им не удалось получить доступ.

После этих поисков пауков осталось несколько российских IP-адресов, которые также пытались получить доступ к серверной части, и им не удалось получить доступ.

Заблокировать Яндекс или предпринять другие действия?

Обновление:

Паук Яндекса посещает внутренний URL примерно раз в 2-3 дня. Мы не выпускали какие-либо внутренние URL-адреса во внешнем интерфейсе.

« back-end » означает: интерфейс веб-приложения позволяет нашему администратору управлять приложением

- веб-приложение

- бот

Стоит ли заблокировать яндекс

Почему?

Во-первых, если бот является законным ботом поисковой системы (и ничем иным), они вас не взломают. Если нет, блокировка агента пользователя не поможет, они просто будут использовать другой.

Если ваш пароль правильный, fail2ban настроен, программное обеспечение обновлено и т. д., просто дайте им попробовать.

Чтобы убедиться, что проблема действительно в Яндексе, попробуйте запретить его в robots.txt и посмотреть, остановится ли он.

Нет => не Яндекс.

(Несколько недель назад настроил новый веб-сервер. Через час после выхода в сеть, у которого еще не было даже домена, «гуглбот» начал пробовать SQL-инъекции для несуществующего WordPress. никаких других HTTP-запросов, но я не заблокировал Google из-за этого.)

4Наряду с согласием с ответом @deviantfan и конкретно с этим пунктом

Во-первых, если бот является законным ботом поисковой системы (и ничем иным), они вас не взломают. Если нет, блокировка агента пользователя не поможет, они просто будут использовать другой.

Я хотел бы отметить, что как  Таким образом, это будет выглядеть так, как будто поисковая система пытается получить доступ к вашему бэкенду, но она просто сканирует сеть: она не знает, что это ваш бэкэнд.

Таким образом, это будет выглядеть так, как будто поисковая система пытается получить доступ к вашему бэкенду, но она просто сканирует сеть: она не знает, что это ваш бэкэнд.

Подобное может произойти случайно. Допустим, пользователь, не разбирающийся в технологиях, разместил URL-адрес на каком-то форуме, который доступен только тогда, когда вы вошли в систему — при сканировании поисковая система попытается перейти по этим ссылкам, и вы в конечном итоге увидите журналы, как я предполагаю, что вы это сделали.

ОБНОВЛЕНИЕ: Я думаю, вы можете установить в своем правиле robots.txt, чтобы запретить yandex доступ к определенным URL-адресам. Кстати, вам лучше определить конкретное правило его именем, я не уверен, но может случиться так, что яндексбот может игнорировать User-agent: * , так что вы можете сделать что-то вроде этого (в соответствии с вашими бэкенд-адресами)

User-agent: Яндекс Запретить: /admin/*

Таким образом, вы запретите ему пытаться получить доступ к внутренним URL-адресам, соответствующим этому шаблону, но в то же время он (yandexbot) сможет свободно сканировать другие страницы вашего сайта.

Не стоит блокировать легитимного бота Яндекса, но вы можете убедиться, что это действительно легитимный бот, а не кто-то, кто просто использует User-Agent Яндекса.

From: https://yandex.com/support/webmaster/robot-workings/check-yandex-robots.xml

- Определите IP-адрес рассматриваемого агента пользователя, используя журналы вашего сервера. Все роботы Яндекса представлены заданным агентом пользователя.

- Используйте обратный поиск DNS для полученного IP-адреса, чтобы определить имя домена хоста.

- Определив имя хоста, вы можете проверить, принадлежит ли оно Яндексу. Все роботы Яндекса имеют имена, оканчивающиеся на «yandex.ru», «yandex.net» или «yandex.com». Если имя хоста имеет другое окончание, робот не принадлежит Яндексу.

- Наконец, убедитесь, что имя указано правильно. Используйте прямой поиск DNS, чтобы получить IP-адрес, соответствующий имени хоста. Он должен совпадать с IP-адресом, используемым при обратном поиске DNS.

Если IP-адреса не совпадают, это означает, что имя хоста является поддельным.

Если IP-адреса не совпадают, это означает, что имя хоста является поддельным.

Практически все крупные поисковые системы предоставляют аналогичные способы проверки User-Agent. Это работает потому, что кто-то может подделать обратный поиск DNS, но не прямой DNS этого поддельного адреса.

Хотя я согласен с ответом @deviantfan, я хотел бы добавить, что, поскольку ваш первоначальный вопрос звучит как путь в ад, я видел, как кто-то падал несколько лет назад, даже если вы попытаетесь полностью заблокировать паука, а не просто сказав, чтобы он ушел через robots.txt (что вы, вероятно, должны сделать для частей администратора в любом случае), вы закончите бесконечной игрой в придурки, в которой вы не сможете выиграть.

Несколько лет назад кто-то на другом сайте, о котором я читал, разглагольствовал о том, что Google/Microsoft/Yandex/и т. д. все «DDoSing» его веб-сайт. Судя по всему, сайт был «частным, и только несколько его друзей должны иметь доступ, и он не должен отображаться ни в каких поисковых системах».![]() Однако очевидно, что по крайней мере один из его пользователей размещал ссылки на внутренние местоположения, которые находили различные веб-пауки. (В отличие от того, что они просто знают о www.whatever.tld из записей DNS.)

Однако очевидно, что по крайней мере один из его пользователей размещал ссылки на внутренние местоположения, которые находили различные веб-пауки. (В отличие от того, что они просто знают о www.whatever.tld из записей DNS.)

Человек, запустивший его, решил, что иметь файл robots.txt таким образом, чтобы пауки, нашедшие ссылки на него, просто читали файл и уходили, было неприемлемо. Им нужно было навсегда игнорировать его сайт и никогда больше к нему не прикасаться ни при каких обстоятельствах. (Он так и не дал разумного объяснения, почему это был единственный приемлемый вариант. Очевидно, что-то делали с теми, кто размещал ссылки на внутренние местоположения на его сайте, которые находили пауки, или просто требовал аутентификации, чтобы боты просто сбрасывались на страница входа без содержания.)

Вместо этого он просто начал заносить в черный список все IP-адреса веб-пауков, чтобы любые попытки запроса, которые они делали, истекали без ответа. Сделав это, он обнаружил, что вместо того, чтобы перейти по одной ссылке, чтобы получить файл robots. txt и уйти на некоторое время, у пауков были гораздо более короткие интервалы повторных попыток, когда они ошибались и начинали заходить на его сайт с множества разных IP-адресов. (предположительно пауки пытались обойти то, что они считали сетевой ошибкой).

txt и уйти на некоторое время, у пауков были гораздо более короткие интервалы повторных попыток, когда они ошибались и начинали заходить на его сайт с множества разных IP-адресов. (предположительно пауки пытались обойти то, что они считали сетевой ошибкой).

В этот момент его черный список IP-адресов расширился до тысяч адресов, и он начал разглагольствовать о том, что поисковые системы подвергли его DDOS-атак. К сожалению, в тот момент этот человек полностью сошел с ума и отказывался от любых попыток решить свою настоящую проблему вместо того, что, по его убеждению, было правильным решением.

6Ботнет Mēris атаковал российский «Яндекс» массированной DDoS-атакой на 22 миллиона RPS

11 сентября 2021 г. Рави Лакшманан

Российский интернет-гигант «Яндекс» стал объектом рекордной распределенной атаки типа «отказ в обслуживании» (DDoS) со стороны нового ботнета Mēris.

Считается, что ботнет обрушил на веб-инфраструктуру компании миллионы HTTP-запросов, прежде чем достичь пика в 21,8 миллиона запросов в секунду (RPS), затмив недавнюю атаку с использованием ботнета, которая стала известна в прошлом месяце, бомбардировав неназванный Клиент Cloudflare в финансовой сфере с 17,2 млн запросов в секунду.

Российская служба защиты от DDoS-атак Qrator Labs, которая в четверг раскрыла подробности атаки, назвала Mēris — что в переводе с латышского означает «Чума» — «ботнетом нового типа».

«Также ясно, что этот конкретный ботнет все еще растет. Есть предположение, что сила ботнета может увеличиться за счет перебора паролей, хотя мы склонны пренебрегать этим как незначительной возможностью. Это похоже на некоторую уязвимость, которая была либо храниться в секрете до начала масштабной кампании, либо продаваться на черном рынке», — отметили исследователи, добавив, что Мерис «может сокрушить практически любую инфраструктуру, включая некоторые высоконадежные сети […] из-за огромной мощности RPS, которую он приносит с собой».

В DDoS-атаках использовался метод, называемый конвейерной обработкой HTTP, который позволяет клиенту (например, веб-браузеру) открывать соединение с сервером и выполнять несколько запросов, не дожидаясь каждого ответа. Вредоносный трафик исходил от более чем 250 000 зараженных хостов, в основном сетевых устройств от Mikrotik, с доказательствами, указывающими на спектр версий RouterOS, которые были использованы в качестве оружия за счет использования пока неизвестных уязвимостей.

Но в сообщении на форуме латвийский производитель сетевого оборудования сообщил, что в этих атаках используется тот же набор маршрутизаторов, который был скомпрометирован с помощью уязвимости 2018 года (CVE-2018-14847, оценка CVSS: 9)..1), который с тех пор был исправлен, и что нет новых (нулевого дня) уязвимостей, влияющих на устройства.

ПРЕДСТОЯЩИЙ ВЕБИНАРНулевое доверие + обман: узнайте, как перехитрить злоумышленников!

Узнайте, как Deception может обнаруживать сложные угрозы, останавливать боковое движение и улучшать вашу стратегию «Нулевого доверия». Присоединяйтесь к нашему познавательному вебинару!

Спаси мое место! «К сожалению, закрытие уязвимости не сразу защищает эти маршрутизаторы. Если кто-то получил ваш пароль в 2018 году, простое обновление не поможет. Вы также должны изменить пароль, перепроверьте свой брандмауэр, если он не разрешает удаленный доступ к неизвестным сторон и ищите сценарии, которые вы не создавали», — отметили в нем.

Если IP-адреса не совпадают, это означает, что имя хоста является поддельным.

Если IP-адреса не совпадают, это означает, что имя хоста является поддельным.