Как обнаруживать, включать и отключать SMBv1, SMBv2 и SMBv3 в Windows

- Статья

- Чтение занимает 9 мин

Применимо к: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012, Windows 11, Windows 10, Windows 8.1 Windows 8

В этой статье описывается, как включить и отключить SMB версии 1 (SMBv1), SMB версии 2 (SMBv2) и SMB версии 3 (SMBv3) в клиентских и серверных компонентах SMB.

Хотя отключение или удаление SMBv1 может вызвать некоторые проблемы совместимости со старыми компьютерами или программным обеспечением, SMBv1 имеет значительные уязвимости системы безопасности, и мы настоятельно рекомендуем вам не использовать его.

Отключение SMBv2 или SMBv3 для устранения неполадок

Мы рекомендуем оставить SMBv2 и SMBv3 включенными, но может оказаться полезным временно отключить один из них для устранения неполадок. Дополнительные сведения см. в статье Определение состояния, включение и отключение протоколов SMB на сервере SMB.

В Windows 10, Windows 8.1, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 и Windows Server 2012 отключение SMBv3 позволяет отключить следующие функции:

- Прозрачная отработка отказа — клиенты повторно подключались без прерывания работы с узлами кластера во время обслуживания или отработки отказа

- Scale Out — одновременный доступ к общим данным на всех узлах файлового кластера

- Multichannel — агрегирование пропускной способности сети и отказоустойчивости, если между клиентом и сервером доступно несколько путей.

- SMB Direct — добавляет поддержку сети RDMA для обеспечения высокой производительности с низкой задержкой и низкой загрузкой ЦП.

- Шифрование — обеспечивает сквозное шифрование и защищает от перехвата в ненадежных сетях.

- Аренда каталогов — увеличение времени отклика приложений в филиалах за счет кэширования

- Оптимизация производительности — оптимизация для небольших случайных операций чтения и записи

В Windows 7 и Windows Server 2008 R2 отключение SMBv2 приводит к отключению следующих функций:

- Составное управление запросами — позволяет отправлять несколько запросов SMBv2 в виде одного сетевого запроса.

- Более крупные операции чтения и записи — более эффективное использование более быстрых сетей

- Кэширование свойств папок и файлов — клиенты сохраняют локальные копии папок и файлов.

- Устойчивые дескрипторы — позволяют прозрачно повторно подключаться к серверу при временном отключении.

- Улучшенное подписывание сообщений — HMAC SHA-256 заменяет MD5 в качестве алгоритма хэширования.

- Улучшенная масштабируемость общего доступа к файлам — количество пользователей, общих папок и открытых файлов на сервер значительно увеличилось

- Поддержка символьных ссылок

- Модель аренды клиента oplock — ограничивает передачу данных между клиентом и сервером, повышая производительность в сетях с высокой задержкой и увеличивая масштабируемость сервера SMB.

- Поддержка больших MTU — для полного использования 10 Gigabit Ethernet (GbE)

- Улучшенная энергоэффективность — клиенты с открытыми файлами на сервере могут переходить в спящий режим

Протокол SMBv2 появился в Windows Vista и Windows Server 2008, а протокол SMBv3 появился в Windows 8 и Windows Server 2012. Дополнительные сведения о возможностях SMBv2 и SMBv3 см. в следующих статьях:

- Общие сведения о протоколе SMB

- Новые возможности SMB

Удаление SMBv1 с помощью PowerShell

Ниже приведены инструкции по обнаружению, отключению и включению клиента и сервера SMBv1 с помощью команд PowerShell с повышенными правами.

Примечание

Компьютер перезагрузится после выполнения команд PowerShell, чтобы отключить или включить SMBv1.

Обнаружить:

Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Отключите:

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Включите параметр

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Совет

Вы можете определить состояние SMBv1 без повышения прав, выполнив: Get-SmbServerConfiguration | Format-List EnableSMB1Protocol.

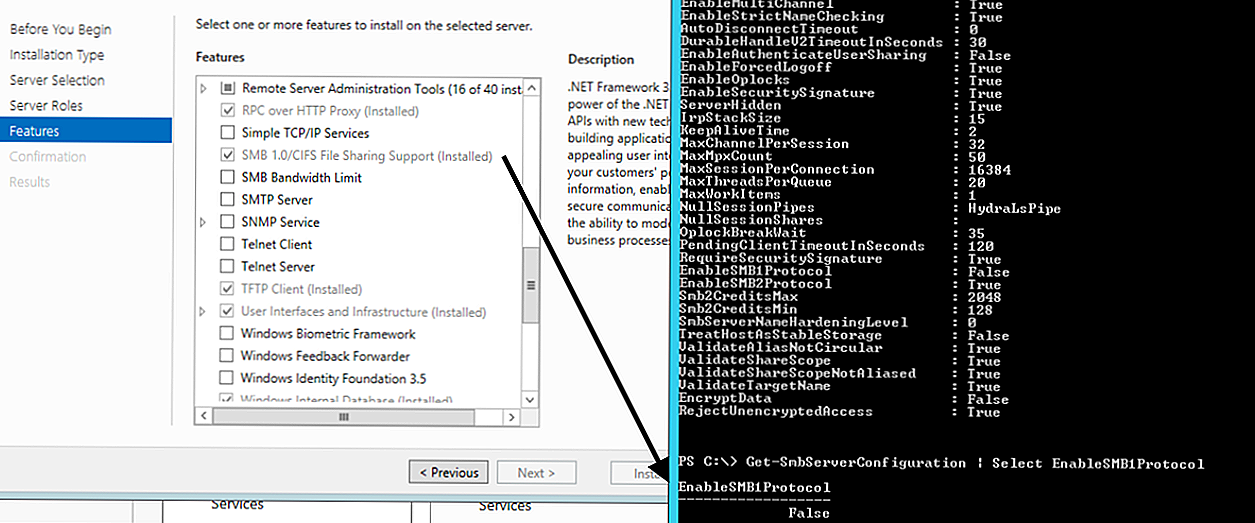

Windows Server 2012 Windows Server 2012 R2, Windows Server 2016, Windows Server 2019: метод диспетчер сервера

Чтобы удалить SMBv1 из Windows Server, выполните приведенные далее действия.

- На панели мониторинга диспетчер сервера сервера, на котором требуется удалить SMBv1, в разделе Настройка этого локального сервера выберите Добавить роли и компоненты.

- На странице Перед началом работы выберите Запустить мастер удаления ролей и компонентов, а затем на следующей странице нажмите кнопку Далее.

- На странице Выбор целевого сервера в разделе Пул серверов убедитесь, что выбран сервер, с которого требуется удалить компонент, и нажмите кнопку Далее.

- На странице Удаление ролей сервера нажмите кнопку Далее.

- На странице Удаление компонентов снимите флажок для поддержки общего доступа к файлам SMB 1.

0/CIFS и нажмите кнопку Далее.

0/CIFS и нажмите кнопку Далее. - На странице Подтверждение выбора удаления убедитесь, что функция указана в списке, а затем нажмите кнопку Удалить.

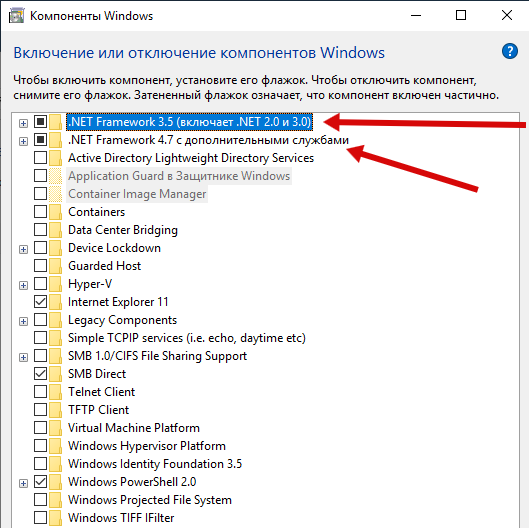

Windows 8.1, Windows 10 и Windows 11: метод добавления и удаления программ

Чтобы отключить SMBv1 для упомянутых операционных систем, выполните следующие действия.

- Откройте Панель управления, выберите раздел Программы и компоненты.

- В разделе панель управления Главная выберите Включить или выключить компоненты Windows, чтобы открыть поле Компоненты Windows.

- В окне Компоненты Windows прокрутите список вниз, снимите флажок для SMB 1.0/CIFS Поддержка общего доступа к файлам и нажмите кнопку ОК.

- После того как Windows применит изменение, на странице подтверждения выберите Перезапустить сейчас.

Примечание

При включении или отключении SMBv2 в Windows 8 или Windows Server 2012 smBv3 также включается или отключается. Это происходит потому, что эти протоколы используют один и тот же стек.

- Server

- Клиент

Windows 8 и Windows Server 2012 появился новый командлет Set-SMBServerConfiguration Windows PowerShell. Командлет позволяет включить или отключить протоколы SMBv1, SMBv2 и SMBv3 в серверном компоненте.

После выполнения командлета Set-SMBServerConfiguration не нужно перезагружать компьютер.

SMBv1;

Обнаружить:

Get-SmbServerConfiguration | Select EnableSMB1Protocol

Отключите:

Set-SmbServerConfiguration -EnableSMB1Protocol $false

Включите параметр

Set-SmbServerConfiguration -EnableSMB1Protocol $true

Дополнительные сведения см. в разделе Хранилище сервера на Майкрософт.

в разделе Хранилище сервера на Майкрософт.

SMB версии 2 или 3

Обнаружить:

Get-SmbServerConfiguration | Select EnableSMB2Protocol

Отключите:

Set-SmbServerConfiguration -EnableSMB2Protocol $false

Включите параметр

Set-SmbServerConfiguration -EnableSMB2Protocol $true

Для Windows 7, Windows Server 2008 R2, Windows Vista и Windows Server 2008

Чтобы включить или отключить протоколы SMB на сервере SMB под управлением Windows 7, Windows Server 2008 R2, Windows Vista или Windows Server 2008, используйте Windows PowerShell или редактор реестра.

Дополнительные методы PowerShell

Примечание

Для этого метода требуется PowerShell 2.0 или более поздней версии.

SMBv1 на сервере SMB

Обнаружить:

Get-Item HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters | ForEach-Object {Get-ItemProperty $_.pspath}

Конфигурация по умолчанию = Включено (не создается именованное значение реестра), поэтому значение SMB1 не будет возвращено.

Отключите:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 -Force

Включите параметр

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 1 -Force

Примечание После внесения этих изменений компьютер необходимо перезагрузить. Дополнительные сведения см. в разделе Хранилище сервера на Майкрософт.

SMBv2/v3 на сервере SMB

Обнаружить:

Get-ItemProperty HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters | ForEach-Object {Get-ItemProperty $_.pspath}

Отключите:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 0 -Force

Включите параметр

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 1 -Force

Примечание

После внесения этих изменений компьютер необходимо перезагрузить.

Редактор реестра

Важно!

Внимательно выполните действия, описанные в этом разделе. Неправильное изменение реестра может привести к серьезным проблемам. Перед внесением изменений создайте резервную копию реестра для его восстановления в случае возникновения проблем.

Чтобы включить или отключить SMBv1 на сервере SMB, настройте следующий раздел реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Registry entry: SMB1 REG_DWORD: 0 = Disabled REG_DWORD: 1 = Enabled Default: 1 = Enabled (No registry key is created)

Чтобы включить или отключить SMBv2 на сервере SMB, настройте следующий раздел реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Registry entry: SMB2 REG_DWORD: 0 = Disabled REG_DWORD: 1 = Enabled Default: 1 = Enabled (No registry key is created)

Примечание

После внесения этих изменений компьютер необходимо перезагрузить.

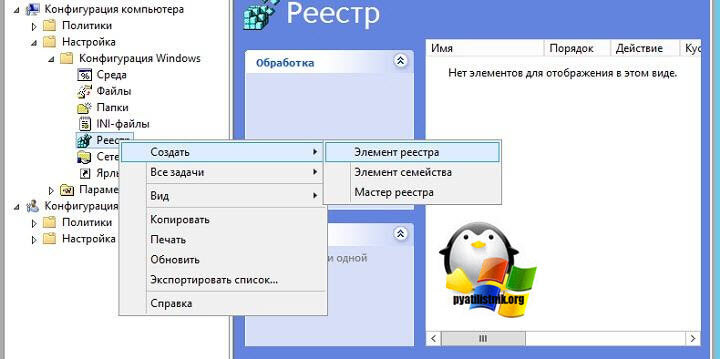

Отключение SMBv1 с помощью групповая политика

В этом разделе описывается, как использовать групповая политика для отключения SMBv1. Этот метод можно использовать в разных версиях Windows.

- Server

- Клиент

SMBv1;

Эта процедура настраивает следующий новый элемент в реестре:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

- Запись реестра: SMB1

- REG_DWORD: 0 = отключено

Чтобы использовать групповая политика для настройки, выполните следующие действия.

Откройте Консоль управления групповыми политиками. Щелкните правой кнопкой мыши объект групповой политики (GPO), который должен содержать новый элемент настройки, а затем щелкните Изменить.

В дереве консоли в разделе Конфигурация компьютера разверните папку Параметры , а затем — папку Параметры Windows .

Щелкните правой кнопкой мыши узел Реестр , наведите указатель мыши на пункт Создать и выберите Элемент реестра.

В диалоговом окне Новые свойства реестра выберите следующее:

- Действие: Создать

- Hive: HKEY_LOCAL_MACHINE

- Путь к ключу: SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

- Имя значения: SMB1

- Тип значения: REG_DWORD

- Данные значения: 0

Эта процедура отключает компоненты сервера SMBv1. Эта групповая политика должна применяться ко всем необходимым рабочим станциям, серверам и контроллерам домена в домене.

Примечание

Фильтры WMI также можно настроить для исключения неподдерживаемых операционных систем или выбранных исключений, таких как Windows XP.

Важно!

Будьте внимательны при внесении этих изменений на контроллерах домена, на которых устаревшим системам Windows XP или более старым версиям Linux и сторонним системам (которые не поддерживают SMBv2 или SMBv3) требуется доступ к SYSVOL или другим файловым ресурсам, в которых отключается SMB версии 1.

Аудит использования SMBv1

Чтобы определить, какие клиенты пытаются подключиться к серверу SMB с помощью SMBv1, можно включить аудит в Windows Server 2016, Windows 10 и Windows Server 2019. Вы также можете выполнять аудит в Windows 7 и Windows Server 2008 R2, если установлено ежемесячное обновление за май 2018 г., а также на Windows 8.1 и Windows Server 2012 R2, если установлено ежемесячное обновление за июль 2017 г.

Включите параметр

Set-SmbServerConfiguration -AuditSmb1Access $true

Отключите:

Set-SmbServerConfiguration -AuditSmb1Access $false

Обнаружить:

Get-SmbServerConfiguration | Select AuditSmb1Access

Если аудит SMBv1 включен, в журнале событий Майкрософт-Windows-SMBServer\Audit отображается событие 3000, определяющее каждый клиент, который пытается подключиться к SMBv1.

Сводка

Если все параметры находятся в одном объекте групповой политики, групповая политика Management отображает следующие параметры.

Тестирование и проверка

После выполнения действий по настройке, описанных в этой статье, разрешите политике реплицировать и обновлять их. При необходимости для тестирования выполните команду gpupdate /force в командной строке, а затем проверьте целевые компьютеры, чтобы убедиться, что параметры реестра применены правильно. Убедитесь, что SMBv2 и SMBv3 работают для всех других систем в среде.

Примечание

Не забудьте перезапустить целевые системы.

Сервер символов файлового ресурса (SMB) — Windows drivers

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 2 мин

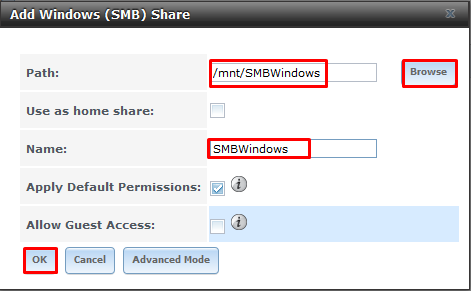

Чтобы запустить сервер символов SMB, создайте общую папку и назначьте разрешения, чтобы предоставить пользователям или группам доступ к общей папке.

Создание хранилища символов общей папки SMB

Используйте проводник или управление компьютером, чтобы создать общую папку и назначить разрешения.

В следующих разделах предполагается, что символы находятся в папке D:\SymStore\Symbols.

Проводник

Чтобы назначить разрешения на общую папку с помощью проводник:

Откройте проводник.

Выберите и удерживайте (или щелкните правой кнопкой мыши) папку D:\SymStore\Symbols и выберите Свойства.

Перейдите на вкладку Общий доступ .

Выберите Расширенный общий доступ.

В разделе Расширенный общий доступ установите флажок Общий доступ к этой папке , а затем выберите Разрешения.

В разделе Разрешения для общего доступа выберите Все, а затем нажмите кнопку Удалить.

Выберите Добавить и введите пользователей или группы, к которым вы хотите получить доступ к общей папке.

Для каждого добавляемого пользователя или группы выберите Разрешить , чтобы назначить разрешения на полный доступ, изменение или чтение.

Нажмите кнопку Apply (Применить), а затем нажмите кнопку ОК.

Нажмите кнопку ОК, а затем — Закрыть.

Управление компьютерами

Чтобы назначить разрешения на общую папку с помощью управления компьютером, выполните следующие действия.

Выберите и удерживайте (или щелкните правой кнопкой мыши) Пуск и выберите Управление компьютером.

В дереве консоли выберите Общиепапки>системных инструментов>.

Выберите и удерживайте (или щелкните правой кнопкой мыши) и выберите Создать общий>ресурс.

В мастере создания общей папки нажмите кнопку Далее.

В поле Путь к папке введите D:\SymStore\Symbols и нажмите кнопку Далее.

Выберите Далее.

В разделе Разрешения для общей папки выберите Настроить разрешения, а затем — Пользовательский.

В разделе Разрешения для общего доступа выберите Все, а затем нажмите кнопку Удалить.

Выберите Добавить и введите пользователей или группы, к которым вы хотите получить доступ к общей папке.

Для каждого добавляемого пользователя или группы выберите Разрешить , чтобы назначить разрешения на полный доступ, изменение или чтение.

Нажмите кнопку Apply (Применить), а затем нажмите кнопку ОК.

Дважды нажмите кнопку Готово .

Тестирование общей папки SMB

Настройте отладчик для использования этого пути к символам:

srv*C:\Symbols*\\MachineName\Symbols

Чтобы просмотреть расположение PDB, на которые ссылается отладчик, используйте lm команду (список модулей). Все пути к PDB должны начинаться с

Все пути к PDB должны начинаться с C:\Symbols.

Чтобы просмотреть журналы загрузки символов и изображений с файлового сервера \\MachineName\Symbols на C:\Symbols, выполните !sym noisy команду и .reload /f .

Установка пути к символу общей папки

Чтобы настроить путь к символам отладчика (.sympath) для использования общей папки, можно выбрать несколько вариантов. Синтаксис пути к символам определяет, кэшируется ли файл символов локально и где он кэшируется.

Прямое использование общей папки (без локального кэширования):

srv*\\MachineName\Symbols

Локальное кэширование файлов общей папки в определенной локальной папке (например, в C:\Symbols):

srv*C:\Symbols*\\MachineName\Symbols

Локальное кэширование файлов общей папки в папке %DBGHELP_HOMEDIR%\Sym:

srv**\\MachineName\Symbols

Второй «*» в этом примере представляет кэш локального сервера по умолчанию. Дополнительные сведения о настройке пути к символам и использовании локального кэша см. в разделе Путь к символам для отладчиков Windows.

в разделе Путь к символам для отладчиков Windows.

DBGHELP\_HOMEDIR Если переменная не задана, DBGHELP\_HOMEDIR по умолчанию используется папка исполняемого файла отладчика (например, C:\Program Files\Windows Kits\10.0\Debuggers\x86), а кэширование выполняется в папке C:\Program Files\Windows Kits\10.0\Debuggers\x86\Sym.

См. также раздел

Дерево папок хранилища символов

Microsoft отключит гостевой доступ по протоколу SMB

Microsoft Windows SMB Insider Preview MITM NAS

Microsoft отключит гостевой доступ по протоколу SMB

Alexander Antipov

Microsoft Windows SMB Insider Preview MITM NAS

Только пароли, только хардкор.

Microsoft хочет усилить безопасность Windows в редакциях Pro за счёт отключения гостевого доступа по протоколу SMB. Изменение замечено в сборке Windows 11 Insider Preview Build 25276, выпущенной в этом месяце.

Несколько лет назад Microsoft принудительно отключила в свежих версиях Windows протокол SMB1, что доставило неудобств многим пользователям. Теперь изменения касаются уже протоколов SMB2 и SMB3. Они продолжат работать, но гостевой доступ для них будет по умолчанию отключен, а значит авторизоваться можно будет только по паролю. При этом опцию гостевого доступа не убрали из системы совсем, её можно включить при необходимости. Однако сама Microsoft не рекомендует этого делать.

«Ключевая проблема заключается в том, что гостевой доступ в систему не требует паролей и не поддерживает базовые функции безопасности», — написал в своем блоге Нед Пайл, главный программный менеджер Microsoft.

«Гостевой доступ делает пользователя уязвимым для сценариев «человек посередине» (Man-in-the-Middle, MITM) или сценариев вредоносного сервера, когда фишинговая атака обманом заставляет пользователя открыть вредоносный файл на удаленном общем ресурсе», — добавил Пайл.

Если удаленному устройству хранения (NAS) требуется гостевой доступ к системе, пользователь увидит одну из следующих ошибок при подключении через SMB:

- Вы не можете получить доступ к этой общей папке, так как политики безопасности вашей организации блокируют гостевой доступ без проверки подлинности. Эти политики помогают защитить ваш компьютер от небезопасных или вредоносных устройств в сети.

- Код ошибки: 0x80070035

- Сетевой путь не найден.

По рекомендациям Microsoft, любой, кто увидит подобные сообщения, должен настроить парольный доступ для этого сетевого устройства. А если устройство невозможно настроить в соответствии с новыми требованиями или гостевой доступ ему требуется временно, официальную инструкцию по включению гостевого доступа в SMB2 и SMB3 можно найти здесь .

Нед Пайл также написал, что пользователям не следует активировать SMB1, чтобы обойти новые ограничения. Ведь у этого устаревшего протокола проблем с безопасностью ещё больше.

Ведь у этого устаревшего протокола проблем с безопасностью ещё больше.

Никогда не поздно готовиться к цифровому апокалипсису — подписывайтесь на наш канал и узнавайте, как выжить в киберхаосе!

Поделиться новостью:

Новости по теме

Российские компании получили запрет на использование иностранных мессенджеров

Встречайте BlackLotus – первый UEFI-буткит, который обходит Secure Boot в Windows 11

Опасные уязвимости в библиотеке TPM 2.0 могут затронуть миллиарды IoT и корпоративных устройств

Microsoft выпустила обновления безопасности Windows, устраняющие уязвимости процессоров Intel

Microsoft представила универсальную нейросеть Kosmos-1, которая может решать тесты на IQ и математические уравнения

Parallax RAT атакует криптовалютные компании с помощью сложных методов внедрения вредоносного ПО

Троян PlugX маскируется под легитимный отладчик Windows в новой кампании

Хакеры Iron Tiger распространяют Linux-версию своей вредоносной программы SysUpdate

Китай станет новой технологической сверхдержавой

Подпишитесь на email рассылку

Подпишитесь на получение последних материалов по безопасности от SecurityLab. ru —

новости, статьи, обзоры уязвимостей и мнения аналитиков.

ru —

новости, статьи, обзоры уязвимостей и мнения аналитиков.

Ежедневный выпуск от SecurityLab.Ru

Еженедельный выпуск от SecurityLab.Ru

Нажимая на кнопку, я принимаю условия соглашения.

SMB Multichannel в Windows Server 2012 / Хабр

SMB Multichannel – одна из возможностей протокола SMB 3.0, призванная повысить производительность и отказоустойчивость на уровне сетевого соединения при работе с файловыми серверами. Для использования этой возможности SMB-клиент и SMB-сервер должны поддерживать SMB 3.0, который, в свою очередь, реализован в Windows Server 2012 и Windows 8.

SMB Multichannel позволяет одновременно использовать несколько сетевых соединений с файловым сервером, тем самым обеспечивая:

- Увеличенную пропускную способность. Клиент и сервер SMB могут передавать больший объем данных, одновременно задействуя несколько сетевых соединений, установленных с помощью одного высокоскоростного сетевого адаптера, например 10GbE, или нескольких сетевых адаптеров.

В случае нескольких сетевых адаптеров SMB Multichannel фактически агрегирует их полосы пропускания

В случае нескольких сетевых адаптеров SMB Multichannel фактически агрегирует их полосы пропускания - Отказоустойчивость. Выполняемые сетевые операции, например копирование файла, не прерываются в случае потери одного или нескольких соединений до тех пор, пока хотя бы одно соединение продолжает существовать. Потеря соединения может происходить как из-за проблем в сетевой среде (обрыв кабеля, поломка коммутатора и пр.), так и из-за проблем с сетевым адаптером. Таким образом, при использовании нескольких сетевых адаптеров SMB Multichannel обеспечивает отказоустойчивость на уровне физической сетевой карты. Но еще раз отмечу, только для операций по протоколу SMB

Для работы SMB Multichannel необходимо выполнение двух требований:

- SMB 3.0 на клиенте и на сервере. На текущий момент эта версия протокола реализована в Windows Server 2012 и Windows 8

- Одна из поддерживаемых конфигураций, рассматриваемых ниже

Для работы SMB Multichannel клиент и сервер должны поддерживать как минимум одну из перечисленных ниже конфигураций:

- Несколько сетевых адаптеров с одинаковой скоростью

- Один и более сетевых адаптеров с поддержкой RSS (Receive Side Scaling)

- Два и более сетевых адаптеров, объединенных в группу с помощью NIC Teaming

- Один и более сетевых адаптеров с поддержкой RDMA (Remote Direct Memory Access)

Как следствие, SMB Multichannel не будет работать, если на компьютере один сетевой адаптер, не поддерживающий RSS, либо если адаптеров несколько, но они работают с разной скоростью. В последнем случае трафик будет передаваться по наиболее быстрому адаптеру.

В последнем случае трафик будет передаваться по наиболее быстрому адаптеру.

Некоторые пояснения касательно отдельных конфигураций.

Сетевой адаптер с поддержкой RSS

В отсутствие SMB Multichannel при обращении SMB-клиента к SMB-серверу открывается SMB-сессия, в рамках которой устанавливается одно TCP/IP-соединение. Обработка трафика по этому соединению осуществляется одним из доступных процессорных ядер. Если сетевой адаптер не поддерживает RSS, то в принципе весь сетевой трафик обрабатывается одним ядром, как правило, CPU0. Если сетевой адаптер поддерживает RSS, то обработка сетевого трафика распределяется по доступным процессорным ядрам. Однако без SMB Multichannel в рамках одной сессии устанавливается только одно соединение, и RSS ничем не может помочь этой конкретной сессии.

В случае же SMB Multichannel, если сетевой адаптер поддерживает RSS, то протокол SMB в рамках одной сессии устанавливает несколько соединений (по умолчанию 4 на RSS-интерфейс), а RSS, в свою очередь, распределяет обработку трафика через эти соединения по доступным ядрам.

Соответственно, даже при использовании одного RSS-адаптера SMB Multichannel позволяет ускорить сетевые операции и более эффективно задействовать имеющуюся полосу пропускания. И прежде всего это актуально для адаптеров 10GbE.

Что нам не может обеспечить SMB Multichannel в конфигурации с одним физическим адаптером, так это отказоустойчивость, поскольку понятно, что если единственный адаптер выходит из строя, то мы теряем все соединения.

В Windows Server 2012 и Windows 8 проще всего определить, какие адаптеры и с какими текущими параметрами поддерживают RSS, можно с помощью командлета PowerShell

Get-NetAdapterRss

Два и более адаптеров, объединенных с помощью NIC Teaming

Использование NIC Teaming не является требованием для SMB Multichannel. Если в системе, например, два гигабитных адаптера, то SMB Multichannel может использовать их безо всякого тиминга. Однако объединение адаптеров в тиминговую группу даст дополнительное преимущество с точки зрения отказоустойчивости. Без тиминга SMB Multichannel обеспечит отказоустойчивость только SMB-трафика, вместе с NIC Teaming вы получите отказоустойчивость любого сетевого трафика. При этом и с тимингом, и без оного SMB Multichannel агрегирует доступные полосы пропускания имеющихся адаптеров.

Без тиминга SMB Multichannel обеспечит отказоустойчивость только SMB-трафика, вместе с NIC Teaming вы получите отказоустойчивость любого сетевого трафика. При этом и с тимингом, и без оного SMB Multichannel агрегирует доступные полосы пропускания имеющихся адаптеров.

Один и более сетевых адаптеров с поддержкой RDMA (Remote Direct Memory Access)

Технология RDMA обеспечивает низкие задержки при передачи данных по сети и снижение нагрузки на процессор. SMB Multichannel устанавливает для каждой SMB-сессии два соединения на каждый RDMA-интерфейс. Если RDMA-адаптеров несколько, дополнительно обеспечивается и отказоустойчивость. Надо отметить, что если вы объединяете RDMA-интерфейсы в группу средствами NIC Teaming в Windows Server 2012, то ОС рассматривает эти интерфейсы как non-RDMA. То есть в тиминге возможности RDMA вам не доступны. По аналогии с RSS получить информацию об адаптерах с поддержкой RDMA и их конфигурации можно с помощью командлета

Get-NetAdapterRdma

Несколько сетевых адаптеров с одинаковой скоростью

Это самый простой вариант конфигурации, при котором SMB Multichannel просто работает. Если адаптеры не поддерживают RSS, то устанавливается по одному соединению на интерфейс.

Если адаптеры не поддерживают RSS, то устанавливается по одному соединению на интерфейс.

И теперь самое время обсудить настройку SMB Multichannel.

Прелесть технологии в том, что она настраивается автоматически. Если ОС обнаруживает одну из поддерживаемых конфигураций (см. выше), то автоматически применяется SMB Multichannel. Тем не менее, вы можете убедиться в том, что технология включена с помощью

Get-SmbClientConfiguration

или

Get-SmbServerConfiguration

Дополнительно,

Get-SmbClientNetworkInterface

покажет вам, задействованы ли RSS и RDMA для доступных интерфейсов.

Я уже упомянул количество устанавливаемых соединений для различных типов сетевых интерфейсов (4 на RSS-адаптер, 2 на RDMA-адаптер, 1 на обычный NIC). По умолчанию SMB Multichannel использует максимум 8 соединений для каждой пары клиент/сервер. И это число может ограничивать количество соединение на один сетевой интерфейс. Например, если у вас три RSS-адаптера, то будет установлено три соединения через первый, три через второй и два через третий.

И это число может ограничивать количество соединение на один сетевой интерфейс. Например, если у вас три RSS-адаптера, то будет установлено три соединения через первый, три через второй и два через третий.

Рекомендуется использовать настройки SMB Multichannel по умолчанию. Тем не менее, эти настройки могут быть изменены. Например, максимально количество соединений на пару клиент/сервер устанавливается следующим образом:

Ну и наконец если по каким-то причинам необходимо отключить SMB Multichannel, например для тестирования или диагностики, это можно сделать следующими двумя командами на сервере и клиенте соответственно:

Set-SmbServerConfiguration -EnableMultiChannel $false Set-SmbClientConfiguration -EnableMultiChannel $false

Эти же команды со значением $true снова включат технологию.

Если в вашей системе одна из поддерживаемых конфигураций, то при открытии общей папки на сервере SMB Multichannel установит несколько соединений. Убедиться в этом можно с помощью

Убедиться в этом можно с помощью

Get-SmbMultichannelConnection

В моей среде с двумя гигабитными карточками это выглядит так:

Далее, запустив копирование файла с сетевого ресурса, в Performance Monitor можно наблюдать, что копирование осуществляется с помощью обоих сетевых адаптеров.

Выключив один из адаптеров, вы увидите, что операция копирования не прервется, а вся нагрузка будет перекинута на оставшийся адаптер.

Посмотреть работу SMB Multichannel в динамике, а также сравнить, как ведет себя ОС при отключенной технологии, вы можете в моем веб-касте (проскроллируйте до демонстрации SMB Multichannel).

Таким образом, благодаря SMB Multichannel можно повысить эффективность и надежность сетевых операций. В сочетании же с другими технологиями Windows Server 2012, такими как SMB Scale Out, SMB Transparent Failover и ряд других (о них речь пойдет в других постах), вы можете штатными средствами ОС обеспечить высокий уровень доступности запущенных сервисов на разных уровнях: дисковая подсистема, узел кластера, сетевой интерфейс.

SMB 3.0 в файловом сервере нового поколения | Windows IT Pro/RE

Рассмотрим разницу между работой пользователя с документом в общей папке и работой корпоративного приложения, хранящего свою базу данных на файловом ресурсе общего доступа

Протокол Server message block (SMB) в той или иной форме используется в любой организации для доступа к хранилищам. Это может быть доступ к сценариям регистрации, установочным дискам с программным обеспечением, либо к пользовательским документам и коллекции музыки MP3. Где SMB не применяется, так это в протоколах доступа к файлу (здесь клиент вместо прямого доступа к блокам на диске получает доступ к файлам) при обращении корпоративных приложений к внешнему хранилищу. Что касается обмена данными с хранилищем в корпоративной рабочей среде, то в списке лидируют блочные технологии (где сервер напрямую взаимодействует с блоками на диске), такие как iSCSI и Fibre Channel (и, возможно, NFS для отличных от Windows рабочих приложений).

. Когда пользователь редактирует документ Microsoft PowerPoint, хранящийся на общем ресурсе SMB, части этого документа локально кэшируются, и время от времени пользователь нажимает кнопку «Сохранить». При возникновении проблемы на файловом сервере SMB, например связанной с перезагрузкой, либо с перемещением общей папки на другой узел кластера (если сервер является частью кластера), пользователь теряет дескриптор доступа к файлу, но без каких-либо последствий. При следующем нажатии кнопки «Сохранить» все восстанавливается, и ничего страшного не происходит. Теперь рассмотрим Hyper-V и виртуальную машину, хранящуюся на файловом ресурсе SMB общего доступа. При возникновении проблемы с хостом общий ресурс перемещается на другой узел кластера. Hyper-V ожидает наступления тайм-аута TCP, после чего констатирует ошибку первоначального соединения. Для виртуальной машины это может означать 30-секундную паузу. Однако Hyper-V уже утратил дескрипторы на виртуальном жестком диске VHD, а это более серьезная проблема. Если продолжительность работы с пользовательским документом может исчисляться несколькими часами, то корпоративные службы, виртуальные машины и базы данных требуют бесперебойной доступности файловых дескрипторов на протяжении многих месяцев.

Если продолжительность работы с пользовательским документом может исчисляться несколькими часами, то корпоративные службы, виртуальные машины и базы данных требуют бесперебойной доступности файловых дескрипторов на протяжении многих месяцев.

К счастью, SMB 3.0 решает эту проблему (как и многие другие). При создании Windows Server 2012 было решено сделать SMB протоколом хранилища файлового уровня, способным обслуживать критически важные корпоративные рабочие нагрузки, такие как Microsoft Hyper-V и SQL Server. Эта перемена требовала крупных изменений в протоколе SMB.

Прозрачная отказоустойчивость

Применительно к обслуживанию корпоративных данных (например, виртуальных машин или баз данных SQL Server) SMB, как правило, используется не на отдельном файловом сервере, а на кластере, что должно обеспечить высокую доступность. При реализации службы файлов на кластере на одном из узлов обычно монтируется логический том с номером LUN, содержащий общую файловую систему и открывающий доступ клиентам SMB к ресурсу общего доступа. При отказе этого узла LUN монтируется на другом узле кластера. При этом клиент SMB теряет файловые дескрипторы.

При отказе этого узла LUN монтируется на другом узле кластера. При этом клиент SMB теряет файловые дескрипторы.

Служба SMB Transparent Failover обеспечивает защиту от отказа узла. Перемещение общего ресурса между узлами совершается абсолютно прозрачно для клиентов SMB, что позволяет им сохранять все существующие файловые дескрипторы и иметь бесперебойное соединение SMB.

Соединение SMB поддерживается между тремя объектами: клиентом SMB, сервером SMB и диском, на котором содержатся данные. Прозрачная отказоустойчивость SMB гарантирует существование достаточных условий для передачи соединения SMB альтернативному узлу в случае отказа, что позволяет бесперебойно осуществлять процессы, зависящие от SMB.

Однако даже прозрачная отказоустойчивость SMB Transparent Failover не исключает паузы в операциях ввода/вывода, когда LUN монтируется на другом узле кластера. Группа разработчиков отказоустойчивой кластеризации проделала огромную работу по оптимизации демонтажа и монтажа LUN, сократив максимальную длительность этой процедуры до 25 секунд. Это время кажется долгим, но оно относится к наиболее неблагоприятному сценарию с участием большого числа логических устройств и десятков тысяч дескрипторов. Для наиболее распространенных сценариев эта процедура будет выполняться за пару секунд, а корпоративные службы, такие как Hyper-V и SQL Server, способны обрабатывать 25-секундную паузу в работе подсистемы ввода/вывода без ошибок.

Это время кажется долгим, но оно относится к наиболее неблагоприятному сценарию с участием большого числа логических устройств и десятков тысяч дескрипторов. Для наиболее распространенных сценариев эта процедура будет выполняться за пару секунд, а корпоративные службы, такие как Hyper-V и SQL Server, способны обрабатывать 25-секундную паузу в работе подсистемы ввода/вывода без ошибок.

Другая возможная причина перерыва в работе подсистемы ввода/вывода – неосведомленность клиента SMB о недоступности сервера SMB. В обычном сценарии (например, при перезагрузке узла после установки исправлений) сервер уведомляет клиентов о происходящем, и они могут принять соответствующие меры. Но при аварийном отказе хоста клиенты уведомлений не получают. В этом случае клиент ожидает наступления тайм-аута TCP, прежде чем принимает меры по восстановлению соединения, что означает бесполезную трату ресурсов. Клиент SMB может не знать о том, что узел, с которым он взаимодействует, вышел из строя, однако другие узлы в кластере узнают об этом менее чем за секунду, благодаря сообщениям синхронизации IsAlive, которыми обмениваются узлы.

Благодаря этому знанию новая служба-свидетель Witness Service в Windows Server 2012 позволяет одному из узлов кластера выступать свидетелем по отношению к клиенту SMB. Если узел, с которым общается клиент, выходит из строя, то узел-свидетель уведомляет об этом клиента SMB, что позволяет клиенту подключиться к другому узлу, а время прерывания обслуживания сокращается до пары секунд. Диалог выглядит примерно так (с использованием 1 и 0 вместо слов):

Клиент SMB – серверу A: «Я хочу установить соединение».

Сервер A: «Соединение установлено. Я являюсь частью кластера, в котором также есть серверы B, C и D».

Клиент SMB – серверу B: «Я установил соединение SMB с сервером A. Прошу наблюдать за сервером A и уведомить меня в случае его отказа».

Сервер B: «ОК. Удачного дня».

Чтобы воспользоваться преимуществами прозрачной отказоустойчивости SMB или службы-свидетеля, ничего делать не нужно. При создании нового ресурса общего доступа на отказоустойчивом кластере Windows Server 2012 функция прозрачной отказоустойчивости SMB включается автоматически. Процесс создания нового ресурса на кластере файловых серверов Windows Server 2012 направляет мастер. Вначале требуется решить, какой тип ресурса вы создаете. Ответ на этот вопрос помогает установить некоторые параметры по умолчанию для создаваемого ресурса, как показано на экране 1. Для всех типов ресурсов SMB режим Enable continuous availability включен (см. экран 2).

Процесс создания нового ресурса на кластере файловых серверов Windows Server 2012 направляет мастер. Вначале требуется решить, какой тип ресурса вы создаете. Ответ на этот вопрос помогает установить некоторые параметры по умолчанию для создаваемого ресурса, как показано на экране 1. Для всех типов ресурсов SMB режим Enable continuous availability включен (см. экран 2).

| Экран 1. Создание общего файлового ресурса |

| Экран 2. Включение режима прозрачной отказоустойчивости |

Схема SMB «активный/активный»

Ранее я уже говорил о необходимости сокращения паузы в работе подсистемы ввода-вывода при перемещении совместно используемого LUN с узла на узел. Похожая проблема возникает у Windows Server 2008 Hyper-V при перемещении виртуальных машин между узлами. Дело в том, что NTFS не является файловой системой коллективного пользования и не предусматривает возможность одновременного доступа к ней нескольких экземпляров операционной системы без риска повреждения. Эта проблема была решена за счет поддержки общего тома кластера cluster shared volume (CSV) в Windows Server 2008 R2. Благодаря CSV все узлы кластера могут одновременно получать доступ к группе логических устройств (LUN) для выполнения операций чтения и записи, что устраняет необходимость в демонтаже LUN на одних узлах и последующем монтаже на других.

Дело в том, что NTFS не является файловой системой коллективного пользования и не предусматривает возможность одновременного доступа к ней нескольких экземпляров операционной системы без риска повреждения. Эта проблема была решена за счет поддержки общего тома кластера cluster shared volume (CSV) в Windows Server 2008 R2. Благодаря CSV все узлы кластера могут одновременно получать доступ к группе логических устройств (LUN) для выполнения операций чтения и записи, что устраняет необходимость в демонтаже LUN на одних узлах и последующем монтаже на других.

Windows Server 2012 расширяет возможности применения CSV для конкретного типа файлового сервера, а именно, нового масштабируемого файлового сервера. Этот новый вариант предназначен для использования только при коллективном доступе к данным приложений, таких как базы данных SQL Server и виртуальные машины Hyper-V. Для других данных по-прежнему доступен традиционный вариант универсального файлового сервера (см. экран 3).

Экран 3. Выбор варианта файлового сервера Выбор варианта файлового сервера |

Приняв решение задействовать масштабируемый файловый сервер, вы должны будете выбрать CSV в качестве хранилища ресурсов общего доступа. Поскольку общее хранилище доступно для всех узлов кластера, по отношению к нему все узлы будут выступать в роли хоста. Таким образом, соединения клиентов SMB будут распределены по всем узлам, а не сосредоточены на одном. Отказ одного из узлов не повлечет за собой перемещения LUN, что сведет перерывы в работе к минимуму. Это чрезвычайно важно для хранилищ данных приложений, на обслуживание которых и рассчитан масштабируемый файловый сервер.

Использование масштабируемых файловых серверов имеет дополнительные преимущества. При создании обычного файлового сервера необходимо дать новому файловому серверу кластера NetBIOS-имя и уникальный IP-адрес. Этот IP-адрес должен храниться на том узле кластера, который в данный момент хостирует файловый сервер. При использовании масштабируемых файловых серверов хостами являются все узлы кластера. Таким образом, никаких дополнительных IP-адресов не требуется. Точкой доступа к IP-адресам узлов кластера служит распределенное сетевое имя Distributed Network Name (DNN).

Таким образом, никаких дополнительных IP-адресов не требуется. Точкой доступа к IP-адресам узлов кластера служит распределенное сетевое имя Distributed Network Name (DNN).

Следует отметить, что, хотя все узлы в кластере способны выполнять одни и те же серверные функции и обслуживать доступ к коллективному ресурсу, при использовании масштабируемого файлового сервера каждый клиент SMB единовременно подключается только к одному узлу. Инициируя соединение, клиент SMB получает список IP-адресов всех хостов в кластере. Из списка клиент выбирает один узел, с которым начинает сеанс связи SMB. Впоследствии клиент использует только этот узел, пока на нем не возникают проблемы. Если они возникли, клиент обращается к альтернативному узлу, за исключением случаев применения службы-свидетеля.

Защита от ошибки соединения: многоканальное подключение SMB

Прозрачная отказоустойчивость SMB и схема SMB «активный/активный» позволяют избежать перерывов в работе, возникающих из-за отказа узла. Однако существуют и другие типы отказов, например ошибка соединения. Для противодействия подобным проблемам можно применять технологию многопутевого ввода/вывода Microsoft Multipath I/O (MPIO) с поддержкой нескольких маршрутов взаимодействия между сервером и хранилищем. В SMB 3.0 реализована функция многоканального подключения SMB, позволяющая клиенту SMB во время одного сеанса устанавливать несколько соединений, что обеспечивает защиту от ошибок подключения и повышает производительность.

Однако существуют и другие типы отказов, например ошибка соединения. Для противодействия подобным проблемам можно применять технологию многопутевого ввода/вывода Microsoft Multipath I/O (MPIO) с поддержкой нескольких маршрутов взаимодействия между сервером и хранилищем. В SMB 3.0 реализована функция многоканального подключения SMB, позволяющая клиенту SMB во время одного сеанса устанавливать несколько соединений, что обеспечивает защиту от ошибок подключения и повышает производительность.

Подобно большинству функций SMB 3.0, многоканальное подключение SMB реализуется автоматически. После первоначального установления соединения SMB клиент SMB ищет дополнительные маршруты взаимодействия с сервером SMB. При наличии нескольких сетевых соединений используются эти альтернативные пути. Работа функции многоканального подключения SMB становится очевидной при отслеживании операции копирования файлов, так как сначала используется пропускная способность, эквивалентная одному соединению, при втором подключении полоса пропускания удваивается, при третьем – продолжает увеличиваться, и так далее. При ошибке одного из подключений другие соединения продолжают обслуживать канал соединения SMB без перебоев.

При ошибке одного из подключений другие соединения продолжают обслуживать канал соединения SMB без перебоев.

Определить, работает ли на сервере функция многоканального подключения SMB, можно с помощью команды PowerShell Get-SMBConnection, позволяющей вывести список подключений SMB к ресурсу общего доступа. На экране 4 показан результат выполнения этой команды. Как мы видим, используется только одно подключение к серверу.

| Экран 4. Команда PowerShell Get-SMBConnection выводит?с писок подключений SMB |

Эта информация указывает на наличие единственного пригодного к использованию маршрута связи между клиентом SMB и сервером SMB. Если запустить команду Get-SmbMultichannelConnection с клиента, то ее выходным результатом будет список всех возможных путей, по которым можно установить соединение с сервером (см. экран 5).

Экран 5. Команда Get-SmbMultichannelConnection выводит? список всех возможных путей Команда Get-SmbMultichannelConnection выводит? список всех возможных путей |

Однако этот список формируется в результате «отложенной» проверки и не означает, что данный маршрут действительно может быть установлен между IP-адресами 10.1.3.1 и 10.1.2.1 клиента и сервера.

Узнать, какой путь фактически используется между клиентом и сервером, можно по ТСР-подключениям к удаленному порту 445, используемому для SMB. В моем случае проверка подтверждает, что я использую единственный возможный путь, а именно, удаленный адрес 192.168.1.30 (см. экран 6).

| Экран 6. Проверка пути между клиентом и сервером |

В отношении подключения клиента SMB к общему ресурсу SMB, хостируемому кластером по схеме «активный/активный», возникает очевидный вопрос: устанавливаются ли эти несколько вариантов соединений с разными узлами кластера? Ответ — нет. Клиент SMB получает один IP-адрес, принадлежащий одному из узлов в кластере, и все соединения устанавливаются с этим узлом. Все сеансы SMB для данного кластера, инициируемые клиентом SMB, всегда проходят с участием одного и того же узла. Это не вызывает проблем, поскольку кластер высокой отказоустойчивости, как правило, имеет сотни, если не тысячи, подключений клиентов SMB. Нагрузка распределяется равномерно по всему кластеру.

Клиент SMB получает один IP-адрес, принадлежащий одному из узлов в кластере, и все соединения устанавливаются с этим узлом. Все сеансы SMB для данного кластера, инициируемые клиентом SMB, всегда проходят с участием одного и того же узла. Это не вызывает проблем, поскольку кластер высокой отказоустойчивости, как правило, имеет сотни, если не тысячи, подключений клиентов SMB. Нагрузка распределяется равномерно по всему кластеру.

Максимальное увеличение пропускной способности: масштабирование на стороне приема и удаленный доступ к памяти

Еще один аспект SMB 3.0, на который следует обратить внимание, касается крупных магистралей сетевых соединений в современных информационных центрах. Многие информационные центры уже перешли со стандарта 1 Гбит/с на стандарт 10 Гбит/с. Однако по мере такого перехода проблему с производительностью начинает создавать процессор на сервере. Одно TCP-соединение может обрабатываться только одним ядром процессора, которое не способно справиться с 10-гигабитным потоком и таким образом ограничивает пропускную способность. Именно здесь оказывается полезной функция масштабирования на стороне приема Receive Side Scaling (RSS), с помощью которой единый сетевой интерфейс разделяется на несколько принимающих соединений, каждое из которых обслуживается отдельным процессорным ядром. Это позволяет в полной мере использовать имеющуюся пропускную способность. Большинство сетевых адаптеров современных серверов автоматически поддерживают RSS. Определить, поддерживает ли данное оборудование RSS, можно с помощью команды Get-SmbMultichannelConnection (см. экран 7).

Именно здесь оказывается полезной функция масштабирования на стороне приема Receive Side Scaling (RSS), с помощью которой единый сетевой интерфейс разделяется на несколько принимающих соединений, каждое из которых обслуживается отдельным процессорным ядром. Это позволяет в полной мере использовать имеющуюся пропускную способность. Большинство сетевых адаптеров современных серверов автоматически поддерживают RSS. Определить, поддерживает ли данное оборудование RSS, можно с помощью команды Get-SmbMultichannelConnection (см. экран 7).

| Экран 7. Команда Get-SmbMultichannelConnection показывает доступность RSS |

Заметим, что в выходных данных команды указано число 4 в качестве значений CurrentChannels и MaxChannels. Это значение по умолчанию для Windows Server 2012 при использовании сетевых карт с поддержкой RSS.

Если теперь проверить состояние многоканального SMB-соединения с сервером (см. экран 8), можно увидеть, что для IP-адреса, используемого SMB, установлены четыре отдельных соединения, что указывает на работу функции RSS.

экран 8), можно увидеть, что для IP-адреса, используемого SMB, установлены четыре отдельных соединения, что указывает на работу функции RSS.

| Экран 8. Четыре отдельных соединения указывают на работу функции RSS |

Может возникнуть вопрос: почему сетевой интерфейс с поддержкой RSS по умолчанию разделен на четыре соединения? В этом можно убедиться с помощью команды PowerShell Get-SmbClientConfiguration, позволяющей просмотреть настройки клиента SMB. В первой строке полученных в ответ данных будет указано число соединений на один сетевой интерфейс RSS. Это значение можно изменить, но оно выбрано не случайно. В Microsoft был проведен большой объем тестирования 10-гигабитных соединений, в ходе которого выяснилось, что четыре соединения дают наибольший выигрыш, тогда как при дальнейшем увеличении их числа этот выигрыш уменьшается. Тем не менее, если у вас есть соединения с пропускной способностью свыше 10 Гбит/с, то увеличение этого значения может дать положительный эффект.

Удаленный прямой доступ к памяти Remote Direct Memory Access (RDMA) – еще одна технология, позволяющая повысить пропускную способность и минимизировать нагрузку на сервер. Сетевые адаптеры с поддержкой RDMA могут обходить большую часть сетевого стека и соединяться напрямую, что позволяет снять нагрузку с хост-серверов. С помощью ранее упомянутой команды Get-SmbMultichannelConnection можно узнать, поддерживает ли сетевой адаптер RDMA. Начальная инициализация соединения SMB предусматривает проверку наличия поддержки RDMA на обоих концах соединения. Если такая поддержка есть, то соединение переключается на RDMA. В этом случае также никакой ручной настройки не требуется.

Мощное решение

SMB 3.0 используется только между операционными системами с поддержкой SMB 3.0, то есть Windows Server 2012 и Windows 8. Для других операционных систем применяется новая общая для них поддерживаемая версия SMB, определяемая в ходе взаимного согласования возможностей. Например, если система Windows 7 подключается к файловому серверу Windows Server 2012, то используется SMB 2. 1, поскольку это самая новая из поддерживаемых Windows 7 версий.

1, поскольку это самая новая из поддерживаемых Windows 7 версий.

Основным побудительным мотивом для внесения большинства изменений в SMB 3.0 было стремление сделать SMB протоколом для корпоративных приложений. Именно в этой сфере реализуется наибольший положительный эффект от применения SMB. Есть также выгоды для постоянных клиентов – например, тех, кто перешел на Windows 8. SMB 3.0 недоступен для версий, предшествующих Windows 8 и Windows Server 2012. Например, новое шифрование SMB устраняет необходимость в сложных инфраструктурах открытых ключей public key infrastructure (PKI) для обеспечения безопасности. В комбинации со многими другими реализованными в Windows Server 2012 усовершенствованиями хранилищ, SMB 3.0 переводит новую операционную систему в разряд мощных решений для хранения данных и открывает перед клиентами еще более широкие возможности.

Нет доступа по SMB и FTP для Windows 7/10

Santa_alex

Dabbler

- #1

Помогите настроить!

Запустил службы SMB и FTP из под Mac OS все работает без проблем, из под Винды нет

В Винде отключил SMBv1 и включил SMBv2/3

Santa_alex

Dabbler

- #2

Самое удивительное что на Win11 так же все работает без проблем

chs

Patron

- #3

Ну а что в логах на попытку выполнить из под cmd

Code:

C:\ftp <ip FreeNAS>

?

Santa_alex

Dabbler

- #4

chs said:

Ну а что в логах на попытку выполнить из под cmd

Code:

C:\ftp <ip FreeNAS>?

Click to expand.

..

Oct 27 14:06:28 NAS-SPS proftpd[18001]: 127.0.0.1 (192.168.1.38[192.168.1.38]) — USER a: no such user found from 192.168.1.38 [192.168.1.38] to ::ffff:192.168.1.100:21

Oct 27 14:06:28 NAS-SPS proftpd[18001]: 127.0.0.1 (192.168.1.38[192.168.1.38]) — Maximum login attempts (1) exceeded, connection refused

chs

Patron

- #5

no such user found from 192.168.1.38

Click to expand.

..

Надо создать пользователя в FreeNAS и идти по его имени/паролю

Santa_alex

Dabbler

- #6

chs said:

Надо создать пользователя в FreeNAS и идти по его имени/паролю

Click to expand…

Так и делаю, пользователь user, есть подозрение что с компов которые обновились с 7/8 на 10 нет доступа, а у тех, что в чистую устанавливались, доступ нормальный по пользователю user

Обзор общего доступа к файлам с использованием протокола SMB 3 в Windows Server

- Статья

- 11 минут на чтение

Применяется к: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

В этом разделе описывается функция SMB 3 в Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 и Windows Server 2012 — практическое использование этой функции, наиболее важные новые или обновленные функции в этой версии по сравнению с предыдущими версиями, а также аппаратные требования. SMB также является протоколом структуры, используемым программно-определяемыми центрами обработки данных (SDDC), такими как Storage Spaces Direct, Storage Replica и другими. SMB версии 3.0 был представлен в Windows Server 2012 и постепенно улучшался в последующих выпусках.

Описание функции

Протокол Server Message Block (SMB) — это сетевой протокол обмена файлами, который позволяет приложениям на компьютере читать и записывать файлы, а также запрашивать службы у серверных программ в компьютерной сети. Протокол SMB можно использовать поверх протокола TCP/IP или других сетевых протоколов. Используя протокол SMB, приложение (или пользователь приложения) может получить доступ к файлам или другим ресурсам на удаленном сервере. Это позволяет приложениям читать, создавать и обновлять файлы на удаленном сервере. SMB также может взаимодействовать с любой серверной программой, которая настроена на получение клиентского запроса SMB. SMB — это протокол структуры, который используется вычислительными технологиями программно-определяемого центра обработки данных (SDDC), такими как Storage Spaces Direct, Storage Replica. Дополнительные сведения см. в статье Программно-определяемый центр обработки данных Windows Server.

Протокол SMB можно использовать поверх протокола TCP/IP или других сетевых протоколов. Используя протокол SMB, приложение (или пользователь приложения) может получить доступ к файлам или другим ресурсам на удаленном сервере. Это позволяет приложениям читать, создавать и обновлять файлы на удаленном сервере. SMB также может взаимодействовать с любой серверной программой, которая настроена на получение клиентского запроса SMB. SMB — это протокол структуры, который используется вычислительными технологиями программно-определяемого центра обработки данных (SDDC), такими как Storage Spaces Direct, Storage Replica. Дополнительные сведения см. в статье Программно-определяемый центр обработки данных Windows Server.

Практические приложения

В этом разделе обсуждаются некоторые новые практические способы использования нового протокола SMB 3.0.

- Хранилище файлов для виртуализации (Hyper-V™ через SMB) . Hyper-V может хранить файлы виртуальной машины, такие как конфигурация, файлы виртуального жесткого диска (VHD) и моментальные снимки, в общих папках по протоколу SMB 3.

0. Это можно использовать как для автономных файловых серверов, так и для кластерных файловых серверов, которые используют Hyper-V вместе с общим хранилищем файлов для кластера.

0. Это можно использовать как для автономных файловых серверов, так и для кластерных файловых серверов, которые используют Hyper-V вместе с общим хранилищем файлов для кластера. - Microsoft SQL Server через SMB . SQL Server может хранить файлы базы данных пользователей в файловых ресурсах SMB. В настоящее время это поддерживается SQL Server 2008 R2 для автономных серверов SQL. В следующих версиях SQL Server будет добавлена поддержка кластерных серверов SQL и системных баз данных.

- Традиционное хранилище для данных конечного пользователя . Протокол SMB 3.0 предоставляет усовершенствования для рабочих нагрузок информационного работника (или клиента). Эти усовершенствования включают сокращение задержек приложений, с которыми сталкиваются пользователи филиалов при доступе к данным через глобальные сети (WAN), и защиту данных от атак с прослушиванием.

Примечание

Если вам нужно сэкономить место для хранения в общем файловом ресурсе SMB, рассмотрите возможность использования Azure File Sync с включенным облачным многоуровневым хранением. Это позволяет кэшировать наиболее часто используемые файлы локально и размещать наименее часто используемые файлы в облаке, экономя место в локальном хранилище при сохранении производительности. Дополнительные сведения см. в разделе Планирование развертывания службы синхронизации файлов Azure.

Это позволяет кэшировать наиболее часто используемые файлы локально и размещать наименее часто используемые файлы в облаке, экономя место в локальном хранилище при сохранении производительности. Дополнительные сведения см. в разделе Планирование развертывания службы синхронизации файлов Azure.

Новые и измененные функции

В следующих разделах описываются функции, добавленные в SMB 3 и последующих обновлениях.

Функции, добавленные в Windows Server 2019 и Windows 10 версии 1809

| Функция/функции | Новый или обновленный | Резюме |

|---|---|---|

| Возможность требовать сквозной записи на диск для файловых ресурсов, которые не доступны постоянно | Новый | Чтобы обеспечить некоторую дополнительную гарантию того, что запись в общий файловый ресурс проходит через стек программного и аппаратного обеспечения на физический диск до того, как операция записи будет завершена, вы можете включить сквозную запись в общий файловый ресурс с помощью NET USE /WRITETHROUGH или командлет New-SMBMapping -UseWriteThrough PowerShell. Использование сквозной записи несколько снижает производительность; см. публикацию в блоге Управление сквозной записью в SMB для дальнейшего обсуждения. Использование сквозной записи несколько снижает производительность; см. публикацию в блоге Управление сквозной записью в SMB для дальнейшего обсуждения. |

Функции, добавленные в Windows Server версии 1709 и Windows 10 версии 1709

| Функция/функции | Новый или обновленный | Резюме |

|---|---|---|

| Гостевой доступ к файловым ресурсам отключен | Новый | Клиент SMB больше не позволяет выполнять следующие действия: доступ учетной записи гостя к удаленному серверу; Возврат к гостевой учетной записи после предоставления неверных учетных данных. Дополнительные сведения см. в разделе Гостевой доступ в SMB2 отключен по умолчанию в Windows. |

| Глобальное сопоставление SMB | Новый | Сопоставляет удаленный общий ресурс SMB с буквой диска, доступной для всех пользователей на локальном узле, включая контейнеры. Это необходимо, чтобы разрешить контейнерному вводу-выводу на томе данных обход удаленной точки монтирования. Имейте в виду, что при использовании глобального сопоставления SMB для контейнеров все пользователи на узле контейнера могут получить доступ к удаленному общему ресурсу. Любое приложение, работающее на узле контейнера, также имеет доступ к сопоставленному удаленному общему ресурсу. Дополнительные сведения см. в разделе Поддержка хранилища контейнеров с общими томами кластера (CSV), прямыми дисковыми пространствами, глобальным сопоставлением SMB. Имейте в виду, что при использовании глобального сопоставления SMB для контейнеров все пользователи на узле контейнера могут получить доступ к удаленному общему ресурсу. Любое приложение, работающее на узле контейнера, также имеет доступ к сопоставленному удаленному общему ресурсу. Дополнительные сведения см. в разделе Поддержка хранилища контейнеров с общими томами кластера (CSV), прямыми дисковыми пространствами, глобальным сопоставлением SMB. |

| Управление диалектом SMB | Новый | Теперь вы можете установить значения реестра для управления минимальной версией SMB (диалектом) и максимальной используемой версией SMB. Дополнительные сведения см. в разделе Управление диалектами SMB. |

Функции, добавленные в SMB 3.1.1 с Windows Server 2016 и Windows 10, версия 1607

| Функция/функции | Новый или обновленный | Резюме |

|---|---|---|

| Шифрование SMB | Обновлено | Шифрование SMB 3. 1.1 с расширенным стандартным шифрованием, режим Галуа/счетчик (AES-GCM) быстрее, чем подписывание SMB или предыдущее шифрование SMB с использованием AES-CCM. 1.1 с расширенным стандартным шифрованием, режим Галуа/счетчик (AES-GCM) быстрее, чем подписывание SMB или предыдущее шифрование SMB с использованием AES-CCM. |

| Кэширование каталогов | Новый | SMB 3.1.1 включает улучшения кэширования каталогов. Клиенты Windows теперь могут кэшировать гораздо большие каталоги, примерно 500 тыс. записей. Клиенты Windows будут пытаться выполнять запросы к каталогу с буферами размером 1 МБ, чтобы уменьшить количество циклов обмена и повысить производительность. |

| Целостность до аутентификации | Новый | В SMB 3.1.1 целостность перед проверкой подлинности обеспечивает улучшенную защиту от посредника, подделывающего сообщения об установлении соединения и проверке подлинности SMB. Дополнительные сведения см. в разделе Целостность до проверки подлинности SMB 3.1.1 в Windows 10. |

| Улучшения шифрования SMB | Новый | SMB 3.1.1 предлагает механизм согласования алгоритма шифрования для каждого соединения с вариантами AES-128-CCM и AES-128-GCM. AES-128-GCM используется по умолчанию для новых версий Windows, в то время как более старые версии будут продолжать использовать AES-128-CCM. AES-128-GCM используется по умолчанию для новых версий Windows, в то время как более старые версии будут продолжать использовать AES-128-CCM. |

| Поддержка непрерывного обновления кластера | Новый | Включает последовательное обновление кластера, позволяя SMB поддерживать различные максимальные версии SMB для кластеров в процессе обновления. Дополнительные сведения о том, как разрешить взаимодействие SMB с использованием различных версий (диалектов) протокола, см. в записи блога Управление диалектами SMB. |

| Поддержка клиентов SMB Direct в Windows 10 | Новый | Windows 10 Корпоративная, Windows 10 для образовательных учреждений и Windows 10 Pro для рабочих станций теперь включают поддержку клиента SMB Direct. |

| Встроенная поддержка вызовов FileNormalizedNameInformation API | Новый | Добавлена встроенная поддержка запроса нормализованного имени файла. Дополнительные сведения см. в разделе FileNormalizedNameInformation. в разделе FileNormalizedNameInformation. |

Дополнительные сведения см. в записи блога Что нового в SMB 3.1.1 в Windows Server 2016 Technical Preview 2.

Функции, добавленные в SMB 3.02 с Windows Server 2012 R2 и Windows 8.1 функциональность

Новый или обновленный Резюме Автоматическая перебалансировка клиентов Scale-Out File Server Новый Улучшает масштабируемость и управляемость масштабируемых файловых серверов. Подключения клиентов SMB отслеживаются для каждого общего файлового ресурса (а не для каждого сервера), после чего клиенты перенаправляются на узел кластера с лучшим доступом к тому, который используется общим файловым ресурсом. Это повышает эффективность за счет уменьшения трафика перенаправления между узлами файлового сервера. Клиенты перенаправляются после первоначального подключения и при перенастройке хранилища кластера. Производительность по глобальной сети Обновлено Windows 8. 1 и Windows 10 обеспечивают улучшенную поддержку CopyFile SRV_COPYCHUNK через SMB, когда вы используете проводник для удаленных копий из одного места на удаленном компьютере в другую копию на том же сервере. Вы будете копировать только небольшой объем метаданных по сети (передается 1/2 КБ на 16 МБ данных файла). Это приводит к значительному улучшению производительности. Это различие на уровне ОС и проводника для SMB. Прямой SMB Обновлено Повышает производительность для небольших рабочих нагрузок ввода-вывода за счет повышения эффективности при размещении рабочих нагрузок с небольшими операциями ввода-вывода (например, базы данных оперативной обработки транзакций (OLTP) на виртуальной машине). Эти улучшения очевидны при использовании более высокоскоростных сетевых интерфейсов, таких как Ethernet 40 Гбит/с и InfiniBand 56 Гбит/с. Ограничения пропускной способности SMB Новый Теперь можно использовать Set-SmbBandwidthLimit для установки ограничений пропускной способности в трех категориях: VirtualMachine (трафик Hyper-V через SMB), LiveMigration (трафик динамической миграции Hyper-V через SMB) или по умолчанию (все остальные типы трафика SMB).

1 и Windows 10 обеспечивают улучшенную поддержку CopyFile SRV_COPYCHUNK через SMB, когда вы используете проводник для удаленных копий из одного места на удаленном компьютере в другую копию на том же сервере. Вы будете копировать только небольшой объем метаданных по сети (передается 1/2 КБ на 16 МБ данных файла). Это приводит к значительному улучшению производительности. Это различие на уровне ОС и проводника для SMB. Прямой SMB Обновлено Повышает производительность для небольших рабочих нагрузок ввода-вывода за счет повышения эффективности при размещении рабочих нагрузок с небольшими операциями ввода-вывода (например, базы данных оперативной обработки транзакций (OLTP) на виртуальной машине). Эти улучшения очевидны при использовании более высокоскоростных сетевых интерфейсов, таких как Ethernet 40 Гбит/с и InfiniBand 56 Гбит/с. Ограничения пропускной способности SMB Новый Теперь можно использовать Set-SmbBandwidthLimit для установки ограничений пропускной способности в трех категориях: VirtualMachine (трафик Hyper-V через SMB), LiveMigration (трафик динамической миграции Hyper-V через SMB) или по умолчанию (все остальные типы трафика SMB).

Дополнительные сведения о новых и измененных функциях SMB в Windows Server 2012 R2 см. в разделе Новые возможности SMB в Windows Server.

Функции, добавленные в SMB 3.0 с Windows Server 2012 и Windows 8

| Функция/функции | Новый или обновленный | Резюме |

|---|---|---|

| Прозрачная отказоустойчивость SMB | Новый | Позволяет администраторам выполнять аппаратное или программное обслуживание узлов кластерного файлового сервера, не прерывая серверные приложения, хранящие данные в этих файловых ресурсах. Кроме того, если на узле кластера происходит аппаратный или программный сбой, клиенты SMB прозрачно переподключаются к другому узлу кластера, не прерывая работу серверных приложений, хранящих данные в этих общих файловых ресурсах. |

| Горизонтальное масштабирование SMB | Новый | Поддержка нескольких экземпляров SMB на масштабируемом файловом сервере. Используя общие тома кластера (CSV) версии 2, администраторы могут создавать общие файловые ресурсы, которые обеспечивают одновременный доступ к файлам данных с прямым вводом-выводом через все узлы в кластере файловых серверов. Это обеспечивает лучшее использование полосы пропускания сети и балансировку нагрузки клиентов файлового сервера, а также оптимизирует производительность серверных приложений. Используя общие тома кластера (CSV) версии 2, администраторы могут создавать общие файловые ресурсы, которые обеспечивают одновременный доступ к файлам данных с прямым вводом-выводом через все узлы в кластере файловых серверов. Это обеспечивает лучшее использование полосы пропускания сети и балансировку нагрузки клиентов файлового сервера, а также оптимизирует производительность серверных приложений. |

| Многоканальный SMB | Новый | Включает агрегирование пропускной способности сети и отказоустойчивости сети, если между клиентом SMB и сервером доступно несколько путей. Это позволяет серверным приложениям в полной мере использовать всю доступную полосу пропускания сети и быть устойчивыми к сбоям сети. SMB Multichannel в SMB 3 способствует существенному повышению производительности по сравнению с предыдущими версиями SMB. |

| Прямой SMB | Новый | Поддерживает использование сетевых адаптеров, поддерживающих RDMA и способных работать на полной скорости с очень малой задержкой при минимальном использовании ЦП. Для таких рабочих нагрузок, как Hyper-V или Microsoft SQL Server, это позволяет удаленному файловому серверу напоминать локальное хранилище. Для таких рабочих нагрузок, как Hyper-V или Microsoft SQL Server, это позволяет удаленному файловому серверу напоминать локальное хранилище.SMB Direct в SMB 3 способствует существенному повышению производительности по сравнению с предыдущими версиями SMB. |

| Счетчики производительности для серверных приложений | Новый | Новые счетчики производительности SMB предоставляют подробные сведения о пропускной способности, задержке и количестве операций ввода-вывода в секунду (IOPS) для каждого общего ресурса, что позволяет администраторам анализировать производительность общих файловых ресурсов SMB, в которых хранятся их данные. Эти счетчики специально разработаны для серверных приложений, таких как Hyper-V и SQL Server, которые хранят файлы в удаленных общих папках. |

| Оптимизация производительности | Обновлено | Как клиент, так и сервер SMB оптимизированы для небольшого произвольного ввода-вывода чтения/записи, который часто встречается в серверных приложениях, таких как SQL Server OLTP. Кроме того, по умолчанию включена большая максимальная единица передачи (MTU), что значительно повышает производительность при больших последовательных передачах, таких как хранилище данных SQL Server, резервное копирование или восстановление базы данных, развертывание или копирование виртуальных жестких дисков. Кроме того, по умолчанию включена большая максимальная единица передачи (MTU), что значительно повышает производительность при больших последовательных передачах, таких как хранилище данных SQL Server, резервное копирование или восстановление базы данных, развертывание или копирование виртуальных жестких дисков. |

| Командлеты Windows PowerShell для SMB | Новый | С помощью командлетов Windows PowerShell для SMB администратор может управлять файловыми ресурсами на файловом сервере от начала до конца из командной строки. |

| Шифрование SMB | Новый | Обеспечивает сквозное шифрование данных SMB и защищает данные от прослушивания в ненадежных сетях. Не требует дополнительных затрат на развертывание, а также не требует защиты интернет-протокола (IPsec), специализированного оборудования или ускорителей глобальной сети. Он может быть настроен для каждого общего ресурса или для всего файлового сервера, а также может быть включен для различных сценариев, когда данные проходят через ненадежные сети. |

| Аренда каталогов SMB | Новый | Увеличивает время отклика приложений в филиалах. Благодаря аренде каталогов количество обращений от клиента к серверу сокращается, поскольку метаданные извлекаются из кэша каталогов с более длительным сроком службы. Согласованность кэша поддерживается, поскольку клиенты уведомляются об изменении информации каталога на сервере. Аренда каталогов работает со сценариями для HomeFolder (чтение/запись без общего доступа) и Publication (только чтение с общим доступом). |

| Производительность по глобальной сети | Новый | В SMB 3.0 были введены уступающие блокировки каталога (oplocks) и аренда opportunistic. Показано, что для типичных офисных/клиентских рабочих нагрузок уп-блокировки/аренды сокращают количество сетевых обращений примерно на 15 %. В SMB 3 реализация SMB для Windows была усовершенствована, чтобы улучшить поведение кэширования на клиенте, а также повысить пропускную способность. В SMB 3 улучшен API CopyFile(), а также связанные с ним инструменты, такие как Robocopy, для передачи значительно большего объема данных по сети. |

| Безопасное согласование диалектов | Новый | Помогает защититься от попыток посредника понизить диалектное согласование. Идея состоит в том, чтобы предотвратить перехватчик от понижения первоначально согласованного диалекта и возможностей между клиентом и сервером. Дополнительные сведения см. в разделе Безопасное согласование диалектов SMB3. Обратите внимание, что это было заменено функцией целостности до проверки подлинности SMB 3.1.1 в Windows 10 в SMB 3.1.1. |

Требования к оборудованию

Прозрачная отказоустойчивость SMB имеет следующие требования:

- Отказоустойчивый кластер под управлением Windows Server 2012 или Windows Server 2016 с не менее чем двумя настроенными узлами. Кластер должен пройти тесты проверки кластера, включенные в мастер проверки.

- Файловые ресурсы должны создаваться со свойством Continuous Availability (CA), которое используется по умолчанию.

- Файловые ресурсы должны быть созданы на путях к томам CSV, чтобы обеспечить горизонтальное масштабирование SMB.

- Клиентские компьютеры должны работать под управлением Windows® 8 или Windows Server 2012, обе из которых включают обновленный клиент SMB, поддерживающий постоянную доступность.

Примечание

Клиенты более низкого уровня могут подключаться к общим файловым ресурсам, имеющим свойство CA, но прозрачная отработка отказа для этих клиентов не поддерживается.

SMB Multichannel имеет следующие требования:

- Требуется как минимум два компьютера под управлением Windows Server 2012. Никаких дополнительных функций устанавливать не нужно — технология включена по умолчанию.

- Сведения о рекомендуемых сетевых конфигурациях см. в разделе «См. также» в конце этой обзорной темы.

SMB Direct имеет следующие требования:

- Требуется как минимум два компьютера под управлением Windows Server 2012.

Никаких дополнительных функций устанавливать не нужно — технология включена по умолчанию.

Никаких дополнительных функций устанавливать не нужно — технология включена по умолчанию. - Требуются сетевые адаптеры с поддержкой RDMA. В настоящее время эти адаптеры доступны в трех различных типах: iWARP, Infiniband или RoCE (RDMA через конвергентный Ethernet).

В следующем списке представлены дополнительные ресурсы в Интернете о SMB и связанных технологиях в Windows Server 2012 R2, Windows Server 2012 и Windows Server 2016.

- Хранилище в Windows Server

- Масштабируемый файловый сервер для данных приложений

- Повышение производительности файлового сервера с помощью SMB Direct

- Разверните Hyper-V через SMB

- Развертывание многоканального SMB

- Развертывание быстрых и эффективных файловых серверов для серверных приложений

- SMB: руководство по устранению неполадок

Сервер символов общей папки (SMB) — драйверы Windows

Редактировать

Твиттер LinkedIn Фейсбук Электронная почта

- Статья

- 2 минуты на чтение

Чтобы запустить сервер символов SMB, создайте общую папку и назначьте разрешения, чтобы предоставить пользователям или группам доступ к общей папке.

Создайте хранилище символов общего файлового ресурса SMB

Используйте Проводник или Управление компьютером, чтобы создать общий файловый ресурс и назначить разрешения.

Действия в следующих разделах предполагают, что символы находятся в папке D:\SymStore\Symbols.

Проводник

Чтобы назначить права доступа к файлам с помощью проводника:

Откройте проводник.

Выберите и удерживайте (или щелкните правой кнопкой мыши) папку D:\SymStore\Symbols и выберите Свойства .

Выберите вкладку Общий доступ .

Выберите Расширенный общий доступ .

В Расширенный общий доступ установите флажок Общий доступ к этой папке , а затем выберите Разрешения .

В Разрешения общего доступа выберите Все , а затем выберите Удалить .

Выбрать Добавить и введите пользователей или группы, которым вы хотите предоставить доступ к общей папке.

Для каждого добавляемого пользователя или группы выберите Разрешить для назначения разрешений «Полный доступ», «Изменение» или «Чтение».

Выберите Применить , а затем выберите OK .

Выберите OK , а затем выберите Закрыть .

Управление компьютером

Чтобы назначить разрешения на общий доступ к файлам с помощью управления компьютером:

Выберите и удерживайте (или щелкните правой кнопкой мыши) Запустите и выберите Управление компьютером .

В дереве консоли выберите Системные инструменты > Общие папки > Общие папки .

Выберите и удерживайте (или щелкните правой кнопкой мыши) и выберите Новый > Поделиться .

В Мастере создания общей папки выберите Далее .

Для Путь к папке введите D:\SymStore\Symbols , а затем выберите Далее .

Выбрать Далее .

В Разрешения на общую папку выберите Настроить разрешения , а затем выберите Пользовательский .

В Разрешения общего доступа выберите Все , а затем выберите Удалить .

Выберите Добавьте и введите пользователей или группы, которым вы хотите предоставить доступ к общей папке.

Для каждого добавляемого пользователя или группы выберите Разрешить для назначения разрешений «Полный доступ», «Изменение» или «Чтение».

Выберите Применить , а затем выберите OK .

Дважды выберите Завершить .

Проверка общей папки SMB

Настройте отладчик для использования этого пути к символу:

srv*C:\Symbols*\\MachineName\Symbols

Чтобы просмотреть расположение PDB, на которые ссылается отладчик, используйте команду lm (список модулей). Все пути к PDB должны начинаться с C:\Symbols .

Чтобы просмотреть журналы загрузки символов и изображений с файлового сервера \\MachineName\Symbols в C:\Symbols, запустите !sym noisy и .reload /f .

Установка пути к символу общей папки

Чтобы настроить путь символа отладчика ( .sympath ) для использования общей папки, у вас есть несколько вариантов. Синтаксис пути к символу определяет, кэшируется ли файл символов локально и где он кэшируется.

Прямое использование общей папки (без локального кэширования):

srv*\\MachineName\Symbols

Локальное кэширование файлов общей папки в определенную локальную папку (например, в C:\Symbols):

srv*C:\Symbols*\\MachineName\Symbols

Локальное кэширование файлов общей папки в папку %DBGHELP_HOMEDIR%\Sym:

srv**\\MachineName\Symbols

Вторая «*» в этом примере представляет кэш локального сервера по умолчанию. Дополнительные сведения об установке пути к символу и использовании локального кэша см. в разделе Путь к символу для отладчиков Windows.