SLIM LINE TLS /C — BUCK

ОБЩЕЕ Накладной линейный светильник для прямого освещения, подходящий для освещения мест общего пользования.

ОПТИЧЕСКИЙ ЭЛЕМЕНТ Опаловый диффузор дает равномерный рассеянный свет и равномерно освещенную поверхность, не просвечивая источников света.

УПРАВЛЕНИЕ СВЕТОМ Выбор соответствующих пускорегулирующих аппаратов обеспечивает управление светом по аналоговому протоколу от 1-10V, С помощью управления через цифровой протокол DALI возможно объединение и управление через центральную систему управления.

КОРПУС Светильник из экструдированного алюминия, без видимой рамы. Финишная обработка- анодирование в натуральный цвет алюминия, либо защита полиэфирной порошковой краской, тонкой текстуры. Помимо стандартного цвета, возможны и другие варианты по запросу.

ПРЕИМУЩЕСТВА Возможно создание различных форм для создания оптимальной равномерности освещения и эстетической целостности решений в интерьере.

ДОПОЛНИТЕЛЬНО Другие цветовые температуры доступны по запросу.

* Выберите строку в таблице, чтобы посмотреть и загрузить дополнительные материалы..

| Order code | Description | A/B/H[mm] | WEIGHT [kg] | FLUX [lm]* | IP | UGR | Total Power [W] | CCT [K] | CRI | Led Service Life |

|---|---|---|---|---|---|---|---|---|---|---|

| 2335121XY | SLIM LINE TLS /C 600 /840 HE | 565/46/70 | 1. 10 10 | 628 | IP42 | <25 | 6.0 | >80 | 60000h L80B10 /SDCM3 | |

| 2335141XY | SLIM LINE TLS /C 600 /840 HO | 565/46/70 | 1.10 | 1210 | IP42 | <25 | 12. 5 5 | 4000 | >80 | 60000h L80B10 /SDCM3 |

| 2335161XY | SLIM LINE TLS /C 900 /840 HE | 846/46/70 | 1.80 | 942 | IP42 | <25 | 9.0 | 4000 | >80 | 60000h L80B10 /SDCM3 |

| 2335181XY | SLIM LINE TLS /C 900 /840 HO | 1. 80 80 | 1816 | IP42 | <25 | 19.0 | 4000 | >80 | 60000h L80B10 /SDCM3 | |

| 2335221XY | SLIM LINE TLS /C 1200 /840 HE | 1126/46/70 | 2.20 | 1257 | IP42 | <25 | 12. 0 0 | 4000 | >80 | 60000h L80B10 /SDCM3 |

| 2335241XY | SLIM LINE TLS /C 1200 /840 HO | 1126/46/70 | 2.20 | 2421 | IP42 | <25 | 4000 | >80 | 60000h L80B10 /SDCM3 | |

| 2335261XY | SLIM LINE TLS /C 1500 /840 HE | 1406/46/70 | 2. 90 90 | 1571 | IP42 | <25 | 15.0 | 4000 | >80 | 60000h L80B10 /SDCM3 |

| 2335281XY | SLIM LINE TLS /C 1500 /840 HO | 1406/46/70 | 2.90 | 3026 | IP42 | <25 | 31. 0 0 | 4000 | 60000h L80B10 /SDCM3 |

* Световой поток светильника и электрическая нагрузка — возможное отклонение ± 10% (при температуре окружающей среды 25° C).

** При заказе, XY замените кодом для обозначения цвета (нпр. 11 — белый, 21 — серый, 31 — черный).

Шифрование TLS-трафика по алгоритмам ГОСТ-2012 c Stunnel / Хабр

В этой статье я хочу показать, как настроить Stunnel на использование российских криптографических алгоритмов в протоколе TLS. В качестве бонуса покажу, как шифровать TLS-канал, используя алгоритмы ГОСТ, реализованные в криптоядре Рутокен ЭЦП 2.0.

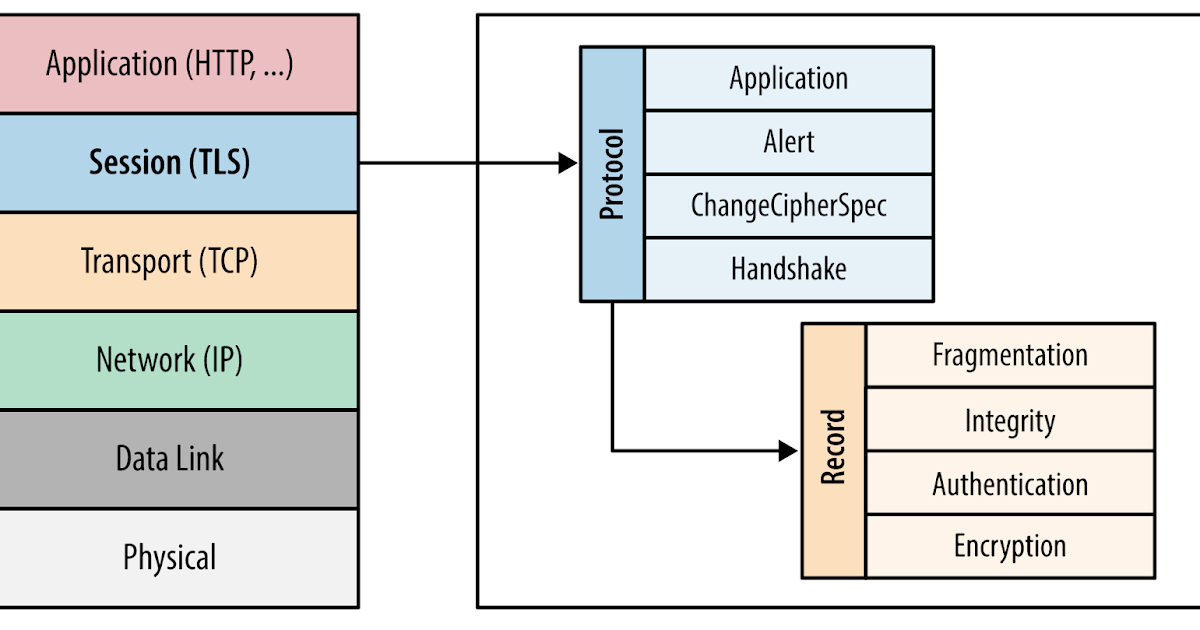

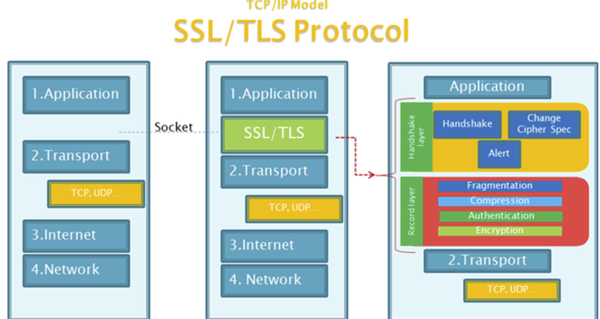

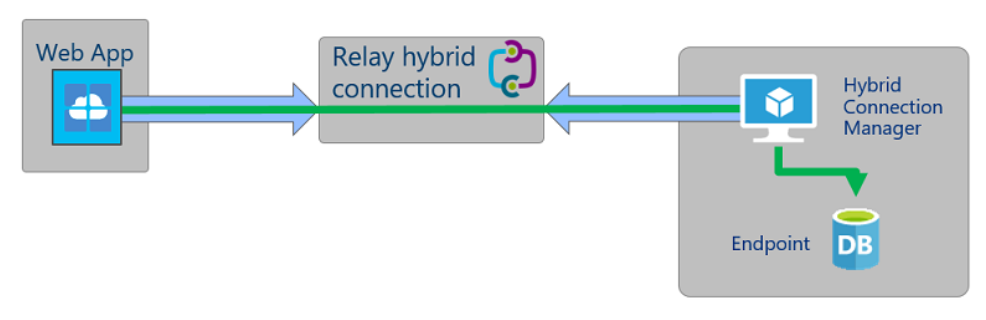

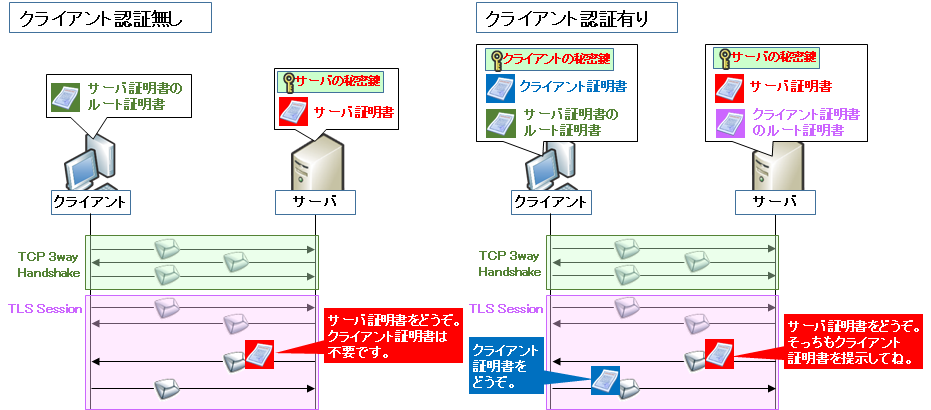

Но для начала давайте вообще разберёмся для чего нужен Stunnel. В двух словах — это программа, на которую можно переложить всю логику шифрования трафика между сервером и клиентом.

Вам нужно просто настроить клиент таким образом, чтобы весь свой трафик он передавал на клиентский Stunnel, в свою очередь, он устанавливает безопасное соединение с сервером, отправляя данные на серверный Stunnel. Stunnel на сервере расшифровывает пришедший трафик и перенаправляет данные на вход серверу. Вышесказанное проще осознать глядя на эту диаграмму

Стоит заметить, что на сервере не обязательно должен стоять именно Stunnel, для работы с криптографическими алгоритмами. Здорово, что есть готовые демонстрационные стенды, которые поддерживают российскую криптографию, список которых есть в презентации с РусКрипто’2019.

Нам нужны стабильно работающие серверы, осуществляющие двухстороннюю аутентификацию.

Мы выбрали серверы КриптоПро как наиболее надёжные с полной реализацией стандарта ГОСТ TLS. Спасибо им за это 🙂

Звучит достаточно просто, давайте попробуем организовать этот процесс.

Подготовительный шаг

Нам понадобится:

- OpenSSL

- Stunnel

- rtengine

- Доступ к тестовым серверам КриптоПро, для проверки соединения по TLS

OpenSSL для Windows можно взять отсюда, а для пользователей линукса — из репозиториев или собрать самому, скачав свежую версию отсюда. Также его можно взять из Rutoken SDK, из директории openssl\openssl-tool-1.1, этот архив нам будет полезен и дальше, т.к. в нём находится интересующий нас rtengine. Stunnel можно найти здесь. Для работы необходима версия >= 5.56.

Скачать rtengine можно из Rutoken SDK, он лежит в директории openssl\rtengine\bin. Закинуть его нужно туда, где хранятся все движки openssl. Узнать путь до них можно с помощью

Закинуть его нужно туда, где хранятся все движки openssl. Узнать путь до них можно с помощью

openssl.exe version -a

Но просто переместить движок в нужную папку — мало, нужно ещё сконфигурировать сам openssl для работы с ним. Узнаём где лежит файл с конфигурацией openssl.cnf с помощью той же команды, что указана выше (под виндой stunnel идёт с собственной версией openssl, поэтому файл с конфигурацией лежит в path\to\stunnel\config\openssl.cnf

# В начале напишем: openssl_conf = openssl_def ... # В конце файла: # OpenSSL default section [openssl_def] engines = engine_section [engine_section] rtengine = gost_section [gost_section] dynamic_path = /path/to/rtengine.so MODULE_PATH = /usr/lib/librtpkcs11ecp.so default_algorithms = CIPHERS, DIGEST, PKEY, RAND

Давайте проверим, что rtengine подключился, для этого подключим токен и выведем список всех алгоритмов шифрования:

openssl ciphers -v

Напомню, что в Windows нужно проверять на openssl, который лежит рядом с stunnel

Если среди них будут присутствовать наши ГОСТы, значит всё настроено верно.

Настало время самого интересного: проверка установки соединения по ГОСТу с тестовыми серверами КриптоПро. Список данных серверов описан здесь (https://www.cryptopro.ru/products/csp/tc26tls). Каждый из этих серверов работает со своими алгоритмами для аутентификации и шифрования. Более того на портах 443, 1443, 2443,… запущены сервисы, которые воспринимают только определённые парамсеты. Так, например, по адресу http://tlsgost-256auth.cryptopro.ru происходит шифрование с аутентификацией с использованием алгоритмов GOST2012-GOST8912-GOST8912 и 256-битным ключом. Так же на порту 443 используется XchA-ParamSet, на порту 1443 — XchB-ParamSet, на порту 2443 — A-ParamSet и т.д.

Теперь, когда мы знаем, какой ключ нам нужен, давайте получим корневой сертификат от тестового сервера, выработаем ключи для работы и подпишем запрос на наш сертификат.

Простой способ (работает под Windows и Linux)

- Для того, чтобы получить корневой сертификат, зайдём на сайт тестового УЦ ООО «КРИПТО-ПРО».

И нажмём на кнопку для получения сертификата. Отобразится новая вкладка, на которой нужно будет выбрать метод шифрования Base64 и нажать на кнопку «Загрузка сертификата ЦС». Полученный файл certnew.cer сохраняем.

И нажмём на кнопку для получения сертификата. Отобразится новая вкладка, на которой нужно будет выбрать метод шифрования Base64 и нажать на кнопку «Загрузка сертификата ЦС». Полученный файл certnew.cer сохраняем. - Переходим по ссылке. Устанавливаем все плагины, которые от нас просят. Нажимаем на кнопку ”Создать ключ”, и выбираем для генерации алгоритм «ГОСТ Р 34.10-2012 256-бит». Далее создаём запрос на сертификат, в графе «Применение» можно выбрать все. В графе Дополнительное применение: Аутентификация клиента и Пользователь центра регистрации КриптоПро.

- Опять открываем сайт тестового УЦ, но на этот раз нажимаем на кнопку «Отправить готовый запрос PKCS#10 или PKCS#7 в кодировке Base64». Вставляем в поле содержимое нашего запроса, нажимаем на клавишу “Выдать” и загружаем сертификат user.crt в формате Base64. Полученный файл сохраняем.

Через командную строку

Для того, чтобы получить корневой сертификат, зайдём на сайт тестового УЦ ООО «КРИПТО-ПРО».

И нажмём на кнопку для получения сертификата. Отобразится новая вкладка, в которой нужно будет выбрать метод шифрования Base64 и нажать на кнопку «Загрузка сертификата ЦС». Полученный файл certnew.cer сохраняем.

И нажмём на кнопку для получения сертификата. Отобразится новая вкладка, в которой нужно будет выбрать метод шифрования Base64 и нажать на кнопку «Загрузка сертификата ЦС». Полученный файл certnew.cer сохраняем.Теперь генерируем ключи.

pkcs11-tool --module /usr/lib/librtpkcs11ecp.so --keypairgen --key-type GOSTR3410-2012-256:B -l --id 45 # 45 -- код символа ASСII id ключа (E)

Стоит заметить, что сгенерированные на токене ключи не могут быть скопированы с токена. В этом состоит одно из основных преимуществ их использования.

Создадим запрос на сертификат:

openssl req -engine rtengine -new -key="pkcs11:id=E" -keyform engine -out client.req

Опять открываем сайт тестового УЦ, но на этот раз нажимаем на кнопку «Отправить готовый запрос PKCS#10 или PKCS#7 в кодировке Base64». Вставляем в поле содержимое нашего запроса, нажимаем на кнопку Выдать и загружаем сертификат user.

crt в формате Base64. Полученный файл сохраняем

crt в формате Base64. Полученный файл сохраняем

Остался последний вопрос: Для чего всё это??? Зачем мы получали все эти сертификаты, ключи и запросы?

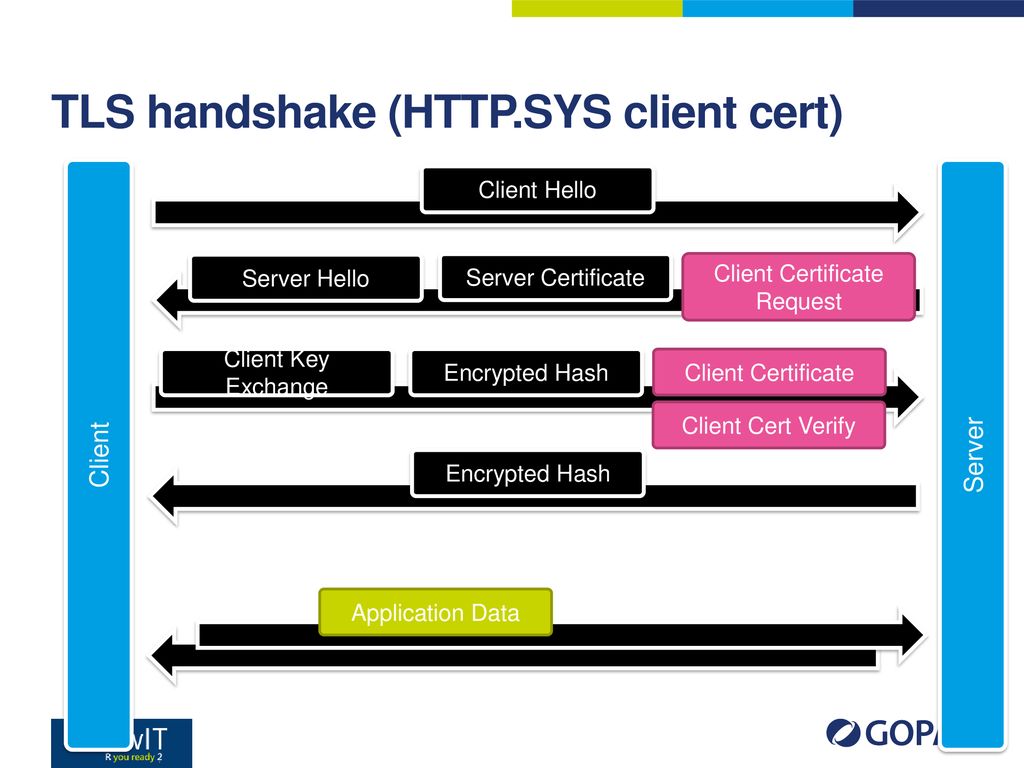

Дело в том, что они нужны протоколу TLS для двусторонней аутентификации. Работает это очень просто.

У нас есть сертификат сервера, и мы считаем его доверенным.

Наш клиент проверяет, что сервер, с которым мы работаем имеет аналогичный сертификат.

Сервер же хочет убедиться, что работает с пользователем, который ему известен. Для этого мы и создавали запрос на сертификат для работы через наши ключи.

Мы отправили этот запрос и сервер подписал её своей ЭЦП. Теперь мы можем каждый раз предъявлять этот сертификат, подписанный корневым УЦ, тем самым подтверждая, что мы — это мы.

Конфигурирование Stunnel

Осталось только правильно настроить наш туннель. Для этого создадим файл stunnel.conf с настройками Stunnel по умолчанию и напишем туда следующее:

; уровень логирования и путь до лог-файла debug = 7 output = /path/to/stunnel.log ; устанавливаем протокол защиты TLSv1 sslVersion=TLSv1 ; подгружаем движок. engine=rtengine ; настраиваем туннель на клиенте [remote system] client=yes ; указываем engine, необходимый для подгрузки ключей engineId=rtengine ; устанавливаем верификацию 2 (принудительную проверку сертификата) verify = 2 ; путь до корневого сертификата CAFile = /path/to/certnew.cer ; путь до сертификата клиента cert=/path/to/user.crt ; путь до ключа на токене. key=pkcs11:model=Rutoken%20ECP;manufacturer=Aktiv%20Co.;id=E ; указываем откуда Stunnel принимает соединение и куда посылает accept = localhost:8080 connect = tlsgost-256auth.cryptopro.ru:2443

Теперь, если всё сделано правильно, можно запустить Stunnel с нашей конфигурацией и подключиться к серверу:

stunnel.exe /path/to/stunnel.conf

Откроем браузер и зайдём по адресу localhost:8080. Если всё верно, то отобразится следующее:

Если же нет, то смотрим логи и используем отладчик, чтобы понять в чём же всё-таки проблема.

Если у вас остались какие-то вопросы, то милости просим в комментарии 🙂

НАЧНИТЕ ПУТЕШЕСТВИЕ ПО ВИЗЕ — TLScontact

Если вы подаете заявление на получение визы в одну из наших стран-клиентов, у вас могут возникнуть вопросы о различных шагах, которые необходимо выполнить, и о роли TLScontact. Ниже мы шаг за шагом проведем вас через этот процесс.

В TLScontact мы предоставляем информацию о процессе подачи заявки, управляем подачей документов и выполняем регистрацию биометрических данных от имени наших государственных клиентов. Как только государственный визовый орган примет решение по вашему заявлению, мы сообщим вам, когда ваш паспорт будет готов к выдаче.

ПОВЫШАЙТЕ ВАШ ОПЫТ

На протяжении всего процесса получения визы мы предлагаем ряд дополнительных услуг для удовлетворения различных потребностей клиентов в удобстве, комфорте или дополнительной уверенности.

Ниже представлены некоторые из наших самых продаваемых услуг.

Обратите внимание, что доступность этих услуг зависит от конкретного центра TLScontact, в который вы подаете заявление на получение визы.

Салон премиум-класса

Воспользуйтесь преимуществами более персонализированного опыта.

Premium Lounge

Воспользуйтесь более персонализированным обслуживанием.

Повышение класса обслуживания до Premium Lounge дает вам пространство и комфорт для подачи заявления на визу в эксклюзивной и просторной обстановке без очередей.

Вы будете наслаждаться уединением и выбором бесплатных напитков, а также получать индивидуальную помощь и поддержку от одного из наших опытных агентов.

Курьерская экспресс-возврат

Получите ваш паспорт обратно непосредственно к вам.

Возврат экспресс-курьером

Возврат паспорта непосредственно вам.

Избегайте ненужных поездок, экономьте время и избегайте скопления людей, вернув вам паспорт с курьером. Как только ваш паспорт будет возвращен вам, мы отправим его прямо по указанному вами адресу* с помощью надежной и безопасной курьерской службы, поэтому вам не нужно ехать, чтобы забрать его.

Как только ваш паспорт будет возвращен вам, мы отправим его прямо по указанному вами адресу* с помощью надежной и безопасной курьерской службы, поэтому вам не нужно ехать, чтобы забрать его.

*В некоторых регионах это возможно только в пределах страны, в которой вы подавали заявление.

Подать заявку где угодно

Не можете приехать к нам в центр? Мы придем к вам!

Подать заявку где угодно

Не можете приехать к нам в центр? Мы придем к вам!

Если вы организуете поездку для себя, группы, компании, семьи или просто живете далеко от нашего визового центра, мы можем упростить процесс подачи заявления на визу, доставив его прямо к вашей двери.

Наши специалисты могут выехать в любое место по вашему выбору и помочь вам от подачи документов до регистрации биометрических данных.

ЗАПИСЬ НА ПРЯМОЕ ВРЕМЯ

Приходите в наш центр в нерабочее время.

ПРИЕМ В ПРЯМОЕ ВРЕМЯ

Приходите в наш центр в нерабочее время.

Прийти в наш центр в часы его работы может быть для вас сложно. С нашей услугой записи в прайм-тайм мы предлагаем вам более подходящее время, чтобы соответствовать вашему графику. В зависимости от центра это может быть раннее утро, позднее после обеда или по субботам.

СОХРАНИТЕ МОЙ ПАСПОРТ*

Держите паспорт при себе, пока ждете решения по визе.

СОХРАНИТЕ МОЙ ПАСПОРТ*

Держите паспорт при себе, пока ждете решения о выдаче визы.

Благодаря этой услуге у вас есть безопасность и уверенность в том, что у вас есть с собой паспорт, если он вам понадобится. Когда решение по вашему заявлению на получение визы будет принято, вас попросят предоставить свой паспорт в TLScontact для добавления вашей визы.

*Услуга доступна только для британских виз.

ПУТЕШЕСТВУЙТЕ СО СПОКОЙСТВИЕМ

С правильной туристической страховкой вы будете готовы к любым неожиданностям во время путешествия. Туристическая страховка является обязательной для подачи заявления на получение шенгенской визы и, где бы вы ни путешествовали, обеспечивает наилучшую защиту от любых непредвиденных событий. TLScontact сотрудничает с Insurté, зарегистрированным страховым брокером, который предоставляет соответствующее требованиям и экономически эффективное страхование путешествий от ведущих международных компаний.

Туристическая страховка является обязательной для подачи заявления на получение шенгенской визы и, где бы вы ни путешествовали, обеспечивает наилучшую защиту от любых непредвиденных событий. TLScontact сотрудничает с Insurté, зарегистрированным страховым брокером, который предоставляет соответствующее требованиям и экономически эффективное страхование путешествий от ведущих международных компаний.

ЗАПРОСИТЬ ЦЕНУ

ЗДЕСЬ НАЧИНАЕТСЯ ВАШЕ ПУТЕШЕСТВИЕAlbaniaAlgeriaAngolaArmeniaAustriaAzerbaijanBelarusBelgiumBosnia and HerzegovinaBotswanaBulgariaCameroonChinaCongoCroatiaCyprusCzech RepublicDenmarkEgyptEstoniaEthiopiaFinlandFranceGabonGambiaGeorgiaGermanyGhanaGibraltarGreeceHungaryIcelandIndonesiaIraqIrelandIsraelItalyIvory CoastJordanKazakhstanKenyaKosovoKyrgyzstanLatviaLebanonLithuaniaLybiaMacedoniaMadagascarMalawiMaltaMauritiusMoldovaMontenegroMoroccoMozambiqueNamibiaNetherlandsNigeriaNorwayPalestinePolandPortugalRomaniaRussian FederationRwandaSaudi ArabiaSenegalSerbiaSeychellesSierra LeoneSloveniaSouth AfricaSpainSudanSwedenSwitzerlandTajikistanTanzaniaThailandTunisiaTurkeyTurkmenistanUgandaUkraineUnited KingdomUzbekistanVietnamZambiaZimbabwe

БельгияКипрФранцияГерманияВенгрияИзраильИталияНидерландыПольшаПортугалияШвейцарияВеликобритания

О нас — TLSконтакт

В TLScontact мы работаем с правительствами всего мира, предоставляя визовые и консульские услуги от их имени путешественникам и гражданам. Наш основной опыт, накопленный в области обработки виз, позволяет нам применять наш опыт безопасной обработки для широкого спектра государственных и гражданских услуг как за границей, так и внутри страны. Используя новые технологии, мы поддерживаем правительства в их цифровой трансформации, помогая повысить эффективность и улучшить обслуживание клиентов.

Наш основной опыт, накопленный в области обработки виз, позволяет нам применять наш опыт безопасной обработки для широкого спектра государственных и гражданских услуг как за границей, так и внутри страны. Используя новые технологии, мы поддерживаем правительства в их цифровой трансформации, помогая повысить эффективность и улучшить обслуживание клиентов.

Присутствуя в 90 странах, TLScontact управляет 150 визовыми центрами от имени правительств со всего мира, ежегодно обрабатывая 4 миллиона заявлений на получение визы.

TLScontact является частью Teleperformance Group , мирового лидера в области управления качеством обслуживания клиентов.

90 страны

150 Визовые центры

2100 сотрудники

4М заявок на визу в год

Наша миссия

Мы предоставляем инновационные услуги по оформлению виз, консульские услуги и поддержку в поездках, которые обеспечивают выдающийся опыт граждан, обеспечивая при этом соблюдение требований и правил безопасности страны, выдавшей визу.

Наши руководители

Наше видение корпоративной социальной ответственности

Стремясь внести положительный социальный и экологический вклад в современный, все более цифровой и взаимосвязанный мир, мы разработали стратегию корпоративной социальной ответственности, подходящую для нашего бизнеса, сочетающую разумное использование технологий и опыт безопасной обработки с ключевым компонентом все человеческие взаимодействия, эмпатия. Это лежит в основе всего, что мы делаем.

#eachinteractionmatters

Посетите нашу страницу

Наша история

Компания TLScontact пережила значительный рост с момента своего основания в Пекине в начале 2000-х годов. Сначала мы работали с посольством Франции над предоставлением услуг интернет-хостинга, прежде чем перейти к оформлению виз.

И нажмём на кнопку для получения сертификата. Отобразится новая вкладка, на которой нужно будет выбрать метод шифрования Base64 и нажать на кнопку «Загрузка сертификата ЦС». Полученный файл certnew.cer сохраняем.

И нажмём на кнопку для получения сертификата. Отобразится новая вкладка, на которой нужно будет выбрать метод шифрования Base64 и нажать на кнопку «Загрузка сертификата ЦС». Полученный файл certnew.cer сохраняем. И нажмём на кнопку для получения сертификата. Отобразится новая вкладка, в которой нужно будет выбрать метод шифрования Base64 и нажать на кнопку «Загрузка сертификата ЦС». Полученный файл certnew.cer сохраняем.

И нажмём на кнопку для получения сертификата. Отобразится новая вкладка, в которой нужно будет выбрать метод шифрования Base64 и нажать на кнопку «Загрузка сертификата ЦС». Полученный файл certnew.cer сохраняем. crt в формате Base64. Полученный файл сохраняем

crt в формате Base64. Полученный файл сохраняем log

; устанавливаем протокол защиты TLSv1

sslVersion=TLSv1

; подгружаем движок.

engine=rtengine

; настраиваем туннель на клиенте

[remote system]

client=yes

; указываем engine, необходимый для подгрузки ключей

engineId=rtengine

; устанавливаем верификацию 2 (принудительную проверку сертификата)

verify = 2

; путь до корневого сертификата

CAFile = /path/to/certnew.cer

; путь до сертификата клиента

cert=/path/to/user.crt

; путь до ключа на токене.

key=pkcs11:model=Rutoken%20ECP;manufacturer=Aktiv%20Co.;id=E

; указываем откуда Stunnel принимает соединение и куда посылает

accept = localhost:8080

connect = tlsgost-256auth.cryptopro.ru:2443

log

; устанавливаем протокол защиты TLSv1

sslVersion=TLSv1

; подгружаем движок.

engine=rtengine

; настраиваем туннель на клиенте

[remote system]

client=yes

; указываем engine, необходимый для подгрузки ключей

engineId=rtengine

; устанавливаем верификацию 2 (принудительную проверку сертификата)

verify = 2

; путь до корневого сертификата

CAFile = /path/to/certnew.cer

; путь до сертификата клиента

cert=/path/to/user.crt

; путь до ключа на токене.

key=pkcs11:model=Rutoken%20ECP;manufacturer=Aktiv%20Co.;id=E

; указываем откуда Stunnel принимает соединение и куда посылает

accept = localhost:8080

connect = tlsgost-256auth.cryptopro.ru:2443