SMM-менеджер: кто это, какие его обязанности

SMM (Social Media Marketing) – эффективный маркетинговый инструмент для продвижения бизнеса и привлечения лояльной целевой аудитории. На публичных страницах бренда публикуются новости о компании, тематические лонгриды о ее деятельности или продукте, даются советы читателям и многое другое. Креативный, качественный и полезный контент привлекает заинтересованных пользователей, продает услугу или продукт, а также работает на перспективу, на создание положительного имиджа компании. Однако просто делать посты в соцсетях недостаточно, SMM представляет собой сложную профессию, требующую определенных познаний в маркетинге и различных практических навыков.

Кто такой сммщик: профессия СММ-менеджер

SMM-специалист – новая профессия, которой пока еще не обучают в ВУЗах. Обычно в нее идут люди с маркетинговым или PR-образованием, так как именно такая база требуется для работы в этой области. Однако немало также успешных самоучек с врожденным маркетинговым чутьем. /p>

/p>

Основные обязанности СММ-менеджера

SMM-менеджер (англ. Social Media Manager) – это человек, который занимается продвижением бренда, компании, продукта в социальных сетях. Его основные обязанности:

- составление стратегии продвижения;

- регулярное наполнение контентом клиентских групп и пабликов;

- постоянное отслеживание и модерация страниц;

- организация и реализация рекламных кампаний в социальных сетях.

Менеджер соцсетей привлекает подписчиков, стимулирует людей к общению, организовывает и проводит конкурсы, умеет грамотно ответить на критику, а также работать с таргетированной рекламой.

Эта профессия находится на стыке маркетинга и IT, поэтому СММ-менеджер должен обладать высокой компьютерной грамотностью, знать стратегии маркетинговых коммуникаций, уметь работать в графических редакторах, различных онлайн-приложениях, а также быстро осваивать новые инструменты. В сфере SMM все меняется со скоростью света, поэтому менеджер социальных сетей должен обладать открытым и гибким умом, развитым навыком аналитики.

Чем занимается SMM-менеджер

Если кратко, то SMM-специалист создает и оформляет сообщества и публичные страницы для бизнеса в социальных сетях, наполняет их контентом – постами с текстом, фото и видео, ссылками на сайт – и модерирует, а также занимается рекламой в соцсетях.

Вне зависимости от направления бизнеса или проекта, работа менеджера по продвижению в социальных сетях состоит из нескольких этапов:

- анализ ниши и конкурентов;

- определение имиджа компании в соцсетях, разработка стратегии;

- составление контент-плана;

- написание текстов для постов согласно контент-плану;

- подготовка креативов (фото, видео, графики) для постов;

- наполнение страницы контентом согласно плану;

- модерация страницы, работа с комментариями, отзывами, критикой.

В процессе непосредственно создания бизнес-страницы СММ-менеджер готовит для нее описание и обложку (аватар), меню, оформляет нужные разделы и элементы, проставляет внешние ссылки на сайт компании или другие страницы бренда. Суть же работы сммщика заключается в публикации на странице новостей о компании, нише, построении диалога с пользователем и вовлечения его в воронку продаж. Особенно полезен СММ в этом плане для бизнесов с длинным циклом продаж, где будущего клиента необходимо долго готовить и “прогревать” для покупки или совершения заказа. Еще до начала работы непосредственно со страницей клиента менеджер подробно изучает сам проект, рынок, конкурентов, их позиционирование в соцсетях, и на основе анализа составляет стратегию продвижения собственного проекта.

Суть же работы сммщика заключается в публикации на странице новостей о компании, нише, построении диалога с пользователем и вовлечения его в воронку продаж. Особенно полезен СММ в этом плане для бизнесов с длинным циклом продаж, где будущего клиента необходимо долго готовить и “прогревать” для покупки или совершения заказа. Еще до начала работы непосредственно со страницей клиента менеджер подробно изучает сам проект, рынок, конкурентов, их позиционирование в соцсетях, и на основе анализа составляет стратегию продвижения собственного проекта.

В стратегии продвижения учитываются подходящие для проекта социальные сети, интеграция SMM в общую маркетинговую стратегию, позиционирование компании, стиль общения с подписчиками – для этого определяется портрет целевой аудитории, а также какие сотрудники будут задействованы в работе, и какие инструменты будут использоваться. Кроме того, обязательно учитывается бюджет, который клиент может выделить на рекламу. Все ключевые вопросы обязательно согласовываются с клиентом и при необходимости корректируются в процессе работы.

В контент-плане на некий оговоренный период времени указываются рубрики, темы постов и их содержание, периодичность и время их выхода. Для его выполнения сммщик сам пишет или обрабатывает подходящие тексты, и либо сам подготавливает визуальные креативы, либо подключает штатного дизайнера, если речь идет об агентстве. Помимо образовательного, продающего и развлекательного контента, в план включаются публикации касательно корпоративных и отраслевых событий, посвященные знаменательным датам, праздникам и так далее.

Также стоит отметить, что в обязанности данного сотрудника входит отслеживание новостей касательно бизнес-ниши клиента, постоянное отслеживание и анализ активностей конкурентов, а также отслеживание и быстрое реагирование на мировые тренды. Менеджер соцсетей должен быть готов к срочной подготовке и публикации внезапных постов дополнительно к контент-плану, потому что некоторые инфоповоды пропускать нельзя – к примеру, нельзя не сообщить подписчикам о внезапных изменениях в графике работы компании.

Наряду с наполнением страниц контентом специалист по работе в социальных сетях занимается привлечением подписчиков. Для этого создаются “вирусные” публикации: необычные, уникальные, часто юмористического характера материалы, которыми подписчики охотно делятся, таким образом привлекая на страницу своих друзей. Второй способ привлечь подписчиков – взаимное сотрудничество с другими страницами той же или близкой тематики. Обычно это взаимовыгодное бесплатное продвижение, но в некоторых крупных пабликах рекламные записи размещаются только платно. И еще один, весьма эффективный способ продвижения страницы и привлечения аудитории – платные посты в ленте или таргетированная реклама в соцсетях.

О разработке рекламных кампаний и самой работе с таргетированной рекламой стоит упомянуть отдельно. Иногда этим занимаются другие сотрудники, но чаще всего оба вида деятельности входят в перечень обязанностей сммщика. Несмотря на кажущуюся легкость, настройка таргетированной рекламы, постоянное отслеживание ее эффективности и, при необходимости, внесение изменений в кампанию требуют немало времени, внимательности и аналитического склада ума.

Одной из функций SMM-менеджера является комьюнити-менеджмент – выбор тем для обсуждения с подписчиками, поддержка дискуссий и управление репутацией: сбор обратной связи, работа с лидерами мнений, размещение положительных отзывов от клиентов, а также работа с негативом и предупреждение конфликтных ситуаций.

В рамках раскрутки сообщества сммщик также занимается организацией и проведением конкурсов. Для этого создаются записи, дополнительно привлекаются пользователи по всем доступным для этого каналам, проводится работа с “накрутчиками”, “призоловами”, ботами. После окончания конкурса проводится его анализ.

В конце каждого периода СММ-менеджер отчитывается о результатах продвижения и эффективности проведенных рекламных кампаний, а также регулярно предоставляет на согласование контент-планы на будущий период. Для отчетности и корректировки работы используются различные внутренние и внешние инструменты аналитики.

Навыки SMM-специалиста: что должен уметь и знать специалист по соцсетям

Такой сотрудник должен знать возможности различных социальных сетей — Facebook, Instagram, YouTube, Twitter, TikTok, Pinterest и прочих, их отличия друг от друга, знать специфику продвижения в каждой из них. Это необходимо для того, чтобы правильно выбрать площадку для продвижения.

Это необходимо для того, чтобы правильно выбрать площадку для продвижения.

Для специалиста на должности SMM-менеджера крайне важно умение работать с биржами рекламы в соцсетях и знать преимущества и недостатки каждого из них, чтобы не спускать на ветер рекламные бюджеты, а также умение работать с сервисами кросспостинга и отложенного постинга. Он должен быть немного копирайтером, ведь ему придется писать тексты для постов в разных стилях, в зависимости от позиционирования бренда. И писать эти тексты легко и быстро.

В компетенции СММ-специалиста входят навыки работы в фото-, видео- и графических редакторах. Он не обязан быть в этом крутым профи, работа над сложным визуалом поручается дизайнеру, но должен, как минимум, уметь обрабатывать материалы таким образом, чтобы привести их к единому стилю, выбранному для страницы проекта. Кроме того, некоторые бизнесы требуют организации фотосетов или видеосъемок для соцсетей. Сммщик должен обладать опытом работы со стоковыми фотосервисами, уметь быстро находить подходящий и качественный контент, разбираться в условиях лицензирования, при необходимости покупать его.

Для организации работы всех участников проекта требуются навыки менеджмента, мастерство деловой переписки и умение общаться с людьми. Впрочем, эти навыки приобретаются с опытом. Очень важно также знать и понимать людей, то есть обладать определенными познаниями в психологии и нейромаркетинге (наука о том, как и почему люди принимают решение о покупке).

Хороший сммщик – вовлеченный человек, который всегда на связи, всегда мониторит проект, всегда готов ответить на комментарий, поддержать беседу и отреагировать на внештатную ситуацию.

Глоссарий маркетинга в социальных медиа

Главная

Блог

Глоссарий маркетинга в социальных медиа

А

Б

В

Г

Д

К

Л

М

Н

О

П

Р

С

А

B

C

D

E

F

G

I

J

K

L

M

N

O

P

Q

R

S

T

U

V

W

X

Y

Z

H

Наши продукты помогают оптимизировать работу в соцсетях

Узнать подробнее

и улучшать аккаунты

с помощью глубокой аналитики

аккаунты с помощью глубокой аналитики

Автопостинг (отложенный постинг) ― сервис, предназначенный для автоматического размещения контента в соцсети с возможностью задавать дату и время публикации.

Алгоритмическая (умная) лента ― набор правил соцсети, автоматически определяющий выдачу новостей в ленте, исходя из интересов пользователя. Подробнее.

Амбассадор бренда (посол) — это авторитетная личность среди целевой аудитории бренда, которая участвует в его рекламных кампаниях и популяризирует миссию бренда. Подробнее.

Бриф ― это документ, где заказчик развивает свои фантазийные способности, а исполнителю потом приходится все расхлебывать.

Вводные сообщения (автоматические ответы) ― это список часто задаваемых вопросов в Direct Instaram, при нажатии на которые, пользователь сразу получает ответ. Настроить их можно в LiveDune.

Взаимопиар ― метод обмена аудиториями между двумя аккаунтами. Например, взаимная рекомендация другого аккаунта в stories. Взаимопиар и другие методы бесплатного продвижения в статье.

Виральность — особенность контента, которая определяет вероятность желания читателей поделиться этим контентом.

Виральный охват (вирусный) — это число пользователей, не подписанных на аккаунт/сообщество, которые увидели пост/аккаунт благодаря чужому репосту, отметке или упоминанию. То есть охваты, за которые вы не платили.

Вовлеченность (Engagement Rate / ER) ― это процент активной аудитории аккаунта. Под активностью подразумеваются различные реакции пользователей на публикации (лайки, комментарии, сохранения, голоса, репосты и т.д.).

Попробовать

Узнать ER своего аккаунта и сравнить с конкурентами 7 дней бесплатно

Формула: ER = (ср. кол-во реакций на пост / кол-во подписчиков) * 100%

Например, за выбранный период было опубликовано 10 постов, которые набрали 100 лайков и 20 комментариев. В среднем получится (100 + 20) / 10 = 12 взаимодействий на пост. В аккаунте 300 подписчиков, соответственно, ER = 12 / 300 * 100 = 4%.

Геймификация — использование игровых механик в соцсетях для увеличения вовлеченности аудитории. Варианты игр в постах и stories можно посмотреть в статье.

Варианты игр в постах и stories можно посмотреть в статье.

Дедлайн ― день прощания. День, когда горят костры рябин. Как костры горят обещанья. В день, когда ты с задачей один на один.

Душнила – клиент, который шлет по 500 000 правок.

Контент-план ― это график планируемых тем для публикации в аккаунте/сообществе. Как составить контент-план описали здесь + шаблон.

Контент-срам ― график планируемых публикаций, который составлен без анализа интересов пользователей.

Кросспостинг — это дублирование одного материала в разные соцсети.

Курирование контента ― это повторное использование своего/чужого контента с частичной переработкой. Например, тезисное изложение чужого материала, краткий вывод по исследованию, комментирование и т.д. Подробнее в статье.

Лиды (Leads) ― это конкретные действия пользователей, которые отбираются по нужным критериям (например, заполненная заявка).

Масслайкинг — это массовое проставление лайков к контенту пользователей соцсетей. Считается серой механикой продвижения из-за чего аккаунт может быть заблокирован.

Массфоловинг — это массовое добавление пользователей в друзья/подписчики. Наряду с масслайкингом ― является серой механикой продвижения.

Медиаплан — это подробный документ, регламентирующий сроки проведения рекламной кампании, используемые каналы, основные настройки и бюджет.

Мультиссылка ― это мини-лендинг, который служит для размещения краткой информации о вас, контактов и ссылок на несколько ресурсов. Обычно используется в Instagram, так как в шапке профиля нельзя добавить несколько ссылок. Подробнее в статье.

Накрутка — искусственное увеличение ключевых параметров сообществ или аккаунтов в соцсетях: подписчики, лайки, комментарии.

Оценки постов ― это распределение постов от лучших к худшим на основе скорости набора лайков. Внутренняя метрика LiveDune. Этот показатель помогает объективно оценить качество своего и конкурентного контента в Instagram. Подробнее.

Внутренняя метрика LiveDune. Этот показатель помогает объективно оценить качество своего и конкурентного контента в Instagram. Подробнее.

Охват (Reach) — это количество уникальных пользователей, просмотревших пост, stories, рекламное объявление или аккаунт. Например, подписчик посмотрел пост 3 раза, значит будет 1 охват и 3 просмотра. Подробнее.

Просмотры (Views) — это суммарное количество просмотров вашего поста/stories/аккаунта/рекламного объявления. То есть если один пользователь открывал ваш пост 5 раз, то в просмотры засчитается +5, а в охват +1. Просмотры всегда больше, чем охват.

Путеводители Инстаграм ― формат контента в Instagram, который представляет собой подборку разных публикаций товаров или мест. Размещаются в отдельном разделе Instagram. Как сделать путеводители описали в статье.

Реакции (Взаимодействия / Интеракции / Активности) — основные действия пользователей с контентом, такие как лайки, комментарии, репосты, голоса в опросах, сохранения.

Рубрики постов ― это разделение публикаций в соцсетях по тематикам. Помогают оценить эффективность тем, которые публикуются, найти непопулярные тематики среди аудитории аккаунта и отказаться от них.

Попробовать

Проанализировать эффективность рубрик и скорректировать контент-план 7 дней бесплатно

Ситуативный маркетинг — использование актуального инфоповода для увеличения охватов, повышения узнаваемости или продвижения своих услуг за счет обсуждаемого события или новости. Примеры использования.

Сторителлинг — это донесение информации через истории. Считается эффективным маркетинговым инструментом, благодаря которому можно мотивировать человека на определенные действия. Подробнее описали в статье.

CMM-нытик ― специалист, который всегда драматизирует и считает, что все поставленные KPI невыполнимы.

English

Ads Manager ― это рекламный кабинет в Facebook. В нем настраивают, запускают, корректируют и оценивают результат по рекламным кампаниям в Facebook и Instagram.

В нем настраивают, запускают, корректируют и оценивают результат по рекламным кампаниям в Facebook и Instagram.

AGR (Audience Growth Rate) ― это темп роста аудитории аккаунта. Формула: AGR = ((новые подписчики – число отписавшихся) / общее количество подписчиков) * 100 %. Нормальный отток аудитории должен быть в 2-3 раза ниже, чем приток новой.

AIDA (Attention, Interest, Desire, Action) — модель потребительского поведения: внимание → интерес → желание → действие.

API (Application Programing Interface) — переводится как «Программный интерфейс приложения». Это описание способов, по которым одна программа может взаимодействовать с другой. Используется, в том числе для разработки приложений в соцсетях, упрощая программистам задачу за счет предоставления различных элементов готового кода.

Business Manager (Бизнес-менеджер) ― это инструмент Facebook, с помощью которого можно управлять страницами в Facebook и Instagram, рекламными кабинетами, доступами сотрудников и др.

BDSMM ― когда получаешь особое удовольствие от продвижения в соцсетях и зашел слишком далеко.

CPA (Cost Per Action) — стоимость целевого действия, например, заполнение формы.

Формула для расчета: CPA = расходы на РК / кол-во целевых действий

CPC (Cost Per Click) — оплата за клик по рекламному объявлению.

Формула: CPC = расходы на РК / количество кликов

CPF (Cost Per Follower) ― стоимость привлечения одного подписчика.

Формула: CPF = затраты на привлечение / количество новых подписчиков

CPL (Cost Per Lead) ― цена за лид. Метрика показывает, сколько рекламодатель платит за привлечение одного лида. Формула: CPL = расходы на РК / количество лидов с рекламы

CPM (Сost Per Mile) — стоимость за 1000 показов. Формула: CPM = расходы на РК / кол-во просмотров * 1000 показов

CR (Conversion Rate) ― конверсия в какое-то действие. Формула: CR = кол-во конверсий / кол-во посетителей × 100%

Формула: CR = кол-во конверсий / кол-во посетителей × 100%

ER (Engagement Rate) ― это процент вовлеченной/активной аудитории аккаунта. Под активностью подразумеваются различные реакции пользователей на публикации (лайки, комментарии, сохранения, голоса, репосты и т.д.). Формула: ER = (ср. кол-во реакций на пост / кол-во подписчиков) * 100%

Например, за выбранный период было опубликовано 10 постов, которые набрали 100 лайков и 20 комментариев. В среднем получится (100 + 20) / 10 = 12 взаимодействий на пост. В аккаунте 300 подписчиков, соответственно, ER = 12 / 300 * 100 = 4%.

ERR (Engagement Rate Reach) — коэффициент вовлеченности по охвату. Метрика помогает оценить количество подписчиков, которые видели публикацию и прореагировали на нее. Формула: ERR = (ср.кол-во реакций на пост / охват) * 100

ERV (Engagement Rate Views) — показатель вовлеченности по просмотрам. Формула: ERV = (кол-во реакции / кол-во просмотров постов) * 100

Попробовать

Узнать ER своего аккаунта и сравнить с конкурентами 7 дней бесплатно

Giveaway — это конкурс в Instagram, в котором нужно подписаться на аккаунты множества спонсоров. Спонсоры скидываются на призовой фонд, участники подписываются на всех. Рандом выбирает победителя. Способ может нагнать большое количество подписчиков, но после подведения итогов они будут стремительно отписываться.

Спонсоры скидываются на призовой фонд, участники подписываются на всех. Рандом выбирает победителя. Способ может нагнать большое количество подписчиков, но после подведения итогов они будут стремительно отписываться.

IFS (Information For Shout out) ― упоминание за ценную информацию (чек-лист, гайд, лайфхак, промокод или скидку). О IFS и других методах бесплатного продвижения рассказали в статье.

Influence-маркетинг — способ продвижения товаров или услуг через лидеров мнения, например, блогеров.

KPI (Key Performance Indicators) — ключевые показатели эффективности в цифрах. Помогают измерить и контролировать эффективность работы. В LiveDune есть отдельный модуль KPI, в котором можно выставить и отслеживать необходимые метрики.

Look-alike аудитория (LAL) — это аудитория, схожая по отдельным параметрам на исходную аудиторию. Как создать, описали в статье.

Reach (охват) — это количество уникальных пользователей, просмотревших пост, stories, рекламное объявление или аккаунт. Например, подписчик посмотрел пост 3 раза, значит будет 1 охват и 3 просмотра. Подробнее.

Например, подписчик посмотрел пост 3 раза, значит будет 1 охват и 3 просмотра. Подробнее.

Reels — это раздел в Instagram с короткими вертикальными видео до 60 секунд. В разделе можно смотреть чужие ролики или загружать / записывать и редактировать свои видео с различными эффектами (аналог Tik-Tok). Подробнее.

ROMI (Return on Marketing Investment) – коэффициент возврата маркетинговых инвестиций.

Формула: ROMI = (доходы маркетинг — расходы на маркетинг) / расходы на маркетинг * 100%

SFS (Shout out For Shout out) — упоминание за упоминание. Это вид взаимопиара в Instagram, когда пользователи рассказывают друг о друге в своих аккаунтах. О SFS и других методах бесплатного продвижения рассказали в статье.

Talk Rate ― это уровень общительности аудитории аккаунта/сообщества.

Формула: Talk Rate = (кол-во комментариев / кол-во подписчиков) * 100%

Tone of Voice (ToV) — это тональность, которой придерживается бренд при коммуникации со своими клиентами.

UGC (User Generated Content) — это контент о вас, который создают подписчики/клиенты. Например, отзыв, упоминание в посте или stories. О UGS и других методах бесплатного продвижения рассказали в статье.

UTM-метка — это специальные параметры, которые добавляются в URL сайта. Метки помогают анализировать из какого источника/рекламного объявления пришел человек.

Views (Просмотры) — это суммарное количество просмотров вашего поста/stories/аккаунта/рекламного объявления. То есть если один пользователь открывал ваш пост 5 раз, то в просмотры засчитается +5, а в охват +1. Просмотры всегда больше, чем охват.

Только важные новости в ежемесячной рассылке

Нажимая на кнопку, вы даете согласие на обработку персональных данных.

Что нового в SMM?

Подписывайся сейчас и получи гайд аудита Instagram аккаунта

Маркетинговые продукты LiveDune — 7 дней бесплатно

Наши продукты помогают оптимизировать работу в соцсетях и улучшать аккаунты с помощью глубокой аналитики

Анализ своих и чужих аккаунтов по 50+ метрикам в 6 соцсетях.

Статистика аккаунтов

Оптимизация обработки сообщений: операторы, статистика, теги и др.

Директ Инстаграм

Автоматические отчеты по 6 соцсетям. Выгрузка в PDF, Excel, Google Slides.

Отчеты

Контроль за прогрессом выполнения KPI для аккаунтов Инстаграм.

Аудит Инстаграм аккаунтов с понятными выводами и советами.

Экспресс-аудит

Поможем отобрать «чистых» блогеров для эффективного сотрудничества.

Проверка блогеров

What is SMM marketing?

Что такое SMM-маркетинг?Как привлечь потребителей к своим товарам или услугам в социальных сетях. Вы тоже об этом думаете? Ищете способы продаж своего продукта? Тогда вам определенно нужно знать, что такое SMM и как это работает. Какие задачи можно решать с помощью СММ, о его преимуществах и как научиться СММ-продвижению.

Социальные сети поглотили большую часть населения. Это обстоятельство послужило мощным толчком возникновения новых возможностей в сфере развития бизнеса.

О роли социальных сетей в нашей жизни написано немало. И если собрать все воедино, наверное, получился бы нехилый гроссбух, некий трактат о том, как 70 – 80 % всего человечества проводят в них свою вторую, параллельную реальной, виртуальную жизнь.

А если мы ассоциируем социальные сети с жизнью, хоть и виртуальной, мы и подразумеваем если не все, то многие важные аспекты этой самой жизни: увлечения и развлечения, обучение и работа, покупки и продажи. То есть все то, что мы раньше имели лишь в реальной жизни, плавно перекочевало теперь в виртуальную.

В процессе своего развития социальные сети обнаружили возможности внедрения и продвижения бизнеса в интернете. А главным инструментом в этом деле стал SMM.

SMM: расшифровка аббревиатуры и разбор сути

Что значит SMM? Его еще называют социальный маркетинг или онлайн-маркетинг. Это понятие вошло в наш обиход из английского языка (“Social Media Marketing” дословно означает “маркетинг в социальных сетях”) и представляет собой процесс привлечения интереса к какому-либо интернет — ресурсу через социальные площадки.

Другими словами, это механизм привлечения трафика, то бишь потока посетителей (они же потенциальные потребители), на бренд, услугу или товар посредством социальных сетей.

Если еще проще: Вы бизнесмен (реальный или условный), хотите вести бизнес в интернете, выбираете для этого социальную площадку, идете туда со своим продуктом, определяете свою целевую аудиторию и всевозможными способами предлагаете ей свой товар.

И если Вы хотите добиться успеха в интернет-предпринимательстве, Вам обязательно нужно присутствовать на социальной площадке, принимать участие в общении с пользователями этой соцсети и подборе интересного, полезного и постоянно меняющегося контента по теме Вашего товара, чтобы интерес к нему не пропал.

В этом вся ”соль”, она же суть, SMM-продвижения.

SMM – комплекс проводимых мероприятий в социальных сетях, блогах и на форумах с целью продвижения товаров и услуг различных компаний.

Задачи SMM-менеджментаПонятно, что SMM сам по себе не делается, за этим процессом стоит человек. Называют его по-разному: сммщиком, СММ-менеджером, СММ-специалистом, интернет-маркетологом.

Называют его по-разному: сммщиком, СММ-менеджером, СММ-специалистом, интернет-маркетологом.

Суть от этого не меняется, и задачи в любом случае одинаковые:

- Определиться с целевой аудиторией и изучить ее интересы.

- Провести анализ ниши: на какой площадке лучше продвигать бренд, какими способами и инструментами.

- Добиться увеличения численности аудитории через комплекс мероприятий, куда входят реклама, акции, конкурсы, розыгрыши.

- Работать над созданием имиджа компании: проводить пиар-кампанию, отслеживать обратную связь, устранять негатив.

- Мониторить процесс продвижения: анализ статистики, динамики.

Мы перечислили лишь основные задачи СММ-менеджмента, но, как вы понимаете, это далеко не весь список, т. к. каждая компания преследует свои интересы и ставит свои задачи.

SMM в действии: этапы продвиженияSMM-продвижение – нелегкая работа, проводимая в несколько этапов:

- Выбор площадки для своей целевой аудитории.

Почему это может быть важно? Потому что соцсетей сейчас уже довольно много, и у каждой свой контингент. Соответственно, и интересы у них разные.

Почему это может быть важно? Потому что соцсетей сейчас уже довольно много, и у каждой свой контингент. Соответственно, и интересы у них разные. - Размещение коммуникативной платформы. Определившись с соцсетью, важно продумать место сбора аудитории для общения. Что это может быть? Специально созданная группа, или сообщество, или паблик, или ваш аккаунт. Главное не в этом, а в том, чтобы площадка эта постоянно работала, давала аудитории “хлеба и зрелищ”, т. е. нужный ей контент. А это уже следующий этап.

- Создание и размещение контента. Он должен быть не только интересным и полезным, но еще и вирусным, т. е. таким, который лайкают и которым делятся. Чтобы быстрее раскрутить свой паблик, нужно вкладывать деньги и запускать рекламу.

- Получение прибыли или монетизация проекта. Самый сложный и неоднозначный этап, т. к. основная цель сммщика – добиться того, чтобы основную массу подписчиков перевести на сайт заказчика и сделать их потребителями. Здесь кому как повезет.

Известны разные случаи монетизации как удачной, так и с точностью до наоборот: можно добиться хорошего заработка и на группе с количеством подписчиков в 3 – 5 тысяч, а можно получать “сущие копейки” от групп “стотысячников”.

Известны разные случаи монетизации как удачной, так и с точностью до наоборот: можно добиться хорошего заработка и на группе с количеством подписчиков в 3 – 5 тысяч, а можно получать “сущие копейки” от групп “стотысячников”.

Здесь, пожалуй, нелишним будет напомнить о выработке правильной стратегии и тактики для успешной реализации проекта. А также о том, что в каждом деле, кроме плана, нужны свои механизмы и инструменты.

Инструменты СММЭтот пункт статьи будет самым коротким, потому что об инструментах интернет-маркетинга мы уже писали и повторяться не хочется. Прочитать об этом вы можете в нашей предыдущей статье про профессию маркетолог, с подробным разбором всех инструментов SMM и узнать, как это все работает.

Плюсы и минусы SMMВ любой отрасли есть свои плюсы и минусы, и прежде чем начинать какое-то дело, нужно взвесить все “за” и “против”. Давайте сейчас рассмотрим, какие приоритеты дает социальный маркетинг и стоит ли, вообще, этим заниматься.

Итак, вот какие преимущества гуру социального маркетинга выдвигают на первые позиции:

- Востребованность. Спрос на услуги SMM-специалистов неуклонно растет.

- Работа во фрилансе. Разобравшись в IT-технологиях и освоив SMM-механизмы, вы сможете не “париться” в офисе. Многие предпочитают работать на дому.

- Творческая стезя. Возможность проявить все свои скрытые таланты.

- Огромная аудитория потенциальных клиентов: ведь соцсети насчитывают миллионы пользователей.

- Минимум затрат на старте и высокая окупаемость после раскрутки.

- Солидное вознаграждение за качественные услуги продвижения. Минимальная стоимость одного СММ-проекта – от 30 000 р.

А что насчет недостатков? Мы бы предпочли назвать их трудностями, с которыми придется столкнуться в ходе работы. И в первую очередь это:

- Подбор контента, выгодно иллюстрирующего продвигаемый продукт. Требуется богатая фантазия, присущая немногим, и немалое количество времени, чтобы найти нужный материал и оформить его.

- Работа с рекламой. Без вложений, скорее всего, не обойтись. На рекламу продукта придется потратиться, и этому еще нужно будет научиться.

- Конкуренция. Бизнес твердым шагом идет в интернет. Туда же идет и конкуренция.

Поскольку рассматриваемую специальность правильнее всего было бы охарактеризовать не как узконаправленную, а скорее как широкопрофильную, то знаний и навыков, которыми должен обладать сммщик, требуется немало.

Какими знаниями и навыками должен обладать сммщик?Понятно, что он должен знать основы маркетинга в первую очередь, но также:

- разбираться в информационных технологиях,

- знать инструменты медийной автоматизации и уметь ими пользоваться,

- знать особенности комьюнити-менеджмента,

- обладать аналитическими способностями,

- разбираться и уметь пользоваться таргетированной и другими видами рекламы,

- иметь коммуникативные навыки,

- уметь налаживать контакты и заинтересовывать,

- быть креативным: уметь создавать увлекательный вирусный контент,

- уметь разрабатывать и применять на практике стратегии для привлечения аудитории из соцсетей на сайт заказчика.

Немаловажными качествами являются самоорганизация и самодисциплина. Если специалисту нужен пинок от начальника, то это плохой специалист. Однако чрезмерная инициатива тоже излишня. Она, как известно, может быть “наказуема”. Тут важно “найти золотую середину”, чтобы не “выгореть”.

Где этому можно обучиться? Социальному маркетингу можно научиться в специализированных онлайн-школах или на курсах, коих в интернете предостаточно. В отдельной статье мы собрали для вас подборку и обзор лучших курсов по СММ.

Из них можем выделить ТОП-3 лучших:

— Курс «Специалист по продвижению в социальных сетях, SMM-Менеджер» от Сonvertmonster

— Трёхмесячный курс “СММ-менеджер” от онлайн-университета Нетология.

— Курс “SMM-менеджер” от портала Geekbrains и компании Mail.ru.

Варианты, как видно, есть, их много, т. к. прогресс не стоит на месте. Желающим изучить науку остается лишь “засучить рукава” и взяться за дело. Ну а когда “источите зубы об этот гранит”, вы таким же образом и без труда найдете себе занятие по душе в онлайн-пространстве, поскольку это дело современное, актуальное, прибыльное.

Итак, мы рассмотрели, что такое SMM. Мы постарались изложить материал как можно проще. Надеемся, было понятно.

Резюмируя все вышесказанное, мы можем сделать простой вывод: SMM сегодня в тренде. Это трудный, но эффективный способ управления товарооборотом и взаимоотношениями в сети.

Это разнообразная и многообещающая работа, которая подойдет энергичным, прагматичным, шагающим в ногу со временем натурам.

В следующей статье мы более подробно разберем профессию SMM-менеджера. Следите за обновлениями. Хочется верить и знать, что статья оказалась полезной и в чем-то помогла.

До новых встреч.

smm — с русского на все языки

Толкование Перевод

1 метод определения безопасности (площадки АЭС) на основе запаса по сейсмостойкости

- SMM

- seismic margins method

метод определения безопасности (площадки АЭС) на основе запаса по сейсмостойкости

—

[А. С.Гольдберг. Англо-русский энергетический словарь. 2006 г.]

С.Гольдберг. Англо-русский энергетический словарь. 2006 г.]Тематики

- энергетика в целом

EN

- seismic margins method

- SMM

Русско-английский словарь нормативно-технической терминологии > метод определения безопасности (площадки АЭС) на основе запаса по сейсмостойкости

2 Solar Maximum Mission

1) Abbreviation: SMM (satellite 1980-1989)

2) Information technology: SMM (satellite 1980-1989, Space)

3) NASA: SMM

Универсальный русско-английский словарь > Solar Maximum Mission

3 System Management Mode

1) Information technology: SMM (Intel), SMM (CPU)

2) File extension: SMM (Intel)

Универсальный русско-английский словарь > System Management Mode

4 system management mode

1) Information technology: SMM (Intel), SMM (CPU)

2) File extension: SMM (Intel)

Универсальный русско-английский словарь > system management mode

5 System Manager’s Manual

1) Information technology: SMM (BSD, Unix)

2) Software: SMM

Универсальный русско-английский словарь > System Manager’s Manual

6 модуль управления системой

- system management module

- SMM

модуль управления системой

—

[Л. Г.Суменко. Англо-русский словарь по информационным технологиям. М.: ГП ЦНИИС, 2003.]

Г.Суменко. Англо-русский словарь по информационным технологиям. М.: ГП ЦНИИС, 2003.]Тематики

- информационные технологии в целом

EN

- system management module

- SMM

Русско-английский словарь нормативно-технической терминологии > модуль управления системой

7 режим системного управления

- system management mode

- SMM

режим системного управления

режим управления системой

—

[Л.Г.Суменко. Англо-русский словарь по информационным технологиям. М.: ГП ЦНИИС, 2003.]Тематики

- информационные технологии в целом

Синонимы

- режим управления системой

EN

- system management mode

- SMM

Русско-английский словарь нормативно-технической терминологии > режим системного управления

8 устройство контроля запаса по температуре до линии насыщения

- subcooling margin monitor

- SMM

устройство контроля запаса по температуре до линии насыщения

(напр. теплоносителя при давлении в первом контуре ядерного реактора)

теплоносителя при давлении в первом контуре ядерного реактора)

[А.С.Гольдберг. Англо-русский энергетический словарь. 2006 г.]Тематики

- энергетика в целом

EN

- subcooling margin monitor

- SMM

Русско-английский словарь нормативно-технической терминологии > устройство контроля запаса по температуре до линии насыщения

9 Ami Pro Macro

File extension: SMM

Универсальный русско-английский словарь > Ami Pro Macro

10 Scale Model Miniatures

Trademark term: SMM

Универсальный русско-английский словарь > Scale Model Miniatures

11 Science Museum Of Minnesota

Museums: SMM

Универсальный русско-английский словарь > Science Museum Of Minnesota

12 Senior Management Meeting

Abbreviation: SMM

Универсальный русско-английский словарь > Senior Management Meeting

13 Shelley Machine & Marine, Inc.

, Sarnia, Ontario, Canada

, Sarnia, Ontario, CanadaTrademark term: SMM

Универсальный русско-английский словарь > Shelley Machine & Marine, Inc., Sarnia, Ontario, Canada

14 Society for Marine Mammalogy

Oceanography: SMM

Универсальный русско-английский словарь > Society for Marine Mammalogy

15 Society of Marine Mammalogy

Veterinary medicine: SMM

Универсальный русско-английский словарь > Society of Marine Mammalogy

16 Software Maintenance Manual

Computers: SMM

Универсальный русско-английский словарь > Software Maintenance Manual

17 Solar Maximum Mission satellite

Astronautics: SMM

Универсальный русско-английский словарь > Solar Maximum Mission satellite

18 Spatial Metadata Manager

Computers: SMM

Универсальный русско-английский словарь > Spatial Metadata Manager

19 Spatial Model Matching

Military: SMM

Универсальный русско-английский словарь > Spatial Model Matching

20 Special Mission Mandatory Modification

Military: SMM

Универсальный русско-английский словарь > Special Mission Mandatory Modification

Страницы

- Следующая →

- 1

- 2

Чем занимается SMM-менеджер: преимущества и недостатки профессии

Содержание статьи

Социальные сети давно перестали восприниматься только как площадка для развлечений и общения с друзьями. Это мощный маркетинговый инструмент, которым профессионально управляет SMM-менеджер.

Это мощный маркетинговый инструмент, которым профессионально управляет SMM-менеджер.

SMM-менеджер — это специалист, который продвигает товары или услуги, развивает бренд, отвечает за ведение и наполнение аккаунтов в Одноклассниках, ВКонтакте, Facebook, Instagram и других социальных сетях.

Специальность связана как с рекламой, пиаром, дизайном, коммуникациями, так и с аналитикой и IT-сферой. Функции SMM-менеджера могут отличаться в зависимости от размера компании и ее целей. Иногда требуется только разработка стратегии и создание контента, а иногда специалист делает задачи таргетолога и дизайнера.

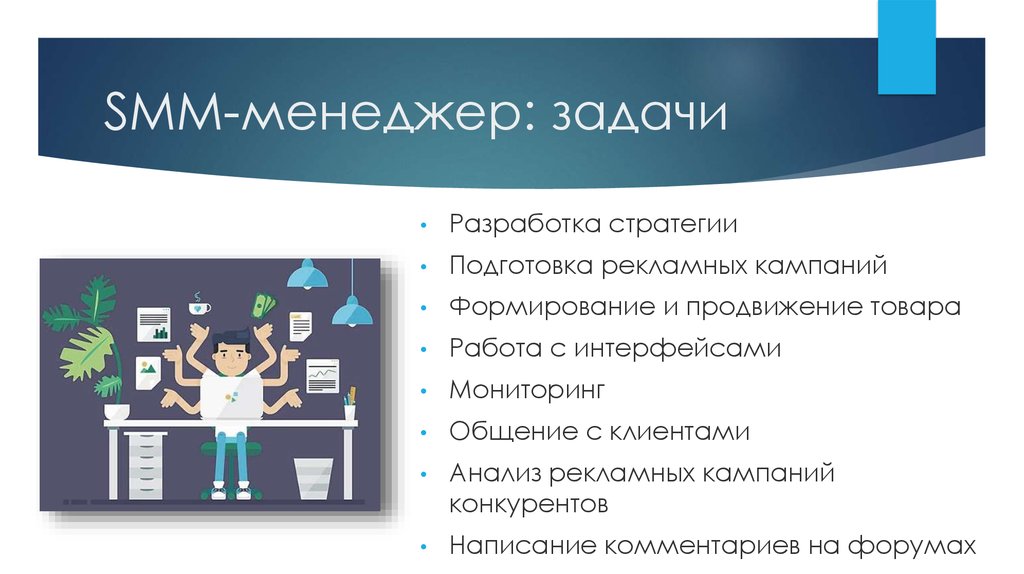

Какие обязанности выполняет SMM-менеджер

- Разработка стратегии продвижения компании. Изучает основные продукты, целевую аудиторию и конкурентов. На основе анализа составляет контент-план и согласовывает с руководителем.

- Создание контента, постановка задач дизайнеру, публикация постов согласно контент-плану.

- Коммуникации с подписчиками.

Отвечает на комментарии и личные сообщения, следит за негативными высказываниями, участвует в обсуждениях и влияет на активность аудитории.

Отвечает на комментарии и личные сообщения, следит за негативными высказываниями, участвует в обсуждениях и влияет на активность аудитории. - Привлечение новых подписчиков. Придумывает проекты и конкурсы, договаривается с другими пабликами и блогерами о рекламе.

- Анализ показателей. Определяет, какие посты набрали больше всего просмотров и комментариев, какое количество переходов было на сайт, сколько подписчиков пришло благодаря рекламной кампании.

- Тестирование новых инструментов. Следит за обновлениями в социальных сетях, использует новые функции для продвижения аккаунтов.

Значимость социальных сетей продолжает расти: люди общаются, совершают покупки, читают новости, проходят обучение. Практически каждая компания имеет свой аккаунт в социальных сетях для продвижения товаров и взаимодействия с покупателями. А значит, востребованность специалистов только увеличивается.

Какие навыки нужны SMM-специалисту

- Быть эрудированным.

Хорошо разбираться в продукте, следить за трендами и новостями, чтобы быть на одной волне с подписчиками.

Хорошо разбираться в продукте, следить за трендами и новостями, чтобы быть на одной волне с подписчиками. - Обладать эмпатией, чтобы чувствовать настроение аудитории и наладить с ней контакт.

- Уметь легко и доступно писать, чтобы создавать интересные посты.

- Быть внимательным. За день необходимо подготовить контент, согласовать его, сделать несколько публикаций. Важно ничего не перепутать.

SMM-менеджер может работать в офисе, удаленно или на фрилансе, в гибком графике или полный рабочий день. Можно вести несколько проектов и трудиться без выходных, а можно работать три дня в неделю — все зависит от работодателя и основных задач.

Преимущества профессии

- Интересные и творческие задачи.

- Низкий порог входа в специальность.

- Общение с большим кругом людей.

- Постоянное саморазвитие.

Недостатки

- Возможен ненормированный рабочий день.

- Работа в режиме многозадачности.

На сайте hh.ru размещено 1801 вакансий по запросу «SMM-менеджер» по всей России (декабрь 2021 год).

Мы попросили дать профессиональные советы нашего SMM-менеджера Виолетту Стрельцову, которая развивает и наполняет полезным контентом аккаунты организации «Россия — страна возможностей» в социальных сетях.

«SMM-менеджер — это амбассадор компании в социальных сетях. Это человек, которому кроме работы вполне может быть не интересно ничего. Причина проста: чтобы делать ее на уровне, специалист должен знать, что происходит в дизайне, IT, литературе, копирайтинге, менеджменте, фотографии, искусстве, кинематографе, геймдеве, психологии, образовании. Не говоря уже об узкоспециализированных SMM-менеджерах, которые, помимо перечисленного, часто должны разбираться в отрасли компании, например, финансах или медицине. Поэтому эта профессия подойдет тем, кто не боится выгореть, а даже если боится, готов к выгораниям в будущем, потому что они, конечно же, будут 🙂 Как и в любой другой профессии, где постоянно нужно создавать креатив.

Перечислю первичные, на мой взгляд, шаги на пути к достойному SMM и его постоянному развитию:

- SMM без стратегии — это хаотичный SMM

Первое, что должен спросить SMM-менеджер, приходя в компанию: какая у вас SMM-стратегия? Если SMM-стратегии нет, нужно разработать ее, учитывая маркетинговую стратегию и позиционирование компании. Если она есть, нужно обновить ее в соответствии со своим видением и упомянутыми материалами. Те же правила работают и для фриланса. Стратегия — это вектор всей работы и развития социальных сетей. Без нее аккаунты вести можно, но это будет хаотичный SMM, который не принесет крутых (или вообще никаких) результатов. Просто потому что изначально не были поставлены цели. Самый главный вопрос: «Зачем? Зачем мы ведем социальные сети?» В стратегии все это есть и даже больше. Ее разработка с нуля обычно занимает 2-3 недели. После создания SMM-стратегия будет регулярно обновляться.- Контент-план, контент-план и еще раз контент-план

После создания или обновления SMM-стратегии можно приступить к планированию публикаций.Сюда же относим рубрикатор. Без контент-плана, как и без SMM-стратегии, ваши странички вскоре уйдут в забвение. В идеале планировать посты на 2 недели вперед и заранее готовить все материалы.

- Менеджмент

Неспроста должность чаще всего называется именно SMM-менеджер. Без навыков менеджмента далеко не уедешь, потому что, помимо организации своего рабочего времени, ты постоянно должен контролировать дедлайны, общаться с клиентом, коллегами, партнерами или подрядчиками, вносить правки, оспаривать правки, уметь договариваться и общаться с разными людьми. Нужно развивать коммуникативные навыки и спокойно относиться к звонкам. Любым: по телефону, зуму, в вотсапе или телеге. Стопроцентным интровертам придется переходить на другую сторону 🙂- Аналитика и тестирование гипотез

SMM-стратегия есть, контент-план есть — отлично. Осталось только делать и постоянно анализировать результаты. Речь, конечно, про Livedune и отчеты.А еще не забывать тестировать гипотезы: запускать новые креативы, активности, форматы и смотреть на реакции. Как бы хорошо ты ни знал свою ЦА, перед запуском спецпроекта лучше провести коридорку или MVP. Особенно, если запланирован приличный бюджет. Потому что то, как пользователь воспринимает твой идеальный, казалось бы, лендинг и тапает на кнопки, может поражать 🙂

- Тексты

В большинстве случаев SMM-специалисты — пишущие люди. А это значит, что помимо перечисленного выше нужно отлично писать. Отлично писать для соцсетей это:

- знать свою ЦА, свой продукт/услуги и приемы построения текста;

- работать со смыслами, уметь создавать тексты под разные темы постов;

- уметь писать сценарии и создавать геймификацию;

- уметь создавать вовлекающие истории для спецпроектов;

- грамматика и орфография тоже на тебе, если нет корректора;

- не забывать про мемы и текущие тренды.

Если в твоей команде есть копирайтер — ты счастливый человек. Но и в этой ситуации нужно разбираться в текстах. Понимать, что хорошо, а что не очень, и отправлять на редакцию сухие тексты с канцеляризмами, штампами и устаревшими приемами. На интуитивном уровне ловить выражения, которые можно убрать или улучшить. А для этого нужно постоянно присутствовать в диджитал-среде и изучать успешные кейсы. Ну и, конечно, много читать.

- Дизайн

Важнейший пункт, без которого даже отличные тексты сейчас не остановят пользователя на посте. Ты можешь писать как Вуди Аллен, но какой в этом смысл, если на твоем визуале смесь детектива НТВ из 90-х и блога школьницы по астрологии? Аудитория 21 века — визуалы. Прежде всего люди смотрят картинки и считывают информацию с них. А если твоя ЦА — зумеры, у тебя есть всего 8 секунд, чтобы заинтересовать их. Дизайн — еще одна огромная сфера, в которой необходимо разбираться, если не детально, то на уровне понимания, какое решение от дизайнера неверное, что можно улучшить, а что соответствует трендам.И здесь важно помнить, что дизайн — это не просто красивая картинка, а визуальное решение поставленной задачи.

- Насмотренность и креативность

SMM-менеджер все время следит за текущими трендами и работами конкурентов, чтобы адаптировать их, внести свое видение и создать новый креатив для компании/заказчика. Пока ты читаешь этот текст, создается огромное количество контента в соцсетях: компании тестируют новые форматы, а некогда яркие креативы становятся стандартом. Важно регулярно мониторить тренды и быть в повестке дня: лучшие идеи рождаются благодаря качественным референсам. Здесь же важно помнить, что креативное мышление — это не подарок судьбы в виде таланта. Креативность — навык, который приобретается и развивается благодаря специальным методикам.- Видеопродакшн

Видеоформат уже давно популярен в сети. Reels, TikTok и видеопосты лучше привлекают внимание, чем статичная картинка. Причина все та же: в этом формате люди быстрее воспринимают информацию среди огромного потока контента.Для развития аккаунта и быстрого достижения целей видеоролики необходимы.

- Готовность к токсику

Даже если вы ведете социальные сети благотворительного фонда и спасаете черепашек, все равно найдутся токсичные неадекватные люди. Они будут писать грубые комментарии и искать любой повод для ссоры и оскорблений. Главное правило: никогда не вестись на провокацию. Хороший SMM-менеджер всегда ответит доброжелательно или нейтрально. Слабый специалист начнет писать в схожем грубом тоне. Кстати, неадекватных подписчиков, которые пишут прямые оскорбления в адрес компании или участников, спокойно блокируйте.- А как бороться с выгораниями?

Никак, их просто нужно принять. Периодически будет накрывать, и это нормально. Выгорание есть почти в любой профессии, но там, где постоянно нужно генерировать идеи и при этом успевать делать другие задачи, оно появляется регулярно. Плохие дни случаются у всех, а «успешный успех» — это издержки блогерства.Каждый понимает, когда он на грани, и в эти моменты лучше сделать все, чтобы облегчить или предотвратить выгорание. Нет универсальных способов, у каждого это что-то свое. Для меня это путешествия, встречи с друзьями, выставки, размеренные выходные, книги, фотография.

В итоге мы получаем диджитал-монстра, который должен все уметь. Такие монстры иногда превращаются в диджитал-менеджера, проектного менеджера или креатора благодаря перечисленным скиллам. Можно пропустить один из пунктов, но тогда ведение соцсетей превратится в «надо что-то запостить». А ты уверен, что хочешь делать такой SMM? :)»

Если вы еще не подписаны на наши аккаунты в социальных сетях, то сделайте это прямо сейчас — Вконтакте, Телеграм, Инстаграм, Фейсбук и Одноклассники.

➤ SEO — расшифровка и основы продвижения

Содержание страницы:

— Виды SEO

— SEO-составляющие

— Кому и для чего нужно seo?

— Преимущества SEO

Веб-мастера, приступая к продвижению сайта, делают упор на seo. Расшифровка этого понятия довольно проста – Search Engine Optimization или оптимизация ресурса под требования поисковых алгоритмов. Другими словами, это инструмент для поднятия позиций сайта в поисковой выдаче. Сегодня мы коснемся основ продвижения и расскажем о видах и составляющих оптимизации.

Расшифровка этого понятия довольно проста – Search Engine Optimization или оптимизация ресурса под требования поисковых алгоритмов. Другими словами, это инструмент для поднятия позиций сайта в поисковой выдаче. Сегодня мы коснемся основ продвижения и расскажем о видах и составляющих оптимизации.

До 1998 года понятие seo было не слишком распространенным. В то время поисковые системы не отличались особо сложными механизмами. Пробиться в ТОП выдачи можно было при спаме большого количества ключей. Со временем алгоритмы усложнялись и превратили использование seo в мощный инструмент продвижения.

Теперь стало недостаточно одного ссылочного фактора. За некачественные линки поисковики стали блокировать сайты или ограничивать их позиционирование. Современное seo требует комплексного подхода к продвижению и делает упор на качество ресурса. Чем выше качество, тем выше позиции сайта в выдаче.

Основным законодателем правил был и остается Google, за которым неотступно следует Яндекс, во многом копируя вводимые требования к оптимизации. На данный момент известно порядка 800 факторов, влияющих на продвижение в поисковиках. Работа веб-мастеров заключается в их анализе и внедрении в свои проекты.

На данный момент известно порядка 800 факторов, влияющих на продвижение в поисковиках. Работа веб-мастеров заключается в их анализе и внедрении в свои проекты.

Виды SEO

Говоря о seo-расшифровке, стоит сказать, что существует несколько ее разновидностей. Они зависят от использования в работе профессионалов запрещенных приемов, на которые поисковые системы могут наложить санкции.

Белая оптимизация. Подразумевает под собой продвижение с использованием разрешенных методов в любом направлении: улучшение дизайна и качества контента, работа с технической стороной сайта, юзабилити и ссылочной массой. К честным способам оптимизации относится и верстка мобильной версии ресурса.

Серая оптимизация. Применяет «белые» способы продвижения, но включает в себя хитрости, которые не попадают под санкции поисковиков, если соблюдать баланс и несложные правила. К ним относится работа с контентом и ключевыми запросами. В текст могут вставляться ключи, не совсем отражающие смысл материала, но хорошо продвигаемые в выдаче. Главное при этом не переборщить с их количеством, потому что в этом случае поисковые роботы при сканировании страниц увидят несоответствие.

Главное при этом не переборщить с их количеством, потому что в этом случае поисковые роботы при сканировании страниц увидят несоответствие.

Черная оптимизация. Это комплекс запрещенных приемов, использование которых влечет за собой высокий риск попасть в бан поисковиков. Самым «черным» методом является взлом популярных ресурсов для размещения там ссылок на продвигаемый сайт. Помимо этого существует понятие «клоакинг» — создание сайта для демонстрации поисковой системе, в то время как пользователь переходит по ссылке на совершенно другой сайт с нужным контентом.

Также создаются сайты-дорвеи – ресурсы, заточенные исключительно под один запрос для более быстрого продвижения в поисковой выдаче. Или сайты-сателлиты, создание которых обусловлено только размещением на них линков для наращивания ссылочной массы продвигаемого ресурса.

Стратегия раскрутки уникальна для каждого сайта, но прежде чем использовать запрещенные приемы, следует хорошо изучить меры наказания за них и целесообразность подобных рисков. Честные методики продвижения более стабильны и долгосрочны, а при грамотном подходе и наличии специалистов успех не заставит себя долго ждать.

Честные методики продвижения более стабильны и долгосрочны, а при грамотном подходе и наличии специалистов успех не заставит себя долго ждать.

SEO-составляющие

На данный момент seo-расшифровка не ограничивается несколькими словами. После многочисленных изменений поисковых систем и усложнения алгоритмов под seo понимают целый комплекс мер, направленных на всестороннее улучшение сайта, для достижения желаемых позиций в выдаче.

Основные элементы seo:

— Мониторинг изменений алгоритмов поисковых систем для своевременного внесения корректировок в интернет-проект.

— Отслеживание актуальности пользовательских запросов.

— Формирование семантического ядра и постоянное его расширение за счет появления новых запросов.

— Техническая оптимизация ресурса.

— Оптимизация контента.

— Внешняя оптимизация.

— Мониторинг поведенческих факторов на сайте.

— Адаптивная верстка для мобильных устройств.

— Анализ статистики и эффективности продвижения ресурса и корректировка стратегии.

В seo много составляющих, улучшая которые, мы можем повлиять на ранжирование и индексацию сайта. Оптимизируя ресурс по этим направлениям, специалист будет успешно продвигать его на планируемые позиции.

Все параметры продвижения можно разделить на три большие группы:

— техническая оптимизация;

— внешняя оптимизация;

— оптимизация контента.

Рассмотрим каждый из них подробно.

Техническая оптимизация

Это работы по улучшению внутренней составляющей сайта для большей производительности и качественного продвижения. К ним относятся:

— Правильное заполнение мета-тегов: title, description и заголовков h2–H6.

— Исправление ошибок в коде страниц.

— Ускорение загрузки веб-документов.

— Удаление дублей и битых страниц.

— Формирование семантического ядра с наиболее полным перечнем актуальных пользовательских запросов.

— Повышение удобства использования ресурса для посетителей за счет правильного дизайна и структурированности сайта.

— Проработанная перелинковка.

— Оптимизация изображений. С помощью Photoshop можно уменьшить размер и вес картинок и улучшить цветопередачу.

Эти нехитрые манипуляции сильно влияют на позиции сайта и требуют постоянного и пристального внимания со стороны веб-специалистов.

Внешняя оптимизация

В основном заключается в увеличении количества внешних ссылок на ваш ресурс. Способов наращивания ссылочной массы много, но не все они поощряются поисковыми системами. Чтобы избежать попадания под фильтры поисковиков, пользуйтесь органическими методами:

— Публикуйте интересные статьи, которыми пользователи захотят поделиться между собой.

— Регистрируйтесь в различных каталогах и картах.

— Договаривайтесь о бартере с популярными сайтами, где есть ваша целевая аудитория.

— Размещайте актуальные новости и пресс-релизы.

— Общайтесь в блогах и на тематических форумах.

Если вы решите покупать ссылки, то тщательно изучайте сайты-доноры и выбирайте качественные площадки.

Оптимизация контента

В начале статьи мы рассказали, как расшифровывается seo. Важно еще упомянуть, что с усложнением алгоритмов поисковики все больше уделяют внимания качеству публикуемых на сайте материалов. Поэтому об этой части продвижения мы поговорим более подробно.

Какие же показатели влияют на качество размещаемых статей?

1. «Водность» текста

«Вода» в понимании копирайтеров – это слова и фразы, которые не несут смысловой нагрузки. К этому понятию относятся все предлоги, лишние прилагательные и вводные слова. В зависимости от стилистики текстов уровень «водности» текста может быть разным. В информационном стиле для новостей или политических событий этот параметр должен быть минимальным. В описательной статье допустимо больше «воды» для демонстрации авторского стиля.

Проверить процент «воды» в тексте можно на различных сайтах. Самые популярные text.ru и advego.com.

2. Уникальность

Показатель эксклюзивности текста, который означает, что он не публиковался в другом месте. Это один из важнейших критериев для seo. Существует смысловая и фактическая уникальность. Первая важна для пользователей, но не для поисковиков. А вторая оценивается на различных сервисах и влияет на продвижение.

Этот параметр также можно проверить на text.ru и advego.com, но значения будут разными из-за отличающихся алгоритмов проверки. Уникальность свыше 90% считается хорошей. Текст готов к публикации. Если вы уверены, что статья не была скопирована, а уникальность оказалось низкой, то это можно исправить изменением структуры текста, заменой слов синонимами и добавлением списков и заголовков.

3. «Тошнота»

Термин отражает уровень заспамленности текста ключевыми словами. Есть два вида тошноты:

— Классическая. Зависит от количества употребленных в тексте ключей.

Зависит от количества употребленных в тексте ключей.

— Академическая. Показывает соотношение количества к размеру текста.

Приемлемым процентом тошноты будет 10%. Но все зависит от материала. Если читая статью, глаз спотыкается о ключи на каждом шагу, то лучше проредить их или добавить еще информации. Главный показатель – это удобство и польза для читателя.

4. LSI копирайтинг

Понятие появилось не так давно и расшифровывается как latent semantic indexing, то есть скрытое смысловое индексирование. Это новый уровень продвижения по ключевым запросам, более нативный и удобный для читателя. При использовании алгоритмов LSI копирайтеры уже не вводят прямые ключи, а вписывают в текст слова, которые раскрывают смысл статьи. Поисковые системы при сканировании подобных документов положительно воспринимают их и хорошо ранжируют.

5. Каннибализация запросов

Эффект, который можно наблюдать, когда сайт содержит несколько страниц с одними и теми же ключевыми словами. Сложно предсказать, какая из них попадет в выдачу. Возможно, они будут сменять друг друга. Но для успешного продвижения важно поднимать позиции коммерческих страниц, так как именно они дают конверсию и делают продажи.

Сложно предсказать, какая из них попадет в выдачу. Возможно, они будут сменять друг друга. Но для успешного продвижения важно поднимать позиции коммерческих страниц, так как именно они дают конверсию и делают продажи.

Отдельно стоит выделить важность использования разных видов вхождения ключей в текстах.

— Чистое. Когда ключ вписывается в текст в неизменном виде. Именно этот вариант вхождения рекомендуют использовать в мета-тегах.

— Прямое. Фраза остается неизменной, но может разбавляться знаками препинания.

— Разбавленное. Ключевую фразу разбавляют другие слова.

— Морфологическое. Изменение формы слов в ключевых запросах.

— Синонимическое. Замена слов в ключевой фразе синонимами.

— Обратное. Использование фразы с обратным порядком слов.

— Сложное. Совокупность нескольких типов вхождений.

Любой из этих вариантов можно использовать для продвижения. Если запрос состоит из одного слова, то прямое, чистое и разбавленное вхождения будут для него идентичны.

Кому и для чего нужно seo?

Любой бизнес требует развития. Если у вас есть сайт и он приносит достаточно продаж, а клиенты денег, то, возможно, вам ничего не нужно менять. Но, как показывает практика, всегда хочется больше и лучше.

Моменты, показывающие на необходимость оптимизации:

— Плохая конверсия посетителей в клиентов.

— Отсутствие времени или возможности на своевременное обновление товаров и услуг.

— Сайты конкурентов получают больше заказов из поисковиков.

— Неудобная навигация, сбои в работе сайта, хаотичная информация.

Перед началом работ по продвижению желательно провести аудит ресурса, чтобы определить дальнейшую стратегию развития и задачи для веб-специалиста. В будущем, изучая статистику, вам будет легче оценить эффективность его действий.

Что нужно проанализировать, заказывая аудит сайта:

— Ошибки и технические проблемы (некачественные ссылки, неверная перелинковка, дубли страниц, медленная загрузка, некорректное отображение на мобильных устройствах).

— Данные посещаемости и видимости сайтов-конкурентов.

— Структуру ресурса, его навигацию, дизайн и наполнение.

Эти действия покажут необходимость сео-специалиста. Но в неумелых руках оптимизация может оказаться не такой эффективной, как ожидалось. Результаты будут видны не сразу, а минимум через 3-6 месяцев. Но, наблюдая за статистикой, можно оценить положительные изменения.

Как узнать, что ваш сайт действительно становится лучше:

— Рост позиций в поисковой выдаче.

— Увеличение трафика из поисковиков.

— Увеличение качественной ссылочной массы.

— Видимость ресурса в поисковых системах.

За этими показателями можно наблюдать в статистике или запросить отчет у веб-мастера, занимающегося оптимизацией вашего сайта. И если позиции или видимость могут меняться сами по себе, то увеличить трафик без изменений на сайте невозможно. Поэтому, одной из важнейших задач seo-оптимизации является поднятие трафика из поисковых систем, так как Google и Яндекс остаются в тройке лидеров по посещаемости.

Второй важной задачей грамотного продвижения становится улучшение пользовательского опыта. Так как поисковики стараются подобрать лучший вариант на запрос посетителя, то улучшая свой интернет-ресурс для поднятия позиций в выдаче, вы тем самым предоставляете наиболее качественный материал читателю. Если ваш ресурс полезен и удобен для пользователя, то он будет дольше оставаться на нем, приобретая ваши товары или услуги, возвращаясь снова и снова.

Преимущества SEO

Развитие технологий привело к появлению огромного количества способов продвижения бизнеса, честных и не очень. Поэтому, подводя итоги, расскажем о достоинствах метода сео-оптимизации.

1. Долговременный эффект. Результаты верной настройки, качественного наполнения и исправления ошибок сохраняются надолго. Конечно, сайт всегда будет требовать анализа и внесения корректировок, но изначально правильно оптимизированный ресурс долго сохраняет свои позиции.

2. Цена работы. По сравнению с другими методами продвижения сео-оптимизация менее затратна. Большим плюсом является получение трафика даже после завершения работы специалиста. В то время как другие методы перестают привлекать посетителей после окончания финансирования.

По сравнению с другими методами продвижения сео-оптимизация менее затратна. Большим плюсом является получение трафика даже после завершения работы специалиста. В то время как другие методы перестают привлекать посетителей после окончания финансирования.

3. Улучшение конверсии. В результате оптимизации конверсия увеличивается за счет работы над функционалом, дизайном и удобством сайта.

4. Доверие к поисковой выдаче. Пользователи в большей степени верят результатам поиска, чем рекламе. Поэтому, поднимая свои позиции, вы вызываете больше доверия у посетителей.

5. Возможность дохода. Привлекая больше трафика после оптимизации, вы также привлекаете и рекламодателей, которые хотят размещать свою рекламу на популярном и посещаемом ресурсе.

6. Влияние на все поисковики. Улучшая ресурс, вы становитесь привлекательнее для всех поисковых роботов. Так как у них разные алгоритмы, то и результат продвижения будет разным. Но, занимаясь развитием своего сайта, вы поднимаете свои позиции во всех поисковых системах.

Но, занимаясь развитием своего сайта, вы поднимаете свои позиции во всех поисковых системах.

7. Узнаваемость бренда. Поднимаясь в поисковой выдаче, вы становитесь заметнее для пользователей.

8. Простота анализа. С помощью инструментов Яндекс.Метрика или Google Analytics вы можете оценить результаты продвижения и работы вашего сео-специалиста.

9. Новые геолокации. Хорошо оптимизированный сайт позволяет продвигаться в других регионах, используя региональные поддомены.

10. Качественное семантическое ядро. При верно составленном списке ключевых слов пользователи будут находить ваш сайт по смежным запросам.

11. Контроль. При оптимизации сайта вы можете полностью контролировать весь процесс и своевременно вносить поправки и менять цели, задачи и стратегию развития.

12. Целевая аудитория. При грамотной оптимизации контент сайта соответствует запросам пользователей, поэтому к вам на сайт попадают только заинтересованные посетители и потенциальные клиенты.

Нельзя дать для seo расшифровку в полном объеме, потому что она включает в себя много разных направлений, методик и ответвлений деятельности. Мы описали основы оптимизации, ее виды и базовые моменты. Надеемся, что эта статья поможет вам выбрать свою стратегию продвижения и понять необходимость оптимизации конкретно для вашего сайта.

[расшифровка СММ] Цены на нефть вывалились из отрицательного металла, но почему бы и нет?_SMM

SMM4, 21 апреля: вечером 20 апреля цена сырой нефти США впервые в истории была отрицательной. Майские фьючерсы на американскую нефть марки WTI упали на 55,90 доллара США и закрылись на отметке -37,63 доллара США за баррель, снизившись на 305,97 процента. С тех пор как в апреле 1983 года фьючерсы на нефть WTI начали торговаться на Нью-Йоркской фондовой бирже, предыдущий минимум эталонной нефти в США составлял 9,75 доллара за баррель в апреле 1986 года. еще один урок, есть новое понимание рынка фьючерсов, изначально думал, что фьючерсы упали до предела, может быть 0, не ожидал, что воображение недостаточно богато! Конечно, войдет ли это явление в историю на рынке металлов? Многие инвесторы в панике обратились за консультацией в SMM. Здесь SMM сначала дает вам уверенность, что это явление не появится на рынке металлов, будьте уверены! Давайте подробнее рассмотрим, почему бы и нет!

Здесь SMM сначала дает вам уверенность, что это явление не появится на рынке металлов, будьте уверены! Давайте подробнее рассмотрим, почему бы и нет!

Прежде всего, рассмотрим причины падения сырой нефти до отрицательных значений.

Общая деградация окружающей среды:

Под влиянием глобального распространения эпидемии новой короны многие страны мира ввели таможенное закрытие, домашние ограничения или местные ограничения, глобальная промышленность, транспорт и другие сектора серьезно пострадали, а спрос на сырую нефть резко сократился. Что еще хуже, Россия начала нефтяную войну, толкая мировые цены на сырую нефть в пропасть.

Чрезвычайная ситуация с глобальными хранилищами сырой нефти:

Понятно, что в настоящее время некоторые области запасов сырой нефти по всему миру заполнены. Согласно данным, с 2020 года запасы сырой нефти в Кушинге (Cushing), крупном центре хранения нефти в США и месте доставки нефти WTI, выросли примерно до 55 миллионов баррелей, что составляет почти 70 процентов от общего объема запасов Кушинга. По данным Управления энергетической информации США, по состоянию на 30 сентября прошлого года эффективная емкость хранилищ Кушинга составляла 76 миллионов баррелей. В результате оставшаяся мощность Cushing составляет всего 21 млн баррелей. Инсайдеры отрасли говорят, что Кушинг — город внутри страны и что хранилища сырой нефти, скорее всего, будут заполнены в течение трех недель. После заполнения физическая поставка фьючерсных контрактов на сырую нефть WTI будет более сложной.

По данным Управления энергетической информации США, по состоянию на 30 сентября прошлого года эффективная емкость хранилищ Кушинга составляла 76 миллионов баррелей. В результате оставшаяся мощность Cushing составляет всего 21 млн баррелей. Инсайдеры отрасли говорят, что Кушинг — город внутри страны и что хранилища сырой нефти, скорее всего, будут заполнены в течение трех недель. После заполнения физическая поставка фьючерсных контрактов на сырую нефть WTI будет более сложной.

Запасы EIA также находятся под давлением: запасы сырой нефти EIA выросли на 19,248 млн баррелей за неделю до 10 апреля по сравнению с предыдущим увеличением на 15,177 млн баррелей и, как ожидается, увеличатся на 11,676 млн баррелей. Запасы сырой нефти в США росли 12 недель подряд, продолжая достигать рекордно высокого уровня.

Ше Цзянюэ, помощник генерального директора и эксперт по сырой нефти Yide Futures, сказала: «Фьючерсы на сырую нефть WTI имеют особенность. производственных мощностей, пропускной способности трубопроводов и потребления близлежащих нефтеперерабатывающих заводов. Нефтеперерабатывающие заводы США сократили переработку сырой нефти примерно на 5 миллионов баррелей на основе производственных показателей на прошлой неделе, в то время как добыча сырой нефти упала всего примерно на 700 000 баррелей, как и данные по экспорту, что привело к большим запасам в В настоящее время у коротких продавцов теоретически есть много ресурсов для доставки, а те, кто делает длинные поставки на рынке, столкнутся с массой проблем: во-первых, они должны иметь складские мощности, во-вторых, они должны иметь пропускную способность трубопроводного транспорта , и в-третьих, они должны иметь нефтеперерабатывающие заводы ниже по течению, чтобы забрать нефть. Эти вещи должны быть организованы за два месяца вперед. и поставлять товары на фьючерсном диске, и на рынке сформировался феномен «пустой и бычий».

Нефтеперерабатывающие заводы США сократили переработку сырой нефти примерно на 5 миллионов баррелей на основе производственных показателей на прошлой неделе, в то время как добыча сырой нефти упала всего примерно на 700 000 баррелей, как и данные по экспорту, что привело к большим запасам в В настоящее время у коротких продавцов теоретически есть много ресурсов для доставки, а те, кто делает длинные поставки на рынке, столкнутся с массой проблем: во-первых, они должны иметь складские мощности, во-вторых, они должны иметь пропускную способность трубопроводного транспорта , и в-третьих, они должны иметь нефтеперерабатывающие заводы ниже по течению, чтобы забрать нефть. Эти вещи должны быть организованы за два месяца вперед. и поставлять товары на фьючерсном диске, и на рынке сформировался феномен «пустой и бычий».

Высокие складские расходы:

Кроме того, многие нефтяные танкеры используются для хранения излишков сырой нефти, что также приводит к низкой абсолютной цене сырой нефти, но фрахт нефтяных танкеров остается на высоком уровне, что значительно увеличивает стоимость хранения сырой нефти. Учитывая текущую ситуацию, когда нефть дешевле воды, стоимость складирования, вероятно, будет выше, чем стоимость самой нефти.

Учитывая текущую ситуацию, когда нефть дешевле воды, стоимость складирования, вероятно, будет выше, чем стоимость самой нефти.

Сырая нефть WTI Факторы поставки майского фьючерсного контракта:

По словам торговцев сыром, майский контракт будет доставлен 21 апреля (02:30 по пекинскому времени 22 числа), и большинство брокеров продлевают его с 16 по 20 апреля. Чтобы не быть вынужденными закрывать свои позиции, некоторые трейдеры закрывают майский контракт досрочно и восстанавливают следующий июньский контракт, что приводит к большим продажам майского контракта и резкому падению цен.

Вместе:

В то время, когда спрос падает, а предложение не уменьшается, мир полон проблем, таких как складирование кораблей, быки непреднамеренно не могут получить товары. Хотя быки вряд ли будут избавляться от сырой нефти, штрафы еще выше. BP (BP.N) заплатила штраф в размере 65 миллиардов долларов за разлив нефти в 2010 году в качестве предупреждения. Беспомощно быки WTI, близкие к поставке, должны были сходить с ума, невзирая на затраты, даже если они заплатили вдвое больше, чем цена на нефть, чтобы убрать сырую нефть.

Почему цены на фьючерсы на металлы не повторят трагедию нефтяного рынка?

Разница между формой торговли и правилами обмена:

Чжан Шуньцин, старший отраслевой аналитик, сказал: на этот раз сырая нефть является экстремальным явлением на товарном рынке. Поскольку большое количество позиций удерживается ETF, не вводите окончательную поставку, которая может только закрыться. Кроме того, в результате правил биржевой торговли американский рынок нефти не растет и не падает, а также имеет отрицательное значение, ломая традиционные представления и идеи. Рынок металлов является рациональной нормой, во-вторых, спекулятивные позиции не настолько сконцентрированы, форсированные биржи риска позиций будут заранее принимать некоторые меры по контролю риска, чтобы вмешаться. На этот раз отрицательная цена на нефть также вызывает вопросы о правилах обмена.

Различия в складских расходах:

Недавний обвал цен на сырую нефть привел к значительному снижению отношения абсолютных цен на сырую нефть к складским затратам, и при покупке сырой нефти приходится оплачивать огромные складские расходы в случае плотное складирование. Однако отношение стоимости металла к стоимости складирования очень велико, намного больше, чем отношение стоимости сырой нефти к стоимости складирования, поэтому такого влияния нет.

Однако отношение стоимости металла к стоимости складирования очень велико, намного больше, чем отношение стоимости сырой нефти к стоимости складирования, поэтому такого влияния нет.

Товарные атрибуты и требования к складированию разные:

Складирование сырой нефти – это сервисный процесс по приему и выгрузке сырой нефти на хранение, транзит, хранение или передачу в операционное звено транспортной системы по нефтепроводу, пристани нефтяного порта, специальной железной дороге, водному или автомобильному транспорту.

Транспортировка и хранение сырой нефти должны иметь определенные условия хранения, такие как нефтебазы должны иметь резервуары для хранения нефти и нефтепроводы, специальные железнодорожные линии или водные терминалы и другие вспомогательные средства для приема, приема и хранения хранения сырой нефти удобства. А в плане безопасности надо иметь строгие условия. В результате, как только на складе сырой нефти появляется явление расширения, невозможно увеличить вместимость хранилища за короткий период времени. В частности, нефть Соединенных Штатов, транспортируемая по трубопроводу, нефтехранилище заполнено, некуда ставить, но нефтяная скважина не может остановиться, проблема последующей утилизации стала неотложным событием.

В частности, нефть Соединенных Штатов, транспортируемая по трубопроводу, нефтехранилище заполнено, некуда ставить, но нефтяная скважина не может остановиться, проблема последующей утилизации стала неотложным событием.

Разница в том, что состояние склада металла низкое, пока есть место для обеспечения основных требований.

Риск остановки нефтяных скважин вызывает большее беспокойство:

Остановка нефтяных скважин может представлять опасность для нефтяных скважин, что может привести к геологическим изменениям, повлиять на качество добываемой нефти и даже привести к невозможности добычи нефти.

Эксперты отрасли заявили, что нефтяное месторождение зависит от множества факторов и ограничено, нельзя просто сказать, чтобы закрыть или остановить. Сырая нефть под землей – это не водопроводная вода. Когда благо не хорошо, выключите кран и открутите его, когда это необходимо. Необходимо учитывать не только текущие выгоды от данного блока скважин, но и общие и долгосрочные выгоды. Неспециалисту кажется, что все в порядке, когда нефтяная скважина остановлена, электричество отключено, персонал уходит. После остановки нефтяных скважин соответствующее управление не закрывается, а нуждается в дополнительном усилении.

Неспециалисту кажется, что все в порядке, когда нефтяная скважина остановлена, электричество отключено, персонал уходит. После остановки нефтяных скважин соответствующее управление не закрывается, а нуждается в дополнительном усилении.

Хотя рынок металлов также имеет проблему стоимости остановки, но он все еще далек от стоимости остановки добычи сырой нефти.

Подводя итог, можно сказать, что существуют большие различия между рынком сырой нефти и рынком металлов, независимо от формы торговли, правил торговли или складских атрибутов и требований, поэтому нам не о чем слишком беспокоиться, рынок металлов негатива не будет!

«Нажмите, чтобы принять участие во втором Китайском (Интань) саммите медной промышленности и 15-м Китайском международном саммите медной промышленности.»

«эти предприятия зарегистрировались! (с частью списка участников)

Чтобы зарегистрироваться на саммит или подать заявку на вступление в группу обмена индустрией SMM, отсканируйте код:

How AWS Systems Хранилище параметров диспетчера использует AWS KMS

С помощью хранилища параметров AWS Systems Manager можно создать защищенную строку

параметры, которые являются параметрами, имеющими имя параметра в виде открытого текста и зашифрованное

значение параметра. Хранилище параметров использует AWS KMS для шифрования и расшифровки значений параметров защищенной строки.

параметры.

Хранилище параметров использует AWS KMS для шифрования и расшифровки значений параметров защищенной строки.

параметры.

С сохранением параметров вы можете создавать, хранить и управлять данными как параметрами со значениями. Вы можете создать параметр в хранилище параметров и использовать его в нескольких приложениях и службах в соответствии с политиками и разрешениями, которые вы дизайн. Когда вам нужно изменить значение параметра, вы меняете один экземпляр, а не управляете подверженные ошибкам изменения в многочисленных источниках. Хранилище параметров поддерживает иерархическую структуру для имена параметров, так что вы можете квалифицировать параметр для конкретных целей.

Для управления конфиденциальными данными можно создать защищенные строковые параметры. Хранилище параметров использует ключи AWS KMS для шифрования значений параметров защищенных строк при создании или

изменить их. Он также использует ключи KMS для расшифровки значений параметров при доступе к ним. Вы можете использовать