Как подключиться к сетевой папке в Windows (SMB)

На компьютерах, которые должны подключаться к общей сетевой папке, перейдите в «Изменение расширенных параметров общего доступа», для этого нажмите правой кнопкой мыши на значок сетевого соединения и нажмите «Открыть параметры сети и Интернет»:

В открывшемся окне нажмите на «Параметры общего доступа»:

На компьютерах, которые должны подключаться к общей сетевой папке, перейдите в «Изменение расширенных параметров общего доступа» и выберите опцию «Включить сетевое обнаружение»:

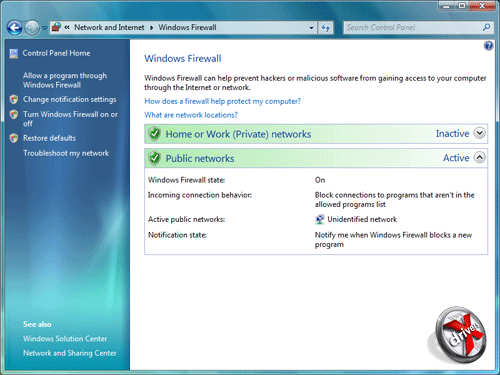

С недавнего времени, после очередного обновления Windows 10 в некоторых случаях перестали открываться сетевые папки. Дело в том, что теперь вход без ввода пароля нужно настраивать не только на компьютерах, где находится сетевая папка, но и на компьютерах, с которых выполняется подключение. Это довольно странное решение объясняется тем, чтобы вы случайно не подключились к папке злоумышленника и не скачали с неё вредоносное ПО.

gpedit.msc

Далее необходимо перейти по следующему пути «Конфигурация компьютера» → «Административные шаблоны» → «Сеть» → «Рабочая станция Lanmann»:

Теперь выставите параметр «Включить небезопасные гостевые входы» в положение «Включено»:

Описание в документации:

Этот параметр политики определяет, разрешит ли клиент SMB небезопасные гостевые входы на сервер SMB. Если этот параметр политики включён или не настроен, клиент SMB разрешит небезопасные гостевые входы. Если этот параметр политики отключён, клиент SMB будет отклонять небезопасные гостевые входы. Небезопасные гостевые входы используются файловыми серверами для разрешения доступа без проверки подлинности к общим папкам. Небезопасные гостевые входы обычно не используются в среде предприятия, однако часто используются потребительскими запоминающими устройствами, подключёнными к сети (NAS), которые выступают в качестве файловых серверов. Для файловых серверов Windows требуется проверка подлинности, и на них по умолчанию не используются небезопасные гостевые входы. Поскольку небезопасные гостевые входы не проходят проверку подлинности, важные функции безопасности, такие как подписывание и шифрование SMB-пакетов отключены. В результате этого клиенты, которые разрешают небезопасные гостевые входы, являются уязвимыми к различным атакам с перехватом, которые могут привести к потере данных, повреждению данных и уязвимости к вредоносным программам. Кроме того, какие-либо данные, записанные на файловый сервер с использованием небезопасного гостевого входа, являются потенциально доступными для любого пользователя в сети. |

Наконец-то, можно подключиться к общей папке (share) в локальной сети. Для этого откройте проводник и перейдите в раздел «Сеть»:

Обратите внимание на глючность этой службы — в левой части проводника мы видим 4 компьютера, а в главном разделе окна — только два.

Если вы не видите нужный компьютер, то попробуйте открыть его по прямой ссылке, например, у меня имя компьютера с сетевой папкой HACKWARE-MIAL, тогда я открываю его по ссылке \\HACKWARE-MIAL.

Примечание для Windows Server: в серверных версиях Windows даже когда разрешено подключаться без пароля, всё равно появляется окно запроса:

Достаточно ввести произвольные данные и, моём случае, сетевая папка успешно открывалась. При подключении к этой же папке с обычного Windows 10, запрос на ввод пароля не появлялся. Видимо, для сервера настроены какие-то более строгие политики.

Видимо, для сервера настроены какие-то более строгие политики.

При клике на имя компьютера вы увидите доступные сетевые папки. При переходе в папку вы увидите её содержимое:

Вы можете открывать файлы по сети, то есть не нужно предварительно копировать их на свой компьютер. Можете копировать файлы из общей папки, добавлять туда новые или удалять существующие — с сетевой папкой можно работать как с обычной локальной папкой.

В Windows сетевые папки можно сделать доступными в качестве дисков с буквой. Для этого правой кнопкой мыши кликните по слову «Сеть» и выберите пункт «Подключить сетевой диск»:

Выберите букву для диска, введите путь до папки, поставьте галочку «Восстанавливать подключение при входе в систему»:

Теперь вы будете видеть сетевую папку как диск в любом файловом менеджере:

Как подключиться с общей папке на Windows, для которой требуется ввод учётных данных

В целом процесс очень схож с подключением к незащищённой папке, но при попытке подключения появится такое окно:

Чуть выше я создал папку, для доступа к которой нужно ввести учётные данные пользователя ShareOverlord, ссылка на эту папку: \\HACKWARE-MIAL\ShareRestricted

В это окно авторизации нужно вводить имя пользователя и пароль того пользователя, который имеет права на доступ к этой папке на УДАЛЁННОМ компьютере, то есть на том компьютере, где находится эта папка с совместным доступом.

Доступ в папку ShareRestricted получен:

Смотрите такжке полное Руководство по SMB и Samba.

Связанные статьи:

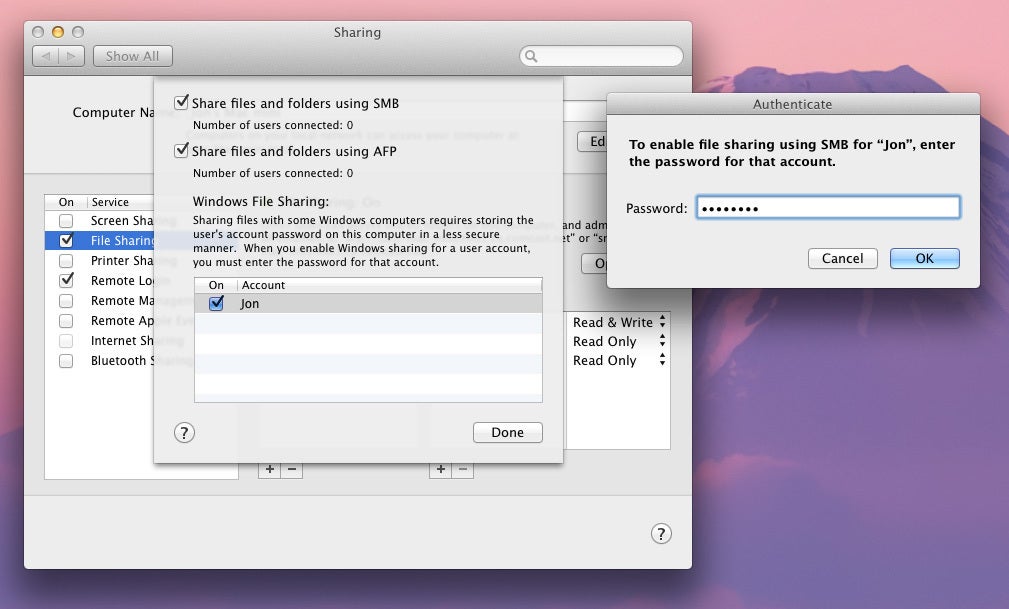

Настройка общего доступа по сети между macOS X и Windows

Войти- Пожаловаться

- Карта сайта

- Франшиза

- FAQ

-

Главная

- IT Юмор

- Умный поиск

- Статьи

-

Услуги

Быстрая и простая настройка samba

Иногда нужно очень быстро на сервере настроить файловую шару и открыть на нее доступ. При этом нет необходимости городить какие-то сложные конфигурации, права доступа или что-то еще. Нужен просто оперативный доступ к информации без лишних вопросов.

При этом нет необходимости городить какие-то сложные конфигурации, права доступа или что-то еще. Нужен просто оперативный доступ к информации без лишних вопросов.

Если у вас есть желание научиться работать с роутерами микротик и стать специалистом в этой области, рекомендую по программе, основанной на информации из официального курса MikroTik Certified Network Associate. Курс стоящий, все подробности читайте по ссылке. Есть бесплатные курсы.

Мне, к примеру, недавно подобное понадобилось, чтобы открыть доступ к резервным копиям, которые хранились на сервере. Самому разбираться и искать информацию не хотелось, нужно было быстро дать человеку доступ на чтение, чтобы он сам нашел все, что ему нужно.

Я не буду специально оперировать версиями операционных систем. У самбы конфиги одинаковые почти везде, где мне приходилось с ними работать, тем более в самых простых конфигурациях.

Итак, устанавливаем самбу любым подходящим способом для вашей операционной системы. Конфигурации справедливы для 3-й версии самбы. Дальше решаем, что нам нужно:

Конфигурации справедливы для 3-й версии самбы. Дальше решаем, что нам нужно:

- доступ по пользователю и паролю,

- доступ по ip адресу,

- доступ всем подряд без ограничений.

В зависимости от этого настройки будут немного разные.

Для доступа по паролю

[global] security = user passdb backend = tdbsam workgroup = MYGROUP server string = Samba [share] path = /mnt/shara valid users = @users force group = users create mask = 0660 directory mask = 0771 writable = yes browseable = yes

Перезапускаем самбу. Дальше добавляем пользователя в систему примерно так:

# useradd share-user -M -G users -s /sbin/nologin

Импортируем этого пользователя в самбу и задаем пароль:

# smbpasswd -a share-user

И пробуем зайти на шару по адресу:

\\ip-сервера\share

Чтоб организовать доступ в зависимости от ip адреса, делаем такие настройки в smb. conf:

conf:

[global] security = share workgroup = MYGROUP server string = Samba map to guest = bad user [share] path = /mnt/files browsable = yes writable = yes guest ok = yes read only = no hosts allow = 192.168.0.171

В данном случае полный доступ будет у адреса 192.168.0.171. Чтобы добавить всю подсеть, то указать нужно следующее:

hosts allow = 192.168.0.

Комбинировать можно разные подсети и адреса, разделяя их пробелами. Для того, чтобы отключить доступ каким-то отдельным адресам из разрешенной подсети, можно сделать вот так:

hosts allow = 192.168.0. except 192.168.0.15

Доступ будет разрешен всей подсети 192.168.0.0/24, кроме адреса 192.168.0.15.

Делаем перезапуск самбы и проверяем.

Если у вас установлена samba 4, то эта конфигурация не заработает и вы получите ошибку:

WARNING: Ignoring invalid value 'share' for parameter 'security'

Чтобы доступ по ip нормально заработал, вам необходимо внести следующие изменения в приведенный выше конфиг:

security = user map to guest = Bad Password

Остальные параметры оставляете те же. После этого доступ по ip будет работать и на 4-й версии самбы.

После этого доступ по ip будет работать и на 4-й версии самбы.

Если доступ будет предоставлен всем без ограничений, то простейшая конфигурация самбы будет такой:

[global] security = user workgroup = MYGROUP server string = Samba guest account = nobody map to guest = Bad User [share] path = /mnt/files browseable = Yes guest ok = Yes writeable = Yes public = yes

Не забываем сделать права для всех на папку:

# chmod 0777 /mnt/files

Перезапускаем самбу и пробуем зайти. Должно пустить без лишних вопросов.

Вот так буквально за 5 минут можно организовать простейший файловый сервер с помощью samba. А часто сложнее и не надо. Для какой-нибудь файловой помойки подойдет самый последний вариант.

Для более сложных конфигураций у меня есть отдельные статьи:

Онлайн курс Ansible

Если у вас есть желание научиться автоматизировать свою работу, избавить себя и команду от рутины, рекомендую пройти онлайн курс Ansible. Infrastructure as a code. в OTUS. Обучение длится 4 месяца. Что даст вам этот курс:

Infrastructure as a code. в OTUS. Обучение длится 4 месяца. Что даст вам этот курс:- Познакомитесь с Terraform.

- Изучите систему управления конфигурацией Ansible.

- Познакомитесь с другими системами управления конфигурацией — Chef, Puppet, SaltStack.

- Узнаете, чем отличается изменяемая инфраструктура от неизменяемой, а также научитесь выбирать и управлять ей.

- В заключительном модуле изучите инструменты CI/CD: это GitLab и Jenkins

Не понравилась статья и хочешь научить меня администрировать? Пожалуйста, я люблю учиться. Комментарии в твоем распоряжении. Расскажи, как сделать правильно!

Помогла статья? Подписывайся на telegram канал автора

Анонсы всех статей, плюс много другой полезной и интересной информации, которая не попадает на сайт.Как обнаружить, включить и отключить SMBv1, SMBv2 и SMBv3 в Windows

- 000Z» data-article-date-source=»ms.date»> 29.10.2020

- На чтение 9 минут

В этой статье

Применимо к: Windows 10, Windows 8.1, Windows 8, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

В этой статье описывается, как включить и отключить серверный блок сообщений (SMB) версии 1 (SMBv1), SMB версии 2 (SMBv2) и SMB версии 3 (SMBv3) на клиентских и серверных компонентах SMB.

Хотя отключение или удаление SMBv1 может вызвать некоторые проблемы совместимости со старыми компьютерами или программным обеспечением, SMBv1 имеет значительные уязвимости безопасности, и мы настоятельно рекомендуем вам не использовать его.

Отключение SMBv2 или SMBv3 для устранения неполадок

Хотя мы рекомендуем оставить SMBv2 и SMBv3 включенными, вы можете счесть полезным временно отключить один из них для устранения неполадок, как описано в разделе Как определять состояние, включать и отключать протоколы SMB на сервере SMB.

В Windows 10, Windows 8.1 и Windows 8, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 и Windows Server 2012 отключение SMBv3 деактивирует следующие функции (а также функциональность SMBv2, описанную в предыдущем списке):

- Transparent Failover — клиенты без прерывания подключаются к узлам кластера во время обслуживания или переключения при отказе

- Scale Out — одновременный доступ к общим данным на всех узлах файлового кластера

- Многоканальность — агрегирование пропускной способности сети и отказоустойчивости, если между клиентом и сервером доступно несколько путей

- SMB Direct — добавляет поддержку сети RDMA для очень высокой производительности, с низкой задержкой и низкой загрузкой ЦП Шифрование

- — обеспечивает сквозное шифрование и защищает от прослушивания в ненадежных сетях

- Directory Leasing — сокращает время отклика приложений в филиалах за счет кэширования

- Оптимизация производительности — оптимизация для небольших операций ввода-вывода произвольного чтения / записи

В Windows 7 и Windows Server 2008 R2 отключение SMBv2 отключает следующие функции:

- Составление запросов — позволяет отправлять несколько запросов SMB 2 как один сетевой запрос

- Больше операций чтения и записи — лучшее использование более быстрых сетей

- Кэширование свойств папок и файлов — клиенты сохраняют локальные копии папок и файлов

- Долговечные ручки — позволяют прозрачному подключению повторно подключаться к серверу в случае временного отключения

- Улучшенная подпись сообщений — HMAC SHA-256 заменяет MD5 в качестве алгоритма хеширования

- Улучшенная масштабируемость для совместного использования файлов — количество пользователей, общих ресурсов и открытых файлов на сервере значительно увеличилось

- Поддержка символических ссылок

- Модель аренды клиентской оппортунистической блокировки — ограничивает данные, передаваемые между клиентом и сервером, повышая производительность в сетях с высокой задержкой и увеличивая масштабируемость сервера SMB

- Поддержка большого MTU — для полноценного использования 10-гигабайтного (ГБ) Ethernet

- Повышенная энергоэффективность — клиенты, у которых есть открытые файлы на сервере, могут спать

Протокол SMBv2 был представлен в Windows Vista и Windows Server 2008, а протокол SMBv3 был представлен в Windows 8 и Windows Server 2012. Дополнительные сведения о возможностях SMBv2 и SMBv3 см. В следующих статьях:

Дополнительные сведения о возможностях SMBv2 и SMBv3 см. В следующих статьях:

Обзор блока сообщений сервера

Что нового в SMB

Как удалить SMB v1

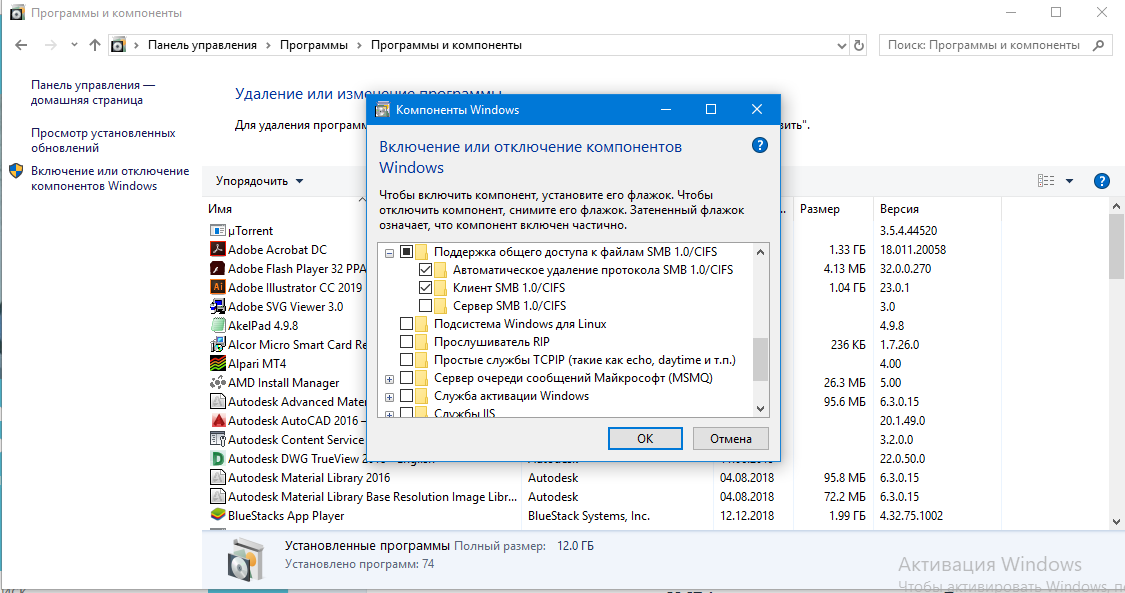

Вот как удалить SMBv1 в Windows 10, Windows 8.1, Windows Server 2019, Windows Server 2016 и Windows 2012 R2.

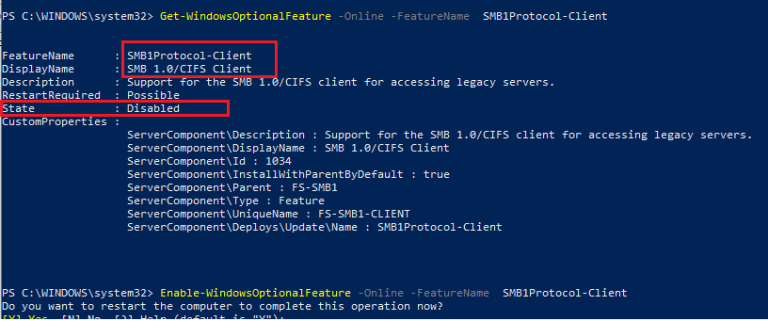

Методы PowerShell

SMB v1 (клиент и сервер)

Обнаружить:

Get-WindowsOptionalFeature -Online -FeatureName smb1protocolОтключить:

Отключить-WindowsOptionalFeature -Online -FeatureName smb1protocolВключить:

Включить-WindowsOptionalFeature -Online -FeatureName smb1protocol

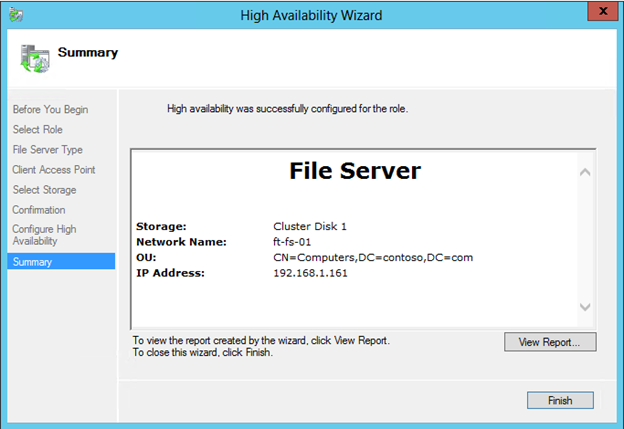

Windows Server 2012 R2, Windows Server 2016, Windows Server 2019: метод диспетчера серверов для отключения SMB

SMB версии 1

Windows 8.1 и Windows 10: метод PowerShell

Протокол SMB v1

Обнаружить:

Get-WindowsOptionalFeature -Online -FeatureName SMB1ProtocolОтключить:

Отключить-WindowsOptionalFeature -Online -FeatureName SMB1ProtocolВключить:

Включить-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Протокол SMB v2 / v3 (отключает только сервер SMB v2 / v3)

Обнаружить:

Get-SmbServerConfiguration | Выберите EnableSMB2Protocol.

Отключить:

Set-SmbServerConfiguration -EnableSMB2Protocol $ falseВключить:

Set-SmbServerConfiguration -EnableSMB2Protocol $ true

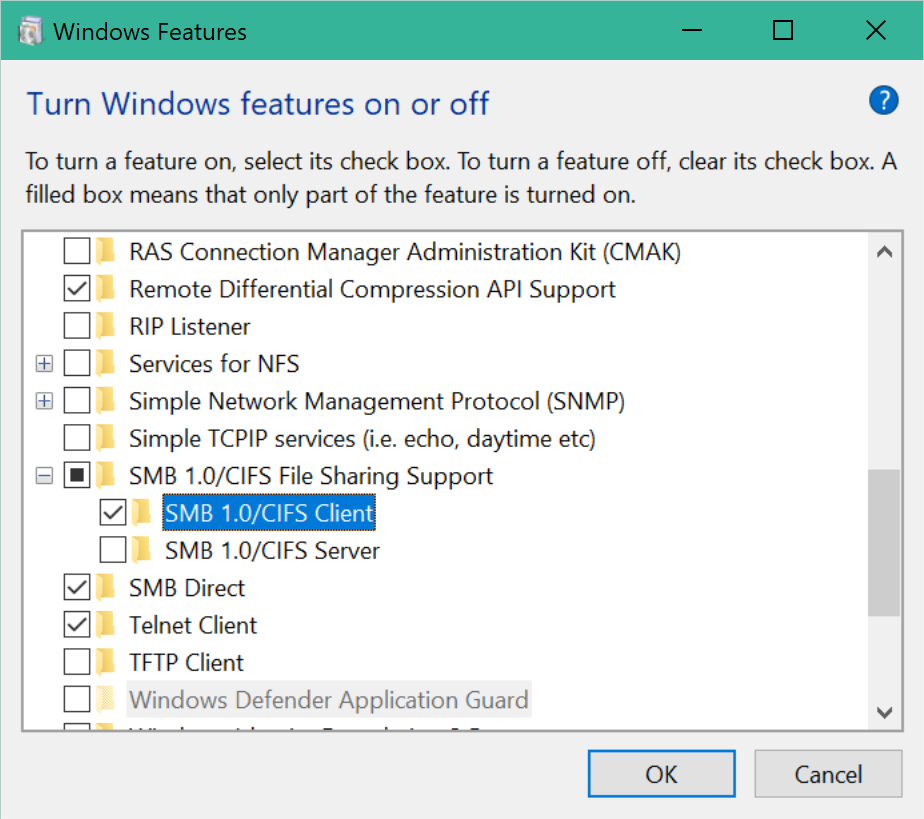

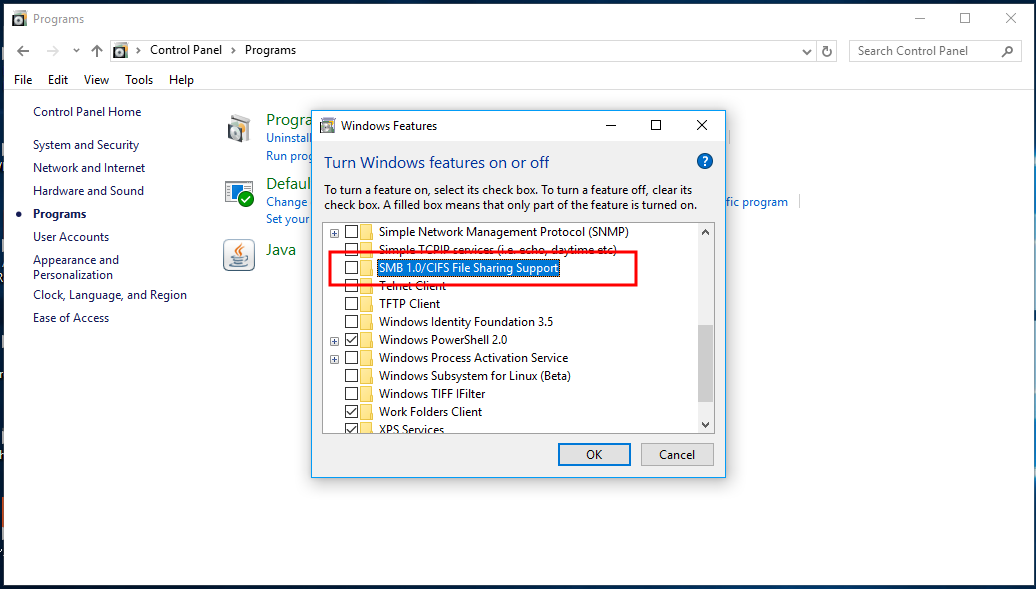

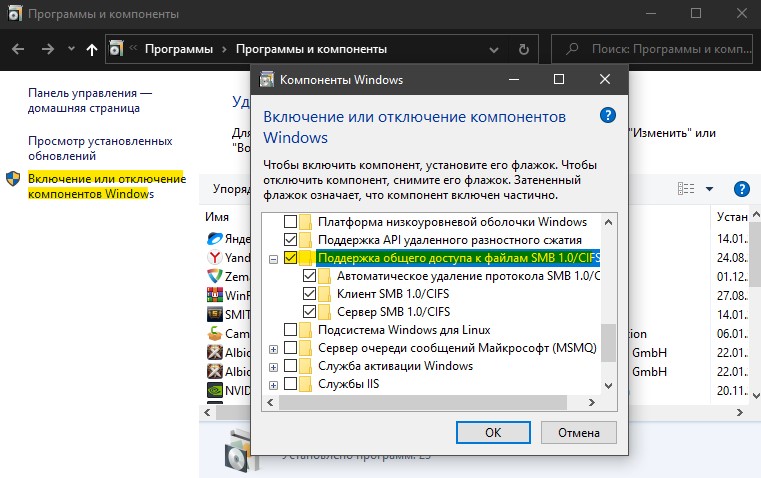

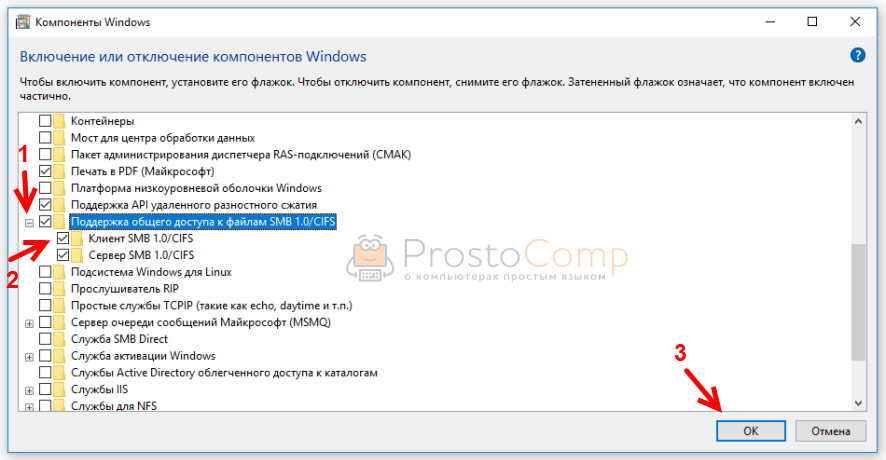

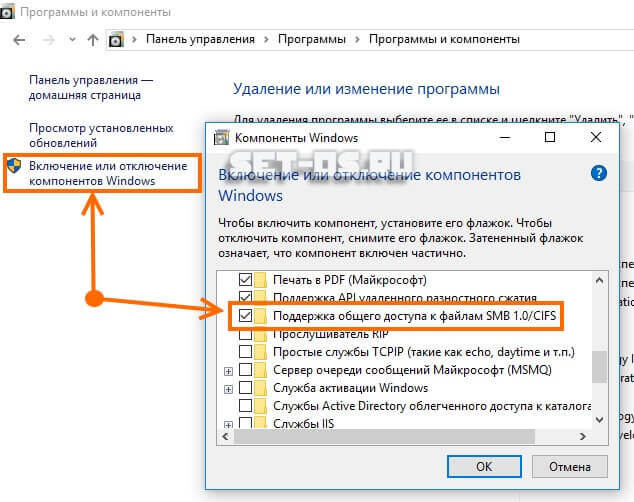

Windows 8.1 и Windows 10: метод установки и удаления программ

Как определить статус, включить и отключить протоколы SMB на сервере SMB

для Windows 8 и Windows Server 2012

Windows 8 и Windows Server 2012 представляют новый командлет Set-SMBServerConfiguration Windows PowerShell. Командлет позволяет включать или отключать протоколы SMBv1, SMBv2 и SMBv3 в серверном компоненте.

Примечание

Когда вы включаете или отключаете SMBv2 в Windows 8 или Windows Server 2012, SMBv3 также включается или отключается.Это происходит потому, что эти протоколы используют один и тот же стек.

Нет необходимости перезагружать компьютер после выполнения командлета Set-SMBServerConfiguration .

SMB v1 на сервере SMB

Обнаружить:

Get-SmbServerConfiguration | Выберите EnableSMB1Protocol.Отключить:

Set-SmbServerConfiguration -EnableSMB1Protocol $ falseВключить:

Set-SmbServerConfiguration -EnableSMB1Protocol $ true

Для получения дополнительной информации см. Хранилище сервера в Microsoft.

SMB v2 / v3 на сервере SMB

Обнаружить:

Get-SmbServerConfiguration | Выберите EnableSMB2Protocol.Отключить:

Set-SmbServerConfiguration -EnableSMB2Protocol $ falseВключить:

Set-SmbServerConfiguration -EnableSMB2Protocol $ true

для Windows 7, Windows Server 2008 R2, Windows Vista и Windows Server 2008

Чтобы включить или отключить протоколы SMB на SMB-сервере под управлением Windows 7, Windows Server 2008 R2, Windows Vista или Windows Server 2008, используйте Windows PowerShell или редактор реестра.

Методы PowerShell

Примечание

Для этого метода требуется PowerShell 2.0 или более поздняя версия PowerShell.

SMB v1 на сервере SMB

Обнаружить:

Get-Item HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters | ForEach-Object {Get-ItemProperty $ _. Pspath}

Конфигурация по умолчанию = Включено (раздел реестра не создается), поэтому значение SMB1 не возвращается

Отключить:

Set-ItemProperty -Path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters" SMB1 -Type DWORD -Value 0 -Force

Включить:

Set-ItemProperty -Path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters" SMB1 -Type DWORD -Value 1 -Force

Примечание После внесения этих изменений необходимо перезагрузить компьютер.Для получения дополнительной информации см. Серверное хранилище в Microsoft.

SMB v2 / v3 на сервере SMB

Обнаружить:

Get-ItemProperty HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters | ForEach-Object {Get-ItemProperty $ _. Pspath}

Отключить:

Set-ItemProperty -Path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters" SMB2 -Type DWORD -Value 0 -Force

Включить:

Set-ItemProperty -Path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters" SMB2 -Type DWORD -Value 1 -Force

Примечание

После внесения этих изменений необходимо перезагрузить компьютер.

Редактор реестра

Важно

Внимательно выполните действия, описанные в этом разделе. При неправильном изменении реестра могут возникнуть серьезные проблемы. Прежде чем изменять его, сделайте резервную копию реестра для восстановления в случае возникновения проблем.

Чтобы включить или отключить SMBv1 на сервере SMB, настройте следующий раздел реестра:

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters

Запись в реестре: SMB1

REG_DWORD: 0 = отключено

REG_DWORD: 1 = Включено

По умолчанию: 1 = Включено (раздел реестра не создается)

Чтобы включить или отключить SMBv2 на сервере SMB, настройте следующий раздел реестра:

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters

Запись в реестре: SMB2

REG_DWORD: 0 = отключено

REG_DWORD: 1 = Включено

По умолчанию: 1 = Включено (раздел реестра не создается)

Примечание

После внесения этих изменений необходимо перезагрузить компьютер.

Как определить статус, включить и отключить протоколы SMB на SMB-клиенте

для Windows Vista, Windows Server 2008, Windows 7, Windows Server 2008 R2, Windows 8 и Windows Server 2012

Примечание

Когда вы включаете или отключаете SMBv2 в Windows 8 или Windows Server 2012, SMBv3 также включается или отключается. Это происходит потому, что эти протоколы используют один и тот же стек.

SMB v1 на клиенте SMB

Обнаружить

сбн.exe qc lanmanworkstationОтключить:

sc.exe конфигурация lanmanworkstation зависит = bowser / mrxsmb20 / nsi sc.exe config mrxsmb10 start = отключеноВключить:

sc.exe конфигурация lanmanworkstation зависимость = bowser / mrxsmb10 / mrxsmb20 / nsi sc.exe config mrxsmb10 start = auto

Для получения дополнительной информации см. Серверное хранилище в Microsoft

.

SMB v2 / v3 на клиенте SMB

Обнаружить:

сбн.exe qc lanmanworkstationОтключить:

sc.exe конфигурация lanmanworkstation зависимость = bowser / mrxsmb10 / nsi sc.exe config mrxsmb20 start = отключеноВключить:

sc.exe конфигурация lanmanworkstation зависимость = bowser / mrxsmb10 / mrxsmb20 / nsi sc.exe config mrxsmb20 start = auto

Примечание

- Эти команды необходимо запускать в командной строке с повышенными привилегиями.

- После внесения этих изменений необходимо перезагрузить компьютер.

Отключить сервер SMBv1 с помощью групповой политики

Эта процедура настраивает следующий новый элемент в реестре:

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters

- Запись в реестре: SMB1

- REG_DWORD: 0 = Отключено

Чтобы настроить это с помощью групповой политики, выполните следующие действия:

Откройте консоль управления групповой политикой .

Щелкните правой кнопкой мыши объект групповой политики (GPO), который должен содержать новый элемент предпочтений, а затем щелкните Изменить .

Щелкните правой кнопкой мыши объект групповой политики (GPO), который должен содержать новый элемент предпочтений, а затем щелкните Изменить .В дереве консоли в разделе Конфигурация компьютера разверните папку Параметры , а затем разверните папку Параметры Windows .

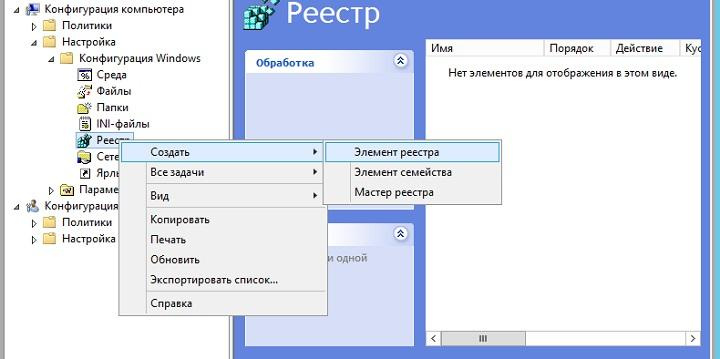

Щелкните правой кнопкой мыши узел реестра , укажите на Новый и выберите элемент реестра .

В диалоговом окне New Registry Properties выберите следующее:

- Действие : Создать

- Улей : HKEY_LOCAL_MACHINE

- Путь к ключу : SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters

- Имя значения : SMB1

- Тип значения : REG_DWORD

- Значение данных : 0

Отключает компоненты сервера SMBv1. Эта групповая политика должна применяться ко всем необходимым рабочим станциям, серверам и контроллерам домена в домене.

Эта групповая политика должна применяться ко всем необходимым рабочим станциям, серверам и контроллерам домена в домене.

Примечание

Фильтры WMIтакже могут быть настроены для исключения неподдерживаемых операционных систем или выбранных исключений, таких как Windows XP.

Важно

Будьте осторожны при внесении этих изменений на контроллерах домена, на которых устаревшая Windows XP или более ранняя версия Linux и сторонние системы (которые не поддерживают SMBv2 или SMBv3) требуют доступа к SYSVOL или другим общим файловым ресурсам, где SMB v1 отключен.

Отключить клиент SMBv1 с помощью групповой политики

Чтобы отключить клиент SMBv1, необходимо обновить раздел реестра служб, чтобы отключить запуск MRxSMB10 , а затем необходимо удалить зависимость от MRxSMB10 из записи для LanmanWorkstation , чтобы он мог нормально запускаться без необходимости MRxSMB10 до первого запуска.

Это обновит и заменит значения по умолчанию в следующих двух элементах реестра:

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ services \ mrxsmb10

Запись реестра: Начало REG_DWORD: 4 = Выключено

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ LanmanWorkstation

Запись реестра: DependOnService REG_MULTI_SZ: «Bowser», «MRxSmb20 ″,« NSI »

Примечание

По умолчанию включен MRxSMB10, который теперь удален как зависимость.

Чтобы настроить это с помощью групповой политики, выполните следующие действия:

Откройте консоль управления групповой политикой . Щелкните правой кнопкой мыши объект групповой политики (GPO), который должен содержать новый элемент предпочтений, а затем щелкните Изменить .

В дереве консоли в разделе Конфигурация компьютера разверните папку Параметры , а затем разверните папку Параметры Windows .

Щелкните правой кнопкой мыши узел реестра , укажите на Новый и выберите элемент реестра .

В диалоговом окне New Registry Properties выберите следующее:

- Действие : Обновление

- Улей : HKEY_LOCAL_MACHINE

- Путь к ключу : SYSTEM \ CurrentControlSet \ services \ mrxsmb10

- Имя значения : Начало

- Тип значения : REG_DWORD

- Значение данных : 4

Затем удалите зависимость от MRxSMB10 , которая была только что отключена.

В диалоговом окне New Registry Properties выберите следующее:

- Действие : заменить

- Улей : HKEY_LOCAL_MACHINE

- Путь к ключу : SYSTEM \ CurrentControlSet \ Services \ LanmanWorkstation

- Имя значения : DependOnService

- Тип значения : REG_MULTI_SZ

- Значение данных :

Примечание

Эти три строки не будут иметь патронов (см.

Следующий снимок экрана).

Следующий снимок экрана).Значение по умолчанию включает MRxSMB10 во многих версиях Windows, поэтому, заменяя их этой многозначной строкой, он фактически удаляет MRxSMB10 как зависимость для LanmanServer и переходит от четырех значений по умолчанию к этим три значения выше.

Примечание

При использовании консоли управления групповой политикой не нужно использовать кавычки или запятые. Просто введите каждую запись в отдельной строке.

Перезапустите целевые системы, чтобы завершить отключение SMB v1.

Аудит использования SMBv1

Чтобы определить, какие клиенты пытаются подключиться к SMB-серверу с SMBv1, вы можете включить аудит в Windows Server 2016, Windows 10 и Windows Server 2019. Вы также можете проводить аудит в Windows 7 и Windows Server 2008 R2, если они установили майский Ежемесячное обновление 2018 г. и в Windows 8, Windows 8.1, Windows Server 2012 и Windows Server 2012 R2, если они установили ежемесячное обновление за июль 2017 г.

Включить:

Set-SmbServerConfiguration -AuditSmb1Access $ trueОтключить:

Set-SmbServerConfiguration -AuditSmb1Access $ falseОбнаружить:

Get-SmbServerConfiguration | Выберите AuditSmb1Access

Когда включен аудит SMBv1, в журнале событий «Microsoft-Windows-SMBServer \ Audit» появляется событие 3000, идентифицирующее каждого клиента, который пытается подключиться к SMBv1.

Сводка

Если все параметры находятся в одном объекте групповой политики (GPO), Управление групповой политикой отображает следующие параметры.

Тестирование и валидация

После их настройки разрешите репликацию и обновление политики. При необходимости для тестирования запустите gpupdate / force в командной строке, а затем просмотрите целевые компьютеры, чтобы убедиться, что параметры реестра применены правильно. Убедитесь, что SMB v2 и SMB v3 работают для всех других систем в среде.

Убедитесь, что SMB v2 и SMB v3 работают для всех других систем в среде.

Примечание

Не забудьте перезагрузить целевые системы.

ДрайверServer SMB 1.xxx — служба Windows 7

Драйвер сервераSMB 1.xxx — служба Windows 7

Обеспечивает подключение из клиентов Windows XP и более ранних версий.

Эта служба также существует в Windows 10, 8, Vista и XP.

Тип запуска

| Стартер | Руководство | Руководство |

| Домашний базовый | Руководство | Руководство |

| Home Premium | Руководство | Руководство |

| Профессиональный | Руководство | Руководство |

| Ultimate | Руководство | Руководство |

| Предприятие | Руководство | Руководство |

Свойства по умолчанию

| Отображаемое имя: | Сервер SMB 1. xxx Драйвер xxx Драйвер | |

| Имя службы: | srv | |

| Тип: | filesys | |

| Путь: | % WinDir% \ System32 \ DRIVERS \ srv.sys | нормальный контроль ошибок 907 |

| Группа: | Сеть |

Поведение по умолчанию

Служба драйвера SMB 1.xxx сервера — это драйвер файловой системы. Если драйвер SMB 1.xxx сервера не загружается или не инициализируется, ошибка записывается в журнал событий.Запуск Windows 7 должен продолжиться, но отображается окно сообщения о том, что служба srv не запустилась.

Зависимости

Сервер SMB 1.xxx Драйвер не запускается, если служба сервера SMB 2.xxx остановлена или отключена.

Если драйвер SMB 1.xxx сервера остановлен, сервер не запускается и не инициализируется.

Восстановить тип запуска по умолчанию для сервера SMB 1.xxx Драйвер

Автоматическое восстановление

1. Выберите выпуск Windows 7 и пакет обновления, а затем нажмите кнопку Загрузить ниже.

2. Сохраните файл RestoreServerSMB1xxxDriverWindows7.bat в любую папку на жестком диске.

3. Щелкните загруженный командный файл правой кнопкой мыши и выберите Запуск от имени администратора .

4. Перезагрузите компьютер, чтобы сохранить изменения.

Примечание. Убедитесь, что файл srv.sys существует в папке % WinDir% \ System32 \ DRIVERS . Если этот файл отсутствует, вы можете попробовать восстановить его с установочного носителя Windows 7.

чел.conf

Имя

smb.conf — файл конфигурации для пакета Samba

ОБЗОР

Файл smb.conf — это файл конфигурации для пакета Samba. smb.conf содержит информацию о конфигурации времени выполнения для программ Samba. В

полное описание формата файла и возможных параметров, содержащихся в нем, находится здесь для справки.

ФОРМАТ ФАЙЛА

Файл состоит из разделов и параметров. Раздел начинается с названия раздела в квадратных скобках.

и продолжается до начала следующего раздела.Разделы содержат параметры формы:

Раздел начинается с названия раздела в квадратных скобках.

и продолжается до начала следующего раздела.Разделы содержат параметры формы:

имя=значение

Файл является построчным, то есть каждая строка с символом новой строки представляет собой комментарий, имя раздела или параметр.

Имена разделов и параметров не чувствительны к регистру.

Только первый знак равенства в параметре имеет значение. Пробел до или после первого знака равенства: отброшен. Начальные, конечные и внутренние пробелы в именах разделов и параметров не имеют значения.Ведущий и завершающие пробелы в значении параметра отбрасываются. Внутренний пробел в значении параметра: сохранено дословно.

Любая строка, начинающаяся с точки с запятой («;») или решетки («#»). символ игнорируется, как и строки, содержащие только пробелы.

Любая строка, оканчивающаяся на « \ », продолжается на следующей строке обычным способом UNIX.

Все значения, следующие за знаком равенства в параметрах, являются либо строкой (кавычки не нужны), либо логическими, который может быть дан как да / нет, 1/0 или истина / ложь.Регистр не имеет значения в логических значениях, но сохраняется в строковых значениях. Некоторые элементы, например создание масок, являются числовыми.

ОПИСАНИЕ РАЗДЕЛОВ

Каждый раздел в файле конфигурации (кроме раздела [global]) описывает общий ресурс (известный как доля»). Имя раздела — это имя общего ресурса и параметры в раздел определяет атрибуты акций.

Есть три специальных раздела: [global], [homes] и [printers], которые описаны в спец. Разделы .Следующие примечания относятся к обычным описаниям разделов.

Общий ресурс состоит из каталога, к которому предоставляется доступ, и описания прав доступа. которые предоставляются пользователю услуги. Также можно указать некоторые варианты уборки.

Разделы являются либо службами совместного использования файлов (используются клиентом как расширение своих собственных файловых систем)

или службы печати (используемые клиентом для доступа к службам печати на хосте, на котором запущен сервер).

Разделы могут быть обозначены гостевыми службами, и в этом случае пароль для получить к ним доступ.Указанная гостевая учетная запись UNIX используется для определения прав доступа в этом кейс.

Для доступа к разделам, отличным от гостевых служб, потребуется пароль. Клиент предоставляет

имя пользователя. Поскольку старые клиенты предоставляют только пароли, а не имена пользователей, вы можете указать список имен пользователей для

проверьте пароль, используя параметр user = в определении общего ресурса. Для современных клиентов

таких как Windows 95/98 / ME / NT / 2000, в этом нет необходимости.

Права доступа, предоставленные сервером, маскируются правами доступа, предоставленными указанному или гостевому Пользователь UNIX хост-системой.Сервер не предоставляет больше доступа, чем предоставляет хост-система.

В следующем примере раздела определяется общее файловое пространство. У пользователя есть доступ на запись к пути / home / bar . Доступ к общему ресурсу осуществляется через имя общего ресурса

Доступ к общему ресурсу осуществляется через имя общего ресурса foo :

[foo]

путь = / домой / бар

только чтение = нет

В следующем примере раздела определяется общая папка для печати. Общий ресурс доступен только для чтения, но доступен для печати. То есть, доступ на запись разрешен только через вызовы для открытия, записи и закрытия файла спула. гость Параметр ok означает, что доступ будет разрешен как гостевой пользователь по умолчанию (указанный в другом месте):

[принтер]

путь = / usr / spool / public

только чтение = да

printable = да

гость ок = да

СПЕЦИАЛЬНЫЕ РАЗДЕЛЫ

Раздел [global]

Параметры в этом разделе применяются ко всему серверу или являются значениями по умолчанию для разделов, которые не конкретно определить определенные элементы. См. Примечания в разделе ПАРАМЕТРЫ для получения дополнительной информации.

Участок [дома]

Если в файл конфигурации включен раздел с именем [homes], службы, подключающие клиентов

в их домашние каталоги могут быть созданы сервером на лету.

При запросе на подключение сканируются существующие разделы. Если совпадение найдено, оно используемый. Если совпадений не найдено, запрошенное имя раздела рассматривается как имя пользователя и ищется в локальном файл паролей. Если имя существует и был указан правильный пароль, общий ресурс создается путем клонирования [дома] раздел.

Затем во вновь созданный общий ресурс вносятся некоторые изменения:

Имя общего ресурса изменено с домов на найденное имя пользователя.

Если путь не был указан, устанавливается путь к домашнему каталогу пользователя.

Если вы решите использовать строку path = в своем разделе [homes], это может быть полезно для использования макроса% S. Например:

путь = / data / pchome /% S

полезно, если у вас есть домашние каталоги для ваших компьютеров, отличные от UNIX.

Это быстрый и простой способ предоставить большому количеству клиентов доступ к их домашним каталогам с минимальными затратами. суеты.

суеты.

Аналогичный процесс происходит, если имя запрошенного раздела — «дома», за исключением того, что общий ресурс имя не меняется на имя запрашивающего пользователя. Этот метод использования раздела [дома] хорошо работает, если разные пользователи используют один клиентский ПК.

В разделе [homes] можно указать все параметры, которые может указывать обычный раздел службы, хотя некоторые из них имеют больше смысла. чем другие.Ниже представлен типичный и подходящий раздел [дома]:

[дома]

только чтение = нет

Важным моментом является то, что если гостевой доступ указан в разделе [homes], все домашние каталоги будут виден всем клиентам без пароля . В очень маловероятном случае, если это действительно желательно также указать доступ только для чтения .

Флаг , доступный для просмотра, флаг для автоматических домашних каталогов будет унаследован от глобального просматриваемого

флаг, а не флаг просмотра [домов]. Это полезно, так как означает установку browseable = no в

Раздел [homes] скроет общий ресурс [homes], но сделает видимыми все авто домашние каталоги.

Это полезно, так как означает установку browseable = no в

Раздел [homes] скроет общий ресурс [homes], но сделает видимыми все авто домашние каталоги.

Раздел [принтеры]

Этот раздел работает как [дома], но для принтеров.

Если в файле конфигурации есть раздел [принтеры], пользователи могут подключаться к любому принтеру. указанный в файле printcap локального хоста.

Когда делается запрос на подключение, сканируются существующие разделы.Если совпадение найдено, оно используется. Если совпадений не найдено, но раздел [дома] существует, он используется, как описано выше. В противном случае запрошенный имя раздела рассматривается как имя принтера, и соответствующий файл printcap сканируется, чтобы увидеть, запрошен ли имя раздела — допустимое имя общего принтера. Если совпадение найдено, новый общий принтер создается путем клонирования [принтеры] раздел.

Затем во вновь созданный общий ресурс вносятся несколько изменений:

Имя общего ресурса устанавливается на имя обнаруженного принтера

Если имя принтера не было указано, имя принтера устанавливается на имя обнаруженного принтера

Если общий ресурс не разрешает гостевой доступ и нет имени пользователя был дан, имя пользователя установлено к имени найденного принтера.

Служба [принтеры] ДОЛЖНА быть доступной для печати — если вы укажете иное, сервер откажется для загрузки файла конфигурации.

Обычно указывается путь к каталогу спула с возможностью записи во всем мире с установленным липким битом Это. Типичная запись [принтеры] выглядит так:

[принтеры]

путь = / usr / spool / public

гость ок = да

printable = да

Все псевдонимы, указанные для принтера в файле printcap, являются допустимыми именами принтеров с точки зрения сервера.Если ваша подсистема печати не работает, вам придется настроить псевдопечать. Это файл состоящий из одной или нескольких таких строк:

псевдоним | псевдоним | псевдоним | псевдоним ...

Каждый псевдоним должен быть допустимым именем принтера для вашей подсистемы печати. В разделе [global],

укажите новый файл как ваш printcap. Сервер распознает только имена из вашего псевдо-printcap,

который, конечно, может содержать любые псевдонимы, которые вам нравятся. Тот же метод можно использовать просто для ограничения доступа

к подмножеству ваших локальных принтеров.

Тот же метод можно использовать просто для ограничения доступа

к подмножеству ваших локальных принтеров.

Кстати, псевдоним определяется как любой компонент первой записи printcap. Записи разделяются новой строкой,

компоненты (если их несколько) разделяются символами вертикальной черты ( | ).

Примечание

В системах SYSV, которые используют lpstat для определения принтеров, определенных в системе, вы можете использовать printcap name = lpstat для автоматического получения списка принтеров. Увидеть printcap name option для более подробной информации.

ПОЛЬЗОВАТЕЛЬСКИЕ ДАННЫЕ

Начиная с Samba версии 3.0.23, пользователи без полномочий root могут добавлять, изменять и удалять добавлены их собственные определения долей. Эта возможность называется , и . управляется набором параметров в разделе [global] файла smb.conf. Соответствующие параметры:

- разрешить гостевому доступу

Определяет, могут ли общие ресурсы разрешать гостевой доступ.

- usershare max share

Максимально разрешенное количество определяемых пользователем общих ресурсов.

- только владелец доли пользователя

Если установлено, то могут быть доступны только каталоги, принадлежащие пользователю общего доступа.

- userhare path

Указывает на каталог, содержащий определенные пользователем определения общих ресурсов. Разрешения файловой системы для этого каталога определяют, кто может создавать определяемые пользователем общие ресурсы.

- список разрешенных префиксов пользователя

Разделенный запятыми список абсолютных путей, ограничивающих каталоги можно поделиться. Разрешены только каталоги ниже путей в этом списке.

- список запрещенных префиксов пользователя

Разделенный запятыми список абсолютных путей, ограничивающих каталоги можно поделиться. Каталоги ниже путевых имен в этом списке запрещены.

- общий ресурс шаблона общего доступа

Называет уже существующий общий ресурс, используемый в качестве шаблона для создания новых общих ресурсов пользователя.

Все остальные параметры общего ресурса, не указанные в пользовательском определении общего ресурса

копируются из этой именованной общей папки.

Все остальные параметры общего ресурса, не указанные в пользовательском определении общего ресурса

копируются из этой именованной общей папки.

Разрешить членам группы UNIX foo создавать определяемые пользователем

share, создайте каталог, содержащий следующие определения общих ресурсов:

Стань root:

mkdir / usr / local / samba / lib / usershares chgrp foo / usr / local / samba / lib / usershares chmod 1770 / usr / местные / самба / библиотека / пользователи

Затем добавляем параметры

путь пользователя = / usr / local / samba / lib / usershares usershare max share = 10 # (или желаемое количество акций)

к глобальному

раздел вашего smb.conf . Затем члены группы foo могут управлять определенными пользователем общими ресурсами.

используя следующие команды.

- net usershare добавить путь к общему имени [комментарий] [acl] [guest_ok = [y | n]]

Для создания или изменения (перезаписи) определяемого пользователем общего ресурса.

- net usershare delete sharename

Для удаления общего ресурса, определенного пользователем.

- net usershare list wildcard-sharename

Для вывода списка определяемых пользователем общих ресурсов.

- net usershare info wildcard-sharename

Для печати информации о пользовательских общих ресурсах.

ПАРАМЕТРЫ

Параметры определяют определенные атрибуты разделов.

Некоторые параметры относятся к разделу [global] (например, security ). Некоторые параметры

можно использовать во всех разделах (например, создать маску ). Все остальные допустимы только в нормальном

разделы. Для целей нижеследующего описания разделы [дома] и [принтеры] будут

считается нормальным. Буква G в скобках указывает на то, что параметр специфичен для

раздел [global].Буква S указывает, что параметр может быть указан в

специальный раздел службы. Все параметры S также можно указать в разделе [global]

— в этом случае они будут определять поведение по умолчанию для всех служб.

Параметры расположены здесь в алфавитном порядке — возможно, это не лучший выбор, но, по крайней мере, вы можете найдите их! Там, где есть синонимы, описывается предпочтительный синоним, другие относятся к предпочтительному синоним.

ПЕРЕМЕННЫЕ ЗАМЕНЫ

Многие строки, которые устанавливаются в файле конфигурации, могут принимать замены.Например вариант «Path = / tmp /% u» интерпретируется как «path = / tmp / john», если пользователь подключился к имя пользователя john.

Эти замены в основном указаны в описаниях ниже, но есть и некоторые общие замены. которые применяются всякий раз, когда они могут быть актуальны. Это:

- % U

имя пользователя сеанса (имя пользователя, которое хотел клиент, а не обязательно такой же, как тот, что у них достался).

- % G

имя основной группы% U.

- % h

имя хоста в Интернете, на котором работает Samba.

- % m

NetBIOS-имя клиентской машины (очень полезно).

Этот параметр недоступен, когда Samba прослушивает порт 445, поскольку клиенты больше не отправьте эту информацию. Если вы используете этот макрос в инструкции include в домене, в котором контроллер домена Samba обязательно установите в разделе [global]

smb ports = 139. Это приведет к тому, что Samba не будет прослушивать порт 445 и позволит включить функциональность для работы, как это было с Samba 2.Икс.- % L

NetBIOS-имя сервера. Это позволяет вам изменять вашу конфигурацию в зависимости от того, что клиент звонит вам. Ваш сервер может иметь «двойную личность».

- % M

Интернет-имя клиентской машины.

- % R

выбранный уровень протокола после согласования протокола. Это может быть один из CORE, COREPLUS, LANMAN1, LANMAN2, NT1, SMB2_02, SMB2_10, SMB2_22, SMB2_24, SMB3_00, SMB3_02, SMB3_10, SMB3_11 или SMB2_FF.

- % d

идентификатор процесса текущего сервера процесс.

- % а

Архитектура пульта машина. В настоящее время распознает Samba (

Samba), файловая система Linux CIFS (CIFSFS), OS / 2, (OS2), Mac OS X (OSX), Windows для рабочих групп (WfWg), Windows 9x / ME (Win95), Windows NT (WinNT), Windows 2000 (Win2K), Windows XP (WinXP), 64-разрядная версия Windows XP (WinXP64), Windows 2003, включая 2003R2 (Win2K3) и Windows Vista (Vista).Все остальное будет называтьсяНЕИЗВЕСТНО.- % I

IP-адрес клиентского компьютера.

До 4.0.0 он мог содержать сопоставленные IPv4-адреса IPv4, теперь он содержит только адреса IPv4 или IPv6.

- % J

IP-адрес клиентской машины, двоеточия / точки заменены подчеркиванием.

- % i

локальный IP-адрес, к которому подключился клиент.

До 4.0.0 он может содержать сопоставленные IPv4-адреса IPv6, теперь он содержит только адреса IPv4 или IPv6.

- % j

локальный IP-адрес, к которому подключился клиент, двоеточия / точки заменены подчеркиванием.

- % T

текущая дата и время.

- % t

текущая дата и время в минимальном формате без двоеточий (ГГГГГммдд_ЧЧММСС).

- % D

имя домена или рабочей группы текущего пользователя.

- % w

разделитель winbind.

- % $ (

envvar) значение переменной среды

envar.

Следующие замены применимы только к некоторым параметрам конфигурации (только к тем, которые используется, когда соединение установлено):

- % S

название текущей услуги, если таковая имеется.

- % P

корневой каталог текущей службы, если таковой имеется.

- % u

имя пользователя текущей службы, если таковая имеется.

- % g

имя основной группы% u.

- % H

домашний каталог пользователя, заданного% u.

- % №

имя вашего сервера домашнего каталога NIS. Это получается из записи вашей автоматической карты NIS. Если вы не скомпилировали Samba с опцией —with-automount , это значение будет таким же, как% L.

- % п

путь к домашнему каталогу службы, полученный от вашего NIS auto.запись на карте. НИС Запись auto.map делится на

% N:% p.

Есть несколько довольно креативных вещей, которые можно сделать с помощью этих замен и других smb.conf опции.

ИЗМЕНЕНИЕ ИМЕНИ

Samba поддерживает изменение имени , чтобы клиенты DOS и Windows могли использовать файлы, которые не

соответствуют формату 8.3. Его также можно настроить для настройки регистра имен файлов в формате 8. 3.

3.

Есть несколько параметров, которые контролируют способ выполнения искажения, и они сгруппированы здесь, а не чем указано отдельно.Для значений по умолчанию посмотрите вывод программы testparm.

Эти параметры можно настроить отдельно для каждой услуги.

Возможные варианты:

- с учетом регистра = да / нет / авто

определяет, чувствительны ли имена файлов к регистру. Если это не так, Samba должна выполнить поиск имени файла и сопоставить его прошли имена. Значение по умолчанию auto позволяет клиентам, которые поддерживают имена файлов с учетом регистра (Linux CIFSVFS и smbclient 3.0.5 и выше в настоящее время), чтобы сообщить серверу Samba для каждого пакета, что они хотят доступ к файловой системе с учетом регистра (для поддержки чувствительной к регистру семантики UNIX).Нет Windows или Система DOS поддерживает чувствительность к регистру имен файлов, поэтому установка для этого параметра значения auto аналогична установке значения no для них.

По умолчанию авто .

По умолчанию авто .- регистр по умолчанию = верхний / нижний

определяет регистр по умолчанию для новых имен файлов (т.е. файлов, которые в настоящее время не существуют в файловой системе). По умолчанию нижний . ВАЖНОЕ ПРИМЕЧАНИЕ: В рамках оптимизации каталогов, содержащих при большом количестве файлов применяется следующий особый случай.Если варианты с учетом регистра = да, сохранить регистр = нет и short preserve case = No установлены, тогда case все будут изменены имена файлов входящих клиентов, а не только новые имена файлов. См. Дополнительные примечания ниже.

- сохранить корпус = да / нет

контролирует, создаются ли новые файлы (т.е. файлы, которые в настоящее время не существуют в файловой системе) с регистром что клиент проходит, или если они вынуждены использовать случай

по умолчанию. По умолчанию да .- короткий футляр для сохранения = да / нет

контролирует, соответствуют ли новые файлы (т.

е. файлы, которые в настоящее время не существуют в файловой системе) синтаксису 8.3,

то есть все в верхнем регистре и подходящей длины, создаются в верхнем регистре, или если они вынуждены быть

е. файлы, которые в настоящее время не существуют в файловой системе) синтаксису 8.3,

то есть все в верхнем регистре и подходящей длины, создаются в верхнем регистре, или если они вынуждены быть по умолчаниюcase. Эта опция может использоваться сpreserve case = yes, чтобы разрешить длинные имена файлов сохраняют регистр, а короткие имена — строчные. По умолчанию да .

По умолчанию Samba 3.0 имеет ту же семантику, что и сервер Windows NT, в том, что он нечувствителен к регистру но дело сохранения. Как особый случай для каталогов с большим количеством файлов, если параметры устанавливаются следующим образом: «с учетом регистра = да», «сохранение регистра = нет», «краткое сохранение регистра = нет» тогда будет применена опция «default case» и будут изменены все имена файлов, отправленные от клиента. при доступе к этой папке.

КОНФИГУРАЦИЯ НА ОСНОВЕ РЕГИСТРА

Начиная с Samba версии 3.2.0, возможность

сохранить конфигурацию Samba в реестре. Конфигурация хранится в ключе реестра.

Конфигурация хранится в ключе реестра. HKLM \ Software \ Samba \ smbconf .

Существует два уровня конфигурации реестра:

Используются определения общих ресурсов, хранящиеся в реестре. Это запускается установкой глобального параметр

акций реестрана «да» в smb.conf .Общие ресурсы реестра загружаются не при запуске, а по запросу во время выполнения от smbd . Акции, определенные в чел.conf взять приоритет перед одноименными акциями, определенными в реестр.

Глобальный smb.conf используются параметры, хранящиеся в реестре. Это можно активировать двумя разными способами:

Во-первых, запускается конфигурация только реестра установив config backend = реестр в разделе [global] файла smb.conf . Это сбрасывает все, что было прочитано из файлов конфигурации до этого момента и читает содержимое глобальной конфигурации раздел из реестра.

Это рекомендуемый метод использования реестра на основе

конфигурация.

Это рекомендуемый метод использования реестра на основе

конфигурация.Во-вторых, можно активировать смешанную конфигурацию специальным новым смыслом параметра включить = реестр в разделе [global] файла smb.conf . Это читает глобальные параметры из реестра с тем же приоритеты включения текстового файла. Это может быть особенно полезно в случаях, когда начальная конфигурация необходима для доступа к реестру.

Автоматическая активация опций глобального реестра активирует общие ресурсы реестра.Так что только в реестре акции загружаются только по запросу.

Примечание. Чтобы сделать конфигурации на основе реестра надежными

по крайней мере, до некоторой степени использование

из заблокировать каталог и конфигурация серверной части внутри конфигурации реестра отключено:

Особенно за счет изменения заблокировать каталог внутри реестра

конфигурации, можно было бы создать неработающую установку, в которой демоны

не видят загруженную конфигурацию, когда она активна.

Доступ к конфигурации реестра можно получить с помощью

такие инструменты, как regedit или net (rpc)

реестр в ключе HKLM \ Software \ Samba \ smbconf . Более удобно, подкоманда conf команды

net (8) утилита

предлагает специальный интерфейс для чтения и записи

конфигурация на основе реестра локально, т.е. напрямую

доступ к файлу базы данных, обход

сервер.

СООБРАЖЕНИЯ КАРТА ИДЕНТИЧНОСТИ

В протоколе SMB пользователи, группы и машины представлены их идентификаторами безопасности (SID).В системе POSIX процессы Samba должны выполняться под соответствующими идентификаторами пользователей POSIX и с дополнительными группами POSIX, чтобы разрешить доступ к файлам, принадлежащим этим пользователям и группам. Процесс сопоставления идентификаторов безопасности пользователям и группам POSIX называется IDENTITY MAPPING или, короче, ID MAPPING .

Samba поддерживает несколько способов сопоставления идентификаторов безопасности пользователям и группам POSIX. Конфигурация управляется

параметр idmap config DOMAIN: OPTION, который позволяет указать личность

параметры отображения (idmap) для каждого домена отдельно.

Конфигурация управляется

параметр idmap config DOMAIN: OPTION, который позволяет указать личность

параметры отображения (idmap) для каждого домена отдельно.

Модули сопоставления удостоверений реализуют различные стратегии сопоставления идентификаторов безопасности пользователя и группы POSIX. идентичности. Они применимы к различным вариантам использования и сценариям. Рекомендуется прочитать документацию отдельных модулей сопоставления идентичности перед выбором конкретного сценария для использования. Каждая личность Модуль управления документирован на отдельной странице руководства. Стандартные бэкенды idmap: tdb (idmap_tdb (8)), tdb2 (idmap_tdb2 (8)), ldap (idmap_ldap (8)), избавиться (idmap_rid (8)), хеш (idmap_hash (8)), autorid (idmap_autorid (8)), объявление (idmap_ad (8)), nss (idmap_nss (8)) и rfc2307 (idmap_rfc2307 (8)).

В целом, конфигурацию сопоставления идентификаторов следует выбирать тщательно. Изменения в уже развернутом сопоставлении идентификаторов

конфигурация может создать риск потери доступа к данным или раскрытия данных не тем сторонам.

В этом примере показано, как настроить два домена с idmap_rid (8), основной домен и доверенный домен, оставив схему сопоставления идентификаторов по умолчанию в tdb.

[Глобальный] безопасность = домен рабочая группа = ГЛАВНАЯ Конфигурация idmap *: backend = tdb Конфигурация idmap *: диапазон = 1000000-1999999 idmap config MAIN: backend = rid Конфигурация idmap MAIN: range = 5000000-5999999 Конфигурация idmap ДОВЕРЕНА: backend = rid Конфигурация idmap ДОВЕРЕНА: диапазон = 6000000-6999999

ПОЯСНЕНИЯ К КАЖДОМУ ПАРАМЕТРУ

сценарий прерывания выключения (G)

Это полный путь к сценарию, вызываемому smbd (8), который должен остановить процедуру выключения, инициированную сценарием выключения.

Если у подключенного пользователя есть

SeRemoteShutdownPrivilege, правильно, эта команда будет запущена от имени пользователя root.По умолчанию:

сценарий отмены завершения работы=""Пример:

сценарий прерывания завершения работы=/ sbin / shutdown -c

перечисление общих ресурсов на основе доступа (S)

Если этот параметр

дадля service, то общий ресурс, размещенный на сервере, будет виден только для пользователей, у которых есть доступ для чтения или записи к общему ресурсу во время общего доступа перечисление (например net view \ sambaserver).ACL для общих ресурсов которые разрешают или запрещают доступ к общему ресурсу, можно изменить с помощью например, командаsharesecили с помощью соответствующих инструментов Windows. Это параллели с перечислением на основе доступа, главное отличие в том, что оцениваются только разрешения общего доступа, а безопасность дескрипторы файлов, содержащихся в общей папке, не используются в права доступа к вычислению перечисления.По умолчанию:

перечисление общих ресурсов на основе доступа=нет

acl разрешить выполнение всегда (S)

Этот логический параметр управляет поведением smbd (8) при получении запроса протокола «открыть для выполнения». из клиента Windows.В Samba 3.6 и старше выполнение прямо в ACL не проверялось, поэтому клиент мог выполнить файл, даже если у него не было прав на выполнение файла. В Samba 4.0, это было исправлено, поэтому по умолчанию, то есть когда этот параметр установлен на «Ложь», «открыто для выполнения» теперь запрещается, когда нет прав на выполнение.

Если для этого параметра установлено значение «True», Samba не проверяет разрешения на выполнение на «открыт для выполнения», таким образом восстанавливая поведение Samba 3.6. Это может быть полезно для более плавного обновления старых версий Samba до 4.0 и новее. Этот параметр предназначен не для постоянного использования, а для временного облегчения: Рекомендуется исправить разрешения в ACL и сбросить этот параметр на дефолт после определенного переходного периода.

По умолчанию:

acl разрешить выполнение всегда=нет

разрешения проверки acl (S)

Обратите внимание, что этот параметр теперь устарел в Samba 3.6.2 и будет удален в будущей версии Samba.

Этот логический параметр управляет действиями smbd (8) при получении запроса протокола «открыть для удаления». из клиента Windows. Если у клиента Windows нет разрешений на удаление файла, он ожидайте, что это будет отказано в открытое время. Системы POSIX обычно обнаруживают ограничения на удаление только фактически пытается удалить файл или каталог. Поскольку клиенты Windows могут (и делают) «отступить» запрос на удаление, сняв бит «удалять при закрытии» Samba не может удалить файл сразу по запросу «открыть для удаления», поскольку мы не можем восстановить такой удаленный файл.Если для этого параметра установлено значение истина (по умолчанию), тогда smbd проверяет разрешения файловой системы непосредственно на «открыть для удаления» и отклоняет запрос без фактического удаления файла, если кажется, что разрешения файловой системы запрещают это. Это не идеально, поскольку возможно, что пользователь удалил файл без возможности Samba проверьте разрешения правильно, но он достаточно близок к семантике Windows для большей части правильности поведение. В этом случае Samba правильно проверит семантику POSIX ACL.

Если для этого параметра установлено значение «false», Samba не проверяет разрешения на «открытие для удаления» и позволяет открыться. Если у пользователя нет разрешения на удаление файла, это будет только обнаружено в ближайшее время, что слишком поздно для пользовательских инструментов Windows, чтобы отобразить сообщение об ошибке пользователю. Симптомом этого являются файлы, которые, казалось бы, были удалены «волшебным образом» и снова появляются. при обновлении проводника Windows. Это чрезвычайно продвинутый вариант протокола, который не должен нужно изменить.В окончательной форме этот параметр был введен в 3.0.21, более ранней версии. с немного другой семантикой был представлен в 3.0.20. Эта более старая версия здесь не описана.

По умолчанию:

разрешения проверки acl=да

В файловой системе POSIX только владелец файла или каталога и суперпользователь могут изменять разрешения. и списки управления доступом к файлу. Если этот параметр установлен, Samba отменяет это ограничение, а также разрешает владелец основной группы файла или каталога для изменения разрешений и списков контроля доступа в этом файле.

На сервере Windows группы могут быть владельцем файла или каталога, что позволяет любому пользователю эту группу, чтобы изменить права доступа к ней. Это позволяет делегировать контроль безопасности в точке файловой системы для владельца группы каталога и всего, что ниже этого, также принадлежит этой группой. Это означает, что есть несколько человек с разрешениями на изменение списков ACL для файла. или каталог, облегчая управление.

Этот параметр позволяет Samba также разрешать делегирование управления точкой в экспортируемом иерархия каталогов во многом такая же, как в Windows.Это позволяет всем членам группы UNIX контролировать права доступа к файлу или каталогу, владельцем которого является группа.

Этот параметр лучше всего использовать с опцией наследования владельца, а также на общей папке, содержащей каталоги с установленным битом setgid UNIX на них, что приводит к тому, что новые файлы и каталоги, созданные в нем, наследуют группу владение из содержащего каталога.

Этот параметр устарел в Samba 3.0.23, но повторно активирован в Самба 3.0.31 и выше, поскольку теперь он контролирует изменения разрешений, только если пользователь находится в основной группе-владельце. Теперь он больше не эквивалентен

dos filemodeoption.По умолчанию:

acl group control=no

Этот логический параметр определяет, отображает ли smbd (8) запись POSIX ACE «rwx» (чтение / запись / выполнение), максимальное разрешенный набор разрешений POSIX в Windows ACL «ПОЛНЫЙ КОНТРОЛЬ».Если для этого параметра установлено значение true, любой POSIX Запись ACE «rwx» будет возвращена в Windows ACL как «FULL CONTROL», если для этого параметра установлено значение false, любое Запись POSIX ACE «rwx» будет возвращена в виде конкретных битов ACL Windows, представляющих чтение, запись и выполнить.

По умолчанию:

acl map full control=да

Это полный путь к сценарию, который будет запущен smbd (8) AS ROOT при запросе новой группы.Это расширит любые

% gна переданное имя группы. Этот скрипт полезен только для установки с использованием средств администрирования домена Windows NT. Скрипт позволяет создать группу с произвольное имя для обхода ограничений имени группы unix. В этом случае сценарий должен напечатать числовой gid созданной группы на stdout.По умолчанию:

добавить сценарий группы=Пример:

добавить сценарий группы=/ usr / sbin / groupadd% g

Это полный путь к сценарию, который будет запускать smbd (8), когда машина добавлен в домен Samba, а учетная запись Unix, соответствующая имени машины с добавлением символа «$», не уже существует.

Эта опция очень похожа на сценарий добавления пользователя и также использует% u подмена имени учетной записи. Не используйте% m подмена.

По умолчанию:

сценарий добавления машины=Пример:

сценарий добавления машины=/ usr / sbin / adduser -n -g machines -c Machine -d / var / lib / nobody -s / bin / false% u

Самба 3.0.23 представлена поддержка добавления портов принтера. удаленно с помощью мастера добавления стандартного порта TCP / IP Windows. Эта опция определяет внешнюю программу, которая будет выполняться, когда smbd получает запрос на добавление нового порта в систему. Сценарию передаются два параметра:

DeviceURI имеет формат socket: //

[: ] или lpd: // <имя хоста> / <имя очереди>. По умолчанию:

команда addport=Пример:

команда addport=/ etc / samba / scripts / addport.ш

С введением печати на основе MS-RPC поддержка клиентов Windows NT / 2000 в Samba 2.2, MS Add Значок мастера принтера (APW) теперь также доступен в В папке «Принтеры …» отображается список общих ресурсов. APW позволяет удаленно добавлять принтеры в Samba или Windows Сервер печати NT / 2000.

Для хоста Samba это означает, что принтер должен быть физически добавлен к базовой системе печати.Команда

addprinterопределяет сценарий для запуска, который выполнит необходимые операции по добавлению принтера в систему печати и добавить соответствующее определение службы в файлsmb.conf, чтобы его можно было используется smbd (8).Команда

addprinterавтоматически вызывается со следующим параметром (в order):Все параметры заполняются из отправленной структуры PRINTER_INFO_2 клиентом Windows NT / 2000, за одним исключением.»Windows 9x» «расположение драйвера» включен для обратной совместимости только. Остальные поля в структуре генерируются из ответов на вопросы APW.

После выполнения команды

addprinterбыл выполнен,smbdбудет повторно анализироватьsmb.conf, чтобы определить, является ли общий ресурс, определенный APW существует. Если общее имя по-прежнему недействительно, тогдаsmbdвернет клиенту ошибку ACCESS_DENIED.Программа

addprinterможет выводить одну строку текста, который Samba установит в качестве порта, к которому подключен новый принтер. Если эта строка не выводится, Samba не будет перезагружать свои общие принтеры.По умолчанию:

команда addprinter=Пример:

команда addprinter=/ usr / bin / addprinter

Самба 2.2.0 представила возможность динамического добавления и удаления общих ресурсов через Windows NT 4.0 Server. Управляющий делами. Команда

add shareиспользуется для определения внешней программы или сценарий, который добавит новое определение службы вsmb.conf.Чтобы успешно выполнить

добавить команду общего доступа,smbdтребует, чтобы администратор подключается с использованием учетной записи root (т.е. uid == 0) или имеетПривилегия SeDiskOperatorPrivilege.Сценарии, определенные в командеadd shareпараметр выполняются как root.При выполнении

smbdавтоматически вызоветдобавить команду общего доступас пятью параметрами.configFile— расположение глобального файлаsmb.conf.shareName— название новой акции.pathName— путь к ** существующему ** каталог на диске.комментарий— строка комментария для связи с новым Поделиться.макс. соединенияМаксимальное количество одновременных подключений к этому Поделиться.

Этот параметр используется только для добавления общих файловых ресурсов. Чтобы добавить общие принтеры, см. Команду addprinter.

По умолчанию:

добавить команду совместного использования=Пример:

добавить команду общего доступа=/ usr / local / bin / Addhare

Это полный путь к сценарию, который будет запущен AS ROOT с помощью smbd (8) при особых обстоятельствах, описанных ниже.

Обычно сервер Samba требует, чтобы пользователи UNIX были созданы для всех пользователей, осуществляющих доступ файлы на этом сервере. Для сайтов, использующих базы данных учетных записей Windows NT в качестве основных база данных пользователей, создающая этих пользователей и поддерживающая синхронизацию списка пользователей с Windows NT PDC — обременительная задача. Эта опция позволяет smbd создавать необходимых пользователей UNIX. ПО ТРЕБОВАНИЮ , когда пользователь обращается к серверу Samba.

Когда пользователь Windows пытается получить доступ к серверу Samba, при входе в систему (настройка сеанса в протокол SMB) время, smbd (8) связывается с сервером паролей и пытается аутентифицировать данного пользователя с заданным паролем.Если аутентификация успешно, затем

smbdпытается найти пользователя UNIX в UNIX база данных паролей для сопоставления пользователя Windows. Если этот поиск не удается, и добавлен пользовательский скрипт, тогдаsmbdбудет вызвать указанный скрипт КАК ROOT , разворачивая любой% uаргумент в качестве имени пользователя для создания.Если этот сценарий успешно создает пользователя,

smbdбудет продолжайте, как если бы пользователь UNIX уже существовал.Таким образом, пользователи UNIX динамически создаются для сопоставить существующие учетные записи Windows NT.См. Также безопасность, сервер паролей, удалить пользовательский скрипт.

По умолчанию:

добавить пользовательский скрипт=Пример:

добавить пользовательский скрипт=/ usr / local / samba / bin / add_user% u

добавить пользователя в группу скрипт (G)

Полный путь к скрипту, который будет вызываться при добавлении пользователя в группу с помощью администрирования домена Windows NT инструменты.Он будет запущен smbd (8) КАК КОРНЬ . Любой номер

% gбудет заменен названием группы и любое% uбудет заменено именем пользователя.Обратите внимание, что команда

adduser, используемая в приведенном ниже примере, выполняет не поддерживает используемый синтаксис во всех системах.По умолчанию:

добавить пользователя в групповой сценарий=Пример:

добавить пользователя в сценарий группы=/ usr / sbin / adduser% u% g

Если этот параметр установлен на

дадля общий ресурс, тогда этот общий ресурс будет административным.Административная Общие ресурсы — это сетевые ресурсы по умолчанию, созданные всеми компьютерами под управлением Windows NT. операционные системы. Это акции типа C $, D $ или ADMIN $. Тип этих акций — STYPE_DISKTREE_HIDDEN.Подробнее см. В разделе о безопасности ниже. информация об этой опции.

По умолчанию:

административный ресурс=нет

Это список пользователей, которым будет предоставлено административные привилегии на общей папке.Это означает, что они будет выполнять все файловые операции как суперпользователь (root).

Вы должны использовать эту опцию очень осторожно, как любой пользователь в этот список сможет делать все, что угодно, на акции, независимо от прав доступа к файлам.

По умолчанию:

пользователи с правами администратора=Пример:

пользователи с правами администратора=jason

Этот параметр определяет, включены ли специальные функции AFS. за эту акцию.Если включено, предполагается, что каталог, экспортированный через

путьпараметр — это локальный импорт AFS. В специальные функции AFS включают попытку вручную создать токен AFS если вы включили —with-fake-kaserver в configure.По умолчанию:

afs share=нет

Этот параметр управляет временем жизни токенов, которые AFS фейковые претензии касервер. На самом деле они никогда не истекают, но в этой жизни контролирует, когда клиент AFS забудет токен.

Установите для этого параметра значение 0, чтобы получить

NEVERDATE.По умолчанию:

Срок действия токена afs=604800

Если вы используете функцию fake kaserver AFS, вы можете хотите вручную создать имена пользователей, для которых вы создаете токены. Например, это необходимо, если у вас есть пользователи из нескольких доменов. в вашей базе данных AFS Protection. Одна из возможных схем кодирования пользователей как DOMAIN + User, как это делает winbind с + в качестве разделителя.

Сопоставленное имя пользователя должно содержать имя ячейки для входа, поэтому без установки этого параметра токена не будет.

По умолчанию:

afs username map=Пример:

afs username map=%[email protected]

Целочисленный параметр указывает максимальное количество потоки, которые каждый процесс smbd создает при выполнении параллельного асинхронного ввода-вывода звонки.Если количество невыполненных вызовов больше, чем это номер, запросы не будут отклонены, но попадут в очередь и будут запланированы, в свою очередь, по мере выполнения невыполненных запросов.

Связанная команда: размер чтения aio

Связанная команда: размер записи aio

По умолчанию:

aio max потоков=100

Если для этого целочисленного параметра установлено ненулевое значение, Samba будет читать из файлов асинхронно, когда размер запроса больше чем это значение.Обратите внимание, что это происходит только для несвязанных и несвязанных читает и когда не использует кеш записи.

Единственными разумными значениями для этого параметра являются 0 (без асинхронного ввода-вывода) и 1 (всегда выполняйте асинхронный ввод-вывод).

Связанная команда: размер кэша записи

Связанная команда: размер записи aio

По умолчанию:

Размер чтения aio=1Пример:

Размер чтения aio=0 # Всегда читает синхронно

Если Samba была построена с поддержкой асинхронного ввода-вывода, Samba не будет ждать завершения запросов на запись перед возвратом результат клиенту для файлов, перечисленных в этом параметре.Вместо этого Samba немедленно вернет, что запись запрос был успешно завершен, независимо от того, операция будет успешной или нет. Это может ускорить работу клиентов без Поддержка aio, но это действительно опасно, потому что данные могут быть потеряны и файлы могут быть повреждены.

Синтаксис идентичен синтаксису файлов вето параметр.

По умолчанию:

aio написать после=Пример:

aio write после=/ *.tmp /

Если для этого целочисленного параметра установлено ненулевое значение, Samba будет записывать в файлы асинхронно, когда размер запроса больше чем это значение. Обратите внимание, что это происходит только для несвязанных и несвязанных читает и когда не использует кеш записи.

Единственными разумными значениями для этого параметра являются 0 (без асинхронного ввода-вывода) и 1 (всегда выполняйте асинхронный ввод-вывод).

По сравнению с размером чтения AIO этот параметр имеет меньший эффект, большая часть записей должна закончиться в кеш файловой системы.Записи, требующие выделения места, могут больше всего выиграет от перехода в асинхронный режим.

Связанная команда: размер кэша записи

Связанная команда: размер чтения aio

По умолчанию:

Размер записи aio=1Пример:

Размер записи aio=0 # Всегда делайте запись синхронно

Определяет, как Samba будет использовать свой алгоритмическое сопоставление uids / gid с идентификаторами RID, необходимыми для создания Идентификаторы безопасности NT.

Установка большего значения для этого параметра может быть полезна сайтам переход с WinNT и Win2k, как существующий пользователь и групповые поездки иначе столкнулись бы с системными пользователями и т. д.

Все UID и GID должны быть преобразованы в SID для правильная работа ACL на сервере. Таким образом, алгоритмический отображение нельзя «выключить», но его «отталкивать» следует решить проблемы. После этого пользователям и группам могут быть назначены «низкие» идентификаторы RID. в произвольной поддержке бэкэндов.

По умолчанию:

алгоритмическая база избавления=1000Пример:

алгоритмическая база избавления=100000

размер округления распределения (S)

Этот параметр позволяет администратору настраивать размер выделения сообщается клиентам Windows. По умолчанию размер 1 МБ обычно приводит к улучшению клиента Windows производительность.Однако округление размера выделения может вызвать трудности для некоторых приложений, например MS Visual Studio. Если компилятор MS Visual Studio начинает сбой с внутренняя ошибка, установите этот параметр равным нулю для этого общего ресурса.

Целочисленный параметр указывает размер округления в байтах.

По умолчанию:

размер округления распределения=1048576Пример:

размер округления распределения=0 # (для отключения обзоров)

разрешить подключение уровня авторизации dcerpc (G)

Этот параметр определяет, разрешено ли службам DCERPC использоваться с DCERPC_AUTH_LEVEL_CONNECT, который обеспечивает аутентификацию, но ни целостности сообщения, ни защиты конфиденциальности.

Некоторые интерфейсы, такие как samr, lsarpc и netlogon, имеют жестко заданное значение по умолчанию:

noи epmapper, mgmt и rpcecho имеют жестко заданное значение по умолчанию:да.Поведение может быть перезаписано для каждого имени интерфейса (например, lsarpc, netlogon, samr, srvsvc, winreg, wkssvc …) с помощью опции ‘allow dcerpc auth level connect: interface = yes’.

Этот параметр имеет приоритет по отношению к ограничениям реализации. Например. протоколы drsuapi и backupkey требуют DCERPC_AUTH_LEVEL_PRIVACY.Протокол dnsserver требует DCERPC_AUTH_LEVEL_INTEGRITY.

По умолчанию:

разрешить подключение уровня авторизации dcerpc=нетПример:

разрешить подключение уровня авторизации dcerpc=да

Этот параметр определяет, какие обновления DNS разрешены.

Обновления DNS можно полностью запретить, установив для него значение

отключен, включен только через безопасные соединения установкатолько безопасныйили разрешенный во всех случаях установив для негонебезопасный.По умолчанию:

разрешить обновления DNS=только безопасныйПример:

разрешить обновления DNS=отключено

разрешить небезопасные широкие ссылки (G)

При нормальной работе опция широких ссылок который позволяет серверу следовать символическим ссылкам за пределами общего пути автоматически отключается, когда расширения unix включены на сервере Samba.Это сделано в целях безопасности для предотвращения создания клиентами UNIX символических ссылок на области сервера. файловая система, которую администратор не хочет экспортировать.

Настройка разрешить небезопасные широкие ссылки на true отключает связь между этими двумя параметрами, удаляя эта защита и позволяет сайту настраивать сервер для перехода по символическим ссылкам (путем установки широких ссылок в «истину»), даже если расширения unix включен.

Не рекомендуется включать эту опцию, если вы полностью понимать последствия разрешения серверу переходите по символическим ссылкам, созданным клиентами UNIX.Для большинства нормальные конфигурации Samba, это будет считаться безопасным отверстие и установка этого параметра не рекомендуется.

Эта опция была добавлена по просьбе сайтов, у которых намеренно настроил Samba таким образом, и нужно было продолжить поддержка этой функции без необходимости исправлять Код Samba.

По умолчанию:

разрешить небезопасные широкие ссылки=нет

Этот параметр определяет, будет ли сервер входа в сеть (в настоящее время только в режиме «контроллер домена Active Directory»), будет отклонять клиентов, которые не поддерживают NETLOGON_NEG_STRONG_KEYS ни NETLOGON_NEG_SUPPORTS_AES.

Эта опция была добавлена в Samba 4.2.0. Это может заблокировать клиентов который отлично работал с версиями Samba до 4.1.x. как действующий дефолт там было «да», а сейчас «нет».

Если у вас есть клиенты без RequireStrongKey = 1 в реестре, вам может потребоваться установить «allow nt4 crypto = yes», пока вы не исправите все клиенты.

«allow nt4 crypto = yes» позволяет согласовывать слабую криптографию, возможно, с помощью атак перехода на более раннюю версию.

Эта опция имеет приоритет перед опцией «отклонить клиентов md5».

По умолчанию:

разрешить NT4 Crypto=нет

разрешить доверенные домены (G)

Этот параметр действует только в том случае, если для параметра безопасности установлено значение

сервер, доменобъявления. Если установлено значение нет, то пытается подключиться к ресурсу из домен или рабочая группа, отличные от той, в которой работает smbd in не удастся, даже если этому домену доверяет удаленный сервер выполняет аутентификацию.Это полезно, если вы хотите, чтобы ваш сервер Samba предоставлять ресурсы пользователям в домене, членом которого он является. В качестве Например, предположим, что есть два домена DOMA и DOMB. DOMB доверяет DOMA, которая содержит сервер Samba. Под нормальным обстоятельства, пользователь с учетной записью в DOMB может получить доступ к ресурсы учетной записи UNIX с тем же именем учетной записи на Сервер Samba, даже если у него нет учетной записи в DOMA. Этот может затруднить реализацию границы безопасности.

По умолчанию:

разрешить доверенные домены=да

разрешить небезопасное обновление кластера (G)

Если установлено значение no (по умолчанию), smbd проверяет при запуске, другие версии smbd работают в кластере и отказываются начни если так. Это сделано для защиты от повреждения данных в внутренние структуры данных из-за несовместимых версий Samba работают одновременно в одном кластере. Установка этого параметр на

даотключает это проверка безопасности.По умолчанию:

разрешить небезопасное обновление кластера=нет

Этот параметр определяет, будет ли winbind выполнять gpupdate команда, определенная в команде обновления gpo на Интервал обновления групповой политики. Интервал обновления групповой политики составляет определяется как каждые 90 минут плюс случайное смещение от 0 до 30 минут. Это применяет политики машины групповой политики к клиенту или KDC и машинные политики на сервер.

По умолчанию:

применить групповые политики=нетПример:

применить групповую политику=да