Заказать рекламу в РСЯ

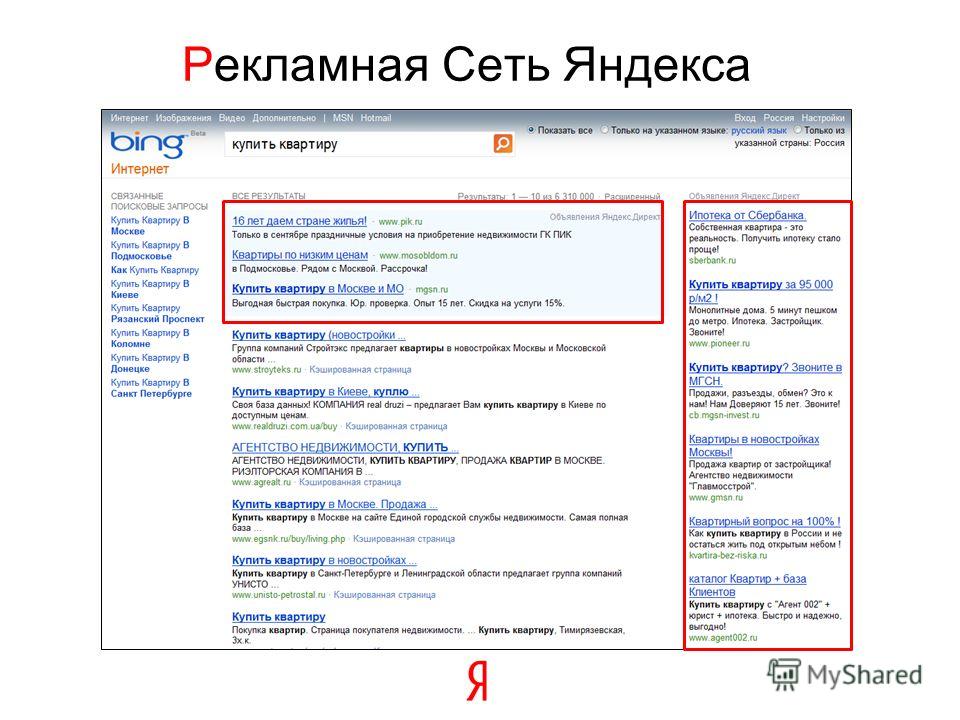

Рекламная сеть Яндекса — это специальная система размещения контекстных объявлений, созданная для рекламодателей. Заказать рекламу в РСЯ — значит обеспечить проекту стремительное развитие и привлечение новых пользователей.

Особенность контекстной рекламы состоит в гибком контроле доходов и расходов и в изначальной нацеленности на заинтересованную аудиторию.

-

- Содержание:

-

- Что необходимо для запуска?

- Преимущества

- Инструменты

- Как мы работаем

Для того, чтобы рекламная кампания приносила заявки и эффективно расходовала бюджет, необходимо правильно ее настроить и непрерывно контролировать, оптимизируя и добиваясь лучших показателей.

Что необходимо для запуска?

Создание рекламных объявлений состоит из следующих непростых шагов:

-

Создание привлекательных баннеров и формулировок;

Составление семантического ядра, подбор ключей;

-

Настройка рекламных кампаний с учетом целей бизнеса;

-

Тестирование гипотез;

-

Контроль ставок в аукционе;

-

Анализ показателей и оптимизация настроек;

Для корректной настройки рекламных кампаний в РСЯ и их последующей оптимизации необходимы глубокие знания системы и ее правил, а также опыт позволяющий выбирать наилучшие настройки для достижения целей бизнеса.

Преимущества использования РСЯ

Контекстная реклама — это графические баннеры и тексты, ориентированные на запросы пользователей. Можно выделить множество плюсов объявлений этого рода:

-

Настроенность на целевую аудиторию;

-

Более широкий охват в сравнении с поисковой рекламой;

-

Возможность работать с непрямым спросом;

-

Цена за клик ниже чем на поиске;

- Хорошая работает как имиджевая реклама.

В РСЯ позволяет использовать поисковые запросы людей для точного попадания в целевую аудиторию. Яндекс предъявлет высокие требования к сайтам участников сети, поэтому качество сайтов высокое, но также высока популярность этой сети, что обеспечивает очень большой охват аудитории.

К важным плюсам РСЯ относится ее стоимость. Цена на рекламу в РСЯ ниже, чем на многих интернет-площадках, а эффективность очень высока благодаря используемым технологиям и возможностям тонкой настройки. Расходы рассчитываются по количеству переходов пользователей, то есть оплачиваются только визиты пользователей, а не сам факт размещения рекламы.

Расходы рассчитываются по количеству переходов пользователей, то есть оплачиваются только визиты пользователей, а не сам факт размещения рекламы.

Инструменты

Используя различные инструменты при создании объявления и комбинируя их между собой, рекламодатели могут добиться любых желаемых эффектов. Рассмотрим некоторые из предложенных в РСЯ настроек:

-

Временной таргетинг — определение времени показа объявлений;

-

Географический таргетинг — выбор регионов, жителям которых будет показываться реклама;

-

Стратегия показов. Параметр отвечает за то, на каких площадках станут отображаться баннеры — в поиске, в сетях, или во всех местах одновременно;

-

Регулирование количества показов при поисковых запросах или на сайтах;

-

Корректировки ставок позволяют определить целевую аудиторию. Настройка производится с помощью Яндекс.Метрики и Аудитории.

Выставленные коэффициенты помогают привлечь пользователей, которым реклама будет интересна.

Выставленные коэффициенты помогают привлечь пользователей, которым реклама будет интересна.

Как мы работаем

Наша компания работает со всеми видами контекстной рекламы. Мы создаем текстовые и графические объявления с помощью технологии «поведенческий таргетинг», основанной на отслеживании запросов пользователей в поисковых системах.

Подбирая выгодную стратегию рекламной кампании, мы добиваемся роста целевой аудитории путем увеличения кликов по баннерам. Ежедневно мы анализируем объявления и работаем над улучшением качественных показателей.

Пакеты услуг

Для построения качественного интернет-маркетинга рекомендуем стратегическую работу с планом минимум на 3 месяца. При согласовании такого периода мы готовим индивидуальные план продвижения с бюджетом на 3 мес и механикой. Работа проектной группы сильно трансформируется в зависимости от KPI клиента, исходных данных и предыдущего опыта клиента.

При таком расчете медиакомиссия агентства может быть ниже/выше пакетной.

|

MINI |

MEDIUM |

MAXI |

|

Когда необходим охват и показы |

Гарантируем охват и трафик |

Когда нужны заявки, трафик и более глубокие KPI |

|

15 000 руб / мес при бюджете на рекламу до 80 000р.

Базовые платформы: Дополнительные платформы: Геосервисы Яндекса, Программатик, Паблики, Блогеры и др. В пакете указана стоимость работы проектной группы. |

25 000р / мес при бюджете на рекламу 80 000 — 150 000р

Базовые платформы: Дополнительные платформы: Геосервисы Яндекса, Программатик, Паблики, Блогеры и др. В пакете указана стоимость работы проектной группы. |

50 000р/мес при бюджете на рекламы от 150 000р до 300 000р Без ограничения на платформы база и дополнительные Дополнительные платформы: Геосервисы Яндекса, Программатик, Паблики, Блогеры и др. В пакете указана стоимость работы проектной группы. |

Оставьте нам сообщение, и мы свяжемся

с Вами в течение часа!

- Назад

что это такое и как работает, чем отличается от поиска и как настроить рекламную сеть Яндекс самостоятельно

РСЯ: что это такое и как работает, чем отличается от поиска и как настроить рекламную сеть Яндекс самостоятельноДинамический коллтрекинг

Стоимость

8 800 555 55 22

- Вернуться в Глоссарий

Пред. статья

Ретаргетинг

След. статья

Рыночная ниша

Оглавление

Другие популярные термины

К

Ключевое слово

Что такое ключевые слова и зачем они нужны. Где используются ключевые запросы. На какие виды делятся ключевые слова. Разновидности вхождений. Как подобрать ключи и куда их вписывать

Где используются ключевые запросы. На какие виды делятся ключевые слова. Разновидности вхождений. Как подобрать ключи и куда их вписывать

Пред. статья

Ретаргетинг

След. статья

Рыночная ниша

Весь алфавит

Весь алфавит А Б В Г Д Е З И К Л М Н О П Р С У Ф Э Ю Я A B C E G L M P Q R S U W

Виртуальная АТС

- Голосовое меню (IVR)

- Запись разговоров

- Интеграция с LDAP

- Конференцсвязь

- Многоканальные номера

- Поддержка

- Подключение

- Статистика и мониторинг

Коллтрекинг

- О продукте

- Как подключить

- Решения

- Стоимость

- Сквозная аналитика

- Мультиканальная аналитика

Контакт-центр

- Исходящий обзвон

- Оценка эффективности работы

- Поддержка

- Подключение

- Управление клиентским сервисом

Решения

- IP-Телефония

- Телефонизация офиса

- Бесплатный вызов 8-800

- Для стартапов

- Объединение филиалов

- Дополнительные линии

- Диспетчеризация ЖКХ ТСЖ и УК

Заказать звонок

Заказать звонок

Техподдержка

Бизнес-кейсы

Партнерам

Поддержка

О компании

Почему MANGO OFFICE

Наша команда

Наши достижения

Карьера

Пресс-центр

Блог «Бизнес-рецепты»

Мероприятия

Наши клиенты

Отзывы

Заказать звонок

Выберите интересующий вас вопрос:

- Покупка услуг

- Обслуживание

- Техподдержка

Хотите себе такой же виджет? Узнайте, как подключить!

Отправляя заявку, вы даете согласие с Политикой обработки персональных данных

инструкция по настройке и работе с Рекламной сетью Яндекса

Время прочтения: 10 минут

Тэги: контекстная реклама

О чем статья?

- Как работает РСЯ;

- Где искать свою аудиторию;

- Какие форматы рекламных объявлений выбрать;

-

От чего зависит эффективность кампании.

Для кого эта статья?

- Для специалистов по таргетированной рекламе;

- Для интернет-маркетологов;

- Для владельцев бизнеса.

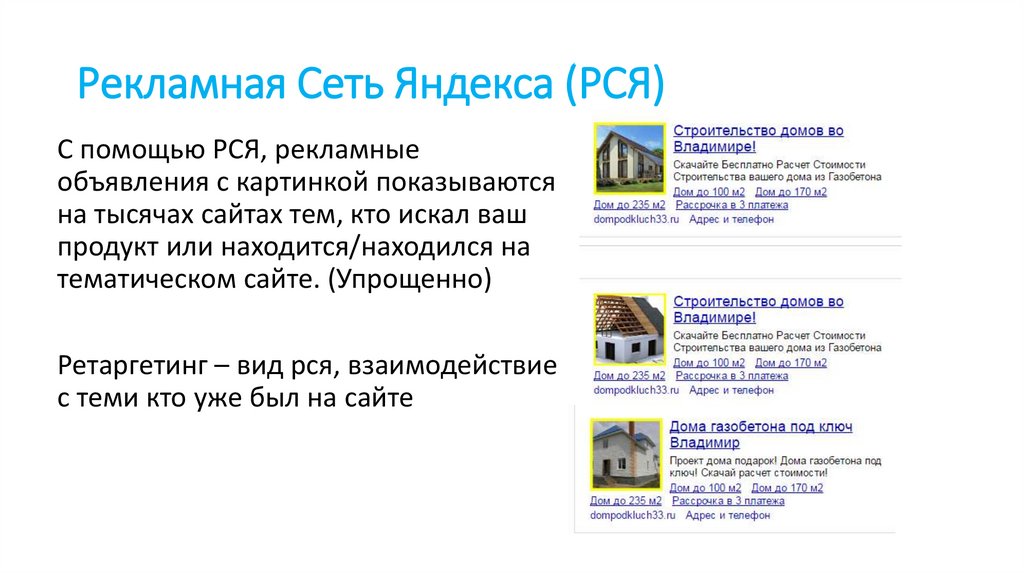

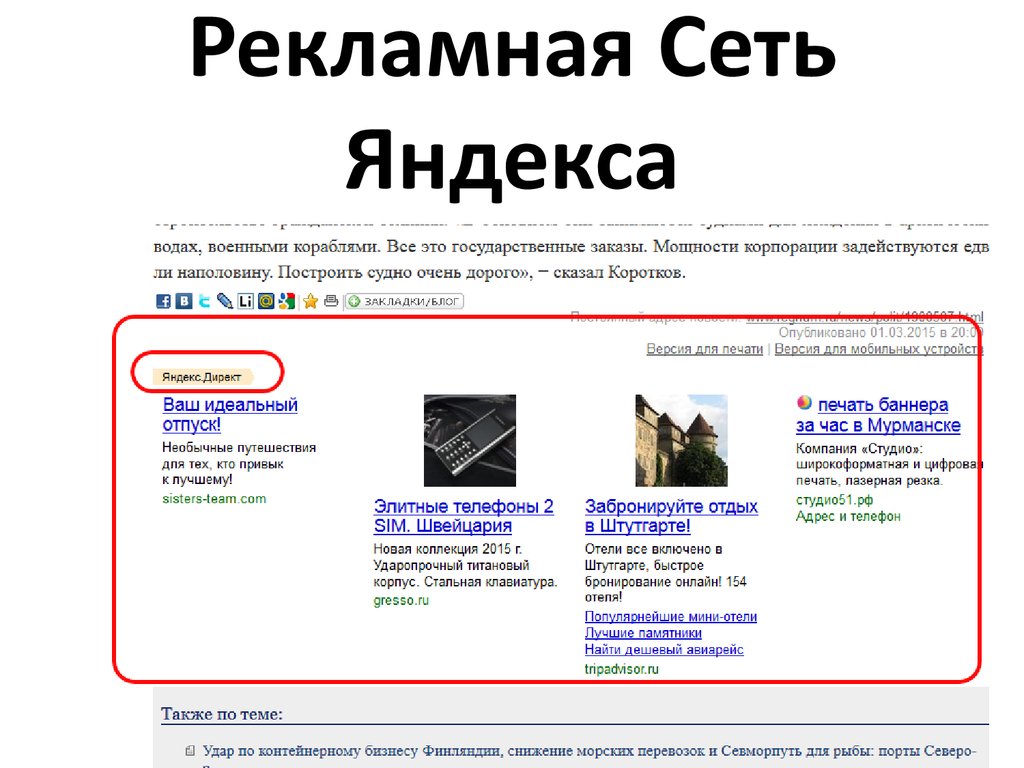

Что такое РСЯ

Рекламная сеть Яндекса (далее РСЯ или сети) — система размещения рекламы в его сервисах и на партнёрских площадках, количество которых превысило 40000 тысяч. Это универсальный инструмент для решения имиджевых задач, привлечения недорогого трафика и расширения клиентской базы. В умелых руках РСЯ может творить чудеса в рамках своих возможностей.

По данным Яндекса, среднесуточная аудитория РСЯ — около 65 млн пользователей, половина из которых не пересекается с поиском. Вполне возможно, потому что в числе партнёров IT-гиганта крупные медиахолдинги, сайты федеральных телеканалов и мобильные приложения, социальные сети. Например, Hearst Shkulev Media, Avito, РБК, Viber, Happy Mama, VK Group — полный список доступен в мануале Яндекс. Директа.

Директа.

Схематично реклама в РСЯ работает так: пользователь хочет купить ботинки, задает поисковый запрос “желтые ботинки купить” или “качественные желтые ботинки”, смотрит выдачу и выбирает. Система запоминает эту информацию и начинает показывать объявления о продаже ботинок на партнёрских площадках. На деле критериев выбора аудитории для показа объявления намного больше.

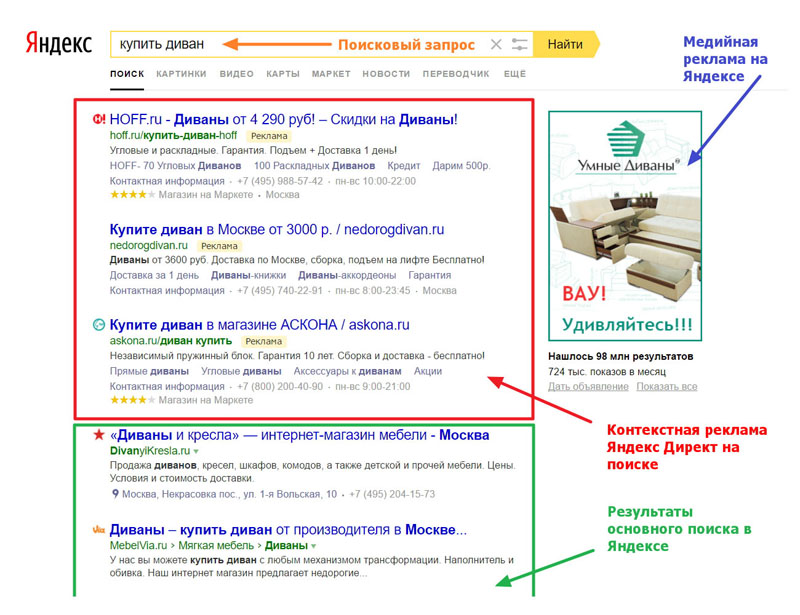

Чем отличается РСЯ от рекламы в поиске?

Степенью «прогрева» аудитории. Поисковая реклама нацелена на прямую продажу — там гуру Директа охотятся за «горячими» клиентами. Пользовательский интент очевиден: найти, сравнить предложения, купить товар или услугу. Рекламодатель получает целевой трафик по высоким ставкам.

Трафик с РСЯ дешевле поискового — минимальная ставка 30 копеек. Правда и аудитория более размытая и «холодная»: пользователю интересна тематика, но к покупке «здесь и сейчас» он не готов. Задача РСЯ скорее привлечь пользователя, познакомить его с продуктом. И только потом — сделать его клиентом.

И только потом — сделать его клиентом.

РСЯ управляет самообучающийся алгоритм, который на основе поведенческих факторов определяет, что интересно юзеру в данный момент. Поведенческие факторы — это показатели взаимодействия пользователя с интернет-ресурсами. С их помощью РСЯ помогает нацелиться на нужную вам аудиторию.

Как работает РСЯ: ищем свою аудиторию

Реклама в РСЯ привязана к интересам и поведению пользователей. И есть несколько стратегий запуска, которые помогут найти релевантную аудиторию:

1. По семантическим запросам — когда мы привязываемся к тому, какие ключи вводит человек в поиске, чтобы потом предложить ему это же в сетях.

2. По интересам — одна из настроек Директа, где из 19 основных групп можно задать сферу интересов пользователей от бизнеса до электроники.

3. По сегментам Яндекс. Аудитории — популярный сервис, который на основе данных Яндекс. Метрики распределяет трафик по разным параметрам. Например:

Метрики распределяет трафик по разным параметрам. Например:

3.1. по геотаргетингу — глобально регион или город легко уточнить и через кабинет Директа. К Аудитории обращаются, если нужен фокус на микрорайон, улицу или даже дом. Сегмент задаётся с помощью карты или географических координат. Можно добавить до 1000 местоположений.

И даже уточнить, как часто потенциальные клиенты бывают на заданной территории: живут или работают, появлялись там за последние N дней или находятся прямо сейчас. Хорошая опция для локальных бизнесов — например, рекламы акций. Житель Алтуфьево вряд ли будет «переобувать» автомобиль в Бирюлёво Восточном. А вот местный с Липецкой улицы — легко.

3.2. по схожей аудитории — с этим справится технология Look-alike. По выделенному сегменту Метрики система выбирает новых пользователей, чье поведение совпадает с вашей аудиторией.

Таким образом можно найти новых клиентов внутри своего города или расширить географию — Look-alike подберет пользователей с аналогичными интересами.

3.3.по загружаемым данным — суть та же, что у Look-alike, только связи устанавливаются по данным из загруженных баз. Нужно подготовить файл с номерами телефонов, почтовыми адресами клиентов или ID мобильных телефонов. Документ загружается в Аудитории и на основе данных Яндекса формируется сегмент с похожими пользователями. Перед обработкой документ желательно захешировать (криптографическая хеш-функция, которая защищает данные).

4. Ретаргетинг — верный способ догнать и осчастливить клиента. Можно фокусироваться на целях вашей Метрики и возвращать тех, кто был на сайте или совершил целевое действие: просмотрел 10 страниц каталога или положил товар в корзину, или заполнил форму. Можно целиться на сегмент Метрики или сегмент Аудитории.

Кому точно не подходит реклама в РСЯ? Исключаем ниши

На самом деле, сети подойдут любому бизнесу, но сначала надо определиться с целями — что вы хотите получить? РСЯ прекрасно решает имиджевые и даже пиар задачи: рассказать широкой аудитории о бренде, бизнесе или событии. РСЯ привлекает новую аудиторию, раскручивает бизнес.

В РСЯ можно создать эффект всеобъемлющего присутствия в интернете. Помните, как начинала Ламода? Реклама была везде! Повсеместное размещение рекламы дало нужный эффект — Ламода стала знакомой, «своей». А к «своим» доверие выше. Это и называется лояльность к бренду.

РСЯ помогает продавать. У нас есть наглядный кейс с Yves Rocher, когда реклама в сетях, настроенная по воронке продаж, увеличила охват на 82% и конверсию на 19%. Доля новых покупателей возросла именно на кампаниях в РСЯ.

Потребители трафика с РСЯ — e-commerce, e-grocery, fashion-индустрия, мебель, товары DIY, строительство, недвижимость, beauty-индустрия и другие представители сектора B2C. К слову, B2B тоже может найти клиентов в РСЯ, аудитория сети вмещает в себя и собственников бизнеса, и ЛПР, и менеджеров по закупкам.

К слову, B2B тоже может найти клиентов в РСЯ, аудитория сети вмещает в себя и собственников бизнеса, и ЛПР, и менеджеров по закупкам.

Форматы рекламы в РСЯ

РСЯ хороша разнообразием форматов и площадок: текстово-графические и видео объявления, динамические и smart баннеры. Умножить это на недорогой трафик — и получим простор для экспериментов и лидогенерации.

Форматы удобно разделить по целям кампании: имиджевые для «прогрева» большой аудитории и performance, нацеленные на продажи. Классика имиджевой рекламы — медийный и видео баннеры с оплатой за тысячу показов. Цели всё те же: создать у потребителей определенный образ бренда, повысить узнаваемость и лояльность.

Далее по списку — видеореклама, которая служит доступной альтернативой показам на ТВ. В мануале Яндекс. Директа этот формат относят и к performance-маркетингу. Но мы не стали бы причислять его к мощному инструменту продаж, скорее это имиджевое дополнение.

В лидерах performance всё так же остаются текстово-графические объявления. Высокую конверсию дают smart-баннеры. Система сама сгенерирует объявление под запрос из данных товарного фида или заданных страниц сайта. Советуем присмотреться к фидам — они лучше работают. Самая высокая конверсия таких объявлений в нише e-commerce.

Высокую конверсию дают smart-баннеры. Система сама сгенерирует объявление под запрос из данных товарного фида или заданных страниц сайта. Советуем присмотреться к фидам — они лучше работают. Самая высокая конверсия таких объявлений в нише e-commerce.

Пошаговая настройка кампании в РСЯ

В качестве примера возьмем один из ведущих форматов smart-баннер и посмотрим пошаговую инструкцию. Кабинет интуитивно понятен.

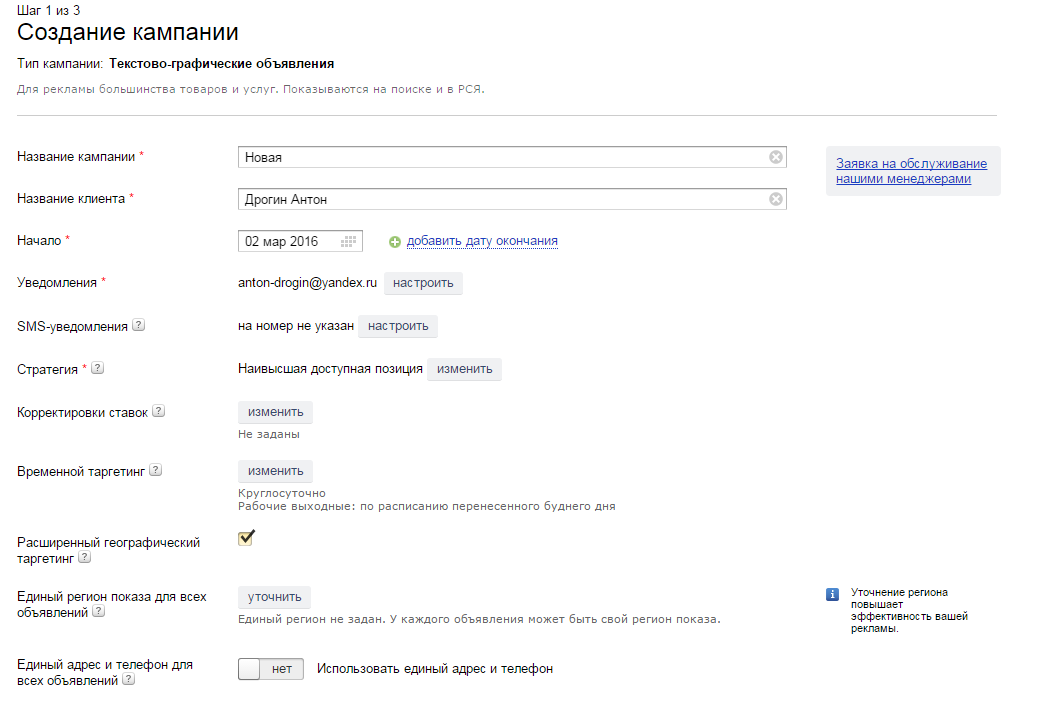

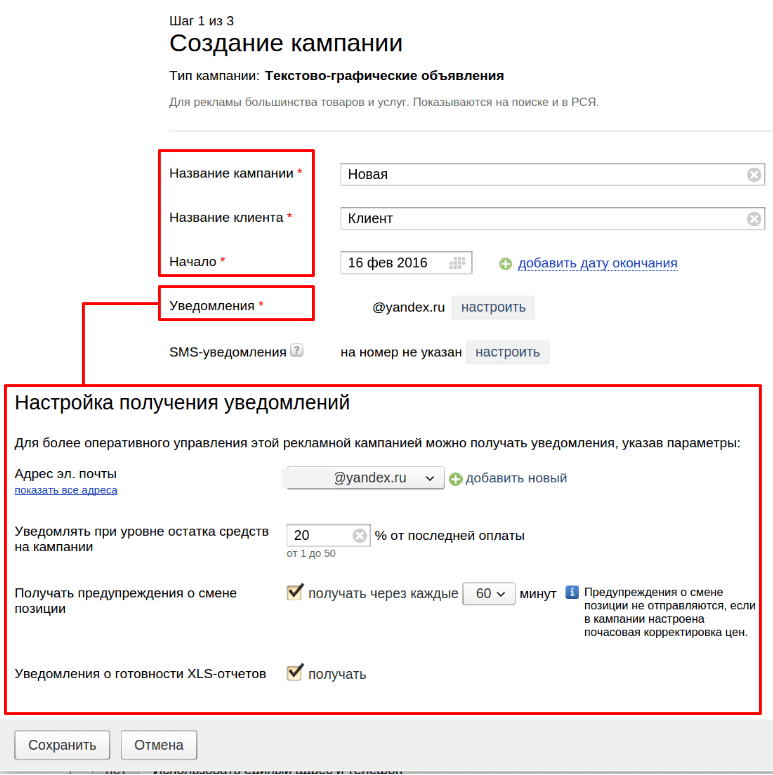

Шаг 1. Создаем кампанию

Указываем тип кампании. Интересно, что под каждую цель система предлагает наиболее целевой формат. Например, если кликнуть на “Охват на главной Яндекса”, будет предложена “Медийная кампания, а для “Продажи большого ассортимента” предложен smart-баннер.

Шаг 2. Настраиваем параметры

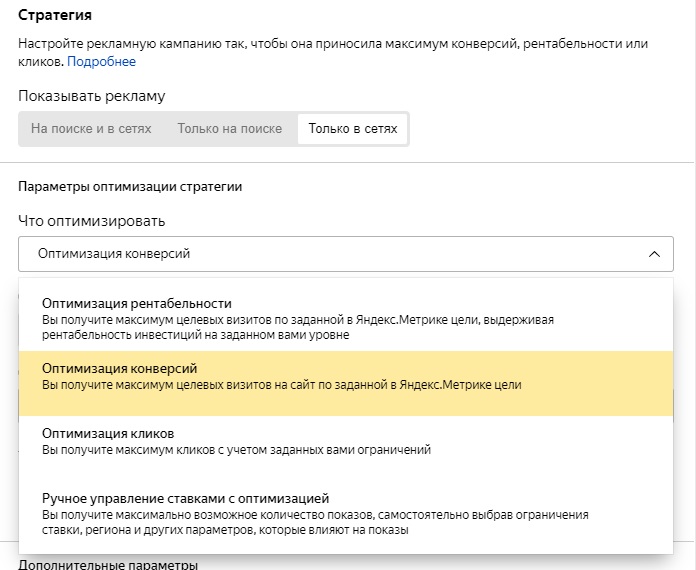

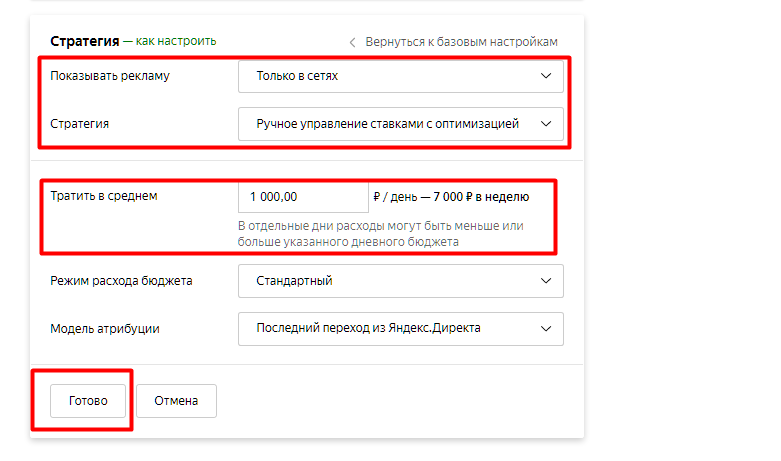

Переходим в режим эксперта, выбираем “Продажа через рекламную сеть” и настраиваем основные параметры: стратегию — оптимизация кликов, конверсии или целевая доля расходов.

Шаг 3. Задаем бюджеты

Уточните стоимость клика, недельный бюджет и модель атрибуции — Яндекс рекомендует выбирать «Последний переход из Яндекс.Директа кросс-девайс» для большего количества конверсий. Заполняйте дополнительные поля и переходите к загрузке фида.

ШАГ 4. Настройка баннеров

После валидации файла можно посмотреть внешний вид баннера. Чтобы фотографии отображались корректно, добавьте в фид картинку разных форматов: горизонтальную, вертикальную и квадратную. Система возьмет ту, которая лучше подойдет для рекламного блока по соотношению сторон.

Советы по оптимизации рекламной кампании и снижению стоимости

Настройка кампании зависит от ваших целей. Если нужно получить охваты — запускаем медийный баннер, оплачиваем показы. Если нужны лиды или заявки — включаем автостратегию и платим за целевое действие. Этой опцией успешно пользуются представители электронной коммерции и рынка недвижимости.

Если нужно привести трафик на сайт — используйте оплату за клик и следите за качеством площадок. В интернете распространены многостраничные списки с нецелевыми площадками. Можно их минусовать сразу, а можно набрать статистику и посмотреть, подходят ли они под вашу рекламную кампанию. Все кейсы разные и подходы к настройкам — тоже.

Единственное, что, пожалуй, стоит отключить, так это площадки с мобильными играми. Во-первых, с них часто идёт скликивание: пользователи хотят закрыть объявление и промахиваются. Во-вторых, если человек начал играть, ничего кроме раздражения реклама не принесет. И в-третьих, вы не знаете наверняка, с какой аудиторией имеете дело — например, в телефоне родителей часто играют дети.

Важно подготовить адекватные, качественные креативы под все возможные размеры, которые предлагает Яндекс. Это некая гарантия того, что ваше объявление будет выглядеть читабельно на любом сайте и устройстве.

Тестируйте креативы на разных устройствах, смотрите, корректно ли они отображаются. РСЯ грешит тем, что «режет» изображения, а заказчик — тем, что не оценивает заранее, как это будет выглядеть. Оцените текст и заголовки — каждое слово попадает в «боль» клиента?

РСЯ грешит тем, что «режет» изображения, а заказчик — тем, что не оценивает заранее, как это будет выглядеть. Оцените текст и заголовки — каждое слово попадает в «боль» клиента?

И в заключение: как бы вы ни старались с настройками, всё равно будет процент нецелевых заявок. Бороться с этим рекламой — не эффективно. Но сокращать количество «мусорного» трафика можно и нужно.

Анализ эффективности рекламной кампании в РСЯ

Сравните полученный результат с первоначальными целями. Что вы планировали достичь с помощью кампании в РСЯ? Целей может быть несколько, перечислим основные:

- Получить широкий охват аудитории, привлечь внимание пользователей к событию или бренду.

- Привести новый трафик на сайт по сниженным ценам.

-

Побудить пользователя к целевому действию: посмотреть определенные страницы, например, “доставка” и “форма заказа”; совершать звонок, заполнить форму для обратной связи, добавить товар в корзину.

- Оформить покупку.

- Снизить стоимость целевого действия.

По первому пункту всё просто: смотрим охват, среднюю стоимость 1000 показов, оцениваем релевантность площадки вашему мероприятию или бренду. Выбираем разумный показатель CPM (cost per millenium — стоимость 1000 показов). Слишком дешевый трафик должен насторожить: качественная аудитория имеет соответствующую цену.

Во втором пункте обращаем внимание на CTR объявления и стоимость клика (CPC, cost per click).

В третьем — оцениваем CTR, стоимость действия (CPA, cost per action) и коэффициент конверсии.

В четвертом и пятом нужны стоимость действия, конверсия и доля рекламных расходов.

Как бы парадоксально это не звучало, снизить стоимость целевого действия можно за счет вливания большего бюджета. Будьте готовы экспериментировать, тестировать и тратить деньги, чтобы в итоге получить качественную кампанию. Наглядный кейс с интернет-гипермаркетом «Порядок», где ДДР удалось сократить на 45% за счет роста инвестиций в рекламу.

Наглядный кейс с интернет-гипермаркетом «Порядок», где ДДР удалось сократить на 45% за счет роста инвестиций в рекламу.

Собирайте статистику, меняйте стратегии, креативы, создавайте новые сегменты аудитории. Чем больше экспериментируешь, тем лучше знаешь, что поможет достичь цели, а что не сработает. Анализируйте не только победы, но и поражения — и тогда формула успеха обязательно сложится.

Если вы хотите расширить свои знания о рекламных каналах, прочитайте, где еще разместить рекламу в интернете.

ВЫВОДЫ

-

РСЯ — эффективный инструмент интернет-рекламы, если знать свои цели, аудиторию и бизнес.

-

Обязательно пользуйтесь сервисами РСЯ и Яндекс.Аудиторий. Настраивайте Метрику, выделяйте сегменты, пользуйтесь технологий Look-alike и своими базами данных.

-

Выбирайте формат исходят из задач и помните, что хорошо рассказывает видеобаннер, а продаёт — текстово-графические объявления или smart-баннер.

-

Чтобы запустить идеальную кампанию, которая сэкономит бюджет, нужно сначала потратить деньги на тесты и креативы. Чем больше статистики и даже ошибок, тем лучше! Это даёт знания и помогает найти свой путь.

-

Будьте внимательны к клиентам, узнавайте их ожидания, «боль» и потребность. Тогда реклама в РСЯ даст нужный эффект быстрее и проще.

Статью подготовила Татьяна Гончарова. Профессиональный копирайтер, журналист, который пишет о маркетинге с любовью. Застала эпоху bash org, пользовалась Liveinternet, укрощала динозавров.

Рекламная сеть Яндекса (РСЯ) — что это, как настроить

РСЯ, или рекламная сеть «Яндекса» — это партнерская сеть сайтов, на которых можно размещать контекстную рекламу. РСЯ появилась в 2005 году и сегодня объединяет более 40 000 площадок, заявляет сам «Яндекс».

Все площадки проходят модерацию и среди них нет сайтов, сделанных специально для размещения рекламы, не имеющих интересного пользователю контента или размещающих контент, конфликтующий с законодательством и здравым смыслом. В РСЯ не берут немодерируемые форумы, сайты с готовыми домашними заданиями для школьников или ресурсы, которые предлагают написать курсовые работы за студентов. Кроме сайтов, в РСЯ входят мобильные приложения и приложения Smart TV, но сайты составляют основную базу ресурсов-партнеров.

Среднесуточная аудитория площадок РСЯ, как показывает «Яндекс.Справка», больше 65 млн пользователейС аудиторией в поисковой системе пересечений не больше 50 %, а значит, реклама в РСЯ помогает существенно расширить охват пользователей, что важно для рекламодателей.

Таргетированная реклама в социальных сетях

- Ваша реклама показывается аудитории с точно заданными параметрами: пол, возраст, работа, гео, интересы, темы.

- Это гибкий и тонко настраиваемый на конкретный сегмент аудитории инструмент продвижения.

Рекламные объявления в РСЯ размещаются:

- На главной странице «Яндекса», «Яндекс.Погоде» и в «Яндекс.Новостях».

- На сайтах партнеров, от крупных, таких как Avito, РБК, СТС, НТВ, до небольших.

- В мобильных приложениях, например, в приложениях Opera и GoKids.

- В приложениях Smart TV.

Как работает РСЯ и в чем ее отличия от контекстной рекламы на поиске

Когда человек заходит в поисковую систему «Яндекс» и вводит запрос “детские угги купить”, он видит поисковую контекстную рекламу, которая точно соответствует этому запросу.

Человек переходит на десятки сайты, изучает предложения разных производителей и продавцов детской обуви. Самообучающиеся алгоритмы «Яндекса» запоминают, чем интересовался конкретный пользователь. И когда он продолжает путешествие по интернету, уже оставив в стороне тему детской зимней обуви, его «догоняет» тематическая реклама в РСЯ. При этом часто не важна тематика сайта: рекламу детской зимней обуви пользователь может увидеть и на сайте auto.ru, и на садово-огородном форуме.

Самообучающиеся алгоритмы «Яндекса» запоминают, чем интересовался конкретный пользователь. И когда он продолжает путешествие по интернету, уже оставив в стороне тему детской зимней обуви, его «догоняет» тематическая реклама в РСЯ. При этом часто не важна тематика сайта: рекламу детской зимней обуви пользователь может увидеть и на сайте auto.ru, и на садово-огородном форуме.

Информацию об интересах пользователя алгоритм сохраняет до 30 дней, и все это время человек теоретически может видеть предложения купить детские угги. Теоретически — потому что интересы могут быстро меняться, и тогда алгоритм будет показывать в РСЯ то, чем человек интересовался недавно. Угги будут забыты, на смену им придет другая реклама.

РСЯ отличается от поисковой рекламы тем, что:

- Пользователь не ищет конкретный товар прямо сейчас: он интересовался им раньше. Это менее теплая аудитория.

- В РСЯ не так важна релевантность рекламного объявления запросу — именно потому, что запроса здесь и сейчас нет.

- Охват аудитории в РСЯ шире, чем в поисковой системе. Происходит это потому, что многие используют как основную поисковую систему Google, а не «Яндекс», или переходят с сайта на сайт из закладок или по сохраненным ссылкам, минуя поисковую систему.

Читайте также:

Что такое контекстная реклама — как выглядит и от чего зависит стоимость

Когда полезна реклама в РСЯ и 3 сценария ее показа

Контекстную рекламу в РСЯ есть смысл использовать в тех случаях, когда:

- Нет горячего спроса на товар/услугу.

- Поисковая реклама дает мало трафика.

- Клик в поисковой рекламе обходится слишком дорого.

- Требуется охватная рекламная кампания — например, для информирования о новом продукте.

- Необходим прогрев аудитории при продаже продуктов с длинным циклом сделки. Как правило, это дорогие или сложные продукты: например, дома и квартиры.

При работе с РСЯ важно иметь в виду то, что существуют 3 основные сценария, по которым пользователю показывается реклама:

Сценарий 1. Поведенческий

Молодая мама искала детские кружки-непроливайки, и теперь на сайтах разной тематики она видит рекламу детских товаров — в первую очередь, кружек.

Сценарий 2. Ретаргетинговый

Молодая мама смотрела интернет-магазин детской одежды, положила в корзину зимний комбинезон на мальчика 3 лет, но покупку так и не оформила. При посещении сайтов, входящих в РСЯ, она будет видеть рекламу-напоминание вида «Вы забыли в корзине…», «Вы все еще не оформили заказ на детский комбинезон…».

Ретаргетинг помогает мотивировать пользователя к покупке и повышает конверсию контекстной рекламы.

Читайте также:

Как увеличить конверсию сайта: 30 рабочих способов

Сценарий 3. Тематический

На сайте интернет-магазина детской одежды пользователь будет видеть рекламу комбинезонов, рубашек и детских джинсов, на сайте сантехники — рекламу кранов для ванной и кухни, на сайте пластиковых окон — рекламу компаний по их установке и обслуживанию, а также по продаже москитных сеток на окна.

Виды объявлений в РСЯ

Рекламные объявления в РСЯ могут быть нескольких видов.

Текстово-графические объявления

Изображение + текст. Наиболее распространенный формат объявлений, который показывает хорошую эффективность.

Реклама в РСЯ выгодно отличается от поисковой, которая не включает изображенияГрафические объявления

Это графические баннеры, которые хорошо заметны, но часто получают меньше показов, чем текстово-графические объявления: — иногда один графический баннер занимает больше места, чем текстово-графическое объявление, и чтобы получить показы, ставка у такого объявления должна быть выше.

Смарт-баннеры

Смарт-баннеры отличаются от графических тем, что формируются алгоритмами «Яндекс.Директа» автоматически, на основе загруженных товарных фидов.

Выглядят такие баннеры как мини-карточка товара с его изображением, описанием и ссылкой на страницу сайта.

Видеообъявления

Показываются в видеосети «Яндекса», куда входят сайты крупных телеканалов. Это отдельно настраиваемые рекламные кампании; используются, как правило, не для получения трафика, а для охвата и повышения информированности о бренде или продукте.

Медийные баннеры

Баннеры этого вида демонстрируются только в РСЯ. Они используются для медийных кампаний с оплатой за показы.

Реклама мобильных приложений

Демонстрируются на сайтах РСЯ, но только на мобильных гаджетах, с которыми это приложение совместимо. У объявлений единственное возможное целевое действие — это скачивание приложения.

У объявлений единственное возможное целевое действие — это скачивание приложения.

Плюсы и минусы рекламы в РСЯ

Плюсы рекламы в РСЯ:

- Это хороший источник трафика и инструмент привлечения новых клиентов.

- Именно реклама в РСЯ дает максимальный охват аудитории.

- Реклама демонстрируется на модерируемых площадках с хорошим качеством трафика.

- Доступно множество форматов рекламных объявлений, подходящих для разных типов бизнеса.

- Очень высокая гибкость настроек рекламной кампании.

- «Яндекс.Директ» отслеживает и старается пресекать скликивание рекламы. Это защищает от нецелевого расходования бюджетов.

- Стоимость клика при размещении рекламы в РСЯ часто ниже, чем у поисковой рекламы.

- С лета 2021 года работает автоконструктор объявлений с дополнениями для каждого пользователя.

Работает по принципу смарт-баннера, подбирая оптимальные заголовок, текст, изображение и СТА-кнопку.

Работает по принципу смарт-баннера, подбирая оптимальные заголовок, текст, изображение и СТА-кнопку. - Рекламную кампанию в РСЯ легко масштабировать. Достаточно увеличить бюджет, и охват аудитории вырастет без поиска и проработки дополнительной семантики.

Минусы рекламы в РСЯ:

- Нет выбора предпочтительных площадок для показа рекламы, а нежелательные — например, дающие большое количество отказов — можно указывать только вручную.

- Неизвестны точные методики подбора аудитории — подбирается она автоматически, и, возможно, не всегда совпадает с параметрами целевой аудитории рекламодателя.

- Реклама в РСЯ не подходит для товаров и услуг срочного спроса. Горящие путевки, услугу вскрытия двери с заклинившим замком, услугу эвакуации автомобилей лучше продавать с помощью поисковой контекстной рекламы.

- Реклама в РСЯ не приводит горячую аудиторию и прямой трафик.

Обычно работа идет с аудиторией, которая еще не готова к покупке, и требует нескольких касаний с компанией для принятия решения.

Обычно работа идет с аудиторией, которая еще не готова к покупке, и требует нескольких касаний с компанией для принятия решения.

Продвижение сайта по трафику

- Приводим целевой трафик с помощью огромного семантического ядра.

- Рассчитайте стоимость продвижения с помощью онлайн-калькулятора.

Как настроить рекламную кампанию в РСЯ

Реклама настраивается в личном кабинете пользователя в «Яндекс.Директе». Его интерфейс и функциональность находятся в динамике: что-то новое появляется, старое и малоперспективное «Яндекс.Директ» убирает.

Например, сейчас у рекламодателя нет возможности выбрать местом размещения объявлений только РСЯ.

Есть пункт «РСЯ и главная страница Яндекса». Выбирайте его

Выбирайте егоВот на какие еще параметры важно обратить внимание при настройке рекламы в РСЯ:

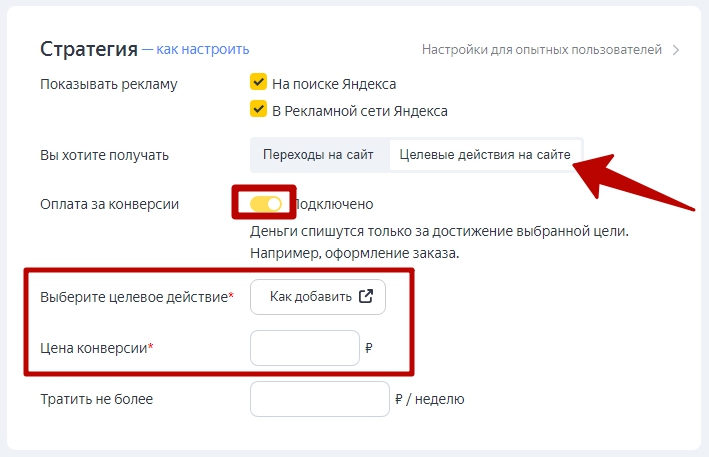

Выбор стратегии. Необходимо выбрать целевое действие, например, переход на сайт. После этого для базовой настройки рекомендуем вам остановиться на «Оптимизация конверсий», то есть на системе оплаты за переходы на сайт.

Для человека, не владеющего нюансами настройки, это оптимальный вариант, так как система сама будет стремиться привести на сайт максимум посетителей в рамках заданного недельного бюджета. Не забудьте подключить опцию «Оплата за конверсии», и деньги будут списываться только после совершения пользователем целевого действия.

Цена конверсии. Алгоритм «Яндекс.Директа» работает так, чтобы стоимость конверсии не превышала заданную вами. Поэтому если вы зададите слишком низкую цену, неадекватную рынку, конверсий просто не будет. Минимально возможная цена — 0,9 ₽/конверсия.

Минимально возможная цена — 0,9 ₽/конверсия.

Читайте также:

Расчет конверсии сайта для разных каналов интернет-маркетинга: формулы, цифры, примеры

«Тратить не меньше». Это про недельный бюджет. В системе есть минимальный порог — недельный бюджет на контекстную рекламу должен быть не менее 300 ₽ и соотноситься с ценой конверсии так, чтобы бюджета хватило минимум на 10 лидов.

Основные параметры выбора стратегии рекламной кампании в РСЯДата и время проведения рекламной кампании. Выберите, с какого числа начнутся показы рекламы, и настройте временной таргетинг.

Например, если ваша целевая аудитория — работающие женщины, то оптимальным временем показа рекламы будет утро с 7 до 9 (когда люди пользуются интернетом по пути на работу) и вечер с 18 до 21 часа в рабочие дни, и, возможно, дневное время в субботу.

В остальное время можно отключить показы рекламы или снизить ставку за клик. Сам «Яндекс.Директ» советует выставлять время показов в соответствии со временем работы вашего колл-центра или офиса. Но в случае, если вам важен максимальный охват аудитории, лучше этого не делать.

Режим показов. Выбирайте распределенный режим показов. Это гарантия, что бюджет будет тратиться более или менее равномерно, и не будет израсходован весь в первый же день.

Параметры показов объявлений в РСЯОрганизация. Если ваша компания зарегистрирована в сервисе «Яндекс.Бизнес», информация подтянется автоматически. Если нет — советуем вам сделать это и бесплатно получить информативную карточку компании, которая будет демонстрироваться на поиске справа от основной выдачи в ответ на запросы с названием компани

Данные о компании подгружаются из сервиса «Яндекс.Бизнес»

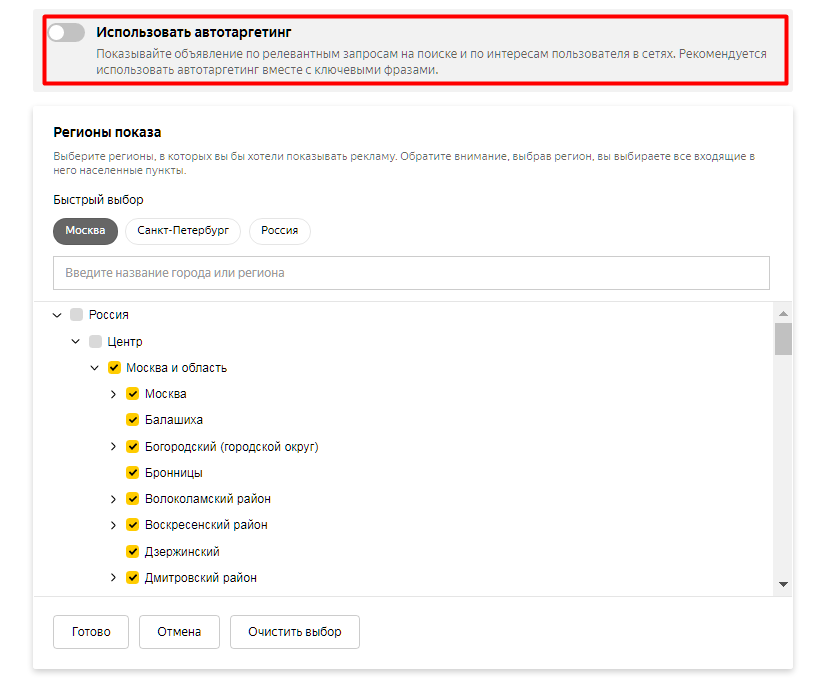

Выбор аудитории. Рекомендуем оставить включенный по умолчанию автотаргетинг. В этом случае алгоритмы будут показывать объявления пользователям с учетом их краткосрочных интересов. Пол, возраст, статус, другие социально-демографические настройки недоступны.

Рекомендуем оставить включенный по умолчанию автотаргетинг. В этом случае алгоритмы будут показывать объявления пользователям с учетом их краткосрочных интересов. Пол, возраст, статус, другие социально-демографические настройки недоступны.

География показов. Значимый пункт для того, чтобы исключить неоправданные траты бюджета. Например, если вы продаете ковры в Кемерово, а объявления в РСЯ увидят жители Москвы или Воронежа, результативность такой рекламы будет равна нулю.

Даже при работе на всей территории России есть смысл отсекать от показов регионы…

…которые в ваше теме показывают низкую конверсию в заказы при больших затратах ресурса

Профиль пользователя. Рекламодатель может задать 3 группы краткосрочных интересов. Для продажи резиновой обуви это могут быть охоты и рыбалка (“высокие болотные сапоги”), дети (“детская резиновая обувь”), мода и стиль (“трендовые цветные женские резиновые сапоги на каблуках”).

Ретаргетинг. Можно задать показ объявлений людям, которые уже посещали ваш сайт и выполнили какие-то действия — например, заказали обратный звонок или положили в корзину товар, но не завершили покупку.

Вписывая условия ретаргетинга, вы получите прогноз «Яндекс.Директа» по возможному количеству лидовУ рекламодателя в РСЯ есть свобода выбора: он может задать ТОЛЬКО профиль пользователя, ТОЛЬКО условия ретаргетинга или сделать и то, и другое. Мы советуем выбрать последний вариант. В этом случае объявления будут показаны, если человек подходит хотя бы под один из заданных критериев — охват аудитории получится шире.

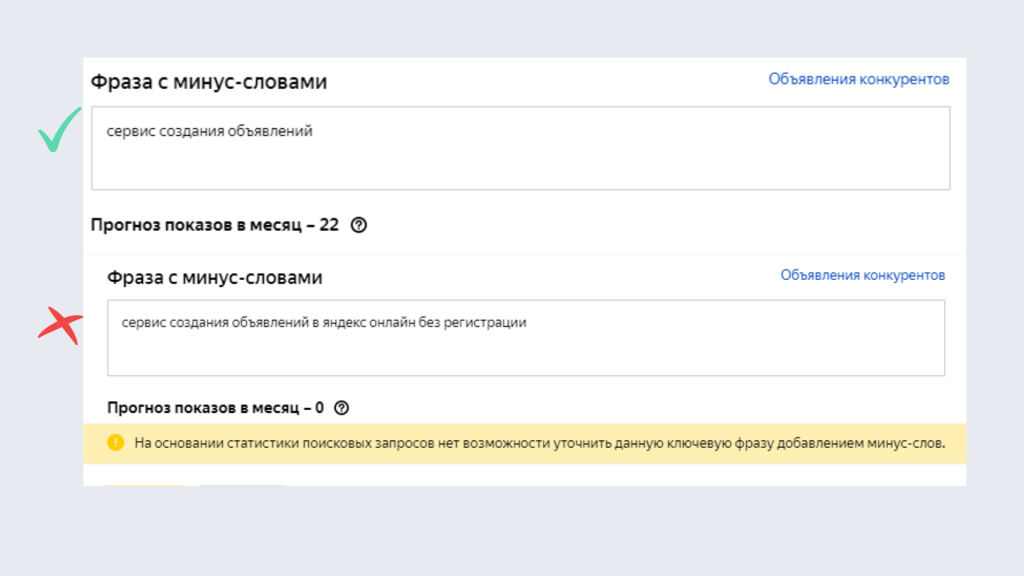

Ключевые фразы. В одной рекламной кампании можно использовать до 200 ключевых фраз. Важно задать и минус-фразы…

…но делать это нужно осторожнее чем для поисковой рекламы, чтобы не исключать для показа целые площадки

Прописывайте в списке минус-фраз только те варианты, которые точно нерелевантны вашим товару/услуге. Например, можно исключить слово «бесплатно» для любых тематик, фразы «сделать самому», «сделать самостоятельно» для услуг по ремонту чего-либо, слово «эротический» для услуг спортивного или антицеллюлитного массажа, нецелевые месяцы для туристических поездок.

Например, можно исключить слово «бесплатно» для любых тематик, фразы «сделать самому», «сделать самостоятельно» для услуг по ремонту чего-либо, слово «эротический» для услуг спортивного или антицеллюлитного массажа, нецелевые месяцы для туристических поездок.

Читайте также:

Как найти ключевые слова с низкой конкуренцией: пошаговая инструкция по Semrush

Товарные дополнения. Если вы выбрали смарт-баннеры для рекламной кампании в РСЯ, вы можете дополнительно загрузить готовые товарные фиды — таблицы с техническим описанием продукции по ее артикулам. В этом случае вместе с баннером объявлением пользователь увидит и дополнительную галерею товаров.

Выглядеть это будет примерно такЕсли фиды не подготовлены, укажите сайт.

Из размещенных на нем товаров будут и формироваться смарт-баннеры

Остановка объявлений. Включите опцию «Останавливать объявления при неработающем сайте» — это важно для сохранения бюджета. Если ее проигнорировать, лиды из объявлений будут уходить в никуда, потому что попадут на неработающую страницу

Включите опцию «Останавливать объявления при неработающем сайте» — это важно для сохранения бюджета. Если ее проигнорировать, лиды из объявлений будут уходить в никуда, потому что попадут на неработающую страницу

Как работать с объявлениями в РСЯ

При размещении рекламы в РСЯ можно использовать три подхода к подготовке объявлений.

Подход 1. Товарный

Заголовок и текст объявления показывают сам продукт: это может быть как физический товар, так и услуга и выгоды от их приобретения. Например, это акции, бонусы, специальные предложения, описания преимуществ продукта по сравнению с конкурентами. Один из наиболее распространенных подходов, совпадающий с подготовкой объявлений для поисковой рекламной кампании.

Примеры товарных объявлений в РСЯПодход 2. От проблемы

Поскольку заголовок и текст объявления в РСЯ не должны совпадать с конкретным запросом пользователя, то возможно зайти от проблемы. Не обязательно это должна быть стандартная схема: «Болит спина?», «Ваш кот плохо ест?», «Ваш ребенок приносит двойки по математике?», хотя это тоже работающий вариант для рекламы в РСЯ. Возможно сразу показывать решение проблемы, оставив ее озвучивание за скобками — такая реклама может восприниматься как более дружелюбная и менее агрессивная.

Не обязательно это должна быть стандартная схема: «Болит спина?», «Ваш кот плохо ест?», «Ваш ребенок приносит двойки по математике?», хотя это тоже работающий вариант для рекламы в РСЯ. Возможно сразу показывать решение проблемы, оставив ее озвучивание за скобками — такая реклама может восприниматься как более дружелюбная и менее агрессивная.

Подход 3. Креативный

Как правило, креативные объявления используют при продаже продуктов эмоционального спроса, которые покупают быстро и без особых раздумий. Например, видеоигр, услуг и инфопродуктов. Впрочем, и при продаже физических товаров маркетологи используют этот подход.

Вот тот же Hoff креативно продает в РСЯ мебель

Основная задача такого объявления — зацепить внимание пользователя, заинтересовать его, а не описать то, что он увидит, перейдя по ссылке. При работе с менее теплой, чем на поиске, аудиторией такие объявления могут давать хорошие результаты.

Технические требования к объявлению в РСЯ сегодня такие:

- Заголовок — до 56 символов + дополнительный заголовок до 30 символов.

- Текст — до 81 символа.

Читайте также:

CPM: что это такое, применение рекламе

На что обратить внимание, работая с объявлениями для РСЯ

Заголовки. Дополнительный заголовок редко демонстрируется пользователям, поэтому всю важную или привлекающую внимание информацию размещайте в основном.

Текст объявления. В этом поле пишите то, что может мотивировать перейти на сайт. Если объявление креативное — интригуйте, если товарное — пишите о скидках, цене, линейке размеров; приводите социальные доказательства в стиле «4567 человек уже купили»; устанавливайте дедлайн «осталось 12 единиц» — полная свобода творчества.

Ссылка. Укажите в этом поле ссылку, по которой должен перейти пользователь. Важно, чтобы ссылка вела не на главную страницу сайта (как при указании ссылки при настройке кампании), а на страницу конкретного товара или услуги, о которых идет речь в объявлении.

Номер телефона. Можно указывать вручную. Если карточка организации уже есть в «Яндекс.Бизнесе» номер появится автоматически.

При желании номер можно поменять вручнуюИзображение и видео. Здесь вы загружаете рекламный креатив — качественный, без обилия мелких деталей, привлекающий внимание, отличающийся от креативов конкурентов.

Дополнения. У рекламодателя есть возможность добавить быстрые ссылки, виртуальную визитку и цену. Это не обязательно — но рационально использовать все возможности, которые предоставляет «Яндекс.Директ», так можно повысить конверсию рекламной кампании в РСЯ.

Уточнения. В этом поле можно через запятую указать преимущества вашего продукта. В объявлении будут рандомно демонстрироваться до 4 таких дополнений общим объемом до 66 знаков.

В этом поле можно через запятую указать преимущества вашего продукта. В объявлении будут рандомно демонстрироваться до 4 таких дополнений общим объемом до 66 знаков.

После того как объявление готово, вы сможете посмотреть, как оно будет выглядеть при демонстрации на десктопе, а для мобильных объявлений — и на экранах мобильных гаджетов.

Готовое объявление будет демонстрироваться в личном кабинете во всех доступных для кампании форматахВсе это — база. Для более тонкой проработки рекламной кампании в РСЯ обращайтесь к специалистам: есть вещи, которые можно понять и освоить только после многолетней работы с контекстной рекламой.

Стоимость клика в РСЯ

Общий принцип работы рекламы в РСЯ — аукцион. Чаще всего пользователи видят те объявления, за которые рекламодатели готовы платить дороже. На стоимость клика влияет также место размещения. Объявление на крупном тематическом портале с высокой посещаемостью будет стоить рекламодателю дороже, чем размещение того же объявления на небольшом молодом сайте сторонней тематики. Это логично, так как первом случае аудитория более теплая и целевая.

Объявление на крупном тематическом портале с высокой посещаемостью будет стоить рекламодателю дороже, чем размещение того же объявления на небольшом молодом сайте сторонней тематики. Это логично, так как первом случае аудитория более теплая и целевая.

Влияет на стоимость клика и сфера: клик по объявлению о продаже недвижимости обойдется рекламодателю дороже, чем клик по объявлению о продаже цветочных букетов.

Еще один важный фактор — CTR, или соотношение количества кликов к количеству показов объявления. Чем выше CTR, тем более качественным считает ваше объявление алгоритм «Яндекс.Директа» — а значит, оно лучше ранжируется и стоимость клика по нему может снижаться. За счет высокого CTR можно экономить рекламный бюджет и при этом получать лучшие места для показа.

Когда реклама в РСЯ может принести лиды за копейки

Есть несколько признаков того, что контекстная реклама в РСЯ будет для вас эффективной.

Невысокая конкуренция в нише. Если у вас 5-10 конкурентов, перспективы рекламы в РСЯ выше, чем если количество конкурентов более 100. Например, продажа ватопедского ладана через РСЯ, скорее всего, принесет больше кликов по меньшей стоимости, чем продажа пластиковых окон, хотя средний чек во втором случае будет намного выше.

Невысокая конкуренция в рекламе. Даже при жесткой конкуренции в нише здесь и сейчас закупать трафик будут не все конкуренты. Оценить количество тех, с кем вам придется конкурировать за трафик, можно по поисковым рекламным кампаниям, если нажать на строку «Показать только коммерческие результаты» справа от результатов поиска. Если активных компаний более 50 — скорее всего, в РСЯ по вашей теме тоже высокая конкуренция.

Взвешенная цена. Особенно велика может быть отдача от рекламы в РСЯ в случае, если цена на ваш продукт, как по рынку или ниже, чем у конкурентов. Наличие подходящих площадок. Хорошо, если в сфере вашего бизнеса есть множество некоммерческих сайтов — например, форумов или блогов — которые посещает целевая аудитория. В этом случае за счет большей теплоты и релевантности аудитории отдача от рекламы в РСЯ будет выше.

Хорошо, если в сфере вашего бизнеса есть множество некоммерческих сайтов — например, форумов или блогов — которые посещает целевая аудитория. В этом случае за счет большей теплоты и релевантности аудитории отдача от рекламы в РСЯ будет выше.

«Яндекс.Директ» в любом случае найдет, где демонстрировать ваши объявления, но их показы на нетематических сайтах почти всегда дадут меньший эффект.

Конверсионный сайт. На эффективность рекламной кампании существенно влияет то, насколько хорошо подготовлен к приему трафика из РСЯ сайт. Если он работает безупречно, хорошо конвертирует, продаж много, то даже дорогие клики окупятся. Если ресурс слабый, конверсия невысока, то можно отработать в убыток даже при недорогих кликах.

Читайте также:

Гайд по технической оптимизации сайта

Подведем итоги

- Реклама в РСЯ — хорошее дополнение к поисковой контекстной рекламе, поскольку позволяет охватить больше аудитории.

- Реклама в РСЯ подходит для продвижения и товаров, и услуг.

- При относительно недорогих кликах реклама в РСЯ помогает компаниям увеличивать не только свой доход, но и степень информированности аудитории о продукте или бренде.

- С базовыми настройками рекламной кампании в РСЯ возможно разобраться самостоятельно, но более глубокие и тонкие настройки лучше доверить специалистам — при неверном выставлении таких настроек велик риск напрасно израсходовать рекламный бюджет, получив нецелевые или неоправданно дорогие клики.

- Реклама в РСЯ — это всегда работа с более прохладной аудиторией, чем на поиске, поэтому показатели рекламных кампаний одного и того же продукта в кампаниях для поиска и для РСЯ будут отличаться.

- К работе с рекламой в РСЯ важно подходить серьезно: готовить сайт к приему трафика, регистрировать компанию в сервисе «Яндекс.Бизнес», обязательно подключать «Яндекс.

Метрику», которая поможет отслеживать эффективность рекламы.

Метрику», которая поможет отслеживать эффективность рекламы. - Никаких абстрактных показателей эффективности SEO.

- Оплата продвижения только за совершенные целевые действия: заявки, звонки, оформление заказа, регистрация.

Продвижение сайта по лидам

Как правильно настроить РСЯ: пошаговая инструкция

Здравствуйте!

Мы уже рассказывали о том, как правильно настроить Яндекс Директ, теперь пришло время научиться исполнять такой аккорд, как настройка РСЯ.

Отличительной особенностью компаний в Рекламной сети Яндекса является то, что они показываются не на поиске, а на сайтах, которые являются партнёрами Яндекса, соответственно заведомо качественны.

Кроме того, при рекламе в РСЯ, можно получать клики значительно дешевле.

Что такое РСЯ и как работает

Аббревиатура РСЯ расшифровывается, как Рекламная Сеть Яндекса. В данной партнёрской сети, находятся сайты, на которых Яндекс может показывать любую рекламу в отведённых блоках специальных размеров. Владельцы сайтов получают за это денежное вознаграждение, а Яндекс расширяет поле охвата своей контекстной рекламы.

Именно поэтому настройке РСЯ уделяется особое внимание, принцип настройки поисковой кампании и РСЯ, совершенно разный. Так же характерным различием является то, что рекламная компания для поиска настраивается под целевые запросы, а задача РСЯ охватить максимальную аудиторию, которой может быть интересен рекламируемый продукт.

Чем отличается рекламе в поиске от РСЯ

Реклама в поиске показывается на основе запроса пользователя. В тот момент, когда пользователь вводит запрос в поисковую строку, система анализирует именно эту ключевую фразу и принимает решение — показывать рекламу или нет.

Показ рекламы в РСЯ зависит от поведения пользователя, его интересов и поведения. Что он ищет в интернете, какие сайты посещает и как себя ведёт на этих сайтах.

Что он ищет в интернете, какие сайты посещает и как себя ведёт на этих сайтах.

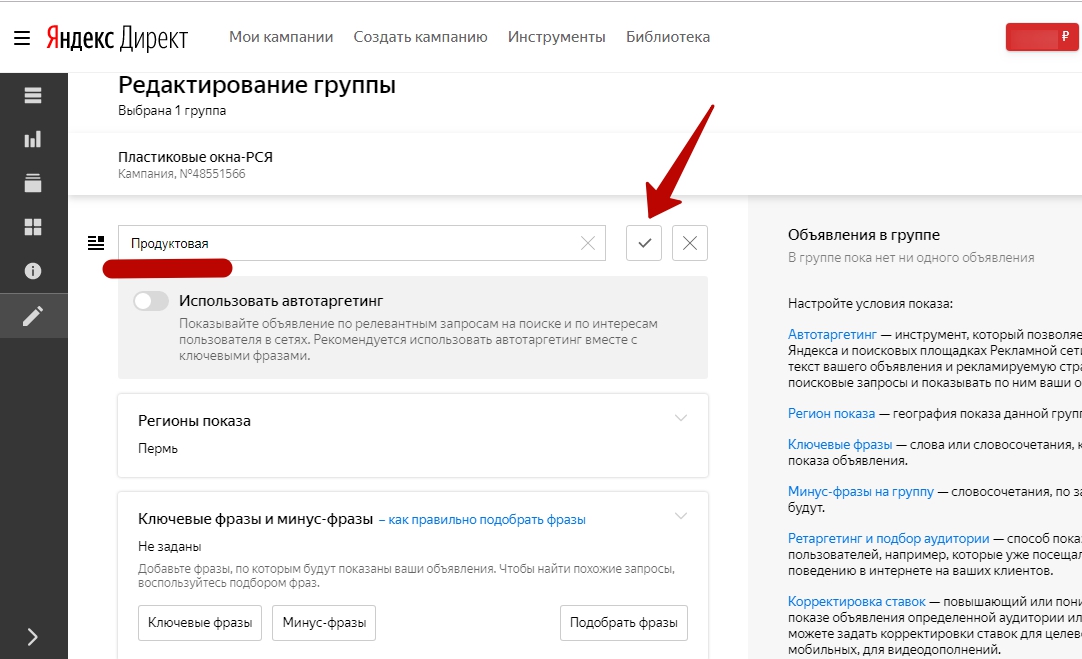

Как правильно настроить РСЯ пошагово

Сегодня мы подробно, пошагово, расскажем о том, как правильно настроить РСЯ в 2019 году, с учётом запросов, которые вводит пользователь. Помните, РСЯ настраивается отдельно от поисковой компании. Инструкция актуальна для настройки в как старом, так и новом интерфейсе Директа.

Теперь же переходим непосредственно к созданию компании.

Шаг 1:

Создание кампании в РСЯ

Заходим на страницу direct.yandex.ru, кликаем «Создать компанию» и выбираем

«Текстово-графические объявления».

Далее нужно придумать название кампании. Лучше сделать его таким, чтобы было понятно, что данная рекламная компания показывается в РСЯ, собственно эту аббревиатуру и можно дописать к основному названию.

Шаг 2:

Расписание показов

В пункте «Даты проведения кампании», можно ничего не менять. В таком случае показ рекламы начнётся сразу после прохождения модерации и завершится, когда закончится бюджет или вы сами остановите кампанию.

В таком случае показ рекламы начнётся сразу после прохождения модерации и завершится, когда закончится бюджет или вы сами остановите кампанию.

Временной таргетинг позволяет выбрать дни и часы показа рекламы. Вносить изменения во время показа можно, если вы знаете, часы когда ваши клиенты готовы к покупке. Или у вас есть специальная акция на нужные часы. Например, ночным покупателям дополнительная скидка — 5%.

Шаг 3:

География показа

Чтобы ваша реклама показывалась только жителя определённого города, внесите изменения в пункте «Регионы показа». Для этого нажмите «Изменить», а затем отмечайте нужные регионы или населённые пункты.

Расширенный географический таргетинг. В том случае, если у вас клиенты по все России, то включаем эту опцию. В противном случае — пропускаем.

Шаг 4:

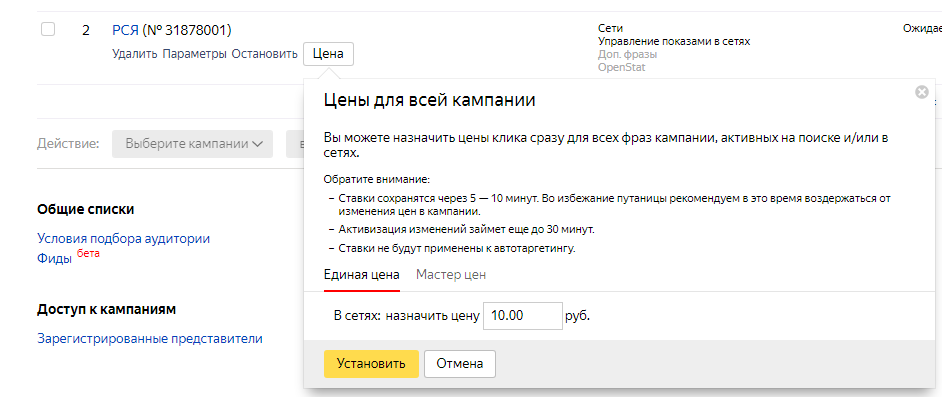

Управление показами

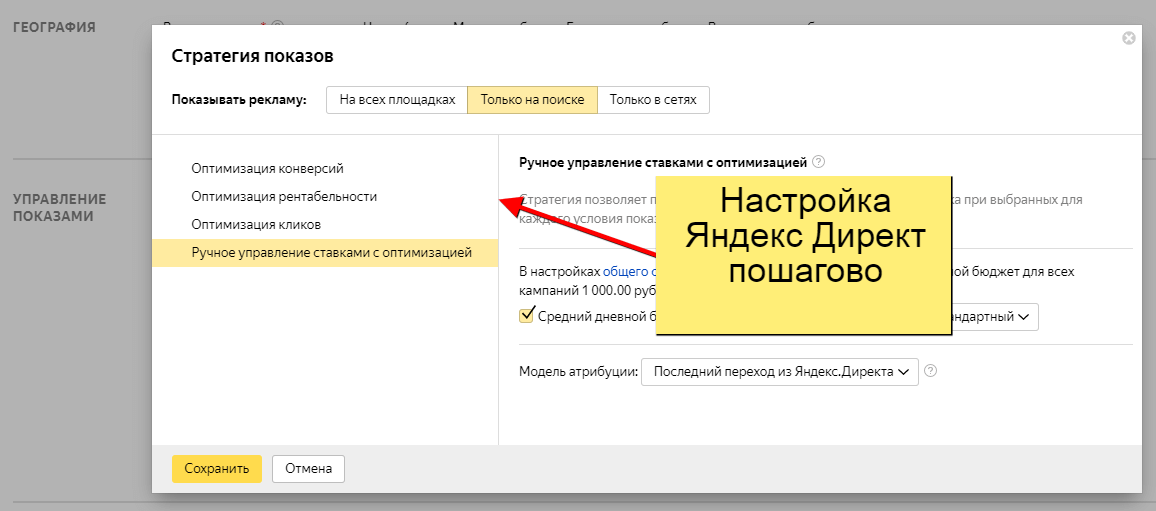

Стратегия. Выбираем пункт «Стратегия», далее отмечаем «Только в сетях» и «Ручное управление ставками» и нажимаем «Сохранить».

Шаг 4. Основные настройки. Затем, как и при создании поисковой рекламной компании, Вам необходимо задать время, в которое будет показывать реклама, отключить пункт «Расширенный географический таргетинг», задать регион для показа объявлений, указать все контактные данные компании и номер счётчика Яндекс Метрики.

Шаг 5. Расширенные настройки. Здесь необходимо оставить галочку напротив пункта

«Авторасширение фраз», чтобы Яндекс автоматически подставлял слова, к тем основным ключевикам, которые Вы выберите, а так же убрать галочку напротив «Автофокус», как показано на рисунке ниже.

Настройка компании без учёта предпочтения пользователей

Предыдущие 5 шагов описывали, как настроить компанию на основе поведенческого фактора, то есть в зависимости от того, что искал пользователь до этого и сайты какой тематики посещал. Но это не работает, например в таких нишах, как медицина или товары для взрослых. Для этих направлений потребуется настройка РСЯ без учёта предпочтения пользователей.

Как это работает? Например, реклама Ваших медицинских услуг будет показана пользователям посещающим медицинские сайты.

- Помните тот пункт, в котором мы выбирали стратегию? Там же есть пункт «Настройки в сетях», где необходимо поставить галочку напротив «Не учитывать предпочтения пользователей».

- Далее, при создании объявления, нужно будет так указать список ключевых слов, только в этом случае они будут не запросами пользователей, а словами, описывающими ресурс, на котором будет показываться наша реклама. Соответственно, необходимо собрать, как можно больше слов, относящихся к нашей тематике.

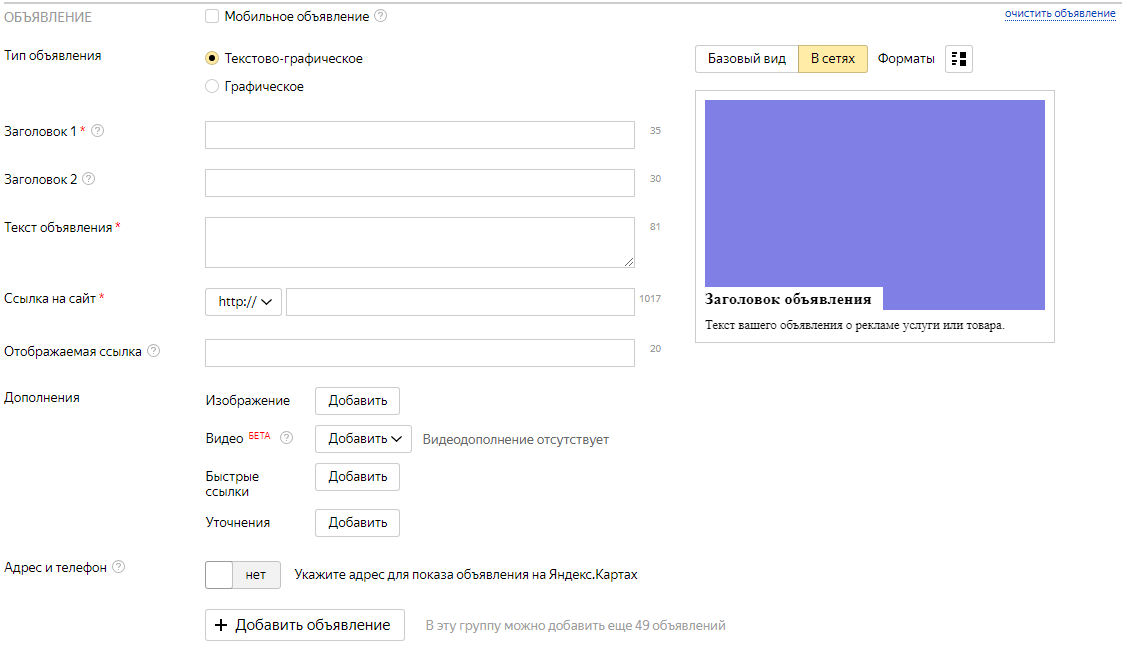

Создание объявлений

Принцип создания рекламного объявления для РСЯ схож с созданием объявления для поиска, есть только два основных нюанса, которые стоит учитывать.

Изображение. Для объявления в Рекламной Сети Яндекс, можно и нужно использовать изображение. Основные требования к изображению Вы увидите при нажатии на «Изображение» при создании объявления.

Изображения должны быть яркими и привлекательными, чтобы привлекать внимание пользователей, а так же по требованиям самого Яндекс релевантны тексту и услуге. Также можно сделать баннер для РСЯ и добавить уточнения. Если, у Вас всё же возникают проблемы с прохождением модерации, советуем прочитать нашу статью на тему быстрого прохождения модерации в Яндекс Директ.

Заголовок и текст объявления должны цеплять. Если при создании поисковой компании — главное максимальная релевантность запросу, здесь важнее привлечь внимание любым дозволенным способом.

В остальном, всё, как обычно — указываете быстрые ссылки, отображаемые ссылки и переходим к списку запросов, для пользователей вводивших которые мы хотим показывать свою рекламу. Более крутые приёмы работы с РСЯ вы можете узнать на обучении Яндекс Директ.

Какие запросы использовать для РСЯ?

Больше высокочастотных фраз, которые содержат 2-3 ключевых слова. Дописывание

Дописывание

низкочастотных запросов в этом случае не требуется, т.к. они уже включены в ВЧ-запросы.

При этом не стоит ставить запросы в спецоператор кавычки или добавлять слишком много минус-слов, чтобы охват был действительно большим. Так же стоит задействовать запросы из похожих тематик (околотематические). Например, при «малоэтажном строительстве», это могут быть «проекты домов», а если Вы занимаетесь ремонтом, то наоборот будет актуально показывать свою рекламу тем, кто собирается строить дом или покупать квартиру.

Назначение ставок

Под каждый запрос задаётся отдельная ставка, при этом, Яндекс сразу показывает примерный прогноз по охвату аудитории в процентном соотношении. Мы рекомендуем назначать ставки, чуть выше минимального значения и если понадобиться в дальнейшем создать условия для корректировки ставок по времени или полу и возрасту, например.

Уровень охвата в 30% вполне приемлем и позволит собирать достаточное количество переходов на Ваш сайт.

Запрещённые площадки

По мере показа объявлений в Рекламной сети Яндекса будет накапливаться статистика по переходам и конверсиям, после чего можно будет выявить эффективные и не эффективные площадки, и те, которые не приносят конверсий поставить в запрещённые.

- Заходим в статистику рекламной компании. Выбираем отчёт «По площадкам» и ставим временной период за который хотим посмотреть статистику. Такой анализ, к слову, следует делать ежемесячно.

- Далее мы можем лицезреть статистику по показам, переходам и конверсия по всем площадкам. Те, что отмечены серым, уже включены в запрещённые.

- Чтобы добавить площадку, по которой много переходов, но нет конверсий, выявляете её в статистике, копируете из левого столбца адрес сайта, заходите в настройку параметров своей компании и в пункте «Специальные настройки», напротив «Запрещённые площадки, нажимаете «Добавить». Затем поочерёдно вводите адреса сайтов, на которых Вы не желаете показывать свою рекламу.

- Это актуально, как для рекламы на основе поведения пользователей, так и при настройке показов на тематических площадках.

Наш урок по настройке РСЯ закончен, если дополнительно хотите получить удобный и полезный инструмент, для сверки своих компаний в Яндекс Директ — скачайте наш чек-лист бесплатно!

Самое важное правило Рекламной Сети Яндекса, о котором не знают 80% директологов

Во время настройки объявлений в Рекламной Сети Яндекс многие, к сожалению, допускают типичные ошибки. Многие из них общеизвестны, например, если плохо проработать ключевые слова при настройке, то рекламная кампания получит дополнительные расходы бюджета, а эффективность самой рекламной кампании при этом будет снижена. А если не проработать минус-слова, то по запросу перейдет много нецелевого трафика. В сегодняшней статье для новичков в контекстной рекламе мы разберем как правильно проработать рекламные объявления для поиска и для РСЯ, не совершив ошибок.

Начнем с самых основ. Сервис по размещению контекстной рекламы, который мы рассмотрим сегодня, называется Яндекс.Директ, с помощью него можно размещать объявления как в результатах поисковой выдачи, так и на сторонних площадках (веб-сайтах партнерской сети Яндекса).

Реклама на Поиске. Для быстрого получения ответа посетители вводят вопрос в поисковую систему (ПС). Данные отправляются на сервер, там происходит обработка информации. Алгоритм поисковика проверяет страницы и выводит те, которые выполняют условия, заложенные в ПС. Попадание в топ поисковой выдачи относится к области SEO продвижения, однако, поисковыми сетями предусмотрены места в выдаче и для платных размещений. В сети существует много разных поисковиков. Популярный в русскоязычном сегменте “Яндекс”, так же есть “mail.ru”, “rambler.ru”. Ежедневно миллионы пользователей задают вопросы в системе, чтобы получить ответ.

Реклама на сайтах-партнерах. Их также можно отнести к контекстно-медийной сети Яндекс, сюда относят такие площадки, как mamba и avito. При заходе на эти ресурсы клиент преследует другие цели и не нуждается в получении готовых ответов от поисковых систем.

При заходе на эти ресурсы клиент преследует другие цели и не нуждается в получении готовых ответов от поисковых систем.

Из этого следует, что в этих двух случаях объявления должны отличаться.

Всегда учитывайте площадку, на которой будет размещено объявление!

Правило – рекламное объявление должно готовиться для конкретной площадки!

Приведем несколько примеров, чем показ рекламы на поиске отличается от размещения объявления на сайтах-партнерах. Все данные вы можете посмотреть в сравнительной таблице:

Вывод: из приведенных данных следует, что для поиска и тематических ресурсов содержания объявления должно отличаться по форме изложения.

Что нужно делать?

Здесь предлагается выбрать один из вариантов:

- Создать две кампании для поиска и контекстной сети.

- Разместить несколько рекламных объявлений для одной кампании.

Как правильно разделить рекламные кампаний на две части, поисковики и контекстно-медийные?

Данные функции доступны в настройках системы Яндекс, чтобы получить к ним доступ, авторизуйтесь в системе. Если аккаунт отсутствует, создайте его. Поисковая система yandex содержит множество дополнительных сервисов. Один профиль клиента открывает доступ ко всем инструментам. В нашем случае нужно перейти в direct. Для этого войдите под своей учетной записью и перейдите во все инструменты, в этом случае достаточно в конце yandex написать all. Из списка выберите “Директ”, как на картинке.

Если аккаунт отсутствует, создайте его. Поисковая система yandex содержит множество дополнительных сервисов. Один профиль клиента открывает доступ ко всем инструментам. В нашем случае нужно перейти в direct. Для этого войдите под своей учетной записью и перейдите во все инструменты, в этом случае достаточно в конце yandex написать all. Из списка выберите “Директ”, как на картинке.

Раньше в yandex была панель, где можно было настроить разделение и выбрать, где будет происходить показ объявления. Например, в раскрывающемся списке установить “отключены показы” касающиеся поисковых систем, как на картинке.

За последние несколько лет ПС yandex претерпел значительные изменения и на сегодняшний день панель “Независимое управление для разных типов площадок”, отсутствует. Тем не менее существуют функции способные организовать просмотры для определенных сайтов.

Прежде чем поместить объявление, нужно добавить кампанию. Делается это с помощью кнопки “добавить”, которая расположена на главной странице директа. Дальше откроется список, где выбираем подходящий тип размещения. Существует текстово-графический, медийный и другие. Чтобы узнать, чем они отличаются, надо прочитать описание.

Дальше откроется список, где выбираем подходящий тип размещения. Существует текстово-графический, медийный и другие. Чтобы узнать, чем они отличаются, надо прочитать описание.

Настройка кампании состоит из трех шагов. На первом шаге заполняем поля, устанавливаем цены, в дополнительных настройках устанавливаем площадки, где будут запрещены показы, так же можно ограничить круг по IP.

Перейдя на второй этап, выбираем регионы показа, например Москва и Московская область. Еще один блок это ключевые слова и минус-слова. Тонкая настройка этих опций позволит сэкономить бюджет и показывать объявления только целевой аудитории.

Чтобы повысить конверсию по переходам, следует составлять объявление заманчивым и текст должен отвечать на конкретные запросы. Дальше заключительный шаг – это придумать содержание самого объявления.

Для большей эффективности в настройках присутствует график показов, где можно установить время суток и дни когда выводить объявление. Это позволит сэкономить бюджет.

Это позволит сэкономить бюджет.

Существенным недостатком при работе РСЯ является, что невозможно контролировать показ на определенных площадках. Единственным выходом является то, чтобы исключить ряд ресурсов для размещения и ограничить аудиторию по IP. Таким образом, объявление увидит только та аудитория, для которой оно предназначено.

Получайте бесплатные уроки и фишки по интернет-маркетингу

Настройка сервера управления предприятием для аутентификации RSA

В этой статье описывается, как системный администратор настраивает сервер управления предприятием для аутентификации RSA.

capamsc141

В этой статье описывается, как системный администратор настраивает Enterprise Management Server для аутентификации RSA.

Перед началом процедур настройки убедитесь, что пользовательский интерфейс управления сервером CA Privileged Access Manager запущен и работает. Убедитесь, что вы можете успешно войти в систему и просмотреть домашнюю страницу пользовательского интерфейса.

Эта статья содержит следующие разделы:

Установка необходимых компонентов

Установка всех компонентов, необходимых для данной конфигурации.

Выполните следующие действия:

Установите Internet Information Server (IIS).

Найдите Диспетчер серверов с помощью параметра «Выполнить».

Откройте Диспетчер серверов.

Выберите

Роли

и нажмитеДобавление службы ролей

.На странице

Select Role Services

выберите следующие службы ролей, которые вы хотите установить:Остановите процесс WAS и WMSVC с помощью следующих команд: net stop wmsvc /y

Установить маршрутизацию запросов приложений (ARR) для соответствующей операционной системы.

Установите веб-агент RSA для соответствующей операционной системы.

Examples:

For IIS7 x64 bit, the filename is

Webagent_70_x64_IIS_379_MMDDYYYY

For IIS7.5 x64 bit, the filename is

Webagent_71_x64_IIS_YYYY_MM_DD.16.29.17_702

Для 32-разрядной версии IIS7 имя файла

Webagent_70_x86_IIS_379_MMDDYYYY

Веб-агенту требуется файл конфигурации сервера аутентификации RSA sdconf.rec. Загрузите файл конфигурации с сервера RSA Authentication Manager на веб-сайте RSA.

В RSA Authentication Manager 7.x выполните следующие действия, чтобы загрузить файл sdconf.rec:

Откройте URL-адрес RSA Authentication Manager 7.

x.

x.Выберите

Доступ

,Агенты аутентификации

,Создать файл конфигурации

для создания файла конфигурации.Сохраните и извлеките файл sdconf.rec из созданного ZIP-файла.

Настройка RSA Authentication Manager

Настройка сведений об агенте и пользователях В RSA Authentication Manager.

Выполните следующие действия:

В RSA Authentication Manager 7.x добавьте запись хоста агента, содержащую сведения о сервере ENTM.

Откройте консоль безопасности RSA.

Перейти к

Доступ

,Агенты аутентификации

,Добавить новый

.Введите имя и IP-адрес шлюза доступа.

Выберите Тип агента как Стандартный агент.

Сохраните агента.

в менеджере по аутентификации RSA, если вы хотите использовать токены, то импортируйте файл токена XML:

Перейти к

,Token0023

Укажите XML-файл токена.

Укажите пароль для XML-файла, если он доступен.

В RSA Authentication Manager добавьте пользователя ENTM и назначьте ему токен.

В RSA Authentication Manager 7.x выполните следующие действия:

Откройте консоль безопасности RSA.

Перейти к

Личность

,Пользователи

,Добавить новый

.Введите имя пользователя и назначьте маркер этому пользователю.

Настройка IIS

Настройте необходимые параметры и создайте необходимые правила для защиты пользовательского интерфейса управления сервером CA Privileged Access Manager.

Выполните следующие действия:

Выполните следующую команду, чтобы открыть IIS:

inetmgr

Выберите корневой каталог (имя корня).

Перейдите к Маршрутизации запросов приложений и выберите

Настройки сервера

.Выберите

Включить прокси

.Щелкните ссылку

Применить

на правой панели.На левой панели выберите

Сайты

,Веб-сайт по умолчанию

,URL Rewrite

.Нажмите

URL Переписать значок

.Нажмите

Открыть компонент

в меню Действия.Откроется консоль конфигурации URL Rewrite.

На правой панели выберите

Добавить правила

в меню Действия.Откроется окно «Добавить правила».

В разделе

Правила для входящих подключений

выберитеПустое правило

и нажмитеOK

.Откроется окно конфигурации «Редактировать правило для входящих подключений».

Укажите имя правила.

Пример:

правило1В шаблоне

укажите(iam.+)

.В разделе

Действие

выберитеПереписать

в качестве Типа действия.В

Переписать URL

, укажите URL-адрес CA Privileged Access Management Server Control Enterprise Management в следующем формате.

http://enterprise_host:18080/{R:0}

Нажмите

Применить

.

На правой панели щелкните

Вернуться к правилам

.В меню Действия выберите

Добавить правила

.Откроется окно «Добавить правила».

В разделе

Правила для входящих подключений

выберитеПустое правило

и нажмитеOK

.Откроется окно конфигурации «Редактировать правило для входящих подключений».

Укажите имя правила.

Пример:

правило2В шаблоне

указать(кастилы.

. +)

+)В

Действие

, выберитеПереписать

в качестве типа действия.В

URL-адрес перезаписи

укажите URL-адрес управления предприятием CA Privileged Access Management Server Control в следующем формате.http://enterprise_host:18080/{R:0}

Нажмите

Применить

.

Выберите

Сайты

,Веб-сайт по умолчанию

,RSA SecurID

.Включите следующие параметры:

Нажмите

Применить

.С помощью редактора реестра добавьте токен RSAUSERCustomHeader в следующий раздел реестра:

HKLM\SOFTWARE\SDTI\RSAWebagent

Перезапустите IIS.

Доступ к пользовательскому интерфейсу управления сервером CA Privileged Access Manager

На хост-компьютере с установленным RSA создайте PIN-код, который будет использоваться с токеном для доступа к пользовательскому интерфейсу управления сервером CA Privileged Access Manager.

Выполните следующие действия:

На главном компьютере с установленным RSA откройте страницу входа, используя следующий URL-адрес:

http://

/iam/ac

Имя пользователя:

superadmin

Пароль:

Пароль пользователя RSAВведите токен-код, отображаемый на устройстве/статический пароль.

Во время первой аутентификации токен находится в режиме нового PIN-кода. Вам будет предложено установить новый PIN-код. Создание нового пин-кода должно пройти успешно.

Создание нового пин-кода должно пройти успешно.

После установки нового PIN-кода вам будет предложено ввести учетные данные RSA. Укажите следующие учетные данные:

Имя пользователя:

superadmin

Пароль:

(PIN + токен-код) / статический парольНажмите

Войти

.При входе в систему с учетными данными пользователя RSA вы будете перенаправлены на домашнюю страницу CA Privileged Access Manager Server Control.

Дом — Архитектура и дизайн RSA

Услуги

О нас

О нас

Архитектуре более 30 лет! Мы стремимся быть вашим предпочтительным партнером по дизайну, который предоставляет бесценные услуги, используя инновационные технологии для улучшения общества.

Мы рады возможности воплотить ваши идеи в жизнь!

Учить больше

Архитектура

От программирования до окончательного прохождения наша команда здесь, чтобы провести вас через путь проектирования и развить ваш проект от идеи до бумаги и до реализации. Наши клиенты остаются в центре дизайна на протяжении всего процесса. Мы используем наши знания и предыдущий опыт, чтобы улучшить дизайн и обеспечить удовлетворение потребностей и желаний клиента, создавая при этом безопасную и здоровую среду. Независимо от способа доставки: проектирование/заявка/строительство, проектирование/строительство или CMR, наша команда профессионально направит ваш проект до завершения.

Наши клиенты остаются в центре дизайна на протяжении всего процесса. Мы используем наши знания и предыдущий опыт, чтобы улучшить дизайн и обеспечить удовлетворение потребностей и желаний клиента, создавая при этом безопасную и здоровую среду. Независимо от способа доставки: проектирование/заявка/строительство, проектирование/строительство или CMR, наша команда профессионально направит ваш проект до завершения.

Дизайн интерьера

Наши собственные услуги по дизайну интерьера создают плавный и совместный процесс проектирования, что приводит к согласованности между элементами внешнего и внутреннего дизайна. Мы тесно сотрудничаем с клиентом, чтобы выбрать отделку, которая нравится клиенту и способствует хорошему самочувствию. Наша команда обладает обширными базовыми знаниями, а также исследованиями по конкретным проектам, чтобы экспертно рекомендовать материалы, которые лучше всего подходят для использования пространства. Кроме того, мы обеспечиваем планирование и спецификацию мебельного пространства, включая специальные продукты, такие как предметы искусства и аксессуары, для достижения полной координации проекта.

Планирование

На протяжении всего процесса планирования мы фокусируемся на текущих и долгосрочных целях клиента и задаем правильные вопросы, чтобы предвидеть возможные изменения, которые произойдут со временем. Мы помогаем клиенту нарисовать большую картину и проложить дорогу в будущее. Хорошо разработанный план не является жестким, но допускает несколько итераций, которые можно адаптировать с течением времени.

Мебель на заказ

Ваша мебель может выполнять двойную функцию для вашего бизнеса, будучи функциональной и демонстрируя ваш бренд. Наша команда может разработать красивую, функциональную и привлекательную мебель для вашего офиса, ресторана, торгового зала или любого другого места, от стойки регистрации до столов для переговоров и всего, что между ними.

Управление строительства

Как только начинается строительство здания, работа архитектора сводится к проверке соответствия конструкции проекту. Управление строительством включает в себя посещение объекта и отчеты с подробным описанием хода работ, а также любые несоответствия между проектом и строительством. Архитектор является защитником владельца проекта, гарантируя, что застроенная среда будет завершена в соответствии с планом.

Архитектор является защитником владельца проекта, гарантируя, что застроенная среда будет завершена в соответствии с планом.

Работайте с нами

Свяжитесь с нами

Избранный проект

Total Card, Inc.

Новое здание Total Card, Inc. было завершено в районе озера Лотарингия, расположенном на северо-западе Су-Фолс.

Ключевые цели проекта включали высокий уровень безопасности здания, защиту компьютерных серверов и среду, способствующую улучшению самочувствия и удержанию сотрудников.

Читать далее

Посмотреть больше проектов

Работать с Джереми и командой RSA было очень приятно. Наше видение наших магазинов оправдалось и превзошло все ожидания! Внимание к деталям является безупречным, а конечный продукт более чем удовлетворительным, мы гордимся тем, что работаем с ними каждый раз.

Эндрю Дж. ТикнорВладелец/Оператор - Jersey Mike's Subs

Мой опыт работы с RSA был только положительным. С самого начала все, что я сказала Джастину, это то, что я хочу профессионального, а не причудливого. Он передал именно то, что я имел в виду.

Я ожидал, что строительство нового здания отнимет много времени от моей повседневной деятельности. Но общение между Джастином и нашими подрядчиками было настолько исключительным, что мне почти не пришлось вмешиваться.

Если мне когда-нибудь понадобится еще одно новое здание, я обязательно буду работать с RSA.

С самого начала все, что я сказала Джастину, это то, что я хочу профессионального, а не причудливого. Он передал именно то, что я имел в виду.

Я ожидал, что строительство нового здания отнимет много времени от моей повседневной деятельности. Но общение между Джастином и нашими подрядчиками было настолько исключительным, что мне почти не пришлось вмешиваться.

Если мне когда-нибудь понадобится еще одно новое здание, я обязательно буду работать с RSA.

Боб ФэнУправляющий партнер - TMRG Broadcasting

Оперный театр Госса в Уотертауне, Южная Дакота, очень доволен нашим опытом работы с Джастином в RSA. 130-летнее историческое здание не имело действующих планов этажей. Кривые стены здания площадью 37 000 квадратных футов были утомительно измерены, чтобы создать реальный набор планов для дальнейшей работы. Они также предложили большую помощь с возникшими препятствиями для сидения на балконе. Общение, которое мы получили с Джастином, было феноменальным, и я действительно могу сказать, что нам очень понравилось работать с ним.

Мисси СиннерИсполнительный директор - Goss Opera House

В Montgomery's мы увлечены дизайном; не только для интерьера дома, но и для того, как выглядят наши розничные магазины. Нам очень повезло встретить Джереми С. в RSA и работать с ним в течение последнего десятилетия над многочисленными проектами, в которых он помог нам улучшить наш бренд, изменив внешний вид наших зданий. У Джереми потрясающий дизайнерский взгляд, и он увлечен тем, чтобы каждая деталь была идеальной в наших проектах. J.C. и RSA — огромная часть нашего успеха

Эрик СинклерПрезидент - Montgomery's

Знакомьтесь с командой: Микайла Браун

3 августа 2022 г.

Познакомьтесь с еще одним членом нашей команды: дизайнером интерьеров Микайлой Браун! Микайла родом из Делл-Рапидс и недавно вернулась в этот район после работы в

. Подробнее

Знакомьтесь с командой: Митч Шлингман

19 июля 2022 г.

Наша команда продолжает расти! Мы хотели бы представить вам недавнего выпускника SDSU Митча Шлингмана! Он знаком с нашим офисом, так как прошлым летом 9 лет проходил стажировку в RSA.0003

Подробнее

Знакомьтесь с командой: Шайе Хорачек

8 апреля 2022 г.

Это был вихрь первого квартала, и самое время представить вам Шей Горачек! Шей присоединилась к команде в конце 2021 года и является

. Подробнее

Больше новостей

ШАГ 4 Установка и настройка RSA и EDGE1

Обратная связь Редактировать

Твиттер LinkedIn Фейсбук Эл. адрес

- Статья

- 11 минут на чтение

Применяется к: Windows Server 2022, Windows Server 2019, Windows Server 2016

RSA — это сервер RADIUS и OTP, который устанавливается перед настройкой RADIUS и OTP.

Для настройки развертывания RSA выполните следующие действия:

-

Установите операционную систему на сервер RSA. Установите Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012 на сервер RSA.

-

Настройте TCP/IP на RSA. Настройте параметры TCP/IP на сервере RSA.

-

Скопируйте файлы установки Authentication Manager на сервер RSA. После установки операционной системы на RSA скопируйте файлы Authentication Manager на компьютер RSA.

-

Присоедините сервер RSA к домену CORP. Присоедините RSA к домену CORP.

-

Отключить брандмауэр Windows на RSA. Отключите брандмауэр Windows на сервере RSA.

-

Установите RSA Authentication Manager на сервер RSA.

Установите Диспетчер аутентификации RSA.

Установите Диспетчер аутентификации RSA. -

Настройка диспетчера аутентификации RSA. Настройте диспетчер аутентификации.

-

Создать DAProbeUser. Создайте учетную запись пользователя для проверки.

-

Установите программный токен RSA SecurID на CLIENT1. Установите программный токен RSA SecurID на CLIENT1.

-

Настройте EDGE1 в качестве агента аутентификации RSA. Настройте агент аутентификации RSA на EDGE1.

-

Настройте EDGE1 для поддержки аутентификации OTP. Настройте OTP для DirectAccess и проверьте конфигурацию.

Установить операционную систему на сервер RSA

-

На RSA запустить установку Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012.

-

Следуйте инструкциям для завершения установки, указав Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012 (полная установка) и надежный пароль для локальной учетной записи администратора.

Войдите в систему, используя локальную учетную запись администратора.

Войдите в систему, используя локальную учетную запись администратора. -

Подключите RSA к сети с доступом в Интернет и запустите Центр обновления Windows, чтобы установить последние обновления для Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012, а затем отключитесь от Интернета.

-

Подключите RSA к подсети Corpnet.

Настройка TCP/IP на RSA

-

В задачах начальной настройки щелкните Настройка сети .

-

В Сетевые соединения , щелкните правой кнопкой мыши Подключение по локальной сети и выберите Свойства .

-

Щелкните Интернет-протокол версии 4 (TCP/IPv4) , а затем щелкните Свойства .

-

Нажмите Используйте следующий IP-адрес . В IP-адрес введите 10.0.0.5 . В маске подсети введите 255.

255.255.0 . В поле Шлюз по умолчанию введите 10.0.0.2 . Нажмите Использовать следующие адреса DNS-серверов , в Предпочтительный DNS-сервер , введите 10.0.0.1 .

255.255.0 . В поле Шлюз по умолчанию введите 10.0.0.2 . Нажмите Использовать следующие адреса DNS-серверов , в Предпочтительный DNS-сервер , введите 10.0.0.1 . -

Щелкните Дополнительно , а затем щелкните вкладку DNS .

-

В DNS-суффиксе для этого подключения введите corp.contoso.com , а затем дважды щелкните OK .

-

В диалоговом окне Свойства подключения по локальной сети нажмите Закрыть .

-

Закройте сетевые подключения 9Окно 0835.

Скопируйте файлы установки Authentication Manager на сервер RSA

-

На сервере RSA создайте папку C:\RSA Installation.

-