Взлом капчи за 0.05 секунд с помощью Машинного Обучения

Оказывается, нейросети уже давно могут «притворяться» людьми — рассказываем про новую модель генеративно-состязательной сети (GAN), которая распознаёт системы CAPTCHA на 32 посещаемых веб-сайтах.

Автор: Roberto Iriondo, Machine Learning Department of Carnegie Mellon University

ДИСКЛЕЙМЕР

Текст данной статьи приведен исключительно в образовательных целях для информирования пользователей о возможных уязвимостях при разработке сайтов. Информация предоставляется в целях противодействия эксплуатации уязвимостей. Редакция сайта не поддерживает никакие виды противозаконной деятельности в сети Интернет.

Никто не любит капчи (в смысле, никто из людей, ведь у ботов нет эмоций) — надоедливые картинки с трудно читаемым текстом, который вы должны ввести для доступа к чему-либо в интернете. CAPTCHA (Completely Automated Public T

д.). Она должна убедиться, что вы человек, а не бот. Тем не менее, в прошлом были попытки доказать несовершенство систем CAPTCHA. Но ни одна из них не была настолько же точной и быстрой, как алгоритм машинного обучения, предложенный группой исследователей из университета Ланкастера, Северо-Западного университета и Пекинского университета.

д.). Она должна убедиться, что вы человек, а не бот. Тем не менее, в прошлом были попытки доказать несовершенство систем CAPTCHA. Но ни одна из них не была настолько же точной и быстрой, как алгоритм машинного обучения, предложенный группой исследователей из университета Ланкастера, Северо-Западного университета и Пекинского университета.Схема алгоритма:

Исследователи используют небольшой набор несинтезированных капч для обучения синтезатора CAPTCHA. Синтезатор (1) используется для генерации синтетических CAPTCHA (2), которые применяются для обучения базового решателя (base solver) (3). Base solver затем совершенствуется для создания точно настроенного решателя (fine-tuned solver) несинтезированных капч.Одним из первых известных людей, которые продемонстрировали уязвимость CAPTCHA, был Эдриан Роузброк. В своей книге “Deep Learning for Computer Vision with Python” Эдриан рассказывает, как он обошёл системы CAPTCHA на сайте E-ZPass New York. Для обучения своей глубокой модели он использовал большой набор изображений с примерами CAPTCHA.

Основное отличие решения Адриана от подхода учёных из Ланкастера, Северо-Западного университета и Пекина — последние не использовали набор данных с примерами, а синтезировали CAPTCHA с помощью генеративно-состязательной сети (GAN). Почти вся обучающая выборка состояла из сгенерированных капч, и лишь небольшая часть — из реальных.

Генеративно-состязательные сети, представленные Яном Гудфеллоу вместе с другими учёными — это глубокие архитектуры, состоящие из двух нейросетей. Эти сети «соревнуются» друг с другом в игре с нулевой суммой (zero-sum game) и синтезируют образцы, близкие к подлинным. Это может быть очень полезно в случае, когда модель не имеет доступа к большому набору данных.

Исследователи оценили свой подход с помощью 33 текстовых схем CAPTCHA, 11 из которых в настоящее время используют 32 самых популярных веб-сайта по данным Alexa. Туда входят схемы Google, Microsoft, eBay, Wikipedia, Baidu и многие другие. Модели, создаваемой для работы с этими системами, понадобилось всего 500 реальных капч, в то время как другим (в том числе модели Эдриана) требовались миллионы примеров.

Сеть GAN инициализируется с учётом параметров безопасности капчи, показанных на рисунке:

Затем она генерирует партию CAPTCHA, чтобы обучить синтезатор с помощью 500 реальных изображений из различных схем капч:

Список текстовых схем капчи, используемых в качестве обучающих данных для синтезатора и тестовых данных для решателяИсследователи использовали 20 тыс. капч для обучения модели Preprocessing и 200 тыс. сгенерированных капч для обучения базового решателя.

Прототип создан с помощью Python, модель Preprocessing построена в приложении Pix2Pix, которое реализовано с помощью TensorFlow. Точно настроенный решатель сделан с помощью Keras.

Реальные Google CAPTCHA и сгенерированные версии, созданные синтезатором CAPTCHAПосле обучения GAN со сгенерированными и реальными капчами, решатель CAPTCHA использовался для атаки на системы защиты таких сайтов как Megaupload, Blizzard, Authorize, Captcha.net, Baidu, QQ, reCaptcha, Wikipedia и т. д. Большинство капч было определено с точностью около 80%, а на сайтах Blizzard, Megaupload и Authorize.net — 100%. Этот метод оказался более точным, чем все предыдущие решения, в которых использовались большие несинтезированные наборы обучающих данных.

д. Большинство капч было определено с точностью около 80%, а на сайтах Blizzard, Megaupload и Authorize.net — 100%. Этот метод оказался более точным, чем все предыдущие решения, в которых использовались большие несинтезированные наборы обучающих данных.

Помимо увеличения точности, исследователи упоминают в статье, что их подход также оказался более эффективным и не таким дорогостоящим, как другие решения. Это первая GAN-нейросеть для распознавания капч с открытым исходным кодом — отсюда её эффективность и дешевизна.

Однако, у модели есть некоторые ограничения: например, капчи с переменным количеством символов. В текущем подходе используется фиксированное число — если его увеличить, то прототип не будет работать. Ещё модель не поддерживает многословные и фото- или видео-капчи. В теории её можно обучить так, чтобы избавиться от этих ограничений, но пока что они присутствуют.

Посещаемым веб-сайтам следует использовать более надёжные способы защиты своих систем, такие как меры по обнаружению ботов, диагностика кибербезопасности и аналитика.

Ссылка на оригинальную статью на портале medium.com.

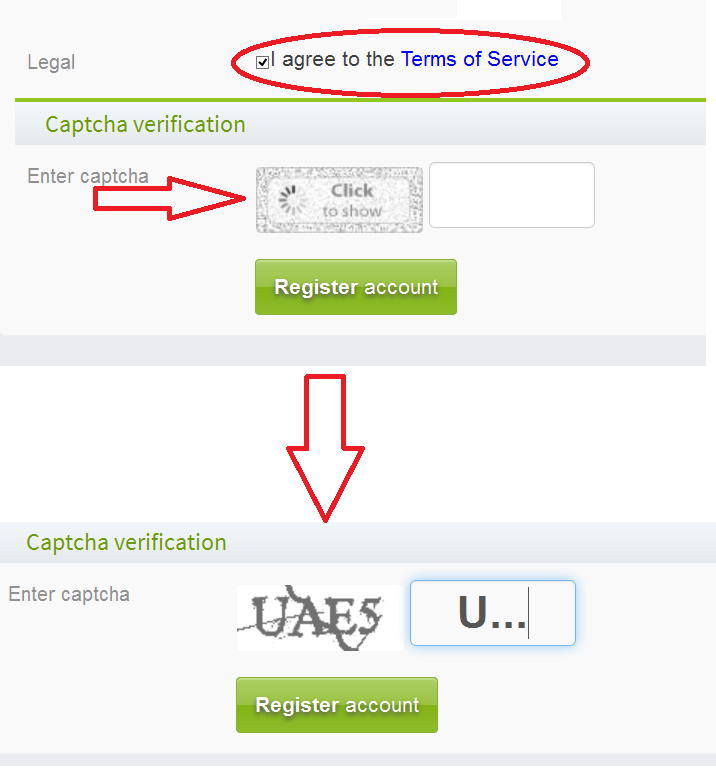

Распознавание CAPTCHA: зачем это нужно?

Captcha также может быть показана в разнообразных цветовых решениях, наклонена в ту или иную сторону. На ней часто можно наблюдать наложения каких-нибудь дополнительных линий и фигур.

Ввод капчи: зачем он нужен?

Странный вопрос для человека малоопытного в сфере вебмастеринга или даже продвинутого пользователя интернета. Ведь капча делает все, чтобы оттолкнуть сторонних пользователей, зашедших на сайт.

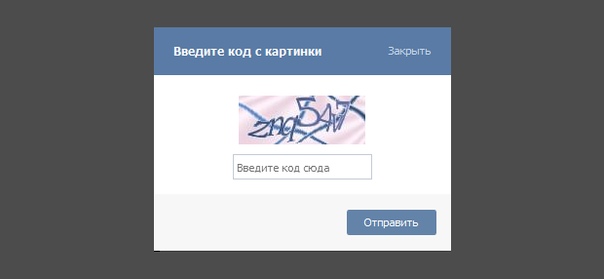

Далеко не нужно ходить. В качестве примера возьмем популярную социальную сеть «Вконтакте», где за превышение действий за короткий промежуток времени система просит ввести эту самую сaptcha. То есть, вам придется ввести ее, если будете отправлять по 50 сообщений в течение десяти минут. Другими словами капча нужна, чтобы препятствовать работе спамеров. Те, кто занимается спамом, не желая возиться с вводом всевозможных капч, и поэтому оставляют это безнадежное дело.

Другими словами капча нужна, чтобы препятствовать работе спамеров. Те, кто занимается спамом, не желая возиться с вводом всевозможных капч, и поэтому оставляют это безнадежное дело.

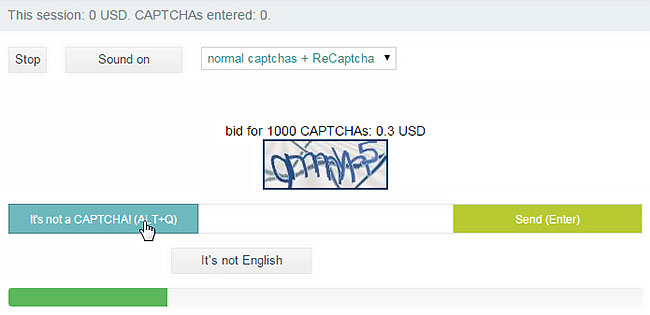

Стоит заметить, что существуют такие спамеры, которые научились взламывать определенные капчи, подбирая к ним ключи. Ведь есть много рисунков, которые можно распознать, применив отдельные программы. Кроме того, сейчас существует множество сервисов, типа antigate, которая в автоматическом режиме распознает почти любую капчу, правда за деньги.

Кстати, на смену обычным, как text based-Captcha, DeCaptcher, captcha decoding, «Майкрософт» предлагает альтернативную капчу ASIRRA. Прочитать про нее можно этому адресу: http://research.microsoft.com/en-us/um/redmond/projects/asirra/. Для тех, кто не знает английский, вкратце расскажем про сервис Asirra.

Данный инструмент является надежным скриптом, который обязательно попросит в случае обнаружения спама, пользователей идентифицировать себя как живого человека, указав на фотографии кошек или собак. В его базе имеется более трех миллионов фотографий собачек и котиков от партнера Petfinder.com.

В его базе имеется более трех миллионов фотографий собачек и котиков от партнера Petfinder.com.

Такая система ввода капчи идеально впишется в любой блог или сайт, так как будет отличаться от остальных своей неординарностью и сложностью взлома.

Тем не менее, даже эта капча не является панацеей, сервис de-captcher.com может решать и ее, пусть даже и вручную.

Какое будущее у капчи?

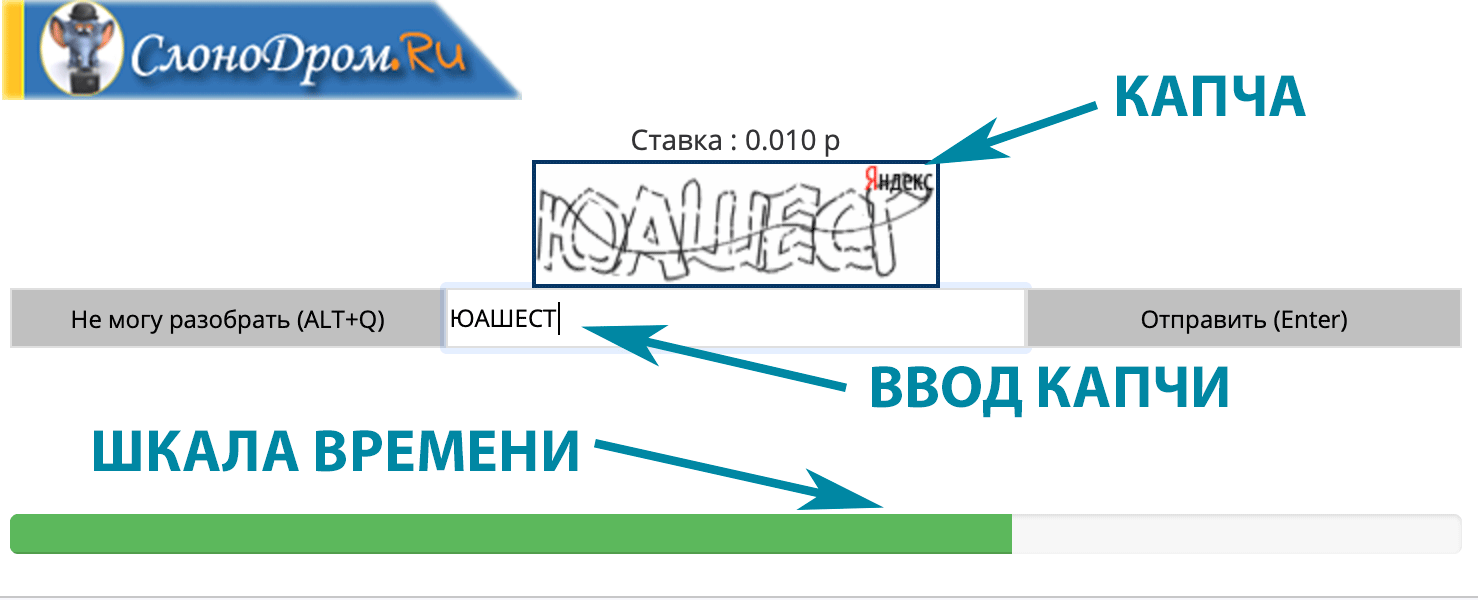

Можно наблюдать за тем, как быстро развивалась сaptcha. Сначала были просто цифры, потом латинские буквы, затем кириллица, далее доводилось угадывать слово.

Вместе с эволюцией капчи, развивались и усовершенствовались биржи по автоматическому распознаванию сaptcha. Таким образом, можно сделать вывод, что сервисы по распознаванию капч будут востребованы еще очень долго.

Что такое капча? Зачем нужен ввод captcha?

Привет всем. Скорее всего Вы уже знаете что такое капча, возможно просто видели ее, но не знали как называется эта кривая и раздражающая картинка, которую нужно вводить на каждом шагу. Так вот, для тех, кто не знал — это капча (captcha).

Так вот, для тех, кто не знал — это капча (captcha).

Что такое капча?

Капча — это автоматически генерируемый тест-проверка, является ли пользователь человеком или компьютером. Представляет собой в подавляющем большинстве случаев искаженную надпись из букв и/или цифр. Они могут быть написаны в различных цветовых сочетаниях с применением шума, искривления, наложения дополнительных линий или произвольных фигур.

Назначение и функция капчи

Для чего нужен ввод капчи, ведь это может отталкивать пользователей?

Например, в любимой всеми социальной сети ВКонтакте ее нужно вводить, если количество действий в определенный промежуток времени превысит допустимый параметр. Грубо говоря, если вы отправите подряд 50 сообщений с интервалом в 1 секунду, то, наверняка, выскочит капча, так как вас заподозрят в спаме. А спамят, как известно, в большинстве своем роботы, которые не смогут (по задумке авторов) ввести текст с рисунка. Соответственно, это вынужденная мера, которая защищает ресурсы от спама и повышенной нагрузки при атаке ботов.

Соответственно, это вынужденная мера, которая защищает ресурсы от спама и повышенной нагрузки при атаке ботов.

Однако, captcha не всегда помогает, ведь на каждый замок можно найти ключ, иначе этот замок просто сломан и бесполезен. Большинство рисунков можно распознать нейронными сетями, предварительно натаскав их на многочисленных (несколько десятков, а то и сотен тысяч) примерах. Эти примеры подготавливают добровольцы, которые днями напролет за небольшое вознаграждение сидят и вбивают капчи. Дабы не быть голословным, вот пример с habrahabr по взлому капчи яндекса. Также существуют специальные сервисы, такие как antigate, которые предоставляют услгу по распознаванию. Они имеют огромную готовую базу примеров, а те случаи, которых еще нет в базе, распознаются вручную.

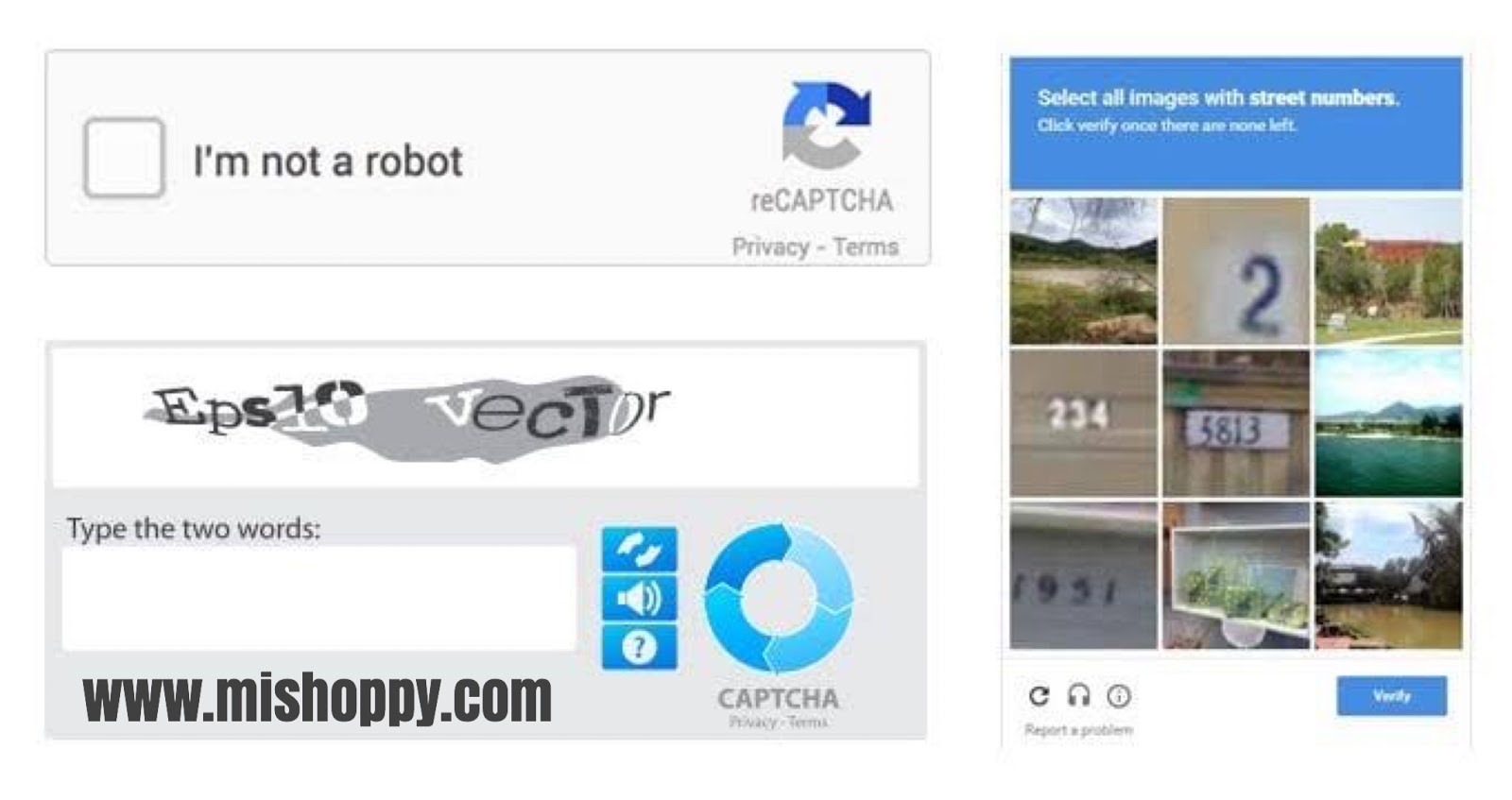

Примеры captcha, случаи использования

Может быть можно придумать что-то не такое раздражающее как прыгающий и скачущий текст\цифры? Да, конечно можно придумать. И более того, уже придумали. Сейчас я покажу Вам примеры капчи, которые не так раздражают посетителей. Начнем со стандартной — текстовой.

Сейчас я покажу Вам примеры капчи, которые не так раздражают посетителей. Начнем со стандартной — текстовой.

Теперь перейдем к более интересным примерам. К таковым можно отнести капчу, где нужно выставить вертикально 3 картинки. На мой взгляд, это одна из наиболее удачных вариаций в данной области, просто потому, что она не раздражает, а даже наоборот, увлекает и немного веселит. Это даже не ввод captcha, а просто мини игра.

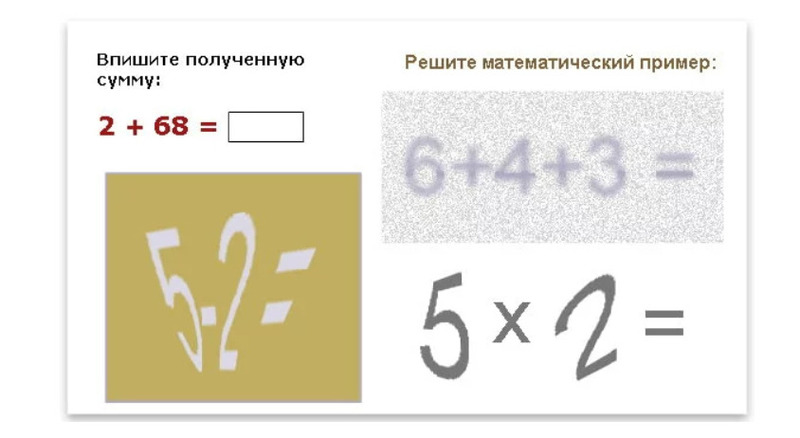

Далее хотелось бы пару слов сказать про математическую капчу. Она может быть как простой, так и сложной. Лично мне нравится капча, где требуется сложить или вычесть два числа. Это гораздо удобней, чем сидеть и разбирать кривой текст. Однако, если чуть чуть перебрать со сложностью, то могут возникнуть проблемы.

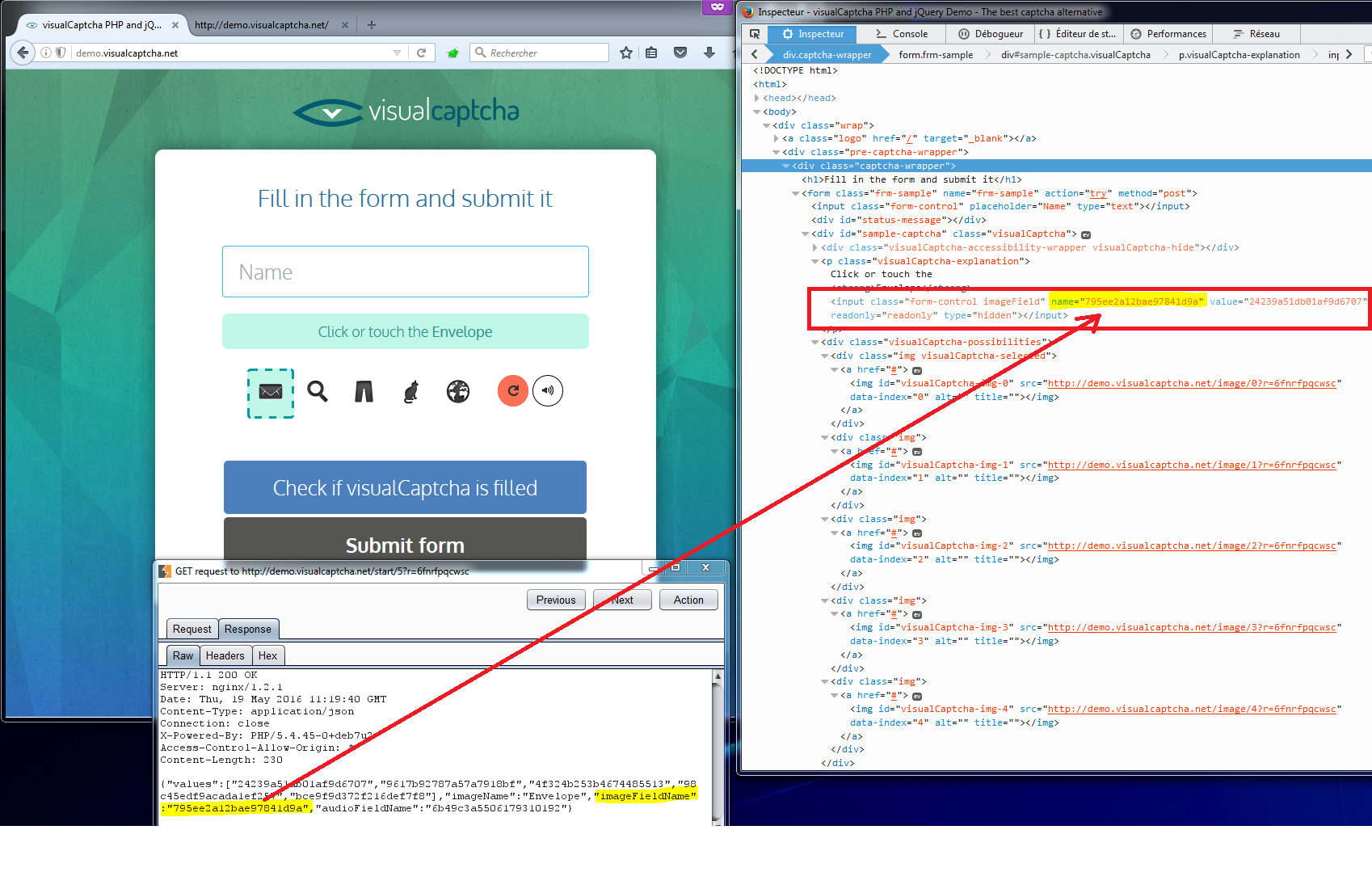

Ну и в заключение, опасный пример мнимой безопасности, капча — «поставь галочку». Многие считают, что этого достаточно, но не подозревают, что программно поставить галочку очень просто и обучить этому бота — дело 1 минуты.

Теперь вы знаете что такое капча (captcha) и представляете, примерно, какими они могут быть.

Распознавание и взлом CAPTCHA | Капча

Здравствуйте!

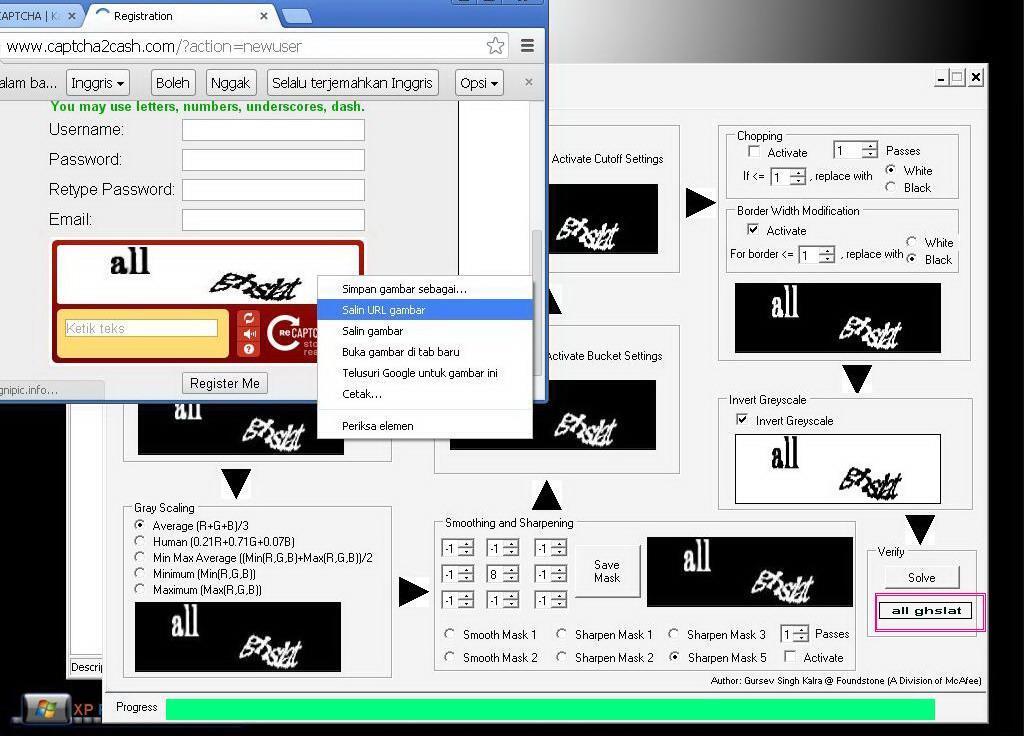

В этой статье, пойдет речь, о еще нескольких приемах распознавания captcha защиты. Эти приемы я буду демонстрировать на подопытной капче. В качестве подопытной я выбрал капчу некоего Rafontes на которую я набрел когда искал материалы для предыдущей статьи Анализ алгоритмов генерации CAPTCHA.

Пример сгенерированной капчи:

Фон мне пришлось использовать другой, так как автор не выложил оригинальный (или я не нашел), но это не повлияет на результат.

Препроцесс

В результате этого действия мы получим масимально обрезанный участок монохромного изображения с текстом.

В первую очередь нам надо отделить фон от текста. Анализируем картинку и код генерации изображения.

- Используется один цвет для всего теста с кодом

- Цвет для текста генерируется в диапазоне rand(0, 200), 0, rand(0, 200), для R G B соответственно (достаточно выделить цвета только в этом диапазоне)

- Фон с большим количеством разных цветов (не сможет повлиять на статистику самого часто используемого цвета)

Теперь на основе этих фактов анализируем цвет каждого пикселя во всем изображении и выделяем самый часто-используемый. Получился 8C0074 (в hex-виде). Задаем от него небольшую погрешность и выделяем этот цвет и немного похожие на него с учетом погрешности. Все выделенные закрашиваем черным, остальные белым. Получается такая картинка:

Как видите, мы получили текст, практически без искажений. Правда осталась одна линия, но у нас хитрый алгоритм обрезки (о нем ниже), на который эта линия повлиять не сможет.

Теперь выделяем участок с кодом.

Так как наш текст это самое темное пятно, то и пытаемся алгоритмически найти это пятно. Сначала определяем границы по горизонтали:

Сначала определяем границы по горизонтали:

Теперь определяем границы по вертикали:

Линия осталась тут потому что то тот участок до сих пор воспринимается функцией как очень темный участок. Но теперь на основе этих границ уточняем их по второму кругу, по горизонтали:

А почему теперь эта линия убралась спросите вы? Потому что теперь анализировалось меньше «столбцов пикселей» и при анализе алгоритмом выявилось что в данном участке слишком много столбцов с одним черным пикселем, а следовательно это шум. Теперь уточняем границу по вертикали:

Так как область определения стала меньше то, теперь тот та линия что была шумом стала недостаточно темным пятном и была удаленна совсем. Вот мы и получили участок с текстом. Конечно этот алгоритм иногда не совсем верно выделяет нужную область. Но по моим тестам число НЕверных определений не превышает 5%, чем собственно можно пренебречь.

Сегментация

Теперь наша задача разбить полученное изображение на отдельные участки с символами.

Конечно можно расчитывать, искать границы символов, и тд. Но если опять проанализировать код генерации, то можно найти еще одну ошибку.

- Отступ между каждым символом всегда равен 15 пикселям

Конечно иногда из за размера символов они выходять за рамки пятнадцати пикселей, тогда приходится откусывать от соседнего символа еще один-два пикселя. Но это не критично. Вообщем разбиваем картинку:

Теперь как мы видим вокруг некоторых символов есть пустая область. А нам все таки нужен именно сам символ. Применяем функцию обрезки для каждого символа, и полученные изображения вписываем в прямоугольники размером 17×27:

Именно такие изображения по отдельности будут подаваться на распознавание.

Распознавание

Распознавание мы будет производить БЕЗ всяких новомодных нейронных сетей. Почему? Решающую роль сыграло то что, нет ни одной достойной библиотеки под винду. Пользоваться будем обычным распознаванием по маскам символов.

Для этого мы, имея доступ к исходным кодам, нагенерируем кучу черно-белых картинок для каждого символа с разными углами поворотов (от двух до четырех градусов), и разными размерами шрифта (от 20pt до 30pt). 5=47%

5=47%

В среднем каждая вторая капча будет успешно распознанна.

Если учесть что на каждую капчу приходится около 1 секунды, а 2 секунды в среднем будет приходится на успешное распознавание. То это очень отличный результат.

Исходники

Архив со скриптами (на php):

CaptchaBreaker_scripts

Архив масок (распаковать в папку ./masks/):

CaptchaBreaker_masks

Скрипт сам генерирует, и сам же распознает капчу. Пример работы скрипта на картинке приведенной в качестве примера автором капчи:

(Картинка кликабельна)

python-rucaptcha · PyPI

Библиотека предназначена для разработчиков ПО и служит для облегчения работы с API сервиса RuCaptcha.

Присутствуют примеры работы с библиотекой.

Используется Python версии 3.6+.

How to install? Как установить?

pip

pip install python-rucaptcha

Source

git clone https://github.com/AndreiDrang/python-rucaptcha.git cd python-rucaptcha python setup.py install

По всем вопросам можете писать в Telegram чат.

Последние обновления

v.2.0 — Обновление JSON ответа, ключа с информацией об ошибке(создание собственного списка ошибок с уникальными id).

Добавление в errorBody двух ключей: text(текст ошибки) и id(уникальный номер ошибки). Таблица с ошибками и их номерами.

Замена errorId и его значений 1/0 на error и логические True(есть ошибка)/False(нет ошибки).

v.2.2.1 — Вынесение методов для получению решений капчи (как синхронного так и асинхронного) в отдельный файл.

v.2.3 — Удаление использования временных файлов(для хранения изображений) и замена их на переменную.

v.2.4 — Добавление callback(pingback) параметра для работы со всеми видами капч. Добавление нового модуля для получения результатов решения капчи с сервера — CallbackClient. В примеры добавлен асинхронный сервер(на aiohttp) для обработки POST-запросов от RuCaptcha, а так же

Добавление нового модуля для получения результатов решения капчи с сервера — CallbackClient. В примеры добавлен асинхронный сервер(на aiohttp) для обработки POST-запросов от RuCaptcha, а так же эмулятор RuCaptcha, который высылает те же параметры что и настоящий сервер(подойдёт для тестирования обработки решений капчи).

v.2.5 — Добавление метода для решения ReCaptcha v3. Удаление модуля MediaCaptcha из библиотеки.

v.2.5.3 — Добавление contextmanager ко всем методам решения капчи.

v.2.5.4 — Добавление GeeTest метода. С синхронным и асинхронным исполнением.

v.2.6.3 — Добавление Distil метода. С синхронным и асинхронным исполнением.

v.2.6.4 — Добавление HCaptcha метода. С синхронным и асинхронным исполнением.

v.2.6.5 — Добавление CapyPuzzle метода. С синхронным и асинхронным исполнением.

С синхронным и асинхронным исполнением.

v.3.0 — Удаление кастомных ошибиок и вывода текста о них.

- Замена структуры:

{ "errorBody": { "text": "some text", "id": 1 } } - На структуру:

{ "errorBody": "ERROR_NAME" }

Будущие обновления

v.4.0 — Переработка классов и методов. Добавление наследований и переиспользования.

Реализованы следующие методы:

- Работа через callback(pingback).

Структура и принцип работы системы подробно расписан в данной схеме

Краткий пример:

import requests from python_rucaptcha import ImageCaptcha, RuCaptchaControl, CallbackClient # Введите ключ от сервиса RuCaptcha, из своего аккаунта RUCAPTCHA_KEY = "" # Ссылка на изображения для расшифровки image_link = "" # для начала работы нужно зарегистрировать IP/URL(делается с того же IP, который регистрируете): RuCaptchaControl.RuCaptchaControl(rucaptcha_key=RUCAPTCHA_KEY).additional_methods(action='add_pingback', addr='http://85.255.8.26/') # проверка зарегистрированных адресов answer = RuCaptchaControl.RuCaptchaControl(rucaptcha_key=RUCAPTCHA_KEY).additional_methods(action='get_pingback', json=1) print(answer) # нужно придумать сложное название очереди(15+ знаков подойдёт) для получения результатов решения капчи queue_name = 'ba86e77f9007_andrei_drang_7436e744_cute_queue' # регистрируем очередь на callback сервере answer = requests.post(f'http://85.255.8.26:8001/register_key', json={'key':queue_name, 'vhost': 'rucaptcha_vhost'}) print(answer.text) # создаём задание в сервисе RuCaptcha и указываем `pingback` параметр task_creation_answer = ImageCaptcha.ImageCaptcha(rucaptcha_key=RUCAPTCHA_KEY, pingback=f'85.255.8.26:8001/rucaptcha/image_captcha/{queue_name}', ).captcha_handler(captcha_link=image_link) print(task_creation_answer) # Два варианта получения решения: кеш(результат хранится 1 час) и rabbitmq очередь(результат удаляется после первого чтения) # подключаемся к серверу и ждём решения капчи из кеша callback_cache_response = CallbackClient.

CallbackClient(task_id=task_creation_answer.get('id')).captcha_handler() # подключаемся к серверу и ждём решения капчи из RabbitMQ queue callback_queue_response = CallbackClient.CallbackClient(task_id=task_creation_answer.get('id'), queue_name=queue_name, call_type='queue').captcha_handler() print(callback_cache_response) print(callback_queue_response)

Если вы хотите запустить данный callback сервер у себя:

Небольшая инструкция-памятка по шагам.

Установить и запустить веб-приложение, которое будет принимать POST-запросы, парсить их, и совершать прочую, нужную вам, магию.

Пример такого сервера, написанный на aiohttp.

Все тесты можно проводить на локальном сервере, эмулируя POST-запросы от RuCaptcha при помощи локального клиента.

Примеры создания реальных заданий для callback(pingback) способа вы можете посмотреть в папке с примерами, для конкретного метода капчи.

Работа обычным методом — ожидание решения капчи периодическим опросом сервера.

- Решение капчи-изображения(большие и маленькие).

from python_rucaptcha import ImageCaptcha # Введите ключ от сервиса RuCaptcha, из своего аккаунта RUCAPTCHA_KEY = "" # Ссылка на изображения для расшифровки image_link = "" # Возвращается JSON содержащий информацию для решения капчи user_answer = ImageCaptcha.ImageCaptcha(rucaptcha_key=RUCAPTCHA_KEY).captcha_handler(captcha_link=image_link) if not user_answer['error']: # решение капчи print(user_answer['captchaSolve']) print(user_answer['taskId']) elif user_answer['error']: # Тело ошибки, если есть print(user_answer ['errorBody']) print(user_answer ['errorBody'])

- Решение KeyCaptcha(пазл-капча).

from python_rucaptcha import KeyCaptcha

# Введите ключ от сервиса RuCaptcha, из своего аккаунта

RUCAPTCHA_KEY = ''

answer = KeyCaptcha.KeyCaptcha(rucaptcha_key=RUCAPTCHA_KEY) \

.captcha_handler(key_params = {

's_s_c_user_id':15,

's_s_c_session_id':'8f460599bebe02cb0dd096b1fe70b089',

's_s_c_web_server_sign':'edd2c221c05aece19f6db93a36b42272',

's_s_c_web_server_sign2':'15989edaad1b4dc056ec8fa05abc7c9a',

'pageurl':'https://www. keycaptcha.com/signup/'

}

)

# капча решена верно, ошибка = 0

if not answer['error']:

# решение капчи

print(answer['captchaSolve'])

print(answer['taskId'])

# во время решения капчи возникли ошибки, ошибка = 1

elif answer['error']:

# Тело ошибки, если есть

print(answer['errorBody'])

keycaptcha.com/signup/'

}

)

# капча решена верно, ошибка = 0

if not answer['error']:

# решение капчи

print(answer['captchaSolve'])

print(answer['taskId'])

# во время решения капчи возникли ошибки, ошибка = 1

elif answer['error']:

# Тело ошибки, если есть

print(answer['errorBody'])

- Решение ReCaptcha v2.

from python_rucaptcha import ReCaptchaV2

# Введите ключ от сервиса RuCaptcha, из своего аккаунта

RUCAPTCHA_KEY = ""

# G-ReCaptcha ключ сайта

SITE_KEY = ""

# Ссылка на страницу с капчёй

PAGE_URL = ""

# Возвращается JSON содержащий информацию для решения капчи

user_answer = ReCaptchaV2.ReCaptchaV2(rucaptcha_key=RUCAPTCHA_KEY).captcha_handler(site_key=SITE_KEY,

page_url=PAGE_URL)

if not user_answer['error']:

# решение капчи

print(user_answer['captchaSolve'])

print(user_answer['taskId'])

elif user_answer['error']:

# Тело ошибки, если есть

print(user_answer ['errorBody'])

print(user_answer ['errorBody'])

- Решение ReCaptcha v3.

from python_rucaptcha import ReCaptchaV3

# Введите ключ от сервиса RuCaptcha, из своего аккаунта

RUCAPTCHA_KEY = ""

# G-ReCaptcha ключ сайта

SITE_KEY = ""

# Ссылка на страницу с капчёй

PAGE_URL = ""

# Значение параметра action, которые вы нашли в коде сайта

ACTION = 'verify'

# Требуемое значение рейтинга (score) работника, от 0.1(робот) до 0.9(человечный человек)

MIN_SCORE = 0.4

# Возвращается JSON содержащий информацию для решения капчи

user_answer = ReCaptchaV3.ReCaptchaV3(

rucaptcha_key=RUCAPTCHA_KEY,

action = ACTION,

min_score = MIN_SCORE).captcha_handler(

site_key=SITE_KEY,

page_url=PAGE_URL

)

if not user_answer['error']:

# решение капчи

print(user_answer['captchaSolve'])

print(user_answer['taskId'])

print(user_answer['user_check'])

print(user_answer['user_score'])

elif user_answer['error']:

# Тело ошибки, если есть

print(user_answer ['errorBody'])

print(user_answer ['errorBody'])

Решение RotateCaptcha(повернуть изображение).

Решение текстовой капчи.

from python_rucaptcha import TextCaptcha # Введите ключ от рукапчи из своего аккаунта RUCAPTCHA_KEY = '' # Вопрос text_question = 'Если завтра суббота, то какой сегодня день?' user_answer = TextCaptcha.TextCaptcha(rucaptcha_key = RUCAPTCHA_KEY).captcha_handler(captcha_text = text_question) if not user_answer['error']: # решение капчи print(user_answer['captchaSolve']) print(user_answer['taskId']) elif user_answer['error']: # Тело ошибки, если есть print(user_answer ['errorBody']) print(user_answer ['errorBody'])

- Решение FunCaptcha.

from python_rucaptcha import FunCaptcha # Введите ключ от рукапчи из своего аккаунта RUCAPTCHA_KEY = '' ''' Страница на которой находится FunCaptch: https://www.funcaptcha.com/demo Данные взятые из этой страницы о данной капче: ''' public_key = 'DE0B0BB7-1EE4-4D70-1853-31B835D4506B' pageurl = 'https://www.funcaptcha.com/demo' answer = FunCaptcha.FunCaptcha(rucaptcha_key = RUCAPTCHA_KEY).captcha_handler(public_key=public_key, page_url=pageurl) if not answer['error']: # решение капчи print(answer['captchaSolve']) print(answer['taskId']) elif answer['error']: # Тело ошибки, если есть print(answer ['errorBody'])

- Модуль для получения инофрмации о балансе аккаунта и отправке жалоб.

from python_rucaptcha.RuCaptchaControl import RuCaptchaControl

# Введите ключ от рукапчи из своего аккаунта

RUCAPTCHA_KEY = ''

JsSha1 = "af2d0557c23ff2d8f40ccf4bec57e480704634e9"

JsUri = "http://www.targetwebsite.com/pvvhnzyazwpzgkhv.js"

JsData = "IWZ1bmN0fewfwefwefwef9905j0g4905jh9046hj3cpCg=="

answer = RuCaptchaControl(rucaptcha_key=RUCAPTCHA_KEY).additional_methods(

action="getbalance"

)

if not answer["error"]:

print("Your balance is: ", answer["serverAnswer"], " rub.")

elif answer["error"]:

# Тело ошибки, если есть

print(answer["errorBody"])

# Пример отправки жалобы на неправильно решённую капчу под ID "666"

wrong_captcha_id = 666

answer = RuCaptchaControl(rucaptcha_key=RUCAPTCHA_KEY). additional_methods(

action="reportbad", id=wrong_captcha_id

)

# Если заявка принята

if not answer["error"]:

print("Заявка принята.")

# Если возникла ошибка

elif answer["error"]:

print(answer["errorBody"])

additional_methods(

action="reportbad", id=wrong_captcha_id

)

# Если заявка принята

if not answer["error"]:

print("Заявка принята.")

# Если возникла ошибка

elif answer["error"]:

print(answer["errorBody"])

- Решение HCaptcha.

from python_rucaptcha.HCaptcha import HCaptcha

RUCAPTCHA_KEY = ''

website_link = "https://secure2.e-konsulat.gov.pl/Uslugi/RejestracjaTerminu.aspx?IDUSLUGI=1&IDPlacowki=94"

data_sitekey = "39fccce0-e3e3-4f9d-a942-ea415c102beb"

answer = HCaptcha(rucaptcha_key=RUCAPTCHA_KEY).captcha_handler(

site_key=data_sitekey, page_url=website_link

)

if not answer['error']:

# решение капчи

print(answer['captchaSolve'])

print(answer['taskId'])

elif answer['error']:

# Тело ошибки, если есть

print(answer ['errorBody'])

- Решение CapyPuzzle.

from python_rucaptcha.CapyPuzzle import CapyPuzzle RUCAPTCHA_KEY = '' captchakey="PUZZLE_Cme4hZLjuZRMYC3uh24C52D3uNms5w" page_url="https://www.capy.me/account/register/" answer = CapyPuzzle(rucaptcha_key=RUCAPTCHA_KEY).captcha_handler( captchakey=captchakey, page_url=page_url ) if not answer['error']: # решение капчи print(answer['captchaSolve']) print(answer['taskId']) elif answer['error']: # Тело ошибки, если есть print(answer ['errorBody'])

Кроме того, для тестирования различных типов капчи предоставляется специальный сайт, на котором собраны все имеющиеся типы капчи, с удобной системой тестирования ваших скриптов.

Errors description. Описания ошибок

В обоих ссылках находятся валидные описания ошибок

- https://rucaptcha.com/api-rucaptcha#in_errors

- https://rucaptcha.docs.apiary.io/#reference/2

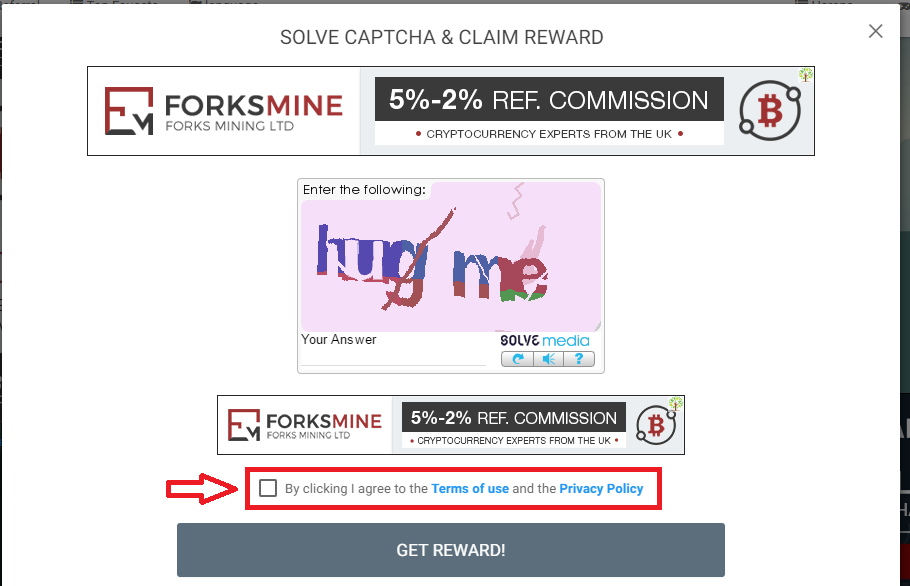

CAPTCHA (капча) — что это такое и для чего используется

Обновлено 21 января 2021- Капча — это защита от автоматического спама

- Можно ли упростить прохождение CAPTCHA?

Здравствуйте, уважаемые читатели блога KtoNaNovenkogo. ru. Многие из вас только начиная свое знакомство с интернетом, кроме составляющих учетной записи (ник и логин\пароль), при регистрации также сталкиваются еще и с такой вещью, как капча.

ru. Многие из вас только начиная свое знакомство с интернетом, кроме составляющих учетной записи (ник и логин\пароль), при регистрации также сталкиваются еще и с такой вещью, как капча.

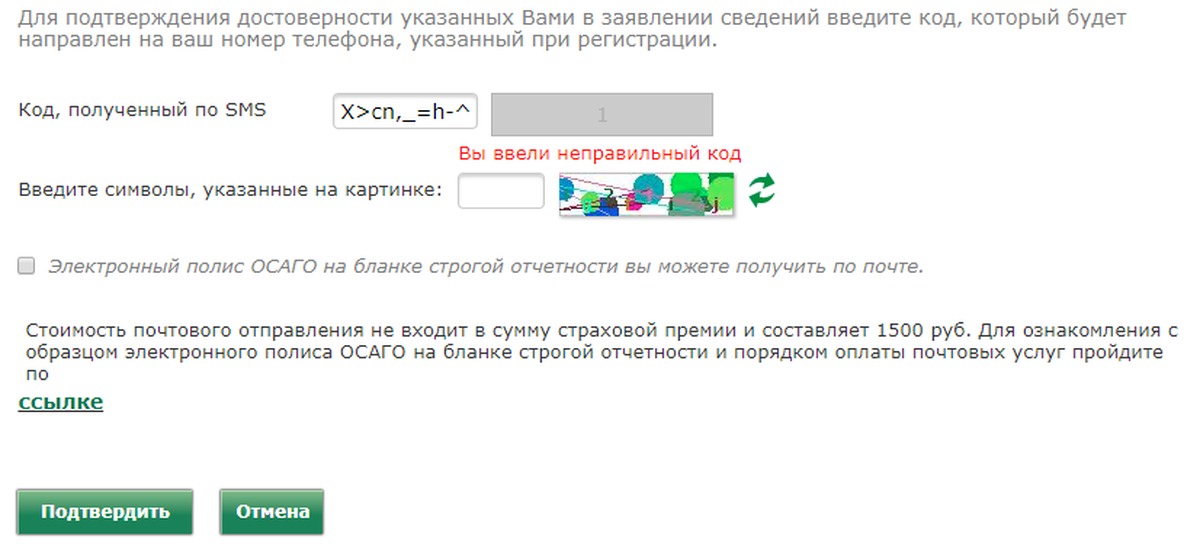

Например, вас могли попросить ввести в поле те символы, что вы видите на расположенной выше картинке, или выполнить простейшее арифметическое действие. Иногда просят указать те картинки, где изображено что-то определенное. Все эти ребусы называют одним общим словом — CAPTCHA.

Но что это такое и зачем нужно? Слово капча образовано от английского исходника, который представляет из себя довольно сложную аббревиатуру. Приводить ее расшифровку я, думаю не стоит. Просто скажу в двух словах, что CAPTCHA — это специальный тест, призванный отличить действия человека от действий компьютера (программы, скрита). Другими словами, эта штука проводит верификацию пользователя на предмет его человечности.

Зачем это может понадобиться? Какие виды капч бывают? Исчезнут ли они когда-нибудь, чтобы не усложнять жизнь пользователям интернета? На эти вопросы я как раз и постараюсь ответить в этой заметке.

Капча — это защита от автоматического спама

В интернете существует очень много способов заработать себе на хлеб насущный. Многие из них являются легальными, а многие нет. Как раз к последним относятся взломы сайтов, рассылка спам-сообщений по блогам и форумам, массовая регистрация аккаунтов на различных сервисах и т.п.

Все эти способы заработка на первый взгляд кажутся малоэффективными (копеечными), но не торопитесь с выводами. Если рассылать спам, ломать сайты и регистрироваться где ни попадя будет не реальный человек, а программа, которая никогда не устанет, то это в корне меняет расклад. А если представить, что запускается она на тысячах чужих взломанных компьютерах (ресурсов которых не жалко), то заработать можно таким образом очень большие деньги.

Но от всего этого автоматического спама (когда грязную работу выполняет безустанная программа) уже довольно давно придумали защиту. Это капча! Разработали эту концепцию уже давно, как вариант реализации теста Тьюринга, способного достоверно определить кто именно проходит данный тест — человек или машина.

В идеале ребус заданный CAPTCHA с легкостью должен разгадывать практически любой человек, а вот компьютер на этом тесте должен забуксовать или вообще спасовать перед неразрешимой задачей. Так ли это на самом деле? Давайте посмотрим. Например, довольно сложно будет программе решить показанную на рисунке задачку, не правда ли? А человеку это будет совсем не сложно.

Однако, чаще всего используют буквенную или цифровую капчу, на которой надписи изображены не четко, а также присутствую различные помехи, которые как бы человеку особо задачу не усложняют (на самом деле все же усложняют, а иногда и до нервного срыва доводят), а вот автоматические системы распознавания текстов (есть целое направление софта, которое ориентировано на эти задачи, к примеру программы, помогающие оцифровывать книги в библиотеках) могут на этих помехах «споткнуться».

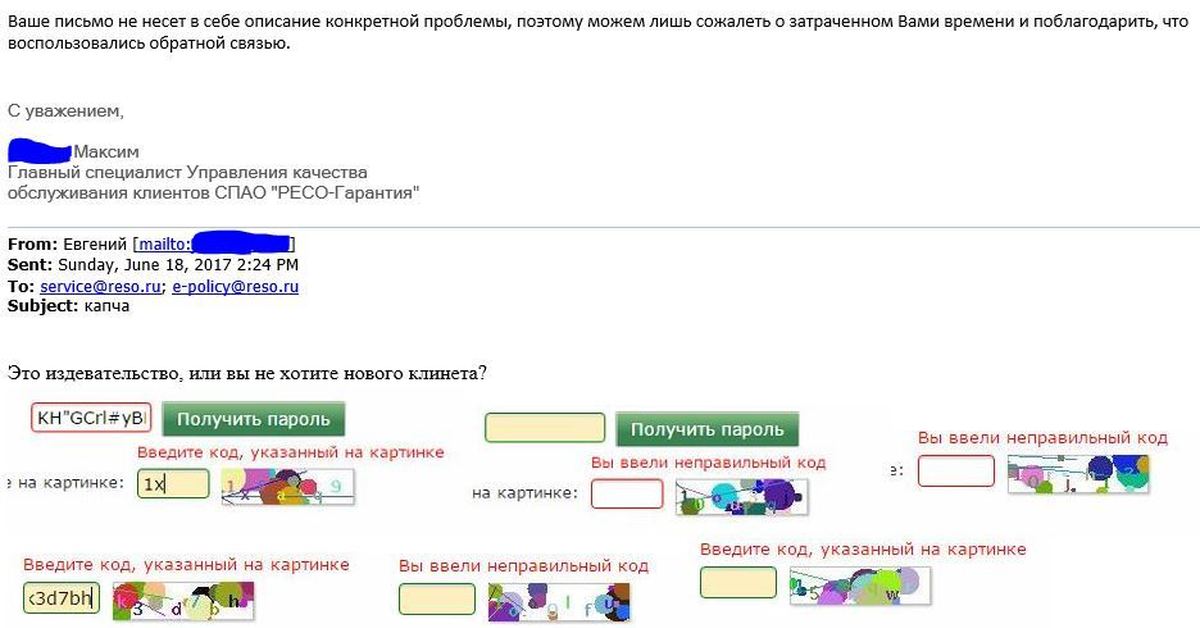

Однако и человеку доставляет мало радости разбираться где закорючка добавлена специально, а где она к букве относится. Иногда глядя на CAPTCHA, которую просят разгадать, вообще начинаешь думать — а надо ли мне здесь регистрироваться (оставлять комментарий) или ну его на фиг!

Иногда глядя на CAPTCHA, которую просят разгадать, вообще начинаешь думать — а надо ли мне здесь регистрироваться (оставлять комментарий) или ну его на фиг!

С другой стороны, «редиски» зарабатывающие описанным выше способом тоже не лыком шиты и у них на вооружении есть ряд инструментов, которые позволяют таки обойти капчу, поэтому ее и усложняют повышая тем самым ее непробиваемость.

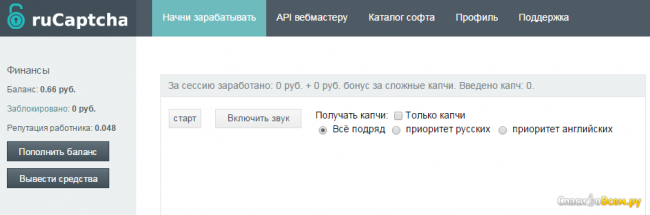

В некоторых случаях кому-то бывает выгодно использовать человеческое распознавание капч на потоке. Этой цели например служит биржа Рукапча и сервис для заработка КолотиБабло, где все желающие могут заработать на вводе CAPTCHA, а заказы поступают от тех, кому такие распознавания нужны в больших количествах (например, с сервиса Anti Captcha).

Но несомненно, что наличие этой защиты все равно существенно снижает эффективность атак и отсекает большую часть потоков спама, льющегося в интернете нескончаемым потоком. Хотелось бы, конечно, обойтись без этих ребусов, на которых теряется часть посетителей, но не получается пока.

Можно ли упростить прохождение CAPTCHA? Оказывается да!

Хотя, безусловно, шаги в нужном направлении уже совершаются. Один из лидеров онлайн-бизнеса (вряд ли вам известная компания Google 🙂 ) примерно год назад существенно упростила свою капчу (они ее называют reCAPTCHA), сделав ее прохождение наверное самым простым из возможных вариантов. Судите сами. Так выглядела CAPTCHA от Гугла раньше:

А так она выглядит сейчас:

Насколько проще поставить одну единственную галочку, а не разгадывать буквенный ребус и не искать в темноте нужные клавиши на клавиатуре (капчи ведь чаще всего именно английскими буквами вводятся).

В общем сделан шаг в нужном направлении, и по мере распространения именно этого вида защиты будет упрощаться жизнь пользователей интернета (лично я именно reCAPTCHA использую для защиты своих комментариев — можете сами ее опробовать прокрутив эту страниц вниз до конца).

Декодирование CAPTCHA

Матье Лароз Проектыавгуста 2017

Есть два типа КАПЧА. Те, которые решаются ботами, и те, которые в конечном итоге будут решены ботами.

Трудно сказать, защищена ли CAPTCHA или нет. Но если текстовую CAPTCHA на вашем сайте можно расшифровать с помощью двух строк код (как показано в этой статье), пора его обновить.

Подход

Двухлинейный подход:

Предварительно обработать изображение с помощью

преобразовать(ImageMagick).Используйте Tesseract — an OCR движок — для извлечения текста из изображения.

Краткое руководство по

convert convert — программа для редактирования изображений. Требуется входное изображение,

применяет к нему преобразования (список команд) и записывает

результат в файл.

Его синтаксис:

$ convert [ . ..]

..]

Пример:

$ конвертировать выросли.jpg -negate rose-1.jpg

Входное изображение:

rose.jpg:- отрицатьменяет местами пикселиВыходное изображение

rose-1.jpg:

Мы также можем применить несколько преобразований.

Пример:

$ convert rose.jpg -negate -resize 150% rose-2.jpg

Инвертирует пиксели, а затем изменяет размер изображения до 150% от его оригинальный размер.

rose-2.jpg :

Команды ( -отменить , -размер 150% ) применяются по порядку конвертировать . В этом случае порядок не имеет значения, так как он будет выводить

то же изображение, если мы поменяем местами две команды. Но имейте это в виду

когда вы делаете сложные преобразования.

Краткое руководство по

tesseract tesseract прост в использовании. Вы предоставляете изображение, и оно

выводит текст на изображение.

Вы предоставляете изображение, и оно

выводит текст на изображение.

Его синтаксис:

$ tesseract [<параметры> ...] <изображение> <выходной_файл / стандартный вывод>

Пример:

$ tesseract hello-world.png -

Привет слово

Он выводит текст из изображения hello-world.png в stdout .

Одна полезная опция tesseract — -psm . Он сообщает tesseract , что

вид изображения, которого можно ожидать. В случае CAPTCHA это обычно один

текстовая строка или отдельное слово.Значит можно установить -psm 7 (относиться к изображению

как одну текстовую строку) или -psm 8 (рассматривать изображение как одно слово).

Пример:

$ tesseract -psm 7 hello-world.png -

Привет слово

Довольно теории, давайте теперь расшифруем несколько капчи.

CAPTCHA 1

Недостатком этой CAPTCHA является то, что текст черный, а

шум (линии и точки) не черный. Так что нам нужно только сохранить черный

пикселей и измените все остальные пиксели на белые.

Так что нам нужно только сохранить черный

пикселей и измените все остальные пиксели на белые.

Сначала преобразуем изображение в серый цвет:

$ convert 300026.png -colorspace grey 300026-1.png

Затем мы конвертируем его в черно-белое (двоичное):

$ convert 300026.png -colorspace gray -threshold 50% 300026-2.png

-порог 50% означает любые пиксели, цвет которых равен или превышает 50%

белый (средний серый) меняется на белый. Остальные пиксели изменены

в черный. Другими словами, светло-серые пиксели меняются на белые и

темно-серые пиксели заменяются черными.

Поскольку пиксели шума светло-серые, они меняются на белые. Так они «исчезают» с изображения.

По умолчанию -threshold будет оттенки серого изображения перед

пороговое значение. Таким образом, приведенную выше команду можно переписать как convert 300026.png -threshold 50% 300026-2.. png

png

Наконец, декодируем:

$ tesseract 300026-1.png -

300026

CAPTCHA 2

Источник: https: // www.imagemagick.org/discourse-server/viewtopic.php?f=22&p=147516

Стратегия этой CAPTCHA заключается в удалении границ. Мы удалим их с заливка вариант.

Преобразуем изображение в черно-белое:

$ convert augu.jpg -threshold 50% augu-1.jpg

Затем убираем границы:

$ convert augu.jpg -threshold 50% -fill black -draw "color 0,0 floodfill" augu-2.jpg

Но этого мало для tesseract :

$ tesseract augu-2.jpg -

Аусу

Поможем tesseract , указав, что возможные символы

только заглавные буквы:

$ tesseract -c tessedit_char_whitelist = ABCDEFGHIJKLMOPQRSTUVWXYZ augu-2.jpg -

AUGU

CAPTCHA 3

Размываем изображение для уменьшения шума:

$ convert wdgvze. png -gaussian-blur 0 wdgvze-1.png

png -gaussian-blur 0 wdgvze-1.png

Затем мы конвертируем его в черно-белый:

$ конвертировать wdgvze.png -gaussian-blur 0 -threshold 25% wdgvze-2.png

Наконец, мы заменяем каждый пиксель наиболее часто встречающимися цветами вокруг него.

с - краска 1 :

$ convert wdgvze.png -gaussian-blur 0 -threshold 25% -paint 1 wdgvze-3.png

$ tesseract wdgvze-3.png -

wdgvze

CAPTCHA 4

Источник: https://gist.github.com/chroman/5679049

Размываем изображение:

$ конвертировать изdbmf.jpg -negate -morphology erode octagon: 2 -negate ofdbmf-1.jpg

Морфология — это

оператор, который применяет функцию к каждому пикселю (например, размывает) на основе

окрестность этого пикселя (например, восьмиугольник). Поскольку морфология работает

на белом на черном изображениях (у нас черное на белом) мы инвертируем изображение

прежде чем разрушить его, затем мы снова его инвертируем, чтобы вернуть исходный

цвета.

Затем мы конвертируем его в черно-белый:

$ convert ofdbmf.jpg -negate -morphology erode octagon: 2 -negate -threshold 70% ofdbmf-2.jpg

$ tesseract -psm 8 ofdbmf-2.jpg -

OFDBMF

© Матье Лароз |

Электронная почта |

LinkedIn |

GitHubdecryptr / decryptr: расширяемый API для взлома капч

Обзор

decryptr — это пакет R для взлома капч. Это также расширяемый

инструмент, созданный таким образом, чтобы каждый мог вносить свой вклад

код для взлома капчи.

Чтобы установить decryptr , просто запустите следующий код:

, если (! Require (devtools)) install.пакеты ("инструменты разработчика")

devtools :: install_github ("расшифровка / дешифрование") Базовое использование

decryptr имеет функции для загрузки и взлома капч из

несколько известных источников. Если вы хотите использовать этот пакет, давайте

скажем, RFB (Receita Federal), вы можете выполнить следующие шаги:

# Скачать капчу из РФБ

файл <- download_captcha ("rfb", path = ". /img")

# Взломать капчу

дешифровать (файл, модель = "rfb")

/img")

# Взломать капчу

дешифровать (файл, модель = "rfb") Просто, правда? Функция decrypt () — это рабочая лошадка этого пакета:

может вводить капчу (либо путь к файлу капчи, либо

объект captcha читается с помощью read_captcha () ) и разбивает его с помощью модели

(либо имя известной модели, либо путь к файлу модели, либо модель

объект, созданный с помощью train_model () ).

Если вы хотите визуализировать капчу и убедиться, что расшифровка

работая, вы можете использовать функцию plot () , чтобы нарисовать изображение капчи:

# Прочитать капчу captcha <- read_captcha (файл) # Построить капчу сюжет (капча [[1]])

Если вы хотите узнать больше об уже упакованных моделях

с расшифровкой , ознакомьтесь с документацией load_model () (и всей

у этих моделей также есть соответствующий метод download_captcha () , поэтому

ты всегда в порядке).

Расширенное использование

Если вы хотите создавать свои собственные модели взлома капчи,

есть некоторые другие функции, о которых вы, возможно, захотите узнать.

classify () позволяет пользователю вручную ответить на список капч,

а train_model () берет кучу классифицированных капч и обучает керас модель на им.

classify () имеет два режима: статический и интерактивный. Если ты уже знаешь

ответы на все капчи, просто превратите их в вектор строк и

передать его в аргумент ответов ; с другой стороны, если вы собираетесь

чтобы вручную классифицировать капчи, classify () построит каждую капчу

и подскажет вам в консоли их ответы.В приведенном ниже фрагменте я

использовать статическую классификацию для обозначения набора из 10 капч:

# URL капчи (в иллюстративных целях я буду использовать # URL-адрес RFB, но вы можете использовать любой URL-адрес, который хотите) url <- paste0 ( "http://www.receita.fazenda.gov.br/pessoajuridica/", "cnpj / cnpjreva / captcha / gerarCaptcha.asp") # Скачать капчу с URL файлы <- download_captcha (url, n = 10, path = "./img") # Ответы на скачанные капчи ответы <- c ( "fvhca9", "cyz4vl", "luzdve", "lb9mnq", "9bquah", «d1zwau», «mlvk1t», «g6zbyf», «17xauo», «bo6cdg») # Классифицируйте капчи (если ответы не были предоставлены, # Мне бы предложили интерактивную классификацию) new_files <- classify (файлы, ответы, путь = "./ img ")

Теперь, когда у нас есть набор секретных капч, мы можем использовать их для обучения

модель взлома капчи. classify () использовал наши ответы для создания нового

версия каждого файла, одна с ответом в конце имени файла

разделены знаком подчеркивания; read_captcha () имеет ans_in_path аргумент, который говорит ему искать ответы в именах файлов и

соответственно создайте объекты капчи.

С этим списком помеченных объектов капчи мы можем вызвать train_model () для создания модели.Модель автоматически сохраняется на диск, чтобы

мы можем загрузить его позже с помощью load_model () .

# Прочитать отвеченные капчи капчи <- read_captcha (new_files, ans_in_path = TRUE) # Используйте капчи для обучения модели модель <- train_model (captchas, verbose = FALSE) # Используйте нашу новую модель для расшифровки расшифровать (файл, модель = модель)

# Также можно было загрузить модель с диска

модель <- load_model (". / model.hdf5")

/ model.hdf5") Производительность

После загрузки в память модели keras работают очень быстро.

запускать любую предварительную обработку изображения, поэтому расшифровка выполняется очень быстро.

микробенчмарк :: микробенчмарк (расшифровать = расшифровать (капча, модель))

## Единица: миллисекунды

## expr min lq mean median uq max neval

## дешифровать 42.44801 46.52944 49.62947 48.48889 51.27224 109.3463 100

Декодирование CAPTCHA | Бен Э. К. Бойтер

Ищете практическое руководство по декодированию CAPTCHA? Все о CAPTCHA. Эта электронная книга научит вас определять слабые стороны и использовать CAPTCHA от начала до конца.Купить сейчас с помощью Leanpub

Большинство людей этого не знают, но моя дипломная работа была посвящена использованию компьютерной программы для чтения текста из изображений в Интернете. Моя теория заключалась в том, что если вы можете получить высокий уровень успешного извлечения, вы можете использовать его как еще один источник данных, который можно использовать для улучшения результатов поисковой системы. Я даже весьма преуспел в этом, но никогда не доводил до конца свои эксперименты. Мой почетный советник доктор Джунбин Гао http://csusap.csu.edu.au/~jbgao/ посоветовал написать следующую диссертацию: я должен написать какую-нибудь статью о том, что я узнал.Что ж, я наконец-то добрался до этого. Хотя то, что следует далее, не совсем то, что я изучал, это то, что я хотел бы, когда я начал осматриваться.

Юридические материалы / Заявление об ограничении ответственности. Я размещаю эту статью исключительно в информационных и образовательных целях. Я не одобряю использование или действия этичного или неэтичного «взлома» или обход защиты от копирования и т. Д. Я не оправдываю использование этого кода в любых неэтичных или незаконных целях ни я, ни другие лица, упомянутые в этой статье.

Это произведение находится под лицензией Creative Commons License.

Итак, как я уже упоминал, по сути, я пытался взять стандартные изображения в Интернете и извлечь из них текст, чтобы улучшить результаты поиска. Интересно, что я основывал большинство своих исследований / идей на методах взлома CAPTCHA. CAPTCHA, как вы, возможно, хорошо знаете, - это одна из тех раздражающих вещей, которые вы видите на многих страницах регистрации веб-сайтов или в разделах комментариев: «Введите буквы, которые вы видите на изображении выше».Изображение CAPTCHA разработано таким образом, чтобы человек мог без труда прочитать его, в то время как компьютер не может. На практике это никогда не работало, поскольку практически каждая CAPTCHA, опубликованная в Интернете, была взломана в течение нескольких месяцев. Зная это, моя теория заключалась в том, что, поскольку люди могут заставить компьютер читать то, чего он не должен, то обычные изображения, такие как логотипы веб-сайтов, должно быть намного легче сломать с использованием тех же методов. На самом деле я был на удивление успешным в своей цели: более 60% успешных распознаваний большинства изображений, которые я использовал в моем наборе образцов.Достаточно высокий, учитывая разнообразие изображений в сети. Однако во время исследования я обнаружил отсутствие примеров кода или приложений, которые показывают вам, как взламывать CAPTCHA. Хотя по нему есть несколько отличных руководств и много опубликованных статей, в них очень мало информации об алгоритмах или примерах кода. На самом деле я не нашел ничего, кроме неработающих сценариев PHP и некоторых фрагментов Perl, которые связывали вместе несколько несвязанных программ и давали некоторые разумные результаты при представлении очень простых CAPTCHA.Ни один из них мне особо не помог. Я обнаружил, что мне нужен был подробный код с примерами, которые я мог запустить, настроить и посмотреть, как это работает. Я думаю, что я один из тех людей, которые могут читать теорию и следовать ей, но без чего-то, что можно было бы подтолкнуть, я никогда этого не понимаю. В большинстве статей и статей говорилось, что они не будут публиковать код из-за возможности его неправильного использования. Лично я считаю, что это пустая трата времени, так как на самом деле создать взломщик CAPTCHA довольно просто, если вы знаете, как это сделать.Так что из-за отсутствия примеров и проблем, которые у меня возникли вначале, я решил собрать эту статью с полными подробными объяснениями рабочего кода, показывающими, как взломать CAPTCHA. Давайте начнем. Вот список вещей, которые я собираюсь обсудить.

Используемые технологии

Весь пример кода написан на Python 2.5 с использованием библиотеки изображений Python. Вероятно, он будет работать в Python 2.6, но я установил 2.5. Для начала просто установите Python, а затем установите библиотеку изображений Python.http://www.python.org/ http://www.pythonware.com/products/pil/

Префикс

Я собираюсь жестко закодировать множество значений в этом примере. Я не пытаюсь создать общий решатель CAPTCHA, а конкретный для приведенных примеров. Это сделано для того, чтобы примеры были краткими и лаконичными.

CAPTCHA, что они вообще такое?

CAPTCHA - это просто реализация односторонней функции. Это функция, в которой легко получить входные данные и вычислить результат, но трудно получить результат и вычислить входные данные.Однако их отличие состоит в том, что, хотя компьютеру и трудно воспринимать результат и выводить входные данные, человеку должно быть легко это сделать. Простыми словами CAPTCHA можно представить как «Вы человек?» контрольная работа. По сути, они реализуются путем показа изображения, в которое встроено какое-то слово или буквы. Они используются для предотвращения автоматического спама на многих веб-сайтах. Пример можно найти на странице регистрации Windows Live ID https://signup.live.com/signup.aspx?ru=http%3a%2f%2fmail.live.com% 2f% 3frru% 3dinbox & wa = wsignin1.0 & rpsnv = 10 & ct = 1242258428 & rver = 5 .5.4177.0 & wp = MBI & wreply = http:% 2F% 2Fmail.live.com% 2Fdefault.aspx & lc = 2057 & id = 64855 & md = 64855 & mdk & id = 64855 & M = 12 & lic = 1 Вы показываете изображение, человек расшифровывает текст в нем и вводит его в форму. Простая идея, которая кажется хорошим решением проблемы с компьютером, который подписывается на тысячи учетных записей электронной почты для рассылки спама или публикует тысячи тем на вашем форуме, пытаясь продать виагру.Проблема в том, что ИИ, в частности методы распознавания изображений, эволюционировали и стали очень эффективными в определенных областях. OCR (оптическое распознавание символов) в наши дни является довольно точным и позволяет легко читать печатный текст. Решением было добавить линии и цвета и, как правило, испортить текст на изображении, которое вы просите человека расшифровать, чтобы попытаться запутать программу. По сути, здесь идет гонка вооружений, и, как и любая другая гонка вооружений, оружие обычно побеждает броню. Победить скрытую капчу немного сложнее, но все же возможно.Кроме того, создаваемое изображение не может быть слишком сумасшедшим, иначе человек не сможет его прочитать.

Изображение выше является примером CAPTCHA, который мы собираемся декодировать. Это живая CAPTCHA, размещенная на реальном веб-сайте, а не просто созданное мной тестовое изображение. Это очень простая CAPTCHA, состоящая из текста одинакового размера и цвета на белом фоне с некоторым шумом (пиксели, цвета, линии). Вы можете подумать, что такую CAPTCHA трудно декодировать из-за этого шума, однако я покажу, что его легко удалить.Эта CAPTCHA, хотя и не очень эффективна, является хорошим примером CAPTCHA с домашним кодом, которые существуют в Интернете.

Как определить текст на изображениях / Как извлечь текст на изображениях

Существует множество методов определения места нахождения текста на изображении и его извлечения. Простой поиск в Google выдаст список тысяч статей, в которых есть новые методы и алгоритмы идентификации текста. Примеры включают использование фильтров изображения, которые размывают изображение по горизонтали и ищут более темные области (потому что размытие вызывает выделение текста).Фильтры обнаружения краев, которые просто оставляют контур текста, обнаружение узора, выделение цвета и т. Д. В этом примере я собираюсь использовать выделение цвета. Причина в том, что это простая техника, в которой я добился большого успеха. Это техника, которую я использовал в своей диссертации, дала довольно хорошие результаты. Алгоритм, который я собираюсь использовать в нашем примере CAPTCHA, известен как разложение многозначного изображения. По сути, это означает, что мы сначала строим гистограмму цветов изображения.Для этого нужно взять все пиксели, сгруппировать их по цвету и подсчитать каждую группу. Глядя на наш пример, вы можете видеть, что это означает, что будет около трех основных цветов, которые будут довольно распространены: фон (белый), линии шума (серый) или текст (красный).

Сделать это на Python очень просто.

Следующий код откроет изображение, преобразует его в GIF (упрощает задачу, поскольку он имеет 255 цветов) и распечатает его гистограмму цветов.

из изображения импорта PIL

im = Изображение.открытый ("captcha.gif")

im = im.convert ("P")

распечатать гистограмму () Результат будет следующим.

[0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0 , 0, 0, 0

, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 1, 1, 0, 0, 0, 0, 0, 0, 0 , 0,

1, 0, 0, 2, 0, 0, 0, 0, 1, 0, 0, 0, 0, 0, 2, 1, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 1,

0, 0, 0, 0, 1, 0, 0, 0, 0, 0, 0, 2, 1, 0, 0, 0, 2, 0, 0, 0, 0, 1, 0, 1, 1, 0, 0

, 1, 0, 2, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 1, 2, 0, 0, 0, 1, 2, 0, 1, 0, 0 , 1,

0, 2, 0, 0, 1, 0, 0, 2, 0, 0, 0, 0, 0, 0, 0, 0, 1, 0, 1, 0, 1, 0, 3, 1, 3, 3, 0,

0, 0, 0, 0, 0, 1, 0, 3, 2, 132, 1, 1, 0, 0, 0, 1, 2, 0, 0, 0, 0, 0, 0, 0, 15, 0

, 1, 0, 1, 0, 0, 8, 1, 0, 0, 0, 0, 1, 6, 0, 2, 0, 0, 0, 0, 18, 1, 1, 1, 1, 1 , 2,

365, 115, 0, 1, 0, 0, 0, 135, 186, 0, 0, 1, 0, 0, 0, 116, 3, 0, 0, 0, 0, 0, 21,

1, 1, 0, 0, 0, 2, 10, 2, 0, 0, 0, 0, 2, 10, 0, 0, 0, 0, 1, 0, 625] Представляет количество пикселей каждого из 255 цветов изображения.Вы можете видеть, что белый цвет, вероятно, находится в конце (255), поскольку он имеет наибольшее количество пикселей. Красный (текст), вероятно, где-то около числа 200. Чтобы подтвердить, что вы можете просто сделать это,

из изображения импорта PIL

от оператора import itemgetter

im = Image.open ("captcha.gif")

im = im.convert ("P")

his = im.histogram ()

values = {}

для i в диапазоне (256):

значения [i] = его [i]

для j, k в отсортированном (values.items (), key = itemgetter (1), reverse = True) [: 10]:

печать j, k Вывод:

255 625

212 365

220 186

219 135

169 132

227 116

213 115

234 21

205 18

184 15 Первый столбец - это идентификатор цвета.Второй - это количество пикселей в изображении этого цвета. Это список из 10 самых распространенных цветов на изображении. Белый, как и ожидалось, является наиболее распространенным цветом. Далее следует то, что, вероятно, будет серым, а затем красным. Получив эту информацию, мы создаем несколько новых изображений на основе этих цветовых групп. Для каждого из наиболее распространенных цветов мы создаем новое двоичное изображение (только 2 цвета), в котором цвет группы черный, а все остальное - белый.

Я просто собираюсь жестко закодировать значения для нашей CAPTCHA для этого примера.Я предположил, что красный был третьим по распространенности цветом, что означает, что мы хотим сохранить группу пикселей 220. Когда я экспериментировал, я обнаружил, что мне также нужна группа пикселей 227, которая довольно близка к 220, поэтому я собираюсь сохранить и ее. Приведенный ниже код открывает CAPTCHA, преобразует его в gif, делает новое изображение того же размера, что и исходное, с белым фоном, затем просматривает первое изображение в поисках пикселей нужного нам цвета. Если он их находит, он помечает тот же пиксель на втором изображении как черный. Затем мы сохраняем новое изображение.

из изображения импорта PIL

im = Image.open ("captcha.gif")

im = im.convert ("P")

im2 = Image.new ("P", im.size, 255)

im = im.convert ("P")

temp = {}

для x в диапазоне (im.size [1]):

для y в диапазоне (im.size [0]):

pix = im.getpixel ((y, x))

темп [пикс] = пикс

if pix == 220 или pix == 227: # это числа, которые нужно получить

im2.putpixel ((y, x), 0)

im2.save ("output.gif") Выполнение приведенного выше фрагмента для нашего примера ввода CAPTCHA дает следующий результат.

Как видно из изображения выше, мы успешно извлекли текст из фона.Я уверен, вы видите, что вы можете автоматизировать это, взяв группы пикселей и извлекая их в несколько изображений, которые вы затем используете в качестве следующего ввода. А как насчет изображений с разноцветным текстом, я слышал, вы говорите? Что ж, эта техника все еще может работать. Вы просто предполагаете, что самый распространенный цвет - это фон, а остальное оставляете. Разноцветный текст на разноцветном фоне тоже можно разбить, используя эту технику. Вы просто делаете то, что описано выше, а затем объединяете несколько изображений вместе, если знаете, что в них есть текст.Различные разноцветные фоны для каждой буквы, которые являются разноцветными, превзойдут эту технику, но также будут полностью неразборчивы для пользователей! Итак, на данный момент мы успешно извлекли текст с изображения. Следующий шаг - определить, содержит ли изображение какие-либо текстовые данные. Я не собираюсь публиковать здесь код, так как это сделает вещи излишне сложными, но техника довольно проста. Вот алгоритм,

Алгоритм построения непересекающихся наборов пикселей

для каждого двоичного образа:

для каждого пикселя двоичного изображения:

если пиксель включен:

если какой-либо пиксель, который мы видели раньше, находится рядом с ним:

добавить в тот же набор

еще:

добавить в новый набор

В конце этого алгоритма у вас будет набор наборов, которые можно рассматривать как букву.Затем все, что вам нужно сделать, это сравнить границы каждого из наборов с другими наборами и посмотреть, совпадают ли они. Если да, то джекпот, потому что похоже, что вы определили несколько букв рядом друг с другом. Вы также можете проверить размер и размеры или просто пропустить это отдельное изображение через свой алгоритм распознавания и посмотреть, сможете ли вы определить, какой высокий уровень достоверности является пиксельным текстом. В нашем простом примере я выберу другой путь. Заметили, что каждая буква отделена от следующей? Ни к одному из них не присоединились.Делая горизонтальные срезы изображения, мы можем проверить, где начинается и заканчивается каждое изображение, и извлечь их в отдельные изображения. Благодаря этому у нас теперь есть набор букв, готовых к распознаванию.

из изображения импорта PIL

im = Image.open ("captcha.gif")

im = im.convert ("P")

im2 = Image.new ("P", im.size, 255)

im = im.convert ("P")

temp = {}

для x в диапазоне (im.size [1]):

для y в диапазоне (im.size [0]):

pix = im.getpixel ((y, x))

темп [пикс] = пикс

if pix == 220 или pix == 227: # это числа, которые нужно получить

im2.putpixel ((y, x), 0)

# новый код начинается здесь

inletter = False

foundletter = Ложь

начало = 0

конец = 0

письма = []

для y в диапазоне (im2.size [0]): # разрез

для x в диапазоне (im2.size [1]): # срезать вниз

pix = im2.getpixel ((y, x))

если pix! = 255:

inletter = True

если foundletter == False и inletter == True:

foundletter = True

start = y

если foundletter == True и inletter == False:

foundletter = Ложь

конец = у

letter.append ((начало, конец))

inletter = False

печатные буквы Используя наше входное изображение, на выходе получается

[(6, 14), (15, 25), (27, 35), (37, 46), (48, 56), (57, 67)]

Это позиции по горизонтали вдоль изображения, где каждая буква начинается и заканчивается.

AI и распознавание векторных космических изображений

Распознавание изображений можно считать самым большим успехом современного искусственного интеллекта, и оно даже нашло свое применение во всех видах коммерческих приложений. Отличный пример этого - почтовые индексы. Во многих странах они фактически считываются автоматически, потому что научить компьютер распознавать числа - довольно простая задача. Сейчас может показаться, что это не так, но распознавание изображений считается проблемой искусственного интеллекта, хотя и узкоспециализированной.Практически первое, с чем сталкивается каждый, кто изучает ИИ, - это использование нейронной сети как метода чтения символов. Лично мне никогда не удавалось использовать нейронную сеть для идентификации персонажей. Обычно я мог заставить его выучить 3-4 символа, но после этого его точность упала настолько низко, что он мог предположить случайным образом. Сначала это вызвало легкую панику, так как это был последний недостающий элемент в моей диссертации! К счастью, некоторое время назад я прочитал статью о поисковых системах в векторном пространстве и обратился к ней как к альтернативному методу классификации данных.В конце концов, это оказался лучший выбор, потому что

- Они не требуют обширных итераций обучения.

- Они не могут перетренироваться.

- Вы можете добавить / удалить неверные данные на лету и увидеть эффекты

- Их легче понять и запрограммировать

- Они предоставляют оценочные результаты, поэтому вы можете увидеть лучшие совпадения X

- Что-то не узнаешь? Добавьте его, и вы сразу узнаете, даже если он полностью отличается от того, что видели до .

Конечно, это не все бесплатные обеды.При классификации они могут быть намного медленнее нейронной сети, и, поскольку мы знаем, как они работают, они не находят собственного способа решения проблемы. Это означает, что нервная сеть может быть более гибкой, когда дело доходит до идентификации вещей, поскольку она составляет свой собственный метод. Однако я все еще чувствую, что преимущества перевешивают эти проблемы. Вместо того, чтобы объяснять, как работает векторное пространство, я укажу вам направление этого PDF-файла http://la2600.org/talks/files/20040102/Vector_Space_Search_Engine_Theory.pdf, который является лучшим введением в предмет, который я нашел. Я построил свой распознаватель векторных изображений на основе вышеупомянутой статьи, и они обычно являются первым, что я пытаюсь кодировать на любом языке, который я изучаю в то время. Иди, прочитай, они вернутся сюда, как только поймешь суть. Уже вернулся? Хорошо. Теперь нам нужно закодировать наше векторное пространство. К счастью, как я уже сказал, написать не сложно. Вот она,

Класс реализации векторного пространства.

импорт математики

класс VectorCompare:

величина def (self, concordance):

всего = 0

словом, считайте по согласованию.iteritems ():

total + = count ** 2

вернуть math.sqrt (всего)

отношение def (self, concordance1, concordance2):

релевантность = 0

topvalue = 0

например, считайте в concordance1.iteritems ():

если concordance2.has_key (слово):

topvalue + = count * concordance2 [слово]

return topvalue / (self.magnitude (concordance1) * self.magnitude (concordance2)) Реализация векторного пространства содержит менее 15 строк кода Python. По сути, он принимает два входа, которые являются словарями Python, и выдает число от 0 до 1, указывающее, насколько они связаны.0 означает отсутствие связи, а 1 означает, что они одинаковы.

Сборка обучающего набора

Итак, следующее, что нам нужно, это набор изображений, чтобы также сравнить наши неизвестные изображения. Нам нужен тренировочный набор. Этот набор можно использовать для обучения любой технике искусственного интеллекта, которую мы собираемся использовать (нейронная сеть и т. Д.). Использование соответствующих данных для обучения может улучшить или ухудшить ваши результаты. Чем лучше набор данных, тем больше у вас шансов на успех. Поскольку мы нацелены на конкретную CAPTCHA, и поскольку мы уже можем извлекать изображения из самой CAPTCHA, почему бы не использовать эти изображения в качестве нашего обучающего набора? Вот что я сделал.Я загрузил множество сгенерированных изображений CAPTCHA и попросил мою программу разбить их на буквы. Затем я организовал свои изображения в коллекцию (корпус). После нескольких итераций у меня был хотя бы один пример каждой буквы и числа, созданных CAPTCHA. Добавление большего количества примеров в мой корпус повысило бы точность, но того, что у меня было, было достаточно для доказательства концепции. Код для создания изображений приведен ниже.

Опять же, я не буду вдаваться в подробности, поскольку это, по сути, то, что у нас было раньше, но в конце мы сохраняем каждую букву на диск.

из изображения импорта PIL

импортировать хэш-библиотеку

время импорта

im = Image.open ("captcha.gif")

im2 = Image.new ("P", im.size, 255)

im = im.convert ("P")

temp = {}

напечатать im.histogram ()

для x в диапазоне (im.size [1]):

для y в диапазоне (im.size [0]):

pix = im.getpixel ((y, x))

темп [пикс] = пикс

if pix == 220 или pix == 227: # это числа, которые нужно получить

im2.putpixel ((y, x), 0)

inletter = False

foundletter = Ложь

начало = 0

конец = 0

письма = []

для y в диапазоне (im2.size [0]): # разрез

для x в диапазоне (im2.размер [1]): # разрез вниз

pix = im2.getpixel ((y, x))

если pix! = 255:

inletter = True

если foundletter == False и inletter == True:

foundletter = True

start = y

если foundletter == True и inletter == False:

foundletter = Ложь

конец = у

letter.append ((начало, конец))

inletter = False

# Новый код здесь. Мы просто извлекаем каждое изображение и сохраняем его на диск с помощью

# какое, надеюсь, уникальное имя

count = 0

для письма в письмах:

m = hashlib.md5 ()

im3 = im2.crop ((буква [0], 0, буква [1], im2.размер [1]))

m.update ("% s% s"% (time.time (), count))

im3.save ("./% s.gif"% (m.hexdigest ()))

count + = 1 Результатом этого кода является коллекция изображений в одном каталоге. Каждому из них присваивается уникальный хэш, поэтому мы случайно не сдуваем другие изображения, если вы собираетесь использовать много CAPTCHAS для создания своего обучающего набора. Вот результат выполнения приведенного выше кода при запуске с нашим примером изображения CAPTCHA.

Как вы храните эти изображения, зависит от вас, но я просто вставил каждую уникальную букву или цифру в подпапку с тем же именем, что и буква или цифра, которые она удерживала.

Собираем все вместе

Последний шаг. У нас есть экстрактор текста, экстрактор букв, методика распознавания и обучающий набор. Мы извлекаем новое изображение CAPTCHA, извлекаем текст, извлекаем буквы и затем сравниваем их с нашим обучающим набором, чтобы определить, что это за буква, а затем печатаем то, что мы думаем о букве. Вы можете получить окончательную программу с данными обучения и некоторыми CAPTCHA, чтобы попытаться взломать ниже.

Вы можете скачать код / trainingset / images по этой ссылке,

Скачать исходный код

Далее следует единственный добавленный новый код.

def buildvector (im):

d1 = {}

count = 0

для i в im.getdata ():

d1 [count] = i

count + = 1

вернуть d1

v = VectorCompare ()

iconset =

['0', '1', '2', '3', '4', '5', '6', '7', '8', '9', '0', 'a', ' b, c, d, e, f, g, h, i, j, k, l, m, n , 'o', 'p', 'q', 'r', 's', 't', '

u ',' v ',' w ',' x ',' y ',' z ']

imageset = []

для письма в наборе иконок:

для img в os.listdir ('./ iconset /% s /'% (letter)):

temp = []

если img! = "Thumbs.db":

temp.append (buildvector (Image.open ("./ iconset /% s /% s"% (letter, img))))

набор изображений.добавить ({letter: temp}) Вот где происходит волшебство. Сразу после того, как мы определим, где находится каждая буква, мы сразу переходим к проверке, используя наше векторное пространство и обучающий набор. Затем мы сортируем результаты и печатаем их

количество = 0

для письма в письмах:

m = hashlib.md5 ()

im3 = im2.crop ((буква [0], 0, буква [1], im2.size [1]))

угадать = []

для изображения в наборе изображений:

для x, y в image.iteritems ():

если len (y)! = 0:

guess.append ((v.relation (y [0], buildvector (im3)), x))

угадать.sort (reverse = True)

напечатайте "", угадайте [0]

count + = 1 Результаты и заключение

Теперь у нас все собрано, давайте запустим,

Входной файл, «captcha.gif» Ожидаемый результат 7s9t9j

Python crack.py

(0,96376811594202894, '7')

(0,96234028545977002, 's')

(0,9286884286888929, '9')

(0,98350370609844473, 'т')

(0,96751165072506273, '9')

(0,96989711688772628, 'j')

Первое число - это степень уверенности, которую мы имеем при идентификации буквы.По шкале от 0 (нет уверенности) до 1 (очень высокая степень достоверности). Вторая часть - это буква, которую, по нашему мнению, содержит изображение.

Похоже, мы получили правильный результат с высокой степенью уверенности по каждой букве / цифре. Фактически, сравнивая его с образцами изображений CAPTCHA, мы обнаруживаем, что можем успешно распознать около 22% образцов CAPTCHA.

Это всего лишь приведенный выше скрипт crack.py, измененный для запуска по каждому из файлов в каталоге примеров, который содержит пример CAPTCHA

. python crack_test.ру

Правильные предположения - 11.0

Ошибочные предположения - 37,0

Правильный процент - 22,9166666667

В процентах неверно - 77,0833333333

Большинство плохих результатов происходит из-за того, что буква O и цифра 0 перепутаны, а также из-за того, что буквы и цифры выглядят одинаково. Учитывая, что это также проблема для людей, это не совсем неожиданно. У нас также есть некоторые проблемы, когда буквы в CAPTCHA соединяются, и наша техника не может правильно их разделить. Это снова довольно легко исправить, поскольку мы могли бы просто посмотреть на размер каждого изображения, чтобы сравнить и разбить его.Однако даже с этими проблемами мы можем нарушить эту CAPTCHA примерно в 22% случаев. Тогда это можно будет считать взломанным, поскольку компьютер может просто выполнить несколько сотен решений CAPTCHA, прежде чем человек сможет решить хотя бы одну.

Запуск этого кода на Core 2 Duo E6550 дает следующее время выполнения.

реальный 0 мин. 5,750 с

пользователь 0m0.015s

sys 0m0.000s

Поскольку в каталоге 48 примеров CAPTCHA, мы можем вычислить, что в среднем это занимает около 0.12 секунд на взлом каждой CAPTCHA. При 5 успешных взломах в секунду мы можем выполнять около 432 000 взломов в день с 95 040 успешными попытками. Простое выполнение другого экземпляра программы удвоит эти числа.

Итак, вот оно. Полное руководство по взлому CATPCHA, которое, надеюсь, будет использовано во благо, а не во зло. Я искренне верю, что, хотя кто-то может прийти и нанести некоторый ущерб, используя этот код, чтобы действительно сделать что-нибудь опасное, вам нужно его понять и довольно много изменить.Тем, кто готовится поджечь меня по этому поводу, помните, что эти методы несложно освоить, и любой, кто намеревается нарушить вашу CAPTCHA, сделает это либо программно, либо обманом или заплатив людям, которые сделают это за них. Возможно, увидев, насколько это просто, вы рассмотрите альтернативные методы защиты ваших веб-форм. Остались вопросы? Нужны подробности? Купите книгу.

CAPTCHA Virus Files Ransomware - Как удалить вирус?

Вирус

Captcha принадлежит к семейству программ-вымогателей Makop .Эта программа-вымогатель шифрует все данные пользователя на ПК (фотографии, документы, таблицы Excel, музыку, видео и т. Д.), Добавляет свое конкретное расширение к каждому файлу и создает файл build note.txt в каждой папке, содержащей зашифрованные файлы.Лучше предотвратить, чем чинить и раскаяться!

Когда мы говорим о вторжении незнакомых программ в работу вашего компьютера, пословица «Предупрежден - значит вооружен» как можно точнее описывает ситуацию.Gridinsoft Anti-Malware - это именно тот инструмент, который всегда полезно иметь в своем арсенале: быстрый, эффективный, актуальный. Его уместно использовать как неотложную помощь при малейшем подозрении на заражение.

Что такое «Captcha»?

Captcha может быть правильно идентифицирован как заражение программой-вымогателем.

После процесса шифрования файлы будут переименованы по образцу [XXXXXXXX]. [[email protected]] .captcha , заложенному в программе-вымогателе.Ваша фотография с именем, например, «me.jpg» будет изменена на « me.jpg. [FA136E20]. [[email protected]] .captcha » после шифрования.

Файл build note.txt , который можно найти в каждой папке, содержащей зашифрованные файлы, представляет собой записку о выкупе. В нем вы можете найти информацию о способах связи с разработчиками программ-вымогателей Captcha и некоторую другую информацию. Внутри записки о выкупе обычно есть инструкция о покупке средства дешифрования.Этот инструмент дешифрования создан разработчиками программ-вымогателей и может быть получен по электронной почте, обратившись по адресу [email protected] или [email protected] .

Вот сводка для Captcha:

| Семейство программ-вымогателей | Makop вымогатель |

| Расширение | . [XXXXXXXX]. [[email protected]] .captcha |

| Примечание о программе-вымогателе | build note.txt |

| Контакт | garantos @ mailfence.com или [email protected] |

| Обнаружение | MSIL / Injector.VFN, Troj / Inject-GON, Trojan: MSIL / Stealer.J! MTB |

| Симптомы | Ваши файлы (фотографии, видео, документы) имеют расширение . [XXXXXXXX]. [[email protected]] .captcha , и вы не можете его открыть. |

| Инструмент для ремонта | Проверить, не пострадала ли ваша система от вируса Captcha |

Примечания к сборке .txt от программы-вымогателя Captcha содержит следующую неприятную информацию:

Мы воспользовались слабостью вашего сервера и заблокировали ваши файлы. Защита сервера - важная составляющая успешного и безотказного использование файлов и обмен личной информацией вашей компании. ПОЖАЛУЙСТА, обратите внимание, что сторонние программы восстановления могут ПОВРЕДИТЬ ваши файлы. и вызвать безвозвратную потерю важных данных. Никаких экспериментов по восстановлению делаются на ваш страх и риск.При запросе помощи по восстановлению укажите КЛЮЧ что можно найти в названии заблокированных файлов. Если вы откажетесь восстанавливать файлы, они останутся заблокированными навсегда. ======= Почтовый адрес для связи ======= Main = [email protected] (отвечаем в течении 24 часов) Spare = [email protected] (напишите сюда, если не получили ответ с основного адреса электронной почты) Пожалуйста, обратите внимание Также мы поможем вам защитить ваш сервер от угроз со стороны сети и указывать на ошибки, допущенные администратором и модераторами.- Срок восстановления ограничен! -

Изображение ниже дает четкое представление о том, как выглядят файлы с расширением «. [XXXXXXXX]. [[email protected]] .captcha»:

Пример зашифрованных файлов. [XXXXXXXX]. [[email protected]] .captcha

Как я получил программу-вымогатель Captcha на моем компьютере?

Это было огромное количество различных способов внедрения программ-вымогателей.

Однако в настоящее время существует только два способа внедрения Captcha - электронный спам и трояны.Вы можете увидеть много сообщений по электронной почте, в которых говорится, что вам нужно оплатить разные счета или получить посылку в местном отделении FedEx. Но все такие сообщения отправляются с неизвестных адресов электронной почты, а не с знакомых официальных писем этих компаний. Все такие письма содержат прикрепленный файл, который используется в качестве носителя вымогателей. Если вы откроете этот файл - ваша система заразится Captcha.

В случае наличия троянов вам будет предложено загрузить и установить программу-вымогатель на ваш компьютер под видом чего-то законного, например обновления Chrome или обновления программного обеспечения, которое вы храните на своем компьютере.Иногда троянские вирусы могут быть замаскированы под легальные программы, и вымогатели будут предлагаться для загрузки в виде важного обновления или большого пакета расширений, которые необходимы для правильного функционирования программы.

Существует также третий способ внедрения программ-вымогателей, однако с каждым днем он становится все менее популярным. Я говорю о пиринговых сетях, таких как торренты или eMule. Никто не может контролировать, какие файлы упаковываются при раздаче, поэтому вы можете обнаружить огромный пакет различных вредоносных программ после загрузки.Если обстоятельства вынуждают вас скачивать что-то из пиринговых сетей - проверяйте каждую загруженную папку или архив антивирусным ПО.

Как удалить вирус Captcha?

Помимо кодирования файлов жертвы, вирус Captcha также начал устанавливать на ПК шпионское ПО Azorult для кражи учетных данных, криптовалютных кошельков, файлов рабочего стола и т. Д.Чтобы убедиться, что у распространителей программ-вымогателей действительно есть средство дешифрования, они могут предложить расшифровать несколько зашифрованных файлов.И они являются единственными владельцами этой программы дешифрования: программы-вымогатели Captcha - это совершенно новый тип, поэтому у поставщиков антивирусных программ нет законной программы, которая могла бы расшифровать ваши файлы. Но такая ситуация набирает обороты: средства дешифрования обновляются каждый месяц.