Скажи плагиату «нет»! Обзор средств для определения уникальности текста / Программное обеспечение

Иногда защитники авторских прав превращают саму идею охраны интеллектуальной собственности в фарс. Порой складывается впечатление, что вот-вот появится некто, кто запатентует алфавит и начнет взымать со всех людей на планете деньги за использование букв в переписке. Охрана прав на музыкальные произведения, фильмы, программное обеспечение – все это настолько надоело обычным людям, что когда происходит «торжество справедливости» и правоохранительные органы закрывают очередные файлообменные сети, либо накрывают сеть сбыта пиратских дисков, общественность оказывается далеко не всегда на стороне законных владельцев авторских прав, а сочувствие вызывает, скорее, другая сторона.

Несмотря на подобное отношение многих людей к этой проблеме, иногда установить подлинность авторских прав действительно необходимо. Хотя бы для того, чтобы изобличить обычную ложь, ведь если человек присвоил результат чужой работы, это равносильно краже.

Если посмотреть в толковом словаре значение слова «плагиат», можно увидеть примерно следующее: «умышленное присвоение авторства чужого произведения». Практически каждый из нас хотя бы раз в жизни списывал у товарища домашнее задание в школе. В каком-то смысле, это тоже плагиат. Разница между приведенной трактовкой и привычным для многих пониманием этого слова заключается лишь в том, что последствия «детского» преступления не столь заметны, как в случае со «взрослым» заимствованием чужого текста. Когда человек выдает чужие мысли за свои и, к тому же, получает за это материальное вознаграждение, он тем самым нарушает закон и совершает преступление.

Как отличить плагиат от оригинальной работы автора? Если бы на этот вопрос можно было дать простой ответ в нескольких строчках, проблемы плагиата (по крайней мере, заимствования текста) не существовало бы вообще. Но все не так просто. Даже когда подозревается вероятность плагиата между двумя текстами, определить идентичные фрагменты довольно сложно.

И тут мы сталкиваемся с очередной проблемой. Многие плагиаторы прекрасно понимают, что тщательный поиск в глобальной сети может выдать их аферу. Поэтому часто применяется технология рерайтинга (от английского слова rewrite – «переписывать»). Вот простой пример рерайтинга. Исходное предложение: «Эффективность работы за компьютером во многом зависит от того, насколько быстро можно задействовать тот или иной инструмент Windows». Переписанный вариант: «Производительность пользователя, при работе с ПК, напрямую зависит от скорости доступа к различным системным функциям». Второй вариант выглядит грубее, но процент совпадения текста довольно низкий, поэтому обычный метод сравнения в этом случае не очень эффективен.

Если вы полагаете, что проблема рерайтинга появилась только недавно, с возникновением интернета, вы ошибаетесь. На самом деле, подобный вариант плагиата уходит корнями далеко в прошлое. В истории человечества известно немало фактов, когда известные писатели страдали от того самого «рерайтинга», которым сейчас так наполнен интернет.

Например, нельзя не вспомнить легендарное произведение Владимира Гиляровского «Москва и москвичи», описывающее дореволюционную Россию. Одна из запоминающихся сцен в этой книге — разговор в кабачке издателя с «литературным рабом», где в качестве задания автору предлагается заново переписать популярное произведение Николая Васильевича Гоголя «Тарас Бульба» – с аналогичной, но слегка измененной сюжетной линией. Вам это ничего не напоминает?

Такой вариант нарушения авторских прав, как использование чужих идей и придуманных образов, тоже придуман не вчера. Например, знаменитый испанский писатель Мигель де Сервантес Сааведра, автор легендарного «Дон Кихота», был немало удивлен и разгневан, увидев в 1615 году в продаже второй том этой книги, написанный никому не известным Алонсо Фернандесом Авельянедой несколькими годами ранее. Считается, что этот эпизод пагубно отразился на здоровье Сервантеса и приблизил его скорую смерть.

Например, знаменитый испанский писатель Мигель де Сервантес Сааведра, автор легендарного «Дон Кихота», был немало удивлен и разгневан, увидев в 1615 году в продаже второй том этой книги, написанный никому не известным Алонсо Фернандесом Авельянедой несколькими годами ранее. Считается, что этот эпизод пагубно отразился на здоровье Сервантеса и приблизил его скорую смерть.

Есть и другие примеры заимствования идеи. Так, например, два очень хороших и любимых нами автора, Джон Бойнтон Пристли и Герберт Уэллс, написали очень похожие по стилю произведения — «Другое место» и «Белая дверь в зеленой стене». Сейчас трудно сказать, заимствовал ли один из авторов у другого. В этих рассказах нет общих имен, да и сюжет похож лишь частично. Но, с другой стороны, ведь в то время не было компьютеров, поэтому украсть кусок чужого произведения было гораздо более трудоемко, чем в наши дни – необходимо было, по крайней мере, переписать его из чужой книги в свою. Современным плагиаторам живется гораздо лучше – писать ничего не нужно, достаточно просто скопировать текст из источника и вставить его в свою «рукопись».

Все способы борьбы с плагиатом мы разделили на две большие группы: программные методы поиска плагиата и интернет-сервисы.

Программы для обнаружения плагиата

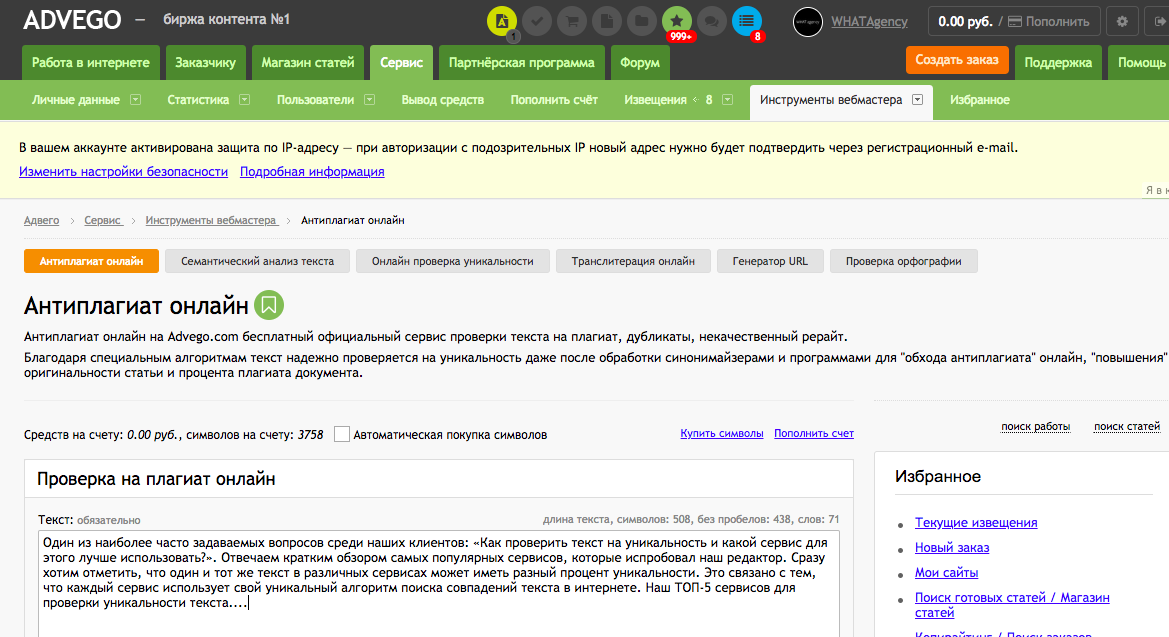

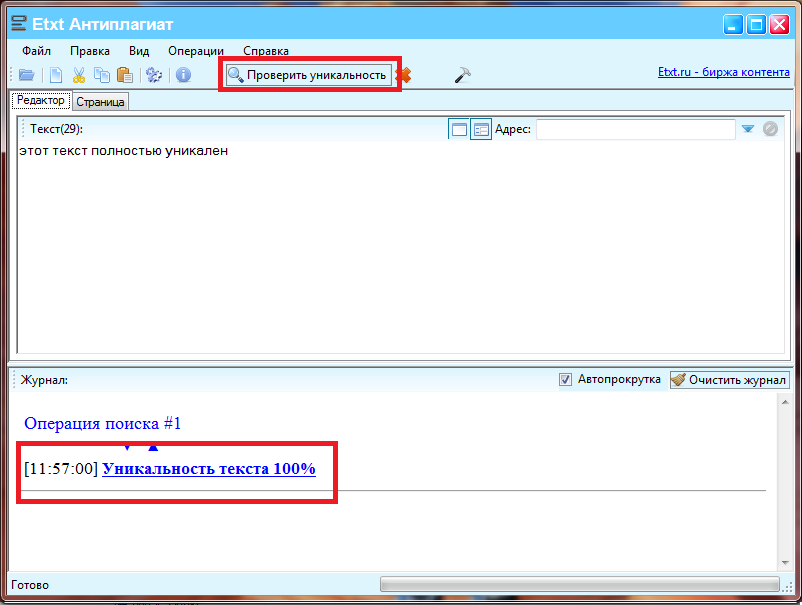

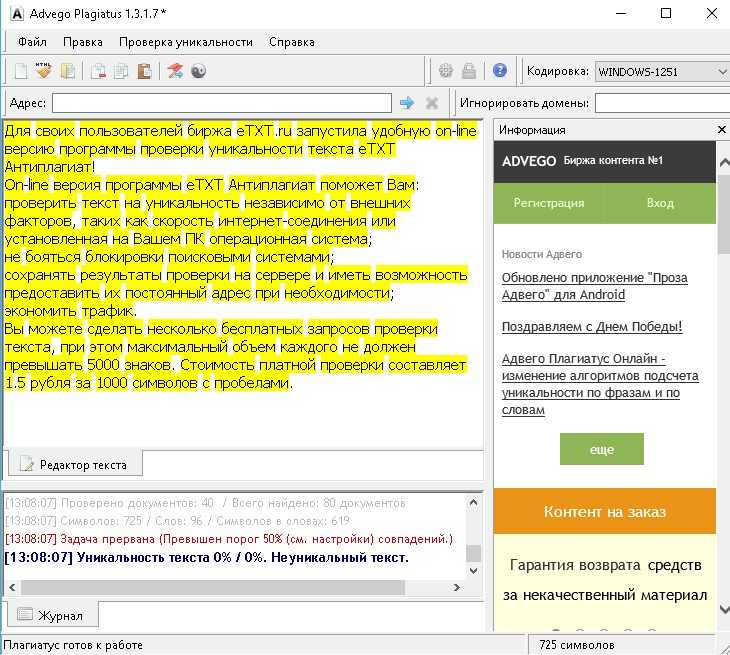

Advego Plagiatus 1.0.1 Beta

- Разработчик: «Адвего»

- Размер дистрибутива: 1,23 Мб

- Распространение: бесплатно

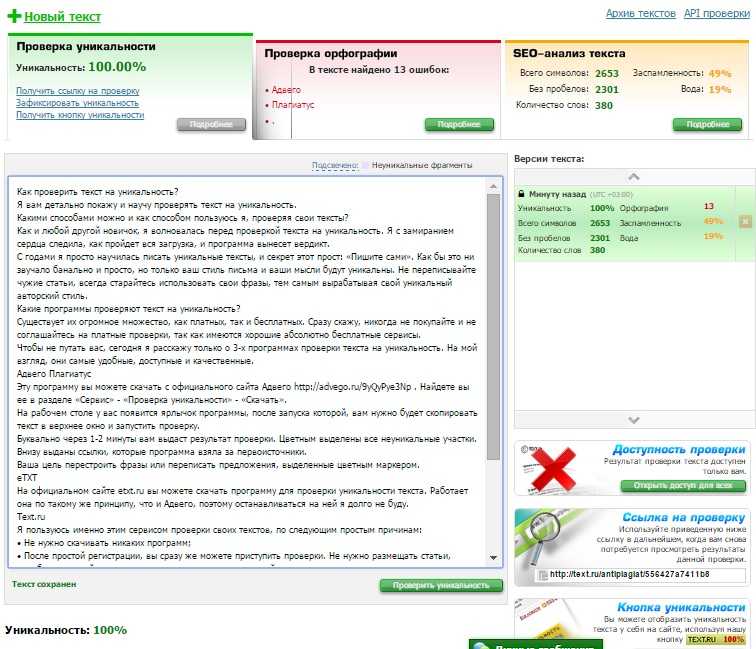

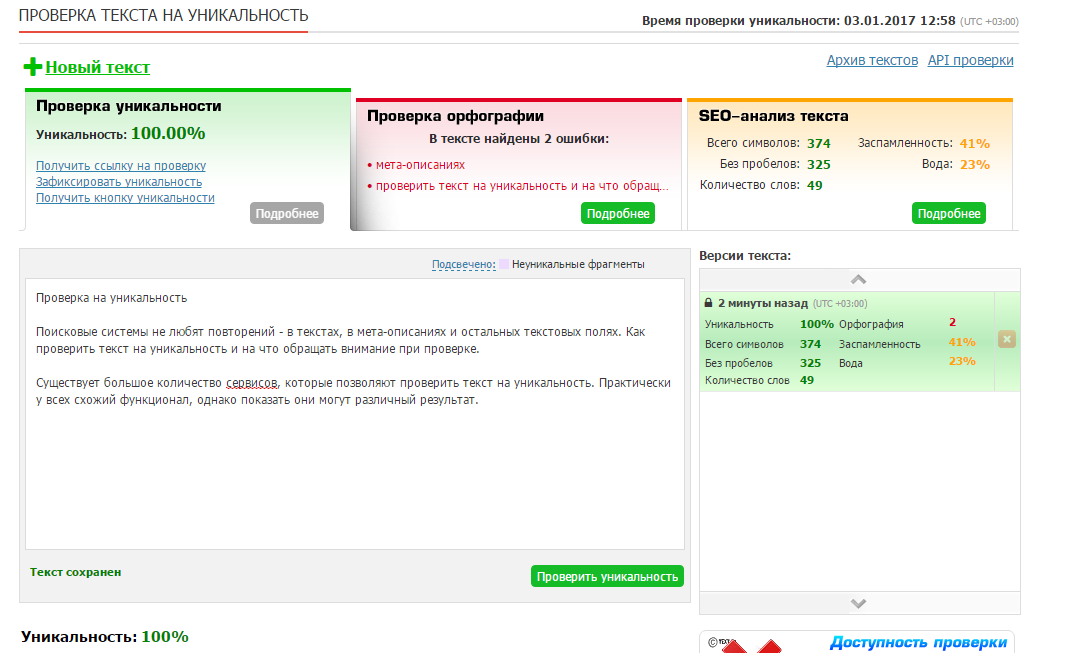

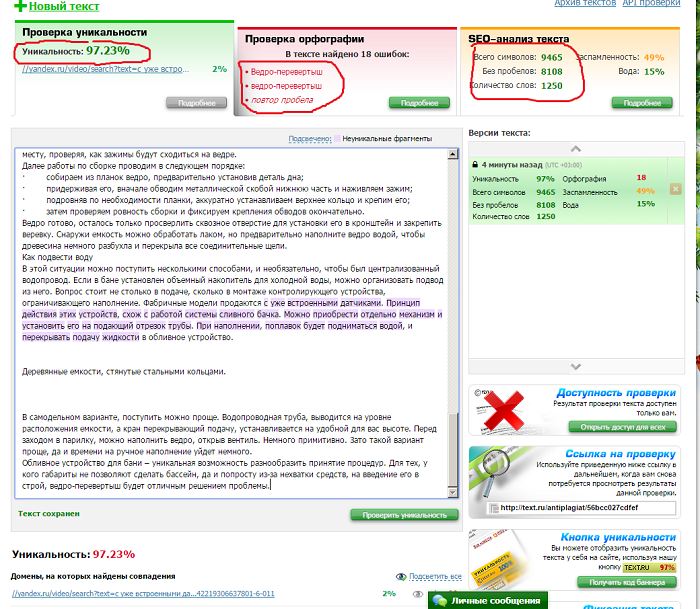

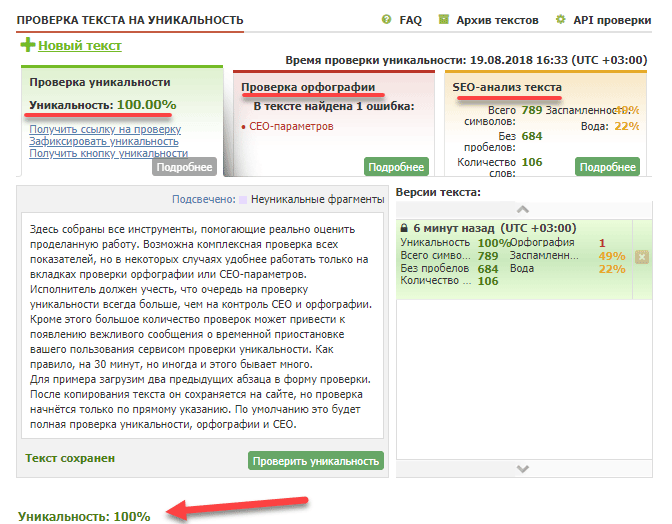

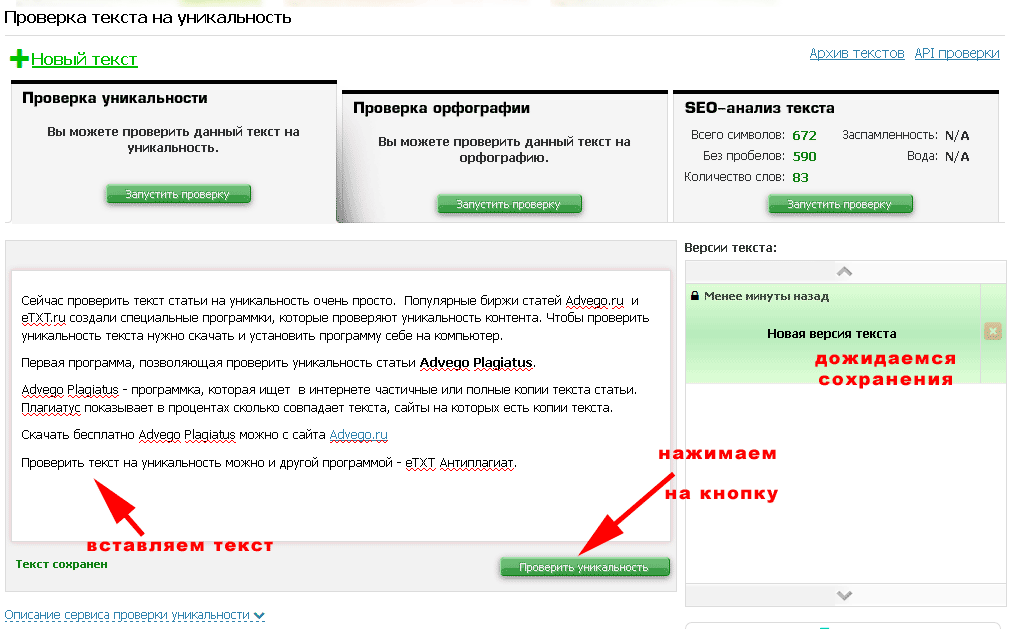

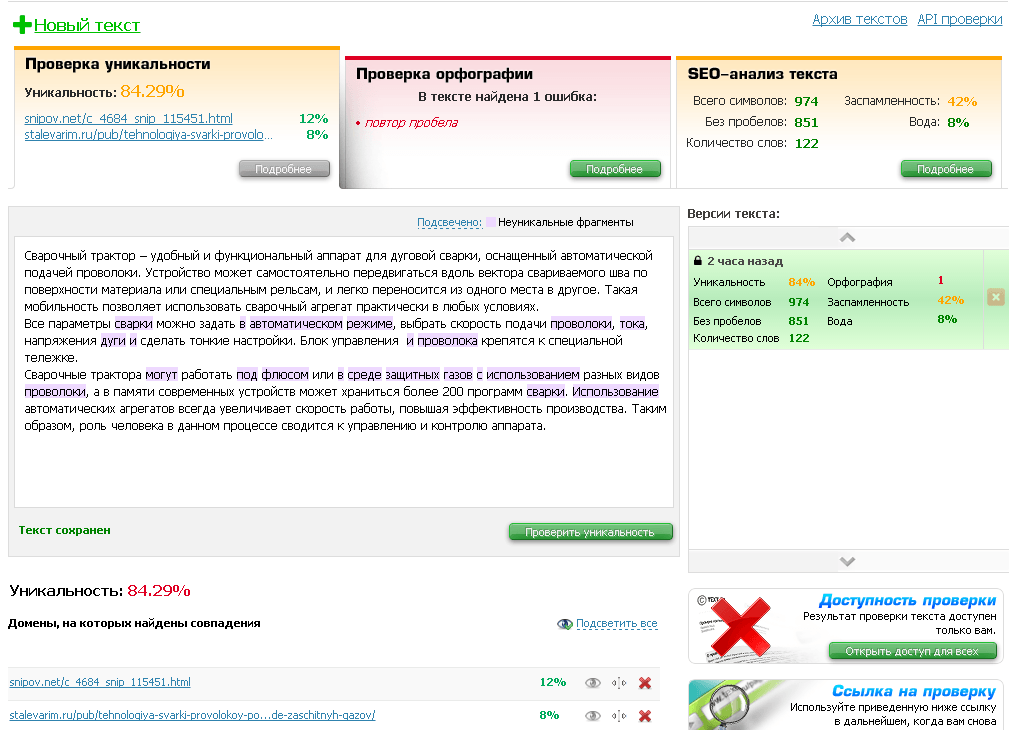

Данная утилита выполняет поиск аналогичного текста по специальной базе, составленной, по словам авторов программы, из большого числа ресурсов. Для определения подлинности текста Advego Plagiatus использует два метода анализа уникальности – простой и глубокий. Первый метод используется программой по умолчанию и работает несколько быстрее. Второй способ более точный, но требует больше времени на поиск схожих фраз и словосочетаний в интернете.

Процедура поиска аналогичных фрагментов в других онлайновых публикациях может занимать от одной до нескольких минут. Чтобы сократить время ожидания, в настройках проверки текста можно установить пороговое значение уникальности, при котором уже можно делать вывод о том, что статья переписана или скопирована.

Для проверки можно использовать как готовый текст, вводя его в поле редактора, так и ссылку на уже опубликованный материал. При вводе ссылки программа анализирует код страницы, автоматически определяя текст статьи. Текст, полученный из ссылки, можно посмотреть на вкладке «Чистый» документ». После того, как статья по ссылке будет обнаружена, можно жать на кнопку «Проверить уникальность», и программа начнет исследовать полученный контент.

По завершению процесса обработки данных на экране появится вердикт программы. В предоставленном отчете показывается степень уникальности текста, процент совпадения, а также источники, откуда этот материал мог быть украден.

Advego Plagiatus распространяется бесплатно и в большинстве случаев точно идентифицирует плагиат. Кроме того, утилита не требует установки и регулярно обновляется. Программа может работать, используя соединение через прокси-сервер.

Double Content Finder 1.2

- Разработчик: TextBroker

- Размер дистрибутива: 400 кб

- Распространение: бесплатно

Утилита Double Content Finder работает очень просто – вы вводите текст, ссылку на интернет-публикацию или выбираете текстовый файл на жестком диске, после чего нажимаете кнопку «Далее». Программа начинает поиск в интернете и, в случае обнаружения идентичных материалов, показывает ссылки на источники плагиата. Максимальное количество предоставляемых ссылок на источники – 50.

Приложение работает полностью автономно — нет никаких настроек, отсутствуют какие-либо параметры уточнения запроса. Утилита бесплатная и воспринимает русский текст.

К сожалению, движок Double Content Finder несовершенен. Программа ориентирована главным образом на поиск идентичных текстов. Малейший рерайтинг, и утилита уже воспринимает текст как уникальный, хотя он таковым может и не являться. В связи с низкой эффективностью определения плагиата, эту утилиту мы бы рекомендовали использовать для поиска ресурсов, которые занимаются копированием уникального авторского контента без получения разрешения от правообладателя.

В связи с низкой эффективностью определения плагиата, эту утилиту мы бы рекомендовали использовать для поиска ресурсов, которые занимаются копированием уникального авторского контента без получения разрешения от правообладателя.

Praide Unique Content Analyser 2

- Разработчик: com-seo.ru

- Размер дистрибутива: 3,9 Мб

- Распространение: бесплатно

Praide Unique Content Analyser 2 предоставляет гораздо более гибкий инструмент для поиска плагиата, чем описанный выше Double Content Finder. Программа работает с одним из трех вариантов ввода данных – со ссылкой на web-страницу с проверяемым текстом, с файлом в формате TXT или HTML, а также с текстом, введенным вручную или вставленным из буфера обмена. Если для проверки текста выбрана ссылка на страницу, программа покажет весь обнаруженный на странице текст и даст пользователю возможность убрать ненужные слова.

Анализ текста происходит очень медленно, дольше всех сервисов и приложений, рассмотренных в этой статье. В какой-то степени это объясняется большим количеством запросов, отсылаемых программой. Утилита Praide Unique Content Analyser использует для проверки аутентичности текста сразу несколько проверенных поисковых систем: Yahoo, «Яндекс», Mail.Ru, Google, причем в настройках можно указывать, к каким именно поисковикам следует прибегать в процессе исследования контента. Для продвинутых пользователей в программе предусмотрена отдельная возможность добавления новой поисковой системы.

В какой-то степени это объясняется большим количеством запросов, отсылаемых программой. Утилита Praide Unique Content Analyser использует для проверки аутентичности текста сразу несколько проверенных поисковых систем: Yahoo, «Яндекс», Mail.Ru, Google, причем в настройках можно указывать, к каким именно поисковикам следует прибегать в процессе исследования контента. Для продвинутых пользователей в программе предусмотрена отдельная возможность добавления новой поисковой системы.

Чтобы проверка текста приложением не мешала основной работе пользователя, можно использовать фоновый режим. Эта опция весьма кстати, ведь общее время проверки может занимать более часа.

В настройках программы можно использовать защиту IP-адреса, чтобы ее не блокировали поисковые системы, принимая за робота. Кроме этого, Praide Unique Content Analyser поддерживает соединение через прокси-сервер, позволяя работать со списками таких серверов.

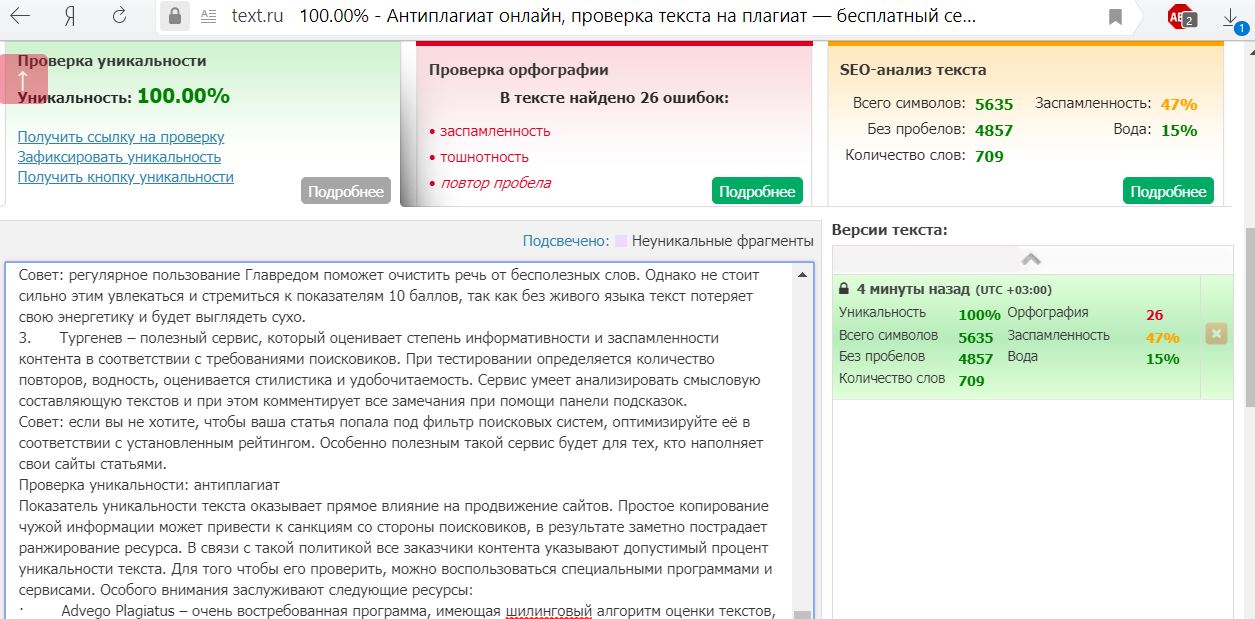

Онлайн-сервисы для оценки уникальности текста и определения плагиата

Copyscape

Проект Copyscape — это разработка компании Indigo Stream Technologies Ltd. Он является одним из самых лучших web-инструментов, с помощью которого можно вывести на чистую воду недобросовестного автора.

Он является одним из самых лучших web-инструментов, с помощью которого можно вывести на чистую воду недобросовестного автора.

Бесплатный сервис Copyscape работает по принципу поисковой системы, проверка плагиата сводится к поиску аналогичного содержания в интернете. В поле поиска вводится адрес страницы, на которой опубликован текст, после чего движок обрабатывает запрос и выдает несколько адресов страниц, которые содержат текст, наиболее похожий на тот, что присутствует на проверяемом ресурсе. Если перейти по одной из предложенных ссылок, можно посмотреть, какая именно часть текста совпадает — на новой странице одинаковые фразы и слова будут выделены цветом.

Сами разработчики подчеркивают, что сервис является лишь инструментом для поиска одинаковых текстов, а делать вывод о наличии плагиата может лишь сам пользователь, ведь не исключены ошибочные совпадения.

Помимо бесплатного поиска плагиата в сети, сервис Copyscape предлагает ряд платных услуг, в числе которых — ежедневный или еженедельный мониторинг интернет-страниц на предмет появления плагиата, возможность пакетного выполнения проверок (до 10 000 страниц одновременно), анализ офлайнового контента. Коммерческая версия проекта также дает возможность установить список ресурсов, которые движок Copyscape не будет использовать для проверки плагиата.

Коммерческая версия проекта также дает возможность установить список ресурсов, которые движок Copyscape не будет использовать для проверки плагиата.

Проект Copyscape не только предоставляет онлайновый сервис для определения фактов кражи чужого текста, но также содержит немало полезной информации. Так, в частности, тут можно найти рекомендации относительно того, каким образом можно отстаивать свои авторские права, а также как следует поступить автору, если он стал свидетелем плагиата. Кроме этого, на форуме Copyscape образовалось целое сообщество, которое совместными усилиями борется с этим явлением и делится опытом.

«Антиплагиат»

Система «Антиплагиат» ориентирована, главным образом, на поиск плагиата в студенческих работах. Базовая версия сервиса бесплатна, но есть и коммерческий вариант – система «Антиплагиат.ВУЗ», разработанная специально для высших учебных заведений.

Онлайновый сервис предоставляет два варианта проверки на наличие плагиата: быстрый и подробный.

Сервис быстрой проверки дает возможность проанализировать набранный текст, однако при этом имеет некоторое ограничение — введенный в специальное поле текст не может содержать более пяти тысяч знаков.

Если же требуется проверить статью или другое произведение большего объема, следует использовать второй вариант проверки. Для этого нужно использовать возможности специальной админ-панели, в которую можно попасть после регистрации на сайте. После активирования учетной записи на сайт можно будет загрузить текстовые документы (предварительно обязательно заархивировав их в формат RAR или ZIP). Размер загружаемых файлов не должен превышать 20 мегабайт. Сервис распознает текст в документах RTF, PDF, TXT, HTML, DOC (MS Word).

Файл отчета, подготовленного сервисом, может быть сохранен на жестком диске для просмотра в режиме офлайн. Правда, для этого необходимо установить специальное средство для просмотра отчетов системы антиплагиата Antiplagiat ReportViewer. Скачать это утилиту можно здесь.

К сожалению, эффективность работы данного сервиса ниже средней. Время, которое тратится на анализ схожей информации, очень велико — небольшой файл, загруженный нами в базу данных сервиса, обрабатывался минут десять, причем результат оказался неудовлетворительным, поскольку очевидный плагиат не был распознан.

Создатели этой системы утверждают, что их метод обнаружения совпадений имеет множество степеней защиты от рерайтинга — поиск синонимов, анализ измененных знаков препинания и т.д. Тем не менее, на практике оказывается, что все эти хитрости бессильны перед обычным «копи-пастом». Судя по всему, база данных движка, по которой определяются схожие фрагменты произведения, недостаточна для того, чтобы с высокой долей достоверности находить заимствование.

Miratools

Miratools – один из наиболее удачных отечественных сервисов для определения ворованного контента. Сервис существует в двух версиях — промо (бесплатной) и коммерческой. Первый вариант, разумеется, содержит ограниченные возможности.

Во-первых, на промо-версии Miratools количество проверок не может быть более десяти в сутки. Во-вторых, количество знаков в «пробном фрагменте» не может превышать 3000. Достоверность определения плагиата сервисом Miratools хорошая, однако скорость обработки текста довольно низкая, от сервера долгое время может не быть ответа, и может показаться, что сервис «забыл» про то, что пользователем был сделан запрос.

Заключение сервиса Miratools о достоверности текста содержит процент уникальности текста — чем выше этот показатель, тем меньше найдено плагиата. В проверенном фрагменте выделены те участки, которые совпали с аналогичным текстом на одном или нескольких интернет-ресурсах. Если поднести курсор к выделенному тексту, появится всплывающее окно, в котором будет отображена фраза и группа ссылок, где встречается это словосочетание или предложение. Таким образом, можно увидеть не просто список сайтов, откуда украден текст, но и проследить, какая его часть откуда была заимствована.

В платной версии Miratools есть много дополнительных полезных опций — возможность проверки группы текстов, планировщик заданий с возможностью регулярной онлайновой проверки, ручная настройка параметров Шингл (число слов, по которым будет сделана выборка) и ГАП (участок текста, пропускаемый после обнаружения выборки с плагиатом).

FIndCopy

Российский сервис FindCopy позволяет проверить статью, размещенную по указанной ссылке, или сам текст. Результат проверки — адреса источников, где движок обнаружил искомый текст. Также напротив каждого результата есть ссылка «сравнить текст», которая позволит открыть страницу, где помимо оригинального текста (если был введен URL интернет-страницы, то сервис покажет только текст на ней) будет в отдельном фрейме показана копия сайта, где предположительно расположен заимствованный текст. В подозреваемой копии с помощью подсветки выделяются одинаковые фразы.

При использовании бесплатной проверки текста придется терпеть следующие ограничения: список результатов сервиса будет состоять только из пяти пунктов, а проверку можно будет делать не чаще, чем один раз в две минуты. Также будет ограничено время хранения результатов быстрой проверки — не более семи дней. Все эти ограничения снимаются в платной версии.

Также будет ограничено время хранения результатов быстрой проверки — не более семи дней. Все эти ограничения снимаются в платной версии.

На сервисе FindCopy присутствует еще одна несложная, но полезная функция, с помощью которой также можно искать ворованный текст — сравнительный анализ двух текстовых фрагментов. Процент определения плагиата на этом сервисе высокий, это видно даже при столь небольшом списке выдаваемых результатов.

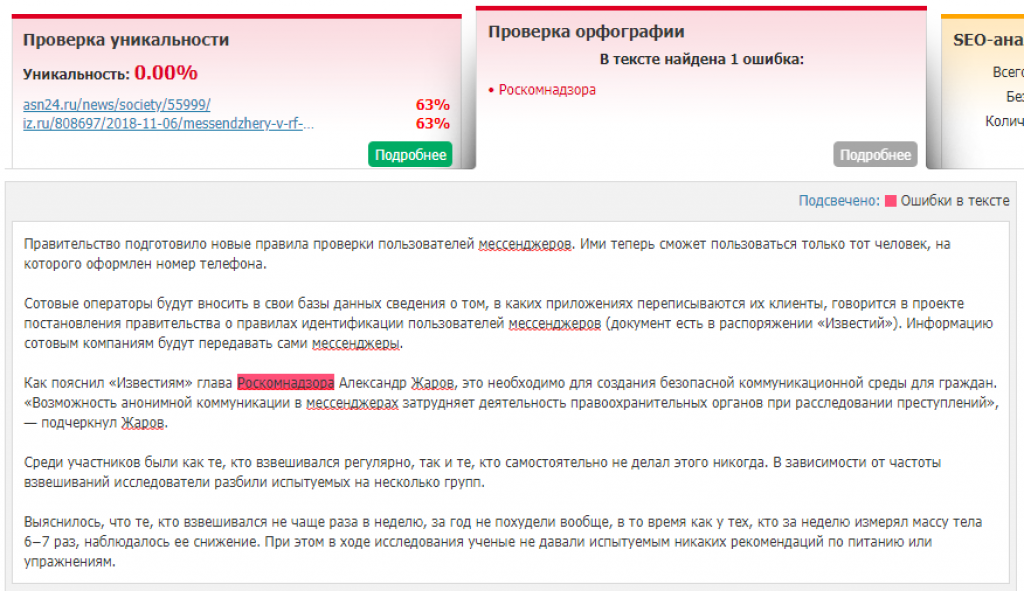

Istio.com

Российский сервис Istio.com использует для проверки текста две крупные поисковые системы – «Яндекс» (для текстов на русском языке) и Yahoo! (для англоязычных текстов). Введя текст в специальную форму, можно быстро узнать, является ли он уникальным. Если текст не уникальный, сервис сразу же сообщит об этом и предоставит ссылки на сайты, на которых он был обнаружен.

После обработки введенной ссылки сервис подсчитывает объем текста и выдает статистику, в том числе количество символов с учетом пробелов и без них, TOP-10 наиболее часто встречаемых слов, количество слов. Сервис также пытается определить приблизительную тематику текста.

Сервис также пытается определить приблизительную тематику текста.

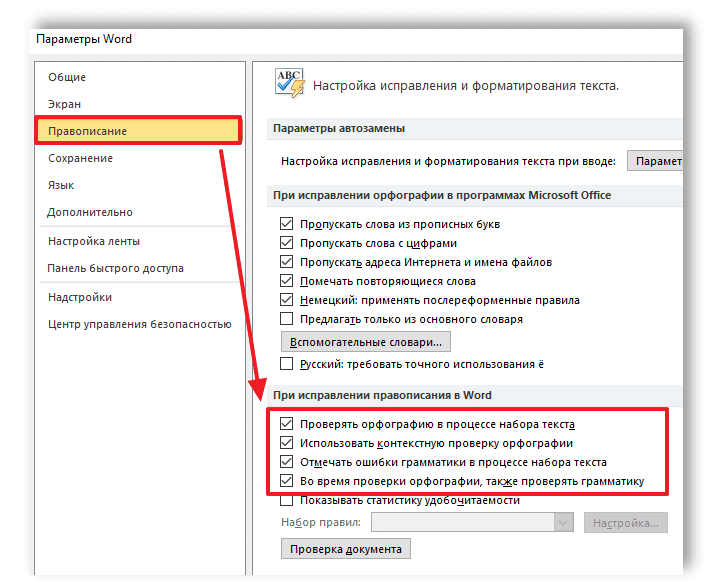

Сервис также может выполнять проверку орфографии и разбирать содержимое на слова. Так, можно просмотреть все слова, которые использовались автором в тексте, исключая так называемые стоп-слова (это, как правило, предлоги и другие часто используемые слова, которые сами по себе не несут никакой смысловой нагрузки).

Еще одна интересная функция этого сервиса – составление карты текста. Карта текста чем-то напоминает облако тегов, которое можно часто встретить на страницах современных сайтов. Составляющие этого облака – слова, которые часто встречаются в тексте. Чем чаще упоминается слово, тем больше его размер на карте. Благодаря этому, можно с первого взгляда определить, какие слова встречаются в тексте чаще всего.

Поисковик — самый простой способ выявления плагиата

Как мы убедились, существует достаточно много сервисов и программ для поиска плагиата. Однако существует еще один, самый простой и быстрый способ определения уникальности текста – скопировать из нее фразу, заключить в кавычки и выполнить поиск в Google, в «Яндексе» или в другом поисковике. Можно также использовать поисковую машину Nigma.ru, которая выполняет поиск сразу в нескольких системах: «Яндекс», Google, «Рамблер», Bing, Yahoo, Altavista, Aport и в собственной базе Nigma. Возможно, таким способом не всегда удастся обнаружить плагиат (особенно если статья или реферат были скопированы не полностью), однако явное нарушение авторских прав поисковые машины сразу же покажут.

Можно также использовать поисковую машину Nigma.ru, которая выполняет поиск сразу в нескольких системах: «Яндекс», Google, «Рамблер», Bing, Yahoo, Altavista, Aport и в собственной базе Nigma. Возможно, таким способом не всегда удастся обнаружить плагиат (особенно если статья или реферат были скопированы не полностью), однако явное нарушение авторских прав поисковые машины сразу же покажут.

Заключение

Проблема поиска плагиата — головная боль не только для пострадавшего автора, у которого украли текст. Помимо авторов, которые несут прямые убытки, связанные с этим правонарушением, серьезно страдают крупные издательства, случайно опубликовавшие недобросовестный текст. К таким издательствам вполне могут быть предъявлены иски потерпевшей стороны. Вдобавок, плагиат подрывает имидж и доверие, поэтому для организаций, которые сотрудничают с авторами, инструменты для проверки подлинности текста просто необходимы. Надеемся, что эта статья поспособствует тому, чтобы у нарушителей авторских прав стало меньше шансов нажиться на труде честного человека.

Проверка подлинности пользователя NTLM — Windows Server

- Статья

В этой статье содержатся некоторые сведения о проверке подлинности пользователей NTLM.

Применяется к: Windows Server 2012 R2

Исходный номер базы знаний: 102716

Аннотация

В этой статье рассматриваются следующие аспекты проверки подлинности пользователей NTLM в Windows:

- Хранилище паролей в базе данных учетной записи

- Проверка подлинности пользователя с помощью пакета MSV1_0 проверки подлинности

- Сквозная проверка подлинности

Хранилище паролей в базе данных учетной записи

Учетные записи пользователей сохраняются в базе данных диспетчера учетных записей безопасности (SAM) или в базе данных Active Directory. Каждая учетная запись связывается с двумя паролями: с паролем, совместимым с LAN Manager, и с паролем Windows. Каждый пароль зашифровывается и сохраняется в базе данных SAM или в базе данных Active Directory.

Каждая учетная запись связывается с двумя паролями: с паролем, совместимым с LAN Manager, и с паролем Windows. Каждый пароль зашифровывается и сохраняется в базе данных SAM или в базе данных Active Directory.

Пароль, совместимый с lan Manager, совместим с паролем, используемым lan Manager. Этот пароль основан на исходном наборе символов изготовителя оборудования (OEM). Этот пароль не учитывает регистр и может содержать до 14 символов. Версия этого пароля OWF также называется версией OWF или ESTD lan Manager. Этот пароль вычисляется с помощью шифрования DES для шифрования константы с помощью пароля с понятным текстом. Пароль OWF lan Manager имеет длину 16 байт. Первые 7 байт открытого текстового пароля используются для вычисления первых 8 байт пароля OWF lan Manager. Второй 7 байт пароля с понятным текстом используется для компьютера с вторыми 8 байтами пароля OWF lan Manager.

Пароль Windows основан на кодировке Юникода. Этот пароль учитывает регистр и может содержать до 128 символов. Версия этого пароля OWF также называется паролем Windows OWF. Этот пароль вычисляется с помощью хэш-функции RSA MD4. Эта функция вычисляет 16-байтовый дайджест строки переменной длины с паролем в виде открытого текста в байтах.

Версия этого пароля OWF также называется паролем Windows OWF. Этот пароль вычисляется с помощью хэш-функции RSA MD4. Эта функция вычисляет 16-байтовый дайджест строки переменной длины с паролем в виде открытого текста в байтах.

У любой учетной записи пользователя может быть либо пароль диспетчера локальной сети, либо пароль Windows. Однако каждая попытка сохранить обе версии пароля выполняется.

Например, если учетная запись пользователя переносима из базы данных UAS lan Manager с помощью PortUas или если пароль изменен с клиента LAN Manager или клиента Windows for Workgroups, будет существовать только версия пароля lan Manager. Если пароль задается или меняется на клиенте Windows и пароль не имеет представления lan Manager, будет существовать только версия пароля Windows. (Пароль может не иметь представления диспетчера локальной сети, так как пароль длиннее 14 символов или символы не могут быть представлены в наборе символов изготовителя оборудования.)

Ограничения пользовательского интерфейса в Windows не позволяют паролям Windows превышать 14 символов. Последствия этого ограничения рассматриваются далее в этой статье.

Последствия этого ограничения рассматриваются далее в этой статье.

В Windows 2000 с пакетом обновления 2 (SP2) и более поздних версиях Windows доступен параметр, который позволяет запретить Windows хранить хэш локального диспетчера паролей. Дополнительные сведения см. в следующем номере статьи, чтобы просмотреть статью в базе знаний Майкрософт:

299656 как запретить Windows хранить хэш пароля диспетчера локальной сети в Active Directory и локальных базах данных SAM

Примечание.

Корпорация Майкрософт не поддерживает изменение базы данных SAM вручную или программными средствами.

Проверка подлинности пользователя с помощью пакета MSV1_0 проверки подлинности

Windows использует API LsaLogonUser для всех видов проверки подлинности пользователей. API LsaLogonUser проверяет подлинность пользователей, вызывая пакет проверки подлинности. По умолчанию LsaLogonUser вызывает MSV1_0 проверки подлинности MSV. Этот пакет входит в Windows NT. Пакет проверки подлинности MSV хранит записи пользователей в базе данных SAM. Этот пакет поддерживает сквозную проверку подлинности пользователей в других доменах с помощью службы Netlogon.

Этот пакет поддерживает сквозную проверку подлинности пользователей в других доменах с помощью службы Netlogon.

На внутреннем уровне пакет проверки подлинности MSV делится на две части. Первая часть пакета проверки подлинности MSV выполняется на компьютере, к которому выполняется подключение. Вторая часть выполняется на компьютере, который содержит учетную запись пользователя. Когда обе части выполняются на одном компьютере, первая часть пакета проверки подлинности MSV вызывает вторую часть без использования службы Netlogon. Первая часть пакета проверки подлинности MSV распознает, что сквозная проверка подлинности необходима, так как переданное доменное имя не является его собственным доменным именем. Если требуется сквозная проверка подлинности, MSV передает запрос в службу Netlogon. Затем служба Netlogon направляет запрос в службу Netlogon на конечном компьютере. В свою очередь, служба Netlogon передает запрос другой части пакета проверки подлинности MSV на этом компьютере.

LsaLogonUser поддерживает интерактивные входы в систему, входы в службу и сетевые входы. В пакете проверки подлинности MSV все формы входа передают имя учетной записи пользователя, имя домена, содержащего учетную запись пользователя, и некоторые функции пароля пользователя. При передаче пароля в LsaLogonUser разные типы входа представляют пароль по-разному.

В пакете проверки подлинности MSV все формы входа передают имя учетной записи пользователя, имя домена, содержащего учетную запись пользователя, и некоторые функции пароля пользователя. При передаче пароля в LsaLogonUser разные типы входа представляют пароль по-разному.

Для интерактивных входов в систему, пакетных входов и входа в службу клиент входа находится на компьютере, на котором выполняется первая часть пакета проверки подлинности MSV. В этом случае пароль с понятным текстом передается в LsaLogonUser и в первую часть пакета проверки подлинности MSV. Для входа в службу и пакетного входа диспетчер управления службами и планировщик задач обеспечивают более безопасный способ хранения учетных данных учетной записи.

Первая часть пакета проверки подлинности MSV преобразует пароль с понятным текстом как в пароль OWF lan Manager, так и в Windows NT OWF. Затем первая часть пакета передает пароль с понятным текстом либо в службу NetLogon, либо во вторую часть пакета. Затем вторая часть запрашивает пароли OWF в базе данных SAM и гарантирует, что они идентичны.

Для сетевых входов клиенту, который подключается к компьютеру, ранее была предоставлена 16-байтовая задача или «nonce». Если клиент является клиентом LAN Manager, клиент вычислил 24-байтовый ответ запроса, зашифровав 16-байтовый запрос с помощью 16-байтового пароля OWF lan Manager. Затем клиент LAN Manager передает этот ответ на запрос LAN Manager на сервер. Если клиент является клиентом Windows, «ответ Windows NT запроса» вычисляется с помощью того же алгоритма. Однако клиент Windows использует 16-байтные данные Windows OWF вместо данных OWF lan Manager. Затем клиент Windows передает серверу ответ на запрос lan Manager и ответ Windows NT запроса. В любом случае сервер проверяет подлинность пользователя, передавая все следующее в API LsaLogonUser:

- Доменное имя

- Имя пользователя

- Исходный запрос

- Ответ на запрос диспетчера локальной сети

- Необязательный ответ Windows NT запроса

Первая часть пакета проверки подлинности MSV передает эти сведения во вторую часть без изменений. Во-первых, вторая часть запрашивает пароли OWF из базы данных SAM или из базы данных Active Directory. Затем вторая часть вычисляет ответ на запрос с помощью пароля OWF из базы данных и переданного запроса. Затем во второй части сравниваются вычисленные ответы на запросы с ответом на переданный запрос.

Во-первых, вторая часть запрашивает пароли OWF из базы данных SAM или из базы данных Active Directory. Затем вторая часть вычисляет ответ на запрос с помощью пароля OWF из базы данных и переданного запроса. Затем во второй части сравниваются вычисленные ответы на запросы с ответом на переданный запрос.

Примечание.

NTLMv2 также позволяет клиенту отправлять запрос вместе с использованием ключей сеанса, которые помогают снизить риск распространенных атак.

Как упоминалось ранее, в базе данных SAM или в базе данных Active Directory может отсутствовать либо версия пароля. Кроме того, в вызове LsaLogonUser может отсутствовать версия пароля. Если доступны как версия пароля Windows из базы данных SAM, так и версия Пароля Windows из LsaLogonUser, они используются. В противном случае для сравнения используется версия пароля lan Manager. Это правило помогает обеспечить чувствительность к регистру при входе в сеть из Windows в Windows. Это правило также обеспечивает обратную совместимость.

Сквозная проверка подлинности

Служба NetLogon реализует сквозную проверку подлинности. Он выполняет следующие функции:

- Выбирает домен для передачи запроса на проверку подлинности.

- Выбирает сервер в домене.

- Передает запрос проверки подлинности на выбранный сервер.

Выбор домена прост. Доменное имя передается в LsaLogonUser. Доменное имя обрабатывается следующим образом:

- Если доменное имя совпадает с именем базы данных SAM, проверка подлинности обрабатывается на этом компьютере. На рабочей станции Windows, которая является членом домена, имя базы данных SAM считается именем компьютера. На контроллере домена Active Directory имя базы данных учетной записи — это имя домена. На компьютере, который не является членом домена, все запросы на вход обрабатываются локально.

- Если указанное доменное имя является доверенным для этого домена, запрос на проверку подлинности передается в доверенный домен. На контроллерах домена Active Directory список доверенных доменов легко доступен.

В члене домена Windows запрос всегда передается в основной домен рабочей станции, позволяя основному домену определить, является ли указанный домен доверенным.

В члене домена Windows запрос всегда передается в основной домен рабочей станции, позволяя основному домену определить, является ли указанный домен доверенным. - Если указанное доменное имя не является доверенным для домена, запрос на проверку подлинности обрабатывается на компьютере, к которому выполняется подключение, как если бы указанное доменное имя было этим доменным именем. NetLogon не различает несуществующий домен, недоверенный домен и неправильно типизированные доменные имена.

NetLogon выбирает сервер в домене процессом, который называется обнаружением. Рабочая станция Windows обнаруживает имя одного из контроллеров домена Windows Active Directory в основном домене. Контроллер домена Active Directory обнаруживает имя контроллера домена Active Directory в каждом доверенном домене. Компонент, который выполняет обнаружение, — это указатель контроллера домена, который выполняется в службе Netlogon. Указатель контроллера домена использует разрешение имен NETBIOS или DNS для поиска необходимых серверов в зависимости от типа настроенного домена и доверия.

Что такое SMS-аутентификация и насколько она безопасна?

Аутентификация по SMS — также известная как двухфакторная аутентификация на основе SMS (2FA) и одноразовый пароль по SMS (OTP) — позволяет пользователям подтверждать свою личность с помощью кода, который отправляется им в текстовом сообщении. Форма двухфакторной аутентификации, она часто действует как второй верификатор для пользователей, чтобы получить доступ к сети, системе или приложению, и является хорошим первым шагом к повышению безопасности.

Однако следует отметить, что SMS-аутентификация широко считается слабой формой проверки. Мы разберемся в причинах, но давайте сначала разберемся, как работает SMS-аутентификация, а также плюсы и минусы ее использования.

Как работает SMS-аутентификация?

Эта форма аутентификации на самом деле довольно проста. После входа пользователь получает текстовое сообщение с SMS-кодом аутентификации. Все, что им нужно сделать, это ввести этот код в соответствующем приложении или на веб-сайте, чтобы получить доступ. Вы, вероятно, сталкивались с этим сами при входе в Amazon, Facebook, Google, Twitter и другие сервисы.

Вы, вероятно, сталкивались с этим сами при входе в Amazon, Facebook, Google, Twitter и другие сервисы.

Как фактор, основанный на владении, SMS-аутентификация проверяет личность пользователя на основе того, что ему принадлежит (например, мобильного телефона). Это добавляет дополнительный уровень безопасности для входа в систему. Теоретически злоумышленники должны были бы украсть пароль пользователя и своего телефона, чтобы получить несанкционированный доступ к учетной записи.

Плюсы SMS-аутентификации

Хотя обычно рекомендуется отказаться от SMS-аутентификации, есть несколько причин, по которым люди и организации продолжают ее использовать:

- Более безопасны, чем одни только пароли: имеют тенденцию забывать их, перерабатывать их в разных учетных записях или украсть из-за неправильных методов хранения (например, записывать их на стикерах). SMS-аутентификация помогает свести к минимуму нашу зависимость от паролей и затрудняет кражу логинов и взлом учетных записей злоумышленниками.

- Удобство: Одна из причин, по которой пользователи повторно используют пароли, заключается в огромном количестве онлайн-аккаунтов, которые они создают и которыми управляют: наше исследование показывает, что людям приходится запоминать 10 паролей каждый день. Аутентификация по SMS устраняет эту проблему, так как уникальные коды отправляются непосредственно пользователю, который затем он может легко ввести на веб-сайте или в приложении для подтверждения своей личности.

- Лучше, чем отсутствие двухфакторной аутентификации: Подтверждение личности с использованием более чем одной части информации всегда будет более безопасным, чем подтверждение с помощью одного фактора. Таким образом, SMS-аутентификация является более безопасной альтернативой.

Минусы SMS-аутентификации

Несмотря на удобство и простоту использования, SMS-аутентификация имеет некоторые недостатки, и организациям приходится сомневаться в том, что этого достаточно для защиты корпоративных данных, данных сотрудников и клиентов.

Вот несколько рисков, о которых следует помнить:

- Замена SIM-карты: Наличие кода аутентификации, отправленного на личный мобильный телефон, может показаться безопасным, но злоумышленники нашли способы перехватывать SMS-сообщения. Например, они могут связаться с телефонной компанией и (используя личную информацию, которую они собрали о цели, например, SSN) запросить перенос номера на другой телефон. Затем это дает им доступ к любому коду аутентификации SMS, отправленному на этот номер телефона.

- Взлом SIM-карты: Взлом SIM-карты и другие атаки с перехватом SMS или текстовых сообщений также представляют риск. Например, злоумышленники могут подделывать сигналы вышек сотовой связи и системы SS7 (используемые для обеспечения роуминга данных), чтобы увидеть информацию, содержащуюся в личных сообщениях.

- Утерянные и синхронизированные устройства: Использование SMS-аутентификации рискованно, учитывая скорость потери и кражи устройств, и еще более рискованно, когда эти устройства подключены к учетным записям социальных сетей и банковским приложениям.

Синхронизированные устройства также открывают возможности для злоумышленников, поскольку доступ к текстовым сообщениям и другим данным можно получить с нескольких смартфонов, ноутбуков, планшетов и носимых устройств.

Синхронизированные устройства также открывают возможности для злоумышленников, поскольку доступ к текстовым сообщениям и другим данным можно получить с нескольких смартфонов, ноутбуков, планшетов и носимых устройств. - Перехват учетной записи в сети: Многие поставщики услуг беспроводной связи разрешают пользователям просматривать текстовые сообщения через учетные записи в сети на своих веб-порталах. Если эти учетные записи не защищены вторым доверенным фактором, злоумышленники могут получить доступ и попытаться отслеживать их на наличие кодов аутентификации по SMS.

- Атаки социальной инженерии: Сегодня атаки социальной инженерии, такие как фишинг, так же распространены на мобильных устройствах, как и на настольных и портативных компьютерах. Они возникают, когда злоумышленники выдают себя за доверенную организацию, пытаясь убедить жертв передать свою личную информацию и пароли, включая SMS-коды, которые они затем могут использовать для получения несанкционированного доступа.

- Стоимость: В дополнение к рискам безопасности, описанным выше, организациям также следует учитывать стоимость реализации аутентификации по SMS. Цена сильно различается у разных провайдеров и может меняться в зависимости от объема отправляемых SMS-сообщений. Кроме того, стоимость атаки, вызванной слабой SMS-аутентификацией, может оказаться катастрофической для организаций.

Безопасна ли аутентификация по SMS?

Учитывая все эти SMS-атаки и проблемы с безопасностью, становится ясно, что хакеры с каждым днем становятся все более изощренными; даже небольшие объемы информации могут быть использованы для захвата мобильных телефонов, подделки удостоверений пользователей и доступа к учетным записям. Итак, отвечая на вопрос: нет, SMS-аутентификация не совсем безопасна. Фактически, Национальный институт стандартов и технологий (NIST) официально рекомендовал не использовать аутентификацию по SMS в 2016 году. Хотя с тех пор они изменили свое заявление, уязвимость, которую представляет аутентификация по SMS, по-прежнему значительна.

Почему двухфакторная аутентификация на основе SMS до сих пор так популярна?

Риски безопасности SMS, описанные выше, широко и публично обсуждались в течение многих лет. И все же SMS для 2FA по-прежнему широко используется многими организациями. Почему?

Во-первых, SMS-аутентификацию легко развернуть и использовать. Кроме того, как клиенты, так и сотрудники привыкли использовать его для получения доступа к своим различным приложениям, независимо от того, входят ли они в Slack, переводят средства или играют в Guild Wars 2. идеальное решение, не обязательно учитывающее риски безопасности.

Если организации хотят отказаться от SMS-аутентификации, им нужны альтернативные решения, столь же простые в использовании.

Альтернативы SMS-аутентификации

SMS-решения OTP лучше, чем полное отсутствие аутентификации. Тем не менее, есть лучшие варианты для компаний, которые хотят обеспечить безопасность своих данных и пользователей.

FIDO2 (WebAuthn)

FIDO2 — это стандарт, упрощающий и защищающий аутентификацию пользователей. Он использует криптографию с открытым ключом для защиты от фишинговых атак и является единственным доступным фактором защиты от фишинга. Кроме того, в 2019 году консорциум World Wide Web объявил его новым веб-стандартом для входа без пароля..

Он использует криптографию с открытым ключом для защиты от фишинговых атак и является единственным доступным фактором защиты от фишинга. Кроме того, в 2019 году консорциум World Wide Web объявил его новым веб-стандартом для входа без пароля..

Примеры использования FIDO2 включают аутентификаторы на устройстве, такие как Windows Hello в Windows 10, TouchID на MacBook и Fingerprint на Android, а также аутентификаторы вне устройства, такие как Yubikey и Feitian BioPass. Эти функции не только повышают безопасность, но и упрощают вход пользователей в систему. Например, по сравнению с ответом на контрольный вопрос аутентификация без пароля — это более быстрый и простой способ получить доступ к учетным записям и службам

Мобильные приложения для аутентификации

Мобильные приложения для аутентификации, такие как Okta Verify и Google Authenticator, работают аналогично SMS-аутентификации. Когда пользователь входит на сайт или в приложение, используя свое имя пользователя и пароль, может произойти одно из двух: приложение-аутентификатор сгенерирует одноразовый пароль, который можно ввести в соответствующую службу, или отправит push-уведомление с запросом утвердить или отклонить запрос на вход.

По сравнению с SMS эти инструменты более безопасны, поскольку не зависят от сотовой связи. Кроме того, срок действия кода, сгенерированного этими приложениями, истекает через несколько минут, что устраняет некоторые риски, описанные выше.

Выход за пределы SMS-аутентификации

Отказаться от SMS как фактора аутентификации проще сказать, чем сделать. Суть в том, чтобы пользователи привыкли к другим, более безопасным альтернативам, а также сделать процесс аутентификации как можно более удобным. Например, большинство смартфонов могут верифицировать биометрические факторы (например, отпечаток пальца) с минимальным трением. Кроме того, FIDO2 позволяет пользователям регистрировать более одного фактора аутентификации, предоставляя им несколько способов доступа к приложениям и системам, которые им нужны, без пароля.

В связи с тем, что кибератаки становятся все более частыми и изощренными, организациям жизненно необходимо усилить свою защиту. Это означает отказ от использования паролей и развертывание решений, максимально затрудняющих злоумышленникам кражу учетных данных пользователей или получение несанкционированного доступа к данным и ресурсам. И хотя SMS-аутентификация является шагом в правильном направлении, существуют более безопасные факторы, которые столь же (если не более) интуитивно понятны для конечных пользователей.

И хотя SMS-аутентификация является шагом в правильном направлении, существуют более безопасные факторы, которые столь же (если не более) интуитивно понятны для конечных пользователей.

Для получения дополнительной информации о различных доступных факторах аутентификации, а также преимуществах и недостатках каждого из них, ознакомьтесь с нашими Информационный лист Factor Assurance .

Что такое SMS 2FA? Объяснение аутентификации текстовых сообщений

SMS 2FA — это тип аутентификации, который часто используется рядом со стандартным паролем во время двухфакторной аутентификации (2FA) или многофакторной аутентификации (MFA). SMS 2FA предполагает отправку короткого одноразового пароля (OTP) пользователю в виде текстового сообщения. Пользователь должен ввести одноразовый пароль в форму входа, чтобы подтвердить свою личность и получить доступ к своей учетной записи.

Двухфакторная аутентификация на основе SMS не требует, чтобы ваш телефон был в сети, что является преимуществом по сравнению со многими другими методами аутентификации, требующими стабильного подключения к Интернету.

Как работает SMS-аутентификация?

SMS-аутентификация проста, и, возможно, поэтому она до сих пор так популярна, несмотря на то, что доступно так много более безопасных методов аутентификации.

В общих чертах аутентификация по SMS работает следующим образом:

1. Пользователь вводит свой пароль

2. Пользователь получает SMS с одноразовым паролем

3. Пользователь вводит пароль в форме входа

4. Пользователь получает доступ

Большинство провайдеров MFA/2FA поддерживают аутентификацию по SMS. Например, Rublon поддерживает SMS-аутентификацию в виде текстового сообщения с одноразовым паролем и называет этот метод аутентификации SMS-паролем. На следующем изображении показан процесс двухфакторной аутентификации (2FA) с SMS-паролем Rublon.

1. Пользователь начинает процесс входа в систему

2. Пользователь вводит свой логин и пароль

3. Пользователь выбирает метод аутентификации SMS-пароля

4. Пользователь вводит SMS-пароль в форму входа

5 . Rublon API проверяет правильность кода

Rublon API проверяет правильность кода

6. Если код правильный, пользователь получает доступ. Если нет, Rublon отказывает пользователю.

Плюсы и минусы SMS-аутентификации

Подобно другим методам аутентификации, SMS-аутентификация имеет свои уникальные преимущества и недостатки.

Плюсы SMS 2FA:

- Работает в автономном режиме – Телефон не обязательно должен быть в сети.

- Низкая кривая обучения для пользователей – Аутентификация по SMS широко распространена и проста в выполнении.

- Подойдет любой телефон с поддержкой SIM-карт. – Нет необходимости в дорогих смартфонах.

- Не требует дополнительного оборудования или программного обеспечения. – Пользователям не нужно устанавливать или покупать что-либо новое.

- Мобильная операционная система не нуждается в обновлении.

— Приложения для аутентификации могут не работать в более старых версиях системы — это не проблема с SMS-аутентификацией, которая работает даже на самых старых телефонах.

— Приложения для аутентификации могут не работать в более старых версиях системы — это не проблема с SMS-аутентификацией, которая работает даже на самых старых телефонах.

Минусы SMS 2FA:

- Дорого – Каждое текстовое сообщение стоит денег.

- Одноразовые пароли имеют длительный срок действия – SMS-одноразовые пароли истекают через несколько минут, что дает злоумышленникам время для проведения кибератаки.

- SIM-карта может быть легко извлечена и установлена в другой телефон – Злоумышленнику нужно всего несколько секунд, чтобы извлечь SIM-карту из вашего незащищенного телефона.

- Уязвим к атакам с подменой SIM-карты – Злоумышленник завладевает номером мобильного телефона, обманом заставляя оператора мобильной связи связать номер с SIM-картой злоумышленника.

- Подвержен атакам с дублированием SIM-карт – Злоумышленник использует программное обеспечение для копирования SIM-карт, чтобы создать копию настоящей SIM-карты.

- Уязвимость к атакам SS7 – Злоумышленник использует уязвимость в протоколе Signaling System 7 для прослушивания ваших текстовых сообщений.

- Уязвимость к атакам с перенаправлением – Злоумышленник перенаправляет ваши SMS-сообщения на свое устройство.

- Подвержен атакам вредоносного ПО – Когда ваш телефон заражен вредоносным ПО, злоумышленник сможет просмотреть ваши текстовые сообщения и увидеть пароль, который вы только что получили.

- Уязвимость для серфинга через плечо – SMS-уведомление с видимым кодом доступа также может просачиваться через экран блокировки телефона, что может привести к получению кода неавторизованной стороной.

- Зависит от устройства – Потеря телефона или SIM-карты блокирует доступ к вашей учетной записи.

Альтернативы SMS 2FA

Учитывая множество недостатков SMS 2FA, вы можете рассмотреть альтернативный способ аутентификации MFA. Три самых популярных варианта:

Три самых популярных варианта:

. Коды доступа TOTP

Коды доступа TOTP, или мобильные коды доступа, как мы их называем, являются самой популярной альтернативой SMS 2FA. TOTP используют алгоритм одноразового пароля на основе времени (TOTP).

Во время TOTP 2FA вы вводите одноразовый пароль, сгенерированный мобильным приложением, установленным на вашем смартфоне. Важно отметить, что новый одноразовый пароль генерируется каждые 30 секунд, чтобы у потенциального злоумышленника было мало времени для проведения кибератаки.

Мобильный Push

Мобильные push-уведомления — это запросы аутентификации в виде телефонных уведомлений, которые появляются на вашем экране. В зависимости от приложения для проверки подлинности вам может потребоваться открыть приложение, прежде чем вы увидите push-уведомление.

После того, как вы откроете push-запрос, вы сможете проверить информацию о попытке входа в систему (местоположение, время, имя пользователя, адрес электронной почты) и принять или отклонить попытку входа.

Mobile Push — один из самых безопасных методов аутентификации. Это экономичное решение, которое по сравнению с TOTP и SMS-аутентификацией не требует от пользователя ввода каких-либо значений вручную. Благодаря этому Mobile Push устойчив ко многим типам атак, например кейлоггингу. В дополнение к этому, Mobile Push является допустимой формой внешней аутентификации (OOBA).

Ключи безопасности WebAuthn/U2F

Ключи безопасности WebAuthn/U2F — безусловно, самый безопасный вариант 2FA. Ключи безопасности имеют несколько недостатков, но их стоимость — один из них. Тем не менее, если вы можете себе их позволить, такие ключи оказываются более безопасными.

Ключи безопасности WebAuthn/U2F трудно взломать, и они признаны сверхэффективными против атак типа «человек посередине» (MITM).

Некоторые новые варианты ключей безопасности, например, YubiKey Bio, поддерживают биометрическую аутентификацию. Такие биометрические ключи сочетают в себе два надежных фактора аутентификации (что у вас есть и кто вы) для обеспечения максимальной безопасности пользователя.

В члене домена Windows запрос всегда передается в основной домен рабочей станции, позволяя основному домену определить, является ли указанный домен доверенным.

В члене домена Windows запрос всегда передается в основной домен рабочей станции, позволяя основному домену определить, является ли указанный домен доверенным.

Синхронизированные устройства также открывают возможности для злоумышленников, поскольку доступ к текстовым сообщениям и другим данным можно получить с нескольких смартфонов, ноутбуков, планшетов и носимых устройств.

Синхронизированные устройства также открывают возможности для злоумышленников, поскольку доступ к текстовым сообщениям и другим данным можно получить с нескольких смартфонов, ноутбуков, планшетов и носимых устройств.

— Приложения для аутентификации могут не работать в более старых версиях системы — это не проблема с SMS-аутентификацией, которая работает даже на самых старых телефонах.

— Приложения для аутентификации могут не работать в более старых версиях системы — это не проблема с SMS-аутентификацией, которая работает даже на самых старых телефонах.