DNS использует UDP или TCP? Что говорит RFC

DNS использует UDP или TCP? Что говорит RFC

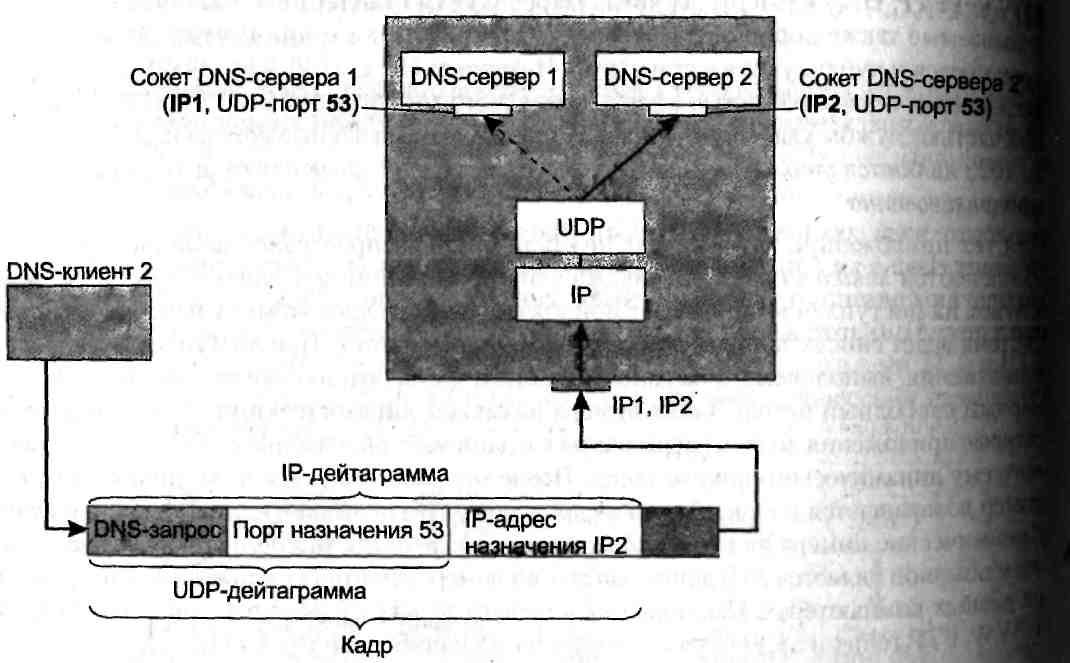

Как правило, считается, что DNS использует UDP port 53, но TCP port 53 также зарезервирован под использование для DNS.

Со временем ответ на довольно примитивный вопрос начинает интересовать каждого специалиста, так или иначе имеющего отношение к информационным технологиям и безопасности:

В каком случае DNS работает по UDP, а в каком — по TCP?

На этот вопрос отвечает действующий документ RFC5966 , раздел 4. Transport Protocol Selection , в котором фигурируют следующие утверждения:

Most DNS [ RFC1034 ] transactions take place over UDP [ RFC0768 ]. TCP

[ RFC0793 ] is always used for zone transfers and is often used for

messages whose sizes exceed the DNS protocol's original 512-byte

limit.

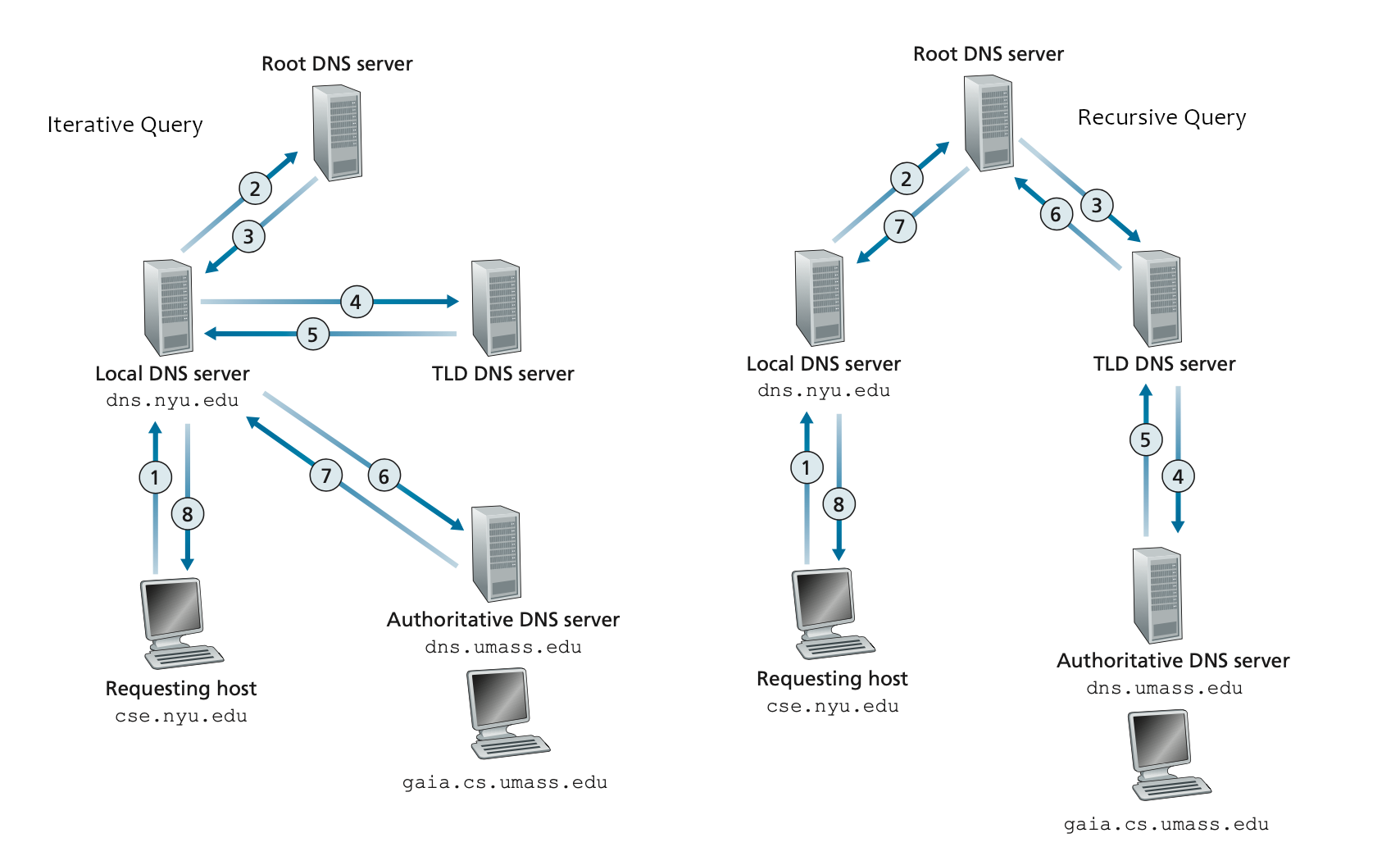

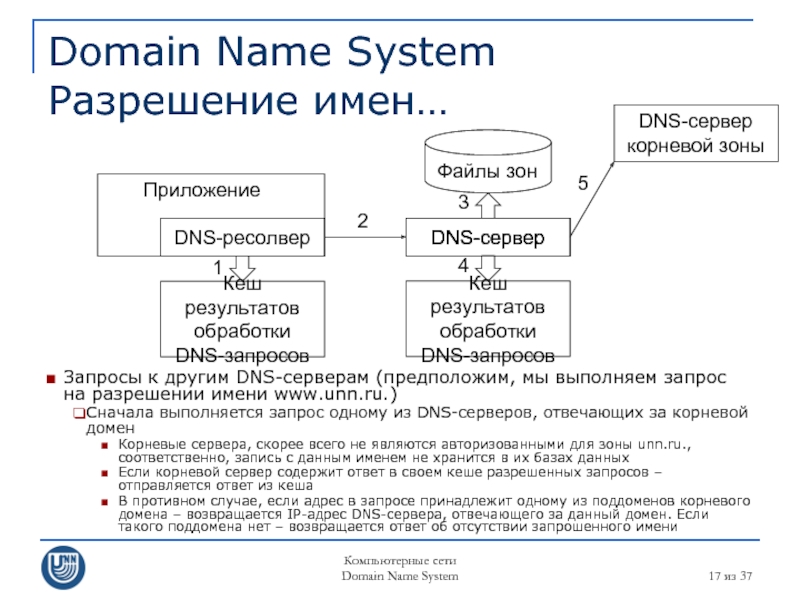

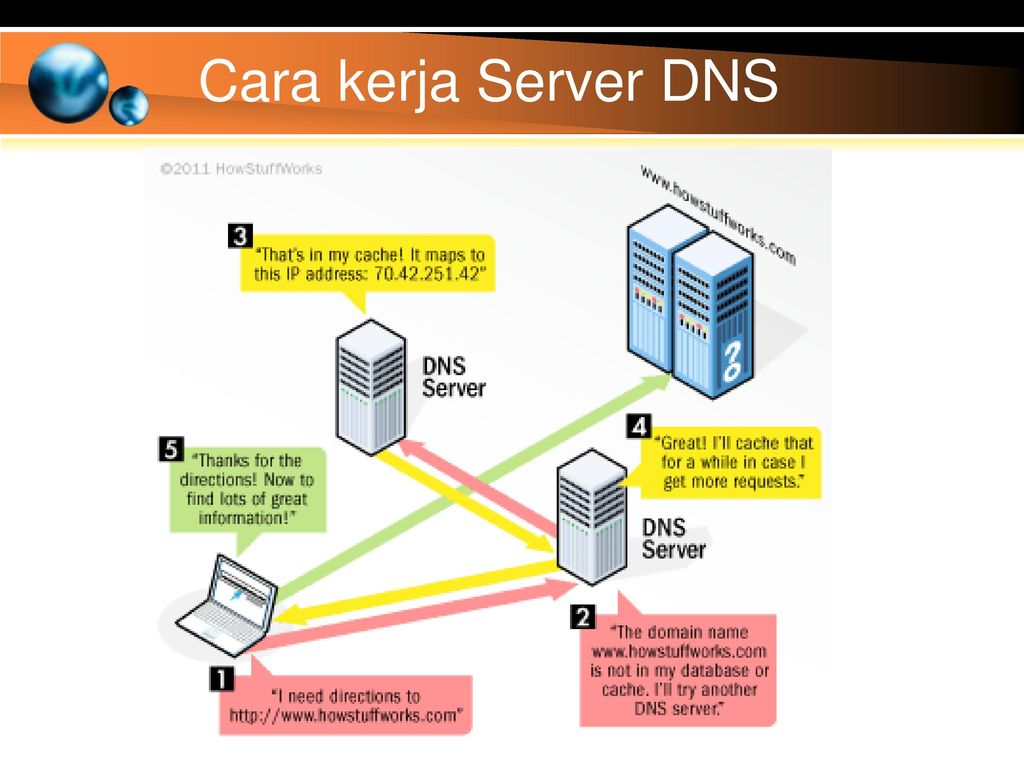

То есть, большинство DNS-запросов будет обрабатываться с использованием протокола UDP, исключение составляют трансфер зоны (Query type AXFR) и ответы сервера, превышающие 512 байт на одно сообщение.

All general-purpose DNS implementations MUST support both UDP and TCP

transport.

Это означает, что все реализации DNS-серверов в общем случае должны поддерживать использование обоих протоколов транспортного уровня: TCP и UDP.

Теперь более частные случаи:Authoritative server implementations MUST support TCP so that they

do not limit the size of responses to what fits in a single UDP

packet.

То есть, авторитативный сервер, хранящий зону, должен поддерживать TCP. Как минимум, чтобы передавать зону тому, кто имеет право ее запросить.

Recursive server (or forwarder) implementations MUST support TCP

so that they do not prevent large responses from a TCP-capable

server from reaching its TCP-capable clients.

Рекурсивный же сервер должен поддерживать TCP для того, чтобы передавать полученные большие ответы от серверов клиентам, проверяя отсутствие подмены адреса инициатора запроса.

Stub resolver implementations (e.g., an operating system's DNS

resolution library) MUST support TCP since to do otherwise would

limit their interoperability with their own clients and with

upstream servers.

Stub resolver — это маленький тупой рекурсивный сервер, использующийся для небольшого количества клиентов. Например, домашний маршрутизатор, к которому подключаются клиенты. Он транслирует запросы вышестоящим серверам провайдера.

Stub resolver implementations MAY omit support for TCP when

specifically designed for deployment in restricted environments wheretruncation can never occur or where truncated DNS responses are

acceptable.

Как видим, RFC дает поблажку производителям маломощных устройств для того, чтобы снизить нагрузку на сервера в том окружении, где либо большие ответы от DNS маловероятны, либо они предполагается, что не будут вредить. Например, домашний маршрутизатор доступа, к которому подключены пользователи одной квартиры (2-3 устройства). В этом случае попытка выполнить DDoS второго устройства бессмысленна, и, как следствие, маловероятна.

В этом случае попытка выполнить DDoS второго устройства бессмысленна, и, как следствие, маловероятна.

A resolver SHOULD send a UDP

query first, but MAY elect to send a TCP query instead if it has good

reason to expect the response would be truncated if it were sent over

UDP (with or without EDNS0) or for other operational reasons, in

particular, if it already has an open TCP connection to the server.

То есть, (маленький тупой) рекурсивный сервер должен сначала пробовать выполнять DNS-запрос с использованием UDP, но при высокой вероятности большого и усеченного ответа, либо при наличии открытой TCP-сессии к запрашиваемому серверу (по которому обрабатывается другой запрос или запрос другого клиента), не возбраняется использование TCP.

Вы подозреваете, что за вами кто-то СЛЕДИТ?

Присоединяйтесь к нашему ТГ каналу и научитесь контролировать свои цифровые следы.

Устранение неполадок DNS-серверов | Microsoft Learn

- Статья

Попробуйте наш виртуальный агент . Он поможет вам быстро определить и устранить распространенные проблемы с DNS.

В этой статье описывается, как устранять неполадки на DNS-серверах.

Проверка конфигурации IP-адресов

Запустите

ipconfig /allв командной строке и проверьте IP-адрес, маску подсети и шлюз по умолчанию.Проверьте, является ли DNS-сервер заслуживающим доверия для искать имя. Если да, см. раздел Проверка проблем с достоверными данными.

Выполните следующую команду.

nslookup <name> <IP address of the DNS server>

Например:

nslookup app1 10.

0.0.1

0.0.1

Если вы получили ответ на сбой или время ожидания, см. статью Проверка проблем рекурсии.

Очистка кэша сопоставителя. Для этого выполните следующую команду в окне командной строки администратора:

dnscmd /clearcache

Или в окне PowerShell для администрирования выполните следующий командлет:

Clear-DnsServerCache

Повторите шаг 3.

Проверка проблем с DNS-сервером

Журнал событий

Проверьте следующие журналы, чтобы узнать, есть ли какие-либо зарегистрированные ошибки:

Приложение

Система

DNS-сервер

Тестирование с помощью запроса nslookup

Выполните следующую команду и проверьте, доступен ли DNS-сервер с клиентских компьютеров.

nslookup <client name> <server IP address>

Если сопоставитель возвращает IP-адрес клиента, на сервере не возникает никаких проблем.

Если сопоставитель возвращает ответ «Сбой сервера» или «Отказ в запросе», зона, вероятно, приостановлена или возможно, сервер перегружен.

Если сопоставитель возвращает ответ «Истекло время ожидания запроса к серверу» или «Нет ответа от сервера», служба DNS, вероятно, не запущена. Попробуйте перезапустить службу DNS-сервера, введя следующую команду в командной строке на сервере:

net start DNS

Если проблема возникает при запуске службы, сервер может не прослушивать IP-адрес, который использовался в запросе nslookup. На вкладке Интерфейсы страницы свойств сервера в консоли DNS администраторы могут запретить DNS-серверу прослушивать только выбранные адреса. Если DNS-сервер настроен для ограничения службы определенным списком настроенных IP-адресов, возможно, IP-адрес, используемый для связи с DNS-сервером, отсутствует в списке. Вы можете попробовать другой IP-адрес в списке или добавить его в список.

В редких случаях DNS-сервер может иметь расширенную конфигурацию безопасности или брандмауэра.

Проверка на наличие проблем с достоверными данными

Проверьте, является ли сервер, возвращающий неправильный ответ, основным сервером для зоны (стандартным сервером-поставщиком для зоны или сервером, использующим интеграцию Active Directory для загрузки зоны) или сервером, на котором размещена вторичная копия зоны.

Если сервер является сервером-получателем

Проблема может быть вызвана ошибкой пользователя при вводе данных в зону. Кроме того, это может быть вызвано проблемой, которая влияет на репликацию Active Directory или динамическое обновление.

Если на сервере размещена вторичная копия зоны

Проверьте зону на сервере-источнике (сервере, с которого этот сервер извлекает передачи между зонами).

Примечание

Вы можете определить, какой сервер является основным, проверив свойства вторичной зоны в консоли DNS.

Если имя на сервере-источнике неверно, перейдите к шагу 4.

Если имя на сервере-источнике правильно, проверьте, меньше ли серийный номер на сервере-источнике или равен ряду порядкового номера на сервере-получателе. Если это так, измените либо сервер-источник, либо сервер-получатель, чтобы серийный номер на сервере-источнике был больше серийного номера на сервере-получателе.

На сервере-получателе принудительно выполните передачу зоны из консоли DNS или выполните следующую команду:

dnscmd /zonerefresh <zone name>

Например, если зона corp.

contoso.com, введите :

contoso.com, введите : dnscmd /zonerefresh corp.contoso.com.Проверьте сервер-получатель еще раз, чтобы убедиться, что зона была передана правильно. В противном случае у вас, вероятно, возникла проблема с передачей зоны. Дополнительные сведения см. в разделе Проблемы с переносом зоны.

Если зона была передана правильно, проверьте правильность данных. В противном случае данные в основной зоне неверны. Проблема может быть вызвана ошибкой пользователя при вводе данных в зону. Кроме того, это может быть вызвано проблемой, которая влияет на репликацию Active Directory или динамическое обновление.

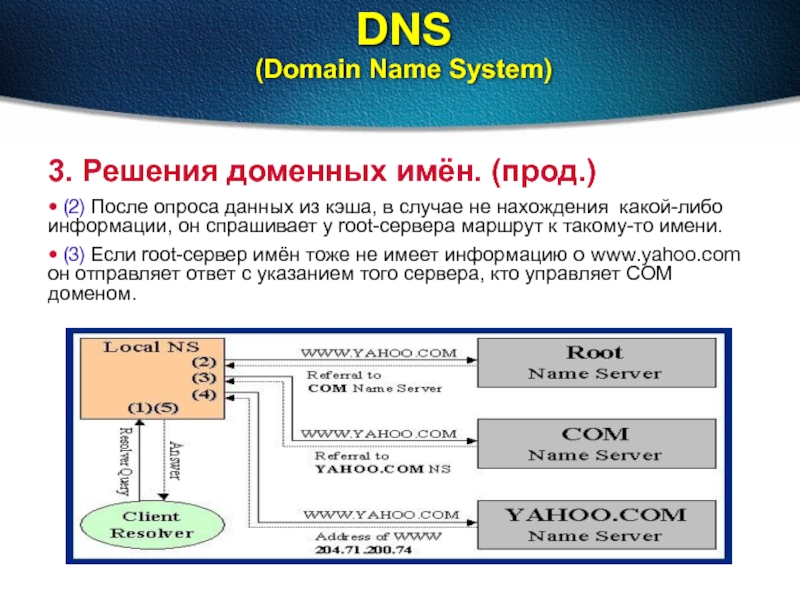

Проверка проблем рекурсии

Чтобы рекурсия работала успешно, все DNS-серверы, используемые в пути рекурсивного запроса, должны иметь возможность отвечать и пересылать правильные данные. В противном случае рекурсивный запрос может завершиться ошибкой по любой из следующих причин:

Время ожидания запроса истекает до того, как запрос будет выполнен.

Сервер, используемый во время запроса, не отвечает.

Сервер, используемый во время запроса, предоставляет неверные данные.

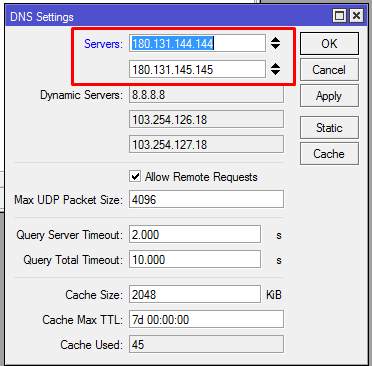

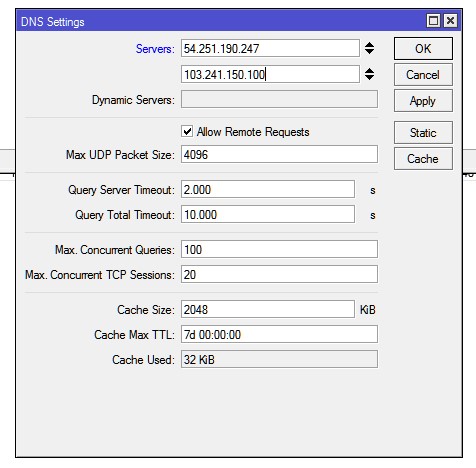

Начните устранение неполадок на сервере, который использовался в исходном запросе. Проверьте, пересылает ли этот сервер запросы другому серверу, проверив вкладку Серверы пересылки в свойствах сервера в консоли DNS. Если установлен флажок Включить серверы пересылки и указан один или несколько серверов, этот сервер перенаправит запросы.

Если этот сервер перенаправит запросы на другой сервер, проверьте наличие проблем, влияющих на сервер, на который этот сервер пересылает запросы. Сведения о том, как проверить наличие проблем, см. в разделе Проверка проблем с DNS-сервером. Если в этом разделе показано, как выполнить задачу на клиенте, выполните ее на сервере.

Если сервер работоспособен и может пересылать запросы, повторите этот шаг и проверьте сервер, на который этот сервер пересылает запросы.

Если этот сервер не перенаправит запросы другому серверу, проверьте, может ли этот сервер запрашивать корневой сервер. Для этого выполните следующую команду:

nslookup server <IP address of server being examined> set q=NS

Если сопоставитель возвращает IP-адрес корневого сервера, вероятно, у вас неработает делегирование между корневым сервером и именем или IP-адресом, которые вы пытаетесь разрешить. Выполните процедуру тестирования неработаемого делегирования , чтобы определить, где неработает делегирование.

Если сопоставитель возвращает ответ «Истекло время ожидания запроса к серверу», проверьте, указывают ли корневые указания на функционируют корневые серверы. Для этого используйте процедуру Просмотр текущих корневых указаний . Если корневые указания указывают на работающие корневые серверы, может возникнуть проблема с сетью или сервер может использовать расширенную конфигурацию брандмауэра, которая не позволяет сопоставителям запрашивать сервер, как описано в разделе Проверка проблем с DNS-сервером .

Также возможно, что рекурсивное время ожидания по умолчанию слишком короткое.

Также возможно, что рекурсивное время ожидания по умолчанию слишком короткое.

Тестирование неработаемого делегирования

Начните тесты в следующей процедуре, запросив допустимый корневой сервер. Тест позволит выполнить запрос ко всем DNS-серверам от корневого до сервера, на который вы тестируете неработающее делегирование.

В командной строке на тестируемом сервере введите следующее:

nslookup server <server IP address> set norecursion set querytype= <resource record type> <FQDN>

Примечание

Тип записи ресурса — это тип записи ресурса, которую вы запрашивали в исходном запросе, а полное доменное имя — это полное доменное имя, для которого вы запрашивали (завершается точкой).

Если ответ содержит список записей ресурсов «NS» и «A» для делегированных серверов, повторите шаг 1 для каждого сервера и используйте IP-адрес из записей ресурсов «A» в качестве IP-адреса сервера.

Если ответ не содержит записи ресурса «NS», делегирование нарушено.

Если ответ содержит записи ресурсов «NS», но нет записей ресурсов «A», введите set recursion и запросите по отдельности записи ресурсов «A» серверов, перечисленных в записях «NS». Если вы не нашли хотя бы один допустимый IP-адрес записи ресурса «A» для каждой записи ресурса NS в зоне, делегирование будет нарушено.

Если вы определили, что делегирование нарушено, исправьте его, добавив или обновив запись ресурса «A» в родительской зоне, используя допустимый IP-адрес для правильного DNS-сервера для делегированной зоны.

Просмотр текущих корневых подсказок

Запустите консоль DNS.

Добавьте DNS-сервер, на который не удалось выполнить рекурсивный запрос, или подключитесь к нему.

Щелкните правой кнопкой мыши сервер и выберите Свойства.

Щелкните Корневые подсказки.

Проверьте базовое подключение к корневым серверам.

Если корневые указания настроены правильно, убедитесь, что DNS-сервер, используемый в разрешении имен с ошибкой, может проверить связь между корневыми серверами по IP-адресу.

Если корневые серверы не отвечают на связь по IP-адресу, ВОЗМОЖНО, IP-адреса корневых серверов изменились. Однако нечасто можно увидеть перенастройку корневых серверов.

Проблемы с передачей зоны

Выполните следующие проверки:

Проверьте عارض الأحداث для основного и дополнительного DNS-сервера.

Проверьте сервер-источник, чтобы узнать, отказывается ли он отправить передачу в целях безопасности.

Перейдите на вкладку Передача зоны в свойствах зоны в консоли DNS. Если сервер ограничивает передачу зоны списком серверов, например перечисленных на вкладке Серверы имен свойств зоны, убедитесь, что сервер-получатель находится в этом списке. Убедитесь, что сервер настроен для отправки передачи между зонами.

Проверьте сервер-источник на наличие проблем, выполнив действия, описанные в разделе Проверка проблем с DNS-сервером . При появлении запроса на выполнение задачи на клиенте выполните задачу на сервере-получателе.

Проверьте, выполняется ли на сервере-получателе другая реализация DNS-сервера, например BIND. Если это так, проблема может иметь одну из следующих причин:

Сервер-источник Windows может быть настроен для отправки быстрой передачи между зонами, но сторонний сервер-получатель может не поддерживать быструю передачу между зонами. В этом случае отключите быструю передачу зоны на сервере-источнике из консоли DNS, установив флажок Включить привязку вторичных реплик на вкладке Дополнительно свойств сервера.

Если зона прямого просмотра на сервере Windows содержит тип записи (например, запись SRV), которую сервер-получатель не поддерживает, у сервера-получателя могут возникнуть проблемы с извлечением зоны.

Проверьте, выполняется ли на основном сервере другая реализация DNS-сервера, например BIND. Если это так, возможно, зона на сервере-источнике содержит несовместимые записи ресурсов, которые Windows не распознает.

Если главный или вторичный сервер выполняет другую реализацию DNS-сервера, проверьте оба сервера, чтобы убедиться, что они поддерживают те же функции. Сервер Windows можно проверить в консоли DNS на вкладке Дополнительно на странице свойств сервера. Помимо поля Включить привязку вторичных реплик на этой странице есть раскрывающийся список Проверка имени . Это позволяет выбрать принудительное применение строгого соответствия RFC для символов в DNS-именах.

DNS TCP или UDP порт 53?

Ответ: DNS в основном использует UDP-порт 53, но со временем DNS будет все больше полагаться на TCP-порт 53. DNS всегда проектировался для использования как UDP, так и TCP-порта 53 с самого начала 1 , причем UDP используется по умолчанию, и возвращается к использованию TCP, когда он не может обмениваться данными по UDP, как правило, когда размер пакета слишком велик для протолкнуть в одном пакете UDP.

Когда DNS переключается на TCP?

Следующий естественный вопрос: когда сообщения DNS превысят 512 байт? На самом деле, это происходит довольно часто в сегодняшних условиях. Когда DNS была впервые реализована, единственной вещью, которая была настолько большой, что превышала ограничение в 512 байт, была передача зоны, при которой один DNS-сервер отправляет каждую отдельную запись ресурса в зоне на другой компьютер, обычно другой DNS-сервер.

Когда DNS была впервые реализована, единственной вещью, которая была настолько большой, что превышала ограничение в 512 байт, была передача зоны, при которой один DNS-сервер отправляет каждую отдельную запись ресурса в зоне на другой компьютер, обычно другой DNS-сервер.

Однако в современных системах DNS мы все чаще видим наборы записей ресурсов (или наборы RR), которые имеют больший общий размер. Например, на рисунке FAQ-5 показано, что запрос для www.example.com может привести к таким результатам (AAAA — это записи IPv6):

Или тот же запрос может вернуть следующие записи TXT, каждая из которых обеспечивает определенную функцию, например обнаружение спама. или проверка сайта, как показано на рисунке FAQ-6:

Если зона подписана DNSSEC, она будет регулярно возвращать большие ответы из-за криптографических ключей и подписей, как показано на рисунке FAQ-7:

Поскольку все больше и больше людей внедряют новые функции, такие как IPv6, предотвращение спама и DNSSEC, DNS с большей вероятностью переключится на TCP из-за большего размера ответа.

Что произойдет, если TCP заблокирован?

В любом случае, когда размер сообщения превышает 512 байт, это инициирует установку бита «TC» (усечение) в DNS, информируя клиента о том, что длина сообщения превысила допустимый размер. В таких ситуациях клиенту необходимо повторно передать данные по протоколу TCP, для которого ограничение размера составляет 64 000 байт. Если DNS-серверы и сетевое окружение не могут поддерживать большие пакеты UDP, это вызовет повторную передачу через TCP; если TCP заблокирован, большой ответ UDP приведет либо к фрагментации IP, либо к полному отбрасыванию. Конечным симптомом для конечного клиента обычно является медленное разрешение DNS или невозможность разрешения определенных доменных имен вообще.

Размер имеет значение: EDNS

Вам может быть интересно, откуда взялось ограничение размера в 512 байт. Размер полезной нагрузки UDP в 512 байт зависит от IPv4. Стандарт IPv4 2 указывает, что каждый хост должен иметь возможность собирать пакеты размером 576 байт или меньше, удалять заголовок и другие параметры, оставляя 512 байтов для данных полезной нагрузки. Именно по этой причине изначально существует ровно 13 корневых серверов DNS 3 : 13 доменных имен и 13 IPv4-адресов прекрасно вписываются в один UDP-пакет.

Именно по этой причине изначально существует ровно 13 корневых серверов DNS 3 : 13 доменных имен и 13 IPv4-адресов прекрасно вписываются в один UDP-пакет.

Это ограничение размера давно признано проблемой. В 1999 году был предложен механизм расширения DNS (EDNS), который с годами обновлялся, увеличивая размер до 4096 байт или 4 килобайт. Таким образом, если вы используете относительно современный DNS-сервер, шансы на его переключение на TCP должны быть небольшими.

Однако, несмотря на то, что EDNS существует уже давно, его поддержка не была столь универсальной, как должна была бы быть 4 . Некоторое сетевое оборудование, такое как брандмауэры, может по-прежнему делать предположения о размере пакета DNS. Брандмауэр может отбросить или отклонить большой DNS-пакет, думая, что это атака. Это поведение, возможно, не вызывало видимых проблем в прошлом (или вызывало, но никто не понимал почему), но поскольку размер данных DNS продолжает увеличиваться, важно, чтобы все сетевое оборудование было правильно настроено для поддержки больших размеров пакетов DNS. Если сетевая среда не полностью поддерживает большие DNS-сообщения, это может привести к тому, что DNS-сообщение будет отклонено сетевым оборудованием или частично отброшено во время фрагментации. Для конечного пользователя это выглядит так: DNS-запросы остаются без ответа или занимают очень много времени, создавая впечатление, что «DNS/сеть очень медленные».

Если сетевая среда не полностью поддерживает большие DNS-сообщения, это может привести к тому, что DNS-сообщение будет отклонено сетевым оборудованием или частично отброшено во время фрагментации. Для конечного пользователя это выглядит так: DNS-запросы остаются без ответа или занимают очень много времени, создавая впечатление, что «DNS/сеть очень медленные».

Хотя EDNS необходим для работы современного DNS, возможность отправки сообщений большего размера способствовала объемным атакам, таким как Amplification and Reflection .

1 RFC 1034, написанный в 1987 году, указал использование TCP для DNS в качестве требования.

2 RFC 791, который был опубликован в 1981 году

3 Хотя на сегодняшний день существует только 13 IPv4-адресов для корневого DNS-сервера, фактически он распределен по многим узлам по всему миру с использованием таких методов, как Anycast и балансировка нагрузки.

4 Признавая эту проблему, сообщество DNS провело мероприятие «День флага DNS» 1 февраля 2019 г. , объявив его днем, когда EDNS должна полностью поддерживаться в будущем.

, объявив его днем, когда EDNS должна полностью поддерживаться в будущем.

Что такое порт DNS? — Руководство для ПК

Последнее обновление

Возможно, вы слышали о DNS-серверах, но что такое DNS-порт? Это руководство объяснит это подробно и расскажет о некоторых других связанных аспектах. Итак, продолжайте читать до конца и найдите все, что вам нужно знать о порте DNS и о том, как его использовать.

Что это за порт DNS?Порт DNS — это порт, назначенный DNS-сервером, который вы используете. Наиболее часто используемый DNS-порт — UDP 53. Этот порт используется по умолчанию для всех запросов, связанных с системой доменных имен.

Лучшие на сегодня предложения модемов!

Выбор редактора

Скидка 13%

ARRIS SURFboard SBG7600AC2 Кабельный модем DOCSIS 3.0

*Цены могут быть изменены. Руководство для ПК поддерживается читателями. Когда вы покупаете по ссылкам на нашем сайте, мы можем получать партнерскую комиссию. Узнать больше

Руководство для ПК поддерживается читателями. Когда вы покупаете по ссылкам на нашем сайте, мы можем получать партнерскую комиссию. Узнать больше

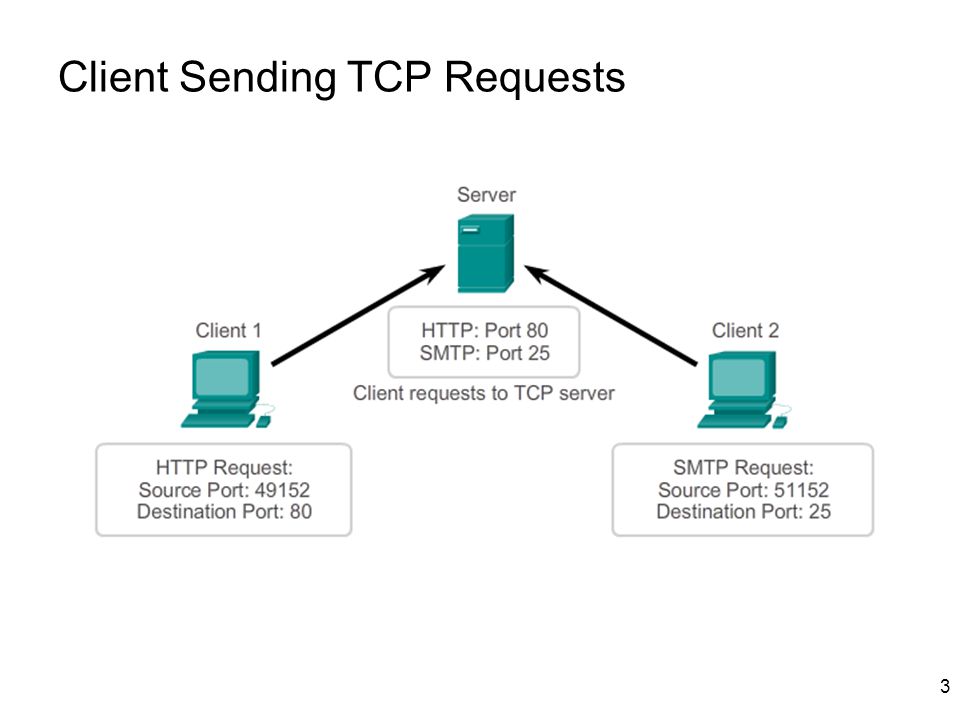

UDP намного легче и быстрее, чем TCP, и может значительно снизить нагрузку на все DNS-серверы. Серверы зон в системе доменных имен сильно зависят от TCP-порта 53 из-за того, что TCP более надежен. Но TCP медленнее и использует гораздо большую полосу пропускания.

Эта передача зоны DNS обычно происходит на стороне DNS-сервера. И порт DNS имеет решающее значение, поскольку он позволяет системам взаимодействовать друг с другом с помощью доменных имен, а не IP-адресов.

Использование команды Dig для запроса записи DNSКоманда Dig является мощной в ОС Linux для запроса всей информации DNS. Вы можете использовать эту конкретную команду для запроса записи A для любого доменного имени. Эта команда будет запрашивать DNS-сервер, используя протокол UDP по умолчанию.

~$ dig google.com

172. 217.18.110

217.18.110

Обмен данными в системе доменных имен осуществляется с использованием двух разных типов сообщений. К ним относятся запросы и ответы на них. Как формат запроса, так и формат воспроизведения в DNS содержат различные разделы,

Раздел заголовкаВ этом разделе есть флаг, идентификация, номера вопросов и ответов, записи авторитетных ресурсов и различные другие записи.

Секция флаговЭта секция имеет различные подразделы из 1 или 4 бит. Он указывает тип сообщения и имя органа, сервер и статус. Он указывает, является ли запрос рекурсивным или запрос был усечен или нет.

Раздел вопросовЭтот раздел содержит тип записи DNS и доменное имя, которое необходимо разрешить. Каждая метка в доменном имени имеет префикс в зависимости от ее длины.

Раздел ответов В этом разделе содержится запись имени запроса.

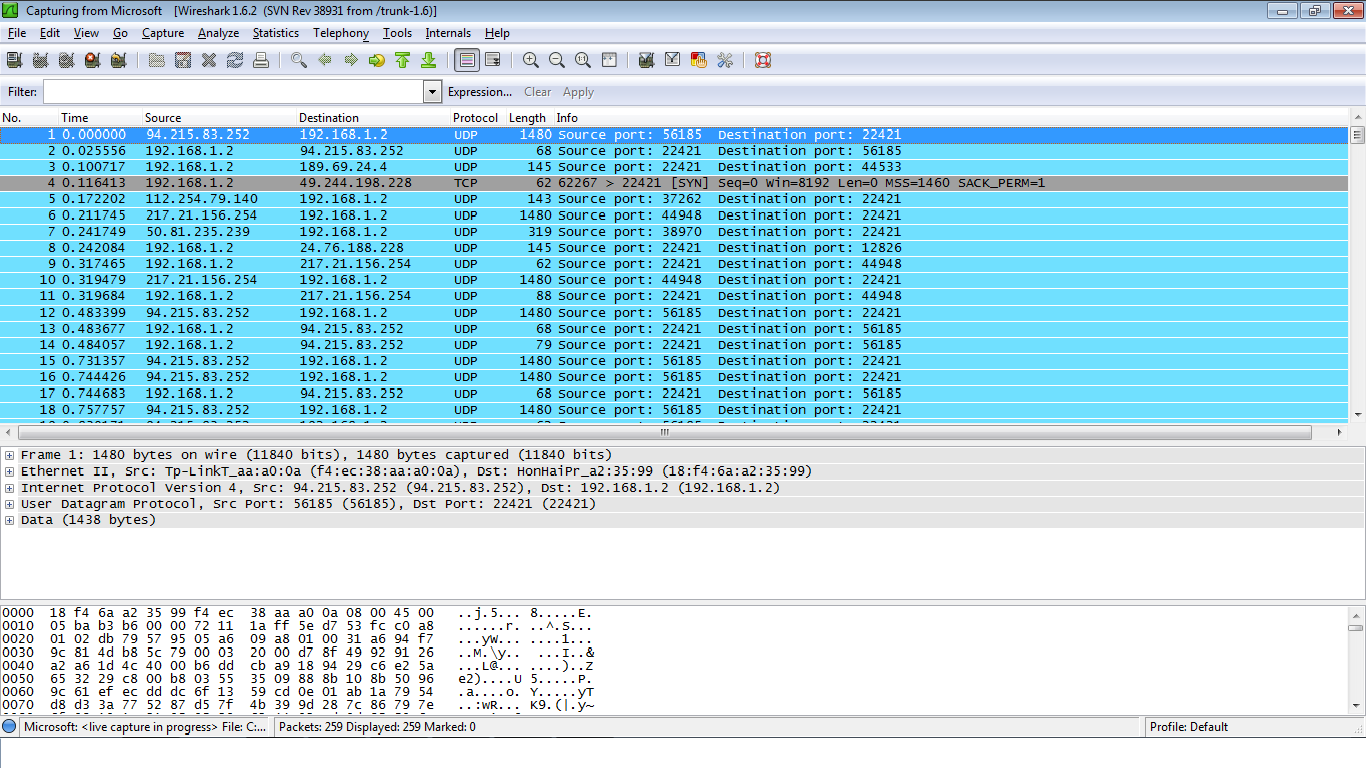

Команда «Tcpdump» является мощной в Linux для захвата пакетов. Вы можете использовать эту команду для захвата этих DNS-пакетов.

Частные DNS-серверыИспользуя приведенный выше пример, вы можете видеть, что вы можете удобно собирать все данные системы доменных имен с помощью команды Dig. Ваш интернет-провайдер записывает все DNS-запросы, которые вы делаете в Интернете, потому что по закону они должны делать это в течение длительного времени.

Частные DNS-серверы могут безопасно обрабатывать все эти запросы к серверу доменных имен и держать всех остальных в стороне. Ваш интернет-провайдер будет знать только то, что вы вошли на эти серверы.

Эти частные DNS-серверы для различных поставщиков DNS-серверов могут шифровать весь ваш онлайн-трафик и защищать все ваши DNS-запросы от любых третьих лиц.

Никакая третья сторона не может тайно шпионить за вами и перенаправлять вашу информацию на какие-либо вредоносные сайты. Кроме того, вы также можете извлечь выгоду из молниеносного времени разрешения вашей системы доменных имен.

Кроме того, вы также можете извлечь выгоду из молниеносного времени разрешения вашей системы доменных имен.

Многие фирмы имеют разные DNS-серверы. И эти серверы будут обмениваться информацией друг с другом в рамках передачи зоны. В то время как основной DNS-сервер, называемый здесь главным DNS-сервером, будет реплицировать всю эту информацию о системе доменных имен.

Выделяется как основная зона и копирует вторичные зоны. Этот главный сервер классифицируется как полномочный сервер для этого домена. Передачи подключаются к порту 53 и используют TCP с транспортным уровнем, чтобы гарантировать доставку передачи.

Обычно это происходит на стороне сервера системы доменных имен. Но вы можете использовать его для получения всех записей для одного домена.

Запрос DNS с шифрованием с использованием порта HTTPS и порта TLS Обычные запросы DNS и ответы отправляются с использованием TCP и UDP без шифрования. Это подвержено спуфингу и включает интернет-фильтрацию с использованием служб DNS.

Это подвержено спуфингу и включает интернет-фильтрацию с использованием служб DNS.

DNS с SSL и HTTPS — это стандарты, разработанные для шифрования трафика системы доменных имен с открытым текстом для предотвращения вредоносных атак, рекламодателей, интернет-провайдеров или других лиц от интерпретации информации. DNS с TLS использует порт 853, а DNS с HTTPS использует порт 443.

Часто задаваемые вопросы Есть ли способ перехватить DNS-запрос со всеми записями?Вы можете использовать команду «Tcpdump» для перехвата запроса DNS на UDP 53. Это мощная команда, и она может перехватывать пакеты DNS. Вы также можете использовать команду «копать» с этим.

Чем полезны частные DNS-серверы? Ваш интернет-провайдер ведет учет всех ваших DNS-запросов. И если вы хотите защитить их от доступа вашего интернет-провайдера, вам понадобятся частные DNS-серверы, потому что они шифруют эти запросы.

0.0.1

0.0.1

contoso.com, введите :

contoso.com, введите :

Также возможно, что рекурсивное время ожидания по умолчанию слишком короткое.

Также возможно, что рекурсивное время ожидания по умолчанию слишком короткое.