Как настроить двухфакторную аутентификацию для всех ваших аккаунтов

ВКонтакте

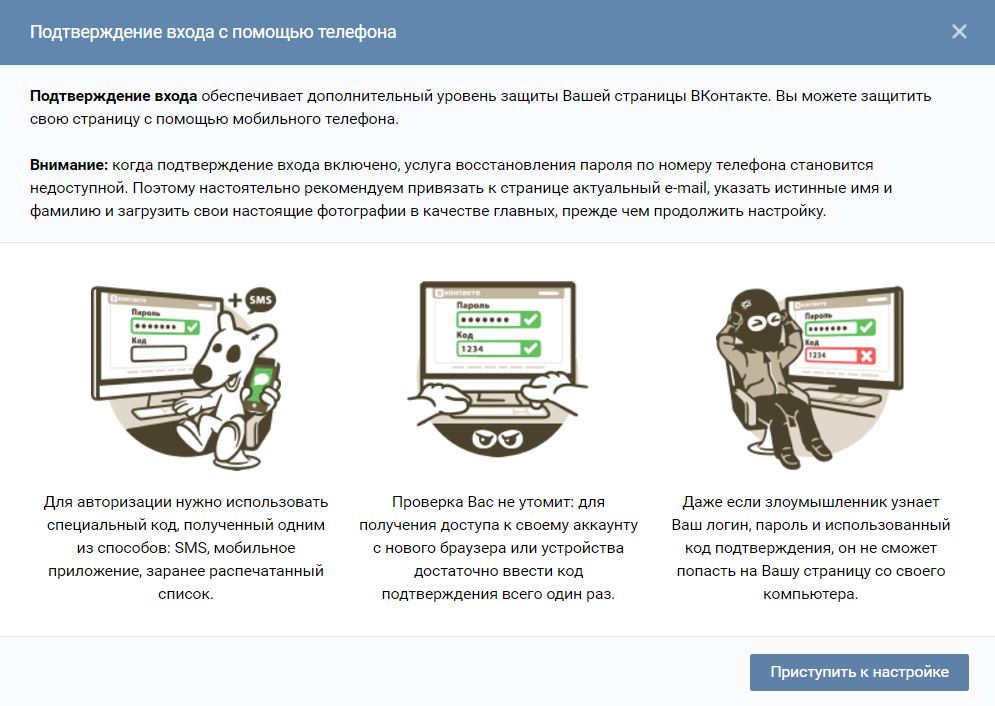

Чтобы защитить аккаунт от взлома, перейдите в настройки через сайт социальной сети. Найдите вкладку «Безопасность» и в разделе «Подтверждение входа» нажмите на кнопку «Подключить». После настройки вы сможете входить в аккаунт с помощью СМС-кода или одного из десяти резервных кодов. Также можно подключить стороннее приложение для аутентификации.

Рекомендуется заблаговременно привязать к аккаунту почтовый ящик, поскольку функция восстановления после настройки двухфакторной аутентификации станет недоступна.

Разработчик:

VK.com

Разработчик:

VK.comЦена: Бесплатно

Разработчик: «V Kontakte» Ltd.

Цена: Бесплатно

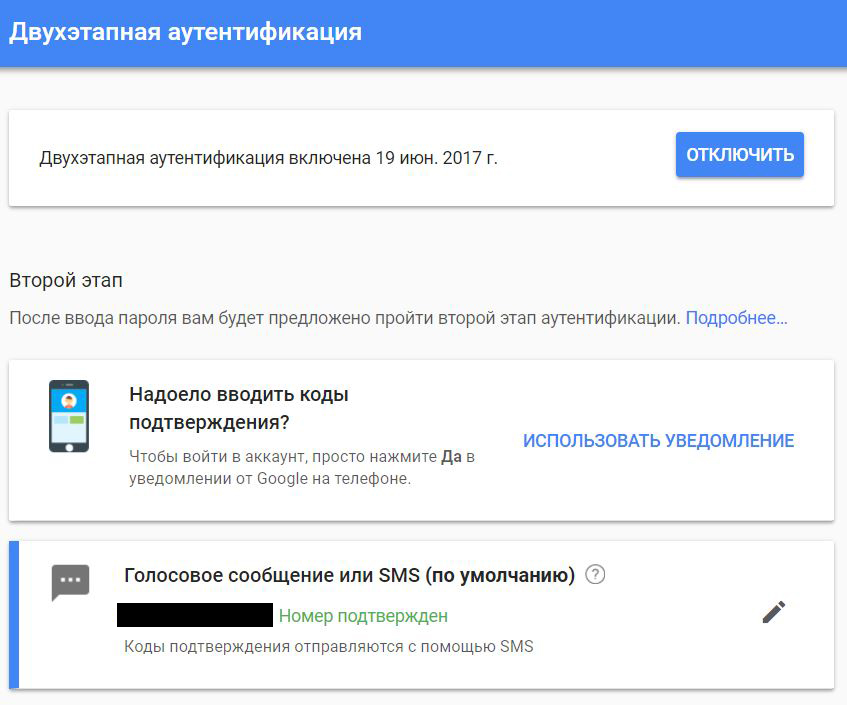

Самый простой способ включить двухфакторную аутентификацию во всех сервисах Google — запустить настройку по этой ссылке. Вас попросят войти в аккаунт, ввести номер телефона и выбрать, как получать коды подтверждения — текстовыми сообщениями или звонками.

Как и в Facebook, можно настроить уведомления, которые просто просят выбрать «да» или «нет» при попытке входа. Также можно сгенерировать ключ безопасности для USB-брелока.

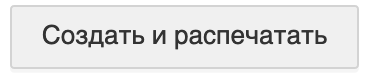

На странице есть функция генерирования резервных кодов для офлайн-доступа. Google предложит сразу десять кодов, каждый из которых действует только один раз.

theverge.com

theverge.comВойти в Instagram можно и через браузер, но настроить двухфакторную аутентификацию — только через мобильное приложение. Перейдите к профилю, откройте меню с помощью кнопки в правом верхнем углу и зайдите в настройки. В разделе «Конфиденциальность и безопасность» вы увидите кнопку «Двухфакторная аутентификация». Нажмите на неё и выберите способ защиты — SMS или приложение для аутентификации.

Цена: Бесплатно

Цена: Бесплатно

Разработчик: Instagram

Цена: Бесплатно

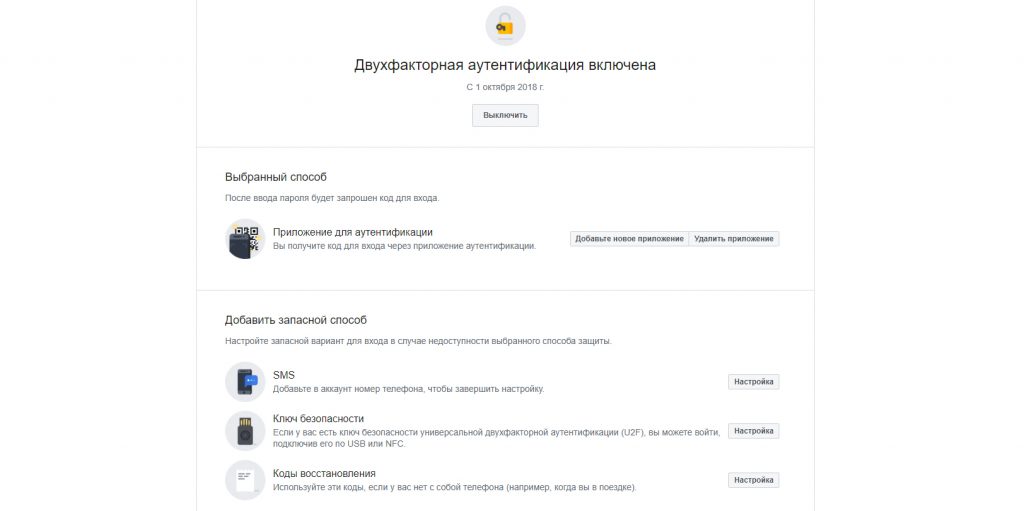

Через меню в мобильном приложении или в браузерной версии войдите в настройки и выберите пункт «Безопасность и вход». В разделе «Использовать двухфакторную аутентификацию» вы сможете зарегистрировать телефонный номер, на который при каждой попытке входа в социальную сеть будет приходить код, или привязать приложение для аутентификации.

Здесь же можно настроить ключ безопасности для входа с помощью USB-брелока или NFC-маячка. А для поездок за границу, где нет доступа к интернету, отлично подойдут коды восстановления. Их тоже можно сгенерировать в этом разделе.

Если вы предпочитаете не использовать дополнительные меры защиты при каждом входе с одного и того же устройства, то можете добавить его в список авторизованных входов.

Цена: Бесплатно

Цена: Бесплатно

Разработчик: Facebook Inc

Цена: Бесплатно

Откройте настройки приложения через меню справа вверху. В разделе «Аккаунт» есть кнопка «Двухшаговая проверка». Нажмите на неё. Мессенджер попросит придумать шестизначный код, подтвердить его и добавить адрес электронной почты для сброса пин-кода и защиты аккаунта.

Очень важно ввести действующий адрес почты, потому что сервис не позволит заново подтвердить личность, если вы не использовали WhatsApp больше семи дней и забыли код.

Цена: Бесплатно

Цена: Бесплатно

Разработчик: Разработчик

Цена: Бесплатно

Telegram

В настройках в разделе «Конфиденциальность» нужно выбрать пункт «Двухэтапная аутентификация» и нажать «Установить дополнительный пароль». Введите и подтвердите дополнительный пароль, подсказку и почту для восстановления. Теперь при входе на новом устройстве сервис будет спрашивать не только пин-код, но и этот пароль.

Цена: Бесплатно

Цена: Бесплатно

Разработчик: Разработчик

Цена: Бесплатно

iOS

Чтобы включить двухфакторную аутентификацию, устройство должно работать как минимум на iOS 9. Необходимые действия могут немного отличаться в разных версиях мобильной операционной системы.

Если вы используете iOS 10.3 или выше, то перейдите в настройки, нажмите на своё имя и выберите пункт «Пароль и безопасность». Так вы сможете включить дополнительную защиту: система будет отправлять текстовое сообщение с кодом при каждой попытке входа в систему.

Если у вас установлена iOS 10.2 или более ранняя версия, то двухфакторную аутентификацию можно найти в разделе iCloud → Apple ID → «Пароль и безопасность».

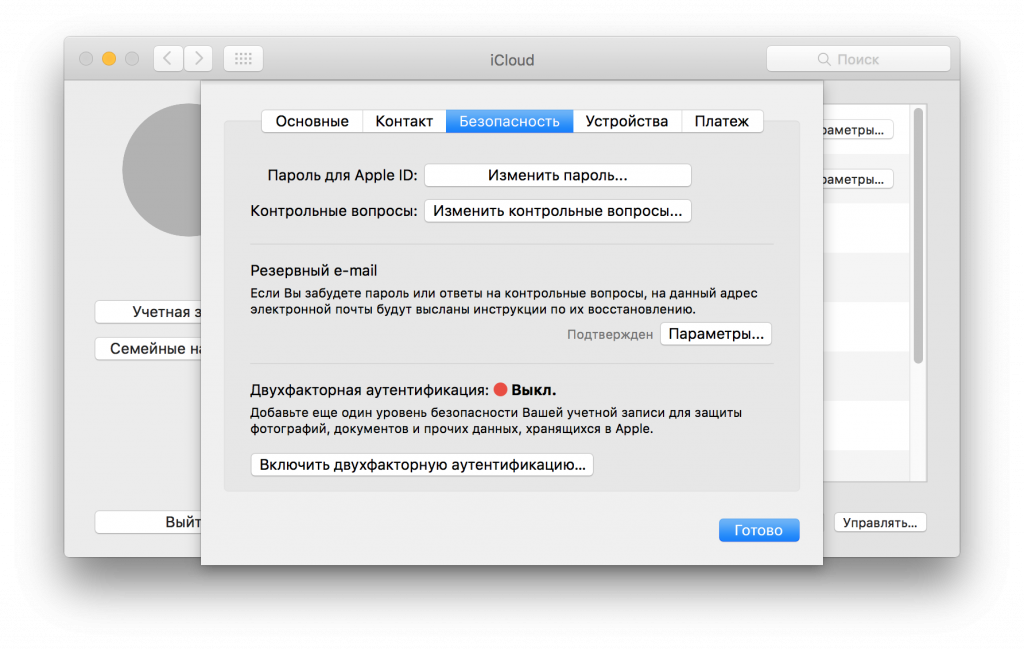

macOS

Потребуется версия операционной системы El Capitan или выше.

Щёлкните по иконке яблока в верхнем левом углу экрана, выберите «Системные настройки» → iCloud → «Учётная запись». Можно ускорить процесс, введя слово iCloud в поиске Spotlight. Затем щёлкните по значку «Безопасность» и включите двухфакторную аутентификацию.

Вы можете выбрать, как Apple будет подтверждать вход: с помощью шестизначного кода в сообщении или телефонного звонка.

Microsoft

Войдите в аккаунт Microsoft и откройте меню «Безопасность». Внизу страницы согласитесь ознакомиться с дополнительными мерами безопасности и нажмите «Настройка двухшаговой проверки». Далее просто следуйте пошаговой инструкции.

Dropbox

На домашней странице веб-версии облачного хранилища щёлкните по аватару и выберите «Настройки». Во вкладке «Безопасность» вы увидите раздел «Двухэтапная проверка». Включите функцию и после выбора способа «Использовать текстовые сообщения» введите свой телефонный номер.

Цена: Бесплатно

Цена: Бесплатно

Разработчик: Разработчик

Цена: Бесплатно

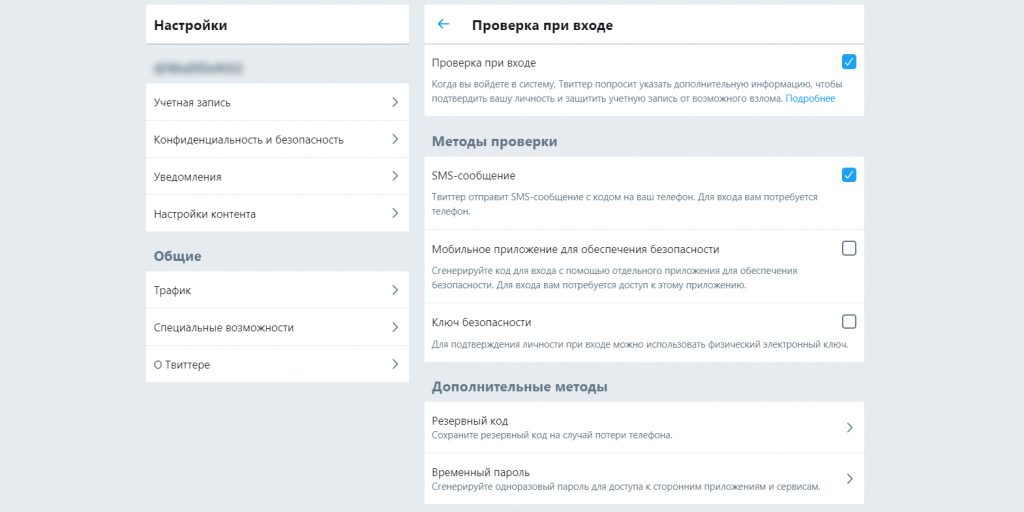

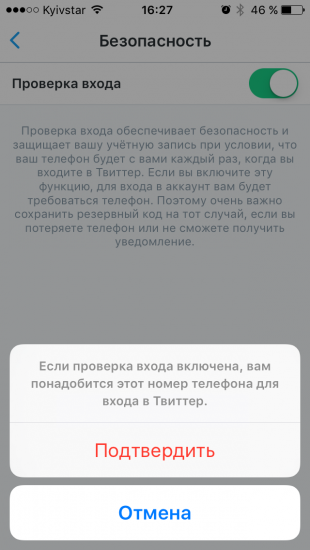

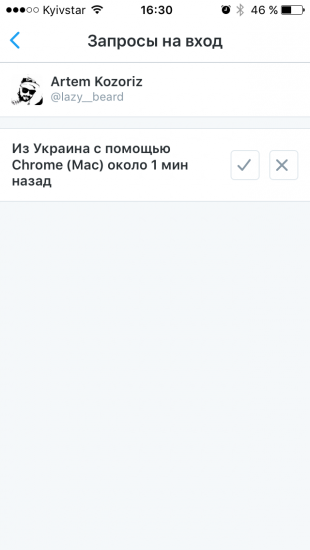

В приложении или веб-версии нажмите на картинку профиля и найдите пункт «Настройки и безопасность». В открывшейся вкладке «Учётная запись» перейдите в раздел «Безопасность». Там включите проверку входа.

Здесь вы тоже можете сгенерировать резервный код для поездок. Также есть возможность создать временный пароль для входа на устройства или в приложения, требующие авторизации в Twitter. Срок действия временного пароля истекает через час после создания.

Цена: Бесплатно

Цена: Бесплатно

Разработчик: Разработчик

Цена: Бесплатно

Перейдите в настройки браузерной версии Pinterest и пролистайте до раздела «Безопасность». Там активируйте функцию «Запрашивать код при входе». Вам сразу же дадут резервный код восстановления на случай, если вы потеряете телефон или не сможете получить доступ к приложению для аутентификации.

Двухфакторная аутентификация работает на всех типах устройств, но включается только через веб-версию сервиса. Также в разделе «Безопасность» можно найти список всех устройств, с которых осуществлялся вход в аккаунт, нажав «Показать сессии». Если вы видите незнакомый смартфон или компьютер, то можете смело его удалять.

Цена: Бесплатно

Цена: Бесплатно

Аутентификация в других сервисах

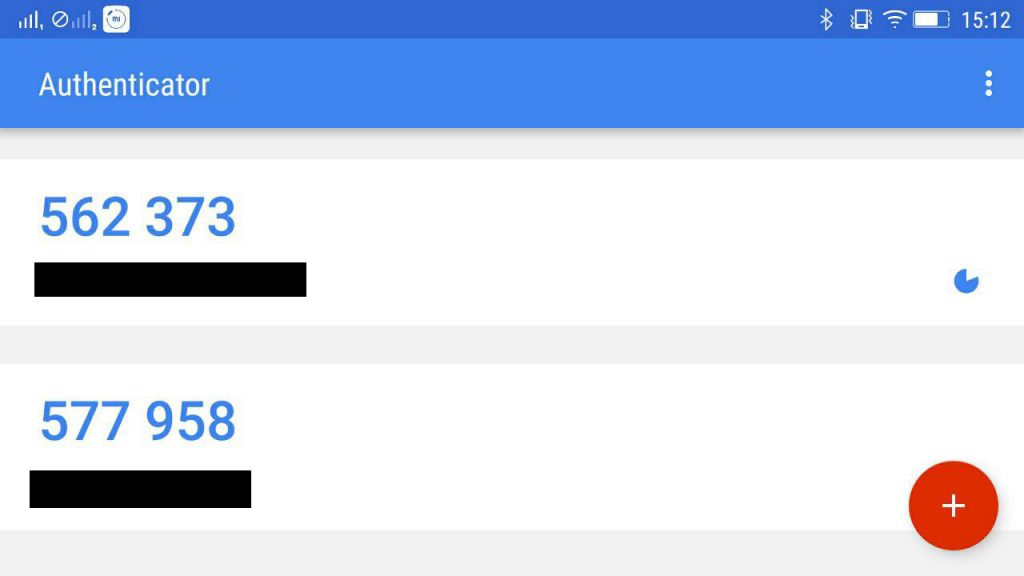

Для всего остального, не перечисленного выше, рекомендуется использовать приложения-аутентификаторы. Они служат хранилищами кодов, к которым можно получить доступ без интернета. Среди самых популярных вариантов — Authy и Google Authenticator.

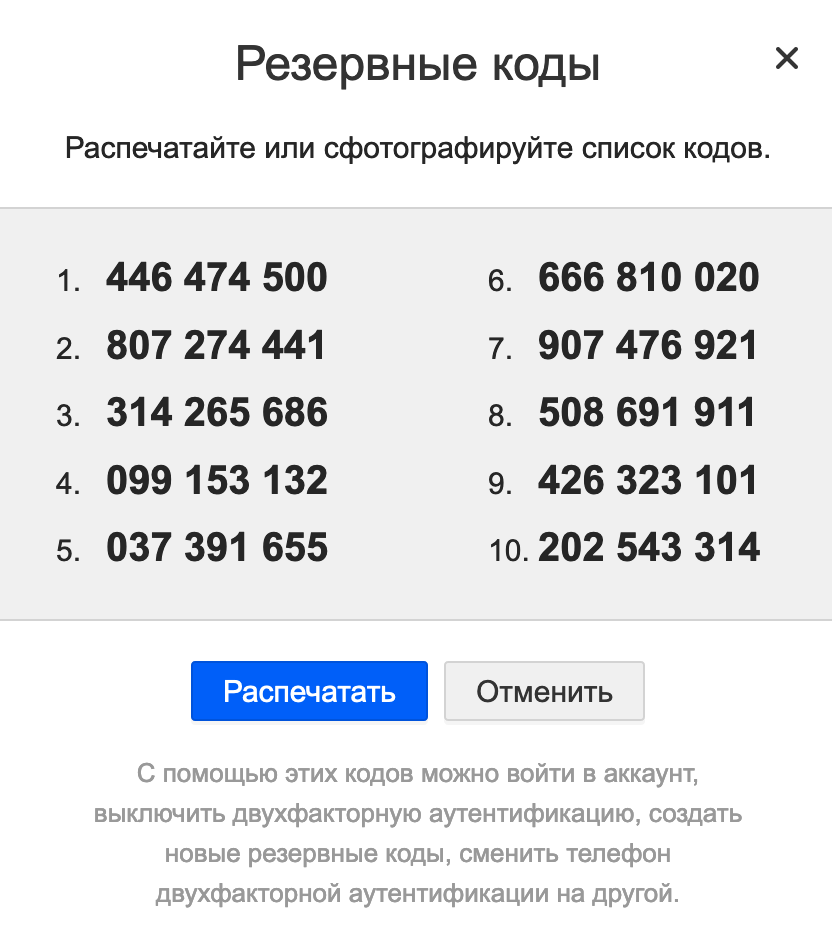

Вам достаточно просканировать QR-код аккаунта какого-либо сервиса, и этот аккаунт будет сохранён в приложении. При последующем входе в сервис, защищённый двухфакторной аутентификацией, нужно будет открыть приложение и ввести сгенерированный код.

Цена: Бесплатно

Разработчик:

Authy

Разработчик:

AuthyЦена: Бесплатно

Цена: Бесплатно

Цена: Бесплатно

Читайте также 🧐

5 способов двухфакторной аутентификации, их преимущества и недостатки

В основе двухфакторной аутентификации лежит использование не только традиционной связки «логин-пароль», но и дополнительного уровня защиты — так называемого второго фактора, обладание которым нужно подтвердить для получения доступа к учётной записи или другим данным.

Простейший пример двухфакторной аутентификации, с которым постоянно сталкивается каждый из нас, — это снятие наличных через банкомат. Чтобы получить деньги, нужна карта, которая есть только у вас, и PIN-код, который знаете только вы. Заполучив вашу карту, злоумышленник не сможет снять наличность не зная PIN-кода и точно так же не сможет получить деньги зная его, но не имея карты.

По такому же принципу двухфакторной аутентификации осуществляется доступ к вашим аккаунтам в соцсетях, к почте и другим сервисам. Первым фактором является комбинация логина и пароля, а в роли второго могут выступать следующие 5 вещей.

SMS-коды

Ken Banks/flickr.com

Ken Banks/flickr.comПодтверждение с помощью SMS-кодов работает очень просто. Вы, как обычно, вводите свой логин и пароль, после чего на ваш номер телефона приходит SMS с кодом, который нужно ввести для входа в аккаунт. Это всё. При следующем входе отправляется уже другой SMS-код, действительный лишь для текущей сессии.

Преимущества

- Генерация новых кодов при каждом входе. Если злоумышленники перехватят ваш логин и пароль, они ничего не смогут сделать без кода.

- Привязка к телефонному номеру. Без вашего телефона вход невозможен.

Недостатки

- При отсутствии сигнала сотовой сети вы не сможете залогиниться.

- Существует теоретическая вероятность подмены номера через услугу оператора или работников салонов связи.

- Если вы авторизуетесь и получаете коды на одном и том же устройстве (например, смартфоне), то защита перестаёт быть двухфакторной.

Приложения-аутентификаторы

authy.com

authy.comЭтот вариант во многом похож на предыдущий, с тем лишь отличием, что, вместо получения кодов по SMS, они генерируются на устройстве с помощью специального приложения (Google Authenticator, Authy). Во время настройки вы получаете первичный ключ (чаще всего — в виде QR-кода), на основе которого с помощью криптографических алгоритмов генерируются одноразовые пароли со сроком действия от 30 до 60 секунд. Даже если предположить, что злоумышленники смогут перехватить 10, 100 или даже 1 000 паролей, предугадать с их помощью, каким будет следующий пароль, просто невозможно.

Преимущества

- Для аутентификатора не нужен сигнал сотовой сети, достаточно подключения к интернету при первичной настройке.

- Поддержка нескольких аккаунтов в одном аутентификаторе.

Недостатки

- Если злоумышленники получат доступ к первичному ключу на вашем устройстве или путём взлома сервера, они смогут генерировать будущие пароли.

- При использовании аутентификатора на том же устройстве, с которого осуществляется вход, теряется двухфакторность.

Проверка входа с помощью мобильных приложений

Данный тип аутентификации можно назвать сборной солянкой из всех предыдущих. В этом случае, вместо запроса кодов или одноразовых паролей, вы должны подтвердить вход с вашего мобильного устройства с установленным приложением сервиса. На устройстве хранится приватный ключ, который проверяется при каждом входе. Это работает в Twitter, Snapchat и различных онлайн-играх. Например, при входе в ваш Twitter-аккаунт в веб-версии вы вводите логин и пароль, потом на смартфон приходит уведомление с запросом о входе, после подтверждения которого в браузере открывается ваша лента.

Преимущества

- Не нужно ничего вводить при входе.

- Независимость от сотовой сети.

- Поддержка нескольких аккаунтов в одном приложении.

Недостатки

- Если злоумышленники перехватят приватный ключ, они смогут выдавать себя за вас.

- Смысл двухфакторной аутентификации теряется при использовании одного и того же устройства для входа.

Аппаратные токены

yubico.com

yubico.comФизические (или аппаратные) токены являются самым надёжным способом двухфакторной аутентификации. Будучи отдельными устройствами, аппаратные токены, в отличие от всех перечисленных выше способов, ни при каком раскладе не утратят своей двухфакторной составляющей. Чаще всего они представлены в виде USB-брелоков с собственным процессором, генерирующим криптографические ключи, которые автоматически вводятся при подключении к компьютеру. Выбор ключа зависит от конкретного сервиса. Google, например, рекомендует использовать токены стандарта FIDO U2F, цены на которые начинаются от 6 долларов без учёта доставки.

Преимущества

- Никаких SMS и приложений.

- Нет необходимости в мобильном устройстве.

- Является полностью независимым девайсом.

Недостатки

- Нужно покупать отдельно.

- Поддерживается не во всех сервисах.

- При использовании нескольких аккаунтов придётся носить целую связку токенов.

Резервные ключи

По сути, это не отдельный способ, а запасной вариант на случай утери или кражи смартфона, на который приходят одноразовые пароли или коды подтверждения. При настройке двухфакторной аутентификации в каждом сервисе вам дают несколько резервных ключей для использования в экстренных ситуациях. С их помощью можно войти в ваш аккаунт, отвязать настроенные устройства и добавить новые. Эти ключи стоит хранить в надёжном месте, а не в виде скриншота на смартфоне или текстового файла на компьютере.

Как видите, в использовании двухфакторной аутентификации есть некоторые нюансы, но сложными они кажутся лишь на первый взгляд. Каким должно быть идеальное соотношение защиты и удобства, каждый решает для себя сам. Но в любом случае все заморочки оправдываются с лихвой, когда дело заходит о безопасности платёжных данных или личной информации, не предназначенной для чужих глаз.

Где можно и нужно включить двухфакторную аутентификацию, а также о том, какие сервисы её поддерживают, можно прочесть здесь.

Что выбрать для двухфакторной аутентификации вместо кодов в SMS

За последние пару лет идея двухфакторной аутентификации, о которой так долго говорили гики, сильно продвинулась в массы. Однако до сих пор в большинстве случаев речь идет о двухфакторной аутентификации при помощи одноразовых паролей, приходящих в SMS. А это, к сожалению, не очень-то надежный вариант. Вот что может пойти не так:

- Пароль в SMS можно подсмотреть, если у вас включен показ уведомлений на экране блокировки.

- Даже если показ уведомлений отключен, можно извлечь SIM-карту из смартфона, установить в другой смартфон и принять SMS с паролем.

- SMS с паролем может перехватить пробравшийся в смартфон троян.

- Также с помощью различных махинаций (убеждение, подкуп, сговор и так далее) можно заполучить новую SIM-карту с номером жертвы в салоне сотовой связи. Тогда SMS будут приходить на эту карту, а телефон жертвы просто не будет связываться с сетью.

- Наконец, SMS с паролем может быть перехвачена через фундаментальную уязвимость в протоколе SS7, по которому эти SMS передаются.

Надо заметить, что даже самый трудоемкий и высокотехнологичный из перечисленных методов перехвата пароля в SMS — с помощью взлома протокола SS7 — уже был использован на практике. Так что речь не о теоретической возможности возникновения неприятностей, а о вполне практической угрозе.

В общем, пароли в SMS — это не очень-то безопасно, а иногда даже и очень небезопасно. Поэтому есть смысл озаботиться поиском альтернативных вариантов двухэтапной аутентификации, о чем мы сегодня и поговорим.

Одноразовые коды в файле или на бумажке

Наиболее простая замена одноразовым паролям, присылаемым в SMS, — это те же самые одноразовые пароли, но заготовленные заранее. Это не самый плохой вариант, особенно для тех сервисов, в которых вам надо авторизовываться сравнительно редко. Собственно, даже для того же «Фейсбука» этот метод вполне может подойти, особенно в качестве резервного способа входа.

Работает это очень просто: по запросу сервис генерирует и показывает на экране десяток одноразовых кодов, которые в дальнейшем могут быть использованы для подтверждения входа в него. Дальше вы просто распечатываете или переписываете эти коды на бумагу и кладете в сейф. Или, что еще проще, сохраняете в зашифрованных записях в менеджере паролей.

В общем, не так важно, будете ли вы хранить эти коды на теплой ламповой бумаге или в бездушном цифровом виде — важно сохранить их так, чтобы они а) не потерялись и б) не могли быть украдены.

Приложения для двухфакторной аутентификации

У единожды сгенерированного набора одноразовых кодов есть один недостаток: рано или поздно он закончится, и вполне может так получиться, что вы останетесь без кода в самый неподходящий момент. Поэтому есть способ лучше: можно генерировать одноразовые коды на лету с помощью небольшого и, как правило, очень простого приложения — аутентификатора.

Как работают приложения-аутентификаторы

Работают приложения для двухфакторной аутентификации очень просто. Вот что придется сделать:

- устанавливаете на смартфон приложение для двухфакторной аутентификации;

- заходите в настройки безопасности сервиса, который среди опций для двухфакторной аутентификации предлагает использовать такие приложения;

- выбираете двухфакторную аутентификацию с помощью приложения;

- сервис покажет вам QR-код, который можно отсканировать прямо в 2FA-приложении;

- сканируете код приложением — и оно начинает каждые 30 секунд создавать новый одноразовый код.

Коды создаются на основе ключа, который известен только вам и серверу, а также текущего времени, округленного до 30 секунд. Поскольку обе составляющие одинаковы и у вас, и у сервиса, коды генерируются синхронно. Этот алгоритм называется OATH TOTP (Time-based One-time Password), и в подавляющем большинстве случаев используется именно он.

Также существует альтернатива — алгоритм OATH HOTP (HMAC-based One-time Password). В нем вместо текущего времени используется счетчик, увеличивающийся на 1 при каждом новом созданном коде. Но этот алгоритм редко встречается в реальности, поскольку при его использовании гораздо сложнее обеспечить синхронное создание кодов на стороне сервиса и приложения. Проще говоря, есть немалый риск, что в один не очень прекрасный момент счетчик собьется и ваш одноразовый пароль не сработает.

Так что можно считать OATH TOTP де-факто индустриальным стандартом (хотя формально это даже не стандарт, на чем создатели этого алгоритма очень настаивают в его описании).

Совместимость приложений для двухфакторной аутентификации и сервисов

Подавляющее большинство приложений для двухфакторной аутентификации работает по одному и тому же алгоритму, так что для всех сервисов, которые поддерживают аутентификаторы, можно использовать любое из них — какое вам больше нравится.

Как и в любом добротном правиле, в этом тоже есть определенное количество исключений. Некоторые сервисы по каким-то причинам, ведомым только им одним, предпочитают делать свои собственные приложения для двухфакторной аутентификации, которые работают только с ними. Более того, сами сервисы не работают ни с какими другими приложениями, кроме своих собственных.

Особенно это распространено среди крупных издателей компьютерных игр — например, существуют несовместимые со сторонними сервисами приложения Blizzard Authenticator, Steam Mobile с встроенным аутентификатором Steam Guard, Wargaming Auth и так далее. Для этих сервисов придется ставить именно эти приложения.

Также по этому странному пути пошла Adobe, разработавшая Adobe Authenticator, который работает только с аккаунтами AdobeID. Но при этом вы можете использовать для защиты AdobeID и другие аутентификаторы, так что вообще непонятно, ради чего было городить огород.

Так или иначе, большинство нормальных ИТ-компаний не ограничивает пользователей в выборе 2FA-приложения. И даже если по каким-то соображениям им хочется контролировать этот процесс и создать свое приложение, то чаще всего они позволяют защищать с его помощью не только «свои» аккаунты, но и учетные записи сторонних сервисов.

Поэтому просто выбирайте приложение-аутентификатор, которое вам больше нравится по набору дополнительных функций — оно будет работать с большинством сервисов, которые вообще поддерживают 2FA-приложения.

Лучшие приложения для двухфакторной аутентификации

Выбор 2FA-приложений на удивление велик: поиск по запросу «authenticator» в Google Play или Apple App Store выдает не один десяток результатов. Мы не советуем устанавливать первое попавшееся приложение — это может быть небезопасно, ведь, по сути, вы собираетесь доверить ему ключи от своих аккаунтов (оно не будет знать ваши пароли, конечно, но ведь 2FA вы добавляете именно потому, что пароли имеют свойство утекать). В общем, стоит выбирать из приложений, созданных крупными и уважаемыми разработчиками.

Несмотря на то что базовая функция у всех этих приложений одна и та же — создание одноразовых кодов по одному и тому же алгоритму, некоторые аутентификаторы обладают дополнительными функциями или особенностями интерфейса, которые могут показаться вам удобными. Перечислим несколько самых интересных вариантов.

1. Google Authenticator

Поддерживаемые платформы: Android, iOS

Как отмечают буквально все публикации, Google Authenticator — это самое простое в использовании из всех существующих приложений для двухфакторной аутентификации. У него даже настроек нет. Все, что можно сделать, — это добавить новый токен (так называется генератор кодов для отдельного аккаунта) или удалить один из имеющихся. А чтобы скопировать код в буфер обмена, достаточно коснуться его пальцем на сенсорном экране смартфона или планшета. Все!

Однако у такой простоты есть и недостаток: если вам что-то не нравится в интерфейсе или хочется от аутентификатора чего-то большего — придется устанавливать другое приложение.

+ Очень просто использовать.

2. Duo Mobile

Поддерживаемые платформы: Android, iOS

Duo Mobile также крайне прост в использовании, минималистичен и лишен дополнительных настроек. По сравнению с Google Authenticator у него есть одно преимущество: по умолчанию Duo Mobile скрывает коды — чтобы увидеть код, надо нажать на конкретный токен. Если вы, как и я, испытываете дискомфорт каждый раз, когда открываете аутентификатор и показываете всем окружающим кучу кодов от всех своих аккаунтов сразу, то вам эта особенность Duo Mobile наверняка понравится.

+ По умолчанию скрывает коды.

3. Microsoft Authenticator

Поддерживаемые платформы: Android, iOS

В Microsoft тоже не стали усложнять и сделали свой аутентификатор на вид очень минималистичным. Но при этом Microsoft Authenticator заметно функциональнее, чем Google Authenticator. Во-первых, хоть по умолчанию все коды показываются, но каждый из токенов можно отдельно настроить так, чтобы при запуске приложения код был скрыт.

Во-вторых, Microsoft Authenticator упрощает вход в аккаунты Microsoft. В этом случае после ввода пароля достаточно будет нажать в приложении кнопку подтверждения входа — и все, можно даже не вводить одноразовый код.

+ Можно настроить, чтобы коды скрывались.

+ Дополнительные возможности для входа в аккаунты Microsoft.

4. FreeOTP

Поддерживаемые платформы: Android, iOS

Есть четыре причины, по которым вам может понравиться этот аутентификатор, разработанный Red Hat. Во-первых, это ваш выбор, если вы любите программное обеспечение с открытым кодом. Во-вторых, это самое маленькое приложение из всех рассматриваемых — версия для iOS занимает всего 750 Кбайт. Для сравнения: минималистичный Google Authenticator занимает почти 14 Мбайт, а приложение Authy, о котором мы поговорим ниже, — аж 44 Мбайта.

В-третьих, по умолчанию приложение скрывает коды и показывает их только после касания. Наконец, в-четвертых, FreeOTP позволяет максимально гибко конфигурировать токены вручную, если вам это зачем-нибудь нужно. Разумеется, обычный способ создания токена с помощью сканирования QR-кода тоже поддерживается.

+ По умолчанию скрывает коды.

+ Приложение занимает всего 700 Кбайт.

+ Открытый код.

+ Максимум настроек при создании токена вручную.

5. Authy

Поддерживаемые платформы: Android, iOS, Windows, macOS, Chrome

Самое навороченное из приложений для двухфакторной аутентификации, основным достоинством которого является то, что все токены хранятся в облаке. Это позволяет получить доступ к токенам с любого из ваших устройств. Заодно это упрощает переезд на новые устройства — не придется заново активировать 2FA в каждом сервисе, можно продолжить пользоваться существующими токенами.

В облаке токены зашифрованы ключом, который создается на основе заданного пользователем пароля, — то есть данные хранятся безопасно, и украсть их будет нелегко. Также можно установить ПИН-код на вход в приложение — или защитить его отпечатком пальца, если ваш смартфон оснащен соответствующим сканером.

Основной недостаток Authy состоит в том, что приложение с ходу требует завести аккаунт, привязанный к вашему телефонному номеру, — без этого просто не получится начать с ним работать.

+ Токены хранятся в облаке, что позволяет использовать их на всех своих устройствах.

+ По той же причине очень удобно переезжать на новое устройство.

+ Вход в приложение защищен PIN-кодом или отпечатком пальца.

+ На экране показывается код только для последнего использованного токена.

+ В отличие от остальных приложений, поддерживает не только Android и iOS, но и Windows, macOS и Chrome.

− Требуется зарегистрироваться в Authy, используя номер телефона, — без этого приложение не работает.

6. «Яндекс.Ключ»

Поддерживаемые платформы: Android, iOS

На мой взгляд, по концепции «Яндекс.Ключ» — это самое удачное из существующих приложений для двухфакторной аутентификации. С одной стороны, оно не требует с ходу регистрироваться — можно начать им пользоваться с той же легкостью, как и Google Authenticator. С другой стороны, в нем есть несколько дополнительных возможностей, которые открываются тем, кто не поленится зайти в настройки.

Во-первых, «Яндекс.Ключ» можно «запереть» на PIN-код или отпечаток пальца. Во-вторых, можно создать в облаке «Яндекса» резервную копию токенов, защищенную паролем (а вот на этом этапе уже придется указать номер телефона), и восстановить ее на любом из используемых вами устройств. Точно так же можно будет перенести токены на новое устройство, когда понадобится переезжать.

Получается, что «Яндекс.Ключ» сочетает в себе простоту Google Authenticator и расширенную функциональность Authy — в зависимости от того, что вы предпочитаете. Единственный недостаток приложения — не вполне удобный для использования с большим количеством токенов интерфейс.

+ Минимализм на старте, расширенная функциональность доступна через настройки.

+ Создание резервных копий токенов в облаке для использования на нескольких устройствах и переезда на новые.

+ Вход в приложение защищен PIN-кодом или отпечатком пальца.

+ На экране показывается код только для последнего использованного токена.

+ Заменяет постоянный пароль к аккаунту «Яндекса».

− При большом количестве токенов не очень удобно искать нужный.

«Железные» аутентификаторы FIDO U2F: YubiKey и все-все-все

Если приложение, генерирующее одноразовые коды, кажется вам слишком эфемерным способом защитить свои аккаунты, и хочется чего-то более постоянного, надежного и материального — буквально запереть аккаунт на ключ и положить его в карман, — то у меня есть для вас хорошая новость: такой вариант также существует. Это аппаратные токены стандарта U2F (Universal 2nd Factor), созданного FIDO Alliance.

Как работают токены FIDO U2F

Аппаратные U2F-токены очень полюбились специалистам по безопасности — в первую очередь потому, что с точки зрения пользователя они работают очень просто. Для начала работы достаточно подключить U2F-токен к вашему устройству и зарегистрировать его в совместимом сервисе, причем делается это буквально в пару кликов.

Впоследствии при необходимости подтвердить вход в этот сервис нужно будет подключить U2F-токен к тому устройству, с которого вы входите, и нажать на токене кнопку (в некоторых устройствах — ввести PIN или приложить палец к сканеру). Все — никаких сложных настроек, ввода длинных последовательностей случайных символов и прочих танцев с бубном, которые обычно все себе представляют при упоминании слова «криптография».

Вставьте ключ и нажмите кнопку — и это действительно все

При этом «под капотом» все устроено очень умно и криптографически надежно: при регистрации токена на сервисе создается пара криптографических ключей — приватный и публичный. Публичный сохраняется на сервере, а приватный хранится в защищенном хранилище Secure Element, которое является сердцем U2F-токена, — и этот ключ никогда не покидает устройство.

Приватный ключ используется для того, чтобы зашифровать подтверждение входа, которое передается на сервер и может быть расшифровано с помощью публичного ключа. Если кто-то от вашего имени попытается передать подтверждение входа, зашифрованное неправильным приватным ключом, то при расшифровке с помощью известного сервису публичного ключа вместо подтверждения получится бессмыслица, и сервис не пустит его в аккаунт.

Какими бывают U2F-устройства

Наиболее известный и распространенный пример U2F — это «ключи» YubiKey, которые производит компания Yubico. Собственно, она и стояла у истоков этого стандарта, но предпочла сделать его открытым, для чего и был создан FIDO Alliance. А поскольку стандарт открытый, вы не ограничены в выборе: U2F-совместимые устройства производят и продают разные компании — в онлайн-магазинах можно найти множество разнообразных моделей.

YubiKey — вероятно, самые популярные U2F-токены

Например, Google недавно представила свой комплект аппаратных аутентификаторов Google Titan Security Keys. На самом деле это ключи производства Feitian Technologies (второй по популярности производитель U2F-токенов после Yubico), для которых в Google написали собственную прошивку.

Разумеется, все аппаратные аутентификаторы, совместимые со стандартом U2F, будут с одинаковым успехом работать со всеми сервисами, которые также с этим стандартом совместимы. Однако у разных моделей есть несколько важных различий, и самое важное из них — это интерфейсы, которыми оборудован «ключ». От этого напрямую зависит, с какими устройствами он сможет работать:

USB — для подключения к компьютерам (Windows, Mac или Linux — неважно, «ключи» работают без установки каких-либо драйверов). Помимо обычного USB-A бывают «ключи» с USB-C.

NFC — необходим для использования со смартфонами и планшетами на Android.

Bluetooth — понадобится на тех мобильных устройствах, в которых нет NFC. К примеру, аутентификатор с Bluetooth все еще нужен владельцам iPhone: несмотря на то, что в iOS уже разрешили приложениям использовать NFC (до 2018 года это было позволено только Apple Pay), разработчики большинства совместимых с U2F приложений еще не воспользовались этой возможностью. У Bluetooth-аутентификаторов есть пара минусов: во-первых, их нужно заряжать, а во-вторых, их подключение занимает гораздо больше времени.

В базовых моделях U2F-токенов обычно есть только поддержка собственно U2F — такой ключ обойдется в $10–20. Есть устройства подороже ($20–50), которые заодно умеют работать в качестве смарт-карты, генерировать одноразовые пароли (в том числе OATH TOTP и HOTP), генерировать и хранить ключи PGP-шифрования, могут использоваться для входа в Windows, macOS и Linux и так далее.

Что же выбрать: SMS, приложение или YubiKey?

Универсального ответа на этот вопрос не существует — для разных сервисов можно использовать разные варианты двухфакторной аутентификации в различных сочетаниях. Например, наиболее важные аккаунты (скажем, вашу основную почту, к которой привязаны остальные учетные записи) стоит защитить по максимуму — запереть на «железный» U2F-токен и запретить любые другие опции 2FA. Так можно быть уверенным, что никто и никогда не получит доступ к аккаунту без этого токена.

Хороший вариант — привязать к аккаунту два «ключа», как это делается с ключами от автомобиля: один всегда с собой, а другой лежит в надежном месте — на случай, если первый потеряется. При этом «ключи» могут быть разного типа: скажем, приложение-аутентификатор на смартфоне в качестве основного и U2F-токен или листочек с одноразовыми паролями, лежащий в сейфе, в качестве резервного средства.

Так или иначе, главный совет — по возможности избегать использования одноразовых паролей в SMS. Правда, получится это не всегда: например, финансовые сервисы в силу своей консервативности продолжают использовать SMS и крайне редко позволяют пользоваться чем-либо еще.

Как сделать двухфакторную аутентификацию надежнее в два простых шага

Читая недавний пост о краже iPhone и важности двухфакторной аутентификации, я внезапно поняла одну очень неприятную вещь. Я в свое время радостно включила двухфакторную аутентификацию на всех учетных записях, где это было возможно, — для банковских операций, аккаунтов Google и так далее. «Теперь-то мои важные данные защищены от злоумышленников!» — думала я.

И когда мне требовалось войти в учетную запись с другого устройства или еще за чем-нибудь воспользоваться двухфакторной аутентификацией, я просто брала телефон и видела присланный код в удобном уведомлении, которое появлялось даже на заблокированном телефоне.

Как iPhone, так и Android-аппараты могут показывать текстовые сообщения на экране блокировки — и их увидит любой, кто держит устройство в руках! Так что я, конечно, была в полной безопасности — до тех пор, пока кто-нибудь не стащил бы мой телефон. Великолепно! И ничего, что смартфоны являются одной из самых популярных мишеней для воров, которые знают тысячу и один способ незаконного обогащения с помощью с краденого мобильного устройства.

В общем, я свой урок усвоила, и теперь позвольте мне поделиться с вами ценными советами о том, как сделать так, чтобы уведомления на вашем телефоне и устройствах ваших близких не выдали ваши секреты и коды доступа к учетным записям.

Как отключить уведомления на экране блокировки Android

Меню настроек на устройствах Android меняется от версии к версии и различается на разных устройствах. Поэтому универсальную инструкцию составить нельзя, так что, возможно, вам придется побродить по настройкам. Но в целом это должно выглядеть как-то так:

- Откройте Настройки.

- Перейдите в раздел Приложения и уведомления, а затем — в раздел Уведомления;

- Выберите пункт На заблокированном экране.

- Выберите вариант Не показывать уведомления или Скрывать личную информацию.

Как отключить уведомления на экране блокировки iPhone

На iPhone настройки уведомлений более гибкие. Как и в Android, здесь можно выбрать общие параметры предпросмотра:

- Откройте Настройки.

- Перейдите в раздел Уведомления.

- Нажмите в самом верху экрана Показ миниатюр, если вы хотите убрать все уведомления с экрана блокировки.

- Выберите Если разблокировано или Никогда.

Но в iOS можно и более тонко настроить баланс между удобством и конфиденциальностью. Чтобы оставить лишь некоторые уведомления на экране блокировки и скрыть сообщения, содержащие личные сведения, можно настроить эту функцию отдельно для каждого приложения:

- Откройте Настройки.

- Перейдите в раздел Уведомления.

- Выберите нужное приложение, например Сообщения.

- Прокрутите экран вниз до параметра отображения миниатюр и выберите или Если разблокировано, или Никогда.

Не забудьте о защите SIM-карты

Убрать уведомления с экрана блокировки — хорошее начало, но мы этим не ограничимся. На самом деле текстовые сообщения получает не телефон, а кусочек пластика с микросхемой, о котором мы редко вспоминаем, — SIM-карта. Вынуть SIM-карту из телефона очень легко, а затем ее можно вставить в любой другой аппарат и принимать на него все ваши звонки и сообщения, включая SMS с одноразовыми кодами двухфакторной аутентификации.

Существует простой способ защиты от такого вида кражи информации — просто установите запрос PIN-кода на SIM-карте. На iPhone это делается так:

- Откройте Настройки.

- Прокрутите список и нажмите Телефон.

- Перейдите в раздел SIM-PIN.

- Включите параметр SIM-PIN.

- Введите текущий PIN-код. Если вы ни разу не настраивали PIN-код, введите стандартный код сотового оператора — его можно найти на упаковке вашей SIM-карты.

- Чтобы установить свой код вместо стандартного, нажмите Изменить PIN-код.

- Введите текущий PIN-код.

- После этого введите новый PIN-код и повторите ввод для подтверждения.

В Android (напомню, что на вашем телефоне настройки могут отличаться) это делается так:

- Перейдите в раздел Настройки, затем — Безопасность и местоположение.

- Выберите Блокировка SIM-карты, а дальше снова Блокировка SIM-карты.

- Когда появится запрос, введите PIN-код SIM-карты (если вы его не настраивали, найдите стандартный PIN-код в сопроводительных документах SIM-карты).

- Нажмите Изменить PIN-код SIM-карты.

- Введите старый PIN-код.

- Введите новый PIN-код (и повторите ввод для подтверждения).

В результате после каждого перезапуска телефона и после установки SIM-карты в другой телефон нужно будет вводить PIN-код, иначе телефон не включится. Готово! Теперь ваши коды двухфакторной аутентификации будут надежно скрыты от чужих глаз.

Двухфакторная аутентификация / 1cloud.ru corporate blog / Habr

Cегодня мы решили обратить внимание на тему двухфакторной аутентификации и рассказать о том, как она работает.

Двухфакторная аутентификация или 2FA – это метод идентификации пользователя в каком-либо сервисе, где используются два различных типа аутентификационных данных. Введение дополнительного уровня безопасности обеспечивает более эффективную защиту аккаунта от несанкционированного доступа.

Двухфакторная аутентификация требует, чтобы пользователь имел два из трех типов идентификационных данных.

Вот эти типы:

- Нечто, ему известное;

- Нечто, у него имеющееся;

- Нечто, ему присущее (биометрика).

Очевидно, что к первому пункту относятся различные пароли, пин-коды, секретные фразы и так далее, то есть что-то, что пользователь запоминает и вводит в систему при запросе.

Второй пункт – это токен, то есть компактное устройство, которое находится в собственности пользователя. Самые простые токены не требуют физического подключения к компьютеру – у них имеется дисплей, где отображается число, которое пользователь вводит в систему для осуществления входа – более сложные подключаются к компьютерам посредством USB и Bluetooth-интерфейсов.

Сегодня в качестве токенов могут выступать смартфоны, потому что они стали неотъемлемой частью нашей жизни. В этом случае так называемый одноразовый пароль генерируется или с помощью специального приложения (например Google Authenticator), или приходит по SMS – это максимально простой и дружественный к пользователю метод, который некоторые эксперты оценивают как менее надежный.

В ходе проведенного исследования, в котором приняли участие 219 человек разных полов, возрастов и профессий, стало известно, что более половины опрошенных используют двухфакторную SMS-аутентификацию в социальных сетях (54,48%) и при работе с финансами (69,42%).

Однако, когда дело касается рабочих вопросов, то здесь предпочтение отдается токенам (45,36%). Но вот что интересно, количество респондентов, пользующихся этими технологиями как добровольно, так и по приказу начальства (или вследствие других вынуждающих обстоятельств), примерно одинаково.

График популярности различных технологий по сферам деятельности

График заинтересованности респондентов в 2FA

Среди токенов можно выделить одноразовые пароли, синхронизированные по времени, и одноразовые пароли на основе математического алгоритма. Синхронизированные по времени одноразовые пароли постоянно и периодически меняются. Такие токены хранят в памяти количество секунд, прошедших с 1 января 1970 года, и отображают часть этого числа на дисплее.

Чтобы пользователь мог осуществить вход, между токеном клиента и сервером аутентификации должна существовать синхронизация. Главная проблема заключается в том, что со временем они способны рассинхронизироваться, однако некоторые системы, такие как SecurID компании RSA, дают возможность повторно синхронизировать токен с сервером путем ввода нескольких кодов доступа. Более того, многие из этих устройств не имеют сменных батарей, потому обладают ограниченным сроком службы.

Как следует из названия, пароли на основе математического алгоритма используют алгоритмы (например цепочки хэшей) для генерации серии одноразовых паролей по секретному ключу. В этом случае невозможно предугадать, каким будет следующий пароль, даже зная все предыдущие.

Иногда 2FA реализуется с применением биометрических устройств и методов аутентификации (третий пункт). Это могут быть, например, сканеры лица, отпечатков пальцев или сетчатки глаза.

Проблема здесь заключается в том, что подобные технологии очень дороги, хотя и точны. Другой проблемой использования биометрических сканеров является неочевидность определения необходимой степени точности.

Если установить разрешение сканера отпечатка пальца на максимум, то вы рискуете не получить доступ к сервису или устройству в том случае, если получили ожог или ваши руки попросту замерзли. Поэтому для успешного подтверждения этого аутентификатора достаточно неполного соответствия отпечатка эталону. Также стоит отметить, что изменить такой «биопароль» физически невозможно.

Насколько надежна двухфакторная аутентификация

Это хороший вопрос. 2FA не является непроницаемой для злоумышленников, однако она серьезно усложняет им жизнь. «Используя 2FA вы исключаете достаточно крупную категорию атак», – говорит Джим Фентон (Jim Fenton), директор по безопасности OneID. Чтобы взломать двухфакторную аутентификацию «плохим парням» придется украсть ваши отпечатки или получить доступ к cookie-файлам или кодам, сгенерированным токенами.

Последнего можно добиться, например, с помощью фишинговых атак или вредоносного программного обеспечения. Есть еще один необычный способ: доступ к аккаунту журналиста Wired Мэтта Хоннана (Matt Honnan) злоумышленники получили с помощью функции восстановления аккаунта.

Восстановление аккаунта выступает в качестве инструмента для обхода двухфакторной аутентификации. Фентон, после истории с Мэттом, лично создал аккаунт в Google, активировал 2FA и притворился, что «потерял» данные для входа. «Восстановление аккаунта заняло некоторое время, но через три дня я получил письмо, что 2FA была отключена», – отмечает Фентон. Однако и у этой проблемы есть решения. По крайней мере, над ними работают.

«Я считаю, что биометрия – это один из таких способов, – говорит технический директор Duo Security Джон Оберхайд (Jon Oberheide). – Если я потеряю свой телефон, то чтобы восстановить все аккаунты мне не хватит вечности. Если бы существовал хороший биотметрический метод, то он бы стал надежным и полезным механизмом восстановления». По сути, Джон предлагает использовать одну форму 2FA для аутентификации, а другую – для восстановления.

Где применяется 2FA

Вот несколько основных сервисов и социальных сетей, которые предлагают эту функцию – это Facebook, Gmail, Twitter, LinkedIn, Steam. Их разработчики предлагают на выбор: SMS-аутентификацию, список одноразовых паролей, Google Authenticator и др. Недавно 2FA ввел Instagram, чтобы защитить все ваши фотографии.

Однако здесь есть интересный момент. Стоит учитывать, что двухфакторная аутентификация добавляет к процессу аутентификации еще один дополнительный шаг, и, в зависимости от реализации, это может вызывать как небольшие сложности со входом (или не вызывать их вовсе), так и серьезные проблемы.

По большей части отношение к этому зависит от терпеливости пользователя и желания повысить безопасность аккаунта. Фентон высказал следующую мысль: «2FA – это хорошая штука, но она способна усложнить жизнь пользователям. Потому имеет смысл вводить её только для тех случаев, когда вход осуществляется с неизвестного устройства».

Двухфакторная аутентификация не панацея, но она помогает серьезно повысить защищенность аккаунта, затратив минимум усилий. Усложнение жизни взломщиков – это всегда хорошо, потому пользоваться 2FA можно и нужно.

Что ждет 2FA

Методам защиты, основанным на методиках многофакторной аутентификации, сегодня доверяет большое число компаний, среди которых организации из сферы высоких технологий, финансового и страхового секторов рынка, крупные банковские учреждения и предприятия госсектора, независимые экспертные организации, а также исследовательские фирмы.

Оберхайд отмечает, что многие пользователи, которые скептически относились к двухфакторной аутентификации, очень скоро обнаруживали, что здесь все не так сложно. Сегодня 2FA переживает настоящий бум, а любую популярную технологию гораздо проще совершенствовать. Несмотря на наличие сложностей, её ждет светлое будущее.

P.S. Кстати, совсем недавно мы внедрили двухфакторную аутентификацию, чтобы повысить безопасность личного кабинета 1cloud. После активации данного метода для входа в панель управления пользователю нужно не только ввести адрес электронной почты и пароль, но и уникальный код, полученный по SMS.

Включить двухфакторную аутентификацию — Help Mail.ru. Почта

Начало настройки

Перейдите в настройки → «Пароль и безопасность». В разделе «Двухфакторная аутентификация» нажмите  .

.

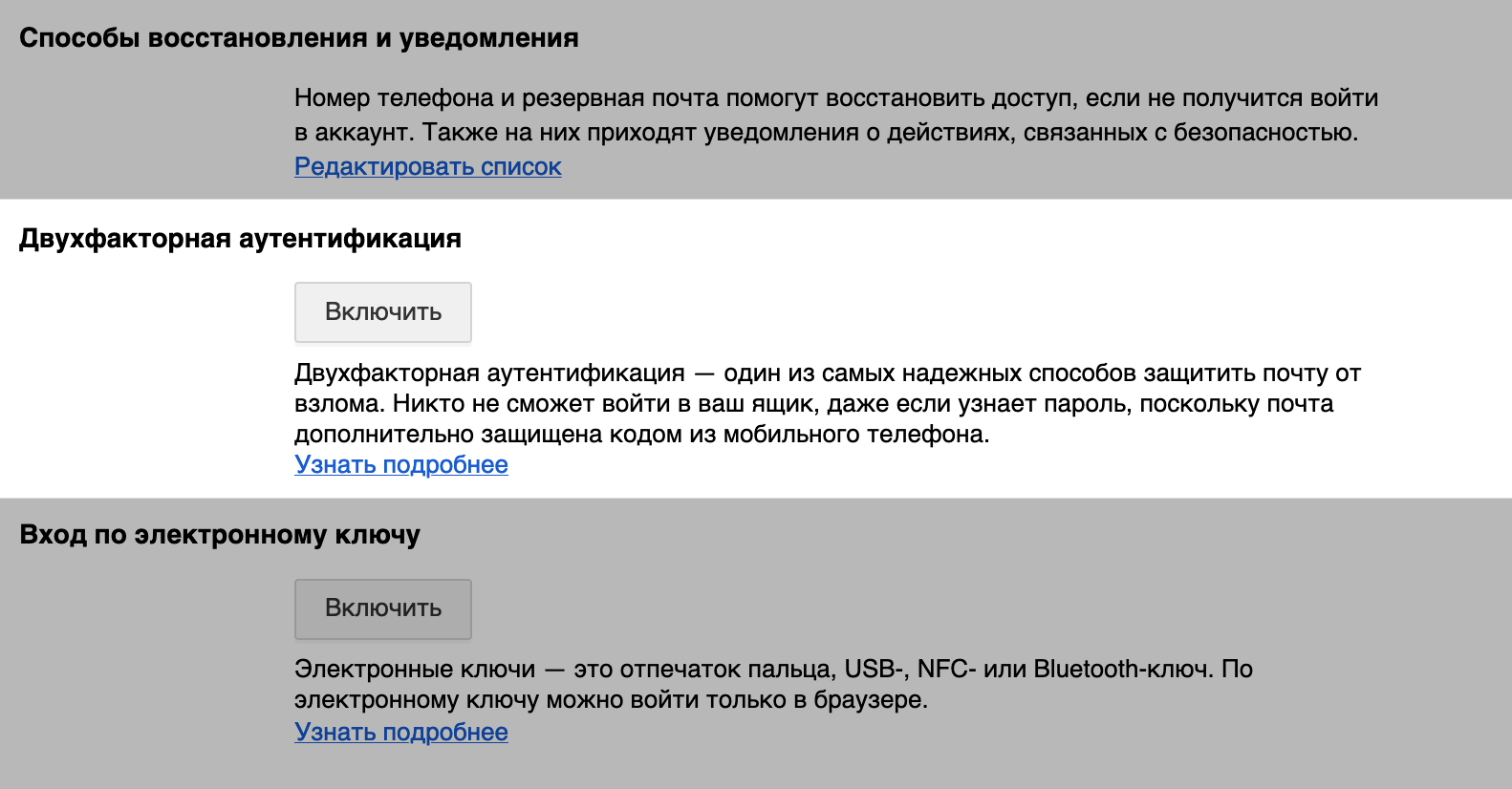

Выбрать способ получения кодов

На первом экране выберите способ получения кодов. Коды можно получать двумя способами: по СМС и в приложении «Код доступа». В приложении коды генерируются, даже если не работает интернет и нет связи.

Если хотите получать коды в приложении, установите его на iOS или Android, нажмите «Продолжить» и следуйте инструкциям на экране.

Если хотите получать коды по СМС, нажмите «Хочу получать коды по СМС» и следуйте инструкциям на экране.

Создать пароль для внешнего приложения

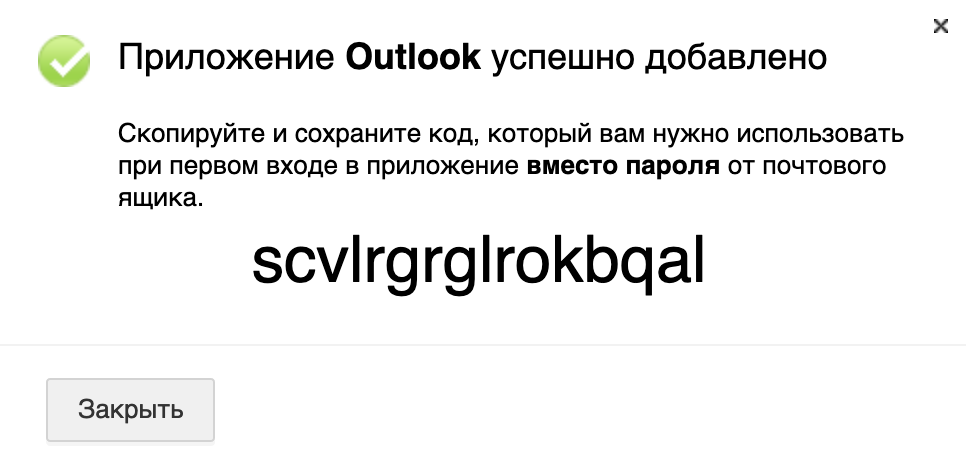

После включение двухфакторной аутентификации произойдет выход из всех аккаунтов. Если вы пользовались аккаунтом Mail.ru в почтовой программе или приложении, например Microsoft Outlook или Почта на iOS, у вас не получится войти туда снова по обычному паролю.

Для входа во внешнее приложение создайте специальный пароль. Перейдите в настройки двухфакторной аутентификации и нажмите  . Введите название и пароль аккаунта. Сгенерированный код введите вместо пароля во время первого входа.

. Введите название и пароль аккаунта. Сгенерированный код введите вместо пароля во время первого входа.

Подробнее о паролях для внешних приложений

Подготовить резервные коды

Резервные коды пригодятся, если вы не сможете получить одноразовый код по СМС или в приложении. В этом случае вместо обычного одноразового кода можно будет ввести резервный.

Перейдите в настройки двухфакторной аутентификации и нажмите  . Подтвердите создание кодов. Сфотографируйте, распечатайте или скопируйте коды, чтобы они всегда были при вас.

. Подтвердите создание кодов. Сфотографируйте, распечатайте или скопируйте коды, чтобы они всегда были при вас.

Что такое двухфакторная аутентификация. Как настроить 2FA?

Автор Admin На чтение 10 мин. Просмотров 445 Опубликовано

Многие пользователи интернета уже сталкивались или по крайней мере слышали о системе двухфакторная аутентификация. Что это такое и как её настроить мы и поговорим в этой статье.

Что такое двухфакторная аутентификация

Для начало давайте узнаем, что такое аутентификация. Если посмотреть в wikipedia, то — это процедура проверки подлинности. В реальной жизни такой проверкой может послужить паспорт, отпечатки пальцев, сканирование сетчатки глаза и так далее.

В интернете для определения вашей личности используется логин и пароль. Практически на всех сайтах для входа в личный кабинет у вас просят ввести логин (или email) и пароль. Но в последние годы хакеры приловчились похищать эти данные. Не критичная будет потеря таких данных от какого ни будь игрового аккаунта или социальной сети. Но вот если такие данные похитят из какого ни будь финансового ресурса. Например, онлайн банка, электронного кошелька или биржи. То это будет намного хуже, а для некоторых и финансовый крах. Вот для избежание таких ситуаций и была придумана дополнительная защита.

В интернете для определения вашей личности используется логин и пароль. Практически на всех сайтах для входа в личный кабинет у вас просят ввести логин (или email) и пароль. Но в последние годы хакеры приловчились похищать эти данные. Не критичная будет потеря таких данных от какого ни будь игрового аккаунта или социальной сети. Но вот если такие данные похитят из какого ни будь финансового ресурса. Например, онлайн банка, электронного кошелька или биржи. То это будет намного хуже, а для некоторых и финансовый крах. Вот для избежание таких ситуаций и была придумана дополнительная защита.

Двухфакторная аутентификация или как её сокращенно называют 2FA — это дополнительная защита. То есть, помимо стандартных логинов и паролей нужно ввести ещё один секрет. Какие это секреты вы дальше и узнаете.

Виды двухфакторной аутентификаций

На данный момент существует много разнообразных способов авторизации с помощью 2FA. Есть профессиональные способы, которые для понимания обычного пользователя очень сложны. Существуют простые, но некоторые из них мягко говоря не очень надёжны. Поэтому давайте разберём эти способы подробнее.

Одноразовые пароли на бумаге. Такой метод используют онлайн банки. Вы в банкомате получаете длинный чек с паролями. Потом при авторизации на сайте, вас просят ввести пароль под определённым номером. Такой способ использовал сбербанк. Но согласитесь такой чек можно потерять или его могут украсть. Могут закончиться пароли, а до банкомата идти далеко. Как по мне не самый надёжный способ. Я не знаю, может какие банки до сих пор его используют. Напишите в комментариях если знаете такой банк.

Одноразовые пароли на бумаге. Такой метод используют онлайн банки. Вы в банкомате получаете длинный чек с паролями. Потом при авторизации на сайте, вас просят ввести пароль под определённым номером. Такой способ использовал сбербанк. Но согласитесь такой чек можно потерять или его могут украсть. Могут закончиться пароли, а до банкомата идти далеко. Как по мне не самый надёжный способ. Я не знаю, может какие банки до сих пор его используют. Напишите в комментариях если знаете такой банк.

Отправка пароля на email. При авторизации вам на почту отправляют одноразовый пароль, который нужно ввести на сайте. Как правило, люди не думают о безопасности и при регистрации указывают такие пароли, как и от email. Поэтому если жулик похитит ваши данные он с лёгкостью сможет ввести этот пароль. Этот способ сейчас чаще используют, как дополнительный. Например, если у вас поменялся ip или вносите изменения у себя в профиле.

Отправка пароля на email. При авторизации вам на почту отправляют одноразовый пароль, который нужно ввести на сайте. Как правило, люди не думают о безопасности и при регистрации указывают такие пароли, как и от email. Поэтому если жулик похитит ваши данные он с лёгкостью сможет ввести этот пароль. Этот способ сейчас чаще используют, как дополнительный. Например, если у вас поменялся ip или вносите изменения у себя в профиле.

Отправка пароля по SMS. Один из самых популярных, но не самый надёжный способ 2FA. Многие сайты используют его если не для авторизации, то для восстановления пароля. Sms сообщения научились перехватывать с помощью подменной номера или вирусами для телефонов. Более всего вирусами подвержены телефоны на android.

Отправка пароля по SMS. Один из самых популярных, но не самый надёжный способ 2FA. Многие сайты используют его если не для авторизации, то для восстановления пароля. Sms сообщения научились перехватывать с помощью подменной номера или вирусами для телефонов. Более всего вирусами подвержены телефоны на android.

USB-ключи. Такие ключи используются в основном юридическими лицами для доступа к программам и интернет сервисам. Также на флешке могут храниться электронные подписи. Некоторые сервисы при покупки их продукта сами выдают флешки. Это надёжный способ защиты, но не для каждого доступен.

USB-ключи. Такие ключи используются в основном юридическими лицами для доступа к программам и интернет сервисам. Также на флешке могут храниться электронные подписи. Некоторые сервисы при покупки их продукта сами выдают флешки. Это надёжный способ защиты, но не для каждого доступен.

Приложения Authenticator. Популярный и надёжный способ двухфакторной аутентификации на данный момент. Вы скачиваете приложение на свой телефон. Синхронизируете его с сайтом и приложение каждые 30 секунд генерирует новые пароли. В приложении можно использовать много разных сайтов. Данные из приложения никуда не отправляются, и вся информация находится только у вас в телефоне. Но и у этого способа есть минус — это потеря или неисправность телефона. Если не учесть определённые нюансы о которых мы поговорим ниже, то восстановить доступ будет проблематично.

Приложения Authenticator. Популярный и надёжный способ двухфакторной аутентификации на данный момент. Вы скачиваете приложение на свой телефон. Синхронизируете его с сайтом и приложение каждые 30 секунд генерирует новые пароли. В приложении можно использовать много разных сайтов. Данные из приложения никуда не отправляются, и вся информация находится только у вас в телефоне. Но и у этого способа есть минус — это потеря или неисправность телефона. Если не учесть определённые нюансы о которых мы поговорим ниже, то восстановить доступ будет проблематично.

Приложения Authenticator для 2FA

Двухфакторка с помощью приложений — это один из популярных и безопасных методов на данный момент. Работают приложения для двухфакторной аутентификации очень просто. Для их подключения вам понадобится:

- установить на телефон программу.

- синхронизировать приложение с сайтом воспользовавшись QR-кодом, который можно отсканировать телефоном. Или ввести специальный код, который предоставит интернет ресурс.

После запуска программы, она будет генерировать новые пароли каждые 30 секунд. Коды создаются на основе ключа, который известен только вам и серверу. Поскольку обе составляющие одинаковы и у вас, и у сервиса, коды генерируются синхронно. Этот алгоритм называется OATH TOTP (Time-based One-time Password), и в подавляющем большинстве случаев используется именно он.

Совместимость 2FA программ

Практически все приложения для аутентификации работает по одному алгоритму. Поэтому использовать вы можете то, какое вам больше нравится. Но есть и исключения. Например, приложения Blizzard Authenticator. Он сделан под Blizzard и использовать его для других сервисов не получиться.

Adobe тоже выпустил своё приложение под названием Adobe Authenticator. Но этот сервис позволяет использовать и сторонние аутентификаторы. Не понятно для чего нужно было изобретать велосипед.

Как показывает практика, большинство ИТ ресурсов позволяют использовать любое 2FA-приложение. И даже если по каким-то соображениям им хочется контролировать этот процесс и создать свое приложение, то чаще всего они позволяют защищать с его помощью не только «свои» аккаунты, но и учетные записи сторонних сервисов.

Поэтому вы можете выбрать любое приложение-аутентификатор, которое вам больше нравится, и оно будет работать с большинством сервисов, которые поддерживают 2FA-приложения.

Популярные приложения для двухфакторной аутентификации

Если вы начнете искать приложения 2FA в Google Play или Apple App Store, то вы увидите большой выбор этих программ. И не смотря на одинаковый алгоритм работы, предпочтение стоит уделить тем, которые имеют дополнительные функции и удобный интерфейс. Ниже мы рассмотрим самые популярные варианты.

Google Authenticator. Это самое простое в использовании из всех существующих приложений для двухфакторной аутентификации. У него даже настроек нет. Более подробно о том, как работать с этим приложении мы поговорим в отдельном разделе.

Google Authenticator. Это самое простое в использовании из всех существующих приложений для двухфакторной аутентификации. У него даже настроек нет. Более подробно о том, как работать с этим приложении мы поговорим в отдельном разделе.

Скачать можно здесь: для Android, для iOS

Microsoft Authenticator. В Microsoft тоже не стали усложнять и сделали свой аутентификатор на вид очень минималистичным. Но при этом Microsoft Authenticator заметно функциональнее, чем Google Authenticator. Во-первых, хоть по умолчанию все коды показываются, но каждый из токенов можно отдельно настроить так, чтобы при запуске приложения код был скрыт.

Microsoft Authenticator. В Microsoft тоже не стали усложнять и сделали свой аутентификатор на вид очень минималистичным. Но при этом Microsoft Authenticator заметно функциональнее, чем Google Authenticator. Во-первых, хоть по умолчанию все коды показываются, но каждый из токенов можно отдельно настроить так, чтобы при запуске приложения код был скрыт.

Скачать можно здесь: для Android, для iOS

![]() Яндекс.Ключ. Это самое удачное из существующих приложений для двухфакторной аутентификации. С одной стороны, оно не требует с ходу регистрироваться — можно начать им пользоваться с той же легкостью, как и Google Authenticator. С другой стороны, в нем есть несколько дополнительных возможностей, которые открываются тем, кто не поленится зайти в настройки.

Яндекс.Ключ. Это самое удачное из существующих приложений для двухфакторной аутентификации. С одной стороны, оно не требует с ходу регистрироваться — можно начать им пользоваться с той же легкостью, как и Google Authenticator. С другой стороны, в нем есть несколько дополнительных возможностей, которые открываются тем, кто не поленится зайти в настройки.

Для входа в программу можно поставить PIN-код или отпечаток пальца. Создать в облаке «Яндекса» резервную копию токенов, защищенную паролем (а вот здесь нужно указать номер телефона), и восстановить ее на любом из используемых вами устройств. Точно так же можно будет перенести токены на новое устройство, когда понадобится переезжать.

Скачать можно здесь: для Android, для iOS

Duo Mobile. Простой в использовании и лишен дополнительных настроек. По сравнению с Google Authenticator у него есть одно преимущество: по умолчанию Duo Mobile скрывает коды — чтобы увидеть код, надо нажать на конкретный токен. Если вы испытываете дискомфорт каждый раз, когда открываете аутентификатор и показываете всем окружающим кучу кодов от всех своих аккаунтов, то вам эта особенность Duo Mobile наверняка понравится.

Duo Mobile. Простой в использовании и лишен дополнительных настроек. По сравнению с Google Authenticator у него есть одно преимущество: по умолчанию Duo Mobile скрывает коды — чтобы увидеть код, надо нажать на конкретный токен. Если вы испытываете дискомфорт каждый раз, когда открываете аутентификатор и показываете всем окружающим кучу кодов от всех своих аккаунтов, то вам эта особенность Duo Mobile наверняка понравится.

Скачать можно здесь: для Android, для iOS

FreeOTP. Есть четыре причины, по которым вам может понравиться этот аутентификатор, разработанный Red Hat. Во-первых, это ваш выбор, если вы любите программное обеспечение с открытым кодом. Во-вторых, это самое маленькое приложение из всех рассматриваемых — версия для iOS занимает всего 750 Кбайт. Для сравнения: минималистичный Google Authenticator занимает почти 14 Мбайт, а приложение Authy, о котором мы поговорим ниже, — аж 44 Мбайта.

FreeOTP. Есть четыре причины, по которым вам может понравиться этот аутентификатор, разработанный Red Hat. Во-первых, это ваш выбор, если вы любите программное обеспечение с открытым кодом. Во-вторых, это самое маленькое приложение из всех рассматриваемых — версия для iOS занимает всего 750 Кбайт. Для сравнения: минималистичный Google Authenticator занимает почти 14 Мбайт, а приложение Authy, о котором мы поговорим ниже, — аж 44 Мбайта.

В-третьих, по умолчанию приложение скрывает коды и показывает их только после касания. Наконец, в-четвертых, FreeOTP позволяет максимально гибко конфигурировать токены вручную, если вам это зачем-нибудь нужно. Разумеется, обычный способ создания токена с помощью сканирования QR-кода тоже поддерживается.

Скачать можно здесь: для Android, для iOS

Authy. Самое навороченное из приложений для двухфакторной аутентификации, основным достоинством которого является то, что все токены хранятся в облаке. Это позволяет получить доступ к токенам с любого из ваших устройств. Заодно это упрощает переезд на новые устройства — не придется заново активировать 2FA в каждом сервисе, можно продолжить пользоваться существующими токенами.

Authy. Самое навороченное из приложений для двухфакторной аутентификации, основным достоинством которого является то, что все токены хранятся в облаке. Это позволяет получить доступ к токенам с любого из ваших устройств. Заодно это упрощает переезд на новые устройства — не придется заново активировать 2FA в каждом сервисе, можно продолжить пользоваться существующими токенами.

Основной недостаток Authy состоит в том, что приложение с ходу требует завести аккаунт, привязанный к вашему телефонному номеру, — без этого просто не получится начать с ним работать.

Скачать можно здесь: для Android, для iOS, для Windows, для macOS, для Chrome

Google Authenticator

Google Authenticator является самым популярным аутентификатором среди пользователей интернет. Он прост в установки, не требует дополнительных настроек и удобен в использовании.

Как установить и настроить Google Authenticator

Скачивать приложение лучше с официального источника. Для установки аутентификатор на андроид скачайте его здесь. Если ваше устройство на IOS, то скачивать нужно здесь. Для привязки приложения нужно нажать «+». Отсканировать QR-код или ввести ключ, который вам предоставит сайт. Разберём пример на криптобирже 50x.

На сайте переходим в настройки 2FA и нажимаем включить двухфакторную аутентификацию. Нам даётся QR-код и ключ.

Обязательно нужно записать этот ключ куда ни будь на бумагу — это поможет вам восстановить доступ, в случаи поломки или потери телефона. Также не лишним будет сделать фото или скрин QR кода и спрятать в надёжном месте.

В мобильном приложении «Authenticator» нажмите «+» и выберите «Сканировать штрих код». Наведите камеру на предложенный QR код. Так вы добавите Authenticator для бирже 50x. Если камера не работает, то нужно вместо сканирования выбрать «ввод вручную» и ввести предложенный Authenticator ключ. Аналогичным способом добавляются учётные записи других интернет ресурсов.

Видео как установить Google Authenticator на windows

Если у вас нет телефона на операционной системе Android или iOS, то установить программу можно на Windows. Как это сделать смотрите в видео инструкции:

Где взять код 2FA?

Когда на сайте у вас попросят ввести код 2FA, вам нужно запустить приложение и вы увидите шестизначный код. Этот код меняется каждые 30 секунд. Если код светиться красным значит заканчивается время его действия, лучше подождать новый и не спеша ввести его.

Как восстановить аккаунты

Может случиться такая ситуация, когда телефон сломался, потерялся или его не дай бог украли. Что тогда делать? Как восстановить доступ к google authenticator?

Дело в том, что приложение не связывается с серверами Google и ничего туда не передает. Authenticator не делает backup (резервная копия). Вся информация находиться только у вас в смартфоне. Поэтому для восстановления доступа есть только два варианта.

- Если вы при добавление учётной записи, записали ключ или сделали скриншот QR-кода, то восстановить доступ не составит труда. Вы просто скачиваете на новый телефон приложение и добавляете туда учётную запись используя ключ или QR-код.

- Если вы не позаботились и не сохранили коды, то учётные записи пропали навсегда. В такой ситуации поможет обращение в службу поддержки проекта. Только они смогут удалить старую 2FA и тогда вы сможете создать новую.