CRM – что это, определение и комментарии эксперта от портала Ближе к Делу

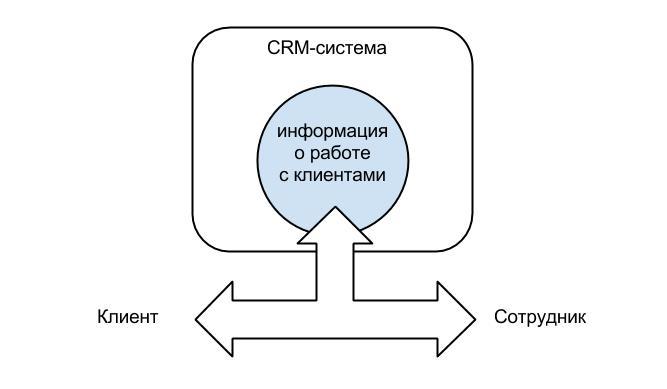

Из данного определения возникает логичный вопрос: «О каких именно взаимоотношениях идет речь?»

Из статьи про воронку продаж мы уже знаем, что в процессе покупки клиент проходит через определенный набор этапов. Так вот, по ходу их прохождения он получает опыт взаимодействия с вашей компанией, с сотрудниками, то есть между клиентом и компанией начинают складываться взаимоотношения. Полученный клиентом опыт может быть как положительным, так и отрицательным (от этого зависит купит в итоге или нет), поэтому в компании очень важно выстроить процесс управления клиентским опытом, либо, можно сказать иначе, процесс управления взаимоотношениями с клиентом. А это и есть то самое определение CRM, которое мы дали выше.

То есть CRM — это, в первую очередь, про правильно выстроенный процесс управления клиентским опытом, про набор этапов воронки продаж и описания действий, которые должны совершать сотрудники вашей компании на каждом этапе, чтобы клиент получил положительный опыт взаимодействия и в итоге совершил покупку.

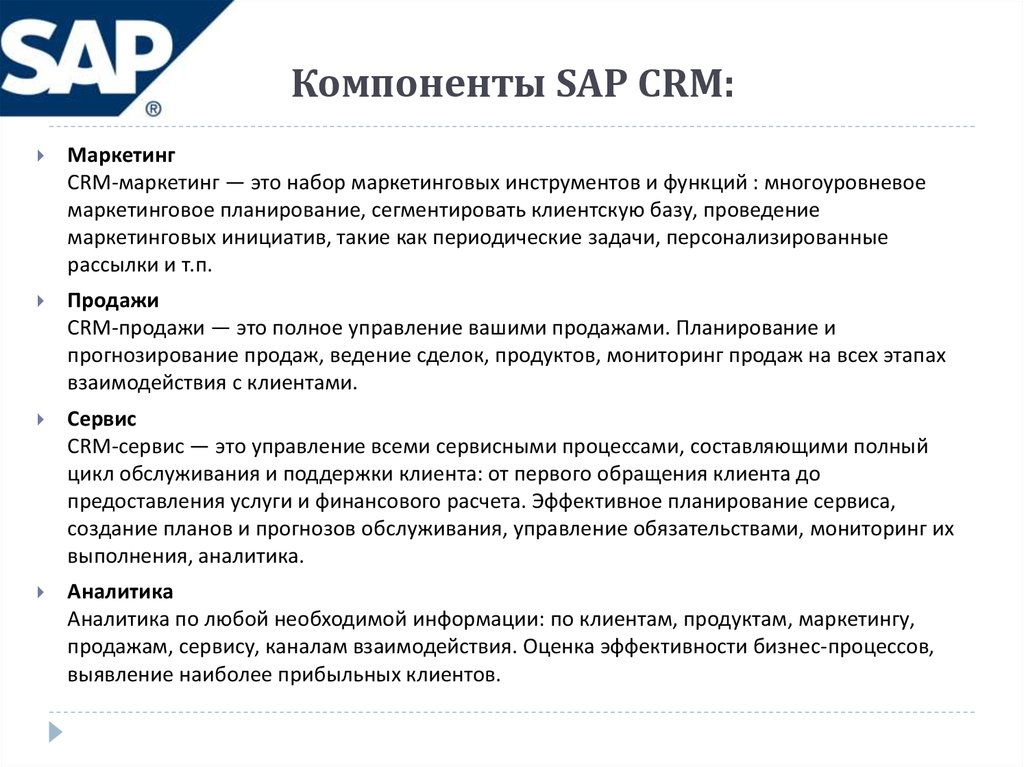

Часто компании при выборе CRM-системы отдают дань рекламе и выбирают ту систему, про которую больше всего слышали и видели рекламу. Чтобы не допускать подобной ошибки, важно знать классификацию CRM-систем. Это довольно условная классификация, но она помогает расставить акценты в том, какие именно процессы заложены в функционал той или иной CRM-системы:

| Типы CRM-систем | Комментарий | Подходящие решения на рынке |

|---|---|---|

| Для управления процессом продажи | Любой бизнес, который ищет решение исключительно для управления процессом продажи (от получения заявки до подписания договора) | amoCRM |

| Для управления процессом закупки, продажи и исполнения обязательств | Дистрибьюторский бизнес | 1C:CRM в связке с 1С:УТ |

| Для управления процессом продажи и процессом реализации проекта | IT-бизнес (разработка сайтов) Консалтинговый бизнес | Битрикс24 |

| Для управления процессом маркетинга, продажи и клиентским сервисом | Банковский бизнес | Creatio |

Описав процесс, через который проходит клиент при взаимодействии с вашей компанией, вы сможете оценить, к какому типу CRM-систем он больше всего подходит..png)

Внедрение и настройка CRM систем для предприятий малого и среднего бизнеса, установка ERP CRM в СПб

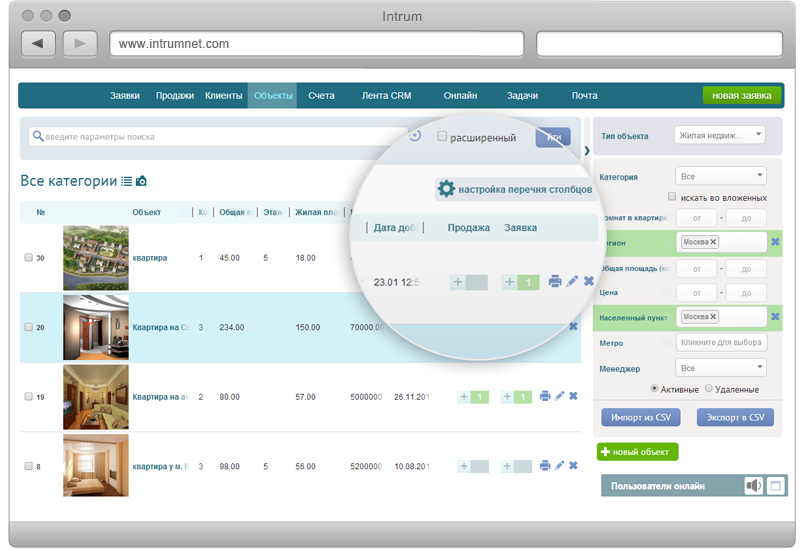

Группа компаний “Интегрус” предлагает выполнить внедрение систем CRM на предприятии. Мы предоставляем полный комплекс услуг по внедрению, куда входят выбор и настройка CRM под задачи отдела продаж, интеграция с 1С и другими системами управления и учета, обучение ваших сотрудников, техническая поддержка.

CRM системы для бизнеса — это удобные и эффективные инструменты для управления взаимоотношениями с клиентами (именно так расшифровывается аббревиатура CRM (Customer Relationship Management). Специалисты “Интегрус” помогут выбрать, купить и настроить CRM систему, наиболее подходящую для решения ваших задач.

Кому подходят наши услуги

Страховые компании

Медицинские учреждения

Сфера услуг

Малый бизнес

Интернет-магазины

Крупные торговые компании

Стоимость услуг в СПб

| Тип услуг | Сроки | Цена |

| Интеграция crm с телефонией | — | от 12 т. р. р. |

| Интеграция crm с Roistat | — | от 20 т.р. |

| Интеграция crm с Jivosite + Roistat | — | 8 т.р. |

| Интеграция crm с calltracking | — | от 12 т.р. |

| Постановка Т.З. на внедрение | от 2 дн. | 24 т.р. |

| Внедрение | от 4 дн. | 48 т.р. |

Тарифы на внедрение CRM систем уточняйте у наших консультантов

Тарифы на услугу в… (xlsx, 0.04мб)

Скачать

Договор (doc, 0.12мб)

Скачать

Коммерческое предложение (pdf, 0.53мб)

Скачать

Презентация ip-telefony (pdf, 2.01мб)

Скачать

Примеры работ

Интеграция СРМ для Advance Club

Запущен проект по доработкам программ обмена между платформой Just Click и CRM-системой Just Click. Подробнее

Наши сертификаты

План внедрения

| Этап | Описание |

| Регистрация CRM | Базовые настройки. Информация о компании, реквизиты и тп. Информация о компании, реквизиты и тп. |

| Ввод карточек сотрудников | Ввод ролей, должностей, контактной информации, иерархии компании. Рассылка доступов сотрудникам. |

| Настройка процессов и карточек учета клиентов | План работы с пациентом. Например: Обращение> Запись на прием> Аудиограмма> Заказ> Оплата> Задача о звонке с напоминаем через 1 год. |

| Интеграция с почтой для сбора заявок | Настройка сбора писем в CRM системе, настройка переписки сотрудников через CRM систему. |

| Интеграция лид-форм с сайтом | Разработка инструкции для программиста для встраивания форм заявки на сайт. |

| Интеграция с чатом | Разработка инструкции для программиста для встраивания форм чата на сайт. |

| Интеграция телефонии с Битрикс24 | Необходимо либо объединить текущие номера на одной IP-атс и провести ее интеграцию с CRM системой, либо подключить встроенную систему телефонии, подключив IP Телефоны и софт-фоны на рабочих местах сотрудников. |

| Настройка телефонов | Для сотрудников необходима настройка либо аппаратных IP телефонов, либо настройка софт-фонов на рабочих компьютерах. Будет выполнено в рамках удаленного подключения по Teamviewer. |

| Обучение сотрудников |

|

| Обучение руководства | Определение контрольных точек наблюдения за работой сотрудников |

Специалисты компании «Интегрус» помогут вам определиться во множестве предлагаемых рынком СРМ, внедрят и настроят все необходимые блоки учета, интеграции, автоматизации как для самой простой СРМ, так и для специализированной корпоративной системы, проведут обучение персонала, обеспечат сервисное обслуживание. Также реализуем весь комплекс услуг в помощь отделам продаж для увеличения притока целевых клиентов через интернет: лидогенерация, контекстная реклама Яндекс и Google*, ретаргетинг, соцфишинг, парсинг целевой аудитории

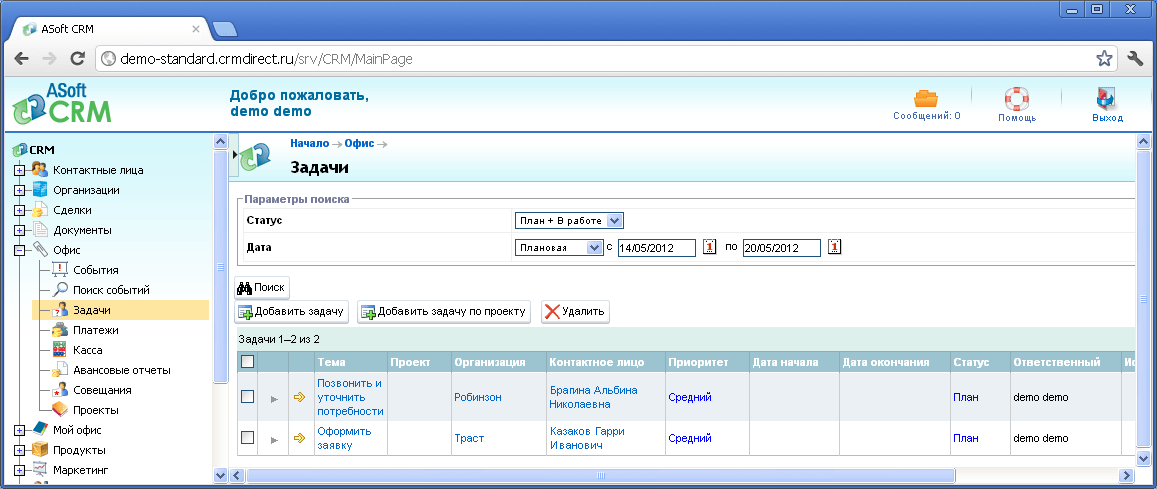

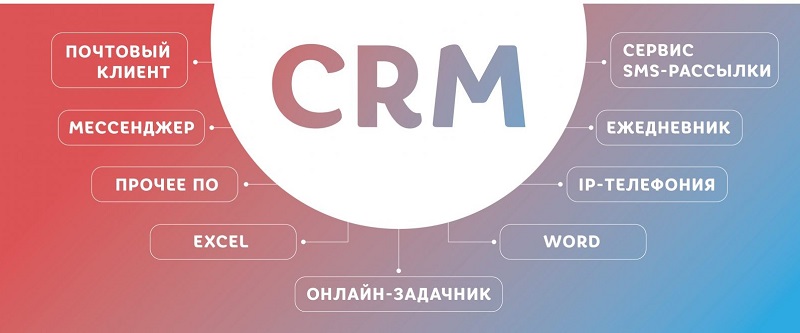

Основные функции CRM:- сбор информации о клиентах по разным каналам или точкам контакта между клиентом и компанией

- хранение индивидуальных сведений о клиентах — контактные данные, история взаимоотношений, покупки, проекты, задачи, счета

- автоматизация CRM в маркетинге — становится возможным автоматизировать повторяющиеся задачи, такие как рассылка рекламных материалов, обработка типовых запросов клиента и т.

п.

п. - возможности СРМ системы для продаж включают в себя инструменты аналитики и прогнозирования

- автоматизация документооборота предприятия и подразделений

- системы ERP CRM кроме маркетинговых функций решают ещё и задачи управления предприятием — они могут автоматизировать управление производством, персоналом, складской учёт.

Этапы внедрения CRM специалистами ГК «Интегрус»:

- Предпроектное обследование. Перед тем, как начать проект, наши специалисты проводят аудит ит-инфраструктуры заказчика, чтобы выяснить особенности бизнеса заказчика и его индивидуальные потребности. По результатам разрабатывают техзадание.

- Выбор системы CRM. Анализ полученных на предыдущем этапе сведений и выбор варианта, который наилучшим образом соответствует специфике и требованиям заказчика. Например, для определённых видов бизнеса будет удобнее облачная онлайн система CRM или интегрированная локальная — для других. Дополнение ТЗ с учётом этого.

- Разработка и доработка CRM при необходимости.

- Установка СРМ на предприятии. Сюда входят подготовительные работы, установка ПО, индивидуальное конфигурирование (понятно, что настройка CRM для интернет-магазина, отдела продаж предприятия, управленческого и бухгалтерского учета будет отличаться), интеграция с уже используемыми системами, выдача прав доступа пользователям.

- Проведение тестирования.

- Обучение работе с CRM сотрудников заказчика.

- Сопровождение, техническая поддержка, обновление.

Так выглядит конечная схема внедрения:

Воспользуйтесь теми преимуществами, которые предоставляют СРМ-системы!

Внедрите её у себя и ваши сотрудники оценят её удобство, смогут уделять куда больше времени и ресурсов непосредственно продажам, так как разные рутинные задачи будут автоматизированы. Легко собирайте информацию о клиентах, предоставляйте им лучший сервис — и они будут возвращаться к вам снова и снова.

Стоимость внедрения CRM на предприятии помогут вам рассчитать наши менеджеры. Обращайтесь к нам по телефону, электронной почте или через сайт.

Обращайтесь к нам по телефону, электронной почте или через сайт.

Свяжитесь с нами любым удобным для вас образом — по телефону, электронной почте или через форму обратной связи на сайте.

* — компания нарушает законы РФ.

Отправить заявку

Как мы работаем

- Выяснение потребностей и ТЗ

- Договор

- Настройка и доработка

- Обучение

- Сопровождение

Интеграция 1С, Яндекс-деньги, СРМ

Связка Яндекс.Деньги + 1С позволит вам корректно отображать в бухгалтерии все операции, связанные с использованием этого платежного сервиса. Разработки с использованием API Яндекс.Денег в 1С от компании «Интегрус» — удобный и понятный функционал, экономия трудозатрат.

Настройка коллтрекинга пошагово

Как подключить коллтрекинг, какую пользу для маркетинговых исследований он даст и можно ли его использовать в IP-телефонии? Что такое динамический коллтрекинг, как связать его с рекламными каналами?

Интеграция Jivosite с активными приглашениями поднимает конверсию сайта

Виджет JivoSite – отличное решение для конверсии посетителей сайта в потенциальных клиентов (лиды). Онлайн-консультант на сайте поможет вовлекать в беседу пользователей, оперативно отвечать на возникающие вопросы, упростить сбор и анализ статистики.

Онлайн-консультант на сайте поможет вовлекать в беседу пользователей, оперативно отвечать на возникающие вопросы, упростить сбор и анализ статистики.

Настройка DirectBank в 1С

Прямой обмен с банками по технологии DirectBank для тех, кто хочет работать с банковскими документами ещё быстрее, комфортнее и безопаснее. Все происходит в привычном интерфейсе 1С, все действия в одном-единственном окне – не придется тратить время и силы на обучение, можно сразу же приступать к работе.

Регистрация корпоративной почты, сайта, домена

Услуги регистрации корпоративного домена, а также переноса корпоративной почты с платного хостинга на бесплатный. Наши специалисты изучат потребности и особенности структуры вашей компании, выполнят настройку и администрирование домена, корпоративной почты, сайта компании.

Настройка офисной сети

Деятельность предприятия трудно представить без компьютерного оборудования, периферии и интернета. Обслуживание офисных сетей является целым комплексом услуг, способствующим поддержанию работоспособности IT-инфраструктуры.

Обслуживание офисных сетей является целым комплексом услуг, способствующим поддержанию работоспособности IT-инфраструктуры.

Интеграция ip-АТС с CRM

Услуги развертывания виртуальной АТС в организации, подключение и настройка облачной АТС и IP-телефонии, рекомендации в выборе провайдера, внедрение интеграции облачной АТС с CRM, 1С и другими сервисами.

Сбор и хранение персональных данных

Услуги защиты и хранения персональных данных для корпоративных клиентов в России. Надежная защищенная система для хранения данных и полное соблюдение требований законодательства РФ, ФЗ-152

Bid Security Enhancement (BSE) Вопросы и ответы на интервью

Q-1) Нужно ли нам активировать отдельную бизнес-функцию, чтобы использовать надстройку BSE?

Ответ) Да, вам необходимо активировать бизнес-функцию : /SRMBSE/LOC_1 для использования этого дополнения.

Q-2) Поддерживает ли решение шифрование расширения таблицы на уровне заголовка/элемента?

Ответ) Да, решение поддерживает шифрование расширения таблицы на уровне заголовка/элемента.

В-3) Вложения на уровне позиции относятся к Техническому ответу или ответу о цене?

Ответ) Вложения уровня товара относятся к ответу «Цена».

Q-4) Если настраиваемые поля добавляются во время улучшения, можно ли замаскировать эти поля с помощью настройки?

Ответ) Да, поля должны быть сохранены в настройках.

Q-5) Как мы можем деактивировать вложения cFolder для шифрования?

Ответ) Вложения cFolder можно деактивировать с помощью:

— SPRO -> Управление взаимоотношениями с поставщиками SAP -> SRMServer -> RFx à Bid Security -> Сохранить деактивацию приложения cFolder

Q-6) Поддерживает ли решение шифрование расширенных полей клиента на уровне заголовка/элемента?

Ответ) Да

В-7) Работает ли одновременный вход в систему с этим дополнением BSE?

Ответ) Да. Расшифровка происходит после завершения процесса одновременного входа в систему.

Расшифровка происходит после завершения процесса одновременного входа в систему.

Q-8) Каковы предварительные требования и зависимости для включения функции BSE?

Ответ) SRM 7.02, SP4 и выше

Q-9) Каков путь настройки для сохранения полей для шифрования?

Ответ) SPRO -> Управление взаимоотношениями с поставщиками SAP à SRMServer -> RFx -> Безопасность ставок -> Ведение сведений для полей шифрования

Примечание: Для поля, требующего шифрования, оставьте Ref.Ind пустым, а поле Val равным «1».

Ответ) Да, загрузка сертификата цифрового шифрования является разовым действием для покупателя. Если срок действия сертификата истекает, покупателю придется использовать опцию миграции сертификата , чтобы заменить сертификат с истекшим сроком действия новым.

Примечание: В процессе миграции необходимо иметь сертификат с истекшим сроком действия вместе с новым сертификатом.

Q-11) Каковы характеристики совместимого сертификата цифрового шифрования?

Ответ. Спецификация совместимого сертификата цифрового шифрования:

- Сертификаты класса II/класса III

- Открытый ключ должен состоять из 2048 бит

- Использование ключа: шифрование ключа

Примечание: Сертификат должен быть действительным, не просроченным.

В-12) Каковы предварительные требования для переноса сертификата покупателя?

Ответ) Следующие предварительные требования для переноса сертификата покупателя:

- Убедитесь, что документ SAP 2392481 реализован в вашей системе.

- Также убедитесь, что перед началом процесса переноса необходимо включить консоль JAVA на панели управления ->Java->Дополнительно->выбрать радиокнопку «Показать консоль»->ОК.

- Во время миграции подключите старый и новый сертификаты и начните миграцию.

- Если при переносе ответа rfx возникнет какая-либо ошибка, техническая информация будет напечатана на Java-консоли, которой вы должны поделиться с командой SRM-LOC-BSE.

В-13) Можно ли выполнить миграцию, если сертификат покупателя утерян?

Ответ) Нет, вы не можете выполнить миграцию, если сертификат покупателя утерян.

В-14) Есть ли у участника торгов возможность перенести сертификат?

Ответ) Нет, только покупатель сможет перенести свой сертификат. Однако участник торгов может расшифровать свой ответ с помощью сертификата с истекшим сроком действия (при его наличии)

В-15) Может ли участник торгов редактировать поданное предложение, если он потеряет сертификат?

Ответ) Нет, участник торгов не может редактировать поданную заявку

В-16) Каковы рекомендации по улучшению производительности процесса шифрования?

Ответ) Рекомендуется иметь следующее:

- 250 позиций

- 7 условий для каждой позиции

- Размер отдельного файла прибл.

5 МБ

5 МБ

В-17) Какая версия Java рекомендуется для решения?

Ответ) Для решения рекомендуется 32-битная версия Java. Вы можете использовать любую версию до JAVA 1.8, обновление 131.

В-18) Какая версия IE рекомендуется для решения?

Ответ) IE 8.0 и выше.

В-19) Какое аппаратное обеспечение машины рекомендуется для запуска этого продукта для обеспечения наилучшей производительности?

Ans)

- Operating system: Windows 7/8/10

- RAM : 4GB and above

- Processor : Intel(R) Core(TM) i5 and above

Q-20) Ошибка «Java(TM) заблокирована, поскольку она устарела и требует обновления». появляется при запуске апплета BSE. Как это решить?

Ответ) В таком случае не продолжайте процесс и закройте окно IE.

И, пожалуйста, добавьте URL-адрес портала в разделе «Надежный сайт» в настройках Internet Explorer. Для этого перейдите в «Свойства обозревателя» -> «Безопасность» -> «Надежные сайты» -> «Сайты». Введите URL своего портала и нажмите «Добавить».

В-21) Какая конфигурация требуется для активации цифровой подписи?

Ответ) Для активации цифровой подписи требуется следующая конфигурация:

Сервер SRM -> Основные настройки для всех приложений -> Цифровая подпись -> Активировать цифровую подпись

В-22) Обязательно ли устанавливать sapsign.cab при первом использовании цифровых подписей?

Ответ) Да, обязательно.

В-23) Лицензируется ли надстройка BSE отдельно?

Ответ) Нет Надстройка BSE (Bid Security in SRM) не лицензируется отдельно.

В-24) Поддерживается ли BSE для сценария с развязкой ставок?

Ответ) Нет, BSE не поддерживается для сценария с развязкой ставок.

В-25) Зависит ли BSE от ECC?

Ответ) Нет, BSE не зависит от ECC

В-26) Требуется ли установка какого-либо отдельного/стороннего компонента PKI на нашем сервере SRM для шифрования и дешифрования данных?

Ответ) Не требуется установка каких-либо отдельных сторонних компонентов PKI на сервере SRM для шифрования и дешифрования данных

В-27) Есть ли какие-либо средства резервного копирования для поданных зашифрованных заявок?

Ответ) Резервное копирование для зашифрованных заявок недоступно

В-28) Каковы рекомендации по внедрению надстройки BSE в случае, когда SRM работает без BSE или при переходе на обновление SP, а в Производственной системе есть открытые тендеры?

Ответ) Ниже приведены необходимые рекомендации:

- Сначала завершите процесс открытых тендеров, а также убедитесь, что открытых тендеров нет, пока надстройка BSE перемещается в производственную систему.

- Также создайте новый тип процесса и активируйте BSE только для созданного нового типа процесса.

SRM 480

Сводка матча

Обзор раунда

Обсудить этот матч

Благодарим вас за участие в этом SRM на тему TSA, спонсируемом АНБ. Я не являюсь представителем агентства безопасности TopCoder, но это не важно. это 9PM SRM привлек 1293 участника, что является необычно большим числом для этого временного интервала. Задачи выглядели простыми и доступными, поэтому среднее количество представленных решений на одного участника было довольно высоким, выше 1,6 в обоих дивизионах. Тем не менее, примеры были тщательно разработаны, чтобы быть слабыми (что звучит странно), и это привело к оживленной фазе испытаний и смертельным системным тестам. Вторые и третьи места в обоих дивизионах определялись на этапе Challenge, погоня за этими званиями была напряженной во время соревнований. Наконец, около 80% кодировщиков Дивизиона 1 и около 85% кодировщиков Дивизиона 2 смогли правильно представить хотя бы одну заявку.

В обоих дивизионах по одному участнику, решившему все три задачи, оба стали чемпионами в своих дивизионах. В Дивизионе 2 у нас есть chenhsi и SAPikachu, занявшие третье и второе места соответственно, оба получили свои соответствующие позиции с помощью не менее 200 очков, полученных в фазе испытаний. На первом месте bupjae, который продемонстрировал замечательную производительность, решив все три задачи, подвиг, которого не удавалось достичь ни одному другому кодеру Дивизиона 2 во время конкурса. В Дивизионе 1 msg555 и slex сумели занять третью и вторую позиции благодаря своим сильным результатам в фазе испытаний. Тем не менее, чемпион Петр стоит один на вершине как единственный человек, которому удалось решить пугающую 1100 указателей во время соревнования, что позволило ему решить все три задачи этого матча. Агентство безопасности TopCoder благодарно за то, что иначе они никогда не смогли бы расшифровать сообщения, которые отправляет враг.

Cryptography

Problem DetailsUsed as: Division Two — Level One:

| Value | 250 | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Submission Rate | 709 / 762 (93. 04 %) 04 %) | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Скорость успеха | 674 /709 (95,06%) | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Высокая оценка | MIMISI для 2497 очков (0 MINS) | MIMISI для 249,97 (0 мин. | MIMISI для 249,97 (0 мин.62, нам не нужно беспокоиться о переполнении любого из этих вычислений. См. решение arciu. Math Это решение увеличивает наименьшее число среди доступных чисел и утверждает, что полученное произведение имеет максимальное значение. Это довольно легко доказать: InternetSecurityProblem DetailsUsed as: Division Two — Level Two:

Used as: Division One — Level One:

как можно без усилий. Сам алгоритм выглядит примерно так: 1

2

3

4

5

6

7

(A)Разбор входных данных Разбор списка строк, разделенных одиночным пробелом, — довольно стандартная задача, представленная в SRM. Большинство программистов, вероятно, имеют этот алгоритм либо в своих наборах трюков, либо в языке. Если вы этого не сделаете, мы настоятельно рекомендуем вам это сделать, поскольку, предварительно внедрив такой алгоритм, вы можете добавить несколько очков к результатам ваших предстоящих соревнований. (B) и ©: подсчет количества опасных ключевых слов веб-сайта и пометка ключевых слов как опасных Это часть, которой алгоритм посвящает больше всего. Оба могут быть легко реализованы с заданной структурой данных, в которой хранятся все опасные ключевые слова. Для (B) мы просто перебираем все ключевые слова веб-сайта, сгенерированные (A), и проверяем, содержит ли набор ключевое слово, и в этом случае мы увеличиваем количество опасных ключевых слов для текущего веб-сайта на 1. В конце мы получим количество опасных ключевых слов, содержащихся на этом веб-сайте, и если оно не менее threshold , мы можем вернуть его как возвращаемое значение newDangerousWebsite(). Для © мы просто добавляем новые ключевые слова в набор, что является одной из основных операций с набором. Вата реализует вышеизложенные идеи в своем конкурсном решении. Примечания За исключением www.topcoder.com, названия веб-сайтов являются вымышленными. SignalIntelligenceСведения о проблемеUsed as: Division Two — Level Three:

Упрощение задачи Написано в условии задачи: выделено. Для каждых двух целых чисел из входного сигнала должен быть хотя бы один символ «0» между последовательностями «1», которые представляют эти целые числа. Мы утверждаем, что можем снять это ограничение, увеличив каждое число на 1, решив упрощенную задачу, а затем вернув ответ минус 1. Это верно, поскольку мы можем рассматривать каждое число как несколько единиц, за которыми следует один 0. ‘, которые не пересекаются друг с другом. Мы должны уменьшить ответ на 1, так как последнее число будет иметь один завершающий «0», как описано выше. Во всех приведенных ниже обсуждениях мы будем предполагать, что задача без вышеуказанного ограничения должна быть решена. Частичное решение Назовем числа как N1, N2, N3 … . Допустим, мы должны сохранить порядок чисел, то есть при i < j представитель Ni должен располагаться левее представителя Nj. Другими словами, предположим, что нам задан порядок чисел, в котором они должны стоять в зашифрованной строке. Затем мы можем жадно найти строку наименьшей длины, которая зашифровывает эту последовательность чисел, размещая числа одно за другим, начиная с первого числа. 1

2

3

4

5

6

7

8

9

Решение Эту задачу можно решить с жадностью, используя следующее убедительное наблюдение. Пусть X1, X2, X3, …, XN — числа. Мы должны разместить их в зашифрованной строке в некотором порядке. Предположим, что Xi является последним числом, выделенным в этом порядке. Затем оптимально расположить остальные числа, начиная с наименьшего и в порядке возрастания. Ссылка Алгоритм удивительно лаконичен (что объясняет «900» точек). jjosi очень четко реализует идеи, представленные выше, и его решение является рекомендуемой ссылкой. Замечания Я удивлен низким количеством правильных ответов на эту задачу. Эту задачу планировалось использовать как простую в Дивизионе 1, и теперь я рад, что мы воздержались от принятия такого решения. В противном случае я ожидаю, что кодеры в Дивизионе 1 получат незабываемые впечатления от другого SRM, где менее 50% его участников получат положительный результат. NetworkSecurityProblem DetailsUsed as: Division One - Level Two:

Наблюдение Теорема 1: В оптимальном решении ни на одном кабеле данных Клиент->Клиент нет шлюзов данных. Чтобы убедиться в этом, предположим, что на каком-то кабеле Клиент->Клиент есть шлюз данных, например Ci->Cj. Проверим путь данных Cx1,Cx2…Cxi,Cxj,…Cxn,Sy (C — клиенты, S — сервер). Предположим, что существует другой путь данных, соединяющий Cxn с Sy, отличный от Cxn->Sy. Затем мы расширяем текущий путь данных от Cx1 до Sy, используя этот путь данных между Cxn и Sy. Давайте применим эту операцию столько раз, сколько потребуется, пока не останется другого пути данных от Cxn до Sy (что произойдет в какой-то момент, поскольку сеть ациклична). Теперь, поскольку другого пути передачи данных от Cxn до Sy не существует, на кабеле Cxn->Sy должен быть установлен шлюз данных. Предварительное решение Обратитесь к следующему псевдокоду. 1

2

3

4

5

6

7

8

9

10

Чтобы понять, почему это работает, мы сначала увидим, что: Теорема 2: Если шлюз данных установлен на кабеле по приведенному выше алгоритму, то в любом оптимальном решении на этом кабеле будет шлюз данных. Когда мы собираемся установить гейт на кабель клиент->S по алгоритму выше, из условия if в алгоритме следует, что этот кабель является уникальным путем от клиента к S. Наконец, теперь нам нужно доказать следующее: Сеть, созданная с помощью описанного выше алгоритма, безопасна. Индукцией по числу отмеченных клиентов мы можем установить следующие свойства:

Детали просты и оставлены читателю. Реализация Предполагаемое решение на удивление короткое. Перебираем всех клиентов C. Для каждого сервера S такого, что есть кабель C->S, проверяем, существует ли другой путь данных из C в S не через этот кабель. Если нет, устанавливаем на этот кабель дата-гейт (просто увеличивая ответ на 1). Замечания Из-за слабых примеров многие работы по этой задаче провалились. К счастью, основная цель этой задачи состояла в том, чтобы позволить программистам быстро решить эту проблему и сконцентрироваться на очень сложном указателе 1100, и она очень хорошо служила этой цели. Было много быстрых представлений по этой проблеме. StringDecryptionСведения о проблемеИспользуется как: Раздел 1 — Третий уровень:

|

п.

п.

5 МБ

5 МБ

69%)

69%)

Если вы решите открыть любой из них в своем браузере, делайте это на свой страх и риск :-).

Если вы решите открыть любой из них в своем браузере, делайте это на свой страх и риск :-).

03 %)

03 %) Следовательно, мы можем удалить шлюз данных на Cxi->Cxj, и сеть по-прежнему останется защищенной. Таким образом, наблюдение доказано.

Следовательно, мы можем удалить шлюз данных на Cxi->Cxj, и сеть по-прежнему останется защищенной. Таким образом, наблюдение доказано. Поэтому мы должны установить гейт данных на нем, так как в противном случае сеть определенно будет небезопасной. Теорема доказана.

Поэтому мы должны установить гейт данных на нем, так как в противном случае сеть определенно будет небезопасной. Теорема доказана. Доказательство правильности следует из предыдущего раздела. Обратитесь к очень элегантному решению rng_58.

Доказательство правильности следует из предыдущего раздела. Обратитесь к очень элегантному решению rng_58. 71 (1 Правильная подчинение)

71 (1 Правильная подчинение)

Обозначим исходную строку как STR0, строку после одного шага шифрования как STR1, а результирующую строку (то есть строку после двух шагов шифрования) как STR2.

Обозначим исходную строку как STR0, строку после одного шага шифрования как STR1, а результирующую строку (то есть строку после двух шагов шифрования) как STR2.

Мы также можем выбрать последнюю «1» как c_pair, и не останется ни одного конечного числа, поэтому после этого C станет FALSE. Не забывайте, что у нас также есть возможность не превращать ни один из этих символов в c_pair.

Мы также можем выбрать последнюю «1» как c_pair, и не останется ни одного конечного числа, поэтому после этого C станет FALSE. Не забывайте, что у нас также есть возможность не превращать ни один из этих символов в c_pair.