DNS-серверы IPv6: Список всех DNS для навигации по IPv6

31 марта 2022 Мэтт Миллс Интернет 0

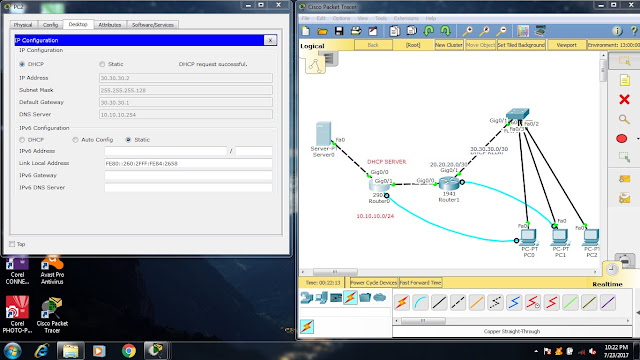

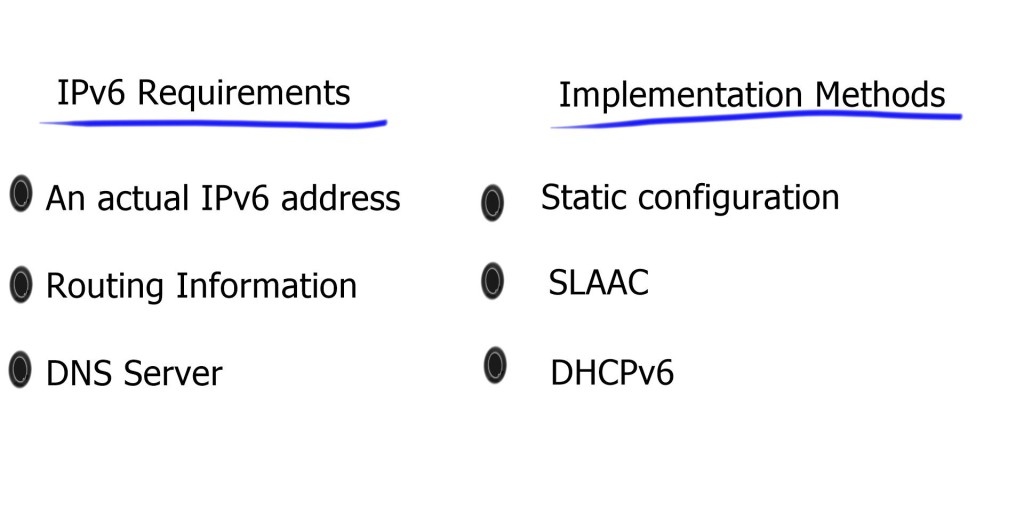

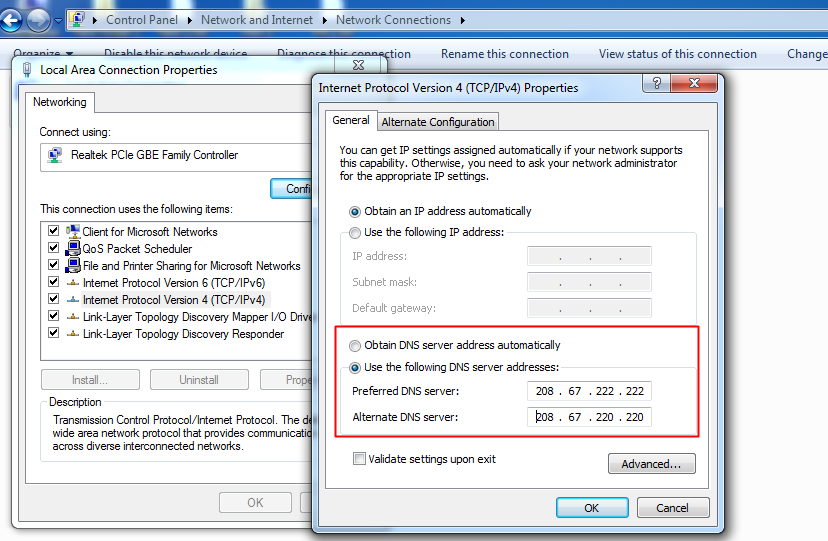

Если ваш оператор предоставляет вам подключение к Интернету по протоколу IPv6, вам потребуется использовать протокол с поддержкой IPv6. DNS серверы, чтобы иметь возможность просматривать Интернет и разрешать различные домены Интернета. Протокол DNS является одним из самых важных в Интернете, благодаря ему мы сможем перемещаться по доменам без необходимости знать адреса IPv6 для доступа к различным веб-страницам. В том случае, если ваш оператор предоставляет вам собственный интернет-адрес IPv6, вам обязательно нужно будет использовать специфический IPv6 DNS, потому что вы не сможете использовать типовые от Google (8.8.8.8) или Cloudflare (1.1.1.1) , но вам придется использовать те, которые предназначены для сетей IPv6.

Contents [show]

- Зачем нам DNS с IPv6?

- DNS-серверы IPv6

- CloudFlare

- OpenDNS

- Quad9

Зачем нам DNS с IPv6?

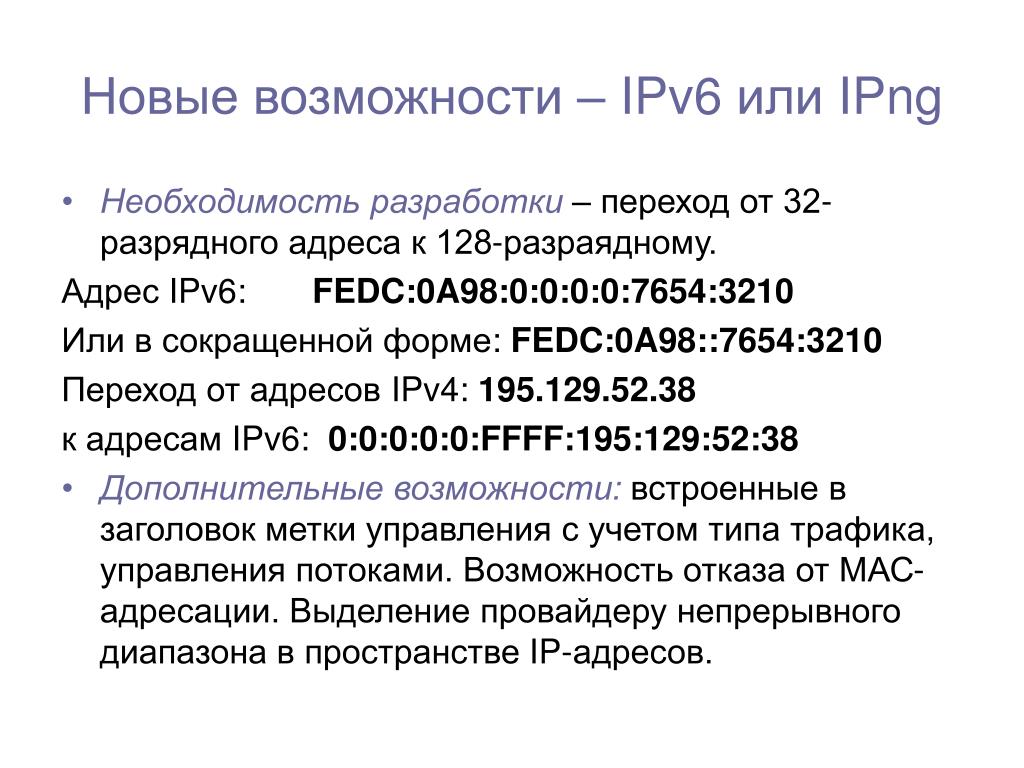

В настоящее время мы живем во время перехода от протокола IPv4 к протоколу IPv6, потому что сейчас традиционные IP-адреса полностью исчерпаны. Поскольку мы подключаем все больше и больше устройств к Интернету, у нас заканчиваются общедоступные IP-адреса, чтобы различные интернет-службы и мы сами могли получить доступ к Интернету. Со временем были разработаны технологии, призванные смягчить ускоренное исчерпание общедоступных адресов IPv4, например, использование NAT для доступа в Интернет от нескольких клиентов через один и тот же общедоступный IP-адрес с использованием разных портов TCP и UDP. Также использовались более агрессивные методы, такие как CG-NAT, когда наш общедоступный IP-адрес используется совместно с другими клиентами того же оператора, и где мы не можем выполнять типичную «переадресацию портов», поэтому мы не сможем размещать какие-либо тип FTP-сервера, VPN или любой другой сервис, требующий открытия портов, например онлайн-игры.

Поскольку мы подключаем все больше и больше устройств к Интернету, у нас заканчиваются общедоступные IP-адреса, чтобы различные интернет-службы и мы сами могли получить доступ к Интернету. Со временем были разработаны технологии, призванные смягчить ускоренное исчерпание общедоступных адресов IPv4, например, использование NAT для доступа в Интернет от нескольких клиентов через один и тот же общедоступный IP-адрес с использованием разных портов TCP и UDP. Также использовались более агрессивные методы, такие как CG-NAT, когда наш общедоступный IP-адрес используется совместно с другими клиентами того же оператора, и где мы не можем выполнять типичную «переадресацию портов», поэтому мы не сможем размещать какие-либо тип FTP-сервера, VPN или любой другой сервис, требующий открытия портов, например онлайн-игры.

Адреса IPv4 и IPv6 несовместимы друг с другом. Хотя сегодня существует несколько методов «перехода», в случае, если ваш оператор предоставит вам публичный IPv6-адрес, вам придется использовать DNS-серверы с IPv6-адресом, чтобы иметь возможность разрешать домены, которые также являются IPv6. В противном случае вы не сможете нормально просматривать Интернет или делать что-либо, использующее интернет-домены.

В противном случае вы не сможете нормально просматривать Интернет или делать что-либо, использующее интернет-домены.

Далее мы собираемся порекомендовать список DNS-серверов, которые работают напрямую в IPv6, чтобы вы могли работать в Интернете с адресацией IPv6 правильно и без проблем.

DNS-серверы IPv6

В настоящее время у нас есть несколько поставщиков DNS-серверов с протоколом IPv6. Хотя наш оператор должен предоставить нам DNS с этим сетевым протоколом, вас может заинтересовать популярный DNS от Google, Cloudflare или OpenDNS, среди многих других. Далее мы предоставим вам полный список основных DNS-серверов для быстрой навигации.

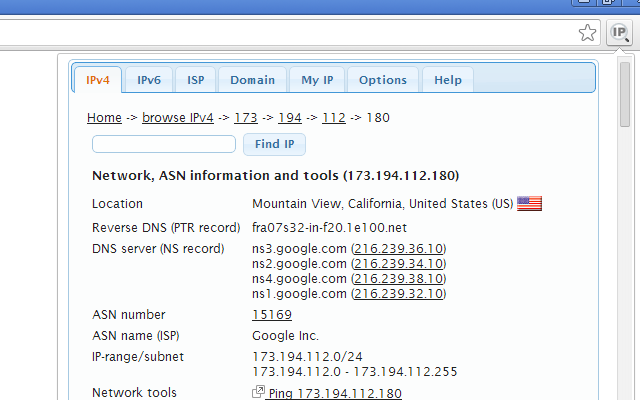

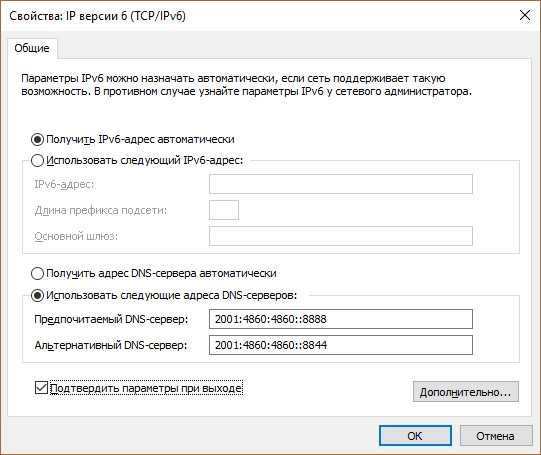

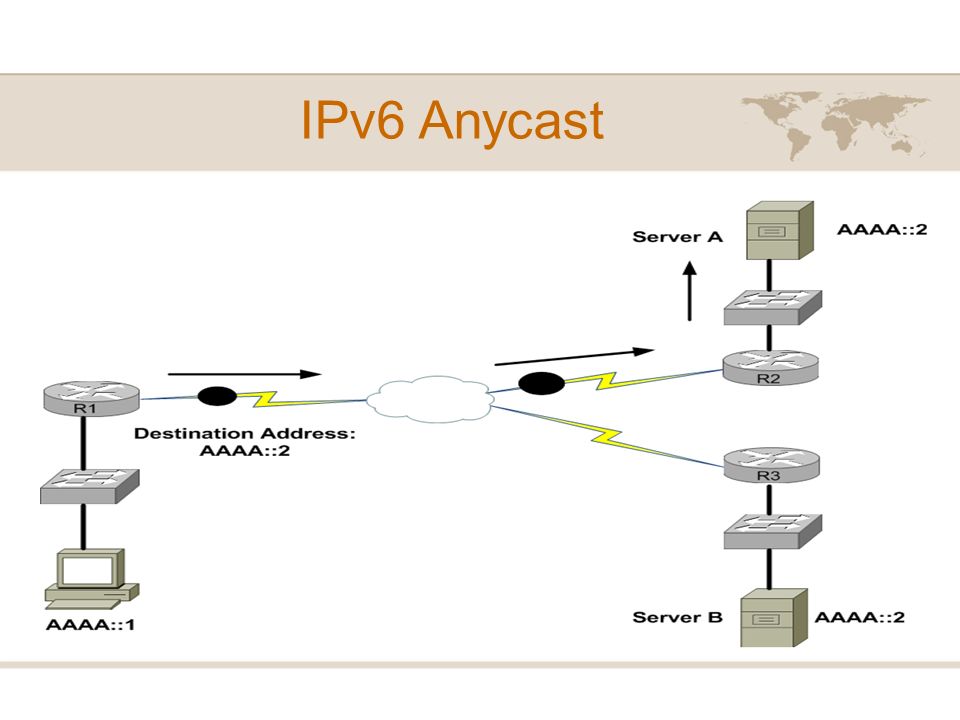

DNS от Google являются наиболее широко используемыми во всем мире из-за их скорости, когда речь идет о разрешении доменов, и потому, что они предлагают наилучшие результаты для большинства пользователей. Очень важной деталью является то, что у Google есть центры обработки данных, разбросанные по всему миру, и они используют IP-адреса типа anycast для доступа к ближайшим географически, хотя мы всегда используем одни и те же IP-адреса для всего мира.

DNS-серверы Google с IPv6:

- 2001: 4860: 4860 :: 8888

- 2001: 4860: 4860 :: 8844

Как видите, завершение этих DNS — это «подмигивание» популярным 8.8.8.8 и 8.8.4.4, которые доступны для адресации IPv4. Наконец, вы должны знать, что эти DNS Google поддерживают как DNS через HTTPS, так и DNS через TLS.

CloudFlare

Cloudflare DNS широко используется во всем мире. Мы должны помнить, что Cloudflare — крупная интернет-компания, которая предоставляет услуги CDN по всему миру, а также услуги по смягчению DoS- и DDoS-атак очень быстро и эффективно. Если вы всю жизнь использовали DNS своего оператора или Google, мы рекомендуем попробовать DNS-серверы Cloudflare, чтобы увидеть, насколько хорошо они работают. Кроме того, у нас есть WARP, бесплатный VPN-сервис компании, предназначенный для защиты нашего интернет-соединения.

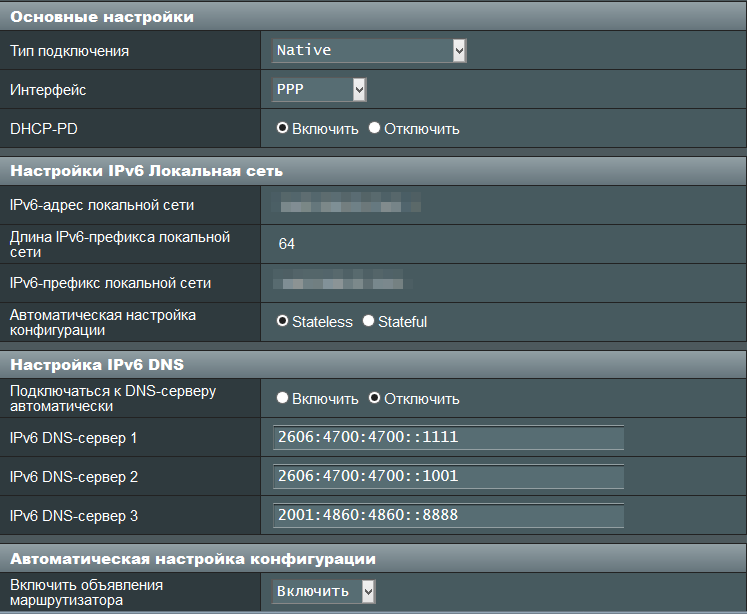

DNS-серверы Cloudflare с IPv6:

- 2606: 4700: 4700 :: 1111

- 2606: 4700: 4700 :: 1001

Если вы хотите использовать встроенную фильтрацию вредоносных программ, вам необходимо использовать следующее:

- 2606: 4700: 4700 :: 1112

- 2606: 4700: 4700 :: 1002

Если вы хотите использовать фильтрацию вредоносных программ и блокировать контент для взрослых, вам необходимо использовать следующее:

- 2606: 4700: 4700 :: 1113

- 2606: 4700: 4700 :: 1003

Конечно, эти DNS-серверы также поддерживают как DNS через HTTPS, так и DNS через TLS, чтобы обеспечить шифрование и аутентификацию серверов, а также предотвратить многие атаки, связанные с DNS.

OpenDNS

OpenDNS является одним из широко известных поставщиков услуг DNS во всем мире. До того, как Google выпустила свои DNS-серверы, серверы OpenDNS широко использовались из-за их скорости, надежности и способности обеспечивать фильтрацию родительского контроля. Еще одной очень важной особенностью OpenDNS является конфиденциальность, которую он обеспечивает своим пользователям, а именно то, что они обещают не собирать информацию о запросах от разных клиентов.

В этом случае DNS-серверы OpenDNS IPv6 без какой-либо фильтрации следующие:

- 2620: 0: ccc :: 2

- 2620: 0: ccd :: 2

Если вы хотите использовать DNS с фильтрацией IPv6 для защиты своих устройств, вам необходимо использовать следующее:

- 2620: 119: 35 :: 35

- 2620: 119: 53 :: 53

Мы рекомендуем вам попробовать OpenDNS, потому что его службы работают очень хорошо.

Quad9

Quad9 — еще одна услуга, широко используемая пользователями, которым нужна максимальная конфиденциальность и безопасность при работе в Интернете. Очень важной деталью является то, что Quad9 способен блокировать DNS-разрешения вредоносных доменов, поэтому защитит нас от вредоносных программ, фишинга и других интернет-угроз. Этот сервис также поддерживает DoH и даже DoT для обеспечения безопасности и конфиденциальности DNS-запросов, а также их ответов.

Очень важной деталью является то, что Quad9 способен блокировать DNS-разрешения вредоносных доменов, поэтому защитит нас от вредоносных программ, фишинга и других интернет-угроз. Этот сервис также поддерживает DoH и даже DoT для обеспечения безопасности и конфиденциальности DNS-запросов, а также их ответов.

В зависимости от дополнительных услуг, которые нам нужны, у нас есть разные DNS-серверы.

Блокировка вредоносных программ и проверка DNSSEC, характерные для большинства пользователей:

- 2620:вера::вера

- 2620:вера::9

Блокировка вредоносных программ, проверка DNSSEC и активация ECS:

- 2620:вера::11

- 2620: Fe :: Fe: 11

Без блокировки вредоносных программ, без проверки DNSSEC, рекомендуется для опытных пользователей:

- 2620:вера::10

- 2620: Fe :: Fe: 10

Как видите, у нас есть адреса IPv6 для основных DNS-серверов, используемых во всем мире, однако вы должны иметь в виду, что если ваш интернет-оператор предоставляет вам возможность подключения по этому протоколу, он также предоставит вам свои собственные серверы. DNSv6.

DNSv6.

- DNS

- Cеть

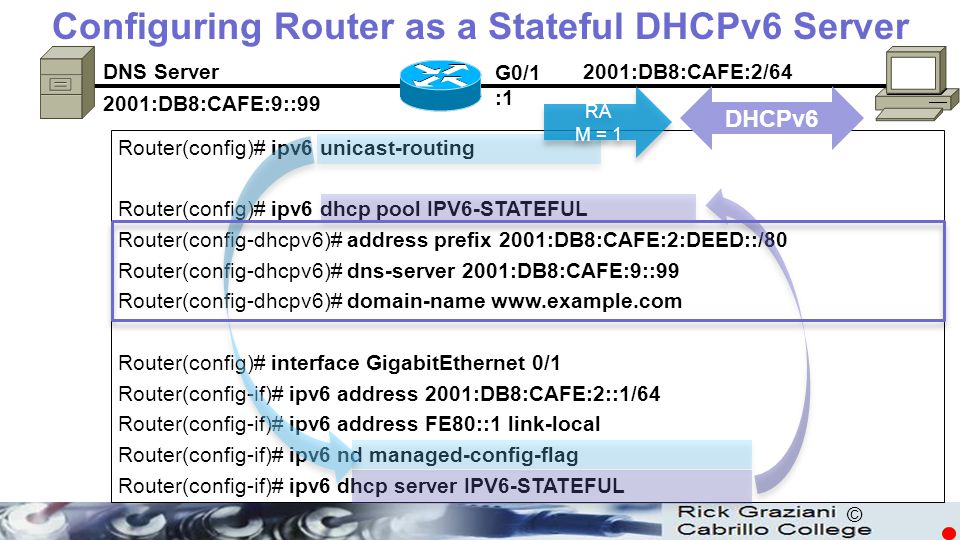

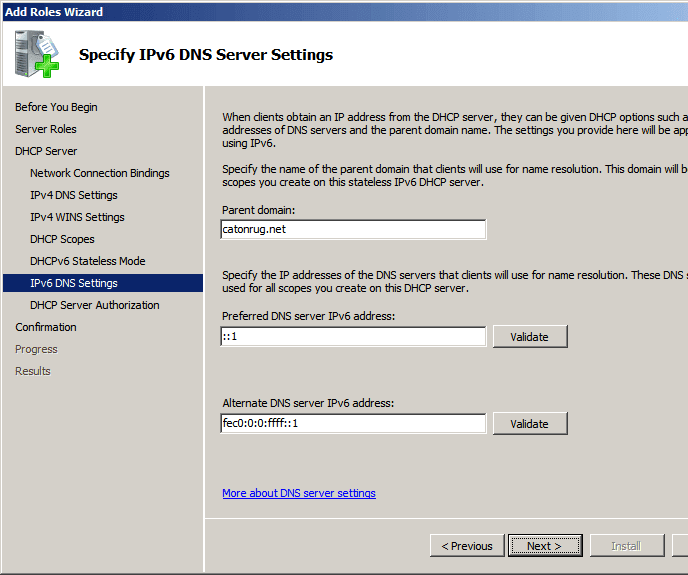

Настройка IPv6 для опытных пользователей — Windows Server

- Статья

- Чтение занимает 5 мин

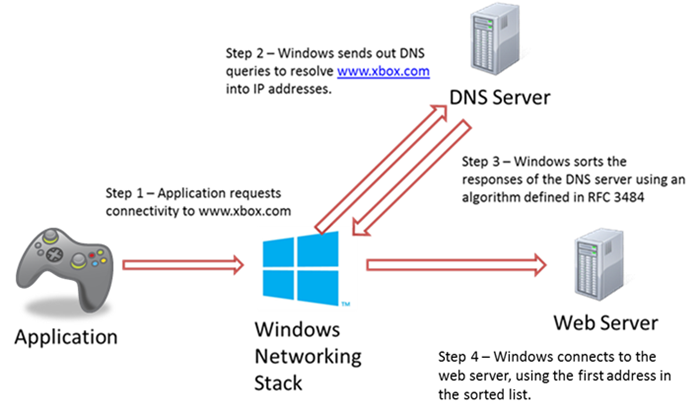

Для определения адреса, который необходимо использовать при наличии нескольких адрес для имени службы доменных имен (DNS), в Windows Vista, Windows Server 2008 и более поздних версиях Windows реализовано RFC 3484 и используется таблица префиксов.

По умолчанию Windows отдает приоритет глобальным одноадресным адресам IPv6 над адресами IPv4.

Применимо к: Windows 10 – все выпуски, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2

Оригинальный номер базы знаний: 929852

Сводка

Обычно ИТ-администраторы отключают IPv6 для устранения неполадок сети, таких как проблемы с разрешением имен.

Важно!

Протокол IP версии 6 (IPv6) является обязательным компонентом Windows Vista, Windows Server 2008 и более поздних версий Windows. Отключать протокол IPv6 или его компоненты не рекомендуется. Это может привести к нарушению работы компонентов Windows.

Вместо отключения IPV6 рекомендуется использовать параметр Предпочитать протокол IPv4 протоколу IPv6 в политиках префиксов.

Настройка IPv6 с помощью ключа реестра

Важно!

Точно следуйте всем указаниям из этого раздела. Внесение неправильных изменений в реестр может привести к возникновению серьезных проблем. Прежде чем приступить к изменениям, создайте резервную копию реестра для восстановления на случай возникновения проблем.

Прежде чем приступить к изменениям, создайте резервную копию реестра для восстановления на случай возникновения проблем.

Функциональные возможности IPv6 можно настроить, изменив следующий раздел реестра:

Расположение: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters\

Название: DisabledComponents

Тип: REG_DWORD

Минимальное значение: 0x00 (значение по умолчанию)

Максимальное значение: 0xFF (IPv6 отключен)

| Функциональность IPv6 | Значение реестра и комментарии |

|---|---|

| Предпочитать протокол IPv4 протоколу IPv6 | Десятичное число 32 Шестнадцатеричное число 0x20 Бинарное число xx1x xxxx Рекомендуется вместо отключения IPv6. |

| Отключение IPv6 | Десятичное число 255 Шестнадцатеричное число 0xFF Бинарное число 1111 1111 Если вы столкнулись с задержками при запуске системы Windows 7 с пакетом обновлений 1 или Windows Server 2008 R2 с пакетом обновлений 1 после отключения протокола IPv6, см. Кроме того, если протокол IPv6 отключен в реестре неправильной установкой для параметра реестра DisabledComponents значения 0xffffffff, будет возникать пятисекундная задержка при запуске системы. Корректным значением является 0xff. Дополнительные сведения см. в разделе Обзор протокола IPv6. Значение реестра DisabledComponents не влияет на состояние флажка. Даже если в разделе реестра DisabledComponents протокол IPv6 отключен, для каждого из интерфейсов все еще можно установить флажок на вкладке «Сеть». Это поведение не является отклонением от нормы. Полностью отключить IPv6 невозможно, так как IPv6 используется внутри системы для многих задач TCPIP. Например, после настройки этого параметра вы по прежнему можете выполнять проверку связи |

| Отключение IPv6 на всех нетуннельных интерфейсах | Десятичное число 16 Шестнадцатеричное число 0x10 Бинарное число xxx1 xxxx |

| Отключение IPv6 на всех туннельных интерфейсах | Десятичное число 1 Шестнадцатеричное число 0x01 Бинарное число xxxx xxx1 |

| Отключение IPv6 на нетуннельных (кроме петлевых) и туннельных интерфейсах IPv6 | Десятичное число 17 Шестнадцатеричное число 0x11 Двоичное число xxx1 xxx1 |

| Предпочитать протокол IPv6 протоколу IPv4 | Двоичное число xx0x xxxx |

| Повторное включение IPv6 на всех нетуннельных интерфейсах | Двоичное число xxx0 xxxx |

| Повторное включение IPv6 на всех туннельных интерфейсах | Двоичное число xxx xxx0 |

| Повторное включение IPv6 на нетуннельных интерфейсах и на туннельных интерфейсах IPv6 | Двоичное число xxx0 xxx0 |

Примечание

- Администраторы должны создать ADMX-файл, чтобы использовать параметры регистра из таблицы внизу в рамках параметра групповой политики.

- Чтобы изменения вступили в силу, необходимо перезагрузить компьютер.

- Значения, отличное от 0 или 32, вызовет сбой в службе маршрутизации и удаленного доступа после вступления изменения в силу.

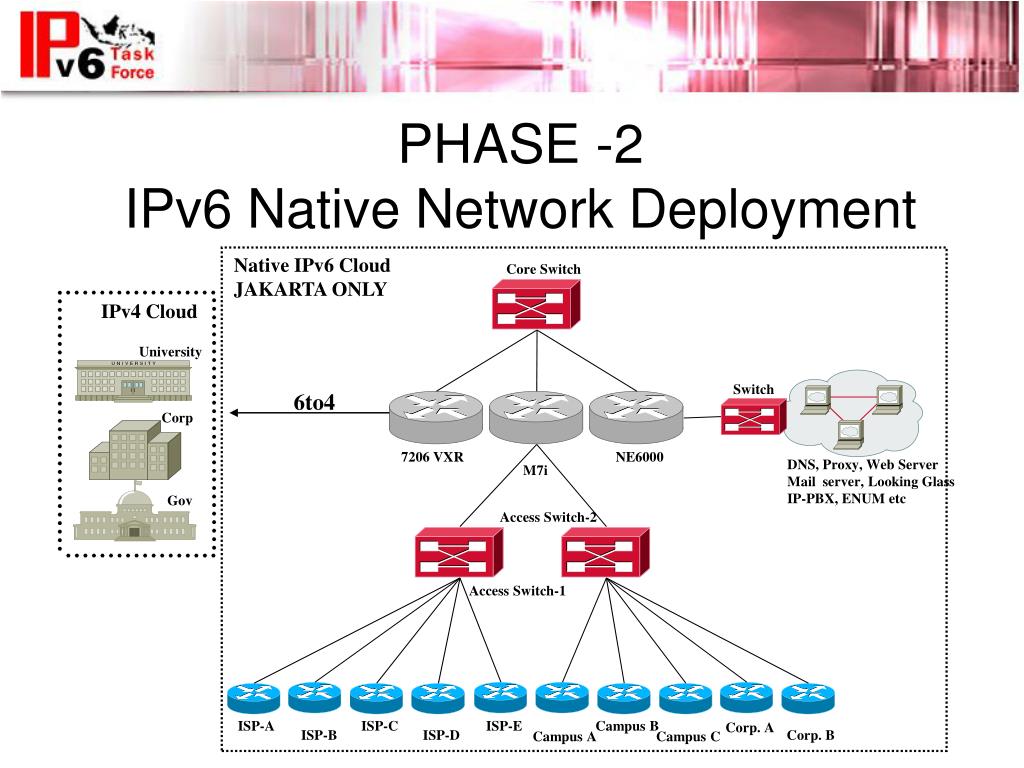

По умолчанию при назначении интерфейсу общедоступного IPv4-адреса (Общедоступный адрес IPv4 — любой адрес IPv4, который не входит в диапазоны 10.0.0.0/8, 172.16.0.0/12 и 192.168.0.0/16) в Windows, включается туннельный протокол 6to4. 6to4 автоматически назначает IPv6-адрес туннельному интерфейсу 6to4 для каждого адреса и 6to4 будет динамически регистрировать эти IPv6-адреса на назначенных DNS-серверах. Если такое поведение нежелательно, рекомендуется отключить туннельные интерфейсы IPv6 на затронутых компьютерах.

Чтобы изменить раздел реестра, выполните следующие действия:

Откройте окно командной строки с правами администратора.

Выполните следующую команду:

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters" /v DisabledComponents /t REG_DWORD /d <value> /f

Примечание

Замените значение <value> соответствующим значением.

Вычисление значения реестра

Windows использует битовые маски для проверки значений DisabledComponents и определения того, следует ли отключить компонент.

Сведения о том, каким компонентом управляет каждый бит (по возрастанию), см. в следующей таблице.

| Имя | Параметр |

|---|---|

| Туннель | Отключение туннельных интерфейсов |

| Tunnel6to4 | Отключение интерфейсов 6to4 |

| TunnelIsatap | Отключение интерфейсов Isatap |

| Туннелирование Teredo | Отключение интерфейсов Teredo |

| Нативный | Отключение собственных интерфейсов (включая PPP) |

| PreferIpv4 | Отдавать предпочтение IPv4 в политике префиксов по умолчанию |

| TunnelCp | Отключение интерфейсов CP |

| TunnelIpTls | Отключение интерфейсов IP-TLS |

Для каждого бита 0 означает значение false, а 1 — true. Пример приведен в следующей таблице.

Пример приведен в следующей таблице.

| Параметр | Предпочтение протокола IPv4 протоколу IPv6 в политиках префиксов | Отключение IPv6 на всех нетуннельных интерфейсах | Отключение IPv6 на всех туннельных интерфейсах | Отключение IPv6 на нетуннельных интерфейсах (кроме замыкания на себя) и интерфейсе туннелирования IPv6 |

|---|---|---|---|---|

| Отключение туннельных интерфейсов | 0 | 0 | 1 | 1 |

| Отключение интерфейсов 6to4 | 0 | 0 | 0 | 0 |

| Отключение интерфейсов Isatap | 0 | 0 | 0 | 0 |

| Отключение интерфейсов Teredo | 0 | 0 | 0 | 0 |

| Отключение собственных интерфейсов (включая PPP) | 0 | 1 | 0 | 1 |

| Отдавать предпочтение IPv4 в политике префиксов по умолчанию. | 1 | 0 | 0 | 0 |

| Отключение интерфейсов CP | 0 | 0 | 0 | 0 |

| Отключение интерфейсов IP-TLS | 0 | 0 | 0 | 0 |

| Binary | 0010 0000 | 0001 0000 | 0000 0001 | 0001 0001 |

| Шестнадцатеричное | 0x20 | 0x10 | 0x01 | 0x11 |

Использование графического пользовательского интерфейса свойств сети для отключения IPv6 не поддерживается

Значение реестра не влияет на состояние следующего флажка. Поэтому даже если IPv6 был отключен в разделе реестра, флажок на вкладке Сеть для каждого из интерфейсов все еще можно установить. Это поведение не является отклонением от нормы.

Поэтому даже если IPv6 был отключен в разделе реестра, флажок на вкладке Сеть для каждого из интерфейсов все еще можно установить. Это поведение не является отклонением от нормы.

Справка

Дополнительные сведения о RFC 3484 см. в разделе Выбор адреса по умолчанию для протокола IP версии 6 (IPv6).

Дополнительные сведения об установке приоритета IPv4 над IPv6 см. в разделе Использование SIO_ADDRESS_LIST_SORT.

Сведения о RFC 4291 см. в Архитектура адресации IP версии версии 6.

Дополнительные сведения о связанных вопросах см. в следующих статьях.

- Пример 1. На контроллерах домена может возникнуть проблема с остановкой работы LDAP через UDP 389. См. Использование Portqry для устранения неполадок с подключением Active Directory

- Пример 2. В Exchange Server 2010 может возникнуть проблема, приводящая к сбою в работе Exchange. См. Аргументы против отключения IPv6 и Отключение IPv6 и Exchange — Все шаги.

- Пример 3. Для отказоустойчивых кластеров cм.

Что такое Виртуальный адаптер отказоустойчивого кластера Microsoft? и Отказоустойчивая кластеризация и IPv6 в Windows Server 2012 R2.

Что такое Виртуальный адаптер отказоустойчивого кластера Microsoft? и Отказоустойчивая кластеризация и IPv6 в Windows Server 2012 R2.

Средства для работы с трассировкой сетевого траффика: Microsoft Network Monitor 3.4 (архив)

Предупреждение

Netmon 3.4 не совместим с операционной системой Windows Server 2012 или более поздней версии, если включено объединение сетевых карт LBFO. Вместо этого используйте Анализатор сообщений.

DNS Google – адреса гугловских серверов IPv4 и IPv6

Максим aka WisH

Высшее образование по специальности «Информационные системы». Опыт работы системным администратором — 5 лет.

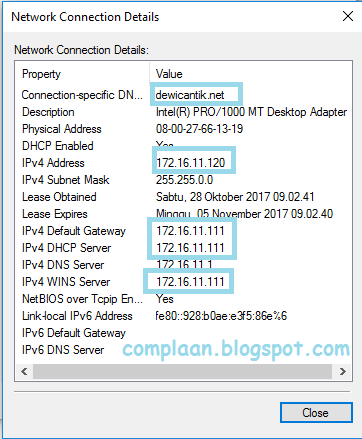

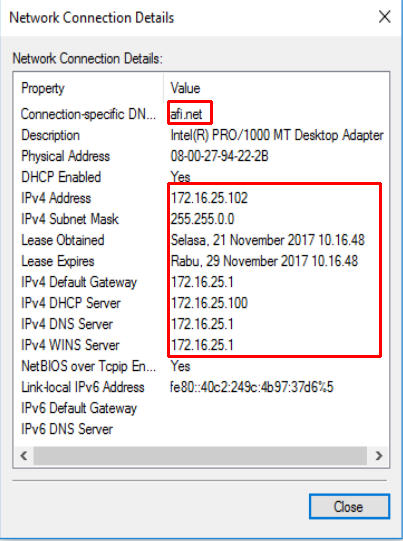

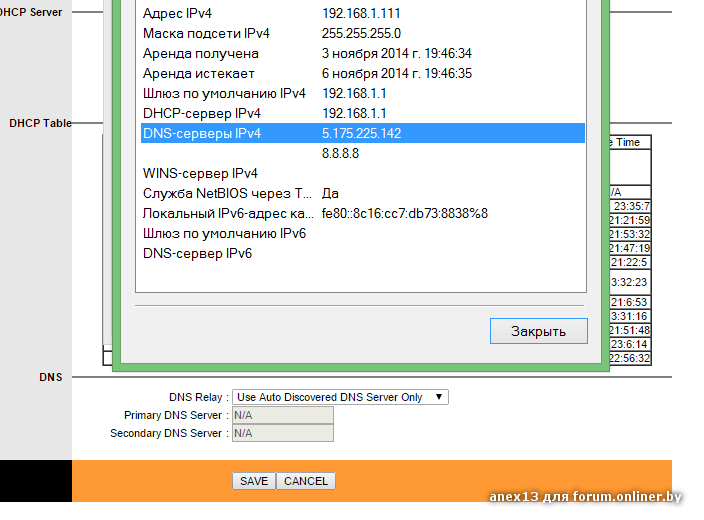

При настройке интернета всегда нужно указывать несколько обязательных параметров. Если настройка происходит автоматически, то большую часть из них выставляет сам роутер или провайдер. К таким параметрам относятся и DNS-серверы. Многие пользователи указывают DNS от Google или от Яндекса. Если не вписать DNS или выбрать ненадежный сервис, сайты перестанут открываться или будут грузиться слишком долго. Разберем подробнее, что такое ДНС и зачем он нужен.

Если не вписать DNS или выбрать ненадежный сервис, сайты перестанут открываться или будут грузиться слишком долго. Разберем подробнее, что такое ДНС и зачем он нужен.

Содержание

- Что такое dns

- Зачем пользоваться публичным серверами Гугла

- IP-адреса Google

- Как прописать DNS

- На роутере

- На компьютере или ноутбуке Windows

- На iPhone и iPad

- На устройстве Android

Что такое dns

Когда вы заходите в интернет, то сначала открываете браузер, а потом вводите поисковый запрос или название сайта в адресную строку сверху. Далее осуществляется переход на нужную площадку.

На самом деле, механизм здесь несколько сложнее. Сайты располагаются в интернете не по именам, а по IP-адресам. Для подключения нужно знать адрес и номер порта. Никто не будет запоминать такую информацию, это слишком сложно. Поэтому пользователи вводят домен (имя сайта), а дальнейший механизм преобразования их не интересует.

При подключении автоматически начинают использоваться ДНС-серверы провайдера. Только к ним не всегда есть подключение, и работу при большой нагрузке никто не гарантирует. Если ошибки с подключением встречаются часто или страницы грузятся продолжительное время, то стоит использовать адреса от Гугл или Яндекса. Или еще какой-то компании, работающей в сфере поиска информации и обеспечивающей бесперебойную работу серверов.

Только к ним не всегда есть подключение, и работу при большой нагрузке никто не гарантирует. Если ошибки с подключением встречаются часто или страницы грузятся продолжительное время, то стоит использовать адреса от Гугл или Яндекса. Или еще какой-то компании, работающей в сфере поиска информации и обеспечивающей бесперебойную работу серверов.

Когда запрос попадает на ДНС-сервер, на нем происходит переформатирование адреса сайта в IP. Чем большее быстродействие он обеспечивает и чем больше хранит в памяти информации, тем быстрее произойдет подключение. Потому что ему не придется долго искать все действующие IP для каждого сайта. После этого происходит подключение к нужной площадке напрямую. То есть с названием сайта работает сам пользователь, а вот в дальнейшем подключение идет уже по адресу.

Зачем пользоваться публичным серверами Гугла

DNS от Google используют многие в организациях и на домашних компьютерах.

Для этого есть несколько причин:

- Компания специализируется на работе в пространстве интернета. Их сервисы онлайновые, они многократно дублируются. Каждый отказ, который заметили пользователи, наносит их репутации и состоянию огромный урон.

- Серверы расположены по всему миру, чтобы люди из разных стран не ожидали ответа слишком долго. Рядом с каждым компьютером есть рабочий сервер, а в случае его поломки, следующий тоже окажется недалеко.

- Гугловский робот ежедневно сканирует интернет на предмет появления новых сайтов. Многие сами стараются побыстрее познакомить свой сайт с Google, чтобы он быстрее появился в поиске. Из-за этого в списках всегда актуальные адреса.

Итого причины выходят следующими: быстродействие, отказоустойчивость, актуальность. Мелкие компании не могут похвастаться тем же, из-за этого пользователи выбирают Google чаще остальных.

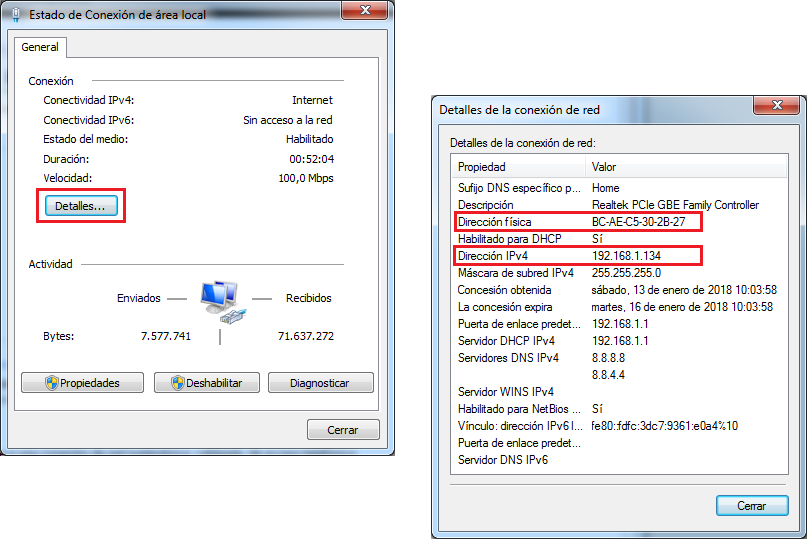

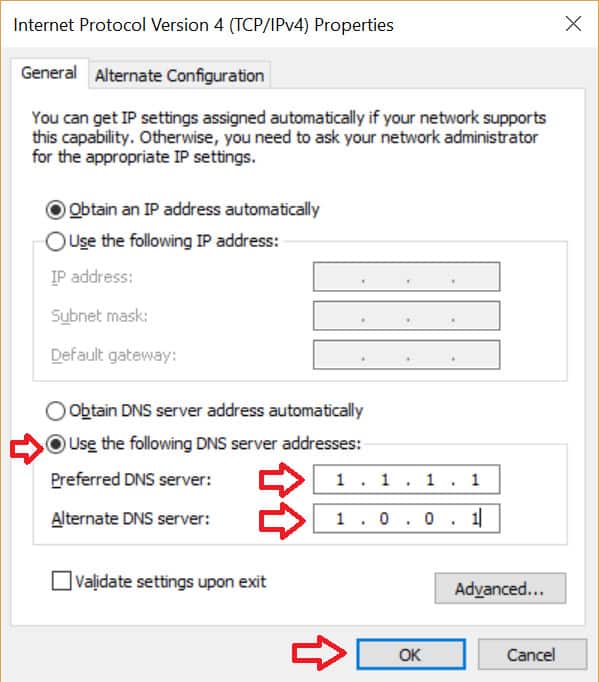

IP-адреса Google

DNS-сервера от Google имеют два публичных адреса IPv4:

8. 8.8.8

8.8.8

8.8.4.4.

Есть также адреса IPv6:

2001:4860:4860::8888

2001:4860:4860::8844

Обычно в настройках есть две строчки под адреса ДНС-серверов. Писать в обе строчки именно сервера от Google необязательно. Это не запрещается, чтобы в случае отказа одного из них была возможность подключиться к другому. Но во вторую строку также можно прописать сервер провайдера, Яндекса, антивируса или любой другой. В таком случае дублирование и резервирование для ваших устройств окажется стойким перед внешними проблемами.

Посмотреть другие серверы можно в интернете. Обычно вторым ставят Яндекс. Также не стоит забывать, что некоторые антивирусы имеют свои ДНС-адреса. В этом случае происходит не просто подключение к какому-то сайту, но также и проверка этой площадки по списку надежных.

Если окажется, что на них часто поступали жалобы или там были найдены вирусы, то вас об этом предупредят или заблокируют доступ. Последнее не всегда хорошо, так что решите, нужна такая дополнительная защита или нет.

Как прописать DNS

ДНС прописывается по-разному на разных устройствах. Здесь все зависит и от версии системы, и от самого устройства. Настройку роутера производят после проведения интернета или покупки нового девайса. Там есть пункт про ДНС, и логичнее всего написать нужные данные там. Тогда все устройства, как проводные, так и беспроводные будут подключаться через него. Если провод подключается напрямую в компьютер, то ДНС прописываются в настройках подключения. Изменить настройки ДНС можно на планшете или смартфоне, но это несколько сложнее.

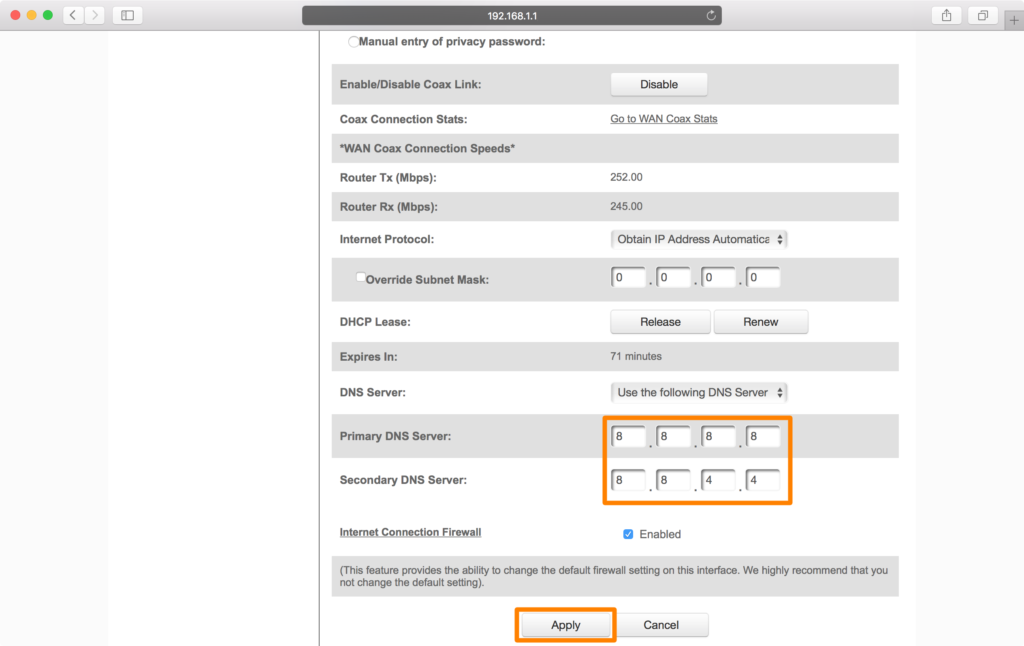

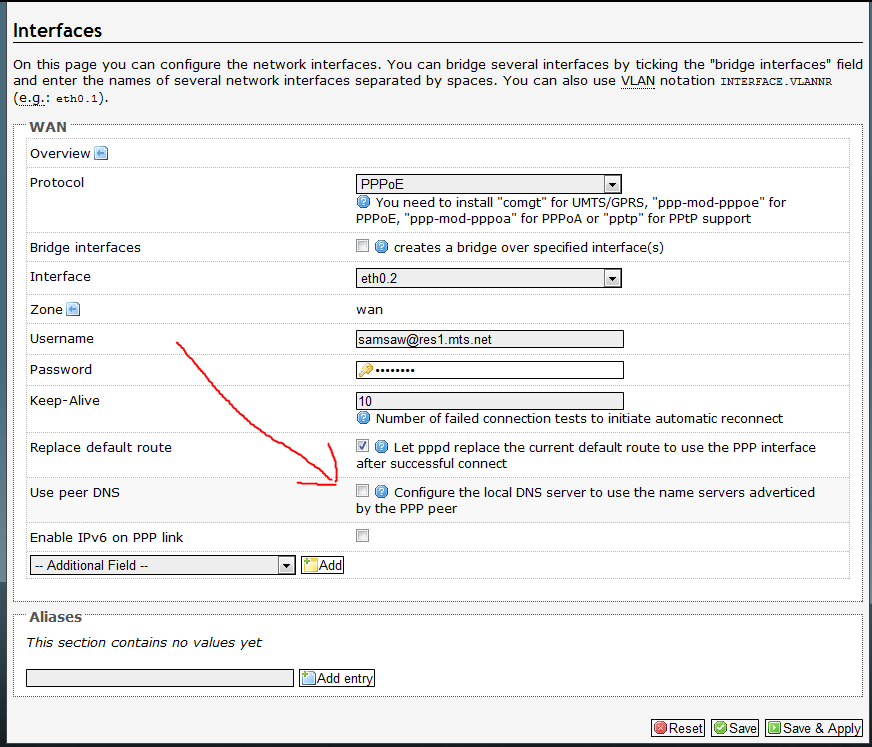

На роутере

Здесь путь настройки зависит от модели устройства. Общий совет для всех моделей – это смотреть в раздел настройки подключения к интернету или в параметры DHCP. ДНС-серверы прописываются обычно в одном из этих разделов.

ДНС-серверы прописываются обычно в одном из этих разделов.

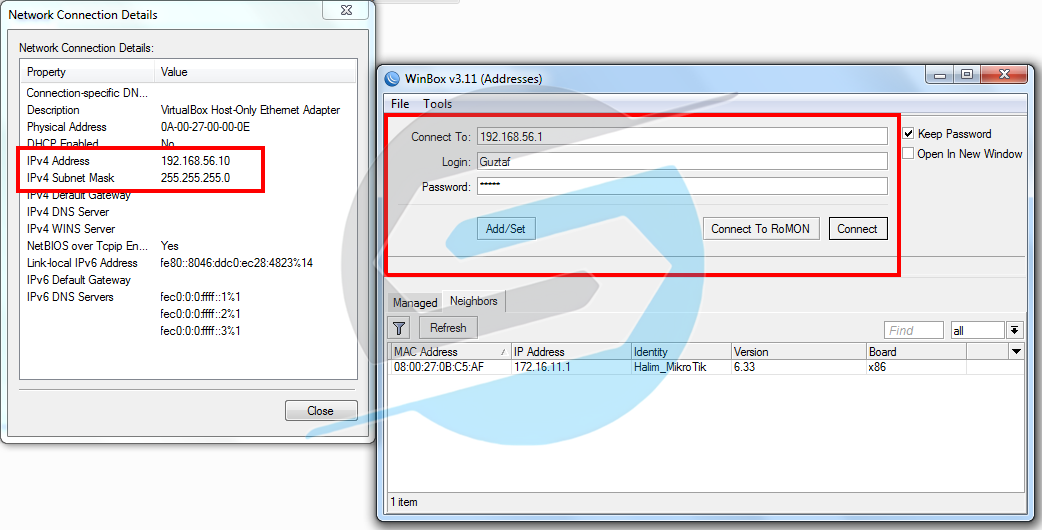

Например, в роутерах TP-Link, на которых установлена новая операционная система, задать параметры можно при быстрой настройке при первом включении устройства. Если вы изначально этого не сделали, то перейдите в раздел настроек роутера (набрав в браузере 192.168.0.1), введите логин и пароль.

Здесь смотрите в левую колонку. Щелкните по вкладке «Интернет», а потом промотайте открывшееся окно до низа. Там и есть строка «Предпочитаемые DNS-серверы», в него введите адрес от Гугла, а во вторую строчку запасной сервер.

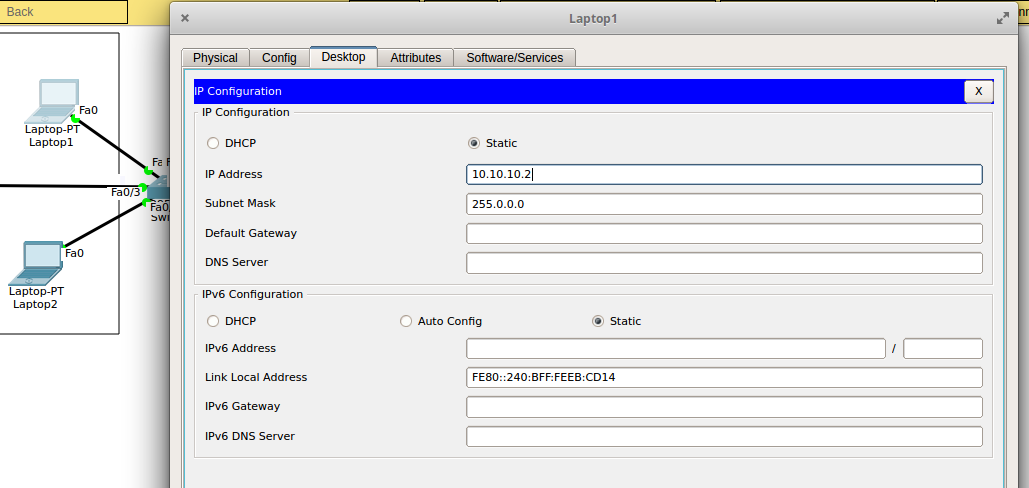

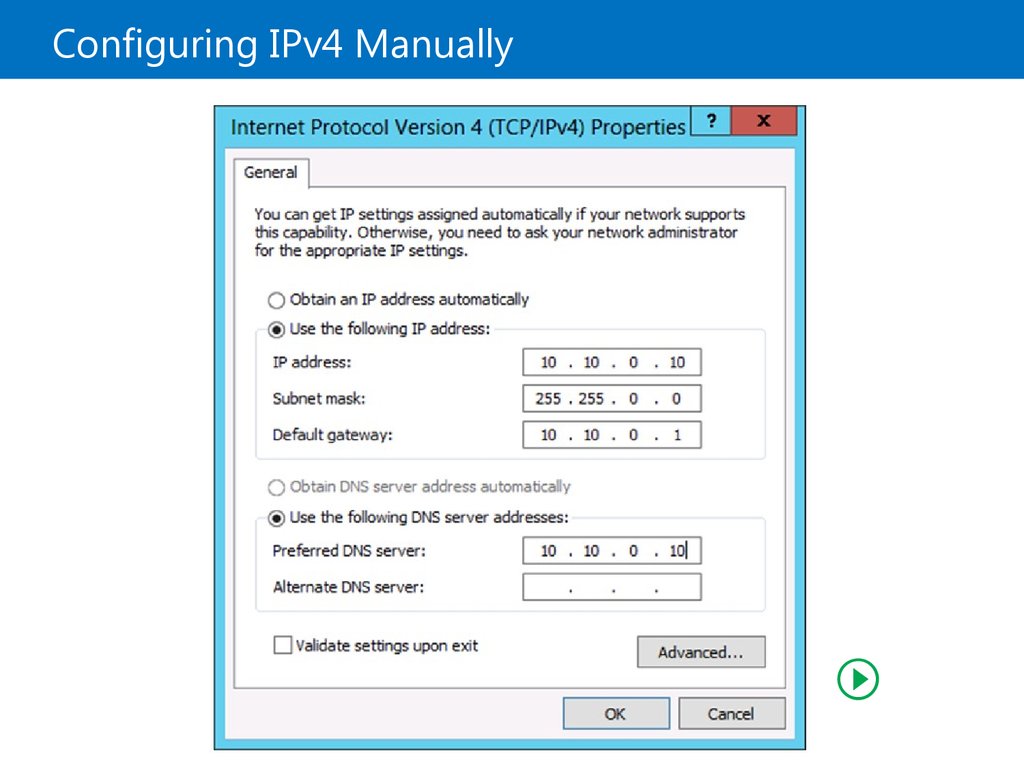

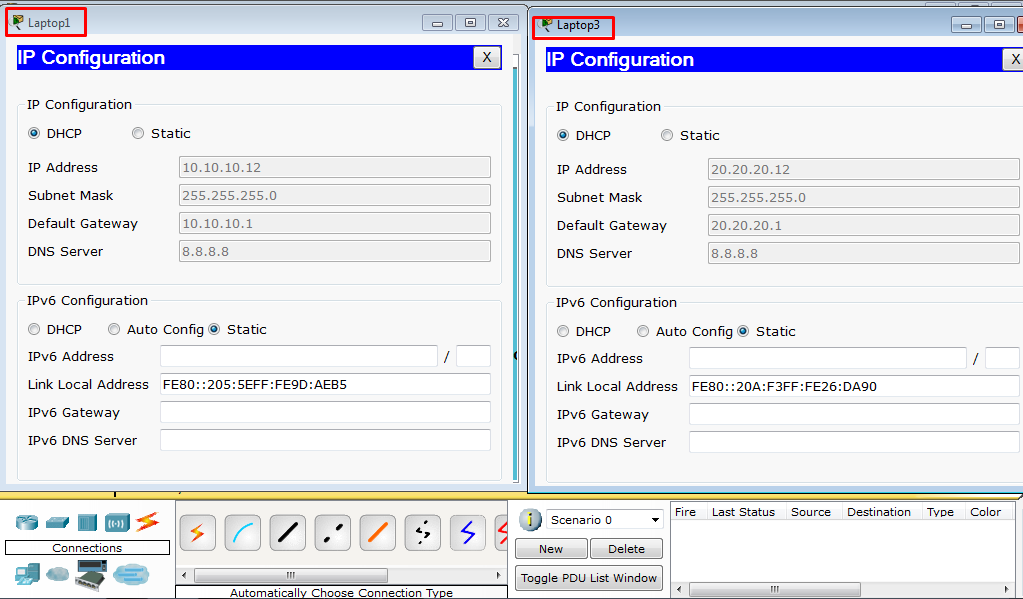

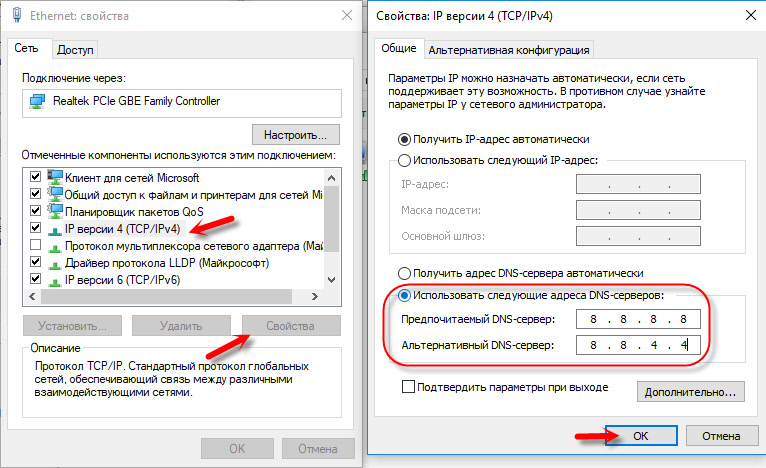

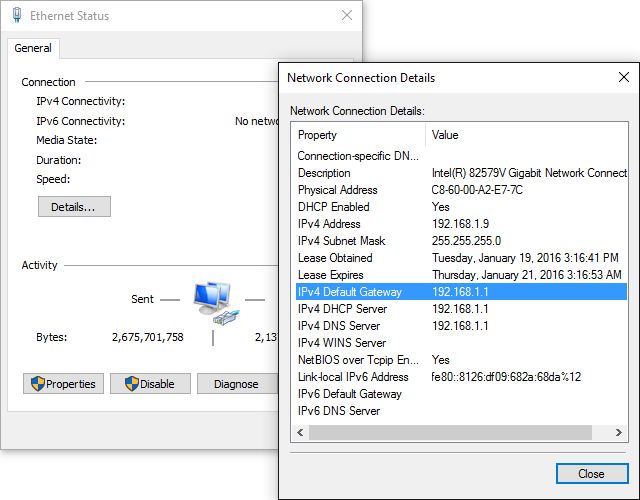

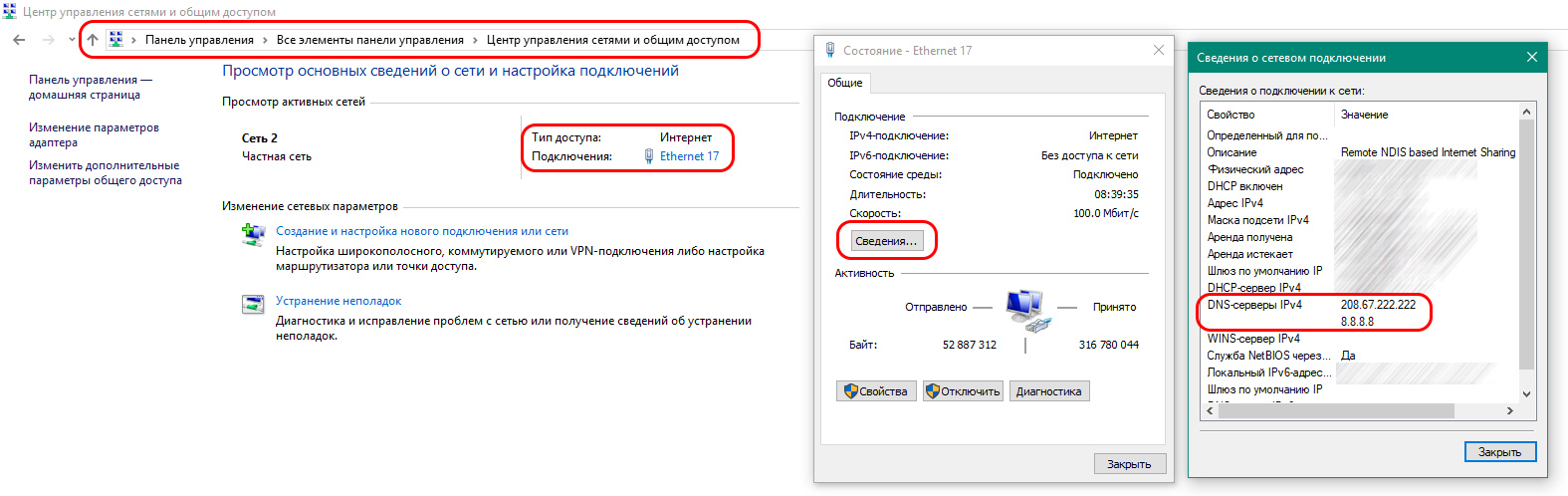

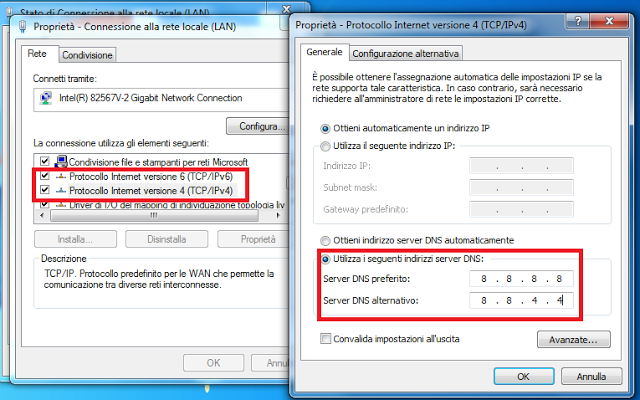

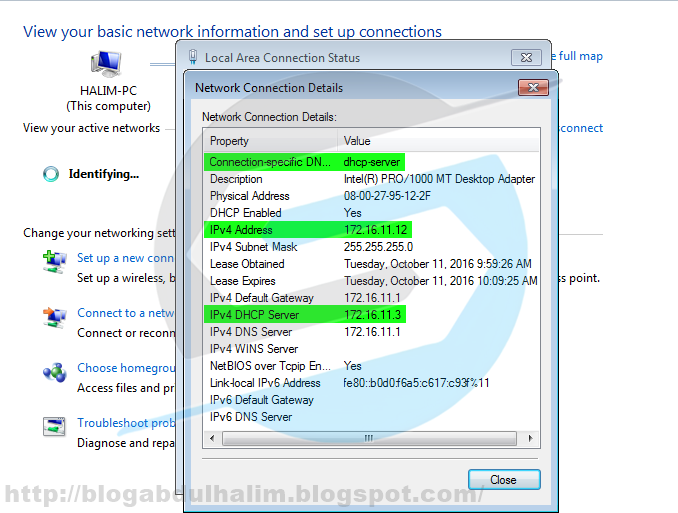

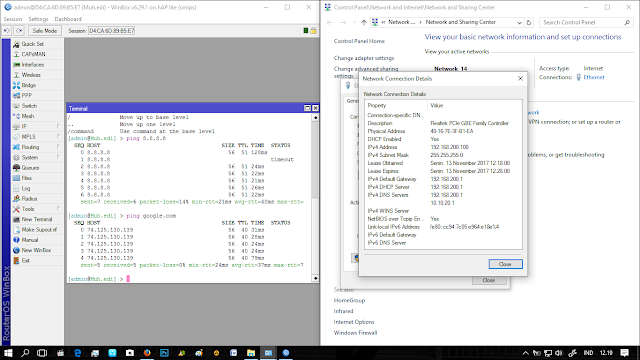

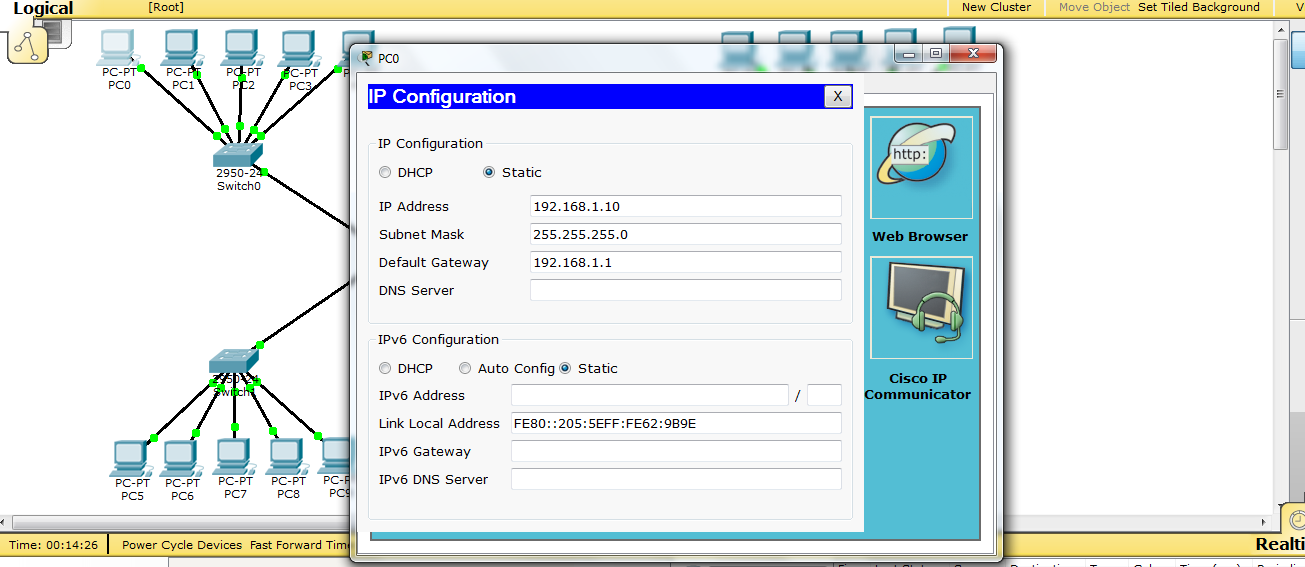

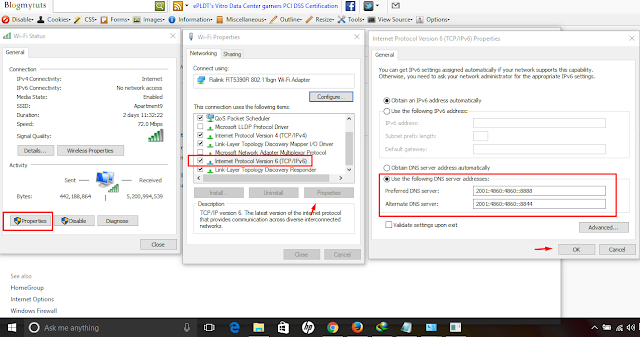

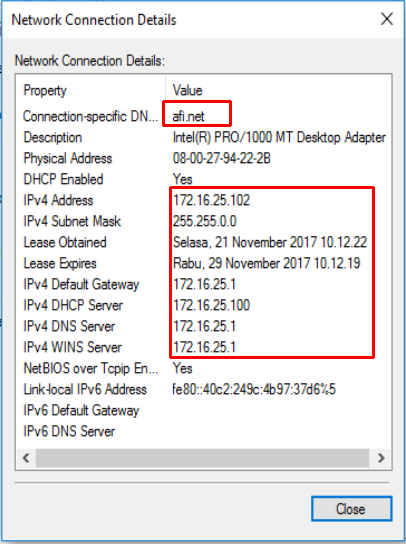

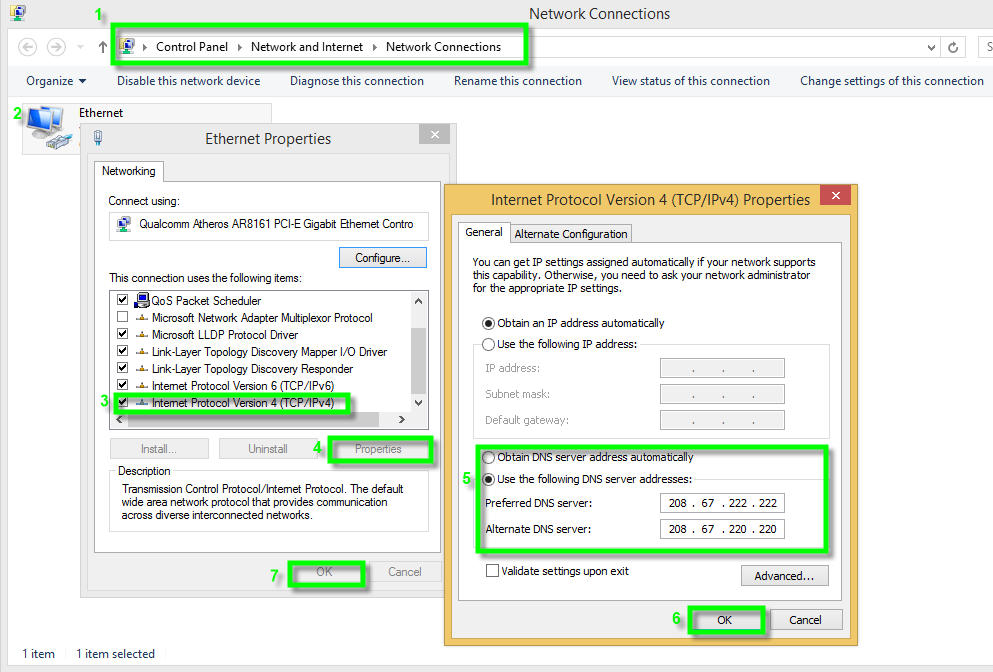

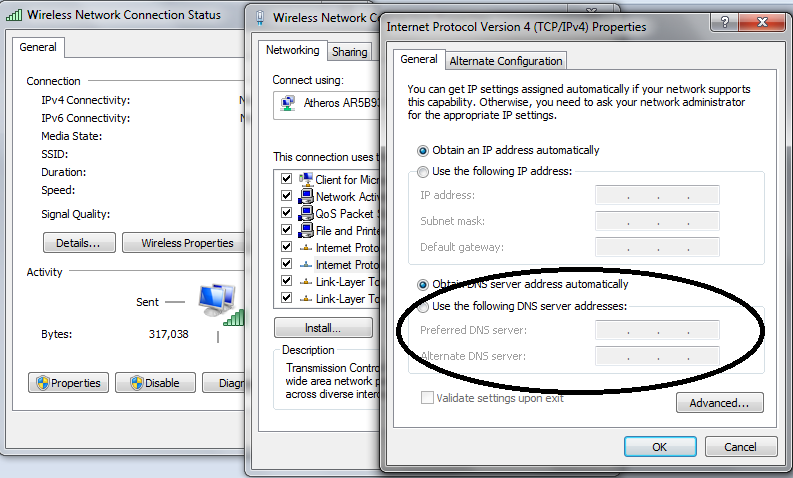

На компьютере или ноутбуке Windows

Данную настройки проводите в том случае, если компьютер или ноутбук подключается в интернет напрямую через кабель провайдера. Если он втыкается в роутер, то ничего настраивать не нужно, всю работу возьмет на себя маршрутизатор.

Здесь тоже есть несколько вариантов, которые зависят от установленной системы, а в Windows 10 еще и от версии обновления. Здесь приведу универсальный способ, который подойдет для любой системы под управлением Виндовс. Интерфейс и отображаемая картинка могут отличаться.

Интерфейс и отображаемая картинка могут отличаться.

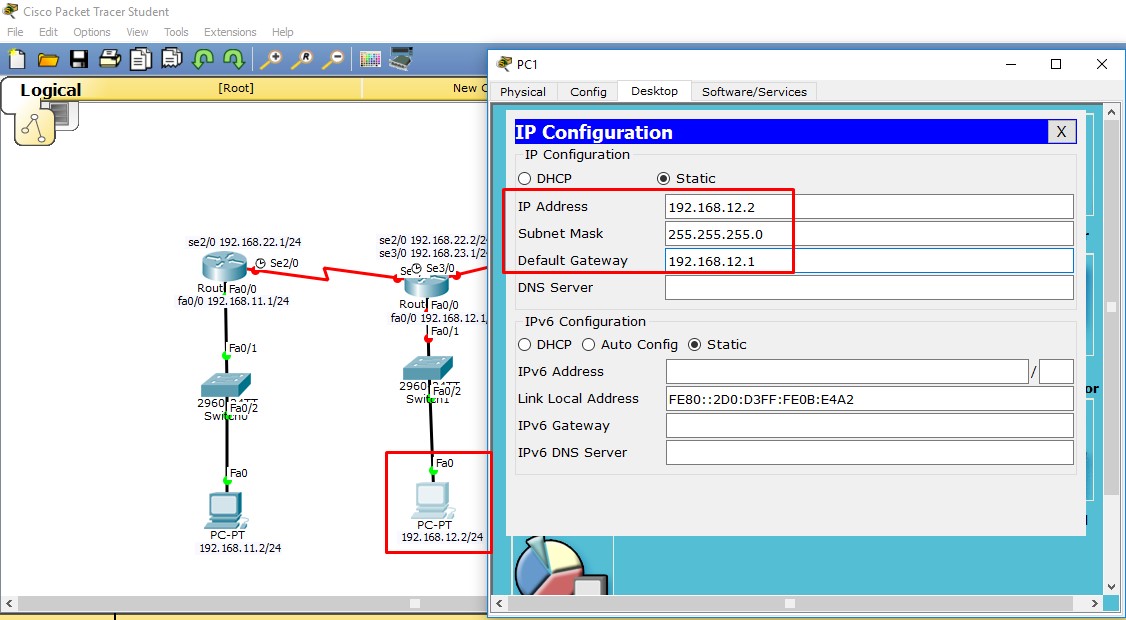

Нажмите сочетание клавиш Win+R. Win – это кнопка рядом с клавишей Alt в самом нижнем ряду. На ней нарисован логотип Windows и ничего не написано, так что перепутать её с другими сложно. В открывшемся окне введите «ncpa.cpl», но без кавычек. Нажмите на «Ок».

Откроется новое окно. По внешнему виду оно отличается в зависимости от версии Винды. Количество адаптеров также отличается у каждого компьютера. Вам нужно найти тот, что отвечает за проводное подключение. Он помечен как «Ethernet». Нажмите по нему правой кнопкой мыши и выберите «Свойства».

В открывшемся окне найдите строчку TCP/IPv4 и щелкните по ней два раза. Откроется еще одно окно, в нижней части которого находятся настройки сервера. Переставьте точку на ручную настройку и введите параметры ДНС от Google. Потом нажмите на «ОК».

На iPhone и iPad

Здесь нет отличий в зависимости от устройства. На разных версиях операционной системы настройка располагается в одном месте, хотя интерфейс и выглядит по-разному. Запустите устройство, а потом откройте раздел настроек. Здесь кликните по вайфаю, а в следующем разделе выберите конкретную Wi-Fi сеть.

Запустите устройство, а потом откройте раздел настроек. Здесь кликните по вайфаю, а в следующем разделе выберите конкретную Wi-Fi сеть.

В открывшемся разделе найдите «DNS» и кликните по нему. Здесь введите желаемый адрес. Для разных беспроводных сетей процедуру придется повторить.

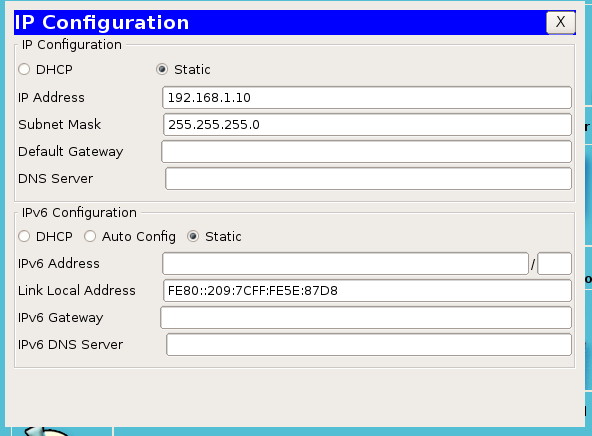

На устройстве Android

На смартфоне или планшете, который работает на Андроиде, зайдите в настройки, далее перейдите в раздел «Wi-Fi». Кликните на свою сеть и подержите. В появившемся меню выберите «Изменить сеть». Дальше поставьте галочку возле «Дополнительные параметры» или нажмите на раздел «Расширенные настройки». Появится пункт «Настройки IP», выберите «Статические». Пропишите DNS: 8.8.8.8 и 8.8.4.4. После этого ДНС от Гугла заработает автоматически.

Если вдруг конкретно этот ДНС вам не понравится, то, как он меняется, вы уже знаете. Кроме гугловских, стоит рассматривать Яндекс DNS, Comodo Secure DNS и Cloudflare. Другие вам тоже никто не помешает поставить, но эти – самые распространенные и надежные.

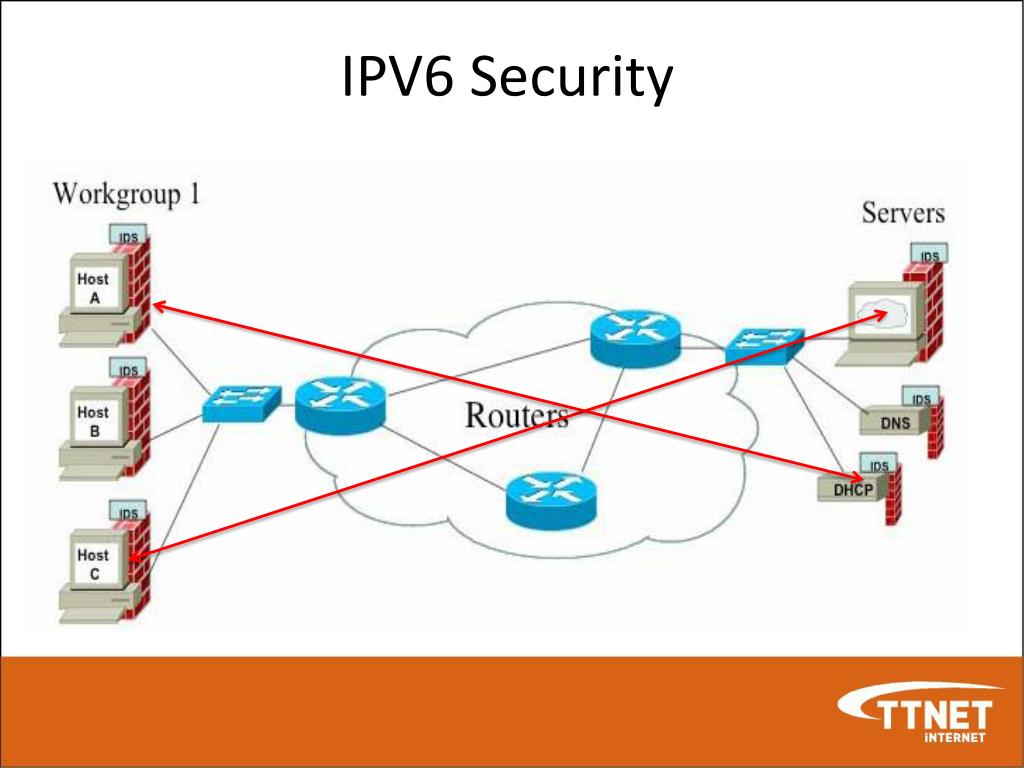

Анализ рисков DNS в сети IPv6

Анализ рисков DNS в сети IPv6

DNS (система доменных имен) является важной базовой инфраструктурой, поддерживающей работу Интернета, поэтому система DNS также стала основной целью интернет-атак. Безопасность DNS имеет большое значение. Как только происходит серьезная DNS-атака, она может повлиять на нормальную работу широкого диапазона Интернета и нанести огромный экономический ущерб обществу.

Благодаря быстрому внедрению в Китае масштабного плана действий по развертыванию IPv6, в сетях фиксированной связи и 4G LTE трех основных операторов связи Китая были развернуты протоколы IPv6 в больших масштабах. С помощью пакета веб-сайтов и приложений TOP ICP Поддерживает протокол IPv6. В настоящее время более 500 миллионов пользователей в Китае получили адреса IPv6 и начали использовать сетевые службы IPv6. Интернет в Китае постепенно переходит в эпоху IPv6. На этом этапе мы должны придавать большое значение вопросам безопасности DNS.

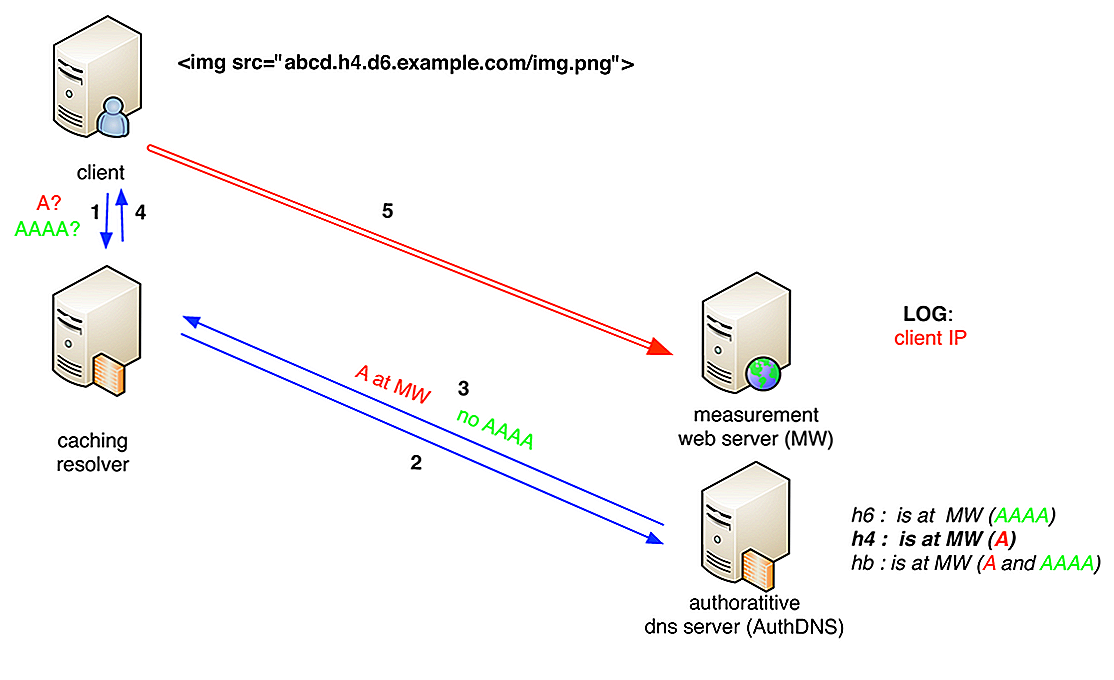

1. Механизм работы рекурсивного DNS

Механизм работы рекурсивного DNS

Систему DNS можно разделить на несколько категорий: корневой DNS-сервер, DNS-сервер домена верхнего уровня (TLD), полномочный DNS-сервер, рекурсивный DNS-сервер и т. Д.

Чтобы получить доступ к Интернету, первым делом необходимо подать заявку на разрешение доменного имени из локальной рекурсивной DNS. Рекурсивный DNS запрашивает кеш или рекурсивно к DNS верхнего уровня, получает результат разрешения доменного имени и возвращает его пользователю, а затем браузер пользователя может получить доступ к целевому веб-сайту и веб-странице. С точки зрения архитектуры системы DNS в Интернете, рекурсивная DNS представляет собой комплексную систему, состоящую из нескольких уровней. Пользователь запрашивает низкоуровневые рекурсивные DNS-запросы, низкоуровневые рекурсивные DNS-запросы и высокоуровневые рекурсивные DNS-запросы корневого DNS-сервера, DNS-имени домена верхнего уровня и авторитетных DNS-серверов. IP-адрес доменного имени, разрешенный авторитетным DNS, возвращается уровень за уровнем и, наконец, отправляется на хост пользователя.

Рекурсивный DNS будет записывать записи запроса DNS пользователя в журнал, включая исходный IP-адрес хоста пользователя, целевой веб-сайт, время запроса и возвращаемый результат запроса DNS (IP-адрес целевого веб-сайта) и т. Д.

2. Различия и риски рекурсивного рабочего механизма DNS в средах IPv6 и IPv4 В сетевой среде IPv6 есть некоторые различия между рабочим механизмом DNS и сетевой средой IPv4.

Из-за нехватки ресурсов адреса IPv4 сети IPv4 обычно развертывают устройства NAT на выходе. Когда внутренние узлы подают заявку на приложения разрешения доменных имен в рекурсивный DNS, рекурсивный DNS получает IP-адрес устройства NAT и не может получить IP-адрес хоста пользователя.

Протокол IPv6 предоставляет огромные ресурсы IP-адресов, и все пользовательские хосты / сетевые терминалы настроены с реальными адресами IPv6. Хост IPv6 (или сетевой терминал) использует реальный адрес IPv6 для запуска приложения разрешения доменного имени в рекурсивной DNS. Рекурсивный DNS-сервер возвращает результат разрешения доменного имени хосту пользователя и записывает реальный IPv6-адрес пользователя в журнал.

Сканирование и обнаружение IP-адресов в Интернете — распространенный метод атаки, используемый хакерами. Поскольку протокол IPv6 разработан с большим количеством адресов, исходный метод обнаружения сканирования сегмента IPv4-адреса в основном недействителен в сети IPv6. Следовательно, хакерам необходимо получить реальный IPv6-адрес пользователя, и им необходимо найти систему с большим количеством записей реальных IPv6-адресов пользователей, вторжением и взломом Затем получите данные IP-адреса пользователя. Рекурсивный DNS-сервер может удовлетворить потребности хакеров в обнаружении. Будь то рекурсивная система DNS в интрасети или общедоступная рекурсивная система DNS, файлы журналов DNS записывают реальные адреса IPv6 и записи разрешения доменных имен большого числа пользователей.

3. Кража в сетевой среде IPv6 станет важным методом атаки рекурсивного DNS. Атаки на рекурсивную систему DNS в основном включают повреждение, отравление и кражу.

Атаки на DNS в эпоху IPv4 в основном деструктивны, включая DDOS-атаки с целью остановки службы DNS. Эта атака будет обнаружена вскоре после ее возникновения и устранена в течение 12-24 часов.

Эта атака будет обнаружена вскоре после ее возникновения и устранена в течение 12-24 часов.

Отравление кэша DNS означает, что рекурсивный DNS-сервер запрашивает запрос к DNS-серверу верхнего уровня. Злоумышленник имитирует DNS-сервер верхнего уровня и отправляет поддельный пакет ответа на рекурсивный DNS-сервер для упреждающего завершения ответа, загрязняя рекурсивный DNS-кеш ложными данными, так что рекурсивный DNS-сервер возвращает неправильный ответ на хост пользователя Анализируйте IP-результат и перенаправляйте посещения пользователей на опасные веб-сайты.

Вступая в эру IPv6, становится трудно получить реальный IPv6-адрес пользователя, поэтому кража станет важным методом рекурсивных DNS-атак. После того, как хакеры вторгаются в DNS, они не будут мешать нормальной работе DNS, но будут скрываться в течение длительного времени и продолжат красть данные журнала DNS-сервера, мгновенно получать реальные IPv6-адреса большого количества пользователей из данных журнала и использовать их в качестве цели обнаружения сети.

Если хакеры вторгаются и взламывают рекурсивный DNS-сервер университетской сети, правительственной сети, корпоративной сети и рекурсивной системы DNS общедоступных поставщиков услуг DNS, они могут получить журналы DNS и захватить большое количество свежих и эффективных пользовательских IPv6-адресов для точного сканирования IPv6-адресов. Зонд. Скрытая кража является тихой и долговременной, и ее риски намного выше, чем ущерб от DDOS-атак и отравления кеша DNS.

В настоящее время защита DNS-серверов во многих кампусных сетях и корпоративных сетях является слабой. С обновлением пользовательской сети IPv6 и обновлением системы DNS IPv6 они могут стать ключевыми целями для хакеров.

4. Риск произвольной настройки и использования публичного DNS в сетях IPv6.

Поскольку внутренние сети подвержены влиянию межсетевых соединений и международных экспортных перегрузок, некоторые веб-сайты посещаются медленно. Под влиянием некоторых сетевых технических статей о глобальном общедоступном DNS многие пользователи устанавливают внутренние и зарубежные общедоступные DNS в качестве предпочитаемых DNS на своих компьютерах, чтобы добиться ускорения сети. Некоторые компании не имеют DNS-сервера в интрасети. Специалисты по управлению сетью часто устанавливают DNS на IP-адрес общедоступного DNS на маршрутизаторе, а пользователи интрасети напрямую используют службу разрешения доменных имен общедоступного DNS. Эта ситуация не является большой проблемой в сетевой среде IPv4, поскольку узлы настроены на внутренний IP-адрес за устройством NAT, а общедоступный IP-адрес отсутствует. Но в сети IPv6 все хосты будут настроены с реальными общедоступными IP-адресами IPv6. После того, как IP-адреса открыты, их можно будет точно сканировать.

Некоторые компании не имеют DNS-сервера в интрасети. Специалисты по управлению сетью часто устанавливают DNS на IP-адрес общедоступного DNS на маршрутизаторе, а пользователи интрасети напрямую используют службу разрешения доменных имен общедоступного DNS. Эта ситуация не является большой проблемой в сетевой среде IPv4, поскольку узлы настроены на внутренний IP-адрес за устройством NAT, а общедоступный IP-адрес отсутствует. Но в сети IPv6 все хосты будут настроены с реальными общедоступными IP-адресами IPv6. После того, как IP-адреса открыты, их можно будет точно сканировать.

Глобальные общедоступные системы DNS, такие как Google, IBM и Cloudflare, предоставляют бесплатные услуги разрешения DNS для пользователей Интернета по всему миру. С положительной стороны они представляют собой своего рода общественное благосостояние и благотворительность, но с точки зрения сетевой безопасности IPv6 они фактически являются глобальным сборщиком IP-адресов хоста. Если настройки DNS хоста пользователя напрямую записываются в IP-адреса этих общедоступных DNS или настройки DNS экспортных маршрутизаторов малого бизнеса напрямую записываются в IP-адреса этих общедоступных DNS, то, когда хост пользователя инициирует запрос разрешения DNS, эти общедоступные DNS будут напрямую получать хост пользователя. (Или хост в корпоративной интрасети) настоящий IPv6-адрес. Если предположить, что база данных журналов общедоступной системы DNS напрямую подключена и используется совместно с системой обнаружения сканирования IP-адресов Net Army, то ситуация просто невообразима.

(Или хост в корпоративной интрасети) настоящий IPv6-адрес. Если предположить, что база данных журналов общедоступной системы DNS напрямую подключена и используется совместно с системой обнаружения сканирования IP-адресов Net Army, то ситуация просто невообразима.

5. На раннем этапе широкомасштабного развертывания IPv6 в Китае следует обратить внимание на безопасность сети IPv6. В документе «План действий по продвижению крупномасштабного развертывания IPv6» двух офисов четко сформулирован принцип «двух одновременных разработок и трех синхронизаций»: Строительство и эксплуатация ».

Масштабное развертывание IPv6 в Китае только что вступило в фазу разработки. Более 500 миллионов мобильных телефонов уже подключены к IPv6. Ряд университетов, правительств и предприятий модернизируют свои сети для поддержки протокола IPv6. На текущем этапе важность сетевой безопасности IPv6 находится на оптимальном этапе, и нельзя ждать, пока произойдет авария, а затем исправить ее. Можно предвидеть, что в ближайшем будущем безопасность IPv6 DNS станет одним из наиболее важных вопросов сетевой безопасности IPv6, и мы должны придавать большое значение защите сетевой безопасности заранее.

Сквозь тернии к IPv6 / Хабр

В этом году тихо и незаметно прошёл десятилетний юбилей Международного дня IPv6. Данное событие носило скорее диагностический характер проверки готовности запуска и перехода на IPv6 в масштабах интернета. Через год состоялось более активное и помпезное мероприятие, которое можно принять за точку отсчёта и начало новой эпохи глобальных вычислительных сетей.

Эмблема дня запуска IPv6.

Несмотря на все эти дни и юбилеи, в практическом плане для полноценного глобального перехода на IPv6 и отказа от IPv4 сделано не так уж много. Инфраструктура сети Интернет в основном уже поддерживает и использует IPv6. Так, все корневые серверы DNS и, за малым исключением, все домены верхнего уровня (TLD) могут работать с IPv6. Их доля составляет 98.4% согласно отчёту. То же касается автономных систем (AS), а также Tier-1 и Tier-2 операторов.

Однако многие предприятия все ещё работают на старом протоколе не только на внутренних каналах, но и на периферии. Компании из списка Fortune-500 застряли где-то на полпути в переходе на новый стандарт. Согласно последнему исследованию The DNS Institute 270 компаний из списка Fortune 500 имели по крайней мере один домен, который не отвечал на запросы по IPv6. Кроме того, около 57% доменов не содержали всех серверов имён, доступных для IPv6.

Компании из списка Fortune-500 застряли где-то на полпути в переходе на новый стандарт. Согласно последнему исследованию The DNS Institute 270 компаний из списка Fortune 500 имели по крайней мере один домен, который не отвечал на запросы по IPv6. Кроме того, около 57% доменов не содержали всех серверов имён, доступных для IPv6.

Между тем отсрочка перехода на новый протокол чревата ростом издержек для компаний. В частности, капитальные и операционные расходы, a․k․a․ CAPEX и OPEX, будут со временем возрастать из-за роста стоимости таких решений, как Carrier-Grade-NAT и Large-Scale-NAT. Помимо этого, скорость передачи данных в определённых сценариях выше на IPv6 соединениях. В той же презентации Пол Сааб из Facebook сообщил, что одним из ключевых препятствий внедрения IPv6 является то, что код Java часто пишется исключительно для использования IPv4.

Откуда берётся такой выигрыш производительности? Теоретически, это можно понять, взглянув на структуру двух протоколов. Для такого сравнения пригодится утилита с говорящим названием:

|12:09:41|admin@redeye:[~]> protocol ip 0 1 2 3 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ |Version| IHL |Type of Service| Total Length | +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ | Identification |Flags| Fragment Offset | +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ | Time to Live | Protocol | Header Checksum | +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ | Source Address | +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ | Destination Address | +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ | Options | Padding | +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ |12:09:45|admin@redeye:[~]> protocol ipv6 0 1 2 3 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ |Version| Traffic Class | Flow Label | +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ | Payload Length | Next Header | Hop Limit | +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ | | + + | | + Source Address + | | + + | | +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ | | + + | | + Destination Address + | | + + | | +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Беглому взгляду видно, что в IPv6 отсутствуют некоторые поля IPv4, например: Header Checksum, Padding и Protocol. Вычисление контрольной суммы пакета на сетевом оборудовании занимает определённое время, а вместе с Network Address Translation обсчёт производится дважды. Так как количество IPv6 адресов огромно — 2128, то отпадает нужда в NAT. Остальные усовершенствования нового стандарта, могут упростить работу сетевых инженеров, но вряд ли влияют на скорость передачи данных.

Вычисление контрольной суммы пакета на сетевом оборудовании занимает определённое время, а вместе с Network Address Translation обсчёт производится дважды. Так как количество IPv6 адресов огромно — 2128, то отпадает нужда в NAT. Остальные усовершенствования нового стандарта, могут упростить работу сетевых инженеров, но вряд ли влияют на скорость передачи данных.

Преобразование MAC-адреса в Interface ID.

К другим преимуществам нового стандарта следует отнести простоту конфигурации сети, так как в IPv6 поддерживается автоматическая настройка сетевого адреса. Узел может создавать собственный IP-адрес, преобразуя MAC-адрес в Extended Universal Identifier (EUI) формат и записав его в 64-битный префикс идентификатора интерфейса. Никаких широковещательных ARP-пакетов, DHCP — по желанию.

Иногда к достоинствам IPv6 ошибочно относят более высокий уровень безопасности по сравнению с IPv4 на сетевом уровне OSI. Источником заблуждения может служить тот факт, что IPSEC является частью спецификаций нового стандарта. Несмотря на это, наличие протокола IPSEC не является обязательным условием реализации IPv6 соединений.

Несмотря на это, наличие протокола IPSEC не является обязательным условием реализации IPv6 соединений.

В какой-то степени повсеместное использование IPv6 адресации во внутренней сети могло бы снизить вероятность сканирования TCP/UPD портов, но для этого схема адресации должна быть рандомной и не иметь записи в DNS. Однако это же условие делает использование такой адресации крайне неудобной для системного администрирования. Кроме того, наличие IPv4 адресов сводит на нет даже эти преимущества.

▍ Чемпионы внедрения IPv6

В вышеупомянутом мероприятии World IPv6 Launch приняли участие крупные провайдеры и ИТ-компании:

- Akamai

- AT&T

- Cisco

- Comcast

- D-Link

- Free Telecom

- Internode

- KDDI

- Limelight

- Microsoft Bing

- Time Warner Cable

- XS4ALL

- Yahoo!

График внедрения IPv6 в Comcast.

Из этих компаний с переходом на новые технологии довольно успешно справляются некоторые Tier-1 операторы.

График внедрения IPv6 в T-Mobile на территории США.

За кадром графиков с идущими в горы показателями остаётся огромный объём кропотливой работы по замене и настройке сетевого и серверного оборудования. Компаниям пришлось также модернизировать сети абонентского доступа. В случае Comcast потребовалось обновить большое количество CMTS, в то время как T-Mobile заменил системы мобильной связи 4G.

▍ Российские реалии

Не все страны одинаково продвинулись на пути внедрения нового протокола. Единого и точного реестра всех IP-адресов на всех устройствах ни у кого пока нет, однако статистика крупнейших интернет-компаний может служить некоторым приближением. Можно воспользоваться сервисом Google IPv6 для беглого знакомства с раскладом по странам и версии IP. Чемпионом мира в этой номинации является Индия, где на данный момент более 62% всех подключений к службам Google используют IPv6.

На европейском континенте лидируют Германия (более 50%) и Греция (около 48%). Примечательно, что нет прямой связи между ВВП на душу населения и распространением IPv6. В Испании и Италии показатели хуже, чем в России. Родоначальники интернета США план выполнили меньше, чем наполовину (почти 46%).

Карта мира внедрения IPv6 статистики Google.

Приблизительно ту же картину можно увидеть на графиках Akamai. Те же самые страны в лидерах и аутсайдерах внедрения нового протокола. Самое время задаться вопросом почему же в России тормозит переход на IPv6?

Карта мира внедрения IPv6 статистики Akamai.

Локомотивом перехода на новый протокол, помимо государственных структур, должны быть крупнейшие операторы телефонии и интернет-провайдеры, которые в РФ с некоторых пор стали совпадать. Кроме того, среди первопроходцев обязательно должны были быть гиганты отечественного ИТ. В свое время было высказано много пожеланий, однако в практическом плане, сделано пока совсем немного.

Компания МТС объявило о переходе на новый сетевой протокол ещё в июне 2017 г. Данная услуга доступна на территории большей части России, а с 20.04.2020 интернет по IPv6 предоставляется автоматически. Однако такое подключение будет содержать ограничения по well-known TCP/UDP портам, для того чтобы от них избавиться, нужно подключить услугу IPv6+. Лентел подключает по новому протоколу жителей Санкт-Петербурга и Ленинградской области. Некоторые региональные интернет-провайдеры предоставляют подключение по IPv6 лишь в тестовом режиме.

Что касается крупнейших интернет-ресурсов Рунета, то и тут не всё радужно. Лишь двое из крупнейших поддерживают IPv6. Проверка с помощью команды из набора bind-utils, например:

|11:15:00|admin@redeye:[~]> host example.com example.com has address 93.184.216.34 example.com has IPv6 address 2606:2800:220:1:248:1893:25c8:1946 example.com mail is handled by 0 .

и мы видим, что example.com имеет IPv6 адрес в базе данных DNS. Теперь то же самое для российских топ интернет-ресурсов:

Теперь то же самое для российских топ интернет-ресурсов:

- lenta.ru доступен только по IPv4

- mail.ru, доступен по IPv6

- ok.ru доступен только по IPv4

- sberbank.ru доступен только по IPv4

- vk.com, доступен только по IPv4

- yandex.ru, доступен по IPv6

Так что мешает ускоренному переходу российских компаний на новый стандарт IP протокола?

- Дороговизна. Пожалуй, это главная причина, ведь требуется замена оборудования огромного количества коммутаторов и маршрутизаторов, изначально рассчитанных только на IPv4. Нужно выделить бюджет на замену всего этого, также нужно предоставить обоснование для замены: и так ведь, всё работает.

- NAT спасает. Практически повсеместно используется NAT, к нему уже все так привыкли, что воспринимают его даже, как часть архитектуры безопасности ИТ-среды, хотя таковым он не является. Одной из сложностей перехода на IPv6 будет замена корпоративной NAT-адресации на новые стандарты с прямым TCP/IP соединением.

- Подожду остальных. На новые стандарты выгодно переходить не с самого начала, а когда большинство уже перешло на него. Это верно для одно отдельной компании, но для индустрии в целом, это тупиковый путь. Зачинщиками изменений выступают лидеры индустрии, но российские пока что осторожничают.

- Цензура. Правительство РФ, в лице РКН, всё ещё не забросило сомнительную, во всех смыслах, практику введения ограничений доступа к ресурсам сети Интернет, наоборот с каждым днём появляются новые инициативы. Повсеместный переход на адресацию и маршрутизацию IPv6 усложнит работу интернет-цензоров и разумно будет предположить, что гос․ органы по крайней мере не будут в ближайшее время способствовать ускоренному переходу на новый стандарт.

- Сложность. Переход организации на новый протокол — дело хлопотное. Отсутствие обратной совместимости между IPv6 и IPv4 создаёт немало проблем. В крупной компании такой переход может занять не один год и нужно чтобы бизнес-процессы не прерывались всё это время.

▍ Итоги и прогноз

Несмотря на солидный возраст и несомненные преимущества, как для пользователей, так и для поставщиков услуг сети Интернет, стандарт IPv6 всё ещё не стал повсеместным явлением на наших вычислительных устройствах. В последние несколько лет, правда темпы роста ускорились и в некоторых странах переход идёт без проволочек и скоро будет завершён. В России по ряду причин темпы распространения до сих пор остаются низкими. Помимо компании Яндекс мало кто начинал перевод внутренних служб и ресурсов на IPv6.

Несмотря на инерцию индустрии и скрытое противодействие со стороны регулирующих организаций, ситуация медленно, но верно будет двигаться в сторону непрерывного замещения IPv4 на IPv6. Процесс будет распространяться с внешнего периметра крупнейших интернет-провайдеров, серверов DNS, межсетевых экранов и устройств безопасности на внутренние структуры и уровень пользовательского доступа. По мере накопления опыта и подготовки соответствующих кадров в консалтинге крупнейших системных интеграторов, темп перехода будет расти.

Дополнительные материалы:

- Hexabuild IPv6 adoption report

- IPv6 deployment guide

- Меморандум Федерального CIO США с рекомендациями по IPv6

- version6.ru

Всё про IPv6 — Конфигурирование DNS

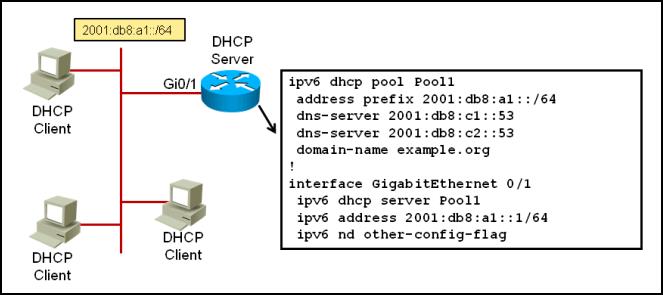

Для того, чтобы BIND начал отвечать на IPv6-запросы, нужно совсем немного.

Сначала — нужно убедиться, что в конфигурационном файле BIND упоминается loopback-зона, то есть имеются такие строки:

zone "0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.ip6.arpa" {

type master;

file "standard/loopback6.arpa";

allow-transfer { localhost; };

};

Содержимое файла loopback6.arpa выглядит так:

$ORIGIN 0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.ip6.arpa. $TTL 6h @ IN SOA localhost. root.localhost. ( 1 ; serial 1h ; refresh 30m ; retry 7d ; expiration 1h ) ; minimum NS localhost. 1 PTR localhost.

И — нужно проверить наличие AAAA-записи в файле localhost:

$ORIGIN localhost.$TTL 6h @ IN SOA localhost. root.localhost. ( 1 ; serial 1h ; refresh 30m ; retry 7d ; expiration 1h ) ; minimum NS localhost. A 127.0.0.1 AAAA ::1 ; — эта строка должна быть.

Как правило, все вышеупомянутые записи делаются автоматически при инсталяции BIND.

Затем нужно добавить в конфигурационный файл:

options {

........

listen-on-v6 { any; }; --- нужно добавить (или перечислить только нужное вам)

allow-recursion { clients; }; --- как правило, уже есть

};

и скорректировать (в нашем случае) acl «clients», чтобы сервер отвечал на рекурсивные запросы только от наших клиентов:

acl clients {

......

2001:0db8::/32;

......

};

Все остальные необходимые настройки (loopback-адреса и зоны) уже имелись в дистрибутиве.

Кстати, в файле root.hint уже должны быть IPv6-адреса для нескольких корневых серверов.

Затем можно приступать к добавлению записей в файлы прямых зон и к созданию новых файлов реверсных зон для IPv6.

Поискав («погуглив») информацию на эту тему, обнаружил, что большинство поступает с «прямыми» зонами просто,

то есть к любой записи А добавляют запись АААА, и мы решили сделать так же. Тут, главное,

не запутаться в адресах… И — все больше приходит осознание того, что поскольку IPv6-адреса запомнить

очень сложно (свой префикс выучил только на второй день), то роль DNS возрастает. Имена-то запоминаются легче.

Перед «наполнением» файлов зон АААА-записями начинаем планировать распределение подсетей. Для начала

решили сохранить нынешнюю структуру, то есть если у нас есть отдельная подсеть IPv4 с любой маской, то ей

будет соответствовать отдельная подсеть IPv6/64. Маска /64 для end-юзерских подсетей выбрана в соответствии

с рекомендациями RIPE, хотя подсетей такого размера в IPv4 у нас нет, в нашем блоке адресов /20 размер самой

большой подсети составляет /23. Правда, некоторые подсети IPv4 хотелось бы обьединить, а некоторые разделить,

но такую реструктуризацию мы будем делать уже в пространстве IPv6.

По нашим оценкам, 16-битного поля, выделяемого в структуре адреса IPv6 под номер подсети, нам вполне хватит на ближайшие годы и пятилетки.

Итак, начинаем «заводить» первые записи в прямые зоны.

Выбираем вторую подсеть (то есть, проще говоря, устанавливаем 64й бит в «1») и добавляем в «прямой» зоне (скажем, domain.ru) две записи:

test1 AAAA 2001:0db8:0000:0001:0000:0000:0000:0001 test2 AAAA 2001:0db8:0000:0001:0000:0000:0000:0002

Перезапускаю BIND и проверяю nslookup-ом на самом сервере:

dig test1.domain.ru aaaa

;; > DiG 9.4.2-P2 <<>> test1.bestcom.ru aaaa ;; global options: printcmd ;; Got answer: ;; > - opcode: QUERY, status: NOERROR, id: 35937 ;; flags: qr aa rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 4, ADDITIONAL: 4 ;; QUESTION SECTION: ;test1.domain.ru. IN AAAA ;; ANSWER SECTION: test1.domain.ru. 600 IN AAAA 2001:0db8:0:1::1

Вроде все верно, ответ получен. Запрос к хосту

Запрос к хосту test2 также проходит нормально.

Теперь проверяю со своей машины из офисной сети (учтите, дело было в 2012 году).

Microsoft Windows XP [Version 5.1.2600] (C) Copyright 1985-2001 Microsoft Corp. C:>nslookup server xxx.yyy.zzz.ttt Default Server: ns.domain.ru Address: xxx.yyy.zzz.ttt set q=aaaa test1.domain.ru Server: ns.domain.ru Address: xxx.yyy.zzz.ttt test1.domain.ru AAAA IPv6 address = 2001:0db8:0:1::1 … test2.domain.ru Server: ns.domain.ru Address: xxxx.yyyy.zzzz.tttt test2.domain.ru AAAA IPv6 address = 2001:0db8:0:1::2 … > exit

И здесь все нормально! Теперь — создаем реверсные зоны. Кстати, делегирование обьекта domain для IPv6-префикса у нас еще не оформлено… Ну ничего, не забудем.

Создаем первую реверсную зону. Название зоны выбираем как 2001:0db8, благо UNIX не возражает против такого имени файла.

Файл реверсной зоны для IPv6 устроен так же, как и для IPv4, его начало выглядит так:

$ORIGIN .$TTL 7200 ; 2 hours 8.b.d.0.1.0.0.2.ip6.arpa IN SOA ns.domain.ru mail.domain.ru. ( 2010121801 ; serial 18000 ; refresh (5 hours) 3600 ; retry (1 hour) 1728000 ; expire (2 weeks 6 days) 172800 ; minimum (2 days) ) NS ns.domain.ru. NS ns1.domain.ru. ; subnet 2001:0db8::/32 $ORIGIN 8.b.d.0.1.0.0.2.ip6.arpa.

… далее идут записи зоны …

1.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.1.0.0.0.0.0.0.0 IN PTR test1.domain.ru. 2.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.1.0.0.0.0.0.0.0 IN PTR test2.domain.ru.

Для упрощения (автоматизации) преобразований можно использовать утилиту из состава Unix-Linux, она сразу преобразует адрес в ptr-формат:

$ host -n 2001:db8::1

Host 1.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.8.b.d.0.1.0.0.2.ip6.arpa not found: 3(NXDOMAIN)

Проверяю тут же при помощи dig:

dig @ns.mydomain.ru 2xxx:yyyy:0:1::1 ptr

…… и получаю сообщение об ошибке!

А вот nslookup работает!

**nslookup** set q=ptr 2xxx:yyyy:0:1::3 Server: 123.12.123.1 Address: 123.12.123.1#53 1.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.1.0.0.0.0.0.0.0.y.y.y.y.x.x.x.2.ip6.arpa name = test1.domain.ru.

То есть dig под UNIX не понимает, что это — структура адреса в формате IPv6…. Нужно будет

проверить на самой свежей версии UNIX.

Проверил. Оказалось, что версия не при чем. А чтение документации показало, что вот такой формат команды работает:

dig @8.8.8.8 -x 2001:db8:0:1::1

Спасибо Google DNS, здорово выручает при проверках.

Тот же nslookup под WinXP при получении такой команды выдает:

Unrecognized command: 2001:0db8:0:1::1

— то есть он не понимает, что это адрес в формате IPv6.

(Нужно будет проверить это на Висте и 7-ке. — написано в 2012 году)

Кстати, если на DNS-серверах, которые являются авторитарными для каких-то зон, поднять IPv6, то также

нужно на вышестоящих серверах (в данном случае — в РУ-центре) добавить IPv6-адреса к данным своих DNS-серверов,

то есть сделать «glue ns records». Процедура несложная.

Процедура несложная.

Ниже все вышеизложенное приведено в компактном виде:

LIR: IPv6 и revDNS

Практические шаги

(примечание: каких-либо сведений о конфигурировании адресов интерфейсов и роутинга здесь не будет)

Получить от RIR (у нас — от RIPE) блок адресов IPv6. Как и все остальные действия с RIPE, данную процедуру можно осуществить 3 способами:

- «в лоб», через почтового робота

- через Webupdates

- через специальную форму на LIR-портале

ИМХО, лучше это сделать через LIR-portal, где есть специальная форма для первого заказа IPv6-адресов

Если пойти третьим путем, то обычным путем получаем шаблон :

whois -h whois.ripe.net — ‘-t inet6num’ (так делается на BSD)

В ответ приходит:

inet6num: [mandatory] [single] [primary/look-up key] netname: [mandatory] [single] [lookup key] descr: [mandatory] [multiple] [ ] country: [mandatory] [multiple] [ ] org: [optional] [single] [inverse key] admin-c: [mandatory] [multiple] [inverse key] tech-c: [mandatory] [multiple] [inverse key] status: [mandatory] [single] [ ] mnt-by: [mandatory] [multiple] [inverse key] mnt-lower: [optional] [multiple] [inverse key] mnt-routes: [optional] [multiple] [inverse key] mnt-domains: [optional] [multiple] [inverse key] mnt-irt: [optional] [multiple] [inverse key] changed: [mandatory] [multiple] [ ] source: [mandatory] [single] [ ]

Далее заполняем его, добавляем аутентификационные данные, и отправляем.

Предположим, что нам выдали 2001:0db8::/32 (вроде бы всем LIR дают /32)

Сразу заказываем обьект domain, для этого нужно знать имена своих dns-серверов.

Опять-таки это можно сделать любым из трех способов, мы делали через Webupdates.

Каких-либо конфигурационных изменений в настройках DNS, связанных с IPv6, на этом этапе делать не нужно. Точнее — не требуется.

Для приверженцев почты: шаблон получаем так:

whois -h whois.ripe.net — ‘ -t domain’

Вот образец-макет того, что отправляют в RIPE:

% Information related to '8.b.d.0.1.0.0.2.ip6.arpa' domain: 8.b.d.0.1.0.0.2.ip6.arpa descr: Reverse delegation for 2001:0db8::/32 nserver: ns1.server.zz nserver: ns2.server.zz admin-c: PERSON1-RIPE tech-c: PERSON2-RIPE zone-c: PERSON3-RIPE source: RIPE # Filtered mnt-by: EARTH-MNT

Сразу же можно (и, имхо, желательно) завести обьект route6

Шаблон:

whois -h whois. ripe.net — ‘ -t route6’

ripe.net — ‘ -t route6’

А заполняем примерно так: (аутентификация не показана)

route6: 2001:0db8::/32 descr: AS23456 IPv6 block origin: AS23456 mnt-by: PERSON-MNT source: RIPE

Не забыть про аутентификацию!

В обьекте route6 есть еще один интересный атрибут: в нем можно указать пингуемый адрес, то есть адрес из вашего блока, который отвечает на пинги из всех сетей. Знание такого адреса очень полезно при отладке, при трассировке и проч. После «подьема» IPv6 BGP мы сразу же завели такой адрес у себя.

В шаблоне это выглядит так:

pingable: [optional] [multiple] [ ] ping-hdl: [optional] [multiple] [inverse key]

И — вот так это выглядит в жизни, например:

pingable: 2001:0db8::1 ping-hdl: PERSON1-RIPE

Второй атрибут также имеет ценность: если адрес не отвечает на ICMP-запросы, а вы уверены, что у вас все

нормально — то можно написать письмо ответственному и указать на недостатки (разумеется, если суметь извлечь почтовый адрес).

Далее — переходим к ДНС и формируем реверсные зоны.

Наша зона (в соответствии с префиксом 2001:0db8::/32) будет выглядеть так: 8.b.d.0.1.0.0.2.ip6.arpa, соответственно

так назовем и файл. Прописываем это дело в конфигурационый файл и переходим к файлу зоны:

SOA-запись ничем не отличается от обычной, записи для ns-серверов тоже обычные

$ORIGIN . $TTL 7200 ; 2 hours 8.b.d.0.1.0.0.2.ip6.arpa IN SOA ns1.domain.zz. dnsmaster.domain.zz. ( 2011010201 ; serial 18000 ; refresh (5 hours) 3600 ; retry (1 hour) 1728000 ; expire (2 weeks 6 days) 172800 ; minimum (2 days) ) NS ns1.domain.zz. NS ns2.domain.zz.

Реверсная запись для нашего «пингуемого» адреса (пусть его имя будет ping6.domain.zz) будет выглядеть так:

1.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.8.b.d.0.1.0.0.2.ip6.arpa IN PTR ping6.domain.zz.

Не правда ли, длинновато получилось? Не всегда умещается на одной строке (см. выше насчет частичной автоматизации).

выше насчет частичной автоматизации).

Спасает ORIGIN. Если взять «стандартную» для IPv6-документации подсеть 2001:0db8::/64, то первый, второй и третий

адрес будут выглядеть так:

;subnet 2001:0db8::/64 $ORIGIN 0.0.0.0.0.0.0.0.8.b.d.0.1.0.0.2.ip6.arpa. 1.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.ip6.arpa IN PTR pingable.domain.zz 2.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.ip6.arpa IN PTR 2.domain.zz 3.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.ip6.arpa IN PTR 3.domain.zz

Отметим, что адрес 2001:0db8::/64 также допустим, и его реверсная запись будет такой:

`0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0.8.b.d.0.1.0.0.2.ip6.arpa NS zero.domain.zz`

Использовать автозаполнение последовательно идущих записей нет смысла, так как зона получится длиной от Земли до Луны.

Делегирование подсетей.

RIPE выдает для LIR подсети /32, то есть по 4 миллиона адресов на 1 квадратный метр земной

поверхности. Конечно же, можно все реверсные записи для одного блока «запихать» в один файл, но:

Конечно же, можно все реверсные записи для одного блока «запихать» в один файл, но:

— он станет огромным — будет сложно искать и редактировать нужную запись — придется перезагружать огромный файл

А если клиент попросит делегировать ему его подсеть?

То есть имеет смысл делать делегирование реверсных субзон и делать отдельные файлы на подсети, так как при этом будет меньше работы (делегирование) и файлы зон станут короче (соответственно, будут быстрее находитьcя записи). И работать станет проще. Даже если это делать только для себя и не делегировать клиентам.

Предположим, вы хотите делегировать подсети «a» и «b» (для /64 префикса) на сервер ns3.server.zz, то есть вы

хотите, что бы реверсные запросы к подсетям 2001:0db8:0:a::/64 и 2001:0db8:0:b::/64 направлялись к серверу ns3.server.zz. В отличие от IPv4 это делается достаточно просто.

Во-первых, на сервере ns1.domain.zz в начале файла зоны 8. делаем такие записи: b.d.0.1.0.0.2.ip6.arpa

b.d.0.1.0.0.2.ip6.arpa

; delegate 2001:0db8:0000:000a::/64 a.0.0.0.0.0.0.0.8.b.d.0.1.0.0.2.ip6.arpa NS ns3.server.zz ; delegate 2001:0db8:0000:000b::/64 b.0.0.0.0.0.0.0.8.b.d.0.1.0.0.2.ip6.arpa NS ns3.server.zz

Затем, на сервере ns3.server.zz в конфигурационном файле обьявляем две мастер-зоны:

a.0.0.0.0.0.0.0.8.b.d.0.1.0.0.2.ip6.arpa

и

b.0.0.0.0.0.0.0.8.b.d.0.1.0.0.2.ip6.arpa

(обычным образом, как и любую другую зону)

И — создаем файлы для этих зон, полностью аналогично зоне 2001:0db8::/32

Например, фрагмент первой зоны может выглядеть так (soa-запись пропущена, она обычная)

; subnet 2001:0db8:0:a::/64 $ORIGIN a.0.0.0.0.0.0.0.8.b.d.0.1.0.0.2.ip6.arpa. 1.0.0.0.0.0.0.0.0.0.0.0.0.0.0.0 IN PTR host-1.subnet-a.server.zz. a.b.0.0.0.0.0.0.0.0.0.0.0.0.0.0 IN PTR host-ba.subnet-a.server.zz. 1.3.d.0.0.0.0.0.0.0.0.0.0.0.0.0 IN PTR host-d13.subnet-a.server.zz.

Сравним IPv4 и IPv6:

Параметр IPv4 IPv6 Префикс «классической» зоны /24 Нет такого понятия Делегирование от RIR Блоками по /24 Одним блоком Делегирование клиентам По /24 — просто, меньше — со сложностями По 4-битной границе — просто, не по границе — аналогично v4 Использование ORIGIN Можно использовать Можно считать жизненно необходимым Формирование реверсной записи вручную Можно, несложно Можно, очень трудоемко Количество файлов зон /24 — один файл (как правило) По вашему выбору, с учетом 4-битной границы

Справедливости ради следует отметить, что возможно и «классическое» делегирование реверсных

субзон по любой границе, то есть использование CNAME, о чем сказано на сайте RIPE в разделе FAQ по реверсным зонам.

Вручную формировать реверсные записи для IPv6-адресов достаточно тоскливо, мы решили попытаться облегчить этот процесс и написали небольшой скрипт на Perl, который из IPv6-адреса делает реверсную запись.

Скрипт умеет:

— делать синтаксический анализ IPv6-адреса и сообщать о найденных ошибках — выдавать параметр ORIGIN — формировать на выходе файл, который несложно преобразовать в файл зоны

Файл скрипта называется ip6.pl и должен иметь исполняемый статус, в противном случае нужно вызывать его через интерпретатор Perl. Скрипту передается один параметр — имя файла, содержащего IPv6-адреса в любом возможном формате. В архиве приведено три таких файла:

- aaaa-bad — файл с IPv6-адресами, содержащий ошибки (для демонстрационных целей)

- aaaa — файл с IPv6-адресами, не содержащими ошибок (тоже для демонстраии)

- aaaa-o — файл, используюемый для построения блока реверсных адресов с ORIGIN

Пример вызова скрипта:

./ip6.pl aaaa

После завершения работы скрипта результаты будут выведены на экран, и при успешном завершении будет

сформирован файл ip6. arpa с несложной структурой.

arpa с несложной структурой.

Сообщения об ошибках также выдаются на экран.

Некоторые соображения: делать реверсные записи для каждого ipv6-адреса, например при помощи $GENERATE можно, но вряд ли стоит: такая зона будет не просто очень большой, а ОГРОМНОЙ (полагая, что она /64), а про вторую причину, по которой не следует этого делать, может рассказать любой инженер, занимающийся электронной почтой: дело в том, что практически все почтовые серверы настроены так, что проверяют наличие реверсной записи (именно наличие, а не ее совпадение с тем, что идет в заголовке протокола или почты), и при ее отсутствии не принимают почту. Делается это в первую очередь из-за спама от машин, зараженных вирусом. А если у такой машины есть реверсная запись в ДНС, то спам может и пройти.

Другой «автоматизированный» выход — это динамические обновления в ДНС. Но, опять-таки, нельзя по вышеизложенной причине создавать такую запись всем подряд. А вот как селектировать нужных клиентов — это вопрос, например можно попытаться создать для них отдельный класс в DNS, хотя по трудоемкости это аналогично ручному конфигурированию реверсных записей. Да и не все DNS-клиенты поддерживают динамические обновления. При использовании DHCP-сервера задачу динамической регистрации клиента в DNS с созданием прямой и реверсной записи можно возложить на этот сервер.

Да и не все DNS-клиенты поддерживают динамические обновления. При использовании DHCP-сервера задачу динамической регистрации клиента в DNS с созданием прямой и реверсной записи можно возложить на этот сервер.

И последнее: появился новый термин — «nibble», он же ПОЛУБАЙТ, то есть 4 бита, граница разумного делегирования зон и подсетей в IPv6.

Сконфигурировать Unbound тоже несложно, в конфигурационный файл нужно добавить строки:

do-ipv6: yes # (можно и не добавлять, по умолчанию это разрешено) interface: 2001:db8::53:53 #(IPv6-адрес вашего интерфейса, если не задать — то сервер будет работать на всех интерфейсах) access-control: ::1 allow access-control: 2001:db8::/32 allow

В последней строке (или в нескольких таких строках) укажите «свои» сети, то есть блоки адресов, из которых разрешены рекурсивные запросы (как и для IPv4).

Вместо директивы interface: можно использовать директиву ip-address:

Также несложно конфигурируется NSD:

do-ip6: yes interface: 2001:db8::a:b:c # также можно использовать директиву ip-address:

Внутри блоков директив, описывающих зоны, можно также задать IPv6-адреса для трансфера зон по IPv6:

Для secondary zone:

allow-notify: 2001:db8::123:2 # принимать уведомления от этого сервера о появлении изменений в зоне request-xfr: 2001:db8::123:2 # а отсюда slave должен считывать информацию о зоне

Для primary zone:

notify: 2001:db8::1:73 # уведомлять этот сервер о появлении изменений в зоне provide-xfr: 2001:db8::1:73 # на этот адрес разрешено отдавать копию зоны для secondary

. . и не забыть перезапустить сервер.

. и не забыть перезапустить сервер.

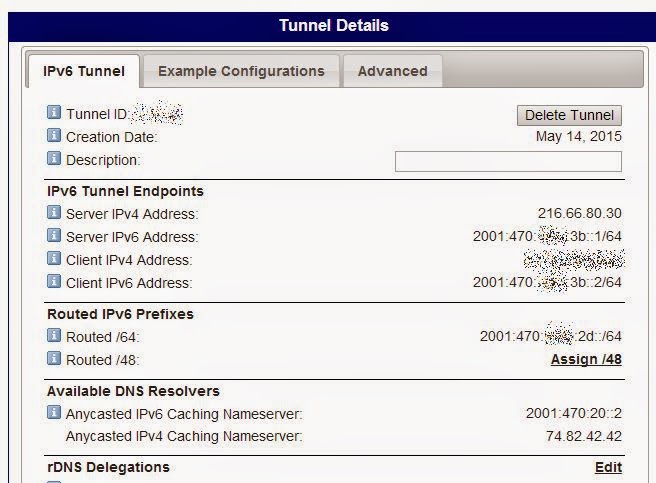

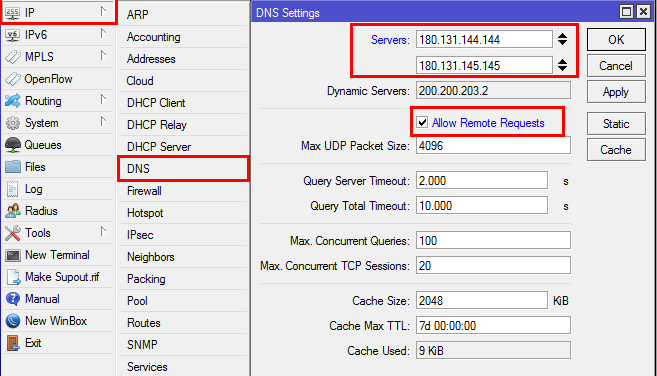

Общедоступный DNS Google для интернет-провайдеров

Любой, включая интернет-провайдеров (ISP) и крупные организации, можно использовать Google Public DNS бесплатно, но мы применяем ограничения скорости для каждого клиента для защиты нашего сервиса. Большие объемы запросов с одного IPv4-адреса (или сетевого префикса IPv6/64) могут быть ограничены, если они превышают эти пределы.

Важно: Google Public DNS — это бесплатная служба без соглашения об уровне обслуживания. Если вы используете Google Public DNS для важных служб или функций, вам следует настроить альтернативные преобразователи DNS и быть готовым к переключению автоматически или с быстрой ручной реконфигурацией, когда ваш мониторинг обнаруживает любые проблемы доступности или разрешения с Google Public DNS.Прежде чем вы начнете использовать Google Public DNS

Если вы планируете, чтобы клиенты отправляли запросы напрямую в Google Public,

и не используют NAT операторского класса (CG-NAT) для сопоставления клиентов с адресами IPv4,

Вы можете пропустить эти шаги и следовать инструкциям в

Раздел «Использование Google Public DNS напрямую».

Узнайте пиковую скорость DNS-запросов в секунду (QPS).

Вы можете измерить это с помощью данных NetFlow или sFlow с ваших сетевых устройств, или со статистикой или журналами запросов ваших распознавателей. Если вы не можете сделать ничего из этого, просто оцените частоту запросов DNS.

Пиковые скорости не должны учитывать мгновенные всплески, но средний трафик в течение одной или двух секунд в самое загруженное время дня. Google Public DNS допускает короткие всплески трафика, которые ненадолго превышают лимит.

Найдите количество маршрутизируемых IP-адресов, которые отправляют DNS-запросы.

Если вы используете общие резолверы для агрегирования (и, возможно, кэширования) DNS-запросов, просто подсчитайте, сколько внешних IP-адресов используют резолверы.

Если устройства будут отправлять DNS-запросы непосредственно в Google Public DNS, подсчитайте количество внешних IP-адресов, которые будут использовать устройства, учет любого сопоставления адресов NAT или NAT операторского класса.

Сравните ваши тарифы на IP-адреса с лимитами тарифов по умолчанию.

В идеале у вас должны быть определенные тарифы для каждого IP-адреса, но это нормально чтобы просто разделить общую скорость QPS на количество IP-адресов.

Частота запросов в секунду для каждого IP-адреса меньше 1500 запросов в секунду

Вы можете настроить Google Public DNS по своему усмотрению; вам не нужно запрашивать увеличение лимита скорости.

Количество запросов в секунду для каждого IP-адреса превышает 1500 запросов в секунду

Если устройства в вашей сети могут запрашивать Google Public DNS напрямую, и это снижает скорость QPS для каждого IP-адреса ниже предела, вы можете использовать этот подход без увеличения лимита скорости.

В противном случае необходимо запросить увеличение лимита скорости.

Настройка использования Google Public DNS

Используйте один из методов, описанных в следующем разделе.

Настройка Google Public DNS

Прямое использование Google Public DNS

Интернет-провайдеры могут настраивать инфраструктуру конфигурации сети, такую как DHCP для возврата общедоступных DNS-адресов Google (8.8.8.8, 8.8.4.4 и IPv6) так что клиенты в своих сетях будут напрямую использовать Google Public DNS. Это самый простой и надежный способ. За счет того, что сетевые клиенты отправляют DNS-запросы непосредственно в Google Public DNS. скорость каждого клиента ограничена индивидуально, а ненарушающие клиенты очень вряд ли пострадает от троттлинга.

Предостережение. Интернет-провайдеры , использующие CG-NAT, в этом случае с большей вероятностью будут ограничены. следует отслеживать частоту запросов DNS и запрашивать увеличение лимита скорости если ставки превышают свой лимит или более 1% запросов не получают ответа.Использование Google Public DNS от локальных преобразователей

Интернет-провайдеры также могут использовать локальные преобразователи для клиентских запросов,

и чтобы локальные распознаватели перенаправляли запросы в Google Public DNS. Это может быть необходимо по нормативным причинам или по операционным требованиям интернет-провайдера.

Это может быть необходимо по нормативным причинам или по операционным требованиям интернет-провайдера.

Домашние маршрутизаторы или другие сетевые устройства

Большинство локальных преобразователей работают на управляемых провайдером маршрутизаторах, брандмауэрах или DSL/кабельных модемах. Где они предназначены для одного клиента и имеют собственный IP-адрес они работают так же, как клиенты, напрямую использующие Google Public DNS.

Совместно используемые резолверы кэширования

Для уменьшения задержки DNS-запросов, особенно для интернет-провайдеров, расположенных далеко от

местоположения распознавателя Google,

Интернет-провайдеры могут использовать кэширующие преобразователи DNS, которые обслуживают множество клиентов.

Это может уменьшить объем DNS-запросов, отправляемых в Google Public DNS,

но концентрация его на нескольких IP-адресах повышает вероятность его дросселирования. Интернет-провайдеры с общими резолверами, пересылающими запросы в Google Public DNS, должны

отслеживать частоту запросов DNS и запрашивать увеличение лимита скорости

если ставки превышают свой лимит или более 1% запросов не получают ответа.

Интернет-провайдеры с общими резолверами, пересылающими запросы в Google Public DNS, должны

отслеживать частоту запросов DNS и запрашивать увеличение лимита скорости

если ставки превышают свой лимит или более 1% запросов не получают ответа.

Другие действия, которые могут предпринять интернет-провайдеры

Запросить увеличение лимита скорости

Интернет-провайдерам, использующим общие кэширующие преобразователи или адреса IPv4 с CG-NAT, может потребоваться более высокие пределы скорости для обеспечения стабильного обслуживания. Прежде чем просить об увеличении, Интернет-провайдеры с кэширующими распознавателями должны проверять свои журналы запросов и те, кто использует CG-NAT, должны проверить свои журналы сетевого трафика, чтобы подтвердить более 1500 запросов в секунду для IP-адресов в запросе.

Вы можете подать запрос на увеличение лимита скорости через Google Public DNS

Трекер проблем.

Google Public DNS может быть настроен для ответа с ошибками REFUSED, когда клиенты с повышенными ограничениями скорости дросселируются. Если вам нужен этот сигнал, укажите его в своем запросе на увеличение лимита скорости.

Используйте альтернативные преобразователи вместе с Google Public DNS

Интернет-провайдеры также могут настроить Google Public DNS в качестве одной из нескольких служб преобразователя. для своих клиентов или разделяемых распознавателей кэширования. Это может повысить надежность DNS и устранить единые точки отказа. FAQ освещает вопросы, которые следует учитывать при настройка нескольких преобразователей DNS.

Примечание. Чтобы защита DNSSEC была эффективной, все настроенные резолверы должны проверить DNSSEC.Использовать общедоступный DNS Google в качестве резервного варианта

Интернет-провайдеры могут настроить общедоступный DNS Google в качестве резервного варианта,

но если объем запросов DNS высок, запросы, скорее всего, будут регулироваться

при переходе на Google Public DNS, если постоянный объем запросов на

IP-адрес клиента превышает пределы скорости по умолчанию (1500 запросов в секунду).

Чтобы должным образом настроить службу Google Public DNS для обработки всплесков спроса, мы полагаемся на точные базовые уровни трафика. Мы не можем обеспечить увеличение лимита скорости для клиентов, которые не отправляют объем трафика, который даже не приближается к ограничениям скорости по умолчанию.

Лучший подход для интернет-провайдеров с большим объемом запросов, которые хотят использовать Google Публичный DNS только в качестве аварийного резерва, чтобы настроить Google Public DNS. резолверы вместе с несколькими альтернативными адресами резолвера как запасные варианты. Если резервные копии активированы, это приведет к распространению вашего DNS трафик между несколькими провайдерами, снижая риск превышения лимитов скорости.

Peer with Google

Средние и крупные интернет-провайдеры, использующие Google Public DNS для разрешения DNS, должны установить

пиринг сети с Google.

При этом устанавливается связь с Google NOC, которую можно использовать для

эскалация, если есть проблемы с подключением или доступностью из сети интернет-провайдера

в сети Google, включая IP-адреса Google Public DNS.

Общие сведения о IPv6 и краткое руководство по внедрению

IPv6, новая версия протокола IP, предоставляет важные новые возможности, включая увеличенное адресное пространство, более гибкие подсети, упрощенное назначение адресов и повышенную безопасность.

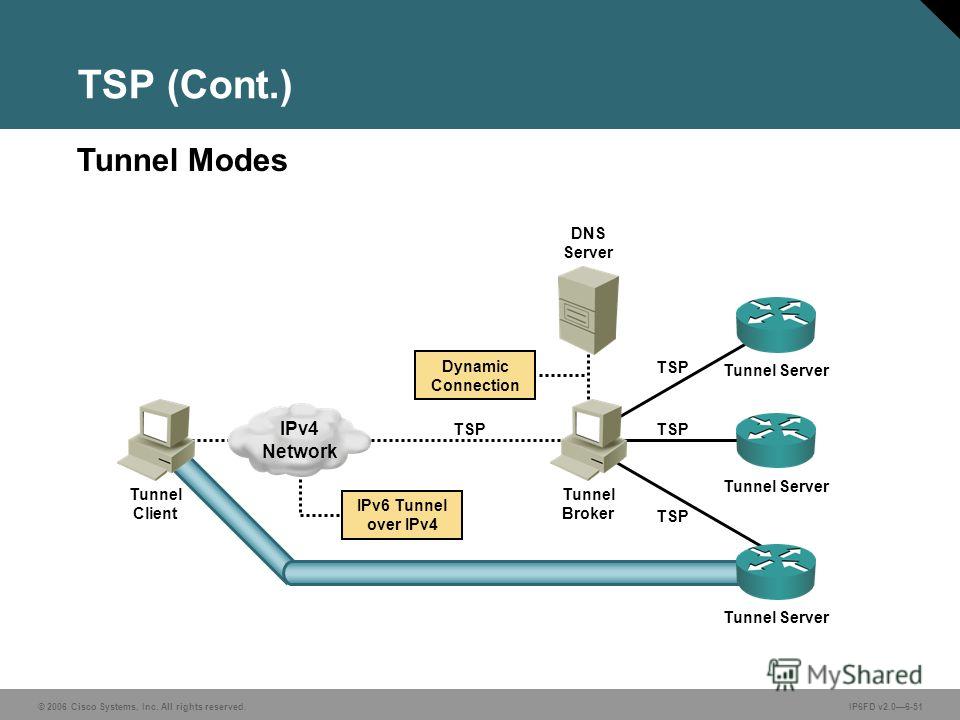

По мере распространения IPv6 DNS становится все более важным механизмом, помогающим пользователям, использующим хосты IPv4 и IPv6, получить наиболее подходящий IP-адрес.

Если вы используете собственный DNS-сервер, для переключения на IPv6 DNS требуется настройка вашего сервера и создание двух наборов записей, чтобы вы могли продолжать поддерживать трафик с хостов IPv4.

Продолжайте читать, чтобы узнать больше о:

- Основах IPv6 и различиях между IPv4 и IPv6

- Внедрение IPv6 и растущее значение DNS

- Как работает IPv6 DNS

- Краткое руководство по настройке IPv6 на вашем DNS-сервер

- Расширенные службы DNS, использующие IPv6

Что такое IPv6?

Интернет-протокол версии 6 (IPv6) — это новая версия Интернет-протокола (IP), транспортного механизма, используемого для большинства коммуникаций в Интернете. Устройства используют числовые IP-адреса для подключения друг к другу внутри сетей и между ними.

Устройства используют числовые IP-адреса для подключения друг к другу внутри сетей и между ними.

Для чего используется IPv6? Основной мотивацией для IPv6 является предложение большего количества IP-адресов. Предыдущая версия, IPv4, предлагала ограниченное адресное пространство, которое почти исчерпано.

В Интернет-протоколе версии 4 (IPv4), определенном в RFC 791 в 1981 году, IP-адреса описываются с использованием записи с четырьмя точками, например:

192.168.1.1.

Это обозначение обеспечивает адресное пространство размером прибл. 4,3 миллиарда адресов. IPv6, определенный в RFC 8200, использует 128-битные адреса с восемью наборами из четырех шестнадцатеричных символов. Вот пример IPv6-адреса:

ABCD:EF01:2345:6789:ABCD:EF01:2345:6789

Новая нотация увеличивает адресное пространство прибл. 3,4 * 1038 адресов.

Различия между IPv4 и IPv6

Помимо различных обозначений, есть важные преимущества IPv6 по сравнению с IPv4:

- Упрощение назначения адресов (автоматическая настройка адресов без сохранения состояния)

- Изменение нумерации сети

- Упрощенная обработка пакетов в маршрутизаторах, перенос фрагментации пакетов на конечные точки

- Улучшенная сетевая безопасность в соответствии с исходной спецификацией IPsec

Подсети IPv6