Как предоставить подрядчику гостевой доступ в Яндекс.Директ

В начале работы по контекстной рекламе мы запрашиваем у клиента доступы к рекламному кабинету Яндекс.Директ для аудита и настройки кампаний.

Другие инструкции о предоставлении доступов:

- Доступ к счетчику Яндекс.Метрики

- Доступ в Google Рекламу

- Доступ в Google Analytics

Как сделать гостевой доступ в Яндекс Директ

Дать доступ к кампаниям в Яндекс Директе можно нескольким пользователям — представителям. Доступ можно предоставить только аккаунту, который ранее не был зарегистрирован в системе. В целях безопасности не передавайте собственный логин почты и пароль.

После добавления гостевого доступа подрядчик сможет управлять рекламой, просматривать статистику, оплачивать кампании. Добавлять и удалять пользователей, изменять права доступа может только главный пользователь — владелец рекламного кабинета.

Для удобства мы расписали шаги, как добавить нового представителя.

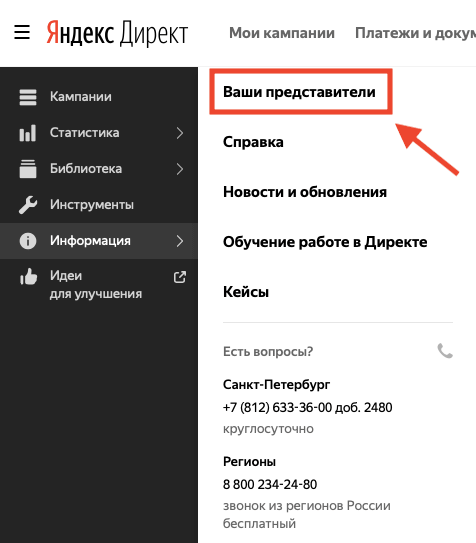

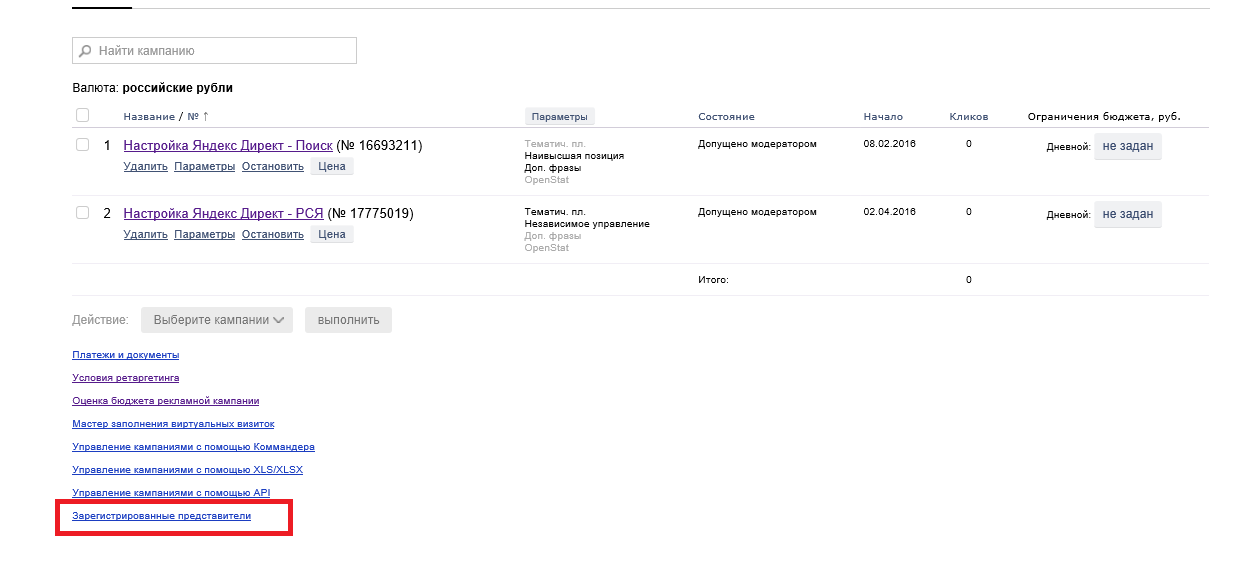

- Авторизуйтесь в Яндекс.Директе и перейдите в раздел «Мои кампании». Внизу страницы раздела нажмите на «Зарегистрированные представители».

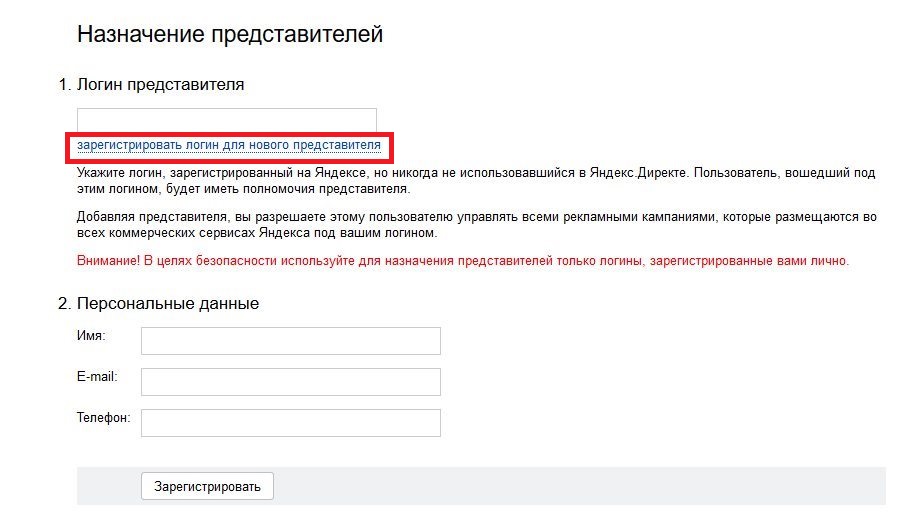

- Нажмите «Назначить нового представителя».

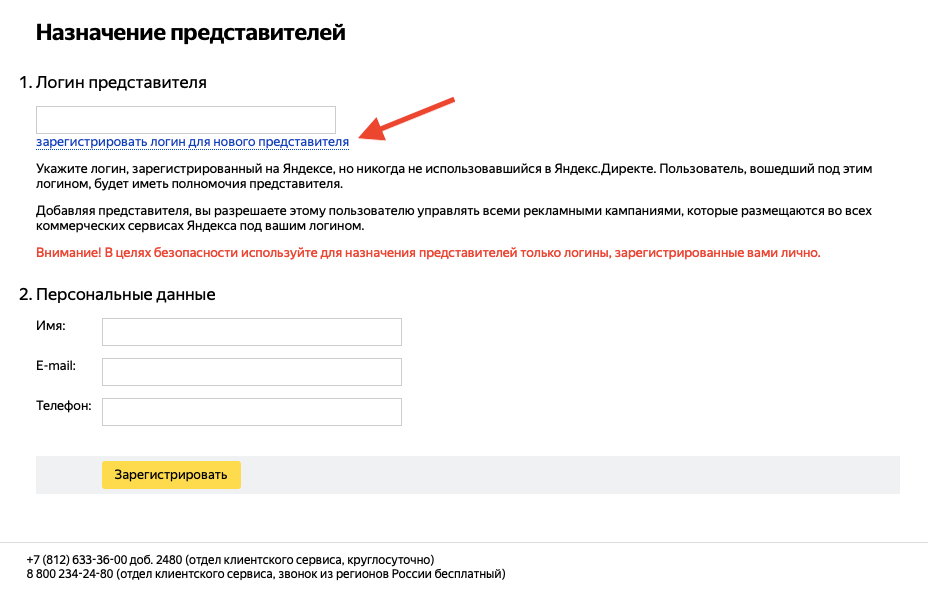

- Заполните все поля на странице «Назначения представителя».

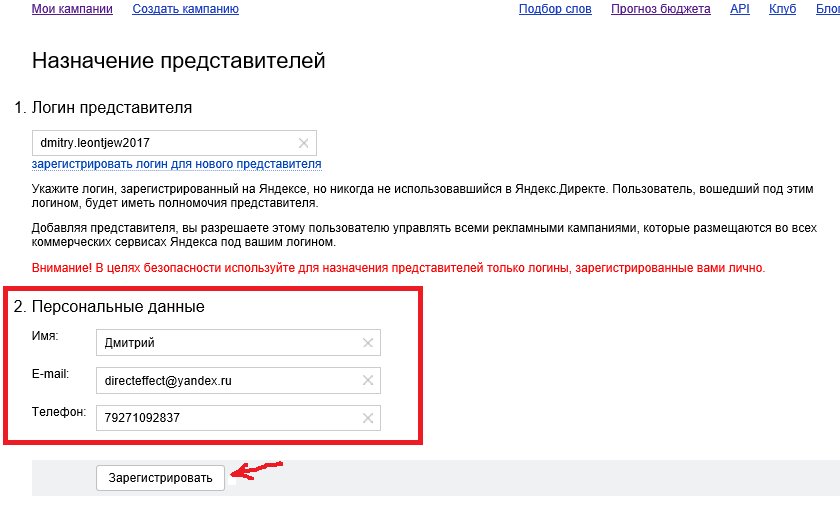

Введите логин представителя, он соответствует логину представителя в почте Яндекса. Используйте логины, зарегистрированные вами, чтобы доступ не попал в руки мошенников.

Вы можете ввести существующий логин или создать новый. Зарегистрированный ранее логин возможно использовать, только если он не был когда-либо привязан к другому аккаунту. Зарегистрировать нового пользователя можно здесь же.

Укажите контактные данные представителя.- После того заполнения всех полей нажмите «Зарегистрировать».

- Новый представитель назначен. Информация о нем появится в разделе «Зарегистрированные представители».

В этом разделе вы можете изменить данные представителя или удалить его.

Готово. Передайте подрядчику логин и пароль от почты, на которую зарегистрирован представитель.

Читайте также

Читать весь блогИнструкция: как предоставить подрядчику доступ к счетчику Яндекс.Метрика

Если вам нужно дать доступ для аудита и аналитики эффективности рекламы.

10 октября 2018

Инструкция: передать исполнителю доступы в Google Рекламу

Рассказываем пошагово, как это сделать и не запутаться в правах доступа.

18 октября 2018

Как предоставить доступ к Яндекс.Директ и Метрике, Google AdWords и Analytics

Если вы хотите по каким-либо причинам показать другому человеку содержание аккаунта Яндекс. Метрики, Яндекс.Директа, Google AdWords или Google Analytics, но при этом не сообщать ему свой логин и пароль, существует возможность предоставить ему гостевой доступ или даже доступ с правом редактирования к этим аккаунтам.

Метрики, Яндекс.Директа, Google AdWords или Google Analytics, но при этом не сообщать ему свой логин и пароль, существует возможность предоставить ему гостевой доступ или даже доступ с правом редактирования к этим аккаунтам.

Доступ к Яндекс.Директ

Для того, чтобы дать другому человеку возможность просмотреть ваш аккаунт в Яндекс.Директ, для начала войдите под своим логином и паролем.

Вы попадете на страницу с кампаниями. Перейдите по ссылке «Зарегистрированные представители» под списком кампаний.

Вы увидите список действующих представителей. Кликните на «Назначить нового представителя».

Логин, которым будет пользоваться для входа другой человек, не должен быть связан ни с каким другим аккаунтом Яндекс.Директ. Поэтому либо сразу предупредите его об этом, либо откройте новый почтовый ящик самостоятельно.

В поле «Логин представителя» вводится часть электронного адреса без @yandex. ru.

ru.

Все поля блока «Персональные данные» обязательны для заполнения. Но вы можете написать в них информацию по вашему усмотрению.

Нажмите кнопку «Зарегистрировать», и все готово!

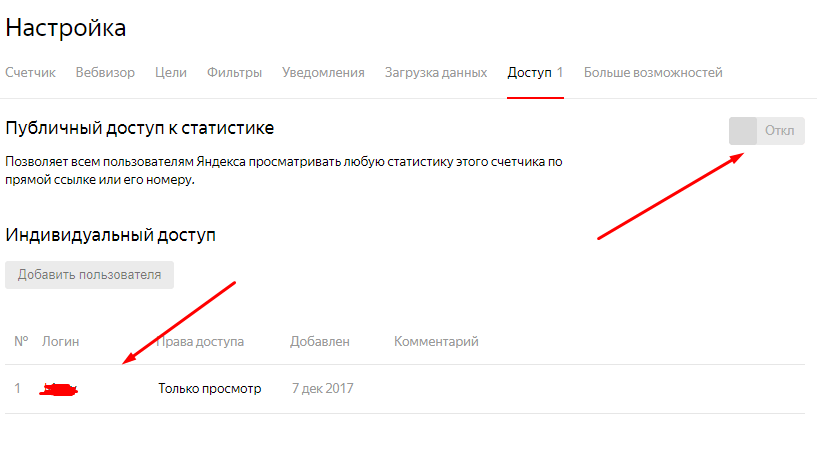

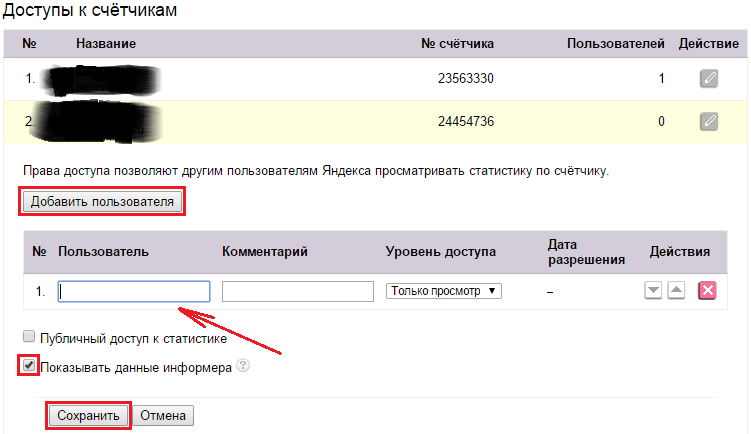

Доступ к Яндекс.Метрике

Чтобы предоставить другому человеку доступ к Метрике, войдите в аккаунт под своим логином и паролем.

Вы попадете на главную страницу, где перечислены счетчики Метрики, которые у вас есть. Нажмите на зеленую кнопку с карандашом напротив аккаунта, к которому хотите предоставить доступ.

Если после входа вы попали на другую страницу Метрики, кликните по ссылке «Счетчики» слева вверху и выберите «Список всех счетчиков», либо сразу же кликните на зеленый карандаш в раскрывшемся меню.

В открывшемся разделе редактирования выберите вкладку «Доступ» и нажмите на кнопку «Добавить нового пользователя».

Введите логин пользователя (адрес электронного ящика на Яндекс без @yandex.ru). Можно использовать любой, вне зависимости от того, связан ли он с какой-то другой Метрикой или нет. Поле «Комментарий» заполняется по желанию. Здесь вы можете оставить для себя памятку, чтобы знать, чей это логин.

Выберите нужный уровень доступа и нажмите кнопку «Сохранить». Доступ открыт.

Доступ к Google AdWords

Для того, чтобы дать другому человеку возможность просмотреть ваш аккаунт Google AdWords, войдите в него под своим логином и паролем.

Выберите вкладку «Мой аккаунт» и подменю «Доступ к аккаунту».

Нажмите на кнопку «Пригласить других пользователей».

Введите электронный адрес, зарегистрированный на mail.google.com. Данный почтовый ящик не должен быть связан с другим аккаунтом AdWords.

Выберите нужный уровень доступа и нажмите кнопку «Отправить приглашение».

Доступ к Google Analytics

Чтобы предоставить другому человеку доступ к Google Analytics, войдите в аккаунт под своим логином и паролем.

Нажмите на кнопку «Администратор» в правом верхнем углу открывшейся страницы.

Откроется список веб-сайтов, статистика по которым доступна в вашем аккаунте. Выберите веб-сайт, к статистике которого хотите предоставить доступ.

В открывшемся меню перейдите на вкладку «Пользователи». Нажмите на кнопку «Новый пользователь».

Заполните необходимую информацию. Введите адрес электронной почты, зарегистрированный на mail.google.com. Выберите уровень доступа.

Для пользовательского уровня также можно выбрать профили, к которым будет окрыт доступ.

Нажмите на кнопку «Создать нового пользователя».

Доступ открыт!

Ограничение прав доступа гостевых пользователей — Azure Active Directory — Microsoft Entra

- Статья

- 5 минут на чтение

Azure Active Directory (Azure AD), часть Microsoft Entra, позволяет вам ограничивать то, что внешние гостевые пользователи могут видеть в своей организации в Azure AD. Для гостевых пользователей по умолчанию установлен ограниченный уровень разрешений в Azure AD, а для пользователей-участников по умолчанию установлен полный набор разрешений пользователей. В настройках внешней совместной работы вашей организации Azure AD есть еще один уровень разрешений гостевого пользователя для еще более ограниченного доступа, поэтому уровни гостевого доступа:

| Уровень доступа | Уровень доступа | Значение |

|---|---|---|

| То же, что и у пользователей-участников | Гости имеют такой же доступ к ресурсам Azure AD, что и пользователи-члены | а0b1b346-4d3e-4e8b-98f8-753987be4970 |

| Ограниченный доступ (по умолчанию) | Гости могут видеть членство во всех не скрытых группах | 10dae51f-b6af-4016-8d66-8c2a99b929b3 |

| Ограниченный доступ (новый) | Гости не могут видеть членство ни в одной группе | 2af84b1e-32c8-42b7-82bc-daa82404023b |

Когда гостевой доступ ограничен, гости могут просматривать только свой собственный профиль пользователя. Разрешение на просмотр других пользователей не разрешено, даже если гость выполняет поиск по основному имени пользователя или идентификатору объекта. Ограниченный доступ также запрещает гостевым пользователям видеть членство в группах, в которых они находятся. Дополнительные сведения об общих разрешениях пользователей по умолчанию, включая разрешения гостевых пользователей, см. в статье Что такое разрешения пользователей по умолчанию в Azure Active Directory?.

Разрешение на просмотр других пользователей не разрешено, даже если гость выполняет поиск по основному имени пользователя или идентификатору объекта. Ограниченный доступ также запрещает гостевым пользователям видеть членство в группах, в которых они находятся. Дополнительные сведения об общих разрешениях пользователей по умолчанию, включая разрешения гостевых пользователей, см. в статье Что такое разрешения пользователей по умолчанию в Azure Active Directory?.

Разрешения и лицензии

Для настройки гостевого доступа необходимо быть глобальным администратором. Никаких дополнительных лицензионных требований для ограничения гостевого доступа не требуется.

Обновление на портале Azure

Мы внесли изменения в существующие элементы управления портала Azure для разрешений гостевых пользователей.

Войдите в центр администрирования Azure AD с разрешениями глобального администратора.

На Azure Active Directory Обзорная страница для вашей организации, выберите Настройки пользователя .

В разделе Внешние пользователи выберите Управление параметрами внешней совместной работы .

На странице Внешние параметры совместной работы выберите Доступ гостевых пользователей ограничен свойствами и членством их собственных объектов каталога .

Выбрать Сохранить . Изменения вступят в силу для гостевых пользователей в течение 15 минут.

Обновление с помощью API Microsoft Graph

Мы добавили новый API Microsoft Graph для настройки гостевых разрешений в вашей организации Azure AD. Следующие вызовы API могут быть сделаны для назначения любого уровня разрешений. Используемое здесь значение guestUserRoleId иллюстрирует наиболее ограниченный параметр гостевого пользователя. Дополнительные сведения об использовании Microsoft Graph для установки гостевых разрешений см. в разделе Тип ресурса authorPolicy.

Первая настройка

POST https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

{

"guestUserRoleId": "2af84b1e-32c8-42b7-82bc-daa82404023b"

}

Ответ должен быть Успех 204.

Обновление существующего значения

ИСПРАВЛЕНИЕ https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

{

"guestUserRoleId": "2af84b1e-32c8-42b7-82bc-daa82404023b"

}

Ответ должен быть Успех 204.

Просмотр текущего значения

ПОЛУЧИТЬ https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

Пример ответа:

{

"@odata.context": "https://graph.microsoft.com/beta/$metadata#policies/authorizationPolicy/$entity",

"id": "Политика авторизации",

"displayName": "Политика авторизации",

"description": "Используется для управления настройками авторизации в компании.",

"enabledPreviewFeatures": [],

"guestUserRoleId": "10dae51f-b6af-4016-8d66-8c2a99b929b3",

"permissionGrantPolicyIdsAssignedToDefaultUserRole": [

"пользователь-по-умолчанию-устаревший"

]

}

Обновление с помощью командлетов PowerShell

Благодаря этой функции мы добавили возможность настраивать ограниченные разрешения с помощью командлетов PowerShell v2. Командлеты Get и Set PowerShell опубликованы в версии 2.0.2.85.

Командлеты Get и Set PowerShell опубликованы в версии 2.0.2.85.

Команда Get: Get-AzureADMSAuthorizationPolicy

Пример:

PS C:\WINDOWS\system32> Get-AzureADMSAuthorizationPolicy

Идентификатор: политика авторизации

Одататип:

Описание: Используется для управления настройками, связанными с авторизацией, в компании.

DisplayName : Политика авторизации

EnabledPreviewFeatures: {}

GuestUserRoleId: 10dae51f-b6af-4016-8d66-8c2a99б929б3

PermissionGrantPolicyIdsAssignedToDefaultUserRole: {user-default-legacy}

Команда Set: Set-AzureADMSAuthorizationPolicy

Пример:

PS C:\WINDOWS\system32> Set-AzureADMSAuthorizationPolicy -GuestUserRoleId '2af84b1e-32c8-42b7-82bc-daa82404023b'

Примечание

При запросе необходимо ввести авторизацию в качестве идентификатора.

Поддерживаемые службы Microsoft 365

Поддерживаемые службы

Под поддержкой подразумевается, что работа соответствует ожиданиям; в частности, это то же самое, что и текущий гостевой опыт.

- Команды

- Внешний вид (OWA)

- SharePoint

- Планировщик в Teams

- Мобильное приложение «Планировщик»

- Веб-приложение Planner

Службы в настоящее время не поддерживаются

Служба без текущей поддержки может иметь проблемы совместимости с новой настройкой ограничения гостевого доступа.

- Формы

- Проект

- Яммер

- Планировщик в SharePoint

Часто задаваемые вопросы (FAQ)

| Вопрос | Ответить |

|---|---|

| Где применяются эти разрешения? | Эти разрешения на уровне каталога применяются в службах Azure AD, включая Microsoft Graph, PowerShell v2, портал Azure и портал «Мои приложения». Также затронуты службы Microsoft 365, использующие группы Microsoft 365 для сценариев совместной работы, в частности Outlook, Microsoft Teams и SharePoint. |

| Как ограниченные разрешения влияют на то, какие группы могут видеть гости? | Независимо от разрешений гостя по умолчанию или ограниченных, гости не могут перечислять список групп или пользователей. Гости могут видеть группы, членами которых они являются, как на портале Azure, так и на портале «Мои приложения», в зависимости от разрешений: Гости могут видеть группы, членами которых они являются, как на портале Azure, так и на портале «Мои приложения», в зависимости от разрешений:

Более подробное сравнение разрешений для каталогов, предоставляемых Graph API, см. в разделе Разрешения пользователя по умолчанию. |

| На какие части портала «Мои приложения» повлияет эта функция? | Функциональность групп на портале «Мои приложения» будет учитывать эти новые разрешения. Эта функция включает все пути для просмотра списка групп и членства в группах в Моих приложениях. Никаких изменений в доступность плитки группы внесено не было. Доступность плитки группы по-прежнему контролируется существующим параметром группы на портале Azure. |

| Эти разрешения переопределяют гостевые настройки SharePoint или Microsoft Teams? | Нет. Эти существующие настройки по-прежнему контролируют работу и доступ в этих приложениях. Например, если вы видите проблемы в SharePoint, дважды проверьте настройки внешнего общего доступа. Гости, добавленные владельцами команд на уровне команды, имеют доступ к чату собрания канала только для стандартных каналов, исключая любые частные и общие каналы. Например, если вы видите проблемы в SharePoint, дважды проверьте настройки внешнего общего доступа. Гости, добавленные владельцами команд на уровне команды, имеют доступ к чату собрания канала только для стандартных каналов, исключая любые частные и общие каналы. |

| Какие известные проблемы совместимости в Yammer? | Если разрешения установлены как «ограниченные», гости, вошедшие в Yammer, не смогут покинуть группу. |

| Будут ли изменены мои существующие гостевые разрешения в моем арендаторе? | Текущие настройки не были изменены. Мы поддерживаем обратную совместимость с вашими существующими настройками. Вы сами решаете, когда хотите внести изменения. |

| Будут ли эти разрешения установлены по умолчанию? | Нет. Существующие разрешения по умолчанию остаются без изменений. При желании вы можете установить более строгие разрешения. |

| Существуют ли какие-либо лицензионные требования для этой функции? | Нет, для этой функции нет новых лицензионных требований. |

Следующие шаги

- Чтобы узнать больше о существующих гостевых разрешениях в Azure AD, см. раздел Какие разрешения пользователя используются по умолчанию в Azure Active Directory?

- Чтобы просмотреть методы API Microsoft Graph для ограничения гостевого доступа, см. тип ресурса authorPolicy .

- Чтобы отозвать все права доступа для пользователя, см. раздел Отзыв доступа пользователя в Azure AD 9.0004

Генератор UTM — Wazzup — интеграция WhatsApp и Instagram с amoCRM, Битрикс24, ПланФикс, Envy CRM, Мегаплан, Zoho, Salesforce, HubSpot

Хотите посетить сайт для своего региона?

Может отличаться языком, валютой и контактами Wazzup.

Оставайтесь здесь

Отведите меня туда

Теги UTM — это небольшие фрагменты кода, которые добавляются к URL-адресу ссылки на страницу вашего сайта. Они помогают получить подробную информацию о каждом источнике трафика. Каждый параметр в теге UTM состоит из двух частей — имени параметра и его значения. В записи пара параметр=значение всегда отделяется знаком равенства (=), а для отделения одной такой пары от другой используется амперсанд (&).

В записи пара параметр=значение всегда отделяется знаком равенства (=), а для отделения одной такой пары от другой используется амперсанд (&).

Для каких целей используются теги UTM?

UTM-теги используются интернет-маркетологами и трафик-менеджерами, если:

- проводят контекстные или таргетированные рекламные кампании в Google или Яндексе или с рекламных аккаунтов социальных сетей, а в последнее время и в рекламных постах в мессенджерах Whatsapp, Telegram и т.д.

- хотят детально проанализировать каждый канал трафика, поступающего на сайт, оценить и подсчитать его эффективность.

Адрес вашей страницы

https://

https://

http://

Traffic source

Optional

VKontakte

Google Ads

Telegram

myTarget

YouTube

Яндекс.Директ

Идентификатор объявления

utm_content — этот необязательный параметр используется для дополнительной информации, позволяет отделить кампании друг от друга при совпадении остальных параметров.

Зачем он нужен: Чаще всего используется как ярлык для объявления в рамках рекламной кампании. Название можно задать произвольно, так удобнее использовать важные характеристики объявления.

Пример: utm_content=text_link_on_left_sidebar — текстовая ссылка на левой боковой панели.

Ваша ссылка

Динамические переменные — это инструмент, позволяющий использовать подстановки из рекламных систем дополнительных параметров. Эти параметры позволяют получить больший набор информации о рекламной кампании в автоматическом режиме.

Они являются динамическими, поскольку могут принимать значения, передаваемые рекламной системой. Например, если вы используете тег utm_term={ключевое слово}, Яндекс Директ автоматически заменит {ключевое слово} на ключевую фразу, по которой произошел клик, и вам не придется вводить все эти параметры вручную.

Яндекс.Директ

Google Ads

ВКонтакте

Facebook/Instagram

myTarget

Яндекс. Директ

Директ

Google Ads

ВКонтакте

Facebook/Instagram

myTarget

- Обязательные параметры должны быть заполнены, иначе информация не будет передана в аналитику.

- При создании UTM-меток используйте только латиницу, кириллица исказит данные.

- Вы не должны использовать заглавные буквы в тегах UTM.

- Вместо пробелов используйте знаки подчеркивания (_) или дефисы (-).

- Не забывайте знак параметра URL (?).

- Каждый новый параметр начинается с амперсанда (&), и только один.

Как отследить эффективность сайта в системах аналитики

В основном есть две самые популярные системы аналитики: Google Analytics и Яндекс.Метрика.

В Google Analytics параметры utm_source (источник) и utm_medium (канал) можно увидеть и проанализировать в отчете «Источники трафика» → «Весь трафик» → «Источник/канал». Там вы увидите отмеченный трафик.

Параметры utm_campaign (кампания), utm_term (ключевое слово) и utm_content (контент объявления) можно увидеть в «Источники трафика» → «Кампании» → «Все кампании». Также необходимо будет добавить в отчет дополнительный параметр → Реклама → Ключевое слово или содержание объявления.

Также необходимо будет добавить в отчет дополнительный параметр → Реклама → Ключевое слово или содержание объявления.

В Яндекс.Метрике есть отдельный отчет по UTM-меткам «Отчеты» → «Источники» → «UTM-метки».

Какие значения принимаются для utm_medium

Переход с поисковика: органик

Прямой переход с сайта: реферал

E-mail: email

Контекстная реклама: cpc | PPC (оплата за клик) | платный поиск

Социальные сети: социальные | социальная сеть | социальные сети | см | социальная сеть социальные сети

Медийная реклама: медийная | cpm (стоимость мили) | баннер

прочая реклама: cpv (стоимость за посетителя) | cpa (цена за действие) | cpp (стоимость за точку) | content-text

Где еще можно сгенерировать тег UTM

Рекламная система Google также имеет собственный генератор ссылок, настроенный только для этой рекламной системы. Campaign URL Builder — конструктор ссылок от Google.