Инструкция по подключению и настройке IPv6 к серверам

IPv6 – это новая версия интернет-адресов, которые должны постепенно прийти на смену протоколу IPv4.

Зачем нужен IPv6?

Количество IPv4 адресов ограничено всего несколькими миллиардами — (28)4 ≈ 4.29 x 109 адресов, а из-за масштабного и быстрого развития интернета и вычислительной техники они просто заканчиваются. Эту проблему как раз должно решить использование IPv6 адресов, которые имеют большую длину, а значит и количество возможных адресов в миллиарды раз больше — (216)8 ≈ 3.40 x 1038.

Основные преимущества IPv6 над IPv4:

- большее количество адресов;

- end-to-end соединения IPv6 устраняют необходимость использования NAT;

- более эффективная маршрутизация пакетов в сети;

- более эффективная обработка пакетов данных;

- поддержка многоадресной передачи данных.

Подключение IPv6

У пользователей 1cloud появилась возможность заказать IPv6 адреса через панель управления.

Обращаем внимание, в данный момент IPv6 доступен во всех центрах обработки данных, кроме SDN-1.

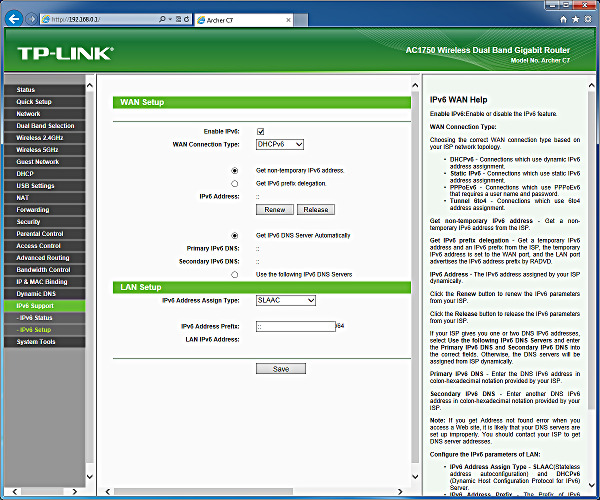

Чтобы заказать IPv6, нужно зайти на свой сервер, в раздел «Настройки», подраздел «Сети» и включить публичную IPv6 сеть, как показано на картинке ниже.

Как настроить IPv6

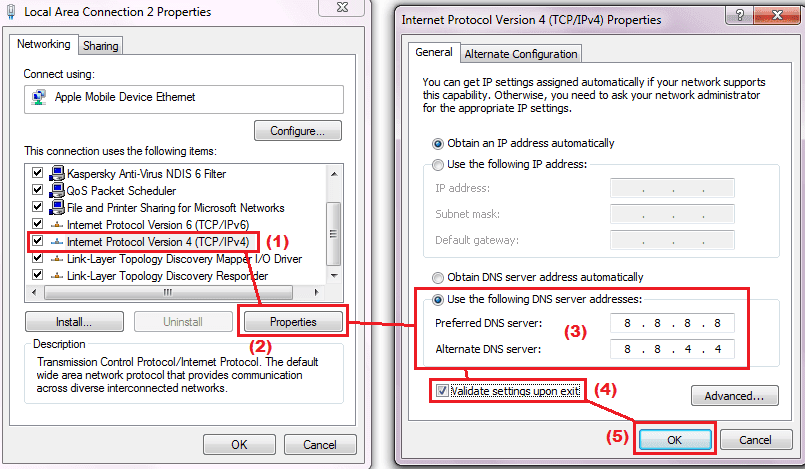

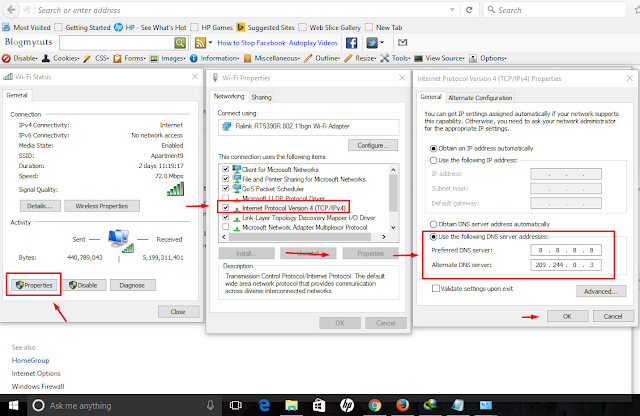

- Подключиться по RDP.

- Открыть параметры сервера, раздел Ethernet.

- Перейти в «Центр управления сетями и общим доступом».

- Найти сеть, которая отмечена как «Неопознанная», открыть её свойства.

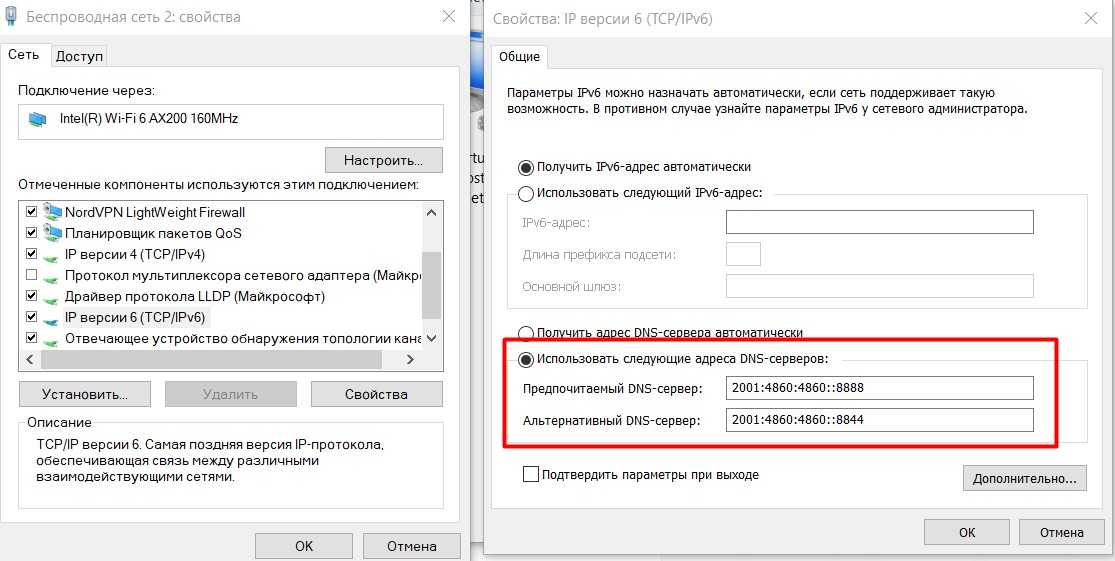

- Найдите в открывшемся окне IP версии 6 (TCP/IPv6) и нажмите на кнопку Свойства.

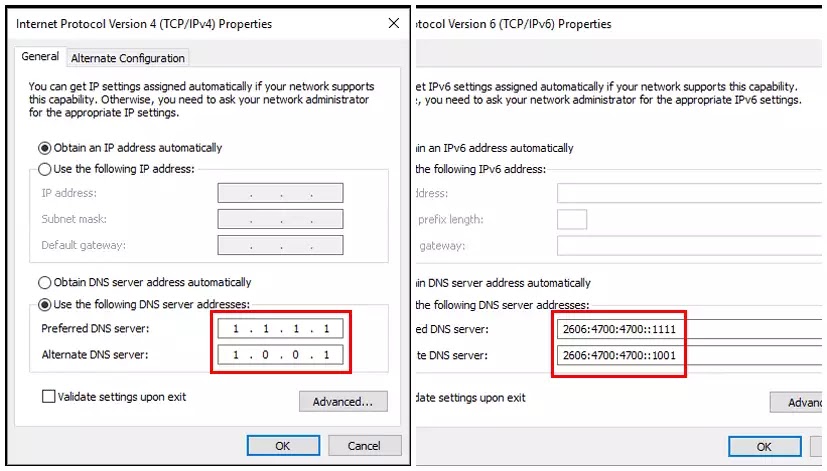

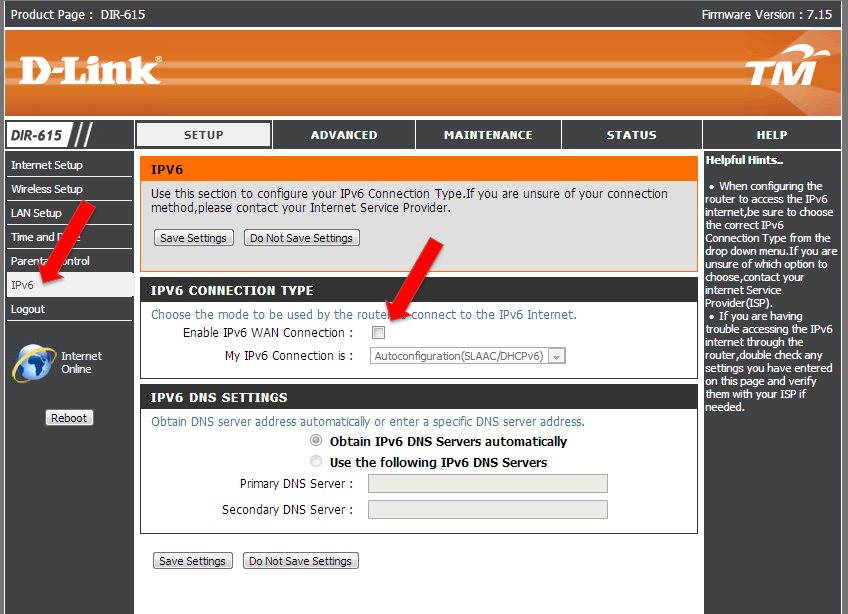

- Прописать google ipv6 dns, как показано на скриншоте:

2001:4860:4860::8888

2001:4860:4860::8844 - Выполнить проверку:

ping -6 ipv6. google.com

google.com

Поделиться в соцсетях:

Средняя оценка: 5,0, всего оценок: 1 Спасибо за Вашу оценку! К сожалению, проголосовать не получилось. Попробуйте позже

ru191014 Санкт-Петербург ул. Кирочная, 9

+7(812)313-88-33

235 70

1cloud ltd

2022-11-11 Подключение и настройка IPv6 к серверам

191014 Санкт-Петербург ул. Кирочная, 9

+7(812)313-88-33

235 70

1cloud ltd

2022-11-11 Подключение и настройка IPv6 к серверам

600 auto

Лучшие DNS-серверы IPv6 для быстрого просмотра

Зачем нам DNS с IPv6?

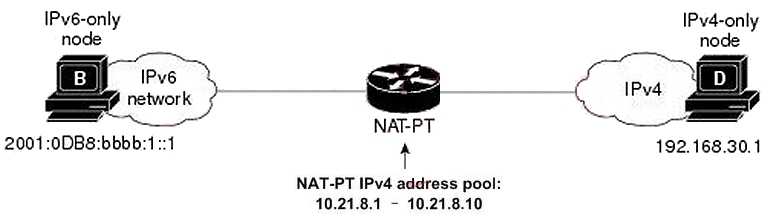

В настоящее время мы живем во время перехода от протокола IPv4 к протоколу IPv6, потому что сейчас традиционные IP-адреса полностью исчерпаны. Поскольку мы подключаем все больше и больше устройств к Интернету, у нас заканчиваются общедоступные IP-адреса, чтобы различные интернет-службы и мы сами могли получить доступ к Интернету. Со временем были разработаны технологии, призванные смягчить ускоренное исчерпание общедоступных адресов IPv4, например, использование NAT для доступа в Интернет от нескольких клиентов через один и тот же общедоступный IP-адрес с использованием разных портов TCP и UDP. Они также прибегают к более агрессивным методам, таким как CG-NAT, когда наш общедоступный IP-адрес используется совместно с другими клиентами того же оператора, и где мы не можем выполнять типичную «переадресацию портов», поэтому мы не сможем размещать какие-либо типа FTP-сервера, VPN или любой другой службы, требующей открытия портов, например онлайн-игр.

Поскольку мы подключаем все больше и больше устройств к Интернету, у нас заканчиваются общедоступные IP-адреса, чтобы различные интернет-службы и мы сами могли получить доступ к Интернету. Со временем были разработаны технологии, призванные смягчить ускоренное исчерпание общедоступных адресов IPv4, например, использование NAT для доступа в Интернет от нескольких клиентов через один и тот же общедоступный IP-адрес с использованием разных портов TCP и UDP. Они также прибегают к более агрессивным методам, таким как CG-NAT, когда наш общедоступный IP-адрес используется совместно с другими клиентами того же оператора, и где мы не можем выполнять типичную «переадресацию портов», поэтому мы не сможем размещать какие-либо типа FTP-сервера, VPN или любой другой службы, требующей открытия портов, например онлайн-игр.

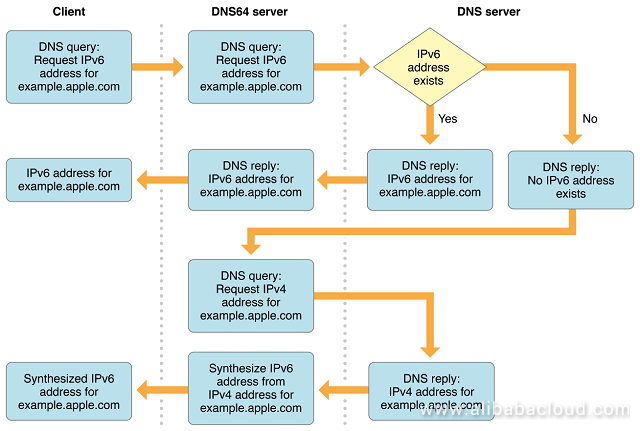

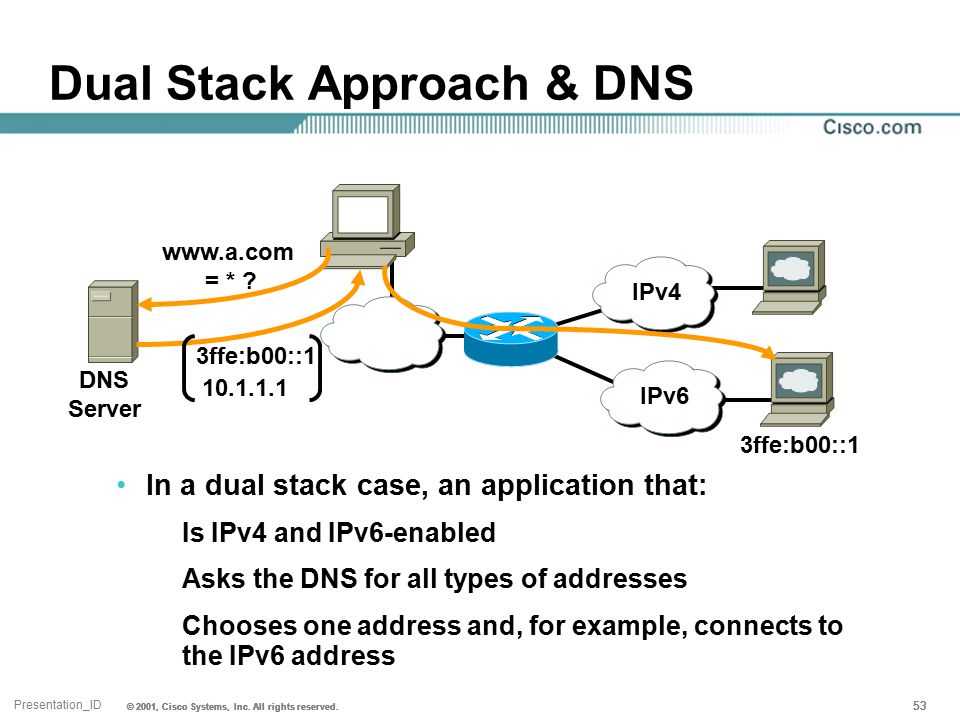

Адреса IPv4 и IPv6 несовместимы друг с другом. Хотя сегодня существует несколько методов «перехода», в случае, если ваш оператор предоставит вам публичный IPv6-адрес, вам придется использовать DNS-серверы с IPv6-адресом, чтобы иметь возможность разрешать домены, которые также являются IPv6. В противном случае вы не сможете нормально просматривать Интернет или делать что-либо, использующее интернет-домены.

В противном случае вы не сможете нормально просматривать Интернет или делать что-либо, использующее интернет-домены.

Далее мы собираемся порекомендовать список DNS-серверов, которые работают напрямую в IPv6, чтобы вы могли работать в Интернете с адресацией IPv6 правильно и без проблем.

DNS-серверы IPv6

В настоящее время у нас есть несколько поставщиков DNS-серверов с протоколом IPv6. Хотя наш оператор должен предоставить нам DNS с этим сетевым протоколом, вас может заинтересовать популярный DNS от Google, Cloudflare или OpenDNS, среди многих других. Далее мы предоставим вам полный список основных DNS-серверов для быстрой навигации.

DNS Google являются наиболее широко используемыми во всем мире из-за их скорости разрешения доменов, а также потому, что именно они обеспечивают наилучшие результаты для большинства пользователей. Очень важной деталью является то, что у Google есть центры обработки данных, разбросанные по всему миру, и они используют IP-адреса типа anycast для доступа к ближайшим географически, хотя мы всегда используем одни и те же IP-адреса для всего мира.

DNS-серверы Google с IPv6:

- 2001: 4860: 4860 :: 8888

- 2001: 4860: 4860 :: 8844

Как видите, завершение этих DNS — это «подмигивание» популярным 8.8.8.8 и 8.8.4.4, которые доступны для адресации IPv4. Наконец, вы должны знать, что эти DNS Google поддерживают как DNS через HTTPS, так и DNS через TLS.

CloudFlare

Cloudflare DNS широко используется во всем мире. Мы должны помнить, что Cloudflare — крупная интернет-компания, которая предоставляет услуги CDN по всему миру, а также услуги по смягчению DoS- и DDoS-атак очень быстро и эффективно. Если вы всю жизнь использовали DNS своего оператора или Google, мы рекомендуем попробовать DNS-серверы Cloudflare, чтобы увидеть, насколько хорошо они работают. Кроме того, у нас есть WARP, бесплатный VPN-сервис компании, предназначенный для защиты нашего интернет-соединения.

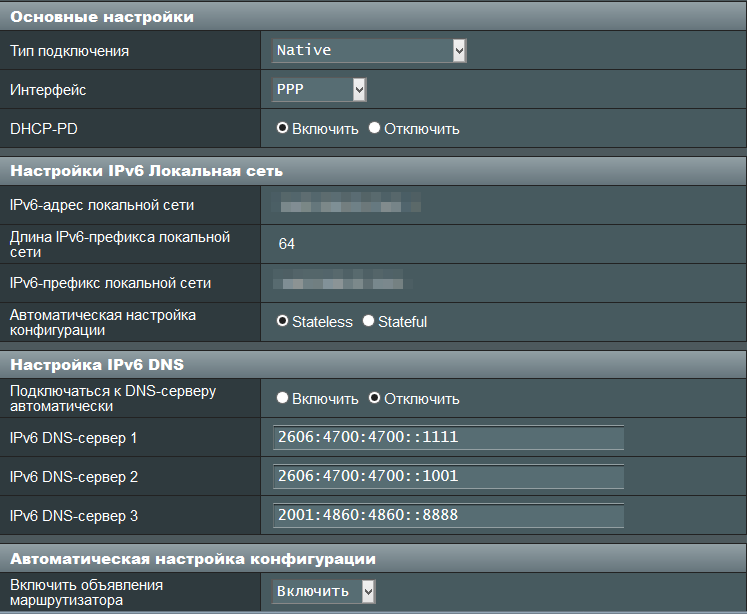

DNS-серверы Cloudflare с IPv6:

- 2606: 4700: 4700 :: 1111

- 2606: 4700: 4700 :: 1001

Если вы хотите использовать встроенную фильтрацию вредоносных программ, вам необходимо использовать следующее:

- 2606: 4700: 4700 :: 1112

- 2606: 4700: 4700 :: 1002

Если вы хотите использовать фильтрацию вредоносных программ и блокировать контент для взрослых, вам необходимо использовать следующее:

- 2606: 4700: 4700 :: 1113

- 2606: 4700: 4700 :: 1003

Конечно, эти DNS-серверы также поддерживают как DNS через HTTPS, так и DNS через TLS, чтобы обеспечить шифрование и аутентификацию серверов, а также предотвратить многие атаки, связанные с DNS.

OpenDNS

OpenDNS является одним из широко известных поставщиков услуг DNS во всем мире. До того, как Google выпустила свои DNS-серверы, серверы OpenDNS широко использовались из-за их скорости, надежности и способности обеспечивать фильтрацию родительского контроля. Еще одной очень важной особенностью OpenDNS является конфиденциальность, которую он обеспечивает своим пользователям, а именно то, что они обещают не собирать информацию о запросах от разных клиентов.

В этом случае DNS-серверы OpenDNS IPv6 без какой-либо фильтрации следующие:

- 2620: 0: ccc :: 2

- 2620: 0: ccd :: 2

Если вы хотите использовать DNS с фильтрацией IPv6 для защиты своих устройств, вам необходимо использовать следующее:

- 2620: 119: 35 :: 35

- 2620: 119: 53 :: 53

Мы рекомендуем вам попробовать OpenDNS, потому что его службы работают очень хорошо.

Quad9

Quad9 — еще одна услуга, широко используемая пользователями, которым нужна максимальная конфиденциальность и безопасность при работе в Интернете. Очень важной деталью является то, что Quad9 способен блокировать DNS-разрешения вредоносных доменов, поэтому защитит нас от вредоносных программ, фишинга и других интернет-угроз. Этот сервис также поддерживает DoH и даже DoT для обеспечения безопасности и конфиденциальности DNS-запросов, а также их ответов.

Очень важной деталью является то, что Quad9 способен блокировать DNS-разрешения вредоносных доменов, поэтому защитит нас от вредоносных программ, фишинга и других интернет-угроз. Этот сервис также поддерживает DoH и даже DoT для обеспечения безопасности и конфиденциальности DNS-запросов, а также их ответов.

В зависимости от дополнительных услуг, которые нам нужны, у нас есть разные DNS-серверы.

Блокировка вредоносных программ и проверка DNSSEC, характерные для большинства пользователей:

Блокировка вредоносных программ, проверка DNSSEC и активация ECS:

- 2620:вера::11

- 2620: Fe :: Fe: 11

Без блокировки вредоносных программ, без проверки DNSSEC, рекомендуется для опытных пользователей:

- 2620:вера::10

- 2620: Fe :: Fe: 10

Как видите, у нас есть адреса IPv6 для основных DNS-серверов, используемых во всем мире, однако вы должны иметь в виду, что если ваш интернет-оператор предоставляет вам возможность подключения по этому протоколу, он также предоставит вам свои собственные серверы. DNSv6.

DNSv6.

1. DNS и IPv6 — DNS и BIND на IPv6 [книга]

Глава 1. DNS и IPv6

Справочная информация

В начале февраля 2011 года Управление по присвоению номеров в Интернете или IANA выделила последнее оставшееся адресное пространство IPv4 пяти региональным Интернет-реестры (RIR). На момент написания этой статьи RIR еще не это адресное пространство операторам связи и другим клиентам, но ясно, что исчерпание адресного пространства IPv4 неизбежно.

Для большинства организаций в Интернете исчерпание

Нераспределенное адресное пространство IPv4 в Интернете не потребует немедленного

изменения — IPv4 никуда не денется в обозримом будущем. В некоторых

Однако в исключительных случаях организациям может потребоваться внедрение IPv6.

почти сразу: операторы мобильной связи и интернет-провайдеры, стремящиеся расширить свои

абонентским базам, например, может понадобиться использовать IPv6 для новых абонентов, если

им не хватает дополнительного адресного пространства IPv4 для расширения.

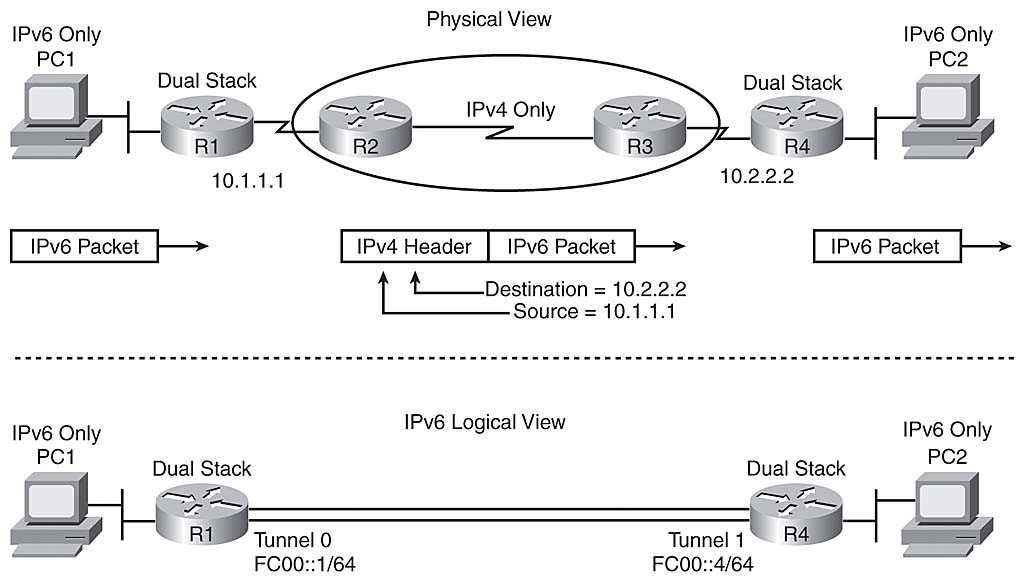

Начался переход Интернета с IPv4 на IPv6. С США правительственный мандат о том, чтобы государственные учреждения переводили свои сети на IPv6, все большее число пользователей будет выходить в Интернет по новому протоколу, и растущее количество ресурсов — веб-сайты, серверы имен, почтовые серверы и многое другое — будут доступны через IPv6. В некоторых случаях некоторые могут

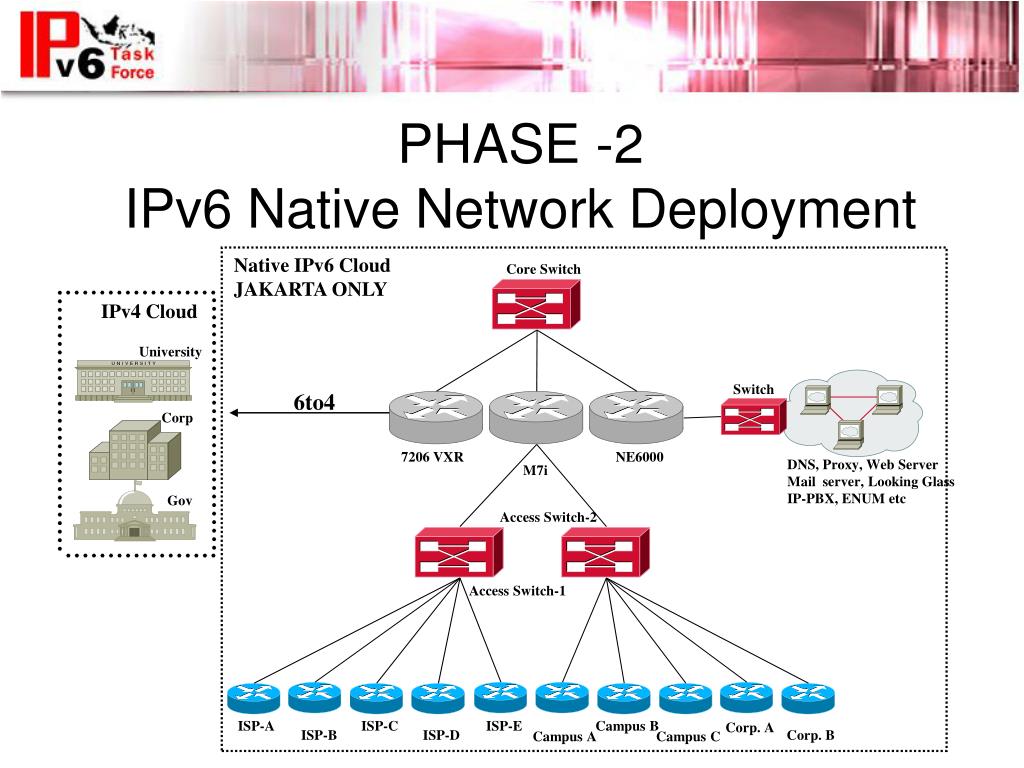

Переход на IPv6 займет годы, а то и десятилетия. Сегодня, конечно, IPv6 уже маршрутизируется через Интернет: 9% принадлежащий Автономные системы Интернета объявляют маршруты как к IPv4, так и к IPv6. сети. Но IPv6 составляет крошечную долю трафика, направляемого через Интернет. Организации, развертывающие сегодня новые сети IPv6, должны внедрить технологии перехода, которые позволяют их устройствам на основе IPv6 доступ к службам только для IPv4.

Однако со временем баланс сместится, как и

обязанность. Поскольку IPv6 становится преобладающим протоколом в Интернете,

остальные карманы IPv4 должны будут вмещать IPv6, а не вице

наоборот Я представляю переход, разыгрывающий что-то вроде перехода от

поворотный набор Touch-Tone™; в 1963, когда началось переключение, Touch-Tone™

была новинкой, за которую приходилось доплачивать. Теперь, конечно же, Touch-Tone™

нормой (если вы еще не перешли на VoIP), а дисковый набор — это

из любопытства, вам придется платить вашей телефонной компании больше, чтобы приспособиться, если они

все еще может справиться с этим.

Поскольку IPv6 становится преобладающим протоколом в Интернете,

остальные карманы IPv4 должны будут вмещать IPv6, а не вице

наоборот Я представляю переход, разыгрывающий что-то вроде перехода от

поворотный набор Touch-Tone™; в 1963, когда началось переключение, Touch-Tone™

была новинкой, за которую приходилось доплачивать. Теперь, конечно же, Touch-Tone™

нормой (если вы еще не перешли на VoIP), а дисковый набор — это

из любопытства, вам придется платить вашей телефонной компании больше, чтобы приспособиться, если они

все еще может справиться с этим.

IPv6 и DNS

Исчерпание адресного пространства IPv4 не было неожиданностью,

курс. Инженерная рабочая группа Интернета (IETF) разработала IP версии 6.

в 1990-е годы во многом в ожидании этого дня. Аналогично, домен

Система имен была расширена для поддержки более длинных IP-адресов IPv6.

добавление новых типов записей и новых версий серверов имен, включая BIND,

были выпущены для поддержки этих новых типов записей, а также для использования IPv6. для передачи запросов и ответов. На данный момент все, кроме древнего BIND

серверы имен поддерживают IPv6, хотя в большинстве случаев эта поддержка не

настроен или используется. Мы просто терпеливо ждали протокол

лови!

для передачи запросов и ответов. На данный момент все, кроме древнего BIND

серверы имен поддерживают IPv6, хотя в большинстве случаев эта поддержка не

настроен или используется. Мы просто терпеливо ждали протокол

лови!

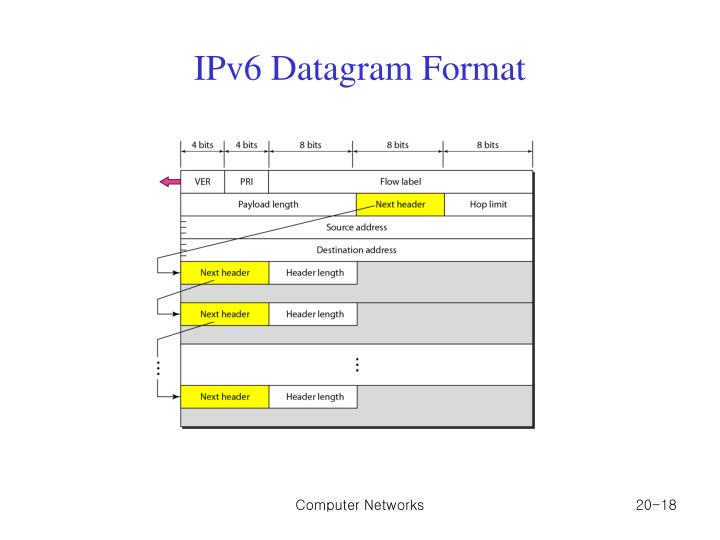

Азбука адресов IPv6

Наиболее широко известный аспект IPv6 и, по сути, единственный, который имеет значение для DNS, это длина IPv6-адреса: 128 бит, в четыре раза больше как 32-битный адрес IPv4. Предпочтительное представление IPv6 адрес состоит из восьми групп из четырех шестнадцатеричных цифр, разделенных по двоеточиям. Например:

2001:0db8:0123:4567:89ab:cdef:0123:4567

Первая группа или квартет , шестнадцатеричных цифр (2001 г. в этом примере) представляет собой наиболее значимый (или самый высокий порядок) шестнадцать бит адреса. В двоичном выражении 2001 год эквивалентен 0010000000000001.

Группы цифр, начинающиеся с одного или нескольких нулей, можно не указывать. дополняется до четырех мест, поэтому вы также можете написать предыдущий адрес

как:

дополняется до четырех мест, поэтому вы также можете написать предыдущий адрес

как:

2001:db8:123:4567:89ab:cdef:123:4567

Каждая группа должна содержать хотя бы одну цифру, если вы не используя нотацию ::. Нотация :: позволяет сжимать последовательные группы нулей. Это удобно, когда вы указываете только IPv6. префикс. Например:

2001:db8:dead:beef::

определяет первые 64 бита адреса IPv6 как 2001:db8:dead:beef и остальные 64 как нули.

Вы также можете использовать :: в начале IPv6-адреса, чтобы указать суффикс. Например, петлевой адрес IPv6 обычно записывается как:

::1

или 127 нулевых битов, за которыми следует один единичный бит. Вы даже можете использовать :: в середине адреса как сокращение для смежных групп нули:

2001:db8:dead:beef::1

Вы можете использовать сокращение :: только один раз в адресе, т.к. чем было бы двусмысленным.

Префиксы IPv6 указаны в формате, подобном CIDR IPv4. обозначение. Столько значащих битов префикса выражено в

стандартная нотация IPv6, за которой следует косая черта и десятичное число

точно, сколько значащих битов есть. Таким образом, следующие четыре префикса

спецификации эквивалентны (хотя, очевидно, не эквивалентны

кратко):

обозначение. Столько значащих битов префикса выражено в

стандартная нотация IPv6, за которой следует косая черта и десятичное число

точно, сколько значащих битов есть. Таким образом, следующие четыре префикса

спецификации эквивалентны (хотя, очевидно, не эквивалентны

кратко):

2001:db8:dead:говядина:0000:00f1:0000:0000/96 2001:db8:мертвый:говядина:0:f1:0:0/96 2001:db8:dead:beef::f1:0:0/96 2001:db8:dead:beef:0:f1::/96

IPv6 похож на IPv4 тем, что поддерживает сеть переменной длины.

маски, а адреса делятся на сетевую и узловую части. Однако,

в IPv6 есть рекомендуемые сетевые маски для сетей и подсетей:

первые 48 бит IPv6-адреса должны идентифицировать конкретный конечный сайт и

64-битный префикс должен идентифицировать одну из 65 536 подсетей на

сайт идентифицируется «родительским» 48-битным префиксом. На момент написания этой статьи все

глобальные одноадресные IPv6-адреса в Интернете (уникальные адреса

и глобально маршрутизируемые) имеют префиксы, начинающиеся с двоичного значения 001. (эквивалентно 2000::/3). Они назначаются региональным Интернетом.

Реестры (RIR) и интернет-провайдеры. Сам префикс может быть

иерархический, с RIR, ответственным за распределение битов более высокого порядка

различные интернет-провайдеры, а также интернет-провайдеры, ответственные за выделение младших битов

префикс для своих клиентов.

(эквивалентно 2000::/3). Они назначаются региональным Интернетом.

Реестры (RIR) и интернет-провайдеры. Сам префикс может быть

иерархический, с RIR, ответственным за распределение битов более высокого порядка

различные интернет-провайдеры, а также интернет-провайдеры, ответственные за выделение младших битов

префикс для своих клиентов.

После префикса конечного сайта одноадресные IPv6-адреса обычно содержат еще 16 бит, которые идентифицируют конкретную подсеть в конце узел, называемый подсетью с идентификатором . Остальные биты адрес идентифицирует конкретный сетевой интерфейс и называется идентификатор интерфейса .

Вот схема, показывающая, как эти части подходят друг к другу:

| 48 бит | 16 бит | 64 бита | +------------------------+-------------+------------ --+ | префикс | идентификатор подсети | идентификатор интерфейса | +------------------------+-------------+------------ --+ / \ | +--------------------------------------------------\ | 3 бита | 9биты | 12-20 бит | 16-24 бит | +----------+----------+---------------+------------ --------------+ | IETF | ИАНА | РИР | RIR или Интернет-провайдер | +----------+----------+---------------+------------ --------------+

Как видно на диаграмме, 48-битный префикс состоит из

несколько частей. Как упоминалось ранее, первые три бита назначаются

IETF для обозначения «Global Unicast Space». Следующие девять битов

назначается IANA конкретному RIR (например, 2620::/12 назначается

в ARIN, Американский реестр интернет-номеров). Затем RIR назначает

префиксы для интернет-провайдеров и конечных пользователей в диапазоне от 24 до 48 бит (RIR

управляет между 12 и 36 битами). Наконец, в адресном пространстве провайдера

Интернет-провайдер может назначать биты после префикса, назначенного RIR, до /48.

выделены для каждого конечного сайта клиента.

Как упоминалось ранее, первые три бита назначаются

IETF для обозначения «Global Unicast Space». Следующие девять битов

назначается IANA конкретному RIR (например, 2620::/12 назначается

в ARIN, Американский реестр интернет-номеров). Затем RIR назначает

префиксы для интернет-провайдеров и конечных пользователей в диапазоне от 24 до 48 бит (RIR

управляет между 12 и 36 битами). Наконец, в адресном пространстве провайдера

Интернет-провайдер может назначать биты после префикса, назначенного RIR, до /48.

выделены для каждого конечного сайта клиента.

По совпадению, Киноуниверситет только что организовал получение IPv6 подключение от нашего провайдера. Интернет-провайдер выделил нам сеть IPv6 размером /48, 2001:db8:cafe::/48, который мы разделим на подсети, используя только что описанную схему. в подсети размером /64.

Примечание

Что это за адрес fe80::?

Если вы копаетесь в системе Unix или Linux с ifconfig , netstat и т. п.,

вы можете заметить, что сетевые интерфейсы вашего хоста уже имеют IPv6

присвоенные им адреса, начиная с квартета «fe80». Это

локальные для ссылки адреса, полученные автоматически из адресов интерфейсов.

аппаратные адреса. Локальная область связи значительна — вы не можете получить доступ

эти адреса откуда угодно, кроме локальной подсети, поэтому не используйте их в

делегация, мастеров подоператоров и т.п.

Вместо этого используйте глобальные одноадресные адреса, назначенные хосту. Ты возможно

не следует даже использовать локальные адреса ссылок в конфигурации

резолверы в той же подсети, если есть шанс, что эти резолверы

будет двигаться (например, если они на ноутбуках или других мобильных устройствах).

п.,

вы можете заметить, что сетевые интерфейсы вашего хоста уже имеют IPv6

присвоенные им адреса, начиная с квартета «fe80». Это

локальные для ссылки адреса, полученные автоматически из адресов интерфейсов.

аппаратные адреса. Локальная область связи значительна — вы не можете получить доступ

эти адреса откуда угодно, кроме локальной подсети, поэтому не используйте их в

делегация, мастеров подоператоров и т.п.

Вместо этого используйте глобальные одноадресные адреса, назначенные хосту. Ты возможно

не следует даже использовать локальные адреса ссылок в конфигурации

резолверы в той же подсети, если есть шанс, что эти резолверы

будет двигаться (например, если они на ноутбуках или других мобильных устройствах).

Прямое и обратное сопоставление IPv6

Очевидно, что запись A DNS не поддерживает 128-битные адреса IPv6;

Специфичные для записи данные записи A представляют собой 32-битный адрес в октетах с точками. формат.

формат.

IETF предложил простое решение этой проблемы, описанное в RFC 1886. Для хранения 128-битный адрес IPv6 и новый домен обратного отображения IPv6, ip6.int был представлен. Это решение было достаточно просто реализовать в BIND 4. К сожалению, не все понравилось простое решение, поэтому они придумали гораздо более сложное один. Это решение представило новые записи A6 и DNAME и потребовало полная переработка сервера имен BIND для реализации. Затем, спустя много ожесточенных дебатов, IETF решила, что новая схема A6/DNAME включает слишком много накладных расходов, был склонен к сбоям и имел недоказанную полезность. По крайней мере временно, они удалили RFC, описывающий записи A6, из Стандарты IETF отслеживают экспериментальный статус, использование DNAME не рекомендуется. записи в зонах с обратным отображением и вытащил старый RFC 1886 обратно. Все старое снова новое.

На данный момент запись AAAA — это способ обработки прямого сопоставления IPv6. Однако использование ip6.int не рекомендуется, в основном для

политические причины; он был заменен на ip6.arpa .

Однако использование ip6.int не рекомендуется, в основном для

политические причины; он был заменен на ip6.arpa .

AAAA и ip6.arpa

Запись AAAA (произносится как «quad A», а не «ааа!»), описанная в RFC 1886, представляет собой простую адресную запись со специфическими для записи данными, состоящими из четырех раз длиннее записи A, поэтому в типе записи четыре As. Запись AAAA принимает в качестве данных, специфичных для записи, текстовый формат Адрес IPv6 точно так же, как описано ранее. Так, например, вы увидите AAAA таких записей:

ipv6-host IN AAAA 2001:db8:1:2:3:4:567:89ab

Как видите, использовать ярлыки в IPv6 совершенно нормально. адрес, включая удаление ведущих нулей из квартетов и замену единицы или более смежных квартетов всех нулей с ::.

RFC 1886 также установил ip6.int , теперь заменен

by ip6.arpa , новое пространство имен с обратным отображением для

IPv6-адреса. Каждый уровень поддомена под ip6.arpa представляет четыре бита 128-битного адреса,

кодируется как шестнадцатеричная цифра, точно так же, как в данных, специфичных для записи

рекорд АААА. Младшие значащие (младшие) биты появляются в

слева от доменного имени. В отличие от формата адресов IPv6 в AAAA

записей, опускание начальных нулей не допускается, поэтому всегда 32

шестнадцатеричные цифры и 32 уровня субдомена ниже ip6.arpa в доменном имени, соответствующем полному

IPv6-адрес. Доменное имя, соответствующее адресу в

предыдущий пример:

Каждый уровень поддомена под ip6.arpa представляет четыре бита 128-битного адреса,

кодируется как шестнадцатеричная цифра, точно так же, как в данных, специфичных для записи

рекорд АААА. Младшие значащие (младшие) биты появляются в

слева от доменного имени. В отличие от формата адресов IPv6 в AAAA

записей, опускание начальных нулей не допускается, поэтому всегда 32

шестнадцатеричные цифры и 32 уровня субдомена ниже ip6.arpa в доменном имени, соответствующем полному

IPv6-адрес. Доменное имя, соответствующее адресу в

предыдущий пример:

b.a.9.8.7.6.5.0.4.0.0.0.3.0.0.0.2.0.0.0.1.0.0.0.8.b.d.0.1.0.0.2.ip6.arpa.

К этим доменным именам прикреплены записи PTR, так же как и к доменным именам. имена под in-addr.arpa do:

b.a.9.8.7.6.5.0.4.0.0.0.3.0.0.0.2.0.0.0.1.0.0.0.0.8.b.d.1.0.0.2.ip6.arpa. В ПТР mash.ip6.movie.edu.

Добавление записей AAAA в зоны прямого отображения

Записи A и AAAA могут сосуществовать бок о бок в любом прямом отображении

зона. Так, например, если ваш хост имеет как IPv4, так и IPv6-адрес.

(обычно называемый хостом с двумя стеками), вы можете подключить как A, так и AAAA

записи на свое доменное имя:

Так, например, если ваш хост имеет как IPv4, так и IPv6-адрес.

(обычно называемый хостом с двумя стеками), вы можете подключить как A, так и AAAA

записи на свое доменное имя:

Suckerpunch IN A 192.249.249.111

IN AAAA 2001:db8:cafe:f9::d3 Тем не менее, вы должны быть осторожны с этой конфигурацией, по крайней мере, для

в настоящее время. Некоторые текущие преобразователи всегда будут искать записи AAAA.

перед записью A, даже если хост, на котором работает распознаватель, не имеет возможности

для связи со всеми IPv6-адресами (например, хост имеет только

IPv6-адрес, локальный для ссылки, или использует какую-либо технологию перехода, которая дает ему

ограниченное подключение IPv6). Если вы присоедините записи A и AAAA к

одно доменное имя, как в примере выше, пользователь одного из этих сломанных

резолверам нужно будет дождаться его подключения к IPv6-адресу, чтобы

тайм-аут перед успешным подключением к IPv4-адресу, что может

занять несколько минут (см. в главе 2

механизм, который поможет вам справиться с этим).

в главе 2

механизм, который поможет вам справиться с этим).

Пока эти неисправные преобразователи не будут исправлены, целесообразно подключить A и Записи AAAA для разных доменных имен, по крайней мере, для хостов, предлагающих услуги:

Suckerpunch IN A 192.249.249.111 Suckerpunch-v6 IN AAAA 2001:db8:cafe:f9::d3

Если вам больше нравится эстетика, вы можете использовать «v6» в качестве метки в доменное имя вместо суффикса к имени хоста:

suckerpunch.v6 IN AAAA 2001:db8:cafe:f9::d3

Обратите внимание, что для этого не требуется создавать новую подзону с именем v6.movie.edu ; поддомен в той же зоне подойдет мило.

Зоны обратного сопоставления IPv6

Если вы используете стандартную схему подсети IPv6, показанную на схеме

в , зоны обратного отображения, которые соответствуют вашему

подсети будут иметь 18 меток. Например, подсеть, которая Suckerpunch.v6.movie.edu включен,

2001:db8:cafe:f9::/64 будет соответствовать зоне обратного отображения. 9.f.0.0.e.f.a.c.8.b.d.0.1.0.0.2.ip6.arpa . Запомнить

что DNS нечувствителен к регистру, поэтому мы могли бы также назвать зону 9.F.0.0.E.F.A.C.8.B.D.0.1.0.0.2.IP6.ARPA или даже 9.F.0.0.e.F.a.C.8.b.D.0.1.0.0.2.iP6.aRpA , если бы мы

чувствовал себя пробивным. Все они справились бы с обратным сопоставлением IPv6.

адреса так себе.

9.f.0.0.e.f.a.c.8.b.d.0.1.0.0.2.ip6.arpa . Запомнить

что DNS нечувствителен к регистру, поэтому мы могли бы также назвать зону 9.F.0.0.E.F.A.C.8.B.D.0.1.0.0.2.IP6.ARPA или даже 9.F.0.0.e.F.a.C.8.b.D.0.1.0.0.2.iP6.aRpA , если бы мы

чувствовал себя пробивным. Все они справились бы с обратным сопоставлением IPv6.

адреса так себе.

Как и зоны обратного отображения IPv4, зоны обратного отображения IPv6 в основном содержат записи PTR. И, как и в любой зоне, они должны содержать один Запись SOA и одна или несколько записей NS. Вот что за начало зона выглядит так:

$TTL 1д

@ IN SOA termator.movie.edu. hostmaster.movie.edu. (

2011030800 ; Серийный номер

1ч ; Обновление (1 час)

15 м ; Повторить попытку (15 минут)

30д; Срок действия (30 дней)

10 м); Отрицательное кэширование TTL (10 минут)

В NS termator.movie.edu.

В NS wormhole.movie.edu.

3.d.0.0.0.0.0.0.0.0.0.0.0.0.0.0 PTR Suckerpunch. v6.movie.edu.

4.d.0.0.0.0.0.0.0.0.0.0.0.0.0.0 PTR super8.v6.movie.edu.

v6.movie.edu.

4.d.0.0.0.0.0.0.0.0.0.0.0.0.0.0 PTR super8.v6.movie.edu. Мы надеемся, что большинство ваших хостов будут использовать динамическое обновление для зарегистрируйте свои собственные записи AAAA и PTR, иначе вы будете изнашиваться клавишу точки на клавиатуре.

Если вы собираетесь добавить много записей PTR в IPv6 зоны обратного отображения вручную, хорошей идеей будет свободно использовать Оператор управления $ORIGIN. Например, вы можете переписать два последних Записи PTR:

$ORIGIN 0.0.0.0.0.0.0.0.0.0.0.0.0.0.9.f.0.0.e.f.a.c.8.b.d.0.1.0.0.2.ip6.arpa. 3.d PTR: Suckerpunch.v6.movie.edu. 4.d PTR super8.v6.movie.edu.

Заявление зоны , которое мы добавили в named.conf файл на терминаторе в настройте его как первичный сервер имен для зоны обратного отображения. вот так:

зона "9.f.0.0.e.f.a.c.8.b.d.0.1.0.0.2.ip6.arpa" {

тип мастер;

файл "db.2001:db8:cafe:f9";

}; Конечно, файл данных зоны можно назвать как угодно, но я

предложите встроить префикс подсети куда-нибудь туда.

Предупреждение

Вероятно, лучше избегать использования элемента управления $GENERATE. заявление в зонах обратного отображения IPv6. Выяснение правильного синтаксиса использовать для создания записей PTR для таких зон сложно, и легко создать так много записей PTR, что вы можете заставить свой сервер имен работать недостаточно памяти.

Зоны делегирования и обратного сопоставления

Вы выполняете делегирование с зонами обратного сопоставления IPv6 так же, как вы

было бы с зонами обратного отображения IPv4, за исключением того, что это проще в одном важном

уважать. Те из вас, кому не повезло использовать маски подсети IPv4,

не заканчиваться на границе октета (например, /8, /16 и /24) заканчивается либо

более одной зоны обратного отображения на подсеть или несколько подсетей на

зона обратного отображения. Те из вас, у кого подсети меньше /24, могут

даже быть вынужденным следовать RFC 2317, что действительно неудачно.

В стандартной схеме подсетей IPv6 каждая подсеть может содержать колоссальные 2 64 адресов, и вы обычно получаете более 65 000 подсетей (при условии, что ваш интернет-провайдер или RIR назначит вам полный /48). Следовательно, у вас, вероятно, не возникнет соблазна попробовать использовать невыровненная маска подсети, чтобы сделать подсеть достаточно большой для размещения подключенные хосты. Вы создадите зону обратного отображения размером /48 для всю вашу IPv6-сеть, и при необходимости можете делегировать /64 размера поддомены из него.

Для Киноуниверситета /48, 2001:db8:cafe::/48, соответствующий зона обратного отображения e.f.a.c.8.b.d.0.1.0.0.2.ip6.arpa . Если бы нам нужно было делегировать 2001:db8:cafe:f9::/64 подсети, представленной ранее, к другому набору серверов имен, мы можно добавить делегирование так:

$TTL 1d

@ IN SOA termator.movie.edu. hostmaster.movie.edu. (

2011030800 ; Серийный номер

1ч ; Обновление (1 час)

15 м ; Повторить попытку (15 минут)

30д; Срок действия (30 дней)

10 м); Отрицательное кэширование TTL (10 минут)

В NS termator. movie.edu.

В NS wormhole.movie.edu.

9.f.0.0 IN NS Adjustmentbureau.movie.edu.

В NS rango.movie.edu.

movie.edu.

В NS wormhole.movie.edu.

9.f.0.0 IN NS Adjustmentbureau.movie.edu.

В NS rango.movie.edu. Конечно, никаких связующих адресов не требуется, потому что доменные имена серверов имен не ниже точки делегирования.

Встроенные пустые зоны обратного отображения

Существует довольно много IPv6-адресов и сетей, которые обслуживают специальные

целей. Например, IPv6, как и IPv4, имеет неуказанный адрес (используется

неинициализированными сетевыми интерфейсами) и петлевой адрес, а также

сети для локальных адресов ссылок и многое другое. Последние версии BIND 9включать встроенные пустые версии зон обратного отображения, которые

соответствуют этим адресам и сетям. Зоны пусты, так что

ваш локальный сервер имен BIND будет отвечать на любые запросы на обратную карту

эти адреса сразу с отрицательным ответом, без переадресации

которые отправляются в Интернет на другой сервер имен, чтобы получить то же самое

отрицательный ответ или полное отсутствие ответа.

В таблице ниже перечислены встроенные зоны обратного отображения, функции адресов и сетей, на которые они сопоставляются, и грубые эквивалент в IPv4:

BIND достаточно умен, чтобы заметить, если вы уже настроили свой собственный версия одной из этих зон обратного отображения (даже если зона не является авторитарная зона, такая как прямая или тупиковая зона), так что вы можете легко переопределить пустые зоны BIND. Чтобы отключить отдельные встроенные пустые зоны без создания для них явных операторов зоны , используйте подоператор disable-empty-zone , который принимает в качестве аргумента доменное имя зоны для отключения:

опции {

отключить-пустую-зону "d.f.ip6.arpa";

}; Чтобы отключить все встроенные пустые зоны, вы можете использовать пустые зоны-включить подоператор. По умолчанию из конечно, они включены, так что

опции {

пустые зоны-включить нет;

}; отключит их. Вы можете использовать отключить пустую зону и пустых зон-включить как любой опции или вид подвыражения.

Вы можете использовать отключить пустую зону и пустых зон-включить как любой опции или вид подвыражения.

Вопросы DNS для IPv6 — Internet Society

‹ Назад

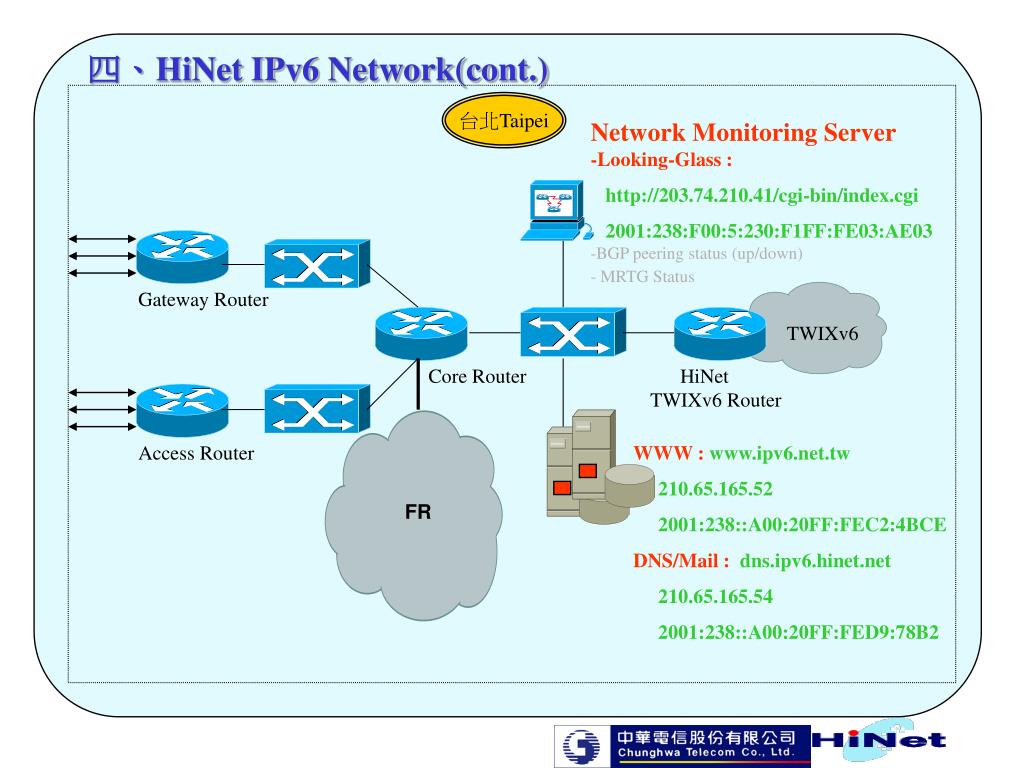

При таком большом количестве информации об IPv6, посвященной возможности подключения, иногда важно помнить, что развертывание IPv6 для фактического использования также требует изменений в системе доменных имен (DNS). DNS стала еще более важной для IPv6, чем для IPv4, из-за длины IPv6-адресов и сложности их запоминания. Этот пост будет посвящен тем изменениям в DNS, которые сопровождают развертывание IPv6. Если вы оператор, владелец веб-сайта или создатель контента, это то, что вам нужно знать о DNS, чтобы обеспечить успешное развертывание IPv6.

Хорошим источником для понимания эксплуатационных аспектов DNS при развертывании IPv6 является документ RFC 4472, озаглавленный «Эксплуатационные аспекты и проблемы с IPv6 DNS». RFC 4472 предоставляет хороший общий обзор общих соображений DNS для развертываний IPv6.

Программное обеспечение

Домен имен Интернета в Беркли (BIND) Консорциума интернет-систем (ISC) на сегодняшний день является самым популярным программным обеспечением DNS. Обычно его просто называют BIND, он доступен почти для каждой операционной системы. Начиная с выпуска BIND 9в 2000 встроена поддержка IPv6.

Вот хорошее руководство по настройке BIND 9 для поддержки IPv6 в Debian Linux. Даже если вы не используете Linux, он полезен для всесторонней обработки DNS и IPv6.

Еще одно руководство от Penn State предоставляет более общий обзор того, что требуется для IPv6 в DNS.

Записи DNS

IPv4 использует записи «A» для хранения IP-адресов, тогда как IPv6 использует записи «AAAA» для хранения адресов IPv6. Записи «AAAA», или записи quad-A, как их иногда называют, функционально эквивалентны записям «A» и записываются таким же основным способом. Обратные записи DNS для IPv6 используют записи PTR так же, как и в IPv4, но конечный домен «in-addr.arpa» для IPv4 был изменен на «ip6.arpa» для IPv6. Для записей PTR адрес IPv6 по-прежнему записывается в формате обратного полубайта, как и в IPv4, только на этот раз он намного длиннее.

Записи «AAAA», или записи quad-A, как их иногда называют, функционально эквивалентны записям «A» и записываются таким же основным способом. Обратные записи DNS для IPv6 используют записи PTR так же, как и в IPv4, но конечный домен «in-addr.arpa» для IPv4 был изменен на «ip6.arpa» для IPv6. Для записей PTR адрес IPv6 по-прежнему записывается в формате обратного полубайта, как и в IPv4, только на этот раз он намного длиннее.

Мэтью Рой написал простой инструмент, помогающий администраторам создавать записи файлов BIND для IPv6. Это может помочь вам создать записи «A», записи «PTR», а также целые файлы записей зон.

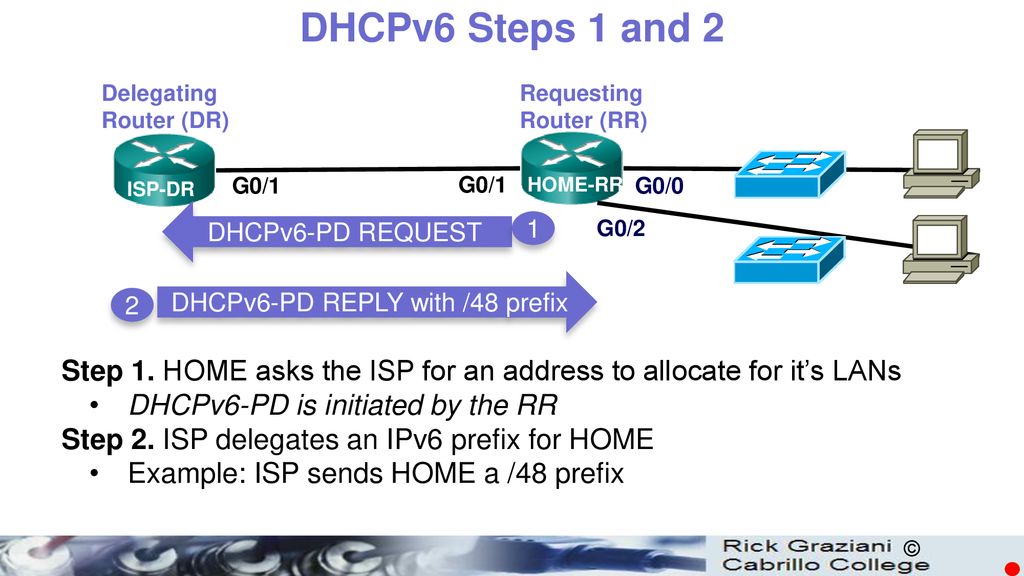

DDNS с DHCP и IPv6

Динамический DNS (DDNS) — это средство обновления DNS информацией с сервера протокола динамической конфигурации хоста (DHCP). После того, как DHCP-сервер назначает IP-адрес, он передает назначение DNS-серверу. Этот механизм называется DDNS и описан в RFC 2136. DDNS также существует для IPv6 с очень небольшим отличием.

Dhcpy6d, DHCPv6-сервер, написанный на Python, хранит свои аренды в MySQL для упрощения взаимодействия с BIND 9.

dhcpcd и ISC DHCPv6 — два других DHCP-сервера, которые могут поддерживать DDNS.

Zytrax написал подробное руководство о том, как заставить DHCPv6 работать с DDNS. В нем объясняется DDNS и как настроить ISC DHCPv6 в сочетании с ISC BIND.

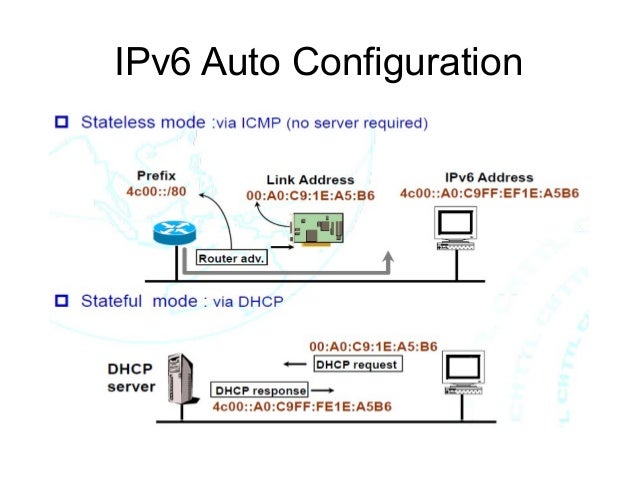

Вопросы DNS для IPv6 SLAAC

В IPv4 клиенты могут получать IP-адреса двумя способами; статическая конфигурация и DHCP. В IPv6 есть оба этих метода, а также дополнительный метод, называемый автонастройкой адресов без сохранения состояния (SLAAC). SLAAC позволяет конечным узлам IPv6 выбирать свои собственные адреса и определено в RFC 4862. Это касается DNS, поскольку, когда клиенты создают свои собственные IPv6-адреса через SLAAC, DNS по-прежнему должны иметь обратные записи DNS для этих адресов. Однако как DNS-сервер может отвечать на запросы об адресах, о которых он ничего не знает?

RFC 4472 рекомендует несколько вариантов решения этой проблемы. Один из вариантов — настроить записи с подстановочными знаками для всего диапазона клиентов IPv6 с помощью SLAAC. Это заставляет преобразователь DNS динамически генерировать записи PTR по мере поступления обратных DNS-запросов.

Один из вариантов — настроить записи с подстановочными знаками для всего диапазона клиентов IPv6 с помощью SLAAC. Это заставляет преобразователь DNS динамически генерировать записи PTR по мере поступления обратных DNS-запросов.

Для этой цели был написан сервер AllKnowingDNS. Подсети IPv6, настроенные для SLAAC, можно настроить с помощью групповых записей, и AllKnowingDNS будет отвечать на запросы PTR для этих адресов.

На момент написания этой статьи BIND 9не поддерживает подстановочные знаки в записях PTR. Если вам известно интересное решение проблемы заполнения записей DNS PTR в средах IPv6 SLAAC, сообщите мне об этом, разместив сообщение в разделе комментариев.

При использовании IPv6 SLAAC рекомендуется настроить объявления маршрутизатора (RA) для включения параметра конфигурации DNS, как описано в RFC 6106. RFC 6106 определяет механизм распространения информации о конфигурации DNS в RA.

Поведение клиента

Тот факт, что сервер имеет адрес IPv6 и запись «AAAA», не означает, что он будет использовать его всегда. Клиенты должны запросить запись «AAAA», чтобы использовать IPv6. Кроме того, иногда клиенты могут работать с более быстрым подключением IPv4, чем IPv6. RFC 6555, озаглавленный «Happy Eyeballs: Success with Dual-Stack Hosts», решает эти проблемы, предлагая поведение клиента, направленное на максимальное удобство для пользователя. Основная предпосылка состоит в том, чтобы открывать соединения как по IPv4, так и по IPv6, а затем использовать тот из них, который быстрее.

Клиенты должны запросить запись «AAAA», чтобы использовать IPv6. Кроме того, иногда клиенты могут работать с более быстрым подключением IPv4, чем IPv6. RFC 6555, озаглавленный «Happy Eyeballs: Success with Dual-Stack Hosts», решает эти проблемы, предлагая поведение клиента, направленное на максимальное удобство для пользователя. Основная предпосылка состоит в том, чтобы открывать соединения как по IPv4, так и по IPv6, а затем использовать тот из них, который быстрее.

DNSSEC

После того, как вы настроили DNS для IPv6, мы, конечно же, рекомендуем вам приступить к защите DNS с помощью DNSSEC!

Если вы хотите начать работу с IPv6, посетите наши ресурсы IPv6 или начните с нашей страницы «Начните здесь», чтобы найти ресурсы, наиболее подходящие для вашего типа организации. Если у вас есть тематическое исследование IPv6, которое, по вашему мнению, нам следует рассмотреть для включения на наш сайт, свяжитесь с нами — мы всегда ищем больше!

Система доменных имен (DNS), IPv6, обучение

‹ Назад

Развернуть360

1 марта 2019 г.

Часто задаваемые вопросы о конфиденциальности DNS (FAQ)

Почти каждый раз, когда мы используем интернет-приложение, оно начинается с транзакции системы доменных имен (DNS) для сопоставления…

Развернуть360 27 февраля 2019 г.

Введение в конфиденциальность DNS

Резюме Почти каждый раз, когда мы используем Интернет-приложение, оно начинается с транзакции системы доменных имен (DNS) в…

Система доменных имен (DNS)

31 декабря 2016 г.

google.com

google.com v6.movie.edu.

4.d.0.0.0.0.0.0.0.0.0.0.0.0.0.0 PTR super8.v6.movie.edu.

v6.movie.edu.

4.d.0.0.0.0.0.0.0.0.0.0.0.0.0.0 PTR super8.v6.movie.edu.  movie.edu.

В NS wormhole.movie.edu.

9.f.0.0 IN NS Adjustmentbureau.movie.edu.

В NS rango.movie.edu.

movie.edu.

В NS wormhole.movie.edu.

9.f.0.0 IN NS Adjustmentbureau.movie.edu.

В NS rango.movie.edu.