Служба доменных имен (DNS) | Microsoft Learn

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 2 мин

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

Система доменных имен (DNS) — это один из стандартных отраслевых протоколов, составляющих TCP/IP, и вместе DNS-клиент и DNS-сервер предоставляют службы разрешения имен имен компьютеров и пользователей.

Примечание

Помимо этого раздела, доступно следующее содержимое DNS.

- Новые возможности DNS-клиента

- Новые возможности DNS-сервера

- Руководство по сценарию политики DNS

В Windows Server 2016 DNS — это роль сервера, которую можно установить с помощью диспетчер сервера или команд Windows PowerShell. При установке нового леса и домена Active Directory DNS автоматически устанавливается с Active Directory в качестве сервера глобального каталога для леса и домена.

доменные службы Active Directory (AD DS) использует DNS в качестве механизма расположения контроллера домена. При выполнении любой из основных операций Active Directory, таких как проверка подлинности, обновление или поиск, компьютеры используют DNS для поиска контроллеров домена Active Directory. Кроме того, контроллеры домена используют DNS для поиска друг друга.

Служба DNS-клиента включена во все версии клиента и сервера операционной системы Windows и по умолчанию выполняется при установке операционной системы. При настройке сетевого подключения TCP/IP с IP-адресом DNS-сервера DNS-клиент запрашивает DNS-сервер для обнаружения контроллеров домена и разрешения имен компьютеров на IP-адреса. Например, когда сетевой пользователь с учетной записью пользователя Active Directory входит в домен Active Directory, служба DNS-клиента запрашивает DNS-сервер, чтобы найти контроллер домена для домена Active Directory. Когда DNS-сервер отвечает на запрос и предоставляет КЛИЕНТУ IP-адрес контроллера домена, клиент обращается к контроллеру домена и может начаться процесс проверки подлинности.

При настройке сетевого подключения TCP/IP с IP-адресом DNS-сервера DNS-клиент запрашивает DNS-сервер для обнаружения контроллеров домена и разрешения имен компьютеров на IP-адреса. Например, когда сетевой пользователь с учетной записью пользователя Active Directory входит в домен Active Directory, служба DNS-клиента запрашивает DNS-сервер, чтобы найти контроллер домена для домена Active Directory. Когда DNS-сервер отвечает на запрос и предоставляет КЛИЕНТУ IP-адрес контроллера домена, клиент обращается к контроллеру домена и может начаться процесс проверки подлинности.

Службы DNS-сервера и DNS-клиента Windows Server 2016 используют протокол DNS, включенный в набор протоколов TCP/IP. DNS является частью прикладного уровня эталонной модели TCP/IP, как показано на следующем рисунке.

Общие сведения о понятиях DNS

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 4 мин

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

Система доменных имен (DNS) — это распределенная база данных, представляющая пространство имен. Пространство имен содержит все сведения, необходимые любому клиенту для поиска любого имени. Любой DNS-сервер может отвечать на запросы о любом имени в своем пространстве имен. DNS-сервер отвечает на запросы одним из следующих способов:

Пространство имен содержит все сведения, необходимые любому клиенту для поиска любого имени. Любой DNS-сервер может отвечать на запросы о любом имени в своем пространстве имен. DNS-сервер отвечает на запросы одним из следующих способов:

- Если ответ находится в кэше, он отвечает на запрос из кэша.

- Если ответ находится в зоне, размещенной DNS-сервером, он отвечает на запрос из зоны. Зона — это часть дерева DNS, хранящегося на DNS-сервере. Когда DNS-сервер размещает зону, он является заслуживающим доверия для имен в этой зоне (то есть DNS-сервер может отвечать на запросы любого имени в зоне). Например, сервер, на котором размещена зона, contoso.com может отвечать на запросы любого имени в contoso.com.

- Если сервер не может ответить на запрос из своего кэша или зон, он запрашивает другие серверы для ответа.

Важно понимать основные функции DNS, такие как делегирование, рекурсивное разрешение имен и зоны DNS, интегрированные с Active Directory, так как они непосредственно влияют на структуру логической структуры Active Directory.

Дополнительные сведения о DNS и доменные службы Active Directory (AD DS) см. в статьях DNS и AD DS.

Делегирование

Чтобы DNS-сервер отвечал на запросы о любом имени, он должен иметь прямой или косвенный путь к каждой зоне в пространстве имен. Эти пути создаются с помощью делегирования. Делегирование — это запись в родительской зоне, которая содержит список серверов имен, заслуживающих доверия для зоны на следующем уровне иерархии. Делегирование позволяет серверам в одной зоне ссылаться на клиенты на серверы в других зонах. На следующем рисунке показан один пример делегирования.

Корневой сервер DNS размещает корневую зону, представленную как точка (). Корневая зона содержит делегирование в зону на следующем уровне иерархии— зоне com. Делегирование в корневой зоне сообщает dns-корневому серверу, что для поиска com-зоны он должен связаться с com-сервером. Аналогичным образом, делегирование в зоне com сообщает com-серверу, что для поиска зоны contoso.com он должен связаться с сервером Contoso.

Примечание

Делегирование использует два типа записей. Запись ресурса сервера имен (NS) предоставляет имя заслуживающего доверия сервера. Записи ресурсов узла (A) и узла (AAAA) предоставляют IP-адреса версии 4 (IPv4) и IP версии 6 (IPv6) доверенного сервера.

Эта система зон и делегирований создает иерархическое дерево, представляющее пространство имен DNS. Каждая зона представляет слой в иерархии, а каждое делегирование представляет ветвь дерева.

Используя иерархию зон и делегирований, корневой DNS-сервер может найти любое имя в пространстве имен DNS. Корневая зона включает делегирования, которые непосредственно или косвенно ведут ко всем остальным зонам в иерархии. Любой сервер, который может запрашивать корневой сервер DNS, может использовать сведения в делегированиях для поиска любого имени в пространстве имен.

Рекурсивное разрешение имен

Рекурсивное разрешение имен — это процесс, с помощью которого DNS-сервер использует иерархию зон и делегирований для реагирования на запросы, для которых он не является заслуживающим доверия.

В некоторых конфигурациях DNS-серверы содержат корневые указания (т. е. список имен и IP-адресов), которые позволяют им запрашивать корневые серверы DNS. В других конфигурациях серверы перенаправляют все запросы, которые они не могут ответить на другой сервер. Перенаправление и корневые указания — это оба метода, которые DNS-серверы могут использовать для разрешения запросов, для которых они не являются заслуживающими доверия.

Разрешение имен с помощью корневых подсказок

Корневые подсказки позволяют любому DNS-серверу находить корневые серверы DNS. После того как DNS-сервер находит корневой DNS-сервер, он может разрешить любой запрос для этого пространства имен. На следующем рисунке показано, как DNS разрешает имя с помощью корневых подсказок.

В этом примере происходят следующие события:

- Клиент отправляет рекурсивный запрос на DNS-сервер, чтобы запросить IP-адрес, соответствующий имени ftp.contoso.com. Рекурсивный запрос указывает, что клиент хочет окончательного ответа на запрос.

Ответ на рекурсивный запрос должен быть допустимым адресом или сообщением, указывающим на то, что адрес не найден.

Ответ на рекурсивный запрос должен быть допустимым адресом или сообщением, указывающим на то, что адрес не найден. - Так как DNS-сервер не является заслуживающим доверия для имени и не имеет ответа в кэше, DNS-сервер использует корневые указания для поиска IP-адреса корневого сервера DNS.

- DNS-сервер использует итеративный запрос, чтобы попросить корневой сервер DNS разрешить имя ftp.contoso.com. Итеративный запрос указывает, что сервер примет ссылку на другой сервер вместо окончательного ответа на запрос. Так как имя ftp.contoso.com заканчивается com меткой, корневой сервер DNS возвращает ссылку на com-сервер, на котором размещена зона com.

- DNS-сервер использует итеративный запрос, чтобы попросить com-сервер разрешить имя ftp.contoso.com. Так как имя ftp.contoso.com заканчивается именем contoso.com, com-сервер возвращает ссылку на сервер Contoso, на котором размещена зона contoso.com.

- DNS-сервер использует итеративный запрос, чтобы попросить сервер Contoso разрешить имя ftp.

contoso.com. Сервер Contoso находит ответ в данных зоны, а затем возвращает ответ на сервер.

contoso.com. Сервер Contoso находит ответ в данных зоны, а затем возвращает ответ на сервер. - Затем сервер возвращает результат клиенту.

Разрешение имен с помощью переадресации

Переадресация позволяет маршрутизировать разрешение имен через определенные серверы вместо использования корневых указаний. На следующем рисунке показано, как DNS разрешает имя с помощью переадресации.

В этом примере происходят следующие события:

- Клиент запрашивает DNS-сервер для ftp.contoso.com имени.

- DNS-сервер перенаправит запрос на другой DNS-сервер, известный как сервер пересылки.

- Так как сервер пересылки не является заслуживающим доверия для имени и не имеет ответа в своем кэше, он использует корневые указания для поиска IP-адреса корневого сервера DNS.

- Сервер пересылки использует итеративный запрос, чтобы попросить корневой сервер DNS разрешить имя ftp.contoso.com. Так как имя ftp.contoso.com заканчивается именем com, корневой СЕРВЕР DNS возвращает ссылку на com-сервер, на котором размещена зона com.

- Сервер пересылки использует итеративный запрос, чтобы попросить com-сервер разрешить имя ftp.contoso.com. Так как имя ftp.contoso.com заканчивается именем contoso.com, com-сервер возвращает ссылку на сервер Contoso, на котором размещена зона contoso.com.

- Сервер пересылки использует итеративный запрос, чтобы попросить сервер Contoso разрешить имя ftp.contoso.com. Сервер Contoso находит ответ в файлах зоны, а затем возвращает ответ на сервер.

- Затем сервер пересылки возвращает результат на исходный DNS-сервер.

- Затем исходный DNS-сервер возвращает результат клиенту.

Cloud DNS | Google Cloud

На этой странице представлен обзор функций и возможностей Cloud DNS. Cloud DNS — это высокопроизводительная, отказоустойчивая глобальная система доменных имен. (DNS), которая публикует ваши доменные имена в глобальном DNS в экономичный способ.

DNS — это иерархическая распределенная база данных, позволяющая хранить IP-адреса и

другие данные и искать их по имени.

Облачный DNS предлагает как общедоступные, так и частные управляемые зоны DNS. Публичная зона видна общедоступному Интернету, а частная зона виден только из одной или нескольких сетей виртуального частного облака (VPC), которые вы указать. Подробную информацию о зонах см. в разделе Обзор зон DNS.

Cloud DNS поддерживает разрешения управления идентификацией и доступом (IAM) на уровень проекта и уровень отдельной зоны DNS (доступно в Предварительный просмотр). Для получения информации о том, как установить разрешения IAM для отдельных ресурсов, см. раздел Создание зоны с конкретным IAM разрешения.

Список общей терминологии DNS см. Общий обзор DNS.

Список ключевых терминов, на которых построен Cloud DNS, см. Основные условия.

Чтобы начать работу с Cloud DNS, см. Краткое руководство.

Попробуйте сами

Если вы новичок в Google Cloud, создайте учетную запись, чтобы оценить, как

Облачный DNS работает в реальном мире

сценарии. Новые клиенты также получают бесплатные кредиты в размере 300 долларов США для запуска, тестирования и

развертывание рабочих нагрузок.

Новые клиенты также получают бесплатные кредиты в размере 300 долларов США для запуска, тестирования и

развертывание рабочих нагрузок.

Попробуйте Cloud DNS бесплатно

Рекомендации по общему VPC

Чтобы использовать частную зону, управляемую Cloud DNS, переадресация Cloud DNS зону или зону пиринга Cloud DNS с общим VPC, необходимо создать зону в хост-проект, а затем добавить один или более общих сетей VPC в список авторизованных сетей для этой зоны. Кроме того, вы можете настроить зону в сервисном проекте, используя межпроектная привязка.

Для получения дополнительной информации см. Рекомендации для частных зон Cloud DNS.

Методы переадресации DNS

Google Cloud предлагает входящую и исходящую переадресацию DNS для частных зон.

Вы можете настроить переадресацию DNS, создав зону переадресации или

Политика облачного DNS-сервера. Эти два метода кратко описаны в

следующую таблицу.

Эти два метода кратко описаны в

следующую таблицу.

| Переадресация DNS | Методы облачного DNS |

|---|---|

| Входящий | Создать политику входящего сервера чтобы разрешить локальному DNS-клиенту или серверу отправлять DNS-запросы на Облачный DNS. Затем DNS-клиент или сервер могут разрешать записи в соответствии с порядком разрешения имен в сети VPC. Локальные клиенты могут разрешать записи в частных зонах, пересылая зоны и пиринговые зоны, для которых сеть VPC была уполномоченный. Локальные клиенты используют Cloud VPN или Cloud Interconnect для подключения к сети VPC. |

| Исходящий | Вы можете настроить виртуальные машины в сети VPC для выполнения следующих действий:

|

Вы можете одновременно настроить входящую и исходящую переадресацию DNS для

Сеть VPC. Двунаправленная переадресация позволяет виртуальным машинам в вашем

Записи разрешения сети VPC в локальной сети или в

сети, размещенной у другого облачного провайдера. Этот вид переадресации также

позволяет узлам в локальной сети разрешать записи для вашего

Ресурсы Google Cloud.

Этот вид переадресации также

позволяет узлам в локальной сети разрешать записи для вашего

Ресурсы Google Cloud.

Плоскость управления Cloud DNS использует выбор цели пересылки

для выбора цели переадресации. Исходящие отправлены

запросы могут иногда приводить к ошибкам SERVFAIL , если цель пересылки

недоступны или если они не реагируют достаточно быстро. Для устранения неполадок

инструкции см. в разделе Исходящие переадресованные запросы получают SERVFAIL

ошибки.

Сведения о применении политик сервера см. в разделе Создание DNS политики сервера. Чтобы научиться создавать зону переадресации, см. Создание переадресации зона.

DNSSEC

Облачный DNS поддерживает управляемый DNSSEC, защищая ваши домены от

атаки спуфинга и отравления кеша. Когда вы используете проверяющий преобразователь, например

Общедоступный DNS Google, DNSSEC

обеспечивает строгую аутентификацию (но не шифрование) поиска домена. Для большего

информацию о DNSSEC см.

Управление конфигурацией DNSSEC.

Когда вы используете проверяющий преобразователь, например

Общедоступный DNS Google, DNSSEC

обеспечивает строгую аутентификацию (но не шифрование) поиска домена. Для большего

информацию о DNSSEC см.

Управление конфигурацией DNSSEC.

Контроль доступа

Вы можете управлять пользователями, которым разрешено вносить изменения в ваши записи DNS

на странице IAM & Admin в консоли Google Cloud.

Чтобы пользователи имели право вносить изменения, они должны иметь

Роль редактора ( ролей/редактор ) или роль владельца ( ролей/владелец ) в разрешениях

раздел консоли Google Cloud. Роль зрителя ( ролей/зритель ) предоставляет

доступ только для чтения к записям Cloud DNS.

Эти разрешения также применяются к учетным записям служб, которые вы можете использовать для управления ваши службы DNS.

Контроль доступа для управляемых зон

Пользователи с ролью владельца проекта или роли редактора

могут управлять или просматривать управляемые зоны в конкретном проекте, к которому они относятся. управление.

управление.

Пользователи с ролью администратора DNS или роли читателя DNS

( roles/dns.admin или roles/dns.reader ) может управлять управляемыми зонами или просматривать их.

во всех проектах, к которым у них есть доступ.

Владельцы проектов, редакторы, администраторы DNS и читатели DNS могут просматривать список частных зон, применяемых к любой сети VPC в текущем проекте.

Производительность и синхронизация

Использование облачного DNS любая передача для обслуживания ваших управляемых зон из разных мест по всему миру за высокую доступность. Запросы автоматически направляются в ближайший пункт, сокращение задержки и повышение производительности поиска авторитетных имен для вашего пользователи.

Распространение изменений

Изменения распространяются двумя частями. Во-первых, изменение, которое вы отправляете через

API или инструмент командной строки должны быть отправлены в Cloud DNS

авторитетные DNS-серверы. Во-вторых, преобразователи DNS должны принять это изменение, когда

срок их кеша записей истекает.

Во-вторых, преобразователи DNS должны принять это изменение, когда

срок их кеша записей истекает.

Значение срока жизни (TTL), которое вы устанавливаете для своих записей. в секундах, управляет кешем преобразователя DNS. Например, если вы установите TTL значение 86400 (количество секунд в 24 часах), резолверы DNS указано кэшировать записи на 24 часа. Некоторые преобразователи DNS игнорируют значение TTL или использовать собственные значения, которые могут задержать полное распространение записи.

Если вы планируете изменить услуги, требующие узкого окна, вы может захотеть изменить TTL на более короткое значение, прежде чем делать ваша сдача. Такой подход может помочь уменьшить окно кэширования и обеспечить быстрее перейти к новым настройкам записи. После изменения вы можете изменить вернуться к предыдущему значению TTL, чтобы уменьшить нагрузку на преобразователи DNS.

Важно: Многие популярные резолверы-заглушки и рекурсивные резолверы по умолчанию используют кеширование негативных ответов до 15 минут. Такое поведение обычно наблюдается

в Microsoft Windows,

Java JVM,

днсмаск,

и другие. Ожидая распространения изменений на авторитетный

DNS-серверы, не забудьте сделать запрос напрямую к этим DNS-серверам.

во избежание путаницы.

Такое поведение обычно наблюдается

в Microsoft Windows,

Java JVM,

днсмаск,

и другие. Ожидая распространения изменений на авторитетный

DNS-серверы, не забудьте сделать запрос напрямую к этим DNS-серверам.

во избежание путаницы.Что дальше

Чтобы начать работу с Cloud DNS, см. Краткое руководство: настройте записи DNS для доменного имени с помощью Cloud DNS.

Чтобы зарегистрировать и настроить свой домен, см. Учебник. Настройка домена с помощью Cloud DNS.

Дополнительные сведения о клиентских библиотеках API см. Образцы и библиотеки.

Чтобы найти решения распространенных проблем, с которыми вы можете столкнуться при использовании Облачный DNS, см. Устранение неполадок.

Что такое DNS-сервер? Обзор функций

DNS-сервер (также известный как сервер имен) — это специальное серверное программное обеспечение, которое использует базу данных DNS для ответа на запросы о системе доменных имен. Поскольку DNS-серверы обычно располагаются на выделенных хостах, то и компьютеры, на которых размещены соответствующие программы, также называются DNS-серверами.

Поскольку DNS-серверы обычно располагаются на выделенных хостах, то и компьютеры, на которых размещены соответствующие программы, также называются DNS-серверами.

Содержание

- Различные типы DNS-серверов

- Как DNS-серверы разрешают DNS-запрос?

- Что произойдет, если DNS-сервер выйдет из строя?

- Обзор доверенных общедоступных DNS-серверов

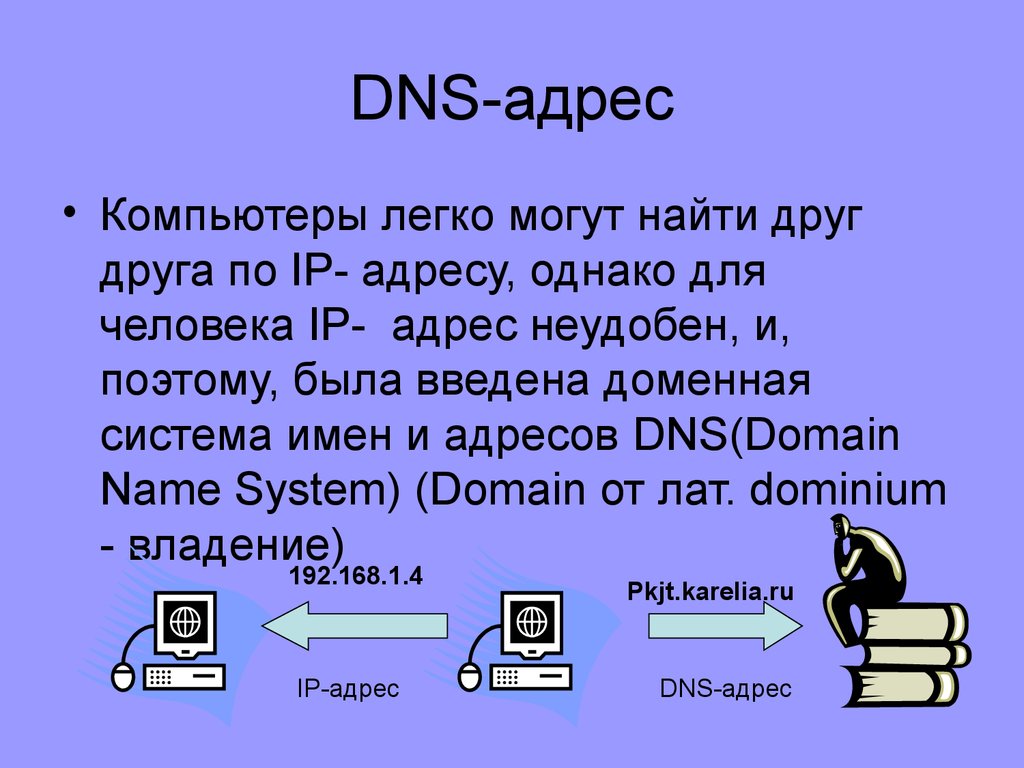

Благодаря DNS пользователи Интернета могут вводить домен, т. е. запоминающееся имя, в адресной строке браузера. Каждый домен в Интернете имеет как минимум один IP-адрес, который требуется компьютерам для связи в сети. DNS-сервер знает комбинации доменов и IP-адресов или знает, на какой другой DNS-сервер перенаправить запрос. Поэтому при доступе к веб-сайту сначала делается запрос к одному или нескольким DNS-серверам, чтобы, наконец, подключиться к веб-сайту. Это делает DNS-серверы основными элементами функционирующего Интернета.

Различные типы DNS-серверов

При работе с DNS проводится различие между авторитетными и неавторизованными DNS-серверами .

- Полномочные DNS-серверы хранят информацию о защищенном домене об определенной зоне пространства доменных имен в своей базе данных DNS. DNS устроена таким образом, что для каждой зоны существует как минимум один авторитетный сервер имен. Подобные системы обычно реализованы в виде кластера серверов 9.0073 , где идентичные данные зоны хранятся в ведущей системе и нескольких ведомых. В этом случае они называются первичными и вторичными серверами имен. Этот тип избыточности повышает надежность и доступность авторитетного сервера имен.

- Неавторизованные DNS-серверы используют DNS-информацию сервера имен не из своего собственного файла зоны, а из файла второй или третьей руки. Подобная ситуация возникает, когда сервер имен не может ответить на запрос из-за собственного хранилища данных, а получает информацию от другого сервера имен (рекурсия). Эти данные DNS временно хранятся в локальной памяти (кэширование) и доставляются при выполнении новых запросов.

Однако, поскольку записи в фактическом файле зоны могли измениться за это время, информация DNS от неавторизованных серверов имен небезопасна.

Однако, поскольку записи в фактическом файле зоны могли измениться за это время, информация DNS от неавторизованных серверов имен небезопасна.

Как DNS-серверы разрешают DNS-запрос?

Разрешение DNS-запроса на правильный IP-адрес выполняется пошагово:

Во время разрешения DNS-запроса DNS-преобразователь взаимодействует с различными DNS-серверами. Вот как он находит IP-адрес, который клиент запросил в начале.- Клиент , с которого сначала был осуществлен доступ к доменному имени или URL-адресу, отправляет запрос преобразователю DNS.

- Преобразователь DNS перенаправляет запрос непосредственно на корневой сервер.

- Корневой сервер является авторитетным сервером имен. Он отвечает преобразователю DNS адресом сервера для соответствующего домена верхнего уровня.

- Затем преобразователь DNS отправляет запрос на сервер TLD , содержащий записи DNS, связанные с его доменом верхнего уровня.

- В ответ DNS-преобразователь получает IP-адрес полномочного DNS-сервера искомого домена .

- Преобразователь DNS запрашивает у полномочного DNS-сервера IP-адрес исходного сервера, на котором размещен веб-сайт.

- Преобразователь DNS получает IP-адрес исходного сервера от полномочного DNS-сервера.

- Преобразователь DNS пересылает IP-адрес клиенту.

- Теперь клиент может взаимодействовать с запрошенным исходным сервером веб-сайта через IP-адрес.

- Исходный сервер отправляет данные запрошенного веб-сайта клиенту.

Что произойдет, если DNS-сервер выйдет из строя?

Если DNS-сервер не отвечает или полностью выходит из строя, процесс разрешения имен не может быть завершен должным образом. Это приводит к перерывам в работе . Поскольку сбой DNS-сервера возможен всегда, имеет смысл сделать вашу инфраструктуру DNS максимально отказоустойчивой.

Для этого можно запустить два сервера имён для одной зоны DNS. Один из этих серверов помечен как первичный сервер, а другой — как вторичный сервер. У клиентов должны быть настроены оба сервера, чтобы в случае сбоя одного из них другой DNS-сервер мог взять на себя управление.

Один из этих серверов помечен как первичный сервер, а другой — как вторичный сервер. У клиентов должны быть настроены оба сервера, чтобы в случае сбоя одного из них другой DNS-сервер мог взять на себя управление.

Обзор доверенных общедоступных DNS-серверов

Существует множество различных общедоступных DNS-серверов, которые вы можете использовать бесплатно. В некоторых случаях более высокой скорости серфинга можно добиться, переключившись на высокопроизводительный DNS-сервер . Однако не каждое серверное решение работает быстрее, чем стандартные настройки DNS вашего интернет-провайдера. Имеет смысл сравнить скорости , прежде чем делать переход .

В нашей таблице представлен обзор десяти самых популярных публичных DNS-серверов:

DNS-сервер | Первичный адрес | 10040Security | Features | |||||||

Cloudflare | 1. | 1.0.0.1 | — Protection against DNS spoofing — Журналы удаляются в течение 24 часов | — Высокая скорость — Более 200 серверов по всему миру | ||||||

Cyberghost | 10.101.0.243 | 38.132.106.139 | — Нет зашифрованного подключения | 9004 90008.8.8.8 | 8.8.4.4 | — Реализует стандарт DNSSEC — IP-адрес удаляется через 48 часов | — Нет ограничений на запрос — Регистрация не требуется | |||

Quad9 | 9.9.9 | 149.112.112 | 149.112.112 | 14.112.112 | . не сохранять идентификационные данные | — Более 145 местоположений серверов — Особое внимание безопасности | ||||

DNS. | 84.200.70.40 | — Персональные данные не зарегистрированы — Без интегрированной защиты от вредоносных программ | — Высокая скорость — пожертвованы — UncensordEord. | |||||||

Opendns | 208.67.2222.222 | 208.67.220.220 | — Собранные и расколы.0003 — FamilyShield DNS -сервер блокирует все контент для взрослых | |||||||

Adguard DNS | 94.140.14.14 | 94.140.15.15 9000 | 94.140.15.15 9000 | 9004. | — Автоматическая блокировка рекламы — Возможность блокировки контента для взрослых0003 | 8.20.247.20 | — Spyware and malware are blocked automatically — Collects personal data | — High safety standards — High speed | ||

UncensoredDNS | 91. | 89.233.43.71 | — Без регистрации и сохранения личных данных | — Высокая скорость в Европе — Доступ в интернет без цензуры0003 | ||||||

Cleanbrowsing DNS | Зависит от желаемого фильтра | В зависимости от желаемого фильтра | — Нет отслеживания или регистрации. блокировка контента для взрослых, в т.ч.0059 DNS-сервер не отвечает? Вот как исправить ошибку

«DNS-сервер не отвечает» — типичный ответ на ошибку в Windows. Его наличие указывает на то, что с вашим интернет-соединением возникла какая-то проблема. Это явление может быть результатом множества различных причин. Помимо проблем с сетью, маршрутизаторы, брандмауэр Windows и веб-браузер также учитываются при выходе из строя DNS-сервера. Dynamic DNS (DynDNS): упростить удаленное управление

|

contoso.com. Сервер Contoso находит ответ в данных зоны, а затем возвращает ответ на сервер.

contoso.com. Сервер Contoso находит ответ в данных зоны, а затем возвращает ответ на сервер.

Однако, поскольку записи в фактическом файле зоны могли измениться за это время, информация DNS от неавторизованных серверов имен небезопасна.

Однако, поскольку записи в фактическом файле зоны могли измениться за это время, информация DNS от неавторизованных серверов имен небезопасна.

1.1.1

1.1.1 Watch.80

Watch.80 239. 100.100

239. 100.100 Вот как исправить DNS-сервер.

Вот как исправить DNS-сервер. Узнайте, какие провайдеры DynDNS являются одними из лучших и какие у вас есть преимущества и недостатки с каждым из них в этом обзоре.

Узнайте, какие провайдеры DynDNS являются одними из лучших и какие у вас есть преимущества и недостатки с каждым из них в этом обзоре.