Рутокен ЭЦП 2.0 Flash / Все продукты / Продукты / Рутокен

Рутокен ЭЦП 2.0 Flash / Все продукты / Продукты / Рутокен-

Цены и заказ

Демо-комплект

- Загрузить

- Драйверы

- Утилита управления Flash-памятью

Линейка комбинированных устройств, объединяющих СКЗИ Рутокен ЭЦП 2.0 и управляемый защищенный Flash-диск объемом от 32 ГБ. Встроенная в операционную систему устройства подсистема управления доступом позволяет управлять режимами доступа к разделам. Программный инструментарий для администраторов и разработчиков позволяет установить индивидуальный уровень доступа (скрытый, только для чтения, чтение и запись) к каждому разделу, защищенный PIN-кодом.

На базе платформы Рутокен ЭЦП 2.0 Flash разработаны продукты:

- Рутокен Диск — готовое решение для безопасного хранения и переноса данных;

- Рутокен TLS — мобильный TLS-клиент для доступа к защищенным сервисам;

- Защищенные мобильные или удаленные рабочие места с загрузкой доверенной ОС и приложений со встроенного Flash-накопителя;

- Решения для инсталляции и настройки рабочих мест «в один клик» с технологией автозапуска.

Все необходимое хранится на Flash-накопителе;

Все необходимое хранится на Flash-накопителе; - Сертифицированная система контроля съемных носителях уровня отчуждения информации для защищенного переноса значительного объема данных — Dallas Lock 8.0-K.

Устройства наследуют все функциональные возможности Рутокен ЭЦП 2.0, включая совместимость с операционными системами и приложениями. Линейка Рутокен ЭЦП 2.0 Flash имеет сертификаты ФСТЭК и ФСБ России.

-

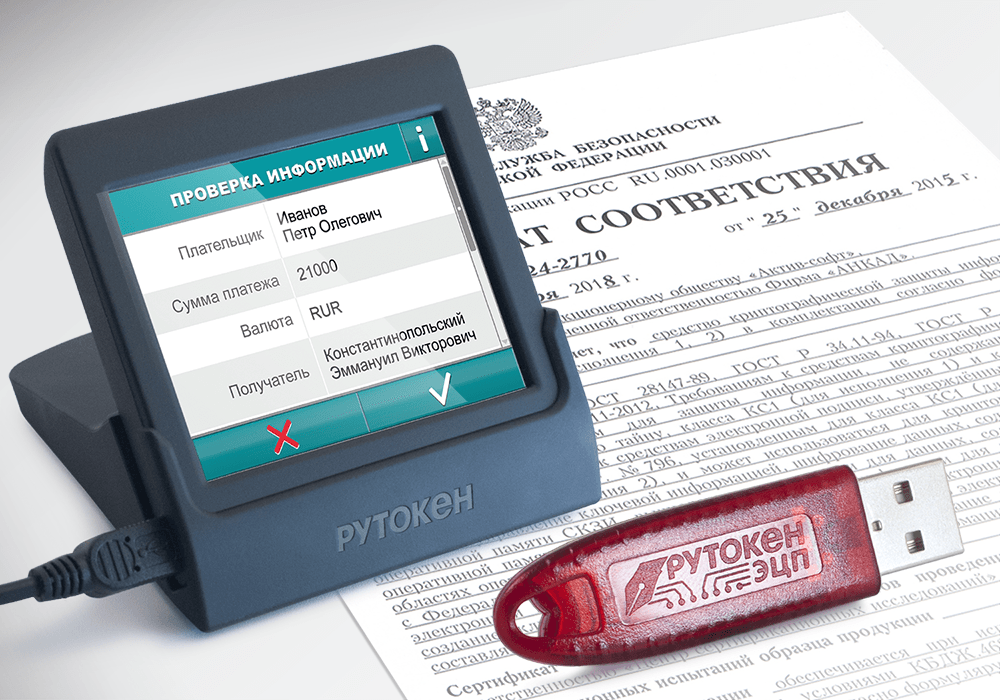

Рутокен ЭЦП 2.0 Flash, сертифицированный ФСБ

В комплект поставки модели входит набор необходимой документации, подтверждающей соответствие требованиям к средствам криптографической защиты информации и средствам электронной подписи согласно 63-ФЗ и Приказу ФСБ №796.

- Рутокен ЭЦП 2.0 128КБ Flash 32ГБ, серт. ФСБ

- Рутокен ЭЦП 2.0 128КБ Flash 64ГБ, серт. ФСБ

-

Рутокен ЭЦП 2.

0 Flash, сертифицированный ФСТЭК

0 Flash, сертифицированный ФСТЭК

В комплект поставки модели входит набор необходимой документации, подтверждающей соответствие требованиям к защите от несанкционированного доступа.

- Рутокен ЭЦП 2.0 128КБ Flash 32ГБ, серт. ФСТЭК

- Рутокен ЭЦП 2.0 128КБ Flash 64ГБ, серт. ФСТЭК

Что такое Рутокен ЭЦП 2.0 Flash

Важной особенностью электронного идентификатора Рутокен ЭЦП 2.0 Flash является наличие управляемой Flash-памяти. Она может быть поделена на разделы, доступ к которым разграничивается с помощью PIN-кодов. Предусмотрена возможность создания скрытых и CD-ROM разделов.

Доступ и управление доступом к Flash-памяти осуществляется непосредственно через микропроцессор токена без использования каких-либо дополнительных электронных компонентов (хабов, контроллеров и т. п. ). Для каждого раздела Flash-диска определяются индивидуальные права доступа на чтение и запись, которые могут быть изменены «на лету» прямо во время работы устройства.

После дополнительной подготовки токена, встроенную Flash-память можно использовать для надежного хранения конфиденциальной информации, дистрибутивов программного обеспечения, автоматического запуска приложений при подключении токена, а также доверенной загрузки операционной системы.

Рутокен ЭЦП 2.0 Flash сочетает в себе всю функциональность сертифицированного средства криптографической защиты информации Рутокен ЭЦП 2.0 с интегрированной управляемой Flash-памятью.

- Безопасность Рутокен ЭЦП 2.0 Flash базируется на сертифицированном ФСБ СКЗИ Рутокен ЭЦП 2.0. Управление разделами Flash-памяти производится при помощи защищенного контроллера Рутокен ЭЦП 2.0 и основано на его внутренних политиках безопасности. Каждый отдельный раздел может быть защищен своим собственным PIN-кодом. Верификация PIN-кодов для доступа к разделам производится сертифицированными алгоритмами, встроенными в Рутокен ЭЦП 2.0.

- Удобство Сочетание двух типов устройств в одном корпусе позволяет пользователю не заботиться о физическом разделении информации.

Пользовательские данные, необходимое для работы программное обеспечение, персональная информация и криптографические ключи всегда будут находиться в одном месте, удобном и безопасном.

Пользовательские данные, необходимое для работы программное обеспечение, персональная информация и криптографические ключи всегда будут находиться в одном месте, удобном и безопасном. - Быстродействие Рутокен ЭЦП 2.0 Flash обладает непревзойденными скоростными характеристиками, позволяющими «на лету» шифровать, расшифровывать, хешировать и подписывать большие объемы данных. Объем EEPROM-памяти для сертификатов и ключей увеличен до 128 Кб, а быстрый 32-разрядный процессор позволяет достичь скорости проходного симметричного шифрования до 320 Кб/с и хеширования до 230 КБ/с.

Установка ПО «в один клик»

Для обеспечения работы с электронными торговыми площадками и государственными информационными ресурсами, как правило, требуется установка специального программного обеспечения: криптопровайдера, ActiveX-компонентов и других дополнительных компонентов операционной системы. Также зачастую есть необходимость в настройке браузера, регистрации сертификата и других административных действиях.

Также зачастую есть необходимость в настройке браузера, регистрации сертификата и других административных действиях.

На Flash-памяти электронного идентификатора Рутокен ЭЦП 2.0 Flash может быть размещен неизменяемый CD-ROM раздел с комплектом программного обеспечения и установщиком с технологией автозапуска. Это предоставляет возможность настройки рабочего места «в один клик». При первом подключении устройства к компьютеру нужно всего лишь нажать кнопку «установить» во всплывающем окне, все остальное происходит автоматически. Кроме того, на Flash-памяти можно разместить дополнительное программное обеспечение, документацию и обучающие материалы.

Устройство доверенной загрузки

Электронный идентификатор Рутокен ЭЦП 2.0 Flash может быть использован в качестве загрузочного устройства типа live-CD, совмещенного с электронным идентификатором и хранящим персональную ключевую информацию. На разделе, эмулирующем CD-ROM, размещается неизменяемый образ операционной системы.

Важными отличиями от традиционных носителей являются интегрированность с электронным идентификатором Рутокен ЭЦП 2. 0, возможность временного получения прав на запись на read-only разделах для обновления ПО, а также создание специальных разделов для хранения конфигураций, лицензий и т. п.

0, возможность временного получения прав на запись на read-only разделах для обновления ПО, а также создание специальных разделов для хранения конфигураций, лицензий и т. п.

- Криптографические возможности

-

- Поддержка алгоритмов ГОСТ Р 34.10-2001 и ГОСТ Р 34.10-2012(256 и 512 бит): генерация ключевых пар с проверкой качества, формирование и проверка электронной подписи, срок действия закрытых ключей до 3-х лет.

- Поддержка алгоритмов ГОСТ Р 34.11-94 и ГОСТ Р 34.11-2012: вычисление значения хэш-функции данных, в том числе с возможностью последующего формирования ЭЦП.

- Поддержка алгоритма ГОСТ 28147-89: генерация ключей шифрования, шифрование данных в режимах простой замены, гаммирования и гаммирования с обратной связью, вычисление и проверка криптографической контрольной суммы данных (имитовставки ГОСТ).

- Выработка сессионных ключей (ключей парной связи): по схеме VKO GOST R 34.

10-2001 (RFC 4357) и VKO GOST R 34.10-2012 (RFC 7836), расшифрование по схеме EC El-Gamal.

10-2001 (RFC 4357) и VKO GOST R 34.10-2012 (RFC 7836), расшифрование по схеме EC El-Gamal. - Поддержка алгоритма RSA: поддержка ключей размером до 2048 бит, генерация ключевых пар с настраиваемой проверкой качества, импорт ключевых пар, формирование электронной подписи.

- Генерация последовательности случайных чисел требуемой длины.

- Аппаратные криптографические операции

-

- Электронная подпись ГОСТ 34.10-2012(256): 0,1 сек.

- Электронная подпись ГОСТ 34.10-2012(512): 0,6 сек.

- Электронная подпись ГОСТ Р 34.10-2001: 0,2 сек.

- Скорость хеширования ГОСТ Р 34.11-2012: до 85 КБ/сек.

- Скорость хеширования ГОСТ Р 34.11-94: до 205 КБ/сек.

- Скорость шифрования ГОСТ 28147-89: до 244 КБ/сек.

- Специальные возможности

-

- Возможность создания специальной неудаляемой ключевой пары устройства.

- Ведение неубывающего счетчика операций ЭП.

- Доверенное считывание значения неубывающего счетчика, подтвержденное электронной подписью.

- Журналирование операций электронной подписи, фиксация критических параметров ЭП и окружения.

- Доверенное получение журнала операций, подтвержденное электронной подписью.

- Возможность создания специальной неудаляемой ключевой пары устройства.

- Возможности аутентификации владельца

-

- Двухфакторная аутентификация: по предъявлению самого идентификатора и по предъявлению уникального PIN-кода.

- Поддержка 3 категорий владельцев: Администратор, Пользователь, Гость.

- Поддержка 2-х Глобальных PIN-кодов: Администратора и Пользователя.

- Поддержка Локальных PIN-кодов для защиты конкретных объектов (например, контейнеров сертификатов) в памяти устройства.

- Настраиваемый минимальный размер PIN-кода (для любого PIN-кода настраивается независимо).

- Поддержка комбинированной аутентификации: по схеме «Администратор или Пользователь» и аутентификация по Глобальным PIN-кодам в сочетании с аутентификацией по Локальным PIN-кодам.

- Создание локальных PIN-кодов для дополнительной защиты части ключевой информации, хранящейся на токене. Возможность одновременной работы с несколькими локальными PIN-кодами (до 7 шт.).

- Ограничение числа попыток ввода PIN-кода.

- Индикация факта смены Глобальных PIN-кодов с PIN кодов по-умолчанию на оригинальные.

- Файловая система

-

- Встроенная файловая структура по ISO/IEC 7816-4.

- Число файловых объектов внутри папки – до 255 включительно.

- Использование File Allocation Table (FAT) для оптимального размещения файловых объектов в памяти.

- Уровень вложенности папок ограничен объемом свободной памяти для файловой системы.

- Хранение закрытых и симметричных ключей без возможности их экспорта из устройства.

- Использование Security Environment для удобной настройки параметров криптографических операций.

- Использование файлов Rutoken Special File (RSF-файлов) для хранения ключевой информации: ключей шифрования, сертификатов и т. п.

- Использование предопределенных папок для хранения разных видов ключевой информации с автоматическим выбором нужной папки при создании и использовании RSF-файлов.

- Возможность изменения политики смены PIN-кода пользователя. Смена может быть доступна Пользователю, Администратору или обеим ролям одновременно.

- Интерфейсы

-

- Протокол обмена по ISO 7816-12.

- Поддержка USB CCID: работа без установки драйверов устройства в современных версиях ОС.

- Поддержка PC/SC.

- Microsoft Crypto API.

- Microsoft SmartCard API.

- PKCS#11 (включая российский профиль).

- Встроенный контроль и индикация

-

- Контроль целостности микропрограммы (прошивки) Рутокен ЭЦП 2.0.

- Контроль целостности системных областей памяти.

- Проверка целостности RSF-файлов перед любым их использованием.

- Счетчики изменений в файловой структуре и изменений любых PIN-кодов для контроля несанкционированных изменений.

- Проверка правильности функционирования криптографических алгоритмов.

- Светодиодный индикатор с режимами работы: готовность к работе, выполнение операции, нарушения в системной области памяти.

- Flash-память

-

- Объем от 32 ГБ.

- Класс 10.

- Скорость чтения: не менее 9,63 МБ/с.

- Скорость записи: не менее 3,80 МБ/с.

- Объем от 32 ГБ.

- Управление Flash-памятью

-

- Максимальное количество разделов: 10.

- Количество управляющих PIN-кодов: 9.

- Возможные состояния разделов: чтение-запись, только чтение, скрытый.

- Общие характеристики

-

- Современный защищенный микроконтроллер.

- Идентификация с помощью 32-битного уникального серийного номера.

- Поддержка операционных систем:

- Microsoft Windows 2022/11/10/8.1/2019/2016/2012R2/8/2012/7/2008R2/Vista/2008/XP/2003

- GNU/Linux

- Apple macOS/OSX

- EEPROM память 128 КБ.

- Интерфейс USB 1.1 и выше.

- Размеры 58х16х8 мм.

- Масса 6,3г.

- Дополнительные возможности

-

- Собственный Crypto Service Provider со стандартным набором интерфейсов и функций API.

- Возможность интеграции в smartcard-ориентированные программные продукты.

- Библиотека minidriver для интеграции с Microsoft Base SmartCard Cryptoprovider.

- Портал документации

-

- Подробная информация о продукте

-

Сертификат на СКЗИ Рутокен ЭЦП 2.0 Flash №СФ/124-4075

Удостоверяет, что СКЗИ Рутокен ЭЦП 2.0 Flash реализует алгоритмы ГОСТ Р 34.11-94, ГОСТ Р 34.11-2012, ГОСТ Р 34.10-2001, ГОСТ Р 34.10-2012, ГОСТ 28147-89 и удовлетворяет требованиям ФСБ России к шифровальным (криптографическим) средствам класса КС1, КС2, требованиям к средствам электронной подписи, утвержденным приказом ФСБ России от 27.

12.2001г. №796, установленным для класса КС1, КС2, а также может использоваться для реализации функций электронной подписи (создание электронной подписи, проверка электронной подписи, создание ключа электронной подписи, создание ключа проверки электронной подписи) в соответствии с Федеральным законом от 6.04.2011 г. № 63-ФЗ «Об электронной подписи».

12.2001г. №796, установленным для класса КС1, КС2, а также может использоваться для реализации функций электронной подписи (создание электронной подписи, проверка электронной подписи, создание ключа электронной подписи, создание ключа проверки электронной подписи) в соответствии с Федеральным законом от 6.04.2011 г. № 63-ФЗ «Об электронной подписи».

-

Сертификат на СКЗИ Рутокен ЭЦП 2.0 Touch №СФ/124-3993

Удостоверяет, что СКЗИ Рутокен ЭЦП 2.0 Touch реализует алгоритмы ГОСТ Р 34.11-94, ГОСТ Р 34.11-2012, ГОСТ Р 34.10-2001, ГОСТ Р 34.10-2012, ГОСТ 28147-89 и удовлетворяет требованиям ФСБ России к шифровальным (криптографическим) средствам класса КС1, КС2, требованиям к средствам электронной подписи, утвержденным приказом ФСБ России от 27.12.2001г. №796, установленным для класса КС1, КС2, а также может использоваться для реализации функций электронной подписи (создание электронной подписи, проверка электронной подписи, создание ключа электронной подписи, создание ключа проверки электронной подписи) в соответствии с Федеральным законом от 6.

04.2011 г. № 63-ФЗ «Об электронной подписи».

04.2011 г. № 63-ФЗ «Об электронной подписи».

-

Сертификат на ПАК «Рутокен» №3753 ФСТЭК РФ

Подтверждает, что программно-аппаратный комплекс «Рутокен» является программно-техническим средством аутентификации пользователей при обработке информации, не содержащей сведений, составляющих государственную тайну. ПАК «Рутокен» реализует функции аутентификации и управления доступом к аутентификационной информации и настройкам СЗИ, в том числе в виртуальной инфраструктуре, и соответствует требованиям технических условий и руководящих документов по четвертому уровню доверия, согласно «Требованиям по безопасности информации, устанавливающим уровни доверия к средствам технической защиты информации и средствам обеспечения безопасности информационных технологий».

Фотогалерея

-

Продукты

- Все продукты

- Сертифицированная продукция

- Заказные разработки

-

Проекты

- Крупные внедрения

- Заказная продукция

-

Решения

- Интеграция с продуктами ИБ

- Интеграция с СПО

-

Технологии

- Базовые технологии

- Сферы применения

- Совместимость

- Модификации токенов

-

Партнеры

- АНКАД

- Технологические партнеры

- Бизнес-партнеры

- Удостоверяющие центры

- Дистрибьюторы

-

Поддержка

- Вопрос-ответ

- Центр загрузки

- Документация

- База знаний

- Форум

-

Разработчику

- Комплект разработчика

- Технологическая рассылка

- Технологическое парнерство

- Портал документации

-

Заказ

- Цены и заказ

- Демо-комплект

- Брендирование

- Условия поставки

- Где купить

-

О компании

- Пресс-центр

- Руководство

- Лицензии

- Контакты

- Для повышения удобства работы и хранения данных веб-сайт rutoken.

ru использует файлы COOKIE. Продолжая работу с веб-сайтом, Вы даете свое согласие на работу с этими файлами.

ru использует файлы COOKIE. Продолжая работу с веб-сайтом, Вы даете свое согласие на работу с этими файлами.

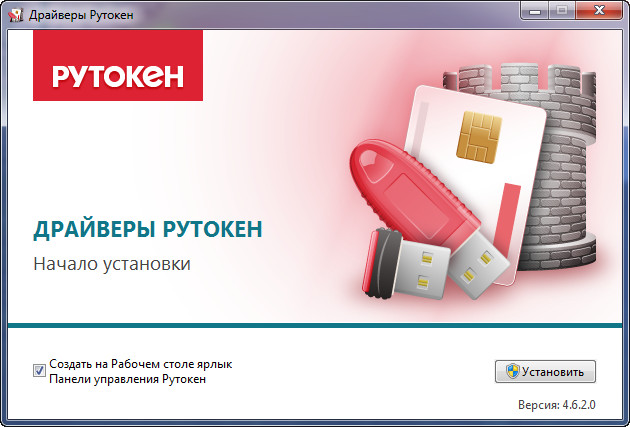

Драйверы для Windows / Центр загрузки / Поддержка / Рутокен

Драйверы для Windows / Центр загрузки / Поддержка / РутокенС инструкциями и техническими рекомендациями по использованию продуктов и программного обеспечения Рутокен можно ознакомиться в разделе Документация.

- Пользователям Windows

-

Чтобы установить Драйверы Рутокен для Windows, загрузите установочный файл, запустите его и следуйте указаниям установщика. После завершения процесса установки подключите Рутокен к компьютеру.

Драйверы Рутокен для Windows, EXE

- Версия:

- 4.14.0.0 от 26.12.2022

- Поддерживаемые ОС:

- 32- и 64-разрядные Microsoft Windows 2022/11/10/8.

1/2019//2016/2012R2/8/2012/7/2008R2

1/2019//2016/2012R2/8/2012/7/2008R2

- Дополнительно:

- Пользователям Windiows Vista/2008/XP/2003

- Предыдущие стабильные версии

- Системным администраторам

-

Установочные файлы предназначены для централизованной установки драйверов Рутокен в сетях Windows при помощи групповых политик.

Драйверы Рутокен для Windows (x86), MSI

- Версия:

- 4.14.0.0 от 26.12.2022

- Поддерживаемые ОС:

- 32-разрядные Microsoft Windows 2022/11/10/8.1/2019/2016/2012R2/8/2012/7/2008R2

Драйверы Рутокен для Windows (x64), MSI

- Версия:

- 4.14.0.0 от 26.12.2022

- Поддерживаемые ОС:

- 64-разрядные Microsoft Windows 2022/11/10/8.

1/2019/2016/2012R2/8/2012/7/2008R2

1/2019/2016/2012R2/8/2012/7/2008R2

- Утилиты

-

Генератор запросов

Предназначен для генерации ключевых пар и создания запросов на сертификаты на криптографических устройствах семейства ЭЦП 2.0 и 3.0. Входит в состав комплекта драйверов Рутокен для Windows. Инструкция по работе размещена на нашем Портале разработчика.

Утилита администрирования Рутокен

- Версия:

- 2.4 от 22.06.2022

- Поддерживаемые ОС:

- Microsoft Windows 2022/11/10/8.1/2019/2016/2012R2/8/2012/7/2008R2

- Утилита rtAdmin предназначена для автоматизации процедур форматирования и администрирования Рутокен: смены метки токена, PIN-кодов и их параметров. Более подробная информация на Портале документации Рутокен.

Утилита восстановления работы Рутокен

- Версия:

- 1.

3.1.0 от 16.04.2014

3.1.0 от 16.04.2014

- Поддерживаемые ОС:

- Microsoft Windows 2022/11/10/8.1/2019/2016/2012R2/8/2012/7/2008R2/Vista/2008/XP/2003

- Утилита поможет при проблемах с обнаружением устройств семейства Рутокен ЭЦП и Рутокен Lite. Она назначает встроенный в ОС драйвер USB CCID устройствам Рутокен, если он не назначился автоматически.

Утилита удаления драйверов Рутокен

- Версия:

- 4.14.0.0 от 26.12.2022

- Поддерживаемые ОС:

- Microsoft Windows 2022/11/10/8.1/2019/2016/2012R2/8/2012/7/2008R2

- Дополнительно:

- Пользователям Windiows Vista/2008/XP/2003

- Данная версия не поддерживает Windows Vista/2008/XP/2003. Утилита удаления драйверов Рутокен применяется в случае, если не удается удалить более раннюю версию стандартными средствами операционной системы.

Утилита управления Flash-памятью

- Версия:

- 2.1.4.141 от 05.09.2014

- Поддерживаемые ОС:

- Microsoft Windows 2022/11/10/8.1/2019/2016/2012R2/8/2012/7/2008R2/Vista/2008/XP/2003

-

Обратите внимание!

Не применяйте данную утилиту к Рутокен ЭЦП 2.0 Flash, используемому в составе продукта Рутокен Диск. Запись образа и возврат к заводским настройкам удалят программу Рутокен Диск, включая все данные в защищенном разделе.

- Утилита предпродажной подготовки Рутокен 2.0 ЭЦП Flash для операторов удостоверяющих центров. При помощи инструмента Flash-память устройства может быть разделена на две части, одна из которых эмулирует CD-ROM.

-

Продукты

- Все продукты

- Сертифицированная продукция

- Заказные разработки

-

Проекты

- Крупные внедрения

- Заказная продукция

-

Решения

- Интеграция с продуктами ИБ

- Интеграция с СПО

-

Технологии

- Базовые технологии

- Сферы применения

- Совместимость

- Модификации токенов

-

Партнеры

- АНКАД

- Технологические партнеры

- Бизнес-партнеры

- Удостоверяющие центры

- Дистрибьюторы

-

Поддержка

- Вопрос-ответ

- Центр загрузки

- Документация

- База знаний

- Форум

-

Разработчику

- Комплект разработчика

- Технологическая рассылка

- Технологическое парнерство

- Портал документации

-

Заказ

- Цены и заказ

- Демо-комплект

- Брендирование

- Условия поставки

- Где купить

-

О компании

- Пресс-центр

- Руководство

- Лицензии

- Контакты

- Для повышения удобства работы и хранения данных веб-сайт rutoken.

ru использует файлы COOKIE. Продолжая работу с веб-сайтом, Вы даете свое согласие на работу с этими файлами.

ru использует файлы COOKIE. Продолжая работу с веб-сайтом, Вы даете свое согласие на работу с этими файлами.

Закрытое акционерное общество «Актив-Софт» Рутокен ЭЦП Серия

Все категории

Все категории

Все категории Все категории Приложения Решения для центров обработки данных Конечные точки и периферийные устройства Микроприложения Безопасность Услуги

Поиск по продукту Citrix

Дом / Все категории / /

- информация о продукте

- Скриншоты

Подробнее о продукте

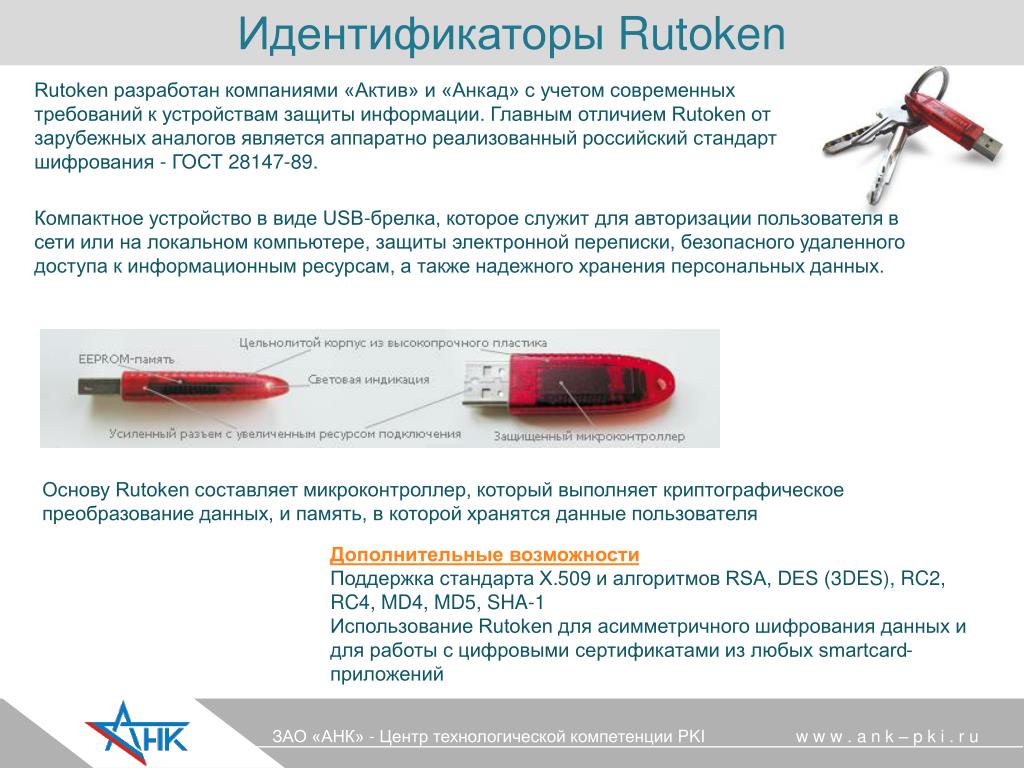

Рутокен серии ECP — это семейство USB-токенов безопасности, поддерживающих российские и международные криптографические стандарты. Внедрение стандартов криптографии RSA позволяет Rutoken без проблем работать в большинстве решений PKI. Rutoken ECP Series — один из самых популярных секьюрити-токенов на российском рынке.

Внедрение стандартов криптографии RSA позволяет Rutoken без проблем работать в большинстве решений PKI. Rutoken ECP Series — один из самых популярных секьюрити-токенов на российском рынке.

Предназначены для строгой двухфакторной аутентификации пользователей, генерации и безопасного хранения ключей шифрования, ключей ЭЦП, ЭЦП и других данных, а также для выполнения аппаратного шифрования и вычисления ЭЦП в микросхеме устройства.

Аппаратная реализация многих криптографических стандартов ЭЦП, шифрования и хеширования позволяет использовать Рутокен ЭЦП в качестве интеллектуального защищенного хранилища ключей и средств ЭЦП в решениях PKI, в юридически значимых системах электронного документооборота и в других информационных системах, использующих технологии ЭЦП . Рутокен ECP позволяет выполнять криптографические операции таким образом, что значение закрытого ключа никогда не покидает защищенный чип токена. Таким образом, исключается возможность компрометации закрытого ключа и повышается общая безопасность информационного решения.

Основой Рутокен серии ECP является современный защищенный микроконтроллер и встроенная защищенная память, в которой надежно хранятся данные пользователя: пароли, ключи шифрования и ЭЦП, сертификаты и другие данные.

Скриншоты

Шоколадное программное обеспечение | Плагин Рутокен (Установить) 4.0.1.0

Требуется модуль Puppet Chocolatey Provider. См. документацию по адресу https://forge.puppet.com/puppetlabs/chocolatey.

## 1. ТРЕБОВАНИЯ ## ### Вот требования, необходимые для обеспечения успеха. ### а. Настройка внутреннего/частного облачного репозитория ### #### Вам понадобится внутренний/частный облачный репозиторий, который вы сможете использовать. Это #### вообще очень быстро настраивается и вариантов довольно много. #### Chocolatey Software рекомендует Nexus, Artifactory Pro или ProGet, поскольку они #### являются серверами репозиториев и дают вам возможность управлять несколькими #### репозитории и типы с одной установки сервера.### б. Загрузите пакет Chocolatey и поместите во внутренний репозиторий ### #### Вам также необходимо загрузить пакет Chocolatey. #### См. https://chocolatey.org/install#organization ### в. Другие требования ### #### я. Требуется модуль puppetlabs/chocolatey #### См. https://forge.puppet.com/puppetlabs/chocolatey ## 2. ПЕРЕМЕННЫЕ ВЕРХНЕГО УРОВНЯ ## ### а. URL вашего внутреннего репозитория (основной). ### #### Должно быть похоже на то, что вы видите при просмотре #### на https://community.chocolatey.org/api/v2/ $_repository_url = 'URL ВНУТРЕННЕГО РЕПО' ### б. URL-адрес загрузки шоколадного nupkg ### #### Этот URL-адрес должен привести к немедленной загрузке, когда вы перейдете к нему в #### веб-браузер $_choco_download_url = 'URL ВНУТРЕННЕГО РЕПО/package/chocolatey.1.3.0.nupkg' ### в. Центральное управление Chocolatey (CCM) ### #### Если вы используете CCM для управления Chocolatey, добавьте следующее: #### я. URL-адрес конечной точки для CCM # $_chocolatey_central_management_url = 'https://chocolatey-central-management:24020/ChocolateyManagementService' #### II.

Если вы используете клиентскую соль, добавьте ее сюда. # $_chocolatey_central_management_client_salt = "clientsalt" #### III. Если вы используете служебную соль, добавьте ее здесь # $_chocolatey_central_management_service_salt = 'сервисная соль' ## 3. УБЕДИТЕСЬ, ЧТО ШОКОЛАД УСТАНОВЛЕН ## ### Убедитесь, что Chocolatey установлен из вашего внутреннего репозитория ### Примечание: `chocolatey_download_url полностью отличается от обычного ### исходные местоположения. Это прямо к голому URL-адресу загрузки для ### Chocolatey.nupkg, похожий на то, что вы видите при просмотре ### https://community.chocolatey.org/api/v2/package/chocolatey класс {'шоколад': шоколадный_download_url => $_choco_download_url, use_7zip => ложь, } ## 4. НАСТРОЙКА ШОКОЛАДНОЙ БАЗЫ ## ### а. Функция FIPS ### #### Если вам нужно соответствие FIPS — сделайте это первым, что вы настроите #### перед выполнением какой-либо дополнительной настройки или установки пакетов #chocolateyfeature {'useFipsCompliantChecksums': # убедиться => включено, #} ### б.

Применить рекомендуемую конфигурацию ### #### Переместите расположение кеша, чтобы Chocolatey был очень детерминирован в отношении #### очистка временных данных и доступ к локации для администраторов шоколадный конфиг {'расположение кеша': значение => 'C:\ProgramData\chocolatey\cache', } #### Увеличьте таймаут как минимум до 4 часов шоколадный конфиг {'commandExecutionTimeoutSeconds': значение => '14400', } #### Отключить прогресс загрузки при запуске choco через интеграции Chocolateyfeature {'showDownloadProgress': гарантировать => отключено, } ### в. Источники ### #### Удалить источник репозитория пакетов сообщества по умолчанию Chocolateysource {'chocolatey': гарантировать => отсутствует, местоположение => 'https://community.chocolatey.org/api/v2/', } #### Добавить внутренние источники по умолчанию #### Здесь может быть несколько источников, поэтому мы приведем пример #### одного из них, использующего здесь переменную удаленного репо #### ПРИМЕЧАНИЕ.

Этот ПРИМЕР требует изменений шоколадный источник {'internal_chocolatey': обеспечить => настоящее, местоположение => $_repository_url, приоритет => 1, имя пользователя => 'необязательно', пароль => 'необязательно, не обязательно', bypass_proxy => правда, admin_only => ложь, allow_self_service => ложь, } ### б. Держите Chocolatey в курсе ### #### Поддерживайте актуальность шоколада на основе вашего внутреннего источника #### Вы контролируете обновления на основе того, когда вы отправляете обновленную версию #### в ваш внутренний репозиторий. #### Обратите внимание, что источником здесь является канал OData, аналогичный тому, что вы видите #### при переходе на https://community.chocolatey.org/api/v2/ пакет {'шоколад': обеспечить => последний, провайдер => шоколадный, источник => $_repository_url, } ## 5. ОБЕСПЕЧЬТЕ ШОКОЛАД ДЛЯ БИЗНЕСА ## ### Если у вас нет Chocolatey for Business (C4B), вы можете удалить его отсюда. ### а. Убедитесь, что файл лицензии установлен ### #### Создайте пакет лицензии с помощью сценария из https://docs.

chocolatey.org/en-us/guides/organizations/organizational-deployment-guide#exercise-4-create-a-package-for-the-license # TODO: добавить ресурс для установки/обеспечения пакета шоколадной лицензии package {'шоколадная лицензия': гарантировать => последний, провайдер => шоколадный, источник => $_repository_url, } ### б. Отключить лицензионный источник ### #### Лицензионный источник нельзя удалить, поэтому его необходимо отключить. #### Это должно произойти после того, как лицензия была установлена пакетом лицензий. ## Отключенным источникам по-прежнему нужны все остальные атрибуты, пока ## https://tickets.puppetlabs.com/browse/MODULES-4449разрешено. ## Пароль необходим пользователю, но не гарантируется, поэтому он не должен ## независимо от того, что здесь установлено. Если у тебя когда-нибудь возникнут проблемы здесь, ## пароль - это GUID вашей лицензии. Chocolateysource {'chocolatey.licensed': гарантировать => отключено, приоритет => '10', пользователь => «клиент», пароль => '1234', require => Package['chocolatey-license'], } ### в.

Убедитесь, что лицензионное расширение Chocolatey ### #### Вы загрузили лицензионное расширение во внутренний репозиторий ####, так как вы отключили лицензированный репозиторий на шаге 5b. #### Убедитесь, что у вас установлен пакет Chocolatey.extension (также известный как Лицензионное расширение Chocolatey) пакет {'chocolatey.extension': гарантировать => последний, провайдер => шоколадный, источник => $_repository_url, require => Package['chocolatey-license'], } #### Лицензионное расширение Chocolatey открывает все перечисленные ниже возможности, для которых также доступны элементы конфигурации/функции. Вы можете посетить страницы функций, чтобы увидеть, что вы также можете включить: #### - Конструктор пакетов - https://docs.chocolatey.org/en-us/features/paid/package-builder #### - Package Internalizer - https://docs.chocolatey.org/en-us/features/paid/package-internalizer #### - Синхронизация пакетов (3 компонента) - https://docs.chocolatey.org/en-us/features/paid/package-synchronization #### - Редуктор пакетов - https://docs.

chocolatey.org/en-us/features/paid/package-reducer #### - Аудит упаковки - https://docs.chocolatey.org/en-us/features/paid/package-audit #### – Пакетный дроссель — https://docs.chocolatey.org/en-us/features/paid/package-throttle #### — Доступ к кэшу CDN — https://docs.chocolatey.org/en-us/features/paid/private-cdn #### – Брендинг – https://docs.chocolatey.org/en-us/features/paid/branding #### - Self-Service Anywhere (необходимо установить дополнительные компоненты и настроить дополнительную конфигурацию) - https://docs.chocolatey.org/en-us/features/paid/self-service-anywhere #### - Chocolatey Central Management (необходимо установить дополнительные компоненты и настроить дополнительную конфигурацию) - https://docs.chocolatey.org/en-us/features/paid/chocolatey-central-management #### - Другое - https://docs.chocolatey.org/en-us/features/paid/ ### д. Обеспечение самообслуживания в любом месте ### #### Если у вас есть настольные клиенты, в которых пользователи не являются администраторами, вы можете #### чтобы воспользоваться преимуществами развертывания и настройки самообслуживания в любом месте Chocolateyfeature {'showNonElevatedWarnings': гарантировать => отключено, } шоколадная функция {'useBackgroundService': убедиться => включено, } Chocolateyfeature {'useBackgroundServiceWithNonAdministratorsOnly': убедиться => включено, } Chocolateyfeature {'allowBackgroundServiceUninstallsFromUserInstallsOnly': убедиться => включено, } шоколадный конфиг {'backgroundServiceAllowedCommands': значение => 'установить,обновить,удалить', } ### е.

Все необходимое хранится на Flash-накопителе;

Все необходимое хранится на Flash-накопителе; 0 Flash, сертифицированный ФСТЭК

0 Flash, сертифицированный ФСТЭК

Пользовательские данные, необходимое для работы программное обеспечение, персональная информация и криптографические ключи всегда будут находиться в одном месте, удобном и безопасном.

Пользовательские данные, необходимое для работы программное обеспечение, персональная информация и криптографические ключи всегда будут находиться в одном месте, удобном и безопасном. 10-2001 (RFC 4357) и VKO GOST R 34.10-2012 (RFC 7836), расшифрование по схеме EC El-Gamal.

10-2001 (RFC 4357) и VKO GOST R 34.10-2012 (RFC 7836), расшифрование по схеме EC El-Gamal.

12.2001г. №796, установленным для класса КС1, КС2, а также может использоваться для реализации функций электронной подписи (создание электронной подписи, проверка электронной подписи, создание ключа электронной подписи, создание ключа проверки электронной подписи) в соответствии с Федеральным законом от 6.04.2011 г. № 63-ФЗ «Об электронной подписи».

12.2001г. №796, установленным для класса КС1, КС2, а также может использоваться для реализации функций электронной подписи (создание электронной подписи, проверка электронной подписи, создание ключа электронной подписи, создание ключа проверки электронной подписи) в соответствии с Федеральным законом от 6.04.2011 г. № 63-ФЗ «Об электронной подписи». 04.2011 г. № 63-ФЗ «Об электронной подписи».

04.2011 г. № 63-ФЗ «Об электронной подписи». ru использует файлы COOKIE. Продолжая работу с веб-сайтом, Вы даете свое согласие на работу с этими файлами.

ru использует файлы COOKIE. Продолжая работу с веб-сайтом, Вы даете свое согласие на работу с этими файлами. 1/2019//2016/2012R2/8/2012/7/2008R2

1/2019//2016/2012R2/8/2012/7/2008R2 1/2019/2016/2012R2/8/2012/7/2008R2

1/2019/2016/2012R2/8/2012/7/2008R2 3.1.0 от 16.04.2014

3.1.0 от 16.04.2014

ru использует файлы COOKIE. Продолжая работу с веб-сайтом, Вы даете свое согласие на работу с этими файлами.

ru использует файлы COOKIE. Продолжая работу с веб-сайтом, Вы даете свое согласие на работу с этими файлами. ### б. Загрузите пакет Chocolatey и поместите во внутренний репозиторий ###

#### Вам также необходимо загрузить пакет Chocolatey.

#### См. https://chocolatey.org/install#organization ### в. Другие требования ###

#### я. Требуется модуль puppetlabs/chocolatey

#### См. https://forge.puppet.com/puppetlabs/chocolatey ## 2. ПЕРЕМЕННЫЕ ВЕРХНЕГО УРОВНЯ ##

### а. URL вашего внутреннего репозитория (основной). ###

#### Должно быть похоже на то, что вы видите при просмотре

#### на https://community.chocolatey.org/api/v2/

$_repository_url = 'URL ВНУТРЕННЕГО РЕПО' ### б. URL-адрес загрузки шоколадного nupkg ###

#### Этот URL-адрес должен привести к немедленной загрузке, когда вы перейдете к нему в

#### веб-браузер

$_choco_download_url = 'URL ВНУТРЕННЕГО РЕПО/package/chocolatey.1.3.0.nupkg' ### в. Центральное управление Chocolatey (CCM) ###

#### Если вы используете CCM для управления Chocolatey, добавьте следующее:

#### я. URL-адрес конечной точки для CCM

# $_chocolatey_central_management_url = 'https://chocolatey-central-management:24020/ChocolateyManagementService' #### II.

### б. Загрузите пакет Chocolatey и поместите во внутренний репозиторий ###

#### Вам также необходимо загрузить пакет Chocolatey.

#### См. https://chocolatey.org/install#organization ### в. Другие требования ###

#### я. Требуется модуль puppetlabs/chocolatey

#### См. https://forge.puppet.com/puppetlabs/chocolatey ## 2. ПЕРЕМЕННЫЕ ВЕРХНЕГО УРОВНЯ ##

### а. URL вашего внутреннего репозитория (основной). ###

#### Должно быть похоже на то, что вы видите при просмотре

#### на https://community.chocolatey.org/api/v2/

$_repository_url = 'URL ВНУТРЕННЕГО РЕПО' ### б. URL-адрес загрузки шоколадного nupkg ###

#### Этот URL-адрес должен привести к немедленной загрузке, когда вы перейдете к нему в

#### веб-браузер

$_choco_download_url = 'URL ВНУТРЕННЕГО РЕПО/package/chocolatey.1.3.0.nupkg' ### в. Центральное управление Chocolatey (CCM) ###

#### Если вы используете CCM для управления Chocolatey, добавьте следующее:

#### я. URL-адрес конечной точки для CCM

# $_chocolatey_central_management_url = 'https://chocolatey-central-management:24020/ChocolateyManagementService' #### II. Если вы используете клиентскую соль, добавьте ее сюда.

# $_chocolatey_central_management_client_salt = "clientsalt" #### III. Если вы используете служебную соль, добавьте ее здесь

# $_chocolatey_central_management_service_salt = 'сервисная соль' ## 3. УБЕДИТЕСЬ, ЧТО ШОКОЛАД УСТАНОВЛЕН ##

### Убедитесь, что Chocolatey установлен из вашего внутреннего репозитория

### Примечание: `chocolatey_download_url полностью отличается от обычного

### исходные местоположения. Это прямо к голому URL-адресу загрузки для

### Chocolatey.nupkg, похожий на то, что вы видите при просмотре

### https://community.chocolatey.org/api/v2/package/chocolatey

класс {'шоколад':

шоколадный_download_url => $_choco_download_url,

use_7zip => ложь,

} ## 4. НАСТРОЙКА ШОКОЛАДНОЙ БАЗЫ ##

### а. Функция FIPS ###

#### Если вам нужно соответствие FIPS — сделайте это первым, что вы настроите

#### перед выполнением какой-либо дополнительной настройки или установки пакетов #chocolateyfeature {'useFipsCompliantChecksums':

# убедиться => включено,

#} ### б.

Если вы используете клиентскую соль, добавьте ее сюда.

# $_chocolatey_central_management_client_salt = "clientsalt" #### III. Если вы используете служебную соль, добавьте ее здесь

# $_chocolatey_central_management_service_salt = 'сервисная соль' ## 3. УБЕДИТЕСЬ, ЧТО ШОКОЛАД УСТАНОВЛЕН ##

### Убедитесь, что Chocolatey установлен из вашего внутреннего репозитория

### Примечание: `chocolatey_download_url полностью отличается от обычного

### исходные местоположения. Это прямо к голому URL-адресу загрузки для

### Chocolatey.nupkg, похожий на то, что вы видите при просмотре

### https://community.chocolatey.org/api/v2/package/chocolatey

класс {'шоколад':

шоколадный_download_url => $_choco_download_url,

use_7zip => ложь,

} ## 4. НАСТРОЙКА ШОКОЛАДНОЙ БАЗЫ ##

### а. Функция FIPS ###

#### Если вам нужно соответствие FIPS — сделайте это первым, что вы настроите

#### перед выполнением какой-либо дополнительной настройки или установки пакетов #chocolateyfeature {'useFipsCompliantChecksums':

# убедиться => включено,

#} ### б. Применить рекомендуемую конфигурацию ### #### Переместите расположение кеша, чтобы Chocolatey был очень детерминирован в отношении

#### очистка временных данных и доступ к локации для администраторов

шоколадный конфиг {'расположение кеша':

значение => 'C:\ProgramData\chocolatey\cache',

} #### Увеличьте таймаут как минимум до 4 часов

шоколадный конфиг {'commandExecutionTimeoutSeconds':

значение => '14400',

} #### Отключить прогресс загрузки при запуске choco через интеграции

Chocolateyfeature {'showDownloadProgress':

гарантировать => отключено,

} ### в. Источники ###

#### Удалить источник репозитория пакетов сообщества по умолчанию

Chocolateysource {'chocolatey':

гарантировать => отсутствует,

местоположение => 'https://community.chocolatey.org/api/v2/',

} #### Добавить внутренние источники по умолчанию

#### Здесь может быть несколько источников, поэтому мы приведем пример

#### одного из них, использующего здесь переменную удаленного репо #### ПРИМЕЧАНИЕ.

Применить рекомендуемую конфигурацию ### #### Переместите расположение кеша, чтобы Chocolatey был очень детерминирован в отношении

#### очистка временных данных и доступ к локации для администраторов

шоколадный конфиг {'расположение кеша':

значение => 'C:\ProgramData\chocolatey\cache',

} #### Увеличьте таймаут как минимум до 4 часов

шоколадный конфиг {'commandExecutionTimeoutSeconds':

значение => '14400',

} #### Отключить прогресс загрузки при запуске choco через интеграции

Chocolateyfeature {'showDownloadProgress':

гарантировать => отключено,

} ### в. Источники ###

#### Удалить источник репозитория пакетов сообщества по умолчанию

Chocolateysource {'chocolatey':

гарантировать => отсутствует,

местоположение => 'https://community.chocolatey.org/api/v2/',

} #### Добавить внутренние источники по умолчанию

#### Здесь может быть несколько источников, поэтому мы приведем пример

#### одного из них, использующего здесь переменную удаленного репо #### ПРИМЕЧАНИЕ. Этот ПРИМЕР требует изменений

шоколадный источник {'internal_chocolatey':

обеспечить => настоящее,

местоположение => $_repository_url,

приоритет => 1,

имя пользователя => 'необязательно',

пароль => 'необязательно, не обязательно',

bypass_proxy => правда,

admin_only => ложь,

allow_self_service => ложь,

} ### б. Держите Chocolatey в курсе ###

#### Поддерживайте актуальность шоколада на основе вашего внутреннего источника

#### Вы контролируете обновления на основе того, когда вы отправляете обновленную версию

#### в ваш внутренний репозиторий.

#### Обратите внимание, что источником здесь является канал OData, аналогичный тому, что вы видите

#### при переходе на https://community.chocolatey.org/api/v2/ пакет {'шоколад':

обеспечить => последний,

провайдер => шоколадный,

источник => $_repository_url,

} ## 5. ОБЕСПЕЧЬТЕ ШОКОЛАД ДЛЯ БИЗНЕСА ##

### Если у вас нет Chocolatey for Business (C4B), вы можете удалить его отсюда. ### а. Убедитесь, что файл лицензии установлен ###

#### Создайте пакет лицензии с помощью сценария из https://docs.

Этот ПРИМЕР требует изменений

шоколадный источник {'internal_chocolatey':

обеспечить => настоящее,

местоположение => $_repository_url,

приоритет => 1,

имя пользователя => 'необязательно',

пароль => 'необязательно, не обязательно',

bypass_proxy => правда,

admin_only => ложь,

allow_self_service => ложь,

} ### б. Держите Chocolatey в курсе ###

#### Поддерживайте актуальность шоколада на основе вашего внутреннего источника

#### Вы контролируете обновления на основе того, когда вы отправляете обновленную версию

#### в ваш внутренний репозиторий.

#### Обратите внимание, что источником здесь является канал OData, аналогичный тому, что вы видите

#### при переходе на https://community.chocolatey.org/api/v2/ пакет {'шоколад':

обеспечить => последний,

провайдер => шоколадный,

источник => $_repository_url,

} ## 5. ОБЕСПЕЧЬТЕ ШОКОЛАД ДЛЯ БИЗНЕСА ##

### Если у вас нет Chocolatey for Business (C4B), вы можете удалить его отсюда. ### а. Убедитесь, что файл лицензии установлен ###

#### Создайте пакет лицензии с помощью сценария из https://docs. chocolatey.org/en-us/guides/organizations/organizational-deployment-guide#exercise-4-create-a-package-for-the-license # TODO: добавить ресурс для установки/обеспечения пакета шоколадной лицензии

package {'шоколадная лицензия':

гарантировать => последний,

провайдер => шоколадный,

источник => $_repository_url,

} ### б. Отключить лицензионный источник ###

#### Лицензионный источник нельзя удалить, поэтому его необходимо отключить.

#### Это должно произойти после того, как лицензия была установлена пакетом лицензий.

## Отключенным источникам по-прежнему нужны все остальные атрибуты, пока

## https://tickets.puppetlabs.com/browse/MODULES-4449разрешено.

## Пароль необходим пользователю, но не гарантируется, поэтому он не должен

## независимо от того, что здесь установлено. Если у тебя когда-нибудь возникнут проблемы здесь,

## пароль - это GUID вашей лицензии.

Chocolateysource {'chocolatey.licensed':

гарантировать => отключено,

приоритет => '10',

пользователь => «клиент»,

пароль => '1234',

require => Package['chocolatey-license'],

} ### в.

chocolatey.org/en-us/guides/organizations/organizational-deployment-guide#exercise-4-create-a-package-for-the-license # TODO: добавить ресурс для установки/обеспечения пакета шоколадной лицензии

package {'шоколадная лицензия':

гарантировать => последний,

провайдер => шоколадный,

источник => $_repository_url,

} ### б. Отключить лицензионный источник ###

#### Лицензионный источник нельзя удалить, поэтому его необходимо отключить.

#### Это должно произойти после того, как лицензия была установлена пакетом лицензий.

## Отключенным источникам по-прежнему нужны все остальные атрибуты, пока

## https://tickets.puppetlabs.com/browse/MODULES-4449разрешено.

## Пароль необходим пользователю, но не гарантируется, поэтому он не должен

## независимо от того, что здесь установлено. Если у тебя когда-нибудь возникнут проблемы здесь,

## пароль - это GUID вашей лицензии.

Chocolateysource {'chocolatey.licensed':

гарантировать => отключено,

приоритет => '10',

пользователь => «клиент»,

пароль => '1234',

require => Package['chocolatey-license'],

} ### в. Убедитесь, что лицензионное расширение Chocolatey ###

#### Вы загрузили лицензионное расширение во внутренний репозиторий

####, так как вы отключили лицензированный репозиторий на шаге 5b. #### Убедитесь, что у вас установлен пакет Chocolatey.extension (также известный как Лицензионное расширение Chocolatey)

пакет {'chocolatey.extension':

гарантировать => последний,

провайдер => шоколадный,

источник => $_repository_url,

require => Package['chocolatey-license'],

} #### Лицензионное расширение Chocolatey открывает все перечисленные ниже возможности, для которых также доступны элементы конфигурации/функции. Вы можете посетить страницы функций, чтобы увидеть, что вы также можете включить:

#### - Конструктор пакетов - https://docs.chocolatey.org/en-us/features/paid/package-builder

#### - Package Internalizer - https://docs.chocolatey.org/en-us/features/paid/package-internalizer

#### - Синхронизация пакетов (3 компонента) - https://docs.chocolatey.org/en-us/features/paid/package-synchronization

#### - Редуктор пакетов - https://docs.

Убедитесь, что лицензионное расширение Chocolatey ###

#### Вы загрузили лицензионное расширение во внутренний репозиторий

####, так как вы отключили лицензированный репозиторий на шаге 5b. #### Убедитесь, что у вас установлен пакет Chocolatey.extension (также известный как Лицензионное расширение Chocolatey)

пакет {'chocolatey.extension':

гарантировать => последний,

провайдер => шоколадный,

источник => $_repository_url,

require => Package['chocolatey-license'],

} #### Лицензионное расширение Chocolatey открывает все перечисленные ниже возможности, для которых также доступны элементы конфигурации/функции. Вы можете посетить страницы функций, чтобы увидеть, что вы также можете включить:

#### - Конструктор пакетов - https://docs.chocolatey.org/en-us/features/paid/package-builder

#### - Package Internalizer - https://docs.chocolatey.org/en-us/features/paid/package-internalizer

#### - Синхронизация пакетов (3 компонента) - https://docs.chocolatey.org/en-us/features/paid/package-synchronization

#### - Редуктор пакетов - https://docs. chocolatey.org/en-us/features/paid/package-reducer

#### - Аудит упаковки - https://docs.chocolatey.org/en-us/features/paid/package-audit

#### – Пакетный дроссель — https://docs.chocolatey.org/en-us/features/paid/package-throttle

#### — Доступ к кэшу CDN — https://docs.chocolatey.org/en-us/features/paid/private-cdn

#### – Брендинг – https://docs.chocolatey.org/en-us/features/paid/branding

#### - Self-Service Anywhere (необходимо установить дополнительные компоненты и настроить дополнительную конфигурацию) - https://docs.chocolatey.org/en-us/features/paid/self-service-anywhere

#### - Chocolatey Central Management (необходимо установить дополнительные компоненты и настроить дополнительную конфигурацию) - https://docs.chocolatey.org/en-us/features/paid/chocolatey-central-management

#### - Другое - https://docs.chocolatey.org/en-us/features/paid/ ### д. Обеспечение самообслуживания в любом месте ###

#### Если у вас есть настольные клиенты, в которых пользователи не являются администраторами, вы можете

#### чтобы воспользоваться преимуществами развертывания и настройки самообслуживания в любом месте

Chocolateyfeature {'showNonElevatedWarnings':

гарантировать => отключено,

} шоколадная функция {'useBackgroundService':

убедиться => включено,

} Chocolateyfeature {'useBackgroundServiceWithNonAdministratorsOnly':

убедиться => включено,

} Chocolateyfeature {'allowBackgroundServiceUninstallsFromUserInstallsOnly':

убедиться => включено,

} шоколадный конфиг {'backgroundServiceAllowedCommands':

значение => 'установить,обновить,удалить',

} ### е.

chocolatey.org/en-us/features/paid/package-reducer

#### - Аудит упаковки - https://docs.chocolatey.org/en-us/features/paid/package-audit

#### – Пакетный дроссель — https://docs.chocolatey.org/en-us/features/paid/package-throttle

#### — Доступ к кэшу CDN — https://docs.chocolatey.org/en-us/features/paid/private-cdn

#### – Брендинг – https://docs.chocolatey.org/en-us/features/paid/branding

#### - Self-Service Anywhere (необходимо установить дополнительные компоненты и настроить дополнительную конфигурацию) - https://docs.chocolatey.org/en-us/features/paid/self-service-anywhere

#### - Chocolatey Central Management (необходимо установить дополнительные компоненты и настроить дополнительную конфигурацию) - https://docs.chocolatey.org/en-us/features/paid/chocolatey-central-management

#### - Другое - https://docs.chocolatey.org/en-us/features/paid/ ### д. Обеспечение самообслуживания в любом месте ###

#### Если у вас есть настольные клиенты, в которых пользователи не являются администраторами, вы можете

#### чтобы воспользоваться преимуществами развертывания и настройки самообслуживания в любом месте

Chocolateyfeature {'showNonElevatedWarnings':

гарантировать => отключено,

} шоколадная функция {'useBackgroundService':

убедиться => включено,

} Chocolateyfeature {'useBackgroundServiceWithNonAdministratorsOnly':

убедиться => включено,

} Chocolateyfeature {'allowBackgroundServiceUninstallsFromUserInstallsOnly':

убедиться => включено,

} шоколадный конфиг {'backgroundServiceAllowedCommands':

значение => 'установить,обновить,удалить',

} ### е.