Файлообменная сеть P2P и клиенты DC++

Привет, друзья. В этой статье хотелось бы затронуть нафталинную тему – файлообменная сеть P2P, она же сеть Direct Connect и клиенты DC++, программные средства доступа к этой сети. P2P – это старая технология обмена данными напрямую между пользователями по типу торрентов, но без участия торрент-трекеров, а посредством использования сугубо клиентского ПО сети P2P. В Рунете пик её популярности припал на начало 2000-х. Сейчас, в эпоху руления социальных сетей, избытка видеоконтента на YouTube, засилья медиапорталов и обилия всего, чего только можно, на торрент-трекерах немногие обращаются к клиентам P2P в поисках контента. Тем не менее, это способ поиска редкой информации, которую не всегда можно найти в Интернете. И это один из вариантов передачи огромных объёмов данных между компьютерами по Интернету. Итак, друзья, кто не знаком с сетью P2P, давайте знакомиться.

Файлообменная сеть P2P и клиенты DC++

Что такое сеть P2P

P2P – это централизованная файлообменная сеть, в которой пользователи могут напрямую скачивать друг у друга расшаренные для доступа файлы. В этой сети можем попробовать поискать то, что никак не попадается нам на обычных сайтах или торрент-трекерах – редкие фильмы и альбомы музыкальных исполнителей, изощрённый контент 18+, уникальный какой-то софт типа драйверов, образов сред Recovery, прошивок мобильной и прочей техники, специализированная литература и т.п. А главное – чистые образы старых дистрибутивов Windows, как, например, Windows 8.1 Enterprise с Evolution-лицензией, которой давно нет в свободной выкладке на сайте Microsoft Evaluation Center. Только в отличие от торрент-трекеров мы не прочтём человекопонятное описание раздачи, нам придётся ориентироваться только на название файла и его размер.

Сеть P2P состоит из сегментов – хабов, серверов, находящихся по определённому внутреннему сетевому адресу. К этим хабам подключаются пользователи, они могут общаться в чате и обмениваться файлами. Хабы бывают локационные, есть практически у каждого города. Также могут быть тематическими. Преимущество хаба в своём городе – более быстрая скорость скачивания, чем при соединении с физически удалённым пользователем. Но в любом случае раздача файлов пользователями хабов обуславливается скоростью отдачи, которая может ограничиваться медленным Интернетом или специально введёнными настройками ограничения.

Чтобы иметь возможность доступа к сети P2P, необходимо установить на компьютер клиентскую программу типа DC++. Она реализует доступ к сети в принципе, она же является поисковиком и загрузчиком файлов. Таких программ есть несколько: DC++, LinuxDC++, EiskaltDC++, RSX++, StrongDC++, FlylinkDC++. Все они бесплатные, схожи в основе реализации, но разнятся отдельными функциональными возможностями. Две последние программы самые распространённые. Давайте, друзья, на примере FlylinkDC++ наглядно рассмотрим, как устроена сеть P2P.

Обустройство клиента DC++

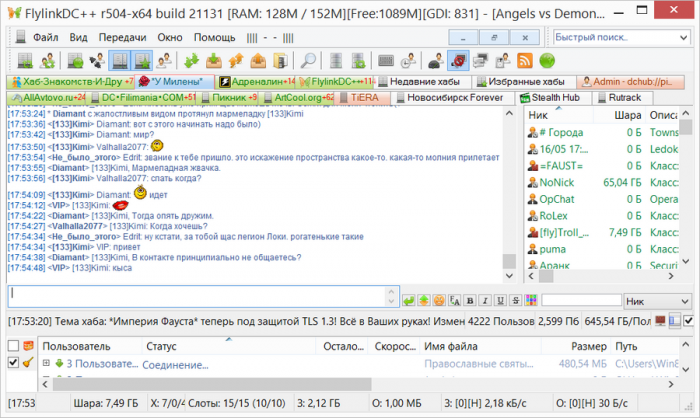

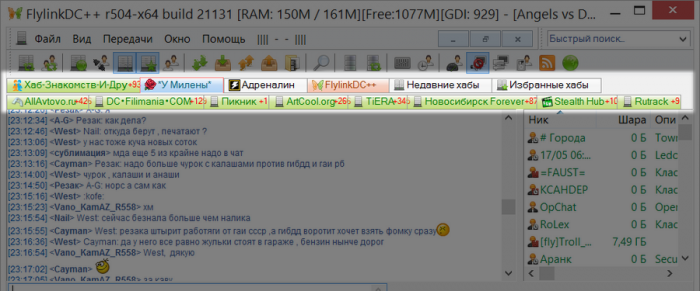

После установки клиента DC++, в нашем случае FlylinkDC++, по центру окна программы увидим чат хаба из числа избранных, поставляемых с программой по умолчанию. Нижняя часть окна отвечает за загрузку файлов. Блок справа – это список активных пользователей хаба.

Вместе с установкой FlylinkDC++ получаем программные предустановки в виде со старта открытых нескольких хабов. Они располагаются на панели вкладок программы по типу вкладок с сайтами в браузере.

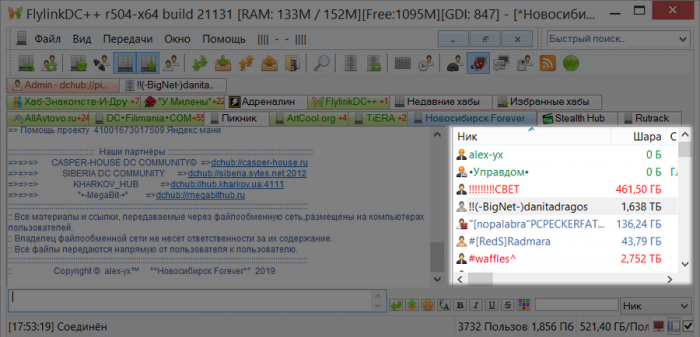

В списке пользователей хаба можем кликнуть на тот или иной никнейм. Желательно на никнейм зелёного, синего или чёрного цвета, красным цветом обозначены пользователи, которые не в сети.

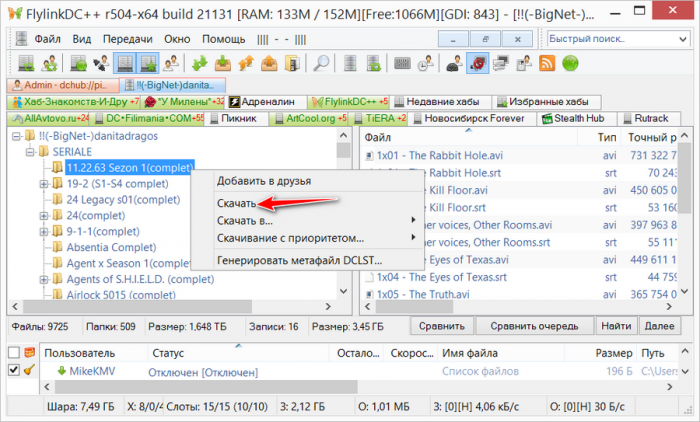

Увидим расшаренный этим пользователем контент. И при желании, используя опции контекстного меню, сможем что-то у него скачать.

Поиск контента

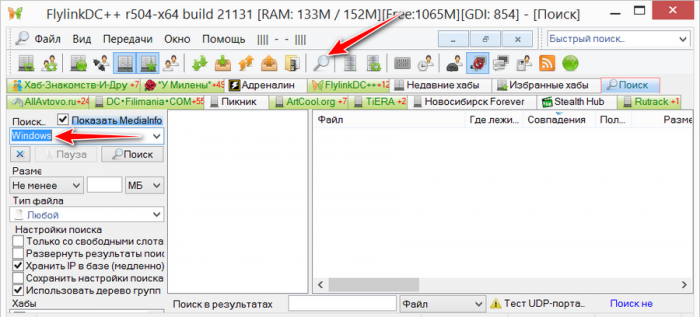

Но сил и времени не хватит, чтобы так вот исследовать шару каждого пользователя. Нужный контент находится с помощью поиска. Поиск осуществляется по всем открытым в программе хабам. Поиск фильтруемый, можем при необходимости задать критерии поиска – указать размер или тип файла, исключить те или иные хабы. А можем просто ввести ключевой запрос, например, Windows.

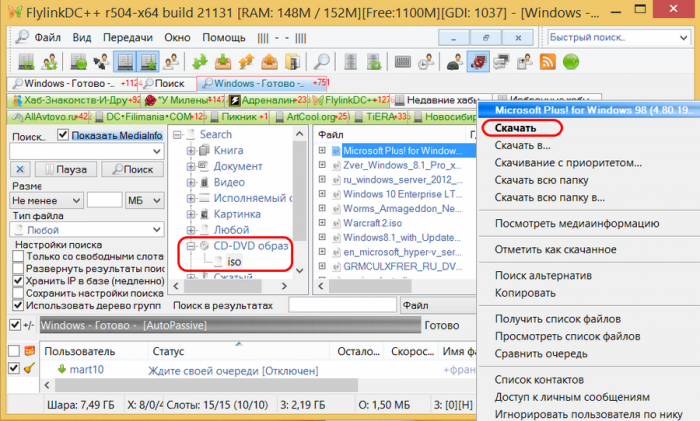

И отфильтровать уже результаты поиска – например, указать, что мы ищем по этому запросу тип файлов ISO-образы. Выбираем нужный нам ISO по названию файла. И скачиваем его с помощью опции в контекстном меню.

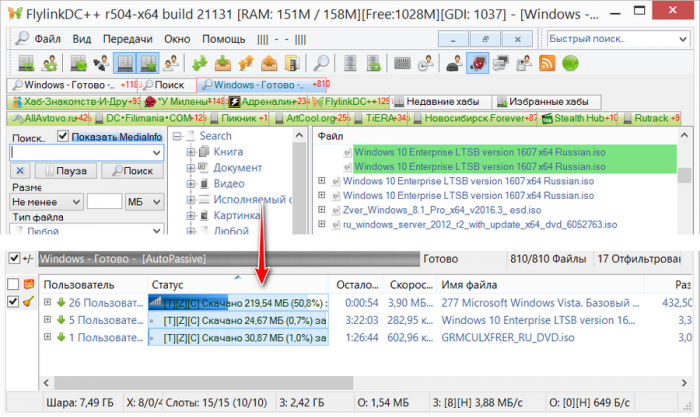

Далее с пользователем шары установится соединение. И запустится скачивание файла. Прогресс скачивания будем наблюдать в нижней части окна, обустроенной по принципу торрент-клиента.

Добавление новых хабов

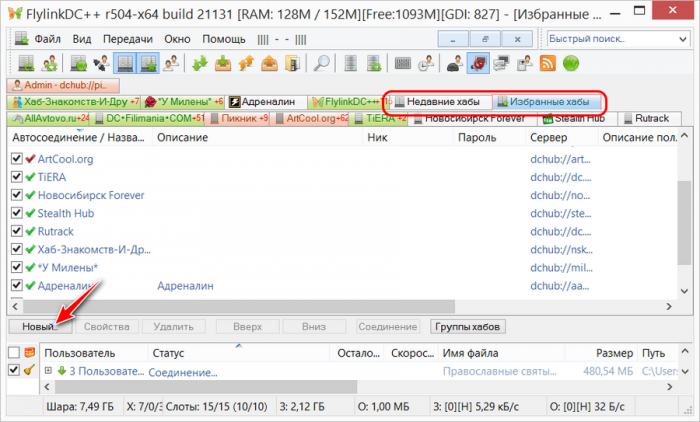

Чем больше хабов активно в клиенте DC++, тем, соответственно, больше шансов найти искомые файлы. Все активные хабы участвуют в поиске, если мы сами какие-то не исключим в фильтрации. Поставляемые с FlylinkDC++ хабы – это таковые из числа избранных, в подборку которых мы можем добавлять и свои хабы. Доступ к этой подборке реализован во вкладке «Избранные хабы». Рядом с ней находится вкладка «Недавние хабы», она пригодится, если нам нужно будет найти случайно закрытый, не добавленный в избранные хаб.

Итак, чтобы увеличить вероятность поиска нужного контента, нужна активность как можно большего числа хабов. Их добавление новых в избранные осуществляется кнопкой «Новый».

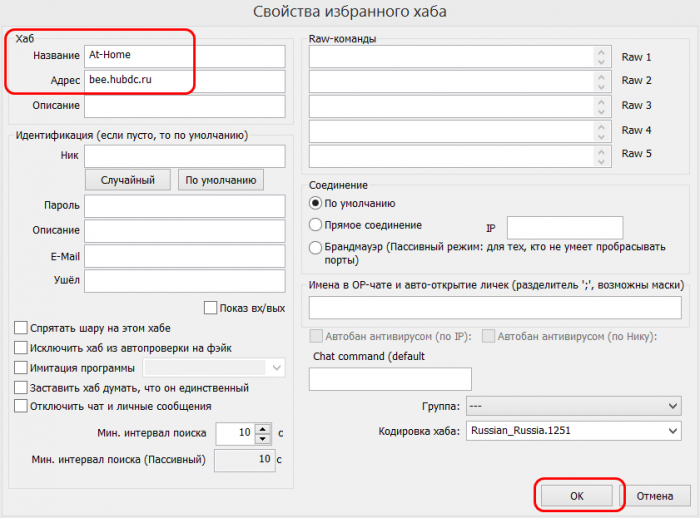

Далее водим как минимум имя хаба и его адрес.

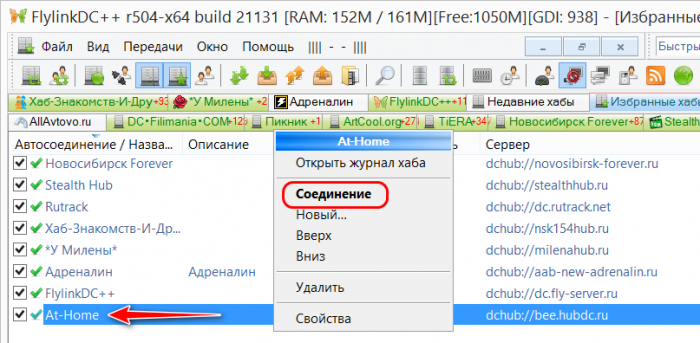

Потом подключаемся к нему опцией «Соединение» в контекстном меню.

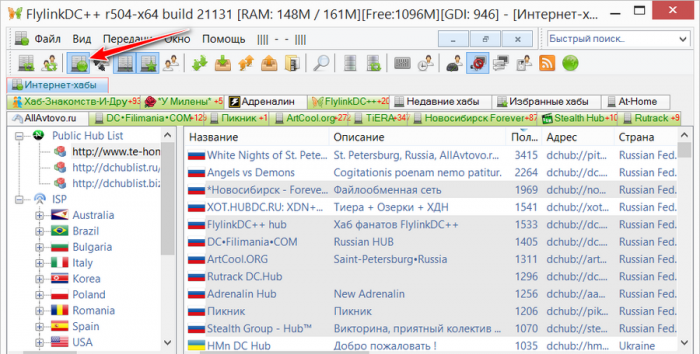

Это если у нас есть адрес и имя конкретного хаба. Если нет, хабы можем добавить из каталога FlylinkDC++. Здесь можем просмотреть хабы со всего мира и подключиться к заинтересовавшим нас.

Настройки

Функций и настроек у DC++ клиентов много, все они позволяют тонко настроить возможности оперативного доступа к хабам, поиска контента, отдачу и скачивание файлов. По части скачивания и отдачи файлов программы DC++ во многом схожи с торрент-клиентами, так что многие из вас, друзья, наверняка разберутся с этими вопросами. Мы же пройдёмся только по настройкам, значимым для специфики работы с P2P сетями.

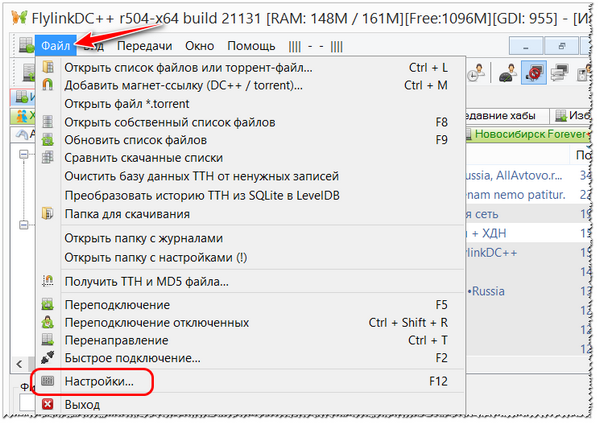

Отправляемся в настройки FlylinkDC++.

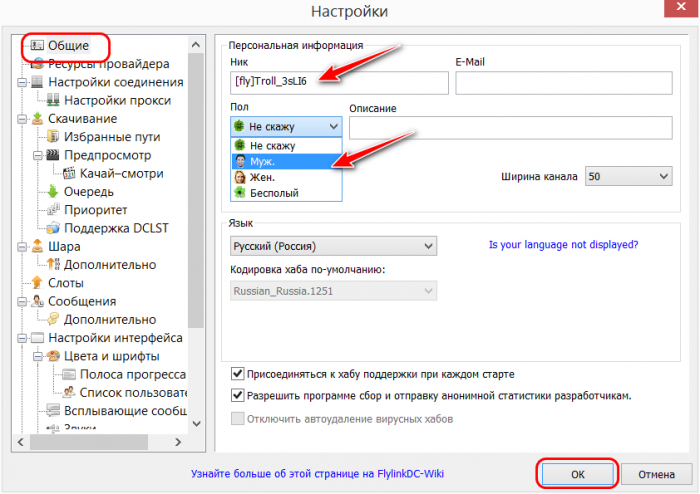

В разделе «Общие» можем сменить заданный по умолчанию обезличенный никнейм и указать свой пол.

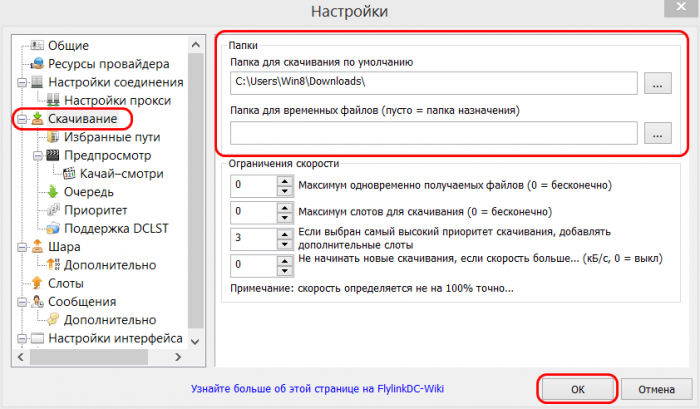

Далее важный момент для пользователей SSD-дисков, которые беспокоятся о сохранности ресурса устройства. В разделе «Скачивание» можно сменить папку для загрузок, установленную в программе по умолчанию. И также можем сменить папку для временных файлов, чтобы это не были стандартные папки для хранения временных данных Windows на диске С.

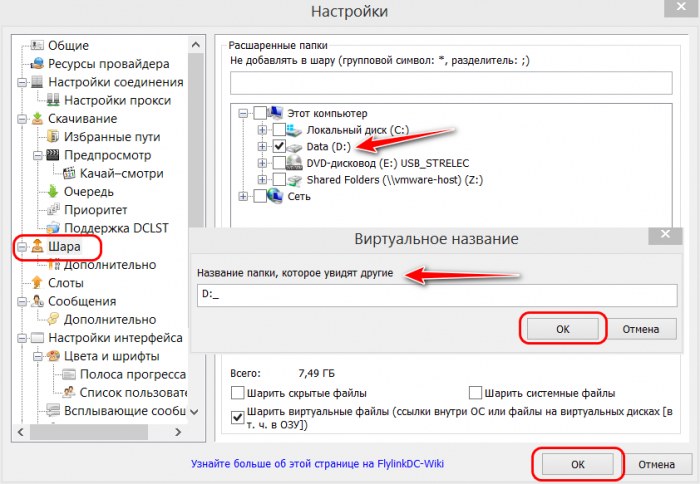

Ну и «любишь кататься, люби и санки возить»: коль сами ищем в сетях P2P контент, должны и с другими своим добром делиться. Во вкладке настроек «Шара» указываем диск или отдельную папку с данными, которыми мы не против делиться с пользователями хабов.

Сеть P2P как способ передачи огромных объёмов данных по Интернету

В статье сайта «Как перенести большой объём данных с одного компьютера на другой по Интернету» мы рассматривали способы переноса больших объёмов данных по Интернету – с помощью файловых хранилищ, программ для удалённого доступа и торрент-раздач. Так вот, друзья, использование сети P2P для этих целей является аналогом оформления торрент-раздачи на одном компьютере и её скачивания на другом. В случае использования сети P2P на оба компьютера, соответственно, устанавливается программа типа DC++. На компьютере, откуда нужно скачать данные, расшаривается папка с нужными файлами. Пользователи обоих компьютеров подключаются к какому-то хабу, желательно местному для оперативной передачи данных. Пользователь принимающего данные компьютера ищет в хабе пользователя, который должен отдать данные, заходит в его шару и скачивает её.

***

Такая вот старая добрая технология P2P. И кто знает, как оно там в будущем развернётся. Может Интернет так отцензурируют, что нигде ничего и не сможем заполучить без соблюдения лицензионных прав и политических запретов. И тогда сеть P2P возродит свою актуальность и популярность. Хотя, например, в Японии она и сейчас популярна из-за активной борьбы с пиратством и цензурой.

Метки к статье: Программы

Ставка П2П2 что значит в прогнозах на спорт?

В данной статье мы рассмотрим ещё один усложнённый тип исхода П2П2 и что означает в ставках этот показатель, а также продемонстрируем на примере, как сделать ставку и её преимущества.

Прогноз П2П2 означает победу второй команды (гостей) по итогам первой половины игры и в матче. Для прохода ставки необходимо исполнение сразу двух условий, при этом учитывается только основное время встречи.

Ставка радует более высоким коэффициентом чем П2 и подходит для ситуаций, когда очевидный фаворит играет в гостях. Подразумевается, что это не просто победа второй команды – гости выиграют матч так уверенно, что обеспечат себе комфортное преимущество ещё в первом тайме. Также её хорошо добавлять в экспрессы.

Для прогноза лучше выбирать явного фаворита встречи, играющего в гостях. Либо это может быть команда, которая хорошо играет первые таймы и уверенно сушит игру во вторые 45 минут.

Чтобы рассказать на примере про П2П2 и что значит эта ставка, возьмём игру очередного тура чемпионата Испании по футболу между «Эспаньолом» и мадридским«Реалом». Несмотря на все проблемы, которые испытывают гости в этом сезоне, именно они считаются букмекерами явным фаворитом встречи. БК «Фонбет» предлагает на победу «Реала» по итогам первого тайма и всей встречи неплохой коэффициент 2,40.

Далее возможны следующие варианты развития событий:

| Варианты | Условие |

| Победа ставки | Ставка п2п2 сыграет в том случае, если мадридский «Реал» будет вести в счёте по окончании первых 45 минут и доведёт матч до победы. Важно, чтобы выполнялись оба условия, а вот конкретный счёт игры не так интересен. |

| Возврат ставки | Букмекер может рассчитать ставку с коэффициентом 1 и вернуть деньги, если усомнится в честности поединка или по другим обстоятельствам, указанным в пунктах их правил. Это может быть также перенос, отмена или остановка игры. |

| Проигрыш ставки | Если «Реал» не успеет завершить первый тайм победой – ничья или выигрыш «Эспаньола» по итогам стартовых 45 минут. А также любой результат, по которому гости не наберут 3 очка по окончании матча, гарантирует нам поражение в пари. |

Популярные файлообменные сети P2P — MoiKompas.ru

Описание модуля

Gnutella — одна из первых пиринговых сетей, создана в 2000 г. Она функционирует до сих пор, хотя из-за серьезных недостатков алгоритма пользователи в настоящее время предпочитают сеть Gnutella2.При подключении клиент получает от узла, с которым ему удалось соединиться, список из пяти активных узлов; им отсылается запрос на поиск ресурса по ключевому слову. Узлы ищут у себя соответствующие запросу ресурсы и, если не находят их, пересылают запрос активным узлам вверх по “дереву” (топология сети имеет структуру графа типа “дерево”), пока не найдется ресурс или не будет превышено максимальное число шагов. Такой поиск называется размножением запросов (query flooding).

Понятно, что подобная реализация ведет к экспоненциальному росту числа запросов и соответственно на верхних уровнях “дерева” может привести к отказу в обслуживании, что и наблюдалось неоднократно на практике. Разработчики усовершенствовали алгоритм, ввели правила, в соответствии с которыми запросы могут пересылать вверх по “дереву” только определенные узлы — так называемые выделенные (ultrapeers), остальные узлы (leaves) могут лишь запрашивать последние. Введена также система кеширующих узлов.

В таком виде сеть функционирует и сейчас, хотя недостатки алгоритма и слабые возможности расширяемости ведут к уменьшению ее популярности.

Недостатки протокола Gnutella инициировали разработку принципиально новых алгоритмов поиска маршрутов и ресурсов и привели к созданию группы протоколов DHT (Distributed Hash Tables) — в частности, протокола Kademlia, который сейчас широко используется в наиболее крупных сетях.

Запросы в сети Gnutella пересылаются по TCP или UDP, копирование файлов осуществляется через протокол HTTP. В последнее время появились расширения для клиентских программ, позволяющие копировать файлы по UDP, делать XML-запросы метаинформации о файлах.

В 2003 г. был создан принципиально новый протокол Gnutella2 и первые поддерживающие его клиенты, которые были обратносовместимы с клиентами Gnutella. В соответствии с ним некоторые узлы становятся концентраторами, остальные же являются обычными узлами (leaves). Каждый обычный узел имеет соединение с одним-двумя концентраторами. А концентратор связан с сотнями обычных узлов и десятками других концентраторов. Каждый узел периодически пересылает концентратору список идентификаторов ключевых слов, по которым можно найти публикуемые данным узлом ресурсы. Идентификаторы сохраняются в общей таблице на концентраторе. Когда узел “хочет” найти ресурс, он посылает запрос по ключевому слову своему концентратору, последний либо находит ресурс в своей таблице и возвращает ID узла, обладающего ресурсом, либо возвращает список других концентраторов, которые узел вновь запрашивает по очереди случайным образом. Такой поиск называется поиском с помощью метода блужданий (random walk).

Примечательной особенностью сети Gnutella2 является возможность размножения информации о файле в сети без копирования самого файла, что очень полезно с точки зрения отслеживания вирусов. Для передаваемых пакетов в сети разработан собственный формат, похожий на XML, гибко реализующий возможность наращивания функциональности сети путем добавления дополнительной служебной информации. Запросы и списки ID ключевых слов пересылаются на концентраторы по UDP.

Вот перечень наиболее распространенных клиентских программ для Gnutella и Gnutella2: Shareaza, Kiwi, Alpha, Morpheus, Gnucleus, Adagio Pocket G2 (Windows Pocket PC), FileScope, iMesh, MLDonkey

сервисы P2P и PNP (настройка, подключение)

Настройка и подключение IP-камеры VStarcam просты и понятны благодаря двум уникальным и бесплатным сервисам: P2P и PNP

Сервис P2P

Это уникальный и бесплатный сервис VStarcam, который дает возможность пользователю не использовать никаких статических IP адресов. Теперь клиенту бренда Vstarcam вообще не нужно знать, что такое IP адрес. Просто осуществите подключение IP камеры P2P к сети Интернет через кабель (LAN) или через беспроводную сеть Wi-Fi и вы сможете

- смотреть видео с камеры,

- получать доступ к архиву на карте SD, то есть, удаленный архив всегда под рукой

- управлять камерой и изменять настройки IP камеры.

Используя лишь уникальный идентификационный номер камеры UID, написанный на самой камере. Просто введите его в программу на компьютере или ноутбуке или сканируйте бар-код на смартфоне — и все готово.

Для работы с нашими P2P камерами не нужно обладать какими-то специальными знаниями!

Сервис P2P прост и отказоустойчив благодаря сети, более чем из 20 серверов P2P, расположенных по всему миру. В случае, если с одним сервером возникнут проблемы, остальные серверы возьмут на себя его нагрузку.

Сервис PNP или Plug and Play

Не секрет, что Plug and Play означает «подключи и играй(работай)», фактически, это отсутствие настроек устройства, простота для пользователя, отсутствие специальных знаний. Раньше настроить IP камеру или WIFI камеру было не просто. Нужно было, как минимум, уметь делать проброс портов, иметь статический IP адрес или уметь пользоваться DynDns, теперь для клиентов бренда Vstarcam, это не обязательно.

Просто скачайте с нашего сайта бесплатное русскоязычное программное обеспечение, установите его на компьютере или ноутбуке, планшете или смартфоне, с которого вы хотите смотреть и управлять камерой, нажимая «Далее», «Далее», введите в программу уникальный номер камеры — UID, написанный на самой камере или сканируйте бар-код с помощью камеры смартфона, и все.

Конечно, камера должна иметь доступ в Интернет через сетевой кабель (LAN) или WIFI — для настройки камеры по сети LAN — просто подключите ее к роутеру, где есть Интернет, для настройки WIFI — зайдите на камеру, подключенную по кабелю, введя UID в программу, введите настройки сети WIFI — имя и пароль, и отключите сетевой кабель. Теперь камера работает по wifi.

Благодаря Plug and Play камеру сможет настроить любой. Фактически, сервис P2P (возможность работы без статического адеса) позволяет реализовать принцип Plug and Play в полной мере. Теперь клиентом бренда Vstarcam может стать любой, кому нужно видеонаблюдение.

Видеонаблюдение стало доступно всем с wifi камерами P2P от Vstarcam!

I2P — Википедия

| I2P | |

|---|---|

| |

| |

| Тип | свободное и открытое программное обеспечение, Анонимные сети и Оверлейная сеть |

| Написана на | Java[3] |

| Операционная система | Microsoft Windows, Linux, macOS, OpenBSD, FreeBSD и Android |

| Языки интерфейса | английский, испанский, немецкий, русский и французский |

| Первый выпуск | 2001[1] |

| Аппаратная платформа | Java Virtual Machine |

| Последняя версия | |

| Лицензия | BSD, GNU GPL, лицензия MIT и общественное достояние |

| Сайт | geti2p.net (англ.) |

Медиафайлы на Викискладе Медиафайлы на Викискладе | |

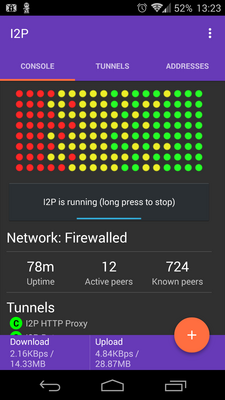

I2P (аббревиатура от англ. invisible internet project, IIP, I2P — проект «Невидимый интернет») — анонимная компьютерная сеть.

Сеть I2P является оверлейной, устойчивой (отключение узла не повлияет на функционирование сети), анонимной (невозможно или сложно определить IP-адрес узла) и децентрализованной[4] (не имеющей центрального сервера). При передаче данных между узлами сети применяется шифрование.

Внутри сети I2P можно разместить любой сервис (или службу) (форум, блог, файлообменник, электронную почту, систему для мгновенного обмена сообщениями (чат), систему для совместного использования файлов, VoIP и т. д.) с сохранением анонимности сервера. В сети I2P работают http-серверы; адреса сайтов находятся в псевдодоменном пространстве «.i2p». Поверх сети I2P можно строить одноранговые сети (P2P), например, BitTorrent, eDonkey, Kad, Gnutella и т. д.

I2P — это анонимная самоорганизующаяся распределённая сеть, которая использует модифицированный DHT Kademlia, но отличается тем, что хранит в себе хешированные адреса узлов сети, зашифрованные AES IP-адреса, а также публичные ключи шифрования, причём соединения по Network database тоже зашифрованы. Сеть предоставляет приложениям транспортный механизм для анонимной и защищённой пересылки сообщений друг другу[5]. Хотя сеть I2P ставит основной задачей определение пути передачи пакетов, благодаря библиотеке Streaming lib реализована также и их доставка в первоначально заданной последовательности без ошибок, потерь и дублирования, что даёт возможность[6] использовать в сети I2P IP-телефонию, интернет-радио, IP-телевидение, видеоконференции и другие потоковые протоколы и сервисы.

Внутри сети I2P работает собственный каталог сайтов, электронные библиотеки, а также торрент-трекеры. Кроме того, существуют шлюзы для доступа в сеть I2P непосредственно из Интернета, созданные специально для пользователей, которые по разным причинам не могут установить на компьютер программное обеспечение «Проекта невидимый Интернет»[6].

Сеть I2P отличается использованием механизмов шифрования, P2P-архитектурой и переменными посредниками (хопами). Этот способ предполагает увеличение сложности деанонимизации, MITM-атак и делает полностью невозможной прозрачную для пользователя подмену пакетов.

В настоящий момент элементом сети является своеобразная реализация обычных DNS-серверов. От привычных DNS он отличается в следующих вещах[7]:

- для определения хеш-суммы получателя используется локальная база адресов[8].

- база адресов периодически обновляется с серверов имен, тогда как в традиционных DNS адрес определяется по запросу к нему (однако в некоторых ОС и браузерах осуществлено кэширование).

- Поддомены не привязаны к домену-родителю, однако поставщик адресных подписок волен ограничить регистрацию субдоменов по разрешению домена-родителя.

- возможно использование нескольких серверов имен. В официальной реализации роутера конфликты решаются по схеме «первый пришёл — первый обслужил», но стоит заметить, что хеш-суммы получателя, явно указанные пользователем в адресных базах «privatehosts» и «userhosts», идут первыми — то есть имеют большее влияние, чем подписки.

- поскольку сеть одноранговая, адреса являются хешами, которые хопы адресующего (посредники) используют для адресации посредникам адресата.

- серверы имен находятся внутри одноранговой сети, хотя технически возможно обновлять базу извне.

- большинство серверов имен, в противоположность регистраторам внешних имён, на настоящий момент не требует платы за регистрацию доменов в своей базе. Основной критерий — доступность сервера по хеш-сумме получателя.

- после создания тоннеля для передачи данных время его существования не превышает 10 минут.

- для создания тоннеля передачи данных каждый раз выбирается уникальная последовательность узлов.

Поскольку сеть является одноранговой и децентрализованной, скорость и надежность сети напрямую зависят от участия людей в передаче чужого трафика.

Для доступа в I2P необходимо установить на своем компьютере программу-маршрутизатор, которая (де)шифрует, (раз)сжимает трафик и направляет его пирам в I2P. Для работы с внутрисетевыми сайтами необходимо настроить браузер для направления HTTP-пакетов роутеру, слушающему определённый порт. Для обращения к внешнему Интернету через I2P необходимо использовать прокси-серверы изнутри I2P (outproxy), которых на настоящее время мало. Также внутренние сайты в сети I2P доступны из внешнего Интернета через прокси-сервер[8].

Сеть изначально была спроектирована с учётом предположения, что все промежуточные узлы являются скомпрометированными или злонамеренными, поэтому для противодействия был введён ряд активных мер[9].

Весь трафик в сети шифруется от отправителя до получателя. В сумме при пересылке сообщения используется четыре уровня шифрования (сквозное, чесночное, туннельное, а также шифрование транспортного уровня), перед шифрованием в каждый сетевой пакет автоматически добавляется небольшое случайное количество случайных байт, чтобы ещё больше обезличить передаваемую информацию и затруднить попытки анализа содержимого и блокировки передаваемых сетевых пакетов. В качестве адресов сети используются криптографические идентификаторы, представляющие собой открытые криптографические ключи. IP-адреса в сети I2P не используются нигде и никогда, поэтому определить истинный адрес какого-либо узла в сети не представляется возможным[6]. Каждое сетевое приложение на компьютере строит для себя отдельные шифрованные, анонимные туннели. Туннели в основном одностороннего типа (исходящий трафик идёт через одни туннели, а входящий — через другие) — направление, длину, а также, какое приложение или служба создали эти туннели, выяснить крайне трудно[6]. Все передаваемые сетевые пакеты имеют свойство расходиться по нескольким разным туннелям, что делает бессмысленным попытки прослушать и проанализировать с помощью сниффера проходящий поток данных. Также происходит периодическая смена (каждые 10 минут) уже созданных туннелей на новые, с новыми цифровыми подписями и ключами шифрования (цифровые подписи и ключи шифрования, разумеется, у каждого туннеля свои). По этим причинам нет необходимости[6] беспокоиться о том, чтобы прикладные программы обеспечивали шифрование своего трафика. Если существует недоверие к шифрованию программ, имеющих закрытый исходный код (как, например, Skype), возможно решить проблему программами IP-телефонии (такими, как Ekiga), передающими трафик в открытом виде. В любом случае сеть I2P произведет четырёхуровневое шифрование всех пакетов и обезопасит передачу/приём всех данных[6].

В сети I2P все пакеты зашифровываются на стороне отправителя и расшифровываются только на стороне получателя, при этом никто из промежуточных участников обмена не имеет возможности перехватить расшифрованные данные и никто из участников не знает, кто на самом деле отправитель и кто получатель, так как передающий пакеты узел может быть отправителем, а может быть таким же промежуточным узлом, а следующий узел, которому нужно этот пакет отправить, может быть получателем, а может быть тоже таким же промежуточным узлом, узнать конечные точки отправителя и получателя промежуточный узел никак не может, так же как не может узнать, что произошло с только что переданным следующему узлу пакетом — обработал ли тот его, или передал куда-то дальше, выяснить нельзя[6].

В I2P сети используются (для разных уровней и протоколов) следующие системы и методы шифрования и подписи[6]:

- 256 бит AES режим CBC с PKCS#5;

- 2048 бит Схема Эль-Гамаля;

- 2048 бит Алгоритм Диффи — Хеллмана;

- 1024 бит DSA;

- 256 бит HMAC — Алгоритм усиления криптостойкости других криптоалгоритмов;

- 256 бит Хеширование SHA256.

Проект I2P был начат в 2003 году для поддержки тех, кто заинтересован в новом нецензурируемом, анонимном средстве общения и распространения информации. I2P — это попытка создать защищённую децентрализованную анонимную сеть с малым временем отклика и свойствами автономности, отказоустойчивости и масштабируемости. Конечной задачей является способность функционировать в жёстких условиях, даже под давлением организаций, обладающих значительными финансовыми или политическими ресурсами. Все аспекты сети доступны в виде исходного кода и бесплатны. Это позволяет пользователям убедиться, что программное обеспечение делает именно то, что заявлено, и облегчает сторонним разработчикам возможность совершенствовать защиту сети от настойчивых попыток ограничить свободное общение[10].

Многие из команды разработчиков I2P ранее участвовали в проектах IIP (англ.)русск. и Freenet. Но, в отличие от последних, «Проект невидимый Интернет» — это анонимная одноранговая распределённая коммуникационная среда, с которой могут работать как любые традиционные сетевые службы и протоколы, такие как электронная почта, IRC, HTTP, Telnet, так и распределённые приложения вроде баз данных, Squid и DNS[11].

С середины 2013 года активно разрабатывается I2Pd, альтернативный клиент с открытым исходным кодом для сети i2p, написанный на языке программирования C++ с различиями в подходе к шифрованию, над ним трудится команда независимых разработчиков. Краткий перечень отличий от официального клиента: меньший размер приложения, полное отсутствие в официальной сборке сторонних программ, значительно меньшая функциональность, интеграция с приложениями, написанными на C++, простота использования и установки, неудобство настройки, экономичное использование ресурсов компьютера, а также более высокая скорость работы в сети.

Подмена узлов[править | править код]

Данный метод атаки на сеть возможно реализовать достаточно малым использованием ресурсов (для успешной атаки необходимо захватить всего около 2 % всех узлов сети). Однако этот способ ограничивает возможности атаки захватом 20 % от всех floodfill’ов сети[12].

Для осуществления атаки злоумышленнику необходимо заменить исправные узлы сети (которые уже активны в ней) на скомпрометированные. Для этого необходимо вывести из строя исправные узлы, при этом заменяя их своими. Атакующему следует заменять узлы сети на основные узлы (сконфигурированные как manual). Стоит отметить, что выведение из строя рабочих узлов сети не является обязательным условием выполнения атаки — маршрутизаторы узлов в сети являются обычными компьютерами пользователей, поэтому не всегда участвуют в сети, при этом узлы отключаются и при перезагрузке маршрутизатора (например, при обновлении ПО). Сама сеть не подключает новые узлы, пока не требуется новых участников или нет недостатка в ресурсах. Следовательно, для более легкого замещения узлов достаточно дождаться отключения одного из узлов от сети, заняв его место своим узлом[12].

Для ускорения процесса, наряду с ожиданием самостоятельного отключения одного из узлов от сети замещения узлов, атакующий может вызывать переполнение стека задач у рабочих узлов (так называемый job lag). Заключается он в проведении DoS-атаки на узел. Атакующему необходимо создать много новых тоннелей через атакуемый узел, чтобы в дальнейшем заполнить очередь его задач непрерывными запросами через каждый тоннель. При этом происходит большая задержка выполнения задач, и узел исключает себя из списка floodfill’а[12].

Перехват всего тоннеля[править | править код]

В сети I2P применяются тоннели[13]:

Тоннели представляют собой цепочки маршрутизаторов, через которые передаются сообщения. Тоннели бывают исходящие и входящие. Исходящие предназначены для сокрытия местоположения отправителя, а входящие — получателя.

При этом начальное и конечное положение тоннеля известно только получателю и отправителю. Остальные узлы тоннеля знают только следующий узел для передачи данных. Однако, такое[какое?] суждение является ошибочным — на самом деле информация о получателе и отправителе передается вместе с самим сообщением в IP-пакете (так как данные передаются по обычному незащищенному каналу). Таким образом, при получении контроля над одним из промежуточных узлов атакующий может получить информацию и об обоих концах тоннеля. Следующими действиями злоумышленника могут быть как перехват получателя и/или отправителя, так и захват промежуточных узлов[13].

Такая проблема частично разрешается увеличением длины тоннеля, однако сильно замедляет работу сети по передаче сообщений. На данный момент в сети используются трехшаговые тоннели, что делает данный тип атаки практически применимым, так как любой узел сети, захваченный злоумышленником, становится причиной потенциальной потери всех передаваемых пакетов, но и отправной точкой для начала атаки на получателей/отправителей сообщений через этот узел. Более того, если узлом сети является какой-либо сервер или ресурс, контролируемый злоумышленником, то все тоннели, проходящие через этот узел, попадают под риск взлома/перехвата информации[13].

Атака методом исключения[править | править код]

Данная атака использует уязвимости I2P, которые обусловлены наличием у данной сети свойств P2P-сетей, а именно: непостоянное время работы маршрутизаторов сети (которые являются обычными компьютерами участников сети), а также некоторые правила туннелирования[13]:

- квота в 10 минут на существование тоннеля;

- невозможность участия узла дважды в одном и том же тоннеле;

- правило построения уникальной последовательности узлов для каждого тоннеля;

Для проведения атаки злоумышленник составляет список маршрутизаторов сети, потенциально являющихся узлами для тоннеля с атакуемым конечным узлом (сам атакуемый узел в список не включается). Далее атакующий начинает посылать непрерывные запросы атакуемому узлу с целью выяснения промежутков времени, когда маршрутизатор находится онлайн. В случае активного узла (текущее состояние: «онлайн») злоумышленник проверяет подготовленный список узлов с целью поиска неактивных узлов среди них при помощи рассылки единовременных запросов каждому из них. Если при опросе конкретного узла ответ получен не был (текущее состояние: «офлайн»), то маршрутизатор исключается из списка узлов. Аналогичные действия проводятся и в обратном случае: если атакуемый узел неактивен, из списка исключаются активные в данный момент узлы. Таким образом, в конечном итоге список будет состоять из постоянно активных маршрутизаторов. Следующим этапом отсева узлов из списка будет эксплуатация правил построения тоннелей, описанных выше: исключаются маршрутизаторы тоннелей, входящие в LeaseSet[14] атакуемого узла; также принимается во внимание квота на время работы тоннеля[13].

Оценка скорости работы данного метода: на перебор 5 тысяч узлов предварительного списка будет затрачено около 7 дней работы алгоритма[13].

Атака типа «Sybil attack»[править | править код]

Для проведения атаки типа «Sybil attack» вполне достаточно одного атакующего и требуется небольшое количество ресурсов. Данный метод обеспечивает возможность захвата контроля над несколькими floodfill-узлами в определённой области пространства ключей. Поскольку атакующий не может достаточно быстро запустить в сеть скомпрометированные узлы (например, используя атаки методом исключения), этот способ отличается от других отсутствием захвата контроля над конкретным узлом (не являясь его владельцем). В данном случае атакующий может сгенерировать большое количество идентификаторов узлов локально, и затем выбрать для использования наиболее подходящие (те, что находятся ближе любого исправного узла в базе данных)[12].

Для того чтобы данная атака принесла результаты, требуется некоторое время, поскольку при подключении нового узла к сети требуется около часа на обработку этим узлом информации о других узлах сети[12].

Данная атака может применяться, например, для закрытия доступа узлам сети к определённой информации (например, ключу, который указывает на узел с определённым сервисом). Скомпрометировав ближайших соседей определённого узла, можно добиться, чтобы при обращении к этому узлу за адресом сервиса сети досрочно возвращался запрос о неопределенности сервиса (ориг., not knowing the resource)[12].

Основные приложения, доступные для использования внутри сети I2P[править | править код]

Ниже представлен список[15].

- ↑ https://sourceforge.net/projects/invisibleip/files/IIP%20Unix%20Source/1.1-rc1/iip1.1-rc1.tgz#iip_1.1.2.html

- ↑ https://geti2p.net/en/blog/post/2019/12/01/0.9.44-Release — 2019.

- ↑ The i2p Open Source Project on Open Hub: Languages Page — 2006.

- ↑ журнал Chip 11/2013, стр.53

- ↑ Анонимность в сети Интернет // КомпьютерПресс : журнал. — 2010. — № 9.

- ↑ 1 2 3 4 5 6 7 8 Денис Колисниченко. Анонимность и безопасность в Интернете: от «чайника» к пользователю. — БХВ-Петербург, 2011. — С. 44, 46, 47. — 240 с. — ISBN 978-5-9775-0363-1.

- ↑ Джон Сноу. Анонимный хостинг через I2P: практические советы по использованию криптосети (неопр.). Xakep.ru (7 июля 2011).

- ↑ 1 2 Juan Pablo Timpanaro, Isabelle Chrisment, Olivier Festor. Monitoring the I2P network // INRIA Nancy-Grand Est. — Henri Poincar´e University, France, 2011. — С. 5—7.

- ↑ Adrian Crenshaw. Darknets and hidden servers: Identifying the true IP/network identity of I2P service hosts // In the Proceedings of Black Hat 2011. — Washington, DC, 2011.

- ↑ Lars Schimmer. Peer Profiling and Selection in the I2P Anonymous Network. — 2011.

- ↑ D.e.I. Abou-Tair, L. Pimenidis, J. Schomburg, B. Westermann. Usability Inspection of Anonymity Networks. — Technical University of Dresden. — 2009. — 76 с. — ISBN ISSN 1430-211X.

- ↑ 1 2 3 4 5 6 Christoph Egger, Johannes Schlumberger, Christopher Kruegel, Giovanni Vigna. 3.2 Sybil attack; 3.3 Eclipse attack // Practical Attacks Against the I2P Network. — 16th International Symposium on Research in Attacks, Intrusions and Defenses (RAID 2013), 2013-10. — С. 8—9.

- ↑ 1 2 3 4 5 6 Джон Сноу. Раскрываем секреты сети I2P (неопр.). Xakep.ru (4 сентября 2014).

- ↑ Juan Pablo Timpanaro, Isabelle Chrisment, Olivier Festor. I2P’s Usage Characterization // Research Report RR-7844. — INRIA Nancy-Grand Est, France: Henri Poincaré University, 2011.

- ↑ Андрей Комаров ([email protected]). За гранью невидимости: новые методы сохранить ингонито в инете // Издательский дом ООО «Гейм Лэнд» : журнал. — 2008. — № 120.

- ↑ XD — автономный торрент-клиент для сети i2p, Web Of Dark — мы Рупор Даркнета (6 сентября 2017).

P2P подключение IP камер, NVR — Телекоммуникационное оборудование

Пару слов о том, что такое P2P и в чем преимущество:

P2P — технология, которая позволяет получить онлайн доступ к устройству через интернет с мобильного или компьютера

P2P работает по уникальному ID коду который есть в устройствах с P2P. При подключении ip камеры или NVR к интернету они связываются с сервером и регистрируются на нем, клиент с мобильным приложением тоже подключается к данному серверу и получает доступ к видео и управлению. Аналогичным способом работает всем известный TeamViewer, когда два ПК связываются между собой через сервер по ID

Преимущество P2P:

Технология P2P не требует проброса портов, не требует настройки DDNS, UPnP, для работы нужен только выход в интернет.

Не имеет значения какой у вас IP адрес «белый», » серый» динамический или статический, WiFi или 3G главное выход в интернет.

У каждого производителя свой P2P сервер и своё приложение для подключения к серверу.

Это говорит о том, что ip камера OMNY не сможет подключиться к P2P серверу Dahua, т.к. не пройдет идентификацию и наоборот.

Аналогичная ситуация с Base и PRO.

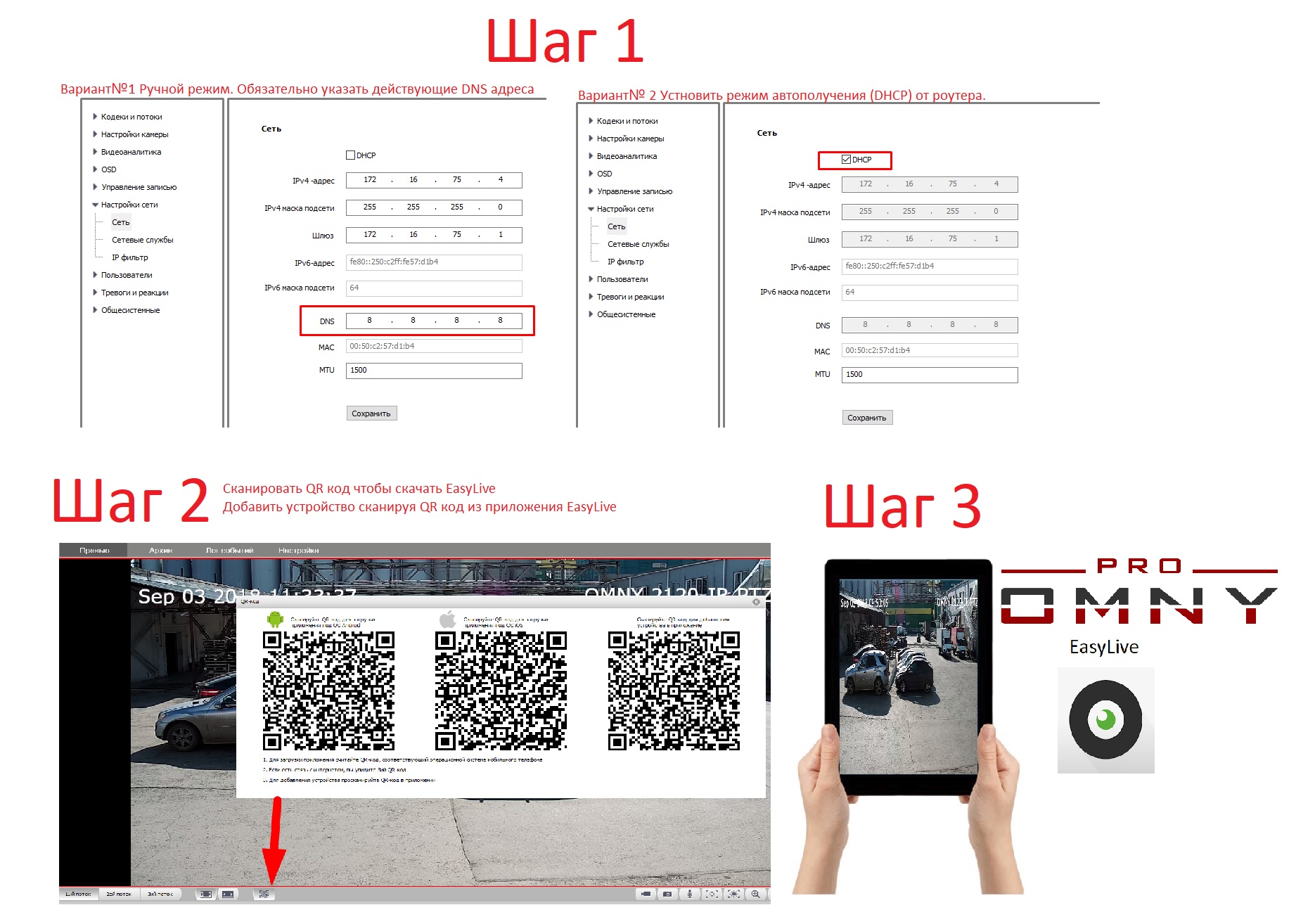

Параметры для работы с P2P

1.Самое главное — наличие интернета, ведь как уже сказано выше, камера обращается через интернет к серверу.

2.Безопасность — обязательно смените пароль, не оставляйте admin/admin по умолчанию, ведь тот, кто знает ваш ID сможет смотреть вашу камеру или регистратор без вашего ведома. Существуют и те,кто занимается подбором ID

3.По умолчанию, мобильные приложения используют дополнительный поток для отображения, что в общем то логично, ведь экран смартфона маленький и отображать тяжелый основной поток совершенно не нужно.

Рекомендуемый битрейт для доп.потока это 256-512 Кбит при разрешении CIF,VGA,D1, проверьте ваши настройки потока, т.к зачастую пропускной способности мобильного интернета не хватает, одно дело скачивать что либо, другое непрерывно тянуть поток без задержек и рассыпания картинки. Битрейт напрямую влияет на задержку и отображение картинки.

4.Настройки сети в камере или NVR. Для доступа к P2P не забудьте прописать все параметры, такие как IP адрес, маска подсети, шлюз, и DNS адреса, убедитесь, что с данными параметрами есть выход в интернет. В качестве эксперимента, можете назначить эти параметры вашему компьютеру для проверки. Самый быстрый вариант — установить настройки сети в режим DHCP (при наличии DHCP сервера)

5.Если,на вашем объекте нет интернета, вы не сможете использовать P2P, но можете подключаться локально через Wi-Fi, для этого в мобильном приложении выберите вариант подключения по IP адресу. (не поддерживается приложением Danale)

6.Воспроизведение архива, при подключении через P2P. Как уже было сказано выше, мобильное приложение отображает дополнительный поток, НО! В архив пишется основной поток, который высокого разрешения, это значит, что смартфону потребуется больше усилий и и больше интернет трафика, чтоб выкачивать архив, что может сказываться на долгом отклике, и постоянной подкачке.

Если, вы часто смотрите архив через смартфон, вы можете включить запись дополнительного потока на вашем NVR,а в мобильном приложении выбрать соответствующий параметр — просмотр архива доп.поток, в таком случае, архив просматривать проще и быстрее, но не стоит забывать, что камера которая пишет два потока одновременно, занимает в архиве больше места, соответственно срок хранения уменьшится.

В каких случаях P2P может не работать:

1.Не указаны действующие DNS адреса в сетевых настройках камеры или регистратора. Самая частая ошибка.

Для работы с P2P мы рекомендуем установить сетевые параметры устройства в режим DHCP

2.Низкая скорость интернет соединения, даже если смартфон показывает вам 3G,4G. Попробуйте стабильный Wi-Fi.

3.На сервере могут проводится профработы, обновление и.т.д нужно просто ждать

Не стоит забывать, что сервера находятся заграницей, и возможно, что где-то произошла авария на линии связи.

Как правило, даже самые крупные аварии устраняются максимум за неделю.

Повлиять на скорость проф.работ мы к сожалению не можем.

4.Устройство не поддерживает P2P. Устройства до 2015г не поддерживаются и не будут поддерживаться.

Устройства 2015-2016г поддерживаются частично, в зависимости от текущей версии, уточняйте в технической поддержке.

Некоторые устройства Dahua не поддерживают P2P по задумке производителя, например PTZ камеры, многоквартирные IP домофоны

Это обусловлено безопасностью, многоквартирный домофон не должен иметь выход в интернет а PTZ камеры как правило

ставят на крупные охраняемые объекты, где доступ с мобильного противопоказан.

Обратите внимание, если ваш продукт не поддерживает P2P вы можете подключить его традиционным способом по IP адресу!

5.Несовместимая версия прошивки. Для OMNY прошивки можно найти здесь для Dahua на официальном сайте https://www.dahuasecurity.com/

6.Устройство не проходит идентификацию на P2P сервере. Такое может быть, если серийный номер устройства не соответствует действительности, например выглядит как 8888888888 или отсутствует совсем. В данном случае, обратитесь в техническую поддержку.

7.Неправильное мобильное приложение. Убедитесь, что используете мобильное приложение соответствующее вашему продукту и актуальную его версию.

8.Неверные данные для подключения, перепроверьте логин/пароль, не используйте спец.символы для имени,логина,пароля.

Теперь более подробно об особенностях в подключении каждого из продуктов:

OMNY PRO

IP камеры и видеорегистраторы NVR серии OMNY PRO поддерживают P2P подключение на мобильных платформах iOS и Android.

Устройства после 2016 года поддерживаются в программе NetVideo для Windows, с подключением через P2P.

Для подключения с мобильного, нужно скачать и установить бесплатное приложение EasyLive

(ранее использовался Smartwatchman, MobileLive но они уже не актуальны)

По ссылке есть инструкция на русском языке и другие программы для OMNY

Кратко: Приложением EasyLive сканируйте QR код который находится на WEB странице устройства в превью (снизу значок QR)

QR код содержит в себе идентификатор, в поле логин/пароль введите реальный данные вашего устройства.

Убедитесь, что ваш смартфон и OMNY устройство имеют доступ в интернет, в настройках сети указаны работающие DNS.

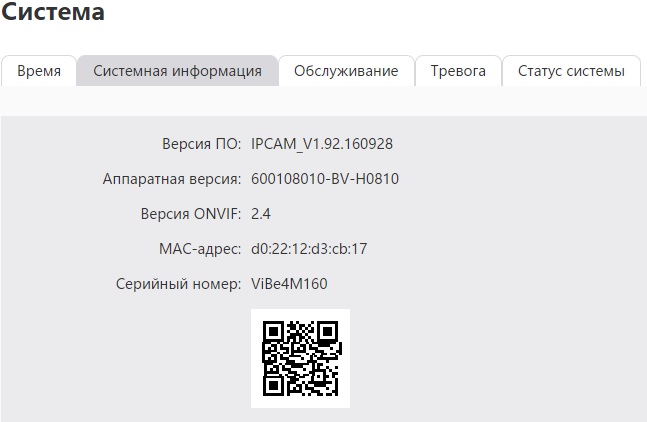

OMNY Base

IP камеры серии OMNY Base поддерживают P2P подключение только на мобильных платформах iOS и Android

Для подключения требуется скачать и установить бесплатное приложение Danale

По ссылке есть подробная инструкция (англ.яз) и другие программы для OMNY Base

Кратко: Приложением Danale сканируйте QR код который находится в камере на WEB странице (Система/системная информация)

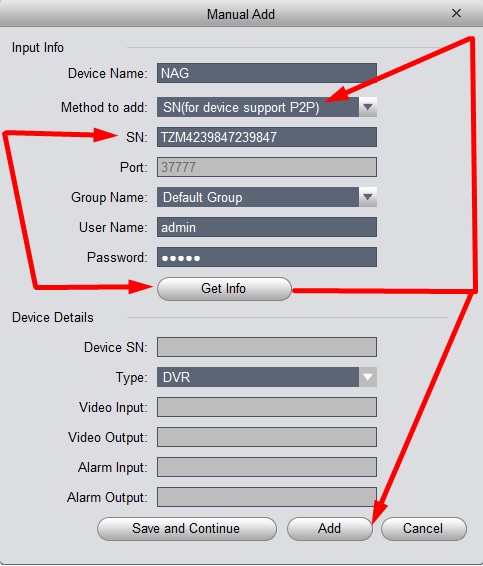

Dahua IP камеры, NVR, HCVR, Intercom

Устройства Dahua поддерживают P2P подключение как на мобильных платформах, так и на компьютере.

Для подключения на мобильном устройстве требуется скачать и установить приложение DMSS

Есть различные версии приложения, DMSS Lite, DMSS plus, DMSS HD

Рекомендуем ставить DMSS Lite. Платная версия plus практически не отличается, версия HD для планшетов, но и Lite тоже с планшетом работает.

По ссылке есть подробная информация и другие программы для Dahua

Кратко: В первую очередь P2P нужно включить на устройстве. В зависимости от релиза, вкладка может находится в разных местах, но как правило она находится в настройках сети. Для включения кликните Enable. Успешное соединение это статус online или connect success

Приложением DMSS сканируйте QR код.

Для работы на компьютере: Установите программу Smart-PSS на вкладке добавления устройств нужно выбрать тип P2P и вручную ввести серийный номер, который находится в том же месте где QR код.

Для работы с P2P мы рекомендуем установить сетевые параметры устройства в режим DHCP

Форма П-2. Образец и бланк для заполнения 2019-2020 года

Короткое обозначение П-2 скрывает под собой статистический вид отчетности, а именно – форму отчета предприятий и организаций любых форм собственности об инвестициях в нефинансовые активы перед Росстатом. Документ не является обязательным для всех компаний, в частности, представители малого бизнеса могут его не подавать, также как и индивидуальные предприниматели.

На основе поступающих отчетов Росстат получает представление о динамике инвестирования средних и крупных компаний из разных отраслей экономики во всевозможные нефинансовые активы.

ФАЙЛЫ

Скачать пустой бланк формы П-2 .xlsСкачать образец заполнения формы П-2 .doc

Кто должен заниматься заполнением формы

Обязанность по заполнению формы П-2 возлагается, как правило, на специалиста бухгалтерского отдела, который должен обладать хотя бы минимальным уровнем знаний об общероссийских видах различных классификаций (т.к. в документе используются их коды), а также иметь полное представление об инвестиционной деятельности фирмы.

Особенности заполнения документа

Данный отчет имеет стандартный унифицированный бланк, поэтому предоставление нужных сведений в каком-то другом формате не допускается (но отметим, что Росстат периодически вносит в него некоторые изменения, поэтому время от времени их нужно отслеживать).

Можно условно поделить форму П-2 на три части:

- в первую включаются данные о предприятии, отчитывающемся перед службой статистического учета,

- во вторую вносится основная информация об инвестициях,

- а третья носит удостоверительный характер.

Документ состоит из нескольких таблиц, в которые вписываются индивидуальные числовые значения.

Форма П-2 относится к регулярной отчетной документации и подаваться должна ежеквартально, а информацию за отчетные периоды следует вносить нарастающим итогом. Если у компании есть филиалы и обособленные подразделения, по ним также следует подавать данную отчетность, причем по каждой структуре отдельно.

Сроки сдачи статистической формы П-2 – до 20 числа месяца, следующего за отчетным периодом.

Если в отчетный период произошла реорганизация или закрытие (ликвидация) компании, обязанной передавать в Росстат отчет по форме П-2, то его все равно следует оформить за все время работы, вплоть до момента реорганизации или закрытия.

Аналогично надо поступать в тех случаях, когда организация в отчетный период по каким-либо причинам временно не вела деятельность — она обязана предоставить отчет на общих основаниях, но с отметкой о том времени, когда именно она не работала (т.е. с указанием конкретных дат).

Инструкция по заполнению формы П-2

Титульный лист

Сначала оформляется титульная страница, на которой в нужную строку вписывается отчетный период (название месяца и год), а также информация о компании, которая держит отчет: полное ее наименование (согласно учредительным документам), адрес (при необходимости юридический и фактический). Сюда же вносится код по ОКПО (Общероссийский классификатор предприятий и организаций) и код по ОКВЭД (Общероссийский классификатор видов экономической деятельности) – эти данные также можно найти в регистрационной документации фирмы.

Первый раздел

Первый раздел, открывающий основную часть, содержит собственно сведения об инвестициях в нефинансовые активы. Под этим понятием понимаются различные хозяйственно-финансовые операции:

- приобретение земли, зданий и сооружений, транспортных средств,

- затраты на производство, материалы, инвентарь,

- объекты интеллектуальной собственности,

- научные исследования и т.д.

В соответствующие строки таблицы вносятся точные суммы вложений с учетом видов деятельности предприятия (для этого в нужном столбике указывается код ОКВЭД).

Последние две строки таблицы вынесены отдельно и включает в себя информацию о затратах, произведенных на приобретение бывших в употреблении у других юридических лиц незавершенных построек, машин и оборудования (как части основных фондов).

Второй раздел

Второй раздел касается источников инвестиций. Они подразделяются на два вида:

- собственные средства предприятия или организации,

- а также привлеченные со стороны.

К последним могут относиться займы, банковские кредиты, дотации из государственного бюджета разного уровня, личные средства физических лиц, долевые вложения других компаний и т.д.

В завершение документ должен быть подписан лицом, которое несет ответственность за достоверность предоставляемых в данном отчете сведений. Обычно в качестве такового выступает руководитель организации. В таблицу вносится его должность (директор, генеральный директор и т.д.), фамилия, имя, отчество (и.о. в виде инициалов) и подпись. Ниже указываются контактные данные (чтобы в случае необходимости специалист, принимающий отчетность мог легко связаться с представителем фирмы), а также дата заполнения документа.