Вход в Коммандер — Директ Коммандер. Справка

Если при входе в Коммандер возникла ошибка, воспользуйтесь следующими рекомендациями.

Проверьте стабильность подключения к интернету. Например, перейдите по ссылке https://yandex.ru/internet и измерьте скорость подключения (несколько раз).

Если вы используете ОС Windows, проверьте, разрешена ли установка безопасных соединений:

Нажмите кнопку Пуск и выберите пункт меню Параметры.

В окне параметров начните вводить в поисковой строке cвойства браузера. В появившемся списке нажмите ссылку Свойства браузера.

В окне свойств браузера перейдите на вкладку Дополнительно.

В блоке Параметры в разделе Безопасность опция TLS 1.0 должна быть включена.

В браузере Internet Explorer в правом верхнем углу окна нажмите кнопку (Сервис) → Свойства браузера.

В окне свойств браузера перейдите на вкладку Дополнительно.

В блоке Параметры опция TLS 1.0 должна быть включена.

Windows 10

Windows 7

Проверьте доступ к API Директа: перейдите по ссылке https://api.direct.yandex.ru в браузере Edge (для пользователей Windows 10), Internet Explorer (для пользователей Windows 7) или Safari (для пользователей macOS). На странице должно отображаться слово hello.

Если страница не открывается, проверьте настройки антивируса и файрвола — эти программы могут блокировать соединение с сервером.

Проверьте также сертификаты безопасности, установленные на вашем компьютере:

Нажмите кнопку Пуск и выберите пункт меню Параметры.

В окне параметров начните вводить в поисковой строке cвойства браузера. В появившемся списке нажмите ссылку Свойства браузера.

В окне свойств браузера перейдите на вкладку Содержание и нажмите кнопку Сертификаты.

В окне Сертификаты в списке Назначение выберите «Все». Просмотрите списки сертификатов на всех вкладках. Особое внимание обратите на вкладку Издатели, не имеющие доверия.

В браузере Internet Explorer в правом верхнем углу окна нажмите кнопку (Сервис) → Свойства браузера.

В окне свойств браузера перейдите на вкладку Содержание и нажмите кнопку Сертификаты.

В окне Сертификаты в списке Назначение выберите «Все». Просмотрите списки сертификатов на всех вкладках. Особое внимание обратите на вкладку Издатели, не имеющие доверия.

Windows 10

Windows 7

macOS

Откройте приложение Связка ключей и перейдите в категорию Сертификаты. Просмотрите список сертификатов. Особое внимание обратите на сертификаты с пометкой «Этот сертификат был подписан ненадежным эмитентом».

Вы используете устаревшую версию программы

Старые версии Коммандера становятся несовместимыми с новыми функциями и возможностями программы, их поддержка прекращается. Авторизоваться в старых версиях невозможно.

Установите последнюю версию Коммандера для Windows или macOS и войдите, используя ваш обычный аккаунт.

Ваши данные не пропадут — все настройки рекламных кампаний сохраняются.

Ваш логин не подключен к Яндекс Директу

Вы не являетесь пользователем Директа. Создайте аккаунт в Директе: укажите актуальный адрес электронной почты, выберите страну и валюту, нажмите кнопку Начать пользоваться сервисом. Затем снова войдите в Коммандер.

Доступ ограничен

Возможно, вы установили ограничения на IP-адреса, с которых разрешены запросы.

Если ошибка повторяется, свяжитесь с нами.

Сервер авторизации недоступен

Если ошибка повторяется, свяжитесь с нами.

Как пользоваться Директ Коммандером (Direct Commander)

Добрый день, друзья! Сегодня мы наконец-то зальем нашу рекламную кампанию на сервер. Если вы следовали всем предыдущим статьям, то уже проделали огромный объем работы. (Кто не понимает, о чем я говорю, рекомендую не читать дальше данный пост, а вернуться к этой статье и начать чтение с нее.)

Итак, в прошлый раз мы составили объявления в Excel, и у нас готов файл для отправки на сервер. Как и обещал, мы не будем переносить все наши объявления в ручную, а воспользуемся Direct Commander(ом). Это официальная программа от Яндекс, которая создана для упрощения работы с большим количеством объявлений в контекстной рекламе Яндекс Директ. Переходим на официальный сайт загрузки программы и устанавливаем себе на компьютер.

Сложностей с установкой возникнуть не должно. Все предельно просто. После установки вам предложат принять условия лицензионного соглашения. Внимательно читаем его (Вы же так и делаете?) и подтверждаем согласие 🙂

После этого (для синхронизации), вам предложат ввести логин и пароль аккаунта. Вводим и жмем «Авторизоваться».

Вводим и жмем «Авторизоваться».

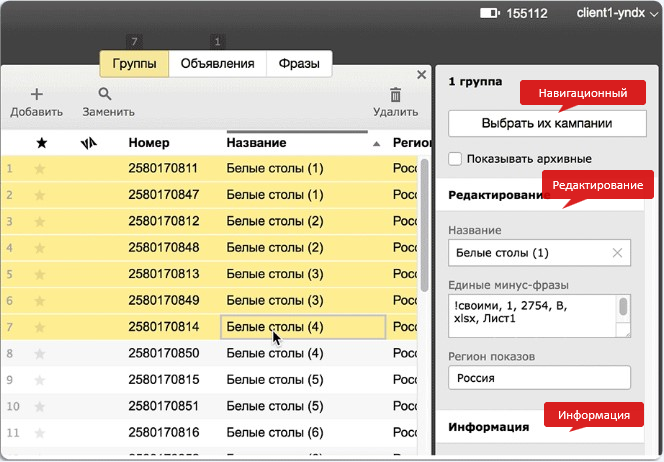

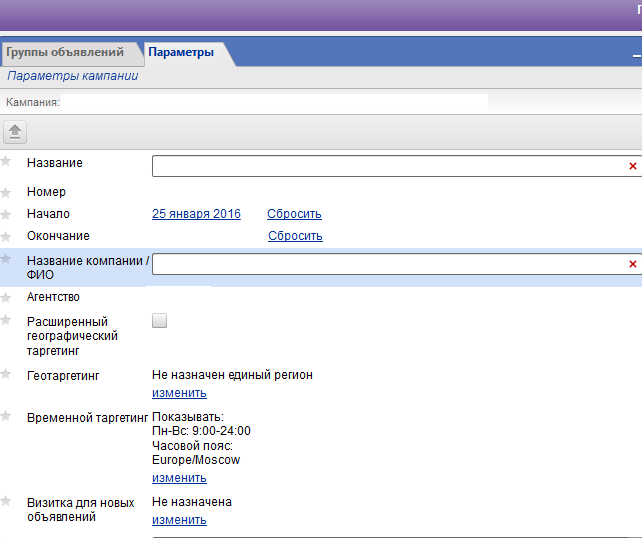

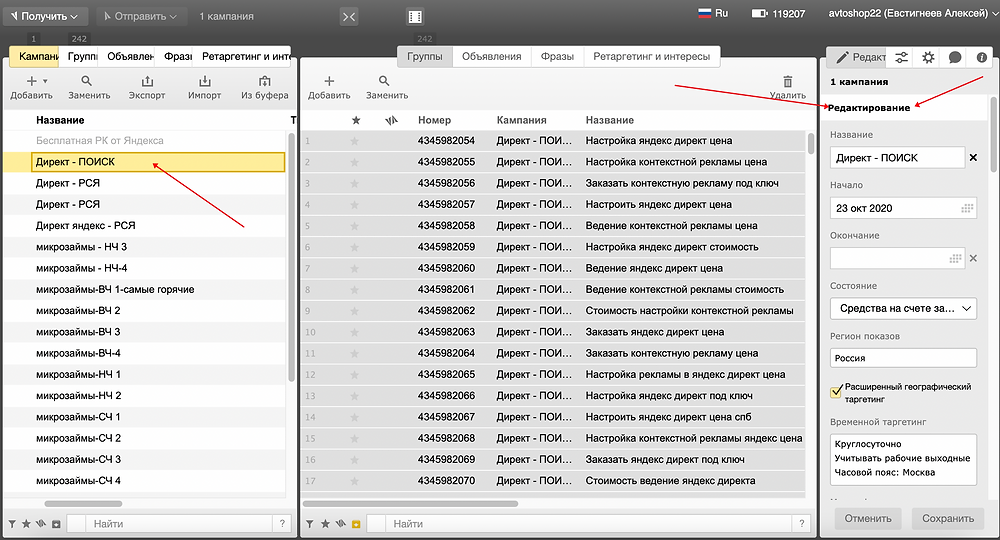

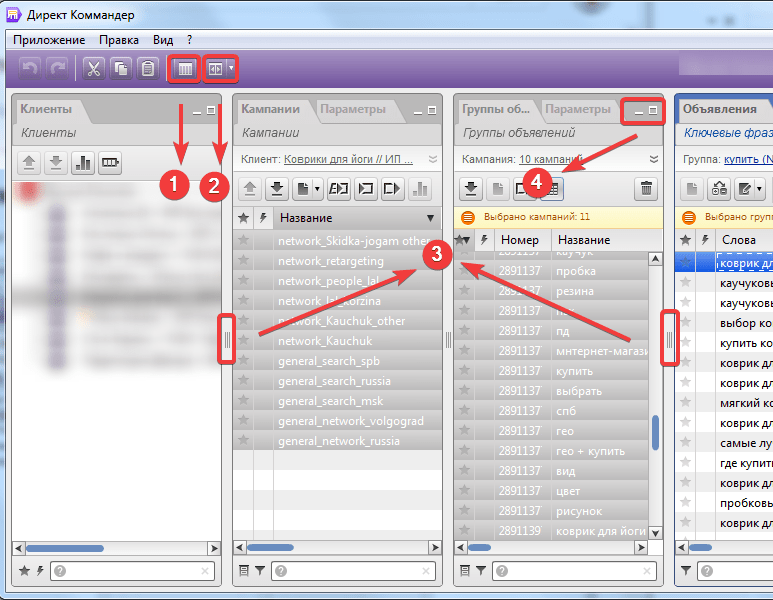

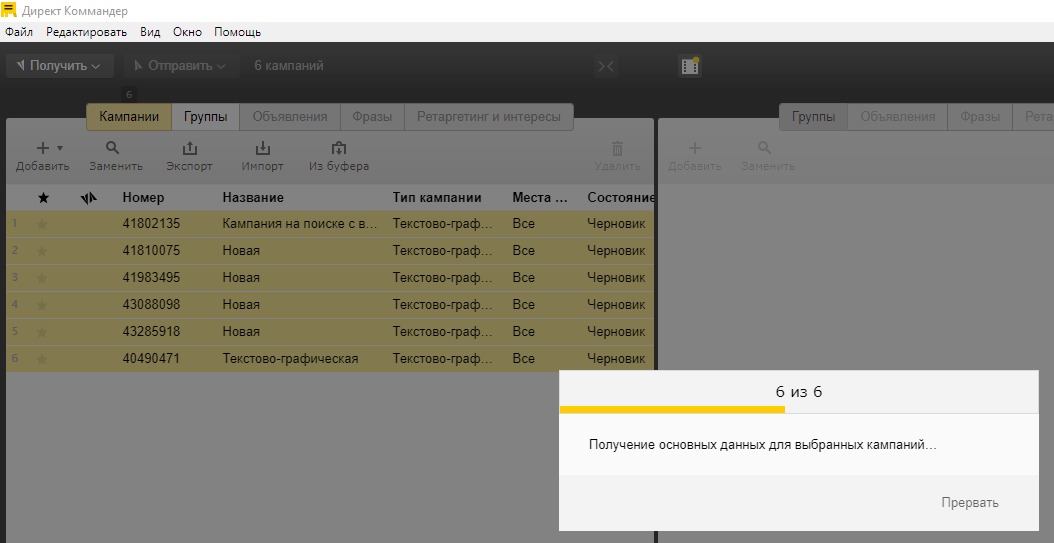

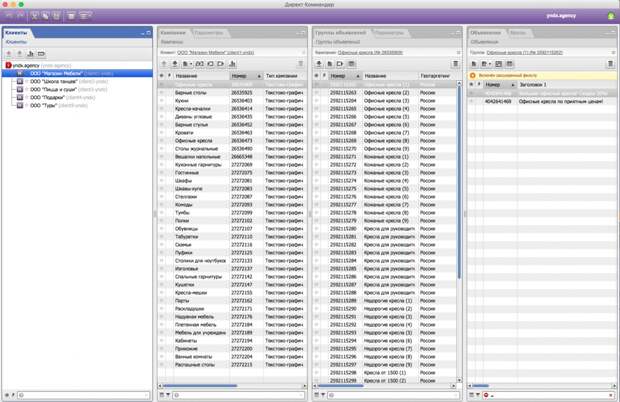

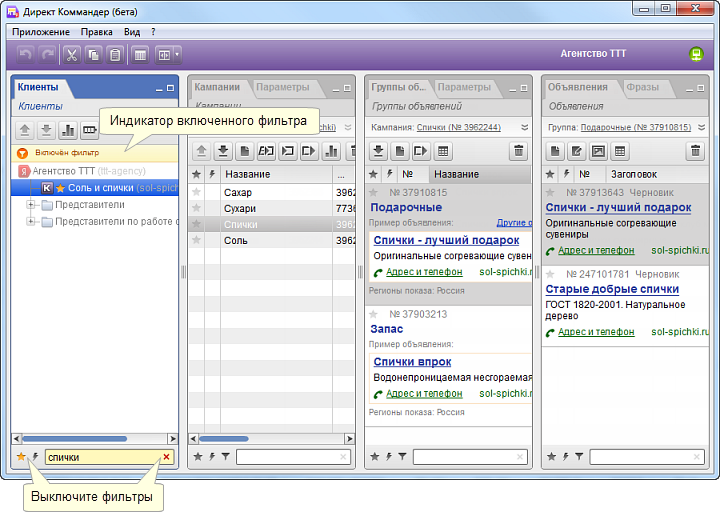

Теперь вы готовы к работе с Директ Коммандером. Как вы могли заметить, настроек в программе не так уж и много:

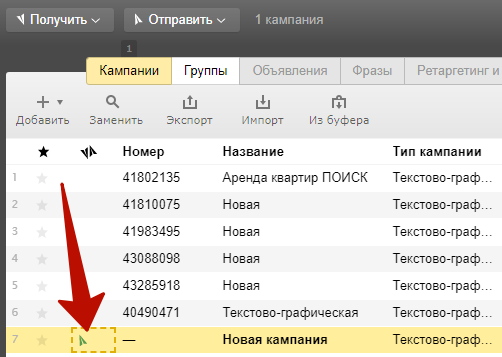

Ознакомьтесь с интерфейсом и жмите «Получить кампании». Загрузится та кампания, которую мы создавали в этой статье. Как видите, до загрузки кампании большинство функции были неактивны. В том числе и выгрузка наших объявлений, на сервер, а теперь — все готово к работе. Именно поэтому нам нужно было создать первую рекламную кампанию и объявление в ручную, и именно поэтому я говорил, что не важно какое у вас тогда получилось объявление.

Итак, проверьте свой Excel файл с объявлениями. Рекомендую вам сделать резервную копию и в файле, который будете загружать — удалить страницу 2, с которой мы работали в прошлой статье. Это необходимо, чтобы не возникло проблем при загрузке. Продолжим…

Нажимаем на иконку «импорт кампаний из файла» и выбираем наш Excel файл с объявлениями:

Обратите внимание на то, что расширение должно быть именно xls, а не xlsx, как в современных версиях Excel. В противном случае Коммандер просто не увидит ваш файл.

В противном случае Коммандер просто не увидит ваш файл.

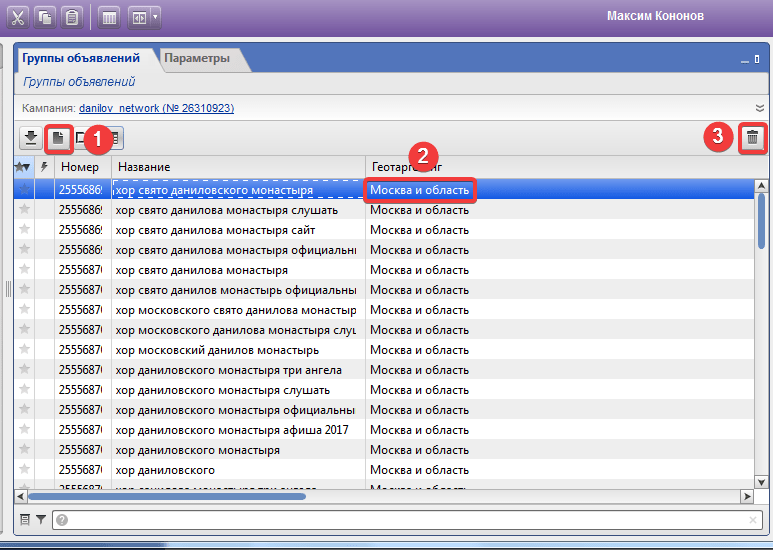

После выбора файла, перед вами откроется окно, с табличкой ваших объявлений в интерфейса Директ Коммандера. Я допустил 2 ошибки:

Не буду переписывать статью. Пусть остается. Это еще раз подчеркнет, что я далеко не супер эксперт в настройке контекстной рекламы, а просто делюсь своим опытом. Точнее говоря — это не ошибки, но может негативно повлиять на корректность объявлений после загрузки. Итак, о чем речь? Как вы могли заметить почти все названия столбиков вверху определились правильно, кроме первого и 4. В первом поле нам нужно установить «Номер объявления» (На скриншоте уже исправлено). А в четвертом необходимо выставить «Заголовок».

Теперь мы можем пойти двумя путями. Первый — это загрузить наши объявления в уже существующую кампанию, а второй — автоматически создать новую. Я предлагаю загрузить в уже существующую, так как в одной из прошлых статей мы уже задали ей определенные настройки. Выбираем внизу соответствующий пункт и жмем «Импортировать»

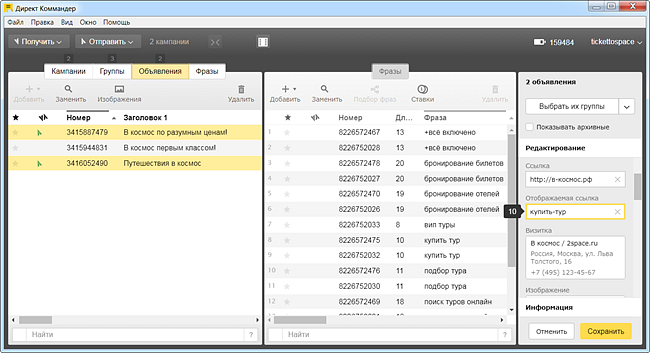

Перед вами откроется следующее окно:

Значок молнии говорит о том, что с объявлением все в порядке. Если вы увидите значок стоп, как на скриншоте выше, это значит, что допущена какая-то ошибка. Нажмите на него в окне справа, красным пунктиром будет выделен элемент в котором допущена ошибка. Это может быть превышение количества символов, незаполненное поле или орфографическая ошибка. Кликнув 2 раза по полю с ошибкой, вам предложат ее исправить и укажут в чем она заключается:

Если вы увидите значок стоп, как на скриншоте выше, это значит, что допущена какая-то ошибка. Нажмите на него в окне справа, красным пунктиром будет выделен элемент в котором допущена ошибка. Это может быть превышение количества символов, незаполненное поле или орфографическая ошибка. Кликнув 2 раза по полю с ошибкой, вам предложат ее исправить и укажут в чем она заключается:

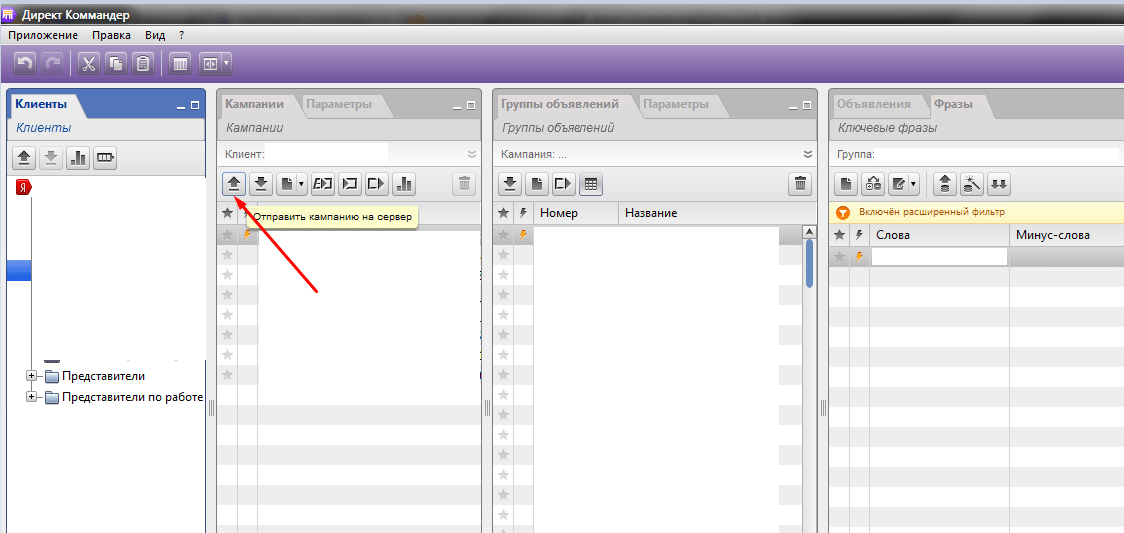

Конечно, если вы были внимательны и следовали моим советам, подобных ошибок возникнуть не должно. После всех исправлений, нужно отправить кампанию на сервер, для этого жмем иконку, указанную на скрине:

После этого, выведется окошко, сообщающее о том, что кампания успешно отправлена. можем переходить в ваш аккаунт и убедиться, что все в порядке. Если цена слишком высока, то рекомендую почитать эту и эту статьи. Должны помочь. А на сегодня — все. В следующий раз мы подробно поговорим о стратегиях показов объявлений и отправим нашу рекламную кампанию на модерацию. Пока!

FedLine Direct и FedLine Command Setup

Решение FedLine Direct предлагает автоматический доступ на основе Интернет-протокола (IP) к критически важным платежным услугам и было разработано специально для организаций, которым требуется безопасный интерфейс между компьютерами для обслуживания Федерального резервного банка. FedLine Direct предлагает доступ к организациям, которые осуществляют крупные транзакции Fedwire ® Funds и FedACH ® Services.

FedLine Direct предлагает доступ к организациям, которые осуществляют крупные транзакции Fedwire ® Funds и FedACH ® Services.

Командное решение FedLine — это недорогой вариант для клиентов FedACH, заинтересованных в автоматическом решении. Это решение использует программное обеспечение для передачи файлов Axway Secure Client для доступа к платежным и информационным услугам FedACH. Кроме того, через FedLine Command доступны услуги Account, Billing и Fedwire.

Для получения конкретной информации об этих услугах обратитесь к своему менеджеру по связям с общественностью.

Шаг 1. Ознакомление с правилами и положениями

Перед предоставлением доступа к FedLine Direct или FedLine Command ваша организация должна быть авторизована для использования услуг Федерального резервного банка. Использование всех услуг Федерального резервного банка регулируется применимыми Операционными проспектами. Условия, на которых организация может получить доступ к этим услугам в электронном виде, изложены в Операционном циркуляре 5 «Электронный доступ». Каждая организация несет ответственность за проверку своих внутренних средств контроля и процедур, чтобы обеспечить наличие соответствующих мер безопасности при использовании FedLine 9.0003 ® Растворы.

Каждая организация несет ответственность за проверку своих внутренних средств контроля и процедур, чтобы обеспечить наличие соответствующих мер безопасности при использовании FedLine 9.0003 ® Растворы.

Шаг 2. Отправьте резолюцию Правления и официальный список разрешений

Чтобы начать процесс установки FedLine Direct или FedLine Command Solution, ваша организация должна иметь резолюцию правления и официальный список разрешений в файле Федерального резервного банка.

Шаг 3. Назначение контактных лиц для авторизации конечного пользователя (EUAC)

Если ваша организация впервые настраивает соединение FedLine Direct или FedLine Command, вы должны назначить не менее двух сотрудников в качестве EUAC и указать одного из них в качестве основное контактное лицо вашей организации на протяжении всего процесса подключения. EUAC — это лица в вашей организации, которые имеют полномочия запрашивать сертификаты сервера, обновлять сертификаты сервера и указывать службы и/или бизнес-приложения, для доступа к которым может использоваться сертификат сервера.

Чтобы авторизовать EUAC, распечатайте и заполните форму назначения и авторизации EUAC для FedLine Direct и FedLine Command (PDF) и отправьте подписанный оригинал в контактный центр для клиентов. Форма должна быть подписана лицом, указанным в официальном списке уполномоченных лиц (OAL) вашей организации. Эта форма дает EUAC полномочия предоставлять резервным банкам инструкции или другую информацию, связанную с конфигурациями FedLine Direct и FedLine Command, а также контролировать выдачу учетных данных сервера, чтобы организация могла вести бизнес с использованием решений FedLine Direct и FedLine Command.

Этап 4. Планирование и подготовка

После того, как ваша организация создала EUAC для FedLine Direct или FedLine Command, следующие шаги и другая документация будут предоставлены назначенному EUAC.

Этап 5. Внедрение

После того, как будут получены необходимые документы, руководитель проекта FedLine будет назначен для работы по внедрению в вашей организации. Они будут работать с вашим EUAC на всех этапах настройки.

Они будут работать с вашим EUAC на всех этапах настройки.

К началу страницы

Настройка контроля доступа и разрешений пользователей

- Статья

- 14 минут на чтение

Применяется к: Windows Admin Center, Windows Admin Center Preview

Если вы еще этого не сделали, ознакомьтесь с параметрами управления доступом пользователей в Windows Admin Center.

Примечание

Групповой доступ в Центре администрирования Windows не поддерживается в средах рабочих групп или в недоверенных доменах.

Определения ролей доступа к шлюзу

Существует две роли для доступа к службе шлюза центра администрирования Windows:

Пользователи шлюза могут подключаться к службе шлюза центра администрирования Windows для управления серверами через этот шлюз, но они не могут изменяться ни разрешения на доступ, ни механизм аутентификации, используемый для аутентификации на шлюзе.

Администраторы шлюза могут настроить, кто получит доступ, а также как пользователи будут аутентифицироваться на шлюзе. Только администраторы шлюза могут просматривать и настраивать параметры доступа в Windows Admin Center. Локальные администраторы на компьютере шлюза всегда являются администраторами службы шлюза центра администрирования Windows.

Существует также дополнительная роль, предназначенная для управления CredSSP:

Администраторы CredSSP центра администрирования Windows зарегистрированы в конечной точке CredSSP центра администрирования Windows и имеют разрешения на выполнение предопределенных операций CredSSP. Эта группа особенно полезна для установки Центра администрирования Windows в режиме рабочего стола, когда эти разрешения по умолчанию предоставляются только учетной записи пользователя, установившего Центр администрирования Windows.

Примечание

Доступ к шлюзу не означает доступ к управляемым серверам, видимым шлюзом. Для управления целевым сервером подключающийся пользователь должен использовать учетные данные (либо с помощью своих переданных учетных данных Windows, либо с помощью учетных данных, предоставленных в сеансе Windows Admin Center с помощью действия «Управление как »), которые имеют административный доступ к этому целевому серверу. Это связано с тем, что для использования большинства инструментов Центра администрирования Windows требуются административные разрешения.

Для управления целевым сервером подключающийся пользователь должен использовать учетные данные (либо с помощью своих переданных учетных данных Windows, либо с помощью учетных данных, предоставленных в сеансе Windows Admin Center с помощью действия «Управление как »), которые имеют административный доступ к этому целевому серверу. Это связано с тем, что для использования большинства инструментов Центра администрирования Windows требуются административные разрешения.

Active Directory или локальные группы компьютеров

По умолчанию Active Directory или локальные группы компьютеров используются для управления доступом к шлюзу. Если у вас есть домен Active Directory, вы можете управлять доступом пользователей и администраторов шлюза из интерфейса центра администрирования Windows.

На вкладке Пользователи можно указать, кто может получить доступ к Центру администрирования Windows в качестве пользователя шлюза. По умолчанию, и если вы не укажете группу безопасности, любой пользователь, обращающийся к URL-адресу шлюза, имеет доступ. Как только вы добавите одну или несколько групп безопасности в список пользователей, доступ будет ограничен членами этих групп.

Как только вы добавите одну или несколько групп безопасности в список пользователей, доступ будет ограничен членами этих групп.

Если вы не используете домен Active Directory в своей среде, доступ контролируется локальными группами Пользователи и Администраторы на компьютере шлюза Центра администрирования Windows.

Проверка подлинности смарт-карты

Вы можете принудительно применить проверку подлинности смарт-карты , указав дополнительную обязательную группу для групп безопасности на основе смарт-карт. После добавления группы безопасности на основе смарт-карт пользователь может получить доступ к службе Windows Admin Center только в том случае, если он является членом какой-либо группы безопасности И группы смарт-карт, включенной в список пользователей.

На вкладке Администраторы можно указать, кто может получить доступ к Центру администрирования Windows в качестве администратора шлюза. Группа локальных администраторов на компьютере всегда будет иметь полный доступ администратора и не может быть удалена из списка. Добавляя группы безопасности, вы даете членам этих групп право изменять параметры шлюза Windows Admin Center. Список администраторов поддерживает аутентификацию с помощью смарт-карт так же, как и список пользователей: с условием И для группы безопасности и группы смарт-карт.

Группа локальных администраторов на компьютере всегда будет иметь полный доступ администратора и не может быть удалена из списка. Добавляя группы безопасности, вы даете членам этих групп право изменять параметры шлюза Windows Admin Center. Список администраторов поддерживает аутентификацию с помощью смарт-карт так же, как и список пользователей: с условием И для группы безопасности и группы смарт-карт.

Azure Active Directory

Если ваша организация использует Azure Active Directory (Azure AD), вы можете добавить дополнительный уровень безопасности в Windows Admin Center, требуя проверки подлинности Azure AD для доступа к шлюзу. Чтобы получить доступ к центру администрирования Windows, пользовательская учетная запись Windows также должна иметь доступ к серверу шлюза (даже если используется проверка подлинности Azure AD). При использовании Azure AD вы будете управлять разрешениями на доступ пользователей и администраторов Windows Admin Center с портала Azure, а не из пользовательского интерфейса Windows Admin Center.

В зависимости от используемого браузера некоторые пользователи, получающие доступ к Центру администрирования Windows с настроенной проверкой подлинности Azure AD, получат дополнительное приглашение от браузера , где им необходимо предоставить учетные данные своей учетной записи Windows для компьютера, на котором установлен Центр администрирования Windows. После ввода этой информации пользователи получат дополнительный запрос проверки подлинности Azure Active Directory, для которого требуются учетные данные учетной записи Azure, которой предоставлен доступ в приложении Azure AD в Azure.

Примечание

Пользователям, чья учетная запись Windows имеет права администратора на компьютере шлюза, не будет запрашиваться проверка подлинности Azure AD.

Настройка проверки подлинности Azure Active Directory для Windows Admin Center Preview

Перейдите в Windows Admin Center Параметры > Получите доступ к и используйте тумблер, чтобы включить «Использовать Azure Active Directory для добавления уровня безопасности к шлюзу». Если вы не зарегистрировали шлюз в Azure, вам будет предложено сделать это сейчас.

Если вы не зарегистрировали шлюз в Azure, вам будет предложено сделать это сейчас.

По умолчанию все члены арендатора Azure AD имеют пользовательский доступ к службе шлюза Windows Admin Center. Только локальные администраторы на компьютере шлюза имеют административный доступ к шлюзу центра администрирования Windows. Обратите внимание, что права локальных администраторов на компьютере шлюза не могут быть ограничены — локальные администраторы могут делать все, что угодно, независимо от того, используется ли для проверки подлинности Azure AD.

Если вы хотите предоставить определенным пользователям или группам Azure AD пользователю шлюза или администратору шлюза доступ к службе центра администрирования Windows, необходимо сделать следующее:

- Перейдите в приложение Windows Admin Center Azure AD на портале Azure, используя гиперссылку, указанную в параметрах доступа. Обратите внимание, что эта гиперссылка доступна, только если включена проверка подлинности Azure Active Directory.

- Вы также можете найти свое приложение на портале Azure, выбрав Azure Active Directory > Корпоративные приложения > Все приложения и выполнив поиск WindowsAdminCenter (приложение Azure AD будет называться WindowsAdminCenter-<имя шлюза>

- Вы также можете найти свое приложение на портале Azure, выбрав Azure Active Directory > Корпоративные приложения > Все приложения и выполнив поиск WindowsAdminCenter (приложение Azure AD будет называться WindowsAdminCenter-<имя шлюза>

- На вкладке Свойства установите для параметра Требуется назначение пользователя значение Да. После этого только участники, перечисленные на вкладке Пользователи и группы , смогут получить доступ к шлюзу Windows Admin Center.

- На вкладке Пользователи и группы выберите Добавить пользователя .

Вы должны назначить роль пользователя шлюза или администратора шлюза для каждого добавленного пользователя/группы.

Вы должны назначить роль пользователя шлюза или администратора шлюза для каждого добавленного пользователя/группы.

После включения проверки подлинности Azure AD служба шлюза перезапускается, и вам необходимо обновить браузер. Вы можете обновить доступ пользователей к приложению Azure AD для малого и среднего бизнеса на портале Azure в любое время.

Пользователям будет предложено войти в систему, используя свое удостоверение Azure Active Directory, когда они попытаются получить доступ к URL-адресу шлюза центра администрирования Windows. Помните, что пользователи также должны быть членами локальных пользователей на сервере шлюза, чтобы получить доступ к Центру администрирования Windows.

Пользователи и администраторы могут просматривать свою текущую учетную запись, вошедшую в систему, а также выходить из этой учетной записи Azure AD на вкладке Учетная запись в параметрах центра администрирования Windows.

Настройка проверки подлинности Azure Active Directory для Windows Admin Center

Чтобы настроить проверку подлинности Azure AD, необходимо сначала зарегистрировать шлюз в Azure (это нужно сделать только один раз для шлюза Windows Admin Center).

Если вы хотите предоставить определенным пользователям или группам Azure AD пользователю шлюза или администратору шлюза доступ к службе центра администрирования Windows, необходимо выполнить следующие действия:

- Перейдите к приложению Azure AD для малого и среднего бизнеса на портале Azure.

- Когда вы выбираете Изменить контроль доступа , а затем выбираете Azure Active Directory в параметрах доступа Windows Admin Center, вы можете использовать гиперссылку, предоставленную в пользовательском интерфейсе, для доступа к вашему приложению Azure AD на портале Azure. Эта гиперссылка также доступна в параметрах доступа после того, как вы выбрали «Сохранить» и выбрали Azure AD в качестве поставщика удостоверений управления доступом.

- Вы также можете найти свое приложение на портале Azure, выбрав Azure Active Directory > Корпоративные приложения > Все приложения и выполнив поиск SME (приложение Azure AD будет называться SME-<шлюз>).

Если вы не получили результатов поиска, убедитесь, что Показать установлено значение все приложения , состояние приложения установлено на любое и выберите Применить, а затем попробуйте выполнить поиск. Как только вы нашли приложение, перейдите к

Если вы не получили результатов поиска, убедитесь, что Показать установлено значение все приложения , состояние приложения установлено на любое и выберите Применить, а затем попробуйте выполнить поиск. Как только вы нашли приложение, перейдите к

- На вкладке Свойства установите для параметра Требуется назначение пользователя значение Да. После этого только участники, перечисленные на вкладке Пользователи и группы , смогут получить доступ к шлюзу Windows Admin Center.

- На вкладке Пользователи и группы выберите Добавить пользователя . Вы должны назначить роль пользователя шлюза или администратора шлюза для каждого добавленного пользователя/группы.

После сохранения контроля доступа Azure AD в Изменить панель управления доступом , служба шлюза перезапустится, и вы должны обновить свой браузер. Вы можете обновить доступ пользователей к приложению Azure AD Windows Admin Center на портале Azure в любое время.

Вы можете обновить доступ пользователей к приложению Azure AD Windows Admin Center на портале Azure в любое время.

Пользователям будет предложено войти в систему, используя свое удостоверение Azure Active Directory, когда они попытаются получить доступ к URL-адресу шлюза центра администрирования Windows. Помните, что пользователи также должны быть членами локальных пользователей на сервере шлюза, чтобы получить доступ к Центру администрирования Windows.

Использование Вкладка Azure общих настроек Центра администрирования Windows, пользователи и администраторы могут просматривать свою текущую учетную запись, вошедшую в систему, а также выходить из этой учетной записи Azure AD.

Условный доступ и многофакторная проверка подлинности

Одно из преимуществ использования Azure AD в качестве дополнительного уровня безопасности для управления доступом к шлюзу центра администрирования Windows заключается в том, что вы можете использовать мощные функции безопасности Azure AD, такие как условный доступ и многофакторная проверка подлинности. факторная аутентификация.

факторная аутентификация.

Узнайте больше о настройке условного доступа с помощью Azure Active Directory.

Единый вход при развертывании в качестве службы на Windows Server

Когда вы устанавливаете Windows Admin Center в Windows 10, он готов к использованию единого входа. Однако если вы собираетесь использовать Windows Admin Center на Windows Server, вам необходимо настроить некоторую форму делегирования Kerberos в вашей среде, прежде чем вы сможете использовать единый вход. Делегирование настраивает компьютер шлюза как доверенный для делегирования целевому узлу.

Чтобы настроить ограниченное делегирование на основе ресурсов в вашей среде, используйте следующий пример PowerShell. В этом примере показано, как настроить сервер Windows [node01.contoso.com] для принятия делегирования от шлюза центра администрирования Windows [wac.contoso.com] в домене contoso.com.

Set-ADComputer -Identity (Get-ADComputer node01) -PrincipalsAllowedToDelegateToAccount (Get-ADComputer wac)

Чтобы удалить эту связь, запустите следующий командлет:

Set-ADComputer-Identity (Get-ADComputer node01)-PrincipalsAllowedToDelegateToAccount $null

Управление доступом на основе ролей (RBAC)

Управление доступом на основе ролей позволяет предоставлять пользователям ограниченный доступ к машине вместо того, чтобы делать их полноправными локальными администраторами. Узнайте больше об управлении доступом на основе ролей и доступных ролях.

Узнайте больше об управлении доступом на основе ролей и доступных ролях.

Настройка RBAC состоит из двух шагов: включение поддержки на целевых компьютерах и назначение пользователям соответствующих ролей.

Совет

Убедитесь, что у вас есть права локального администратора на машинах, на которых вы настраиваете поддержку управления доступом на основе ролей.

Применение управления доступом на основе ролей к отдельному компьютеру

Модель развертывания с одним компьютером идеальна для простых сред с несколькими компьютерами для управления. Настройка машины с поддержкой управления доступом на основе ролей приведет к следующим изменениям:

- Модули PowerShell с функциями, необходимыми для Windows Admin Center, будут установлены на системном диске до

C:\Program Files\WindowsPowerShell\Modules. Все модули будут начинаться с Microsoft.Sme . - Desired State Configuration запустит однократную настройку для настройки конечной точки Just Enough Administration на компьютере с именем Microsoft.

Sme.PowerShell . Эта конечная точка определяет три роли, используемые Центром администрирования Windows, и будет работать как временный локальный администратор, когда пользователь подключается к ней.

Sme.PowerShell . Эта конечная точка определяет три роли, используемые Центром администрирования Windows, и будет работать как временный локальный администратор, когда пользователь подключается к ней. - Будут созданы три новые локальные группы для управления доступом пользователей к тем или иным ролям:

- Администраторы центра администрирования Windows

- Центр администрирования Windows Администраторы Hyper-V

- Читатели центра администрирования Windows

Примечание

Управление доступом на основе ролей не поддерживается для управления кластером (т. е. функции, зависящие от RBAC, такие как CredSSP, не будут работать).

Чтобы включить поддержку управления доступом на основе ролей на одном компьютере, выполните следующие действия:

- Откройте Центр администрирования Windows и подключитесь к машине, для которой вы хотите настроить управление доступом на основе ролей, используя учетную запись с правами локального администратора на целевая машина.

- В инструменте Обзор выберите Настройки > Управление доступом на основе ролей .

- Выберите Применить внизу страницы, чтобы включить поддержку управления доступом на основе ролей на целевом компьютере. Процесс приложения включает копирование сценариев PowerShell и вызов конфигурации (с использованием конфигурации желаемого состояния PowerShell) на целевой машине. Это может занять до 10 минут и приведет к перезапуску WinRM. Это временно отключит пользователей Центра администрирования Windows, PowerShell и WMI.

- Обновите страницу, чтобы проверить состояние управления доступом на основе ролей. Когда он будет готов к использованию, статус изменится на Применено .

После применения конфигурации вы можете назначить пользователям роли:

- Откройте инструмент Локальные пользователи и группы и перейдите на вкладку Группы .

- Выберите группу Читатели Центра администрирования Windows .

- На панели сведений внизу выберите Добавьте пользователя и введите имя пользователя или группы безопасности, которые должны иметь доступ только для чтения к серверу через Windows Admin Center. Пользователи и группы могут поступать с локального компьютера или из вашего домена Active Directory.

- Повторите шаги 2–3 для групп Администраторы центра администрирования Windows Hyper-V и Администраторы центра администрирования Windows .

Вы также можете последовательно заполнять эти группы в своем домене, настроив объект групповой политики с параметром политики групп с ограниченным доступом.

Применение управления доступом на основе ролей к нескольким компьютерам

В развертывании крупного предприятия вы можете использовать существующие инструменты автоматизации, чтобы распространить функцию управления доступом на основе ролей на свои компьютеры, загрузив пакет конфигурации со шлюза Windows Admin Center. .

Пакет конфигурации предназначен для использования с конфигурацией желательного состояния PowerShell, но вы можете адаптировать его для работы с предпочитаемым решением автоматизации.

.

Пакет конфигурации предназначен для использования с конфигурацией желательного состояния PowerShell, но вы можете адаптировать его для работы с предпочитаемым решением автоматизации.

Загрузить конфигурацию управления доступом на основе ролей

Чтобы загрузить пакет конфигурации управления доступом на основе ролей, вам потребуется доступ к центру администрирования Windows и командная строка PowerShell.

Если вы используете шлюз Windows Admin Center в сервисном режиме на Windows Server, используйте следующую команду для загрузки пакета конфигурации. Обязательно обновите адрес шлюза, указав правильный для вашей среды.

$WindowsAdminCenterGateway = 'https://windowsadmincenter.contoso.com' Invoke-RestMethod -Uri "$WindowsAdminCenterGateway/api/nodes/all/features/jea/endpoint/export" -Method POST -UseDefaultCredentials -OutFile "~\Desktop\WindowsAdminCenter_RBAC.zip"

Если вы используете шлюз Центра администрирования Windows на компьютере с Windows 10, вместо этого выполните следующую команду:

$cert = Get-ChildItem Cert:\CurrentUser\My | Where-Object Subject -eq 'CN=Windows Admin Center Client' | Select-Object -First 1 Invoke-RestMethod -Uri "https://localhost:6516/api/nodes/all/features/jea/endpoint/export" -Method POST -Certificate $cert -OutFile "~\Desktop\WindowsAdminCenter_RBAC.zip"

Когда вы развернете zip-архив, вы увидите следующую структуру папок:

- InstallJeaFeatures.ps1

- JustEnoughAdministration (каталог)

- Модули (каталог)

- Microsoft.SME.* (каталоги)

Чтобы настроить поддержку управления доступом на основе ролей на узле, необходимо выполнить следующие действия:

- Скопируйте модули JustEnoughAdministration и Microsoft.SME.* в каталог модулей PowerShell на целевой машине. Как правило, это расположено в

C:\Program Files\WindowsPowerShell\Modules. - Обновите файл InstallJeaFeature.ps1 , чтобы он соответствовал желаемой конфигурации конечной точки RBAC.

- Запустите

InstallJeaFeature.ps1, чтобы скомпилировать ресурс DSC. - Разверните конфигурацию DSC на всех своих компьютерах, чтобы применить конфигурацию.

В следующем разделе объясняется, как это сделать с помощью PowerShell Remoting.

Развертывание на нескольких машинах

Чтобы развернуть загруженную конфигурацию на несколько машин, вам потребуется обновить InstallJeaFeatures.ps1 , чтобы включить соответствующие группы безопасности для вашей среды, скопировать файлы на каждый из ваших компьютеров и вызвать сценарии конфигурации. Для этого вы можете использовать предпочитаемые инструменты автоматизации, однако в этой статье основное внимание будет уделено чистому подходу на основе PowerShell.

По умолчанию сценарий конфигурации создает локальные группы безопасности на машине для управления доступом к каждой из ролей. Это подходит для компьютеров, присоединенных к рабочей группе и домену, но если вы развертываете в среде только для домена, вы можете захотеть напрямую связать группу безопасности домена с каждой ролью. Чтобы обновить конфигурацию для использования групп безопасности домена, откройте InstallJeaFeatures.ps1 и внесите следующие изменения:

- Удалите ресурсы 3 Group из файла:

- «Группа MS-Readers-Group»

- «Группа MS-Hyper-V-Администраторы-Группа»

- «Группа MS-Администраторы-Группа»

- Удалите ресурсы группы 3 из свойства JeaEndpoint DependsOn .

- «[Группа] MS-Readers-Group»

- «[Группа] MS-Hyper-V-Группа администраторов»

- «[Группа]MS-Администраторы-Группа»

- Измените имена групп в свойстве JeaEndpoint RoleDefinitions на желаемые группы безопасности. Например, если у вас есть группа безопасности CONTOSO\MyTrustedAdmins , которой должен быть назначен доступ к роли администраторов центра администрирования Windows, измените

'$env:COMPUTERNAME\Администраторы центра администрирования Windows'на'CONTOSO\MyTrustedAdmins'. Три строки, которые вам нужно обновить:- ‘$env:COMPUTERNAME\Администраторы центра администрирования Windows’

- ‘$env:COMPUTERNAME\Windows Admin Center Администраторы Hyper-V’

- ‘$env:COMPUTERNAME\Windows Admin Center Readers’

Примечание

Обязательно используйте уникальные группы безопасности для каждой роли. Конфигурация завершится ошибкой, если одна и та же группа безопасности назначена нескольким ролям.

Затем, в конце файла InstallJeaFeatures.ps1 , добавьте следующие строки PowerShell в конец скрипта:

Copy-Item "$PSScriptRoot\JustEnoughAdministration" "$env:ProgramFiles\WindowsPowerShell\Modules" -Recurse -Force

$Конфигурация = @{

Все узлы = @()

ModuleBasePath = @{

Источник = "$PSScriptRoot\Modules"

Место назначения = "$env:ProgramFiles\WindowsPowerShell\Modules"

}

}

InstallJeaFeature -ConfigurationData $ConfigData | Out-Null

Start-DscConfiguration -Path "$PSScriptRoot\InstallJeaFeature" -JobName "Установка JEA для Windows Admin Center" -Force

Наконец, вы можете скопировать папку, содержащую модули, ресурсы DSC и конфигурацию, на каждый целевой узел и запустить сценарий InstallJeaFeature.ps1 . Чтобы сделать это удаленно с рабочей станции администратора, вы можете запустить следующие команды:

$ComputersToConfigure = 'MyServer01', 'MyServer02'

$КомпьютерсToConfigure | ForEach-Object {

$session = New-PSSession -ComputerName $_ -ErrorAction Stop

Copy-Item -Path "~\Desktop\WindowsAdminCenter_RBAC\JustEnoughAdministration\" -Destination "$env:ProgramFiles\WindowsPowerShell\Modules\" -ToSession $session -Recurse -Force

Copy-Item -Path "~\Desktop\WindowsAdminCenter_RBAC" -Destination "$env:TEMP\WindowsAdminCenter_RBAC" -ToSession $session -Recurse -Force

Invoke-Command -Session $session -ScriptBlock { Import-Module JustEnoughAdministration; & "$env:TEMP\WindowsAdminCenter_RBAC\InstallJeaFeature.

Вы должны назначить роль пользователя шлюза или администратора шлюза для каждого добавленного пользователя/группы.

Вы должны назначить роль пользователя шлюза или администратора шлюза для каждого добавленного пользователя/группы. Если вы не получили результатов поиска, убедитесь, что Показать установлено значение все приложения , состояние приложения установлено на любое и выберите Применить, а затем попробуйте выполнить поиск. Как только вы нашли приложение, перейдите к

Если вы не получили результатов поиска, убедитесь, что Показать установлено значение все приложения , состояние приложения установлено на любое и выберите Применить, а затем попробуйте выполнить поиск. Как только вы нашли приложение, перейдите к  Sme.PowerShell . Эта конечная точка определяет три роли, используемые Центром администрирования Windows, и будет работать как временный локальный администратор, когда пользователь подключается к ней.

Sme.PowerShell . Эта конечная точка определяет три роли, используемые Центром администрирования Windows, и будет работать как временный локальный администратор, когда пользователь подключается к ней.

zip"

zip"